Способ формирования и проверки заверенного цифровым водяным знаком сообщения

Иллюстрации

Показать всеИзобретение относится к области электросвязи и информационных технологий, а именно к технике защиты подлинности сообщений, таких как преобразованные к цифровому виду речевые, звуковые, музыкальные, телевизионные, факсимильные и подобные сообщения. Техническим результатом является обеспечение защищенности сообщения, заверенного цифровым водяным знаком, при попытках подмены сообщения, его имитации или при попытке подмены авторства. Технический результат достигается тем, что предварительно для отправителя и получателя формируют двоичную последовательность цифрового водяного знака длиной k бит и двоичную последовательность секретного ключа, заверяют у отправителя сообщение с использованием двоичных последовательностей цифрового водяного знака и секретного ключа, передают заверенное сообщение получателю, где проверяют подлинность принятого сообщения с использованием двоичных последовательностей цифрового водяного знака и секретного ключа. 3 з.п.ф-лы, 5 ил.

Реферат

Изобретение относится к области электросвязи и информационных технологий, а именно к технике защиты подлинности сообщений, таких как преобразованные к цифровому виду речевые, звуковые, музыкальные, телевизионные, факсимильные и т.п. сообщения. Под подлинным сообщением понимается такое сообщение, в котором отсутствуют неавторизованные изменения его содержания и идентифицирован его отправитель (автор). Неавторизованные изменения содержания и авторства сообщения может производить злоумышленник в процессе передачи и хранения сформированного отправителем сообщения. Задачей получателя сообщения является установление факта, что содержание принятого сообщения соответствует содержанию переданного отправителем сообщения и что автором принятого сообщения является именно данный отправитель. Техническим результатом, достигаемым при реализации заявленного технического решения, является разработка способа формирования и проверки заверенного цифровым водяным знаком сообщения, обеспечивающего повышение защищенности сообщения, заверенного цифровым водяным знаком отправителя, от преднамеренных действий злоумышленника по изменению содержания сообщения и его авторства.

Предлагаемый способ формирования и проверки заверенного цифровым водяным знаком сообщения может быть использован для установления подлинности речевых, звуковых, музыкальных, телевизионных, факсимильных и т.п. мультимедийных сообщений, передаваемых и хранимых в современных информационно-телекоммуникационных системах. Преобразованная отправителем к цифровому виду мультимедийная информация в процессе передачи и хранения легко может быть изменена злоумышленником и в измененном виде передана получателю. Такая стратегия действий злоумышленника называется атакой подмены сообщения. Также злоумышленник, не ожидая передачи законным отправителем сообщения, может заново сформировать ложное сообщение и от имени отправителя передать его получателю. Такая стратегия действий злоумышленника называется атакой имитации сообщения. Кроме того, злоумышленник может перехватить переданное законным отправителем сообщение и заменить в нем подпись отправителя на свою, присвоив себе право авторства данного сообщения. Такая стратегия действий злоумышленника называется атакой подмены авторства сообщения. Перечисленные действия злоумышленника легко реализуются над цифровыми мультимедийными сообщениями, используя общераспространенные аудио, видео, графические и иные редакторы. При этом получатель искаженной информации не может выявить факт искажения ее содержания и авторства. Поэтому для речевых, звуковых, музыкальных, телевизионных, факсимильных и т.п. сообщений, передаваемых по каналам связи или записанных на такие носители, как аудио- или видеокассеты, CD или DVD диски, дискеты и т.п., требуется устанавливать отсутствие в них преднамеренных искажений и их авторство.

Известны способы установления подлинности мультимедийных сообщений, записанных на аудио- или видеокассеты, CD диски и дискеты. Эти способы используют уникальные технологические признаки носителей. Например, подлинность сообщения устанавливаются, если устройство считывания обнаруживает на диске-носителе защищаемых сообщений в требуемом месте метку в виде сбойного сектора. Известные способы установления подлинности мультимедийных сообщений, записанных на аудио- или видеокассеты, CD диски и дискеты описаны, например, в книге: В.Жельников. Криптография от папируса до компьютера. - ABF, 1996, страница 218. Однако установление подлинности сообщений на основе использования уникальных технологических признаков носителей этих сообщений принципиально не способно установить отсутствие в этих сообщениях преднамеренных искажений и их авторство при их перезаписи с носителей, обладающих уникальными технологическими признаками, на носители, этих признаков не имеющих.

Поэтому способы установления подлинности мультимедийных сообщений целесообразно строить на основе встраивания в сами сообщения информации их аутентификации, не используя какую-либо привязку к уникальным технологическим или иным признакам носителей этих сообщений. Такие способы в последние годы разрабатываются в рамках стеганографических методов защиты информации и получили название способов формирования и проверки заверенного цифровым водяным знаком сообщения. Эти способы описаны, например, в книге: В.Г.Грибунин, И.Н.Оков, И.В.Туринцев. Цифровая стеганография. М.: Солон-Р, 2002, страница 6-17. Основная идея этих способов заключается во встраивании в заверяемое мультимедийное сообщение специальной метки - цифрового водяного знака (ЦВЗ) отправителя (автора) сообщения с использованием секретного ключа. Данный ЦВЗ является уникальным идентификатором отправителя и однозначно идентифицирует отправителя сообщения при извлечении получателем этого ЦВЗ из принятого сообщения с использованием секретного ключа. Факт извлечения этого ЦВЗ из принятого сообщения с использованием секретного ключа также позволяет получателю убедиться, что содержание заверенного данным водяным знаком сообщения не изменено и не сформировано в результате злоумышленных действий. По аналогии с водяными знаками, заверяющими подлинность денежных знаков на бумажном носителе, данные идентификаторы получили название цифровой водяной знак сообщения. Цифровые водяные знаки сообщений могут быть визуально воспринимаемыми, например, изображение зарегистрированного товарного знака фирмы-производителя или изображение лица отправителя, и визуально не воспринимаемыми, например, двоичная последовательность, зарегистрированная как персональный идентификационный номер (ПИН) отправителя мультимедийных сообщении.

Встраивание в заверяемое мультимедийное сообщение цифрового водяного знака отправителя возможно при использовании секретного ключа, неизвестного потенциальному злоумышленнику. На этапе проверки из принятого мультимедийного сообщения с использованием этого же секретного ключа извлекается цифровой водяной знак, который сличается с цифровым водяным знаком отправителя сообщений, и при их совпадении выносится решение об авторстве данного сообщения и отсутствии в нем искажений. Злоумышленник, которому известен цифровой водяной знак отправителя сообщения, но неизвестен его секретный ключ, не способен сформировать мультимедийное сообщение, заверенное цифровым водяным знаком данного отправителя, которое при проверке получатель признает подлинным.

Известные способы формирования и проверки заверенного цифровым водяным знаком сообщения описаны, например, в книге: Johnson N., Jajodia S. "Steganalysis of Images Created Using Current Steganographic Software".// Proceeding of the Workshop on Information Hiding, 1998. Они заключаются в предварительном формировании для отправителя и получателя двоичной последовательности цифрового водяного знака длиной 64 бита. Двоичная последовательность цифрового водяного знака является одной и той же для любых заверяемых отправителем мультимедийных сообщений. Для заверения у отправителя сообщения, начиная с первого отсчета, очередные отсчеты сообщения считывают в очередной блок отсчетов длиной 64 отсчета. Очередной блок отсчетов преобразовывают способом дискретного косинусного преобразования в 64 коэффициента дискретного косинусного преобразования. Значения коэффициентов округляют до целых значений. Начиная с первого и до последнего бита, считывают i-ый бит, где i=1, 2,...,64, двоичной последовательности цифрового водяного знака. Начиная с первого и до последнего коэффициента дискретного косинусного преобразования считывают очередной коэффициент, в котором его наименее значащий бит заменяют на i-ый бит двоичной последовательности цифрового водяного знака, преобразованное значение очередного коэффициента дискретного косинусного преобразования считывают в очередной выходной блок коэффициентов длиной 64 коэффициента. По заполнении очередного выходного блока коэффициентов его преобразуют способом обратного дискретного косинусного преобразования в 64 отсчета очередного блока заверенного сообщения, который передают получателю. Считывают очередные 64 отсчета сообщения и повторно считывают двоичную последовательность цифрового водяного знака и выполняют последующие за ним действия до тех пор, пока поступают очередные отсчеты сообщения. Для проверки подлинности принятого получателем сообщения, начиная с первого отсчета, принятые очередные отсчеты сообщения считывают в очередной блок принятых отсчетов длиной 64 отсчета. Очередной блок принятых отсчетов преобразовывают способом дискретного косинусного преобразования в 64 принятых коэффициента дискретного косинусного преобразования. Значения принятых коэффициентов округляют до целых значений. Начиная с первого и до последнего бита, считывают i-ый бит, где i=1, 2,...,64, двоичной последовательности цифрового водяного знака и, с первого и до последнего, принятый очередной коэффициент дискретного косинусного преобразования, в котором его наименее значащий бит сравнивают с i-ым битом двоичной последовательности цифрового водяного знака. Если все наименее значащие биты принятых очередных коэффициентов совпали с соответствующими i-ыми битами двоичной последовательности цифрового водяного знака, то очередной блок принятых отсчетов считают подлинным. Затем следующие принятые отсчеты сообщения считывают в очередной блок принятых отсчетов длиной 64 отсчета, после чего повторяют действия по проверке очередного блока принятых отсчетов до тех пор, пока поступают принятые очередные отсчеты сообщения.

В известных способах формирования и проверки заверенного цифровым водяным знаком сообщения замена наименее значащего бита очередных коэффициентов дискретного косинусного преобразования очередного блока отсчетов на i-ые биты двоичной последовательности цифрового водяного знака приводит к небольшому изменению значения очередных отсчетов сообщения данного блока. Если, например, заверенное цифровым водяным знаком сообщение является полутоновым изображением, то данные способы формирования и проверки заверенного цифровым водяным знаком сообщения приводят к сравнительно небольшим изменениям яркости каждого из 64 пикселов очередного блока изображения, что визуально малозаметно и практически не снижает качество изображения.

Недостатком известных способов формирования и проверки заверенного цифровым водяным знаком сообщения является низкая защищенность сообщения, заверенного цифровым водяным знаком отправителя, от преднамеренных действий злоумышленника по изменению содержания сообщения и его авторства.

При преднамеренном изменении содержания сообщения, заверенного цифровым водяным знаком отправителя, злоумышленник может изменить любые биты очередных коэффициентов дискретного косинусного преобразования очередных блоков отсчетов этого сообщения, кроме наименее значащих битов этих коэффициентов. Так как наименее значащие биты очередных коэффициентов дискретного косинусного преобразования очередных блоков отсчетов измененного сообщения не изменяются злоумышленником, то получатель измененного сообщения, выполняя описанные действия проверки, ошибочно признает принятое сообщение подлинным. Тем самым злоумышленник имеет возможность переделать сообщение, заверенное цифровым водяным знаком отправителя, в ложное сообщение. Следовательно, известные способы не обеспечивают защищенность сообщения, заверенного цифровым водяным знаком отправителя, к атаке подмены сообщения.

При другой стратегии действий злоумышленник, которому известно хотя бы одно произвольное сообщение, заверенное цифровым водяным знаком отправителя, может сформировать выгодное ему ложное сообщение, и наименее значащие биты очередных коэффициентов дискретного косинусного преобразования очередных блоков отсчетов этого сообщения заменить на соответствующие биты двоичной последовательности цифрового водяного знака законного отправителя. При проверке получателем подлинности принятого сообщения наименее значащие биты очередных коэффициентов дискретного косинусного преобразования очередных блоков отсчетов принятого сообщения совпадают с соответствующими битами двоичной последовательности цифрового водяного знака отправителя, то есть получатель принятое ложное сообщение будет ошибочно считать подлинным. Тем самым злоумышленник имеет возможность от имени отправителя успешно навязывать получателю произвольные ложные сообщения. Следовательно, известные способы не обеспечивают защищенность сообщения, заверенного цифровым водяным знаком отправителя, к атаке имитации сообщения.

При третьей стратегии действий злоумышленник может заменить наименее значащие биты очередных коэффициентов дискретного косинусного преобразования очередных блоков отсчетов сообщения, заверенного цифровым водяным знаком отправителя, на соответствующие биты двоичной последовательности своего цифрового водяного знака, при этом не изменяя другие биты очередных коэффициентов ДКП. Злоумышленник, как и законный отправитель, может являться таким же потенциальным автором сообщений в информационно-телекоммуникационной системе и в соответствии с известными способами предварительно для злоумышленника формируют уникальную двоичную последовательность его цифрового водяного знака. Получатель сообщения с измененным авторством, выполняя описанные в известных способах действия проверки с использованием двоичной последовательности цифрового водяного знака злоумышленника, ошибочно признает автором принятого сообщения злоумышленника. Тем самым злоумышленник способен присвоить себе авторство произвольного сообщения законного отправителя. Следовательно, известные способы не обеспечивают защищенность сообщения, заверенного цифровым водяным знаком отправителя, к атаке подмены авторства.

Наиболее близким по своей технической сущности к заявленному способу формирования и проверки заверенного цифровым водяным знаком сообщения является способ, описанный в патенте США 5613004 МПК6 Н 04 L 009/20 от 18.03.97. Способ - прототип формирования и проверки заверенного цифровым водяным знаком сообщения заключается в предварительном формировании для отправителя и получателя двоичной последовательности метки цифрового водяного знака длиной m бит, двоичной последовательности цифрового водяного знака длиной k бит и двоичной последовательности секретного ключа длиной k бит. Предварительно устанавливают число совпадений битов двоичной последовательности метки цифрового водяного знака и число совпадений битов двоичной последовательности цифрового водяного знака в нулевое значение. Для заверения у отправителя сообщения, начиная с первого и до m-го символа, считывают очередной бит двоичной последовательности метки цифрового водяного знака и двоичную последовательность очередного отсчета сообщения. В двоичной последовательности очередного отсчета сообщения младший бит заменяют на очередной бит двоичной последовательности метки цифрового водяного знака и преобразованную двоичную последовательность очередного отсчета сообщения передают получателю в качестве заверенной. После чего последовательно считывают i-ый, где i=1, 2,...,k, бит двоичной последовательности секретного ключа, i-ый бит двоичной последовательности цифрового водяного знака и двоичную последовательность очередного отсчета сообщения. Если i-ый бит двоичной последовательности секретного ключа принимает единичное значение, то младший бит двоичной последовательности очередного отсчета сообщения заменяют на i-ый бит двоичной последовательности цифрового водяного знака и преобразованную двоичную последовательность очередного отсчета сообщения передают получателю в качестве заверенной. Если i-ый бит двоичной последовательности секретного ключа принимает нулевое значение, двоичную последовательность очередного отсчета сообщения без изменения передают получателю в качестве заверенной. Затем повторно, начиная с первого и до m-го символа, считывают очередной бит двоичной последовательности метки цифрового водяного знака и двоичную последовательность очередного отсчета сообщения и выполняют последующие за ним действия до тех пор, пока поступают двоичные последовательности очередных отсчетов сообщения.

Для проверки подлинности принятого получателем сообщения считывают принятую двоичную последовательность очередного отсчета сообщения и, начиная с первого и до m-го символа, очередной бит двоичной последовательности метки цифрового водяного знака. Младший бит принятой двоичной последовательности очередного отсчета сообщения сравнивают с очередным битом двоичной последовательности метки цифрового водяного знака и при их совпадении число совпадений битов двоичной последовательности метки цифрового водяного знака увеличивают на единичное значение, иначе это число устанавливают в нулевое значение и считывают принятую двоичную последовательность очередного отсчета сообщения и повторно считывают, начиная с первого и до m-го символа, очередной бит двоичной последовательности метки цифрового водяного знака и выполняют последующие за ним действия. Если число совпадений битов двоичной последовательности метки цифрового водяного знака достигло значения m, то считывают принятую двоичную последовательность очередного отсчета сообщения и i-ый, где i=1, 2,...,k, бит двоичной последовательности секретного ключа и i-ый бит двоичной последовательности цифрового водяного знака. Если i-ый бит двоичной последовательности секретного ключа равен единичному значению, то младший бит принятой двоичной последовательности очередного отсчета сообщения сравнивают с i-ый битом двоичной последовательности цифрового водяного знака и при их совпадении число совпадений битов двоичной последовательности цифрового водяного знака увеличивают на единичное значение, после считывания k-го бита двоичной последовательности цифрового водяного знака число совпадений битов двоичной последовательности цифрового водяного знака сравнивают с числом единичных значений битов двоичной последовательности секретного ключа и при их равенстве принятые двоичные последовательности m+k очередных отсчетов сообщения считают подлинными, после чего повторяют действия по проверке подлинности очередной группы из m+k принятых очередных отсчетов сообщения до завершения приема всех отсчетов сообщения.

Недостатком прототипа заявленного способа формирования и проверки заверенного цифровым водяным знаком сообщения является низкая защищенность сообщения, заверенного цифровым водяным знаком отправителя, от преднамеренных действий злоумышленника по изменению содержания сообщения и его авторства. При преднамеренном изменении содержания сообщения, заверенного цифровым водяным знаком отправителя, злоумышленник может изменить любые биты, кроме младших битов, произвольного числа очередных отсчетов заверенного сообщения. Так как младшие биты очередных отсчетов измененного сообщения не изменяются злоумышленником, то получатель измененного сообщения, выполняя описанные действия проверки, ошибочно признает принятое сообщение подлинным. Тем самым злоумышленник имеет возможность переделать сообщение, заверенное цифровым водяным знаком отправителя, в ложное сообщение. Следовательно, прототип заявленного способа не обеспечивает защищенность сообщения, заверенного цифровым водяным знаком отправителя, к атаке подмены сообщения.

При другой стратегии действий злоумышленник, которому известна двоичная последовательность цифрового водяного знака отправителя, может сформировать ложное сообщение, состоящее из очередных отсчетов, и младшие биты двоичной последовательности очередных отсчетов ложного сообщения заменить на младшие биты двоичной последовательности очередных отсчетов сообщения, заверенного цифровым водяным знаком отправителя. Получатель такого ложного сообщения, выполняя описанные действия проверки, ошибочно признает принятое сообщение подлинным. Тем самым злоумышленник имеет возможность от имени отправителя успешно навязывать получателю произвольные ложные сообщения. Следовательно, прототип заявленного способа не обеспечивает защищенность сообщения, заверенного цифровым водяным знаком отправителя, к атаке имитации сообщения.

При третьей стратегии действий злоумышленник может заменить младшие биты двоичной последовательности очередных отсчетов сообщения, заверенного цифровым водяным знаком отправителя, на очередные биты двоичной последовательности своей метки цифрового водяного знака и очередные биты двоичной последовательности своего цифрового водяного знака. При этом злоумышленник сохраняет неизменными остальные биты двоичной последовательности очередных отсчетов сообщения, то есть содержание сообщения не меняется. Злоумышленник, как и законный отправитель, может являться таким же потенциальным автором сообщений в информационно-телекоммуникационной системе и в соответствии с прототипом заявляемого способа предварительно для злоумышленника формируют уникальные двоичную последовательность метки цифрового водяного знака длиной m бит, двоичную последовательность цифрового водяного знака длиной k бит и двоичную последовательность секретного ключа длиной k бит. Получатель сообщения с измененным авторством, выполняя описанные в способе-прототипе действия проверки с использованием двоичной последовательности метки цифрового водяного знака длиной m бит, двоичной последовательности цифрового водяного знака длиной k бит и двоичной последовательности секретного ключа длиной k бит злоумышленника, ошибочно признает автором принятого сообщения злоумышленника. Тем самым злоумышленник способен присвоить себе авторство произвольного сообщения законного отправителя. Следовательно, прототип заявленного способа не обеспечивает защищенность сообщения, заверенного цифровым водяным знаком отправителя, к атаке подмены авторства.

При всех описанных преднамеренных действиях злоумышленника ему не требуется знание двоичной последовательности секретного ключа длиной k бит.

Указанный недостаток прототипа заявленного способа формирования и проверки заверенного цифровым водяным знаком сообщения возник из-за того, что встраиваемая в сообщение двоичная последовательность цифрового водяного знака не зависит от самого заверяемого сообщения и двоичной последовательности секретного ключа.

Целью изобретения заявленного технического решения является разработка способа формирования и проверки заверенного цифровым водяным знаком сообщения, обеспечивающего повышение защищенности сообщения, заверенного цифровым водяным знаком отправителя, от преднамеренных действий злоумышленника по изменению содержания сообщения и его авторства.

Поставленная цель достигается тем, что в известном способе формирования и проверки заверенного цифровым водяным знаком сообщения, заключающемся в предварительном формировании для отправителя и получателя двоичной последовательности цифрового водяного знака длиной k бит и двоичной последовательности секретного ключа, заверяют у отправителя сообщение с использованием двоичных последовательностей цифрового водяного знака и секретного ключа. Передают заверенное сообщение получателю, где проверяют подлинность принятого сообщения с использованием двоичных последовательностей цифрового водяного знака и секретного ключа, дополнительно предварительно для отправителя и получателя формируют функцию хэширования с двоичным выходным значением и устанавливают минимально допустимое число Kmin подлинных отсчетов сообщения в группе из k последовательно принятых. Минимально допустимое число Kmin подлинных отсчетов сообщения в группе из k последовательно принятых устанавливают из условия , где Рпод - допустимая вероятность принятия подлинной группы из k очередных отсчетов сообщения, являющейся не подлинной.

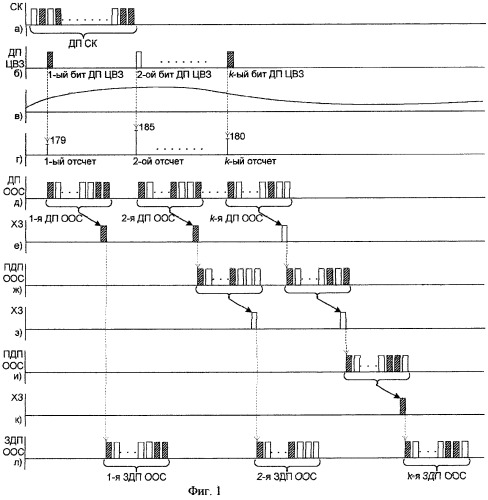

Для заверения у отправителя сообщения последовательно считывают i-ый, где i =1, 2,...,k, бит двоичной последовательности цифрового водяного знака и двоичную последовательность очередного отсчета сообщения, которую хэшируют с использованием двоичной последовательности секретного ключа по предварительно сформированной функции хэширования. После чего сравнивают хэшированное значение с i-ый битом двоичной последовательности цифрового водяного знака и при их совпадении двоичную последовательность очередного отсчета сообщения передают получателю в качестве заверенной, а при несовпадении двоичную последовательность очередного отсчета сообщения последовательно преобразуют путем изменения ее младших битов. Для преобразования двоичной последовательности очередного отсчета сообщения путем изменения ее младших битов последовательно изменяют ее один, два, три и так далее наименее значащие биты. Затем после каждого преобразования преобразованную двоичную последовательность очередного отсчета сообщения хэшируют с использованием двоичной последовательности секретного ключа по предварительно сформированной функции хэширования, сравнивают хэшированное значение с i-ым битом двоичной последовательности цифрового водяного знака, причем преобразование двоичной последовательности очередного отсчета сообщения выполняют до совпадения хэшированного значения преобразованной двоичной последовательности очередного отсчета сообщения с i-ым битом двоичной последовательности цифрового водяного знака, после чего последнюю преобразованную двоичную последовательность очередного отсчета сообщения передают получателю в качестве заверенной. После заверения двоичной последовательности очередного отсчета сообщения с использованием k-го бита двоичной последовательности цифрового водяного знака повторно, начиная с первого и до k-го, считывают i-ый бит двоичной последовательности цифрового водяного знака, и двоичную последовательность очередного отсчета сообщения и выполняют последующие за ним действия до тех пор, пока поступают двоичные последовательности очередных отсчетов сообщения. У получателя сообщения предварительно из числа принимаемых двоичных последовательностей очередных отсчетов сообщения выделяют отсчет, соответствующий первому биту двоичной последовательности цифрового водяного знака у отправителя сообщения. Для выделения очередного отсчета сообщения, соответствующего первому биту двоичной последовательности цифрового водяного знака у отправителя сообщения, предварительно устанавливают максимально допустимое значение вероятности Рош ошибочного выделения этого отсчета, принятые получателем двоичные последовательности очередных отсчетов сообщения хэшируют с использованием двоичной последовательности секретного ключа по предварительно сформированной функции хэширования, хэшированные значения сравнивают последовательно с соответствующими, начиняя с первого, значениями битов двоичной последовательности цифрового водяного знака до достижения m их совпадений подряд, где , а действие означает округление значения -log2Pош до ближайшего целого, причем соответствующим первому биту двоичной последовательности цифрового водяного знака у отправителя сообщения принимают первый отсчет из k последовательно принятых двоичных последовательностей очередных отсчетов сообщения.

После чего для проверки подлинности принятого получателем сообщения последовательно принимают k двоичных последовательностей очередных отсчетов сообщения, хэшируют их с использованием двоичной последовательности секретного ключа по предварительно сформированной функции хэширования и каждое i-ое хэшированное значение сравнивают с i-ым битом двоичной последовательности цифрового водяного знака. Вычисляют число Кc хэшированных двоичных последовательностей очередных отсчетов сообщения из k принятых отсчетов, совпавших со значениями соответствующих им битов двоичной последовательности цифрового водяного знака, и при Кс≥Кmin принятые k двоичные последовательности очередных отсчетов сообщения считают подлинными, после чего повторяют действия по проверке подлинности очередной группы из k двоичных последовательностей очередных отсчетов сообщения и так до завершения приема всех двоичных последовательностей очередных отсчетов сообщения.

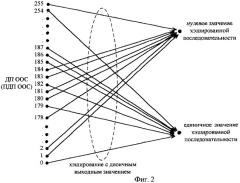

Указанная новая совокупность выполняемых действий за счет непредсказуемой для злоумышленника зависимости всех битов двоичных последовательностей очередных отсчетов заверенного цифровым водяным знаком сообщения от соответствующих битов двоичной последовательности цифрового водяного знака длиной k бит и двоичной последовательности секретного ключа позволяет повысить защищенность сообщения, заверенного цифровым водяным знаком отправителя, к преднамеренным действиям злоумышленника по изменению содержания сообщения и его авторства. Данная непредсказуемость при неизвестной для злоумышленника двоичной последовательности секретного ключа обеспечивается хэшированием двоичной последовательности очередного отсчета сообщения с использованием двоичной последовательности секретного ключа по предварительно сформированной функции хэширования с двоичным выходным значением. Предварительно сформированная функция хэширования с двоичным выходным значением для злоумышленника неотличима от случайной функции, то есть вероятность правильного определения ее выходного значения при неизвестной для злоумышленника двоичной последовательности секретного ключа равна ½, то есть равна вероятности случайного угадывания.

Предварительно сформированная функция хэширования с двоичным выходным значением должна удовлетворять следующим требованиям:

1) Двоичное выходное значение функции хэширования в равной степени зависит от каждого бита двоичных последовательностей очередных отсчетов сообщения и каждого бита двоичной последовательности секретного ключа.

2) Зная описание функции хэширования и двоичные последовательности очередных отсчетов заверенного сообщения, злоумышленник не способен вычислить двоичную последовательность секретного ключа.

3) Зная описание функции хэширования, злоумышленник не способен правильно сформировать выходное значения функции хэширования с вероятностью существенно большей ½ для двоичных последовательностей очередных отсчетов выбранного сообщения, не зная двоичной последовательности секретного ключа.

При неизвестной злоумышленнику двоичной последовательности секретного ключа он не может в заверенном отправителем цифровым водяным знаком сообщении изменить очередные отсчеты сообщения так, чтобы получатель измененного сообщения, выполняя описанные действия проверки, ошибочно признал принятое сообщение подлинным. При изменении злоумышленником одного очередного отсчета заверенного сообщения вероятность того, что хэшированное значение двоичной последовательности измененного злоумышленником одного очередного отсчета сообщения совпадет с соответствующим битом двоичной последовательности цифрового водяного знака, равно ½. В группе из k последовательно принятых отсчетов сообщения для признания их подлинными должно совпасть не менее Кmin хэшированных значений двоичных последовательностей измененных злоумышленником очередных отсчетов сообщения с соответствующими битами двоичной последовательности цифрового водяного знака. Следовательно, вероятность принятия подлинной группы из k очередных отсчетов сообщения, являющейся не подлинной, равна . Выбором соответствующего значения Kmin можно обеспечить сколь угодно малую допустимую вероятность Рдоп при рассматриваемой атаке подмены сообщения. Например, при Kmin=20 вероятность успешной атаки подмены сообщения не превышает одной миллионной: Рдоп≤2-20. Поэтому указанная новая совокупность выполняемых действий позволяет повысить защищенность сообщения, заверенного цифровым водяным знаком отправителя, к атаке подмены сообщения.

Также при неизвестной злоумышленнику двоичной последовательности секретного ключа и известных одном или нескольких сообщениях, заверенных цифровым водяным знаком отправителя, злоумышленник не может заново сформировать не подлинное сообщение, состоящее из двоичных последовательностей очередных отсчетов так, чтобы получатель не подлинного сообщения, выполняя описанные действия проверки, ошибочно признал принятое сообщение подлинным. При формировании злоумышленником ложного сообщения длиной k очередных отсчетов вероятность того, что не менее Кmin хэшированных значений двоичных последовательностей очередных отсчетов не подлинного сообщения совпадут с соответствующими битами двоичной последовательности цифрового водяного знака, равна . Следовательно, вероятность принятия подлинной группы из k очередных отсчетов сообщения, являющейся не подлинной, равна . Выбором соответствующего значения Kmin можно обеспечить сколь угодно малую вероятность Рдоп при рассматриваемой атаке имитации сообщения. Например, при Кmin=30 вероятность успешной атаки имитации сообщения не превышает одной миллиардной. Поэтому указанная новая совокупность выполняемых действий позволяет повысить защищенность сообщения, заверенного цифровым водяным знаком отправителя, к атаке имитации сообщения.

Также при неизвестной злоумышленнику двоичной последовательности секретного ключа и известном сообщении, заверенном цифровым водяным знаком отправителя, злоумышленник не может изменить авторство этого сообщения на свое. Пусть злоумышленник, как и отправитель, является таким же потенциальным автором сообщений и в соответствии с заявленным способом предварительно для злоумышленника могут формироваться уникальные двоичная последовательность цифрового водяного знака длиной k бит и двоичная последовательность секретного ключа. При изменении авторства сообщения злоумышленник в каждой двоичной последовательности очередного отсчета сообщении, заверенного цифровым водяным знаком отправителя, должен несколько наименее значащих битов, по которым получатель проверяет цифровой водяной знак отправителя, заменить на соответствующее число наименее значащих битов, в которые встраивается цифровой водяной знак злоумышленника. При этом заверенное сообщение искажается в нескольких наименее значащих битах двоичной последовательности каждого очередного отсчета сообщения. При этом качество речевого, звукового, музыкального, телевизионного, факсимильного и т.п. сообщения, передаваемого по каналу связи или записанного на такие носители, как аудио- или видеокассеты, CD или DVD диски, дискеты и т.п., становится существенно хуже. Целью злоумышленника в атаке подмены авторства является присвоение себе авторских и имущественных прав на сообщение при условии сохранения требуемого качества сообщения. Например, если злоумышленник заменил в записанном на видеокассете видеофильме фирменный товарный знак производителя на свой собственный, но при этом возникли шумы, явно воспринимаемые органами зрения и слуха зрителя, то присвоение авторства и тиражирование с целью продажи такой контрафактной продукции не имеет смысл. Поэтому указанная новая совокупность выполняемых действий позволяет повысить защищенность сообщения, заверенного цифровым водяным знаком отправителя, к атаке подмены авторства.

Проведенный заявителем анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностями признаков, тождественным всем признакам заявленного способа формирования и проверки заверенного цифровым водяным знаком сообщения, отсутствуют. Следовательно, заявленное изобретение соответствует условию па