Система и способ безопасного и удобного управления цифровым электронным контентом

Иллюстрации

Показать всеИзобретение относится к системам связи, а именно к системам управления контентом для безопасного доступа цифровому контенту. Его применение позволяет получить технический результат в виде обеспечения возможности избирательного получения и расшифровывания цифрового контента на основании членства в домене. Этот результат достигается благодаря тому, что система содержит приемник, передатчик, обрабатывающий элемент, подключенный к приемнику и передатчику и управляющий приемником и передатчиком, модуль цифровой регламентации прав, подключенный к обрабатывающему элементу и управляющий работой устройства связи в среде цифровой регламентации прав на доменной основе, при этом модуль цифровой регламентации прав устройства связи совместно с распорядителем доменов среды цифровой регламентации прав на доменной основе выполнен с возможностью избирательно добавлять устройство связи в домен, имеющий одно или несколько устройств связи, которые совместно пользуются криптографическим ключом. 9 з.п. ф-лы, 11 ил.

Реферат

Область техники, к которой относится изобретение

Настоящее изобретение относится, в целом, к системам связи, в частности к системам управления контентом для безопасного доступа к цифровому контенту.

Предшествующий уровень техники

Прогнозируется продолжение быстрого разрастания рынка цифрового контента. Так, с развитием Интернет кардинально изменился способ ведения дел. Потребители могут без труда совершать покупки с использованием своих домашних компьютеров. Приобретенные ими продукты могут доставляться с использованием служб доставки UPS, FedEx или других традиционных средств. Однако, когда продукт является не физическим, а цифровым изделием, в качестве механизма доставки можно использовать сам Интернет. С помощью Интернета большое количество продуктов можно представлять в цифровом виде и переправлять покупателям. Обычно под цифровыми объектами подразумевают музыку, программное обеспечение, видео или книги; но можно также рассматривать другие цифровые продукты, например билеты, картины или марки. Все это - примеры контента. Используемый здесь термин «контент» относится к цифровой информации, которая заблокирована с помощью ключа и может доставляться либо в режиме реального времени, например в виде потоковых данных, либо в виде данных, которые сохраняются с возможностью последующего доступа к ним. Такой контент включает в себя аудиокниги, видеозаписи, электронные игры, видеоклипы, кинофильмы в формате DVD и MPEG, музыкальные файлы в формате МР3, деловые данные, например электронную почту и документы, обновления к переносным устройствам, как то трехсторонний вызов и мелодии звонка для сотовых телефонов.

С появлением Интернета и более мощных мобильных вычислительных устройств потребителям вскоре потребуется непрерывный доступ к цифровой информации в любое время и в любом месте. Возможность связи между такими устройствами, как пейджеры, мобильные телефоны, телевизионные приставки, домашние компьютеры и автомобильные развлекательные системы откроет многочисленные возможности для новых предприятий. Популярность цифрового контента, например музыкальных файлов МР3, электронных игр и фильмов в формате DVD, растет с невероятной быстротой. Беспроводные устройства в наибольшей степени позволяют сделать доступ к этому цифровому контенту легким и интуитивным.

В силу этой ценности и по причине быстро растущей популярности и доступности цифрового контента владельцы контента беспокоятся, что с появлением этих новых устройств их цифровой контент станет более подвержен незаконному копированию и распространению. Во избежание развития пиратства, наподобие того, что получило широкое распространение в Интернете (например, система Napster), поставщики контента планируют опираться на механизмы безопасного управления контентом. Поставщики контента хотят быть уверены в защите своих прав и в выполнении разумных правил распространения. В сфере информационного бизнеса цифровые данные имеют самостоятельную ценность, вследствие чего нужно соблюдать права собственности и законы об охране авторских прав.

Преследуя цель утвердиться на этом рынке и желая удовлетворить поставщиков контента, многие производители оборудования и программного обеспечения внедряют структуры для безопасной работы с цифровым контентом. Цифровая регламентация прав (ЦРП, DRM) это популярное выражение, означающее защиту прав и управление правилами, относящимися к доступу к цифровой информации и ее обработке. Эти права и правила регулируют различные аспекты цифрового объекта, например определяют владельцев объекта, порядок доступа к объекту и стоимость объекта. Правила, связанные с конкретным цифровым объектом, часто оказываются весьма сложными. Поэтому для разработки, назначения и управления этими правилами часто требуются программные системы.

Однако многие недавно появившиеся структуры были подвергнуты критике за чрезмерную громоздкость и неудобство в использовании потребителями. Защита цифрового контента нередко обеспечиваются ценой удобства для конечных пользователей. Очевидно, необходимы новые и более оптимальные решения.

Одним типом схемы цифровой регламентации прав, который обычно рассматривается, является подход на основе копирования. В системе этого типа, система цифровой регламентации прав, действующая на персональном компьютере (ПК, РС) или сервере, хранит оригинал контента и управляет им. В подходе предшествующего уровня техники «контроль возврата/извлечения», контент криптографически привязан к доверенной системе, которой доверено решать, когда необходимо и надо ли вообще выдавать запрашиваемую информацию цифрового контента. Для каждой порции цифрового контента обычно доступно ограниченное количество копий. Подход на основе копирования имеет ядро цифровой регламентации прав, которое отвечает за выпуск копий цифрового оригинала. Пользователи запрашивают копии для своих пользовательских устройств, и ядро цифровой регламентации прав отслеживает количество выпущенных копий. Когда устройство связи, в частности переносное беспроводное устройство, например, извлекает копию порции цифрового контента, доверенная система криптографически привязывает копию контента к устройству, принимающему контент, и уменьшает на единицу количество копий, доступных для извлечения. По возвращении копии, доверенная система, соответственно, увеличивает на единицу количество доступных копий. Доверенная система не позволяет извлекать копию цифрового контента, когда количество доступных копий равно нулю.

Рассмотрим, например, структуру Инициативы по защите цифровой музыки (SDMI), которая управляет политикой контроля возврата и извлечения музыки для контроля цифрового музыкального контента. Система цифровой регламентации прав, действующая на ПК или сервере, хранит оригинал музыки и управляет им. Количество копий песни, которое можно извлечь, фиксировано. Поэтому, когда все копии извлечены, нельзя выпустить новую копию, пока не будет возвращена одна копия. Для поддержания защиты музыки, структура SDMI оговаривает в качестве особого условия, что извлечение является единственным средством переноса контента на переносные устройства, что весьма неудобно для пользователя. Соответственно, система SDMI является схемой цифровой регламентации прав, которая получила весьма нелестные отзывы общественности.

В типичном сценарии музыкальная коллекция пользователя хранится в криптографически защищенной музыкальной библиотеке на его ПК. Пользователи, имеющие портативный музыкальный проигрыватель, могут копировать музыку из своей музыкальной библиотеки на свой проигрыватель. Система цифровой регламентации прав управляет библиотекой и отвечает за ограничение количества копий, которые могут покидать библиотеку. В системе, согласованной с SDMI, программа цифровой регламентации прав управляет политикой контроля возврата и извлечения музыки. Для SDMI, количество копий песни, которое можно извлечь, фиксировано. Когда все копии извлечены, для извлечения другим устройством, нужно сначала выполнить возврат, по меньшей мере, одной копии. Для обеспечения безопасности музыкального контента контроль возврата и извлечения является единственным средством переноса музыки на переносные устройства.

На фиг.1 представлен пример системы 100 на основе копирования, препятствующей пиратскому использованию контента, которая криптографически защищает контент путем привязки его к хосту-приобретателю. В этой системе, поставщик 102 контента поддерживает библиотеку 104 контента. В случае приобретения порции контента поставщик 102 контента криптографически привязывает контент к приобретающему хосту или серверу 110. Хост 110, имеющий систему 114 цифровой регламентации прав, получает контент от поставщика и сохраняет его в библиотеке 112 зашифрованного контента. Система 114 цифровой регламентации прав хоста поддерживает список 116 контента, используемый для отслеживания количества доступных копий каждой порции контента. Любое переносное устройство 118а, 118b, 118с может запрашивать порцию контента. При наличии доступной копии система 114 цифровой регламентации прав использует криптографический процесс для переноса копии на переносное устройство. Система 114 цифровой регламентации прав также уменьшает на единицу количество доступных копий переносимой единицы контента. Согласно фиг.1 имеется по три копии каждой порции контента. Например, контент под №4536 не извлечен ни одним из устройств, поэтому по-прежнему имеются три доступные копии. Однако контент под № 6123 в данный момент извлечен тремя устройствами 118а, 118b, 118с, поэтому имеется нуль доступных копий. Система 114 цифровой регламентации прав не позволит четвертому устройству извлечь контент под № 6123, пока одним из устройств не будет выполнен возврат одной из копий.

В целом, этот отвечающий предшествующему уровню техники способ управления доступом к цифровой музыке повсеместно считается навязчивым и громоздким. В частности, вызывает раздражение тот факт, что пользователям приходится возвращать свои копии музыки прежде, чем загрузить новую музыку. Пользователи системы сталкиваются с контролем безопасности каждый раз при переносе музыки на свои устройства. В аналогичных системах без принудительного контроля безопасности копирования возврат не требуется, что значительно расширяет возможности пользователей. Конечно, в отсутствие защиты возрастает вероятность пиратского использования цифрового контента, поэтому поставщики контента не хотят снабжать контентом эти системы.

Реализация защиты должна быть сбалансированной. Поставщики контента не будут доверять системам со слишком низким уровнем защиты, в то же время потребителям не нравятся системы, где защита сопряжена с большим количеством запретов. Подходы на основе копирования с контролем возврата/извлечения, отвечающие предшествующему уровню техники и предусмотренные SDMI, и другие системы цифровой регламентации прав обеспечивают безопасность, но не удовлетворяют потребностям конечного пользователя. Система требует, чтобы пользователь сталкивался с защитой каждый раз при переносе контента на пользовательское устройство. Такая чрезмерная защита ограничивает возможности пользователя. Поскольку к коненту доверенной системы очень частот осуществляют доступ, т.е. каждый раз, когда контент перемещается на пользовательское устройство, запрашивающее контент, или с пользовательского устройства при возврате конента, подход чаще всего реализуют на локальном сервере или ПК пользователя, а не на удаленном сервере. Соответственно, в открытой системе, где применяется ПК или иное устройство локального сервера, трудно поддерживать и гарантировать безопасность.

В свете вышеизложенного, очевидно, что уровень техники не удовлетворяет потребность в безопасном и прозрачном управлении цифровым контентом, которое было бы менее громоздким, но в то же время обеспечивало адекватную защиту. Требования безопасности цифрового контента должны обеспечивать защиту, но также доставлять пользователям удовольствие при работе с контентом.Перечень фигур чертежей

Новые признаки новизны изобретения изложены в формуле изобретения. Однако само по себе изобретение, а также предпочтительные варианты его осуществления и его дополнительные задачи и преимущества можно лучше понять из нижеследующего подробного описания иллюстративного варианта его осуществления, приведенного со ссылками на прилагаемые чертежи, в которых:

фиг.1 - блок-схема системы цифровой регламентации прав на основе копирования, отвечающая предшествующему уровню техники;

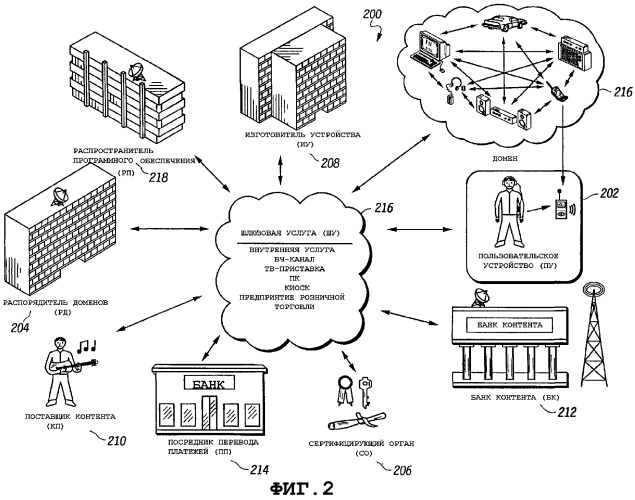

фиг.2 - иллюстрация участников системы цифровой регламентации прав на доменной основе согласно варианту осуществления настоящего изобретения;

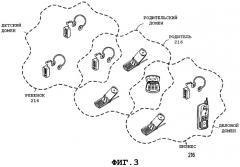

фиг.3 - иллюстрация перекрывающихся доменов согласно настоящему изобретению;

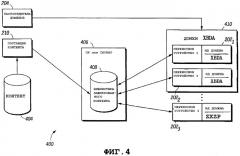

фиг.4 - блок-схема системы цифровой регламентации прав на доменной основе согласно настоящему изобретению;

фиг.5 иллюстрирует концепцию домена, имеющего одно или несколько пользовательских устройств связи согласно настоящему изобретению;

фиг.6 иллюстрирует привязку контента к домену согласно настоящему изобретению;

фиг.7 - схема пакета контента согласно настоящему изобретению;

фиг.8 - блок-схема пользовательского устройства связи согласно настоящему изобретению;

фиг.9 - блок-схема, иллюстрирующая архитектуру пользовательского устройства, согласно настоящему изобретению;

фиг.10 - блок-схема, иллюстрирующая архитектуру распорядителя доменов согласно настоящему изобретению;

фиг.11 - блок-схема, иллюстрирующая архитектуру поставщика контента, согласно настоящему изобретению.

Описание изобретения

Хотя изобретение можно реализовать во многих разных видах, ниже подробно описаны и проиллюстрированы на чертежах конкретные варианты осуществления, надо понимать, что данное описание следует рассматривать как иллюстрацию принципов изобретения, но не в порядке ограничения изобретения показанными и описанными специфическими вариантами его осуществления. В нижеприведенном описании идентичные ссылочные позиции используются для описания одинаковых, подобных или соответствующих частей на нескольких чертежах.

Настоящее изобретение обеспечивает удобный для потребителя способ доступа к нужному цифровому контенту, позволяющий управлять контентом и препятствующий пиратству, с использованием системы цифровой регламентации прав на доменной основе, в отличие от обременительной системы цифровой регламентации прав на основе копирования, отвечающей предшествующему уровню техники. Вместо того, чтобы ограничивать доступ к контенту на основании политики контроля возврата/извлечения, в которой защитные ограничения вступают в силу всякий раз при загрузке контента в устройство связи, например, пользовательское устройство (ПУ), или выгрузки его оттуда, управление доступом к цифровому контенту осуществляется с использованием доменного подхода, в котором пользователю приходится сталкиваться с защитной только при приобретении или добавлении к домену нового пользовательского устройства, или при удалении из домена старого пользовательского устройства. Ограничение доступа к контенту обычно сводится к ограничению количества зарегистрированных устройств домена. В данном случае, домен содержит одно или несколько пользовательских устройств, обычно до определенного количества устройств связи, которые все совместно используют открытый криптографический ключ, связанный с доменом. Пользователь, имеющий несколько устройств, пожелает зарегистрировать эти устройства в одном и том же домене.

На фиг.2 показаны участники, которые могут действовать в иллюстративной системе 200 цифровой регламентации прав, согласно настоящему изобретению. Следует понимать, что не выходя за рамки сущности и объема изобретения, функции, представляющие разных участников, могут осуществляться разными объектами, или что функции, осуществляемые различными участниками, могут, соответственно, осуществляться меньшим или большим количеством объектов. Потребитель или пользователь может приобрести устройство связи 202, именуемое пользовательским устройством (ПУ, UD), которое представляет собой любое электронное устройство, используемое для доступа к цифровому контенту и/или манипулирования им. Примеры пользовательских устройств включают в себя мобильный телефон с функцией воспроизведения музыки, автомобильную стереосистему, телевизионную приставку, персональный компьютер и т.д. Пользователь может иметь и, вероятно, имеет несколько пользовательских устройств, которые он желает зарегистрировать в одном или нескольких доменах, которым принадлежит пользователь, и которые могут перекрываться, а могут и не перекрываться. В случае, когда, по меньшей мере, одно пользовательское устройство связи из первого домена одновременно зарегистрировано во втором домене, говорят, что первый и второй домены перекрываются на этом устройстве; схема 300, изображенная на фиг.3, представляет пример перекрывающихся доменов 216ребенок, 216родитель и 216бизнес. Пользовательское устройство может быть переносным и беспроводным, как, например, сотовый телефон, и, таким образом, способным легко подключаться к беспроводному Интернету. Можно использовать инфракрасную (ИК, IR) технологию, а также технологию ограниченного диапазона, например, реализованную в стандарте Bluetooth. Пользовательские устройства стандарта Bluetooth могут входить в Интернет путем соединения с устройством типа мост, например ПК или киоском (компьютером, подсоединенным к Интернет и общедоступным для пользователей).

Распорядитель доменов (РД, DA) 204 отвечает за регистрацию (добавление) и отмену регистрации (удаление) пользовательских устройств из одного или нескольких доменов. При добавлении устройства в домен распорядитель доменов прежде всего осуществляет проверку устройства на предмет его законности. Законные пользовательские устройства можно обнаруживать, потому что только они будут иметь доступ к надлежащим сертификатам и ключам. Распорядитель доменов может также проверить список аннулирований, предоставляемый сертифицирующим органом (СО, СА) 206, чтобы убедиться, что ключи и сертификаты устройства все еще действительны. Признав аутентичность устройства, распорядитель доменов посылает пользовательскому устройству надлежащие ключи, сертификаты и команды, необходимые для его регистрации в домене. Распорядитель доменов может также удалять устройства из домена, посылая пользовательскому устройству команду на удаление его доменных данных. Наконец, распорядитель доменов отвечает за ограничение количества пользовательских устройств, которым разрешено находиться в домене, и за контроль мошеннических операций регистрации и удаления устройств.

Изготовитель устройства (ИУ, DM) 208 делает пользовательские устройства, которые принудительно применяют правила использования контента и, в ином случае, имеют возможности безопасной цифровой регламентации прав. Например, изготовитель устройства может внедрять в пользовательское устройство ключи в целях безопасности, чтобы другие участники системы цифровой регламентации прав могли однозначно идентифицировать каждое пользовательское устройство. Изготовитель устройства также отвечает за внедрение в устройство ключей аутентификации, сертификатов и других секретов сертифицирующего органа. Программное обеспечение, используемое пользовательским устройством для работы в системе цифровой регламентации прав на доменной основе, может быть заранее установленным на пользовательском устройстве или полученным от распространителя программного обеспечения (РП, SD) 218.

Поставщик контента (КП, CP) 210 продает или иным образом предоставляет контент зарегистрированным пользовательским устройствам домена. В качестве поставщика контента может выступать, например, артист, создавший контент, большая фирма по распространению контента или онлайновый магазин, продающий контент. Основная задача поставщиков контента состоит в установлении набора правил и в связывании этих правил с контентом и доменом, который приобретает контент. Рассмотрим, например, как поставщик контента, а именно, ансамбль XYZ, может присоединить правила к своему последнему синглу, озаглавленному «АВС». Записав «АВС» обычным образом, они создают файл ABC.wav, и, поскольку ансамбль заинтересован в продаже этой песни через Интернет, песню сжимают в файл МР3, создавая ABC.mp3. Затем файл МР3 шифруют и связывают с правилами использования, регулирующими право воспроизведения песни, право копирования песни, право редактирования песни, возможность заимствования песни, структуру платежей за воспроизведение песни, а также указывающими, можно ли добавлять к песне правила и кто может это делать. Эти правила использования можно добавлять с использованием стандартного приложения. Пакетирование контента поставщиком контента касается манипулирования правилами контента, а не самим контентом.

Хранить контент можно разными способами, обычно, в зависимости от типа контента и соответствующих возможностей хранения в пользовательском устройстве, домене и системе в целом. Контент можно хранить в пользовательском устройстве, посылать на онлайновый счет в банке контента (БК, СВ) 212, например, копировать на ПК пользователя или другой доступный сервер, или доставлять потребителю как действующий контент. Банк контента - это объект, отвечающий за хранение и ведение счета контента пользователя. Контент в виде счета не обязательно хранить в счете, связанном с единичным конечным пользователем. Вместо этого, можно поддерживать указатель на единичную копию контента, тем самым препятствуя чрезмерному увеличению размера счета(ов) контента пользователя. Например, когда конечный пользователь приобретает песню, она доставляется на счет контента конечного пользователя и сохраняется на переносном пользовательском устройстве пользователя. Правила, связанные с этой порцией контента, можно переносить на счет контента и на переносное устройство. Когда пользователь решает загрузить контент в пользовательское устройство, задача банка контента состоит в том, чтобы гарантировать поступление контента только на аутентичные, подчиняющиеся правилам устройства, в данном случае, пользовательское устройство, и для этого он может использовать сертификаты или секреты, выданные сертифицирующим органом (СО) 206 для аутентификации пользовательского устройства.

Открытыми ключами, связанными с обеспечением нужного уровня безопасности в системе цифровой регламентации прав, управляют сертифицирующие органы (СО) 206, а платежами за услуги и/или контент управляют посредники перевода платежей (ПП, РВ) 214. Например, сертифицирующий орган является доверенной сторонней организацией или компанией, которая управляет цифровыми сертификатами, парами открытого/личного ключей или другими элементами, необходимыми для проверки того, что контентом манипулируют действительные и защищенные устройства. Способы осуществления этой проверки могут включать в себя схему открытого ключа, схему цифровой подписи или, возможно, схему совместного использования секрета. Схема на основе открытого ключа предусматривает использование сертификатов, чтобы гарантировать, что участники и устройства в схеме цифровой регламентации прав действительно являются теми, кем они себя объявляют. Согласно схеме совместного использования секрета, сертифицирующий орган отвечает за распределение совместно используемых секретов. В любой схеме сертифицирующий орган должен иметь соглашения с изготовителями устройств, распространителями контента и посредниками перевода платежей. Сертифицирующий орган также должен располагать способами выдачи и аннулирования сертификатов или секретов. Сертифицирующий орган, предпочтительно, является автономной системой, что снимает необходимость в связи с сертифицирующим органом при каждом воспроизведении контента.

Шлюзовой(ые) сервер(ы) (ШС, GS) 216 обеспечивают каналы или линии связи между участниками в системе; альтернативно, участники могут осуществлять прямую связь. Примеры шлюзового(ых) сервера(ов) могут включать в себя, но не исключительно, киоск, находящийся в магазине и имеющий выход в Интернет или ВЧ-канал связи, телевизионную приставку или ПК. Эти участники системы цифровой регламентации прав, в частности, пользовательское устройство и распорядитель доменов, будут более подробно рассмотрены ниже.

Пользовательские устройства 202 можно назначать конкретному домену путем регистрации с помощью распорядителя доменов (РД) 204. Когда устройство регистрируется в домене 216, оно «вступает» в домен. Аналогично, устройства могут «покидать» домен путем отмены их регистрации. Распорядитель 204 доменов в принудительном порядке применяет политики регистрации, например, ограничивает количество устройств в домене 216 и ограничивает количества актов вступления устройства в домен и выхода из него. Распорядитель 204 доменов также ищет потенциальных мошенников, отслеживая, какие устройства вступают в домены и покидают их. Чрезмерная активность может свидетельствовать о том, что устройство пытается обмануть систему. Таким устройствам могут быть запрещены дальнейшие действия по регистрации.

Распорядитель 204 доменов назначает переносные устройства домену, предоставляя им идентификатор (ИД) домена, который привязывается к устройству способом, устойчивым к вмешательству. Привязка ИД домена к пользовательскому устройству осуществляется с использованием встроенных серийных номеров и криптографических элементов, например, секретных ключей и сертификатов с открытым ключом. Этими криптографическими элементами оперируют системы цифровой регламентации прав, действующие на пользовательском устройстве и распорядителе доменов. Только распорядитель доменов имеет возможность предоставлять доступ к домену. Таким образом, распорядитель доменов гарантирует поставщикам контента, что членами домена являются только те устройства, которые не пытаются обманывать систему.

При продаже цифрового контента поставщик контента может запросить у пользовательского устройства и/или распорядителя доменов аутентификацию конкретного домена. Этот процесс запроса осуществляют с использованием стандартного протокола криптографической аутентификации, чтобы удостовериться в том, что перехватчики сообщений или хакеры не смогут обмануть систему. После того, как поставщик контента убедится в пригодности домена, контент можно продать, криптографически привязав его к ИД приобретающего домена. Устройства вне этого домена не могут осуществлять доступ к контенту, криптографически привязанному к другому домену, что защищает контент от пиратства.

Зашифрованный контент можно открыто хранить на любом хосте или сервере системы. Любое переносное устройство может запрашивать порцию этого контента. Хост просто переносит контент на запрашивающее устройство, не осуществляя контроль извлечения. Безопасность контента обеспечивается его криптографической привязкой к конкретному домену. Пиратскому распространению мошенническим путем скопированной музыки препятствует тот факт, что распорядитель доменов допускает в каждый домен ограниченное количество устройств. Хакеры не могут получить незаконный доступ к контенту, потому что система цифровой регламентации прав в пользовательском устройстве препятствует вмешательству.

Защита этой системы, отвечающей настоящему изобретению, менее громоздка, чем в предыдущих подходах, потому что пользователям не часто приходится регистрировать вход пользовательских устройств в домены и их выход оттуда. В системе контроля возврата и извлечения, пользователи сталкиваются с защитными ограничениями всякий раз при загрузке контента в свои переносные устройства и выгрузке его оттуда. Согласно настоящему изобретению, пользователям приходится сталкиваться с защитой только при приобретении нового устройства или при желании добавить пользовательское устройство к одному или нескольким доменам.

На фиг.4 показана блок-схема, которая дополнительно иллюстрирует систему цифровой регламентации прав на доменной основе для безопасного управления доступом к цифровому контенту. Распорядитель доменов назначает устройства связи, например, переносные пользовательские устройства 2021, 2022, 2024 доменам, которых в данном примере показано два: домен XBDA 410 и домен ZXZP 412, и принудительно применяет политики регистрации в домене. Контент из библиотеки 404 контента защищен путем криптографической привязки его к одному или нескольким доменам 410, 412, но не к ПК или серверу 406. Получить контент, криптографически привязанный к домену, могут только устройства, привязанные к домену или авторизованные доменом на получение контента. Все устройства, зарегистрированные в домене 216, соединены между собой в том смысле, что все они имеют доступ к контенту в домене, что показано на примере изображенного на фиг.5 домена 500, в который входят разнообразные устройства, например, домашний компьютер, проигрыватель МР3, автомобильная развлекательная система, телевизионная приставка, сотовый телефон, домашняя развлекательная система. Это также означает, что устройства из одного домена, например, домена ZXZP 412 не могут осуществлять доступ к контенту, который криптографически привязан к другому домену, например, домену XBDA 410. Согласно фиг.6, в иллюстративной системе 600, домен 216 содержит два сотовых телефона №1, №2 и проигрыватель МР3, причем все эти устройства поддерживают связь с банком 212 контента; однако стереосистема с наушниками находится вне домена и не имеет доступа к счету контента в банке 212 контента. Заметим, что, хотя показано, что зашифрованный контент хранится в библиотеке 408 зашифрованного контента на ПК или сервере 406, зашифрованный контент можно, при желании, дополнительно хранить в устройстве связи, например, переносных устройствах 1, 2 или 3, обозначенных как 2021, 2022, 2024, соответственно.

Очевидно, что для каналов связи между участниками в системе цифровой регламентации прав на доменной основе и способе, отвечающих настоящему изобретению, следует использовать достаточно сильные криптографические протоколы. Для связи с устройствами, поддерживающими связь через Интернет, можно использовать стандартные протоколы, например, WTLS (протокол безопасности транспортного уровня при беспроводной связи) 3 класса или TLS (протокол безопасности транспортного уровня). Для защиты контента можно использовать сильную криптографию с симметричным ключом, например, тройной DES или AES. Для аутентификации и подписей можно использовать криптографию с открытым ключом RSA или эллиптической кривой. Целостность контента можно сохранять с использованием защитных хэш-функций, например, SHA-1. Рассмотрим пример, когда изготовитель устройства производит пользовательское устройство. После изготовления, пользовательское устройство проходит сертификацию (либо изготовителем устройства, либо другим доверенным органом) и становится законным устройством. Для сертификации можно использовать сертификат, для проверки достоверности которого можно использовать открытый ключ или совместно используемый секретный ключ. Сертифицированное пользовательское устройство содержит этот сертификат (или ссылку на сертификат), а также секретный ключ, соответствующий этому сертификату, который является либо личным ключом (спаренным с открытым ключом сертификата) или секретным ключом (совместно используемым с доверенными органами системы цифровой регламентации прав). Аналогичным образом конфигурируют и сертифицируют распорядителя доменов. Когда пользователь желает зарегистрировать пользовательское устройство в домене, пользовательское устройство и распорядитель доменов используют протокол для аутентификации друг друга. Эта аутентификация осуществляется стандартным способом на основании сертификатов с открытым ключом или секретным ключом, которые были ранее установлены в пользовательском устройстве и распорядителе доменов. После аутентификации, распорядитель доменов создает и направляет пользовательскому устройству сертификат домена для нового домена. В случае приобретения нового контента для этого домена, этот сертификат предоставляют поставщикам контента. Имея в своем распоряжении сертификат домена пользовательского устройства, поставщик контента может назначить контент этому домену, используя информацию из сертификата. Вышеперечисленные процедуры можно осуществлять криптографическими методами с открытым ключом либо с симметричным ключом. Для распределения ключей подход открытого ключа проще, чем подход симметричного ключа.

Запрашиваемый контент предоставляется, прежде всего, от поставщика контента или другого объекта в системе цифровой регламентации прав, имеющего доступ к запрашиваемому контенту, как часть пакета контента. На фиг.7 показана общая структура пакета контента. Пакет 700 контента является объединением пяти объектов: заголовка поставщика контента (ЗПК, СРН) 710, правового документа Пдок 720, электронной таблицы 730 прав или кодированной таблицы прав, хэш-таблицы 740 и зашифрованного контента 750. Заголовок 710 пакета контента используется в основном для указания наличия и размера различных объектов пакета 700 контента. В правовом документе 720 заданы правила использования контента. Эти правила обычно имеют стандартный формат. Правовой документ содержит также сертификаты, открытые ключи и некоторые хэш-значения, необходимые пользовательскому устройству для проверки правил и целостности других объектов пакета контента.

Кодированная таблица прав (КТП, ERT) 730, которая является более эффективным представлением правового документа, входит в состав пакета контента. Подход кодированной таблицы прав замечателен тем, что реализует двоичное представление данных, которое отличается от подхода формального языка, например, расширяемого языка разметки прав (XrML), и имеет малый размер и высокое быстродействие, которые особенно привлекательны для маломощных или иных пользовательских устройств с ограниченными возможностями. Устройство с ограниченными возможностями - это устройство связи, некоторые физические характеристики которого, например, размер экрана, размер ОЗУ, размер ПЗУ и т.д., ограничены, например, в связи с мощностью обработки и загрузкой задач, параметрами питания/батареи, ограничениями памяти и ограничениями пропускной способности канала между устройством и другими элементами инфраструктуры.

Кодированная таблица 730 прав построена так, что права на использование цифровой информации из других правовых документов можно преобразовывать в формат кодированной таблицы прав, отвечающий настоящему изобретению, что обеспечивает совместимость системы, в которой используется кодированная таблица прав, с другой системой цифровой регламентации прав, которая была бы громоздкой в устройстве с ограниченными возможностями. Перевод с одного языка цифровой регламентации прав в представление кодированной таблицы прав можно осуществлять с использованием транскодера. Транскодер выполняет синтаксический анализ данных на исходном языке и перекодирует их в формат кодированной таблицы прав или наоборот. Поставщики контента и владельцы цифрового контента имеют свободу выбора предпочтительной системы цифровой регламентации прав, используя при необходимости программное обеспечение перевода.

Кодированная таблица прав имеет несколько разделов, разграниченных с использованием заранее назначенных кодовых слов или маркеров, в том числе ВЕРСИЯ_КТП (ERT_VERSION), МАРКЕР_ИНФ_ОБЪЕКТА (TOKEN_OBJECT_INFO), МАРКЕР_РАБ_ХЭШ (TOKEN_WORK_HASH), МАРКЕР_ИД_КЛЮЧА (TOKEN_KEY_ID), МАРКЕР_ПРАВО_ххх (TOKEN_xxx_RIGHT) и МАРКЕР_ПОДП_КТП (TOKEN_ERT_SIGN). Раздел ВЕРСИЯ_КТП дает номер версии кодированной таблицы прав. Для последующих обновлений формата кодированной таблицы прав потребуется, чтобы более новое программное обеспечение распознавало новые версии, но также распознавало и предыдущие версии, для поддержки обратной совместимости. Раздел МАРКЕР_ИНФ_ОБЪЕКТА содержит информацию, касающуюся цифрового объекта, связанного с кодированной таблицей прав, например, унифицированный указатель информационного ресурса (URL) для получения большей информации о цифровом объекте или для приобретения копии цифрового объекта. Раздел МАРКЕР_РАБ_ХЭШ содержит криптографическое хэш-значение цифрового объекта, связанного с кодированной таблицей прав, и указывает, какой алгоритм хэширования нужно использовать. Раздел МАРКЕР_ИД_КЛЮЧА кодированной таблицы прав задает ключи, необходимые для доступа к цифровому объекту. Примером является ключ шифрования контента (КШК, СЕК), присваиваемый получателю с использованием алгоритма шифрования с открытым ключом. Раздел МАРКЕР_ПРАВО_ххх содержит правила использования цифрового объекта. Например, можно обеспечить раздел МАРКЕР_ПРАВО_ВОСПР для указания того, что конкретный ключ в разделе МАРКЕР_ИД_КЛЮЧА имеет право «воспроизводить» цифровой объект. В описание кодированной таблицы прав можно включить и другие права, в том числе на