Способ кодирования cqi для hs-dpcch

Иллюстрации

Показать всеИзобретение относится к беспроводной системе связи, в частности к кодированию информации качества канала линии связи абонента с центральным узлом для ИС-ВКУФУ (HS-DPCCH). Технический результат - повышение пропускной способности системы. Для этого в способе кодирования информации качества канала (CQI) создают первые базовые последовательности, предназначенные для генерирования подкодов из 32 битов, и вторые базовые последовательности, предназначенные для генерирования кодовых слов из 20 битов, создают с использованием первых базовых последовательностей, причем вторая базовая последовательность обеспечивает максимальную пропускную способность системы так, что пять информационных битов кодируют в код CQI с использованием вторых базовых последовательностей. Кроме того, способ кодирования CQI, который показал наилучшую пропускную способность системы при моделировании, может представлять собой оптимальную схему кодирования CQI для HS-DPCCH. 6 н. и 22 з.п. ф-лы, 14 ил., 9 табл.

Реферат

ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

Настоящее изобретение относится к беспроводной системе связи и более конкретно к надежному способу кодирования информации качества канала (ИКК, CQI) линии связи абонента с центральным узлом для ВС-ВКУФУ (HS-DPCCH) (высокоскоростной выделенный канал управления на физическом уровне) в системе ПДВСД (HSDPA) для 3GPP.

УРОВЕНЬ ТЕХНИКИ

УМСС (UMTS) (универсальная мобильная система связи) представляет собой систему мобильной связи третьего поколения, которая была разработана на основе системы ГМС (GSM) (глобальная система мобильной связи) и европейского стандарта мобильной связи. Она предназначена для обеспечения улучшенных услуг мобильной связи, предоставляемых на основе базовой сети (БС, CN) GSM и технологии широкополосного множественного доступа с кодовым разделением каналов (ШМДКР, WCDMA).

С целью создания стандарта для систем мобильной связи третьего поколения (IMT-2000 (ММС-2000) международная система мобильной связи), основанной на развитой базовой сети GSM и технологии радиодоступа WCDMA, группа организаций по разработке стандарта, включая ETSI (European Telecommunications Standards Institute - Европейский институт по стандартам в области связи) в Европе, ARIB/TTC (Association of Radio Industries and Business/Telecommunication Technology Committee - Ассоциация радиопромышленности и бизнеса/Комитет по технологиям связи) в Японии, Комитет T1 в США и TTA (Telecommunications Technology Association - Ассоциация по технологиям связи) в Южной Корее установила Проект партнерства третьего поколения (ПП3П, 3GPP).

Для обеспечения эффективного управления и развития технологии пять групп Технических спецификаций (ГТС, TSG) были организованы в рамках 3GPP для рассмотрения факторов построения сети и их работы.

Каждая TSG отвечает за утверждение, разработку и управление спецификациями в соответствующих областях. Среди них группа СРД (RAN) (сети радиодоступа) разработала спецификации к функциям, требованиям и интерфейсу, относящиеся к ОП (UE) (оборудованию пользователя) и к сети наземного радиодоступа UMTS (СНРДУ, UTRAN) с целью создания новой спецификации сети радиодоступа в системе мобильной связи третьего поколения.

Группа TSG-RAN состоит из одной пленарной группы и четырех рабочих групп.

РГ1 (WG1) (рабочая группа 1) занята разработкой спецификаций для физического уровня (Layer 1), и РГ2 (WG2) определяет функции уровня канала передачи данных (Layer 2) между UE и UTRAN. Кроме того, РГ3 (WG3) занимается разработкой спецификации для интерфейсов Узла B (Node B) (узел Node B представляет собой, своего рода, базовую станцию в системе беспроводной связи), КРС (RNC) (контроллеры радиосети) и базовой сети. Наконец, группа РГ3 (WG4) занимается обсуждением требований к рабочим характеристикам радиолинии и управлению радиоресурсами.

На фиг.1 представлена структура сети UTRAN, определенная в проекте 3GPP.

Как показано на фиг.1, UTRAN 110 включает, по меньшей мере, одну или больше подсистем (ПРС, RNS) 120 и 130 радиосети, и каждая RNS включает один RNC и, по меньшей мере, один или больше узел Node B. Например, контроллер 121 RNC управляет узлом Node B 122, и этот узел принимает информацию, переданную с физического уровня UE 150 через канал линии связи абонента с центральным узлом, и передает данные в UE 150 через нисходящий канал передачи данных.

Соответственно, предусмотрена возможность работы узла Node B в качестве точки доступа к сети UTRAN со стороны UE.

RNC 121 и 131 выполняют функцию распределения и управления радиоресурсами UMTS и подключены к соответствующему элементу базовой сети, в зависимости от типов услуг, предоставляемых пользователям.

Например, RNC 121 и 131 подключены к центру 141 коммутации мобильной связи (ЦКМ, (MSC)) для обеспечения коммутируемой связи, такой как служба голосовой связи, и подключены к УПОП (SGSN) (узел поддержки обслуживания GPRS (системы пакетной передачи данных)) 142 для пакетной передачи данных, например для организации службы доступа к сети Интернет по радиоканалу.

RNC, ответственный за прямое управление узлом Node B, называют управляющим RNC (УКРС, CRNC), и CRNC управляет общими радиоресурсами.

С другой стороны, RNC, который управляет выделенными радиоресурсами для определенного UE, называют обслуживающим RNC (ОКРС, SRNC). В принципе, CRNC и SRNC могут быть совмещены на одном физическом узле. Однако, если UE переместилось в область нового RNC, который отличается от SRNC, CRNC и SRNC могут быть расположены в физически различных местах.

Существует интерфейс, который может работать как канал передачи данных между различными элементами сети. Интерфейс между узлом Node B и RNC называют интерфейсом lub, и интерфейс между RNC называют интерфейсом lur. Также интерфейс между RNC и базовой сетью называют lu.

Пакетный доступ с высокоскоростной передачей данных (ПДВСД, HSDPA) представляет собой стандарт, разрабатываемый в 3GPP для реализации высокоскоростных, высококачественных услуг беспроводной пакетной передачи данных. Для поддержки HSDPA введены различные передовые технологии, такие как адаптивная модуляция и кодирование (АМК, AMC), гибридный запрос автоматического повтора (ГЗАП, HARQ), быстрый выбор ячейки (БВЯ, FCS), множество входов и множество выходов (МВМВ, MIMO), и т.д.

Хорошо известны преимущества адаптации параметров передачи в беспроводной системе к изменяющимся условиям канала. Способ изменения параметров передачи для компенсации изменений состояния канала известен как адаптация канала (АК, LA) связи, и AMC представляет собой одну из технологий адаптации канала связи. Принцип AMC состоит в изменении схемы модуляции и кодирования в соответствии с изменениями состояния канала с учетом системных ограничений. Состояние канала можно оценивать на основе обратной связи от UE. В системе с AMC для UE, находящихся в благоприятном положении, то есть близко к узлу сотовой связи, обычно назначают модуляцию более высокого порядка, обеспечивающую большую скорость передачи кода (например, 64 QAM (КАМ - квадратурная амплитудная модуляция) с турбокодом R=3/4), в то время как для UE, находящихся в неблагоприятных положениях, то есть близко к границе ячейки, назначают модуляцию с более низким порядком, с низкой скоростью передачи кода (например, QPSK (ФМЧС - фазовая манипуляция с четвертичными фазовыми сигналами) с турбокодом R=1/2). Основные преимущества AMC состоят в более высокой скорости передачи данных, доступной для UE, находящихся в благоприятных положениях, что в свою очередь увеличивает среднюю пропускную способность ячейки и снижает интерференционную вариацию в результате адаптации канала связи на основе изменений в схеме модуляции/кодирования вместо изменений мощности передаваемого сигнала.

В обычном ARQ (АЗП - автоматический запрос повторной передачи) процесс ARQ должен быть выполнен вплоть до верхнего уровня UE и узла Node B, в то время как в HSDPA процесс ARQ выполняют в пределах физического уровня. Основная характеристика HARQ состоит в передаче непереданной части кодированного блока, когда с выхода приемника получают сигнал NACK (отсутствие подтверждения), что позволяет приемнику объединять каждую часть принятых кодовых слов в новые кодовые слова с более низкой скоростью кодирования, для получения более высокого усиления за счет кодирования. Другое свойство n-канала HARQ состоит том, что множество пакетов могут быть переданы по n каналам, даже когда сигнал ACK/NACK (подтверждение/отсутствие подтверждения) не был принят, в отличие от обычно применяемого режима передачи Stop and Wait ARQ (автоматический запрос повторной передачи с остановкой и ожиданием), в котором Node B разрешается передавать следующий пакет только после приема сигнала ACK от получателя или в котором узел Node B повторно передает предыдущий пакет при получении сигнала NACK. Другими словами, узел Node B в системе HSDPA может последовательно передать множество следующих пакетов, даже если не был принят сигнал ACK/NACK для предыдущего переданного пакета, что в результате повышает эффективность использования канала. Объединение AMC и HARQ позволяет обеспечить максимальную эффективность передачи, при этом AMC производит приблизительный выбор скорости передачи данных, в то время как HARQ обеспечивает тонкую настройку скорости передачи данных на основе состояния канала.

Способ быстрого выбора ячейки FCS концептуально подобен способу разнесенной передачи с выбором узла сотовой связи (РПВУ, SSDT). При использовании FCS, UE указывает на лучшую ячейку, которая должна обслуживать его в своем нисходящем канале передачи данных при передаче сигналов по линии связи абонента с центральным узлом. Таким образом, в то время как несколько ячеек могут входить в активное множество, только одна из них обеспечивает передачу в определенный момент времени, что потенциально снижает интерференцию и повышает пропускную способность системы. Определение наилучшей ячейки может быть основано не только на условиях распространения радиоволн, но также на учете доступных ресурсов, таких как мощность и кодовое пространство ячеек из активного множества.

MIMO представляет собой один из способов разнесенной связи, основанных на использовании множества передающих/приемных антенн нисходящего канала передачи данных. При обработке MIMO используют множество антенн, как в передатчике базовой станции и в приемнике терминала, что создает ряд преимуществ по сравнению со способами разнесенной передачи с множеством антенн только в передатчике и по сравнению с обычными системами с одной антенной.

Ввиду ввода этих новых схем между оборудованием пользователя UE и узлом Node B в HSDPA сконфигурированы новые сигналы управления. HS-DPCCH представляет собой модификацию ULDPCCH, поддерживающую HSDPA.

На фиг.2 показана структура фрейма для линии связи абонента с центральным узлом HS-DPCCH, связанной с передачей HS-DSCH. HS-DPCCH обеспечивает сигналы обратной связи линии связи абонента с центральным узлом, состоящие из сигналов HARQ-ACK/NACK и индикатора качества канала (ИКК, CQI). Каждый подфрейм длиной 2 мс (3×2560 элементарных сигналов) состоит из 3 интервалов, каждый из которых имеет длину 2560 элементарных сигналов. Сигнал HARQ-ACK/NACK передают в первом интервале подфрейма HS-DPCCH, и CQI передают во втором и третьем интервалах подфрейма HS-DPCCH. Существует, по большей части, один HS-DPCCH для каждого канала радиосвязи, и HS-DPCCH может существовать только вместе с DPCCH линии связи абонента с центральным узлом.

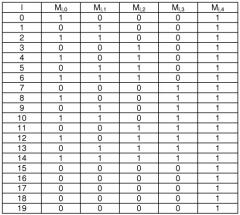

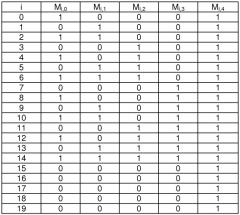

Для поддержки адаптации высокоскоростного канала передачи данных UE должно передать в узел Node B информацию о качестве нисходящего канала, то есть CQI. Для кодирования канала для CQI HS-DPCCH был предложен ряд способов кодирования CQI для линии связи абонента с центральным узлом, и в большинстве этих предложений предполагается, что CQI должен быть кодирован с использованием 20 битов канала. Способы кодирования CQI основаны на способе кодирования индикатора комбинации формата передачи (ИКФП, TFCI) по спецификации 3GPP. На фиг.3а показан блок кодирования TFCI (16, 5), который аналогичен блоку кодирования TFCI (32, 10) по фиг.3b, за исключением того, что для генерирования кодового слова (16, 5) TFCI используются пять информационных битов. Базовые последовательности для кода (16, 5) TFCI показаны в таблице 1a, и базовые последовательности для кода (32, 10) TFCI представлены в таблице 1b.

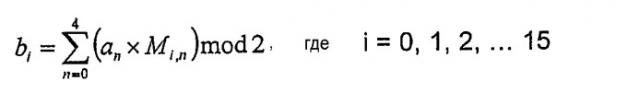

Подробное описание способов генерирования кодового слова TFCI приведено ниже. Сначала описан способ кодирования TFCI (16, 5). Пусть в таблице 1a информационные биты TFCI представлены как a0, a1, a2, a3, a4 и Mi,n представляет базовую последовательность для n-го информационного бита TFCI. Тогда биты bi получаемого на выходе ключевого слова будут определены следующим образом:

Получаемые на выходе биты обозначены как bi, где i=0, 1, 2, ...15.

Аналогичным образом может быть определено генерирование кодового слова TFCI (32, 10). В таблице 1b пусть информационные биты TFCI a0, a1, a2, a3, a4, a5, a6, a7, a8, a9, и Mi,n представляет базовую последовательность для n-го информационного бита TFCI. Тогда биты bi получаемого на выходе ключевого слова будут определены следующим образом:

Получаемые на выходе биты обозначены bi, где i=0, 1, 2,... 31.

Базовые последовательности для TFCI (16, 5) в таблице 1a включены в базовые последовательности для TFCI (32, 10) в таблице 1b, если информационные биты ограничены первыми 5 битами, и некоторые 16 выходных битов выбирают из 32 выходных битов. Общая часть между двумя базовыми последовательностями выделена тенью в таблице 1b. Способ кодирования CQI основан на обычном способе кодирования TFCI. Для CQI требуется 5 информационных битов и 20 кодированных битов, то есть код (20, 5) CQI. Поэтому код (16, 5) TFCI и способ кодирования TFCI (32, 10) должны быть изменены для соответствия количеству битов, требуемому для кодирования CQI. Код (16, 5) TFCI должен быть расширен до кода (20, 5) CQI путем добавления 4 битов к каждой базовой последовательности. Код (32, 10) TFCI можно использовать для генерирования кода (20, 5) CQI с использованием двух этапов. Сначала код (32, 10) TFCI должен быть сужен до модифицированного кода (32, 5) TFCI путем удаления последних 5 базовых последовательностей. После этого модифицированный код (32, 5) TFCI, полученный в результате удаления последних 5 базовых последовательностей, обозначается как суженный код (32, 5) TFCI. Во-вторых, суженный код (32, 5) TFCI, должен быть проколот, и его повторяют для получения кода (20, 5) CQI. Базовые последовательности для суженного кода (32, 5) TFCI приведены в таблице 1c. Общая часть базовых последовательностей между кодом (16, 5) TFCI и суженным кодом (32, 5) TFCI выделена тенью. Таблица 1c также включает базовые последовательности для кода (16, 5) TFCI, то есть таблицу 1a. Это означает, что способ генерирования, основанный на коде (32, 10) TFCI, может быть представлен другой формой способа генерирования, основанного на коде (16, 5) TFCI и наоборот.

| Таблица 1a | ||||||||||

| i | Mi,0 | Mi,1 | Mi,2 | Mi,3 | Mi,4 | |||||

| 0 | 1 | 0 | 0 | 0 | 1 | |||||

| 1 | 0 | 1 | 0 | 0 | 1 | |||||

| 2 | 1 | 1 | 0 | 0 | 1 | |||||

| 3 | 0 | 0 | 1 | 0 | 1 | |||||

| 4 | 1 | 0 | 1 | 0 | 1 | |||||

| 5 | 0 | 1 | 1 | 0 | 1 | |||||

| 6 | 1 | 1 | 1 | 0 | 1 | |||||

| 7 | 0 | 0 | 0 | 1 | 1 | |||||

| 8 | 1 | 0 | 0 | 1 | 1 | |||||

| 9 | 0 | 1 | 0 | 1 | 1 | |||||

| 10 | 1 | 1 | 0 | 1 | 1 | |||||

| 11 | 0 | 0 | 1 | 1 | 1 | |||||

| 12 | 1 | 0 | 1 | 1 | 1 | |||||

| 13 | 0 | 1 | 1 | 1 | 1 | |||||

| 14 | 1 | 1 | 1 | 1 | 1 | |||||

| 15 | 0 | 0 | 0 | 0 | 1 | |||||

| Таблица 1b | ||||||||||

| i | Mi,0 | Mi,1 | Mi,2 | Mi,3 | Mi,4 | Mi,5 | Mi,6 | Mi,7 | Mi,8 | Mi,9 |

| 0 | 1 | 0 | 0 | 0 | 0 | 1 | 0 | 0 | 0 | 0 |

| 1 | 0 | 1 | 0 | 0 | 0 | 1 | 1 | 0 | 0 | 0 |

| 2 | 1 | 1 | 0 | 0 | 0 | 1 | 0 | 0 | 0 | 1 |

| 3 | 0 | 0 | 1 | 0 | 0 | 1 | 1 | 0 | 1 | 1 |

| 4 | 1 | 0 | 1 | 0 | 0 | 1 | 0 | 0 | 0 | 1 |

| 5 | 0 | 1 | 1 | 0 | 0 | 1 | 0 | 0 | 1 | 0 |

| 6 | 1 | 1 | 1 | 0 | 0 | 1 | 0 | 1 | 0 | 0 |

| 7 | 0 | 0 | 0 | 1 | 0 | 1 | 0 | 1 | 1 | 0 |

| 8 | 1 | 0 | 0 | 1 | 0 | 1 | 1 | 1 | 1 | 0 |

| 9 | 0 | 1 | 0 | 1 | 0 | 1 | 1 | 0 | 1 | 1 |

| 10 | 1 | 1 | 0 | 1 | 0 | 1 | 0 | 0 | 1 | 1 |

| 11 | 0 | 0 | 1 | 1 | 0 | 1 | 0 | 1 | 1 | 0 |

| 12 | 1 | 0 | 1 | 1 | 0 | 1 | 0 | 1 | 0 | 1 |

| 13 | 0 | 1 | 1 | 1 | 0 | 1 | 1 | 0 | 0 | 1 |

| 14 | 1 | 1 | 1 | 1 | 0 | 1 | 1 | 1 | 1 | 1 |

| 15 | 1 | 0 | 0 | 0 | 1 | 1 | 1 | 1 | 0 | 0 |

| 16 | 0 | 1 | 0 | 0 | 1 | 1 | 1 | 1 | 0 | 1 |

| 17 | 1 | 1 | 0 | 0 | 1 | 1 | 1 | 0 | 1 | 0 |

| 18 | 0 | 0 | 1 | 0 | 1 | 1 | 0 | 1 | 1 | 1 |

| 19 | 1 | 0 | 1 | 0 | 1 | 1 | 0 | 1 | 0 | 1 |

| 20 | 0 | 1 | 1 | 0 | 1 | 1 | 0 | 0 | 1 | 1 |

| 21 | 1 | 1 | 1 | 0 | 1 | 1 | 0 | 1 | 1 | 1 |

| 22 | 0 | 0 | 0 | 1 | 1 | 1 | 0 | 1 | 0 | 0 |

| 23 | 1 | 0 | 0 | 1 | 1 | 1 | 1 | 1 | 0 | 1 |

| 24 | 0 | 1 | 0 | 1 | 1 | 1 | 1 | 0 | 1 | 0 |

| 25 | 1 | 1 | 0 | 1 | 1 | 1 | 1 | 0 | 0 | 1 |

| 26 | 0 | 0 | 1 | 1 | 1 | 1 | 0 | 0 | 1 | 0 |

| 27 | 1 | 0 | 1 | 1 | 1 | 1 | 1 | 1 | 0 | 0 |

| 28 | 0 | 1 | 1 | 1 | 1 | 1 | 1 | 1 | 1 | 0 |

| 29 | 1 | 1 | 1 | 1 | 1 | 1 | 1 | 1 | 1 | 1 |

| 30 | 0 | 0 | 0 | 0 | 0 | 1 | 0 | 0 | 0 | 0 |

| 31 | 0 | 0 | 0 | 0 | 1 | 1 | 1 | 0 | 0 | 0 |

| Таблица 1с | ||||||||||

| i | Mi,0 | Mi,1 | Mi,2 | Mi,3 | Mi,4 | |||||

| 0 | 1 | 0 | 0 | 0 | 0 | |||||

| 1 | 0 | 1 | 0 | 0 | 0 | |||||

| 2 | 1 | 1 | 0 | 0 | 0 | |||||

| 3 | 0 | 0 | 1 | 0 | 0 | |||||

| 4 | 1 | 0 | 1 | 0 | 0 | |||||

| 5 | 0 | 1 | 1 | 0 | 0 | |||||

| 6 | 1 | 1 | 1 | 0 | 0 | |||||

| 7 | 0 | 0 | 0 | 1 | 0 | |||||

| 8 | 1 | 0 | 0 | 1 | 0 | |||||

| 9 | 0 | 1 | 0 | 1 | 0 | |||||

| 10 | 1 | 1 | 0 | 1 | 0 | |||||

| 11 | 0 | 0 | 1 | 1 | 0 | |||||

| 12 | 1 | 0 | 1 | 1 | 0 | |||||

| 13 | 0 | 1 | 1 | 1 | 0 | |||||

| 14 | 1 | 1 | 1 | 1 | 0 | |||||

| 15 | 1 | 0 | 0 | 0 | 1 | |||||

| 16 | 0 | 1 | 0 | 0 | 1 | |||||

| 17 | 1 | 1 | 0 | 0 | 1 | |||||

| 18 | 0 | 0 | 1 | 0 | 1 | |||||

| 19 | 1 | 0 | 1 | 0 | 1 | |||||

| 20 | 0 | 1 | 1 | 0 | 1 | |||||

| 21 | 1 | 1 | 1 | 0 | 1 | |||||

| 22 | 0 | 0 | 0 | 1 | 1 | |||||

| 23 | 1 | 0 | 0 | 1 | 1 | |||||

| 24 | 0 | 1 | 0 | 1 | 1 | |||||

| 25 | 1 | 1 | 0 | 1 | 1 | |||||

| 26 | 0 | 0 | 1 | 1 | 1 | |||||

| 27 | 1 | 0 | 1 | 1 | 1 | |||||

| 28 | 0 | 1 | 1 | 1 | 1 | |||||

| 29 | 1 | 1 | 1 | 1 | 1 | |||||

| 30 | 0 | 0 | 0 | 0 | 0 | |||||

| 31 | 0 | 0 | 0 | 0 | 1 |

На фиг.4 представлен блок кодирования, предназначенный для генерирования расширенного кода (16, 5) TFCI. На фиг.4 код (16, 5) TFCI повторно используется с каждым кодовым словом, расширенным с использованием четырех наименее надежных информационных битов для кода (20, 5) CQI. Такая схема кодирования CQI разработана так, что код имеет оптимальное минимальное кодовое расстояние.

На фиг.5a показан блок кодирования, предназначенный для генерирования проколотого суженного кода (32, 5) TFCI. В этой схеме кодирования CQI предложен суженный код (32, 5) TFCI с прокалыванием 12 символов. Здесь используют структуру прокалывания и базовые последовательности, показанные на фиг.5b.

Однако схемы кодирования (20, 5) CQI с использованием расширенного кода (16, 5) TFCI по фиг.4 и проколотый суженный код (32, 5) TFCI по фиг.5 эквивалентны друг другу. Это происходит из-за того, что получаемые в результате базовые последовательности, основанные на коде (16, 5) TFCI, будут одинаковыми, поскольку получаемые в результате проколотые базовые последовательности после прокалывания основаны на суженном коде (32, 5) TFCI. Единственное различие состоит в порядке битов кодового слова. Однако, поскольку различие в позиции битов никак не влияет на характеристики и свойства кодирования, обе схемы кодирования по фиг.4 и фиг.5 эквивалентны друг другу.

Поскольку схема кодирования (20, 5) CQI, основанная на коде (16, 5) TFCI, может быть выражена, как схема кодирования, основанная на суженном коде (32, 5) TFCI и наоборот, расширенный код (16, 5) TFCI и проколотый суженный код (32, 5) TFCI в общем могут быть выражены, как базовые последовательности в таблице 2. Это означает, что схема кодирования (20,5) CQI, основанная одновременно как на коде (16, 5) TFCI, так и на суженном коде (32, 5) TFCI, должна определять структуру базовой последовательности, находящейся в пустом месте таблицы 2. Далее часть базовой последовательности, которая является одинаковой в соответствии с технической спецификацией 3GPP, будет опущена для удобства.

| Таблица 2 | |||||

| i | Mi,0 | Mi,1 | Mi,2 | Mi,3 | Mi,4 |

| 0 | 1 | 0 | 0 | 0 | 1 |

| ••• | ••• | ••• | ••• | ••• | ••• |

| 14 | 1 | 1 | 1 | 1 | 1 |

| 15 | 0 | 0 | 0 | 0 | 1 |

| 16 | Заполняется расширенными структурами в вариантах выполнения | ||||

| 17 | |||||

| 18 | |||||

| 19 | |||||

| 20 |

На фиг.6 представлен другой блок кодирования, предназначенный для генерирования расширенного кода (16, 5) TFCI. Для расширения от (16, 5) до (20, 5) расширяют базовую последовательность, и расширенные части заполняют, как показано в таблице 3.

| Таблица 3 | |||||

| i | Mi,0 | Mi,1 | Mi,2 | Mi,3 | Mi,4 |

| 0 | 1 | 0 | 0 | 0 | 1 |

| ••• | ••• | ••• | ••• | ••• | ••• |

| 15 | 0 | 0 | 0 | 0 | 1 |

| 16 | 0 | 0 | 0 | 0 | 1 |

| 17 | 0 | 0 | 0 | 0 | 1 |

| 18 | 0 | 0 | 0 | 0 | 1 |

| 19 | 0 | 0 | 0 | 1 | 0 |

Здесь Mi,4 представляет собой старший значащий бит (СЗБ, MSB). Такая компоновка обеспечивает существенную дополнительную защиту для MSB и немного повышает надежность для следующего MSB.

Обычные схемы кодирования CQI и их рабочие характеристики изменяются в соответствии с расширенными частями таблицы базовых последовательностей. При таком подходе выбор оптимальной схемы кодирования CQI означает всего лишь поиск оптимальной расширенной части таблицы базовых последовательностей.

Приведенные выше схемы кодирования CQI разработаны с учетом рабочих характеристик BER (ЧОБ - частота ошибок по битам) и неравной защиты от ошибки (снижение среднеквадратической ошибки), а также пропускной способности системы. Однако схемы кодирования построены на основе компромиссного решения между BER и неравной защитой от ошибки. Другими словами, с учетом рабочих характеристик BER первая и вторая схемы кодирования CQI обладают преимуществом по сравнению с третьей схемой. С другой стороны, с учетом неравной защиты от ошибки третья схема кодирования CQI обладает преимуществом по сравнению с первой и второй схемами.

Однако, поскольку система HSDPA была разработана для повышения пропускной способности системы, в качестве одного из критериев выбора оптимальной схемы кодирования CQI предпочтительно использовать пропускную способность системы.

РАСКРЫТИЕ изобретения

Настоящее изобретение было выполнено для решения описанной выше проблемы.

Задача настоящего изобретения состоит в создании способа генерирования базовых последовательностей кодирования CQI, позволяющего обеспечить максимальную пропускную способность системы.

Для решения этой задачи в одном аспекте настоящего изобретения способ кодирования информации качества канала (CQI) включает (a), создание первых базовых последовательностей для генерирования суженного кода (32, 5) TFCI из кода (32, 10) TFCI, (b) прокалывание каждого из суженного кода (32, 5) TFCI с использованием заранее определенной структуры битов для обеспечения максимальной пропускной способности системы, (c) повторение заранее определенного бита каждого суженного кода (32, 5) TFCI заранее определенное количество раз для обеспечения максимальной пропускной способности системы, и (d) кодирование 5 информационных битов в коды CQI с использованием вторых базовых последовательностей, сгенерированных на этапах (b) и (c).

В каждом суженном коде (32, 5) TFCI прокалывают 16 битов в порядке 0, 1, 2, 3, 4, 5, 6, 7, 8, 9, 10, 11, 12, 13, 14, и

30-й биты и 31-й бит суженного кода (32, 5) TFCI, повторяют 4 раза.

Первые базовые последовательности показаны выше в таблице 1c.

Вторые базовые последовательности представлены в следующей таблице:

| i | Mi,0 | Mi,1 | Mi,2 | Mi,3 | Mi,4 |

| 0 | 1 | 0 | 0 | 0 | 1 |

| 1 | 0 | 1 | 0 | 0 | 1 |

| 2 | 1 | 1 | 0 | 0 | 1 |

| 3 | 0 | 0 | 1 | 0 | 1 |

| 4 | 1 | 0 | 1 | 0 | 1 |

| 5 | 0 | 1 | 1 | 0 | 1 |

| 6 | 1 | 1 | 1 | 0 | 1 |

| 7 | 0 | 0 | 0 | 1 | 1 |

| 8 | 1 | 0 | 0 | 1 | 1 |

| 9 | 0 | 1 | 0 | 1 | 1 |

| 10 | 1 | 1 | 0 | 1 | 1 |

| 11 | 0 | 0 | 1 | 1 | 1 |

| 12 | 1 | 0 | 1 | 1 | 1 |

| 13 | 0 | 1 | 1 | 1 | 1 |

| 14 | 1 | 1 | 1 | 1 | 1 |

| 15 | 0 | 0 | 0 | 0 | 1 |

| 16 | 0 | 0 | 0 | 0 | 1 |

| 17 | 0 | 0 | 0 | 0 | 1 |

| 18 | 0 | 0 | 0 | 0 | 1 |

| 19 | 0 | 0 | 0 | 0 | 1 |

где i=0,..., 19.

В другом аспекте настоящего изобретения способ кодирования информации качества канала (CQI) включает ввод 5 информационных битов, генерирование 32 битовых подкодов с информационными битами, с использованием базовых последовательностей, генерирующих 20 битовые кодовые слова, путем прокалывания 16 битов каждого из подкодов с заранее определенной структурой битов и с повторением заранее определенного бита подкода.

Подкоды представляют собой 16 битов прокалывания в порядке 0, 1, 2, 3, 4, 5, 6, 7, 8, 9, 10, 11, 12, 13, 14, и 30-й биты, и 31-й бит повторяют 4 раза.

Полученные в результате базовые последовательности представляют собой Мi,0=10101010101010100000, Мi,1=01100110011001100000, Мi,2=00011110000111100000, Мi,3=00000001111111100000, и Mi,4=11111111111111111111, где i=0,..., 19.

В другом аспекте настоящего изобретения способ кодирования информации качества канала (CQI) включает (a) получение первых базовых последовательностей из кода (16, 5) TFCI, (b) расширение базовых последовательностей до кода (20, 5) CQI с заранее определенной структурой для обеспечения максимальной пропускной способности системы, (c) кодирование 5 информационных битов в коды CQI с использованием вторых базовых последовательностей, сгенерированных на этапах (a) и (b). В качестве вторых расширенных базовых последовательностей используют те же последовательности, которые представлены в приведенной выше таблице.

В другом аспекте настоящего изобретения способ кодирования информации качества канала (CQI) включает (a) кодирование 5 информационных битов в коды (16, 5) TFCI с использованием базовых последовательностей (16, 5) TFCI, (b) повторение информационных битов MSB 4 раза для обеспечения максимальной пропускной способности системы.

Краткое описание чертежей

Настоящее изобретение будет подробно описано со ссылкой на следующие чертежи, на которых одинаковыми номерами ссылки обозначены одинаковые элементы:

на фиг.1 изображено концептуальное представление структуры сети радиодоступа UMTS (UTRAN);

на фиг.2 показана иллюстрация структуры фрейма линии связи абонента с центральным узлом HS-DPCCH, связанного с передачей HS-DSCH;

на фиг.3а схематично представлена блок-схема, иллюстрирующая блок кодирования (16, 5) TFCI;

на фиг.3b схематично представлена блок-схема, иллюстрирующая блок кодирования (32, 10) TFCI;

на фиг.4 схематично представлена блок-схема, иллюстрирующая блок кодирования, предназначенный для генерирования обычного кода (20, 5) CQI, основанного на коде (16, 5) TFCI;

на фиг.5a схематично представлена блок-схема, иллюстрирующая блок кодирования, предназначенный для генерирования обычного кода (20, 5) CQI, основанного на суженном коде (32, 5) TFCI;

на фиг.5b показана таблица, изображающая структуру прокалывания и используемое основание, адаптированные для блока кодирования по фиг.5a;

на фиг.6 схематично представлена блок-схема, иллюстрирующая другой блок кодирования для генерирования кода (20, 5) CQI путем расширения кода (16, 5) TFCI;

на фиг.7a схематично представлена блок-схема, иллюстрирующая блок кодирования для генерирования кода (20, 5) CQI, в соответствии с первым вариантом выполнения настоящего изобретения;

на фиг.7b показана таблица, изображающая структуру прокалывания, структуру повторения и используемое основание, адаптированные для блока кодирования по фиг.7a;

на фиг.8a схематично представлена блок-схема, иллюстрирующая блок кодирования для генерирования кода (20, 5) CQI, в соответствии со вторым вариантом выполнения настоящего изобретения;

на фиг.8b показана таблица, изображающая структуру прокалывания, структуру повторения и используемое основание, адаптированные для блока кодирования по фиг.8b;

на фиг.9a схематично представлена блок-схема, иллюстрирующая блок кодирования для генерирования кода (20, 5) CQI, в соответствии с третьим вариантом выполнения настоящего изобретения; и

на фиг.9b показана таблица, изображающая структуру прокалывания, структуру повторения и используемое основание, адаптированные для блока кодирования по фиг.9a.

ОСУЩЕСТВЛЕНИЕ ИЗОБРЕТЕНИЯ

Предпочтительные варианты выполнения настоящего изобретения будут описаны ниже со ссылкой на прилагаемые чертежи.

На фиг.7a показана блок-схема, иллюстрирующая блок кодирования, предназначенный для генерирования кода (20, 5), в соответствии с первым вариантом выполнения настоящего изобретения, и на фиг.7b представлена таблица, предназначенная для иллюстрации генерирования кода (20, 5) с помощью блока кодирования по фиг.7a.

Как показано на фиг.7a и фиг.7b, после ввода 5 информационных битов блок кодирования линейно комбинирует информационные биты с базовыми последовательностями для генерирования суженного кода (32, 5) TFCI. В суженном коде TFCI длиной 32 бита проколоты 13 битов со структурой прокалывания (0, 2, 4, 5, 6, 8, 9, 10, 11, 12, 13, 14, и 30-й биты), и 31-й бит повторяют один раз так, что получают кодовое слово длиной на 20 битов. Базовые последовательности представляют собой Mi,0, Mi,1, Mi,3, Mi,4. Базовые последовательности, сгенерированные в соответствии с первым вариантом выполнения, представлены в приведенной ниже таблице 4. В других аспектах первого варианта выполнения требуется получить базовые последовательности путем расширения кода (16, 5) TFCI до базовых последовательностей, показанных в таблице 4.

| Таблица 4 | |||||

| i | Mi,0 | Mi,1 | Mi,2 | Mi,3 | Mi,4 |

| 0 | 1 | 0 | 0 | 0 | 1 |

| ••• | ••• | ••• | ••• | ••• | ••• |

| 15 | 0 | 0 | 0 | 0 | 1 |

| 16 | 0 | 0 | 0 | 0 | 1 |

| 17 | 0 | 0 | 0 | 1 | 0 |

| 18 | 0 | 0 | 1 | 0 | 0 |

| 19 | 0 | 1 | 0 | 0 | 0 |

Каждая из базовых последовательностей в соответствии с первым вариантом выполнения может быть выражена в следующем виде:

Mi,0=10101010101010100000

Mi,1=01100110011001100001

Mi,2=00011110000111100010

Mi,3=00000001111111100100

Mi,4=11111111111111111000

На фиг.8a показана блок-схема, иллюстрирующая блок кодирования, предназначенный для генерирования кода (20, 5), в соответствии со вторым вариантом выполнения настоящего изобретения, и на фиг.8b показана таблица, предназначенная для иллюстрации генерирования кода (20, 5) блоком кодирования по фиг.8a.

Как показано на фиг.8a и фиг.8b, блок кодирования линейно комбинирует 5 входных информационных битов с базовыми последовательностями для генерирования суженного кода (32, 5) TFCI. В суженном коде TFCI длиной 32 бита проколоты 14 битов со структурой прокалывания (0, 1, 2, 4, 5, 6, 8, 9, 10, 11, 12, 13, 14, и 30-й биты), и 31-й бит повторяют два раза так, что получают кодовое слово длиной 20 битов. Эти базовые последовательности, сгенерированные в соответствии со вторым вариантом выполнения настоящего изобретения, представлены в таблице 5. В другом аспекте второго варианта выполнения требуется получать базовые последовательности путем расширения кода (16, 5) TFCI до базовых последовательностей по таблице 5.

| Таблица 5 | |||||

| i | Mi,0 | Mi,1 | Mi,2 | Mi,3 | Mi,4 |

| 0 | 1 | 0 | 0 | 0 | 1 |

| ••• | ••• | ••• | ••• | ••• | ••• |

| 15 | 0 | 0 | 0 | 0 | 1 |

| 16 | 0 | 0 | 0 | 0 | 1 |

| 17 | 0 | 0 | 0 | 0 | 1 |

| 18 | 0 | 0 | 0 | 1 | 0 |

| 19 | 0 | 0 | 1 | 0 | 0 |

Каждая из базовых последовательностей в соответствии со вторым вариантом выполнения может быть выражена следующим образом:

Mi,0=10101010101010100000

Mi,1=01100110011001100000

Mi,2=00011110000111100001

Mi,3=00000001111111100010

Mi,4=11111111111111111100

На фиг.9a показана блок-схема, иллюстрирующая блок кодирования, предназначенный для генерирования кода (20, 5), в соответствии с третьим вариантом выполнения настоящего изобретения, и на фиг.9b показана таблица, предназначенная для иллюстрации генерирования кода (20, 5) блоком кодирования по фиг.9a.

Как показано на фиг.9a и фиг.9b, блок кодирования линейно комбинирует 5 входных информационных битов с базовыми последовательностями для генерирования суженного кода (32, 5) TFCI. В суженном коде TFCI длиной 32 бита проколоты 16 битов со структурой прокалывания (0, 1, 2, 3, 4, 5, 6, 7, 8, 9, 10, 11, 12, 13, 14, и 30-й биты) для обеспечения максимальной пропускной способности системы, и 31-й бит повторяют 4 раза, чтобы обеспечить максимальную пропускную способность системы так, что получают кодовое слово длиной 20 битов. Базовые последовательности, сгенерированные в соответствии с третьим вариантом выполнения настоящего изобретения, представлены в таблице 6.

| Таблица 6 | |||||

| i | Mi,0 | Mi,1 | Mi,2 | Mi,3 | Mi,4 |

| 0 | 1 | 0 | 0 | 0 | 1 |

| ••• | ••• | ••• | ••• | ••• | ••• |

| 15 | 0 | 0 | 0 | 0 | 1 |

| 16 | 0 | 0 | 0 | 0 | 1 |

| 17 | 0 | 0 | 0 | 0 | 1 |

| 18 | 0 | 0 | 0 | 0 | 1 |

| 19 | 0 | 0 | 0 | 0 | 1 |

Каждая из базовых последовательностей в соответствии с третьим вариантом выполнения может быть выражена следующим образом:

Mi,0=10101010101010100000

Mi,1=01100110011001100000

Mi,2=00011110000111100000

Mi,3=00000001111111100000

Mi,4=11111111111111111111

В другом аспекте третьего варианта выполнения, способ кодирования информации качества канала (CQI) включает (a) получение первых базовых последовательностей из кода (16, 5) TFCI, (b) расширение базовых последовательностей до кода (20, 5) CQI с заранее определенной структурой, для обеспечения максимальной пропускной способности системы, (c) кодирование 5 информационных битов в коды CQI с использованием вторых базовых последовательностей, сгенерированных на этапах (a) и (b). В качестве вторых расширенных базовых последовательностей используют те же последовательности, которые представлены в таблице 6.

В другом аспекте третьего варианта выполнения, способ кодирования информации качества канала (CQI) включает (a) кодирование 5 информационных битов в код (16, 5) TFCI с использованием базовых последовательностей (16, 5) TFCI, (b) повторение MSB информационных битов 4 раза.

Для доказательства превосходства схем кодирования CQI в соответствии с настоящим изобретением по сравнению с обычными схемами кодирования CQI выполнили моделирование и сравнение схем кодирования CQI в соответствии с вариантами выполнения и обычных схем кодирования в отношении BER, среднеквадратической ошибки RMS и пропускной способности системы для обеспечения возможности выбора оптимальной схемы кодирования CQI. Поскольку существует компромисс между BER и среднеквадратической ошибкой RMS, в качестве критерия выбрали пропускную способность системы. Для упрощения, обычные схемы кодирование CQI, представленные в таблице 2 и таблице 3, обозначили как C1 и C2.

В результате моделирования порядок характеристик BER был выражен следующим образом.

| C1 > вариант 1> вариант 2> C2> вариант 3 | ||

| (←лучше | ,,, | хуже →) |

Промежуток рабочих характеристик между самым плохим и самым лучшим вариантами составил приблизительно 0,5 дБ при BER 10-5.

Для измерения неравной возможности защиты от ошибки в качестве критерия было введено значение среднеквадратической (RMS) ошибки. Ошибка RMS означает среднеквадратическое значение разности между переданными кодовыми словами и принятыми кодовыми словами. При этом получили след