Способ контроля подключений сетевого оборудования к среде распространения сигналов локальных вычислительных сетей стандартов ieee 802.3 10-base-2, 10-base-5 и устройство для его осуществления

Иллюстрации

Показать всеСпособ и устройство контроля подключений сетевого оборудования к среде распространения сигналов локальных вычислительных сетей стандартов IEEE 802.3 10-BASE-2, 10-BASE-5 относится к области средств вычислительной техники, а именно к системам защиты информации от несанкционированного доступа. Технический результат - повышение защиты информации от несанкционированного доступа. Одним из распространенных средств, используемых для несанкционированного доступа к информации, передаваемой по локальной вычислительной сети, является анализатор протоколов. Анализатор протоколов имеет функциональную возможность копировать как весь сетевой трафик, так и сетевые кадры, удовлетворяющие заданным критериям фильтрации. Анализаторы протоколов подключаются к сети так же, как и рабочие станции. Особенностью, в значительной степени затрудняющей противодействие злонамеренному использованию анализаторов протоколов, является их пассивность. Обнаружить наличие указанного устройства в локальной вычислительной сети программными методами не представляется возможным. Применяемые способы защиты информации от несанкционированного доступа в среде распространения локальной вычислительной сети основываются в основном на криптографической защите файлов, предназначенных для передачи технологий. В основе способа лежит зондирование среды распространения локальной вычислительной сети гармоническим сигналом, фиксирование задержки его фазы, вносимой легитимным сетевым оборудованием, которую принимают эталонной, и дальнейшее отслеживание фазы зондирующего сигнала на предмет неравенства фазовой задержки, вносимой текущей конфигурацией сетевого оборудования, относительно зафиксированной эталонной с устранением влияния сетевой коллизии и сигнализацией по факту несоблюдения равенства. При этом мониторинг фазы зондирующего сигнала в среде распространения осуществляется в диапазоне частот, не влияющем на работоспособность локальной вычислительной сети. В результате обеспечивается непрерывный и маскированный контроль всех физических подключений сетевого оборудования к среде распространения локальной вычислительной сети в интересах своевременного принятия организационных и технических мер по противодействию несанкционированному доступу к информации. Предлагаемое изобретение ориентировано не на семантическое закрытие исходной информации, передаваемой сетевыми службами, а на предотвращение самой возможности перехвата сетевых кадров в среде распространения локальной вычислительной сети в результате своевременного обнаружения факта несанкционированного подключения к среде распространения сетевого оборудования, что приводит к значительному повышению уровня защищенности информации от несанкционированного доступа в локальной вычислительной сети. 2 н.п. ф-лы, 8 ил.

Реферат

Настоящий документ является описанием заявляемой группы изобретений, относящейся к способу и устройству для его осуществления.

Область техники, к которой относится изобретение

Область применения предлагаемых способа и устройства относится к средствам вычислительной техники, в частности к средствам технической защиты информации в среде распространения сигналов локальной вычислительной сети.

Задача, на решение которой направлено изобретение

Техническую основу большинства распределенных вычислительных систем составляют локальные вычислительные сети (ЛВС). Самым распространенным стандартом построения ЛВС является IEEE 802.3 (Ethernet). Популярность указанного стандарта обусловлена достаточно высокой пропускной способностью канала передачи данных, простотой монтажа и приемлемой стоимостью сетевого оборудования. В число базовых спецификаций стандарта IEEE 802.3 входят: 10-BASE-5 (предполагает использовать в качестве физической среды распространения сигналов толстый коаксиальный кабель типа RG-8 или RG-11) и 10-BASE-2 (предполагает использовать в качестве физической среды распространения сигналов тонкий коаксиальный кабель типа RG-58). Требования указанных спецификаций достаточно подробно описаны в технической литературе (например, Олифер В.Г., Олифер Н.А. Компьютерные сети. Принципы, технологии, протоколы: учебник для вузов. 2-е издание: Санкт-Петербург, Питер, 2003).

В связи с тем, что область применения изобретения заявлена в отношении спецификаций 10-BASE-2 и 10-BASE-5 стандарта IEEE 802.3 (IEEE Standard for Information technology - Telecommunications and information exchange between systems - Local and metropolitan area networks - Specific requirements/ Part 3: Carrier sense multiple access with collision detection (CSMA/CD) access method and physical layer specifications: ANSI/IEEE 802.3, 2000 Edition), далее по тексту описания изобретения под средой распространения сигналов ЛВС будет подразумеваться физическая среда распространения сигналов, реализованная в соответствии со спецификациями 10-BASE-2 и 10-BASE-5 стандарта IEEE 802.3 (Ethernet).

Локальные вычислительные сети Ethernet применяют единообразный метод доступа к среде распространения сигналов - метод коллективного доступа с опознаванием несущей и обнаружением коллизий (Carrier Sense Multiply Access with Collision Detection, CSMA/CD) (IEEE Standard for Information technology - Telecommunications and information exchange between systems - Local and metropolitan area networks - Specific requirements. Part 3: Carrier sense multiple access with collision detection (CSMA/CD) access method and physical layer specifications: ANSI/IEEE 802.3, 2000 Edition). Метод предполагает использование среды распространения сигналов по принципу общей шины. Причем в соответствии с установленными методом правилами сетевой кадр, если он не является широковещательным, имеет право получить только та рабочая станция ЛВС, которой он адресован. Однако то, что все рабочие станции ЛВС имеют непосредственный доступ к среде распространения сигналов, представляет собой уязвимость стандарта IEEE 802.3, которая используется злоумышленниками для реализации угрозы нарушения конфиденциальности информации в процессе передачи ее по среде распространения сигналов ЛВС. То есть злоумышленник вопреки установленным правилам имеет техническую возможность перехватить весь сетевой трафик (все без исключения сетевые кадры, передаваемые по среде распространения сигналов).

В процессе реализации указанной угрозы злоумышленником могут быть использованы анализаторы протоколов. Основным предназначением анализатора протоколов является анализ сетевого трафика с целью оптимизации использования сетевых ресурсов ЛВС, а также для диагностики сетевого оборудования. Анализатор протоколов может представлять собой как типовое (стандартное, выпускаемое большими сериями) средство вычислительной техники, имеющее в своем составе сетевой адаптер, поддерживающий на аппаратном или программном уровне режим "беспорядочного" захвата (promiscuous mode) сетевых кадров, и специальное программное обеспечение (Network Monitor производства Microsoft, WinPcap, ScoopLm, WinDump, THC-parasite, SpyNet, Sniffer Pro LAN, Sniffer Basic, Packet Tracer, Iris, Hoppa Analyzer, CommView, Asniffer, Ethereal и т.п.), обеспечивающее перехват всего сетевого трафика, так и специализированное устройство, поддерживающее стандарт IEEE 802.3, аппаратное и программное обеспечение которого специализировано на перехвате сетевого трафика. Порядок использования и технические возможности анализаторов протоколов описаны в технической литературе (например, Дж. Скотт Хогдал. Анализ и диагностика компьютерных сетей - М.: Лори, 2001).

Анализатор протоколов подключается к среде распространения сигналов так же, как и рабочая станция, т.е. при помощи тех же аппаратных средств (сетевых адаптеров), исполненных в соответствии со спецификациями стандарта IEEE 802.3. Большинство известных анализаторов протоколов имеет функциональную возможность копировать как весь сетевой трафик, так и сетевые кадры, удовлетворяющие заданным критериям фильтрации, а также осуществлять буферизацию захваченных сетевых кадров, их визуализацию и анализ с целью восстановления исходной информации. Противоправное использование анализаторов протоколов является реальной угрозой конфиденциальности информации, передаваемой по среде распространения сигналов ЛВС.

Особенностью анализаторов протоколов, в значительной степени затрудняющей противодействие их противоправному (нелегитимному, несанкционированному) использованию, является их функциональная пассивность по отношению к среде распространения сигналов - анализаторы работают только на прием сетевых кадров, сохраняя полное или почти полное "молчание в эфире". Современные средства контроля (программные утилиты Check Promiscuous Mode, LOpht AntiSniff, PromiScan, Sentinel и им подобные), предназначенные для обнаружения подключений нелегитимных анализаторов протоколов к среде распространения сигналов ЛВС, используют в своей работе попытки провоцирования анализатора протоколов прервать свое молчание. Например, как и любая станция ЛВС, анализатор протоколов обязан отвечать на определенные запросы протоколов ARP, DNS, ICMP, что и используется средствами контроля для поиска нелегитимных анализаторов протоколов.

Однако в соответствии с моделью нарушителя (Сборник руководящих документов по защите информации от несанкционированного доступа. - М.: Гостехкомиссия России, 1998 г.) следует предполагать, что злоумышленнику известно об использовании в ЛВС указанных выше средств контроля. Достаточной мерой противоборства нарушителя с современными средствами контроля является отключение передающего тракта сетевого адаптера анализатора протоколов. Отключение может быть произведено как на аппаратном уровне, так и на уровне операционной системы (программном уровне). После этого современные средства контроля не в состоянии будут обнаружить нелегитимное подключение анализатора протоколов к среде распространения сигналов ЛВС.

Способы, применяемые злоумышленниками для повышения скрытности анализаторов протоколов, приводят к несостоятельности существующих средств обнаружения анализаторов протоколов.

Таким образом, в проблемной области технической защиты информации в локальных вычислительных сетях сложилась ситуация, когда в отношении противоправного использования анализаторов протоколов отсутствуют адекватные меры противодействия. Современные средства криптографической защиты информации, используемые в локальных вычислительных сетях, также не в состоянии гарантированно обеспечить конфиденциальность информации при передаче ее по среде распространения сигналов. Во-первых, современные средства криптографической защиты информации (СКЗИ), которые могут быть использованы для защиты сетевого трафика (IPSec, РРТР, HTTPS, L2TP, IPv6, S/MIME, SSL, PGP, SSH), не сертифицированы в России и, в основном, не удовлетворяют требованиям ГОСТ 28147-89 "Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования". Во-вторых, указанные СКЗИ не защищают служебную информацию (заголовки), содержащуюся в сетевых кадрах, что предоставляет возможность анализаторам протоколов беспрепятственно перехватывать сетевой трафик, собирать информацию о топологии сети (что может быть использовано для организации злоумышленником последующих сетевых атак), отфильтровывать необходимые сетевые кадры, осуществлять сборку пакетов, сегментов и файлов из перехваченных сетевых кадров и, при необходимости, передавать собранные пакеты, сегменты, файлы для дальнейшей обработки средствами криптоанализа.

В условиях отсутствия адекватных мер противодействия злоумышленнику нет необходимости прибегать к дополнительной доработке сетевых адаптеров, используемых анализаторами протоколов, для маскированного съема информации из среды распространения сигналов. Тем более, современный рынок сетевого оборудования предоставляет широкий круг возможностей для подключения сетевого адаптера, используемого анализатором протоколов, к среде распространения сигналов ЛВС.

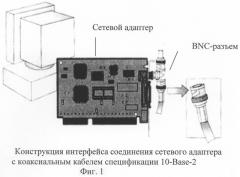

Сетевой адаптер спецификации 10-BASE-2 конструктивно выполнен так, что для подключения к среде распространения сигналов ему требуется наличие типового BNC-разъема (см. фиг.1). Спецификация 10-BASE-2 не определяет требования по защите конструкции "BNC-тройник/разъемы" от перекоммутации (в смысле отсутствия элементов физической блокировки типа замков, защелок и т.д.), что обеспечивает злоумышленнику практически скрытное подключение анализатора протоколов к среде распространения сигналов (трафик прерывается на время ≈1 сек, соответствующее среднему времени перекоммутации).

Конструктивное исполнение трансиверов спецификации 10-BASE-5, использующих для коммутации с центральной сигнальной жилой прокалывание коаксиального кабеля (так называемый "зуб вампира", см. фиг.2), позволяет осуществить подключение анализатора протоколов к среде распространения сигналов ЛВС технически скрытно (не прерывая работу сети) в любом доступном месте коаксиального кабеля, используемого для реализации среды распространения сигналов. Причем полная физическая, сигнальная и электрическая совместимость спецификаций 10-BASE-5 и 10-BASE-2 позволяет использовать трансиверы спецификации 10-Base-5 для подключения анализатора протоколов и к среде распространения сигналов ЛВС спецификации 10-Base-2, обеспечивая полную скрытность подключения и для этой спецификации.

Описанная выше проблема контроля (обнаружения) подключения к среде распространения сигналов ЛВС сетевого оборудования (нелегитимного анализатора протокола) является ключевой проблемой технической защиты информации в среде распространения сигналов ЛВС и первичной целевой задачей заявляемого способа. Для решения поставленной задачи предлагается метод, отличный от используемых современными программными средствами контроля. Контроль предлагается осуществлять не на сетевом, транспортном, сеансовом уровнях и уровне приложений (приведены названия уровней модели взаимодействия открытых систем ISO/OSI), что используется современными программными средствами контроля, а на физическом уровне. Целесообразность контроля на физическом уровне модели взаимодействия открытых систем ISO/OSI очевидна ввиду пассивности анализаторов протоколов и технической возможности сохранять пассивность посредством блокирования передающих трактов анализатора протоколов.

Учитывая тот аспект, что сетевое оборудование (сетевые адаптеры), используемое анализатором протоколов для доступа к среде распространения сигналов, должно поддерживать спецификацию физического уровня ЛВС, предлагаемый способ контроля и устройство, его реализующее, имеет двойное назначение. Первое - контроль подключений к среде распространения сигналов ЛВС легитимного сетевого оборудования: в интересах подтверждения неизменности сетевой конфигурации, что является одним из требований безопасности информации. Второе - контроль подключений к среде распространения сигналов ЛВС нелегитимного сетевого оборудования: с целью своевременного обнаружения противоправного подключения к среде распространения сигналов анализатора протоколов и принятия своевременных мер, предотвращающих несанкционированный доступ к информации в процессе ее передачи по среде распространения сигналов ЛВС.

Задачей разработанного способа (и устройства, его реализующего) является обеспечение непрерывного контроля подключений сетевого оборудования к среде распространения сигналов ЛВС стандартов IEEE 802.3 10-BASE-2, 10-BASE-5.

Уровень техники

На момент подачи заявки о разработанных либо находящихся в разработке средствах контроля подключений сетевого оборудования к среде распространения сигналов на физическом уровне ЛВС каких-либо спецификаций стандарта Ethernet не известно. Задача обнаружения анализаторов протоколов в настоящее время решается программными средствами на сетевом и более высоких уровнях модели взаимодействия открытых систем ISO/OSI, но не на физическом уровне. На то есть объективные основания, которые раскрываются ниже.

По совокупности признаков технически наиболее близким аналогом заявляемому способу следует считать рефлектометрический метод контроля проводных линий, реализуемый рефлектометрами, используемыми в качестве средств выявления несанкционированных подключений к проводным линиям связи с целью организации каналов утечки информации (Ананский Е.В. Защита телефонных переговоров. Журнал "Служба безопасности", 2000 г., №6-7).

Рефлектометры - устройства, предназначенные для выявления неоднородностей волнового сопротивления проводной линии связи. К классу рефлектометров относятся выпускаемые отечественной промышленностью приборы типа "Р5-Х" (стандартные измерители неоднородностей линий), а также приборы, предназначенные для контроля проводных коммуникаций при их комплексной проверке на предмет утечки информации, такие как "Бор-1".

Рефлектометрический метод (см., например, Воронцов А.С., Фролов П.А. Импульсные измерения коаксиальных кабелей связи - М.: Радио и связь, 1985 г.) основан на подаче в линию связи импульсного сигнала и приеме сигналов, отраженных от неоднородностей линии. На сегодняшний день рефлектометрический метод является самым мощным средством выявления неоднородностей линий. Использование сверхкоротких сигналов позволяет сформировать импульсную характеристику анализируемой линии связи, содержащую информацию в очень широком диапазоне частот, формируя тем самым богатую картину состояния линии и позволяющую обнаруживать неоднородности любого характера, в том числе имеющие место при несанкционированных подключениях, когда злоумышленник всячески пытается маскировать свое присутствие на линии.

В сфере локальных вычислительных сетей рефлектометрический способ нашел свое применение только в виде тестеров ЛВС (см., например, Бэрри Нанс Компьютерные сети - М.: БИНОМ, 1995, стр.337), используемых исключительно для определения обрывов и коротких замыканий в среде распространения сигналов ЛВС, а также для определения некоторых электрических параметров среды (таких как затухание, перекрестные наводки и т.д.). Об использовании рефлектометров в качестве средств технической защиты информации не известно.

Некоторые ключевые признаки рефлектометрического способа и заявляемого способа, такие как активное воздействие на проводную линию связи/среду распространения сигналов ЛВС зондирующим сигналом, и анализ результатов его прохождения, на основе которого принимается решение о факте наличия неоднородностей линии связи/несанкционированных подключений к среде распространения сигналов, совпадают.

Однако применение рефлектометрического способа принципиально невозможно для обеспечения непрерывного контроля подключений сетевого оборудования к среде распространения сигналов ЛВС. Причина в том, что рефлектометры применяются только на обесточенных линиях связи и во избежание нарушения работоспособности всего сетевого оборудования, подключенного к среде распространения сигналов ЛВС, могут быть использованы только в периоды регламентного обслуживания ЛВС или при ремонтно-восстановительных работах.

В любом случае, даже при малых мощностях зондирующих импульсов, использование рефлектометров при наличии сетевого трафика в среде распространения сигналов ЛВС недопустимо: сверхкороткие импульсы, используемые в рефлектометрах для зондирования, обладают сверхшироким спектром, перекрывающим частотный диапазон трафика сети. Зондирование среды распространения сигналов такими импульсами в моменты наличия сетевого трафика приведет прежде всего к нарушению работоспособности ЛВС. С другой стороны, сама рефлектограмма окажется искаженной спектральными составляющими сигналов сетевого трафика и непригодной для анализа. Это обстоятельство делает рефлектометрический способ принципиально неприменимым для решения задачи обеспечения непрерывного контроля среды распространения ЛВС.

Ключевые предпосылки, потенциально позволяющие реализовать непрерывный контроль среды распространения сигналов ЛВС в целом и предлагаемый способ в частности, были обнаружены в ходе собственных исследований, проведенных заявителем, и являются недекларированными возможностями канала передачи данных локальных вычислительных сетей стандарта IEEE 802.3 в спецификациях 10-BASE-2 и 10-BASE-5.

Международный стандарт IEEE 802.3, определяющий требования как в вопросах построения сетей Ethernet, так и их разработки для производителей сетевого оборудования, определяет универсальный (в рамках всего сетевого оборудования стандарта Ethernet) функциональный элемент, реализующий интерфейс оконечного сетевого оборудования со средой распространения сигналов - MAU (Medium Attachment Unit - элемент интерфейса со средой распространения), на который возлагаются все функции по организации физического уровня канала передачи данных сети (см. п.10.3 "MAU functional specifications" стандарта "IEEE Standard for Information technology. Telecommunications and information exchange between systems: Local and metropolitan area networks: Specific requirements. Part 3: Carrier sense multiple access with collision detection (CSMA/CD) access method and physical layer specifications" - ANSI/IEEE 802.3, 2000).

MAU поставляется производителями сетевого оборудования в интегральном исполнении: микросхемы стандарта CTI 8392 - Coaxial Transceiver Interface.

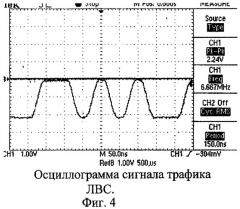

Декларированные технические условия эксплуатации MAU не оговаривают возможности передачи по среде распространения локальной вычислительной сети сторонних сигналов, отличных по физическим параметрам от тех, что предписаны стандартом IEEE 802.3. Однако, как показали исследования (схема экспериментальной установки представлена на фиг.3) по зондированию среды распространения сигналов ЛВС гармоническими сигналами различных уровней и частот в условиях наличия сетевого трафика (осциллограмма сигнала трафика представлена на фиг.4, осциллограмма смеси зондирующего гармонического сигнала и сигнала трафика представлена на фиг.5), на работоспособность ЛВС не оказывают влияния сигналы с уровнем того же порядка, что установлен стандартом IEEE 802.3, и частотой, лежащей выше верхней границы частотного диапазона сетевого трафика (спектрограмма сигналов при одновременной передаче по сети трафика и зондирующего гармонического сигнала представлена на фиг.6). Средняя скорость передачи данных по среде распространения сигналов, латентность, уровень коллизий и удельное количество сбойных кадров не изменяются при подаче зондирующего гармонического сигнала с указанными выше параметрами. Результаты исследований свидетельствуют о наличии высокочастотной фильтрации сигнала, принимаемого MAU из среды распространения сигналов.

Таким образом было установлено, что частотный диапазон с нижней границей 100 МГц может быть использован, в частности, для решения задачи контроля среды распространения сигналов.

Обнаруженное частотное мультиплексирование среды распространения сигналов в содержании стандарта IEEE 802.3 не декларируется. Производители микросхем семейства Coaxial Transceiver Interface, реализующих функциональный элемент MAU, в технической документации на изделия (См. например: MYSON TECHNOLOGY MTD492 Coaxial Transceiver Interface. Design reference. MYSON Corporation 1997. 78Q8392L Low-power Ethernet Coaxial Transceiver. TDK semiconductor corporation, 1998. DP 8391/92 Ethernet/Cheapemet Transceiver chip set. National Semiconductor, 1986. NE83C92 Low-power coaxial Ethernet transceiver. Product specification. Philips Semiconductors, 1995. W89C92 Transceiver for coaxial cable (TCC). Technical information. Winbond Electronics Corp.1994.) также не заявляют подобных возможностей. Авторами заявляемого изобретения на предмет указанной выше недекларированной возможности были исследованы микросхемы семейства CTI следующих ведущих производителей сетевого оборудования и его комплектующих - RTL8092 (Realtek semicondactor corp.), W89C92 (Winbond corp.) DP8391/92 (National semicondactors), 78Q8392L (TDK semiconductor corp.), NE83C92 (Philips semiconductors), MTD492 (Myson technology). Устойчивая тенденция поддержания обнаруженной недекларированной возможности лидерами рынка сетевого оборудования позволили заявителю обобщить техническую возможность частотного мультиплексирования среды распространения сигналов ЛВС стандарта IEEE 802.3 на все множество сетевого оборудования и ожидать ее наличия и в том незначительном кругу марок сетевого оборудования, который не подвергался исследованию заявителем.

Причины, по которым возможность частотного мультиплексирования среды распространения сигналов умалчивается производителями сетевого оборудования, неизвестны. В то же время данная техническая возможность открывает перспективы многоцелевого использования среды распространения сигналов ЛВС.

Параллельно с исследованиями указанной выше недекларированной возможности была произведена оценка входного импеданса микросхем CTI различных производителей сетевого оборудования. Для всех микросхем семейства CTI ведущих производителей (перечень представлен выше) характерно то, что, помимо высокоомной активной составляющей, входной импеданс микросхем CTI обладает реактивной составляющей емкостного характера величиной 50-60 пФ.

Таким образом, ключевым физическим отличительным от рефлектометрического способа признаком заявляемого способа является вид используемого зондирующего сигнала: для зондирования среды распространения сигналов применяется узкополосный гармонический сигнал (а не сверхширокополосный импульсный) с уровнем того же порядка, что установлен стандартом IEEE 802.3, и частотой, значение которой (более 100 МГц) не принадлежит частотному диапазону, влияющему на работу сети, что приводит к реализации другого отличительного признака - возможности проведения непрерывного контроля подключения сетевого оборудования к среде распространения сигналов ЛВС в ее штатном режиме, т.е. при наличии сетевого трафика.

Вышеуказанные отличия заявляемого способа совместно с его отличительным назначением (для контроля подключений сетевого оборудования к среде распространения сигналов ЛВС) позволяют судить об удовлетворении критерию "изобретательский уровень".

Раскрытие изобретения

Непрерывный контроль подключения сетевого оборудования к среде распространения сигналов ЛВС достигается тем, что среда распространения сигналов ЛВС (в стандарте IEEE 802.3 10-BASE-2,10-BASE-5 реализована на базе коаксиального кабеля) зондируется узкополосным гармоническим сигналом с уровнем того же порядка, что установлен стандартом IEEE 802.3 для сигналов трафика, и частотой, значение которой выше верхней границы частотного диапазона сетевого трафика, и анализируется задержка фазы зондирующего сигнала после прохождения среды распространения сигналов ЛВС. Для этого зондирующий сигнал пропускают по среде распространения, начиная с одного ее края, на другом краю среды распространения сигналов ЛВС зондирующий сигнал принимают и производят сравнение задержки фазы зондирующего сигнала, вносимой текущей конфигурацией сетевого оборудования, с эталонным значением, полученным аналогичным зондированием среды распространения сигналов ЛВС в состоянии аттестованной конфигурации, когда к среде распространения сигналов ЛВС подключено только легитимное сетевое оборудование. В случае неравенства задержки фазы принятого зондирующего сигнала и эталонной задержки фазы производится формирование сигнала тревоги.

Подключение сетевого оборудования к среде распространения сигналов ЛВС в силу наличия реактивной составляющей емкостного характера его входного импеданса приводит к появлению очередной емкостной неоднородности в среде распространения сигналов, что влечет внесение дополнительной задержки в фазу зондирующего сигнала и фиксируется сигнальным устройством, формирующим сигнал тревоги в результате неравенства задержки фазы принятого зондирующего сигнала и ее эталонного значения.

Отключение сетевого оборудования от среды распространения сигналов ЛВС влечет уменьшение задержки фазы зондирующего сигнала, что фиксируется сигнальным устройством, формирующим сигнал тревоги в результате неравенства задержки фазы принятого зондирующего сигнала и ее эталонного значения.

Таким образом, любое изменение конфигурации на физическом уровне ЛВС (что недопустимо для объектов информатизации, аттестованных по требованиям безопасности информации (см. Нормативно-методический документ. Специальные требования и рекомендации по технической защите информации (СТР-К). Утвержден приказом Гостехкомиссии России от 30.08.2002 №282 М.: 2002. - 80 с.), будет практически незамедлительно обнаружено устройством, реализующим способ, что позволит администратору безопасности принять адекватные меры противодействия.

Другими словами, на этапе ввода в действие устройства, реализующего заявляемый способ, когда организационными мерами подтверждается наличие в ЛВС только легитимного сетевого оборудования, фиксируется задержка фазы зондирующего сигнала, считаемая в дальнейшем эталонной. На этапе эксплуатации ЛВС производится непрерывное зондирование среды распространения сигналов и сравнение получаемой задержки фазы зондирующего сигнала с эталонным значением. Любое отличие фазовых задержек расценивается как результат нарушения конфигурации ЛВС.

Таким образом, техническое явление, заключающееся в появлении дополнительной задержки фазы зондирующего сигнала при подключении сетевого оборудования к среде распространения сигналов ЛВС, позволяет посредством осуществления предлагаемого способа получить технический результат, заключающийся в возможности контролирования факта несанкционированного подключения к среде распространения сигналов ЛВС. То же техническое явление, заключающееся в уменьшении фазовой задержки зондирующего сигнала при отключении сетевого оборудования от среды распространения сигналов ЛВС, позволяет посредством осуществления предлагаемого способа получить технический результат, заключающийся в возможности контролирования факта изменения конфигурации ЛВС.

Признаки предлагаемого способа:

- зондирование среды распространения сигналов ЛВС (по всей ее длине, т.е. от края до края) гармоническим сигналом с уровнем и частотой, не влияющими на работу сети;

- фиксация фазовой задержки зондирующего сигнала, вносимой аттестованной конфигурацией сети, т.е. при подключении к среде распространения только легитимного сетевого оборудования, принимаемой в дальнейшем эталонной:

- отслеживание задержки фазы зондирующего сигнала, вносимой текущей конфигурацией сетевого оборудования, на предмет неравенства эталонному значению задержки фазы;

- устранение влияния сетевой коллизии (раскрывается ниже);

- сигнализация по факту неравенства текущей и эталонной задержек фазы зондирующего сигнала;

- применение способа возможно как в условиях наличия сетевого трафика, так и при полностью или частично обесточенной ЛВС.

Зондирование кабельной системы ЛВС гармоническим сигналом и мониторинг его фазы в целях контроля несанкционированного доступа к информации в среде распространения сигналов локальных вычислительных сетей в известных способах технической защиты информации не применяется, что позволяет сделать вывод о соответствии заявляемого технического решения критерию "новизна".

Предлагаемый способ ориентирован не на закрытие исходной информации, передаваемой сетевыми службами, а на предотвращение самой возможности перехвата сетевых кадров в среде распространения сигналов локальной вычислительной сети в результате своевременного обнаружения факта несанкционированного подключения сетевого оборудования к среде распространения сигналов либо отключения такового и принятия адекватных мер противодействия.

Применение предлагаемого способа и устройства, его реализующего, обеспечивает выполнение требований устойчивого, непрерывного, оперативного, скрытного контроля и приводит к значительному повышению уровня защищенности информации от несанкционированного доступа в локальной вычислительной сети. Непрерывность следует из того, что контроль осуществляется в любых условиях эксплуатации локальной вычислительной сети как при наличии трафика, так и в обесточенном состоянии сетевого оборудования. Устойчивость контроля обеспечивается круглосуточным режимом работы устройства. Оперативность следует из практически незамедлительной сигнализации о факте подключения, обеспечивающей возможности немедленного принятия мер противодействия несанкционированному доступу к информации. Скрытность заключается в сохранении в тайне от злоумышленника факта контроля среды распространения, так как способ не демаскирует свою работу в рабочем диапазоне частот локальной вычислительной сети.

Указанные выше отличительные свойства способа позволяют сделать вывод о соответствии предлагаемого технического решения критерию "изобретательский уровень".

Краткое описание чертежей

Описание сопровождается следующими пояснительными графическими материалами:

Фиг.1 представляет конструкцию интерфейса соединения сетевого адаптера с коаксиальным кабелем спецификации 10-Base-2;

Фиг.2 представляет конструкцию интерфейса соединения трансивера с коаксиальным кабелем спецификации 10-Base-5;

Фиг.3 представляет схему экспериментальной установки, использованной для исследования недекларированных возможностей по частотному мультиплексированию среды распространения сигналов ЛВС. Схема эксперимента представлена упрощенно в силу его тривиальности, т.к. для воспроизведения необходимы лишь генератор гармонического сигнала и локальная сеть, построенная по рассматриваемым стандартам. Организовав зондирование среды распространения сигналов ЛВС гармоническим сигналом одновременно с передачей по сети данных, можно убедиться, что сигнал не будет влиять на работу сети, если его частота больше 100 МГц и амплитуда порядка 2 В;

Фиг.4 представляет осциллограмму сигнала трафика ЛВС;

Фиг.5 представляет осциллограмму смеси зондирующего гармонического сигнала с частотой 120 МГц и сигнала трафика ЛВС. Здесь и на фиг.6 выбран гармонический сигнал с амплитудой 2 В и частотой 120 МГц, что сделано в целях повышения наглядности - на одной спектрограмме представлены все гармоники трафика (вплоть до последней - 100 МГц) и зондирующий сигнал;

Фиг.6 представляет спектрограмму смеси сигнала трафика и зондирующего гармонического сигнала с частотой 120 МГц;

Фиг.7 представляет блок-схему устройства для осуществления способа и схему его коммутации со средой распространения ЛВС;

Фиг.8 представляет блок-схему блока сигнализации устройства.

Осуществление изобретения

Осуществление изобретения предлагается рассмотреть на основе описания входящего в состав заявляемой группы изобретений устройства, реализующего предлагаемый способ.

Сущность изобретения поясняется графическими материалами, где на фиг.7 показана блок-схема устройства, реализующего контроль подключений сетевого оборудования к среде распространения сигналов локальной вычислительной сети и сигнализацию по факту изменения конфигурации ЛВС на физическом уровне (далее по тексту - сигнальное устройство), а также схема коммутации сигнального устройства со средой распространения сигналов ЛВС. В состав сигнального устройства входят: генератор гармонического сигнала, блок оптроной гальванической развязки и ключевой блок сигнализации.

Генератор гармонического сигнала обеспечивает зондирование среды распространения сигналов ЛВС гармоническим сигналом с уровнем и частотой, не влияющими на работу сети, а также формирование опорного сигнала, относительно зафиксированной (как упоминалось на этапе ввода в действие устройства) фазы которого проводится сравнение фазы зондирующего сигнала после прохождения его через среду распространения сигналов ЛВС. Для этого сигнал от генератора разделяется на два изолированных канала.

По каналу 1 сигнал с генератора поступает на блок оптроной гальванической развязки, далее, через соединительную проводку, обеспечивающую электрическую связь блока оптроной гальванической развязки со средой распространения сигналов в точке, находящейся в непосредственной близости от одного из согласующих терминаторов коаксиального кабеля сети, осуществляет зондирование среды распространения сигналов ЛВС и далее, через соединительную проводку, обеспечивающую электрическую связь блока сигнализации со средой распространения сигналов в точке, находящейся в непосредственной близости от другого согласующего терминатора коаксиального кабеля сети, поступает на вход 1 блока сигнализации сигнального устройства.

По каналу 2 сигнал поступает на вход 2 блока сигнализации сигнального устройства.

Блок оптроной гальванической развязки сигнального устройства, реализующий изолирование каналов 1 и 2, предназначен для устранения влияния на опорный сигнал канала 2 отражения от входного сопротивления соединительной проводки, обеспечивающей электрическую связь блока гальванической развязки со средой распространения сигналов. Гальваническая развязка выполняется при помощи транзисторного оптрона. Отражение обусловлено тем, что на частоте зондирующего сигнала влияние локальных емкостных неоднородностей становится существенным и среда распространения перестает быть согласованной. В этой же связи определены требования к соединительной проводке. Во-первых, полоса пропускания проводки должна соответствовать частотному диапазону, используемому зондирующим гармоническим сигналом. Во-вторых, в целях устранения отражения от мест соединения проводки со средой распространения волновое сопротивление проводки должно быть равно волновому сопротивлению кабелей, используемых в рассматриваемых спецификациях, т.е. 50 Ом. Описанные трабования делают очевидным использование в качестве соединительной проводки те же коаксиальные кабели, которые используются для построения среды распространения в рамках рассматриваемых спецификаций. Это также позволит использовать штатные элементы соединения и монтажа кабелей, используемые при построении кабельной системы локальной сети.

Блок сигнализации сигнального устройства предназначен для фиксации этолонной задержки фазы зондирующего сигнала и отслеживания текущей задержки фазы зондирующего сигнала после его прохождения по среде распространения сигналов ЛВС на предмет ее неравенства фиксированному эталонному значению и сигнализации (формирования сигнала тревоги) по факту изменения конфигурации ЛВС на физическом уровне. Блок-схема блока сигнализации представлена на фиг.8, где обозначено:

1 - усилитель;

2 - фильтр высоких частот (ФВЧ);

3, 9 - усилительно-ограничительные каскады;

4 - компаратор;

5 - звено задержки;

6 - ждущий мультивибратор;

7 - D-триггер;

8 - звено регулируемой фазовой задержки.

Отслеживание блоком сигнализации сигнального устройства равенства задержки фазы зондирующего сигнала после прохождения его по среде распространения сигналов ЛВС эталонному значению задержки фазы осуществляется методом преобразования разности фаз в интервал времени (см. Кукуш В.Д. Электрорадиоизмерения: Учебн. пособие для вузов. - М.: Радио и связь, 1985).

Блок сигнализации сигнального устройства имеет два входа и один выход.

Сигнал, выполнивший зондирование среды распространения сигналов ЛВС по каналу 1 сигнального устройства, фаза которого содержит информацию о численности сетевого оборудования, подключенного к среде распространения сигналов ЛВС, подается на вход 1 блока сигнализации, являющегося входом усилителя (1). Усилитель (1) осуществляет предварительное усиление сигнала и передачу его на вход ФВЧ (2), где отфильтровываются спектральные составляющие сигнала сетевого трафика. С выхода ФВЧ