Способ и система связи для контроля потока данных в сети передачи данных

Иллюстрации

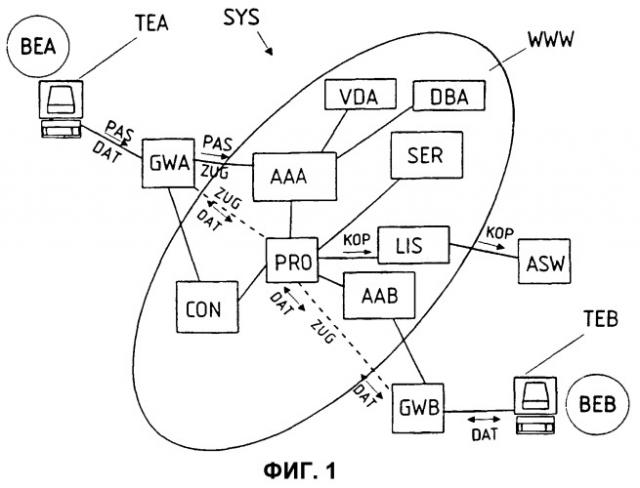

Показать всеИзобретение относится к передаче данных в системе связи и предназначено для контроля потока данных в сети передачи между оконечным устройством связи, связанным через шлюз, и аппаратурой связи. Технический результат - обеспечение контроля потока данных. Способ и система (SYS) связи для контроля потока данных (DAT) в сети (WWW) передачи данных между, по меньшей мере, двумя оконечными устройствами (TEA, TEB) связи, которые, по меньшей мере, через один сервер доступа (ААА, ААВ) связаны с сетью (WWW) передачи данных, причем посредством сервера (ААА, ААВ) аутентификации, в случае необходимости контроля, поток данных (DAT) между оконечными устройствами (TEA, TEB) маршрутизируют через сервер (PRO) контроля, который формирует копию потока данных (DAT) и пересылает ее в блок оценки (ASW). 2 н. и 33 з.п. ф-лы, 3 ил.

Реферат

Изобретение относится к способу для контроля потока данных в сети передачи данных между по меньшей мере одним оконечным устройством связи, которое связано с сетью передачи данных по меньшей мере через один шлюз, и по меньшей мере одной другой аппаратурой связи, причем предусмотрен по меньшей мере один сервер аутентификации, который выполнен с возможностью осуществления контроля доступа к сети передачи данных.

Кроме того, изобретение относится к системе связи, которая выполнена с возможностью контроля потока данных в сети передачи данных между по меньшей мере одним оконечным устройством связи, которое связано с сетью передачи данных по меньшей мере через один шлюз, и по меньшей мере одной другой аппаратурой связи, причем предусмотрен по меньшей мере один сервер аутентификации, который выполнен с возможностью осуществления контроля доступа к сети передачи данных.

Законодательные органы все в возрастающей мере выдвигают требования, чтобы провайдеры сетей передачи данных предоставляли в распоряжение функции, которые обеспечат в необходимом случае возможность контроля обмена данными отдельных пользователей.

Легальное прослушивание потоков данных, так называемый «легальный перехват» в сетях передачи данных, например в Интернет, в настоящее время решается различными способами.

Один известный способ состоит в том, чтобы разместить внешние средства выявления неисправностей (анализаторы) в сегменте локальной сети контролируемой стороны, которые анализируют весь поток пакетов данных и отфильтровывают трафик контролируемого пользователя, размножают и доставляют потребителю. Недостатком данного способа является, прежде всего, то, что он требует ограниченного во времени физического доступа к сети. При повышенной мобильности контролируемого пользователя этот способ практически не применим.

Другой известный способ, который прежде всего служит прослушиванию/контролю сообщений электронной почты, предусматривает, что на одном или нескольких серверах электронной почты вводится функция автоматической ретрансляции, которая как поступающие, так и исходящие сообщения электронной почты доставляет потребителю, например соответствующему полномочному органу. Аналогичное решение существует для речевой почты и т.п. При этом способе требуется, чтобы все серверы электронной почты оснащались таким образом, чтобы распознавать случай прослушивания/контроля, и осуществляли ретрансляцию соответствующим полномочным органам, что сопряжено с высокими административными затратами.

Из WO 0042742 известен способ контроля и система контроля для осуществления легального прослушивания в пакетно-ориентированной сети, такой как GPRS (Общие услуги пакетной передачи) или UMTS (Универсальная система мобильной связи). Для этого предусмотрен первый сетевой элемент с функциональными средствами контроля для пакетов данных, который управляется вторым сетевым элементом. Перехваченные (контролируемые) данные передаются через шлюз, представляющий собой интерфейс с соответствующим полномочным органом, имеющим полномочия на прослушивание. Недостатком этого способа является то, что потоки данных пользователей, которые не прослушиваются, также должны пересылаться через этот сетевой элемент, за счет чего технические и административные затраты этого способа существенно повышаются.

Информация о «легальном перехвате» в сети Интернет содержится, например, в ETSI TR 101 750 V1.1.1.

Следует обратить внимание на очень высокие расходы, которые обычно несет сетевой провайдер при предоставлении в распоряжение вышеупомянутых функциональных возможностей прослушивания/контроля и которые прежде всего обусловлены высокими административными затратами.

Поэтому задачей изобретения является создание способа, который простым и экономичными путем позволяет реализовать и предоставить функциональные возможности прослушивания/контроля.

Эта задача решается в способе вышеуказанного типа тем, что по меньшей мере один сервер аутентификации проверяет, должен ли контролироваться поток данных между по меньшей мере одним оконечным устройством связи и по меньшей мере одной другой аппаратурой связи, причем в случае необходимости контроля формируется копия потока данных, к которой добавляется идентификационный код, и копия вместе с идентификационным кодом передается по меньшей мере к одному серверу легального перехвата (LI-серверу) и/или непосредственно к блоку оценки.

Преимуществом изобретения является то, что в распоряжение предоставляются функциональные возможности прослушивания со стороны сети, за счет чего можно избежать вмешательства в сеть с использованием внешних приборов для подслушивания. Кроме того, доступ к потоку данных контролируемого пользователя возможен и в том случае, когда он является мобильным и изменяет свое место нахождения, так как должен регистрироваться через сервер аутентификации провайдера, который принимает меры для контроля.

В возможном варианте осуществления изобретения шлюз осуществляет формирование копии.

В другом варианте осуществления изобретения предусматривается, что копия формируется отдельным предусмотренным для этого сервером контроля.

Предпочтительным образом, LI-сервер с помощью идентификационного кода устанавливает, должна ли быть сформирована по меньшей мере одна вторичная копия упомянутой копии и куда должна доставляться копия и/или по меньшей мере одна вторичная копия.

В предпочтительном варианте LI-сервер формирует по меньшей мере одну вторичную копию, то есть LI-сервер размножает копию соответственно числу имеющих полномочия объектов.

Дополнительные преимущества могут быть достигнуты за счет того, что LI-сервер осуществляет согласование интерфейса с блоком оценки.

Сервер аутентификации может установить на основе соответствующего по меньшей мере одному оконечному устройству связи кода контроля в секретном банке данных, имеет ли место случай необходимости контроля.

Секретный банк данных устанавливает соединение с банком данных управления, предназначенных для управления профилями пользователей и данными аутентификации пользователей, причем каждому пользователю, внесенному в банк данных управления, соответствует код контроля в секретном банке данных.

В случае аннулирования данных аутентификации пользователя в банке данных управления аннулируются также и соответствующие коды контроля в секретном банке данных.

В другом варианте осуществления настоящего изобретения поток данных передается как речь или поток IP-данных, причем контроллер вызова маршрутизирует поток данных через сервер контроля, который формирует копию.

Другая возможность состоит в том, что сервер аутентификации в случае контроля маршрутизирует поток данных через сервер контроля.

Вариант такой маршрутизации состоит в том, что доступ к данным туннелируется сквозным образом от шлюза к серверу контроля.

Чтобы избежать потерь данных, в случае, когда копия не может быть немедленно доставлена потребителю, копия потока данных может сохраняться промежуточным образом на сервере контроля и/или на LI-сервере.

В предпочтительном варианте выполнения изобретения контроллер управляет как шлюзом, так и сервером контроля.

Еще один предпочтительный вариант осуществления изобретения предусматривает, что по меньшей мере один сервер аутентификации управляет сервером контроля.

Для осуществления способа, соответствующего изобретению, пригодна в особенности система связи вышеупомянутого типа, в которой сервер аутентификации выполнен с возможностью проверки, должен ли контролироваться поток данных между по меньшей мере одним оконечным устройством связи и по меньшей мере одной другой аппаратурой связи, причем система связи выполнена с возможностью, в случае установления необходимости контроля, формировать копию потока данных и добавлять к копии идентификационный код и передавать копию вместе с идентификационным кодом по меньшей мере к одному LI-серверу и/или непосредственно к блоку оценки.

В первом варианте осуществления изобретения шлюз выполнен с возможностью формирования копии потока данных.

Во втором варианте осуществления изобретения предусмотрен сервер контроля, который выполнен с возможностью формирования указанной копии.

Кроме того, LI-сервер выполнен с возможностью установления на основе идентификационного кода, должна ли формироваться по меньшей мере одна вторичная копия упомянутой копии и куда должна доставляться копия и/или по меньшей мере одна вторичная копия.

В предпочтительном варианте LI-сервер выполнен с возможностью формирования по меньшей мере одной вторичной копии.

Дополнительные преимущества достигаются за счет того, что LI-сервер выполнен с возможностью согласования интерфейса с блоком оценки.

Сервер аутентификации может быть выполнен с возможностью установления, на основе кода контроля, поставленного в соответствие в секретном банке данных по меньшей мере одному оконечному устройству связи, имеет ли место случай контроля.

Секретный банк данных и банк данных управления, относящийся к серверу аутентификации, предназначенный для управления профилями пользователей и данными аутентификации пользователей, выполнены с возможностью обмена данными между собой, причем каждому пользователю, занесенному в банк данных управления, соответствует код контроля в секретном банке данных.

Система связи может быть выполнена с возможностью, в случае аннулирования данных аутентификации пользователя в банке данных управления, аннулирования кодов контроля в секретном банке данных.

В одном из предпочтительных вариантов осуществления изобретения поток данных представляет собой речь или поток IP-данных, причем предусмотрен контроллер вызова, который выполнен с возможностью, в случае установления необходимости контроля, маршрутизации потока данных через сервер контроля.

Другой предпочтительный вариант предусматривает, что сервер аутентификации выполнен с возможностью, в случае установления необходимости контроля, маршрутизации потока данных через сервер контроля.

Дополнительные преимущества обеспечиваются тем, что система связи выполнена с возможностью сквозного туннелирования доступа к данным от шлюза к серверу контроля. Чтобы избежать потерь данных, сервер контроля и/или LI-сервер могут быть выполнены таким образом, чтобы сохранять копию потока данных промежуточным образом.

Кроме того, контроллер вызова может быть выполнен с возможностью управления как шлюзом, так и сервером контроля.

В одном из вариантов осуществления сервер аутентификации выполнен с возможностью управления сервером контроля. В предпочтительном варианте осуществления сервер контроля имеет функциональные возможности сервера-посредника.

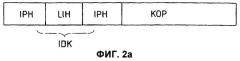

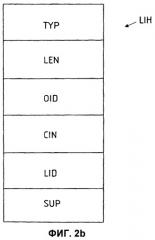

Изобретение вместе с другими его преимуществами пояснено ниже на основе нескольких неограничительных примеров осуществления, иллюстрируемых чертежами, на которых схематично представлено следующее:

фиг.1 - соответствующая изобретению система связи,

фиг.2а - копия потока данных с идентификационным кодом,

фиг.2b - детальное представление идентификационного кода по фиг.2,

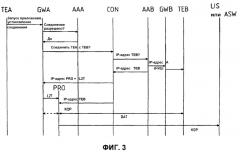

фиг.3 - примерная процедура осуществления соответствующего изобретению способа.

Согласно фиг.1 каждый пользователь BEA, BEB соответствующей изобретению системы SYS связи, который посредством своего оконечного устройства TEA связи или аппаратуры ТЕВ связи хочет иметь доступ к сети WWW передачи данных, например к сети Интернет, должен зарегистрироваться посредством шлюза GWA, GWB или в сервере ААА доступа. Под аппаратурой связи в настоящем документе понимается оконечное устройство связи любого типа, например, персональный компьютер (РС), связанный с сетью передачи данных, или сервер, который может находиться в сети WWW передачи данных.

Сервер ААА, ААВ доступа может быть образован ААА-сервером или RADIUS-сервером (сервером службы удаленной аутентификации пользователей по телефонным линиям). Чтобы потребовать доступ ZUG к данным в сети WWW передачи данных, пользователь должен аутентифицировать себя.

Аутентификация пользователя ВЕА, ВЕВ может осуществляться путем ввода пароля PAS или пользовательской идентификации, например, имени пользователя и т.п.

На основе результата идентификации сервер ААА, ААВ доступа принимает решение, предоставить ли доступ ZUG к данным в сети WWW передачи данных или отказать в доступе.

Аутентификация пользователя ВЕА, ВЕВ может осуществляться со стороны сервера ААА доступа посредством опроса банка VDA данных управления, в котором происходит управление пользовательскими данными.

Если результат аутентификации положителен, то осуществляется опрос секретного банка данных, в котором каждому пользователю, внесенному в банк данных управления, поставлен в соответствие код UWD контроля. Если код UWD контроля свидетельствует о том, что должен передаваться поток данных DAT между оконечным устройством ТЕА связи пользователя ВЕА и другим оконечным устройством связи, то формируется копия КОР потока данных DAT.

Копия КОР исходного потока данных DAT может формироваться, например, шлюзом GWA, который соотнесен с оконечным устройством TEA связи, или отдельным предусмотренным для этого сервером PRO контроля.

Для случая, когда сервер PRO контроля формирует копию исходного потока данных DAT, поток данных DAT маршрутизируется через сервер PRO контроля. Предпочтительным образом этот сервер имеет функциональные возможности посредника (прокси-сервера). Сервер PRO контроля отличается от такого сервера-посредника только тем, что сервер PRO контроля выполнен с возможностью формирования копии КОР передаваемого (маршрутизируемого) через него потока данных DAT, снабжения этой копии совместно доставленным идентификационным кодом IDK (фиг.2), например IP-адресом (адресом протокола Интернет) или зашифрованным кодом контролируемого пользователя и передачи серверу «легального перехвата или, сокращенно, LI-серверу, обозначенному как LIS, причем исходный поток данных маршрутизируется дальше по определенному пользователем целевому адресу.

Если копия КОР формируется шлюзом GWA, то вышеописанные функции копирования и последующей маршрутизации копии КОР на LI-сервер и соответственно маршрутизации исходного потока данных DAT согласно определенному пользователем целевому адресу реализуются в шлюзе GWA.

Доступ ZUG к данным в сети WWW передачи данных для контролируемого пользователя ВЕА в случае контроля может осуществляться непосредственно через этот сервер и сервер PRO контроля.

Маршрутизация потока данных DAT на сервер PRO контроля может осуществляться посредством сквозного туннелирования, например согласно протоколу L2T, определенному в стандарте RFC 2661. Другая возможность маршрутизации потока данных DAT через сервер PRO контроля состоит в том, что серверу PRO контроля присвоен адрес в сети передачи данных, в случае сети Интернет это IP-адрес. Этот адрес может храниться в блоке памяти сервера AAA, AAB доступа, причем в случае необходимости контроля поток данных DAT, например согласно протоколу TCP/IP, передается далее по адресу сервера PRO контроля.

После этого сервер PRO контроля, как упомянуто выше, формирует копию КОР передаваемого через него потока данных DAT и пересылает эту копию КОР на LI-сервер, который на основе идентификационного кода IDK, которым снабжена копия, принимает решение, что необходимо предпринять в отношении этой копии КОР, например, следует ли сформировать дополнительные копии, так называемые вторичные копии WKO, или на какой (какие) блок(и) оценки следует переслать копию (копии).

Дальнейшая обработка и оценка копии КОР осуществляется затем в блоке оценки ASW, например на предназначенном для этого персональном компьютере РС соответствующего полномочного органа.

LI-сервер (LIS) обычно представляет собой некоторую конфигурацию нескольких рабочих станций. Его задача состоит в том, как упомянуто выше, чтобы принять копию потока данных DAT, оценить идентификационный код IDK, добавленный к копии сервером контроля, сформировать при необходимости дополнительные копии WKO копии КОР и доставить их потребителю. Также LI-сервер выполнен с возможностью осуществления согласования интерфейсов с различными блоками оценки ASW потребителей. Так, например, может оказаться необходимым создать для контроля два H.323 соединения с известным интерфейсом с мультиплексированием с временным разделением или, сокращенно, интерфейсом передачи МВР контролирующего полномочного органа.

Другая возможность состоит в том, чтобы копию доставлять к контролирующему полномочному органу через IP-интерфейс передачи.

Информация, которая требуется LI-серверу LIS, чтобы маршрутизировать копию потребителю или соответственно блоку оценки ASW, может сохраняться потребителем в банке LID данных.

Дополнительная возможность состоит в том, чтобы копию КОР вместе с идентификационным кодом IDK от сервера PRO контроля или соответственно от шлюза GWA непосредственно доставлять в блок оценки ASW.

После формирования копии КОР потока данных DAT исходный поток данных DAT маршрутизируется далее от сервера PRO контроля обычным образом, например согласно протоколу TCP/IP, ко второму пользователю ВЕВ или к аппаратуре связи ТЕВ, SER.

Согласно фиг.2а копия КОР потока данных DAT имеет идентификационный код IDK в качестве заголовка. Идентификационный код может иметь по меньшей мере IP-заголовок IPH, например IP-адрес контролируемого пользователя ВЕА. Кроме того, может быть предусмотрен специальный LI-заголовок LIH (фиг.2b), который содержит информацию, относящуюся к последующей передаче информации для LI-сервера. Так, например, первая строка содержит тип TYP сообщения, например, указывает, идет ли речь о речевом сообщении или о «прослушиваемом» сообщении электронной почты. Следующая строка может содержать длину LEN заголовка, в то время как в третьей строке может содержаться идентификатор оператора OID согласно стандарту ETSI ES 201671. Номер идентификации вызова CIN может служить для идентификации «прослушиваемого» пользователя ВЕА, в то время как идентификация полномочного органа LID служит для того, чтобы идентифицировать потребителя, которому должна доставляться копия КОР. В необходимом случае в вышеуказанной информации может добавляться дополнительная информация SUP.

Согласно фиг.3 в случае передачи речи согласно процедуре «голосовая передача по протоколу IP» запускается соответствующая прикладная программа АРР в оконечном устройстве ТЕА связи вызывающего пользователя ВЕА, которая после этого устанавливает соединение через первый шлюз GWA к первому серверу ААА доступа. Этот сервер ААА доступа проверяет, какой абонент запрашивает услугу передачи речи и имеет ли он право на предоставление этой услуги. С этой целью устанавливается связь по протоколам Н.323 или RADIUS между шлюзом GWA и сервером ААА доступа.

Если вызываемый пользователь ВЕА имеет право на предоставление услуги передачи речи, то сервер ААА доступа на основе аутентификации этого пользователя ВЕА проверяет, не должен ли контролироваться информационный обмен между данным вызывающим абонентом и другим вызываемым абонентом.

После успешной проверки доступа контроллер вызова CON путем информационного обмена со вторым сервером ААВ доступа сообщает IP-адрес вызываемого оконечного устройства ТЕВ связи и запускает передачу сигнализации через другой шлюз GWB к этому оконечному устройству ТЕВ связи.

Если вызывающий абонент должен контролироваться, то контроллер CON устанавливает соединение от шлюза GWA не непосредственно к вызываемому оконечному устройству ТЕВ связи, как это обычно имеет место, а через сервер PRO контроля. То есть соединение от первого оконечного устройства ТЕА связи ко второму оконечному устройству ТЕВ связи распадается на два участка, а именно на участок от первого оконечного устройства ТЕА связи до сервера PRO контроля и на участок от сервера PRO контроля до второго оконечного устройства ТЕВ связи.

Контроллер CON управляет в необходимом случае первым шлюзом GWA. Но так как теперь, вследствие необходимости контроля, доступ к сети WWW передачи данных удлиняется до сервера PRO контроля и только там собственно и начинается нормальная маршрутизация потока данных DAT пользователя ВЕА, контроллер CON выполнен с возможностью осуществления «передачи обслуживания» от шлюза к серверу контроля. То есть контроллер CON информируется первым сервером ААА доступа, что имеет место случай контроля, и доступ ZUG к передаче данных для контролируемого оконечного устройства ТЕА связи туннелируется сквозным образом на сервер PRO контроля. Контроллер рассматривает с этого момента сервер PRO контроля как «новый» первый шлюз GWA и управляет этим сервером так, как если бы он представлял собой шлюз GWA. В случае контроля, таким образом, контроллер вызова CON ведет себя так, как если бы сервер PRO контроля представлял собой шлюз GWA, причем это справедливо как для вызывающей, так и для вызываемой стороны.

Сервер PRO контроля затем формирует, как упомянуто выше, копию КОР потока данных DAT между обоими оконечными устройствами ТЕА, ТЕВ связи. Для формирования копии КОР исходный поток данных DAT дублируется в сервере PRO контроля. Исходный поток данных DAT после такого дублирования пересылается сервером PRO контроля ко второму оконечному устройству ТЕВ связи, в то время как копия КОР потока данных DAT, как описано выше, пересылается на LI-сервер или на блок оценки ASW.

Сервер PRO контроля, а также LI-сервер могут быть выполнены с возможностью промежуточного хранения копии КОР, чтобы избежать потери данных в случае, когда непосредственная доставка в блок оценки ASW невозможна.

Чтобы осуществлять прослушивание без заметного отрицательного воздействия на качество и скорость передачи исходного потока данных DAT, расстояние между сервером PRO контроля и шлюзом GWA должно быть малым, вследствие чего предпочтительным является размещение в сети WWW передачи данных большого количества серверов PRO контроля.

Если прослушиваться должен вызываемый пользователь ВЕВ, то способ осуществляется по существу так, как описано выше, причем второй сервер ААВ доступа на основе IP-адреса вызываемого абонента ВЕВ может провести аутентификацию и затем маршрутизировать поток данных DAT через сервер PRO контроля.

В целях аутентификации вызываемого абонента ВЕВ на основе его IP-адреса второй сервер ААВ доступа может иметь банк DAB данных, который содержит IP-адрес вызываемого абонента и запись о том, должен ли он подвергаться прослушиванию.

Команда о контроле пользователя ВЕА выдается органом, имеющим полномочия на установление контроля, и заносится в секретный банк DBA данных.

Если контролируемый пользователь ВЕА запускает прикладную программу для передачи данных в сети WWW передачи данных на своем оконечном устройстве связи, то осуществляется аутентификация пользователя и установление того, имеет ли место необходимость контроля, как упомянуто выше.

В случае установления необходимости контроля стороне А вместо адреса вызываемого пользователя ВЕВ или аппаратуры ТЕВ связи SER, например соответствующего сервера, на котором сохранена исходная страница или другие данные, пересылается адрес сервера PRO контроля. Шлюз GWB стороны В получает от сервера ААА аутентификации или контроллера вызова CON вместо сетевого адреса вызываемого пользователя ВЕА сетевой адрес сервера PRO контроля.

Сервер PRO контроля информируется сервером ААА аутентификации или контроллером CON вызова о том, что должен осуществляться контроль. Вся необходимая для контроля и соединения информация, например, «соединение стороны А со стороной В» и другая подобная информация может передаваться посредством передачи по протоколу Н.248 от сервера ААА аутентификации или контроллера CON вызова к серверу PRO контроля.

В сервере контроля, как упомянуто выше, поток данных DAT между пользователями стороны А и стороны В или сервером дублируется, причем дублированные данные снабжаются идентификационным кодом IDK. Сформированная копия КОР затем пересылается LI-серверу.

Для исходного потока данных сервер контроля функционирует как сервер-посредник и соединяет только сторону А со стороной В.

В другом варианте осуществления изобретения предусматривается, что сторона А от сервера ААА аутентификации или контроллера CON вызова получает сетевой адрес стороны В, причем от шлюза стороны А в соответствии с протоколом Н.248 передачи требуется туннелировать сквозным образом весь поток данных, исходящий от пользователя ВЕА, к серверу контроля. При этом стороне В, сетевой адрес которой известен, вместо сетевого адреса стороны А от контроллера CON вызова пересылается адрес сервера PRO контроля.

Сервер PRO контроля получает от контроллера CON вызова соответствующую информацию для туннелирования и соединяет сторону А со стороной В.

Преимущества туннелирования состоят в том, что для контролируемого пользователя ВЕА изменения адреса, необходимые для переадресации потока данных через сервер PRO контроля, не обнаруживаются.

Когда сервер PRO контроля информируется от сервера ААА, ААВ аутентификации или от контроллера CON вызова о передаче протокола Н.248, что поток данных DAT должен быть переадресован, то он может передать LI-серверу начальное сообщение, так что этот сервер может запросить необходимые данные из банка LID данных и уже иметь их при поступлении копии КОР.

Когда контролируемый обмен данными заканчивается, контроллер CON вызова информирует сервер PRO контроля, что связь с LI-сервером, касающаяся конкретного контроля, должна быть прекращена. После получения от сервера PRO контроля сообщения завершения LI-сервер может стереть данные, полученные из банка LID данных, и установить связь с потребителями.

1. Способ контроля потока данных (DAT) в сети (WWW) передачи данных между по меньшей мере одним оконечным устройством (TEA) связи, которое по меньшей мере через один шлюз (GWA, GWB) связано с сетью (WWW) передачи данных и по меньшей мере одной другой аппаратурой (SER, ТЕВ) связи, причем предусмотрен по меньшей мере один сервер (ААА, ААВ) аутентификации, который выполнен с возможностью осуществления контроля доступа (ZUG) к сети (WWW) передачи данных, отличающийся тем, что посредством упомянутого по меньшей мере одного сервера (ААА, ААВ) аутентификации проверяют, необходимо ли осуществлять контроль потока данных (DAT) между по меньшей мере одним оконечным устройством (TEA) связи и по меньшей мере одной другой аппаратурой (SER, ТЕВ) связи, причем в случае необходимости контроля формируют копию (КОР) потока данных (DAT), к которой добавляют идентификационный код (IDK), и копию вместе с идентификационным кодом (IDK) пересылают по меньшей мере к одному серверу легального перехвата (LIS) и/или непосредственно в блок оценки (ASW).

2. Способ по п.1, отличающийся тем, что копию (КОР) формируют посредством шлюза (GWA, GWB).

3. Способ по п.1, отличающийся тем, что копию формируют посредством отдельного предусмотренного для этого сервера (PRO) контроля.

4. Способ по одному из пп.1-3, отличающийся тем, что сервер легального перехвата (LI-сервер) на основе идентификационного кода (IDK) устанавливает, следует ли сформировать по меньшей мере одну вторичную копию (WKO) упомянутой копии (КОР) и куда должна быть доставлена упомянутая копия (КОР) и/или упомянутая по меньшей мере одна вторичная копия (WKO).

5. Способ по п.4, отличающийся тем, что LI-сервер (LIS) формирует по меньшей мере одну вторичную копию (WKO) упомянутой копии (КОР).

6. Способ по одному из пп.1-4, отличающийся тем, что LI-сервер (LIS) осуществляет согласование интерфейса с блоком оценки (ASW).

7. Способ по одному из пп.1-5, отличающийся тем, что сервер (ААА, ААВ) аутентификации на основе кода (UDW) контроля, соотнесенного по меньшей мере с одним оконечным устройством (TEA) связи в секретном банке (DBA, DBB) данных, устанавливает, имеет ли место случай контроля.

8. Способ по п.6, отличающийся тем, что секретный банк (DBA, DBB) данных устанавливает соединение с банком (VDA, VDB) данных управления для управления профилями пользователей и данными идентификации пользователей и каждому пользователю, занесенному в банк (VDA, VDB) данных управления, ставится в соответствие код (UWD) контроля в секретном банке (DBA, DBB) данных.

9. Способ по п.7, отличающийся тем, что в случае аннулирования данных идентификации пользователей в банке (VDA, VDB) данных управления осуществляют аннулирование соответствующих им кодов (UWD) контроля в секретном банке (DBA, DBB) данных.

10. Способ по одному из пп.1-6, отличающийся тем, что поток данных (DAT) передается в виде речи или потока данных протокола Интернет (IP-потока данных).

11. Способ по п.9, отличающийся тем, что контроллер (CON) вызова маршрутизирует поток данных (DAT) через сервер (PRO) контроля, который формирует копию (КОР).

12. Способ по одному из пп.3-10, отличающийся тем, что сервер (ААА, ААВ) аутентификации в случае контроля маршрутизирует поток данных (DAT) через сервер (PRO) контроля.

13. Способ по одному из пп.3-11, отличающийся тем, что доступ (ZUG) к данным от шлюза (GWA, GWB) туннелируется сквозным образом к серверу (PRO) контроля.

14. Способ по одному из пп.3-12, отличающийся тем, что копии (КОР) потока данных (DAT) промежуточным образом сохраняются на сервере (PRO) контроля.

15. Способ по одному из пп.1-11, отличающийся тем, что копия потока данных (DAT) промежуточным образом сохраняется на LI-сервере.

16. Способ по одному из пп.10-14, отличающийся тем, что контроллер (CON) управляет как шлюзом (GWA, GWB), так и сервером (PRO) контроля.

17. Способ по одному из пп.11-14, отличающийся тем, что по меньшей мере один сервер (ААА, ААВ) аутентификации управляет сервером контроля.

18. Система связи, выполненная с возможностью контроля потока данных (DAT) в сети (WWW) передачи данных между по меньшей мере одним оконечным устройством (TEA) связи, которое по меньшей мере через один шлюз (GWA, GWB) связано с сетью (WWW) передачи данных, и по меньшей мере одной другой аппаратурой (SER, ТЕВ) связи, причем предусмотрен по меньшей мере один сервер (ААА, ААВ) аутентификации, который выполнен с возможностью осуществления контроля доступа (ZUG) к сети (WWW) передачи данных, отличающаяся тем, что сервер (ААА, ААВ) аутентификации выполнен с возможностью проверки, необходимо ли осуществлять контроль потока данных (DAT) между по меньшей мере одним оконечным устройством (TEA) связи и по меньшей мере одной другой аппаратурой (SER, ТЕВ) связи, причем система (SYS) связи выполнена с возможностью, в случае необходимости контроля, формирования копии (КОР) потока данных (DAT) и добавления к копии (КОР) идентификационного кода (IDK) и пересылки копии (КОР) вместе с идентификационным кодом (IDK) по меньшей мере к одному серверу легального перехвата (LIS) и/или непосредственно в блок оценки (ASW).

19. Система связи по п.18, отличающаяся тем, что шлюз (GWA, GWB) выполнен с возможностью формирования копии (КОР) потока данных (DAT).

20. Система связи по п.18, отличающаяся тем, что предусмотрен сервер (PRO) контроля, который выполнен с возможностью формирования копии (КОР).

21. Способ по одному из пп.18-19, отличающийся тем, что сервер легального перехвата (LI-сервер) выполнен с возможностью установления на основе идентификационного кода (IDK), следует ли сформировать по меньшей мере одну вторичную копию (WKO) упомянутой копии (КОР) и куда должна быть доставлена упомянутая копия (КОР) и/или упомянутая по меньшей мере одна вторичная копия (WKO).

22. Система связи по п.21, отличающаяся тем, что LI-сервер (LIS) выполнен с возможностью формирования по меньшей мере одной вторичной копии (WKO) упомянутой копии (КОР).

23. Система связи по одному из пп.18-22, отличающаяся тем, что LI-сервер (LIS) выполнен с возможностью согласования интерфейса с блоком оценки (ASW).

24. Система связи по одному из пп.18-23, отличающаяся тем, что сервер (ААА, ААВ) аутентификации выполнен с возможностью установления на основе кода (UDW) контроля, соотнесенного по меньшей мере с одним оконечным устройством (TEA) связи в секретном банке (DBA, DBB) данных, имеет ли место случай контроля.

25. Система связи по п.24, отличающаяся тем, что секретный банк (DBA, DBB) данных и банк (VDA, VDB) данных управления для управления профилями пользователей и данными идентификации пользователей, соответствующий серверу аутентификации, выполнены с возможностью информационного обмена друг с другом, при этом каждому пользователю, занесенному в банк (VDA, VDB) данных управления, ставится в соответствие код (UWD) контроля в секретном банке (DBA, DBB) данных.

26. Система связи по п.25, отличающаяся тем, что в случае аннулирования данных идентификации пользователей в банке (VDA, VDB) данных управления осуществляется аннулирование соответствующих им кодов (UWD) контроля в секретном банке (DBA, DBB) данных.

27. Система связи по одному из пп.18-26, отличающаяся тем, что поток данных (DAT) представляет собой речь или поток данных протокола Интернет (IP-потока данных).

28. Система связи по п.27, отличающаяся тем, что предусмотрен контроллер (CON) вызова, который выполнен с возможностью маршрутизации потока данных (DAT) через сервер (PRO) контроля.

29. Система связи по одному из пп.20-28, отличающаяся тем, что сервер (ААА, ААВ) аутентификации выполнен с возможностью, в случае контроля, маршрутизации потока данных (DAT) через сервер (PRO) контроля.

30. Система связи по одному из пп.20-29, отличающаяся тем, что она выполнена с возможностью сквозного туннелирования доступа (ZUG) к данным от шлюза (GWA, GWB) к серверу (PRO) контроля.

31. Система связи по одному из пп.20-30, отличающаяся тем, что сервер контроля выполнен с возможностью сохранения промежуточным образом копии (КОР) потока данных (DAT).

32. Система связи по одному из пп.18-31, отличающаяся тем, что LI-сервер выполнен с возможностью хранения промежуточным образом копии (КОР) потока данных (DAT).

33. Система связи по одному из пп.28-32, отличающаяся тем, что контроллер (CON) выполнен с возможностью управления как шлюзом (GWA, GWB), так и сервером (PRO) контроля.

34. Система связи по одному из пп.29-32, отличающаяся тем, что сервер (ААА, ААВ) аутентификации выполнен с возможностью управления сервером контроля.

35. Система связи по одному из пп.20-34, отличающаяся тем, что сервер (PRO) контроля имеет функциональные возможности сервера-посредника.