Способ и устройство блокирования команд для ограничения доступа к записанным на носителе данным

Иллюстрации

Показать всеИзобретение относится к способам и устройствам ограничения доступа к записанным на носителе информации данным. Техническим результатом является обеспечение запрещения доступа без разрешения пользователя ЭВМ к защищенным секторам носителя. Атрибуты секторов носителя записывают в энергонезависимую память. Устройство анализирует информационные последовательности, предназначенные для передачи в порты контроллера накопителя информации. Если они содержат команду на запрещенный кодом атрибута вид доступа к сектору, и не инициализировано разрешение доступа к отмеченным секторам носителя, то устройство блокирует передачу команды в порты указанного контроллера. В противном случае устройство не блокирует передачу команды. Устройство содержит внешние выводы для ручной инициализации разрешения обмена данными с отмеченными секторами носителя информации и разрешения программно-управляемой модификации признаков доступа. 2 н.п. ф-лы, 3 ил.

Реферат

Изобретение относится к вычислительной технике и может быть применено во внешних запоминающих устройствах электронных вычислительных машин (ЭВМ).

Во время работы на ЭВМ пользователя или посторонних лиц необходимо предотвращение несанкционированного доступа к данным пользователя, хранящимся в накопителе информации. Для надежной защиты отдельных файлов или блоков данных используются аппаратные средства.

Известен способ защиты информации (патент №2211483 RU, МПК 7 G 06 F 12/14, БИПМ №24, 2003.08.27). Для защиты данных в нем предусматривается внесение в отдельные блоки информации средств сигнализации и (или) средства воздействия на вместилище этой информации, и (или) средства воздействия на саму эту информацию, включающихся при отсутствии циклического сигнала от средств управления защитой и имеющих внутренние программы самоуничтожения.

Недостатком данного способа является необходимость дополнительной информационной избыточности для записи в хранящиеся данные средств сигнализации и самоуничтожения. Другим недостатком является невозможность посекторной защиты данных на носителе, что позволяет деструктивным программам модифицировать отдельные выборочные секторы.

Известен способ и устройство защиты информации от несанкционированного доступа (патент №2130641 RU, МПК 7 G 06 F 12/14, БИПМ №14, 1999 05.20). В нем предусматривается ограничение доступа к данным путем преобразования, при котором исходный файл данных разбивается на блоки переменной длины и в каждом блоке осуществляется варьируемый сдвиг по кольцу ASCII-кода каждого символа блока.

Недостатками данного способа являются незащищенность зашифрованной информации от преднамеренных искажений, невозможность обнаружения атак деструктивных программ в реальном масштабе времени, а также, как и в любом способе шифрации - дешифрации, имеется конечная вероятность вскрытия ключей и шифров с помощью современных ЭВМ. Кроме этого, как и в предыдущем изобретении, невозможно организовать посекторную защиту данных на носителе.

Некоторые современные деструктивные программы (компьютерные вирусы) имеют возможность искажать информацию в отдельных секторах. Следовательно, для защиты файла необходима аппаратная защита отдельных секторов носителя информации, в которых он хранится.

Надежность защиты данных может быть повышена дополнительной защитой атрибутов секторов. С этой целью атрибуты должны размещаться в дополнительной области памяти, где невозможна их несанкционированная программная модификация. Тип используемого для хранения атрибутов запоминающего устройства должен обеспечивать длительное и надежное хранение записанных в нем данных даже при отключенном питании. Изменение атрибутов секторов должно производиться только устройством и за короткое время, когда пользователем инициализировано разрешение программно-управляемой их модификации. Это снизит вероятность несанкционированной модификации атрибутов деструктивными программами, которые могут активизироваться в системе в этот промежуток времени.

Задачей изобретения является обеспечение ограничения доступа к отмеченным секторам носителя информации, содержащим данные, подлежащие защите при работе ЭВМ.

Техническая задача решается тем, что между разъемом контроллера накопителя информации (КНИ) и интерфейсной шиной ЭВМ включается устройство блокирования команд для ограничения доступа к записанным на носителе данным (далее по тексту - устройство), состоящее из микропрограммного устройства управления (МПУУ), схемы сравнения адреса порта команды, группы схем сравнения адресов портов адреса, схемы сравнения адреса служебного порта, группы регистров портов адреса, регистра служебного порта, регистра команды, перепрограммируемого запоминающего устройства (ППАЗУ), управляемого буфера, схемы анализа команды, группы триггеров флагов, формирователя адреса, элемента энергонезависимой памяти (ЭЭП), дешифратора, регистра обмена данными (РОД), схемы восстановления заряда (СВЗ), формирователя слова состояния (ФСС), схемы сравнения адреса порта слова состояния.

Устройство хранит в энергонезависимой памяти коды атрибутов секторов носителя информации и анализирует, если пользователем вручную инициализирован режим запрета доступа к защищенным секторам, выданные ЭВМ на интерфейсную шину информационные последовательности, предназначенные для записи в порты КНИ и содержащие команды на доступ к секторам. Устройство блокирует передачу данных с интерфейсной шины на входы КНИ, если эти данные являются командой на запрещенный атрибутом сектора вид доступа к нему.

Устройство имеет внешние выводы, ручной подачей сигнала на которые пользователь может отменить блокирование передачи любых информационных последовательностей в порты КНИ, получив тем самым доступ ко всем секторам носителя, в том числе и к защищенным. Кроме того, подачей дополнительного внешнего сигнала пользователь может также разрешить программно-управляемую модификацию в энергонезависимой памяти атрибутов секторов носителя, что позволяет устанавливать или снимать защиту с секторов. Во время действия последнего сигнала устройство блокирует передачу любых команд и данных в порты КНИ.

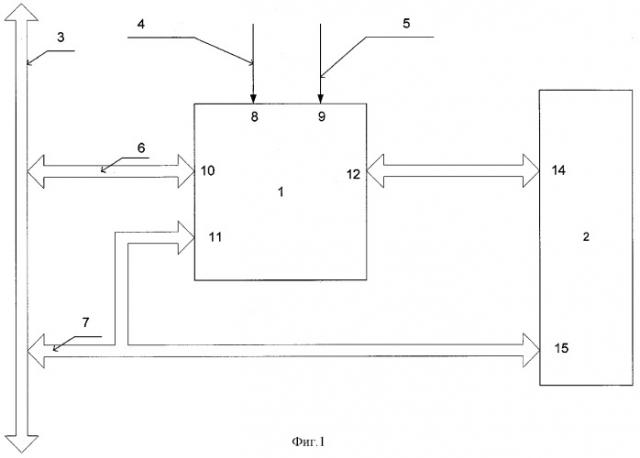

Фиг.1 показывает схему подключения устройства к узлам ЭВМ.

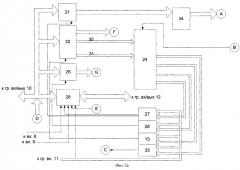

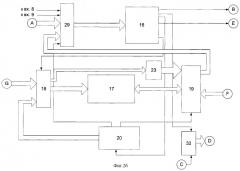

Фиг.2а, 2б показывают функциональную схему предлагаемого устройства.

Предложенный способ реализуется следующим образом. Устройство подключается своей группой входов/выходов 12 к группе входов/выходов 14 КНИ 2, своей группой входов/выходов 10 - к линиям данных (ЛД) 6 интерфейсной шины 3, своей группой входов 11 - к адресным и управляющим линиям (АУЛ) 7 интерфейсной шины 3 (фиг.1). Группа входов/выходов 14 КНИ 2 предназначена для подключения к ней ЛД 6, к группе входов 15 подключаются АУЛ 7.

Устройство 1 беспрепятственно пропускает сигналы с группы входов/выходов 14 КНИ 2 на ЛД 6 и может либо беспрепятственно пропускать, либо блокировать передачу сигналов с ЛД 6 на группу входов/выходов 14 КНИ 2. В энергонезависимой памяти устройства 1 хранятся коды атрибутов секторов носителя.

При обмене данными с носителем информации ЭВМ вначале записывает в порты КНИ 2 код адреса сектора носителя, к которому производится доступ. Обмен данными между КНИ 2 и носителем информации начинается после записи в специальный порт КНИ 2 кода команды доступа к этому сектору (чтение, запись, форматирование). При записи данных в порты КНИ 2 по ЛД 6 передаются данные, подлежащие записи в порт, а по АУЛ 7 - адрес этого порта.

Устройство 1 по адресу порта определяет, какие данные записываются в данный порт КНИ 2 - адрес сектора или команда. При записи в порты КНИ 2 адреса сектора носителя информации устройство 1 пропускает эти данные и одновременно запоминает их во внутренних регистрах. По определяемому этими данными адресу в последующем производится чтение из энергонезависимой памяти кода атрибута заданного сектора носителя.

После записи в порты КНИ 2 адреса сектора носителя информации ЭВМ производит запись кода выполняемой операции в порт команды КНИ 2. Устройство 1, получив адрес порта, в который производится запись, сравнивает его с известным адресом порта КНИ 2, служащего для записи в него кода команды доступа к сектору. При совпадении адресов устройством 1 временно блокирует передачу сигналов с ЛД 6 на группу входов/выходов 14 КНИ 2. Одновременно с этим устройство 1 выполняет анализ поступившего с ЛД 6 кода команды и чтение из энергонезависимой памяти кода атрибута по адресу, определяемому записанным ранее в его внутренние регистры адресом сектора носителя. Если это команда на тот вид доступа, который запрещен прочитанным из энергонезависимой памяти кодом атрибута, и если сигнал на внешнем выводе разрешения доступа к защищенным секторам 4, соединенным с входом 8 устройства 1, неактивен, то устройство 1 блокирует передачу информации на группу входов/выходов 14 КНИ 2 на время цикла обмена данными между ЭВМ и внешним запоминающим устройством, определяемое типом используемого в ЭВМ интерфейса. Если же код атрибута не содержит запрета на тот вид доступа к заданному сектору, который определяется кодом команды, то устройство 1 пропускает сигналы с ЛД 6 на группу входов/выходов 14 КНИ 2.

Если произошло блокирование передачи кода команды с интерфейсной шины 3 в порт КНИ 2, то последний, не получив этой команды, не произведет запрещенный кодом атрибута сектора вид доступа к нему. Тем самым блокирование команд ограничит доступ к защищенным секторам. Если команда не будет блокирована, то КНИ 2 произведет доступ к заданному ЭВМ сектору в стандартном режиме.

Если на внешнем выводе разрешения доступа к защищенным секторам 4 присутствует активный сигнал, то устройством 1 осуществляет безусловное пропускание всех информационных последовательностей с ЛД 6 на группу входов/выходов 14 КНИ 2. Таким образом не происходит блокирования команд, и возможен обмен данными с защищенными секторами. Тем самым пользователь, инициировав физическое разрешение доступа к защищенным секторам подачей сигнала на внешний вывод 4, получает санкционированный доступ ко всем секторам носителя информации.

Устройство 1 позволяет выполнить программно-управляемую модификацию атрибутов секторов, хранимых в энергонезависимой памяти. Так как пользователю для защиты данных удобнее присваивать атрибуты файлам, а не отдельным секторам, то специальная инициализированная пользователем программа выделяет и сообщает устройству 1 адреса секторов носителя информации, в которых хранятся данные файла, атрибуты которого должны быть изменены. Данная программа записывает в порты устройства 1 команду на модификацию атрибута, адрес сектора носителя информации, атрибут которого должен быть изменен, и новое значение кода атрибута. Операция модификации выполняется устройством 1 только в том случае, если на внешнем выводе разрешения модификации атрибутов 5, соединенном с входом 9 устройства 1, присутствует активный сигнал, физически инициируемый пользователем. В противном случае модификация атрибутов невозможна. Тем самым осуществляется защита самих атрибутов от несанкционированного искажения деструктивными программными средствами в момент, когда нет активного сигнала на выводе 5. Кроме этого, при наличии активного сигнала на данном выводе устройство 1 блокирует передачу любых команд и данных на входы КНИ 2, что позволяет защитить данные на носителе от несанкционированного доступа во время модификации содержимого энергонезависимой памяти.

Объем информации, занимаемый кодом атрибута каждого сектора, равен двум битам. Варианты кода могут быть следующие: 00 - к сектору разрешены все виды доступа, 01 - запрещена запись в сектор, 10 - запрещены все виды доступа к сектору, код 11 может быть резервным. Варианты кода атрибута даны в двоичной системе счисления. Объем информации, записанной в сектор жесткого магнитного диска, обычно равен 512 байтам. Таким образом, емкость энергонезависимой памяти, требуемая для хранения атрибутов всех секторов жесткого диска, в 2024 раза меньше объема хранимой на самом диске информации. Емкости современных устройств энергонезависимой памяти позволяют хранить атрибуты всех секторов современных жестких дисков максимальной емкости.

Предлагаемое устройство 1 реализуется следующим образом. Подключение устройства 1 к КНИ 2, АУЛ 7 и ЛД 6 описано выше (фиг.1). В состав устройства 1 входят (фиг.2а, 2б): схема сравнения адреса порта команды 27, группа схем сравнения адресов портов адреса 28, схемы сравнения адреса служебного порта 13, регистр служебного порта 22, регистр команды 21, группа регистров портов адреса 25, ППЗУ 24, управляемый буфер 26, схема анализа команды 34, группа триггеров флагов 29, МПУУ 16, формирователь адреса 18, ЭЭП 17, дешифратор 23, РОД 19, СВЗ 20, ФСС 32, схема сравнения адреса порта слова состояния 33.

Функциональное назначение блоков устройства.

МПУУ 16 вырабатывает управляющие сигналы для обеспечения согласованной работы всех блоков устройства 1.

ППЗУ 24 хранит адреса служебного порта устройства, адрес порта слова состояния и адреса портов (портов для записи кода адреса сектора и порта для записи кода команды) КНИ 2. Код адреса каждого порта хранится по заранее определенному адресу в ППЗУ 24. В соответствии с этими адресами данные из ППЗУ 24 поступают на группу схем сравнения адресов портов адреса 28, схему сравнения адреса порта команды 27, схему сравнения адреса служебного порта 13, схему сравнения адреса порта слова состояния 33.

Схема сравнения адреса порта команды 27 сравнивает выставленный на АУЛ 7 адрес порта, в который производится запись данных со стороны ЭВМ, с адресом порта КНИ 2, предназначенным для записи в него кода команды доступа к сектору, и, при их совпадении, выдает сигнал записи информации в регистр команды 21 с группы входов/выходов 10 устройства 1, и, кроме этого, выдает сигнал прекращения пропускания данных управляемому буферу 26.

Схема сравнения адреса порта слова состояния 33 сравнивает выставленный на АУЛ 7 адрес порта, из которого ЭВМ производит чтение данных, с адресом порта слова состояния и, при их совпадении, выдает сигнал выдачи информации из ФСС 32 на группу входов/выходов 10 устройства 1.

Группа схем сравнения адресов портов адреса 28 сравнивает выставленный на АУЛ 7 адрес порта, в который производится запись данных со стороны ЭВМ, с адресами портов адреса КНИ 2 и, при совпадении адреса с одним из указанных адресов, выдает сигнал записи информации в соответствующий регистр группы регистров портов адреса 25 с группы входов/выходов 10 устройства 1.

Схема сравнения адреса служебного порта 13 сравнивает выставленный на АУЛ 7 адрес порта, в который производится запись данных со стороны ЭВМ, с адресом служебного порта устройства 1 и, при их совпадении, выдает сигнал записи информации в регистр служебного порта 22 с группы входов/выходов 10 устройства 1.

Группа триггеров флагов 29 хранит флаги условий переходов микропрограммы МПУУ 16.

Управляемый буфер 26 обеспечивает прохождение данных в двух направлениях (с группы входов/выходов 10 на группу входов/выходов 12 устройства 1 и в обратном направлении). Направление передачи данных определяется поступившими на группу входов 11 сигналами, передаваемыми в качестве управляющих сигналов на управляемый буфер 26 (фиг.2а). Кроме того, управляемый буфер 26 имеет возможность блокирования передачи данных с группы входов/выходов 10 на группу входов/выходов 12 устройства 1. Режимы блокирования или пропускания данных определяются управляющими сигналами от МПУУ 16, схемы сравнения адреса порта команды 27 и с входов 8 и 9 устройства 1.

В регистр команды 21 записываются коды команд доступа к сектору, предназначенные для записи в порт КНИ 2, а также собственные команды устройства 1.

В регистр служебного порта 22 записываются управляющие последовательности для программного управления работой устройства 1.

В группу регистров портов адреса 25 записывается код адреса сектора носителя информации, к которому КНИ 2 должен осуществлять доступ.

ЭЭП 17 хранит коды атрибутов секторов носителя информации.

Дешифратор 23 по двоичному коду, поступающему на группу его входов с формирователя адреса 18, выдает унарный код необходимого блока данных на РОД 19.

РОД 19 служит для обмена данными с ЭЭП 17.

СВЗ 20 формирует адреса, подаваемые на формирователь адреса 18, для организации восстановления содержимого ЭЭП 17.

Формирователь адреса 18 из пришедших на его входы последовательностей формирует адрес необходимого блока данных, по которому производится его чтение/запись из/в ЭЭП 17.

Схема анализа команды 34 по содержимому регистра команды 21 выставляет флаги в группе триггеров флагов 29, определяющие тип исполняемой устройством 1 команды.

ФСС 32 по управляющим сигналам от МПУУ 16 формирует, хранит и передает код слова состояния на группу входов/выходов 10 устройства 1.

Устройство выполняет шесть функций.

Первая функция - безусловное пропускание всех данных. Определяется подачей активного сигнала на внешний вывод разрешения доступа к защищенным секторам носителя 4, соединенный с входом 8 устройства 1, который инициирует выставление соответствующего флага в группе триггеров флагов 29. По этому флагу МПУУ 16 не выдает управляющих сигналов на остальные узлы устройства 1, а управляемый буфер 26 по сигналу с входа 8 беспрепятственно пропускает сигналы в двух направлениях. В этом режиме КНИ 2 беспрепятственно обменивается информацией с ЭВМ через интерфейсную шину 3. Таким образом, пользователь, инициировав физическое разрешение доступа к защищенным секторам подачей активного сигнала на вывод 4, получает возможность обращения к защищенным секторам носителя информации.

Вторая функция - блокирование запрещенных команд. Определяется отсутствием активного сигнала на внешнем выводе разрешения доступа к защищенным секторам носителя 4, который, поступая на вход 8 устройства 1, инициирует выставление соответствующего флага в группе триггеров флагов 29. При этом передача информации через управляемый буфер 26 разрешается или запрещается управляющими сигналами МПУУ 16 и схемы сравнения адреса порта команды 27.

Группа схем сравнения адресов портов адреса 28 и схема сравнения адреса порта команды 27 управляют записью данных в группу регистров портов адреса 25 и в регистр команды 21 в соответствии с выданными на управляющие и АУЛ 7 адресами портов. Таким образом, по адресу порта КНИ 2, выставляемому на АУЛ 7, физически имеется два регистра: один - в самом КНИ 2, другой - в предлагаемом устройстве 1. Следовательно, все данные, которые программное обеспечения записывает в порты КНИ 2 для управления его работой, записываются также и во внутренние регистры устройства 1. В результате устройство 1 получает возможность анализировать поступающие в КНИ 2 управляющие последовательности.

После того, как в группе регистров портов адреса 25 будет записан адрес сектора, к которому со стороны ЭВМ будет осуществляться доступ со стороны ЭВМ, в специальный порт КНИ 2 будет произведена запись кода команды, определяющего тип доступа. По выставленному на АУЛ 7 адресу порта, куда будет записан данный код (адрес порта совпадет с адресом, хранимым в ППЗУ 24), схема сравнения адреса порта команды 27 выдаст управляющий сигнал записи данных в регистр команды 21. Одновременно с этим указанная схема выдаст управляющий сигнал на управляемый буфер 26, по которому тот прекратит передачу данных на группу входов/выходов 12. Тем самым, пока устройство 1 не проверит, возможен ли осуществляемый к заданному сектору доступ, КНИ 2 не получит на свою группу входов/выходов 14 код команды, выставленный на ЛД 6.

Данные из регистра команды 21 поступают в схему анализа команды 34, которая выставляет соответствующие виду команды флаги в группе триггеров флагов 29. МПУУ 16 обрабатывает эти флаги. Если выставленные флаги соответствуют команде доступа к сектору со стороны ЭВМ, то МПУУ 16 выдаст управляющий сигнал на формирователь адреса 18, по которому в него запишутся данные из группы регистров портов адреса 25. Кроме этого, МПУУ 16 выдаст управляющий сигнал, по которому РОД 19 произведет чтение блока данных из ЭЭП 17 по старшим адресам кода атрибута, поступающим в ЭЭП 17 из формирователя адреса 18. Младшие адреса кода атрибута поступают из формирователя адреса 18 в дешифратор 23. Из дешифратора 23 выдается унарный код на РОД 19, по которому последний выберет из прочитанного блока данных необходимые биты, содержащие код атрибута требуемого сектора (адрес которого хранится в группе регистров портов адреса 25), и выдаст их в качестве сигналов, выставляющих соответствующие флаги в группе триггеров флагов 29. МПУУ 16 обрабатывает эти флаги и определяет по ним, содержит ли код атрибута запрет на тот вид обмена данными между КНИ 2 и требуемым сектором носителя информации, который определен записанной в регистр команды 21 командой.

Если код атрибута не содержит запрещение на тот вид обмена данными, который определен командой, подлежащей записи в порт КНИ 2, то МПУУ 16 выдаст на управляемый буфер 26 сигнал пропускания данных. Получив данный сигнал, управляемый буфер 26 пропустит данные с группы входов/выходов 10 на группу входов/выходов 12 устройства 1. Если же код атрибута содержит запрещение на тот вид обмена данными, который определен командой, подлежащей записи в порт КНИ 2, то МПУУ 16 не выдаст на управляемый буфер 26 сигнал пропускания данных. Управляемый буфер 26 в течение цикла обмена данными между ЭВМ и внешним запоминающим устройством (данное время определяется управляющими сигналами с АУЛ 7) будет блокировать передачу данных на группу входов/выходов 12 устройства 1. По истечении данного времени управляемый буфер 26 перейдет в режим пропускания данных. При этом МПУУ 16 выдаст управляющий сигнал на ФСС 32, который по данному сигналу сформирует код слова состояния, соответствующий попытке доступа к защищенному сектору. Данное слово ФСС 32 хранит до выдачи его на группу входов/выходов 10 устройства 1.

Таким образом, команда доступа к защищенному сектору будет блокирована устройством 1 при неактивном сигнале на внешнем выводе разрешения доступа к защищенным секторам 4, соединенным с входом 8 устройства.

Третья функция - модификация содержимого ЭЭП 17. При постановке под защиту или снятии защиты с каких-либо секторов обслуживающее программное обеспечение посылает в порты устройства 1 команду модификации атрибута, адрес сектора, атрибут которого будет изменен, а также новый код атрибута, которым будет заменен старый код. Адрес сектора записывается в группу регистров портов адреса 25 по управляющим сигналам от группы схем сравнения адресов портов адреса 28. Команда записывается в регистр команды 21 по управляющему сигналу от схемы сравнения адреса порта команды 27. Новый код атрибута записывается в регистр служебного порта 22 по сигналу от схемы сравнения адреса служебного порта 13.

Запись данных в каждый из вышеуказанных регистров производится специальным программным обеспечением и реализуется в виде записи данных в соответствующие этим регистрам порты. Команда и адрес сектора для устройства 1 записываются в те же порты, что и команда и адрес для КНИ 2. Сделано это для уменьшения аппаратной сложности устройства 1, так как при такой реализации не требуется дополнительных схем сравнения адреса и дополнительных регистров. Но записываемые в регистры устройства 1 команды и адреса могут быть записаны одновременно и в порты КНИ 2. Чтобы уникальные для устройства 1 команды ошибочно не исполнялись КНИ 2, коды этих команд должны быть отличны от кодов команд, исполняемых КНИ 2.

Код команды поступает из регистра команды 21 в схему анализа команды 34, которая выставляет в группе триггеров флагов 29 флаги, соответствующие команде модификации содержимого ЭЭП 17. МПУУ 16 обрабатывает эти флаги только при наличии активного сигнала на внешнем выводе разрешения модификации атрибутов 5, который, поступая на вход 9 устройства 1, выставляет соответствующий флаг в группе триггеров флагов 29. Если активный сигнал на данном выводе отсутствует, то МПУУ 16 не выполняет выдачу управляющих сигналов для обеспечения модификации содержимого ЭЭП 17. Это гарантирует защиту атрибутов секторов, хранящихся в ЭЭП 17, от несанкционированной программно-управляемой модификации без физического разрешения пользователем. Кроме этого, сигнал с входа 9 устройства 1 поступит и на управляемый буфер 26. По активному сигналу с входа 9 управляемый буфер 26 блокирует передачу данных на группу входов/выходов 12, следовательно, на время модификации внутреннего содержимого устройства 1 (в том числе содержимого ЭЭП 17) прекратится передача команд и данных на группу входов/выходов 14 КНИ 2.

Если на внешнем выводе разрешения модификации атрибутов 5 присутствует активный сигнал, МПУУ 16 подачей управляющего сигнала инициирует запись адреса сектора, атрибут которого будет модифицироваться, в формирователь адреса 18. Затем по управляющему сигналу от МПУУ 16 РОД 19 производит чтение данных их ЭЭП 17 по старшим адресам, выданным с формирователя адреса 18 на вход ЭЭП 17. По поступающим с формирователя адреса 18 младшим адресам дешифратор 23 выдает унарный код, по которому РОД 19 выберет из прочитанных данных биты необходимого кода атрибута и заменит их битами кода, поступившими из регистра служебного порта 22. Затем РОД 19 по управляющему сигналу от МПУУ 16 запишет весь прочитанный блок данных с измененными битами в ЭЭП 17 по старшим адресам, поступающим из формирователя адреса 18.

Четвертая функция - модификация содержимого ППЗУ 24. Необходима для того, чтобы обеспечить возможность работы устройства 1 с разными типами КНИ 2, адреса портов которых могут быть различны, что повысит его практическую применимость в ЭВМ. Модификация адресов портов обслуживаемого КНИ 2 и адресов портов устройства производится следующим образом. Обслуживающее программное обеспечение записывает в регистр команды 21 устройства 1 команду модификации содержимого ППЗУ 24, в регистр служебного порта 22 - адрес, по которому в ППЗУ 24 будет произведена модификация данных, и новый код, которым в ППЗУ 24 будет заменен старый код адреса порта.

Код команды поступает из регистра команды 21 в схему анализа команды 34, которая выставляет в группе триггеров флагов 29 флаги, соответствующие команде модификации содержимого ППЗУ 24. МПУУ 16 обрабатывает эти флаги только при наличии активного сигнала на внешнем выводе разрешения модификации атрибутов 5, который, поступая на вход 9 устройства 1, выставляет соответствующий флаг в группе триггеров флагов 29. В противном случае МПУУ 16 не выполняет выдачу управляющих сигналов для обеспечения модификации содержимого ППЗУ 24. Это гарантирует защиту данных, хранящихся в ППЗУ 24, от несанкционированной программно-управляемой модификации без физического разрешения пользователем. Активный сигнал на внешнем выводе разрешения модификации атрибутов 5, поступая на вход 9 устройства 1, поступит и на управляемый буфер 26. И, как при выполнении предыдущей функции, управляемый буфер 26 блокирует передачу данных с ЛД 6.

Если активный сигнал на внешнем выводе разрешения модификации атрибутов 5 присутствует, то МПУУ 16 выдает управляющий сигнал на ППЗУ 24, по которому в нем производится замена содержимого блока данных по адресу, поступающему с регистра служебного порта 22 по линиям 30 на код, поступающий оттуда же по линиям 31.

Пятая функция - восстановление данных в ЭЭП 17. Необходима для восстановления данных в ЭЭП 17, которые могут быть потеряны с течением времени по причине того, что энергонезависимая память обладает ограниченным сроком хранения информации в ней без подачи на нее питания. Восстановление данных осуществляется путем последовательного прочтения и перезаписи обратно всего содержимого ЭЭП 17. В результате этого восстановятся до максимального уровня заряды в энергонезависимой памяти. Введение данной функции позволяет повысить надежность защиты данных носителя.

Обслуживающее программное обеспечение эпизодически посылает в порты устройства 1 команду восстановления данных в ЭЭП 17. Периодичность данной команды определяется типом используемой в устройстве энергонезависимой памяти. Код этой команды записывается в регистр команды 21. При этом схема сравнения адреса порта команды 27, помимо выдачи управляющего сигнала на запись данных с группы входов/выходов 10 в регистр команды 21, выдаст управляющий сигнал на управляемый буфер 26, по которому тот блокирует передачу данных на группу входов/выходов 12. Таким образом, в порты КНИ 2 прекратится запись управляющих последовательностей, а следовательно, обмен данными между ЭВМ и носителем информации. Это обеспечивает ограничение доступа к данным на носителе со стороны ЭВМ на время восстановления данных в ЭЭП 17.

Код команды поступает из регистра команды 21 в схему анализа команды 34, которая выставляет в группе триггеров флагов 29 флаги, соответствующие команде восстановления данных в ЭЭП 17. Затем МПУУ 16 выдает управляющий сигнал восстановления данных в ЭЭП 17 на СВЗ 20. Получив данный сигнал, СВЗ 20 формирует и выдает адрес блока данных, подлежащего перезаписи, на формирователь адреса 18, а на РОД 19 сигнал чтения, по которому последняя производит чтение данных из ЭЭП 17 по старшим адресам, поступающим из формирователя адреса 18. После прочтения блока данных СВЗ 20 выдает управляющий сигнал записи на РОД 19, по которому прочитанный ранее блок данных записывается по своему адресу, поступающему из формирователя адреса 18, обратно в ЭЭП 17. Таким образом осуществляется перезапись целого блока данных. Это повышает скорость перезаписи по сравнению с тем, как если бы производилась перезапись отдельно кода каждого атрибута (при отсутствии дешифратора 23). Затем СВЗ 20 выдает на формирователь адреса 18 новый адрес, и вся операция повторяется снова для следующего блока данных. После перезаписи всего содержимого ЭЭП 17 СВЗ 20 выставляет в группе триггеров флагов 29 флаг окончания восстановления данных, обработав который, МПУУ 16 выдает на управляемый буфер 26 сигнал, разрешающий передачу данных с ЛД 6.

Шестая функция - выдача слова состояния. Необходима для обнаружения атак и попыток несанкционированного доступа к данным (попыток обращения к отмеченным секторам при отсутствии физического разрешения доступа к ним). Обслуживающее программное обеспечение периодически читает содержимое ФСС 32. При этом чтение из него происходит как чтение из порта внешнего устройства. Программным обеспечением и операционной системой на АУЛ 7 выставляется адрес порта. Схема сравнения адреса порта слова состояния 33 сравнивает данный адрес с адресом порта слова состояния, хранящимся в ППЗУ 24, и при совпадении адресов выдает управляющий сигнал на ФСС 32. Последний, получив управляющий сигнал, выдает на группу входов/выходов 10 устройства 1 и далее на ЛД 6 хранившийся в нем код слова состояния. Таким образом, обслуживающее программное обеспечение получит код слова состояния. По коду, сформированному ФСС 32 при попытке доступа к защищенному сектору, программное обеспечение выдаст пользователю соответствующее сообщение. По нему пользователь может судить о возможном присутствии в ЭВМ деструктивных программ, осуществляющих несанкционированный доступ к носителю информации.

В данной реализации устройства атрибуты защиты секторов файлов перенесены из программного уровня ЭВМ на аппаратный уровень контроллера носителя информации. Это гарантирует, при отсутствии активных сигналов на внешних выводах 4 и 5, невозможность несанкционированного доступа к ним, что в конечном счете способствует обеспечению приватности файлов и повышению надежности всей компьютерной системы в целом без больших затрат ресурсов ЭВМ. По атрибутам можно своевременно обнаруживать запрещенные обращения к защищенным данным и выявлять атаки деструктивных программ.

1. Способ блокирования команд для ограничения доступа к записанным на носителе данным, отличающийся тем, что осуществляют программно-управляемую запись кода атрибута сектора носителя информации в энергонезависимую память по адресу, определяемому адресом сектора носителя информации, инициализируют запрещение доступа к защищенным секторам носителя информации и запрещение программно-управляемой модификации атрибутов, записанных в энергонезависимой памяти путем ручной подачи соответствующих сигналов на внешние выводы устройства блокирования команд для ограничения доступа к записанным на носителе данным, подключаемого между разъемом контроллера накопителя на носителе информации и интерфейсной шиной, при выдаче на интерфейсную шину команды доступа к сектору носителя информации считывают из энергонезависимой памяти код атрибута по адресу, определяемому заданным на интерфейсной шине адресом сектора носителя информации, анализируют считанный код, и при наличии в коде атрибута запрета определяемого командой вида доступа и при инициализированном запрещении доступа к защищенным секторам носителя информации делают невозможным передачу команды доступа к сектору носителя информации, выданной на интерфейсную шину, в порты контроллера накопителя на носителе информации путем блокирования передачи информации по интерфейсной шине между вычислительной машиной и контроллером накопителя на носителе информации.

2. Устройство блокирования команд для ограничения доступа к записанным на носителе данным, отличающееся тем, что в его состав введены схема сравнения адреса порта команды, группа схем сравнения адресов портов адреса, схема сравнения адреса служебного порта, регистр служебного порта, регистр команды, группа регистров портов адреса, перепрограммируемое запоминающее устройство, управляемый буфер, схема анализа команды, группа триггеров флагов, микропрограммное устройство управления, формирователь адреса, элемент энергонезависимой памяти, дешифратор, регистр обмена данными, схема восстановления заряда, формирователь слова состояния, схема сравнения адреса порта слова состояния, первый и второй входы устройства соединены с внешними выводами разрешения модификации атрибутов и разрешения доступа к защищенным секторам соответственно, первая группа входов/выходов устройства соединена с линиями данных интерфейсной шины, третья группа входов соединена с адресными и управляющими линиями интерфейсной шины, вторая группа входов/выходов соединена с группой входов/выходов контроллера носителя информации, служащей для подключения к ним линий данных интерфейсной шины, первая группа входов регистра команды соединена с первой группой входов/выходов устройства, второй вход регистра команды соединен со вторым выходом схемы сравнения адреса порта команды, группа выходов регистра команды соединена с группой входов схемы анализа команды, первая группа входов регистра служебного порта соединена с первой группой входов/выходов устройства, второй вход регистра служебного порта соединен с выходом схемы сравнения адреса служебного порта, первая группа выходов регистра служебного порта соединена со второй группой входов регистра обмена данными, вторая и третья группы выходов регистра служебного порта соединены со второй и третьей группами входов перепрограммируемого запоминающего устройства соответственно, первая группа входов группы регистров портов адреса соединена с первой группой входов/выходов устройства, второй вход группы регистров портов адреса соединен с выходом группы схем сравнения адресов портов адреса, группа выходов группы регистров портов адреса соединена со второй группой входов формирователя адреса, первая группа входов/выходов управляемого буфера соединена с первой группой входов/выходов устройства, первый и третий входы управляемого буфера соединены со вторым и первым входами устройства соответственно, второй вход управляемого буфера соединен с первым выходом схемы сравнения адреса порта команды, четвертый вход управляемого буфера соединен с четвертым выходом микропрограммного устройства управления, вторая группа входов/выходов управляемого буфера соединена со второй группой входов/выходов устройства, группа выходов схемы анализа команды соединена с третьей группой входов группы триггеров флагов, первая группа входов схемы сравнения адреса порта команды, первая группа входов группы схем сравнения адресов портов адреса, первая группа входов схемы сравнения адреса служебного порта, первая группа входов схемы сравнения адреса порта слова состояния соединены с третьей группой входов устройства, вторая группа входов схемы сравнения адреса порта команды, вторая группа входов группы схем сравнения адресов портов адреса, вторая группа входов схемы сравнения адреса служебного порта, вторая группа входов схемы сравнения адреса порта слова состояния соединены с первой, второй, третьей, четвертой группами выходов перепрограммируемого запоминающего устройства соответственно, выход схемы сравнения адреса порта слова состояния соединен со вторым входом формирователя слова состояния, первый вход перепрограммируемого запоминающего устройства соединен с первым выходом микропрограммного устройства управления, первый и второй входы группы триггеров флагов соединены со вторым и первым входами устройства соответственно, четвертая группа входов группы тригг