Способ проверки действительности цифровых отметок о франкировании

Иллюстрации

Показать всеИзобретение относится к средствам проверки отметок о франкировании почтовых отправлений. Техническим результатом является повышение надежности и быстроты проверки. В способе проверки подлинности отметки о франкировании, нанесенной на почтовое отправление, криптографическая информация, содержащаяся в этой отметке, дешифруется и используется для анализа ее подлинности, при этом считывающее устройство графически регистрирует отметку о франкировании и передает ее в проверочное устройство, которое управляет ходом частичных проверок, заключающихся, в частности, в выделении в содержимом штрих-кода отметки криптографической строки с симметричным ключом и ее дешифровании, а также в проверке времени между франкированием и датой ее частичной проверки. 13 з.п. ф-лы, 3 табл., 7 ил.

Реферат

Известно, что почтовые отправления могут снабжаться цифровыми отметками о франкировании (знаками почтовой оплаты).

Чтобы облегчить отправителям почтовых отправлений создание отметок о франкировании, можно, например, в системе франкирования, применяемой в Deutsche Post AG, создавать эти отметки в клиентской системе и выдавать их на печатающее устройство через произвольный интерфейс.

Чтобы избежать неправомерного использования этого способа, в цифровые отметки о франкировании включают криптографическую информацию, например информацию, идентифицирующую клиентскую систему, управляющую созданием отметки о франкировании.

В основе изобретения лежит задача создания способа, с помощью которого подлинность отметок о франкировании может быть проверена быстро и надежно. В частности, способ должен быть пригоден для проверки в массовом масштабе, особенно в почтовых или грузовых центрах.

Согласно изобретению эта задача решается посредством того, что считывающее устройство графически регистрирует отметку о франкировании и передает ее в проверочное устройство, которое управляет ходом частичных проверок.

Особенно целесообразно, чтобы одна из частичных проверок включала в себя дешифрование криптографической информации, содержащейся в отметке о франкировании.

Благодаря интеграции дешифрования криптографической информации в процесс проверки можно непосредственно регистрировать подлинность отметок о франкировании, так что проверка может осуществляться в реальном времени, в частности, при обработке почтового отправления в обрабатывающей машине.

Далее, целесообразно, чтобы одна из частичных проверок включала сравнение даты создания отметки о франкировании и текущей даты. Интеграция даты создания почтового отправления, особенно в зашифрованной форме, повышает защищенность данных, так как путем сравнения даты создания отметки о франкировании и текущей даты можно избежать многократного использования одной и той же отметки о франкировании для доставки почтовых отправлений.

Для дальнейшего повышения скорости проверки целесообразно, чтобы считывающее устройство и проверочное устройство обменивались информацией при помощи синхронного протокола обмена данными.

В другом, также целесообразном, варианте выполнения изобретения считывающее устройство и проверочное устройство взаимодействуют друг с другом посредством асинхронного протокола обмена данными.

При этом особенно целесообразно, чтобы считывающее устройство посылало в проверочное устройство сообщение с данными.

Предпочтительно, это сообщение включает в себя содержание отметки о франкировании.

Дальнейшие преимущества, особенности и рациональные усовершенствования изобретения вытекают из зависимых пунктов формулы изобретения и последующего описания предпочтительных вариантов его осуществления со ссылками на чертежи.

На чертежах показано:

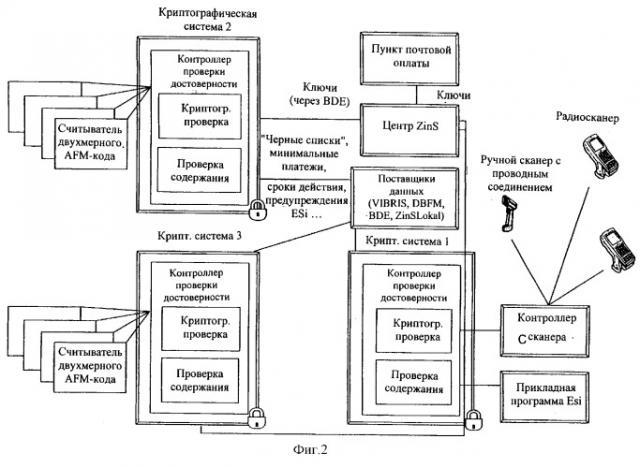

фиг.1 - базовая иллюстрация компонентов системы защиты платежей;

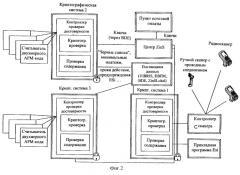

фиг.2 - показан особенно предпочтительный вариант выполнения системы защиты платежей, ручной сканер и персональный компьютер системы защиты платежей;

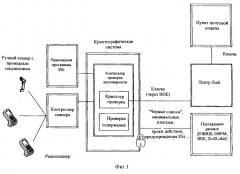

фиг.3 - иллюстрирует принцип создания и проверки отметок о франкировании;

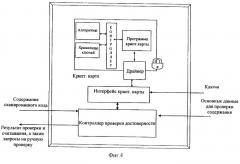

фиг.4 - компоненты криптографической системы;

фиг.5 - предпочтительный вариант процесса проверки;

фиг.6 - другой, особенно предпочтительный, вариант процесса проверки с особенно предпочтительной последовательностью частичных проверок;

фиг.7 - предпочтительный ход процесса распределения ключей между центральным пунктом загрузки (пунктом почтовой оплаты) и отдельными криптографическими проверочными устройствами (криптографическими серверами).

В дальнейшем изобретение представлено на примере системы франкирования с использованием персональных компьютеров. Шаги способа, служащие для защиты платежей, при этом независимы от системы, применяемой для создания отметок о франкировании.

Представленная децентрализованная проверка в отдельных инспекционных пунктах, в частности в почтовых центрах, является особенно предпочтительной, однако также возможна централизованная проверка.

В первом варианте выполнения изобретения проверка подлинности отметок о франкировании предпочтительно осуществляется путем случайной выборки при помощи индивидуальных сканеров.

Пригодная для этого проверочная система предпочтительно содержит компоненты, представленные на фиг.1.

На фиг.1 показано, с какими отдельными системами связана криптографическая система. Они кратко описываются ниже.

Сканер

Сканер служит для считывания отметки о компьютерном франкировании. В случае отметки о франкировании речь идет о двухмерном коде в формате матрицы данных с применением коррекции ошибок ЕСС200. В зависимости от типа сканера данные передаются по радио или по проводу, при этом радиосканеры имеют многострочный дисплей и тем самым возможность вывода информации и сенсорный монитор или клавиатуру для простейшего ввода. Интерфейс между сканерами и остальными устройствами предпочтительной системы защиты платежей компьютерного франкирования образован такими компонентами, как контроллер сканера и контроллер проверки достоверности. В то время как контроллер сканера управляет очередью матричных кодов, которые, поступая через ручной сканер, стоят в очереди на проверку, и по существу обеспечивает контакт со сканерами, он находится в контакте с остальной системой только через контроллер проверки достоверности.

Контроллер сканера/контроллер проверки достоверности

Контроллеры сканера или контроллеры проверки достоверности служат интерфейсом между сканерами и остальными системами для проверки двухмерного штрих-кода. Им передается содержание двухмерного штрих-кода, преобразованное с коррекцией ошибок из оптической записи, затем они инициируют проверку и в случае радиосканера обеспечивают вывод результатов считывания и проверки, а также служат интерфейсом между возможно необходимыми ручными дополнительными операциями и проверками, осуществляемыми контролером, а также другими системами.

Криптографическая система

Криптографическая система обеспечивает проверку содержания и криптографическую проверку двухмерного штрих-кода, а также защищенное хранение данных и алгоритмов, связанных с защитой. Отдельные ее компоненты будут подробнее рассмотрены ниже.

Пункт загрузки сумм платежей (пункт почтовой оплаты)

Пункт загрузки сумм платежей (пункт почтовой оплаты) является центральной системой средств компьютерного франкирования. Он используется в качестве интерфейса с клиентскими системами. Из него клиенты могут выгружать предварительно задаваемые суммы для последующего франкирования почтовых отправлений. В пункте загрузки сумм платежей (пункте почтовой оплаты) генерируются ключи для защиты этого процесса. Кроме того, он служит интерфейсом с биллинговыми системами. Для предпочтительной системы защиты платежей компьютерного франкирования обеспечиваются следующие интерфейсы:

- информация о почтовом отправлении посредством двухмерного штрих-кода,

- симметричные криптографические ключи,

- основные данные, например предварительно задаваемые суммы, остатки на счете.

Предпочтительная центральная система защиты платежей

В предпочтительной центральной системе защиты платежей относящаяся к почтовым отправлениям информация собирается и предоставляется в распоряжение другим системам. Здесь происходит создание отчетов о работе, которые в свою очередь приводят к созданию "черных списков". Кроме того, центральная система защиты платежей получает из пункта загрузки сумм платежей (пункта почтовой оплаты) текущие данные о ключах и передает их далее индивидуальным криптографическим серверам.

Поставщики данных

Для проверки содержания двухмерного штрих-кода необходим ряд основных данных, например "черные списки", минимальные платежи, сроки действительности в отношении продукции, а также коды предупреждений защиты платежей и последующей обработки. Эти данные предоставляются из различных систем (BDE, VIBRIS, локальной системы защиты платежей).

Прикладная программа защиты платежей

С помощью прикладной программы защиты платежей контролер AGB (контролёр, проверяющий соблюдение условий коммерческих сделок), который должен окончательно обрабатывать изъятые отправления с компьютерным франкированием, имеет возможность предпринять более детальную проверку франкирования, в которой представление результатов проверки не сводится к ограниченным возможностям выходных данных сканера. Дополнительно контролёр может распознать также и другие данные, например срок действительности суммы почтового сбора для текущего отправления, а также сумму и использованное франкирование.

Автоматическая регистрация двухмерного штрих-кода

Автоматическая регистрация двухмерного штрих-кода осуществляется внутри SSA. Для этого графическая информация передается на считыватель двухмерного AFM-кода. Он осуществляет преобразование изображения в содержание матричного кода. Вслед за этим содержание двухмерного штрих-кода передается для проверки в криптографическую систему, возвращаемый результат проверки анализируется и передается в оптическую систему регистрации (IMM) для кодирования почтового отправления. Предпочтительные части расширенного таким образом процесса проверки представлены на фиг.2.

Считыватель двухмерного AFM-кода

В считывающей машине (ALM/ILVM) имеется считыватель двухмерного AFM-кода, который через оптическую систему регистрации (IMM) получает графические данные почтового отправления и обрабатывает их далее с целью защиты платежей. В рамках предпочтительной системы защиты платежей компьютерного франкирования это означает, что в случае распознавания двухмерного кода из графических данных извлекается двухмерный матричный код, который с использованием способа коррекции ошибок ЕСС200 преобразуется в цепочку байтов, которая представляет содержание двухмерного штрих-кода.

Эта цепочка байтов передается для проверки в контроллер проверки достоверности. Результат проверки затем передается через интерфейс в оптическую систему регистрации и используется там для кодирования.

Криптографическая система для считывателя двухмерного AFM-кода

В зависимости от свойств криптографических карт можно производить, например, около 27 проверок в секунду. Так как скорость считывающих машин составляет примерно 10 считываемых почтовых отправлений в секунду, то нет смысла объединять каждый считыватель двухмерного AFM-кода с одной криптографической системой. Не следует также исходить из того, что отправления с компьютерным франкированием одновременно обрабатываются на всех ста процентах машин. Поэтому оказывается целесообразным отделить криптографические системы, чтобы несколько считывателей системы компьютерного франкирования работали с одной криптографической системой. При этом нужно выбрать такое "масштабируемое" решение, которое также дает возможность обеспечить наличие нескольких криптографических систем в одном почтовом центре. Это касается, например, почтовых центров с большим количеством отправлений и большим количеством считывающих машин, где изначально может быть предусмотрена вторая криптографическая система. Кроме того, позднее при эксплуатации количество серверов при соответствующей потребности может быть увеличено.

С целью упрощения архитектура должна быть выбрана предпочтительно так, чтобы отдельные считывающие машины были постоянно связаны с одной криптографической системой и чтобы она также могла быть расширена дополнительной резервной конфигурацией, которая в случае ошибок попыталась бы переключиться на другую криптографическую систему.

Преимущество, которое достигается при разделении криптографической системы и считывателя двухмерного AFM-кода, состоит также и в том, что машинное считывание и проверка с помощью ручного сканера могут осуществляться с использованием одной и той же криптографической системы и поэтому одна и та же функция не должна реализовываться дважды, что дополнительно дает существенные преимущества при осуществлении изобретения.

Предпочтительные операции способа снабжения почтового отправления цифровой отметкой о франкировании после загрузки суммы платежа из центрального пункта загрузки (пункта почтовой оплаты) и создания отметки о франкировании при помощи локального персонального компьютера, а также последующая доставка почтового отправления и проверка нанесенной на него отметки о франкировании представлены на фиг.3.

Независимо от распределения ключей процесс осуществляется так, что клиент вначале загружает некоторую сумму, предназначенную для почтовой оплаты, в свой персональный компьютер. Для идентификации запроса при этом генерируется случайное число. В пункте загрузки сумм платежей (пункте почтовой оплаты) создается новая сумма почтовой оплаты для соответствующего клиента и из переданного случайного числа и дополнительной информации, обеспечивающей идентификацию клиентской системы (данные для идентификации клиентской системы, в дальнейшем называемые почтовым идентификатором) и суммы почтовой оплаты, создается так называемая криптографическая строка, которая кодируется одним секретным симметричным ключом, имеющимся в пункте загрузки сумм платежей (пункте почтовой оплаты).

Эта криптографическая строка и соответствующая сумма почтовой оплаты затем передаются в персональный компьютер клиента и вместе со случайным числом заносятся в его "сейф", защищенный от несанкционированного доступа.

Если почтовое отправление франкируется клиентом посредством принятой в ходе этого процесса суммы почтовой оплаты, то включаемые в двухмерный штрих-код данные о почтовом отправлении, в том числе криптографическая строка, дата франкирования и сумма франкирования, дополненные случайным числом, и почтовый идентификатор собираются в незашифрованной форме и вырабатывается хэш-значение, которое однозначно идентифицирует это содержимое.

Так как случайное число имеется в зашифрованной форме внутри криптографической строки, а также в незашифрованной форме внутри хэш-значения, то гарантируется, что данные о почтовом отправлении не могут быть изменены или созданы произвольно и можно определить его отправителя.

Затем относящиеся к почтовому отправлению данные преобразуются в двухмерный штрих-код, который при помощи печатающего устройства клиента печатается на почтовом отправлении как соответствующая отметка о франкировании. После этого готовое почтовое отправление может быть передано для отсылки по почте.

В особенно предпочтительном варианте обеспечения защиты платежей двухмерный штрих-код считывается в почтовом центре считывателем двухмерного AFM-кода или ручным сканером, а затем проверяется. Связанные с этим операции способа обозначены на схеме цифрами 5-8. Для проверки корректности двухмерного штрих-кода считыватель двухмерного AFM-кода передает все данные о почтовом отправлении в криптографическую систему, где содержащаяся в данных криптографическая информация, в частности криптографическая строка, дешифруется, чтобы определить случайное число, использованное при создании хэш-значения.

Затем определяется хэш-значение (называемое также дайджестом сообщения) для данных о почтовом отправлении, включая дешифрованное случайное число, и проверяется, идентичен ли результат хэш-значению, содержащемуся в двухмерном штрих-коде.

Дополнительно к криптографической проверке достоверности осуществляют дальнейшие проверки содержания (шаг 7b), которые, например, предотвращают двойное использование одного двухмерного штрих-кода, или проверяют, не был ли клиент замечен в попытке обмана и вследствие этого занесен в "черный список".

После этого соответствующий результат проверки передается в считыватель системы компьютерного франкирования, который передает результат в оптическую систему регистрации (IMM) для кодирования штрих-кода. Затем этот штрих-код печатается на письме, а при отрицательном результате проверки почтовые отправления изымаются.

Архитектура криптографической системы

Обзор компонентов

На фиг.4 представлены отдельные компоненты криптографической системы, где снабженные надписями стрелки представляют входные и выходные потоки данных для внешних систем. Так как предпочтительная центральная система защиты платежей применяется для распределения ключей из пункта загрузки сумм платежей (пункта почтовой оплаты) между криптографическими системами локальных систем защиты платежей и эти данные на промежуточных этапах должны сохраняться, то в ней также должен быть предусмотрен компонент криптографической системы, в котором, однако, контроллер проверки достоверности, как правило, не используется.

Отдельные компоненты криптографической системы описываются в дальнейшем более детально.

Контроллер проверки достоверности

Контроллер проверки достоверности представляет собой интерфейс для проверки всего содержания двухмерного штрих-кода. Проверка двухмерного штрих-кода состоит из проверки его содержания и криптографической проверки. Для этой цели сканер должен передать считанное содержание двухмерного штрих-кода через контроллер сканера в контроллер проверки достоверности.

Так как ответственный за это контроллер проводного сканера и контроллер проверки достоверности находятся в различных компьютерных системах, то между ними должна быть предусмотрена связь на основе протокола TCP/IP; применение основанного на нем протокола вместо чистого программирования сокета является предпочтительным. В рамках криптографической системы здесь речь идет о менеджере сообщений, применяемом при регистрации рабочих параметров (BDE), или о протоколе, применяемом в рамках оптической системы регистрации, например Corba/IIOP.

Контроллер проверки достоверности инициирует отдельные проверочные подпрограммы, которые передают ему обратно свои результаты проверки.

Так как несколько контролёров AGB могут одновременно работать с различными сканерами, контроллер проверки достоверности должен быть выполнен "многосессионным". Это означает, что он должен осуществлять одновременные запросы на проверку и иметь возможность направлять соответствующие выходные данные в нужный сканер. К тому же он должен быть выполнен так, чтобы одновременно выполнять несколько запросов на проверку и выполнять параллельно с этим часть шагов проверки, например проверку хэш-значения и проверку минимального платежа.

К началу сессии контроллеру сообщается, с каким типом сканера он связан, и он получает возможность с помощью метода обратного вызова настраивать подпрограммы для вывода информации и для ручной дополнительной проверки. В зависимости от вида работы и от типа сканера результаты выдаются или на радиосканер, или в систему защиты платежей, а также регистрируются результаты ручной проверки.

Криптографическая карта

Особая проблема состоит в хранении ключа, с помощью которого криптографическая строка в двухмерном штрих-коде должна шифроваться и снова дешифроваться для проверки. Этот ключ обеспечивает защиту двухмерного штрих-кода от подделок, поэтому должна быть исключена возможность его похитить. Поэтому путем специальных мер защиты должно быть обеспечено, чтобы этот ключ никогда не появлялся в виде открытого текста на жестком диске, в памяти или при его передаче и чтобы он был защищен сильным криптографическим способом.

Базирующиеся только на программном обеспечении решения не дают надежной защиты, так как в каком-либо месте в системе ключ все же появляется в виде открытого текста или же ключ может быть считан в виде открытого текста из памяти при помощи отладчика. Эта опасность существует прежде всего потому, что системы могут администрироваться на расстоянии или могут выноситься из помещения с целью ремонта.

К тому же криптографические способы создают высокую нагрузку на процессор системы, который не оптимизирован для таких операций.

Поэтому рекомендуется применение криптографической процессорной карты со следующими особенностями:

- специальный криптографический процессор для ускорения криптографических способов обработки;

- закрытая система типа "черного ящика" для предотвращения доступа к критичным для защиты данным и способам.

Карты, которые обладают этими отличительными признаками, являются замкнутыми системами, которые в зависимости от выполнения соединены с компьютером через шину PCI или ISA и сообщаются с программными средствами компьютера через драйвер.

Наряду с поддерживаемой батареей главной памятью карты имеют также флэш-память, в которой может храниться индивидуальный код прикладной программы. Непосредственный доступ к главной памяти карт из внешних систем невозможен, вследствие чего обеспечивается очень высокая защищенность, так как ни данные о ключах, ни криптографические способы обеспечения защиты не доступны иначе, чем через защищенный драйвер.

Дополнительно карты при помощи собственных датчиков контролируют, не имеют ли место попытки манипуляций (например, в зависимости от выполнения карты скачки температуры, излучение, открытие защитной крышки, скачки напряжения).

Если такая попытка манипуляции имеет место, то поддерживаемое батареями содержимое главной памяти тотчас же стирается и производится отключение карты.

Для криптографического сервера функция дешифрования почтового идентификатора, функция проверки хэш-значения, а также функция импортирования данных о ключах должны быть загружены непосредственно на карту, так как эти подпрограммы очень важны для защиты.

Далее, все криптографические ключи, а также конфигурации сертификатов, которые необходимы для проверки подлинности, также сохраняются в поддерживаемой батареями памяти карты. Если карта не имеет достаточно памяти, то, как правило, на карте имеется мастер-ключ, с помощью которого вышеуказанные данные шифруются и затем могут быть записаны на жесткий диск системы. При этом, однако, перед использованием этой информации данные должны быть снова дешифрованы.

Следующая таблица дает обзор моделей подходящих карт различных производителей и их сертификатов.

Криптографические карты для применения в предпочтительной системе защиты платежей для компьютерного франкирования

| Изготовитель | Тип | Сертификация |

| IBM | 4758-023 | FIPS PUB 140-1, уровень 3, и ZKA-eCash |

| IBM | 4858-002 | FIPS PUB 140-1, уровень 4 и ZKA-eCash (до 07/2000) CCEAL 5 (в настоящее время в фазе сертификации) |

| Ultimaco | KryptoServer | ITSEC-E2 и ZKA-eCash |

| Ultimaco | KryptoServer 2000 (приблизительно с 1 квартала 2001) | FIPS PUB 140-1, уровень 3, ITSEC-E2 и ZKA-eCash (осуществляется) |

| Racal/Zaxus | WebSentry PCI | FIPS PUB 140-1, уровень 4 |

Наряду с выполнением предъявляемых к карте требований вследствие желаемой сертификации BSI также очень важно, какие сертификаты имеют отдельные модели в настоящее время и какие из них находятся сейчас на стадии проведения сертификации.

Сертификаты изделий при этом разделяются на три категории в соответствии с различными сертификационными учреждениями.

ITSEC является опубликованным Европейской Комиссией нормативным документом для сертификации продукции и систем информационных технологий с учетом их свойств в отношении защиты информации. Оценка степени доверия производится по ступеням от Е0 до Е6, где Е0 обозначает недостаточную, а Е6 - наивысшую защиту. Усовершенствованием и гармонизацией с аналогичными международными стандартами являются СС (общие критерии), которые находятся сейчас в процессе стандартизации по ISO (стандарт ISO 15408). Этот регулирующий документ используется для оценки защищенности системы.

В настоящее время изделия из приведенной выше таблицы еще не имеют сертификата по СС. Однако модель IBM 4758-002 находится на стадии такой сертификации.

Стандарт FIPS PUB 140-1 является изданным правительством США нормативным документом для оценки степени защиты коммерческих криптографических устройств. Этот нормативный документ в основном касается свойств аппаратного обеспечения. Оценка осуществляется в соответствии с 4 уровнями, из которых уровень 1 обозначает наименьшую, а уровень 4 - наивысшую защиту.

Дополнительно к упомянутому выше стандарту оценки имеется нормативный документ, который издан Центральной кредитной комиссией (ZKA) и регулирует допуск к эксплуатации систем и продуктов информационных технологий в области электронных платежей.

Наряду с уже упомянутыми свойствами карт и их сертификатами имеется еще ряд предпочтительных возможностей, которые кратко перечислены ниже:

- Возможность изготовления собственного (снабженного цифровой подписью) программного обеспечения и загрузка его на карту.

- Интегрированный генератор случайных чисел (сертифицированный по FIPS PUB 140-1).

- Аппаратная реализация стандартов шифрования данных DES, тройного DES и SHA-1.

- Создание ключа RSA и обработка с использованием секретного/открытого ключей длиной до 2048 бит.

- Функции управления ключами.

- Функции управления сертификатами.

- В определенной степени возможна параллельная эксплуатация нескольких криптографических карт в одной системе.

Криптографический интерфейс

Функции, существенные для защиты в рамках применения криптографической карты, хранятся непосредственно на карте и поэтому доступны извне только через драйвер карты. В качестве интерфейса между драйвером и контроллером проверки достоверности используется компонент криптографического интерфейса, который направляет запросы подпрограмм проверки через драйвер в карту.

Так как внутри одного компьютера может применяться несколько карт, то задача криптографического интерфейса состоит также и в том, чтобы производить распределение загрузки от отдельных запросов на проведение проверки. Эта функция целесообразна в особенности тогда, когда проверочные подпрограммы криптографической системы используются дополнительно еще одним или в зависимости от почтового центра несколькими считывателями двухмерного AFM-кода.

Другая задача состоит в управлении передачей информации с целью распределения ключей. На уровне 2 может использоваться только простейший механизм передачи ключа, зашифрованного с целью защиты, внутри подписанного файла. Требование к криптографическому интерфейсу в этом случае состоит в том, чтобы предоставить утилиту, которая дает возможность импорта такого файла.

Функции криптографической системы

Ход проверки в контроллере проверки достоверности

Для проверки двухмерного штрих-кода контроллер проверки достоверности обеспечивает главную проверочную функцию в качестве интерфейса к сканеру или считывающей системе. Эта проверочная функция координирует ход частичных проверок (отдельных компонентов проверки).

Передаваемые из подпрограмм частичных проверок коды событий, касающихся защиты платежей, преобразуются в соответствующий код защиты платежей на основании предварительно заданной таблицы, которая предпочтительно хранится централизованно и передается в криптографическую систему. Внутри этой таблицы дополнительно устанавливаются приоритеты, которые определяют, какой код назначается, если зарегистрировано несколько событий защиты платежей.

Этот код защиты платежей затем отправляется обратно в качестве результата проверки, вместе с поясняющим текстом. В зависимости от системы, осуществляющей дальнейшую обработку вне криптографической системы, этот результат затем выводится на радиосканер или выдается внутри прикладной программы защиты платежей, или при автоматической проверке преобразуется в код TIT2 и печатается на почтовом отправлении.

Так как ход процесса в системах с ручным сканером и автоматических считывающих системах различен, то для этих случаев реализованы различные функции.

В зависимости от того, какой механизм связи между считывающей системой и контроллером проверки достоверности применяется, вызов функции и возврат результатов различаются. В случае применения синхронного протокола, основанного на RPC (удаленном вызове процедуры), такого как Corba/IIOP, проверочные функции вызываются непосредственно, а результаты проверки передаются после их завершения. Клиент, т.е. контроллер сканера или считывающая система, в этом случае ожидают выполнения проверки и возврата ее результатов. Поэтому в последнем случае у клиента должен быть предусмотрен пул потоков, который может проводить параллельную проверку для нескольких запросов.

При асинхронном механизме с использованием TGM проверочный метод не вызывается непосредственно контроллером сканера или считывающей системой, а в криптографическую систему посылается сообщение, которое содержит запрос на проведение проверки, содержимое двухмерного штрих-кода и дополнительную информацию, например, о текущей программе сортировки. При поступлении этого сообщения в криптографическую систему вызывается и выполняется проверочная функция, а результаты считывания и проверки возвращаются обратно в виде нового сообщения. Преимущество этого способа состоит в том, что в системе, делающей запрос, процесс не останавливается вплоть до получения результата.

Проверка для системы с ручным сканером

Проверочная подпрограмма для системы с ручным сканером ожидает в качестве входных параметров идентификатор сессии, а также содержание двухмерного штрих-кода.

В качестве дополнительного параметра ожидается также идентификатор сортировочной программы. Последний упомянутый параметр служит для определения минимального платежа.

На фиг.5 представлен ход проверки в контроллере проверки достоверности для случая, когда проверка инициирована системой с ручным сканером. При этом имеется в виду проверка с помощью радиосканера с последующим сравнением адреса с содержимым двухмерного штрих-кода "вручную". В случае использования сканера с проводным подключением в системе защиты платежей или в прикладной программе защиты платежей картина была бы аналогичной.

Предпочтительный ход проверки с использованием радиосканера, контроллера сканера и проверочного устройства (контроллера проверки достоверности) представлен на фиг.5.

Проверочное устройство в представленном особенно предпочтительном варианте выполнения изобретения управляет последовательностью частичных проверок, где первая частичная проверка включает считывание матричного кода, содержащегося в цифровой отметке о франкировании. Считанный матричный код прежде всего передается из радиосканера в контроллер сканера. Затем в зоне контроллера сканера осуществляется проверка матричного кода, а также его передача в проверочное устройство. Проверочное устройство управляет разделением содержания кода. Результат считывания передается затем в регистрирующее устройство, в представленном случае - в радиосканер. Благодаря этому пользователь считывающего устройства узнает, например, что отметку о франкировании можно прочитать и при этом можно распознать информацию, содержащуюся в матрице. Затем проверочное устройство дешифрует криптографическую строку, содержащуюся в матричном коде. При этом, предпочтительно, вначале проверяется версия ключа, предположительно примененного для создания отметки о франкировании. Затем проверяется хэш-значение, содержащееся в криптографической строке.

Далее осуществляется проверка предусмотренного минимального платежа.

Кроме того, проверяется идентификационный номер (почтовый идентификатор) клиентской системы, управлявшей созданием отметки о франкировании.

Затем осуществляется сравнение идентификационного номера с "черным списком".

Путем выполнения этих шагов проверки в такой особенно простой и рациональной форме можно простым способом обнаружить неправомочно созданные отметки о франкировании.

Результат проверки передается в виде цифрового сообщения, которое может, например, передаваться в исходный радиосканер. Благодаря этому пользователь радиосканера может, например, изъять отправление из потока почтовых отправлений. Разумеется, равным образом можно изъять отправление из нормального процесса обработки почтовых отправлений при автоматизированном осуществлении этого варианта способа.

Предпочтительно, результат проверки протоколируется в зоне проверочного устройства.

В качестве возвращаемого значения должны возвращаться код события защиты платежей и соответствующее ему текстовое сообщение, а также объект двухмерного штрих-кода.

Ход проверки для считывателя двухмерного AFM-кода

В качестве входного параметра проверочная подпрограмма для считывателя двухмерного AFM-кода также ожидает идентификатор сессии, а также содержание двухмерного штрих-кода и уникальный идентификатор активной в данный момент сортирующей программы.

На фиг.6 показан ход проверки в контроллере проверки достоверности для случая, когда проверка инициирована считывающей системой.

Для пояснения процесса также показаны оптическая регистрирующая система (IMM-система) и считыватель двухмерного AFM-кода, чтобы представить общую картину проверки. Однако участие криптографической системы ограничивается проверкой хода процесса от получения двухмерного штрих-кода до возврата результата, а также протоколированием результата.

В случае интерфейса с менеджером сообщений в контроллере проверки достоверности могут быть запущены несколько сервисных задач, которые ожидают сообщения с запросами на проведение проверки, а содержание сообщений может быть использовано для вызова проверочных подпрограмм. Происходит ожидание результата работы проверочной подпрограммы, упаковка его в сообщение и отправка обратно клиенту, который дал запрос.

На фиг.6 представлен еще один предпочтительный вариант управления ходом частичных проверок при помощи проверочного устройства (контроллера проверки достоверности). В этом варианте выполнения изобретения регистрация отметок о франкировании осуществляется при помощи автоматической оптической системы распознавания (Prima/IMM). Данные из оптического проверочного устройства поступают в считывающее и регистрирующее устройство (считыватель двухмерного AFM-кода).

В представленном на фиг.6 варианте осуществления способа проверки действительности цифровых отметок о франкировании считывание цифровых отметок о франкировании осуществляется предпочтительно еще более автоматизированным путем, например путем оптической записи изображения того участка на почтовом отправлении, где преимущественно бывает расположена отметка о франкировании. Дальнейшие шаги проверки осуществляются по существу в соответствии с ходом проверки, представленном на фиг.5.

Возвращаемое проверочной подпрограммой значение содержит, прежде всего, код защиты платежей и соответствующее сообщение, а также преобразованное содержание, дополненное почтовым идентификатором. Из этих возвращаемых значений создается сообщение, которое передается в считывающую систему, выдавшую запрос.

Проверки содержания

Разделение и преобразование содержания двухмерного штрих-кода

Входные данные: сканированный двухмерный штрих-код

Описание

С помощью этой функции содержание двухмерного штрих-кода, состоящее из 80 байтов, должно быть разделено и преобразовано в структурированный объект, называемый в дальнейшем объектом двухмерного штрих-кода, чтобы обеспечить возможность лучшего его отображения, а также более эффективной дополнительной обработки. Отдельные поля и преобразования описаны в нижеследующей таблице.

При преобразовании двоичных чисел в десятичные следует обратить внимание на то, что левый байт последовательности байтов является старшим байтом. Если преобразование не может быть осуществлено, возможно вследствие конфликта типов или из-за потери данных, то должно быть создано сообщение о событии защиты платежей "Штрих-код компьютерного франкирования не читается", которое передается обратно в контроллер проверки достоверности. Дальнейшая проверка содержания