Всеобъемлющая, ориентированная на пользователя сетевая безопасность, обеспечиваемая динамической коммутацией датаграмм и схемой аутентификации и шифрования по требованию через переносные интеллектуальные носители информации

Иллюстрации

Показать всеИзобретение относится к защищенной передаче данных и предоставлению услуг в открытых или закрытых сетевых настройках. Техническим результатом является повышение надежности и гибкости передачи данных в сети. Безопасные, устойчивые сетевые соединения и эффективные сетевые транзакции среди множества пользователей поддерживаются открытой и распределенной архитектурой клиент-сервер. Схема датаграмм приспособлена для обеспечения динамической коммутации датаграмм в поддержку множества сетевых приложений и услуг. Предоставлены мобильные интеллектуальные носители данных, которые обеспечивают возможность реализации схемы аутентификации и шифрования. Интеллектуальные носители данных выполнены с возможностью целевой доставки приложений уполномоченным пользователям. Схема аутентификации и кодирования в одном варианте воплощения основана на физической или рабочей биометрии. Способы и системы предназначены для использования в сетевой среде предприятия для поддержки широкого спектра деловых, исследовательских и административных операций. 5 н. и 48 з.п. ф-лы, 8 ил.

Реферат

ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

Данное раскрытие имеет отношение, в общем случае, к цифровым сетевым коммуникациям. Более определенно, данное раскрытие имеет отношение к защищенной передаче данных и предоставлению удаленных прикладных услуг в открытых или закрытых сетевых настройках. Более определенно, способы и интегрированные системы предназначены для того, чтобы улучшить контроль доступа, административный контроль, надежность и целостность передачи данных и совместное использование удаленных приложений по сети. Раскрытые способы и системы используют схему датаграмм, которая обеспечивает динамическую коммутацию датаграмм в сетевой транзакции для поддержки множества приложений и сетевых услуг. Мобильные интеллектуальные носители информации предоставляются в различных вариантах воплощения, которые предназначены для реализации схемы шифрования и аутентификации. Всеобъемлющая, ориентированная на пользователя сетевая безопасность, обеспечиваемая раскрытыми способами и системами, может быть выгодным образом развернута, наряду с другими, в финансовой и банковской среде, в системах национальной безопасности и военных информационных технологиях (IT), сетях управления здравоохранением, инфраструктуре IT для юридических и других профессиональных консультационных служб, и различных интерактивных коммерческих транзакционных системах. Системы и способы согласно этому раскрытию могут быть осуществлены в связи с биометрическим и другими подходящими средствами аутентификации.

ОПИСАНИЕ ПРЕДШЕСТВУЮЩЕГО УРОВНЯ ТЕХНИКИ

Цифровая революция, сопровождаемая глобализацией, изменила жизнь людей беспрецедентным образом. Рост и развитие Интернета питает расширение существующих фирм, способствуя появлению новых инициатив, пересекающих национальные границы. В сегодняшней мировой экономике жизнеспособность бизнеса или исследовательских институтов обращается, в большей части, к их эффективности в обработке и управлении информацией. Передача данных и управление играют все более и более жизненную роль в разнообразных отраслях промышленности. Инженеры и прогнозисты в бизнесе столкнулись с существенным вызовом в области установления защищенных сетевых систем, которые обеспечивают устойчивую и эффективную передачу данных, эффективный контроль доступа и удаленное совместное использование и управление ресурсами приложений среди распределенных компьютеров при обслуживании множества пользователей.

В установленных инфраструктурах IT были использованы различные конфигурации сети. Широко распространены, например, Ethernet, token ring и архитектура клиент-сервер. Связанные технологии для шифрования и сжатия данных являются известными, сходным образом, и используются, чтобы облегчить безопасную передачу данных. Существующие сетевые системы часто страдают от перехвата данных транзакций и потери сетевых соединений. Вообще, трудно восстановить потерянную связь. Еще более стимулирующим является точное восстановление параметров потерянного соединения, гарантируя, таким образом, целостность восстановления соединения. Данные могут быть потеряны, и передача данных должна начаться с начала. Потери могут быть постоянными, если никто не сможет проследить и определить пороговый уровень информации, который позволит восстановить данные. Эта нехватка стабильности сильно ставит под угрозу верность передачи данных, и, таким образом, представляет собой фатальную проблему распределенной обработки данных и управления. В связи с таким отказом следуют существенные затраты. Как заявляется в списке трудностей, с которыми сталкиваются в последние годы интерактивные фирмы в области электроники, эта проблема может препятствовать развитию всей промышленности.

Проблема неустойчивости, а следовательно, ненадежности - сетевых взаимодействий состоит из желания иметь всесторонние, ясные, легкие в использовании и эффективные по стоимости решения для сетевой безопасности для сохранения распространения информации и управления приложениями в распределенной IT среде предприятия. Частные фирмы и публичные учреждения часто несут существенные финансовые потери от нарушений безопасности. Много денег также тратится впустую на неэффективных решениях для безопасности IT из-за нескоординированного управления информацией и приложениями.

Недостатки текущих решений для сетевой безопасности многообразны. В основном, примечательны четыре аспекта: во-первых, когда испытывается недостаток в интегрированной системе, которая защищает всю сеть, не ограничивая строго рост бизнеса. Организации вынуждены использовать разнообразные продукты от различных поставщиков, чтобы выполнять различные функции защиты. Каждый из этих продуктов решает только определенный аспект из всех потребностей сетевой безопасности. Например, брандмауэр не шифрует данные, передающиеся через сеть Интернет; система обнаружения вторжения (IDS) не может проверить и гарантировать, что человек, который предоставляет имя учетной записи и пароль для авторизации для открытия соединения по персональной частной сети (VPN), является, по факту, намеченным пользователем; и VPN не помогает отделу IT в контроле пользовательских прав и политики доступа. Таким образом, никакая существующая система или способ не способны к исключительной защите каждого аспекта сети. Обращение к множеству продуктов по защите от конкурирующих производителей создает проблемы несовместимости. Поддержание переменного числа периферийных устройств защиты и пакетов программ может также быть чрезвычайно сложным и чрезмерно дорогостоящим. В целом, такое лоскутное решение менее чем эффективно в защите установленной IT структуры.

Во-вторых, существующие решения сфокусированы на защите устройств и данных. Такой ориентированный на систему подход не в состоянии защитить точку доступа для отдельных пользователей, которые используют устройства. Эта характерная проблема текущего подхода станет более заметной при увеличении числа устройств и степени подвижности пользователей, что неизбежно, поскольку мир эволюционирует в распространяющееся вычисление.

Чтобы оценивать характерные недостатки ориентированных на систему систем, можно рассмотреть различные сценарии киберпреступлений. Киберпреступления часто отмечаются попыткой преступника замаскировать свой идентификатор либо замаскироваться под кого-либо еще или скрыть свои следы по различным направлениям. Такая попытка слишком часто становится удачной, потому что, по меньшей мере частично, способы установить и проверить идентификационные данные пользователя являются ошибочными. Например, большинство паролей легко взламываются; они часто слишком очевидны или сохранены на устройстве, которое может быть легко скомпрометировано. Существующая инфраструктура, поддерживающая цифровые сертификаты и открытые/личные ключи, также может быть скомпрометирована. Поэтому существующие пути для идентификации пользователей сетевого устройства и защиты устройства в отношении этих пользователей - в данном случае, ориентированные на систему - имеют характерные ограничения безопасности. Высокий уровень безопасности останется иллюзией, если никакие эффективные средства не будут приняты для точной идентификации тех, кто пытается осуществить доступ к защищенной сети. Основное смещение парадигмы осуществляется, таким образом, к лучшей сетевой безопасности, от защиты устройств и данных к защите пользователей. Желательно иметь ориентированную на пользователей схему для установления и проверки пользовательских идентификаторов, допускающую, таким образом, мобильный доступ и основанную на событиях, ориентированную на пользователя, безопасность.

В-третьих, существующие решения для безопасности IT слишком сложны для обычных пользователей. Средние пользователи, как ожидается, выполнят усложненные процедуры безопасности, которые часто приводят к ошибкам и упущениям в безопасности в IT среде предприятия. Например, VPN далеки от очевидности в их установке, функционировании или обслуживании. Шифрование электронных писем требует дополнительной работы, таким образом, очень немногие когда-либо потрудились сделать это. Даже отбор и запоминание хорошего пароля может быть слишком большой неприятностью для многих людей. Передача пользователям, которые не являются экспертами IT, выполнения усложненных процедур безопасности просто не работает. Обычный пользователь может найти способы обойти процедуры безопасности или напрямую игнорировать их. Кроме того, поддержание и функционирование потопа заплаток программного обеспечения также иссушает ресурсы во многих IT отделах и превосходит их возможности. Поэтому необходимым является эффективное решение для безопасности, которое является дружественным к пользователю и которое дает минимальные эксплуатационные и административные расходы.

И наконец, как и в других областях, определенная инерция существует в индустрии IT безопасности. Изменениям и новым методологиям до некоторой степени оказывается сопротивление. Существующий способ сделать что-либо преобладает и доминирует над перспективой решений для сетевой безопасности и на стороне поставщика, и на стороне потребителя. Приверженность существующим технологиям и временному подходу для усовершенствований и модификаций препятствует развитию истинно инновационных решений.

По упомянутым выше причинам существует потребность в новой парадигме сетевой безопасности, которая дает желательную надежность, эффективность и дружественность для пользователя. Вид решения для безопасности, которое может соответствовать потребности распределенной IT инфраструктуры и поддерживать распределенные вычисления и обработку информации, должен быть обращен на ошибки существующих систем.

Квалифицированный сетевой инженер или обученный пользователь промышленных сетей IT оценят важность лучших решений для безопасности IT. С этой целью будет полезен краткий обзор истории становления компьютеров и сетей IT.

Первые компьютеры были универсальными ЭВМ (мейнфреймами). Эти сложные монолитные устройства требовали, чтобы защищенная среда функционировала должным образом. Они могли эксплуатироваться только квалифицированными техниками с высокоспециализированными знаниями. Доступ к ним был ограничен, и они давали ограниченную возможность соединения с другими устройствами. Как результат, их было легко защитить.

Появление персонального компьютера (PC), развитие сетевых технологий и, особенно, недавний взрывной рост Интернета преобразовал способ, которым люди используют и относятся к компьютерам. Размер компьютерных устройств уменьшился; они стали как без труда перемещаемыми, так и допускающими эксплуатацию обычными людьми с помощью дружественных пользовательских интерфейсов. Компьютеры были связаны, чтобы создать компьютерные сети, необходимые для совместного использования информации и приложений. Интернет привел возможность сетевого соединения к ее высшей точке - истинному глобальному соединению, которое является доступным для масс. В дополнение к настольному и портативному компьютеру, персональные цифровые ассистенты (PDA), планшетные PC и мобильные телефоны становятся популярными среди людей, которые нуждаются в сетевом доступе вне дома или офиса.

Быстрый прогресс технологий и расширение деловых нужд дали беспрецедентный вызов для отделов IT во всем мире. Постоянно увеличивающееся объемы данных, доступных из огромного числа устройств, требуют защиты. И такая защита должна быть задействована на фоне широкополосной, постоянно работающей сети. Также примечательными являются регулирующие инициативы в различных странах, относящиеся к секретности и проблемам информационной собственности в Интернете. Ясно, что необходимо решение для сетевой безопасности, которое является технически здравым и всесторонним для деловых нужд, особенно ввиду следующей неизбежной фазы развития IT, отмеченной распространяющимся вычислением. Все аналоговые устройства уже заменены или должны быть заменены цифровыми. Телевидение, телефоны, компакт-диски и DVD, цифровые камеры, видеокамеры и платформы для компьютерных игр будут все поддерживать, если уже не поддерживают, доступ в Интернет. Поскольку сетевые данные становятся доступными отовсюду и все время, потребность в том, чтобы защищать частные корпоративные данные и важную частную информацию становится все более необходимой, и уровень трудностей, соответствующий таким потребностям, соответственно поднимается.

В сумме, размышляя над развитием организационной инфраструктуры IT и текущего дефицита в безопасных сетевых коммуникациях, специалист в данной области техники оценит потребность в системах и методах, которые улучшают безопасность, стабильность, эффективность и гибкость передачи сетевых данных и связанную с этим потребность в новой парадигме сети для безопасного и надежного информационного управления и совместного использования приложений уровня предприятия.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Задача этого раскрытия заключается в предоставлении систем и способов для повышения надежности, гибкости и эффективности защищенной передачи данных и совместного использования приложений по сети. В частности, способы и системы, раскрытые здесь, обеспечивают открытую архитектуру клиент-сервер, которая поддерживает безопасные, гибкие сетевые соединения и надежные, эффективные сетевые транзакции среди множества пользователей. Эта сетевая IT платформа обеспечивает всеобъемлющую безопасность, то есть безопасность по требованию, с помощью разнообразных подсоединяющихся к сети устройств, и она является ориентированной на пользователя, то есть она защищает пользователей, а не устройства, используемые пользователями для соединения с сетью. Всеобъемлющая и ориентированная на пользователя безопасность может быть установлена согласно одному варианту воплощения с помощью раскрытых здесь систем и способов в любое время в любом месте, используя любое сетевое устройство.

Схема датаграмм предоставляется в одном варианте воплощения, которая предназначена для реализации динамической коммутации датаграмм для поддержки множества приложений и сетевых услуг. В другом варианте воплощения предоставляются мобильные интеллектуальные носители информации, которые реализуют схему аутентификации и шифрования для аутентификации пользователя. Всеобъемлющая, ориентированная на пользователя сетевая безопасность согласно этому раскрытию может быть развернута в любой IT среде предприятия, где используется распределенная компьютерная сеть, включая, например, правительственные, военные, промышленные учреждения в финансовых службах, службах страхования, консультации, здравоохранения, а также в фармацевтической отрасли промышленности. Согласно различным вариантам воплощения, эта платформа безопасности IT может облегчить множество деловых операций, включая, среди прочего, материальные запасы, обслуживание потребителей, продажу и рекламу, организацию телеконференций и удаленное совместное использование различных приложений. Системы и способы согласно этому раскрытию могут быть реализованы в связи с биометрическими и другими подходящими методологиями аутентификации в определенных вариантах воплощения.

Данное раскрытие обеспечивает, таким образом, платформу сетевой безопасности, которая является отличной по сравнению с существующими лоскутными решениями. Предпринят целостный подход, и предоставляется единое решение, позволяющее организациям защищать всю сеть по мере того, как сеть динамически расширяет свои ресурсы для пользователей во всем мире, которые подсоединяются через множество разнообразных устройств или интерфейсов приложений. Платформа сетевой безопасности согласно этому раскрытию сосредотачивается на защите пользователя, а не различных сетевых главных устройств, используемых пользователем. Такая ориентированная на пользователя схема предоставляет беспрецедентную простоту и гибкость, которая, в свою очередь, обеспечивает улучшенную, легкую в использовании, сетевую систему. Расширенная безопасность прозрачна пользователю. И все же, пользовательские действия могут быть эффективно отслежены, когда это необходимо. Отделы IT имеют полный контроль над всем пользовательским доступом.

В соответствии с этим раскрытием обеспечивается, в одном варианте воплощения, система безопасного сетевого соединения между одним или более пользователями и, по меньшей мере, одним сервером сети. Система включает в себя по меньшей мере один интеллектуальный носитель информации, выданный одному пользователю, где интеллектуальный носитель информации включает в себя, по меньшей мере, (i) одно запоминающее устройство, выполненное с возможностью хранения данных, (ii) одно устройство ввода-вывода, выполненное с возможностью ввода и вывода данных, и (iii) один процессор, выполненный с возможностью обработки данных, хранящихся в указанном запоминающем устройстве, при этом интеллектуальный носитель информации выполнен с возможностью соединения с устройством главного компьютера, передавая таким образом данные через указанное устройство ввода-вывода по сети, и при этом интеллектуальный носитель информации выполнен с возможностью установления сетевых идентификационных данных пользователя посредством схемы шифрования и аутентификации; и динамический коммутатор датаграмм для динамического выделения датаграмм и обмена датаграммами для разнообразных приложений при обслуживании одного или более пользователей.

Согласно одному варианту воплощения интеллектуальный носитель информации данных является переносным. Согласно другому варианту воплощения интеллектуальный носитель информации реализован с помощью одного из следующих устройств: ключ универсальной последовательной шины (USB), носитель стандарта Compact Flash, носитель стандарта Smart Media, компакт-диск, цифровой многофункциональный диск (DVD), PDA, устройство-брандмауэр и устройство-жетон.

Согласно еще одному варианту воплощения, схема аутентификации и шифрования включает в себя следующие последовательные этапы: (a) отправка запроса от интеллектуального носителя информации серверу сети в отношении того, что интеллектуальный носитель информации должен быть аутентифицирован; (b) представление сервером сети интеллектуальному носителю информации множества способов аутентификации; (c) выбор интеллектуальным носителем информации в зависимости от конкретного случая, один способ аутентификации из данного множества; (d) сервер сети посылает интеллектуальному носителю информации требование, основанное на выбранном способе, в отношении данных аутентификации интеллектуального носителя информации; (e) сервер сети преобразует данные аутентификации, принятые от интеллектуального носителя информации, в один или более объектов аутентификации данных, где каждый объект аутентификации данных является объектом вектора данных, предназначенным для анализа с использованием одного или более классификаторов; (f) сервер сети анализирует объекты аутентификации данных согласно одному или более классификаторам, определяя таким образом результат аутентификации; и (g) сервер сети посылает этот результат интеллектуальному носителю информации, показывая успешную или неуспешную попытку аутентификации.

Согласно дополнительному варианту воплощения, событием на этапе c) является щелчок клавишей мыши, касание экрана, нажатие клавиши, произнесение фрагмента речи или биометрическое измерение.

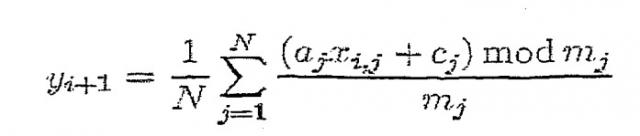

Согласно еще одному дополнительному варианту воплощения, требование на этапе d) включает в себя по меньшей мере один из псевдослучайного и истинно случайного кода. Псевдослучайный код генерируется, основываясь на предварительно математически вычисленном списке, а истинно случайный код генерируется с помощью дискретизации и обработки в отношении источника энтропии вне системы.

Согласно другому варианту воплощения, генерация случайных чисел выполняется с помощью одного или более генераторов случайных чисел и одного или более независимых начальных значений.

Согласно дополнительному варианту воплощения, анализ на этапе f) основан на одном или более правилах анализа. В еще одном дополнительном варианте воплощения, эти одно или более правил анализа включают в себя классификацию согласно одному или более классификаторам по этапу e).

Согласно другому варианту воплощения, классификация является верификацией говорящего (диктора), при этом векторы объектов данных задействуют два класса, а именно целевого говорящего и самозванца. Каждый класс характеризуется функцией плотности вероятности, и определение на этапе (f) задачей выбора из двух альтернатив.

Согласно еще одному варианту воплощения, определение на этапе (f) включает в себя вычисление по меньшей мере одной из суммы, старшинства и вероятности одного или более объектов векторов данных на основе одного или более классификаторов по этапу (e). В еще одном варианте воплощения сумма является одной из верхней и случайной сумм, вычисленных из одного или более объектов векторов данных.

Согласно дополнительному варианту воплощения, один или более классификаторов по этапу e) включают в себя суперклассификатор, полученный из более чем одного объекта вектора данных.

Согласно еще одному дополнительному варианту воплощения, суперклассификатор основан на физической биометрии, включающей в себя по меньшей мере одно из распознавания голоса, отпечатков пальцев, отпечатка руки, узоров кровеносных сосудов, тестов ДНК, сканирования сетчатки глаза или радужной оболочки и распознавания лица. В другом варианте воплощения, суперклассификатор основан на биометрических данных, включая привычки или модели индивидуального поведения.

Согласно дополнительному варианту воплощения, схема аутентификации и шифрования включает в себя асимметричное и симметричное шифрование на основе мультишифра. В еще одном дополнительном варианте воплощения при шифровании используют по меньшей мере одно из следующего: обратную связь по выходным данным, обратную связь по шифру, формирование цепочек блоков шифра и пересылку шифра. В другом варианте воплощения шифрование основано на алгоритме Rijndael Усовершенствованного Стандарта Шифрования (AES).

Согласно еще одному варианту воплощения, в схеме аутентификации и шифрования используют защищенный обмен ключами (SKE). SKE использует систему открытых ключей в одном варианте воплощения. SKE использует личные ключи криптосистемы на основе эллиптических кривых (ЕСС) в другом варианте воплощения.

Согласно еще одному варианту воплощения, схема аутентификации и шифрования включает в себя по меньшей мере одно из следующего: логический тест, адаптированный для проверки действительности того, что интеллектуальный носитель информации зарегистрирован сервером, тест устройства, адаптированный для проверки действительности физических параметров в интеллектуальном носителе информации и устройстве главного компьютера, и персональный тест, адаптированный для аутентификации пользователя, основываясь на данных уровня события.

Согласно дополнительному варианту воплощения, разнообразие приложений включает по меньшей мере одно из следующего: основывающиеся на windows приложения удаленного терминального сервера, приложения на терминальных эмуляторах 3270/5250 для универсальной ЭВМ, непосредственно встроенные приложения и мультимедийные приложения, где непосредственно встроенные приложения включают в себя по меньшей мере одно из приложений баз данных, инструментов анализа данных, инструментов управления взаимодействием с потребителями (CRM) и пакетов планирования ресурсов предприятия (ERP).

Согласно другому варианту воплощения, динамический коммутатор датаграмм включает в себя схему датаграмм и анализатор. Схема датаграмм включает в себя две или больше датаграмм, принадлежащих одному или более типам датаграмм. Датаграмма приспособлена для того, чтобы переносить (i) данные содержимого для сетевой передачи и (ii) другую информацию для управления и контроля сетевых соединений и поддержки сетевых приложений. Каждый тип датаграмм включает множество функций. Анализатор выполнен с возможностью разбора одного или более типов датаграмм.

Согласно еще одному варианту воплощения, схема датаграмм включает в себя по меньшей мере один главный тип датаграмм и, в пределах одного главного типа датаграмм, по меньшей мере один младший тип датаграмм.

Согласно еще одному варианту воплощения, анализатор выполнен с возможностью разбора матрицы типов датаграмм. В дополнительном варианте воплощения, эта матрица включает в себя первое множество главных типов датаграмм и, в каждом главном типе датаграмм этого первого множества, второе множество младших типов датаграмм.

Согласно другому варианту воплощения, главный тип датаграмм выбран из группы, состоящей из (i) датаграммы управления сообщениями сервера и соединением, приспособленной для аутентификации и управления пользовательскими соединениями, (ii) датаграммы содержимого, приспособленной для передачи данных содержимого, (iii) широковещательной датаграммы, приспособленной для управления передачей данных от точки к точке, от точки к множеству точек и от множества точек к множеству точек, (iv) датаграммы посредника соединения, приспособленная для передачи посреднических данных между сервером сети и интеллектуальным носителем информации, (v) типа мгновенного сообщения, приспособленного для передачи сообщений в реальном времени, (vi) большой датаграммы передачи содержимого, приспособленной для передачи данных большого размера и файлов мультимедиа, (vii) датаграммы пользовательского каталога, приспособленной для поиска пользователей сети и (viii) датаграммы удаленного управления, приспособленной для удаленного управления пользователями сети.

Согласно другому варианту воплощения, каждая датаграмма в схеме датаграмм имеет общую компоновку, которая включает в себя (A) поля заголовка для (i) одного или более главных типов датаграмм, (ii) одного или более младших типов датаграмм, (iii) длины датаграммы и (iv) контрольной суммы датаграммы, и (B) полезную нагрузку датаграммы для переноса данных при передаче.

В еще одном варианте воплощения, общая компоновка включает в себя одно или более дополнительных полей заголовка. В дополнительном варианте воплощения общая компоновка следует за заголовком TCP (протокола управления передачей).

Согласно другому варианту воплощения, интеллектуальный носитель информации дополнительно содержит следящий соединитель, который сопряжен с сетью и выполнен с возможностью мониторинга и контроля сетевых соединений. В еще одном варианте воплощения сервер сети дополнительно содержит следящий соединитель, выполненный с возможностью мониторинга и контроля сетевых соединений. Следящий соединитель сервера сети соединен со следящим соединителем интеллектуального носителя информации по сети. В дополнительном варианте воплощения следящий соединитель дополнительно выполнен с возможностью обнаружения потерянных соединений и инициализации обращения к серверу сети, тем самым вновь устанавливая соединения.

Согласно еще одному варианту воплощения, система защищенного сетевого соединения дополнительно содержит средство сопряжения, выполненное с возможностью соединения существующих сетей с сервером сети и передачи данных между существующей сетью и интеллектуальным носителем информации через сервер сети, причем указанная существующая сеть является проводной или беспроводной. В еще одном варианте воплощения средство сопряжения дополнительно содержит следящий соединитель, сопряженный с сетью, и выполненный с возможностью мониторинга и контроля сетевых соединений.

В соответствии с данным раскрытием, в другом варианте воплощения предоставляется система связи клиент-сервер, которая включает в себя, по меньшей мере, один сервер и один клиент. Сервер включает в себя динамический коммутатор датаграмм для динамического выделения датаграмм и обмена датаграммами для разнообразных сетевых приложений. Клиент является интеллектуальным носителем информации, выполненным с возможностью соединения с устройством главного компьютера, передавая таким образом данные через устройство ввода-вывода по сети. Интеллектуальный носитель информации выполнен с возможностью установления идентификационных данных пользователя сети посредством схемы аутентификации и шифрования для безопасной передачи данных между сервером и клиентом.

Согласно другому варианту воплощения, система связи клиент-сервер дополнительно содержит средство сопряжения, выполненное с возможностью соединения существующей сети с сервером и передачи данных между существующими сетями и клиентом через сервер. Существующая сеть является проводной или беспроводной сетью.

Согласно еще одному варианту воплощения каждый из сервера, клиента и средства сопряжения включает в себя следящий соединитель. Следящий соединитель сопряжен с сетью и выполнен с возможностью мониторинга и контроля сетевых соединений. Следящий соединитель клиента соединен со следящим соединителем сервера по сети, и следящий соединитель средства сопряжения соединен со следящим соединителем сервера по сети.

Согласно дополнительному варианту воплощения, сервер в системе связи клиент-сервер дополнительно содержит зашифрованную виртуальную файловую систему для специализированного хранения данных для клиента.

В соответствии с данным раскрытием, в еще одном варианте воплощения предоставляется интеллектуальный носитель информации, который включает в себя по меньшей мере (i) одно запоминающее устройство, выполненное с возможностью хранения данных, (ii) одно устройство ввода-вывода, выполненное с возможностью ввода и вывода данных, и (iii) один процессор, выполненный с возможностью обработки данных, хранящихся в упомянутом запоминающем устройстве. Интеллектуальный носитель информации выполнен с возможностью соединения с устройством главного компьютера в сети, передавая таким образом данные через свое устройство ввода-вывода по сети. Передача данных осуществляется посредством динамически коммутируемых датаграмм. Интеллектуальный носитель информации выполнен с возможностью установления идентификационных данных пользователя сети посредством схемы аутентификации и шифрования для защищенной сетевой передачи данных.

В соответствии с данным раскрытием, в еще одном варианте воплощения обеспечивается способ защищенной сетевой связи. Способ содержит: выдачу пользователю сети интеллектуального носителя информации, который выполнен с возможностью соединения с устройством главного компьютера в сети, передавая тем самым данные через его устройство ввода-вывода (I/O) по сети и устанавливая сетевые идентификационные данные для пользователя сети посредством схемы шифрования и аутентификации; и предоставление динамического коммутатора датаграмм в сервере сети для динамического выделения датаграмм и обмена датаграммами для поддержки разнообразных приложений. В различных вариантах воплощения способ выполняет аутентификацию, шифрование и генерацию случайных чисел в связи с объектами векторов данных. Используются суперклассификаторы, особенно вместе с физическими и поведенческими биометрическими измерениями в определенных вариантах воплощения.

В соответствии с данным раскрытием, в дополнительном варианте воплощения обеспечивается способ целевой доставки одного или более приложений пользователю. Способ включает в себя этапы, на которых выдают пользователю интеллектуальный носитель информации, выполненный с возможностью подстыковки к устройству главного компьютера, которое соединено с сетью, в которой находится сервер сети, и с возможностью осуществления связи с сервером сети по сети, при этом сервер сети взаимодействует с интеллектуальным носителем информации посредством динамически коммутируемых датаграмм; аутентифицируют пользователя с помощью сервера, посредством схемы аутентификации и шифрования; и предоставляют пользователю доступ к одному или более приложений после успешной аутентификации.

Согласно другому варианту воплощения, одно или более приложений являются предварительно загруженными на интеллектуальном носителе информации или установлены на сервере сети или устройстве главного компьютера. В еще одном варианте воплощения, устройство главного компьютера соединено с сетью через проводные или беспроводные средства. Устройство главного компьютера может быть настольным или переносным компьютером, персональным цифровым ассистентом (PDA), мобильным телефоном, цифровым телевизором (TV), звуковым или видеопроигрывателем, компьютерной игровой консолью, цифровой камерой, камерой в телефоне и рассчитанным на работу в сетевой среде бытовым прибором.

Согласно дополнительному варианту воплощения, одно или более приложений могут быть основывающимися на windows приложениями удаленного терминального сервера, приложениями на терминальных эмуляторах 3270/5250 для универсальной ЭВМ, непосредственно встроенными приложениями, и мультимедийными приложениями. Непосредственно встроенные приложения включают в себя, по меньшей мере, одно из приложений баз данных, инструментов анализа данных, инструментов управления взаимодействием с потребителями (CRM) и пакетами планирования ресурсов предприятия (ERP).

ПЕРЕЧЕНЬ ФИГУР ЧЕРТЕЖЕЙ

Фиг.1 - изображение взаимодействия между клиентом, сервером и средством сопряжения согласно одному варианту воплощения данного раскрытия.

Фиг.2 - иллюстрация вектора объекта суперклассификатора согласно другому варианту воплощения этого раскрытия.

Фиг.3 - изображение анализатора датаграмм согласно другому варианту воплощения этого раскрытия, включая различные компоненты, модули и процессы, задействуемые в нем.

Фиг.4 - общая компоновка датаграммы согласно другому варианту воплощения этого раскрытия.

Фиг.5 - иллюстрация интеллектуального носителя информации, различных модулей и процессов, задействуемых в нем, согласно другому варианту воплощения этого раскрытия.

Фиг.6 - изображение клиента согласно другому варианту воплощения этого раскрытия, включая различные компоненты, модули и процессы, задействуемые в нем.

Фиг.7 - изображение сервера согласно другому варианту воплощения этого раскрытия, включая различные компоненты, модули и процессы, задействуемые в нем.

Фиг.8 - изображение средства сопряжения согласно другому варианту воплощения этого раскрытия, включая различные компоненты, модули и процессы, задействуемые в нем.

ПОДРОБНОЕ ОПИСАНИЕ РАЗЛИЧНЫХ ВАРИАНТОВ ВОПЛОЩЕНИЯ

Краткое описание соответствующих терминов

Следующие термины: сеть, клиент, сервер, данные, объект вектора данных (также называемый вектором объекта данных, вектор объекта), классификатор, принятие решения, детерминированный анализ, основанный на объектах, детерминированный анализ (также называемый объектным анализом), случайное число, генератор случайных чисел, начальное значение, генерация случайных чисел, вероятность, функция плотности вероятности, аутентификация, личный ключ, открытый ключ, криптография на основе эллиптических кривых (ЕСС), сигнатура ЕСС, анализатор, пакет, заголовок, TCP, UDP (протокол датаграмм пользователя), брандмауэр, универсальная последовательная шина (USB), последовательная шина Apple (ASB), последовательный порт, параллельный порт, маркер, firewire (стандарт высокопроизводительной последовательной шины IEEE 1394), а также и другие соответствующие термины по всему настоящему раскрытию - должны быть поняты сообразно с их типичными значениями, установленными в соответствующей области техники, то есть области математики, информатики, информационной технологии (IT), физики, статистики, искусственного интеллекта, цифровых сетей, сетевых коммуникаций, интернет-технологии, криптографии, шифрования и дешифрования, уплотнения и разуплотнения, теорий классификации, моделирования с предсказанием, принятия решения, голосовой и