Настройка системы разрешения имен для связи между домашними сетями

Иллюстрации

Показать всеИзобретения относятся к способу, системе и шлюзу для автоматической настройки средства переадресации запросов имени в системе доменных имен (DNS). Техническим результатом является синхронизация сетевой информации. Пакет настройки DNS передается на удаленный шлюз через туннель виртуальной частной сети (VPN). Этот пакет настройки содержит глобальное имя домашней сети и частный адрес сервера DNS в домашней сети. Ответный пакет настройки DNS принимается от удаленного шлюза через туннель. Этот ответный пакет содержит глобальное имя другой домашней сети и частный адрес сервера DNS другой домашней сети. Шлюз прикладного уровня сервера DNS (DNS-ALG) в домашней сети конфигурируется в зависимости от ответного пакета настройки DNS для переадресации запросов имени DNS для глобального имени другой сети на сервер DNS в другой сети. 3 н. и 17 з.п. ф-лы, 10 ил.

Реферат

Область техники, к которой относится изобретение

Изобретение относится в целом к сетям связи и, в частности, касается домашних сетей, использующих шлюзы.

Предшествующий уровень техники

Виртуальная частная сеть (VPN) - это набор соединенных между собой частных сетей (или домашних сетей), использующих частное пространство адресов, как определено в стандарте RFC1918, или адрес в рамках узла по протоколу IPv6. Каждая домашняя сеть принадлежит частному пространству имен, например «private.arpa» (или «local.arpa»), а также, возможно, одному или нескольким глобальным доменным именам, например «abc.xyz.com». Этими доменами управляет шлюз, оборудованный сервером системы доменных имен (DNS) и, возможно, шлюзом прикладного уровня (ALG) DNS.

Взаимодействие одной или нескольких домашних сетей требует синхронизации сетевой информации, например, адресов и имен. Необходима согласованность, с тем чтобы у пользователей не прерывался доступ к существующим и удаленно предоставляемым услугам, находящимся в других домашних сетях. Например, если доменное имя «toaster.private.arpa» действительно в двух или более домашних сетях, то пользователи не способны однозначно обращаться к хосту «toaster», если пользователи не используют базовый IP адрес хоста «toaster», при условии, что IP адреса обоих хостов уникальны. Кроме того, переименование хоста «toaster» вызывает неудобство для пользователей, которым эта услуга известна под ее предыдущим именем. Эта проблема усугубляется, если пользователи установили закладки полного унифицированного указателя (URL) хоста.

Были предложены механизмы для установки туннелей между двумя сетями с помощью третьей сети. Указанные механизмы предполагают, что IP адреса и присваивание имен конфигурируются вручную.

Другие механизмы направлены на обнаружение сети VPN и обнаружение оконечного клиентского оборудования (CE), которое является частью данной VPN, через систему DNS. Запросив доменное имя, CE способно обнаружить все CE, принадлежащие данной сети VPN, что позволяет упомянутому CE сформировать туннели к другим CE, принадлежащим сети VPN. Клиентское оборудование в одной и той же сети VPN принадлежит известному доменному имени (например, vpn1.vpn-net.net), причем каждое CE регистрирует свое имя в системе DNS. Для формирования сети VPN каждый CE запрашивает известное доменное имя, чтобы получить все IP адреса, принадлежащие этому домену. Затем CE устанавливает туннель к каждому из возвращаемых IP адресов.

В другом механизме предлагается провести анализ сообщения запроса DNS, извлечь запрошенное доменное имя, сравнить это имя со списком доменных имен, а затем модифицировать адрес назначения сообщения запроса DNS к серверу DNS, являющемуся официальным сервером для данного доменного имени. После этого модифицированное сообщение запроса DNS направляется по новому адресу назначения.

Известен еще один механизм в виде двухсторонней системы DNS, которая возвращает подходящий адрес в зависимости от того, откуда исходит запрос, или в зависимости от того, какой сервер DNS запрашивает хост.

Сущность изобретения

Согласному одному аспекту изобретения предлагается способ автоматической настройки средства переадресации запросов имени в системе доменных имен (DNS). Способ содержит: передачу на удаленный шлюз через туннель виртуальной частной сети (VPN) пакета настройки DNS, содержащего глобальное имя домашней сети и частный адрес сервера DNS в домашней сети; прием от удаленного шлюза через упомянутый туннель ответного пакета настройки DNS, содержащего глобальное имя другой домашней сети и частный адрес сервера DNS в другой домашней сети; и конфигурирование шлюза прикладного уровня сервера DNS (DNS-ALG) в домашней сети в зависимости от ответного пакета настройки DNS для переадресации запросов имени DNS для глобального имени другой сети на сервер DNS другой сети.

Способ может дополнительно содержать извлечение из ответного пакета настройки DNS глобального имени другой домашней сети и частного адреса сервера DNS в другой домашней сети.

Способ может дополнительно содержать разрешение адресных конфликтов между домашней сетью и другой домашней сетью.

Способ может дополнительно содержать создание пакета настройки DNS, содержащего глобальное имя домашней сети и частный адрес сервера DNS в домашней сети.

Глобальные имена домашней сети и другой домашней сети могут быть полностью определенными доменными именами (имена FQDN).

Этап конфигурирования может содержать добавление структуры данных переадресации в структуру данных конфигурирования DNS-ALG.

Способ может дополнительно содержать использование двухсторонней системы DNS, связанной с DNS-ALG в домашней сети, причем двухсторонняя система DNS содержит сервер DNS внутренней стороны и сервер DNS внешней стороны, при этом сервер DNS внутренней стороны разрешает соответствие имен хостов, принятых через туннель VPN, частным адресам.

Согласно другому аспекту изобретения предлагается способ разрешения запроса доменного имени в системе доменных имен (DNS). Способ содержит: определение того, не предназначено ли домашней сети доменное имя в запросе доменного имени, принятом шлюзом прикладного уровня DNS (DNS-ALG) в домашней сети; и если определено, что запрос доменного имени не предназначен для домашней сети, направляют запрос доменного имени через туннель виртуальной частной сети (VPN) на шлюз прикладного уровня DNS (DNS-ALG) другой домашней сети, заданным средством переадресации, сконфигурированным в DNS-ALG домашней сети, причем средство переадресации зависит от глобального имени другой домашней сети и частного адреса сервера DNS в другой домашней сети.

Способ может дополнительно содержать разрешение глобального доменного имени для запроса доменного имени и направление ответа на запрашивающий хост в ответ на запрос, если определено, что запрос доменного имени не предназначен для домашней сети, и DNS-ALG домашней сети не имеет заданного средства переадресации.

Способ может дополнительно содержать направление ответа на запрашивающий хост от одного из серверов: сервера DNS внешней стороны или сервера DNS внутренней стороны домашней сети, в зависимости от того, откуда поступил запрос доменного имени: от внутреннего хоста домашней сети или от сети VPN соответственно, если определено, что запрос доменного имени предназначен для домашней сети.

Согласно еще одному аспекту изобретения предлагается шлюз для осуществления связи между двумя или более домашними сетями. Шлюз содержит: по меньшей мере один интерфейс связи для передачи и приема данных; блок памяти для запоминания данных и команд, подлежащих выполнению блоком обработки; и блок обработки, связанный по меньшей мере с одним интерфейсом связи и блоком памяти, причем блок обработки запрограммирован для передачи на удаленный шлюз через туннель виртуальной частной сети (VPN) пакета настройки DNS, содержащего глобальное имя домашней сети и частный адрес сервера DNS в домашней сети; для приема от удаленного шлюза через туннель ответного пакета настройки DNS, содержащего глобальное имя другой домашней сети и частный адрес сервера DNS в другой домашней сети; и для конфигурирования шлюза прикладного уровня сервера DNS (DNS-ALG) в домашней сети в зависимости от ответного пакета настройки DNS для переадресации запросов имени DNS для глобального имени другой сети через вышеупомянутый туннель на сервер DNS в другой сети.

Блок обработки может быть запрограммирован для извлечения из ответного пакета настройки DNS глобального имени другой домашней сети и частного адреса сервера DNS в другой домашней сети.

Блок обработки может быть запрограммирован для разрешения адресных конфликтов между домашней сетью и другой домашней сетью.

Блок обработки может быть запрограммирован для создания пакета настройки DNS, содержащего глобальное имя домашней сети и частный адрес сервера DNS в домашней сети.

Глобальные имена домашней сети и другой домашней сети могут быть полностью определенными доменными именами (имена FQDN).

Конфигурирование DNS-ALG может содержать добавление структуры данных переадресации в структуру данных конфигурирования DNS-ALG.

Шлюз может дополнительно содержать двухстороннюю систему DNS, связанную с DNS-ALG в домашней сети, причем двухсторонняя система DNS содержит сервер DNS внутренней стороны и сервер DNS внешней стороны, при этом сервер DNS внутренней стороны разрешает соответствие имен хостов, принятых через туннель VPN, частным адресам.

Блок обработки может быть запрограммирован для определения того, не предназначено ли для домашней сети доменное имя в запросе доменного имени, принятом DNS-ALG в домашней сети; и если определено, что запрос доменного имени не предназначен для домашней сети, то направление запроса доменного имени через туннель виртуальной частной сети (VPN) на шлюз прикладного уровня DNS (DNS-ALG) другой домашней сети, заданной средством переадресации, сконфигурированным в DNS-ALG домашней сети.

Блок обработки может быть запрограммирован для разрешения глобального доменного имени для запроса доменного имени и направления ответа на запрашивающий хост в ответ на запрос, если определено, что доменное имя не предназначено для домашней сети, и DNS-ALG домашней сети не имеет заданного средства переадресации.

Блок обработки может быть запрограммирован для направления ответа на запрашивающий хост от одного из серверов: сервера DNS внешней стороны или сервера DNS внутренней стороны домашней сети, в зависимости от того, откуда поступил запрос доменного имени: от внутреннего хоста домашней сети или от сети VPN соответственно, если определено, что запрос доменного имени предназначен для домашней сети.

Краткое описание чертежей

Далее описывается несколько вариантов осуществления изобретения со ссылками на чертежи, на которых

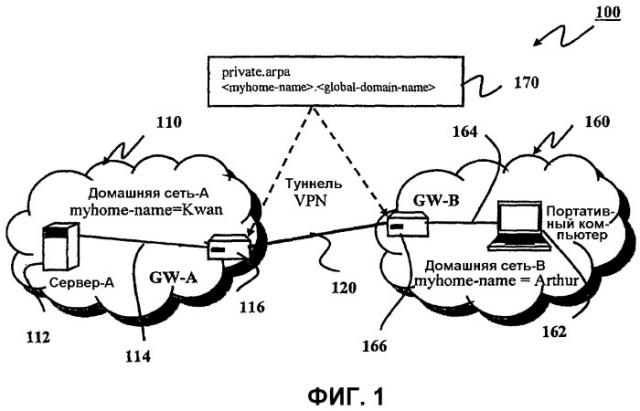

фиг. 1 - блок-схема, иллюстрирующая связь между домашними сетями;

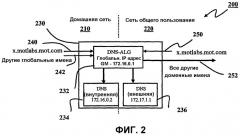

фиг. 2 - блок-схема, иллюстрирующая услуги, относящиеся к DNS, в резидентном (связанном с местоположением) шлюзе;

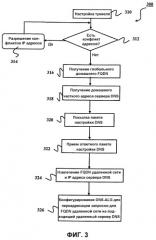

фиг. 3 - блок-схема алгоритма процесса настройки средств переадресации для разрешения имен во время настройки туннеля;

фиг. 4 - схема, показывающая передачу сигналов, используемую при настройке средств переадресации шлюза прикладного уровня DNS;

фиг. 5 - схема, показывающая направление запросов имени для сети VPN, содержащей три резидентных шлюза;

фиг. 6 - блок-схема алгоритма процесса выполнения процедуры разрешения имен с использованием двухсторонней системы DNS;

фиг. 7 - пример домашней сети, которая может быть практически реализована в системе по фиг. 1;

фиг. 8 - блок-схема, иллюстрирующая архитектуру шлюза, с помощью которого можно практически реализовать варианты осуществления изобретения;

фиг. 9 - блок-схема алгоритма процесса настройки средства переадресации запросов имени в системе доменных имен (DNS); и

фиг. 10 - блок-схема алгоритма процесса разрешения запроса доменного имени в системе доменных имен (DNS).

Подробное описание предпочтительных вариантов

осуществления изобретения

Раскрыты способы, системы и шлюзы для автоматической настройки средства переадресации запросов имени в системе доменных имен (DNS) для связи между домашними сетями. В последующем описании изложены многочисленные конкретные детали, в том числе, сетевые интерфейсы, сетевые протоколы и т.п. Тем не менее, специалистам в данной области техники из этого описания должно быть очевидно, что возможны различные модификации и/или замены в рамках объема и существа изобретения. В других обстоятельствах конкретные детали могут быть опущены с тем, чтобы не затенять сущность изобретения. При обращении к этапам и/или признакам, имеющим одинаковые ссылочные позиции на одном или нескольких сопроводительных чертежах, подразумевается, что эти этапы и/или признаки имеют одинаковую функцию (функции) или связаны с выполнением одинаковой операции (операций), если не явствует иное.

Обзор

В вариантах изобретения предлагается способ настройки средства переадресации запросов имени в системе доменных имен (DNS) в домашних шлюзах во время процесса настройки туннеля между двумя домашними сетями. Это позволяет направлять запросы имени для других подсоединенных домашних сетей через туннель на соответствующий шлюз (GW), который является официальным шлюзом для глобального имени. Варианты осуществления изобретения позволяют пользователям обращаться к хостам в удаленных домашних сетях, используя их глобальные имена, где имена хостов разрешают частные адреса вместо глобальных адресов. Пользователи способны поддерживать использование глобального доменного имени их домашней сети в сети VPN.

На фиг. 9 показана блок-схема, иллюстрирующая процесс 900 настройки средства переадресации запросов имени в системе доменных имен (DNS). На этапе 910 пакет настройки DNS передается на удаленный шлюз через туннель виртуальной частной сети (VPN). Пакет настройки DNS содержит глобальное имя домашней сети и частный адрес сервера DNS домашней сети. На этапе 912 из удаленного шлюза через туннель принимается ответный пакет настройки DNS. Ответный пакет настройки DNS содержит глобальное имя другой домашней сети и частный адрес сервера DNS в другой домашней сети. На этапе 914 в зависимости от ответного пакета настройки DNS конфигурируется шлюз прикладного уровня сервера DNS (DNS-ALG) домашней сети для переадресации запросов имени DNS для глобального имени другой сети на сервер DNS в другой сети.

Варианты осуществления изобретения способны согласовать доменное имя для использования в виртуальной частной сети (VPN), совместимой с текущими спецификациями DNS при использовании в сети Интернет. Шлюзы (GW) являются официальными для части доменного имени домашней сети, где шлюз GW регистрируется у соответствующего поставщика услуг Интернет (ISP), чтобы получить обсуждаемое доменное имя, делегированное шлюзу GW для разрешения. Варианты осуществления изобретения обеспечивают разрешение имен для внутренних хостов, а не оконечного оборудования клиентов (CE) и шлюзов GW, то есть, предлагают способ разрешения имен хостов после формирования сети VPN.

На фиг. 10 показана блок-схема, иллюстрирующая процесс 1000 разрешения запроса доменного имени в системе доменных имен (DNS). На этапе 1010 определяется, не предназначено ли доменное имя в запросе доменного имени, принятом шлюзом прикладного уровня системы DNS (DNS-ALG) в домашней сети, для данной домашней сети. На этапе 1012, если определено, что запрос доменного имени не предназначен для данной домашней сети, и доменное имя обнаружено в списке средства переадресации, то запрос доменного имени направляется через туннель виртуальной частной сети (VPN) на шлюз прикладного уровня системы DNS (DNS-ALG) другой домашней сети, заданной средством переадресации, сконфигурированным в DNS-ALG данной домашней сети. Средство переадресации зависит от глобального имени другой домашней сети и частного адреса сервера DNS в другой домашней сети.

В вариантах осуществления изобретения ищется доменное имя в запросе DNS, и запрос посылается в подходящий сервер DNS. Однако в рассматриваемых вариантах осуществления адрес назначения сообщения запроса DNS не модифицируется. Вместо этого в согласующую сеть, которая является официальной для запрашиваемого доменного имени, выдается другой запрос DNS. Кроме того, варианты осуществления изобретения включают в себя схему для узнавания доменных имен, являющихся частью данной сети VPN.

Для настройки виртуальной частной сети локальный шлюз (GW-локальный) соединяется с удаленным шлюзом (GW-удаленный) для формирования сети VPN. После того как обеспечено отсутствие конфликта IP адресов в обеих домашних сетях, шлюз GW-локальный предоставляет шлюзу GW-удаленному свое глобальное имя домашней сети. Преимущество использования глобального имени домашней сети состоит в том, что полностью определенное доменное имя (FQDN) само по себе является уникальным, и появление конфликта имен маловероятно. Далее следует пример процесса объединения:

1) шлюз GW-локальный посылает глобальное имя своей домашней сети «kwan.aol.com» в шлюз GW-удаленный; и

2) в этот момент в процессе настройки в конфигурационный файл DNS-ALG на GW-удаленном добавляется переадресация на «kwan.aol.com», чтобы проинформировать DNS-ALG на GW-удаленном о необходимости посылать все запросы для «kwan.aol.com» на DNS-ALG, действующем на GW-локальном.

В одном варианте осуществления изобретения используется двухсторонняя система DNS, где запросы DNS из туннеля VPN направляются в систему DNS, ориентированную на внутреннюю сторону, то есть, сторону, которая обеспечивает разрешение имен хостов для их частных адресов.

Варианты осуществления изобретения обеспечивают способ автоматического связывания пространств имен двух или более домашних сетей, если эти домашние сети объединяются для формирования сети VPN. В вариантах осуществления изобретения, среди прочего, имеется приложение для домашних резидентных шлюзов. Передача доменных имен и адресов DNS во время настройки туннеля, настройка средства переадресации запросов DNS и установка шлюзовых устройств с двухсторонней системой DNS позволяет выполнить разрешение имен при осуществлении связи между домашними сетями.

Связь между домашними сетями

На фиг. 1 показана схема высокого уровня, иллюстрирующая связь между двумя или более домашними сетями, образующими сеть VPN 100, с помощью которой можно практически реализовать варианты осуществления изобретения. Домашняя сеть-А 110 и домашняя сеть-В 160 соединены вместе, образуя сеть VPN. Туннель VPN 120 осуществляет связь между двумя сетями 110, 160. Домашняя сеть-А 110 содержит сервер-А 112, соединенный через подходящую передающую среду 114 с шлюзом-А (GW-A) 116. Сервер-А 112 может содержать одну часть локальной сети (LAN). Только в иллюстративных целях домашней сети 110 присвоено имя (myhome-name) «Kwan». Другая сеть 160 содержит портативный компьютер 162, соединенный через подходящую передающую среду 164 со шлюзом-В (GW-В) 166. Шлюз-А 116 и шлюз-В 166 соединены межу собой туннелем VPN 120. Каждый шлюз 116, 166 имеет имена 170, private.arpa и <myhome-name>.<global-domain-name>. Только в иллюстративных целях домашней сети 160 присвоено имя (myhome-name) «Arthur». Хотя здесь показаны только две домашняя сети, понятно, что сеть VPN 100 может содержать более двух домашних сетей.

В контексте данного описания изобретения специалистам в данной области техники должно быть совершенно очевидно, что можно предложить множество различных вариантов и замен. Например, на фиг. 1 сервер-А и портативный компьютер непосредственно соединены с соответствующим резидентным шлюзом. К этому резидентному шлюзу может быть направлено любое одно или оба соединения. В альтернативном варианте соединение может быть осуществлено через сеть Ethernet c использованием подходящих кабелей связи. Другая возможность состоит в том, что тракт связи может быть беспроводным, например, с использованием стандарта IEEE 802.11а или IEEE 802.11b. На практике можно реализовать множество других кабельных сетей, беспроводных сетей или комбинацию из сетей этих двух типов. Например, беспроводное устройство, такое как PDA (например, Palm Tungsten C), может быть беспроводным способом соединено с сервером-А, который, в свою очередь, может быть связан с резидентным шлюзом через кабельную сеть Ethernet.

Хотя на фиг. 1 в каждой сети показан только один хост, специалистам в данной области техники очевидно, что каждая домашняя сеть может иметь два или более хостов. На фиг. 7 показана блок-схема домашней сети 700, которую можно практически реализовать вместо схемы на фиг.1. Сеть 700 имеет сервер 760 и два других компьютера 770 и 780, соединенных с шлюзом 710 через сеть 750 Ethernet. Шлюз 710 также соединен с сервером 740 печати, а также может быть соединен беспроводным способом, например, с PDA 730. Шлюз 710 может быть соединен непосредственно через подходящий интерфейс связи или не напрямую через модем 712 с удаленной домашней сетью, как показано с помощью соединений 720. Описанная схема является лишь примером конфигурации домашней сети, и это не значит, что им ограничиваются варианты осуществления изобретения.

Вновь обратимся к фиг.1, где домашняя сеть VPN 100 создана фрагментами, где шлюз (GW) 116, 166 может соединяться только с установленной сетью VPN, если он сам уже не находится в сети VPN. После успешного соединения с сетью VPN шлюз может допускать соединения с другими шлюзами, которые еще не соединены с сетью VPN. Кроме того, шлюзы в сети VPN могут сформировать ячеистую сеть, где каждый шлюз GW поддерживает отдельный туннель к другим шлюзам в сети VPN. Сеть VPN формируют таким образом для того, чтобы избежать проблем, связанных со слиянием двух отдельных VPN.

Каждый хост 112, 162 в домашней сети 110, 160 принадлежит домену «private.arpa» и, возможно, глобальному имени домена, такому, как «myhome.x.motlabs.mot.com», согласно блоку 170 по фиг. 1. Как часть процесса установки шлюза пользователь вводит имя домашней сети, то есть «myhome» в вышеописанном примере. На фиг. 1 в качестве примеров имен домашней сети приведены имена «Kwan» и «Arthur». Имя домашней сети ставится перед глобальным именем домена домашней сети, если оно существует, и используется внешними пользователями для доступа к хостам в домашней сети 110, 160. Каждый хост 112, 162 в домашней сети 110, 160 сконфигурирован таким образом, чтобы направлять все запросы DNS на шлюз 116, 166, и сконфигурирован так, чтобы находиться в домене «private.arpa».

Каждый шлюз 116, 166 снабжен системой DNS (на фиг. 1 не показана, а на фиг. 2 видна) для ответов на запросы от хостов, являющихся внутренними и внешними по отношению к данной домашней сети. Также каждый шлюз является официальным шлюзом для «private.arpa». На фиг. 2 показана конфигурация 200 шлюза 230, которая может быть практически реализована в виде шлюза-А 116 и шлюза-В 166 на фиг. 1. Шлюз 230 выполняет функцию моста между домашней сетью 210 и внешней сетью 220 общего пользования, которая может представлять собой, например, сеть Интернет. Шлюз 230 содержит шлюз 232 прикладного уровня (ALG) сети DNS, то есть является как блоком преобразования имен, так и блоком предоставления возможности связи IPv4/IPv6. Шлюз DNS-ALG 232 имеет частный шлюзовый IP адрес (например, 172.16.0.1) и, возможно, один или несколько глобальных адресов, присвоенных ISP.

Шлюз DNS-ALG можно реализовать, используя модификацию кода «Dan Bernstein's dnscache», смотри http://cr.yp.to/djbdns.html для кода документации и источника. Одной из особенностей кода dnscache является способность переадресации запросов для данного доменного имени на один или несколько IP адресов. Шлюз DNS-ALG 232 сопрягается с внутренней DNS 234 с помощью собственного IP адреса (например, 172.16.0.2) и с внешней DNS 236 с помощью собственного IP адреса (например, 172.17.1.1). Для переадресации запросов DNS можно создать файл в каталоге «server» c глобальным доменным именем (например, x.motlabs.mot.com), а IP адреса серверов, являющихся официальными для данного домена, вводятся в указанный файл. Шлюз DNS-ALG 232 может получить глобальное доменное имя 240 (например, x.motlabs.mot.com) и другие глобальные имена 242 из домашней сети 210. Кроме того, шлюз DNS-ALG 232 может получить глобальное доменное имя 250 и другие доменные имена 252 из внешней глобальной сети 220.

На фиг. 8 показан пример аппаратной архитектуры, которую можно использовать для реализации шлюза 230 по фиг. 2 и шлюзов 116, 166 по фиг. 1.

Пример архитектуры шлюза

На фиг. 8 приведена блок-схема, иллюстрирующая архитектуру шлюза 800, с помощью которого можно практически реализовать варианты осуществления изобретения. Шлюз 800 содержит один или несколько центральных процессоров (CPU) 830, контроллер 810 памяти и блоки 812, 814 памяти. Контроллер 810 памяти связан с блоками 812, 814 памяти, которые могут представлять собой память с произвольной выборкой (RAM), память только для считывания (ROM), а также любую другую память на основе ряда технологий памяти, известных специалистам в данной области техники. Блок CPU 830 и контроллер 810 памяти связаны вместе через процессорную шину 840. Контроллер 820 прямого доступа к памяти (DMA) также может быть связан с шиной 840. Контроллер 820 DMA делает возможной пересылку данных в память и от нее напрямую без прерывания CPU 820. Как показано на фиг. 8, процессорная шина 840 выполняет функцию шины памяти, но специалистам в данной области техники должно быть ясно, что на практике можно реализовать процессорную шину и шину памяти отдельно. Программное обеспечение для реализации функциональных возможностей шлюза может быть встроено в блок памяти, включая операционную систему, драйверы, программное обеспечение, встроенное в ПЗУ, и приложения. Блок CPU 830 действует как блок обработки для шлюза, однако для реализации блока обработки можно использовать другие устройства и компоненты.

Мост 850 обеспечивает сопряжение процессорной шины 840 и периферийной шины 860, которые обычно работают на более низких скоростях передачи данных, чем процессорная шина 840. В свою очередь, с периферийной шиной 860 связаны различные интерфейсы связи. Например, для подсоединения устройств в домашней сети к шлюзу на практике можно реализовать один или несколько интерфейсов связи. Шлюз 800 имеет такие интерфейсы, как, например, беспроводный интерфейс 880 по стандарту IEEE 802.11.b, интерфейс 882 сети Ethernet и интерфейс 884 универсальной последовательной шины (USB). Все это является просто примерами, и на практике можно использовать другие сетевые интерфейсы, такие как интерфейс Token Ring, другие беспроводные интерфейсы LAN, а также интерфейс IEEE 1394 (FierWire). Для соединений, являющихся внешними по отношению к домашней сети, на практике можно использовать другие интерфейсы. Например, шлюз 800 может иметь карту 872 сетевого интерфейса для соединения с другой сетью. В альтернативном варианте шлюз 800 может содержать шлюз 870 Ethernet, который может быть соединен с подходящим модемом 890 (например, широкополосный модем). На практике можно использовать и другие сетевые интерфейсы, включая, например, ATM и DSL. Процессы настройки средства переадресации запросов имени в системе доменных имен (DNS) и разрешения запроса доменного имени в системе доменных имен (DNS) могут быть реализованы в виде программного обеспечения или компьютерных программ, выполняемых вместе блоком обработки и блоком (блоками) памяти шлюза.

Хотя шлюз 800 изображен в виде автономного устройства или в сочетании с подходящим модемом, специалистам в данной области техники должно быть ясно, что шлюз можно реализовать с использованием стандартной компьютерной системы с подходящим программным обеспечением для реализации функциональных возможностей шлюза. Возможны и другие варианты.

Настройка средств переадресации разрешения имен

На фиг. 3 представлена блок-схема, иллюстрирующая процесс 300 настройки средств переадресации разрешения имен во время настройки туннеля. Пользователи поддерживают использование глобального доменного имени их домашней сети в сети VPN. На этапе 310 настраивается туннель для установки VPN. Локальный шлюз (GW-локальный) соединяется с удаленным шлюзом GW (GW-удаленный) для формирования VPN. На этапе 312 выполняется проверка, чтобы определить, есть ли конфликт между IP адресами обеих домашних сетей. Если на этапе 312 определено, что конфликт адресов существует (Да), то процесс обработки переходит к этапу 314, на котором разрешается конфликт IP адресов. Этот конфликт разрешается подсоединяющейся домашней сетью, выполняющей перенумерования всех внутренних подсетей перед попыткой повторной установки туннеля к GW-удаленному. В противном случае, если на этапе 312 принятия решения определено, что конфликт отсутствует (Нет), процесс обработки продолжается на этапе 316.

После того как обеспечено отсутствие конфликтов между IP адресами обеих домашних сетей, на этапе 316 от шлюза GW-локальный получают глобальное имя домашней сети (то есть, шлюз GW-локальный предоставляет глобальное имя домашней сети). Преимуществом использования глобального имени домашней сети является то, что полностью определенное доменное имя (FQDN) само по себе является уникальным, и маловероятно возникновение конфликта имен. На этапе 318 от шлюза GW-локальный получают частный домашний адрес сервера DNS. На этапе 320 шлюз GW-локальный посылает на шлюз GW-удаленный пакет настройки DNS. На этапе 322 шлюз GW-локальный принимает от шлюза GW-удаленный ответный пакет настройки DNS. На этапе 324 из ответного пакета настройки извлекают FQDN удаленной сети и частный адрес сервера DNS удаленной сети. На этапе 326 конфигурируется DNS-ALG шлюза GW-локальный для переадресации запросов для FQDN удаленной сети на подходящий удаленный сервер DNS.

Пример процесса 400 присоединения показан на фиг. 4. На этом чертеже показана передача сигналов, используемая при настройке средств переадресации шлюза прикладного уровня DNS. Шлюз домашней сети-А 410 является шлюзом GW-локальный, а сеть 410 имеет глобальное имя домашней сети «kwan.aol.com». Шлюз домашней сети-В 420 является шлюзом GW-удаленный, а сеть 420 имеет глобальное имя домашней сети «david.home-net.net». Шлюз GW-локальный передает глобальное имя своей домашней сети «kwan.aol.com» на шлюз GW-удаленный, как показано стрелкой 430. Это включает в себя предписание «Join, kwan.aol.com» и адрес внешней DNS «MyDNS: 172.17.1.1». На этапе 432 шлюз GW-удаленный проверяет наличие конфликта имен и, если конфликта нет, обновляет конфигурацию DNS-ALG для шлюза GW-удаленный. Таким образом, в этот момент процесс настройки добавляет переадресацию для «kwan.aol.com» в конфигурационный файл DNS-ALG. Это указывает DNS-ALG в шлюзе GW-удаленный, что надо посылать все запросы для «kwan.aol.com» на DNS-ALG, выполняющийся в шлюзе GW-локальный. Шлюз GW-локальный посылает в ответе настройки сообщение «OK» (или подтверждение) и предоставляет глобальное имя «david.home-net.net» своей домашней сети и «MyDNS: 172.16.10.1». На этапе 436 шлюз GW-локальный проверяет наличие конфликта имен и, если его нет, обновляет конфигурацию своего DNS-ALG для шлюза GW-локальный. Стрелка 438 указывает ответ «OK» (или подтверждение) шлюзу GW-удаленный.

Разрешение имен

В каждой сети хосты в сети конфигурируются с адресом DNS-ALG сети. Таким образом, все запросы DNS посылаются для разрешения в DNS-ALG. Вдобавок, с использованием вариантов осуществления изобретения все другие шлюзы, которые установили туннель к шлюзу GW, записывают частный адрес DNS-ALG. Для каждого запроса DNS шлюз DNS-ALG отмечает направление, с которого пришли запросы (то есть, сокет, из которого пришел запрос) и определяет, пришел ли запрос от внутреннего хоста. Если это запрос от внутреннего хоста, то его следует разрешить, используя сервер DNS-ALG, «ориентированный вовнутрь». Затем DNS-ALG извлекает имя из запроса из пакета запроса DNS и определяет, как может быть разрешен этот запрос: локально или внешне. Если запрос соответствует доменному имени в его каталоге конфигурации «redirect» (переадресация), то тогда этот запрос направляется по соответствующему адресу GW.

На фиг. 5 показано направление запросов имен для сети VPN 500, содержащей три резидентных (связанных с местоположениями) шлюза 510, 520 и 530. Например, каждый шлюз 510, 520, 530 имеет отображение 512, 522, 532, которое показывает шлюзу, куда направлять запросы, если обнаружен согласующий домен. Глобальными именами домашней сети для шлюзов 510, 520, 530 являются «arthur.motohome.net», «kwan.home-net.net» и «david.aol.com» соответственно. Шлюз 510 имеет отображение 512: david.aol.com → GW-C; kwan.home-net.net → GW-B. Шлюз 520 имеет отображение 522: arthur.motohome.net → GW-A; david.aol.com → GW-C. Шлюз 530 имеет отображение 532: arthur.motohome.net → GW-A; kwan.home-net.net → GW-B.

Разрешение частных и глобальных адресов

Для разрешения имен каждая домашняя сеть может содержать двухстороннюю DNS (или разделенную DNS). В разделенной системе DNS DNS возвращает разные адреса в зависимости от направления запроса. Одним из сценариев развертывания является выполнение двух копий сервера DNS с разными адресами. Каждый сервер DNS поддерживает одинаковые имена хостов, но каждое из этих имен для разрешения разных А/АААА RR в зависимости от того, на какой сервер направлен запрос. В этом варианте осуществления DNS-ALG конфигурируется с адресами системы DNS, ориентированной на частную и глобальную стороны. В зависимости от того, откуда возникает запрос DNS, шлюз DNS-ALG переадресует этот запрос на подходящий сервер DNS.

На фиг. 6 показан процесс 600, раскрывающий, каким образом DNS-ALG разрешает запрос имени, используя данный вариант осуществления изобретения. Обработка начинается на этапе 610. На этапе 612 запрос DNS принимает DNS-ALG шлюза GW-локальный. На этапе 614 принятия решения выполняется проверка для определения того, является ли запрошенное доменное имя (QNAME) myDomain (то есть, подходящее локальное доменное имя). Если проверка на этапе 614 это подтверждает (Да), то обработка продолжается на этапе 616. На этапе 616 принятия решения выполняется проверка, чтобы определить, пришел ли запрос от сети VPN или от внутреннего хоста. Если на этапе 616 это подтверждается (Да), то обработка продолжается на этапе 618. На этапе 618 получают адрес DNS, ориентированной на внутреннюю сторону. На этапе 620 на сервер DNS, ориентированный на внутреннюю сторону, посылают запрошенное доменное имя (QNAME). После этапа 620 ответ из сервера DNS направляется запрашивающему хосту.

Если результатом на этапе 616 принятия решения является «Нет», то обработка продолжается на этапе 622. На этапе 622 разрешается запрошенное доменное имя (QNAME) с использованием DNS, ориентированной на внешнюю сторону. Затем процесс обработки продолжается на этапе 624, где ответ направляют обратно запрашивающему хосту.

Если на этапе 614 принятия решения получен результат (Нет), то обработка продолжается на этапе 626. На этапе 626 принятия решения выполняется проверка, чтобы определить, находится ли запрошенное доменное имя (QNAME) в списке переадресации DNS-ALG шлюза GW-локальный. Если на этапе 626 принятия решения получают результат (Да), то процесс обработки продолжается на этапе 630. На этапе 630 запрос направляется на удаленный DNS-ALG. Это выполняется с использованием частного адреса шлюза GW-удаленный. В противном случае, если результатом на этапе 626 принятия решения является (Нет), то обработка продолжается на этапе 628. На этапе 628 разрешается глобальное имя итеративно или рекурсивно в соответствии со стандартами RFC 1034 и RFC 1035. Затем процесс обработки продолжается на этапе 624, где ответ направляется обратно на запрашивающий хост.

Преимуществом является то, что варианты осуществления изобретения позволяют пользователю продолжать использование глобального доменного имени удаленной домашней сети для доступа к услугам в удаленной домашней сети. Однако возвращенный адрес будет разным в зависимости от того, существует ли туннель к удаленной домашней сети. Если туннель существует, то запрос, использующий глобальное доменное имя, возвращает частные адреса, что приводит к маршрутизации трафика через сеть VPN. С другой стороны, если туннель не существует, то запрос дает в результате глобальный адрес. В шлюзе GW может запоминаться предыстория предшествующих туннельных соединений, и, если запрос сделан в удаленную сеть, к которой до этого шлюз GW имел туннель, то может быть обеспечен обратный вызов, предлагающий пользователю определить, желает ли он восстановить этот туннель. В противном случае, шлюз GW может разрешить запрошенное имя через Интернет, возвращая тем самым глобальные адреса, связанные с запрошенным именем.

Выше было раскрыто несколько способов, систем и шлюзов для автоматической настройки средства переадресации запросов имени в системе доменных имен (DNS). Также раскрыты способы, системы и шлюзы для разрешения запроса доменного имени в системе доменных имен (DNS). В подробном описании предложены предпочтительные варианты осуществления только в качестве примеров, которые не подразумевают ограничение объема, применимости или конфигурации изобретения. Наоборот, подробное описание приведенных в качестве примера предпочтительных вариантов осуществления предоставляет специалистам в данной области техники возможность использовать их для реализации предпочтительных примерных вариантов осуществления изобретения. Следует понимать, что могут быть внесены различные изменения в функции и компоновку элементов, не выходя за рамки сущности и объема изобретения, изложенного в прилагаемой формуле изобретения.

1. Способ автоматической настройки средства переадресации запросов имени в системе доменных имен (DNS), причем способ содержит

передачу на удаленный шлюз через туннель виртуальной частной сети (VPN) пакета настройки DNS, содержащего глобальное имя домашней сети и частный адрес сервера DNS в домашней сети;

прием от удаленного шлюза через упомянутый туннель ответного пакета настройки DNS, содержащего глобальное имя другой домашней сети и частны