Способ аутентификации в сетях сотовой связи, система для его осуществления и ее узлы

Иллюстрации

Показать всеИзобретение относится к области систем сотовой связи, в частности к аутентификации в сетях сотовой связи. Технический результат заключается в упрощении операции аутентификации в системах сотовой связи на действующих сетях. Сущность изобретения заключается в том, что в системе аутентификации в сетях сотовой связи, содержащей мобильные станции, выполненные с возможностью связи с центром аутентификации абонентов, взаимосвязанный с ними через гостевой регистр контроллер базовых станций и базовую станцию, центр аутентификации абонентов содержит блок формирования значений используемых параметров, информационный вход которого является информационным входом центра, информационный выход подключен к информационному входу блока формирования значений сеансового ключа и отклика центра аутентификации и к информационному входу блока шифрования, информационные выходы которых подключены к информационному выходу центра аутентификации абонентов, а модуль аутентификации каждой мобильной станции содержит блок расшифрования, блок проверки значения полученного числа и блок формирования значения сеансового ключа и значения отклика мобильной станции. 4 н. и 9 з.п. ф-лы, 7 ил.

Реферат

Изобретение относится к области систем сотовой связи, в частности к способу аутентификации в сетях сотовой связи, системе для реализации этого способа и узлам системы.

В сетях мобильной связи, к примеру Global System for Mobile Communications (GSM), абонент должен быть аутентифицирован до того, как он получит возможность использовать сервисы сети. Аутентификация основана на секрете (долговременном криптографическом ключе Ki), который разделяется между сторонами связи. На модуле аутентификации мобильной станции (который в GSM является частью SIM-карты) хранятся идентификатор мобильного абонента (IMSI) и долговременный ключ абонента (Ki), который используется для аутентификации мобильной станции на гостевом регистре, который управляет доступом в сеть. Ключ (Ki) также хранится в центре аутентификации абонентов.

Известен способ аутентификации в сетях сотовой связи, в соответствии с которым мобильная станция передает запрос на установление связи к гостевому регистру. Так как гостевой регистр не имеет секретной информации для аутентификации мобильной станции, он передает запрос на получение аутентификационных данных в центр аутентификации абонентов, расположенный в домашней сети мобильной станции. В ответ на этот запрос центр аутентификации абонентов генерирует триплет (вектор) аутентификации, состоящий из значения случайного числа (RAND), отклика центра аутентификации (SRES) и сеансового ключа (Кс) шифрования, действующего на время сеанса связи. Отклик центра аутентификации (SRES) и сеансовый ключ (Кс) получаются с использованием значений случайного числа (RAND) и долговременного ключа (Ki). Центр аутентификации абонентов передает аутентификационный триплет (RAND, SRES, Кс) гостевому регистру, который передает случайное число (RAND) к мобильной станции. Модуль аутентификации мобильной станции принимает аутентификационный запрос с (RAND), затем с использованием такого же алгоритма, что и в центре аутентификации вычисляет из долговременного ключа (Ki) и (RAND) отклик мобильной станции (SRES*) и сеансовый ключ (Кс*). Затем передает (SRES*) в гостевой регистр. Гостевой регистр сравнивает сгенерированный мобильной станцией отклик (SRES*) со значением отклика (SRES), полученным из центра аутентификации. Если они не равны, то аутентификация мобильной станции считается неуспешной и процедура аутентификации прекращается. Если они равны, то мобильная станция считается успешно аутентифицированной гостевым регистром, затем он дает указание начинать связь с мобильной станцией с использованием сеансового ключа (Кс), который должен быть равным (Кс*) (см. патент США № 5661806, кл. Н04Е 9/00 от 26 августа 1997 г., или стандарт 3GPP TS 03.20 V8.3.0 (2006-06)).

Известна система аутентификации в сетях сотовой связи, содержащая центр аутентификации, гостевой регистр, контроллер базовых станций, базовые станции и мобильные станции с модулем аутентификации (SIM-картой) (см. патент США № 5661806, кл. Н04Е 9/00 от 26 августа 1997 г., или стандарт 3GPP TS 03.20 V8.3.0 (2006-06)).

Известные способ аутентификации и реализующая его система сотовой связи обладают следующими недостатками:

Во-первых, модуль аутентификации в данной системе не может аутентифицировать сеть, прежде чем сеть аутентифицирует ее, т.е. отсутствует взаимная аутентификация.

Во-вторых, модуль аутентификации в данной системе не обеспечивает защиту от атак с повторным воспроизведением параметров аутентификации.

В известном способе отсутствуют операции по проверке присланного на модуль аутентификации числа (RAND), что может привести к атакам на долговременный ключ с использованием специально сформированных ложных векторов аутентификации - чисел (RAND).

Кроме того, известный способ не реализует проверку однократности использования поступающих числе (RAND).

Следует отметить, что под числом (вектором) понимают многоразрадное двоичное число (вектор) фиксированной длины. Например, (RAND) - состоит из 128 двоичных разрядов (бит), (SRES) - 32 разрядов, (Кс) - 64 разрядов, (Кi) - 128 разрядов, (TEMP) - 128 разрядов.

Известен центр аутентификации абонентов, содержащий базу данных и узел формирования сигналов (SRES) и (Кс) (см. патент США №5661806, кл. H04L 9/00 от 26 августа 1997 г., или стандарт 3GPP TS 03.20 V8.3.0 (2006-06)).

Недостатком известного устройства являются ограниченные функциональные возможности, т.к. оно не способно обеспечивать формирование значения числа (RAND), подлинность которого может проверить мобильная станция. Это может привести к невозможности определения модулем аутентификации мобильной станции подлинности (RAND) полученного от центра аутентификации.

Известен модуль аутентификации мобильной станции, содержащий блок хранения (Кi) и блок формирования значений сеансового ключа (Кс*) и отклика (SRES*) мобильной станции (см. патент США №5661806, кл. H04L 9/00 от 26 августа 1997 г., или стандарт 3GPP TS 03.20 V8.3.0 (2006-06)).

Однако известный модуль имеет ограниченные функциональные возможности из-за отсутствия в нем узлов, необходимых для проверки подлинности формирования числа (RAND) сетью своего оператора. Кроме того, известный модуль не может обеспечивать сохранность значения долговременного ключа абонента (Ki), т.к. выдает информацию о нем всем обращающимся к нему через его информационные входы.

По технической сущности наиболее близким к предлагаемым изобретениям является способ аутентификации в сети сотовой связи, заключающийся в следующем:

Модуль аутентификации мобильной станции вырабатывает и посылает в центр аутентификации первое случайное число (RAND1) вместе со своими идентификационными данными (IMSI), центр аутентификации по идентификационным данным абонента (IMSI) находит в своей базе данных связанный долговременный ключ (Ki) абонента, вырабатывает второе случайное число (RAND2) и с использованием указанных случайных чисел (RAND1 и RAND2) вычисляет значения сеансового ключа (Кс), первого отклика (SRES1), который используется для аутентификации сети модулем аутентификации мобильной станции, и второго отклика (SRES2), который используется для аутентификации модуля аутентификации мобильной станции сетью, центр аутентификации посылает на гостевой регистр квартет чисел (RAND2, SRES1, SRES2, Кс), который запоминает его и передает на модуль аутентификации мобильной станции второе случайное число (RAND2) и первый отклик (SRES1), мобильная станция на основе долговременного ключа (Ki) абонента и случайных чисел (RAND1 и RAND2) вычисляет первый и второй отклики (SRES1* и SRES2*) и сеансовый ключ (Кс*), на модуле аутентификации мобильной станции выполняется сравнение значений первого отклика (SRES1*), вычисленного на мобильной станции (SRES1*) и полученного из центра аутентификации (SRES1), при их совпадении модуль аутентификации мобильной станции успешно аутентифицирует центр аутентификации и направляет гостевому регистру вычисленное значение второго отклика (SRES2*), а при несовпадении связь прекращается, в гостевом регистре выполняется сравнение значений запомненного значения отклика (SRES2), полученного от центра аутентификации и полученного с мобильной станции (SRES2*), при их совпадении процесс аутентификации модуля аутентификации мобильной станции считают успешным и начинают сеанс на согласованных значениях сеансовых ключей (Кс=Кс*) (Патент США № 6711400 В1, 2004 г., МКИ 7 Н04М 1/66).

Известна система аутентификации в сети сотовой связи, содержащая центр аутентификации абонентов, взаимосвязанный через гостевой регистр, контроллер базовых станций и базовые станции с модулями аутентификации мобильных станций (Патент США № 6711400 B1, 2004 г., МКИ 7 Н04М 1/66).

Однако известные способ и система отличаются сложностью реализации, так как требуют модернизации и замены стандартного оборудования сети сотовой связи, использующей двухпроходной протокол аутентификации, в частности сети GSM, включая замены гостевых регистров, контроллеров базовых станций, базовых станций и мобильных станций. Кроме того, в известной системе отсутствует защита от повторного воспроизведения (использования) аутентификационных данных, что может привести к незаконному использованию ресурсов сети нарушителями. Кроме того, в известных технических решениях используется случайно сформированное число (RAND2), что не позволяет проверить в мобильной станции правильность его формирования.

Техническим результатом изобретений является упрощение реализации внедрения способа аутентификации в системах сотовой связи на действующих сетях, а также повышение надежности путем обеспечения защиты от повторного воспроизведения аутентификационных данных для исключения возможности неправомерных попыток доступа к долговременному ключу (Ki) абонента.

Другим техническим результатом является расширение функциональных возможностей за счет обеспечения взаимной аутентификации между центром аутентификации абонентов и модулями аутентификации мобильных станций путем обеспечения центру аутентификации возможности формировать неслучайное число (RAND), которое можно проверить в модуле аутентификации мобильной станции.

Технический результат достигается тем, что в способе аутентификации в сетях сотовой связи, в соответствии с которым i-я мобильная станция посылает идентификационные данные абонента через базовую станцию, контроллер базовых станций и гостевой регистр в центр аутентификации абонентов, который по представленным идентификационным данным абонента находит в своей базе данных связанный с идентификационными данными абонента долговременный ключ абонента, формирует значение числа с предопределенной избыточностью и зашифровывает его с использованием долговременного ключа абонента, в результате чего получает зашифрованное значение числа с предопределенной избыточностью, на основе полученного числа с предопределенной избыточностью формирует значения отклика центра аутентификации абонентов и сеансового ключа, а затем посылает зашифрованное значение числа с предопределенной избыточностью, значения отклика центра аутентификации абонентов и значение сеансового ключа на гостевой регистр, который сохраняет их у себя и направляет полученное значение зашифрованного числа с предопределенной избыточностью через контроллер базовых станций и базовую станцию на модуль аутентификации i-ой мобильной станции, который расшифровывает полученное зашифрованное число с предопределенной избыточностью с использованием значения долговременного ключа абонента и проверяет избыточность полученного в результате расшифрования значение числа с предопределенной избыточностью, при положительном результате проверки модуль аутентификации i-й мобильной станции аутентифицирует центр аутентификации абонентов и формирует значения отклика мобильной станции и сеансового ключа с использованием значения числа с предопределенной избыточностью, а при отрицательном результате проверки формирует случайные, не зависящие от зашифрованного числа с предопределенной избыточностью, значения отклика и сеансового ключа, отличные от значений при успешной аутентификации, после этого i-я мобильная станция отправляет сформированное значение отклика в гостевой регистр, который производит сравнение сохраненного в нем значения отклика центра аутентификации с полученным откликом мобильной станции, и при их совпадении процесс аутентификации i-й мобильной станции считают успешно завершенным и начинают сеанс связи на значениях сеансовых ключей, выработанных в центре аутентификации и в модуле аутентификации мобильной станции, равных друг другу при успешной аутентификации.

Кроме того, при формировании значения числа с предопределенной избыточностью в центре аутентификации абонентов получают значение случайного числа с датчика случайных чисел, которое заранее определенным образом формируют в число с предопределенной избыточностью, а при проверке его избыточности в модуле аутентификации i-й мобильной станции производят проверку правильности формирования избыточности и при правильности формирования считают результат проверки числа с предопределенной избыточностью положительным, а в обратном случае - отрицательным.

Кроме того, при формировании числа с предопределенной избыточностью случайное число, полученное с датчика случайных чисел, конкатенируют (объединяют) с самим собой один или более раз, а при проверке его избыточности в модуле аутентификации i-й мобильной станции производят сравнение конкатенированных частей и при их равенстве считают формирование числа правильным.

Кроме того, для формировании значения числа с предопределенной избыточностью в центре аутентификации абонентов формируют значение однократно используемого числа и значение случайного числа, затем из значений этих чисел заранее определенным образом формируют число с предопределенной избыточностью, а в модуле аутентификации мобильной станции проверяют не только его избыточность, но и дополнительно проверяют однократность однократно используемого числа в числе с предопределенной избыточностью.

Кроме того, при формировании числа с предопределенной избыточностью из значений однократно используемого числа и случайного числа последовательно конкатенируют эти числа друг с другом два раза и получают число с предопределенной избыточностью.

Кроме того, при проверке в модуле аутентификации i-й мобильной станции однократности и избыточности полученного от центра аутентификации абонентов числа с предопределенной избыточностью выделяют значение сформированного в нем однократно используемого числа и проверяют его на однократность, что означает, что он не использовался в предыдущих сеансах аутентификации, а затем, производя сравнение двух или более составляющих его одинаковых частей, проверяют его на избыточность, причем при отрицательном результате одной из проверок считают результат проверки числа с предопределенной избыточностью отрицательным, а в обратном случае положительным.

Кроме того, в модуле аутентификации i-й мобильной станции и в центре аутентификации абонентов при формировании значения отклика центра аутентификации абонентов и сеансового ключа, число с предопределенной избыточностью расшифровывают на долговременном ключе абонента, затем прибавляют к полученному числу число с предопределенной избыточностью, делят его на две равные части, затем сеансовому ключу присваивают значение одной из частей, а значению отклика центра аутентификации абонентов присваивают значение другой из частей.

Технический результат для второго изобретения достигается тем, что в системе аутентификации в сетях сотовой связи, содержащей мобильные станции, выполненные с возможностью связи с центром (1) аутентификации абонентов, взаимосвязанный с ними через гостевой регистр (2) контроллер (3) базовых станций и базовую станцию (4), согласно техническому решению центр (1) аутентификации абонентов содержит блок (7) формирования значений используемых параметров, связанный через блок (9) формирования числа с предопределенной избыточностью с информационным входом блока (10) формирования значений сеансового ключа и отклика центра аутентификации и информационным входом блока (11) шифрования, информационные выходы (12-1, 12-2, 12-3) которых являются первым, вторым и третьим информационными выходами центра (1) аутентификации абонентов, соответственно, причем информационный вход блока (7) формирования значений используемых параметров является информационным входом (6) центра (1) аутентификации абонентов, а модуль аутентификации каждой мобильной станции (5-i) содержит блок (13-1) хранения значения долговременного ключа, блок (14) расшифрования, блок (15) проверки значения полученного числа и блок (16) формирования значения сеансового ключа и значения отклика мобильной станции, причем первый информационный вход блока (14) расшифрования (дешифрования) является информационным входом модуля (5-i) аутентификации мобильной станции, информационный выход блока (13-1) хранения значения долговременного ключа подключен ко второму информационному входу блока (14) расшифрования и первому информационному входу блока (16) формирования значения сеансового ключа и значения отклика мобильной станции, выходы которого являются информационными выходами (17-1) и (17-2) модуля аутентификации мобильной станции, информационный выход блока (14) расшифрования подключен к первому информационному входу блока (15) проверки значения полученного числа, информационный выход которого подключен ко второму информационному входу блока (16) формирования значения сеансового ключа и значения отклика мобильной станции.

Кроме того, блок (7) формирования значений используемых параметров центра (1) аутентификации абонентов содержит базу (8-1) данных, датчик (8-2) случайных чисел и узел (8-3) формирования значения однократно используемого параметра, информационные входы которых подключены к информационному входу блока (7) формирования значений используемых параметров, информационные выходы являются первым, вторым и третьим информационными выходами блока (7) формирования значений используемых параметров, соответственно, а база (8-1) данных и узел (8-3) формирования однократно используемого параметра соединены между собой через свои информационные входы-выходы, причем модуль (5-i) аутентификации мобильной станция дополнительно содержит блок (13-2) хранения ранее использованных параметров, информационный выход которого подключен ко второму информационному входу блока (15) проверки значения полученного числа, выполненного с возможностью проверки однократности использования параметра, получаемого в узле (8-3) формирования значения однократно используемого параметра.

Технический результат для третьего изобретения заключается в том, что в центре (1) аутентификации абонентов, содержащем блок (7) формирования значений используемых параметров, имеющий два информационных выхода и один информационный вход, являющийся информационным входом (6) центра (1), блок (10) формирования значений сеансового ключа и отклика центра аутентификации, имеющий информационный вход и два информационных выхода, являющихся первым и вторым информационными выходами центра, причем первый информационный выход блока (7) формирования значений используемых параметров подключен к информационному входу блока (10) формирования значений сеансового ключа и отклика центра аутентификации, согласно техническому решению дополнительно введены блок (9) формирования значения числа с предопределенной избыточностью и блок (11) шифрования, причем второй информационный выход блока (7) формирования значений используемых параметров соединен с первым информационным входом блока (9) формирования значения числа с предопределенной избыточностью, выход которого подключен к информационному входу блока (10) формирования значений сеансового ключа и отклика центра аутентификации и информационному входу блока (11) шифрования, который подключен к первому информационному выходу блока (7) формирования значений используемых параметров, а информационный выход блока (11) шифрования является третьим информационным выходом центра (1) аутентификации абонентов.

Кроме того блок (7) формирования значений используемых параметров содержит базу (8-1) данных, датчик (8-2) случайных чисел и узел (8-3) формирования значения однократно используемого параметра, информационные входы которых подключены к информационному входу блока (7) формирования значений используемых параметров, информационные выходы являются первым, вторым и третьим информационными выходами блока (7) формирования значений используемых параметров, соответственно, база (8-1) данных и узел (8-3) формирования однократно используемого параметра соединены через свои информационные входы-выходы, причем третий информационный выход блока (7) подключен ко второму информационному входу блока (9).

Технический результат для четвертого изобретения заключается в том, что в модуль аутентификации мобильной станции, содержащий информационный вход, два информационных выхода, блок (13-1) хранения значения долговременного ключа, информационный выход которого подключен к первому информационному входу блока (16) формирования значения сеансового ключа и значения отклика мобильной станции, первый и второй информационные выходы которого являются первым и вторым информационным выходами (17-1) и (17-2) модуля аутентификации мобильной станции, согласно техническому решению дополнительно введены блок (14) расшифрования (дешифрования) и блок (15) проверки значения полученного числа, причем первый информационный вход блока (14) расшифрования является информационным входом модуля (5-i) аутентификации мобильной станции, второй информационный вход блока (14) расшифрования подключен к информационному выходу блока (13-1) хранения значения долговременного ключа, информационный выход блока (14) подключен к первому информационному входу блока (15) проверки значения полученного числа, информационный выход которого соединен со вторым информационным входом блока (16) формирования значения сеансового ключа и значения отклика мобильной станции.

Кроме того, дополнительно введен блок (13-2) хранения ранее использованных параметров, выход которого подключен ко второму информационному входу блока (15) проверки значения полученного числа.

Сущность изобретений заключается в том, что введение дополнительных узлов и блоков только в центр аутентификации абонентов и в модули мобильных станций позволяет проводить обоюдную аутентификацию без замены стандартного оборудования (гостевого регистра, контроллера базовых станций и базовых станций) в действующих сетях систем сотовой связи. Это достигается за счет использования не случайно формируемых запросов, передаваемых от центра аутентификации к модулям аутентификации мобильных станций, которые не могут быть там проверены, а зашифрованного значения числа с предопределенной избыточностью, которое можно проверить только в модуле аутентификации мобильной станции. Кроме того, число с предопределенной избыточностью может быть сформировано с использованием однократно используемых параметров, и эта однократность может быть проверена в модуле аутентификации мобильной станции, что обеспечивает надежную защиту от повторного воспроизведения аутентификационных данных.

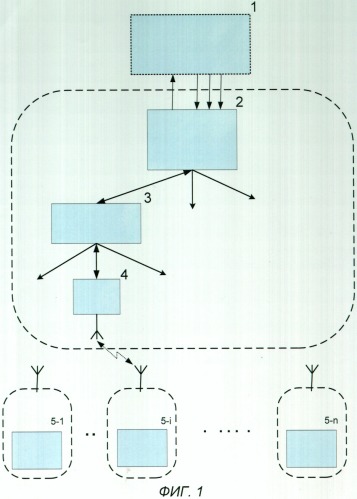

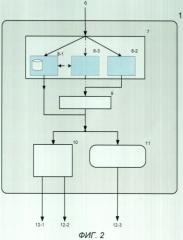

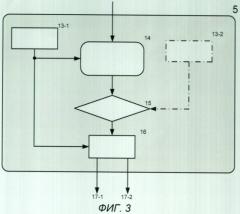

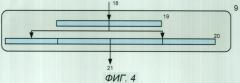

На Фиг.1 приведена структурная схема сети сотовой связи, на Фиг.2 - структурная схема центра аутентификации абонентов, на Фиг.3 - структурная схема модуля аутентификации мобильной станции, на Фиг.4 - структурная схема блока формирования значения числа с предопределенной избыточностью, на Фиг.5 - структурная схема блока формирования значений сеансового ключа и отклика центра аутентификации, на Фиг.6 - структурная схема блока проверки значения полученного числа, на Фиг.7 - порядок обмена данными при аутентификации в сетях сотовой связи.

Предлагаемый способ заключается в следующем.

В начале, i-я мобильная станция посылает идентификационные данные (IMSI) абонента через базовую станцию, контроллер базовых станций и гостевой регистр в центр аутентификации абонентов (см. Фиг.7). Центр аутентификации по представленным идентификационным данным абонента (IMSI) находит в своей базе данных связанный с идентификационными данными (IMSI) абонента долговременный ключ (Кi) абонента и формирует значение числа (TEMP) с предопределенной избыточностью.

Под числом с предопределенной избыточностью подразумевают такое число, которое состоит, как минимум, из одной пары двух одинаковых чисел: (например, число [12341234] состоит из двух конкатенированных (объединенных в одно) чисел [1234], или число [11222211] состоит из двух пар чисел [11] и [22]).

Следует отметить, что при формировании значения числа (TEMP) с предопределенной избыточностью в центре аутентификации абонентов получают значение случайного числа с датчика случайных чисел. Затем из этого случайного числа формируют число с предопределенной избыточностью (TEMP). При проверке его избыточности в модуле аутентификации i-й мобильной станции производят проверку правильности формирования избыточности и при правильности формирования считают результат проверки числа с предопределенной избыточностью положительным, а в обратном случае - отрицательным. Следует уточнить, что формировать число (TEMP) с предопределенной избыточностью можно так - случайное число (RNG), полученное с датчика случайных чисел конкатенируют с самим собой один или более раз. Под случайным числом (RNG) понимают такое число, которое нельзя предсказать до его получения из датчика случайных чисел. А при проверке его избыточности в модуле аутентификации i-й мобильной станции производят сравнение конкатенированных частей и при их равенстве считают формирование числа (TEMP) с предопределенной избыточностью правильным. Кроме того, формирование значения числа (TEMP) с предопределенной избыточностью в центре аутентификации абонентов возможно осуществлять и таким образом: дополнительно формируют значение однократно используемого числа (SQN) и значение случайного числа (RNG). Под однократно используемым числом (SQN) понимают такое число, которое не использовалось при предыдущих сеансах аутентификации для этой мобильной станции. Затем из значений числа (SQN) и случайного числа (RNG) формируют значение числа с предопределенной избыточностью (TEMP). А в модуле аутентификации мобильной станции проверяют не только его избыточность, но и дополнительно проверяют однократность его использования путем проверки однократности использования числа (SQN). Следует уточнить, что при формировании числа (TEMP) с предопределенной избыточностью из значений однократно используемого числа (SQN) и случайного числа (RNG) последовательно конкатенируют эти числа друг с другом два раза и получают число с предопределенной избыточностью . А при проверке в модуле аутентификации i-й мобильной станции однократности и избыточности полученного от центра аутентификации абонентов числа (TEMP) с предопределенной избыточностью выделяют из него значение однократно используемого числа (SQN). Затем проверяют его на однократность, что означает, что он не использовался в предыдущих сеансах аутентификации, и, производя сравнение двух или более составляющих его одинаковых частей, проверяют его на избыточность. При отрицательном результате одной из проверок считают результат проверки числа с предопределенной избыточностью отрицательным, а в обратном случае положительным.

Затем центр аутентификации зашифровывает число (TEMP) с предопределенной избыточностью с использованием долговременного ключа (Ki) абонента, в результате чего получает зашифрованное значение числа (RAND) с предопределенной избыточностью.

Следует отметить, что противник, не знающий долговременный ключ (Ki) абонента и наблюдающий число (RAND) в канале связи, не может определить число (TEMP) с предопределенной избыточностью. А посылая ложные (случайные) числа (RAND), противник не может с какой-либо приемлемой вероятностью получить при расшифровании число, обладающее необходимой избыточностью. То есть правильность формирования числа (TEMP) можно проверить только зная долговременный ключ (Ki). Это обеспечивает надежную аутентификацию сети мобильной станцией.

Затем на основе того же числа (TEMP) с предопределенной избыточностью центр аутентификации формирует значение отклика центра (SRES) аутентификации абонентов и значение сеансового ключа (Кс). Следует отметить, что в модуле аутентификации i-й мобильной станции и в центре аутентификации абонентов при формировании значения отклика (SRES) и значения сеансового ключа (Кс) можно поступать следующим образом - число (TEMP) с предопределенной избыточностью расшифровывают (применяют функцию расшифрования к числу (TEMP)) на долговременном ключе (Ki) абонента, затем к результату расшифрования побитово прибавляют число (TEMP) с предопределенной избыточностью. Это позволяет получить из числа (TEMP) такое значение, которое невозможно получить без знания ключа (Ki). Затем результат сложения, который имеет N разрядов, разбивают на 2 равные части, одна из которых имеет с 1 по N/2 разряды, а вторая - с N/2+1 по N разряды. Затем сеансовому ключу (Кс) присваивают значение одной из частей, а значению отклика центра (SRES) аутентификации абонентов присваивают значение другой части.

После этого центр аутентификации посылает триплет (RAND, SRES, Кс) на гостевой регистр. Гостевой регистр сохраняет триплет у себя, а полученное значение зашифрованного числа (RAND) с предопределенной избыточностью посылает через контроллер базовых станций и базовую станцию на i-ю мобильную станцию в ее модуль аутентификации. Он расшифровывает полученное зашифрованное число (RAND) с предопределенной избыточностью с использованием значения долговременного ключа (Ki) абонента, а затем проверяет избыточность полученного в результате расшифрования числа (TEMP) с предопределенной избыточностью. При положительном результате проверки модуль аутентификации i-й мобильной станции аутентифицирует центр аутентификации абонентов и формирует с использованием значения числа (TEMP) с предопределенной избыточностью значение отклика (SRES*) мобильной станции и значение сеансового ключа (Кс*).

При отрицательном результате проверки модуль аутентификации i-й мобильной станции формирует случайные, независящие от зашифрованного числа (RAND) с предопределенной избыточностью, значения отклика (SRES*) и сеансового ключа (Кс*), отличные от значений при успешной аутентификации. Затем модуль аутентификации отправляет сформированное значение отклика (SRES*) в гостевой регистр, который производит сравнение сохраненного в нем значения отклика (SRES), полученного от центра аутентификации, с полученным откликом (SRES*) от модуля аутентификации мобильной станции. При совпадении значений этих откликов процесс аутентификации i-й мобильной станции считают успешно завершенным, и начинают сеанс связи на значениях сеансовых ключей, выработанных в центре аутентификации (Кс), и в модуле аутентификации мобильной станции (Кс*), равных друг другу при успешной аутентификации.

Система аутентификации в сети сотовой связи (Фиг.1) содержит центр 1 аутентификации абонентов, взаимосвязанный через гостевой регистр 2, контроллер 3 базовых станций и базовую станцию 4 с модулями 5-1...5-n (где n - целое число) аутентификации мобильных станций.

Центр 1 аутентификации абонентов (Фиг.2) содержит информационный вход 6, соединенный с информационным входом блока 7 формирования значений используемых параметров, который включает базу (8-1) данных, датчик (8-2) случайных чисел и может включать узел (8-3) формирования значения однократно используемого параметра. Кроме того, центр 1 содержит блок (9) формирования числа (вектора) с предопределенной избыточностью (TEMP), блок 10 формирования значений сеансового ключа (Кс) и отклика центра аутентификации (SRES) и блок (11) шифрования (зашифрования). Информационные входы базы (8-1) данных, датчика (8-2) случайных чисел и узла (8-3) формирования значения однократно используемого параметра подключены к информационному входу блока (7) формирования значений используемых параметров, а их информационные выходы являются первым, вторым и третьим информационными выходами блока (7). К информационному входу блока (9) подключены второй и третий информационные выходы блока (7) формирования значений используемых параметров. К информационному входу блока (10) формирования значений сеансового ключа (Кс) и отклика центра аутентификации (SRES) и информационному входу блока (11) подключен первый информационный выход блока (7) и информационный выход блока (9). Таким образом, блок (7) формирования значений используемых параметров связан через блок (9) формирования числа с предопределенной избыточностью с информационным входом блока (10) формирования значений сеансового ключа и отклика центра аутентификации и информационным входом блока (11). Информационные выходы (12-1, 12-2, 12-3) блоков (10) и (11) являются первым, вторым и третьим информационными выходами центра (1) аутентификации абонентов, соответственно. База (8-1) данных и узел (8-3) формирования однократно используемого параметра соединены между собой через свои информационные входы-выходы.

Блок (9) формирования числа с предопределенной избыточностью (Фиг.4) содержит информационный вход (18) и информационный выход (21). А так же последовательно соединенные первый и второй регистры (19) и (20), соответственно. Причем вход первого регистра (19) является входом (18) блока (9), а выход второго регистра (20) является выходом (21) блока (9). Второй регистр (20) состоит из двух равных частей, каждая из которых представляет собой первый регистр (19). Выход первого регистра (19) подключен ко входам частей второго регистра (20). Например регистр (19) имеет 64 разряда, а регистр (20) имеет 128 разрядов.

Блок (10) формирования значений сеансового ключа и отклика центра аутентификации (Фиг.5) содержит информационный вход (22), первый и второй информационные выходы (23-1) и (23-2), соответственно, а так же два регистра (24) и (27) одинаковой длины, узел расшифрования (25) и два узла сложения (26) и (28). Информационный вход первого регистра (24) и первый информационный вход узла (25) расшифрования образуют информационный вход (22) блока (10). Информационный выход первого регистра (24) подключен ко второму информационному входу узла (25) и первому информационному входу узла (26) сложения. Информационный выход узла (25) подключен ко второму информационному входу узла (26), информационный выход которого подключен к информационному входу второго регистра (27). Регистр (27) состоит из трех частей, входы которых подключены к общему информационному входу регистра. Выходы первой и второй частей регистра (27) подключены к информационным входам узла (28) сложения, выход которого является первым информационным выходом (23-1) блока (10), а выход третьей части является вторым информационным выходом (23-2) блока (10). Причем размеры (количество разрядов) первой и второй части регистра (27) равны четверти его длины, а размер третьей части равен половине его длины. Например, длина регистра (27) равна 128 разрядов, тогда первая его часть равна разрядам с 1 по 32, вторая - с 33 по 64, а третья - с 65 по 128 разряд.

Блок (11) шифрования, узел (25) расшифрования (дешифрования) и блок (14) расшифрования могут быть выполнены по стандартным схемам шифратора и дешифратора, соответственно (см., например, Advanced Encryption Standard, FIPS 197).

Датчик (8-2) случайных чисел может быть выполнен по стандартной схеме генератора случайных чисел (см., например, NIST SP 800-90).

Модуль (5-i) аутентификации каждой мобильной станции содержит блок (13-1) хранения значения долговременного ключа, блок (14) расшифрования (дешифрования), блок (15) проверки значения полученного числа и блок (16) формирования значения сеансового ключа и значения ожидаемого отклика мобильной станции. Причем первый информационный вход блока (14) расшифрования является информационным входом мобильной станции (5-i), информационный выход блока (13-1) подключен ко второму информационному входу блока (14) расшифрования и первому информационному входу блока (16) формирования значения сеансового ключа и значения ожидаемого отклика мобильной станции, выходы которого являются информационными выходами (17-1) и (17-2) модуля аутентификации мобильной станции. Информационный выход блока (14) расшифрования подключен к первому информационному входу блока (15) проверки значения полученного числа. Информационный выход блока (15) подключен ко второму информационному входу блока (16) формирования значения сеансового ключа и значения ожидаемого отклика мобильной станции.

Блок (16) формирования значения сеансового ключа и значения ожидаемого отклика мобильной станции выполнен аналогично блоку (10). Причем первый и второй информационные входы блока (16) выполняют функцию объединенного информационного входа блока (10). При одинаковых значениях на входах эти блоки должны давать одинаковые результаты на выходах.

Блоки (13-1) и (13-2) могут быть выполнены как стандартные ячейки памяти ПЗУ.

Блок (15) содержит первый и второй информационный входы (30) и (31), соответственно, регистр (32), узел (33) проверки избыточности числа с предопределенной избыточностью, узел (34) проверки однократности однократно используемого параметра, коммутатор (35) и информационный выход (29). Первый информационный вход (30) подключен к регистру (32), информационный выход (32) которого подключен к информационным входам узлов (33) и (34). А информационный вход (31) подкл