Персональный удаленный межсетевой экран

Иллюстрации

Показать всеИзобретение относится к способу и серверу (10) шлюзов виртуальной частной сети (VPN) для обеспечения правил для беспроводного доступа по защищенному туннельному соединению в корпоративную сеть (20). Техническим результатом является расширение функциональных возможностей. Корпоративная сеть (20) защищена функциональными возможностями межсетевого экрана с разными конфигурациями доступа для разных удаленных пользователей. Сервер (10) VPN-шлюзов включает в себя базу (15) данных пользователей, которая обеспечивает правила доступа в корпоративную сеть (20) каждого пользователя с использованием защищенного туннеля. Правила доступа включают в себя конкретные наборы ТСР-портов, ассоциированные с конкретными пользователями. Сервер (10) шлюзов ограничивает доступ аутентифицированного пользователя в корпоративную сеть (20), причем доступ выполняется посредством туннельного соединения, предоставленного сервером (10) шлюзов, к ассоциированным разрешенным серверным ТСР-портам. 3 н. и 11 з.п. ф-лы, 2 ил.

Реферат

ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

Настоящее изобретение относится к способу и серверу шлюзов виртуальной частной сети (VPN) для обеспечения правил для беспроводного доступа по защищенному туннельному соединению в корпоративную сеть.

ПРЕДШЕСТВУЮЩИЙ УРОВЕНЬ ТЕХНИКИ

Ожидается, что желание и возможность использовать беспроводные терминалы для осуществления доступа к сети Интернет будут быстро расти в течение ближайших лет. Такой доступ будет значительно усовершенствован сетями мобильной связи третьего поколения (3G), которые операторы сетей мобильной связи внедрили или готовы внедрить по всему миру. К тому же, существующие сети мобильной связи в последнее время были модернизированы дополнительными функциональными возможностями для содействия такому доступу, например, сети GSM (глобальной системы мобильной связи), модернизированные функциональными возможностями GPRS (общей службы пакетной радиопередачи).

В то же время, количество служащих, желающих использовать беспроводные терминалы для осуществления доступа к ресурсам своей компании, когда они находятся вне офиса, является постоянно возрастающим, особенно с внедрением все более и более мощных беспроводных устройств, которые предоставляют функциональные возможности, каковые делают их применимыми в качестве инструментального средства удаленной работы.

Желание осуществления беспроводного доступа к ресурсам корпоративной сети вместе с возрастающими возможностями для беспроводного доступа к сети Интернет будет увеличивать развертывание компаниями виртуальных частных сетей (VPN), предназначенных для обеспечения клиентов беспроводным доступом к ресурсам компании.

Вообще, виртуальная частная сеть (VPN) является концепцией, которая надстраивает защищенную частную инфраструктуру связи поверх сети общего пользования. Логическое понятие VPN-туннель подменяет частную линию связи, и туннель может взаимно связывать два узла корпоративной сети, так называемая VPN межузловой связи, или взаимно связывать удаленного пользователя с корпоративной сетью, так называемая VPN удаленного доступа.

В VPN удаленного доступа сервер VPN-шлюзов в типичном случае взаимно связывает корпоративную сеть с сетью Интернет. Так, пользователь может использовать Интернет-соединение по телефонной линии, предоставляемое поставщиком Интернет-обслуживания, для того чтобы подключиться к корпоративной сети через сервер VPN-шлюзов. Поскольку пользователь подключается через сеть общего пользования, необходимо предпринимать определенные меры безопасности, в типичном случае, шифрование соединения и аутентификацию пользователя. После того, как сервер VPN-шлюзов успешно аутентифицирует пользователя по шифрованному соединению между клиентом и корпоративным VPN-шлюзом, пользователь обеспечивается доступом в корпоративную сеть через так называемый защищенный VPN-туннель. Используя туннель, пользователь способен осуществлять доступ к разным ресурсам в сети компании. Подобным образом, если пользователи используют беспроводные клиентские терминалы, имеющие доступ к Интернет через беспроводную сеть, защищенные VPN-туннели могут быть установлены между беспроводными клиентами и VPN-шлюзом через беспроводную сеть и сеть Интернет, тем самым давая возможность беспроводного удаленного доступа к корпоративным сетевым ресурсам.

Как установлено, доступ в корпоративную сеть через защищенное соединение VPN-туннеля предполагает шифрование соединения и аутентификацию осуществляющего доступ пользователя. Однако, как только защищенное туннельное соединение установлено, в пределах туннеля нет никаких специфичных для конкретного пользователя правил доступа. Взамен туннель дает беспроводному клиенту возможность использовать все TCP-порты (порты протокола управления передачей), которые постоянно открыты для любого аутентифицированного осуществляющего доступ пользователя.

Наличие постоянно открытых TCP-портов в пределах защищенного проходного соединения для всех аутентифицированных пользователей не согласуется с тем фактом, что многие служащие, использующие беспроводные клиентские терминалы, нуждаются всего лишь в доступе к определенным приложениям в пределах корпоративной сети. Более того, некоторые служащие даже могут еще не быть авторизованными (уполномоченными) для осуществления доступа к определенным корпоративным приложениям. Следовательно, желательно предусмотреть конструкцию, которая простым путем дает компании возможность управлять тем, до какой степени беспроводным клиентам предоставлена возможность осуществлять доступ в корпоративную сеть в пределах защищенного VPN-туннеля.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Настоящее изобретение предусматривает VPN-шлюз с функциональными возможностями межсетевого экрана, который способен различать тип доступа, разрешенного по разным пользователям, в корпоративную сеть.

Согласно изобретению эти функциональные возможности достигаются посредством способа по независимому п. 1 формулы изобретения и сервером шлюзов виртуальной частной сети по независимому п. 12 формулы изобретения. Предпочтительные варианты осуществления определены в зависимых пунктах формулы изобретения.

Идея, на которой основано настоящее изобретение, состоит в том, чтобы предоставлять беспроводный удаленный доступ в корпоративную сеть, которая защищена функциональными возможностями межсетевого экрана, с разными конфигурациями доступа для разных удаленных пользователей.

Согласно изобретению сервер VPN-шлюзов включает в себя базу данных пользователей, которая предусматривает правила, специфичные для каждого пользователя, для доступа в корпоративную сеть с использованием защищенного туннеля. Правила включают в себя конкретные наборы TCP-портов, ассоциированные с соответственными отдельными пользователями. Сервер шлюзов ограничивает доступ аутентифицированного пользователя в корпоративную сеть, каковой доступ выполняется посредством туннельного соединения, предоставленного сервером шлюзов, к ассоциированным разрешенным серверным TCP-портам.

Таким образом, вместо предоставления аутентифицированному пользователю возможности использовать любые имеющиеся в распоряжении серверные TCP-порты в пределах защищенного туннеля функциональные возможности межсетевого экрана сервера VPN-шлюзов согласно настоящему изобретению будут всего лишь представлять пользователю возможность осуществлять доступ в корпоративную сеть посредством защищенного туннеля с использованием серверных TCP-портов, ассоциированных с пользователем в базе данных пользователей. Это означает, что возможно различать типы доступа в корпоративную сеть, которые разрешены по разным пользователям. Например, одному пользователю может быть предоставлена возможность использовать все имеющиеся в распоряжении TCP-порты, или сокеты, в пределах защищенного туннеля, таким образом, давая возможность удаленно взаимодействовать с различным количеством приложений в корпоративной сети. Одновременно, другому пользователю может быть предоставлена возможность использовать только серверные TCP-порты для удаленного взаимодействия с процессом сервера электронной почты в корпоративной сети.

Защищенный туннель предпочтительно связан с конкретным серверным TCP-портом сервера шлюзов, в то время как разрешенные TCP-порты для реального пользовательского трафика в пределах туннеля являются заранее сконфигурированными в базе данных пользователей. Серверный TCP-порт для самого туннеля предварительно сконфигурирован в приложении пользователя.

Предпочтительно, пользовательский доступ в корпоративную сеть содержит два отдельных TCP-сеанса. Один - VPN-туннель в виде шифрованного соединения между пользовательским беспроводным клиентским терминалом и сервером шлюзов и один сеанс - между сервером шлюзов и внутренним сервером корпоративной сети. В последнем из двух TCP-сеансе сервер шлюзов действует в качестве клиента по отношению к серверному сокету, задаваемому разрешенным серверным TCP-портом.

База данных пользователей может быть сконфигурирована различными полезными способами, чтобы контролировать и уточнять доступ пользователей в корпоративную сеть через туннельное соединение. Некоторые из этих возможных конфигураций обсуждены ниже.

Предпочтительно, база данных пользователей ассоциирует номер серверного TCP-порта отдельного пользователя с отдельным IP-адресом (адресом межсетевого протокола) в пределах корпоративной сети. Таким образом, пользовательские данные разных клиентов, использующих протокол одного и того же порта посредством либо использования одних и тех же широко известных сокетов, либо использования разных номеров TCP-портов, ассоциированных с протоколом одного и того же порта, могут быть переправлены адресатам информации с разными IP-адресами в пределах корпоративной сети. Эти адресаты информации затем могут быть использованы, чтобы различать доступные ресурсы и приложения для разных пользователей, использующих один и тот же протокол доступа.

Преимущественно, разрешенные серверные TCP-порты пользователя являются серверными TCP-портами клиентской стороны, ассоциированными в базе данных пользователей с соответственными серверными TCP-портами серверной стороны. Это предоставляет возможность ассоциировать разные серверные TCP-порты клиентской стороны с одним и тем же серверным TCP-портом серверной стороны. Это является полезным, так как это дает клиенту возможность выполнять, например, два разных экземпляра клиентских прикладных процессов по отношению к одному и тому же серверному прикладному процессу. Например, клиент может иметь два параллельных процесса почтового клиента, осуществляющих связь с одним и тем же процессом почтового сервера.

Кроме того, полезно конфигурировать базу данных пользователей, чтобы ассоциировать разные TCP-порты клиентской стороны, разрешенные для отдельного пользователя, с одним и тем же TCP-портом серверной стороны, но с разными IP-адресами. Таким образом, клиент способен получать параллельные соединения, с использованием одного и того же протокола, с разными IP-адресами в корпоративной сети, используя разные TCP-порты клиентской стороны для разных соединений. Это предоставляет возможность для клиента иметь в распоряжении разные параллельные процессы почтового клиента, осуществляющие связь с разными процессами почтового сервера по разным IP-адресам.

Преимущественно, база данных пользователей сконфигурирована так, чтобы ассоциировать серверный TCP-порт клиентской стороны с серверным TCP-портом серверной стороны и IP-адресом корпоративного DNS-сервера (сервера службы доменных имен) в пределах корпоративной сети. Это дает представляющему интерес клиенту возможность использовать корпоративную DNS-службу в пределах туннельного соединения.

Набор разрешенных серверных TCP-портов в пределах туннеля, которые ассоциированы с конкретным пользователем, предпочтительно передается пользователю после того, как он был аутентифицирован. Таким образом, пользователь будет информирован о тех серверных TCP-портах, которым разрешено быть использованными в туннеле, в случае, когда клиент не был предварительно сконфигурирован посредством информации о таких разрешенных серверных TCP-портах. К тому же это дает возможность изменения разрешенных TCP-портов в базе данных пользователей без необходимости соответственным образом переконфигурировать клиента перед использованием туннельного соединения.

Серверные TCP-порты, разрешенные для использования клиентом, могут быть широко известными сокетами или произвольными портами. В случае, когда используются произвольные серверные TCP-порты, вариант осуществления изобретения предусматривает, что база данных пользователей ассоциирует специфичный для конкретного порта протокол с разрешенными серверными TCP-портами, каковые протоколы передаются клиенту вместе с TCP-портами после аутентификации.

Упомянутые выше и дополнительные признаки и преимущества настоящего изобретения будут в большей степени полностью понятны из последующего описания некоторого количества иллюстративных вариантов осуществления изобретения. Как понятно, различные модификации, изменения и различные сочетания признаков, попадающие в пределы сущности и объема изобретения, станут очевидными специалистам в данной области техники при изучении главной идеи, изложенной в материалах настоящей заявки, и последующего подробного описания.

ПЕРЕЧЕНЬ ФИГУР

Иллюстративные варианты осуществления настоящего изобретения далее будут описаны со ссылкой на сопроводительные чертежи, на которых:

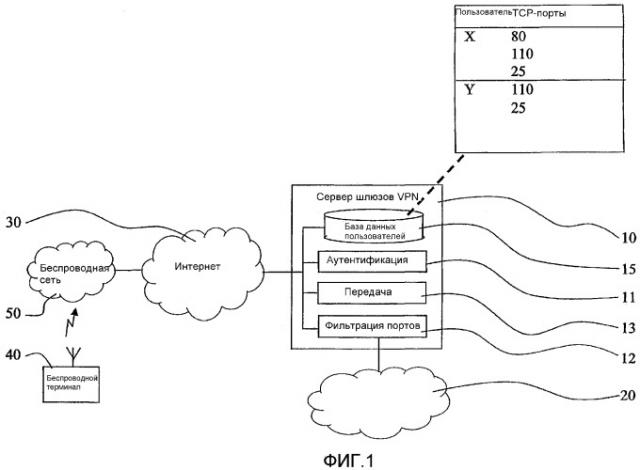

Фиг.1 - схематичное представление иллюстративной среды системы в целом, в которой вариант осуществления изобретения заключен и работоспособен; и

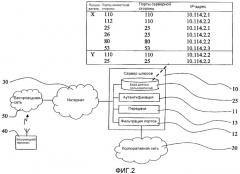

Фиг.2 - схематичное представление той же самой иллюстративной среды системы в целом, в которой еще один вариант осуществления изобретения заключен и работоспособен.

ПОДРОБНОЕ ОПИСАНИЕ ИЗОБРЕТЕНИЯ

Со ссылкой на фиг.1 далее изобретение будет описано более подробно. Фиг.1 показывает сервер 10 шлюзов виртуальной частной сети (VPN), взаимно связывающий корпоративную сеть 20, в типичном случае - сеть Интернет (локальную сеть, использующую технологии Интернет) и сеть Интернет 30. Пользовательский беспроводной клиентский терминал 40 показан в качестве обладающего доступом к сети Интернет через беспроводную сеть 50.

Сервер VPN-шлюзов включает в себя базу 15 данных пользователей, сконфигурированную так, чтобы ассоциировать разных пользователей с разными специфичными для конкретного пользователя правилами для осуществления доступа в корпоративную сеть 20. База данных пользователей предоставляет специфичные для конкретного пользователя правила посредством ассоциирования разных пользователей с разными наборами серверных TCP-портов, которые разрешено использовать при осуществлении доступа в корпоративную сеть посредством соединения VPN-туннеля.

Сервер 10 VPN-шлюзов сконфигурирован так, чтобы использовать один конкретный серверный TCP-порт для предоставления защищенного VPN-туннеля, с помощью которого пользователь может осуществлять доступ в корпоративную сеть 20 с использованием беспроводного клиентского терминала 40. Туннель создается, когда беспроводной клиент 40 использует этот конкретный порт, чтобы инициировать шифрованное SSL-соединение (соединение уровня защищенных сокетов) между клиентом 40 и сервером 10 шлюзов в качестве собственного сеанса. Этот сеанс заканчивается на сервере шлюзов. Дополнительные соединения между сервером 10 шлюзов и внутренними серверами корпоративной сети 20 обеспечиваются посредством новых нешифрованных отдельных TCP-сеансов.

Таким образом, пользовательский доступ к внутреннему серверу корпоративной сети 20 обеспечивается посредством отдельного TCP-сеанса между клиентом 40 и сервером 10 шлюзов и дополнительным TCP-сеансом между сервером 10 шлюзов и внутренним сервером, где сервер шлюзов действует в качестве клиента.

Сервер 10 VPN-шлюзов дополнительно включает в себя средство 11 аутентификации для аутентификации пользователя, подключающегося к VPN-туннелю, средство 12 фильтрации портов для ограничения доступа аутентифицированного пользователя в туннеле и средство 13 передачи для передачи набора разрешенных серверных TCP-портов аутентифицированному пользователю.

Специалисту в данной области техники должно быть понятно, что база 15 данных пользователей, средство 11 аутентификации, средство 12 фильтрации портов - все реализованы хорошо известными аппаратными схемами современного уровня техники, включающими в себя схемы памяти, интерфейсные схемы и микропроцессор, которые сконфигурированы и управляемы, с тем чтобы работать в соответствии с изобретением. Микропроцессор выполняет программные команды, которые загружены в память и которые предписывают аппаратным схемам быть сконфигурированными и работать в соответствии с различными вариантами осуществления изобретения. Назначение этих программных команд будет понятно специалисту в области программирования после восприятия изучаемого содержания настоящей заявки.

Снова со ссылкой на фиг.1 далее будет описан иллюстративный вариант осуществления. На фиг.1 показана иллюстративная конфигурация в базе 15 данных пользователей, которая ассоциирует пользователя Х с набором разрешенных TCP-портов, состоящим из портов 80, 110 и 25. Эти порты известны специалистам в данной области техники как сокеты для протоколов HTTP (протокола передачи гипертекста), POP3 (почтового протокола - версия 3) и SMTP (протокола пересылки электронной почты), соответственно. Подобным образом пользователь Y ассоциирован только с разрешенными портами 110 и 25. Таким образом, доступ пользователя Y в корпоративную сеть 20 сконфигурирован ограниченным доступом к почтовому серверу, тогда как пользователю X, в дополнение к доступу к почтовому серверу, также предоставлена возможность осуществлять доступ к Web-приложениям в пределах корпоративной сети.

Беспроводной клиент 40 включает в себя клиентское приложение, сконфигурированное так, чтобы осуществлять доступ к VPN-туннелю, предоставленному сервером шлюзов. Чтобы осуществить доступ к туннелю, клиент подключается к IP-адресу сервера VPN-шлюзов и конкретному серверному TCP-порту туннеля. Если серверным TCP-портом для туннеля является, например, порт 83, клиентское приложение будет предварительно сконфигурировано так, чтобы подключаться к серверному TCP-порту 83 при осуществлении доступа к VPN- туннелю.

Далее будет описана работа варианта осуществления, показанного на фиг.1. Согласно изобретению база 15 данных пользователей сначала конфигурируется специфичными для конкретных пользователей правилами касательно доступа к серверным TCP-портам с использованием VPN-туннеля. Как описано выше, это конфигурирование включает в себя ассоциирование разных наборов разрешенных серверных TCP-портов с разными пользователями. Результирующая конфигурация базы данных пользователей в этом варианте осуществления описана выше и, к тому же, показана на фиг.1.

Когда пользователь желает осуществить доступ в корпоративную сеть, он использует беспроводной клиент 40 и IP-адрес сервера 10 VPN-шлюзов для подключения к серверному TCP-порту сервера 10 VPN-шлюзов, чтобы подключиться к серверному TCP-порту VPN-туннеля, то есть, в этом случае, порту 83. Посредством использования этого порта для инициации SSL-шифрованного соединения между клиентом 40 и сервером 10 шлюзов создается защищенный VPN-туннель. Сервер 10 VPN-шлюзов затем будет аутентифицировать пользователя на основании информации идентификации и пароля, передаваемой пользователем с беспроводного клиента 40 по TCP/IP-соединению на серверный TCP-порт 83 туннеля. Когда пользователь аутентифицирован, сервер VPN-шлюзов извлекает разрешенные серверные TCP-порты, ассоциированные с конкретным пользователем, из базы 15 данных пользователей. Сервер 10 VPN затем возвращает номер сеанса клиента и конкретные разрешенные серверные TCP-порты приложению беспроводного клиента, например, порты 80, 110 и 25, если подключающимся пользователем является описанный выше пользователь Х. Этими серверными TCP-портами теперь являются только порты, разрешенные в туннеле.

Приняв разрешенные серверные TCP-порты от сервера 10 VPN-шлюзов, беспроводной клиент 40 будет знать, какие протоколы следует использовать в открытом защищенном туннеле. (Если бы разрешенные TCP-порты не были широко известными сокетами, сервер 10 также был бы должен передавать клиенту протоколы для использования с разрешенными TCP-портами). Теперь пользователь может начинать использование приложений, требующих протоколов, соответствующих протоколам, которые возможно использовать в связи с разрешенными TCP-портами. В типичном случае, клиентское приложение будет открывать TCP-порт клиентской стороны и передавать запрос в пределах туннеля, который должен быть присоединен к разрешенному TCP-порту серверной стороны. Например, пользователь Х может использовать приложение Web-браузера (средства просмотра Web-страниц в сети Интернет), которое открывает порт 1077 клиентской стороны и осуществляет запрос, чтобы стать подключенным к разрешенному TCP-порту 80 серверной стороны. Клиент будет направлять этот запрос для подключения к сокету в туннеле, то есть через установленное соединение, на TCP-порт 83 серверной стороны. Все клиентские запросы для подключения к разным сокетам таким образом направляются на одно и то же открытое соединение серверного сокета, то есть серверный TCP-порт 83 SSL-шифрованного защищенного туннеля.

По приему данных от беспроводного клиента в защищенном туннеле сервер 10 шлюзов дешифрует данные и сверяет с базой данных пользователей, разрешено ли пользователю Х использовать серверный TCP-порт 80 в туннеле. Когда это так, сервер 10 шлюзов будет действовать как клиент и устанавливать новый отдельный ТСР-сеанс посредством подключения к TCP-порту 80 того внутреннего сервера, который вмещает серверный процесс Web-приложения в корпоративной сети. Сервер 10 шлюзов затем будет пересылать дешифрованные пользовательские данные в рамках этого отдельного TCP-сеанса.

Допустим теперь, что пользователь Y захотел бы запустить приложение Web-браузера. Согласно конфигурации сервер 10 шлюзов будет препятствовать пользователю Y в этом виде доступа в корпоративную сеть. Когда пользователь Y направляет запрос на подключение к порту 80 в туннеле, сервер шлюзов, после дешифрования принятых данных, будет обнаруживать, что пользователю Y не разрешено использовать запрошенный серверный TCP-порт. Следовательно, сервер 10 шлюзов не будет устанавливать какой бы то ни было TCP-сеанс на порт 80 внутреннего сервера, и никакие данные не будут переправляться в корпоративную сеть. Однако, если бы пользователь Y попытался осуществить доступ к почтовому серверу в корпоративной сети, такой доступ мог бы быть предоставлен сервером 10 шлюзов, так как при этом были бы задействованы серверные TCP-порты, разрешенные для использования пользователем Y в туннеле (порт 25 и 110). Таким образом, сервер 10 шлюзов ограничивает доступ пользователя Y в корпоративную сеть.

Со ссылкой на фиг.2 далее будет описан еще один иллюстративный вариант осуществления изобретения. В этом варианте осуществления база данных пользователей сконфигурирована так, чтобы предоставлять дополнительные специфичные для конкретного пользователя правила для доступа в корпоративную сеть. Конфигурация и доступ к VPN-туннелю соответствуют уже описанным со ссылкой на фиг.1. Более того, все элементы на фиг.2, имеющие конструкцию и работу, соответствующие таковым у элементов по фиг.1, обозначены такими же ссылочными символами, как использованные на фиг.1.

Разрешенными серверными TCP-портами, ассоциированными с пользователем, в этом варианте осуществления являются разрешенные серверные TCP-порты клиентской стороны, которые в базе 25 данных пользователей ассоциированы с соответственными серверными TCP-портами серверной стороны. При приеме запроса по VPN-туннелю для подключения к разрешенному серверному TCP-порту сервер 10 шлюзов будет устанавливать новый TCP-сеанс посредством подключения к ассоциированному серверному TCP-порту серверной стороны. Пользовательские данные, принятые в защищенном туннеле и имеющие разрешенный серверный TCP-порт клиентской стороны в качестве адресата информации, будут затем переправлены на ассоциированный серверный TCP-порт серверной стороны.

В дополнение, серверный TCP-порт клиентской стороны каждого пользователя ассоциирован с IP-адресом, давая возможность одному и тому же номеру серверного TCP-порта клиентской стороны разных пользователей быть ассоциированным с разными IP-адресами.

Фиг.2 показывает иллюстративную конфигурацию, которая включает в себя пользователей X и Y. Снова подразумевается, что приложения в корпоративной сети используют номера портов пользователей в соответствии с общепринятым способом для использования этих номеров, то есть порт 25 - для протокола SMTP, порт 110 - для протокола POP3, порт 80 - для протокола HTTP и порт 53 - для приложений сервера службы доменных имен. С конфигурацией по фиг.2 пользователю Х разрешено использовать серверные TCP-порты 25, 26, 110 и 112 клиентской стороны, чтобы осуществлять доступ к приложениям разных почтовых серверов, имеющим разные IP-адреса.

После аутентификации пользователя Х сервер VPN-шлюзов передает разрешенные серверные TCP-порты клиентской стороны на беспроводной терминал 40, эксплуатируемый пользователем Х, по защищенному туннелю. Пользователь Х в таком случае знает, какие порты, которые разрешены, должны быть использованы. Если бы номер порта не был широко известным сокетом, сервер шлюзов также передавал бы пользователю специфичный для конкретного порта протокол, который должен быть использован совместно с конкретным портом. В качестве альтернативы, беспроводной клиент предварительно конфигурируется тем, какие протоколы следует использовать с различными номерами портов.

Из конфигурации базы 25 данных пользователей по фиг.2 можно видеть, что пользователю Х разрешено осуществлять доступ к процессам двух разных POP3-серверов, находящихся по двум разным IP-адресам 10.114.2.1 и 10.114.2.2 в корпоративной сети, посредством использования двух разных серверных TCP-портов 110 и 112 клиентской стороны совместно с протоколом POP3 в туннеле. Как указано на фиг.2, трафик в защищенном туннеле от пользователя Х, использующий серверный TCP-порт 110 клиентской стороны, будет пересылаться через TCP-соединение на IP-адрес 10.114.2.1 и TCP-порт 110 серверной стороны, тогда как трафик, использующий серверный TCP-порт 112 клиентской стороны, будет пересылаться в TCP-соединение на IP-адрес 10.114.2.2 и TCP-порт 110 серверной стороны.

Пользователю Y, с другой стороны, разрешено использовать только серверные TCP-порты 25 и 110 клиентской стороны. Таким образом, доступ к почтовому серверу пользователя Y в корпоративную сеть ограничен серверными TCP-портами серверной стороны, используемыми для POP3 и SMTP почтовым сервером, имеющим IP-адрес 10.114.2.2. Таким образом, один и тот же номер серверного TCP-порта клиентской стороны двух разных пользователей, то есть номер 110 порта, в этот момент ассоциирован с одним и тем же номером TCP-порта серверной стороны, но с разными IP-адресами. Таким образом, сервер шлюзов способен пересылать пользовательские данные от разных пользователей, которые используют один и тот же протокол передачи данных, на TCP-порты серверной стороны адресатов информации с разными IP-адресами.

Пользователю Х к тому же разрешено использовать серверные TCP-порты 80 и 53 клиентской стороны, ассоциированные с соответственными TCP-портами серверной стороны и IP-адресами приложения Web-сервера или сервера службы доменных имен в корпоративной сети. Пользователь Y не имеет каких бы то ни было портов клиентской стороны, ассоциированных с портами серверной стороны для приложений Web-серверов или приложений серверов службы доменных имен. Таким образом, доступ пользователя Y в корпоративную сеть ограничен доступом только к почтовому серверу.

Должно быть отмечено, что вышеприведенное подробное описание разных вариантов осуществления изобретения было дано только в качестве иллюстрации, и что, следовательно, они не имеют намерением ограничивать объем изобретения, так как он определен прилагаемой формулой изобретения. Главным образом должно быть понятно, что признаки разных преимущественно описанных вариантов осуществления могут комбинироваться, чтобы создавать новые варианты осуществления, попадающие в пределы объема, определяемого прилагаемой формулой изобретения.

Кроме того, следует понимать, что другие изменения и модификации, попадающие в пределы объема, определяемого прилагаемой формулой изобретения, и в пределы сущности, изложенной в материалах настоящей заявки, станут очевидными специалистам в данной области техники при изучении формулы изобретения и подробного описания.

1. Способ обеспечения посредством сервера (10) шлюзов виртуальной частной сети (VPN) правил для беспроводного доступа по защищенному туннельному соединению в корпоративную сеть (20), при этом способ включает в себя этапы, на которых

конфигурируют базу (15, 25) данных пользователей сервера, чтобы обеспечить специфичные для конкретного пользователя правила для доступа по защищенному туннельному соединению, причем конфигурирование включает в себя этап, на котором ассоциируют разных конкретных пользователей с соответственными наборами разрешенных серверных ТСР-портов;

аутентифицируют пользователя, подключающегося к защищенному туннельному соединению; и

ограничивают доступ аутентифицированного пользователя в корпоративную сеть (20) посредством пересылки только пользовательских данных, принятых по защищенному туннелю, который, в качестве адресата информации, имеет порт, который включен в набор разрешенных серверных TCP- портов, ассоциированный с пользователем в базе (15, 25) данных пользователей, при этом разрешенными серверными TCP- портами, ассоциированными с конкретным пользователем, являются разрешенные серверные TCP- порты клиентской стороны, при этом этап конфигурирования включает в себя этап, на котором конфигурируют базу (25) данных пользователей так, чтобы ассоциировать разрешенный серверный TCP-порт клиентской стороны с серверным TCP-портом серверной стороны, причем способ включает в себя этап, на котором пересылают пользовательские данные, принятые по защищенному туннелю, на серверный ТСР-порт серверной стороны, ассоциированный с разрешенным серверным TCP-портом клиентской стороны, по отдельному TCP-соединению, в каковом соединении сервер шлюзов действует в качестве клиента, при этом этап конфигурирования включает в себя этап, на котором конфигурируют базу (25) данных пользователей, так чтобы ассоциировать разные разрешенные серверные ТСР-порты клиентской стороны, которые ассоциированы с конкретным пользователем, с одним и тем же ТСР-портом серверной стороны, но с разными соответственными IP-адресами, при этом способ включает в себя этап, на котором пересылают пользовательские данные, принятые по защищенному туннелю, на IP-адрес, ассоциированный с разрешенным серверным ТСР-портом клиентской стороны.

2. Способ по п.1, включающий в себя этап, на котором конфигурирует защищенный туннель так, чтобы он был связан с конкретным серверным ТСР-портом сервера (10) шлюзов.

3. Способ по п.1, в котором этап конфигурирования включает в себя этап, на котором конфигурируют базу (25) данных так, чтобы ассоциировать разные разрешенные серверные ТСР-порты клиентской стороны с серверными ТСР-портами серверной стороны разных серверов электронной почты, имеющих соответственные IP-адреса.

4. Способ по п.1, в котором этап конфигурирования включает в себя этап, на котором конфигурируют базу (25) данных так, чтобы ассоциировать разрешенный серверный ТСР-порт клиентской стороны с серверным ТСР-портом серверной стороны и IP-адресом корпоративного DNS-сервера в пределах корпоративной сети.

5. Способ по п.1, включающий в себя этап, на котором передают аутентифицированному пользователю, по защищенному туннелю, набор разрешенных серверных TCP-портов, которые ассоциированы с аутентифицированным пользователем в базе (15, 25) данных пользователей.

6. Способ по п.5, в котором этап конфигурирования включает в себя этап, на котором конфигурируют базу (15, 25) данных пользователей так, чтобы ассоциировать специфичный для конкретного порта протокол с разрешенным серверным ТСР-портом, каковой специфичный для конкретного порта протокол передается вместе с разрешенным серверным ТСР-портом аутентифицированному пользователю.

7. Сервер (10) шлюзов виртуальной частной сети (VPN), обеспечивающий правила для беспроводного доступа по защищенному туннельному соединению в корпоративную сеть (20) и включающий в себя базу (15, 25) данных пользователей, обеспечивающую специфичные для конкретного пользователя правила для доступа по защищенному туннельному соединению посредством сохранения ассоциаций между разными конкретными пользователями и соответственными наборами разрешенных серверных ТСР-портов;

средство (11) аутентификации для аутентификации пользователя, подключающегося к защищенному туннельному соединению;

средство (12) фильтрации портов для ограничения доступа аутентифицированного пользователя в корпоративную сеть (20) посредством пересылки только пользовательских данных, принятых по защищенному туннелю, который, в качестве адресата информации, имеет порт, который включен в набор разрешенных серверных ТСР-портов, ассоциированный с пользователем в базе (15, 25) данных пользователей, при этом разрешенными серверными ТСР-портами, ассоциированными с конкретным пользователем, являются разрешенные серверные ТСР-порты клиентской стороны, причем упомянутая база (25) данных пользователей ассоциирует разрешенный серверный ТСР-порт клиентской стороны с серверным ТСР-портом серверной стороны, средство фильтрации портов выполнено с возможностью пересылки пользовательских данных, принятых по защищенному туннелю, на серверный ТСР-порт серверной стороны, ассоциированный с разрешенным серверным ТСР-портом клиентской стороны, по отдельному TCP-соединению, в каковом соединении сервер (10) действует в качестве клиента, при этом база (25) данных пользователей ассоциирует разные разрешенные серверные ТСР-порты клиентской стороны, которые ассоциированы с конкретным пользователем, с одним и тем же серверным ТСР-портом серверной стороны, но с разными соответственными IP-адресами, при этом средство фильтрации портов выполнено с возможностью пересылки пользовательских данных, принятых по защищенному туннелю, на IP-адрес, ассоциированный с разрешенным серверным ТСР-портом клиентской стороны.

8. Сервер шлюзов по п.7, при этом защищенный туннель связан с конкретным серверным ТСР-портом сервера (10) шлюзов.

9. Сервер шлюзов по п.8, в котором база (25) данных ассоциирует разные разрешенные серверные ТСР-порты клиентской стороны с серверными ТСР-портами серверной стороны разных серверов электронной почты, имеющих соответственные IP-адреса.

10. Сервер шлюзов по п.7, в котором база (25) данных пользователей ассоциирует разрешенный серверный ТСР-порт клиентской стороны с серверным ТСР-портом серверной стороны и IP-адресом корпоративного DNS-сервера в пределах корпоративной сети.

11. Сервер шлюзов по п.7, включающий в себя средство передачи для передачи аутентифицированному пользователю, по защищенному туннелю, набора разрешенных серверных ТСР-портов, который ассоциирован с аутентифицированным пользователем в базе (15, 25) данных пользователей.

12. Сервер шлюзов по п.11, в котором база (15, 25) данных пользователей ассоциирует специфичный для конкретного порта протокол с разрешенным серверным ТСР-портом, при этом упомянутое средство передачи выполнено с возможностью передачи специфичного для конкретного порта протокола совместно с разрешенным серверным ТСР-портом аутентифицированному пользователю.

13. Система виртуальной частной сети (VPN), включающая в себя корпоративную сеть (20);

сервер (10) шлюзов виртуальной частной сети (VPN) в соответствии с любым из п.п.7-12 для обеспечения беспроводного доступа по защищенному туннельному соединению в корпоративную сеть (20); и

по меньшей мере один беспроводной клиентский терминал (40),

при этом клиентский терминал сконфигурирован так, чтобы использовать отдельный серверный ТСР-порт и IP-адрес при подключении к серверу (10) VPN-шлюзов по туннельному соединению и конкретный набор серверных ТСР-портов в пределах туннельного соединения при осуществлении доступа в корпоративную сеть (20).

14. Система по п.13, в которой беспроводной клиентский терминал (40) сконфигурирован так, чтобы принимать серверные ТСР-порты, которые должны быть использованы в пределах туннельного соединения, от сервера (10) шлюзов в ответ на сообщение аутентификации, переданное серверу (10) шлюзов.