Безопасность в сетях произвольного уровня локализации

Иллюстрации

Показать всеИзобретение относится к области компьютерных сетей. Настоящее изобретение предусматривает устройство точки доступа, выполненное с возможностью приема пакетов данных от одного или нескольких клиентских устройств и передачи их по сети произвольной степени локализации, причем устройство точки доступа выполнено с возможностью ответа от имени сетевого устройства. Технический результат заключается в улучшении контроля и мониторинга доступа и использования сети. 6 н. и 6 з.п. ф-лы, 2 ил.

Реферат

Изобретение относится, в целом, к области компьютерных сетей и, в частности, к области сетей произвольного уровня локализации.

Компьютерную сеть можно определить как группу из двух или более компьютерных систем, соединенных друг с другом. В этом определении под компьютерной системой понимают полный рабочий комплект компьютера, включающий в себя не только компьютер, но также любое программное обеспечение и периферийные устройства, необходимые для выполнения компьютером своих функций. Например, в каждой компьютерной системе требуется операционная система, и для обеспечения "твердых" копий компьютеризированной информации нужны печатающие устройства.

Компьютерные сети можно классифицировать разными способами, например, по топологии (геометрической схеме соединения устройств в сети, например, шина, звезда и кольцо), по средам (средствам соединения устройств, например, коаксиальные/оптоволоконные кабели или радиоволны), по протоколам (общим наборам правил передачи данных, например, Ethernet) или по архитектуре (взаимодействие равноправных узлов или клиент-сервер). Иногда протоколы также определяют, имеет ли компьютерная сеть архитектуру равноправных узлов или клиент/сервер, и, таким образом, такая простая классификация приводит к тому, что компьютерная сеть попадает в более, чем одну категорию.

Помимо вышеупомянутых категорий компьютерные сети можно группировать по размеру географического региона, по которому распределена сеть. В такой классификации сети различаются уровнем локализации, в соответствии с которым они подразделяются на локальные сети (ЛС), глобальные сети (ГС) и общегородские сети (ОГС). В ЛС компьютеры располагаются географически близко друг к другу, например, в одном здании или группе зданий. В ГС компьютеры располагаются далеко друг от друга и осуществляют связь посредством телефонных линий или радиоволн. Одна ЛС может поддерживать связь с другими ЛС, находящимися на любых расстояниях от нее, посредством телефонных линий и/или радиоволн, с образованием ГС. ОГС - это сеть, организованная в пределах малого или большого города.

Настоящее изобретение относится к области сетей произвольного уровня локализации и охватывает все вышеупомянутые сети произвольного уровня локализации. Кроме того, поскольку такая простая классификация позволяет отнести компьютерную сеть более чем к одной категории, важно отметить, что настоящее изобретение не исключает применимости в сетях произвольного уровня локализации, которые относятся также к другим категориям сетей. Таким образом, настоящее изобретение относится к сетям произвольного уровня локализации вне зависимости от топологии, среды, протокола или архитектуры сети. Настоящее изобретение также применимо к беспроводным локальным сетям (БЛС или ЛБС), подклассу ЛС, где для связи между определенными сетевыми устройствами используются не провода, а высокочастотные радиосигналы.

Сети предназначены для того, чтобы обеспечивать связь между компьютерами для совместного использования информации и ресурсов. Для компьютеров, образующих сеть, были разработаны сетевые протоколы, операционные системы и прикладное программное обеспечение, позволяющие двум или более компьютерам, принадлежащим одной сети произвольного уровня локализации, совместно пользоваться информацией и извещать друг друга о своем присутствии в сети. Такая схема пригодна лишь в тех случаях, когда пользователи (клиенты) сети произвольного уровня локализации связаны деловыми/личными отношениями. Однако преимуществами сетей произвольного уровня локализации, в частности, ЛС, можно пользоваться и в тех случаях, когда клиенты не связаны личными/деловыми отношениями (например, в сети общего пользования произвольного уровня локализации). Например ЛС/БЛС можно обеспечить в бизнес-холле аэропорта, чтобы пассажиры (клиенты) могли осуществлять доступ в Интернет, но, в то же время, не имели доступа к компьютеру другого пассажира, подключенного к той же ЛС/БЛС.

В таких приложениях, чувствительных к безопасности, где многие клиенты заходят в данную сеть впервые и не имеют ранее установленных деловых или личных отношений друг с другом или сетью, желательно обеспечивать конфиденциальность связи, т.е. передачи пакетов данных (т.е. изолировать передачи разных клиентов друг от друга), но, в то же время, обеспечивать таким пользователям простой сетевой доступ, в идеале, с использованием общепринятых протоколов связи. Нужно также обеспечивать некоторую степень контроля клиентского доступа к сети и длительности этого доступа.

Необходимого контроля доступа можно добиться, осуществляя связь в сетях произвольного уровня локализации через посредство одного или нескольких управляющих компьютеров, которые обычно называют контроллерами доступа (КД), предназначенными для контроля и мониторинга пользования сетью. Их расположение в сетевой архитектуре должны позволять им принимать клиентские пакеты данных без пакетов данных, впервые идущих слишком далеко через сеть. Такие места расположения в архитектуре соответствуют размещению сразу после устройств точки доступа, которые предназначены для обеспечения доступа к сети клиентским устройствам. Таким образом, согласно уровню техники, эффективное функционирование КД зависит от архитектуры, т.е. блокирование передач в обход КД обеспечивается архитектурным решением сети.

В современных ЛС попытки обеспечения безопасности сводятся к тому, что передавать пакеты данных разрешается только клиентским компьютерам, которые распознаны сетью. В связи с этим устройство точки доступа, либо КД должно(ен) учитывать уникальный классификатор клиентского устройства (например, MAC-адрес (адрес управления доступом к среде)) или код авторизации (например, пароль), передаваемый клиентским устройством при передаче пакета данных. Однако в таком подходе можно только проверять авторизацию клиентского устройства на доступ к сети, но не учитывать, является ли разрешенным устройство, доступ к которому запрашивается. Поэтому сам по себе такой подход не гарантирует, что тот, кто имеет полномочия на пользование сетью или изменил свое устройство так, чтобы оно предоставляло распознаваемый сетью классификатор клиентского устройства или код авторизации, не сможет получить доступ к конфиденциальным областям сети.

Вышеупомянутый учет того, разрешен ли клиентскому устройству доступ к сети, имеет и другие недостатки. В общем случае связь между устройствами можно осуществлять посредством адресных (между конкретными идентифицированными отдельными устройствами, «двухточечная связь»), мультивещательных (многоадресных) (между одним или несколькими устройствами и набором конкретных идентифицированных устройств) или широковещательных (между одним устройством и одним или несколькими неконкретизированными устройствами) передач. Учет того, имеет ли право клиентское устройство осуществлять доступ к сети, не предотвращает распространение по сети мультивещательной/широковещательной передачи клиентского устройства, распознаваемого сетью, от чего страдает конфиденциальность клиента. Кроме того, возможно подключение к сети произвольного уровня локализации через одно и то же устройство точки доступа нескольких клиентских устройств, распознаваемых сетью. В современных сетях такие клиентские устройства могут связываться друг с другом посредством адресных/мультивещательных/широковещательных передач, проходящих через общее устройство точки доступа в обход базовой сети. Такие пути передачи обходят сетевые устройства базовой сети и, таким образом, избегают контроля и мониторинга доступа и использования сети. Также может снижаться степень конфиденциальности клиента, в частности, за счет приема незапрашиваемых мультивещательных/широковещательных передач от соседних клиентских устройств. Кроме того, как было отмечено выше, эффективное функционирование КД в современных сетях зависит от архитектуры. Поэтому в случае неправильного размещения КД, при современной организации сети, клиентские устройства, подключенные к соседним устройствам точки доступа, могут связываться друг с другом с использованием адресных/мультивещательных/широковещательных передач в обход КД.

В качестве протокола связи широко используется Интернет-протокол, версии 4 (IPv4), который позволяет использовать протокол переопределения адресов (ARP) для получения адреса узла назначения, например клиентского или сетевого устройства адреса канального уровня из его IP-адреса. На самом деле ARP не работает над IPv4, а пакеты ARP являются специальными пакетами канального уровня. При нормальном использовании ARP узел, например клиентское устройство, которому нужен адрес канального уровня, соответствующий IP-адресу назначения, посылает в широковещательном режиме ARP-запрос. Когда узел назначения, например КД, распознает, что его адрес канального уровня запрашивается с помощью ARP-запроса, он посылает в адресном режиме ARP-ответ отправителю ARP-запроса.

Существует несколько типов пакетов ARP. Спонтанный пакет ARP - это пакет ARP, который узел отправляет без каких-либо условий, чтобы другие узлы обновили запись в своих таблицах ARP. Его можно использовать, например, в случае изменения адреса канального уровня. Техническое описание ARP требует, чтобы любой узел, получив любой пакет ARP, обновил свою локальную таблицу ARP, внеся в нее адреса IP и сетевого уровня отправителя, содержащиеся в пакете ARP, если в таблице ARP принимающего узла уже имеется запись для этого IP-адреса. Это требование протокола ARP применяется даже к пакетам ARP-запроса и к пакетам ARP-ответа, которые не согласуются ни с каким ARP-запросом, переданным принимающим узлом. Другой тип пакета ARP представляет собой посреднический пакет ARP, в котором один узел посылает ARP-ответ от имени другого узла либо не способного, либо не желающего отвечать на адресованные ему ARP-запросы. Отправитель посреднического пакета ARP выдает некоторый сконфигурированный адрес канального уровня (обычно, свой собственный) в качестве адреса назначения канального уровня. Узел, принимающий посреднический ARP, связывает этот адрес канального уровня с IP-адресом первоначального узла назначения. Для получения IP-адреса из адреса канального уровня можно использовать протокол обратного переопределения адресов (RARP).

Клиенты, использующие БЛС, в частности, должны иметь возможность использовать пакеты ARP для передачи и приема адресных пакетов IP. Однако ARP не имеет никакой встроенной защиты и свободно используется клиентами, что дает возможность злонамеренному клиенту нарушать работу сети доступа. Например, злонамеренный клиент может изменять таблицы ARP на всех узлах сети просто путем широковещания фальсифицированных спонтанных пакетов ARP от имени маршрутизатора доступа.

Задачей настоящего изобретения является исправление вышеупомянутых недостатков уровня техники.

Один аспект изобретения предусматривает устройство точки доступа, способное принимать пакеты данных от одного или нескольких клиентских устройств и передавать их по сети произвольного уровня локализации, отличающееся тем, что устройство точки доступа содержит средство защиты, способное конфигурировать клиентские пакеты данных, чтобы направлять их только на одно или несколько разрешенное(ых) устройств(о) сети произвольного уровня локализации.

Таким образом, изобретение предусматривает устройство точки доступа, которое, независимо от первоначального пункта назначения пакета данных, гарантирует перенаправление пакетов данных на разрешенное сетевое устройство и от сетевого устройства ограниченного доступа, например клиентского устройства. Соответственно, в отличие от уровня техники, изобретение гарантирует доставку на одно или несколько конкретных разрешенных устройств, вне зависимости от позиции разрешенных сетевых устройств в сети, и, таким образом, расположение разрешенных сетевых устройств в сетевой архитектуре не имеет значения. Эта гарантированная доставка на конкретные сетевые устройства обеспечивает улучшенный контроль и мониторинг доступа и использования сети, поскольку устраняет возможность обхода этих сетевых устройств. Это особенно важно, если клиенты должны меняться в зависимости от использования сети произвольного уровня локализации. Другое преимущество настоящего изобретения состоит в том, что оно реализуется только на устройстве точки доступа и, таким образом, не требует перенастройки клиентских устройств. Благодаря тому, что усовершенствованию подлежит только устройство точки доступа, настоящее изобретение можно легко и экономично применять в порядке обратной совместимости к существующим сетям произвольного уровня локализации. Решение также относительно просто и потому не приводит к значительным усложнениям.

Передачи по сети произвольного уровня локализации могут включать в себя передачи на/от/в проводных и/или беспроводных частях сети произвольного уровня локализации, в том числе, передачи, которые в незначительной степени поступают в проводную часть сети, например, в определенных случаях, когда два или более клиентских устройства подключены к одному и тому же устройству точки доступа.

В определенных случаях бывает проще полностью повторно генерировать пакет данных для передачи по сети и отвергнуть первоначальный клиентский пакет данных, например, в случае перехода от широковещательной передачи с клиентского устройства на адресную передачу на КД. Однако конфигурирование предпочтительно проводить, замещая/вставляя уникальный классификатор разрешенного устройства сети произвольного уровня локализации, например MAC-адрес или IP-адрес контроллера доступа, в клиентский пакет данных. Поскольку классификатор может содержаться на любом уровне сетевого протокола связи, конфигурирование пакета данных проводят на соответствующем уровне, не ограничиваясь никаким конкретным уровнем сетевого протокола. Хотя разрешенное устройство сети произвольного уровня локализации может быть контроллером доступа к сети, оно, в более общем случае, является устройством, общий доступ к которому не ограничен, и, таким образом, устройством, на которое можно безопасно направлять все пакеты данных.

В порядке рабочего примера, адресные передачи, независимо от того направлены они на разрешенное сетевое устройство или нет, переконфигурируются устройством точки доступа так, чтобы они дошли только до разрешенного устройства. Кроме того, устройство точки доступа переконфигурирует широковещательные/мультивещательные клиентские пакеты данных на разрешенное сетевое устройство и, таким образом, от других клиентских устройств, подключенных к сети произвольного уровня локализации. Соответственно, предотвращаются нежелательные контакты со стороны соседних клиентов, подключенных к тому же или другим устройствам точки доступа.

В одном варианте осуществления, средство защиты способно учитывать пункт назначения клиентского пакета данных и конфигурирует пакет данных лишь в том случае, когда он направлен в область сети с ограниченным доступом, т.е. не на разрешенное устройство сети произвольного уровня локализации. Таким образом, этот вариант осуществления позволяет избежать ненужного изменения клиентского пакета данных, уже направленного на разрешенное устройство сети произвольного уровня локализации.

Учет пункта назначения пакета данных можно осуществлять путем простого сравнения со списком классификаторов разрешенных сетевых устройств, которые зарегистрированы средством защиты, и пакет данных не подлежит переконфигурированию лишь в том случае, когда клиентский пакет данных содержит классификатор разрешенного сетевого устройства. Классификатор - это, по существу, адрес назначения разрешенного устройства и может представлять собой аппаратный адрес разрешенного сетевого устройства (например, MAC-адрес, содержащийся на канальном уровне протокола связи) или соответствующий программный адрес разрешенного сетевого устройства (например, содержащийся на уровне сети/приложений протокола связи). В общем случае, классификатор разрешенного сетевого устройства может находиться на любом уровне протокола связи.

Предпочтительно, чтобы средство защиты могло также пересылать первоначальный адрес (или адреса) назначения пакета данных, чтобы пакет данных можно было впоследствии пересылать, например, после аутентификации клиентского устройства, отправляющего передачу.

Конфигурация сети может предусматривать использование только одного типа передачи, например адресные передачи. Однако для работы с различными типами передачи пакетов данных, предпочтительно, чтобы устройство точки доступа могло различать пакеты данных разных типов и по-разному видоизменять пакеты данных разных типов, направляемые на разрешенное сетевое устройство. Например, согласно данному варианту осуществления можно определять, относится ли пакет данных к адресному, мультивещательному или широковещательному режиму передачи или даже определять конкретный вид адресной, мультивещательной или широковещательной передачи (например, спонтанный пакет ARP) и, соответственно, по-разному видоизменять пакеты данных для дальнейшей передачи на разрешенное сетевое устройство.

Чтобы различать пакеты данных, удобно сравнивать поля данных клиентского пакета данных или части полей данных с соответствующими элементами данных типов передачи, разрешенных сетью, при этом устройство точки доступа должно вносить соответствующие изменения в клиентский пакет данных, чтобы направлять передачу данного типа на разрешенное сетевое устройство. Поля данных могут содержаться на любом уровне сетевого протокола связи и могут включать в себя заголовок канального уровня, IP-заголовок и заголовки транспортного протокола (UDP и TCP).

Поскольку для дальнейшей передачи адресного пакета данных может требоваться другое изменение конфигурации, чем для мультивещательного/широковещательного пакета, предпочтительно, чтобы устройство точки доступа имело возможность анализировать эти разные типы передачи и адаптировать каждый из этих разных типов, чтобы выдавать в сеть пакеты данных одинаковой конструкции и полной длины пакета данных. В этом случае сетевые протоколы должны оставаться в рамках промышленных стандартов. Однако клиентские пакеты данных можно модифицировать, вставляя поля данных в пакет данных. В этом случае длина пакета данных увеличивается, и может также измениться конструкция пакета данных, из-за чего приходится использовать нестандартный сетевой протокол. В этом случае устройство точки доступа можно снабдить средствами преобразования конфигурации пакетов данных из формата протокола, зависящего от сети, к протоколу промышленного стандарта и наоборот. Таким образом, клиентские устройства по прежнему могут работать с использованием протокола промышленного стандарта.

Предпочтительно, клиентский пакет данных, полученный устройством точки доступа, содержит поля протокола, согласующиеся со стандартным протоколом, и средство защиты способно изменять содержимое одного или нескольких полей протокола для создания видоизмененного клиентского пакета данных, который по-прежнему согласуется со стандартным протоколом. Клиентский пакет данных, принятый устройством точки доступа, и видоизмененный клиентский пакет данных могут соответствовать одному и тому же стандартному протоколу. Клиентский пакет данных, принятый устройством точки доступа, и видоизмененный клиентский пакет данных могут соответствовать разным стандартным протоколам.

В случае, когда сеть использует протокол промышленного стандарта, повышенную безопасность можно обеспечить за счет того, что устройство точки доступа допускает использование нестандартного протокола для передач между клиентским устройством и устройством точки доступа, а также за счет снабжения устройства точки доступа средством конфигурирования передач клиентского устройства согласно нестандартному протоколу в передачи согласно протоколу промышленного стандарта для сети произвольного уровня локализации, и наоборот. Таким образом, кроме устройства точки доступа, остальные сетевые устройства могут оставаться в рамках промышленных стандартов. Нестандартный протокол, которым требуется снабдить клиентское устройство, можно обеспечить аппаратными средствами, программными средствами или смешанными средствами. Например, клиент может приобрести карту PCMCIA, содержащую нестандартный протокол, и вставить в свое устройство. Если карта PCMCIA позволяет использовать сеть произвольного уровня локализации в течение заранее определенного времени или, по меньшей мере, отслеживает клиентское пользование сетью, то в обоих случаях можно обеспечивать контроль и мониторинг клиентов, уполномоченных пользоваться сетью, и длительности этого пользования. Можно также модифицировать средства фильтрации, предусмотренные на устройстве точки доступа или КД, чтобы анализировать, исходят ли передачи клиентского устройства от клиентского устройства, использующего авторизованную карту PCMCIA.

В случае, когда устройство точки доступа способно различать разные типы передачи пакетных данных, желательно, чтобы устройство точки доступа могло избирательно видоизменять определенные пакеты данных для дальнейшей передачи и избирательно отказывать в передаче по сети другим пакетам данных. Таким образом, согласно этому варианту осуществления, можно, например, идентифицировать широковещательную передачу и отказаться передавать ее по сети и идентифицировать адресную передачу, направленную на сетевое устройство ограниченного доступа, и конфигурировать пакет данных, чтобы направить его на разрешенное сетевое устройство. Например, можно распознать пакет данных согласно протоколу динамической настройки хост-компьютера (DHCP), обнаружив, что пакет данных представляет собой IP-пакет, в котором инкапсулирован UDP, и поле порта назначения которого содержит значение 67, и, таким образом, можно разрешить доступ в сеть для пакетов данных, распознанных как использующие этот протокол. Разрешение или запрет доступа к сети для определенных типов передачи определяется соображениями локальной политики, которые включают в себя выбор на основании того, какое клиентское устройство отправило пакет данных. Таким образом, можно исключить все или некоторые типы передач от конкретного устройства.

Согласно видоизмененному варианту осуществления, устройство точки доступа способно отправлять пакет данных ответа обратно на клиентское устройство при наличии конкретного типа передачи пакетных данных с клиентского устройства и/или при наличии пакета данных, адресованного неразрешенному (ограниченного доступа) сетевому устройству. Например, устройство точки доступа может отправить посреднический ARP-ответ, используя соответствующий адрес канального уровня пункта назначения, обратно на клиентское устройство, которое отправило ARP-запрос, и в то же время не пересылая ARP-запрос в сеть. Поскольку адрес канального уровня пункта назначения соответствует разрешенному сетевому устройству, дальнейшие клиентские передачи должны быть адресными передачами, направленными на разрешенное сетевое устройство, имеющее соответствующий адрес канального уровня. Альтернативно, устройство точки доступа способно просто передавать пакет данных ответа, сообщающий клиенту, что в сети произвольного уровня локализации такие типы передачи не разрешены или ограничены.

Устройство точки доступа может иметь возможность отвечать от имени сетевого устройства, предпочтительно, сетевого устройства ограниченного доступа. Устройство точки доступа может содержать средство защиты, способное выдавать информацию отображения одного или нескольких разрешенных сетевых устройств на клиентское устройство в ответ на клиентский пакет данных, относящийся к сетевому устройству ограниченного доступа.

Клиентские пакеты данных, относящиеся к сетевому устройству ограниченного доступа, не ограничиваются клиентскими пакетами данных, конкретно адресованными одному или нескольким ограниченным устройствам, но могут включать в себя клиентские пакеты данных, которые были бы приняты сетевым устройством ограниченного доступа (и, возможно, также разрешенными сетевыми устройствами), например широковещательную передачу в случае ARP-запроса.

В частности, средство защиты способно посылать передачу ARP обратно на клиентское устройство при наличии пакета данных, адресованного сетевому устройству ограниченного доступа.

Устройство точки доступа может содержать средство защиты, способное отправлять посреднический ARP-ответ обратно на клиентское устройство в ответ на ARP-запрос клиентского устройства, причем посреднический ARP-ответ содержит адрес канального уровня одного или нескольких разрешенных сетевых устройств. Адрес канального уровня может представлять собой MAC-адрес.

Предпочтительно, чтобы средство защиты допускало адресный ARP-ответ клиентского устройства в ответ на авторизованный ARP-запрос.

Согласно еще одному варианту осуществления, устройство точки доступа способно испрашивать у клиентского устройства разрешение на пересылку конкретного типа передачи и, в случае положительного ответа, пересылать такие передачи. Испрашивать разрешение можно также для того, чтобы получить право осуществлять передачу с конкретного клиентского устройства. Таким образом, устройство точки доступа может адаптировать свою локальную политику конфиденциальности в соответствии с пожеланиями клиента. Испрашивать разрешение и/или пересылать передачу может разрешенное сетевое устройство, например КД.

Согласно еще одному варианту осуществления, средство защиты способно учитывать характеристику пакета данных и на основании характеристики конфигурировать пакет данных, чтобы направить его на конкретное разрешенное устройство сети произвольного уровня локализации. Таким образом, согласно этому варианту осуществления можно по-разному видоизменять назначение пакета данных на основании характеристики пакета данных. Такая характеристика включает в себя уникальный классификатор каждого клиентского устройства (например, MAC-адрес), что позволяет направлять все передачи конкретного клиентского устройства на конкретное разрешенное сетевое устройство. В этой версии, возможно направлять всю информацию о пользовании конкретным клиентским устройством в одно конкретное место без необходимости последующего сбора этой информации от нескольких разных разрешенных сетевых устройств.

Согласно еще одному варианту осуществления, средство защиты способно отслеживать объем передач, отправляемых на конкретное разрешенное сетевое устройство в течение конкретного времени, и перенаправлять пакеты данных на другое разрешенное сетевое устройство в соответствии с объемом передач, отправляемых на конкретное разрешенное сетевое устройство в течение этого времени. Такая схема позволяет совместно использовать сетевые ресурсы без перегрузки и недогрузки конкретных разрешенных сетевых устройств. Устройства точки доступа также имеют возможность связываться друг с другом и/или разрешенными сетевыми устройствами для определения оптимального режима совместного использования ресурсов.

Другой аспект изобретения предусматривает устройство точки доступа, способное отвечать от имени сетевого устройства, предпочтительно, сетевого устройства ограниченного доступа. Предпочтительно, изобретение предусматривает устройство точки доступа, способное принимать пакеты данных от одного или нескольких клиентских устройств и передавать их по сети, отличающееся тем, что устройство точки доступа содержит средство защиты, способное выдавать информацию отображения одного или нескольких разрешенных сетевых устройств на клиентское устройство при наличии клиентского пакета данных, относящегося к сетевому устройству ограниченного доступа.

Согласно отмеченному ранее, клиентские пакеты данных, относящиеся к сетевому устройству ограниченного доступа, не ограничиваются клиентскими пакетами данных, конкретно адресованными одному или нескольким ограниченным устройствам, но могут включать в себя клиентские пакеты данных, которые могут быть приняты сетевым устройством ограниченного доступа, например широковещательную передачу.

Согласно одному варианту осуществления, средство защиты способно отправлять передачу ARP обратно на клиентское устройство в ответ на пакет данных, адресованный сетевому устройству ограниченного доступа.

Предпочтительно, средство защиты способно передавать посреднический ARP-ответ обратно на клиентское устройство в ответ на ARP-запрос клиентского устройства, причем посреднический ARP-ответ содержит адрес канального уровня одного или нескольких разрешенных сетевых устройств. Адрес канального уровня может представлять собой MAC-адрес.

Предпочтительно, чтобы средство защиты принимало адресный ARP-ответ клиентского устройства при наличии авторизованного ARP-запроса.

Изобретение можно реализовать аппаратными, программными или смешанными средствами. Кроме того, его можно использовать в сочетании с некоторыми или всеми вышеупомянутыми решениями уровня техники. Например, можно предусмотреть конфигурацию устройства точки доступа, в которой оно содержит средство аутентификации для первоначальной аутентификации клиентских устройств путем ввода пароля и/или проверки классификатора клиентского устройства, содержащегося в пакете данных. Если средство аутентификации определяет, что пакет данных или, в более общем случае, клиентское устройство, распознается сетью (т.е. клиентскому устройству разрешен доступ к сети), то пакет данных пересылается на средство защиты.

Изобретение также охватывает все соответствующие способы обеспечения безопасности в сети произвольного уровня локализации и сети произвольного уровня локализации, содержащие устройства точки доступа. Все комбинации вышеупомянутых и рассмотренных далее вариантов осуществления изобретения также находятся в рамках объема изобретения.

Перейдем к описанию конкретных вариантов осуществления настоящего изобретения со ссылкой на прилагаемые чертежи, на которых:

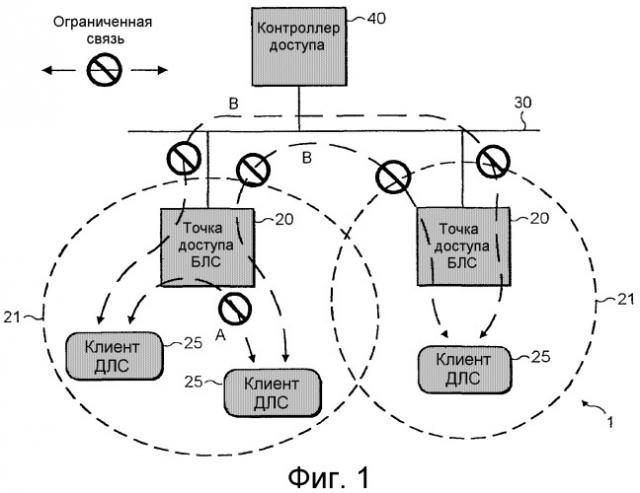

Фиг.1 - схема фрагмента БЛС, где показаны клиентские устройства, взаимодействующие с БЛС, и показаны закрытые пути передачи между клиентскими устройствами и фрагментом БЛС, согласно настоящему изобретению;

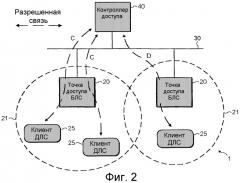

Фиг.2 - схема, соответствующая изображенной на фиг.1, где показаны безопасные разрешенные пути передачи между клиентскими устройствами и фрагментом БЛС, согласно настоящему изобретению.

На фиг.1 и 2 показан фрагмент 1 типичной БЛС. БЛС содержит несколько устройств 20 точки доступа, каждое из которых имеет зону покрытия 21 (зону обслуживания), в которой они могут отправлять/принимать передачи на/от одно(го) или несколько/их клиентских устройств 25 (например, переносных компьютеров). Соседние зоны покрытия 21 перекрываются, и конфигурация сети произвольного уровня локализации позволяет одному клиентскому устройству 25 осуществлять роуминг и перемещаться в соседнюю зону покрытия 21, не прерывая связь с сетью произвольного уровня локализации.

Каждое устройство 20 точки доступа подключено к общей линии 30 связи. Контроллеры 40 доступа, предназначенные для управления доступом к сети, подключены к линии 30 связи в разных местах вдоль линии 30 связи. Они действуют, по существу, как шлюзы в отношении остальной части сети (не показана), отправляя/принимая передачи на/от клиентских устройств 25, расположенных вдоль линии 30 связи. Они также используются для конфигурирования сети, чтобы обеспечить роуминг клиентских устройств 25 между соседними устройствами 20 точки доступа.

В настоящее время клиентские устройства 25, подключенные к одному и тому же устройству 20 точки доступа, могут связываться друг с другом (фиг.1, путь А) через общую точку доступа 25 в обход контроллера 40 доступа. Такая связь может осуществляться посредством адресных, мультивещательных или широковещательных передач. Кроме того, клиентские устройства 25, подключенные к соседним устройствам 20 точки доступа, могут связываться друг с другом (фиг.1, путь В) опять же посредством адресных, мультивещательных или широковещательных передач, в обход контроллера 40 доступа. Например, в случае широковещательного ARP пакет данных поступает в широковещательном режиме на все устройства 25, подключенные к БЛС. Пакет данных содержит IP-адрес, с которым желает связаться отправитель. Большинство устройств 25 игнорирует пакет данных. Однако устройство 25 назначения распознает в пакете данных свой собственный IP-адрес и возвращает ответ.

Задачей изобретения является ограничить связь только разрешенными сетевыми устройствами и, в частности, запретить передачи по путям связи А и В (фиг.1). Определенные ограничения можно также наложить на передачи по путям связи C, D (фиг.2) между клиентским устройством 25 и контроллером 40 доступа.

Устройства 20 точки доступа способны принимать пакеты данных от одного или нескольких клиентских устройств 25 и передавать их по сети. Устройство 20 точки доступа также способно конфигурировать клиентские пакеты данных, чтобы направлять их только на одно или несколько разрешенных сетевых устройств, в данном случае, контроллеры 40 доступа. Один способ сделать это состоит в добавлении адреса назначения контроллера 40 доступа к пакету данных. Другой способ состоит в замене адреса назначения в пакете данных адресом назначения контроллера 40 доступа. Последний способ особенно полезен для перенаправления адресных передач, направленных на сетевое устройство ограниченного доступа, и является предпочтительным способом реализации изобретения, особенно в сочетании с устройством 20 точки доступа, дополнительно способным учитывать тип передачи входящего клиентского пакета данных. Таким образом, если пакет данных является адресной передачей, направленной на разрешенный контроллер 40 доступа, то устройство 20 точки доступа способно переслать клиентский пакет данных без переконфигурирования. Если же пакет данных не является типом адресной передачи или является адресной передачей на сетевое устройство ограниченного доступа, то устройство 20 точки доступа способно ограничивать доступ таких передач на основании соображений локальной политики, например в определенных случаях может быть разрешена широковещательная передача с авторизованного клиентского устройства 25.

Чтобы можно было определить, адресован ли пакет данных разрешенному сетью контроллеру 40 доступа, устройство 20 точки доступа содержит список адресов разрешенных сетевых устройств (например, IP-адрес или MAC-адрес), который содержит адреса нескольких разрешенных контроллеров 40 доступа. Эта информация может периодически меняться, и поэтому устройство 20 точки доступа должно иметь возможность обновлять эту информацию. Такое устройство 20 точки доступа можно модифицировать, дополнительно включив в него список MAC-адресов клиентских устройств, соответствующих клиентским устройствам 25, которые уполномочены иметь доступ к сети, т.е. распознаются сетью. Эта информация также периодически меняется, и потому устройство 20 точки доступа также должно иметь возможность периодически обновлять этот список.

В процессе работы такого модифицированного устройства устройство 20 точки доступа первоначально учитывает, содержит ли пакет данных MAC-адрес распознаваемого сетью клиентского устройства 25. Если пакет данных поступает от распознаваемого сетью клиентского устройства, то устройство 20 точки доступа дополнительно учитывает пункт назначения пакета данных. Затем, если пакет данных имеет правильный вид (например, адресной передачи) и также направлен на разрешенный контроллер 40 доступа, то пакет данных пересылается на контроллер 40 доступа.

В одной версии, которая предусматривает проведение различия между разными типами передачи пакетов данных, устройство 20 точки доступа также содержит список ряда полей данных, с которыми нужно сравнивать клиентские пакеты данных. Поля данных содержат мультивещательный MAC-адрес, п