Способ управления правами на зашифрованные данные, хранящиеся на цифровом регистраторе

Иллюстрации

Показать всеИзобретение относится к области приемников/декодеров услуг, предлагаемых в режиме условного доступа, в частности к приемникам, у которых имеется блок хранения (запоминающее устройство), такой как жесткий диск. Технический результат заключается в обеспечении собственно способа хранения события. Способ хранения события, зашифрованного с использованием по меньшей мере одного контрольного слова (CW) в приемнике/декодере (STB), подключенном к блоку (SC) безопасности, причем по меньшей мере одно контрольное слово (CW) и права доступа к указанному событию содержатся в сообщениях по контролю за доступом (ЕСМ-сообщениях), включает следующие операции: запись зашифрованного события, а также по меньшей мере одного ЕСМ-сообщения в блок хранения; передача по меньшей мере одного ЕСМ-сообщения в блок (SC) безопасности, верификация того, что в блоке (SC) безопасности содержатся права на указанное событие, формирование квитанции (Q), содержащей данные, относящиеся к управлению событием в режиме воспроизведения, причем квитанция (Q) содержит сигнатуру (SGN), сформированную на основании всего ЕСМ-сообщения или по его части с использованием секретного ключа (К), содержащегося в блоке (SC) безопасности и специфичного для каждого блока безопасности, причем при последующем потреблении события подлинность квитанции (Q) верифицируется приоритетно по отношению к обычным правам, содержащимся в блоке (SC) безопасности, хранение указанной квитанции (Q) в блоке хранения. 5 з.п. ф-лы, 3 ил.

Реферат

Область техники, к которой относится изобретение

Настоящее изобретение относится к области приемников/декодеров услуг, предлагаемых в режиме условного доступа, в частности к приемникам, у которых имеется блок хранения (запоминающее устройство), такой как жесткий диск.

Уровень техники

Совершенствование технологии в области емкости запоминающих устройств и скорости магнитных (жестких) дисков сделало возможным хранение содержимого переданной видеоинформации с целью сделать его доступным пользователю в автономном режиме (в режиме "офф-лайн").

Известные регистраторы для подобного хранения, выпускаемые под торговыми наименованиями ReplayTV® или Tivo®, обеспечивают объем памяти, достаточный для хранения десятков часов цифрового вещания. Однако эти регистраторы непригодны для непосредственного интегрирования с приемниками/декодерами, реализующими режим условного доступа, поскольку при их использовании содержимое хранится на диске без соответствующей защиты. Это делает невозможным получение авторского вознаграждения за использование содержимого диска в случае, когда это содержимое затем копируется для распространения в коммерческих целях.

В отличие от названных регистраторов, в системе платного телевидения цифровой поток, передаваемый на приемники, шифруется для того, чтобы обеспечивать контроль за его использованием и определять условия такого использования. Это шифрование выполняется с помощью контрольных слов, которые сменяются через регулярные временные интервалы (составляющие 5-30 с) для того, чтобы сделать непривлекательной любую атаку, направленную на определение контрольного слова.

В соответствии с одним из вариантов контрольные слова заменяются через существенно больший временной интервал; это означает, что целое событие (передача) шифруется посредством единственного контрольного слова.

Для того чтобы приемник/декодер был способен дешифровать поток данных, зашифрованный подобными контрольными словами, эти слова посылаются на него, независимо от потока данных, в составе сообщений по контролю за доступом (ЕСМ-сообщений), которые шифруются ключом, удобным для использования передающей системой, находящейся между центром управления и блоком безопасности (SC-блоком) пользовательского устройства (т.е. приемника/декодера). Фактически операции, связанные с защитой данных, выполняются в блоке (SC) безопасности. Блок безопасности обычно представляет собой смарт-карту (чип-карту), считающуюся недоступной для незаконного доступа. Этот блок может быть либо съемным, либо интегрированным в приемник.

Во время дешифрования ЕСМ-сообщения в блоке безопасности осуществляется верификация наличия прав доступа к соответствующему потоку данных. Управление такими правами производится посредством сообщений условного доступа (ЕММ-сообщений), которые загружают данные права в SC-блок. Возможны и другие варианты, например посылка ключей дешифрования.

В данном описании термин "событие" используется для обозначения содержимого видеопотока, аудиопотока (например, в формате МРЗ) или потока данных (например, игровой программы), которое зашифровано известным методом с помощью контрольных слов. При этом каждое событие будет шифроваться с использованием одного или нескольких контрольных слов, каждое из которых является действительным в течение определенного временного интервала.

Расчеты за потребление подобных событий в настоящее время основаны на принципах подписки, приобретения прав на конкретные события или оплаты по времени.

Подписка позволяет определить права, ассоциированные с одним или с несколькими каналами, передающими указанные события, и дает пользователю возможность приобретения этих событий в дешифрованном виде при условии, что соответствующие права введены в блок безопасности.

В то же время можно определить права специально на определенное событие, например на фильм или на футбольный матч. Пользователь может приобрести такое право, например, путем покупки, и оно обеспечит прием именно выбранного события. Данный метод известен под именем "плата за просмотр" (PPV - pay-per-view).

Что касается оплаты по времени, блок безопасности обладает кредитом, который дебитуется в соответствии с реальным потреблением со стороны пользователя. Например, такое дебитование будет происходить каждую минуту, независимо от включенного канала. При соответствующей технической реализации становится возможным варьировать расчетную единицу либо по длине, либо по стоимости в расчете на предоставляемое время, либо даже путем комбинирования двух названных параметров с целью адаптации выставляемого счета к типу передаваемого события.

ЕСМ-сообщение содержит не только контрольное слово, но также условия, на которых это слово находится в приемнике/декодере. При этом во время дешифрования контрольных слов проводится верификация того, что у блока безопасности имеется право доступа, ассоциированное с условиями доступа, объявленными в верифицируемом сообщении.

Контрольное слово возвращается пользовательскому устройству в дешифрованном виде только при положительном результате верификации. Как уже упоминалось, контрольное слово содержится в ЕСМ-сообщении, зашифрованном ключом ТК (Tansmission Key) передачи.

Для того чтобы блок безопасности располагал указанным правом, оно обычно загружается в этот блок с помощью сообщения условного доступа (ЕММ-сообщения), которое из соображений безопасности, как правило, шифруется другим, так называемым ключом права доступа (Right Key - RK).

В соответствии с известной формой оплаты телевизионной передачи для дешифрования события в любой выбранный момент необходимо иметь три следующих элемента:

- событие, зашифрованное одним или несколькими контрольными словами,

- ЕСМ-сообщение (ЕСМ-сообщения), содержащее (содержащие) контрольные слова (CW - Control Words) и условия доступа (AC - Access Conditions),

- соответствующее право, загруженное в блок безопасности и позволяющее верифицировать указанные условия доступа.

Согласно известным схемам зашифрованное событие хранится в блоке хранения совместно с, по меньшей мере, одним ЕСМ-сообщением.

В связи с тем, что апостериорное дешифрование ЕСМ-сообщения может представлять собой проблему, особенно в связи с изменением ключа передачи, в документе ЕР 0912052 было предложено решение, предусматривающее дешифрование подобных сообщений в блоке безопасности и их повторное шифрование перед записью на диск.

Данный вариант решает проблему, связанную с временем жизни ключа передачи, однако, создает значительную нагрузку по обработке информации во время записи в блок безопасности в условиях неизвестности того, будет ли регистрируемое содержимое когда-либо использовано. Кроме того, одно из фундаментальных правил системы защиты состоит в том, что контрольные слова возвращаются в пользовательское устройство только при наличии соответствующих прав. Применительно к рассматриваемой ситуации вполне возможно, что данные права не существуют (если рассматривать событие, принимаемое в режиме "плата за просмотр"). Данное право будет приобретено во время закупки, которая может иметь место намного позже, когда пользователь примет решение просмотреть данное событие. Таким образом, метод, описанный в ЕР 0912052, не решает проблему доступа к праву, т.к. в момент совершения закупки всегда необходимо передавать ЕММ-сообщение, чтобы оно было загружено в блок безопасности.

Следовательно, описанное решение пригодно только для событий, права на которые уже присутствуют в блоке безопасности для того, чтобы авторизовать дешифрование и повторное шифрование ЕСМ-сообщения.

Еще один аспект связан с сохранением права покупателя. Рассмотрим в качестве примера ситуацию, в которой покупатель А приобрел права на просмотр каналов М, N и Р. В результате он имеет право наблюдать эти каналы и, следовательно, регистрировать и просматривать все события, которые записаны в его блоке хранения. При каждом обращении к такому событию от блока безопасности требуется провести дешифрование ЕСМ-сообщений и возвратить контрольные слова. При этом важно, чтобы в блоке безопасности имелись права, связанные с данным событием.

Применительно к событию, полученному по подписке, идентификация данного события привязана к каналу, например к каналу М. Другими словами, все события, которые имеют идентификатор М, являются авторизованными, так что декодеру будут возвращены контрольные слова.

Таким образом, права, привязанные к конкретному каналу, определяются наличием идентификатора, такого как М. Когда подписчик прекращает свою подписку или модифицирует ее с переходом на другие каналы, это приводит к тому, что события, зарегистрированные в блоке хранения, станут недоступными, поскольку блок безопасности будет отказываться повторно возвращать контрольные слова, соответствующие правам, которые в тот момент в нем не присутствуют.

Данная ситуация может также иметь место в случае, если каналу М будет присвоен новый идентификатор. Допустим, в качестве примера, что в результате реорганизации каналов данному каналу, вместо идентификатора М, присвоен идентификатор J4. Что касается прав на прием передач, блок безопасности будет своевременно проинформирован о таком изменении, так что пользователь не испытает никаких неудобств.

Последствия же для зарегистрированного события окажутся более драматичными. Данное переименование приведет к тому, что зарегистрированное событие станет недоступным, поскольку ассоциированное с ним право перестанет содержаться в блоке безопасности.

Раскрытие изобретения

Задача, на решение которой направлено настоящее изобретение, состоит в создании такого способа хранения события, зашифрованного посредством контрольных слов (CW), который гарантирует доступ к данному событию в любой желаемый момент, даже если между моментами регистрации и просмотра были произведены определенные изменения.

Решение данной задачи достигнуто созданием способа хранения события, зашифрованного посредством контрольных слов (CW) в приемнике/декодере (Set Top Box - STB-модуль), подключенном к блоку (SC) безопасности. При этом согласно данному способу указанные контрольные слова (CW) и необходимые права содержатся в ЕСМ-сообщениях. Способ по изобретению характеризуется тем, что включает следующие операции:

- запись зашифрованного события, а также ЕСМ-сообщений в блок хранения;

- передача ЕСМ-сообщений блоку (SC) безопасности,

- верификация того, что в блоке (SC) безопасности содержатся права на указанное событие,

- расчет, по всему ЕСМ-сообщению или по его части, квитанции (Q), сформированной с использованием секретного ключа (К), содержащегося в блоке (SC) безопасности и специфичного для каждого блока безопасности,

- запись указанной квитанции (Q) в блок хранения.

В соответствии с первым вариантом осуществления изобретения данная квитанция формируется сигнатурой, основанной на целом ЕСМ-сообщений или на его части и представляющей собой право более высокого порядка, которое в случае последующего потребления события будет верифицироваться приоритетно по отношению к обычным правам, содержащимся в блоке безопасности. После того как квитанция будет распознана соответствующим ЕСМ-сообщением, ее присутствие приведет к игнорированию обычных условий доступа.

В соответствии со вторым вариантом осуществления изобретения при генерировании квитанции к ней, в дополнение к сигнатуре, добавляется новая часть, которая описывает, по каким правилам следует проводить обработку ЕСМ-сообщения при его представлении блоку безопасности. Эти правила могут, например, состоять в игнорировании всех условий, включенных в данное ЕСМ-сообщение (что эквивалентно описанному первому варианту), или во введении новых условий, например таких как отмена права воспроизведения или определение временного окна, в котором может быть авторизовано такое воспроизведение.

Для расчета сигнатуры предпочтительно использовать ту часть ЕСМ-сообщения, которая остается неизменной на протяжении всего события. Фактически ЕСМ-сообщение, в упрощенном представлении, содержит две части:

(а) контрольное слово (или четное и нечетное контрольные слова);

(б) право, которое необходимо для того, чтобы было возвращено контрольное слово.

Предлагаемая квитанция позволяет промаркировать ЕСМ-сообщение и добавить к нему другую информацию, относящуюся к обработке события в режиме воспроизведения. Решаемая при этом задача состоит в однозначной идентификации ЕСМ-сообщения. В практическом отношении можно отметить, что часть (б), т.е. необходимое право, изменяется не столь часто, как контрольное слово. Именно поэтому представляется предпочтительным выбрать данную часть для расчета сигнатуры. Тем не менее, не исключается и возможность определения сигнатуры на основе контрольного слова или сочетания обеих частей.

Для расчета сигнатуры предлагается определить уникальное отображение Н части ЕСМ-сообщения, получаемое наложением на данные односторонней неколлизионной функции. Принимается, что не существует другой группы данных, которые дают такой же результат, что и указанная функция. Данное отображение Н получают с использованием функции типа хэш-функции. Используемый для этого алгоритм может относиться к типу SHA-1 или MD5, причем данное отображение характеризует группу данных уникальным образом.

Следующая операция состоит в шифровании указанных данных посредством ключа К шифрования.

Перед началом операции шифрования представляется возможным добавить поле данных CD, которое описывает новые условия доступа. Затем группа данных (Н и CD), составляющая квитанцию, шифруется сигнатурным ключом К.

В контексте изобретения термин "квитанция" означает, что ее значение определяется группой данных, которые являются репрезентативными в отношении условий доступа (например, в самом простом случае) и которые являются уникальными для единственного интересующего блока безопасности благодаря использованию ключа К. В соответствии с одним из вариантов изобретения имеется возможность с помощью этого ключа непосредственно зашифровать условия доступа, приводимые в ЕСМ-сообщении, не прибегая к операции хэширования.

В соответствии с другим вариантом представляется возможным определить это уникальное отображение (хэш-функцию) условий доступа, а затем зашифровать это отображение первым ключом К1, добавить новые условия CD доступа и зашифровать результат тем же ключом К1 или вторым ключом К2.

Краткое описание чертежей

Изобретение станет более понятным из нижеследующего описания, содержащего ссылки на прилагаемые чертежи, которые приводятся в качестве неограничивающего примера.

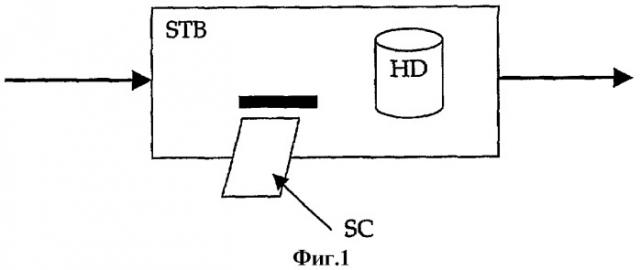

На фиг.1 представлено пользовательское устройство STB, снабженное блоком хранения в соответствии с одним из вариантов изобретения.

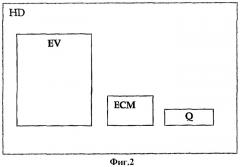

Фиг.2 иллюстрирует группу данных, хранящихся в блоке хранения по фиг.1.

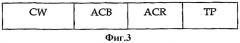

Фиг.3 иллюстрирует структуру ЕСМ-сообщения в соответствии с одним из вариантов изобретения.

Осуществление изобретения

Пользовательское устройство (приемник/декодер) STB, представленное на фиг.1, принимает входной поток данных в зашифрованной форме. Эти данные записываются в блок HD хранения и содержат, среди прочего, рассматриваемое событие TV и ЕСМ-сообщение.

Согласно изобретению эти две группы данных сопровождаются новой группой, которая представлена на фиг.2 в виде блока-квитанции Q.

Относительные размеры различных блоков, приведенные на чертеже, даны только в качестве примера. Тем не менее, следует учесть, что событие EV занимает наибольшую часть, ЕСМ-сообщения занимают небольшую часть, при этом согласно рассматриваемому варианту изобретения единственной квитанции достаточно для всей группы данных.

Действительно, если сигнатура определена на части условий доступа в составе ЕСМ-сообщения, она не будет изменяться на протяжении всего рассматриваемого события.

Фиг.3 иллюстрирует структуру ЕСМ-сообщения. Как это было описано выше, ЕСМ-сообщение содержит контрольное слово CW и условия доступа.

Данные условия разделены на две части, одна из которых соответствует условиям АСВ передачи, а вторая - условиям ACR воспроизведения. ЕСМ-сообщение содержит также метку ТР времени.

Среди названных условий имеются:

- номер канала (или услуги), представляющего особый интерес для подписки;

- тема события (например, спорт, новости, передача для взрослых),

- уровень (прайм-тайм, день, повторная передача),

- номер для импульсного приобретения.

Дублирование условий расширяет возможности по управлению событием при его воспроизведении. Квитанция Q может означать, что необходимо просто соблюдать условия воспроизведения. Альтернативно, она может означать, наоборот, возможность игнорирования этих условий.

Рассмотрим в качестве примера функцию географической блокировки. Эта функция позволяет блокировать прием спортивного события, например, в 30-километровой зоне, окружающей стадион. Хотя такая блокировка имеет смысл во время события, через несколько дней после его завершения для подобной блокировки нет никаких оснований.

Условия АСВ передачи могут включать в себя условия блокировки по секторам номеров блоков безопасности или почтовых индексов. Условия ACR воспроизведения могут включать обычную авторизацию для всех пользователей, начиная с определенной даты (в случае выполнения других условий, таких как наличие подписки).

Во время воспроизведения сначала осуществляется доступ к квитанции Q и ее дешифрование секретным ключом К с целью получения сигнатуры SGN и новых условий CD доступа.

После этого сигнатура SGN хранится в памяти блока безопасности вместе с новыми условиями CD доступа. Когда в блок безопасности поступает ЕСМ-сообщение, он с помощью хэш-функции определяет уникальное отображение Н' той части ЕСМ-сообщения, которая содержит права АС, и сравнивает значение указанного отображения Н' с сигнатурой SGN. Если значения двух сравниваемых величин идентичны, блок безопасности применяет условия, заданные в той части квитанции, где содержатся условия CD доступа. Если эти условия соответствуют "свободному доступу", то требование верификации условий, содержащихся в ЕСМ-сообщении, снимается. Тем самым устраняются проблемы, обусловленные структурными изменениями в передающих каналах.

Согласно другому варианту новые условия CD доступа соответствуют измененным условиям ACR воспроизведения. В этих новых условиях отсутствуют ссылки на каналы или на другие элементы, которые могут изменяться во времени (структурные условия). Вместо этого приводятся условия относительно времени, в течение которого доступ разрешен, или относительно разрешенного количества доступов. Должно быть понятно, что в этом случае другие условия, в частности связанные с наличием подписки, были верифицированы во время формирования квитанции.

Квитанция может быть эволюционирующей. В таком случае может представлять интерес сохранение квитанции более благоприятной, чем ее предшествующий вариант. Подобная ситуация имеет место, в частности, при импульсном приобретении. В данном варианте первая квитанция генерируется во время хранения события, т.е. до того, как оно приобретено пользователем.

Условия, содержащиеся в такой квитанции, будут приводить к возвращению условий, содержащихся в ЕСМ-сообщении. В момент, когда пользователь решит приобрести данное событие, генерируется новая квитанция, которая открывает доступ к использованию этого события без каких-либо ограничений (если условия определены в новой квитанции именно таким образом). Данная квитанция посылается в блок безопасности на замену старой квитанции.

1. Способ хранения события, зашифрованного с использованием по меньшей мере одного контрольного слова (CW) в приемнике/декодере (STB), подключенном к блоку (SC) безопасности, причем по меньшей мере одно контрольное слово (CW) и права доступа к указанному событию содержатся в сообщениях по контролю за доступом (ЕСМ-сообщениях), отличающийся тем, что включает следующие операции:

запись зашифрованного события, а также по меньшей мере одного ЕСМ-сообщения в блок хранения;

передача по меньшей мере одного ЕСМ-сообщения в блок (SC) безопасности,

верификация того, что в блоке (SC) безопасности содержатся права на указанное событие,

формирование квитанции (Q), содержащей данные, относящиеся к управлению событием в режиме воспроизведения, причем квитанция (Q) содержит сигнатуру (SGN), сформированную на основании всего ЕСМ-сообщения или по его части с использованием секретного ключа (К), содержащегося в блоке (SC) безопасности и специфичного для каждого блока безопасности, причем при последующем потреблении события подлинность квитанции (Q) верифицируется приоритетно по отношению к обычным правам, содержащимся в блоке (SC) безопасности,

хранение указанной квитанции (Q) в блоке хранения.

2. Способ по п.1, отличающийся тем, что верификация подлинности квитанции включает в себя следующие шаги:

формируют сигнатуру на основании всего ЕСМ-сообщения или по его части;

сравнивают полученную сигнатуру с сигнатурой (SGN) квитанции (Q);

если значения двух сравниваемых сигнатур идентичны, то применяют условия доступа, заданные частью квитанции (Q), содержащей условия доступа.

3. Способ по п.1, отличающийся тем, что наличие квитанции (Q) для данного ЕСМ-сообщения приводит к игнорированию условий доступа, содержащихся в данном ЕСМ-сообщении.

4. Способ по п.1, отличающийся тем, что квитанция (Q) дополнительно содержит часть (CD), описывающую новые условия независимо от структурной конфигурации передачи события.

5. Способ по п.4, отличающийся тем, что наличие квитанции (Q) для данного ЕСМ-сообщения приводит к использованию условий доступа, содержащихся в указанной части (CD) вместо условий доступа, содержащихся в данном ЕСМ-сообщении.

6. Способ по п.1, отличающийся тем, что расчет квитанции (Q) производят только при наличии в блоке безопасности прав доступа.