Способ формирования документов, поддающихся проверке и защищенных от подделки, и центр денежных перечислений

Иллюстрации

Показать всеИзобретение относится к области криптографии. Технический результат заключается в том, что контакт между криптографически надежным устройством контакта и создателем документа осуществляется непосредственно. Сущность изобретения: криптографический модуль снабжается двумя типами данных, которые могут быть получены даже от партнера по связи, который не является криптографически надежным, и которые либо остаются в криптографическом модуле, либо присоединяются к документу. Информация, остающаяся в криптографическом модуле, используется для защиты информации документа посредством формирования контрольного значения, а информация, переносимая в документ, служит для подтверждения того, что документ защищен криптографическим модулем во время проверки подлинности документа в устройстве контроля. 2 н. и 11 з.п. ф-лы, 3 ил.

Реферат

Изобретение касается способа создания защищенных от подделки документов или записей данных, в котором генерируется информация ключа и зашифрованная контрольная информация формируется из информации ключа и индикатора транзакции.

Кроме того, изобретение касается центра денежных перечислений с интерфейсом для загрузки денежных величин.

Известно множество способов создания защищенных от подделки документов и их проверки. Известные способы базируются на создании цифровых подписей или зашифрованной контрольной информации, которые создаются при формировании документа.

При этом следует проводить различие между документами, в подлинности которых заинтересован их создатель, и документами, в подлинности которых заинтересована третья сторона.

Если в защите документов от подделки заинтересована третья сторона, то известна процедура использования так называемого "криптографического модуля" для создания документа. Такие криптографические модули характеризуются тем, что они содержат внутри себя или обрабатывают электронные данные, к которым невозможно получить доступ или воздействовать на них извне.

Криптографический модуль может рассматриваться как защищенный запечатанный блок, в котором выполняются операции обработки данных, относящиеся к защите информации, и которыми невозможно манипулировать снаружи. Всемирно признанным стандартом для таких криптографических модулей является стандарт FIPS Pub 140, опубликованный Национальным институтом стандартов и техники США (NIST).

Если криптографический модуль предназначается для создания защищенных от подделки документов, в подлинности которых заинтересована третья сторона, то обычно криптографический модуль используется для безопасного депонирования криптографических ключей, которые внутри модуля и только там служат для шифрования контрольных значений. Известны, например, так называемые образцы подписи, которые выдаются сертификационными агентствами или удостоверяющими центрами для создания цифровых подписей. Эти образцы подписи, выполненные в виде карты с электронной интегральной схемой микропроцессора, также содержат криптографический модуль именно в этой интегральной схеме микропроцессора.

В таких модулях, как правило, депонируется одна или несколько пар асимметричных ключей, которые характеризуются тем, что зашифрованные данные, сформированные с помощью так называемого закрытого ключа, могут расшифровываться только при помощи математически связанного с ним открытого ключа, а зашифрованные данные, сформированные с помощью открытого ключа, могут расшифровываться только при помощи математически связанного с ним закрытого ключа. При этом открытые ключи в соответствии со своим названием предназначены для публичного доступа и широкого распространения, тогда как закрытые ключи не могут выдаваться кому угодно, а при использовании вместе с криптографическими модулями никогда не могут покидать эти модули. Кроме того, в таких модулях хранятся алгоритмы, например для формирования контрольных сумм или, в случае цифровой подписи, для создания так называемого цифрового отпечатка или "хэш-значения", которое характеризуется тем, что обычно отображает любой требуемый набор данных на значительно укороченную информацию, так что результат является необратимым и однозначным, и для различных наборов данных, которыми снабжается алгоритм, получаются различные результаты.

Создание защищенного от подделки документа, в подлинности которого заинтересована третья сторона, с помощью криптографического модуля, который содержит асимметричные ключи и алгоритм формирования контрольных значений, осуществляется, как правило, следующим образом. Сначала с помощью алгоритма формирования контрольных значений создается контрольное значение, относящееся к документу, который должен быть защищен. Затем закрытый ключ в криптографическом модуле используется для шифрования контрольного значения. Комбинация этих обеих операций обработки называется формированием "цифровой подписи".

Как правило, проверка такой цифровой подписи происходит следующим образом. Получатель принимает документ и зашифрованное контрольное значение. Получателю также требуется, и это является проблемой, решаемой описанным ниже изобретением, открытый ключ изготовителя документа, и получатель использует этот ключ для дешифрования контрольного значения, которое создатель документа зашифровал своим закрытым ключом в криптографическом модуле. Таким образом, после дешифрования получатель имеет нешифрованное контрольное значение. Далее, на следующем этапе, получатель применяет тот же самый алгоритм для создания контрольного значения для принятого документа. Наконец, на третьем этапе получатель сравнивает самостоятельно сформированное контрольное значение с дешифрованным контрольным значением создателя документа. Если два контрольных значения совпадают, то документ не фальсифицирован и его подлинность, несомненно, подтверждена. Обычно в случае известных цифровых подписей проверяется также аутентичность создателя документа. Это обеспечивается тем, что открытый ключ создателя документа также подписывается цифровой подписью так называемым сертификационным агентством (СА) и назначается определенному криптографическому модулю или определенному владельцу криптографического модуля. В этом случае получатель документа не просто принимает открытый ключ создателя документа как данность, но также проверяет его принадлежность создателю документа, проверяя цифровую подпись открытого ключа описанным выше способом.

При использовании этих известных способов возникает проблема, состоящая в том, что для проверки подлинности документа необходимо иметь информацию, которая непосредственно относится к использованию создателем документа ключей посредством криптографического модуля. В типичном вышеописанном примере создания цифровых подписей речь идет об открытом ключе создателя документа или его криптографического модуля, который должен использоваться для процедуры проверки. В случае подписи открытого ключа сертификационным агентством весь набор, содержащий открытый ключ, идентификатор пользователя этого ключа, а также цифровую подпись сертификационного агентства, называют "сертификат ключа".

Эту проблему можно пояснить на следующем примере. Чтобы проверить подлинность обыкновенного документа, подписанного цифровой подписью, при проверке необходимо иметь в распоряжении открытый ключ или сертификат ключа создателя документа или его криптографического модуля. Если в устройстве контроля должны проверяться, как обычно, документы различных создателей документов, то требуется, чтобы там имелись все открытые ключи или все сертификаты ключей всех создателей документов.

Существуют различные возможности для выполнения требования иметь при проверке открытый ключ создателя документа. Так, можно прилагать открытый ключ или сертификат ключа создателя документа к защищаемому документу. Другая возможность состоит в том, чтобы депонировать открытый ключ в устройстве контроля и получать к нему доступ при возникновении потребности в нем.

Однако известные способы связаны с недостатками.

Прикладывание ключа или сертификата ключа является неудобным, если объем документа должен поддерживаться как можно меньшим, так как приложенный ключ может чрезмерно увеличивать печатаемую, передаваемую или обрабатываемую запись данных.

Депонирование открытого ключа в устройстве контроля особенно неудобно, если доступ к депонированному в устройстве контроля ключу невозможен из практических или временных соображений, например, при очень большом количестве хранимых ключей, доступ к которым должен быть получен за очень короткое время.

Для устранения этих известных недостатков общего способа в патенте DE 10020563 С2, принадлежащем заявителю, было предложено формировать секретную информацию обычным способом в модуле защиты информации и передавать секретную информацию вместе с информацией, которая позволяет установить идентичность модуля защиты, в зашифрованном виде в сертификационное агентство, где эта секретная информация расшифровывается, чтобы таким образом установить идентичность модуля защиты, затем секретная информация вместе с информацией, идентифицирующей создателя документа, зашифровывается таким образом, чтобы только устройство контроля могло выполнить дешифрование, для последующей передачи секретной информации создателю документа. В этом способе создатель документа вводит собственные данные в модуль защиты, причем модуль защиты необратимо соединяет данные, введенные самим создателем документа, с секретной информацией так, что реконструировать секретную информацию невозможно.

Этот известный способ характеризуется тем, что документ, передаваемый в устройство контроля, формируется из результата необратимого соединения секретной информации с введенными создателем документа данными, из введенных самим создателем документа данных, а также из зашифрованной информации сертификационного агентства.

Этот известный способ подходит, в частности, для создания и проверки защищенных от подделки штемпелей почтового предприятия, заменяющих почтовые марки. Такие почтовые штемпели создаются клиентами почтового предприятия с использованием личного криптографического модуля и наносятся на почтовое отправление в виде машинно-считываемого штрих-кода. Машинно-считываемый штрих-код может содержать только очень ограниченный объем данных и поэтому не может вмещать открытый ключ клиента. Кроме того, в почтовом производстве цифровые знаки почтовой оплаты должны считываться и проверяться за очень короткое время, вследствие этого обращаться к базе данных, которая может содержать многие миллионы открытых ключей, также невозможно.

Способ снабжения почтовых отправлений знаками почтовой оплаты известен из предварительно опубликованной заявки DE 10020402 А1. Согласно этому способу информация, которая служит для формирования знаков почтовой оплаты, передается в зашифрованном виде из пункта загрузки в криптомодуль клиентской системы и затем используется для формирования знаков почтовой оплаты. Знак почтовой оплаты содержит хэш-значение, которое формируется из данных почтового отправления и информации, которая была передана и временно хранится в криптомодуле, а также содержит зашифрованную в этой информации "криптостроку", которая может быть дешифрована только в почтовом центре во время проверки знака почтовой оплаты, после чего он снабжается цифровой подписью.

Предварительно опубликованная заявка DE 10020566 А1 заявителя описывает способ такого же типа, согласно которому клиенты могут загружать денежные величины из центра денежных перечислений, и эти денежные величины могут расходоваться для печатания знаков почтовой оплаты. Здесь, в частности, система клиента передает случайное число в центр денежных перечислений, а последний шифрует случайное число симметричным ключом и отсылает его обратно в систему клиента.

Знаки почтовой оплаты генерируются таким же способом, как описано в предварительной опубликованной заявке DE 10020402 А1, где, в частности, зашифрованное случайное число может быть дешифровано только в центре денежных перечислений.

В основе настоящего изобретения лежит задача усовершенствования известного способа таким образом, чтобы он мог осуществляться независимо от непосредственной связи между криптографически надежным устройством контакта и создателем документа.

Согласно изобретению эта задача решается с помощью способа по п.1 формулы изобретения.

Согласно изобретению эта задача решается также с помощью центра денежных перечислений по п.23 формулы изобретения.

Целесообразные усовершенствования способа и центра денежных перечислений являются предметом зависимых пунктов формулы изобретения.

Изобретение, в частности, предусматривает формирование случайной информации ключа и формирование зашифрованной контрольной информации из информации ключа и индикатора транзакции в криптографически надежном устройстве контакта, которое шифрует информацию ключа, а зашифрованная контрольная информация и зашифрованная информация ключа передаются криптографически надежным устройством контакта в промежуточное устройство, которое осуществляет временное хранение зашифрованной информации ключа и зашифрованной контрольной информации и позднее передает ее в криптографический модуль создателя документа в момент времени, отличающийся от момента передачи между криптографически надежным устройством контакта и промежуточным устройством.

Таким образом, согласно изобретению криптографический модуль, так же и в том случае, когда он снабжается данными через промежуточное устройство, например, через ненадежного в криптографическом смысле партнера по связи, снабжается двумя типами данных, одни из которых остаются в криптографические модуле, в то время как другие присоединяются к документу, при этом остающаяся в криптографическом модуле информация используется для защиты информации документа посредством формирования контрольного значения, а информация, включенная в состав документа, при проверке подлинности документа в устройстве контроля служит для подтверждения того, что документ был защищен посредством криптографического модуля.

Изобретение обладает множеством преимуществ. Оно позволяет создавать защищенные от подделки документы для многих случаев применения, особенно таких, когда отсутствует непосредственная связь между создателем документа и надежным устройством контакта. Например, таким образом можно создавать защищенные от подделки документы без применения компьютеров и/или без подключения к надежному устройству контакта для обмена данными.

В принципе можно выбирать информацию ключа по заранее заданной схеме. Однако это облегчает криптографические атаки на шифр (проблема Enigma).

Особенно целесообразно формировать информацию ключа посредством случайного генерирования, хотя изобретение может осуществляться и с заранее заданным набором ключей. Случайное формирование информации ключа особенно удобно, так как позволяет избежать хранения больших объемов информации ключей.

Целесообразно зашифрованную информацию ключа и/или зашифрованную контрольную информацию формировать таким образом, чтобы ее невозможно было дешифровать в промежуточном устройстве.

Дешифрование информации ключа криптографическим модулем дает несколько преимуществ. Так, пользователь криптографического модуля, в частности создатель документа, может получить подтверждение приема информации от надежного устройства контакта, в частности, информацию о денежной величине, созданную надежным устройством контакта. Кроме того, криптографический модуль может использовать полученную информацию ключа для последующего шифрования.

Предпочтительным применением информации ключа является ее использование для шифрования собственных данных создателя документа.

Удобно, когда создатель документа передает собственные данные криптографическому модулю, предпочтительно автоматизированным способом.

Особенно предпочтительная форма осуществления изобретения отличается тем, что криптографический модуль необратимым образом соединяет введенные создателем документа данные с информацией ключа.

При этом особенно предпочтительно выполнять необратимое соединение данных, введенных создателем документа, с дешифрованной информацией ключа так, чтобы информация ключа использовалась для формирования контрольного значения для документа.

Далее, особенно предпочтительно, когда результатом необратимого соединения данных, введенных создателем документа, с дешифрованной информацией ключа является документ и/или запись данных, которые передают в устройство контроля.

Кроме того, целесообразно, чтобы передаваемый в устройство контроля документ содержал собственные данные создателя документа по меньшей мере частично в виде открытого текста.

Для этого особенно предпочтительно вводить зашифрованную контрольную информацию в документ, который передается в устройство контроля.

Целесообразно, чтобы информация, остающаяся в криптографическом модуле, была зашифрована таким образом, чтобы ее можно было дешифровать в криптографическом модуле и чтобы остающаяся в криптографическом модуле информация была значением, которое очень трудно или невозможно предсказать.

Особенно предпочтительно, если снабжение криптографического модуля данными через криптографически ненадежных партнеров по связи происходит таким образом, что обмен информацией во время диалога не требуется.

Особым преимуществом является также то, что снабжение криптографического модуля через криптографически ненадежных партнеров по связи происходит таким образом, что пересылка информации в криптографический модуль выполняется в другой момент времени.

Оказалось важным и целесообразным, чтобы обеспечение криптографического модуля информацией, так же и в случае ее поступления через криптографически ненадежных партнеров по связи, осуществлялось через надежное устройство, на информацию которого устройство контроля может полагаться.

При этом для предоставления надежной информации для криптографического модуля надежное устройство использует такое криптографическоее шифрование, для которого устройство контроля может выполнить обратное преобразование.

Целесообразное усовершенствование способа предусматривает осуществление его таким образом, чтобы два типа данных криптографически соединялись друг с другом, однако не могли быть раскрыты посредством криптоанализа.

С этой целью предпочтительно, чтобы криптографическое соединение обоих типов данных выполнялось путем добавления нелинейных частей, которые известны только надежному устройству контакта и устройству контроля.

В предпочтительном случае способ реализуется так, что создаваемые защищенные от подделки документы или записи данных содержат информацию о денежной величине.

Целесообразно, чтобы информация о денежной величине была криптографически связана с документом или записью данных таким образом, чтобы путем сравнения информации о денежной величине с документом или записью данных могло формироваться контрольное значение.

Далее, информация о денежной величине предпочтительно содержит подтверждение уплаты почтового сбора.

Еще одно преимущество достигается, если информация о денежной величине, подтверждающая уплату почтового сбора, соединяется с идентификационными данными создателя документа.

Далее, целесообразно, чтобы подтверждение уплаты почтового сбора соединялось с адресными данными.

Очень важной областью применения изобретения является создание отметок франкирования (знаков почтовой оплаты). В этом случае могут использоваться различные промежуточные устройства. Например, центр денежных перечислений изготовителя франкировальных машин может использоваться как промежуточное устройство.

Другим объектом изобретения является центр денежных перечислений с интерфейсом для загрузки денежных величин. В соответствующей усовершенствованной форме осуществления изобретения центр денежных перечислений предпочтительно функционирует как интерфейс для приема зашифрованной информации от криптографически надежного устройства контакта и для временного хранения принятой зашифрованной информации.

Предпочтительно, если информация кодируется таким образом, что она не может быть дешифрована в центре денежных перечислений.

Далее, является предпочтительным, если этот центр содержит средство для приема запросов на перечисление денежных средств через по меньшей мере один криптографический модуль и для пересылки принятой зашифрованной информации в другой момент времени.

Особенно предпочтительным является наличие криптографического модуля для создания защищенных от подделки документов со средствами вывода зашифрованных контрольной информации и контрольного значения.

Предпочтительная форма осуществления изобретения предусматривает, что криптографический модуль содержит по меньшей мере одно средство для приема и для дешифрования информации ключа и по меньшей мере одно средство для приема документа или записи данных и что криптографический модуль располагает по меньшей мере одним средством для формирования контрольного значения для документа или записи данных.

Другие преимущества, особенности и дальнейшие целесообразные усовершенствования изобретения будут понятны из зависимых пунктов формулы и нижеследующего описания предпочтительных примеров осуществления изобретения, приведенных со ссылкой на чертежи.

На чертежах показано следующее.

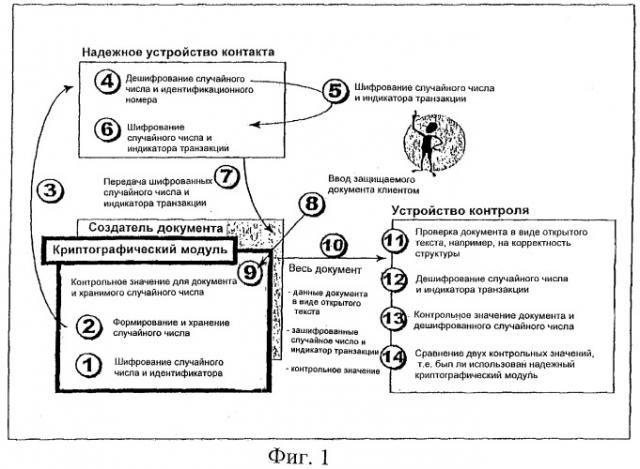

На фиг.1 показан основной принцип известного криптографического способа.

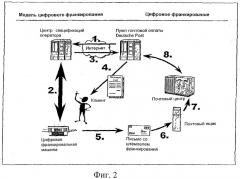

Фиг.2 представляет собой схему, поясняющую принцип осуществления цифрового франкирования согласно изобретению.

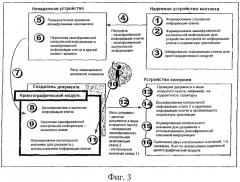

На фиг.3 схематически изображены этапы особенно предпочтительного способа создания защищенных от подделки документов.

Для решения проблемы патент DE 10020563 С2 предлагает способ создания защищенных от подделки документов, в котором отпадает необходимость использования информации из криптографического модуля создателя документа для проведения проверки. Вместо этого данный способ основывается на том, что в криптографическом модуле клиента формируется случайное число. Способ с участием трех сторон (1 - создатель документа с криптографическим модулем, 2 - устройство контроля и 3 - надежное устройство контакта) подробно представлен на фиг.1. Указанные в приведенном ниже тексте номера этапов относятся к этапам способа, представленного на фиг.1.

На фиг.1 в криптографическом модуле создателя документа генерируется и сохраняется случайное число (1), которое вместе с идентификатором или идентифицирующим номером создателя документа или криптографического модуля в зашифрованном виде (2) передается в надежное устройство (3). Это надежное устройство дешифрует случайное число и идентифицирующий номер (4), проверяет правомерность запроса (5) и затем шифрует случайное число и вновь образованный индикатор транзакции так, что только устройство контроля может выполнить обратное преобразование зашифрованных данных (6). Зашифрованные таким образом случайное число и индикатор транзакции посылаются назад создателю документа (7). Позднее при создании защищенных от подделки документов создатель документа вводит защищаемый документ в криптографический модуль (8). Там с использованием открытого текста документа и все еще хранящегося случайного числа образуется контрольное значение (9). Теперь документ в виде открытого текста, зашифрованное случайное число, переданное надежным устройством, и зашифрованный индикатор транзакции, а также сформированная в криптографическом модуле контрольная информация (10) передаются в устройство контроля. В устройстве контроля после грубой проверки структуры документа (11) выполняется установление его подлинности путем дешифрования случайного числа и индикатора транзакции, которые были зашифрованы в надежном устройстве контакта (12). Сразу после этого в криптографическом модуле создателя документа с использованием открытого текста документа и только что дешифрованного случайного числа формируется контрольное значение (13). Наконец, это контрольное значение сравнивается с контрольным значением, переданным создателем документа (14). Если два контрольных значения совпадают, то это гарантирует, что документ создавался с применением конкретного криптографического модуля, так как необходимое случайное число имеется только в нем, а этот модуль обменивался информацией с надежным устройством контакта криптографически защищенным способом. Так как, с одной стороны, использовался конкретный криптографический модуль и, с другой стороны, контрольные значения совпадают, гарантируется как идентичность создателя документа, так и подлинность документа.

Описанный способ используется в модифицированном виде немецкой почтой для создания через Интернет штампов почтовой оплаты под названием "франкирование с помощью персонального компьютера" ("ПК-франкирование"). В основном он отличается тем, что проверка подлинности документов может осуществляться без использования информации ключа, принадлежащей криптографическому модулю. Вместо этого устройство контроля частично полагается на информацию от надежного устройства контакта.

Согласно настоящему изобретению создан способ формирования цифровых документов и записей данных, который может осуществляться без непосредственного контакта между криптографически надежным устройством контакта и криптографическим модулем или создателем документа, использующим криптографический модуль.

Хотя формирование документов и записей данных ни в коем случае не ограничено созданием отметок франкирования, вернее - снабженных отметками франкирования почтовых отправлений, применение описываемых способа и устройства для создания штемпелей цифрового франкирования представляет собой особенно предпочтительную форму осуществления изобретения.

Такая форма осуществления изобретения будет описана ниже со ссылкой на фиг.2.

Схематическая модель или работа новой системы цифрового франкирования показана на фиг.2 и описана ниже.

1. Перед процедурой загрузки между центром спецификаций оператора и цифровой франкировальной машиной клиента почтовое предприятие предоставляет оператору в электронном виде машинозависимую информацию, которая в будущем должна быть введена в цифровую франкировальную машину. Эти информация содержит наряду с прочим информацию ключа для применения в машине и так называемую "строку достоверности", которая используется для дальнейшей проверки в почтовом центре, а также сведения о платежеспособности клиента. Части этой информации зашифрованы таким образом, что они могут быть дешифрованы только во франкировальной машине.

2. Между цифровой франкировальной машиной клиента и вызываемым по междугородной телефонной связи центром спецификаций изготовителя выполняется процедура загрузки спецификации с целью увеличения доступной суммы для оплаты почтовых сборов во франкировальной машине. Во время этой процедуры загрузки будет передаваться также машинозависимая информация (заранее предоставленная немецкой почтой), которая вводится в защищенную от манипуляций часть цифровой франкировальной машины. Такая процедура загрузки, при которой информация (предоставленная почтовым предприятием) передается в машину, должна происходить регулярно, с допуском в определенных пределах, например, один раз в заранее заданный интервал времени, например ежемесячно. Если новая спецификация не должна загружаться, соответствующую процедуру передачи данных между франкировальной машиной и центром спецификаций следует выполнять один раз в месяц, при этом информация, подготовленная почтовым предприятием, переносится в машину. Передача данных между центром спецификации и цифровой франкировальной машиной должна быть защищена подходящим и проверяемым способом.

3. Вслед за процедурой загрузки спецификации (этап 1) между центром спецификаций оператора и пунктом почтовой оплаты почтового предприятия, служащим в качестве надежного устройства контакта, осуществляется защищенный электронный обмен данными о приобретении клиентом определенной суммы для оплаты почтовых сборов. При этом обмене данными информация об оплате и расходах передается в почтовое предприятие. Так как для следующей процедуры загрузки вышеописанное обеспечение информацией может происходить заблаговременно, можно, но не необходимо, комбинировать этапы 3 и 1 так, чтобы этап 3 только что завершенной процедуры загрузки совмещался с этапом 1 следующей процедуры загрузки.

4. На приобретенную у надежного устройства контакта, т.е. пункта почтовой оплаты почтового предприятия, сумму для оплаты почтовых сборов почтовое предприятие непосредственно выставляет клиенту счет путем автоматического снятия денег с банковского счета.

5. В принципе, загруженная цифровая франкировальная машина может печатать действительные штемпели цифрового франкирования до тех пор, пока кредит (или аванс) не будет израсходован. Оттиск цифровой франкировальной машины содержит двумерный матричный код (двумерный штрих-код), который включает дополнительные данные, в том числе, как описано для этапа 1, предоставленные почтовому предприятию заранее и используемые в почтовом центре для проверки достоверности.

6. Почтовые отправления со штемпелем цифрового франкирования могут доставляться через предоставляемые почтовым предприятием средства, например, через почтовые ящики и почтовые отделения.

7. Отправления со штемпелями цифрового франкирования будут отправляться почтовым предприятием после проверки их достоверности.

8. В процессе сравнения загруженные суммы для оплаты почтовых сборов клиента могут сравниваться со считываемыми в почтовом центре суммами почтового сбора.

В информации, которая, как описано для этапа 1, заранее предоставляется немецкой почтой, имеются два компонента, которые важны для данного изобретения, а именно, во-первых, информация ключа mkey для применения в машине, а во-вторых, так называемая контрольная информация VS. Пункт почтовой оплаты почтового предприятия, который служит надежным партнером по связи, шифрует информацию ключа mkеу так, что дешифрование возможно только в защищенной от манипуляций части цифровой франкировальной машины (криптографическом модуле). Уже зашифрованная контрольная информация VS может передаваться во франкировальную машину или в криптографический модуль без дальнейшего транспортного шифрования. Благодаря шифрованию информации ключа mkеу дешифрование возможно только в криптографическом модуле франкировальной машины, но не на ненадежном маршруте передачи данных.

Принцип защиты информации при создании защищенных от подделки документов с помощью криптографического модуля, который снабжается информацией извне по незащищенному маршруту передачи информации, схематически показан на фиг.3.

1. На первом этапе в надежном устройстве контакта, которому при практической реализации соответствует пункт почтовой оплаты почтового предприятия, генерируется информация ключа. Эта информация ключа позже служит для формирования контрольного значения в криптографическом модуле. Целесообразно, чтобы эта информация ключа позже оставалась в криптографическом модуле и не покидала его.

2. На втором этапе формируется так называемая контрольная информация. Она составляется из информации ключа этапа 1, индикатора транзакции, который содержит дополнительную информацию о следующей процедуре загрузки клиента, а также из другой информации. Составление и последующее шифрование этих элементов контрольной информации происходит так, что только устройство контроля может снова дешифровать их. Кроме того, компилирование и последующее шифрование этих элементов контрольной информации происходит так, что даже зная информацию ключа в виде открытого текста, что, тем не менее, теоретически едва ли возможно вне надежного устройства контакта и вне криптографического модуля, невозможно раскрыть ключ для шифрования контрольной информации для последующего дешифрования в устройстве контроля.

3. На третьем этапе информация ключа, сформированная на первом этапе, шифруется таким образом, что дешифрование может быть произведено только в криптографическом модуле создателя документа, но не на пути передачи в него.

4. На четвертом этапе передаются два типа информации, предпочтительно вместе с другой информацией, которая относится к незаконченной процедуре загрузки клиента и еще более повышает защиту от манипуляций. С одной стороны, это сформированная на этапе 1 и на этапе 3 зашифрованная информация ключа, которая позже загружается в криптографический модуль, дешифруется там и также остается там для создания защищенных от подделки документов. С другой стороны, это сформированная на этапе 2 зашифрованная контрольная информация, которая снова может быть дешифрована только устройством контроля и которая позже добавляется к каждому документу, формируемому создателем документа.

5. На пятом этапе два типа информации, релевантных в рамках этого изобретения, вместе с другими сведениями о незавершенной процедуре загрузки клиента временно хранятся в ненадежном устройстве. Дешифрование обоих релевантных типов информации в этом устройстве невозможно. В частности, раскрытие ключа, который использовался в надежном устройстве для шифрования контрольной информации так, чтобы только устройство контроля могло ее снова дешифровать, невозможно уже по той причине, что открытый текст с информацией ключа, который необходим для так называемой атаки с использованием открытого текста, отсутствует.

6. На шестом этапе информация, предоставленная надежным устройством, передается в криптографический модуль создателя документа в другой момент времени, например, в рамках следующей процедуры загрузки.

7. Седьмой этап относится к связи между ненадежным устройством и криптографическим модулем. Это взаимодействие предпочтительно защищается дополнительными подходящими средствами. Ведь речь практически идет о взаимодействии между центром спецификаций изготовителя и его франкировальной машиной с криптографическим модулем, информация которого должна быть защищена от манипуляций именно из-за загружаемой величины, обмениваемой электронным путем. Если бы это взаимодействие не было защищено, то было бы возможно нелегальное увеличение загружаемой суммы. Поэтому только в контексте этого изобретения, центр спецификаций изготовителя рассматривается как "ненадежное устройство", а практически он может быть классифицирован как вполне надежный.

8. На восьмом этапе выполняется дешифрование и последующее хранение информации ключа, которая была зашифрована на этапе 3. Эта информация ключа используется позже для защиты документов путем формирования контрольного значения. Чтобы предотвратить уже упомянутые выше атаки с использованием открытого текста, важно, чтобы информация ключа не могла считываться из криптографического модуля, а могла использоваться только в модуле теми процессами, которые происходят в нем.

9. На девятом этапе сохраняется зашифрованная контрольная информация этапа 2. Так как эта информация уже зашифрована и не нуждается далее в криптографическом модуле для обработки данных, ее хранение возможно вне криптографического модуля. Зашифрованная контрольная информация присоединяется впоследствии к каждому защищаемому документу для использования в устройстве контроля.

10. На десятом этапе, предпочтительно в другой момент времени, клиент или создатель документа вводит защищаемый документ в криптографический модуль.

11. На одиннадцатом этапе формируется контрольное значение из введенной информации документа в виде открытого текста с использованием хранящейся со времени этапа 1 информации ключа. Формирование контрольного значения осуществляется с применением обычного способа, например, симметричной подписи MAC (Message Authetication Code - кода аутентификации сообщения) или НМАС (Hashed Message Authetication Code - хэшированного MAC), или аналогичных им способов. Несколько особенно предпочтительных форм осуществления изобретения имеют ту общую особенность, что открытый текст документа, как правило, необратимо укорачивается и одновременно с этим или впоследствии шифруется ключом, в данном случае информацией ключа из этапа 1.

12. Теперь, на двенадцатом этапе документ передается. В предпочтительном случае весь документ состоит из нескольких, в частности, трех составных частей. Первая составная часть - это собственно информация документа в виде открытого текста. В качестве второй составной части документа к тексту документа прикрепляется зашифрованная контрольная информация из этапа 2, которая на