Аутентификация в системе связи

Иллюстрации

Показать всеИзобретение относится к аутентификации в системе связи. Предложены способ и устройство для обеспечения шифрования речи при сотовой аутентификации в формате расширяемого протокола аутентификации. Техническим результатом является обеспечение обычного формата для аутентификации и настройки. 8 н. и 3 з.п. ф-лы, 8 ил.

Реферат

Область техники, к которой относится изобретение

Настоящее изобретение относится к аутентификации в системе связи, и более конкретно, к механизмам для обыкновенной аутентификации и распределения ключей сеансов связи при помощи обычного формата, такого как шифрование речи при сотовой аутентификации (CAVE) для передачи и речи, и данных.

Уровень техники

Так как системы и инфраструктуры связи развиваются для обеспечения разнообразных услуг передачи речи и данных, различные протоколы и процедуры аутентификации подвергаются при настройке дополнительным усложнениям и дополнительному использованию ресурсов и времен задержки. Обычный механизм аутентификации для систем сотовых телефонов называется шифрованием речи при сотовой аутентификации или "CAVE". Другие механизмы для аутентификации осуществляются в системах передачи данных, такие как механизм, называемый соглашением об аутентификации и ключах или "AKA". Когда системы связи являются развитыми до такой степени, что включают в себя другие услуги, могут использоваться многочисленные процедуры аутентификации. Поэтому существует потребность в технологии обеспечения обычного формата для аутентификации и настройки.

Краткое описание чертежей

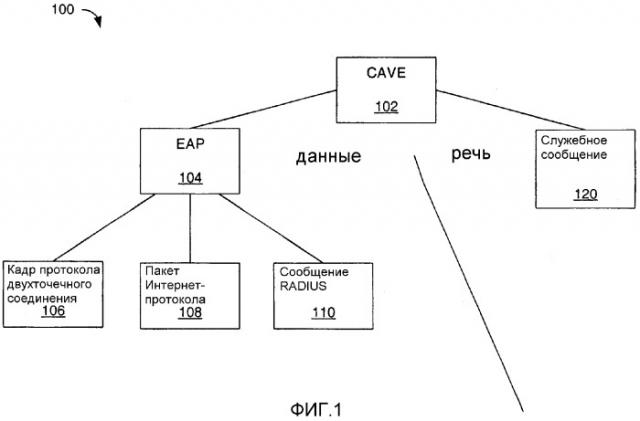

Фиг.1 представляет собой иллюстрацию архитектуры расширения расширяемого протокола аутентификации (EAP) для поддержки алгоритма шифрования речи при сотовой аутентификации (CAVE).

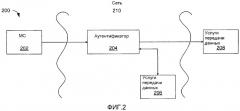

Фиг.2 представляет собой систему связи.

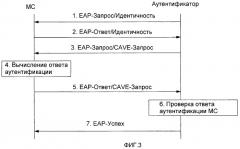

Фиг.3 представляет собой временную диаграмму обработки аутентификации в системе связи.

Фиг.4A и Фиг.4B представляют собой поля в формате EAP.

Фиг.5A и Фиг.5B представляют собой примеры обработки аутентификации в системе, где формат EAP поддерживает алгоритм CAVE.

Фиг.6 представляет собой блок-схему обработки аутентификации в аутентификаторе.

Фиг.7 представляет собой блок-схему обработки аутентификации в мобильной станции.

Фиг.8 представляет собой беспроводное устройство, поддерживающее расширенный формат EAP, который поддерживает алгоритм CAVE.

Подробное описание

Слово "типичный" используется здесь в значении "служащий примером, образцом, или иллюстрацией". Любой вариант осуществления, описанный здесь как "типичный", не обязательно должен быть истолкован как предпочтительный или преимущественный по отношению к другим вариантам осуществления.

Станция абонента, работающая с высокой скоростью передачи данных (HDR), называемая здесь терминалом доступа (ТД), может являться мобильной или стационарной, и может обмениваться информацией с одной или несколькими базовыми станциями HDR, называемыми здесь приемопередатчиками модемного пула (MPT). Терминал доступа через один или несколько приемопередатчиков модемного пула принимает и передает пакеты данных в контроллер базовых станций HDR, называемый здесь контроллером модемного пула (MPC). Приемопередатчики модемного пула и контроллеры модемного пула представляют собой части сети, называемой сетью доступа. Сеть доступа транспортирует пакеты данных между терминалами коллективного доступа. Сеть доступа, кроме того, может быть связана с дополнительными сетями, находящимися вне сети доступа, такими как корпоративный интранет или Интернет, и может транспортировать пакеты данных между каждым терминалом доступа и такими внешними сетями. Терминал доступа, который имеет установленное активное соединение канала передачи данных с одним или несколькими приемопередатчиками модемного пула, называется активным терминалом доступа, и упоминается в качестве находящегося в состоянии трафика (передачи данных). Терминал доступа, который находится в процессе установления активного соединения канала передачи данных с одним или несколькими приемопередатчиками модемного пула, упоминается в качестве находящегося в состоянии установления соединения. Терминал доступа может представлять собой любое устройство передачи данных, которое обменивается информацией через беспроводный канал или через проводной канал, используя, например, волоконно-оптические или коаксиальные кабели. Терминал доступа сверх того может являться любым из множества типов устройств, включающих в себя, но не в ограничительном смысле, платы персонального компьютера, компактный флэш-модуль, внешний или внутренний модем, либо проводной или беспроводной телефон. Линия связи, через которую терминал доступа посылает сигналы приемопередатчику модемного пула, называется обратной линией связи. Линия связи, через которую приемопередатчик модемного пула посылает сигналы терминалу доступа, называется прямой линией связи.

Аутентификация представляет собой процесс проверки идентичности индивидуума или приложения в связи. Такая идентификация предоставляет поставщику услуг возможность проверки объекта в качестве действительного пользователя, а также проверки пользователя для конкретных запрашиваемых услуг. Аутентификация и авторизация в действительности имеют очень конкретный смысл, хотя два этих названия часто используются попеременно, и часто на практике отчетливо не различаются.

Аутентификация представляет собой процесс, в котором пользователь устанавливает право на идентичность, т.е. в сущности право использовать имя. Существует большое количество методик, которые могут использоваться для аутентификации пользователя - пароли, биометрические методы, интеллектуальные карты, сертификаты.

Имя или идентичность имеют атрибуты, связанные с ними. Атрибуты могут быть прикреплены непосредственно к имени (например, в информационной части сертификата), или они могут быть сохранены в каталоге или другой базе данных под ключом, соответствующим имени. Атрибуты могут с течением времени изменяться.

Авторизация представляет собой процесс определения, разрешено ли идентичности (плюс набор атрибутов, связанных с этой идентичностью) исполнять некоторые действия, такие как получение доступа к ресурсам. Следует обратить внимание на то, что разрешение на исполнение действий не гарантирует то, что действие может быть выполнено. Следует обратить внимание на то, что аутентификация и решения авторизации могут осуществляться в различных точках различными объектами.

В сети сотовой связи функция аутентификации представляет собой способность сети, которая предоставляет возможность сетям сотовой связи проверять достоверность идентичности беспроводного устройства, уменьшая таким образом несанкционированное использование сетей сотовой связи. Этот процесс прозрачен абонентам. Клиенты, когда они осуществляют вызов, не обязаны делать что бы то ни было для аутентификации идентичности своих телефонов.

Аутентификация обычно включает в себя криптографическую схему, в которой поставщик услуги и пользователь имеют некоторое количество совместно используемой информации и некоторое количество частной информации. Совместно используемая информация называется обычно "совместно используемые секретные данные".

A-Ключ

Ключ аутентификации (A-ключ) представляет собой секретное значение, которое является уникальным для каждого отдельно взятого сотового телефона. Он регистрируется поставщиком услуг сотовой связи и сохраняется в телефоне и центре аутентификации (ЦА, СА). A-ключ является запрограммированным в телефоне изготовителем. Он также может вводиться пользователем вручную, из меню беспроводного устройства, либо специальным терминалом в пункте продажи.

Беспроводное устройство и ЦА должны иметь одинаковый A-ключ, чтобы произвести одинаковые вычисления. Важнейшая функция A-ключа состоит в использовании в качестве параметра для вычисления совместно используемых секретных данных (ССД, SSD).

Совместно используемые секретные данные (ССД)

ССД используются в качестве исходных данных для вычислений аутентификации в беспроводном устройстве и ЦА и сохраняются в обоих местах. В отличие от A-ключа, ССД могут быть изменены по сети. ЦА и беспроводное устройство совместно используют три элемента, которые входят в вычисление ССД: 1) электронный серийный номер (ЭСН, ESN); 2) ключ аутентификации (A-ключ); и 3) СЛУЧАЙНОЕ число для вычисления совместно используемых секретных данных (RANDSSD, СлССД).

ЭСН и СлССД передаются по сети и по беспроводному интерфейсу. ССД обновляются, когда устройство осуществляет свое первое обращение к системе, и периодически после этого. Когда ССД рассчитаны, результат представляет собой два отдельных значения, ССД-A и ССД-В. ССД-A используются для аутентификации. ССД-В используются для шифрования и обеспечения речевой секретности.

В зависимости от возможностей системы обслуживания, ССД могут разделяться (совместно использоваться) или не разделяться между ЦА и обслуживающим центром коммутации мобильной связи (ЦКМС, MSC). Если секретные данные являются совместно используемыми, это означает, что ЦА отправит их обслуживающему ЦКМС, и обслуживающий ЦКМС должен быть способен к выполнению CAVE. Если они не являются совместно используемыми, ЦА будет хранить данные и выполнять аутентификацию.

Тип разделения оказывает влияние на то, как проводится запрос аутентификации. Запрос аутентификации представляет собой сообщение, посылаемое для запроса идентификации беспроводного устройства. По существу, запрос аутентификации посылает пользователю для обработки некоторое количество информации, обычно - случайные числовые данные. Затем пользователь обрабатывает информацию и посылает ответ. Ответ подвергается анализу для верификации пользователя. В случае совместно используемых секретных данных, запрос обрабатывается в обслуживающем ЦКМС. В случае неиспользуемых совместно секретных данных, запрос обрабатывается ЦА. При помощи совместно используемых секретных данных система может минимизировать объем посылаемого трафика и предоставить возможность запросам происходить более быстро в обслуживающем коммутаторе.

Процедуры аутентификации

В данной системе регистр исходного местоположения (домашний регистр) (HLR) управляет процессом аутентификации, действуя в качестве посредника между ЦКМС и ЦА. Обслуживающий ЦКМС настроен на поддержку аутентификации с помощью HLR мобильного телефона и наоборот.

Устройство инициирует процесс, уведомляя обслуживающий ЦКМС, если он способен к аутентификации, посредством установки поля авторизации в последовательности служебных данных сообщения. В ответ обслуживающий ЦКМС запускает процесс регистрации/аутентификации запросом аутентификации.

Посылая запрос аутентификации, обслуживающий ЦКМС сообщает HLR/ЦА, способен ли он к выполнению вычислений CAVE. Средства управления ЦА, которые обслуживают ЦКМС, так же, как и возможности устройства, будут использоваться за пределами доступных. Когда обслуживающий ЦКМС не имеет способности CAVE, ССД не могут быть совместно использованы ЦА и ЦКМС, и поэтому все процессы аутентификации выполняются в ЦА.

Цель запроса аутентификации (AUTHREQ) состоит в том, чтобы аутентифицировать телефон и запрашивать ССД. AUTHREQ содержит два параметра для аутентификации, AUTHR и параметры RAND. Когда ЦА получает AUTHREQ, он использует RAND и последние известные ССД для вычисления AUTHR. Если он соответствует AUTHR, посланному в AUTHREQ, тогда аутентификация успешна. Результат, возвращаемый AUTHREQ, будет содержать ССД, если они могут быть совместно использованы.

Запрос

Процесс аутентификации состоит из диалога запроса и ответа. Если ССД являются совместно используемыми, диалог происходит между ЦКМС и устройством. Если ССД не являются совместно используемыми, диалог происходит между HLR/ЦА и устройством. В зависимости от типа коммутатора, ЦКМС может быть способен или к уникальному запросу, или к глобальному запросу, или к ним обоим. В настоящее время некоторые ЦКМС не способны к глобальному запросу. Уникальный запрос представляет собой запрос, который происходит только во время попыток вызова, так как он использует канал передачи речи. Уникальный запрос представляет аутентификацию отдельному устройству во время подготовки вызова и подачи вызова. Глобальный запрос представляет собой запрос, который происходит во время регистрации, подготовки и подачи вызова. Глобальный запрос представляет запрос аутентификации всем ЦКМС, которые используют конкретный канал радиоуправления. Он называется глобальным запросом потому, что он ретранслируется по каналу радиоуправления, и этот запрос используется всеми телефонами, осуществляющими доступ к этому каналу управления.

Во время запроса, устройство отвечает на случайное число, предоставленное ЦКМС или ЦА. Устройство использует случайное число и совместно использует секретные данные, сохраненные в устройстве, для вычисления ответа для ЦКМС. ЦКМС также использует случайное число и совместно используемые секретные данные для вычисления того, каким должен быть ответ от устройства. Эти вычисления осуществляются при помощи алгоритма CAVE. Если ответы не идентичны, услуга отвергается. Процесс вызова не увеличивает время, которое требуется для соединения вызова. Фактически, осуществление вызова может быть сорвано только в некоторых случаях, когда аутентификация терпит неудачу.

Как изложено выше, алгоритм CAVE используется обычно для средств сотовой связи и поэтому хорошо используется и распределяется. Также используются дополнительные алгоритмы для аутентификации. Особенно при передаче данных существует разнообразие алгоритмов по причине изменяющихся сложности и применения. Для координирования этих механизмов был разработан расширяемый протокол аутентификации (EAP) в качестве общей инфраструктуры протоколов, которая поддерживает механизмы многократной аутентификации и распределения ключей. EAP описан в источнике информации "Двухточечный (PPP) расширяемый протокол аутентификации (EAP)", L. Blunk и др., RFC 2284, опубл. в марте 1998.

Одним таким механизмом является алгоритм AKA, поддерживаемый EAP, как определено в источнике информации "Аутентификация AKA EAP", J. Arkko и др., в настоящее время проект Internet, опубл. в феврале 2002. Поэтому существует потребность расширения EAP, для включения в него сотового алгоритма CAVE. При этом желательно обеспечить обратную совместимость для новых систем и сетей.

EAP

Расширяемый протокол аутентификации (EAP) представляет собой основной протокол для аутентификации, который поддерживает множество механизмов аутентификации. EAP не выбирает конкретный механизм аутентификации во время установления и управления связи, а скорее откладывает его до тех пор, пока процедура аутентификации не начнется. Таким образом, аутентификатору предоставляется возможность запрашивания большего объема информации перед определением конкретного механизма аутентификации. Аутентификатор определяется в качестве конца связи, требующей аутентификации. Аутентификатор определяет протокол аутентификации, используемый во время установления линии связи.

Фиг.4A иллюстрирует некоторые из полей, назначенных согласно EAP. Как проиллюстрировано, EAP 300 определяет первое поле - поле 302 КОД, которое идентифицирует тип сообщения. Поле 304 ИДЕНТИФИКАТОР делает возможными коррелированные ответы, причем запрос будет иметь идентификатор, связанный с ним, который также используется в ответе на запрос. Поле 306 ДЛИНА задает длину пакета запроса EAP. Поле 308 ТИП идентифицирует тип сообщения EAP, которое содержится в поле 310 ИНФОРМАЦИОННАЯ ЧАСТЬ (полезные данные). Например, для AKA аутентификации, поле 308 ТИП будет идентифицировать информацию в качестве AKA информации, и поле 310 ИНФОРМАЦИОННАЯ ЧАСТЬ будет включать в себя AKA запрос, ответ и т.д.

CAVE-применение EAP

Согласно одному варианту осуществления настоящего изобретения, EAP расширяется для поддержания CAVE аутентификации. Как проиллюстрировано на Фиг.1, архитектура для осуществления CAVE при помощи EAP дает процедурам CAVE аутентификации возможность быть примененными непосредственно в системах передачи речевого типа и в любых других системах, поддерживающих CAVE. Каждый блок представляет тип алгоритма или обмена сообщениями, используемый согласно архитектуре настоящего варианта осуществления. CAVE 102 применяется и к сети передачи речи, и к сети передачи данных. Для передачи речевых сообщений CAVE 102, чтобы способствовать аутентификации, использует обмен служебными сообщениями 120. Для передачи данных, CAVE 102, чтобы способствовать аутентификации, использует EAP 104. EAP 104 может быть осуществлен в формате 106 кадрирования протокола двухточечного соединения (РРР), пакетном формате 108 Интернет-протокола (IP), или в формате, совместимом с форматом 110 сообщения услуги дистанционной аутентификации пользователя по коммутируемым линиям (Remote Authentication Dial In User Service, RADIUS). RADIUS представляет собой аутентификацию пользователя Интернета, описанную в RFC 2138, "Услуга дистанционной аутентификации пользователя по коммутируемым линиям (RADIUS)", C. Rigney и др., опубл. в апреле 1997.

Фиг.2 иллюстрирует систему связи 200, применяющую архитектуру одного варианта осуществления. Мобильная станция (МС, MS) 202 находится на связи с аутентификатором 204. Аутентификатор инициирует аутентификацию МС 202, когда МС пытается получить доступ к услугам передачи данных 208 (за пределами сети 210) или к услугам передачи данных 206 (в пределах сети 210). Следует обратить внимание на то, что система 200 может включать в себя любое количество услуг как в пределах, так и за пределами сети 210. Аутентификатор 204 выполняет алгоритм CAVE, используя EAP. Обработка вызовов проиллюстрирована на Фиг.3.

Как проиллюстрировано на Фиг.3, аутентификатор 204 инициирует процесс аутентификации МС 202. Аутентификатор 204 сперва посылает запрос об идентификации к МС 202, при помощи отправки к МС 202 сообщения EAP-Запрос/Идентичность. В ответ МС посылает сообщение EAP-Ответ/Идентичность, содержащее международный идентификационный номер мобильного абонента (IMSI) МС 202, или содержащее имя псевдонима, связанное с МС 202. Так как сообщение EAP-Ответ/Идентичность представлено в открытом тексте, то есть в еще не зашифрованных данных, оно уязвимо к перехвату сообщений по воздуху во время передачи. Так как IMSI, как считается, является информацией, чувствительной к МС 202, МС 202 может желать обеспечить идентичность, используя известное имя псевдонима. В этом случае, аутентификатор 204 отображает имя псевдонима МС 202 в IMSI МС 202. Пример имени псевдонима: isuser@realm (например, joe@abc.com).

На основании IMSI МС 202 аутентификатор 204 определяет, использует ли МС 202 CAVE для аутентификации доступа. Осуществляя такое определение, аутентификатор 204 посылает в МС сообщение "EAP-запрос/CAVE-запрос". Сообщение посылают в виде сообщения запроса EAP, содержащего запрос CAVE в информационной части. Формат для запроса иллюстрируется на Фиг.4B и обсуждается ниже. Сообщение EAP-запрос/CAVE-запрос содержит запрос, который представляет собой случайное число, сгенерированное аутентификатором 204.

Затем МС 202 вычисляет ответ аутентификации, применяя для этого: 1) секретные данные; 2) IMSI МС 202; и 3) принятый запрос, в качестве исходных данных к алгоритму CAVE. Результат в таком случае обеспечивается в виде сообщения "EAP-ответ/CAVE запрос" или ответа аутентификатору 204. МС 202 посылает сообщение EAP-ответ/CAVE-запрос аутентификатору 204, причем сообщение содержит ответ аутентификации. Сообщение не обязательно содержит идентичность МС 202 (например, IMSI или имя псевдонима) и/или запрос, потому что сообщение будет использовать тот же самый идентификатор сообщения, что и сообщение EAP-запрос/CAVE-запрос, первоначально отправленное аутентификатором 204. При помощи идентификатора сообщения аутентификатор 204 может связать ответ аутентификации МС 202 с идентичностью МС 202 и запросом.

После этого аутентификатор 204 проверяет ответ аутентификации МС 202, сравнивая его с ожидаемым ответом. Аутентификатор 204 может знать, а может и не знать совместно используемые секретные данные МС 202. Если аутентификатор 204 знает или имеет знание о совместно используемых секретных данных, аутентификатор 204 вычисляет ожидаемый ответ, используя совместно используемые секретные данные МС, IMSI МС, и запрос в качестве исходных данных к алгоритму CAVE. Если аутентификатор 204 не знает секретные данные, он получает ожидаемый ответ от объекта, который имеет совместно используемые секретные данные МС 202.

Если ответ аутентификации МС 202 является идентичным ожидаемому ответу, МС 202 пропускает аутентификацию, и аутентификатор 204, указывая на это, посылает на МС 202 сообщение "EAP-Успех". Если МС 202 проваливает аутентификацию, аутентификатор 204 посылает на МС 202 сообщение "EAP-Отказ" (не показанное), указывая, что аутентификатор 204 был не способен аутентифицировать МС 202 для требуемого доступа.

Фиг.4B иллюстрирует расширение EAP для применения процедур аутентификации CAVE. Как показано, поле 308 ТИП расширено до поля ТИП 312, которое включает в себя опцию CAVE. В таком случае сцепленное с ним поле 314 ИНФОРМАЦИОННАЯ ЧАСТЬ приспособлено для включения в себя сообщения CAVE, например, запроса CAVE или ответа CAVE. Таким образом, EAP может использоваться процедурами аутентификации CAVE. В частности, EAP будет транспортным механизмом для согласований, вовлеченных в аутентификацию CAVE. CAVE устанавливает сообщения и порядок сообщений, требуемых для аутентификации. CAVE, кроме того, определяет процедуры аутентификации, выполняемые в МС 202 и аутентификаторе 204, а также информацию и переменные, необходимые для такой аутентификации. EAP определяет, как информация и переменные, сообщения и т.д. для осуществления аутентификации CAVE передаются между МС 202 и аутентификатором 204. Сразу после определения опции CAVE в сообщении EAP, содержание сообщения(ий) CAVE становится скрытым для процедур EAP.

ФИГ.5A И 5B иллюстрируют различные сценарии для выполнения CAVE с EAP. На Фиг.5A сообщение запроса EAP от аутентификатора 204 создается в виде запроса CAVE. Другими словами, поле 312 ТИП идентифицирует запрос в качестве сообщения CAVE, и поле 314 ИНФОРМАЦИОННАЯ ЧАСТЬ содержит сообщение CAVE, которое в этом случае является запросом CAVE. МС 202 принимает запрос CAVE через сообщение запроса EAP, обрабатывает полученную информацию, содержащуюся в поле 314 ИНФОРМАЦИОННАЯ ЧАСТЬ согласно процедурам CAVE, и предоставляет результат в качестве ответа CAVE назад аутентификатору 204, через сообщение ответа EAP.

На Фиг.5B сообщение запроса EAP от аутентификатора 204 создается согласно другой процедуре аутентификации, называемой как "MD5-запрос", которая также известна как протокол аутентификации по методу «запрос-приветствие» (CHAP). МС 202 принимает сообщение запроса EAP, но не поддерживает процедуры MD5-запроса и поэтому отвечает сообщением отрицательного квитирования (неподтверждения приема) (NAK) в качестве сообщения ответа EAP. Следует обратить внимание на то, что сообщения, посылаемые между аутентификатором 204 и МС 202, представляют собой EAP сообщения. Аутентификатор 204 принимает NAK через сообщение ответа EAP и предпринимает попытку аутентификации при помощи другого типа алгоритма. Аутентификатор 204 может пробовать любое количество типов алгоритмов, поддерживаемых форматом EAP. В этом случае, аутентификатор 204 посылает запрос CAVE в сообщении запроса EAP. МС 202 принимает информацию, вычисляет ответ и отвечает ответом CAVE в сообщении ответа EAP. Этим способом аутентификатор 204 способен определять возможности МС 202 и отвечать соответственно.

Фиг.6 представляет собой блок-схему процедур аутентификации согласно одному варианту осуществления в аутентификаторе 204. Процесс 400 начинается, когда аутентификатор 204 принимает запрос на заданную услугу на этапе 402. Запрос на услугу может быть запросом на услуги передачи данных, услуги передачи речи, или их комбинации. В таком случае аутентификатор 204 определяет в ромбе решения 404, является ли передача речи передачей или передачей данных. Следует обратить внимание на то, что услугу комбинационного типа, такую как передача речи по IP-протоколу (VoIP), обычно рассматривают в качестве услуги передачи данных. Для услуг передачи данных, обработка продолжается на этапе 406 отправкой запроса EAP для идентификации МС 202. Аутентификатор 204 принимает ответ от МС 202 на этапе 408. В ответ на идентификацию МС 202 аутентификатор 204 на этапе 410 посылает запрос CAVE при помощи сообщения запроса EAP.

Затем аутентификатор 204 определяет состояние процедуры аутентификации в ромбе решения 416. Если аутентификация МС 202 проходит успешно, аутентификатор 204 авторизует услугу на этапе 418. Если аутентификация МС 202 терпит неудачу, то аутентификатор 204 уведомляет МС 202 об отказе в аутентифицировании на этапе 420.

Для передачи речевых сообщений из ромба решения 404 аутентификатор 204 посылает запрос CAVE в качестве служебного (сигнального) сообщения на этапе 412. Аутентификатор 204 принимает ответ CAVE на этапе 414. Затем обработка продолжает движение к ромбу решения 416 для определения состояния аутентификации.

Фиг.7 представляет собой блок-схему процедуры аутентификации в МС 202. МС 202 посылает запрос на услуги передачи данных на этапе 502. В ответе для этой цели МС 202 принимает запрос об идентификации в сообщении запроса EAP на этапе 504. В таком случае МС 202 посылает информацию идентификации в сообщении ответа EAP на этапе 506. Запрос принимается при помощи сообщения запроса EAP на этапе 508. В ромбе решения 510 МС 202 определяет формат запроса. Если формат соответствует алгоритму CAVE, то обработка продолжается на этапе 512; в противном случае обработка продолжается на этапе 518 отправлением сообщения NAK при помощи ответа EAP. С этапа 518 обработка возвращается на этап 508 для ожидания другого запроса. Если запрос являлся запросом CAVE, то обработка на этапе 512 вычисляет, как описано выше, ответ, совместимый с процедурами CAVE. На этапе 514 МС 202 посылает ответ в виде сообщения ответа EAP. В таком случае на этапе 516 МС принимает подтверждение аутентификации и процедура аутентификации завершается.

Беспроводное устройство, такое как МС 202, проиллюстрировано на Фиг.8. Устройство 600 включает в себя схему 602 приема и схему 604 передачи, соответственно для приема передач и отправления передач. И схема 602 приема, и схема 604 передачи соединены с коммуникационной шиной 612. Устройство 600 также включает в себя центральный процессор (ЦП, CPU) 606 для управления действиями в устройстве 600. ЦП 606 способен воспринимать компьютерно-читаемые команды, хранимые в запоминающих устройствах в пределах устройства 600. Два таких запоминающих устройства проиллюстрированы как хранящие процедуры 608 CAVE и EAP процедуры 610. Следует обратить внимание на то, что дополнительные варианты осуществления могут осуществлять процедуру аппаратно, программно, программно-аппаратно, или в сочетании вышеперечисленного. В таком случае ЦП 606 способен воспринимать команды обработки аутентификации из процедуры 608 CAVE. В ответ на процедуру 610 EAP ЦП 606 помещает сообщения процедуры 608 CAVE в формат EAP. ЦП 606 дополнительно обрабатывает принятые сообщения EAP для извлечения оттуда CAVE сообщений.

Специалистам в данной области техники будет понятно, что информация и сигналы могут быть представлены с помощью использования любой из различных разнообразных технологий и технических приемов. Например, данные, инструкции, команды, информация, сигналы, биты, символы и элементарные сигналы, на которые может быть сделана ссылка по всему вышеупомянутому описанию, могут быть представлены напряжениями, токами, электромагнитными волнами, магнитными полями или частицами, оптическими полями или частицами, или любой комбинацией вышеперечисленного.

Специалисты в данной области техники также поймут, что различные иллюстративные логические блоки, модули, схемы и этапы алгоритма, описанные в связи с вариантами осуществления, раскрытыми здесь, могут быть осуществлены в виде электронного оборудования, программного обеспечения, или их комбинации. Чтобы отчетливо иллюстрировать эту взаимозаменяемость оборудования и программного обеспечения, различные иллюстративные компоненты, блоки, модули, схемы и этапы были описаны выше в основном с точки зрения функциональных возможностей. Осуществлять ли такие функциональные возможности в виде оборудования или программного обеспечения, зависит от конкретного применения и конструктивных ограничений, налагаемых на всю систему. Квалифицированные специалисты в данной области техники могут осуществить описанные функциональные возможности различными способами для каждого конкретного применения, но такие выборы вариантов осуществления не должны интерпретироваться в качестве основания для выхода за рамки объема настоящего изобретения.

Различные иллюстративные логические блоки, модули и схемы, описанные в связи с раскрытыми здесь вариантами осуществления, могут быть осуществлены или выполнены процессором общего назначения, процессором цифровых сигналов (DSP), специализированной интегральной микросхемой (ASIC), программируемой пользователем вентильной матрицей (FPGA) или другим программируемым логическим устройством, дискретной вентильной или транзисторной логикой, дискретными компонентами оборудования, или любой комбинацией вышеописанного, предназначенной для выполнения функций, описанных здесь. Процессор общего назначения может являться микропроцессором, но, альтернативно, процессор может быть любым обычным процессором, контроллером, микроконтроллером или конечным автоматом. Процессор также может быть осуществлен в виде комбинации вычислительных устройств, например, комбинации DSP и микропроцессора, множества микропроцессоров, одного или нескольких микропроцессоров в соединении с ядром DSP, или любой другой такой конфигурацией.

Этапы способа или алгоритма, описанного в связи с раскрытыми здесь вариантами осуществления, могут быть осуществлены непосредственно аппаратно, в выполняемом процессором программном модуле, или в их комбинации. Программный модуль может постоянно храниться в памяти ОЗУ, флэш-памяти, памяти ПЗУ, стираемом программируемом постоянном запоминающем устройстве (СППЗУ, EPROM), электрически стираемом программируемом постоянном запоминающем устройстве (ЭСППЗУ, EEPROM), в регистре, на жестком диске, сменном диске, CD-ROMe, или в любой другой форме носителя данных, известного в уровне техники. Обычный носитель данных присоединяется к процессору, и такой процессор может считывать информацию с носителя данных и записывать информацию на него. Альтернативно носитель данных может являться составной частью процессора. Процессор и носитель данных могут размещаться в ASIC. ASIC может размещаться в терминале пользователя. Альтернативно процессор и носитель данных могут размещаться в виде дискретных компонентов в терминале пользователя.

Предыдущее описание раскрытых вариантов осуществления обеспечено для того, чтобы позволить любому человеку, являющемуся специалистом в данной области техники, осуществлять или использовать настоящее изобретение. Различные модификации к этим вариантам осуществления будут очевидны специалистам в данной области техники, и определенные здесь основные принципы могут быть применены к другим вариантам осуществления, без отступления от сущности или объема изобретения. Таким образом, настоящее изобретение не предназначено для того, чтобы служить ограничением для показанных здесь вариантов осуществления, но должно соответствовать самым широким рамкам, совместимым с раскрытыми здесь принципами и новыми признаками.

1. Устройство удаленной станции, содержащее

устройство обработки,

запоминающее устройство, соединенное с устройством обработки, причем запоминающее устройство хранит команды процедуры аутентификации, и

второе запоминающее устройство, соединенное с устройством обработки, причем второе запоминающее устройство хранит команды формата транспортировки для передачи команд процедуры аутентификации.

2. Способ аутентификации передачи, заключающийся в том, что запрашивают услугу передачи данных;

определяют протокол аутентификации передачи речи и используют протокол аутентификации передачи речи для аутентификации услуги передачи данных.

3. Способ по п.2, в котором на этапе использования

сохраняют сообщения протокола аутентификации передачи речи в транспортном сообщении и

передают транспортные сообщения.

4. Способ по п.2 или 3, в котором упомянутый протокол аутентификации представляет собой алгоритм шифрования речи при сотовой аутентификации (CAVE).

5. Способ по п.4, в котором транспортное сообщение представляет собой сообщение расширяемого протокола аутентификации (ЕАР).

6. Способ аутентификации услуги, заключающийся в том, что отправляют сообщение запроса шифрования речи при сотовой аутентификации (CAVE) в виде сообщения расширяемого протокола аутентификации (ЕАР);

принимают сообщение ответа CAVE в виде сообщения ответа ЕАР, причем сообщение ответа CAVE принимают в ответ на сообщение запроса CAVE; и

определяют аутентификацию услуги на основании сообщения ответа CAVE.

7. Устройство для аутентификации передачи, содержащее средство для запрашивания из сети услуги передачи данных;

средство для определения протокола аутентификации передачи речи из сообщения, отправленного сетью; и

средство для использования протокола аутентификации передачи речи для аутентификации услуги передачи данных.

8. Способ, позволяющий устройству, выполненному с возможностью передачи речи и передачи пакетных данных, использовать один формат аутентификации передачи речи для аутентификации передач речи или передач пакетных данных, заключающийся в том, что

принимают от устройства запрос на заданную услугу;

определяют, является ли заданная услуга передачей речи или передачей пакетных данных;

если заданная услуга является передачей речи, то

отправляют запрос в формате аутентификации передачи речи; принимают ответ в формате аутентификации передачи речи и

выполняют аутентификацию устройства, используя формат аутентификации передачи речи;

если заданная услуга является передачей пакетных данных, то

отправляют запрос в формате аутентификации передачи пакетных данных;

принимают ответ в формате аутентификации передачи пакетных данных;

вставляют запрос на передачу речи в запрос на передачу пакетных данных;

отправляют вставленный запрос на передачу речи и

выполняют аутентификацию устройства, используя формат аутентификации передачи речи.

9. Аппарат, позволяющий устройству, выполненному с возможностью передачи речи и передачи пакетных данных, использовать один формат аутентификации передачи речи для аутентификации передач речи или передач пакетных данных, содержащий

средство для приема от устройства запроса на заданную услугу; средство, определяющее, является ли заданная услуга передачей речи или передачей пакетных данных;

средство для отправки запроса в формате аутентификации передачи речи, приема ответа в формате аутентификации передачи речи и выполнения аутентификацию устройства с использованием формата аутентификации передачи речи, если заданная услуга является передачей речи; и

средство для отправки запроса в формате аутентификации передачи пакетных данных, приема ответа в формате аутентификации передачи пакетных данных, вставки запроса на передачу речи в запрос на передачу пакетных данных, отправки вставленного запроса на передачу речи и выполнения аутентификации устройства с использованием формата аутентификации передачи речи, если заданная услуга является передачей пакетных данных.

10. Способ, позволяющий устройству, выполненному с возможностью передачи речи и передачи пакетных данных, использовать один формат аутентификации передачи речи для аутентификации передач речи или передач пакетных данных, заключающийся в том, что

отправляют в аутентификатор запрос на услуги передачи пакетных данных;

принимают запрос для идентификации в формате передачи пакетных данных;

отправляют в аутентификатор идентификацию в формате передачи пакетных данных;

принимают запрос;

определяют, сформатирован ли принятый запрос в соответствии с форматом аутентификации передачи речи;

если принятый запрос не сформатирован в соответствии с форматом аутентификации передачи речи, то

отправляют отрицательное квитирование в формате передачи пакетных данных; а

если принятый запрос сформатирован в соответствии с форматом аутентификации передачи речи, то

обрабатывают данные ответа, согласующегося с форматом аутентификации перед