Способ обеспечения трафика данных между первым оконечным устройством и первой сетью, а также вторым оконечным устройством и второй сетью

Иллюстрации

Показать всеИзобретение относится к способу обеспечения защиты трафика данных. Технический результат заключается в повышении степени защищенности трафика. Первое оконечное устройство с помощью одного или нескольких первых ключей сеанса может осуществлять связь в первой сети, а второе оконечное устройство с помощью одного или нескольких вторых ключей сеанса может осуществлять связь во второй сети. Первое оконечное устройство связывается со вторым оконечным устройством через локальный интерфейс; в первом оконечном устройстве определяются один или несколько первых ключей сеанса, а один или несколько вторых ключей сеанса выводятся из первых ключей сеанса; один или несколько вторых ключей сеанса передаются через локальный интерфейс посредством протокола защиты на второе оконечное устройство; второе оконечное устройство с помощью одного или нескольких вторых ключей сеанса и/или с помощью ключей, выведенных из одного или нескольких вторых ключей сеанса, аутентифицируется во второй сети по протоколу аутентификации. 3 н. и 11 з.п. ф-лы, 1 ил.

Реферат

Изобретение относится к способу обеспечения трафика данных между первым оконечным устройством и первой сетью, а также вторым оконечным устройством и второй сетью. Кроме того, изобретение относится к соответствующему первому оконечному устройству и соответствующему второму оконечному устройству, с помощью которых осуществляется соответствующий изобретению способ.

В настоящее время для пользователя мобильного телефона существует потребность обеспечить себе через соответствующую сеть доступа не только доступ в сети мобильной связи, но и доступ к другим сетям, например, к Интернету. При доступе к Интернету особенно желательным является отображать переданные данные не на мобильном телефоне, а на другом оконечном устройстве, как, например, на портативном компьютере.

Из уровня техники известен способ, при котором первое оконечное устройство в форме мобильного телефона, который содержит SIM (модуль идентификации абонента) или USIM (универсальный модуль идентификации абонента)-модуль, соединяется через локальный интерфейс со вторым оконечным устройством в форме портативного компьютера, причем портативный компьютер обеспечивает возможность доступа к другой сети, например, к сети WLAN (беспроводная локальная сеть) и/или к Интернету. Второе оконечное устройство при этом аутентифицируется в другой сети посредством протокола аутентификации, причем в протоколе применяются ключи, которые обращаются к SIM- или USIM-модулю. В качестве подходящих протоколов аутентификации используются, например, протоколы EAP-SIM (EAP = Расширяемый протокол аутентификации; SIM = Модуль идентификации абонента; см. документ [1]), или EAP-AKA (EAP = Расширяемый протокол аутентификации; AKA = Соглашение о ключах аутентификации; см. документ [2]). При этом протокол EAP-SIM применяется для мобильных телефонов стандарта GSM, а протокол EAP-AKA применяется для мобильных телефонов стандарта UMTS.

Протоколы аутентификации EAP-SIM и EAP-AKA требуют, с одной стороны, коммуникации с сетью, а также, с другой стороны, участия SIM- или USIM-модуля в аутентификации. Поэтому как второе оконечное устройство, так и первое оконечное устройство принимают участие в выполнении протокола аутентификации. Таким образом, необходим обмен данными между вторым оконечным устройством и первым оконечным устройством через локальный интерфейс, например, интерфейс Bluetooth. При этом, с целью аутентификации, через этот интерфейс, посредством соответствующего профиля, передаются данные аутентификации. Из уровня техники в качестве подходящих профилей известны, в частности, профили Bluetooth, как, например, Bluetooth SIM-профиль доступа (см. документ [3]). Через локальный интерфейс передаются первые ключи сеанса, которые служат собственно для коммуникации мобильного телефона с соответствующей сетью мобильной связи. Из этих первых ключей сеанса вычисляются затем во втором оконечном устройстве новые ключи сеанса, с помощью которых происходит аутентификация по протоколу аутентификации. При этом проблему вызывает то, что первые ключи сеанса известны во втором оконечном устройстве. Вследствие этого злоумышленник, получивший контроль над вторым оконечным устройством, также имеет доступ к первому ключу сеанса и может обезличить пользователя первого оконечного устройства, например, он может вести разговоры за счет пользователя в первой сети.

Поэтому задачей изобретения является создание способа обеспечения защиты трафика данных между первым оконечным устройством и первой сетью, а также вторым оконечным устройством и второй сетью, которая имеет повышенные требования к защищенности. В частности, способ должен обеспечивать защиту от вышеописанной атаки.

Эта задача решается как представлено в независимых пунктах формулы изобретения. Дальнейшие варианты развития изобретения определены в зависимых пунктах формулы изобретения.

В способе, соответствующем изобретению, применяется первое оконечное устройство, которое с помощью одного или нескольких первых ключей сеанса может осуществлять связь в первой сети, а также второе оконечное устройство, которое с помощью одного или нескольких вторых ключей сеанса может осуществлять связь во второй сети. В этом способе первое оконечное устройство связывается со вторым оконечным устройством через локальный интерфейс. В первом оконечном устройстве определяются один или несколько первых ключей сеанса, а один или несколько вторых ключей сеанса выводятся из первых ключей сеанса. Один или несколько вторых ключей сеанса передаются через локальный интерфейс посредством протокола защиты на второе оконечное устройство. Наконец, второе оконечное устройство с помощью одного или нескольких вторых ключей сеанса и/или с помощью ключей, выведенных из одного или нескольких вторых ключей сеанса, аутентифицируется во второй сети по протоколу аутентификации. Соответствующий изобретению способ основывается на том, что второму оконечному устройству не предоставляются в распоряжение упомянутые один или несколько первых ключей сеанса. Поэтому функции, которые выполняются собственно вторым оконечным устройством, переносятся на первое оконечное устройство. В особенности, уже в первом оконечном устройстве выводятся один или несколько вторых ключей сеанса из первых ключей сеанса. Тем самым, злоумышленник, который получает контроль над вторым оконечным устройством, больше не получает доступа к первым ключам сеанса и, следовательно, не может получить доступ к первой сети.

В предпочтительном варианте осуществления протокол аутентификации выполняется таким образом, что в качестве части протокола вырабатываются ключи, выводимые из одного или нескольких вторых ключей, и используются для защиты сообщений протокола аутентификации и/или для защиты коммуникаций во второй сети.

Первая сеть в одной форме выполнения представляет собой сеть протокола GSM, и один или несколько первых ключей сеанса вырабатываются при этом в SIM-модуле на первом оконечном устройстве. В этом случае протокол аутентификации предпочтительно является протоколом EAP-SIM (EAP = Расширяемый протокол аутентификации; SIM = Модуль идентификации абонента). В альтернативном варианте выполнения первая сеть является сетью стандарта UMTS, и один или несколько первых ключей сеанса вырабатываются в USIM-модуле (USIM = Универсальный модуль идентификации абонента) на первом оконечном устройстве. В этом случае протокол аутентификации предпочтительно является протоколом EAP-AKA (EAP = Расширяемый протокол аутентификации; AKA = Соглашение о ключах аутентификации).

Локальный интерфейс между первым и вторым оконечным устройством реализуется предпочтительно посредством беспроводного интерфейса. При этом, в особенности, применяются интерфейс Bluetooth и инфракрасный интерфейс.

Вторая сеть, которая в соответствующем изобретению способе осуществляет связь со вторым оконечным устройством, предпочтительно является локальной сетью, в частности, сетью LAN и/или сетью WLAN. Локальная сеть может вновь связываться с другими сетями, например, сетью Интернет.

В другом предпочтительном варианте осуществления протокол защиты, по которому осуществляется обмен информацией между первым и вторым оконечным устройством, выполняется следующим образом:

- первое сообщение сигнализации от второго оконечного устройства посылается к первому оконечному устройству, причем первым сообщением сигнализации запускается вывод одного или нескольких вторых ключей сеанса из первых ключей сеанса в первом оконечном устройстве;

- в ответ на первое сообщение сигнализации посылается второе сообщение сигнализации от первого оконечного устройства ко второму оконечному устройству, причем вторым сообщением сигнализации передается один или более вторых ключей сеанса.

Тем самым, простым способом один или более вторых ключей сеанса передаются от первого оконечного устройства ко второму оконечному устройству. При этом в предпочтительном варианте первым сообщением сигнализации передается параметр из протокола аутентификации. Предпочтительным образом, протокол защиты является расширенным Bluetooth-SIM-протоколом профиля доступа, который содержит первое и второе сообщения сигнализации. В специальном описании определены точные спецификации и требования к такому расширенному протоколу.

Наряду с соответствующим изобретению способом обеспечения защиты трафика данных, изобретение также включает в себя оконечное устройство, которое выполнено таким образом, что оно в соответствующем изобретению способе может использоваться в качестве первого оконечного устройства. Оконечное устройство включает в себя при этом средство для определения одного или нескольких первых ключей сеанса и средство для вывода одного или нескольких вторых ключей сеанса из первых ключей сеанса.

Кроме того, изобретение также включает в себя оконечное устройство, которое выполнено таким образом, что оно в соответствующем изобретению способе может использоваться в качестве второго оконечного устройства.

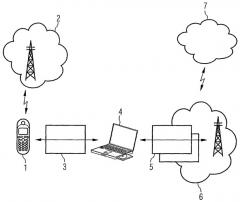

Примеры осуществления способа далее описаны более детально со ссылками на чертеж, на котором показан примерный сценарий, в котором может применяться способ, соответствующий изобретению.

На чертеже представлено первое оконечное устройство в форме мобильного телефона, который посредством локального интерфейса Bluetooth связан со вторым оконечным устройством 4 в форме портативного компьютера 4. Второе оконечное устройство 4 через другой беспроводный интерфейс 5 связано с второй сетью 6, которая согласно чертежу представляет собой сеть WLAN. Для аутентификации сети WLAN между портативным компьютером 4 и сетью 6 реализуется протокол аутентификации. Сеть WLAN 6 вновь связана с другой сетью 7, которая представляет собой сеть Интернет. Также мобильный телефон 1 связан с сетью 2 мобильной связи, например сеть стандарта GSM или UMTS, через радиоинтерфейс. Мобильный телефон идентифицируется в сети мобильной связи посредством модуля идентификации, который в случае стандарта GSM представляет собой SIM-модуль, а в случае стандарта UMTS представляет собой UMTS-модуль. Для осуществления связи мобильного телефона с сетью мобильной связи применяются один или несколько первых ключей сеанса, которые вырабатываются в модуле идентификации мобильного телефона. Аналогичным образом, для осуществления связи между портативным компьютером 4 и сетью WLAN 6 применяются один или несколько вторых ключей сеанса.

В сценарии, представленном на чертеже, пользователю мобильного телефона предоставляется возможность аутентифицировать себя через портативный компьютер 4 с помощью вырабатываемых в модуле идентификации мобильного телефона первых ключей в сети WLAN. Для этого вторые ключи сеанса выводятся из первых ключей сеанса. При этом возникает проблема взлома, при которой злоумышленник получает контроль над портативным компьютером, когда первые ключи сеанса передаются через интерфейс Bluetooth 3 в портативный компьютер 4 и выводятся в портативном компьютере. В этом случае злоумышленник получил бы сведения о первых ключах сеанса и мог бы поэтому обезличить пользователя сети 2 мобильной связи. Для того чтобы избежать подобных атак, в соответствии с заявленным способом обеспечения защиты данных, вторые ключи сеанса выводятся не в портативном компьютере 4, а уже в мобильном телефоне 1 из первых ключей сеанса. Выведенные вторые ключи сеанса передаются через интерфейс Bluetooth 3 по протоколу защиты в портативный компьютер, который с помощью этих вторых ключей сеанса или с помощью выведенных из вторых ключей сеанса дополнительных ключей проводит аутентификацию в сети WLAN с помощью протокола аутентификации. Таким образом, первые ключи сеанса больше не сохраняются в портативном компьютере, так что злоумышленник, который получает контроль над портативным компьютером, не имеет возможности устанавливать соединение мобильной связи с помощью первых ключей сеанса.

Далее изобретение описано более детально с помощью двух примеров выполнения, причем в первом примере выполнения в качестве первого оконечного устройства рассматривается мобильный телефон стандарта GSM с SIM-модулем, а во втором примере выполнения рассматривается мобильный телефон стандарта UMTS с USIM-модулем.

В первом примере выполнения в качестве протокола аутентификации в сети WLAN применяется известный из уровня техники протокол EAP-SIM (см. [1]). При этом исходят из того, что SIM-модуль мобильного телефона принимает участие только в так называемой «полной аутентификации» (см. документ [1], раздел 3), а не в так называемой «ре-аутентификации» (см. документ [1], раздел 4.3). Точный поток сообщений протокола аутентификации описан в разделе 3 документа [1] (см., в частности, фиг. 1). Для аутентификации выполняются следующие этапы:

Мобильный телефон получает от портативного компьютера 4 идентификацию протокола (EAP-SIM), два или три GSM-запроса RAND, а также параметры "Identity" («идентичность»), "NONCE_MT", "Version List" («список версии») и "Selected Version" («выбранная версия»). Параметры "Identity", "NONCE_MT", "Version List" и "Selected Version" более подробно описаны в документе [1]. Мобильный телефон передает друг за другом каждый из полученных запросов RAND на свой SIM-модуль. Следующий запрос RAND может сначала подаваться на SIM-модуль, если последовал ответ от модуля на предыдущий запрос RAND.

В SIM-модуле на каждый запрос RAND выполняются следующие функции:

Выполнение GSM-алгоритмов А3/А8, как описано в [4], то есть вывод ответа SRES и GSM-ключа сеанса Kc. Параметры SRES и Kc передаются от SIM-модуля в мобильный телефон. Мобильный телефон после завершения коммуникации с SIM-модулем располагает двумя или тремя ответами SRES и двумя или тремя ключами сеанса Kc, в зависимости от числа полученных запросов RAND. Ключи сеанса Kc представляют собой первые ключи сеанса в смысле формулы изобретения.

Затем мобильный телефон вычисляет соответствующий протоколу EAP-SIM задающий ключ MK - как описано в [1], раздел 4.6 - согласно следующей формуле (здесь МК представляет собой второй ключ сеанса в смысле формулы изобретения):

MK=SHA1(Identity|n·Kc| NONCE_MT| Version List| Selected Version)

и посылает ключ MK и ответы SRES в портативный компьютер.

В приведенной выше формуле символ "|" означает конкатенацию. «Identity» означает ранговую последовательность без знаков нулей на конце. При этом речь идет об идентификации атрибута AT_IDENTITY из последнего EAP-Response/SIM/Start-пакета, или, в случае неприменения AT_IDENTITY, об идентификации из EAP-Response/Identity-пакета. Последовательность идентификации применяется без изменений и включает в себя возможные признаки идентификации. Запись n·KC обозначает n конкатенированных Kc-значений. Kc-ключи применяются в той же последовательности, что и запросы RAND в атрибуте AT_RAND. NONCE_MT обозначает NONCE_MT-значения (не AT_NONCE_MT-атрибут, а только NONCE-значение). «Version List» включает в себя 2-байтовые номера версии из AT_VERSION_LIST, а именно, в той же последовательности, что и в атрибуте. «Selected Version» представляет собой 2-байтовую версию AT_SELECTED_VERSION. Применяется порядок байтов для сетевых узлов, как и в атрибутах. Хеш-функция SHA-1 определена в [5]. В случае, если несколько EAP/SIM/Start-контуров применяются в EAP/SIM-обмене, то применяются параметры NONCE_MT, «Version List» и «Selected Version» из последнего EAP/SIM/Start-контура и более ранние EAP/SIM/Start-контуры игнорируются.

Портативный компьютер вычисляет все другие ключи из ключа МК, в частности, так называемые «ключи сеанса». Портативный компьютер проводит также показанную на фиг. 1 в разделе 3 документа [1] проверку, проверяет "AT_MAC". Вывод ключей для вычисления МК из ключей сеанса Кс достаточен для исключения возможности того, что портативный компьютер может сделать выводы относительно ключей сеанса Кс.

Передача параметров, которые необходимы для вычисления задающих ключей в мобильном телефоне 1, применяется в расширенном Bluetooth-SIM-профиле доступа. Для этого применяемое в SIM-профиле доступа сообщение "TRANSFER_APDU_REQ" расширяется на параметры "AuthProt", "EAP-Id", "NONCE_MT", "Version List" и "Selected Version". Передача EAP-Id является факультативной, если мобильный телефон может вывести EAP-Id из собственных данных. Кроме того, должны передаваться два или три GSM-запроса RAND. Передача этих запросов уже учтена в документе [3].

Далее более подробно определены параметры, применяемые в расширенном Bluetooth-SIM-профиле доступа:

Параметр: AuthProt

Этот параметр указывает применяемый протокол аутентификации.

Длина: 1 байт

ID параметра: подлежит определению специальной группой по разработке протокола Bluetooth (SIG). (Не является существенным для изобретения).

Значения параметра: EAP-SIM-Value=0x01

Параметр: EAP-Id

Этот параметр содержит применяемую при выводе задающего ключа EAP-идентификацию пользователя (постоянную идентификацию или идентификацию-псевдоним в смысле [1], Раздел 4.6).

Длина: переменная

ID параметра: подлежит определению специальной группой по разработке протокола Bluetooth (SIG). (Не является существенным для изобретения).

Значения параметра: подходящее кодирование EAP-идентификации (кодирование не существенно для изобретения).

Параметр: "NONCE_MT"

Этот параметр содержит применяемое при выводе задающего ключа значение NONCE_MT EAP-узлов (в смысле [1], Раздел 4.6).

Длина: 16 байтов

ID параметра: подлежит определению специальной группой по разработке протокола Bluetooth (SIG). (Не является существенным для изобретения).

Значения параметра: подходящее кодирование NONCE_MT (кодирование не существенно для изобретения).

Параметр: " Version List"

Этот параметр содержит применяемый при выводе задающего ключа список Version List (в смысле [1], Раздел 4.6).

Длина: 2 байта

ID параметра: подлежит определению специальной группой по разработке протокола Bluetooth (SIG). (Не является существенным для изобретения).

Значения параметра: подходящее кодирование списка Version List (кодирование не существенно для изобретения).

Параметр: "Selected Version"

Этот параметр содержит применяемую при выводе задающего ключа версию Selected Version EAP-узлов (в смысле [1], Раздел 4.6).

Длина: 2 байта

ID параметра: подлежит определению специальной группой по разработке протокола Bluetooth (SIG). (Не является существенным для изобретения).

Значения параметра: подходящее кодирование версии Selected Version (кодирование не существенно для изобретения).

Сообщение "TRANSFER_APDU_RESPONSE" содержится в современной спецификации SIM-профиля доступа (см.[3], Раздел 5.2). Это сообщение должно быть расширено на параметр "MK". Кроме того, необходимо передать два или три GSM-ответа SRES. Передача GSM-ответов уже предусмотрена в [3].

Параметр: MK

Этот параметр содержит задающий ключ, вычисленный в мобильном телефоне согласно [1], Раздел 4.6.

Длина: 20 байтов

ID параметра: подлежит определению специальной группой по разработке протокола Bluetooth (SIG). (Не является существенным для изобретения).

Значения параметра: подходящее кодирование задающего ключа MK (кодирование не существенно для изобретения).

При применении мобильного телефона стандарта UMTS в качестве протокола аутентификации в сети WLAN 6 применяется известный из уровня техники протокол EAP-AKA (см. [2]). Аутентификация выполняется при этом, как в [2], раздел 3 (см., в частности, приведенный там чертеж). Принимается, что USIM-модуль и мобильный телефон принимают участие только в «полной аутентификации» (см. документ [1], раздел 3), а не в «реаутентификации» (см. документ [1], раздел 4.2). Мобильный телефон выполняет следующие функции, причем приведенные ниже параметры подробно описаны в документе [2]:

Мобильный телефон получает от портативного компьютера идентификацию протокола (EAP-АКА), АКА-запрос RAND|AUTH, а также параметр "Identity" и выдает RAND и AUTH на USIM-модуль. Параметр "Identity" обозначает при этом идентификацию, применяемую пользователем в протоколе ЕАР, как более подробно описано в документе [2], раздел 4.5.

В USIM-модуле выполняются следующие функции:

Выполнение UMTS-алгоритмов f1 - f5 и f5*, как описано в [6], в частности, верификация AUTH и МАС и вывод ответа RES и АКА-ключей сеанса CK и IK, которые представляют собой первые ключи сеанса в смысле формулы изобретения. Параметры RES, CK и IK передаются от USIM-модуля в мобильный телефон.

Мобильный телефон вычисляет затем соответствующий протоколу EAP-АКА задающий ключ MK - как описано в [2], раздел 4.5 - согласно следующей формуле (здесь МК представляет собой второй ключ сеанса в смысле формулы изобретения):

MK=SHA1(Identity|IK|CK)

и посылает ключ MK и RES в портативный компьютер.

В приведенной выше формуле символ "|" означает конкатенацию. «Identity» означает ранговую последовательность без знаков нулей на конце. Эта идентификация представляет собой идентификацию атрибута AT_IDENTITY из последнего EAP-Response/АКА-Identity-пакета, или, в случае неприменения AT_IDENTITY, идентификацию из EAP-Response/Identity-пакета. Последовательность идентификации применяется и включает в себя только возможные признаки идентификации. Хеш-функция SHA-1 определена в [5].

Портативный компьютер вычисляет затем все другие ключи из ключа МК, в частности, приведенные на чертеже в разделе 3 документа [2] «ключи сеанса». Вывод ключей для вычисления МК из ключей KC и IK достаточен для исключения возможности того, что портативный компьютер может сделать выводы относительно ключей KC и IK.

Для передачи параметров, которые необходимы для вычисления задающих ключей в мобильном телефоне, определяется расширенный Bluetooth-SIM-протокол доступа, с которым передаются параметры через локальный Bluetooth-интерфейс. Далее более подробно определены параметры, применяемые в расширенном Bluetooth-SIM-профиле доступа:

Сообщение "TRANSFER_APDU_REQ" содержится в современной спецификации SIM-профиля доступа (см.[3], Раздел 5.2). Это сообщение должно быть расширено на параметры "AuthProt" и "EAP-Id". Передача EAP-Id является факультативной, если мобильный телефон может вывести EAP-Id из собственных данных. Кроме того, необходимо передать АКА-запрос RAND|AUTH. Передача АКА-запроса уже предусмотрена в [3].

Параметр: AuthProt

Этот параметр указывает применяемый протокол аутентификации.

Длина: 1 байт

ID параметра: подлежит определению специальной группой по разработке протокола Bluetooth (SIG). (Не является существенным для изобретения).

Значение параметра: EAP-АКА: Value=0x00

Параметр: EAP-Id

Этот параметр содержит применяемую при выводе задающего ключа EAP-идентификацию пользователя (постоянную идентификацию или идентификацию-псевдоним в смысле [2], Раздел 4.5).

Длина: переменная

ID параметра: подлежит определению специальной группой по разработке протокола Bluetooth (SIG). (Не является существенным для изобретения).

Значения параметра: подходящее кодирование EAP-идентификации (кодирование не существенно для изобретения).

Сообщение "TRANSFER_APDU_RESP" содержится в современной спецификации SIM-профиля доступа (см.[3], Раздел 5.2). Это сообщение должно быть расширено на параметр "MK". Кроме того, необходимо передать АКА-ответ RES. Передача АКА-ответов уже предусмотрена в [3].

Параметр: MK

Этот параметр содержит задающий ключ, вычисленный в мобильном телефоне согласно [2], Раздел 4.5.

Длина: 20 байтов

ID параметра: подлежит определению специальной группой по разработке протокола Bluetooth (SIG). (Не является существенным для изобретения).

Значения параметра: подходящее кодирование задающего ключа MK (кодирование не существенно для изобретения).

Источники информации

1. Способ обеспечения защиты трафика данных между первым оконечным устройством (1) и первой сетью (2), а также вторым оконечным устройством (4) и второй сетью (6), причем первое оконечное устройство (1) с помощью одного или нескольких первых ключей сеанса может осуществлять связь в первой сети (2), а второе оконечное устройство (4) с помощью одного или нескольких вторых ключей сеанса может осуществлять связь во второй сети (6), отличающийся следующими этапами: первое оконечное устройство (1) связывается со вторым оконечным устройством (4) через локальный интерфейс (3); в первом оконечном устройстве (1) определяются один или несколько первых ключей сеанса, а один или несколько вторых ключей сеанса выводятся из первых ключей сеанса; один или несколько вторых ключей сеанса передаются через локальный интерфейс (3) посредством протокола защиты на второе оконечное устройство (4); второе оконечное устройство (4) с помощью одного или нескольких вторых ключей сеанса и/или с помощью ключей, выведенных из одного или нескольких вторых ключей сеанса, аутентифицируется во второй сети (6) по протоколу аутентификации.

2. Способ по п.1, в котором в качестве части протокола аутентификации вырабатываются ключи, выводимые из одного или нескольких вторых ключей сеанса, и используются для защиты сообщений протокола аутентификации и/или для защиты коммуникаций во второй сети.

3. Способ по п.1 или 2, в котором первая сеть (1) представляет собой сеть протокола GSM, и один или несколько первых ключей сеанса вырабатываются при этом в SIM-модуле (SIM = Модуль идентификации абонента) на первом оконечном устройстве (1).

4. Способ по п.3, в котором протокол аутентификации является протоколом EAP-SIM (EAP = Расширяемый протокол аутентификации; SIM = Модуль идентификации абонента).

5. Способ по п.1 или 2, в котором первая сеть (1) является сетью стандарта UMTS, и один или несколько первых ключей сеанса вырабатываются в USIM-модуле (USIM = Универсальный модуль идентификации абонента) на первом оконечном устройстве (1).

6. Способ по п.5, в котором протокол аутентификации является протоколом ЕАР-АКА (ЕАР = Расширяемый протокол аутентификации; АКА = Соглашение о ключах аутентификации).

7. Способ по п.1, в котором локальный интерфейс (3) между первым и вторым оконечным устройством представляет собой беспроводный интерфейс, в частности, интерфейс Bluetooth и инфракрасный интерфейс.

8. Способ по п.1, в котором вторая сеть (6) включает в себя локальную сеть, в частности, сеть LAN и/или сеть WLAN.

9. Способ по п.1, в котором протокол защиты выполнен таким образом, что:

первое сообщение сигнализации от второго оконечного устройства (4) посылается к первому оконечному устройству (1), причем первым сообщением сигнализации запускается вывод одного или нескольких вторых ключей сеанса из первых ключей сеанса в первом оконечном устройстве (1);

в ответ на первое сообщение сигнализации второе сообщение сигнализации от первого оконечного устройства (1) посылается ко второму оконечному устройству (4), причем вторым сообщением сигнализации передается один или более вторых ключей сеанса.

10. Способ по п.9, в котором первым сообщением сигнализации передается параметр из протокола аутентификации.

11. Способ по п.9 или 10, в котором протокол защиты является расширенным Bluetooth-SIM-протоколом профиля доступа, который содержит первое и второе сообщения сигнализации.

12. Оконечное устройство, которое выполнено таким образом, что оно может использоваться в способе по любому из предшествующих пунктов в качестве первого оконечного устройства (1).

13. Оконечное устройство по п.12, при этом оконечное устройство содержит средство для определения одного или нескольких первых ключей сеанса и средство для вывода одного или нескольких вторых ключей сеанса из первых ключей сеанса.

14. Оконечное устройство, которое выполнено таким образом, что оно может использоваться в способе по любому из пп.1-11 в качестве второго оконечного устройства.