Система домашней сети и способ для нее

Иллюстрации

Показать всеИзобретение относится к области сетевых технологий. Технический результат заключается в предотвращении частого изменения ключа домена. Сущность изобретения заключается в том, что предлагается система домашней сети, позволяющей пользователю непосредственно управлять присоединением или удалением устройств-участников в домене, используя пользовательский интерфейс, и эффективно управлять изменением состояния устройств-участников домена, и способ управления для этого. Система домашней сети включает в себя: ведущее устройство, которое образует домен, по меньшей мере, более чем с одним управляемым устройством, передает заранее определенный ключ домена управляемым устройствам, включенным в домен, формирует новый ключ домена всякий раз, когда изменяется конфигурация домена, и передает новый ключ домена управляемым устройствам, находящимся в домене; и контрольную точку, которая предоставляет пользовательский интерфейс, позволяющий пользователю непосредственно изменять конфигурацию домена. 16 н. и 33 з.п. ф-лы, 20 ил.

Реферат

Область техники, к которой относится изобретение

Настоящее изобретение относится к способу управления устройствами в домене домашней сети, а конкретнее к системе домашней сети, позволяющей пользователю непосредственно подключать или отключать устройства-участники в домене, используя пользовательский интерфейс, и эффективно управлять изменением состояния устройств-участников в домене, и способ управления для этого.

Предшествующий уровень техники

В последнее время предложены технологии домашней сети для защиты контента (содержимого) в домашней сети, например 'SmartRight' корпорации Thomson, 'open conditional content access management (OCCAM)' корпорации Sysco и 'xCP cluster protocol' IBM.

SmartRight является способом установки смарт-карты, включающей в себя сертификат открытого ключа, в каждое устройство в домашней сети, и формирования ключа для домашней сети посредством обмена сертификатами между устройствами с использованием смарт-карты.

OCCAM является способом, посредством которого устройства в домашней сети используют контент, используя уникальный мандат каждого контента.

xCP cluster protocol, технология на основе общего шифрования, является способом использования понятия домена, именуемого кластером, и свободного использования контента между устройствами, включенными в кластер.

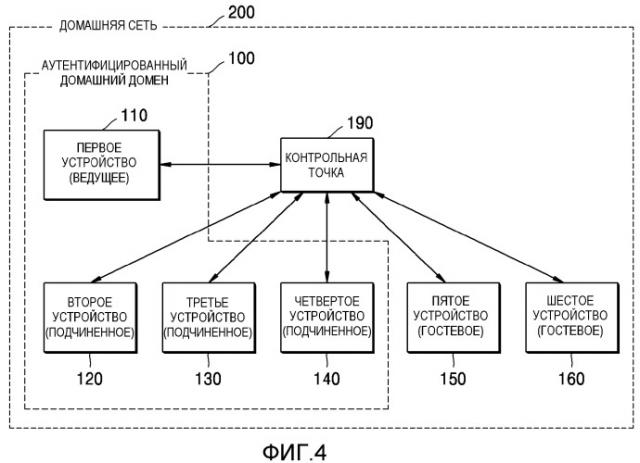

Фиг.1 является блок-схемой, иллюстрирующей традиционную структуру домашнего домена.

Ссылаясь на фиг.1, аутентифицированный домашний домен 100 включает в себя ведущее устройство 110 и множество подчиненных устройств со 120 по 140. Домен управляется между ведущим устройством 110 и множеством подчиненных устройств со 120 по 140.

Процесс воспроизведения контента на основе xCP cluster protocol теперь будет описан со ссылкой на фиг.2.

Фиг.2 является блок-схемой алгоритма, иллюстрирующей процесс воспроизведения контента на основе xCP cluster protocol согласно традиционной структуре «ведущий - ведомый».

Ссылаясь на фиг.2, процесс воспроизведения контента по-крупному разделяется на процесс формирования кластера на этапе S200, процесс аутентификации устройства на этапе S210, процесс шифрования контента на этапе S220 и процесс расшифрования контента на этапе S230 и функционирует следующим образом.

Сервер, который изначально связан с домашней сетью, формирует идентификацию связывания (IDb) домашней сети на этапе S200. Здесь IDb может быть уникальным идентификатором, устанавливаемым, когда сервер был произведен, или уникальным идентификатором, устанавливаемым пользователем. Когда формируется IDb, формируется кластер, идентифицируемый IDb.

Устройство, которое намеревается использовать контент, хранимый на сервере, извлекает ключ носителя данных (Km) из ключевого блока носителя данных (МКВ), используя свой собственный ключ, установленный на этапе S212. Устройство формирует индивидуальный ключ (Kp) с использованием извлеченного Km и индивидуальный идентификатор (IDp) на этапе S214. Устройство запрашивает аутентификацию устройства от сервера, чтобы быть аутентифицированным как устройство-участник на этапе S216. То есть устройство передает IDp, который является индивидуальным уникальным идентификатором, 'тип', который является идентификатором типа, представляющим тип устройства, и значение

h = MAC(IDp||type)Kp,

которое является значением хеш-функции IDp и типа, серверу аутентификации устройств в кластере или вне кластера.

Сервер получает значение Kp' с использованием Km и IDp, сравнивает значение хеш-функции

h' = MAC(IDp||type)Kp',

полученное с использованием значения Kp', и значение h хеш-функции, принятое от устройства, и определяет, являются ли значения h и h' хеш-функции одинаковыми. Если значения h и h' хеш-функции одинаковы, сервер передает значение E(IDb)Kp, в котором IDb шифруется с использованием Kp, и IDp устройству и добавляет IDp в собственную таблицу аутентификации (auth.tab). Устройство извлекает IDb из значения E(IDb)Kp, принятого от сервера, и тогда аутентификация устройства завершается на этапе S218.

После того как завершилась аутентификация устройства, сервер шифрует контент, который необходимо передать устройству, на этапе S220. Сначала сервер формирует ключ связывания (Kb), используя IDb, auth.tab и Km на этапе S222, где Kb=H[IDb?H[auth.tab],Km].

Сервер шифрует контент, используя ключ заголовка (Kt), для защиты контента на этапе S224. Информация о правилах использования (UR), включающая в себя информацию об управлении копированием, информацию о том, разрешается ли передача, права использования и срок действия лицензии, содержится в каждом контенте. Сервер шифрует информацию UR и Kt, используя Kb, например E(Kt?H[UR])Kb, на этапе S226.

Устройство принимает auth.tab с сервера, извлекает Kb из Kb=H[IDb?H[auth.tab],Km] с использованием извлеченных Km и IDb на этапе S232, извлекает Kt из E(Kt?H[UR])Kb на этапе S234 и расшифровывает контент, принятый от сервера, с использованием извлеченного Kt на этапе S236.

Согласно описанному выше xCP cluster protocol, все устройства в пределах дальности связи могут автоматически присоединяться к домену без выбора или задания устройств, которые необходимо включить в домен. Также, когда бы каждое устройство ни формировало Kb заново, устройство обязано принимать auth.tab с сервера и выполнять вычисление. Следовательно, необходимо определить устройства-участники домашнего домена под контролем пользователя и защищать контент надежнее посредством построения независимого от внешнего мира домашнего домена.

Недавно предложен способ управления домашней сетью, используя универсальную инфраструктуру «включай и работай» (UPnP). Вообще UPnP является стандартизованной функцией для распознавания периферийного компьютерного оборудования, подключенного к компьютеру общего пользования. Кроме того, UPnP совершенствуется как сетевой межплатформенный стандарт, посредством которого домовые объединения и беспроводные устройства, за исключением периферийного компьютерного оборудования, могут автоматически распознаваться, когда они подключаются к сети. Также, поскольку UPnP применяет традиционный стандартный протокол Интернета, UPnP может беспрепятственно интегрироваться в традиционную сеть и не зависит от особой операционной системы или физического носителя. Однако, поскольку способ управления доменом с использованием UPnP еще не известен, необходимо разработать способ эффективного управления доменом с использованием UPnP.

Сущность изобретения

Настоящее изобретение предоставляет способ управления домашней сетью, который позволяет пользователю непосредственно управлять образованием домена и строить более безопасный домен, который должен быть независим от внешнего мира.

Настоящее изобретение также предоставляет систему домашней сети на основе UPnP, которая может беспрепятственно интегрироваться в сеть, используя традиционный протокол Интернета.

Настоящее изобретение также предоставляет способ и устройство для упрощения процесса изменения ключа домена согласно изменению конфигурации домена посредством разрешения пользователю непосредственно управлять изменением состояния устройств-участников домена в домашней сети, ведущему устройству взять на себя формирование нового ключа домена согласно изменению устройств-участников и подчиненным устройствам принимать ключ домена, сформированный ведущим устройством.

Настоящее изобретение также предоставляет способ и устройство для предотвращения частого изменения ключа домена посредством введения идентификатора сеанса помимо идентификатора домена и ключа домена как информации, совместно используемой доменом.

Полезные результаты

Согласно настоящему изобретению, пользователь может непосредственно управлять образованием домена и безопаснее создавать домен.

Также согласно настоящему изобретению может быть разработана система домашней сети инфраструктуры UPnP, которая может беспрепятственно интегрироваться в сеть, используя традиционный стандартный протокол Интернета.

Также согласно настоящему изобретению процесс изменения ключа домена согласно изменению конфигурации домена может быть упрощен посредством разрешения пользователю непосредственно управлять изменением устройств-участников домена домашней сети, ведущему устройству - формировать новый ключ домена согласно изменению устройств-участников и подчиненным устройствам - принимать ключ домена, сформированный ведущим устройством.

Также согласно настоящему изобретению частое изменение ключа домена может быть предотвращено посредством введения идентификатора сеанса помимо идентификатора домена и ключа домена как информации, совместно используемой доменом, и не изменения ключа домена, когда происходит частое подключение/отключение подчиненного устройства.

Описание чертежей

Фиг.1 является блок-схемой, иллюстрирующей традиционную структуру домашнего домена;

фиг.2 является блок-схемой алгоритма, иллюстрирующей процесс воспроизведения контента на основе 'xCP cluster protocol' согласно традиционной структуре «ведущий - ведомый»;

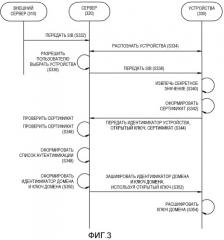

фиг.3 является блок-схемой алгоритма, иллюстрирующей способ построения домена инфраструктуры открытого ключа (PKI);

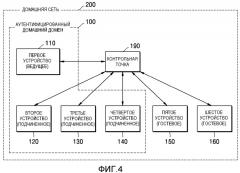

фиг.4 является блок-схемой, иллюстрирующей UPnP, заимствующую способ построения домена согласно варианту осуществления настоящего изобретения;

фиг.5 иллюстрирует типовую работу UPnP, выполняемую между контрольной точкой и управляемыми устройствами;

фиг.6 является блок-схемой, иллюстрирующей процесс определения ведущего устройства согласно варианту осуществления настоящего изобретения;

фиг.7 является блок-схемой, иллюстрирующей процесс аутентификации устройства параллельно процессу, проиллюстрированному на фиг.6;

фиг.8 является блок-схемой, иллюстрирующей процесс определения подчиненного устройства параллельно процессу, проиллюстрированному на фиг.7;

фиг.9А-9С иллюстрируют представления пользовательского интерфейса, предоставляемого контрольной точкой;

фиг.10 является блок-схемой, иллюстрирующей другой процесс определения ведущего устройства согласно примерному варианту осуществления настоящего изобретения;

фиг.11 является блок-схемой, иллюстрирующей процесс аутентификации устройства параллельно процессу, проиллюстрированному на фиг.10;

фиг.12 является блок-схемой, иллюстрирующей процесс определения подчиненного устройства параллельно процессу, проиллюстрированному на фиг.11;

фиг.13 является блок-схемой, иллюстрирующей процесс формирования ключа домена согласно варианту осуществления настоящего изобретения;

фиг.14 иллюстрирует состояние домена согласно подключению/отключению подчиненного устройства;

фиг.15 иллюстрирует другое состояние домена согласно подключению/отключению подчиненного устройства;

фиг.16 является блок-схемой алгоритма, иллюстрирующей процесс оперирования устройством, вновь подключенным к домену, согласно варианту осуществления настоящего изобретения;

фиг.17 является блок-схемой контрольной точки согласно варианту осуществления настоящего изобретения;

фиг.18 является блок-схемой ведущего устройства согласно варианту осуществления настоящего изобретения.

Наилучший вариант осуществления

Согласно аспекту настоящего изобретения предоставляется система домашней сети, содержащая: ведущее устройство, которое образует домен, по меньшей мере, более чем с одним управляемым устройством, передает заранее определенный ключ домена управляемым устройствам, включенным в домен, формирует новый ключ домена всякий раз, когда изменяется конфигурация домена, и передает новый ключ домена управляемым устройствам, находящимся в домене; и контрольную точку, которая предоставляет пользовательский интерфейс, позволяющий пользователю непосредственно изменять конфигурацию домена.

Согласно одному варианту осуществления некоторые из устройств, образующих домен, предоставляют заранее определенный контент.

Согласно другому варианту осуществления ключ домена используется для шифрования ключей контента, используемых для шифрования заранее определенного контента.

Согласно еще одному варианту осуществления ключ домена шифруется с использованием открытого ключа управляемого устройства, принимающего заранее определенный контент, и зашифрованный ключ домена расшифровывается с использованием заранее определенного секретного ключа, образующего пару с открытым ключом.

Согласно еще одному варианту осуществления система домашней сети строится на основе UPnP.

Согласно еще одному варианту осуществления ключ домена формируется с использованием информации об устройствах, образующих домен.

Согласно еще одному варианту осуществления контрольная точка передает информацию, необходимую для функционирования ведущего устройства и управляемых устройств, образующих домен, ведущему устройству и управляемым устройствам, образующим домен.

Согласно другому варианту осуществления устройства-участники, образующие домен, совместно используют идентификатор сеанса, изменяемый согласно изменению устройств-участников, образующих домен, и если идентификатор сеанса устройства, подключенного к домену, не аналогичен таковому у ведущего устройства, то ведущее устройство передает ключ домена, хранимый на ведущем устройстве, подключенному устройству.

Согласно другому варианту осуществления каждое из управляемых устройств имеет подчиненное состояние или гостевое состояние в качестве режима устройства, и если идентификатор сеанса устройства, подключенного к домену, не аналогичен таковому у ведущего устройства, и подключенное устройство существует в списке подчиненных устройств, хранимом на ведущем устройстве, то ведущее устройство передает ключ домена, хранимый на ведущем устройстве, подключенному устройству.

Согласно другому варианту осуществления, если подключенное устройство не существует в списке подчиненных устройств, хранимом на ведущем устройстве, то режим устройства подключенного устройства изменяется на гостевое состояние.

Согласно другому варианту осуществления, если идентификатор домена устройства, подключенного к домену, не аналогичен сохраненному в ведущем устройстве, то ведущее устройство не передает ключ домена подключенному устройству.

Согласно другому варианту осуществления, если режимом устройства, подключенного к домену, не является подчиненное состояние, ведущее устройство не передает ключ домена подключенному устройству.

Согласно другому варианту осуществления идентификатор сеанса дополнительно содержит информацию о дате и/или информацию о версии помимо уникального идентификатора.

Согласно другому аспекту настоящего изобретения предоставляется способ управления системой домашней сети, содержащей ведущее устройство, которое образует домен более чем с одним управляемым устройством и передает заранее определенный ключ домена управляемым устройствам, включенным в домен, и контрольную точку, которая предоставляет пользовательский интерфейс, способ, содержащий: (а) изменение конфигурации домена в ответ на ввод команды пользователя с использованием пользовательского интерфейса; (b) формирование нового ключа домена согласно изменению конфигурации домена на ведущем устройстве и (c) передачу сформированного ключа домена управляемым устройствам, находящимся в домене.

Согласно одному варианту осуществления система домашней сети строится на основе UPnP.

Согласно одному варианту осуществления ключ домена формируется с использованием информации об устройствах, образующих домен.

Согласно одному варианту осуществления способ дополнительно содержит: (d) совместное использование устройствами-участниками домена идентификатора сеанса, изменяемого согласно изменению состояния устройств-участников, образующих домен; и (e) если идентификатор сеанса устройства, подключенного к домену, не аналогичен таковому у домена, то ведущее устройство передает ключ домена подключенному устройству.

Согласно одному варианту осуществления каждое из управляемых устройств имеет подчиненное состояние или гостевое состояние в качестве режима устройства, и на этапе (е), если идентификатор сеанса устройства, подключенного к домену, не аналогичен таковому у домена, и подключенное устройство существует в списке подчиненных устройств, хранимом на ведущем устройстве, то ключ домена, хранимый на ведущем устройстве, передается подключенному устройству.

Согласно одному варианту осуществления на этапе (е), если подключенное к домену устройство не существует в списке подчиненных устройств, режим подключенного устройства нужно установить в гостевое состояние.

Согласно одному варианту осуществления этап (е) содержит, если идентификатор домена устройства, подключенного к домену, не аналогичен такому у домена, отсутствие передачи ключа домена подключенному устройству.

Согласно другому варианту осуществления этап (е) содержит, если режимом устройства, подключенного к домену, не является подчиненное состояние, отсутствие передачи ключа домена подключенному устройству.

Согласно другому варианту осуществления идентификатор сеанса дополнительно содержит информацию о дате и/или информацию о версии помимо уникального идентификатора.

Согласно другому аспекту настоящего изобретения предоставляется устройство управления домашней сетью системы домашней сети, содержащей ведущее устройство, которое образует домен более чем с одним управляемым устройством, причем устройство содержит: поставщик пользовательского интерфейса, который обеспечивает пользовательский интерфейс, позволяющий пользователю непосредственно изменять конфигурацию домена; и поставщик информации о функционировании устройств, который передает устройствам-участникам домена информацию, необходимую для функционирования устройств-участников домена, согласно вводу команды пользователя с использованием пользовательского интерфейса.

Согласно другому аспекту настоящего изобретения предоставляется устройство управления домашней сетью в системе домашней сети, содержащей ведущее устройство, которое образует домен более чем с одним управляемым устройством, причем устройство содержит: поставщик пользовательского интерфейса, который обеспечивает пользовательский интерфейс, позволяющий пользователю непосредственно изменять конфигурацию домена; детектор устройств, который обнаруживает устройство, подключенное к устройству управления домашней сетью; и поставщик информации о функционировании устройств, который передает информацию подключенного устройства ведущему устройству и результат обработки ведущего устройства подключенному устройству.

Согласно другому аспекту настоящего изобретения предоставляется ведущее устройство, которое образует домен более чем с одним управляемым устройством, содержащее: администратор управляемых устройств, который выполняет аутентификацию управляемых устройств; администратор идентификатора домена, который формирует идентификатор домена, идентифицирующий домен, и передает идентификатор домена устройствам-участникам домена; администратор идентификатора сеанса, который формирует идентификатор сеанса, изменяемый согласно изменению конфигурации домена, и передает идентификатор сеанса устройствам-участникам домена; и администратор ключа домена, который формирует ключ домена, изменяемый согласно изменению конфигурации домена, и передает ключ домена устройствам-участникам домена.

Согласно другому аспекту настоящего изобретения предоставляется способ управления управляемыми устройствами ведущим устройством, которое образует домен более чем с одним управляемым устройством, причем способ содержит: (а) выполнение аутентификации управляемых устройств; (b) формирование идентификатора домена, идентифицирующего домен, и передачу идентификатора домена устройствам-участникам домена; (с) формирование идентификатора сеанса, изменяемого согласно изменению конфигурации домена, и передачу идентификатора сеанса устройствам-участникам домена; и (d) формирование ключа домена, изменяемого согласно изменению конфигурации домена, и передачу ключа домена устройствам-участникам домена.

Согласно другому аспекту настоящего изобретения предоставляется машиночитаемый носитель, имеющий записанную на нем машиночитаемую программу для выполнения способа управления управляемыми устройствами.

Согласно другому аспекту настоящего изобретения предоставляется ведущее устройство, которое образует домен с подчиненными устройствами, при этом каждое подчиненное устройство функционирует в подчиненном состоянии в качестве режима устройства, множеством управляемых устройств, функционирующих в подчиненном состоянии или гостевом состоянии в качестве режима устройства, ведущее устройство, содержащее: администратор управляемых устройств, который выполняет аутентификацию и определение режима устройства, подключенного к домену, формирует и изменяет список подчиненных устройств и определяет, существует ли подключенное устройство в списке подчиненных устройств; администратор идентификатора домена, который формирует идентификатор домена, идентифицирующий домен, и сравнивает идентификатор домена ведущего устройства и таковой у подключенного устройства; администратор идентификатора сеанса, который сравнивает идентификатор сеанса ведущего устройства, который изменяется согласно изменению конфигурации домена, и таковой у подключенного устройства; и администратор ключа домена, который формирует ключ домена, изменяемый согласно изменению конфигурации домена, и если идентификаторы домена такие же, как результат сравнения администратора идентификатора домена, идентификаторы сеанса не такие же, как результат сравнения администратора идентификатора сеанса, и подключенное устройство существует в списке подчиненных устройств как результат определения администратора управляемых устройств, передает ключ домена ведущего устройства подключенному устройству.

Согласно другому аспекту настоящего изобретения предоставляется способ управления управляемыми устройствами ведущим устройством, которое образует домен с подчиненными устройствами, при этом каждое подчиненное устройство функционирует в подчиненном состоянии в качестве режима устройства, множеством управляемых устройств, функционирующих в подчиненном состоянии или гостевом состоянии в качестве режима устройства, способ, содержащий: (а) выполнение аутентификации подключенного к домену устройства; (b) если аутентификация успешна, определение режима подключенного устройства; (с) если режимом подключенного устройства является подчиненное состояние как результат определения этапа (b), сравнение идентификатора сеанса ведущего устройство и такового у подключенного устройства; (d) если идентификаторы сеанса не такие, как результат сравнения этапа (с), определение, существует ли подключенное устройство в списке подчиненных устройств, показывающем управляемые устройства, режимом каждого из которых является подчиненное состояние; и (е) если подключенное устройство существует в списке подчиненных устройств как результат определения этапа (d), передачу ключа домена ведущего устройства, который изменяется согласно изменению конфигурации домена, подключенному устройству.

Согласно другому варианту осуществления по меньшей мере перед этапом (с) способ дополнительно содержит сравнение идентификатора домена, посредством которого может быть идентифицирован домен и который совместно используется устройствами-участниками домена, и идентификатора домена подключенного устройства, и если идентификаторы домена не одинаковы, невыполнение следующих этапов.

Согласно другому аспекту настоящего изобретения предоставляется машиночитаемый носитель, имеющий записанную на нем машиночитаемую программу для выполнения способа управления управляемыми устройствами.

Вариант осуществления изобретения

В дальнейшем настоящее изобретение будет описано сейчас более основательно со ссылкой на прилагаемые чертежи, на которых показаны типовые варианты осуществления изобретения. Похожие номера ссылок используются для ссылки на похожие элементы по всем чертежам.

Фиг.3 является блок-схемой алгоритма, иллюстрирующей способ построения домена инфраструктуры открытого ключа (PKI). Предполагается, что каждое из устройств, запрашивающих контент (содержимое) от поставляющего контент сервера, имеет уникальное множество секретных ключей, и открытый ключ либо функцию формирования множества открытых ключей, когда производятся устройства. Здесь множество секретных ключей используется для извлечения секретного значения из блока секретной информации (SIB), предоставленного способом широковещательного шифрования. SIB является информацией для проверки, являются ли устройства отклоненными. Отклоненные устройства не могу извлекать секретное значение из SIB, а допускаемые устройства могут извлекать общее секретное значение из SIB.

Для построения домена сервер 320 принимает SIB от внешнего сервера 310 способом широковещательного шифрования на этапе S332. На этапе S334 сервер 320 распознает наличие устройств 330 путем приема информации от устройств 330 в этом отношении через проводную или беспроводную сеть либо путем обнаружения устройств 330.

Сервер 320 показывает распознанные устройства 330 на устройстве отображения, и пользователь выбирает устройства 330, которые необходимо вносить в домен, среди показанных на устройстве отображения устройств на этапе S336. Сервер 320 передает SIB, принятый от внешнего сервера 310, устройствам 330, выбранным пользователем на этапе S338. Каждое из устройств 330, которое приняло SIB, извлекает секретное значение из SIB на этапе S340 и формирует сертификат собственного открытого ключа, используя извлеченное секретное значение на этапе S342.

Когда каждое из устройств 330 передает серверу 320 на этапе S344 сертификат, уникальный идентификатор (ID) устройства и открытый ключ, который имеет каждое устройство, сервер 320 проверяет устройства 330 посредством контроля сертификата на этапе S346 и формирует список аутентификации, в который на этапе S348 записываются уникальные идентификаторы и открытые ключи аутентифицированных устройств. Здесь число аутентифицируемых устройств может быть ограничено пользователем по желанию.

После формирования списка аутентификации сервер 320 формирует уникальный идентификатор домена и уникальный ключ домена, используя информацию устройств в списке аутентификации и случайное число, сформированное сервером 320 на этапе S350. В это время ключ домена, который является секретным ключом, используемым совместно только устройствами, включенными в созданный пользователем домен, изменяется всякий раз, когда меняются включенные в домен устройства-участники, и идентификатор домена используется в качестве идентификатора для распознавания домена из других доменов.

Сервер 320 шифрует идентификатор домена и ключ домена, используя открытые ключи устройств 330, и передает зашифрованные идентификатор домена и ключ домена аутентифицированным устройствам 330 в домене на этапе S352. Устройства 330 расшифровывают ключ домена, используя свои собственные секретные ключи на этапе S354. Затем создается домен для использования контента (содержимого). Когда создается домен для использования контента, сервер 320 шифрует контент, используя ключ контента, и ключ контента, используя ключ домена. Устройство, которое намеревается использовать контент, может использовать контент посредством расшифровывания зашифрованного контента, используя ключ домена.

Фиг.4 является блок-схемой, иллюстрирующей UPnP, заимствующую способ построения домена согласно варианту осуществления настоящего изобретения.

Управляемые устройства (CD) со 110 по 160 принимают команды и предоставляют услуги контрольной точке (CP) 190. Домен может быть создан посредством установки одного устройства 110 из управляемых устройств со 110 по 160 в качестве ведущего устройства, и устройств со 120 по 140, выбранных пользователем, в качестве подчиненных устройств.

Устройства 150 и 160, которые не установлены в качестве ведущего устройства или подчиненных устройств из числа управляемых устройств со 110 по 160, называются гостевыми устройствами. Ведущее устройство 110 и подчиненные устройства со 120 по 140 образуют аутентифицированный домашний домен 100, и СР 190 и все управляемые устройства со 110 по 160 образуют домашнюю сеть 200.

Фиг.5 иллюстрирует типовую операцию UPnP, выполняемую между контрольной точкой 190 и управляемыми устройствами со 120 по 160. Сначала выполняется процесс адресации. Инфраструктурой сети UPnP является протокол TCP/IP (протокол управления передачей/Интернет-протокол), и ключевой функцией протокола является функция адресации. Каждое устройство должно быть клиентом протокола динамической конфигурации хоста (DHCP), и когда устройство вначале подключается к сети UPnP, устройство ищет сервер DHCP. Если сервер DHCP найден, то устройство использует назначенный IP-адрес. Если сервер DHCP не найден, то устройство использует автоматический IP (авто-IP) для защиты адреса.

Далее выполняется процесс обнаружения. Если устройства подключаются к сети и адресуются надлежащим образом, то может выполняться операция поиска. Операция поиска выполняется, используя простой протокол поиска и обнаружения (SSDP). Если остальные устройства добавляются к сети, предоставляемые этими устройствами услуги передаются контрольной точке в сети, используя SSDP.

После этого выполняется процесс описания. Если контрольная точка информирована об услугах, предоставляемых устройствами, то контрольная точка обладает еще небольшой информацией об устройствах. Для того чтобы контрольной точке взаимодействовать с каждым устройством, используя информацию устройства и функции устройства, контрольная точка должна подтвердить описание каждого устройства из сообщения поиска и унифицированного указателя ресурса (URL), предоставляемого каждым устройством. Описание UPnP каждого устройства представляется с помощью расширяемого языка разметки (XML) и включает в себя уникальную производственную информацию (название модели, серийный номер, название производителя, URL производителя и т.д.). Описание также включает в себя множество встроенных устройств и списков услуг помимо URL для управления, обработки событий и представления.

В заключение выполняется процесс работы UPnP. Процесс работы UPnP выполняется посредством операций управления, обработки событий и представления. В операции управления контрольная точка обеспечивает защиту описания каждого устройства и затем выполняет необходимую операцию для управления устройством. Для управления устройством контрольная точка передает устройству команду функционирования услуги. То есть контрольная точка передает соответствующее управляющее сообщение на URL управления (описанный в руководстве по эксплуатации устройства) для соответствующей услуги. Управляющее сообщение также представляется с помощью XML, используя простой протокол доступа к объектам (SOAP). Соответствующая услуга является реакцией на управляющее сообщение и предоставляет специальное значение операции или код ошибки.

В операции обработки событий каждое устройство принимает команду, и если изменяется состояние устройства, то устройство информирует контрольную точку об изменении состояния, используя сообщение события. Сообщение события включает в себя более одного названия переменной состояния и текущие значения переменных. Также сообщение события представляется с помощью XML и форматируется, используя общую архитектуру уведомления о событии (GENA). Подробности события периодически обновляются и постоянно сообщаются контрольной точке. Также объединение может быть отменено, используя GENA.

В операции представления, если у устройства есть URL для представления, контрольная точка может поискать страницу по URL и загрузить страницу в обозреватель, и пользователи могут управлять устройством или запрашивать состояние устройства, используя эту страницу. Насколько хорошо могут выполняться функции, зависит от страницы представления и конкретной функции устройства.

Фиг.6 иллюстрирует процесс определения ведущего устройства в процессе построения домашней сети в инфраструктуре UPnP.

Ссылаясь на фиг.6, сначала все управляемые устройства со 110 по 160 уведомляют контрольную точку 190, что они подключены к домашней сети, используя SSDP на этапе S601. Контрольная точка 190 принимает информацию устройства и информацию об управлении цифровыми правами (DRM) от устройств со 110 по 160, используя протокол передачи гипертекста (HTTP) на этапе S602. Информация устройства включает в себя типовую информацию устройства, используемую в UPnP, и информация DRM включает в себя атрибут устройства и режим устройства. Здесь атрибут устройства, который является значением, определяющим, может ли управляемое устройство быть ведущим устройством или нет, является информацией, уведомляющей, может ли управляемое устройство функционировать в качестве ведущего устройства домена. Режим устройства является значением, определяющим, функционирует ли в настоящий момент управляемое устройство в качестве ведущего устройства, подчиненного устройства либо гостевого устройства. В начале все управляемые устройства устанавливаются как гостевые устройства, и впоследствии, если управляемое устройство устанавливается как ведущее устройство или подчиненное устройство, изменяется режим управляемого устройства.

Контрольная точка 190 определяет, имеется ли управляемое устройство, чьим режимом устройства из информации DRM является ведущее состояние, и если не существует управляемых устройств, функционирующих в качестве ведущего устройства, то контрольная точка 190 выбирает одно из управляемых устройств, которое может быть ведущим устройством, в качестве ведущего устройства на этапе S603. Выбор ведущего устройства выполняется пользователем с использованием пользовательского интерфейса контрольной точки 190. Пример пользовательского интерфейса показан на фиг.9А. В пользовательском интерфейсе отображаются не допускающие быть ведущими устройства «основное связующее звено» и «подсвязующее звено», и они в данный момент устанавливаются как гостевые устройства. Пользователь может выбирать устройство, которое пользователь намеревается установить в качестве ведущего устройства среди устройств. В настоящем варианте осуществления первое управляемое устройство 110 устанавливается в качестве ведущего устройства.

Контрольная точка 190 принимает информацию аутентификации администратора от первого управляемого устройства 110, установленного в качестве ведущего устройства, используя SOAP на этапе S604. Информация аутентификации администратора может быть получена, например, из смарт-карты ведущего устройства. Также информация аутентификации администратора необходима для процесса подтверждения того, что пользователь, который определил ведущее устройство, является администратором. Контрольная точка 190 выполняет аутентификацию администратора посредством вывода пользовательского интерфейса, используя информацию аутентификации администратора, и ввода пользователем идентификатора администратора и пароля на этапе S605. Пример пользовательского интерфейса показан на фиг.9В.

Контрольная точка 190 устанавливает первое управляемое устройство 110 в качестве ведущего устройства домена и передает список устройств, хранимый на контрольной точке 190, первому управляемому устройству 110 на этапе S606. Затем режимом устройства первого управляемого устройства 110 становится ведущее состояние. Первое управляемое устройство 110, установленное в качестве ведущего устройства, формирует новый домен, где вначале только само устройство является устройством-участником на этапе S607.

Фиг.7 является блок-схемой алгоритма, иллюстрирующей процесс аутентификации устройства параллельно процессу определения ведущего устройства, проиллюстрированному на фиг.6.

Ссылаясь на фиг.7, сначала владелец 110 домена принимает новый SIB от внешнего сервера способом, проиллюстрированным на фиг.3, этап S711. Соответственно контрольная точка 190 передает информацию об URL, в котором хранится SIB, остальным управляемым устройствам со 120 по 160, использ