Эффективная передача криптографической информации в протоколе безопасности реального времени

Иллюстрации

Показать всеИзобретение относится к передаче данных, в частности к эффективной передаче криптографической информации в протоколе безопасности реального времени. Технический результат - повышение криптостойкости переданной информации. Передающий терминал может быть использован для шифрования данных ключом сеанса связи, полученным из битового потока. Битовый поток может быть послан с информацией заголовка приемному терминалу. Для сохранности ширины полосы информация может быть разделена на части, и каждая часть передана с зашифрованным пакетом данных. Приемный терминал может быть использован для восстановления битового потока из частей информации, находящихся в заголовках пакета, и использования битового потока для получения ключа сеанса связи. Ключ сеанса связи может быть использован для расшифровки данных. 8 н. и 16 з.п. ф-лы, 6 ил.

Реферат

Перекрестная ссылка

Настоящая заявка испрашивает приоритет предварительной заявки № 60/554,311, озаглавленной «Эффективная передача криптографической информации в протоколе безопасности реального времени», поданной 18 марта 2004, содержание которой явно включено в настоящий документ посредством ссылки.

Область техники

Настоящее изобретение относится, в целом, к безопасности в системах обработки данных и более конкретно к эффективной передаче криптографической информации в протоколе безопасности реального времени.

Уровень техники

Протокол реального времени (RTP) является стандартом Интернет-протокола для передачи мультимедийных данных в масштабе реального времени. На сегодняшний день протокол реального времени (RTP) поддерживает множество мультимедийных приложений, включающее в себя в качестве примера сетевые услуги групповой передачи и одноадресной передачи. Сетевые услуги групповой передачи обычно связаны с передачей мультимедийных данных от поставщика содержания к любому количеству рассредоточенных абонентов. Сетевые услуги одноадресной передачи обычно связаны с передачей мультимедийных данных от поставщика содержания к отдельному абоненту. В любом случае абонент может просмотреть мультимедийные данные в режиме реального времени или загрузить данные для более позднего просмотра.

Поскольку спрос на мультимедийные приложения продолжает расти, потребность в безопасной передаче мультимедийного содержания становится более очевидной. Новый стандарт, названный «Протокол безопасности реального времени» (SRTP), недавно появился в телекоммуникационной промышленности для удовлетворения этой потребности. Протокол безопасности реального времени (SRTP) может обеспечить конфиденциальность, аутентификацию сообщения и целостность данных для трафика протокола RTP. Протокол SRTP также может защитить от активных атак, таких как взлом защиты, путем замещения оригинала и т.п.

В протоколе SRPT трафик транспортируется в пакетах. А именно передаваемые данные разбиваются на пакеты. Каждый пакет включает в себя заголовок и полезную информацию. Используя тот же самый ключ сеанса связи, полезная информация зашифровывается на передающей стороне и расшифровывается на приемной стороне.

Ключ сеанса связи является краткосрочным ключом, который периодически изменяется, обычно многократно в течение отдельной пересылки мультимедийных данных. Главный ключ используется для получения ключа сеанса связи криптографически безопасным способом. Более конкретно, случайное число кратковременного действия (SK_RAND), сгенерированное передающей стороной и посланное приемной стороне, применяется к функции получения ключа в обеих сторонах, использующих главный ключ для создания ключа сеанса связи. Главный ключ обычно является ключом долговременного пользования, который остается действующим для всего периода подписки мультимедиа-абонента.

Протокол SRTP также включает в себя необязательное поле, названное «Идентификатор главного ключа» (MKI). Это поле может быть включено в заголовок протокола SRPT. Идентификатор MKI может быть использован для идентификации главного ключа, из которого был получен ключ(и) сеанса связи, и может быть использован для другого распределения ключей. В сетевых услугах групповой передачи, например системах радиопередачи, SK_RAND и другая информация транспортируются посредством идентификатора MKI.

Однако протокол SRTP требует, чтобы информация идентификатора MKI посылалась с каждым пакетом или не посылалась ни в одном из пакетов, таким образом расходуя полезную ширину полосы. Соответственно существует потребность в более эффективном способе посылки идентификатора главного ключа MKI в протоколе SRTP.

Сущность изобретения

Раскрыт способ передачи информации идентификатора главного ключа (MKI) с использованием протокола безопасности реального времени. Способ включает в себя этапы разделения информации MKI на множество частей, присоединение части информации идентификатора MKI к пакету данных и передачи пакета данных с присоединенной частью информации MKI.

Раскрыт способ приема информации MKI с использованием протокола безопасности реального времени. Способ включает в себя этапы приема множества пакетов данных, к каждому из которых присоединена отличающаяся часть информации MKI, и восстановления информации MKI из принятых частей информации MKI.

Раскрыто устройство, выполненное с возможностью использования протокола безопасности реального времени. Устройство включает в себя средство для разделения информации MKI на множество частей, средство для присоединения части информации идентификатора MKI к пакету данных, и средство для передачи пакета данных с присоединенной частью информации идентификатора MKI.

Раскрыто другое устройство, выполненное с возможностью использования протокола безопасности реального времени. Устройство включает в себя средство для приема множества пакетов данных, к каждому из которых присоединена отличающаяся часть информации MKI, и средство для восстановления информации MKI из принятых частей информации MKI.

Должно быть понятно, что другие варианты осуществления настоящего изобретения станут более очевидными специалистам в данной области техники из следующего подробного описания, в котором различные варианты осуществления изобретения показаны и описаны в качестве иллюстрации. Должно быть понятно, что изобретение может быть осуществлено другими различными вариантами осуществления, и некоторые его элементы могут быть изменены в различных других отношениях, не отступая от сущности и объема настоящего изобретения. Соответственно чертежи и подробное описание должны рассматриваться в качестве иллюстрации, а не в качестве ограничения.

Краткое описание чертежей

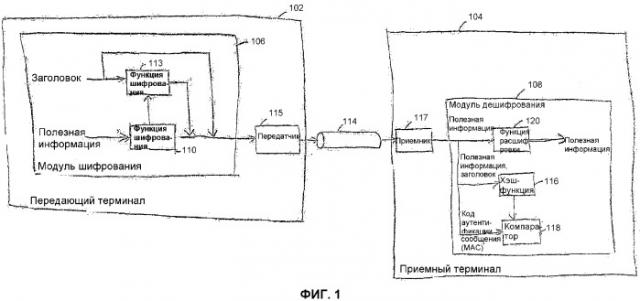

Фиг.1 - функциональная блок-схема, иллюстрирующая пример передающего и приемного терминалов в системе связи;

Фиг.2 - более подробная функциональная блок-схема, иллюстрирующая пример передающего и приемного терминалов в системе связи;

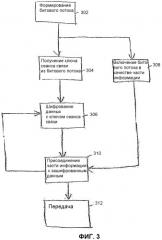

Фиг.3 - схема последовательности операций, иллюстрирующая процесс работы модуля шифрования;

Фиг.4 - схема последовательности операций, иллюстрирующая процесс работы модуля дешифрования;

Фиг.5 - схема последовательности операций, иллюстрирующая способ передачи информации MKI с использованием протокола безопасности реального времени; и

Фиг.6 - схема последовательности операций, иллюстрирующая способ приема информации MKI с использованием протокола безопасности реального времени.

Подробное описание изобретения

Подробное описание, изложенное ниже в связи с приложенными чертежами, предназначено для описания различных вариантов осуществления настоящего изобретения и не предназначено для представления только тех вариантов осуществления, в которых может быть применено настоящее изобретение. Подробное описание включает в себя определенные детали с целью обеспечения полного понимания настоящего изобретения. Однако специалистам в данной области техники будет понятно, что настоящее изобретение может быть осуществлено и без этих определенных деталей. В некоторых случаях широко известные структуры и компоненты показаны в форме блок-схемы во избежание затруднения понимания настоящего изобретения.

На Фиг.1 представлена функциональная блок-схема, иллюстрирующая пример передающего и приемного терминалов в системе связи. Передающий и приемный терминалы 102, 104 могут являться любыми подходящими устройствами, поддерживающими мультимедийные приложения протокола безопасности реального времени (SRTP), включая проводные и беспроводные телефоны, компьютеры, ноутбуки, «карманные» компьютеры (PDA), вещательное оборудование, оборудование для видеоконференцсвязи и т.п. В качестве примера передающий терминал 102 является поставщиком мультимедийного содержания, а приемный терминал 104 является абонентом мультимедийных услуг, дающих ему право на прием мультимедийного содержания от передающего терминала 102.

Передающий терминал 102 содержит модуль 106 шифрования, а приемный терминал 104 содержит модуль 108 дешифрования. Модуль 106 шифрования может быть использован для формирования пакетов протокола безопасности реального времени SRTP. Пакет протокола SRTP включает в себя зашифрованную полезную информацию. Заголовок протокола SRTP может быть прикреплен к пакету протокола SRTP. Заголовок протокола SRTP содержит информацию, такую как тип полезной информации, порядковый номер, временная отметка и т.д. Функция 110 шифрования может быть использована для шифрования полезной информации с использованием ключа сеанса связи. Полезная информация содержит данные, которые будут предоставлены приемному терминалу 108, например мультимедийное содержание. Дополнительная ключевая хэш-функция 113 может быть применена к пакету протокола SRTP и заголовку протокола SRTP. В результате хэш-функция 113 формирует код аутентификации сообщения (МАС), который может быть присоединен к концу пакета. Пакет наряду с заголовком протокола SRTP и кодом МАС затем может быть передан по линии 114 связи к приемному терминалу 104 с использованием соответствующего передатчика 115.

Линия 114 связи может являться любой подходящей линией проводной или беспроводной связи или их комбинацией. В качестве примера один или оба терминала 102, 104 могут участвовать в беспроводной связи с узлом сетевого доступа, используя технологию множественного доступа с кодовым разделением каналов (CDMA). CDMA представляет собой схему модуляции и множественного доступа, основанную на широкополосной связи, и является широко известной в данной области техники. Узел сетевого доступа может являться приемопередатчиком базовой станции, который обслуживает определенную географическую область и через шлюз предоставляет доступ к проводной сети, например сети Интернет.

Пакет протокола SRTP наряду с заголовком протокола SRTP и кодом МАС направляется через линию 114 связи в приемник 117 приемного терминала 104. Приемный терминал 104 может использовать код МАС для проверки подлинности и целостности пакета протокола SRTP. Это может быть достигнуто посредством применения заголовка протокола SRTP и зашифрованной полезной информации к той же самой ключевой хэш-функции 116, используемой в передающем терминале 102. Полученный в результате код МАС, сформированный посредством ключевой хэш-функции 116, затем может сравниваться посредством компаратора 118 с переданным кодом МАС. Функция 120 расшифровки может быть использована для восстановления полезной информации, если код МАС, сформированный посредством ключевой хэш-функции 116, совпадает с переданным.

Модуль 106 шифрования и модуль 108 дешифрования могут быть реализованы в качестве автономных компонентов или распределены по одному или нескольким компонентам в соответствующих терминалах. Модуль 106 шифрования и модуль 108 дешифрования могут быть реализованы в виде аппаратных средств, программно-аппаратных средств, программных средств или любой их комбинации. С целью разъяснения модули 106 и 108 шифрования и дешифрования описаны ниже, исходя из их функциональных возможностей. Способ, которым они реализуются, зависит от конкретного применения и ограничений при проектировании, наложенных на систему в целом. Специалистам в данной области техники должна быть понятна взаимозаменяемость конфигураций аппаратных средств, программно-аппаратных средств и программных средств при этих обстоятельствах, и как лучше всего реализовать описанные функциональные возможности для каждого конкретного применения.

При двухсторонней групповой передаче информации, например видеоконференцсвязи, телеконференцсвязи и т.д., каждая сторона осуществляет как передачу, так и прием информации. Поэтому каждый терминал в этих способах применения требует модулей шифрования и дешифрования. В этих способах применения модули шифрования и дешифрования могут являться отдельными компонентами, могут интегрироваться в отдельный компонент, или распределяться по множеству компонентов в соответствующих терминалах. В нижеследующем подробном описании передающий и приемный терминалы 102, 104 будут описаны с модулем 106 шифрования на одной стороне линии 114 связи и модулем 108 дешифрования на другой стороне. Специалистам в данной области техники должно быть понятно, как расширить понятия, описанные в данном раскрытии, на двухстороннюю связь.

На Фиг.2 показана более подробная функциональная блок-схема, иллюстрирующая пример передающего и приемного терминалов в системе связи. Возможность участия в защищенной передаче мультимедийной информации зависит от совместно используемого корневого ключа, известного модулю 106 шифрования и модулю 108 дешифрования. Корневой ключ изначально устанавливается в качестве конфигурационной функции. Таким образом, диспетчер конфигурации или администратор сети являются ответственными за распределение корневого ключа, который должен загружаться в память на различных передающих и приемных терминалах 102, 104. Это может быть сделано вручную или посредством использования некоторой формы схемы распределения защитного ключа.

Корневой ключ может быть использован передающим терминалом 102 для распределения зашифрованных главных ключей различным приемным терминалам. В качестве примера передающий терминал, который является поставщиком мультимедийного содержания, может распределять зашифрованные главные ключи абонентам его услуг. Главный ключ может быть сформирован в передающем терминале 102 с помощью генератора 202 случайных чисел. Функция 204 шифрования корневого ключа может быть применена к главному ключу прежде, чем он будет послан по линии 114 связи приемному терминалу 104. Приемный терминал 104 может использовать свой корневой ключ с функцией 206 расшифровки для восстановления главного ключа.

Главный ключ может быть использован посредством передающего и приемного терминалов 102, 104 для того, чтобы получить ключ сеанса связи для защищенной (безопасной) передачи зашифрованной информации. Генератор 208 битового потока, находящийся в передающем терминале, может быть использован для формирования битового потока, например случайного числа, которое часто упоминается в данной области техники как SK_RAND. Функция 210 получения ключа использует битовый поток и главный ключ в качестве входных данных для формирования ключа сеанса связи. Функция 210 получения ключа представляет собой одностороннее шифрование, например хэш-функцию или подобное. Ключ сеанса связи, сформированный посредством функции 210 получения ключа, затем может быть использован для шифрования полезной информации, как подробно описано ниже.

Битовый поток также может быть подан в процессорный элемент 211, используемый для формирования заголовка. В качестве примера процессорный элемент 211 может быть использован для формирования информации, вставляемой в поле идентификатора главного ключа (MKI) заголовка протокола SRTP. Часть, включенная в информацию, является битовым потоком. Как подробно разъяснено ранее, заголовок протокола SRTP наряду с кодом МАС присоединяется к пакету протокола SRTP и отсылается по линии 114 связи. На приемной стороне битовый поток может быть восстановлен из поля идентификатора главного ключа (MKI) заголовка протокола SRTP и введен с главным ключом в функцию 214 получения ключа. Функция 214 получения ключа выполняет ту же самую функцию шифрования, как и передающий терминал 102. В результате функция 214 получения ключа формирует ключ сеанса связи, который может быть использован посредством функции 120 расшифровки для восстановления полезной информации.

Процессорный элемент 211 может сократить служебные данные, связанные с заголовком протокола SRTP, посредством отсылки информации в поле идентификатора главного ключа (MKI) в множестве пакетов. Например, процессорный элемент 211 может быть использован для определения количества (N) пакетов, требуемых для отсылки информации, посредством разделения полной длины в битах (Li) информации, которую нужно послать, на минимальную длину в битах (Lmki) поля MKI, разрешенную протоколом. Если размер информации, которую нужно отослать в поле MKI приемному терминалу 104, равен 24 бит по длине, то есть Li=24, а минимальная длина в битах поля MKI равна 8 бит, то есть Lmki=8 (в данном случае в протоколе SRTP), то для отсылки информации приемному терминалу 104 могут быть использованы три пакета. Если размер информации равен 20 бит по длине, то есть Li=20, то также могут быть использованы три пакета, но перед разделением на три пакета информация должна быть дополнена 4-мя битами. Альтернативно сначала информация может быть разбита между этими тремя (3) пакетами, а затем поле MKI в одном или нескольких заголовках протокола SRTP может быть дополнено. В любом случае информация делится на N информационных частей, где N равняется Li, деленному на Lmki, с округлением до ближайшего целого числа. Каждая информационная часть вставляется в поле MKI заголовка протокола SRTP в один из пакетов и передается с зашифрованной полезной информацией и кодом МАС по линии 114 связи к приемному терминалу 104.

В приемном терминале 104 ассемблер 215 может быть использован для восстановления информации из поля MKI N последовательных пакетов. Если информация в поле MKI в одном из пакетов дополнена, то дополненный сегмент не используется ассемблером 215 для восстановления информации из поля MKI N пакетов. Альтернативно, если восстановленная информация дополнена, то дополненный сегмент информации может быть извлечен ассемблером 215. В любом случае, как только информация восстановлена, битовый поток может быть предоставлен функции 214 получения ключа для формирования ключа сеанса связи для расшифровки полезной информации.

На Фиг.3 показана схема последовательности операций, иллюстрирующая процесс работы модуля шифрования. На этапе 302 модуль шифрования может сформировать битовый поток. На этапе 304 битовый поток может быть использован для получения ключа сеанса связи, а на этапе 306 ключ сеанса связи может быть использован для шифрования данных. На этапе 308 битовый поток может быть включен в качестве части информации, которая передается в поле MKI заголовка протокола SRTP. Альтернативно битовый поток может быть включен в качестве части любой информации, которая передается в заголовке протокола SRTP. В последнем случае на этапе 308 заполнение может быть добавлено в поле MKI, если длина информации MKI не является равномерно разделенной на минимальную длину поля MKI, разрешенную протоколом. В любом случае на этапе 310 часть информации может быть присоединена к пакету данных, содержащему зашифрованные данные. Заполнение может быть добавлено на этапе 310, если длина информационной части MKI меньше минимальной длины поля MKI, разрешенной протоколом. На этапе 312 пакет данных с присоединенной частью информации может быть передан. Возвращаясь на этап 310, после присоединения части информации к пакету данных, данные добавления могут быть зашифрованы на этапе 306 при подготовке для последующей передачи пакета данных. В некоторых способах применения битовый поток может являться единственной информацией в заголовке протокола SRTP, которая разделяется и передается во множестве пакетах данных.

На Фиг.4 показана схема последовательности операций, иллюстрирующая процесс работы модуля дешифрования. На этапе 402 принимается множество пакетов данных. Часть информации присоединена к каждому пакету данных. Как описано выше, информация может находиться в поле MKI заголовка протокола SRTP или в любой другой части заголовка протокола SRTP. Альтернативно информация может состоять исключительно из битового потока. В любом случае на этапе 404 битовый поток может быть восстановлен посредством компоновки информационных частей, присоединенных к пакетам данных. Если часть информации, присоединенной к одному из пакетов данных, была дополнена, то дополненный сегмент не используется при восстановлении информации. Если ранее восстановленная информация была дополнена, то дополненный сегмент информации может быть извлечен. На этапе 406 битовый поток может быть использован для получения ключа сеанса связи, а на этапе 408 ключ сеанса связи может быть использован для расшифровки данных, находящихся в пакетах данных.

На Фиг.5 показана схема последовательности операций, иллюстрирующая способ передачи информации идентификатора главного ключа (MKI) с использованием протокола безопасности реального времени. На этапе 502 информация MKI разделяется на множество частей. На этапе 504 часть информации MKI присоединяется к пакету данных, а на этапе 506 осуществляется передача пакета данных с присоединенной частью информации MKI.

На Фиг.6 показана схема последовательности операций, иллюстрирующая способ приема информации идентификатора главного ключа (MKI) с использованием протокола безопасности реального времени. На этапе 602 принимается множество пакетов данных с отличающимися частями информации MKI, присоединенными к каждому из них. На этапе 604 информация MKI восстанавливается из принятых частей информации MKI.

Например, предположим, что информация MKI разделяется на меньшие части и передается в N пакетах. Информация MKI может быть восстановлена посредством компоновки N последовательных идентификаторов MKI и повторной их компоновки в информацию. Следовательно, информация MKI может быть обработана тем же самым способом, как если бы информация передавалась в каждом N-ом пакете. Также следует отметить, что информация может изменяться во времени, но остается неизменной для множества пакетов данных в последовательности.

Посредством разделения информации, предназначенной для отсылки в служебных данных, на множество частей и ее передачи служебные данные в действительности отсылают в каждом N-ом пакете, а не каждом пакете. Это значительно сокращает служебные данные при передаче идентификатора MKI.

Хотя схемы последовательности операций описывают процесс работы модулей шифрования и дешифрования в качестве последовательного процесса, некоторые из операций могут быть выполнены параллельно или одновременно. Кроме того, порядок (выполнения) операций может быть перестроен. В некоторых вариантах осуществления могут быть опущены определенные этапы или могут быть добавлены дополнительные этапы в зависимости от конкретного применения и общих ограничений при проектировании.

Различные иллюстративные логические блоки, модули, схемы, элементы и/или компоненты, описанные в связи с раскрытыми в данном документе вариантами осуществления, могут быть осуществлены или выполнены с универсальным процессором, цифровым процессором сигналов (DSP), специализированной интегральной схемой (ASIC), программируемой вентильной матрицей (FPGA) или другим программируемым логическим компонентом, логическим элементом на дискретных компонентах или транзисторной логической схемой, дискретными компонентами аппаратных средств или любой их комбинацией, разработанной для выполнения описанных в данном документе функций. Универсальный процессор может являться микропроцессором, но альтернативно процессор может являться любым обычным процессором, контроллером, микроконтроллером или конечным автоматом. Процессор также может быть осуществлен как комбинация вычислительных компонентов, например комбинация цифрового процессора сигналов (DSP) и микропроцессора, множества микропроцессоров, одного или нескольких микропроцессоров в связи с ядром цифрового процессора сигналов (DSP) или любой другой такой конфигурации.

Способы или алгоритмы, описанные в связи с раскрытыми в данном документе вариантами осуществления, могут быть воплощены непосредственно в аппаратных средствах, в программном модуле, выполняемом посредством процессора, или в их комбинации. Программный модуль может постоянно находиться в памяти оперативного запоминающего устройства (RAM), флэш-памяти, памяти постоянного запоминающего устройства (ROM), памяти стираемого программируемого постоянного запоминающего устройства (EPROM), памяти электрически стираемого программируемого постоянного запоминающего устройства (EEPROM), регистрах, на жестком диске, на съемном диске, на дисководе для чтения компакт-дисков (CD-ROM) или любой другой форме носителя данных, известной в данной области техники. Носитель данных может быть связан с процессором, чтобы процессор мог считывать информацию с носителя данных и записывать информацию на носитель. Альтернативно носитель данных может являться неотъемлемой частью процессора.

Предыдущее описание раскрытых вариантов осуществления обеспечивается с целью дать возможность любому специалисту в данной области техники создать или использовать настоящее изобретение. Различные изменения этих вариантов осуществления будут очевидны специалистам в данной области техники, и определенные в данном документе характерные принципы могут быть применены к другим вариантам осуществления, не отступая от сущности или объема изобретения. Таким образом, настоящее изобретение не предназначено для ограничения раскрытыми в данном документе вариантами осуществления, а должно соответствовать полному объему, совместимому с формулой изобретения, причем ссылка на элемент в единственном числе не предназначена для обозначения «один и только один», если это специально не указано, а обозначает «один или более». Все структурные и функциональные эквиваленты элементов различных вариантов осуществления, описанных в настоящем раскрытии, которые являются известными или станут, известны позже специалистам в данной области техники, явно включены в настоящий документ посредством ссылки и предназначены для включения в объем формулы изобретения. Кроме того, раскрытое в данном документе не предназначено для передачи в общественное пользование независимо от того, описано ли такое раскрытие явно в формуле изобретения. Ни один элемент формулы изобретения не должен толковаться согласно положениям 35 U.S.C. §112, шестой абзац, если только такой элемент описан в явном виде с использованием фразы «средство для» или в случае пункта, относящегося к способу, с использованием фразы «этап для».

1. Способ передачи информации идентификатора главного ключа (MKI) с использованием протокола безопасности реального времени (SRTP), содержащий этапы, на которых разделяют информацию MKI на множество частей; вставляют каждую из множества частей в соответствующее поле MKI, когда необходима передача информации MKI, причем поле MKI включено в пакет данных SRTP; пропускают поле MKI в каждом пакете данных SRTP, когда передача информации MKI не требуется; и передают каждый пакет данных SRTP с полем MKI или без поля MKI.

2 Способ по п.1, дополнительно содержащий заполнение части информации MKI, присоединенной к пакету данных.

3. Способ по п.1, дополнительно содержащий заполнение информации MKI.

4. Способ по п.1, в котором информация MKI включает в себя битовый поток, используемый для получения ключа сеанса связи.

5. Способ по п.4, в котором битовый поток включает в себя случайное число кратковременного действия.

6 Способ приема информации идентификатора главного ключа (MKI) с использованием протокола безопасности реального времени (SRTP), содержащий этапы, на которых

принимают множество пакетов данных SRTP;

определяют, содержит ли каждый из множества пакетов данных поле MKI;

восстанавливают информацию MKI из множества пакетов данных SRTP, если было определено, что каждый из множества пакетов данных SRTP содержит поле MKI.

7. Способ по п.6, в котором сегмент одной из частей информации MKI не используется при восстановлении информации MKI.

8. Способ по п.7, дополнительно содержащий отбрасывание сегмента восстановленной информации MKI.

9. Способ по п.6, в котором восстановленная информация MKI включает в себя битовый поток, используемый для получения ключа сеанса связи.

10. Способ по п.9, в котором битовый поток включает в себя случайное число кратковременного действия.

11. Устройство для передачи информации идентификатора главного ключа (MKI) с использованием протокола безопасности реального времени (SRTP), содержащее модуль шифрования, выполненный с возможностью разделения информации MKI на множество частей и вставления каждой из множества частей в соответствующее поле MKI, когда необходима передача информации MKI, причем поле MKI включено в пакет данных SRTP, и пропускания поля MKI в каждом пакете данных SRTP, когда передача информации MKI не требуется; и передатчик, выполненный с возможностью передачи каждого пакета данных SRTP с полем MKI или без поля MKI.

12. Устройство для приема информации идентификатора главного ключа (MKI) с использованием протокола безопасности реального времени (SRTP), содержащее приемник, выполненный с возможностью приема множества пакетов данных SRTP; модуль дешифрования, выполненный с возможностью определения, содержит ли каждый из множества пакетов данных поле MKI, и восстановления информации MKI из множества пакетов данных SRTP, если было определено, что каждый из множества пакетов данных SRTP содержит поле MKI.

13. Устройство для передачи информации идентификатора главного ключа (MKI) с использованием протокола безопасности реального времени (SRTP), содержащее средство для разделения информации MKI на множество частей; средство для вставления каждой из множества частей в соответствующее поле MKI, когда необходима передача информации MKI, причем поле MKI включено в пакет данных SRTP; средство для пропускания поля MKI в каждом пакете данных SRTP, когда передача информации MKI не требуется; и средство для передачи каждого пакета данных SRTP с полем MKI или без поля MKI.

14. Устройство по п.13, дополнительно содержащее средство для заполнения части информации MKI, присоединенной к пакету данных.

15. Устройство по п.13, дополнительно содержащее средство для заполнения информации MKI.

16. Устройство для приема информации идентификатора главного ключа (MKI) с использованием протокола безопасности реального времени (SRTP), содержащее средство для приема множества пакетов данных SRTP; средство для определения, содержит ли каждый из множества пакетов данных поле MKI; средство для восстановления информации MKI из множества пакетов данных SRTP, если было определено, что каждый из множества пакетов данных SRTP содержит поле MKI.

17. Устройство по п.16, в котором сегмент одной из частей информации MKI не используется при восстановлении информации MKI.

18. Устройство по п.16, дополнительно содержащее средство для отбрасывания сегмента восстановленной информации MKI.

19. Машиночитаемый носитель, воплощающий программу команд, исполняемых процессором, для выполнения способа передачи информации идентификатора главного ключа (MKI) с использованием протокола безопасности реального времени (SRTP), содержащего разделение информации MKI на множество частей; вставление каждой из множества частей в соответствующее поле MKI, когда необходима передача информации MKI, причем поле MKI включено в пакет данных SRTP; пропускание поля MKI в каждом пакете данных SRTP, когда передача информации MKI не требуется; и передачу каждого пакета данных SRTP с полем MKI или без поля-MKI.

20. Машиночитаемый носитель по п.19, причем способ дополнительно содержит заполнение части информации MKI, присоединенной к пакету данных.

21. Машиночитаемый носитель по п.19, причем способ дополнительно содержит заполнение информации MKI.

22. Машиночитаемый носитель, воплощающий программу команд, исполняемых процессором, для выполнения способа приема информации идентификатора главного ключа (MKI) с использованием протокола безопасности реального времени (SRTP), содержащего прием множества пакетов данных SRTP; определение, содержит ли каждый из множества пакетов данных поле MKI; восстановление информации MKI из множества пакетов данных SRTP, если было определено, что каждый из множества пакетов данных SRTP содержит поле MKI.

23. Машиночитаемый носитель по п.22, в котором сегмент одной из частей информации MKI не используется при восстановлении информации MKI.

24. Машиночитаемый носитель по п.22, дополнительно содержащий отбрасывание сегмента восстановленной информации MKI.