Система робастного управления ключами и способ ее функционирования

Иллюстрации

Показать всеИзобретение относится к области телекоммуникаций. Технический результат заключается в обеспечении высокого уровня секретности и отказоустойчивости, а также гарантированной защищенности при межкластерном и внутрикластерном взаимодействии узлов без участия доверенного центра и распределенного центра управления ключами. Сущность изобретения заключается в том, что система робастного управления ключами для обслуживания сети с кластерной архитектурой использует доверенный центр на этапе формирования и распределения ключевых блоков и распределенный центр управления ключами для поддержания режима полноценного функционирования, обеспечивает уровень секретности и отказоустойчивости за счет согласованного применения схем EKSYD и CuBES, имеет гарантированную защищенность при межкластерном и внутрикластерном взаимодействии узлов без участия доверенного центра и распределенного центра управления ключами, в которой доверенный центр имеет исполнительную схему процессора, генератор псевдослучайных чисел, память и приемопередатчик; распределенный центр управления ключами имеет исполнительную схему процессора, генератор псевдослучайных чисел, память и приемопередатчик, а каждый узел сети имеет исполнительную схему процессора, память и приемопередатчик. 2 н. и 13 з.п. ф-лы, 3 ил.

Реферат

Изобретение относится к области телекоммуникаций, а более конкретно к распределению и использованию секретного ключевого материала в системах передачи конфиденциальной информации по открытым каналам связи mesh-сетей.

Интенсивное развитие беспроводных технологий позволило сформулировать ряд новых концепций, в частности концепцию беспроводных mesh-сетей [1]. Предполагается, что каждый узел mesh-сети может выполнять функции маршрутизатора и адресно ретранслировать входящие пакеты в ситуации, когда узел-отправитель и узел-получатель не являются ближайшими соседями и, как следствие, не могут установить прямого соединения. Таким образом, отправитель и получатель связываются через цепочку промежуточных узлов, каждый из которых функционирует как маршрутизатор. Для обозначения такого способа взаимодействия в англоязычной литературе используется термин «multi-hop connection». Соответственно термин «single-hop connection» используется для обозначения способа взаимодействия соседних узлов, когда прямое соединение возможно.

Как правило, топология mesh-сети изначально не задана и определяется в момент ее развертывания. Более того, топология может меняться с течением времени - особенно в тех случаях, когда узлы обладают мобильностью. Mesh-сети можно отнести к категории самоорганизующихся сетей. Идеологически mesh-сети близки ad hoc-сетям. Принципиальное отличие - существование внутри mesh-сети специальной управляющей инфраструктуры, состоящей из узлов с расширенной функциональностью (например, оснащенных несколькими беспроводными интерфейсами). В англоязычной литературе для обозначения такой инфраструктуры используется термин «backbone». Узлы, образующие инфраструктуру, способны установить прямое соединение (single-hop) с произвольным узлом mesh-сети. Кроме этого такие узлы располагают вычислительным ресурсом повышенной мощности и дополнительной памятью для хранения больших объемов данных. Основное назначение инфраструктуры - управление маршрутизацией (обработка запросов, составление оптимальных маршрутов, устранение коллизий и пр.). Входящие в инфраструктуру узлы будем называть управляющими.

Обеспечение информационной безопасности, в частности предоставление таких услуг безопасности, как конфиденциальность, целостность и аутентичность передаваемых сообщений, - важное требование, без выполнения которого, круг решаемых на практике задач существенно сужается. Указанное требование приобретает особую важность при переходе на беспроводные технологии (в силу уязвимости канала передачи данных). Следовательно, перечисленные выше услуги безопасности должны быть гарантированы также и в mesh-сетях.

Основной механизм обеспечения услуг безопасности - криптографическое преобразование данных. В mesh-сетях применяется симметричная криптография (один и тот же ключ для шифрования и дешифрования). Такой выбор обусловлен высокой вычислительной трудоемкостью других известных криптосистем, например асимметричных (или двухключевых). Вычислительного ресурса, а также объема памяти, которым располагает узел mesh-сети (за исключением управляющих узлов), недостаточно для эффективного вычисления/проверки цифровой подписи, а также шифрования/дешифрования посредством, например, широко распространенного криптоалгоритма RSA [2]. Таким образом, в mesh-сетях конфиденциальность, целостность и аутентичность передаваемых сообщений обеспечивается при помощи симметричных (или одноключевых) криптосистем.

Для полноты изложения необходимо предоставить некоторые дополнительные разъяснения относительно схем предварительного распределения ключей (СПРК) [12].

В СПРК доверенный центр распределяет секретную информацию (далее ключевой пул) среди совокупности узлов U={1,..., N}. Порция информации ui (далее ключевой блок) передается узлу i по секретному каналу, например во время создания сети. Распределенный таким образом ключевой материал позволяет вычислить общий секретный ключ для пары узлов [3, 4, 5, 6, 7, 8]. Сначала пара узлов выясняет, какие ключи из их ключевых блоков совпадают, а затем вычисляет ключ при помощи специальной функции, которая применяется к совпадающему набору ключей. Применение схем предварительного распределения ключей в ad hoc-сетях, а также сенсорных сетях подробно обсуждается в работах [9, 10, 11]. После распределения ключевого материала доверенный центр прекращает свою работу.

Далее под «компрометацией» узла будем понимать захват узла злоумышленником с последующим извлечением долговременных секретных ключей из его локальной памяти.

Существуют две простейшие СПРК.

В первой схеме [12] доверенный центр выдает каждому узлу один и тот же ключ k. Поэтому фактически существует единственная разрешенная группа - вся сеть, которая включает в себя все попарные сочетания узлов, и общим ключом для каждой группы является k.

Эта схема имеет очевидный недостаток: компрометация хотя бы одного узла компрометирует всю сеть.

Во второй схеме (так называемая «тривиальная» СПРК) [12] у каждой пары узлов имеется свой уникальный ключ. Для сети из N узлов доверенный центр должен сгенерировать и распределить N(N-1)/2 : N2/2 различных ключей - по одному для каждой пары. При этом каждый узел получит N-1 ключей. С ростом N объем данных, которые необходимо хранить в каждом узле, возрастает и, начиная с некоторого значения N, становится чрезмерно большим, что требует значительного объема памяти для хранения этих данных. С другой стороны, такая схема позволяет достичь максимального уровня защищенности: для компрометации всей сети необходимо скомпрометировать не менее N-2 узлов.

Поскольку ключевые блоки каждой пары узлов имеют общие ключи, то простейшая атака на СПРК заключается в компрометации определенного количества узлов. Очевидно, что компрометация достаточного количества узлов позволяет раскрыть ключевой пул.

Предположим, что в сети развернута СПРК и в локальную память каждого узла записан соответствующий ключевой блок, состоящий из набора долговременных секретных ключей. Будем называть СПРК w-защищенной, если для заданной пары узлов x и y, а также произвольной атакующей коалиции из w других узлов, объединяющих свои ключевые блоки с целью раскрытия парного секретного ключа Кxy, трудоемкость любого метода раскрытия Кxy не ниже трудоемкости силовой атаки - исчерпывающего перебора ключей-кандидатов и их проверки для некоторой наперед заданной пары открытый текст/шифротекст. На практике приведенное выше определение означает, что в w-защищенной СПРК для произвольной пары узлов x и y гарантируется секретность Кху при условии, что скомпрометировано не более w узлов. По сути, гарантированная секретность Кxy означает, что раскрытие долговременных секретных ключей, которые хранятся в локальной памяти w узлов, не позволяет раскрыть парный секретный ключ отправителя x и получателя y.

Робастность (устойчивость) - еще одна количественная характеристика секретности СПРК. СПРК гарантирует s-робастность, если объединение долговременных ключей из ключевых блоков узлов, входящих в произвольно выбранную атакующую коалицию мощности s, не позволяет раскрыть ключевой блок любого другого узла, не входящего в эту коалицию. Робастность - характеристика выживаемости СПРК в условиях массированной атаки, когда скомпрометировано более w узлов. Робастность определяет порог компрометации СПРК. Например, в s-робастной СПРК обновление ключей возможно, только если скомпрометировано не более s узлов. Обновление ключевых блоков осуществляется с целью изоляции (отключения) скомпрометированных узлов. Основная цель обновления ключей - замена долговременных ключей в ключевых блоках узлов. Очевидно, что если обновить ключевые блоки всех узлов, кроме некоторых, то последние утратят возможность установления защищенного режима взаимодействия с другими узлами, что, по сути, будет означать их отключение.

Каждая СПРК имеет свой порог компрометации. Если количество скомпрометированных узлов значительно превышает порог, то некоторое подмножество ключей из раскрытых ключевых блоков в совокупности образует ключевой пул СПРК. Очевидно, что раскрытие ключевого пула приводит к катастрофическим последствиям. В результате схема утрачивает работоспособность. Один из способов увеличения порога компрометации - применение схемы шифрования циркулярных сообщений (broadcast encryption scheme) [13, 14, 15].

В схеме шифрования циркулярных сообщений (СЦШ) шифротекст передается по общедоступному каналу связи (как правило, широковещательному). Каждый узел сети может получить шифротекст из этого канала связи, однако выполнить дешифрование и извлечь полезную информацию могут не все узлы, а только те, которые входят в список рассылки. Такая адресная доставка достигается при помощи шифрования полезной информации на некотором подмножестве ключей, которые входят в ключевые блоки узлов-получателей. Соответственно все остальные узлы не смогут выполнить дешифрование, так как не располагают ни одним из ключей подмножества. За формирование и передачу циркулярного сообщения, состоящего из набора шифротекстов, отвечает специальный доверенный центр. СЦШ имеет собственный ключевой пул, на основе которого формируются ключевые блоки. Однако в СЦШ, в отличие от СПРК, управляющие узлы должны хранить значительно больше ключей, чем обычные узлы сети.

Воспользуемся СЦШ для обновления ключевых блоков всех узлов, за исключением скомпрометированных. Механизм обновления прост: рассылается двоичная последовательность (в зашифрованном виде, очевидно), полученная при помощи генератора случайных (или псевдослучайных) чисел, которая затем используется для обновления ключей путем, например, вычисления значения криптографической хэш-функции от конкатенации каждого «старого» ключа из ключевого блока и этой двоичной последовательности. Полученный результат сохраняется в ключевом блоке взамен «старых» ключей. Известны и другие способы. Возможности СЦШ таковы, что в список рассылки может быть включено произвольное количество узлов-получателей. Таким образом, обновление возможно всегда в независимости от порога компрометации используемой СПРК.

Подобный подход имеет ряд преимуществ. Во-первых, СЦШ и СПРК могут использоваться по прямому назначению: первая для адресной рассылки циркулярных сообщений в конфиденциальном режиме, а вторая - для предоставления услуг безопасности в ходе взаимодействия узлов сети. Во-вторых, работоспособность СПРК всегда может быть восстановлена в условиях массированной атаки. Порог компрометации для такого гибридного решения (СЦШ + СПРК) сравним с размером сети.

За высокий порог компрометации приходится платить дополнительной памятью для хранения ключей СЦШ. Кроме этого потребуется дополнительная память для хранения исполняемого кода. Необходимо отметить, что предоставление полезных сетевых услуг приостанавливается до момента завершения полного цикла обновления. Несмотря на дополнительную память, возможен такой выбор СЦШ и СПРК, что совокупный ключевой блок узла, состоящий из ключей обеих схем, будет удовлетворять практическим требованиям. В ряде случаев возможна оптимизация: ключи одной схемы могут быть продублированы ключами из другой схемы. Следовательно, объем памяти может быть сокращен путем удаления избыточных ключей.

Таким образом, согласованный выбор СЦШ и СПРК сводится к следующему. Предположим, что СПРК имеет ограниченный порог компрометации, как правило не высокий, и способна самостоятельно выполнять обновление ключей. Например, через фиксированные промежутки времени (периодическое обновление) или по запросу. Подобная функциональность незаменима в ситуации, когда число узлов, скомпрометированных в интервале между двумя последовательными обновлениями, не превышает порога компрометации. Тогда периодическое обновление ключей позволяет воспрепятствовать последовательному накоплению ключевого материала злоумышленником. Основное назначение СЦШ - восстановление функциональности СПРК, утратившей работоспособность в результате массированной атаки, когда число скомпрометированных узлов превысило порог компрометации СПРК.

Периодическое обновление ключей, как контрмера, эффективно в рамках специальной модели угроз, которая требует дополнительных разъяснений. Данная модель опирается на предположение о наличии периметра безопасности. Например, кластер корпоративной mesh-сети может быть развернут в офисном помещении на отдельном этаже. Помещение располагает несколькими входами и выходами, каждый из которых оснащен системой контроля доступа. Тогда атака может развиваться по следующему сценарию. Вначале злоумышленник проникает внутрь периметра безопасности. Затем захватывает узел mesh-сети и покидает периметр безопасности тем же самым или иным путем. Основная цель злоумышленника - получить доступ к долговременным секретным ключам, которые хранятся в локальной памяти узла. Однако злоумышленник не способен достичь цели, находясь внутри периметра, как правило, конструкция узла не позволяет выполнить копирование ключей за короткий промежуток времени. Таким образом, для снижения риска обнаружения злоумышленник должен обеспечить оперативное внедрение, захват и выход за пределы периметра безопасности. Однако выход за пределы периметра безопасности означает выход за пределы зоны радиопокрытия mesh-сети. А это, в свою очередь, означает отключение узла от сети. Более того, невозможно получить доступ к внутренней памяти узла не отключив его от сети. Если обновление ключевых блоков происходит в тот момент, когда узел отключен от сети, то его собственный ключевой блок не обновляется. Следовательно, долговременные ключи из его ключевого блока не предоставляют злоумышленнику какой-либо информации об обновленных долговременных ключах из ключевых блоков других узлов сети.

Задача, которую необходимо решить при объединении двух схем, - минимизация числа ключей в совокупном ключевом блоке. Если подходить к решению задачи при заданных ограничениях на размер ключевого блока СПРК, то приемлемым можно полагать результат, когда наблюдается линейный рост ключей в совокупном ключевом блоке. Например, когда число ключей в ключевых блоках СПРК и СЦШ сравнимо. Очевидно, что наиболее эффективное решение - это такая комбинация схем, при которой число ключей в ключевом блоке СЦШ существенно меньше, чем в СПРК. Это объясняется тем, что ключи СПРК активно используются в ходе предоставления основных услуг безопасности (конфиденциальность, аутентификация, целостность), а ключи СЦШ используются существенно реже - только в чрезвычайных ситуациях.

Как правило, в ключевом пуле СЦШ ключей значительно больше, чем в ключевом пуле СПРК. Это связано с тем обстоятельством, что СЦШ по построению гарантирует обслуживание всевозможных комбинаций узлов произвольной мощности. В традиционных для СЦШ приложениях формирование широковещательных сообщений и их рассылку осуществляет специальный централизованный ресурс. С другой стороны, необоснованно было бы предполагать доступность подобного ресурса в mesh-сетях, в которых большинство существующих решений опирается на принцип распределенного управления.

Рассмотрим две СПРК - KEDYS (см. опубликованную заявку РФ № 2004103558 от 9 февраля 2004 «Система распределения ключей и способ ее функционирования» [16], а также выложенную патентную заявку США № 20050177751 от 11 августа 2005 «Light-weight key distribution scheme in wireless network» [17]). Кроме того, имеет смысл упомянуть о несколько ином подходе к решению задачи, который состоит в применении так называемой схемы EKSYD распределения ключей для обслуживания сети с кластерной организацией. В схеме EKSYD используется доверенный центр на этапе формирования и распределения ключевых блоков, что обеспечивает гарантированную защищенность при межкластерном взаимодействии и допустимый уровень защищенности при внутрикластерном взаимодействии узлов без участия доверенного центра, причем доверенный центр имеет исполнительную схему процессора и память, а каждый узел сети имеет исполнительную схему процессора, память и приемопередатчик, при этом:

доверенный центр выполнен с возможностью формирования посредством исполнительной схемы процессора несущей матрицы инцидентности заданного размера с целью построения результирующей матрицы инцидентности;

доверенный центр выполнен с возможностью формирования посредством исполнительной схемы процессора вложенных матриц инцидентности заданного размера с целью построения результирующей матрицы инцидентности;

доверенный центр выполнен с возможностью формирования посредством исполнительной схемы процессора результирующей матрицы инцидентности путем объединения упомянутых несущей и вложенных матриц в соответствии с «гнездовым» принципом;

доверенный центр выполнен с возможностью формирования ключевого пула сети при помощи генератора псевдослучайных чисел;

доверенный центр выполнен с возможностью выделения посредством исполнительной схемы процессора ключевого пула каждого кластера из упомянутого ключевого пула сети; доверенный центр выполнен с возможностью выделения посредством исполнительной схемы процессора ключевого блока отдельного узла из упомянутого ключевого пула кластера, в который входит этот узел;

доверенный центр выполнен с возможностью вычисления посредством исполнительной схемы процессора и генератора псевдослучайных чисел уникального идентификатора узла каждого кластера; доверенный центр выполнен с возможностью секретной передачи посредством каналов связи сформированных упомянутых ключевых блоков и их идентификаторов узлам каждого кластера, участвующих в межкластерном и внутрикластерном взаимодействии, которое заключается в обмене данными по открытым (незащищенным) каналам связи, причем каждому узлу передается один ключевой блок и идентификатор; узлы выполнены с возможностью вычисления посредством исполнительной схемы процессора столбца результирующей матрицы инцидентности произвольного узла по его идентификатору; узлы выполнены с возможностью формирования посредством исполнительной схемы процессора парного секретного ключа на основе упомянутого вычисленного столбца результирующей матрицы инцидентности узла-получателя и собственного ключевого блока; узлы выполнены с возможностью шифрования/дешифрования, а также проверки подлинности и целостности полезной информации при помощи упомянутого парного секретного ключа посредством исполнительной схемы процессора; узлы выполнены с возможностью передачи/приема сформированного сообщения посредством приемопередатчика.

Другая проблема- распределение ключевого пула СЦШ между узлами управляющей инфраструктуры. Возможно тривиальное решение, когда пул разбивается на равные части и каждая часть хранится в памяти отдельного управляющего узла. Однако такой подход уязвим. Если хотя бы один узел управляющей инфраструктуры перейдет в неработоспособное состояние, то соответствующая часть пула будет утрачена, что повлечет за собой нарушение функциональности СЦШ. Для повышения отказоустойчивости можно воспользоваться репликацией пула. При этом каждый ключ из пула хранится в памяти не одного, а нескольких различных узлов инфраструктуры. Тогда любой узел из данного подмножества сможет предоставить этот ключ. Смысл другого способа заключается в том, что для каждого ключа существует группа из р узлов такая, что всевозможные коалиции из q≤p узлов способны восстановить этот ключ. Конкретный способ распределения ключевого пула зависит от СЦШ и СПРК. Однако справедлива следующая закономерность: чем выше отказоустойчивость способа, тем больше памяти потребуется для хранения ключевого материала.

Основное назначение СПРК - обеспечение пары узлов, например А и В, парным секретным ключом kAB. Общий метод вычисления kAB сводится к извлечению каждым узлом некоторых долговременных ключей (общих для заданной пары узлов) из своих ключевых блоков с последующим их преобразованием при помощи специализированной функции, например криптографической хэш-функции. Однако в случае интегрированного решения на основе СЦШ и СПРК ключевой блок узла состоит из ключей обоих схем. По построению различные ключевые блоки СЦШ имеют пересечение. Таким образом, идея заключается в использовании долговременных ключей обоих схем для вычисления парного секретного ключа.

Для более точного объяснения необходимо воспользоваться математической нотацией. Пусть узел А располагает ключевым блоком а узел B ключевым блоком Оба блока относятся к одной СПРК. Тогда парный ключ kAB вычисляется как , где через H(·) обозначена криптографическая хэш-функция. Если, помимо этого, узлы дополнительно располагают ключевыми блоками некоторой СЦШ, то тогда парный ключ вычисляется как

Описанный выше способ, как правило, увеличивает криптостойкость парного ключа. В худшем случае, например, когда ключи СЦШ частично или полностью скомпрометированы, криптостойкость определяется параметрами выбранной СПРК. Предположим, что логическая структура ключевого пула СЦШ описывается в виде дерева (примером может служить схема по [16]). Тогда если узлы А и В находятся в одном поддереве, то никакие узлы из других поддеревьев не смогут скомпрометировать их долговременные ключи путем объединения своих ключевых блоков. Таким образом, для некоторых узлов гарантируется высокая криптостойкость парного ключа, эквивалентная криптостойкости тривиальной СПРК [12], в которой каждая пара узлов располагает уникальным ключом.

Будем исходить из предположения, что работоспособность выбранной СПРК поддерживается при помощи процедуры периодического обновления ключевых блоков. Также предположим, что данная процедура имеет приемлемую вычислительную трудоемкость, а интервалы выбраны таким образом, что периодическое обновление не препятствует нормальной работе сети. Однако, как было указано выше, работоспособность СПРК может быть восстановлена при помощи периодического обновления, только если не превышен порог компрометации данной СПРК.

С другой стороны, обновление посредством СЦШ может потребовать привлечения значительных вычислительных ресурсов. Очевидно, что в процессе обновления работа сети будет заблокирована. Однако в условиях массированной атаки такой подход представляется обоснованным. Ранее мы предположили, что основная нагрузка в ходе обновления приходится на узлы управляющей инфраструктуры.

Задача, на решение которой направлено заявляемое изобретение, состоит в том, чтобы без привлечения необоснованно больших вычислительных ресурсов обеспечить высокую сопротивляемость системы к взлому.

Эта задача решена за счет разработки усовершенствованного способа робастного управления ключами и системы, реализующей такой способ. При этом заявляется способ, состоящий из следующих операций:

- формируют посредством исполнительной схемы процессора доверенного центра ключевой пул и ключевые блоки схемы EKSYD;

- формируют посредством исполнительной схемы процессора доверенного центра ключевой пул и ключевые блоки схемы CuBES;

- секретно передают посредством каналов связи доверенного центра совокупные ключевые блоки, состоящие из ключевых блоков схем EKSYD и CuBES, узлам каждого кластера;

- формируют посредством исполнительной схемы процессора доверенного центра совокупный ключевой блок управляющих узлов распределенного центра управления;

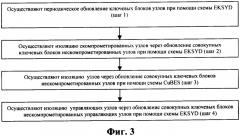

- осуществляют посредством исполнительной схемы процессора и приемопередатчика управляющих узлов распределенного центра управления периодическое обновление совокупных ключевых блоков узлов, включая управляющие узлы, при помощи схемы EKSYD;

- осуществляют посредством исполнительной схемы процессора и приемопередатчика управляющих узлов распределенного центра управления отключение скомпрометированных узлов через обновление совокупных ключевых блоков нескомпрометированных узлов, при условии, что число этих узлов не превышает порога компрометации схемы EKSYD, при помощи схемы EKSYD;

- осуществляют посредством исполнительной схемы процессора и приемопередатчика управляющих узлов распределенного центра управления отключение скомпрометированных узлов через обновление совокупных ключевых блоков нескомпрометированных узлов, за исключением управляющих, при условии, что число этих узлов превышает порог компрометации схемы EKSYD, при помощи схемы CuBES;

- осуществляют посредством исполнительной схемы процессора и приемопередатчика управляющих узлов распределенного центра управления отключение скомпрометированных управляющих узлов через обновление совокупных ключевых блоков нескомпрометированных управляющих узлов, при условии, что число этих узлов не превышает порога компрометации схемы EKSYD, при помощи схемы EKSYD;

- формируют посредством упомянутой исполнительной схемы процессора узла общий секретный ключ на основе ключей из совокупного ключевого блока узла-отправителя и информации о ключах из совокупного ключевого блока узла-получателя;

- шифруют/дешифруют полезную информацию на общем секретном ключе посредством упомянутой исполнительной схемы процессора узла;

- передают/принимают сообщения посредством упомянутого приемопередатчика узла;

- принимают посредством упомянутого приемопередатчика узла широковещательные сообщения от управляющих узлов распределенного центра управления;

- проверяют подлинность принятых широковещательных сообщений от управляющих узлов распределенного центра управления и дешифруют эти сообщения посредством упомянутой исполнительной схемы процессора узла;

- формируют обновленный совокупный ключевой блок на основе принятой от управляющих узлов распределенного центра управления информации посредством упомянутой исполнительной схемы процессора узла.

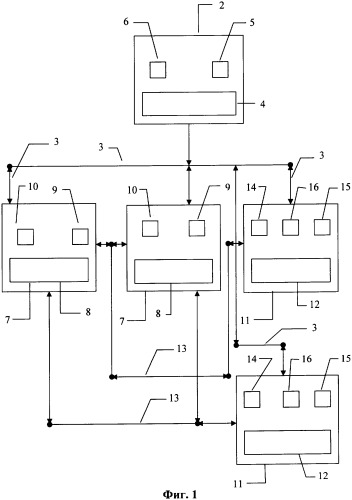

Система, в которой реализуется заявляемый способ, состоит из доверенного центра, имеющего исполнительную схему процессора, генератор псевдослучайных чисел, память и приемопередатчик; распределенного центра управления ключами, имеющего исполнительную схему процессора, генератор псевдослучайных чисел, память и приемопередатчик, а также из узлов сети, каждый из которых имеет исполнительную схему процессора, память и приемопередатчик, при этом:

- доверенный центр выполнен с возможностью исполнения всех необходимых подготовительных вычислений с последующим формированием посредством исполнительной схемы процессора ключевого пула и ключевых блоков схемы EKSYD;

- доверенный центр выполнен с возможностью исполнения всех необходимых подготовительных вычислений с последующим формированием посредством исполнительной схемы процессора ключевого пула и ключевых блоков схемы CuBES;

- доверенный центр выполнен с возможностью секретной передачи посредством каналов связи сформированных упомянутых совокупных ключевых блоков, состоящих из ключевых блоков схем EKSYD и CuBES, узлам каждого кластера, участвующих в межкластерном и внутрикластерном взаимодействии, а также управляющим узлам;

- управляющие узлы выполнены с возможностью осуществления посредством исполнительной схемы процессора и приемопередатчика процедуры периодического обновления совокупных ключевых блоков узлов, включая управляющие узлы, при помощи схемы EKSYD;

- управляющие узлы выполнены с возможностью осуществления посредством исполнительной схемы процессора и приемопередатчика процедуры отключения скомпрометированных узлов через обновление совокупных ключевых блоков нескомпрометированных узлов, при условии, что число этих узлов не превышает порога компрометации схемы EKSYD, при помощи схемы EKSYD;

- управляющие узлы выполнены с возможностью осуществления посредством исполнительной схемы процессора и приемопередатчика процедуры отключения скомпрометированных узлов через обновление совокупных ключевых блоков нескомпрометированных узлов, за исключением управляющих узлов, при условии, что число этих узлов превышает порог компрометации схемы EKSYD, при помощи схемы CuBES;

- управляющие узлы выполнены с возможностью осуществления посредством исполнительной схемы процессора и приемопередатчика процедуры отключения скомпрометированных управляющих узлов через обновление совокупных ключевых блоков нескомпрометированных управляющих узлов, при условии, что число этих узлов не превышает порог компрометации схемы EKSYD, при помощи схемы EKSYD;

- узлы mesh-сети выполнены с возможностью формирования посредством упомянутой исполнительной схемы процессора общего секретного ключа на основе ключей из совокупного ключевого блока узла-отправителя и информации о ключах из совокупного ключевого блока узла-получателя;

- узлы mesh-сети выполнены с возможностью шифрования/дешифрования полезной информации на общем секретном ключе посредством упомянутой исполнительной схемы процессора;

- узлы mesh-сети выполнены с возможностью передачи/приема сформированного сообщения посредством упомянутого приемопередатчика;

- узлы mesh-сети выполнены с возможностью приема посредством упомянутого приемопередатчика широковещательных сообщений от управляющих узлов;

- узлы mesh-сети выполнены с возможностью проверки подлинности принятых широковещательных сообщений от управляющих узлов и их последующего дешифрования посредством упомянутой исполнительной схемы процессора;

- узлы mesh-сети выполнены с возможностью формирования обновленного ключевого блока на основе принятой от управляющих узлов информации посредством упомянутой исполнительной схемы процессора.

В заявляемом изобретении предполагается, что в mesh-сети одновременно и согласованно действуют две схемы СПРК и СЦШ.

Технический результат достигается за счет применения нового подхода к робастному управлению ключами. Такой подход позволяет повысить живучесть mesh-сети и обеспечивает гарантированное предоставление услуг в случае захвата или выведения из строя отдельных узлов, включая также и управляющие.

Основная идея заявляемого изобретения сводится к следующему. Предлагается методология построения высоконадежного интегрированного решения СЦШ + СПРК, такого, что при соблюдении практически обоснованных условий и ограничений обе упомянутые схемы, СЦШ и СПРК, будут эффективно осуществлять обновление ключевых блоков узлов на взаимной основе. Рассмотрим возможные прикладные сценарии.

Сценарий 1. Скомпрометировано малое число узлов (узлы управляющей инфраструктуры не входят в их число), не превышающее порога компрометации СПРК. Такая ситуация представляется типичной и наблюдается на практике чаще, чем остальные. Тогда обновление ключевых блоков всех остальных узлов (за исключением скомпрометированных) может быть осуществлено средствами СПРК.

Сценарий 2. Скомпрометировано значительное число узлов (узлы управляющей инфраструктуры не входят в их число), превышающее порог компрометации СПРК. Разумно предположить, что такая ситуация возникает достаточно редко, так как в основном скомпрометированные имеют более высокую степень защиты по сравнению с остальными узлами сети. Тогда обновление ключевых блоков всех остальных узлов (за исключением скомпрометированных) может быть осуществлено средствами СПРК. Таким образом, работоспособность СЦШ восстанавливается средствами СПРК.

Продемонстрируем синергетический эффект от объединения СЦШ и СПРК на примере двух конкретных схем: CuBES - [18] и EKSYD. Выбор данных схем существенен, так как их уникальные свойства позволяют эффективно реализовать метод робастного управления ключами. Однако необходимо подчеркнуть, что вместо схем EKSYD и CuBES могут быть выбраны любые другие схемы с аналогичными свойствами.

Пусть задана сеть, состоящая из N узлов. Сеть разбита на С равномощных кластеров. Каждый кластер состоит из n0=N/C узлов. В сети действует схема EKSYD. В каждом кластере имеется управляющая инфраструктура. Каждый узел располагает достаточной памятью для хранения ключевого блока схемы EKSYD из KEKSYD ключей.

Кроме этого в сети действует схема CuBES. Ключевой пул схемы CuBES логически представим в виде древовидной структуры с l уровнями иерархии (см. [16]). В основе схемы CuBES лежит понятие n-мерного двоичного куба. Рассмотрим двоичный вектор х=(x1, х2,..., хn) длины n. Всего существует в точности 2n таких векторов. Объединение всех таких векторов называется n-мерным двоичным кубом или гиперкубом. Для уровня i, i=1,..., l, ключевой блок сформирован в соответствии с матрицей инцидентности, которая есть гиперкуб равномощных кластеров. Каждый кластер состоит из n0=N/C узлов. В сети действует схема EKSYD. В каждом кластере имеется управляющая инфраструктура. Каждый узел располагает достаточной памятью для хранения ключевого блока схемы EKSYD из КEKSYD ключей. Кроме этого в сети действует схема CuBES. Ключевой пул схемы CuBES логически представим в виде древовидной структуры с l уровнями иерархии (см. [16]). В основе схемы CuBES лежит понятие n-мерного двоичного куба. Рассмотрим двоичный вектор х=(х1, х2,..., xn) длины n. Всего существует в точности 2n таких векторов. Объединение всех таких векторов называется n-мерным двоичным кубом или гиперкубом. Для уровня i, i=1,..., l, ключевой блок сформирован в соответствии с матрицей инцидентности, которая есть гиперкуб размерности ni. В ключевом блоке схемы CuBES

ключей. В ключевом пуле схемы CuBES ключей.

Дадим описание системы робастного управления ключами на основе СПРК и СЦШ.

На этапе развертывания сети задействован доверенный центр (ДЦ), который имеет исполнительную схему процессора, память, генератор случайных (псевдослучайных) чисел. ДЦ отвечает за формирование и распределение ключевых блоков на этапе развертывания сети. Взаимодействие узлов осуществляется без участия ДЦ.

Предварительно выполняется

- выбор параметров схемы EKSYD с учетом количества узлов в сети, количества кластеров, мощности каждого кластера, заданного порога компрометации для каждого кластера, а также наличия управляющей структуры внутри кластера;

- выбор параметров схемы CuBES с учетом количества узлов в сети, количества кластеров, мощности каждого кластера, заданного порога компрометации для каждого кластера, а также наличия управляющей структуры внутри кластера;

- выбор параметров РЦУК с учетом количества узлов в сети, количества кластеров, мощности каждого кластера, заданного порога компрометации для каждого кластера;

- оценка объема локальной памяти узла для хранения совокупного ключевого блока;

- оценка объема локальной памяти управляющего узла для хранения совокупного ключевого блока;

- оценка объема памяти ДЦ для хранения совокупного ключевого пула;

- выбор периода обновления ключевых блоков узлов, включая управляющие узлы. При этом:

- ДЦ выполнен с возможностью исполнения всех необходимых подготовительных вычислений с последующим формированием посредством исполнительной схемы процессора ключевого пула и ключевых блоков схемы EKSYD;

- ДЦ выполнен с возможностью исполнения всех необходимых подготовительных вычислений с последующим формированием посредством исполнительной схемы процессора ключевого пула и ключевых блоков схемы CuBES;

- ДЦ выполнен с возможностью секретной передачи посредством каналов связи упомянутых совокупных ключевых блоков узлам каждого кластера, участвующих в межкластерном и внутрикластерном взаимодействии, которое заключается в обмене данными по открытым (незащищенным) каналам связи, причем каждому узлу передается один совокупный ключевой блок.

Предполагается, что в mesh-сети развернут распределенный центр управления ключами (РЦУК), состоящий из множества управляющих узлов. Управляющие узлы РЦУК располагают возможностью рассылки сообщ