Криптографически защищенная идентификация личности

Иллюстрации

Показать всеИзобретение относится к технологиям проверки подлинности документов для идентификации человека. Техническим результатом является повышение защищенности документов от подделки. Криптографически защищенная архитектура документов идентификации личности позволяет эффективно проверять подлинность защищенных документов идентификации (ДИ) личности с фотографией, что препятствует попыткам фальсификации и подделывания. Указанный ДИ содержит фотографию человека, текст, описывающий его, математическое уплотнение фотографии и текста, на основании которых формируется компактный, криптографически подписанный штриховой код, который считывают с помощью обычного сканера. Система выпуска документов содержит камеру, принтер, модуль штрих-кода и вычислительное устройство. 3 н. и 17 з.п. ф-лы, 5 ил.

Реферат

ОБЛАСТЬ ТЕХНИКИ

Данное изобретение относится к технологии, облегчающей проверку подлинности документов идентификации человека.

ПРЕДШЕСТВУЮЩИЙ УРОВЕНЬ ТЕХНИКИ

В данном случае проверка подлинности (аутентификация) документа идентификации (ДИ) человека относится к подтверждению того, что представленный ДИ является подлинным, реальным, законным, правильным и/или настоящим. Это можно также назвать сертификацией ДИ человека. Примеры таких персональных ДИ включают в себя иммиграционные документы, паспорта и водительские права.

Напротив, "верификация лица" относится к подтверждению, что персональная информация в ДИ соответствует лицу, представляющему данный ДИ.

Существует много обычных подходов к проверке подлинности ДИ человека. Самым обычным подходом является изготовление сложного документа. Другие обычные подходы включают в себя использование биометрической информации, интеллектуальных карт и водяных знаков.

Усложнение изготовления документов

Исторически и во многих культурах проверка идентификационной информации лица подтверждается обладанием документами идентификации. Критерием достоверности таких документов была трудность изготовления таких документов. Бумажные деньги, хотя они не являются документом идентификации, представляют простой пример, когда получатель полагается на их подлинность, потому что трудно изготовить удовлетворительную подделку.

Однако недавние усовершенствования в технологии печати сделали высококачественные устройства печати относительно недорогими. Доступность высококачественных принтеров сделала процесс подделки большинства персональных документов идентификации (ДИ) относительно простой задачей. Это также значительно подняло затраты на печать официальных документов выпускающими организациями.

В ответ стороны, выпускающие официальные документы (например, правительства), реализуют значительно более сложные и предположительно более дорогие методы производства. Например, выпускающие организации используют голограммы, водяные знаки, микропечать, бумагу для специальной печати и/или химическое покрытие и т.д. Так как производство ДИ стало более сложным, проверка подлинности стала, соответственно, более сложной, ненадежной и, что наиболее важно, дорогостоящей.

Биометрические подходы

Биометрическая идентификация определяется как процесс автоматического опознавания человека с использованием его отличительных признаков. Были предложены различные биометрические подходы, основанные на опознавание лица, речи, отпечатков пальцев, почерка и/или сетчатки и радужной оболочки. Обзор этих методов обеспечен "Биометрическим консорциумом" по адресу "http://www.biometrics.org".

Как правило, система биометрической идентификации человека включает в себя человека-контролера, который исключает неправильное обращение с идентифицирующей системой. Это может случиться, когда противник показывает фотографию лица в реальном размере авторизованной персоны перед детектором лица или воспроизводит запись голоса перед детектором речи.

Хотя некоторые виды биометрической идентификации человека (например, данные сканирования сетчатки или обнаружения отпечатков пальцев) могут быть очень надежными, часто они бывают пугающими (например, сканирование сетчатки) и могут использоваться злонамеренно для обвинения в преступлении невинных пользователей (например, сканирование отпечатков пальцев). С помощью злонамеренно используемого датчика можно сделать запись отпечатка пальца человека, создать его физическую копию, и затем намеренно обвинить в преступлении этого человека. Это делает системы обнаружения отпечатков пальцев весьма нежелательными для большинства сценариев идентификации человека.

Наконец, некоторые системы, которые используют биометрическую информацию, обычно подвергаются жалобам на вторжение в личную жизнь. Например, широко распространенные пункты регистрации лиц могут раскрывать в любое время местонахождение любого человека организации, которая получает контроль над такой системой.

Однако почти все системы биометрической идентификации человека имеют три главных недостатка:

- недостаточная надежность (особенно для распознавания лица и речи) при увеличении масштаба системы, что обычно делает эти системы весьма склонными к ложным тревогам и ложным положительным срабатываниям;

- средство проверки подлинности должно быть связано с центральным высоконадежным сервером, который фактически выполняет идентификацию; и

- оборудование, выполняющее проверку подлинности, является дорогостоящим.

Для большинства применений биометрические подходы являются неудобными, дорогостоящими и, что наиболее важно, ненадежными.

Интеллектуальные карты

Представляется, что интеллектуальные карты являются эффективным подходом к идентификации человека. Преимущество интеллектуальных карт, которое часто рекламируется, - их полностью цифровая связь со средством проверки подлинности.

Простой сценарий предусматривает интеллектуальную карту, которая содержит цифровую фотографию, персональные данные описания и подписан хэш этой информации, использующий секретный ключ выпускающей организации. Проверка подлинности выполняется путем хеширования данных фотографии и персональных данных описания и затем проверки подлинности этого хэша по отношению к подписи с использованием открытого ключа выпускающей организации. Наконец, средство проверки подлинности должно отображать сертифицированную цифровую фотографию, чтобы человек мог проверить, что на фотографии изображен человек, личность которого идентифицируется.

Персональные ДИ часто теряются или повреждаются. Замена интеллектуальной карты связана с покупкой другого аппаратного устройства в дополнение к программированию этого устройства соответствующим идентифицирующим содержимым. Это может потребовать дополнительных затрат.

Из-за своего относительно большого объема памяти, интеллектуальные карты могут создать впечатление, что они могут использоваться для хранения дополнительной информации, в частности личной информации о владельце (например, секретных ключей, которые отменяются, если интеллектуальная карта потеряна). Однако, было показано, что интеллектуальные карты нельзя считать защищенным запоминающим устройством, потому что относительно просто извлечь скрытую информацию даже без обратного проектирования интеллектуальной карты.

Примеры атак, с помощью которых успешно идентифицировали ключи шифрования (как симметричные, так и секретные ключи), основаны на анализе поведения ввода - вывода интеллектуальных карт посредством дифференциального анализа мощности питания или временного анализа. Таким образом, нельзя ожидать, что интеллектуальная карта сможет хранить что-то большее, чем открытую информацию о пользователе, которая во многих случаях эквивалентна фотографии на ДИ.

Водяные знаки

Другой метод проверки подлинности содержимого состоит в том, чтобы скрывать незаметную секретную информацию, такую как водяной знак, в цифровой фотографии. Серьезным недостатком этого вида подтверждения подлинности ДИ является тот факт, что в большинстве систем с водяными знаками скрытый в фотографии секретный ключ должен присутствовать в средстве проверки подлинности. Следовательно, взлом одного устройства проверки подлинности приводит к взлому всей системы.

Однако неожиданным образом были разработаны системы с водяными знаками на основе открытого ключа, предназначенные для других целевых применений. Кроме того, такая система требует основных сигналов значительно большей длины, чем одна фотография, для статистически надежного обнаружения существования данного секретного ключа. Кроме того, такая система требует, чтобы секретный ключ, используемый для маркировки фотографии, обновлялся после нескольких фотографий.

Наконец, злонамеренный пользователь может всегда попытаться оценить секретный ключ, делая много своих фотографий и сравнивая их с фотографией на ДИ. В сущности, использование водяных знаков для проверки подлинности ДИ с открытым ключом является надежным методом для выполнения проверки подлинности защищенного ДИ.

Решаемая проблема

Все обычные подходы (например, использование усложненых изделий, биометрической информации, интеллектуальных карт и водяных знаков) изобилуют недостатками. Они все имеют один или более из следующих недостатков:

- высокая стоимость реализации, обслуживания и/или масштабирования;

- сложность реализации, обслуживания и/или масштабирования;

- сложность эффективной проверки подлинности человеком, который выполняет такую проверку;

- ненадежные результаты (например, недопустимая степень ложных срабатываний или пропусков); и

- ненадежная защита (например, противнику все проще разрушать или вводить в заблуждение систему).

Решаемая проблема заключается в обеспечении архитектуры для создания защищенных персональных идентифицирующих документов (ДИ), которые отличаются сложностью подделки, простой и экономичностью производства, и которые не требуют применения интеллектуальной карты, биометрических методов или усложнения изделия.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Ниже описан способ, облегчающий проверку подлинности персональных документов идентификации.

Одна из описанных реализаций представляет собой простую, экономичную и криптографически защищенную архитектуру персональных ДИ. При такой реализации можно эффективно создавать и проверять подлинность защищенных персональных документов идентификации (ДИ) с фотографией, что препятствует попыткам фальсификации и подделки. Этот ДИ использует компактный, криптографически подписанный штриховой код, который может считываться обычным сканером.

Данное описание сущности изобретения не ограничивает объем патента. Кроме того, название данного патента не ограничивает объем патента. Настоящее изобретение поясняется в последующем подробном описании и прилагаемой формуле изобретения во взаимосвязи с иллюстрирующими чертежами. Объем настоящего изобретения определяется прилагаемой формулой изобретения.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Одинаковые ссылочные позиции используются во всех чертежах для обозначения одинаковых элементов и признаков.

Фиг. 1 - иллюстрация примерного персонального документа идентификации, который может использоваться в соответствии с описанной реализацией.

Фиг. 2 - обобщенное графическое представление выпускающей организации, которая выпускает персональный документ идентификации в соответствии с описанной реализацией.

Фиг. 3 - обобщенное графическое представление проверки подлинности персонального документа идентификации в соответствии с описанной реализацией.

Фиг. 4 - функциональная структурная схема, поясняющая описанную реализацию.

Фиг. 5 - пример вычислительной среды, в которой может быть реализован (полностью или частично) по меньшей мере один из описанных вариантов осуществления.

ПОДРОБНОЕ ОПИСАНИЕ ПРЕДПОЧТИТЕЛЬНОГО ВАРИАНТА ОСУЩЕСТВЛЕНИЯ

В последующем описании, для целей объяснения, конкретные числа, материалы и конфигурации приведены для обеспечения полного понимания настоящего изобретения. Однако специалисту будет очевидно, что настоящее изобретение может применяться без данных конкретных примерных подробностей. В других случаях, известные особенности опущены или упрощены для ясности описания примерных реализаций настоящего изобретения, чтобы лучше объяснить настоящее изобретение. Кроме того, для простоты понимания, определенные этапы способа описаны как отдельные этапы; однако эти отдельно описанные этапы не должны интерпретироваться как обязательно зависящие от порядка их выполнения.

Последующее описание формулирует одно или большее количество примерных реализаций, криптографически защищенной идентификации личности, воплощающих элементы, приведенные в прилагаемой формуле изобретения. Эти реализации специально описаны для удовлетворения установленного законом требования к письменному описанию, возможности осуществления и раскрытию в описании предпочтительного (лучшего) варианта осуществления изобретения. Однако само описание не ограничивает объем патента.

Изобретатели подразумевают, что приведенные варианты реализации являются только примерами. Изобретатели не подразумевают, что приведенные варианты реализации ограничивают объем заявленного изобретения. Напротив, изобретатели исходят из того, что заявленное изобретение также может быть реализовано и осуществлено другими способами в связи с другими существующими или будущими технологиями.

Пример варианта осуществления криптографически защищенной идентификации личности может упоминаться, как примерная "сертификация лица" или примерная "архитектура FaceCert" для краткости.

Введение

Один или более описанных примеров реализаций заявленного изобретения могут быть воплощены (полностью или частично) с помощью архитектуры FaceCert 400 и/или с помощью вычислительной среды, подобной показанной на фиг. 5.

Приведенная для примера архитектура FaceCert представляет собой простую, экономичную и криптографически защищенную архитектуру персонального ДИ. С помощью архитектуры FaceCert можно эффективно создавать и проверять подлинность защищенных персональные документы идентификации (ДИ) с фотографией, которые препятствуют попыткам фальсификации и подделки.

Этот ДИ использует компактный, криптографически подписанный штриховой код, который может считываться обычным сканером. Это обеспечивает эффективный, простой, экономичный и защищенный механизм проверки подлинности идентификации человека с использованием ДИ, которые отличаются сложностью подделки, но просты и экономичны в изготовлении.

В обычном сценарии система проверки подлинности (т.е. "средство проверки подлинности") ДИ человека должна соединяться с удаленной базой данных и извлекать хранящуюся там фотографию для сравнения с ДИ.

В отличие от обычных подходов, архитектура FaceCert не требует усложненных изделий, интеллектуальных карт, биометрической информации и/или массивных удаленных баз данных. Еще интересней то, что не требуется печатать ДИ с помощью высоконадежного или высококачественного принтера (как обычно имеет место при обычных подходах). Вместо этого ДИ может печататься где угодно, когда угодно и потенциально кем угодно.

С помощью архитектуры FaceCert все необходимые данные для проверки подлинности хранятся защищенным образом непосредственно на ДИ в форме криптографически подписанного штрихового кода. Он не зависит от технологии распознавания лица.

Защищенная идентификация по фотографии, обеспечиваемая с помощью архитектуры FaceCert, будет способствовать усилиям правительства по созданию эффективного, защищенного и экономичного цифрового удостоверения личности, так как она обеспечивает криптографическую защиту, развертывание и обслуживание экономичной, полностью цифровой инфраструктуры, которая удобна в использовании и для пользователей, и выпускающих документы идентификации.

Документы идентификации архитектуры FaceCert

Архитектура FaceCert представляет собой простую, экономичную и криптографически защищенную архитектуру персонального ДИ. Вместо того, чтобы полагаться на сложность процесса печати в целях затруднения подделок, архитектура FaceCert основывается на шифровании открытым ключом для обеспечения защиты при использовании дешевого процесса цветной печати со стандартным качеством.

Как показано на фиг. 1, персональный ДИ 100 архитектуры FaceCert включает в себя "отличающие человека данные" в "считываемом человеком" представлении и в "считываемом компьютером" представлении.

В данном случае обозначение "считываемое человеком" не исключает возможности того, что компьютер может считывать данное представление. Фактически, с помощью архитектуры FaceCert, вычислительное устройство на самом деле "считывает" считываемое человеком представление. По сути данное обозначение подразумевает, что оно легко считывается человеком. Примеры таких представлений включают в себя фотографии, изображения, символы и текст на человеческом языке (например, на английском языке).

Точно так же обозначение "считываемое компьютером" обращает внимание на легкость, в которой компьютер может считывать данное представление, а не на невозможность считывания его человеком.

В общем случае "отличающие человека данные" включают в себя информацию, которая в достаточной степени отличает одного человека от другого. Примеры отличающих человека данных включают в себя (но не ограничены ими) следующую информацию об определенном человеке: одно или более изображений лица человека, данные сканирования сетчатки глаза, данные сканирования радужной оболочки глаза, имя человека, его номер социального обеспечения, его номер счета, его вес, рост, цвет волос, цвет глаз, один или большее количество отпечатков пальцев, информацию о родимых пятнах, информацию о татуировках, индивидуальную присущую данному человеку учетную информацию, одну или большее количество отличительных черт этого человека и его контактную информацию.

При использовании архитектуры FaceCert считываемое человеком представление включает в себя считываемую человеком распечатку портретной фотографии 110 человека и любую дополнительную информацию 120 (обычно, персональную информацию). Считываемое компьютером представление включает в себя считываемый устройством 2-мерный цветной штриховой код 130, который содержит криптографически подписанное сообщение.

Это закодированное в штриховом коде сообщение 130 включает в себя компактные версии дополнительной информации 120 и представления лица (портретной фотографии). Данное сообщение подписывается (например, с использованием RSA (алгоритм Rivest - Shamir - Adelman асимметричного шифрования с открытыми ключами) с использованием секретного ключа стороны, выпускающей ДИ (т.е. издателя).

Выпуск ДИ архитектуры FaceCert

Как показано на фиг. 2, основным примером организации 200, выпускающей ДИ, является правительственный орган. Выпускающая организация 200 официально выпускает ДИ 100.

Как правило, считываемые человеком отличающие человека данные, которые удостоверяют на ДИ архитектуры FaceCert, являются фотографическими и текстовыми. Фотография 110 является портретом владельца ДИ архитектуры FaceCert. Фотография может иметь любое соответствующее разрешение. Так как распечатка на ДИ соответствует определенной фиксированной области, это разрешение может ограничиваться. Разрешение должно быть достаточно большим, чтобы фотография эффективно считывалась людьми и устройством.

Дополнительная информация 120 представляет собой любые соответствующие данные. Вероятно, что она будут меняться в зависимости от конкретного применения. Как показано на фиг. 1, данная информация обычно будет индивидуальной учетной информацией, такой как имя, возраст, вес, рост, цвет глаз, другие персональные данные и т.д. Эти данные печатают на ДИ 100.

Как правило, считываемые компьютером отличающие человека данные, которые удостоверяют на ДИ архитектуры FaceCert, представляют собой двумерный цветной штриховой код (например, штриховой код 130). Альтернативно, это может быть магнитная полоса или некоторый другой соответствующий машиночитаемый носитель.

При использовании архитектуры FaceCert желательно, чтобы устройство считывания штрихового кода считывало штриховой код 130 на ДИ архитектуры FaceCert с относительной точностью. Так как вероятность ошибки считывания увеличивается с увеличением количества битов, закодированных в штриховом коде, при изготовлении ДИ архитектуры FaceCert обычно соблюдается баланс между точностью и памятью данных. Кроме того, этот баланс учитывает требования к размеру и к качеству воспроизведения ДИ.

Эффективное сжатие данных цифрового изображения лица является предпочтительным в некоторых случаях по следующим причинам:

- Для заданного размера штрихового кода, эффективное сжатие данных лица максимизирует точность представления лица с помощью сжатых данных по отношению к лицу в исходном изображении - это уменьшает риск обнаружения двойников или имитации конкретного лица; и

- Для заданной точности представления лица, эффективное сжатие уменьшает длину сообщения, которое должно криптографически подписываться, таким образом уменьшая стоимость вычислений для проверки подлинности криптографической подписи, что ограничивают количество данных, которые могут быть подписаны, если желательно проверять подлинности ДИ за одну или несколько секунд.

Поэтому архитектура FaceCert использует штриховой код объемом приблизительно 3 Кбит, что учитывает соотношение этих факторов. Конечно, другая реализация может использовать штриховой код, который кодирует большее или меньшее количество данных.

Современные сканеры могут надежно считывать приблизительно до шести максимально разделенных цветов. Таким образом, для сообщения из ns битов, архитектура FaceCert использует nslog62 элементов дискретизации в штриховом коде. Например, для ns =3072 бита, используют 1189 элементов, что приводит к штриховому коду 120 x 10 элементов.

Желательно, чтобы область печати каждого элемента дискретизации была такой, чтобы при сканировании штрихового кода ошибка была меньше определенного требуемого минимального предельного значения. Реально предположить, что самая большая длина штрихового кода достигает 1 дюйма. Если каждый элемент дискретизации сканируется матрицей на основе приборов с зарядовой связью (ПЗС, CCD) 10x10 (48-битовая матрица датчика ПЗС с разрешением 1000 точек на дюйм является стандартным оборудованием большинства сканеров нижнего ценового диапазона), то данные в штриховом коде могут обнаруживаться с высокой надежностью.

Архитектура FaceCert сжимает данные изображения лица 112 до объема в несколько тысяч битов с сохранением четкости основных черт лица. Т.к. архитектура FaceCert использует методы сжатия, основанные на способе собственных характеристик, и усовершенствованные варианты анализа главных компонент, такая скорость кодирования легко достигается даже при обучении для анализа компонент, выполняемом на малой базе данных изображений.

Потеря ДИ может привести к потенциально злонамеренному многократному использованию ДИ противником, если этот противник - почти совершенный двойник. Чтобы предотвратить этот маловероятный сценарий, ДИ может содержать описательную информацию определенной уникальной отметки владельца ДИ.

Проверка подлинности ДИ

Фиг. 3 показывает пример проверки подлинности ДИ архитектуры FaceCert. Она выполняется с помощью интеллектуального сканирующего устройства (такого, как средство 300 проверки подлинности архитектуры FaceCert). Как показано на фиг. 3, средство 300 проверки подлинности сканирует фотографию, дополнительную информацию и штриховой код ДИ 100.

Средство 300 проверки подлинности получает открытый ключ выпускающей ДИ организации. Ключ может храниться в средстве проверки подлинности или в локальном запоминающем устройстве. Альтернативно, ключ может извлекаться через удаленное (например, Интернет) соединение.

Средство 300 проверки подлинности сканирует штриховой код, декодирует криптографическую подпись и затем выполняет проверку подлинности подписи (например, выполняя дешифрацию декодированных данных с помощью открытого ключа), используя открытый ключ выпускающей организации 200. В результате средство 300 проверки подлинности получает сообщение, подписанное с помощью секретного ключа выпускающей организации.

Это сообщение включает в себя отличающие человека данные. Более конкретно, данное сообщение содержит дополнительную информацию 120 и сжатое представление лица 112 на фотографии 110. Затем средство проверки подлинности сканирует текстовую дополнительную информацию 120 с ДИ 100, выполняет распознавание символов и сравнивает распознанный текст с извлеченной дополнительной информацией.

Затем средство 300 проверки подлинности сканирует фотографию ДИ 100. Оно обнаруживает лицо на фотографии и выполняет статистическое сравнение с лицом, восстановленным из ранее сжатой информации, извлеченной из закодированного с помощью штрихового кода сообщения. С использованием напечатанных на ДИ направляющих 114 можно достичь точного выравнивания при сканировании, например, выполняя вращение и масштабирование.

Если соответствие двух лиц превышает определенное пороговое значение (которое может определяться произвольно, статистически и/или опытным путем), то средство 300 проверки подлинности заключает, что ДИ подлинный. В противном случае принимается решение, что ДИ был подделан или поврежден, или при сканировании ДИ произошла ошибка. На это может указывать обычная цветовая индикация (например, красный или зеленый свет) и/или звуковой тональный сигнал (например, зуммер или гудок).

Поэтому подделка фотографии или дополнительной информации на официально выпущенном ДИ означает, что они не будут соответствовать отличающим человека данным, закодированным в криптографически подписанном штриховом коде.

Проверка с помощью человека

Хотя средство 300 проверки подлинности выполняет проверку подлинности конкретного ДИ архитектуры FaceCert, реально существующий человек проверяет, что лицо на ДИ соответствует человеку, представляющему ДИ. Этого человека в данной работе называют чиновником-контролером 305. Функция человека в связи с архитектурой FaceCert заключается в проверке того, что лицо на ДИ соответствует человеку, представляющему ДИ. Это та же самая функция, которую люди-контролеры часто выполняют в обычных условиях обеспечения безопасности или идентификации человека.

Поэтому в обычных условиях идентификации человека функция архитектуры FaceCert состоит в проверке подлинности ДИ. Это выполняется путем подтверждения того, что информация на ДИ (включая фотографию) не была изменена после того, как ДИ был выпущен выпускающей организацией. Вместо проверки подлинности ДИ, функцией чиновника-контролера 305 является проверка того, что лицо на ДИ (и другие отличающие человека данные на ДИ) соответствует человеку, представляющему ДИ.

При положительным подтверждении с помощью архитектуры FaceCert, человек-контролер 305 может уверенно полагаться на отличающие человека данные (включая фотографию) на представленном ДИ. Наоборот, при отрицательном подтверждении с помощью архитектуры FaceCert, человек-контролер 305 может иметь вероятную причину подозревать, что информация на представленном ДИ была изменена.

Хотя этот процесс проверки подлинности и проверки (верификации) обычно выполняется лично, он может происходить интерактивно через вэб-камеру, кабельное телевидение и т.п.

С помощью архитектуры FaceCert, человек-контролер 305, при желании, может отображать лицо, восстановленное из штрихового кода, на видеоэкране и дважды проверять, что все в порядке. Этот сценарий особенно удобен при пересечении границы, когда представители иммиграционных властей уже находятся перед компьютером, и их сканирующее устройство может посылать всю информацию компьютеру для отображения.

Предшествующий уровень техники шифрования

Архитектура FaceCert использует инфраструктуру с открытым ключом (PKI) для того, чтобы криптографически подписывать данные в штриховом коде ДИ. Более конкретно, она использует алгоритм шифрования с открытым ключом RSA. Однако другие реализации архитектуры FaceCert могут использовать другой криптографически защищенный механизм, особенно те, которые используют структуры с секретным-открытым ключом.

Хотя инфраструктура шифрования с открытым ключом RSA известна специалистам, многие из ее ключевых аспектов описаны ниже для обеспечения предпосылок для последующего описания его использования в связи с архитектурой FaceCert.

Предполагается, что в системе создания подписи с открытым ключом RSA каждый участник связи имеет два ключа: открытый ключ, который доступен каждому и используется для проверки подлинности подписи, и секретный ключ, который надежно хранится создающей подписи организацией и который используется для подписания сообщений. Пара открытого ключа и секретного ключа создается следующим образом:

- Генерируют два больших и отличающихся друг от друга простых числа p и q.

- Вычисляют n = pq и ϕ = (p-1)(q-1).

- Выбирают случайное значение е ∈ Z* | ξ<e < ϕ, gcd (e,ϕ) = 1.

- Находят d ∈ Z* | ξ<d<ϕ, ed ≡ 1 (mod ϕ).

Созданная пара ключей включает в себя: секретный ключ d, и открытый ключ в виде набора из двух чисел (n, e). Обычно, в коммуникационных протоколах, которые используют криптографическую систему с открытым ключом RSA (например, протокол безопасных соединений - SSL) e является фиксированным значением, обычно e = 216 +1, следовательно, уменьшая количество информации, которая представляет открытый ключ, до значения n, а также увеличивая скорость проверки подлинности подписи. Сообщение m ∈ [0, n-1] обычно подписывается с использованием секретного ключа d следующим образом:

| s = md (mod n). | (0.1) |

Процедура проверки подлинности показывает, что для данного сообщения m, подпись s была получена подписыванием сообщения m с использованием ключа d. Однако секретный ключ d не используется, вместо него соответствующий открытый ключ n обычно используется для выполнения той же самой задачи следующим образом:

| r = se (mod n). | (0.2) |

Если r = m, то s является действительной подписью для m, в противном случае подпись s не соответствует сообщению m.

Архитектура FaceCert не зависит от единственного секретного ключа, хранящегося в единственном защищенном месте. Вместо этого она использует методы защищенного хранения для задающей секретной информации (например, секретных ключей).

Например, в одном из методов, множество пар открытых и секретных ключей используется для создания цепочки подписей (например, выходной результат одной RSA-процедуры подписи посылается в качестве входных данных другой RSA-процедуры подписи с отличающимся секретным ключом). Каждый секретный ключ может храниться в географически различных, но защищенных местоположениях.

В другом примере метода защищенного хранения, части каждого секретного ключа хранятся в k различных местоположениях так, что каждый ключ может быть извлечен, только если n из k (n ≤ k) объединят свою информацию для создания ключа. Специалистам известен этот метод как "разделение секретного ключа". Согласно этому методику, выпускающая организация дополнительно рассредоточивает части "головоломки", которую противник должен собрать, чтобы взломать систему.

В других примерных методах секретные ключи могут храниться в устойчивых к взлому аппаратных средствах.

Конечно, архитектура FaceCert может использовать другие подходящие методы защищенного хранения.

Архитектура и методология FaceCert

Фиг. 4 показывает функциональные компоненты и одно или более методологических реализаций архитектуры FaceCert 400. Верхняя часть 410 фиг. 4 показывает выпуск ДИ 100 архитектуры FaceCert, в то время нижняя часть 420 показывает проверку подлинности этого ДИ. Эти одна или более методологических реализаций могут выполняться в программном обеспечении, в аппаратных средствах или в их комбинации.

Как показано в части 410 выпуска на фиг. 4, организация, выпускающая ДИ архитектуры FaceCert 200 создает сообщение m, которое подписывается посредством RSA.

В блоке 210, архитектура FaceCert сжимает информацию лица на фотографии 110 из ДИ 100. Эти сжатые данные лица (например, сообщение f) является сжатым, но относительно полным представлением конкретного лица на конкретной фотографии 110.

Результатом сжатия данных лица является сообщение f, причем nF > nT битов. Параметр nF является фиксированным и он равен nF = k * nRSA, k ∈ Z*, где nRSA - длина открытого ключа алгоритма RSA (принимается, что nRSA = 1024), и k обычно устанавливается на значение k ∈ [2,5].

При заданном фиксированном значении nF, одной из задач сжатия данных лица является увеличение меры различия между любыми двумя отдельными структурами лица. Выполнение этой задачи приводит непосредственно к минимизации вероятности ложного отрицательного определения и ложного положительного определения при проверке подлинности.

В блоке 220 дополнительная информация 120 (например, текстовые данные) сжимается с использованием любого подходящего метода сжатия данных. Например, напечатанное сообщение может быть сжато как простой текст с использованием алгоритма сжатия LZ77, или семантически с помощью оптимального кодирования (например, адреса, преобразованные в широту/долготу, кодируются с использованием арифметического кодирования). Выходной результат операции сжатия текста обозначается как сообщение t из nT битов.

Архитектура FaceCert считывает данные из ДИ архитектуры FaceCert предположительно без ошибок. Затем она сжимает данные или криптографически хеширует их перед объединением в комбинированное сообщение, как в уравнении (1.3). Так как выходной результат всегда имеет фиксированную длину, хеширование иногда более желательно по сравнению со сжатием. Примерными хеш-функциями являются SHA1 и MD5.

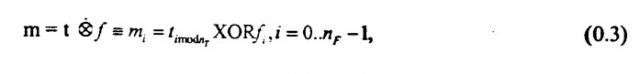

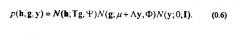

Сообщения f и t объединяются в сообщение m с длиной nM = nF, с использованием оператора 230, в соответствии с которым каждый бит m зависит по меньшей мере от одного бита из f и t, и существует по меньшей мере один бит в m, который зависит от заданного бита в f или t. Это помогает увеличивать количество битов, которыми нужно манипулировать в фотографии для создания определенного сообщения m. Примером такого оператора является следующий:

где mi, fi и ti представляют i-тый бит сообщений m, f и t соответственно.

В блоке 240, сообщение m подписывается с помощью секретного ключа 242 организации, выпускающей ДИ архитектуры FaceCert. Каждые nRSA битов сообщения m подписываются отдельно. Результирующая подпись s имеет nS = nM = nF битов. Результирующая подпись s печатается как двухцветный штриховой код 130 на ДИ 100 архитектуры FaceCert.

Как показано в части 420 проверки подлинности на фиг. 4, средство 300 проверки подлинности архитектуры FaceCert проверяет, что криптографически подписанные данные в штриховом коде соответствуют дополнительным данным 120 и лицу 112 на фотографии 110 на ДИ архитектуры FaceCert.

Средство 300 проверки подлинности сначала сканирует все три напечатанных компонента ДИ: фотографию 110, дополнительную текстовую информацию 120 и штриховой код 130. Это представлено сканированием 310 фотографии, сканированием 320 текста OCR и сканированием 330 штрихового кода.

В блоке 322 сканированная дополнительная текстовая информация также преобразуется в текстовую строку. Эта текстовая строка сжимается с использованием того же самого метода сжатия (например, на основе уравнения (0.2)), что и использованный выше компонентом 220. Это приводит к созданию сообщения tv. Обычное оптическое распознавание символов (OCR) не требуется для этой задачи, потому что шрифт, используемый для печати текста, известен средству проверки подлинности и может оптимизироваться для улучшения OCR.

В блоке 332 средство 300 проверки подлинности принимает сканированные данные штрихового кода. Оно преобразует сканированный штриховой код в подпись sv проверки подлинности. Средство проверки подлинности получает открытый ключ 334 выпускающей организации. Оно выполняет проверку подлинности RSA подписи sv с использованием открытого ключа выпускающей организации, и получает подписанное сообщение mv.

Если ДИ не был подделан, то подпись sv проверки подлинности и первоначально напечатанная подпись s будут совпадать. Однако средство проверки подлинности не имеет прямого доступа к проверяемой копии первоначально напечатанной подписи. Вместо этого оно должно подтвердить, что подпись sv проверки подлинности представленного ДИ на самом деле является первоначально напечатанной подписью s.

Так как фотография и дополнительная информация на представленном ДИ предположительно использовались для генерации подписи s