Способы и системы аутентификации пользователя для подобластей области сети

Иллюстрации

Показать всеИзобретение относится к области аутентификации, в частности разграничения доступа пользователя к подобласти области сети. Технический результат, заключающийся в повышении устойчивости сетевой системы к неправомерным действиям злонамеренных пользователей, перехвативших куки-файлы, достигается за счет использования первого куки-файла для аутентификации в области сети, такой как домен "Всемирной паутины", и также использования второго куки-файла для аутентификации в подобласти области сети. Когда пользователь предпринимает попытку посещения области сети или подобласти в области сети, то сервер области сети аутентифицирует пользователя посредством получения ранее хранимого куки-файла от компьютера пользователя и проверки его на достоверность для области сети. После аутентификации посредством проверки на достоверность генерируется куки-файл для подобласти в области сети для пользователя и подается на компьютер пользователя. Когда пользователь предпринимает попытку получить доступ к подобласти в области сети, то куки-файл, подаваемый на компьютер пользователя для подобласти, принимается и проверяется на достоверность с целью аутентификации пользователя для подобласти. 4 н. и 36 з.п. ф-лы, 4 ил.

Реферат

Область техники, к которой относится изобретение

Настоящее изобретение относится к аутентификации пользователя для доступа к сетевым ресурсам. В частности, настоящее изобретение относится к аутентификации пользователя для одного или нескольких индивидуальных подобластей области сети.

Предпосылки создания изобретения

Компьютерные сети позволяют производить совместное использование ресурсов различными компьютерами. Например, Интернет позволяет компьютерам по всему миру производить обмен информацией, например, по электронной почте. "Всемирная паутина" обеспечивает обмен аудиовизуальной информацией между компьютерами, подключенными к Интернету. Кроме того, централизованные компьютерные серверы могут хранить информацию, предоставленную одним пользователем компьютера для доступа других.

Компьютеры серверов позволяют предоставлять доступ пользователям компьютеров к информации, хранящейся в различных подобластях (подъячейках) области (ячейки) сети, такой как домен Интернета. Подобласти области сети могут включать в себя индивидуальные каталоги одного или нескольких серверов или индивидуальных серверов группы серверов. Конкретная подобласть может быть назначена конкретному пользователю компьютера или группе пользователей, которые передали информацию в подобласти для доступа к ней других пользователей компьютеров, также подсоединенных к области сети. Хотя такое совместное использование информации по сети является выгодным для пользователей компьютеров, должна быть проявлена осторожность при администрировании сети для предотвращения несанкционированного доступа к различным областям сети и подобластям областей сети.

Для того чтобы предотвратить несанкционированный доступ, проводится аутентификация пользователя для области сети. Аутентификация пользователя может быть выполнена различными путями. Одним способом является выдача запроса пользователю ввести имя пользователя и пароль, перед тем как ему будет разрешен доступ к области сети и соответствующим подобластям. Однако, так как увеличивается количество областей сети, к которым пользователь может захотеть получить доступ, то становится обременительным необходимость введения пользователем имени пользователя и пароля для каждой области.

Для решения этого вопроса пользователю посылается куки-файл (набор данных, создаваемый сервером на компьютере пользователя) при первом вводе пользователем имени пользователя и пароля, так что куки-файл может быть использован для аутентификации личности пользователя в области сети, такой как домен во "Всемирной паутине", для всех подобластей в области сети. Куки-файл представляет собой файл данных, который служит для идентификации пользователя посредством включения в себя одного или нескольких длинных номеров, которые являются идентификатором пользователя и срок действия которых истекает в некоторый момент времени в будущем. Первоначальная регистрация с именем пользователя и паролем обычно выполняется посредством доверенной центральной области сети, сохраняющего эталонные (контрольные) имя пользователя и пароль, например NET™ Password™. Когда пользователь предпринимает попытку посещения области сети, компьютер пользователя адресуется к доверенной области сети, которая выдает зашифрованный куки-файл на компьютер пользователя для области сети. Затем компьютер пользователя адресуется обратно на сервер области сети, и этот сервер затем проверяет куки-файл, который только что был выдан компьютеру пользователя.

Сервер запрашивает куки-файл у компьютера пользователя и затем предпринимает попытку проверки достоверности куки-файла посредством дешифрирования куки-файла секретным ключом и определения, что не истек срок действия дешифрированного куки-файла. При успешной проверке на достоверность сервером посещаемой области сети куки-файла посещаемая область сети имеет аутентификацию для попыток пользователя получения доступа, так как проверенный на достоверность куки-файл подтверждает, что пользователь, предпринимающий попытку получения доступа к области сети, является пользователем с известными и правомочными идентификационными данными. Идентификационные данные могут быть определены посредством информации, содержащейся в дешифрованном куки-файле.

Для подобластей областей сети, где пользователи могут посылать информацию, все еще существует риск нарушения безопасности, где куки-файлы используются для аутентификации пользователя для посещаемой области сети. Пользователь, имеющий доступ к подобласти в посещаемой области сети, может опубликовать информацию сценариев по различным причинам, например чтобы предоставить аудиовизуальную информацию другим, кто имеет доступ к подобласти. Однако злонамеренный пользователь может опубликовать сценарии, которые выполняют злоумышленную деятельность, такую как перехват куки-файлов, которые загружаются с компьютеров других пользователей, когда они посещают эту область (местоположение) сети.

При получении куки-файлов других пользователей, посещающих область сети, злонамеренный пользователь, который перехватил эти куки-файлы, затем может выдать себя за этих других пользователей, чтобы получить доступ к подобластям в область сети, к которым пользователь, за которого он себя выдает, имеет доступ. Таким образом, злонамеренному пользователю, который перехватил куки-файлы, теперь может быть предоставлен доступ к подобластям и деятельности, к которым этот злонамеренный пользователь иначе мог бы и не получить доступа, таким как деятельность и/или подобласть, которые включают в себя персональную, финансовую или другую секретную информацию о пользователях, за которых он себя выдает.

Краткое изложение сущности изобретения

Варианты осуществления настоящего изобретения решают эти и другие вопросы посредством предоставления куки-файла для аутентификации пользователя для конкретной подобласти области сети в дополнение к использованию куки-файла, который выполняет аутентификацию пользователя для области (ячейки) сети, которая предусматривает подобласть (подъячейку). Когда пользователь регистрируется в области и подобласти сети, то раскрываются только куки-файл для области сети и куки-файл для отдельной подобласти в посещаемой подобласти. Если эти два куки-файла перехватываются злонамеренным пользователем, который опубликовал злоумышленный сценарий в подобласти, то тогда злонамеренный пользователь, который перехватил куки-файлы, может выдать себя только за пользователя этой же подобласти, к которой пользователь, который перехватил куки-файлы, ранее имел доступ. Злонамеренный пользователь, который перехватил куки-файлы, не сможет выдать себя за пользователя других подобластей, которые требуют другого куки-файла, характерного для подобласти.

Одним вариантом выполнения является способ аутентификации пользователя компьютера для подобласти сетевого адреса. Способ включает в себя предоставление первого куки-файла на компьютер для аутентификации пользователя для сетевого адреса и предоставление второго куки-файла на компьютер для аутентификации пользователя для первой подобласти сетевого адреса. Когда компьютер предпринимает попытку получения доступа к сетевому адресу, то проверяется на достоверность первый куки-файл с целью аутентификации пользователя для сетевого адреса. Второй куки-файл проверяется на достоверность с целью аутентификации пользователя для первой подобласти сетевого адреса.

Другим вариантом выполнения является компьютерная система, которая включает в себя сетевой интерфейс и устройство обработки. Устройство обработки конфигурируется для получения первого куки-файла посредством сетевого интерфейса и проверки достоверности первого куки-файла с целью аутентификации пользователя для сетевого адреса. Устройство обработки также конфигурируется для получения второго куки-файла посредством сетевого интерфейса и проверки достоверности второго куки-файла с целью аутентификации пользователя для первой подобласти сетевого адреса.

Другим вариантом выполнения является сетевая система, которая включает в себя серверный компьютер по сетевому адресу, который предусматривает по меньшей мере одну подобласть сетевого адреса. Клиентский компьютер поддерживает связь с серверным компьютером по сети, и клиентский компьютер хранит первый куки-файл для сетевого адреса и второй куки-файл для подобласти сетевого адреса. Серверный компьютер обращается и проверяет достоверность первого с целью аутентификации пользователя клиентского компьютера для сетевого адреса, и серверный компьютер обращается и проверяет достоверность второго куки-файла с целью аутентификации пользователя клиентского компьютера для подобласти сетевого адреса.

Другим вариантом выполнения является считываемый компьютером носитель, содержащий команды, которые, когда они исполняются компьютером, выполняют различные этапы. Первый куки-файл принимается посредством сетевого интерфейса компьютера и проверяется его достоверность с целью аутентификации пользователя для сетевого адреса. Второй куки-файл принимается посредством сетевого интерфейса компьютера и проверяется его достоверность с целью аутентификации пользователя для первой подобласти сетевого адреса.

Описание чертежей

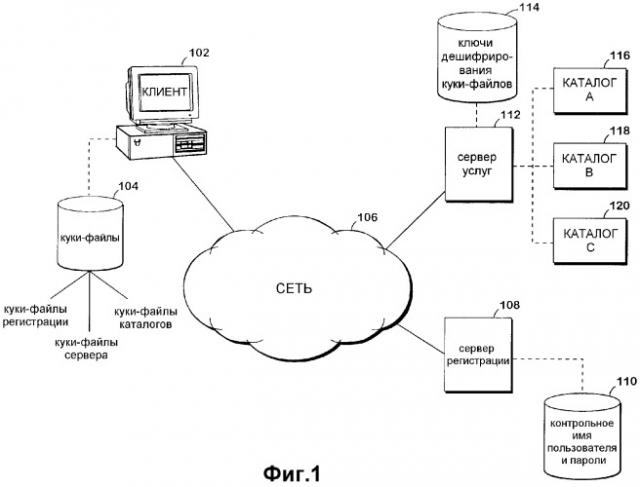

На фиг.1 изображена сетевая операционная среда для вариантов выполнения настоящего изобретения.

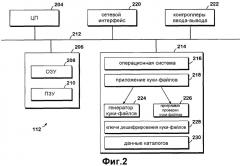

На фиг.2 изображены компоненты серверного компьютера области сети в соответствии с вариантом выполнения настоящего изобретения.

На фиг.3 изображены логические операции взаимодействия, которое происходит в сети, изображенной на фиг.1, между сервером регистрации, сервером услуг и клиентским компьютером с целью аутентификации пользователя клиентского компьютера в соответствии с одним вариантом выполнения настоящего изобретения.

На фиг.4 изображены логические операции, выполняемые сервером услуг с целью аутентификации пользователя клиентского компьютера для одной или нескольких подобластей в соответствии с одним вариантом выполнения настоящего изобретения.

Подробное описание

Варианты выполнения настоящего изобретения предусматривают куки-файлы подобластей (подъячеек), такие как куки-файлы каталога, как показано и описано на фиг.1-4, для различных подобластей области сети. Примером области (ячейки) сети является домен, идентифицированный в унифицированном указателе ресурсов (УУР) или IP-адресе (протоколе Интернета). Предусматриваются куки-файлы подобластей, так что пользователи аутентифицируются для этих подобластей в дополнении к аутентификации для области сети, имеющей подобласти. Таким образом, пользователю, который перехватывает куки-файл, позволяющий произвести ложную аутентификацию для области сети, еще необходимо пройти аутентификацию для подобласти в области сети с другим куки-файлом.

На фиг.1 изображена типичная операционная среда, в которой могут быть осуществлены варианты выполнения настоящего изобретения. Клиентский компьютер 102 соединен с сетью 106, такой как локальная вычислительная сеть, глобальная сеть или глобальный Интернет. Клиентский компьютер 102 может сообщаться с различными серверными компьютерами, также соединенными с сетью 106. Например, сервер 108 регистрации, соединенный с сетью, позволяет пользователю производить регистрацию с именем пользователя, таким как адрес электронной почты, и паролем для получения первого куки-файла сервера, который позволяет произвести аутентификацию пользователя в области сети без необходимости для пользователя снова вводить имя пользователя и пароль для этой области сети. Кроме того, сервер 108 регистрации может выдавать куки-файл регистрации пользователю клиентского компьютера, так что при попытке пользователя посетить область сети и переадресации его на сервер 108 регистрации для аутентификации принимается куки-файл регистрации для аутентификации пользователя для сервера 108 регистрации без необходимости еще одного ввода имени пользователя и пароля.

Сервер 108 регистрации может обратиться к запоминающему устройству 110 эталонных (контрольных) имен пользователя и паролей. При первом посещении пользователем клиентского компьютера 102 сервера 108 регистрации и вводе имени пользователя и пароля сервер 108 регистрации может найти имя пользователя в запоминающем устройстве 110 и сравнить введенный пароль с хранимым паролем. Если они совпадают, то пользователь клиентского компьютера 102 аутентифицируется как пользователь, владеющий именем пользователя, и куки-файл регистрации подается на клиентский компьютер 102 с сервера 108 регистрации, и может быть создан куки-файл сервера, когда клиентский компьютер будет адресован на сервер регистрации в результате попытки посещения сервера 112 услуг. Куки-файл регистрации и куки-файл сервера могут включать в себя значение идентификатора, соответствующее владельцу имени пользователя, который зарегистрировался для получения куки-файлов. Кроме того, эти куки-файлы могут быть зашифрованы секретным ключом и/или могут иметь срок действия. Клиентский компьютер 102 запоминает куки-файлы в запоминающем устройстве 104, так что, когда клиентский компьютер 102 предпринимает попытку получения доступа к соответствующей области сети, может быть получен куки-файл сервера в запоминающем устройстве 104 сервером в области сети с целью аутентификации пользователя посредством проверки на достоверность куки-файла сервера одним из различных способов. Проверка на достоверность может включать в себя попытку дешифрирования куки-файла сервера секретным ключом и/или проверку того, не закончилось ли действие куки-файла сервера, основанное на его сроке действия. Кроме того, если и когда клиентский компьютер 102 перенаправляется на сервер 108 регистрации, может быть получен куки-файл регистрации сервером 108 регистрации с целью аутентификации пользователя клиентского компьютера 102 еще раз без необходимости повторного ввода имени пользователя и пароля.

Сервер 112 услуг соединен с сетью 106 и предоставляет услуги клиентским компьютерам 102, включая предоставление доступа к различным подобластям, таким как каталоги 116, 118 и 120 области сети, установленной сервером 112, или таким как отдельные серверы из группы серверов в области сети. Индивидуальные каталоги 116, 118 и 120 или отдельные серверы из группы серверов могут обеспечивать различные порции информации, полезные для клиентского компьютера 102, такие как документы и доступ к персональной или иным образом засекреченной информации. Например, при аутентификации пользователя для подобласти пользователь может иметь возможность совершить онлайновые (оперативные) покупки через подобласть, где информация о выставлении счетов для аутентифицированного пользователя хранится и применяется подобластью без повторного ввода пользователем информации, когда пользователь совершает покупку.

Для того чтобы предотвратить несанкционированный доступ к области сети, который обеспечивается сервером 112 услуг, сервер 112 аутентифицирует пользователя, предпринимающего попытку получить доступ к конкретной подобласти или другой услуге, предусматриваемой сервером 112, посредством получения куки-файла сервера от клиентского компьютера 102, который предпринимает попытку получить доступ к серверу 112. Сервер 112 проверяет достоверность куки-файла сервера, как описано выше, предпринимая попытку дешифрирования специальным ключом в запоминающем устройстве 114 и/или проверяя, что не истек срок действия куки-файла сервера. Если доступ к области сети требует проверки полномочий в дополнение к первоначальной аутентификации, то информация об идентификаторе куки-файла может сравниваться с информацией об идентификаторе, сохраняемой в запоминающем устройстве 114.

Когда клиентский компьютер 102 получает доступ к области сети сервера 112 услуг, если пользователь клиентского компьютера 102 еще не получил куки-файл сервера для области сети, то тогда клиентский компьютер 102 адресуется на сервер 108 регистрации. После аутентификации клиентский компьютер 102 переадресуется на сервер 112 услуг с куки-файлом и с сообщением в последовательности (строке) запросов от сервера 108 регистрации серверу 112 услуг. Это сообщение указывает, что пользователь только что прошел аутентификацию на сервере 108 регистрации, которая указывает, что пользователь не перехватил куки-файл сервера, а получил его на законных основаниях. При приеме сервером 112 услуг сообщения и аутентификации пользователя посредством проверки достоверности только что принятого куки-файла сервера сервер 112 услуг затем генерирует куки-файлы подобласти для аутентифицированного пользователя для одной или нескольких подобластей, которые требуют аутентификации.

Куки-файлы подобласти подаются от сервера 112 услуг на клиентский компьютер 102 пользователя, где они сохраняются в запоминающем устройстве 104, таком как массовое запоминающее устройство. Куки-файлы подобласти могут быть зашифрованы и/или могут иметь срок действия, так что сервер 112 услуг может дешифрировать куки-файлы подобласти другим секретным ключом в запоминающем устройстве 114 и/или может контролировать срок действия для проверки достоверности куки-файла. В некоторых вариантах выполнения, когда должна определяться проверка полномочий для подобластей для аутентифицированного пользователя, информация об идентификаторе для пользователя также может быть включена в эти куки-файлы подобласти, и совпадающий идентификатор сохраняется в запоминающем устройстве 114 сервера 112 услуг совместно с проверкой полномочий для одной или нескольких из различных подобластей. Если пользователь не сможет аутентифицироваться при получении доступа к области сети, так как пользователь не имеет куки-файла сервера, то тогда сервер 112 услуг может переадресовать клиентский компьютер 102 на сервер 108 регистрации, как описано выше, или может просто отказать в доступе клиентскому компьютеру 102.

Когда пользователь клиентского компьютера 102 предпринимает попытку получения доступа к конкретной подобласти в области сети сервера 112 услуг после аутентификации посредством проверки достоверности куки-файла сервера, этот сервер 112 услуг получает куки-файл соответствующей подобласти от клиентского компьютера 102. Сервер 112 услуг предпринимает попытку проверки достоверности куки-файла подобласти, например, посредством дешифрирования и/или контроля срока действия, с целью аутентификации пользователя клиентского компьютера 102 на получение доступа к подобласти. Куки-файл подобласти может содержать идентификатор подобласти, к которому применяется куки-файл подобласти, и также может включать различные другие порции информации, включая идентификатор, также используемый в куки-файле сервера для пользователя. Для тех вариантов выполнения, где включена информация об идентификаторе пользователя, куки-файл подобласти может включать в себя различные идентификаторы, связанные с пользователем посредством сервера 112 услуг, нежели идентификатор пользователя, включенный в куки-файл сервера.

Если кто-то перехватывает куки-файл сервера пользователя, после того как пользователь получил доступ к области сети, то перехваченный куки-файл сервера не обеспечит выполнение аутентификации, необходимой для доступа к подобласти области сети, требуя куки-файлы подобласти. Если законный пользователь аутентифицируется для подобласти с куки-файлом подобласти, полученным от пользовательского компьютера 102, и кто-то перехватывает куки-файл подобласти, в то время как пользователь посещает подобласть, то тогда перехваченный куки-файл подобласти не обеспечит выполнение аутентификации, необходимой для доступа к другим подобластям области сети. Перехваченный куки-файл подобласти позволяет выполнить только аутентификацию для подобласти, к которой похититель куки-файла уже имеет доступ.

Фиг.2 и последующее описание предназначены для того, чтобы дать краткое общее описание соответствующей вычислительной среды, в которой изобретение может быть осуществлено в компьютере 112 сервера услуг. Хотя изобретение будет описано в общем контексте программных модулей, которые исполняются вместе с программами приложений, работающими в операционной системе на компьютере сервера, специалистам в этой области техники понятно, что изобретение также может быть осуществлено в комбинации с другими программными модулями. В общих чертах, программные модули включают в себя подпрограммы, программы, компоненты, структуры данных и другие типы структур, которые выполняют определенные задачи или реализуют определенные абстрактные типы данных.

Кроме того, специалистам в этой области техники понятно, что изобретение может быть осуществлено с другими конфигурациями компьютерных систем, включая карманные устройства, мультипроцессорные системы, микропроцессорную или программируемую бытовую электронику, миникомпьютеры, мейнфреймы и т. д. Изобретение, применительно к компьютеру 112 сервера на фиг.1, также может быть осуществлено в распределенных вычислительных средах, в которых задачи выполняются удаленными вычислительными устройствами, которые связаны через сеть передачи данных, а не на одном компьютере. В распределенной вычислительной среде программные модули могут располагаться как на локальных, так и на удаленных запоминающих устройствах хранения.

На фиг.2 изображена иллюстративная архитектура компьютера для компьютера 112 сервера для осуществления различных вариантов выполнения изобретения. Архитектура компьютера, показанная на фиг.2, изображает обычный компьютер сервера, включающий в себя центральный процессор 204 (ЦП), системную память 206, включающую в себя оперативное запоминающее устройство 208 (ОЗУ) и постоянное запоминающее устройство (ПЗУ) 210, и системную шину 212, которая соединяет память с ЦП 204. Базовая система ввода/вывода, содержащая базовые подпрограммы, которые способствуют пересылке информации между элементами в компьютере, например во время запуска, хранится в ПЗУ 210. Компьютер 112 сервера дополнительно включает в себя массовое запоминающее устройство 214 для хранения операционной системы 216 и программ приложений, таких как прикладная программа 218 куки-файлов, которая выполняет функции регистрации и аутентификации с куки-файлом подобласти. Массовое запоминающее устройство 214 также хранит два компонента прикладной программы 218 куки-файлов, которые включают в себя генератор 224 куки-файлов для генерирования куки-файлов подобласти и программу 226 проверки куки-файлов, которая проверяет достоверность куки-файлов регистрации и подобласти от компьютера пользователя. Проверка достоверности может использовать информацию 228 ключа дешифрирования куки-файлов в массовом запоминающем устройстве 214 и/или контролировать срок действия куки-файлов для аутентификации пользователя. Массовое запоминающее устройство 214 также может включать в себя данные 230 подобластей для различных подобластей, предусмотренных в области сети.

Массовое запоминающее устройство 214 подсоединено к ЦП 204 посредством контроллера массового запоминающего устройства (не показан), подсоединенного к шине 212. Массовое запоминающее устройство 214 и связанные с ним считываемые компьютером носители обеспечивают энергонезависимое запоминающее устройство для компьютера 112 сервера. Хотя содержащееся здесь описание считываемых компьютером носителей относится к массовому запоминающему устройству, такому как привод жесткого диска или компакт-диска, специалистам в этой области техники понятно, что считываемыми компьютером носителями могут быть любые доступные носители, к которым может получить доступ компьютер 112 сервера.

В качестве примера, а не ограничения, считываемые компьютером носители могут содержать носители данных компьютера и среды передачи данных. Носители данных компьютера включают в себя энергозависимые и энергонезависимые, съемные и несъемные носители, реализованные любым способом или по любой технологии для хранения информации, такой как считываемые компьютером команды, структуры данных, программные модули или другие данные. Носители данных компьютера включают в себя, но не ограничиваются ими, ОЗУ, ПЗУ, стираемое программируемое ПЗУ (СППЗУ), электрически стираемое программируемое ПЗУ (ЭСППЗУ), флэш-память или другую твердотельную технологию запоминающих устройств, компакт-диск (CD-ROM), цифровой многофункциональный диск (ЦМД, DVD) или другое оптическое запоминающее устройство, магнитные кассеты, магнитную ленту, запоминающее устройство на магнитных дисках или другие магнитные запоминающие устройства, или любые другие носители, которые могут быть использованы для хранения требуемой информации и к которым может получить доступ компьютер.

Среда передачи данных типично заключает в себе считываемые компьютером команды, структуры данных, программные модули или другие данные в модулированном сигнале данных, таком как несущая волна или другой транспортный механизм, и включает в себя любую среду доставки информации. Термин «модулированный сигнал данных» означает сигнал, одна или несколько характеристик которого устанавливаются или изменяются таким образом, чтобы кодировать информацию в сигнале. В качестве примера, а не ограничения, среда передачи данных включает в себя проводную среду, такую как проводная сеть или непосредственное проводное соединение, и беспроводную среду, такую как акустическая, радиочастотная, инфракрасная или другая беспроводная среда. Комбинации любых из вышеперечисленных также должны быть включены в сферу рассмотрения считываемых компьютером сред. Считываемая компьютером среда также может быть названа как программный продукт для компьютера.

В соответствии с различными вариантами выполнения изобретения компьютер 112 сервера может работать в сетевой среде, используя логические подключения к удаленным компьютерам посредством сети 106, такой как Интернет. Компьютер 112 сервера может подключаться к сети 106 через блок 220 сетевого интерфейса, соединенный с шиной 212. Необходимо понимать, что блок 220 сетевого интерфейса также может использоваться для подключения к сетям других типов и удаленным компьютерным системам. Компьютер 112 сервера также может включать в себя контроллер 222 ввода-вывода для приема и обработки ввода от ряда устройств, включающих клавиатуру или мышь (не показаны). Аналогично, контроллер 222 ввода-вывода может обеспечивать вывод на экран дисплея, принтер или устройство вывода другого типа.

Как кратко упомянуто выше, ряд программных модулей и файлов данных может храниться в массовом запоминающем устройстве 214 и ОЗУ 208 компьютера 112 сервера, включая операционную систему 216, подходящую для управления работой сетевого компьютера 112 сервера. Массовое запоминающее устройство 214 и ОЗУ 208 также могут хранить одну или несколько программ приложений, таких как приложение 218 куки-файлов и соответствующие компоненты, включающие в себя генератор 224 куки-файлов, программу 226 проверки куки-файлов, и информацию 228 ключа дешифрирования куки-файлов.

Варианты выполнения настоящего изобретения обеспечивают программные модули для использования совместно с программой 218 приложения (прикладной программой) куки-файлов. Программные модули выполняют логические операции для аутентификации пользователей, предпринимающих попытку получения доступа к различным подобластям области сети. Различные варианты выполнения логических операций программных модулей для прикладной программы 218 куки-файлов описаны ниже с ссылкой на фиг.3 и 4. На фиг.3 изображены логические операции, осуществляемые в сетевой среде на фиг.1, где клиентский компьютер 102, сервер 108 регистрации и сервер 112 услуг взаимодействуют с целью аутентификации пользователя клиентского компьютера 102 для подобласти области сети сервера 112 услуг. На фиг.4 изображены логические операции, осуществляемые в прикладной программе 218 куки-файлов с целью генерирования и контроля куки-файлов подобласти для аутентификации пользователя.

Иллюстративные логические операции на фиг.3 для одного варианта выполнения начинаются операцией 302 регистрации, во время которой клиентский компьютер 102 регистрируется на сервере 108 регистрации посредством ввода имени пользователя и пароля, например после переадресации от сервера 112 услуг, к которому пользователь предпринимает попытку обращения. Сервер 108 регистрации сравнивает имя пользователя и пароль с эталонными именем пользователя и паролем для пользователя. При успешном сравнении, указывающем совпадение с именем пользователя и паролем регистрации, сервер 108 регистрации подает куки-файл сервера (первый куки-файл) на клиентский компьютер 102. Как описано выше, этот куки-файл сервера может включать в себя срок действия и/или может быть зашифрован ключом, известным серверу 112 услуг, так что может быть проверена достоверность куки-файла сервера. Как также описано выше, сервер 108 регистрации также может предоставить куки-файл регистрации, который аутентифицирует пользователя для сервера 108 регистрации, если пользователь будет переадресован в будущем на сервер 108 регистрации.

После того как клиентский компьютер 102 зарегистрировался и получил куки-файл сервера, клиентский компьютер 102 предпринимает попытку доступа к области сети сервера 112 услуг в операции 306 доступа после адресации обратно на сервер 112 услуг от сервера 108 регистрации. После переадресации последовательность запросов включает в себя сообщение от сервера 108 регистрации, указывающее, что пользователь клиентского компьютера 102, имеющий куки-файл сервера, только что был аутентифицирован. В этот момент времени сервер 112 услуг принимает сообщение от последовательности запросов и куки-файл сервера от клиентского компьютера 102 и предпринимает попытку проверки достоверности куки-файла сервера. Сервер 112 услуг аутентифицирует пользователя в операции 308 аутентификации при проверке достоверности куки-файла сервера, например, посредством его дешифрирования и/или проверки, что срок действия его еще не истек. При аутентификации сервер 112 услуг генерирует и предоставляет куки-файлы подобласти пользователю для каждой подобласти, предусмотренной на сервере 112 услуг, так как сервер 112 услуг принял сообщение от сервера 108 регистрации, что пользователь только что был аутентифицирован на сервере 108 регистрации.

Как только куки-файлы подобласти были представлены клиентскому компьютеру 102 для конкретного куки-файла сервера, то сервер 112 услуг требует, чтобы клиентский компьютер 102, который выполняет аутентификацию с этим же куки-файлом сервера, имел выданный куки-файл подобласти для подобласти, к которому пользователь предпринимает попытку доступа. Это позволяет серверу 112 услуг предпринять попытку проверки достоверности куки-файла подобласти посредством дешифрирования другим секретным ключом и/или посредством проверки срока действия с целью аутентификации пользователя для подобласти, к которой выполняется доступ в операции 310 подобласти. Если пользователь с куки-файлом сервера не имеет куки-файлы подобласти, то тогда сервер 112 услуг может направить пользователя на повторную аутентификацию на сервере 108 регистрации.

Понятно, что в некоторых вариантах осуществления изобретения сервер 112 услуг также может предоставить дополнительную проверку полномочий, если пользователь был аутентифицирован, для определения, имеет ли аутентифицированный пользователь полномочия для доступа к конкретной подобласти. Хотя куки-файлы подобластей служат для аутентификации пользователя для подобластей в области сети, пользователь может не иметь полномочий для некоторых подобластей и ему может быть отказано в доступе на этом основании.

На фиг.4 изображены иллюстративные логические операции одного варианта выполнения программного приложения 218 куки-файлов для аутентификации пользователя. Логические операции начинаются с операции 402 доступа, во время которой сервер 112 услуг принимает попытку доступа от клиентского компьютера 102, где попыткой доступа может быть перенаправление с сервера 108 регистрации обратно на сервер 112 услуг. При приеме попытки доступа сервер 112 услуг предпринимает попытку получить куки-файл сервера (первый куки-файл) от клиентского компьютера 102, который может быть проверен на достоверность посредством дешифрирования и/или проверки достоверности срока действия. В этот момент времени сервер 112 услуг также может получить любое сообщение от сервера 108 регистрации, которое указывает, что пользователь только что был аутентифицирован на сервере 108 регистрации.

Операция 406 запроса определяет, была ли успешной проверка на достоверность куки-файла сервера. Если операция 406 запроса определяет, что не выполнена проверка на достоверность куки-файла сервера, например потому что куки-файл сервера не может быть дешифрирован или истек срок его действия, то тогда сервер 112 услуг может адресовать клиентский компьютер 102 на сервер 108 регистрации с помощью операции 408 перенаправления. Альтернативно, сервер 112 услуг может просто отказать в доступе пользователю. Если операция 406 запроса обнаруживает, что проверка на достоверность куки-файла сервера была успешной, то тогда последовательность операций переходит к операции 410 запроса.

Во время операции 410 запроса сервер 112 услуг проверяет, были ли уже предоставлены куки-файлы подобласти клиентскому компьютеру 102 для полученного в настоящий момент куки-файла сервера. Это может быть выполнено посредством обращения к сообщению в последовательности (строке) запросов, возвращенной серверу 112 услуг от сервера 108 регистрации. Если было принято сообщение от сервера 108 регистрации, то тогда сервер 112 услуг знает, что пользователь только что был аутентифицирован на сервере 108 регистрации для области сети сервера 112 услуг, и что еще не были предоставлены куки-файлы каталогов. Это сообщение дополнительно указывает, что пользователь, представляющий куки-файл сервера, является законным пользователем, а не злонамеренным пользователем, который, возможно, перехватил куки-файл сервера. Если не было представлено сообщение от сервера 108 регистрации, то тогда сервер 112 услуг продолжает работу так, как если бы куки-файлы подобласти уже были представлены для этого куки-файла сервера, что предотвращает выдачу куки-файлов подобласти злонамеренному пользователю.

Когда операция 410 запроса обнаруживает, что ранее не были предоставлены куки-файлы подобластей для этого куки-файла сервера, так как присутствует сообщение в последовательности запросов от сервера 108 регистрации, то тогда сервер 112 услуг генерирует куки-файлы подобластей, подлежащие использованию совместно с текущим куки-файлом сервера при операции 412 генерирования. Как описано, каждый из этих сгенерированных куки-файлов подобластей включает в себя идентификатор соответствующей подобласти и также может включать в себя идентификатор пользователя, где для доступа требуется дополнительный контроль полномочий. Эти сгенерированные куки-файлы подобластей затем посылаются на клиентский компьютер 102 в операции 414 посылки. Аутентификация текущего пользователя для подобласти, к которой выполняется обращение, затем предоставляется в операции 416 аутентификации.

Когда операция 410 запроса обнаруживает, что куки-файлы подобластей уже ранее были предоставлены для этого куки-файла сервера вследствие отсутствия получения сообщения от сервера 108 регистрации на попытку доступа, то тогда сервер 112 услуг предпринимает попытку получить куки-файл подобласти для подобласти, к которой в настоящий момент выполняется доступ, в операции 418 куки-файла. Как описано выше, для куки-файла сервера куки-файлы подобласти клиентского компьютера 102 могут шифроваться ключом, известным серверу 112 услуг, так что ключ используется для дешифрирования куки-файла подобласти, таким образом может быть проверена его достоверность. Дополнительно, соответствующая подобласть идентифицируется в куки-файле подобласти. Операция 420 запроса затем обнаруживает, была ли проверена достоверность куки-файла подобласти для текущей подобласти посредством дешифрирования и/или про