Перемещение сущностей, обладающих учетными записями, через границы безопасности без прерывания обслуживания

Иллюстрации

Показать всеИзобретение относится к управлению сетью и, в частности, к системе и способу аутентификации принципалов в сетевой среде. Изобретение позволяет принципалам перемещаться через границы безопасности без изменения идентификаторов учетных записей при сохранении защищенности ресурсов. Усовершенствованная сетевая архитектура использует суперуполномоченного, имеющего каталог идентификационной информации для направления задач аутентификации запроса на логический вход соответствующим уполномоченным. Задачи аутентификации могут выполняться при помощи уполномоченных через границы пространств имен, если так предписано суперуполномоченным, в результате чего учетная запись принципала может перемещаться без изменения ИД этой учетной записи. В варианте осуществления настоящего изобретения каталог идентификационной информации включает в себя список, связывающий идентификаторы учетных записей с соответствующими аутентифицирующими уполномоченными. 5 н. и 20 з.п. ф-лы, 8 ил.

Реферат

Настоящее изобретение относится к управлению сетью, а более конкретно к системе и способу аутентификации принципалов в сетевой среде.

ПРЕДШЕСТВУЮЩИЙ УРОВЕНЬ ТЕХНИКИ

Компьютерные сети становятся все более распространенными во всех аспектах промышленности и предпринимательства, пользователям более часто требуется осуществлять доступ к ресурсам, расположенным на компьютере, удаленном от их машин. Однако возможность удаленных пользователей осуществлять доступ к локальным данным создает много проблем, связанных с безопасностью. Например, удаленные пользователи могут осуществить доступ к данным, доступ к которым они не уполномочены осуществлять, и даже могут злонамеренно уничтожить или изменить эти данные. Соответственно, большинство сетевых доменов требуют, чтобы пользователь выполнил логический вход и был аутентифицирован перед получением доступа к ресурсам в этом домене. Аутентификация служит для гарантии того, что идентификационная информация и связанные с ней права пользователя известны перед предоставлением доступа. Процесс аутентификации подразумевает проверку того, является ли доступ надлежащим, и затем либо предоставление доступа, либо отказ в доступе, исходя из результатов такой проверки.

Как используется в настоящем описании, принципал представляет собой сущность (обычно человека, компьютер, приложение или службу), которая пытается получить доступ к защищенному ресурсу или средству (например, приложению). Аутентификация представляет собой процесс подтверждения или верификации подлинности. Уполномоченный представляет собой доверенную сущность, которая используется для предоставления услуг аутентификации в отношении некоторого множества принципалов.

Заданный уполномоченный доверяет принципалам после того, как он аутентифицировал их, но он может не доверять другим уполномоченным в плане того, что они корректно выполнили аутентификацию его принципалов. По этой причине разработано соглашение о пространстве имен, посредством чего конкретные уполномоченные выполняют аутентификацию только тех принципалов, идентификаторы (ID, ИД) учетных записей которых расположены в заданном пространстве имен. Более точно, ИД учетной записи, обычно содержит, по меньшей мере, часть, соответствующую идентификатору пользователя, и часть, соответствующую аутентифицирующему уполномоченному. Часть, соответствующая аутентифицирующему уполномоченному в ИД учетной записи, идентифицирует пространство имен ИД принципала и, следовательно, уполномоченного, который должен выполнять аутентификацию этого принципала. Часть, соответствующая идентификатору принципала, обычно идентифицирует конкретного пользователя как отличного от других пользователей в данном пространстве имен. Так, например, ИД учетной записи bob@dev.microsoft.com должен быть аутентифицирован уполномоченным домена dev.microsoft.com, тогда как ИД учетной записи bob@mktg.microsoft.com должен быть аутентифицирован уполномоченным домена mktg.microsoft.com.

Такое решение обеспечивает определенный уровень безопасности в отношении сетевых ресурсов; однако статическая природа разделения на пространства имен создает дополнительные проблемы. Например, если пользователь перемещается из одного домена в другой или ему требуется доступ через границы домена, существующая система не может быть легко адаптирована для этого. В первом случае от пользователя требуется получить новый ИД учетной записи, идентифицирующий пространство имен нового домена, а не старого домена, тогда как во втором случае пользователь должен либо получить дополнительную учетную запись в соответствующем пространстве имен, либо между уполномоченными должно существовать высокое доверие на уровне администрирования.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Варианты осуществления настоящего изобретения предлагают новую сетевую архитектуру, позволяющую изменить соглашение о пространстве имен, используемое при аутентификации принципалов таким образом, что принципалы могут перемещаться через границы безопасности без изменения идентификаторов учетных записей, и в то же время по существу поддерживать защиту ресурсов, обеспечиваемую способами предшествующего уровня техники. Архитектура согласно определенным вариантам осуществления настоящего изобретения включает в себя суперуполномоченного, отвечающего за множество аутентифицирующих уполномоченных. При приеме аутентифицирующим уполномоченным запроса на логический вход он передает запрос суперуполномоченному на принятие решения относительно того, какой аутентифицирующий уполномоченный должен аутентифицировать соответствующего принципала.

В ответ суперуполномоченный оценивает каталог идентификационной информации для определения того, какой уполномоченный должен аутентифицировать принципала. Каталог идентификационной информации содержит согласно варианту осуществления настоящего изобретения соответствие между каждым ИД учетной записи и аутентифицирующим уполномоченным. Упомянутое соответствие определяется политикой или каким-либо другим способом, не будучи при этом ограниченным границами пространства имен, так что в отличие от систем предшествующего уровня техники два отличных аутентифицирующих уполномоченных могут выполнять аутентификацию в одном и том же пространстве имен, и любой аутентифицирующий уполномоченный может выполнять аутентификацию во многих пространствах имен. Например, упомянутое соответствие может основываться на организационной принадлежности принципалов внутри предприятия или географического размещения принципалов и т.д. При идентификации уполномоченного суперуполномоченным суперуполномоченный либо непосредственно посылает запрос на логический вход соответствующему уполномоченному для аутентификации, либо каким-либо другим способом инициирует посылку этого запроса соответствующему уполномоченному для аутентификации.

Дополнительные признаки и преимущества настоящего изобретения будут очевидны из нижеследующего подробного описания иллюстративных вариантов осуществления, представленных со ссылками на соответствующие фигуры.

ПЕРЕЧЕНЬ ФИГУР ЧЕРТЕЖЕЙ

Хотя прилагаемая формула изобретения детально описывает признаки настоящего изобретения, изобретение вместе с его задачами и преимуществами будет понято лучше из нижеследующего подробного описания, рассматриваемого совместно с прилагаемыми чертежами, на которых:

фиг.1 - блок-схема, в общем виде показывающая архитектуру иллюстративного устройства, в котором могут быть реализованы вариант осуществления настоящего изобретения;

фиг.2А - блок-схема примера архитектуры сети общего назначения, в которой могут быть реализованы аутентифицирующие уполномоченные, связанные с принципалами;

фиг.2В - пример логической блок-схемы связей между принципалами и аутентифицирующими уполномоченными;

фиг.3А - блок-схема примера архитектуры сети общего назначения, в которой может быть реализован суперуполномоченный в варианте осуществления настоящего изобретения;

фиг.3В - пример логической блок-схемы связей между суперуполномоченным, принципалами и аутентифицирующими уполномоченными согласно варианту осуществления настоящего изобретения;

фиг.4А - блок-схема, иллюстрирующая суперуполномоченного в среде, в которой возможна реализация варианта осуществления настоящего изобретения;

фиг.4В - блок-схема, иллюстрирующая каталог идентификационной информации согласно варианту осуществления настоящего изобретения для задания соответствия между идентификаторами учетных записей и аутентифицирующими уполномоченными;

фиг.5 - блок-схема последовательности операций, показывающая этапы, используемые во время логического входа для аутентификации ИД учетной записи принципала согласно варианту осуществления настоящего изобретения.

ПОДРОБНОЕ ОПИСАНИЕ

Обращаясь к чертежам, на которых одинаковые ссылочные позиции относятся к одинаковым элементам, настоящее изобретение проиллюстрировано как реализуемое в соответствующей вычислительной среде. Хотя это не является необходимым, настоящее изобретение описано в общем контексте машиноисполняемых команд, таких как программные модули, исполняемые компьютером. В общем случае программные модули включают в себя процедуры, программы, объекты, компоненты, структуры данных и т.п., которые выполняют конкретные задания или реализуют определенные абстрактные типы данных. Кроме того, специалисты в данной области техники могут реализовать данное изобретение на практике с другими конфигурациями компьютерных систем, включая портативные устройства, мультипроцессорные системы, микропроцессорную или программируемую бытовую электронику, сетевые ПК (персональные компьютеры), мини-компыотеры, универсальные компьютеры (мэйнфреймы) и т.п. Настоящее изобретение может применяться в распределенных компьютерных средах, в которых задания выполняются удаленными устройствами обработки данных, соединенными сетью связи. В распределенной компьютерной среде программные модули могут размещаться как на локальных, так и удаленных запоминающих устройствах.

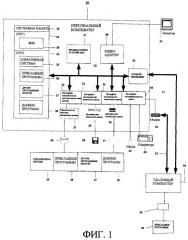

Настоящее описание начинается с описания вычислительного устройства общего назначения, которое может быть использовано в иллюстративной системе, реализующей настоящее изобретение, после которого настоящее изобретение будет описано более подробно со ссылкой на фиг.2-5. Обращаясь к фиг.1, вычислительное устройство общего назначения показано в виде стандартного компьютера 20, включающего в себя процессорное устройство 21, системную память 22 и системную шину 23, связывающую различные компоненты системы, в том числе и системную память с процессорным устройством 21. Системная шина 23 может относиться к любому из нескольких типов шинных структур, включая шину памяти или контроллер памяти, периферийную шину и локальную шину, с использованием любой из многочисленных шинных архитектур. Системная память включает в себя Постоянное Запоминающее Устройство (ПЗУ) 24 и Оперативное Запоминающее Устройство (ОЗУ) 25. Базовая система ввода/вывода (BIOS) 26, содержащая основные процедуры, содействующие передаче информации между элементами в компьютере 20, например, во время запуска, хранится в ПЗУ 24. Компьютер 20 дополнительно включает в себя накопитель 27 на жестких магнитных дисках для считывания или записи на жесткий диск 60, дисковод 28 для магнитного диска для считывания или записи на съемный магнитный дисках 29 и дисковод 30 для оптического диска для считывания или записи на съемный оптический диск 31, такой как CD-ROM или другой оптический носитель данных. Дополнительно к вышеупомянутым машиночитаемым носителям данных среды передачи данных обычно воплощают машиночитаемые команды, структуры данных, программные модули или другие данные в виде сигнала, модулированного данными, такого как несущая волна или другой транспортный механизм, и включают в себя любые среды доставки информации. Термин "сигнал, модулированный данными" означает сигнал, имеющий одну или более его характеристик, установленных или изменяемых таким образом, чтобы обеспечить кодирование информации в этом сигнале. Для примера, но не с целью ограничения, среды передачи данных включают в себя проводные среды, такие как кабельная сеть или прямое кабельное соединение, и беспроводные среды, такие как акустические, РЧ (радиочастотные), инфракрасные и другие беспроводные среды передачи данных. В диапазон понятия "машиночитаемый носитель данных" также следует включить комбинации любых упомянутых выше носителей и сред.

Накопитель 27 на жестких магнитных дисках, дисковод 28 для магнитного диска и дисковод 30 для оптического диска подсоединены к системной шине 23 при помощи интерфейса 32 накопителя на жестких магнитных дисках, интерфейса 33 дисковода магнитного диска и интерфейса 34 дисковода для оптического диска соответственно. Дисководы и накопители и машиночитаемые носители данных, связанные с ними, обеспечивают энергонезависимое хранение машиночитаемых инструкций, структур данных, программных модулей и других данных компьютера 20. Хотя иллюстративная среда, описанная в настоящем описании, использует жесткий диск 60, съемный магнитный диск 29 и съемный оптический диск 31, специалистам в данной области техники будет очевидно, что другие типы машиночитаемых носителей данных, которые могут хранить данные, доступные компьютеру, такие как кассеты с магнитной лентой, карты флэш-памяти, цифровые видеодиски, картриджи Бернулли, оперативные запоминающие устройства, постоянные запоминающие устройства, архитектура типа "сервер-хранилище данных" и т.п., также могут быть использованы в рассматриваемой иллюстративной рабочей среде.

Некоторое количество программных модулей может храниться на жестком диске 60, магнитном диске 29, оптическом диске 31, ПЗУ 24 или ОЗУ 25, включая операционную систему 35, одну или несколько прикладных программ 36, другие программные модули 37 и данные 38 программ. Пользователь может вводить команды и информацию в компьютер 20 через устройства ввода, такие как клавиатура 40 и указательное устройство 42. Другие устройства ввода (не показаны) могут включать в себя микрофон, джойстик, игровую панель, спутниковую тарелку, сканнер и т.п. Эти и другие устройства ввода часто соединены с процессорным устройством 21 через интерфейс 46 последовательного порта, связанный с системной шиной, но могут быть подсоединены через другой интерфейс, такой как параллельный порт, игровой порт или универсальная последовательная шина (USB), или сетевую интерфейсную плату. Монитор 47 или другое устройство отображения также подсоединены к системной шине 23 через интерфейс, такой как видеоадаптер 48. Дополнительно к монитору компьютеры также могут включать в себя другие периферийные устройства вывода данных, которые не показаны, такие как громкоговорители и принтеры.

Компьютер 20 работает в сетевой среде, используя логические соединения с одним или несколькими удаленными компьютерами, такими как удаленный компьютер 49. Удаленный компьютер 49 может быть сервером, маршрутизатором, сетевым ПК, персональным компьютером, одноранговым устройством или другим обычным узлом сети и обычно включает в себя ряд элементов, описанных выше в связи с компьютером 20, или все указанные элементы, несмотря на то, что на Фиг.1 изображено только запоминающее устройство 50. Изображенные на Фиг.1 логические соединения включают в себя локальную сеть (ЛС) 51 и глобальную сеть (ГС) 52. Такие сетевые среды являются обычными в офисах, компьютерных сетях масштаба предприятия, интрасетях и Интернете.

При использовании в сетевой среде ЛС компьютер 20 подсоединяется к локальной сети 51 через сетевой интерфейс или адаптер 53. При использовании в сетевой среде ГС компьютер 20 обычно включает в себя модем 54 или другие средства для установления соединения через ГС 52. Модем 54, который может быть внутренним или внешним, может быть подсоединен к системной шине 23 через интерфейс 46 последовательного порта. Программные модули, описанные в связи с компьютером 20, или часть их могут храниться в удаленном устройстве хранения данных, если таковое присутствует. Очевидно, что показанные сетевые соединения являются иллюстративными и могут быть использованы другие средства организации соединения между компьютерами.

В данном описании настоящее изобретение, в общем, описано со ссылкой на действия и символические представления операций, выполняемые одним или несколькими компьютерами, если не указано противное. Поэтому необходимо понять, что такие действия и операции, которые иногда упоминаются как машиноисполняемые, включают в себя манипуляцию посредством процессорного устройства компьютера электрическими сигналами, представляющими данные в структурированном виде. Такая манипуляция преобразует данные или сохраняет их в ячейках системы памяти компьютера, что переконфигурирует или другим образом изменяет работу компьютера способом, широко известным специалистам в данной области техники. Структуры данных, в которых содержатся данные, являются физическими ячейками памяти, которые имеют конкретные свойства, определяемые форматом данных. Однако хотя настоящее изобретение описано в вышеупомянутом контексте, не предполагается, что он является ограничивающим, так как специалистам в данной области техники будет очевидно, что различные действия и операции, изложенные в настоящем описании, также могут быть реализованы в виде аппаратных средств. В нижеследующем описании вычислительные устройства, такие как устройства аутентификации и устройства-суперуполномоченные могут представлять собой, как описано выше в связи с фиг.1, компьютер 20 и/или удаленный компьютер 49 или в качестве альтернативы представлять собой другой тип компьютерного устройства.

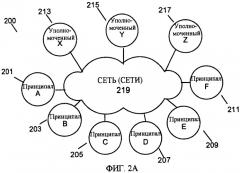

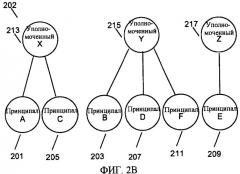

На фиг.2А схематически показана иллюстративная сетевая среда 200, в которой применяются способы управления сетевыми ресурсами предшествующего уровня техники. В частности, каждый из принципала А 201, принципала В 203, принципала С 205, принципала D 207, принципала Е 209 и принципала F 211 связан с одним из следующих уполномоченных: Уполномоченный Х 213, Уполномоченный Y 215 и Уполномоченный Z 217. Принципалы и, по меньшей мере, соответствующие им аутентифицирующие уполномоченные связаны через сеть 219 с возможностью обмена данными. Каждый принципал может быть представлен в сети 219 компьютером, таким как компьютер 20, описанный в связи с фиг.1, рабочей станцией или компьютерным устройством любого другого типа, выполненного с возможностью выполнения требуемых сетевых операций и заданий по обработке данных. Сеть 219 может включать в себя любое количество и любые типы сетевых соединений, в том числе проводные и беспроводные соединения, ЛС, ГС Интернет соединения или любые их комбинации, а также любые другие типы сетевых соединений.

В существующих способах каждый из Уполномоченного Х 213, Уполномоченного Y 215 и Уполномоченного Z 217 отвечает за аутентификацию идентификаторов учетных записей в пределах конкретного пространства имен, так что при приеме ИД учетной записи для аутентификации из самого ИД учетной записи немедленно становится ясно, какой уполномоченный отвечает за аутентификацию. Таким образом, когда один из принципалов пытается выполнить логический вход в определенный домен (т.е. к сетевым ресурсам в пространстве имен, связанном с конкретным уполномоченным), соответствующий уполномоченный выполняет аутентификацию при помощи одного из ряда известных протоколов, адаптированных для этой цели, и либо предоставляет, либо отказывает в доступе этому принципалу. Необходимо отметить, что, хотя принципалы 201, 203, 205, 207, 209, 211 могут быть связаны только с одним из уполномоченных 213, 215, 217, для принципала в среде 200 могут существовать сетевые соединения для непосредственной или опосредованной связи с уполномоченными и машинами в других доменах.

На фиг.2В схематически показана логическая архитектура 202 домена, соответствующая схеме сети по фиг.2А. В показанном примере принципал А 201 и принципал С 205 связаны с (например, имеют учетные записи) уполномоченным Х 213, принципал В 203, принципал D 207 и принципал F 211 связаны с уполномоченным Y 215 и принципал Е 209 связан с уполномоченным Z 217. Хотя каждый принципал может иметь или не иметь возможность установления сетевого соединения с уполномоченными и машинами, отличными от соответствующего связанного с ним аутентифицирующего уполномоченного, такие соединения не изображены в логической структуре 202 по фиг.2В, поскольку структура 202 иллюстрирует только взаимосвязи аутентификации.

Поскольку соглашение о пространстве имен принято по причинам требований безопасности сетевых ресурсов, как это обсуждалось выше, в существующей системе не является возможным перемещение принципала из одного домена в другой без изменения ИД учетной записи этого принципала, что приводит к потенциальному прерыванию обслуживания. Т.е., поскольку идентификаторы учетных записей включают в себя идентификатор пространства имен для выполнения аутентификации и поскольку аутентифицирующие уполномоченные выполняют аутентификацию в неперекрывающихся пространствах имен, ИД учетной записи, применимый в отношении конкретного уполномоченного, не применим в отношении другого уполномоченного, даже если при прочих равных можно получить доступ во второй домен.

Существует много причин, по которым конкретное предприятие может выбрать поддержку сетевой системы, включающей в себя множество доменов или имеющей множество уполномоченных, и по которым конкретному предприятию может требоваться перемещение принципалов между упомянутым множеством доменов. Например, при слиянии предприятий одна компания или предприятие может быть сформировано из отдельных частей, которые перед этим были связаны с одним или несколькими доменами. В случае, если должна сохраняться идентификационная информация предприятий-компонентов, полученная в результате сеть предприятия часто включает в себя в виде составных частей домены, связанные с объединяемыми компаниями. В другом примере от многонациональной или мультирегиональной корпорации или компании может требоваться по закону поддерживать отдельные домены управления. Например, от многонациональной банковской компании может требоваться по местному закону установить отдельный домен управления для управляющего персонала в конкретной стране, таким образом, что только местный персонал имеет право управления локальной деятельностью и доступом к локальным данным.

Другие причины поддержания множества уполномоченных включают в себя административную обособленности и изоляцию данных. Принципал административной обособленности полезен, если децентрализованным слабо связанным конгломератам требуется до некоторой степени совместное использование ресурсов, но не требуется совместное управление ресурсами или принципалами, связанными с ними. Принципал изоляции данных полезен, если сетевые ресурсы включают в себя ценные, конфиденциальные или иные уязвимые данные или ресурсы, и создание множества уполномоченных минимизирует количество индивидуумов, имеющих доступ к такому конкретному набору ресурсов.

Как указывалось выше, также часто бывает полезно или удобно перемещать принципал через границы безопасности. Например, часто требуется, чтобы отдельный пользователь, связанный с конкретной учетной записью пользователя, изменил местоположение внутри предприятия, переместившись из одного подразделения в другое. Если каждое подразделение связано со своим собственным уполномоченным, перемещаемому сотруднику потребуется перенос его учетной записи от одного уполномоченного к другому. В способах предшествующего уровня техники это требовало изменения ИД учетной записи и сопутствующего прерывания обслуживания или доступа. Другая иллюстративная ситуация, в которой может требоваться перемещение учетной записи пользователя, возникает после слияния или приобретения, когда одна сторона в операции желает перенести свои принципалы существующему уполномоченному, связанному с другой стороной в операции.

Система иллюстративного варианта осуществления, изложенная в настоящем описании, поддерживает административное обособление и изоляцию данных, в то же время позволяя перемещение принципалов и слияние уполномоченных без прерывания обслуживания. В общем случае такой уровень эффективности достигается посредством использования суперуполномоченного совместно с каталогом идентификационной информации. Как будет более подробно описано ниже, суперуполномоченный не является аутентифицирующим уполномоченным, но направляет попытку получения доступа надлежащему обыкновенному уполномоченному для аутентификации. Суперуполномоченный использует каталог идентификационной информации для выполнения этой задачи. Каталог идентификационной информации эффективно задает соответствие между идентификаторами учетных записей и аутентифицирующими уполномоченными, посредством чего каждый ИД учетной записи связан с единственным аутентифицирующим уполномоченным.

Схематическая диаграмма на фиг.3А иллюстрирует сетевую архитектуру 300, в которой реализован суперуполномоченный согласно варианту осуществления настоящего изобретения. Суперуполномоченный также может рассматриваться в качестве управляющего уполномоченного, поскольку он управляет аутентификацией принципалов, но реально не выполняет эту аутентификацию в отношении этих принципалов. В дополнение к принципалам и аутентифицирующим уполномоченным, аналогичным показанным на фиг.2А, архитектура 300 дополнительно включает в себя одного или нескольких суперуполномоченных, проиллюстрированных в виде иллюстративного суперуполномоченного I (321) и иллюстративного суперуполномоченного II (323). Каждый из суперуполномоченных 321, 323 может быть соединен через сеть(сети) 319 с несколькими или со всеми другими сетевыми сущностями, показанными на этой фигуре. Однако единственное требуемое соединение проходит между каждым суперуполномоченным 321, 323 и любым аутентифицирующим уполномоченным или уполномоченными, связанными с этим суперуполномоченным. Взаимосвязь между аутентифицирующими уполномоченными и суперуполномоченными более подробно объясняется ниже.

На фиг.3В схематически проиллюстрированы при помощи логической структуры 302 иллюстративные логические связи между аутентифицирующими уполномоченными и суперуполномоченными. Как показано, каждый суперуполномоченный 321, 323 связан с одним или несколькими аутентифицирующими уполномоченными, тогда как каждый аутентифицирующий уполномоченный связан только с одним суперуполномоченным. Необходимо отметить, что хотя уполномоченный может быть связан с единственным принципалом и/или суперуполномоченный может быть связан с единственным уполномоченным, такие ситуации обычно, хотя и не обязательно, являются кратковременными.

Хотя настоящее изобретение не требует, чтобы каждый аутентифицирующий уполномоченный был связан только с одним суперуполномоченным, это является предпочтительным, поскольку позволяет упростить задачи администрирования и аутентификации. В приведенном примере, суперуполномоченный I (321) связан с уполномоченным Х (313) и уполномоченным Y (315), тогда как суперуполномоченный II (323) связан с уполномоченным Z (317).

В свою очередь, каждый из уполномоченного Х (313), уполномоченного Y (315) и уполномоченного Z (317) связан с конкретными пользователями или принципалами, например с конкретными учетными записями. Однако в отличие от других способов аутентификации связь между аутентифицирующими уполномоченными и принципалами основывается не на неперекрывающихся пространствах имен, а, напротив, основывается на вариантах выбора на основе политики, реализованных в каталоге идентификационной информации, поддерживаемом соответствующим суперуполномоченным. Каталог идентификационной информации, более подробно описанный ниже, по существу ставит идентификатор учетной записи каждого принципала в соответствие аутентифицирующему уполномоченному, и это соответствие в каталоге может быть изменено без изменения идентификаторов учетных записей.

Поскольку соответствие является фиксированным политикой или каким-либо другим способом, а не является привязанным к соответствующим границам пространства имен, два разных аутентифицирующих уполномоченных могут выполнять аутентификацию в одном и том же пространстве имен, и любой аутентифицирующий уполномоченный может выполнять аутентификацию во множестве пространств имен. Соответствие может основываться на организационной принадлежности принципалов внутри предприятия, географическом положении принципалов, старшинстве, положении и т.п.

На фиг.4А показано схематическое представление суперуполномоченного, такого как суперуполномоченный I (321) и суперуполномоченный II (323). Схема по фиг.4А дана для целей иллюстрации и большей ясности и представляет одну возможную реализацию суперуполномоченного 401. Настоящее изобретение включает в себя другие варианты реализации, что будет очевидным для специалистов в данной области техники при изучении настоящего описания. Иллюстративный суперуполномоченный 401 включает в себя сетевой интерфейс 403, логические средства 405 разрешения уполномоченных и каталог 407 идентификационной информации. Указанные компоненты связаны с возможностью обмена данными таким образом, что сетевой интерфейс 403 и каталог 407 идентификационной информации являются доступными для логических средств 405 разрешения уполномоченных.

Суперуполномоченный 401 может быть реализован в любом из ряда типов компьютерных устройств. В варианте осуществления настоящего изобретения суперуполномоченный 401 реализован в сервере, и компоненты суперуполномоченного 401 представляют собой программные модули и элементы, как в общих чертах было описано выше со ссылкой на фиг.1. В варианте осуществления настоящего изобретения коммуникационные тракты между компонентами включают в себя шины или внутренние коммуникационные тракты серверного компьютера.

Подробности каталога 407 идентификационной информации согласно варианту осуществления настоящего изобретения схематически показаны на фиг.4В. В частности, каталог 407 идентификационной информации обеспечивает задание соответствия между идентификаторами учетных записей принципалов (например, bobsmith@msn.com) и аутентифицирующими уполномоченными. Соответствие проиллюстрировано на фиг.4В как однозначное соответствие в табличном формате, причем каждой записи 453 в столбце 455 идентификационной информации ставится в соответствие при помощи таблицы соответствующая запись 457 в столбце 459 аутентифицирующих уполномоченных.

Как проиллюстрировано приведенным примером, при задании соответствия между идентификаторами учетных записей принципалов и аутентифицирующими уполномоченными не требуется учет границ пространства времен. Например, клиенты в домене "msn.com" аутентифицируются как аутентифицирующим уполномоченным А, так и аутентифицирующим уполномоченным В. То же самое является верным для клиентов в домене "microsoft.corn". Простое изменение соответствия в каталоге идентификационной информации дает в результате новое задание соответствия надлежащего принципала с другим аутентифицирующим уполномоченным под управлением того же суперуполномоченного. Как обсуждалось выше, это является полезным в том, что ответственность по аутентификации может изменяться, не требуя изменения самого ИД учетной записи.

В общем случае работа суперуполномоченного 401 происходит следующим образом, согласно варианту осуществления настоящего изобретения. Машина, принадлежащая пользователю или принципалу, такая как машина, обозначенная "принципал А" (413), соединяется с уполномоченным, например, расположенным в машине, обозначенной "Уполномоченный" 411, запрашивая доступ к ресурсам. Этот запрос может быть в форме запроса или попытки логического входа. Уполномоченный 401, к которому произведено обращение, затем посылает запрос суперуполномоченному 401 через сеть 409 и сетевой интерфейс 403 для идентификации надлежащего уполномоченного при помощи логических средств 405 разрешения уполномоченных, используя каталог 407 идентификационной информации для аутентификации принципала, идентифицированного в запросе. Затем суперуполномоченный 401 либо непосредственно передает запрос аутентификации выбранному аутентифицирующему уполномоченному, либо инициирует передачу этого запроса, например, при помощи уполномоченного, осуществившего первоначальный прием. Выбранный аутентифицирующий уполномоченный может быть, но не в обязательном порядке, аутентифицирующим уполномоченным, изначально принявшим попытку логического входа от принципала.

Необходимо отметить, что процесс изменения содержимого каталога 407 идентификационной информации, например, для нового задания соответствия между данным ИД учетной записи и другим аутентифицирующим уполномоченным также предпочтительно выполняется в случае необходимости при помощи логических средств 405 разрешения уполномоченных согласно варианту осуществления настоящего изобретения. Обычно администратор выдает команды, которые предписывают логическим средствам 405 разрешения уполномоченных выполнить соответствующие изменения в каталоге 407 идентификационной информации. Такие команды могут быть приняты через интерфейс пользователя компьютера, на котором размещен суперуполномоченный 401, или могут быть получены через сетевой интерфейс 403 или другое сетевое соединение от удаленного узла.

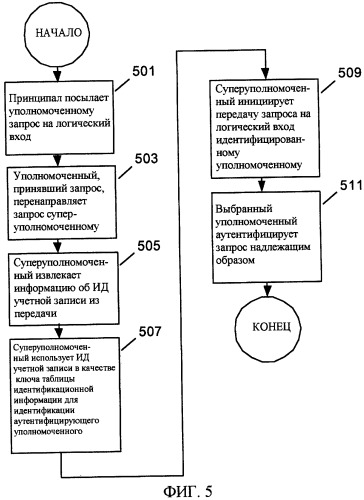

Блок-схема 500 последовательности операций по фиг.5 более детально описывает работу новой архитектуры, изложенной в настоящем описании, во время обработки запроса на доступ к сетевым ресурсам. В частности, на этапе 501 принципал пытается осуществить логический вход для доступа к конкретным сетевым ресурсам, посылая уполномоченному запрос на логический вход.

Запрос включает в себя ИД учетной записи принципала, который обычно содержит индивидуальный идентификатор и идентификатор домена, как показано на фиг.4В. На этапе 503 уполномоченный, приняв запрос, не принимает немедленно решения в отношении того, аутентифицировать ли принципала, выполняющего запрос, или нет, а вместо этого перенаправляет запрос к суперуполномоченному, ответственному за конкретного уполномоченного, принимающего запрос.

После этого на этапе 505 суперуполномоченный извлекает информацию об ИД учетной записи из передачи и использует информацию об ИД учетной записи, на этапе 507, в качестве ключа в таблице идентификационной информации для идентификации аутентифицирующего уполномоченного, связанного с конкретным принципалом. Необходимо отметить, что суперуполномоченный может сначала выполнить проверку для определения того, является ли конкретный уполномоченный, посылающий запрос, одним из тех, за которые отвечает суперуполномоченный. Для этой цели может использоваться идентификатор уполномоченного. Также необходимо отметить, что аутентифицирующий уполномоченный, связанный с конкретным принципалом, может быть или может не быть тем же самым, что и уполномоченный, который принял и перенаправил запрос на логический вход, в зависимости от содержимого каталога идентификационной информации. На этапе 509 суперуполномоченный инициирует передачу запроса на логический вход к надлежащему уполномоченному, идентифицированному при помощи каталога идентификационной информации.

На этом этапе суперуполномоченный может либо непосредственно послать запрос, либо инициировать посылку запроса третьей стороной. Процесс перенаправления запроса непосредственно может быть обозначен как "передача по цепочке". Однако передача по цепочке не является необходимой, и запрос может быть также выполнен посредством любого другого механизма. Например, суперуполномоченный, определив надлежащего аутентифицирующего уполномоченного на этапе 507, может "передать по ссылке" запрос вместо передачи его цепочке. Передача по ссылке имеет своим следствием то, что суперуполномоченный отвечает уполномоченному, который перенаправил запрос, и направляет этому уполномоченному идентификационную информацию надлежащего аутентифицирующего уполномоченного. Затем запрос пересылается надлежащему аутентифицирующему уполномоченному от уполномоченного, который изначально перенаправил запрос суперуполномоченному. Хотя может использоваться либо передача по цепочке, либо передача посылке, либо другие способы, использование передачи по ссылке является предпочтительным в случае, если соответствующие уполномоченные связаны с возможностью передачи данных. Это обусловлено тем, что передача по ссылке в общем случае допускает большую масштабируемость системы, поскольку единственный суперуполномоченный может участвовать в большем количестве запросов на аутентификацию в течение конкретного периода времени.

В итоге на этапе 511 выбранный уполномоченный выполняет аутентификацию запроса надлежащим образом. В результате аутентификации, если она была успешной, аутентифицирующий уполномоченный может передать извещение о разрешении принципалу.

Очевидно, что новая архитекту