Оптическое внеполосное распространение ключей

Иллюстрации

Показать всеИзобретение относится к области шифрования данных. Технический результат заключается в исключении возможности перехвата информации о ключах. Сущность изобретения заключается в том, что система внеполосной связи включает в себя тракт зашифрованных данных, который сконфигурирован для транспортировки зашифрованных данных. Система внеполосной связи включает в себя оптический внеполосный канал, который физически отделен от тракта зашифрованных данных. Тракт зашифрованных данных проходит между оптическим передатчиком и оптическим приемником. Оптический внеполосный канал сконфигурирован для передачи информации о ключах от оптического передатчика на оптический приемник. 5 н. и 24 з.п. ф-лы, 7 ил.

Реферат

Область техники, к которой относится изобретение

Данное изобретение относится к шифрованию и, в частности, касается распространения ключей, используемых для шифрования.

Предшествующий уровень техники

Шифрование, используемое, к примеру, в современных компьютерных системах, можно разделить на асимметричное шифрование ("открытым ключом") и симметричное шифрование. Как при симметричном, так и при асимметричном шифровании используют ключи. Ключи могут быть представлены в виде длинных числовых цепочек. Ключ шифрования используется передатчиком сообщения для шифровки сообщения с помощью алгоритма шифрования. В приемнике для дешифровки сообщения используют ключ дешифрования и алгоритм дешифрования. При симметричном шифровании ключ шифрования и ключ дешифрования можно относительно легко получить друг из друга. При асимметричном шифровании ключи шифрования и дешифрования получить друг из друга не просто. В любой системе шифрования (симметричной или асимметричной) алгоритмы шифрования и дешифрования могут быть одинаковыми или разными.

Одной из проблем, связанной с шифрованием, является обеспечение безопасной передачи необходимой информации, которую можно использовать для генерирования требуемых криптографических ключей между передатчиком и приемником. В одном варианте осуществления системы, где применяется алгоритм асимметричного шифрования, используют пары "открытый ключ - секретный ключ". Примером алгоритма шифрования, где используются пары "открытый ключ - секретный ключ", является алгоритм RSA (Rivest, Shamir и Adleman). Системы с открытым ключом могут использовать центры сертификации, которые хранят сертификаты или другую информацию о ключах, с помощью которой можно получить и/или аутентифицировать один ключ из пары ключей. Для реализации указанных асимметричных алгоритмов необходимо иметь значительные ресурсы для обработки данных. Многим периферийным компьютерным устройствам не хватает ресурсов обработки для эффективного выполнения указанных асимметричных алгоритмов за приемлемый интервал времени. Криптографические системы с открытым ключом являются уязвимыми в отношении атак на избранный незашифрованный текст.

В компьютерных средах используется множество различных аппаратных компонентов, в том числе компьютер, а также такие периферийные устройства, как дисплей, мышь, принтер, персональное цифровое информационное устройство (PDA) и клавиатура. Хотя некоторые тракты связи в компьютерной системе можно считать безопасными, это вовсе не означает, что безопасными являются все тракты связи в компьютерной системе. Раз так, то для некоторых трактов связи возможно необходимо шифрование.

Обе стороны должны согласовать алгоритм шифрования и соответствующий ключ (ключи) для установки зашифрованного тракта связи. Однако посылка ключей или посылка информации для извлечения ключей по незащищенному каналу может привести к тому, что информацией о ключе завладеет хакер, в результате чего он получит доступ к последующему зашифрованному трафику. Альтернативой посылке информации о ключах по тракту связи является создание ключей в устройствах. Однако хакерам не составит труда извлечь такого рода информацию из аппаратных средств.

Одним из решений для таких периферийных устройств, как, например, некоторые беспроводные клавиатуры, является запрос пользователю на ввод с клавиатуры цепочки символов ключа, которая появится на компьютерном дисплее. Цепочку символов ключа используют для генерирования ключа в периферийном устройстве. Длина цепочки символов ключа может составлять, например, 16 или более символов. Символы в этих цепочках символов для ключей обычно являются случайными. Ввод с клавиатуры указанных цепочек символов ключа часто занимает много времени, приводит к путанице и появлению ошибок. Помимо этого, также существует вероятность того, что непредусмотренное или нежелательное третье лицо сможет подглядеть эту цепочку символов ключа визуально либо с помощью камеры, прослушивания работы клавиатуру и т.д.

По всем вышеупомянутым причинам существует потребность в системе или способе шифрования, который обеспечит пересылку информации о ключах, исключая при этом возможность ее перехвата со стороны хакеров и неуполномоченных третьих лиц.

Сущность изобретения

Изобретение относится к системе внеполосной связи и соответствующему способу. Система внеполосной связи включает в себя тракт передачи зашифрованных данных, который сконфигурирован для пересылки зашифрованных данных. Система внеполосной связи содержит оптический внеполосный канал, который физически отделен от тракта передачи зашифрованных данных. Оптический внеполосный канал проходит между оптическим передатчиком и оптическим приемником. Оптический внеполосный канал сконфигурирован для передачи информации о ключах от оптического передатчика к оптическому приемнику.

Перечень чертежей

На всех чертежах одинаковые ссылочные позиции относятся к одинаковым признакам и компонентам.

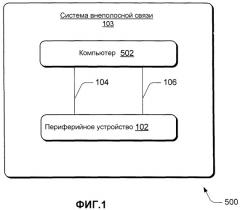

Фиг.1 - компьютерная среда, включающая в себя один вариант осуществления системы внеполосной связи;

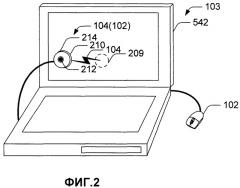

фиг.2 - один вариант осуществления системы внеполосной связи;

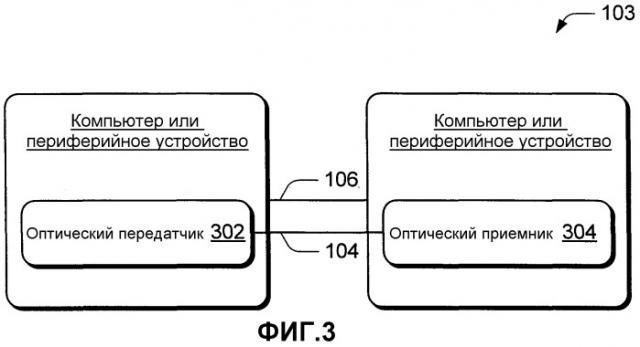

фиг.3 - один вариант осуществления системы внеполосной связи, включающий в себя оптический передатчик и оптический приемник, а также оптическую линию связи, сформированную между ними;

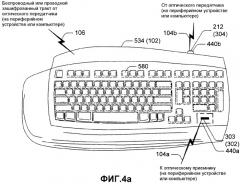

фиг.4а - вид сверху на один вариант осуществления части периферийного устройства системы внеполосной связи, где периферийное устройство сконфигурировано в виде беспроводной клавиатуры;

фиг.4b - вид сбоку на периферийное устройство по фиг.4а, где оптический приемник демонстрируется в разрезе по линиям 4b-4b;

фиг.5 - другой вариант осуществления системы внеполосной связи, где оптический внеполосный канал проходит между компьютером и периферийным устройством, таким как оптическая мышь;

фиг.6 - компьютерная среда, включающая в себя систему внеполосной связи.

Подробное описание изобретения

Один аспект данного изобретения включает в себя распространение информации о ключах от оптического передатчика к оптическому приемнику по оптическому внеполосному каналу способом, позволяющим обеспечить последующую безопасную передачу по тракту зашифрованных данных. Устройство, выбранное для генерирования информации о ключах, часто включает в себя операционную систему, поскольку любое устройство со сложной операционной системой обычно может обеспечить быстрое и надежное вычисление псевдослучайного симметричного ключа. Затем оптический передатчик этой системы передает информацию о ключе на оптический приемник. Во многих вариантах осуществления конфигурация оптического приемника предполагает его размещение в периферийном устройстве, таком как клавиатура, принтер, дисплей, персональное цифровое информационное устройство (PDA) или мышь. После приема оптическим приемником информации о ключе по оптическому внеполосному каналу эту информацию о ключе используют для генерирования ключа (либо одного ключа из пары ключей). Затем подходящие ключи могут быть сохранены обеими сторонами и использованы для шифрования и/или дешифрования данных, передаваемых между ними. В рамках данного описания термин "информация о ключе" или "данные о ключе" описывает любую информацию (включающую в себя сам ключ), которую можно использовать для получения ключа. В рамках объема настоящего описания любой конец оптического внеполосного канала может изначально генерировать или принимать информацию о ключе, а затем передавать информацию о ключе на противоположную сторону оптического внеполосного канала для генерирования ключа.

Некоторые компьютерные аппаратные и программные системы могут устанавливать безопасное сотрудничество между программными средствами и периферийными устройствами. Раскрытые здесь способы предоставляют недорогой, простой и надежный альтернативный вариант, где затруднен перехват данных со стороны неуполномоченных третьих лиц. Один аспект настоящего изобретения представляет собой систему неполосной связи для установления зашифрованной связи между операционной системой (OS) и периферийными устройствами в компьютерной среде 500, как показано на фиг.6. На фиг.6 в качестве примеров представлены тракты внеполосной связи 104а, 104b, 104с, 104d, 104e, 104f, 104g и 104h. Система внеполосной связи предоставляет способ для распространения информации о ключе на другие периферийные устройства и компьютеры в компьютерной среде, которую можно использовать для шифрования данных.

Один вариант осуществления данного изобретения обеспечивает оптический внеполосный канал 104, который способен нести информацию о ключе. Оптический внеполосный канал 104 отличается от тракта зашифрованных данных, обычно используемого для передачи зашифрованных данных. Например, на фиг.1 показана блок-схема одного варианта осуществления компьютерной среды 500, которая включает в себя компьютер 502, периферийное устройство 102 и систему внеполосной связи 103. Система внеполосной связи 103 включает в себя оптический внеполосный канал 104 и тракт 106 зашифрованных данных.

В этом описании один вариант осуществления компьютера 502 представляет часть компьютерной среды 500, которая включает в себя центральный процессор (CPU), основную операционную систему и память. Для обеспечения пользовательского интерфейса и пересылки данных с компьютером 502 электронным путем либо с помощью проводного или беспроводного соединения связаны периферийные устройства 102, такие как мышь, клавиатура, компьютерный дисплей, PDA и т.п. Тракт 106 зашифрованных данных может передавать либо зашифрованные, либо незашифрованные данные. Различные варианты осуществления тракта 106 зашифрованных данных могут включать в себя проводное соединение, беспроводное соединение, инфракрасную линию связи либо любое другое подобное соединение, каковое обычно имеется между компьютерами и их соответствующими периферийными устройствами для пересылки данных между ними.

Термин "внеполосный" указывает на то, что оптический внеполосный канал 104 физически отделен от тракта 106 зашифрованных данных. Термин "внеполосный" в его самом широком смысле указывает на то, что используется отдельный тракт связи, который отличается от тракта связи, по которому передают большой объем данных. В действительности, термин "внеполосный" взят из проводных телефонных технологий. При внеполосном обмене сигналами можно передавать и принимать такую информацию, как информация о ключе шифрования. Один вариант осуществления этого изобретения относится, в частности, к симметричному шифрованию, поскольку симметричное шифрование требует пересылки между компьютерами идентичных ключей. Во многих случаях симметричное шифрование отличается высоким быстродействием, поскольку симметричные ключи часто включают в себя только 128 битов данных, что является относительно малой величиной. Внеполосный канал представлен как оптический, хотя в некоторых вариантах осуществления для передачи информации о ключе можно использовать другие среды.

Современная криптография использует ключи, причем обе стороны обычно должны согласовать формат ключей и информацию о ключах. Принципы, лежащие в основе системы 103 внеполосной связи, предполагают использование любого криптографического алгоритма, в котором применяется ключ. Обычно ключи имеют заранее установленное предельное время использования (секунды, дни или даже месяцы в зависимости от применения), что ограничивает некоторые атаки при многократном использовании ключей и информации о ключах. В альтернативном варианте ключи могут не иметь предельного времени использования. Чтобы установить и поддерживать безопасную связь, каждая из двух сторон должна обладать ключом, который является секретным для других, что необходимо для шифрования.

Для зашифрованной связи обе стороны нуждаются в подходящих ключах. Имеются алгоритмы безопасного обмена ключами, где обе стороны, имеющие ключи, осуществляют связь, а подслушивающее третье лицо при этом не может овладеть ключом. Эти безопасные алгоритмы обмена ключами часто весьма сложны и требуют наличия значительной полосы пропускания и/или безопасной связи с доверенными третьими лицами. В случае использования короткого ключа, который чувствителен к лобовым атакам, необходимо иметь короткое предельное время его использования. Часто используют короткие (временные) ключи, которые применяются для получения более длинных ключей, при этом более длинные ключи можно использовать в течение более длительного периода времени.

Важно обеспечить безопасный оптический внеполосный канал 104, который обеспечивает уровень защиты в зависимости от конкретного применения. В некоторых вариантах также важно, чтобы оптический внеполосный канал 104 был простым и/или недорогим. В данном описании предполагается, что сторона, которая наиболее приспособлена для генерирования псевдослучайных чисел, используемых для получения информации о ключе, и будет той стороной, которая также генерирует информацию о ключе, передаваемую другой стороне. Обычно стороной, которая наиболее приспособлена для генерирования псевдослучайных чисел, является компьютер 502, включающий в себя операционную систему. Во многих вариантах осуществления периферийное устройство 102 включает в себя оптический приемник, который сообщается с одним концом оптического внеполосного канала 104. Ключ, полученный на основе информации о ключе, можно использовать для установления безопасной связи между сторонами после ее пересылки.

Желательно упростить криптографические алгоритмы, связанные с некоторыми периферийными устройствами 102, такими как клавиатуры, принтеры, устройства PDA, дисплеи и компьютерные мыши. Некоторые периферийные устройства 102 включают в себя, например, относительно недорогие контроллеры, разработанные для обеспечения функционирования обычных периферийных устройств. Из-за конкурентного характера ценообразования и сущности периферийных устройств изготовление более сложных и дорогих контроллеров периферийных устройств, способных выполнять шифрование по множеству типов, нежелательно из-за связанных с этим дополнительных расходов на более сложный контроллер. Кроме того, некоторые безопасные криптографические алгоритмы с вычислительной точки зрения слишком сложны для простых компьютерных устройств, чтобы их можно было включить в состав некоторых периферийных устройств 102.

При асимметричном шифровании каждая сторона обладает одним ключом из пары ключей. Пара ключей включает в себя открытый ключ и секретный ключ. Без использования секретного ключа дешифровка сообщений, зашифрованных открытым ключом, чрезвычайно трудна и занимает много времени, и наоборот. Асимметричное шифрование (известное также как шифрование открытым ключом) предполагает использование разных ключей для шифрования и дешифрования. Стороны, желающие осуществлять связь с использованием асимметричного шифрования, обмениваются открытыми ключами, которые затем можно использовать для шифрования сообщений друг другу. Затем каждая принимающая сторона использует свой секретный личный ключ для расшифровки посланных им сообщений. Один вариант осуществления шифрования открытым ключом основан на алгоритме RSA (Rivest, Shamir и Adleman).

При симметричном шифровании обе стороны обладают общей информацией для генерирования ключей как для шифрования, так и дешифрования сообщения. Обычно одна сторона генерирует ключ и отправляет его другой стороне безопасным способом. Третьи лица (или устройства) также могут распространять ключи безопасным способом. Некоторые варианты симметричных алгоритмов включают в себя алгоритм DES (стандарт шифрования данных), тройной DES, алгоритм AES (усовершенствованный стандарт шифрования), алгоритм RC4 и т.д. Симметричное шифрование желательно использовать в раскрытом варианте осуществления системы 103 внеполосной связи, поскольку в ней применяются ключи значительно меньшего размера, чем при асимметричном шифровании. При симметричном шифровании общепринято использовать ключи длиной 128 бит, которые значительно короче, чем ключи, используемые для асимметричного шифрования.

В определенном варианте осуществления системы 103 внеполосной связи имеются проблемы, связанные с использованием асимметричного шифрования. Затраты на асимметричное шифрование высоки. Ассиметричные алгоритмы требуют интенсивных вычислений, поскольку в них используются длинные ключи. Как таковое, асимметричное шифрование требует значительного объема памяти для программ (ПЗУ, ROM) рабочей памяти (ОЗУ, RAM) и времени. При асимметричном шифровании нет гарантии, что принятый открытый ключ действительно поступил от предполагаемой стороны. При атаке со стороны "посредника" ("man-in-the-middle" attack) злоумышленник может выступать в качестве другой стороны по отношению к каждой из первоначальных сторон и перехватить данные либо вставить ложные данные.

Для разрешения такого рода проблем, связанных с асимметричным шифрованием, используют доверенные третьи стороны для "сертификации", подтверждающей, что конкретный открытый ключ принадлежит конкретной стороне. Например, изготовитель периферийного устройства 102 может иметь доверенную третью сторону, сертифицирующую его ключ. Затем изготовитель помещает этот ключ и его сертификат в память периферийного устройства 102 для предоставления операционной системе (OS) компьютера. В случае, когда злоумышленники вскрывают ключ в памяти и получают таким образом возможность выступать в качестве "посредника", сертификаты могут быть помечены стороной, выдавшей сертификат, как "аннулированные". Однако стороны, принимающие сертификаты, должны иметь возможность связаться со стороной, выдавшей сертификат, чтобы определить, аннулирован ли он. К сожалению, пользователь может не знать, что указанные стороны соединены со стороной (сторонами), выдавшей сертификат.

Другое слабое место асимметричного шифрования проявляется, если зашифрованное сообщение является предсказуемым либо выбирается из ограниченного набора возможных сообщений. Поскольку лицо, предпринимающее атаку, имеет доступ к открытому ключу, использованному для шифрования сообщения, он может использовать этот ключ для шифрования всех возможных сообщений, а затем просто сопоставить перехваченное сообщение с этим набором сообщений, чтобы определить незашифрованное сообщение.

Для получения симметричных ключей посредством различных алгоритмов обмена ключами, не связанных с шифрованием, используют другие варианты распространения информации о ключах. Однако эти алгоритмы обычно также не выдерживают атаки "посредника", требуют генерирования случайных чисел (что является трудной задачей для ряда аппаратных средств) и/или связаны со значительными вычислительными трудностями. По этим причинам асимметричное шифрование и другие алгоритмы обмена ключами могут оказаться нежелательными для распространения ключей в относительно недорогих периферийных устройствах.

Таким образом, система 103 внеполосной связи, установленная между компьютером 502 и периферийным устройством 102, обеспечивает безопасное средство распространения информации о ключах. В системе 103 внеполосной связи для распространения информации о ключах используется внеполосный оптический канал 104. "Внеполосное" распространение означает распространение информации о ключах по оптическому внеполосному каналу (или "полосе") 104, который не несет зашифрованный трафик, как это делает тракт 106 зашифрованных данных. Вместо этого оптический внеполосный канал 104 несет информацию о ключах, к примеру, сам ключ.

При использовании некоторых современных подходов пользователь печатает данные о ключе на клавиатуре, например, на основе символов, которые отображаются на защищенном компьютером дисплее. Таким путем тракт 106 зашифрованных данных не используется для передачи по меньшей мере части информации о ключе. Однако не все периферийные устройства имеют клавиатуру или другое устройство ввода, пригодное для пользователя, и не все персональные компьютеры имеют подходящий дисплей, защищенный от подглядывания. Также этот способ подвержен воздействию ошибок пользователя и может отчасти запутать пользователя.

Периферийные устройства 102 на проводной основе включают в себя клавиатуры, принтеры, дисплеи, устройства PDA, мыши, другие устройства управления курсором и т.д. Периферийные устройства указанных типов можно также сконфигурировать с использованием беспроводных линий связи. К примерам беспроводных протоколов относятся протокол беспроводной сети IEEE 802.11 и протокол Bluetooth. Часто затруднительно и/или дорого установить проводные соединения или беспроводные линии связи к периферийным устройствам в виде безопасных соединений. Например, когда пользователь использует беспроводную клавиатуру, беспроводную мышь, беспроводные принтеры, беспроводное устройство PDA либо другие беспроводные периферийные устройства 102, он посылает через беспроводную линию связи информацию о ключах. Пользователь не хочет, чтобы кто-либо, имеющий радиоприемник, смог бы перехватить и прочитать эти объемные данные. Чтобы ограничить считывание указанных объемных данных, эти данные должны быть зашифрованы с использованием ключа. Проблема заключается в том, что для шифрования необходим ключ и обе стороны, осуществляющие связь, должны иметь соответствующий ключ (или один ключ из пары ключей). Как таковые, различные варианты осуществления систем внеполосной связи могут использовать беспроводные периферийные устройства, а также периферийные устройства на основе проводных соединений.

При наличии системы 103 внеполосной связи, которая имеет незащищенный тракт 106 зашифрованных данных, информация или данные о ключах не может быть передана по каналу передачи зашифрованных данных с использованием менее ресурсоемких алгоритмов, чем, например, алгоритмы обмена ключами. В указанных алгоритмах обмена ключами обе стороны часто должны обращаться к доверенной третье стороне (например, центру сертификации или другому устройству), чтобы получить информацию или данные о ключах безопасным образом.

Система 103 внеполосной связи обеспечивает способ получения информации о ключах в оптическом приемном устройстве с уменьшенной вероятностью того, что третья сторона сможет подключиться к процессу обмена ключами. Таким образом, система 103 внеполосной связи дает решение классической проблемы обмена информацией о ключах в криптографии.

Конфигурация современных систем безопасной связи повышает безопасность обмена информацией о ключах, используемого для распространения или приема информации о ключах. В указанных системах пользователь генерирует информацию о ключе (такую как сам ключ), которая передается "из рук в руки" безопасным способом другой стороне. Это является наиболее эффективной и безопасной технологией распространения ключей. В случае особо уязвимой информации такую информацию о ключах распространяют курьеры в виде дипломатических кодов с использованием данной технологии. Информация о ключах предоставляется надежному курьеру, а затем этот курьер доставляет информацию о ключах по безопасному пути третьей стороне. Затем третья сторона использует информацию о ключах для шифрования. Важно, чтобы путь, безопасный для системы распространения ключей, был бы эффективным. К сожалению, использование курьеров связано с большими затратами, и пользователь вынужден доверять конкретному курьеру.

Одним из аспектов настоящего изобретения является воспроизведение упомянутого процесса распространения ключей путем использования периферийного устройства 102 для передачи и/или приема информации о ключах. Базовая предпосылка заключается в том, что при наличии беспроводного устройства тракт между компьютерный устройством и периферийным устройством 102 является незащищенным. Именно поэтому в первую очередь необходимо шифровать данные, передаваемые по упомянутому тракту. Следовательно, важно найти безопасный и недорогой способ передачи информации о ключах в виде ключей и других данных для обеспечения безопасности между компьютером и периферийным устройством 102.

Как только периферийное устройство 102 получает информацию о ключе, периферийное устройство извлекает ключ и использует его для шифровки сообщения, которое передается компьютеру. Это сообщение указывает компьютеру, что между компьютером 502 и периферийным устройством 102 установлен безопасный оптический внеполосный канал 104.

На фиг.2 показан один вариант осуществления оптического внеполосного канала 104 (входящего в состав системы 103 внеполосной связи), установленного между компьютером 502 и периферийным устройством 102. Компьютер 502 включает в себя передающую часть, сформированную в виде части компьютерного дисплея или монитора 542, который отображает изображение на основе информации о ключах, сгенерированной в других частях компьютера 502. Компьютерный дисплей или монитор 542 может отображать информацию о ключе на компьютерном дисплее или мониторе 542 в относительно небольшой зоне 209.

Оптический внеполосный канал 104 включает в себя зону 209 компьютерного дисплея или монитора 542, устройство 210 закрытой связи и соединение 211 между двумя устройствами, которое позволяет передавать данные между ними. Устройство 210 закрытой связи включает в себя оптический детектор 212. В некоторых вариантах осуществления устройство закрытой связи отсутствует, а оптический детектор, например, может быть переносным и быть установлен относительно другого оптического передатчика таким образом, чтобы принимать информацию о ключах. В частности, это может быть в случае относительно недорогих оптических внеполосных каналов 104 и/или в тех вариантах, где безопасность оптического внеполосного канала 104 не имеет большого значения. Например, некоторые персональные компьютеры (PC) могут быть оснащены оптическим внеполосным каналом 104 для широкого круга пользователей. Для указанных пользователей может оказаться важным использование оптического внеполосного канала 104 либо с устройством 210 закрытой связи, либо без него, в зависимости от конкретной прикладной задачи.

Устройство 210 закрытой связи показано на фиг.2 физически отделенным от зоны 209 на компьютерном дисплее, что является одним из вариантов осуществления изобретения. Это отделение устройства 210 закрытой связи от зоны 209 иллюстрирует важные компоненты системы 103 внеполосной связи. В другом варианте осуществления устройство 210 закрытой связи сконструировано таким образом, что оно тесно прилегает к зоне 209, скрывая от третьих сторон любые данные, которые передаются по оптическому внеполосному каналу 104. Чем лучше устройство 210 закрытой связи способно перекрывать или заслонять световое излучение, проходящее через оптический внеполосный канал 104, тем этот вариант осуществления системы 103 оптической внеполосной связи окажется безопаснее. Для обеспечения достаточной близости устройства закрытой связи к зоне 209 с целью уменьшения (в некоторых случаях до пренебрежимо малых уровней) утечки в окружающую среду светового излучения, которое проходит через внеполосный канал, можно предложить использование таких средств, как затворы, позиционные датчики, оптические заглушки, конкурирующие источники света. Световое излучение, доходящее до соседнего оборудования, потенциально может быть обнаружено третьим лицом. Чем важнее задача поддержания секретности информации о ключах, тем более сложными и дорогими могут оказаться защитные средства, препятствующие подсматриванию со стороны непредусмотренных третьих лиц.

Оптический детектор 212 обычно включает в себя программные средства оптического распознавания образов (OCR) и может распознавать оптический образ, относящийся к переданной информации о ключе, на части компьютерного дисплея или монитора 542 (то есть в зоне 209). Во время работы пользователю предлагается расположить устройство 210 закрытой связи таким образом, чтобы оптический детектор 212 был направлен так, чтобы обнаруживать информацию о ключах, отображаемую в зоне 209 компьютерного дисплея 542. После того как оптический детектор 212 размещен над зоной компьютерного дисплея 542, информация о ключах может оптически отображаться в указанной зоне компьютерного дисплея 542, причем эта зона заслонена монтажной частью. В одном варианте осуществления от компьютерного дисплея на устройство 210 закрытой связи будет передаваться изображение сигнала несущей. Когда устройство закрытой связи обнаружит сигнал несущей, оно может послать по тракту основных данных сообщение, указывающее, что устройство готово принимать информацию о ключе. В других вариантах осуществления индикация того, что устройство закрытой связи расположено над зоной 209 дисплея, обеспечивается либо пользователем (например, пользователь нажимает кнопку, когда устройство закрытой связи помещено над упомянутой зоной), либо датчиком близости, который определяет момент, когда устройство закрытой связи оказывается достаточно близко к упомянутой зоне, для адекватного экранирования светового излучения, передаваемого в этой зоне.

Варианты осуществления оптического внеполосного канала 104, выполненные в виде оптических линий связи для передачи информации о ключах, как было здесь сказано, имеют ряд преимуществ, в частности, они относительно недороги. Помимо этого, оптические линии связи не проходят через стены и могут быть заслонены или скрыты устройством закрытой связи. Из-за уменьшения светового излучения за пределы устройства закрытой связи атака или дешифрование ключей без того, чтобы об этом не узнал пользователь, будет затруднено. Правильно подобранные конфигурация, форма или материал устройства 210 закрытой связи также смогут уменьшить вероятность указанной атаки или дешифровки информации о ключах. Другим способом уменьшения вероятности перехвата является передача оптических данных с частотой, при которой затруднено выполнение видеозаписи с помощью типовой видеокамеры.

Монтажные части устройства закрытой связи уменьшают генерируемое устройством 210 закрытой связи световое излучение, связанное с распространением информации о ключах. Это уменьшение происходит в результате ограничения утечки светового излучения между компьютерным дисплеем 542 и монтажными частями устройства закрытой связи. Другими словами, монтажные части можно сконструировать таким образом, чтобы уменьшить утечку светового излучения из оптического внеполосного канала 104 и тем самым контролировать доступ к передаваемой информации о ключе. Любое световое излучение такого рода, которое может утекать между зоной 209 и монтажными частями, должно быть ограничено до уровня, не позволяющего соглядатаям обнаружить информацию о ключе. Затем оптический детектор 212 обнаруживает информацию о ключе, сгенерированную компьютерным дисплеем 542.

Устройство 210 закрытой связи уменьшает вероятность обнаружения данных, передаваемых по оптическому внеполосному каналу 104. Поэтому желательно иметь такую конфигурацию устройства закрытой связи, которая сможет уменьшить утечку светового излучения, связанного с информацией о ключе, при прохождении света через внеполосный канал. Например, монтажные части устройства 210 закрытой связи могут содержать резину или другой деформируемый материал для обеспечения усиленной герметизации между оптическим передатчиком и оптическим приемником. Концепция использования оптических потоков данных для передачи информации о ключах по системе 103 внеполосной связи является эффективной, недорогой и позволяет относительно просто обеспечить защиту с предоставлением различных уровней безопасности.

Вариант осуществления системы 103 внеполосной связи, описанной в связи с фиг.2, сконфигурирован таким образом, что часть (зона) компьютерного дисплея (например, монитора) действует в качестве оптического передатчика, который передает информацию о ключе на оптический приемник, расположенный в устройстве 210 закрытой связи. При использовании монитора в качестве оптического передатчика скорость передачи данных для каждого пикселя ограничивается частотой обновления монитора (составляющей обычно от 60 Гц до 100 Гц). Максимальная скорость пересылки информации о ключах реализуется, если для обмена ключами используется единственный пиксель и монохромный цвет. Имеется множество различных технологий, позволяющих увеличить скорость пересылки информации о ключах, которая может отображаться на компьютерном дисплее.

При использовании нескольких пикселей скорость передачи возрастает с кратностью частоты обновления. Например, для обмена информацией о ключах можно использовать блок 64 на 64 пикселя, где во время каждого обновления на экране компьютерного дисплея можно передавать 4096 значений информации о ключах. В альтернативном варианте для обмена информацией о ключах на экране может отображаться множество строк. Кроме того, пиксель может иметь один из множества различных цветов, причем каждый цвет представляет отличное от других значение, которое можно использовать для обмена информацией о ключах. При этом для пересылки значительного объема информации о ключах через компьютерный дисплей или монитор на оптический приемник можно использовать большое количество различных технологий. Следует учесть, что систему 103 внеполосной связи не используют для пересылки больших объемов данных, а используют только для передачи на оптический приемник небольшого объема данных, которые связаны с информацией о ключах.

На фиг.3 представлена блок-схема одного варианта осуществления оптического внеполосного канала 104, включающего в себя обобщенную конфигурацию "оптический передатчик 302/оптический приемник 304". Как таковой, передатчик 302 включает в себя источник 303 света, который осуществляет безопасную передачу информации о ключе на оптический приемник 304, используя оптический внеполосный канал 104, который отличается от тракта 106 зашифрованных данных. В данном описании раскрыто множество вариантов осуществления оптического внеполосного канала 104, которые скомпонованы для передачи информации о ключах между оптическим передатчиком 302 и оптическим приемником 304.

Сразу после посылки информации о ключе на периферийное устройство ключ можно сохранить в энергонезависимой памяти, чтобы избежать необходимости повторения процесса обмена ключами после отключения. Длительность хранения в энергонезависимом ОЗУ может быть постоянной либо может быть ограничена сроком хранения/обновления для обеспечения дополнительной безопасности. В данном описании термины "информация о ключах" и "ключи" включают в себя пару ключей в схемах шифрования с секретным ключом. Информация о ключах включает в себя пары ключей либо используется для генерирования пар ключей. Пары ключей хранятся в компьютере 500 и могут быть использованы для шифрования данных, которыми обмениваются компьютер и периферийное устройство.

Оптический передатчик может включать в себя различные варианты осуществления оптического источника 303, расположенного в оптическом передатчике 302, которые включают в себя, но не только: основной дисплей PC, светодиод (LED) клавиатуры, порт IrDA (стандарт передачи данных в инфракрасном диапазоне) или другой источник видимого или невидимого излучения. Обычно упомянутые компьютеры 500, как показано на фиг.6 (такие как персональный компьютер или портативный компьютер), в настоящее время включают в себя указанные интегрированные или периферийные устройства, встроенные в систему, содержащие источники светового излучения, которые могут быть использованы в качестве оптических передатчиков. Световое излучение от этих источников света может модулироваться таким образом, чтобы его можно было использовать для передачи информации о ключах, так чтобы можно было свести к нулю (или по меньшей мере минимизировать) затраты на дополнительные аппаратные средства. Примеры источников света в типовых компьютерах, которые могут действовать в качестве оптических передатчиков, включают в себя: клавиатурные светодиодные дисплеи либо дисплеи на элект