Управление цифровыми правами

Иллюстрации

Показать всеИзобретение относится к способу и устройству для управления цифровыми правами. Техническим результатом является повышение степени защиты при работе с цифровым содержанием. Когда авторизация на основе сервера недоступна, разрешаются операции с меньшим риском путем выполнения внутренней схемы авторизации. Способ для авторизации действия, подлежащего выполнению над цифровым элементом, заключается в определении членов первой группы действий, включающих в себя первую предварительно определенную группу действий, выполняющихся над цифровым элементом, и второй группы действий, включающих в себя вторую предварительно определенную группу действий, выполняющихся над цифровым элементом; определении действия, выполняемого устройством над цифровым элементом; сравнении предварительно определенного действия, подлежащего выполнению над цифровым элементом, с действиями, включенными в каждую из указанных групп действий; выполнении внешней авторизации с доступом к разрешающему серверу, если действие принадлежит к первой группе действий; выполнении внутренней авторизации устройством, если действие принадлежит ко второй группе действий; и разрешении действия, подлежащего выполнению над цифровым элементом, если результат применяемой одной из указанных авторизации положителен. 2 н. и 11 з.п. ф-лы, 5 ил.

Реферат

Область техники

Настоящее изобретение относится к управлению цифровыми правами и, в частности, к способу и устройству для управления цифровыми правами как на основе сервера, так и не на основе сервера.

Уровень техники

Управление цифровыми правами (УЦП, DRM) обычно используется для управления копированием, распределением и воспроизведением цифрового содержимого, такого как музыка, игры, видео, изображения, книги, карты, программное обеспечение,..., и т.д. Как известно, некоторые операции УЦП над цифровым содержимым в действительности являются более производительными и поэтому разрешать их потенциально более опасно, чем другие операции. Например, операции "подсчета воспроизведений", "просмотра со взиманием повременной оплаты", "предоставления во временное пользование", "копирования" или "переноса" являются более производительными, чем другие более простые операции, такие как операции "воспроизведения". Дополнительно, некоторые из этих операций требуют, чтобы система УЦП поддерживала информацию состояния. Например, операция предоставления во временное пользование требует, чтобы система УЦП запоминала состояние предоставления во временное пользование. Так же, как в случае предоставления во временное пользование физической копии содержимого, когда цифровое содержимое предоставляется во временное пользование другому объекту, первоначальный владелец может не иметь содержимого в течение времени предоставления во временное пользование. Эта информация состояния должна поддерживаться в защищенном виде, чтобы гарантировать надлежащее осуществление прав собственности. Подобным образом операции "копирования" или "передачи" могут обусловить потребность в отслеживании количества копий, а операция "подсчета воспроизведений" может вызвать потребность в отслеживании количества воспроизведений.

Для учета этих более производительных операций системы УЦП установили различные схемы для реализации правил УЦП и поддержания информации состояния. Например, как описано в патенте US № 6236971, каждое право использования может определять цифровой мандат (разрешение), который должен иметься до осуществления права. Мандат, описанный в патенте № 6236971, перемещается с содержимым и "компостируется" агентом разрешения, когда осуществляется действие над содержимым. Вследствие необходимости «компостирования» мандатов агентом, этот агент несет ответственность за поддержание информации состояния. Этот агент может постоянно находиться в местном хранилище информации с содержимым или может являться "специальным" агентом разрешений, постоянно находящимся в другом хранилище информации.

Очевидно, что информация состояния может постоянно находиться либо локально в устройстве, либо удаленно на сервере. Система УЦП на основе сервера может обеспечить более защищенную систему УЦП. Однако во многих ситуациях непрерывный контакт с доверенным сервером неосуществим. Например, пользователь, использующий сотовый телефон, может иметь только прерывистый доступ к серверу из-за того, что пользователь то входит в зону обслуживания, то выходит из зоны обслуживания системы сотовой связи. Очевидно, что локальное хранение информации состояния решает эту проблему, однако, оно может привести к снижению защищенности при данном варианте осуществления.

Проблема, заключающаяся в том, где хранить защищенным образом информацию состояния, становится еще более актуальной в системе УЦП на основе доменов. В системе УЦП на основе доменов к цифровому содержимому может иметь одновременный доступ множество устройств. Информация состояния для более производительных операций УЦП, таких как предоставление во временное пользование или копирование, не может быть сохранена локально, так как если одно устройство в домене выполняет одну из этих более производительных операций, другие устройства в домене также должны иметь информацию об этом. Система УЦП на основе сервера могла бы обеспечить централизованное хранилище для информации состояния. Однако в случае, когда непрерывный контакт с доверенным сервером неосуществим, например как в случае с сотовыми телефонами, возможности пользователя уменьшаются. Например, когда контакт с сервером пропадает, никакие действия над цифровым содержимым не допускаются. Кроме того, обмен информацией с центральным сервером для всех операций УЦП может привести к непомерным затратам на оплату беспроводной передачи информации для узкополосных систем, таких как системы сотовой связи.

Таким образом, существует потребность в способе и устройстве, обеспечивающих более высокую степень защиты, предоставленную УЦП на основе сервера, и работающих с доменом устройств, но при этом, позволяя пользователю прервать контакт с сервером и продолжать выполнение некоторых действий над цифровым содержимым.

Краткое описание чертежей

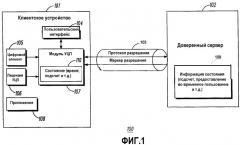

Фиг.1 - блок-схема системы связи, использующей управление цифровыми правами в соответствии с предпочтительным вариантом осуществления настоящего изобретения.

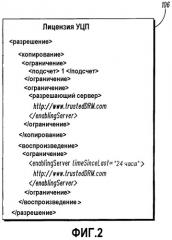

Фиг.2 - лицензия управления цифровыми правами в соответствии с предпочтительным вариантом осуществления настоящего изобретения.

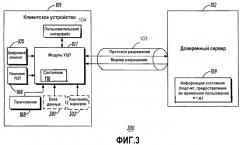

Фиг.3 - блок-схема системы связи, использующей управление цифровыми правами в соответствии с альтернативным вариантом осуществления настоящего изобретения.

Фиг.4 - блок-схема системы связи, использующей управление цифровыми правами в соответствии с дополнительным альтернативным вариантом осуществления настоящего изобретения.

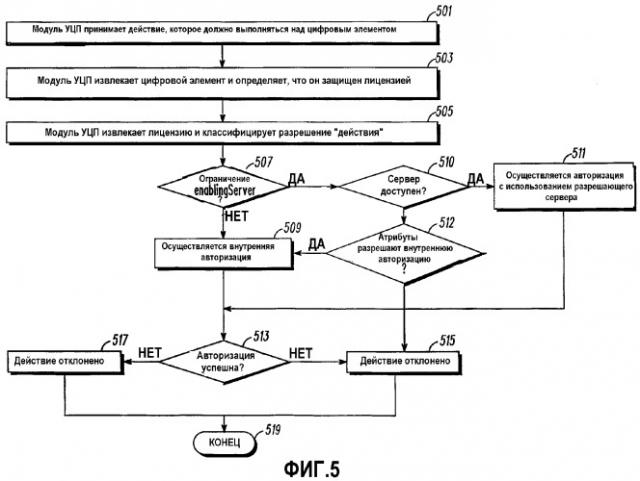

Фиг.5 - блок-схема, иллюстрирующая функционирование систем связи, представленных на Фиг.1, Фиг.3 и Фиг.4, в соответствии с различными вариантами осуществления настоящего изобретения.

Подробное описание чертежей

С учетом вышеупомянутых потребностей заявлены способ и устройство для управления цифровыми правами. В соответствии с предпочтительным вариантом осуществления настоящего изобретения разрешаются различные формы авторизации, причем каждая форма авторизации зависит от действия, осуществляемого над цифровым содержимым. В частности, когда авторизация на основе сервера недоступна, некоторые операции разрешаются путем выполнения внутренней схемы авторизации. Таким образом, более высокая степень защиты, обеспечиваемая УЦП на основе сервера, может требоваться для действий с высоким риском, таких как требующие поддерживания информации состояния, в то же время, когда сервер недоступен, над цифровым содержимым все еще могут предприниматься действия с невысоким риском. Во всех случаях, однако, сервер поддерживает необходимую информацию состояния.

Настоящее изобретение включает в себя способ, содержащий этапы определения действия, которое должно выполняться над цифровым элементом, выполнения внешней авторизации, если действие принадлежит к первой группе действий, и выполнения внутренней авторизации, если действие принадлежит ко второй группе действий.

Настоящее изобретение дополнительно включает в себя способ управления цифровыми правами. Способ содержит этапы определения первого действия, которое должно выполняться над цифровым содержимым и, основываясь на первом действии, использования первой схемы авторизации для обеспечения возможности выполнения первого действия. Настоящее изобретение дополнительно включает в себя определение второго действия, которое должно выполняться над цифровым содержимым и, основываясь на втором действии, использования второй схемы авторизации для обеспечения возможности выполнения второго действия, причем вторая схема авторизации отличается от первой схемы авторизации.

Настоящее изобретение дополнительно включает в себя способ, содержащий этапы определения действия, которое должно выполняться над цифровым элементом, определения того, существует ли маркер для выполнения действия, и, если маркер существует, выполнения внутренней авторизации либо, в противном случае, выполнения внешней авторизации.

Настоящее изобретение дополнительно включает в себя лицензию управления цифровыми правами (УЦП), содержащую действие и разрешающий сервер, который основывается на действии.

Настоящее изобретение дополнительно включает в себя способ, содержащий этапы получения запроса от устройства для выполнения действия над цифровым элементом, определения того, что устройство является частью группы, авторизации действия для выполнения над цифровым элементом, обновления внутренней информации состояния для отражения того, что действие было выполнено над цифровым элементом, и передачи сообщения на все устройства в пределах группы, предписывающего устройствам обновить внутреннюю информацию состояния для отражения того, что над цифровым элементом было выполнено действие.

Наконец, настоящее изобретение включает в себя устройство, содержащее цифровой элемент, лицензию на использование цифрового элемента и модуль управления цифровыми правами (УЦП), причем модуль УЦП определяет действие для выполнения над цифровым элементом и анализирует лицензию для определения способа авторизации цифрового элемента в случае, когда сервер недоступен.

На чертежах одинаковыми ссылочными позициями обозначены одинаковые компоненты. На Фиг.1 представлена блок-схема системы связи 100, использующей УЦП в соответствии с предпочтительным вариантом осуществления настоящего изобретения. Как показано, система связи 100 содержит клиентское устройство 101 и сервер 102, взаимосвязанные через интерфейс 103. В предпочтительном варианте осуществления настоящего изобретения, клиентское устройство 101 предпочтительно содержит устройство, которое периодически теряет контакт с сервером 102, и тогда интерфейс 103 становится недоступным. Такие устройства включают в себя, например, сотовый телефон, который теряет соединение с сервером 102, когда беспроводной интерфейс недоступен. Другие устройства включают в себя, но не ограничиваясь перечисленным, компьютерные приставки к телевизору, автомобильные радиоприемники, сетевые MP3-плейеры, беспроводные персональные цифровые помощники (PDA),..., и т.д. Дополнительно, сервер 102 предпочтительно содержит компьютер или рабочую станцию, которая предоставляет данные авторизации клиентским устройствам, обращающимся к серверу 102.

Клиентское устройство 101 дополнительно содержит пользовательский интерфейс 104, цифровой элемент 105, лицензию 106 и модуль 107 УЦП. В предпочтительном варианте осуществления настоящего изобретения пользовательский интерфейс 104 предпочтительно содержит буквенно-цифровую клавиатуру и дисплей, обычно используемый в существующих сотовых телефонах. Цифровой элемент 105 содержит стандартное цифровое содержимое, такое как, но, не ограничиваясь перечисленным, цифровой музыкальный материал, игры, видео, изображения, книги, карты, программное обеспечение,..., и т.д. Как известно из уровня техники, цифровой элемент 105 может храниться в клиентском устройстве на любых подходящих носителях, которые способны запоминать данные. Такие носители включают в себя, но, не ограничиваясь перечисленным, носители на жестком диске, оперативную память (RAM), постоянное запоминающее устройство (ROM) и т.п. Сервер 102 дополнительно содержит информацию 109 состояния, которая может включать в себя, но, не ограничиваясь перечисленным, отсчеты воспроизведений, данные о предоставлении во временное пользование и т.д.

Предпочтительно лицензия 106 представляет собой модифицированную лицензию УЦП, которая указывает конкретный способ авторизации, основанный на действии, которое должно предприниматься над цифровым элементом 105. Лицензия 106 предпочтительно хранится в памяти (не показана), такой как RAM, ROM, памяти жесткого диска,..., и т.д. Наконец, модуль 107 УЦП предпочтительно содержит контроллер микропроцессора, такой как, но, не ограничиваясь перечисленным, процессор ARM или M*CORE, доступный от различных изготовителей полупроводниковых компонентов. Модуль 107 УЦП использует модифицированный Язык Выражения Прав (ЯВП, REL), такой как Расширяемый Язык Разметки Прав (XrML) или Открытый Язык Цифровых Прав (ODRL). Модуль 107 предоставляет пользователю цифрового содержимого возможность выполнения действий над этим содержимым при помощи анализа лицензии 106 для определения правил, реализованных в лицензии 106.

Предполагается, что все элементы в системе связи 100 известными способами конфигурируются процессорами, блоками памяти, наборами команд и т.п., которые функционируют любым подходящим способом для выполнения описанных функций.

Во время функционирования пользователь попытается выполнить действие над цифровым элементом 105. Такое действие может включать в себя воспроизведение цифрового содержимого. Другие действия включают в себя, но, не ограничиваясь перечисленным, печатание, отображение, передачу, предоставление во временное пользование, копирование, просмотр со взиманием повременной оплаты, одноразовое воспроизведение,..., и т.д. Как очевидно специалисту в данной области техники, обычное действие будет содержать выполнение приложения 108. Приложение 108 предпочтительно содержит процессоры/наборы команд, необходимые для выполнения запрашиваемого действия. Например, цифровой элемент 105 может содержать музыку, закодированную известным способом, таким как аудиофайл формата MPEG Audio Layer 3 (MP3), в то время как приложение 108 содержит стандартный MP3-плейер. Пользователю может быть желательным "воспроизвести" музыкальный файл. После получения команды от пользователя и после проверки лицензии УЦП для определения прав пользователя приложение 108 (в этом случае, MP3-плейер) выполняет задачи, необходимые для воспроизведения цифрового элемента.

Как описано выше, некоторые действия, выполняемые над цифровым содержимым 105, требуют поддержания информации состояния. Известные из предшествующего уровня техники системы УЦП на основе сервера либо требуют, чтобы устройство устанавливало связь с доверенным сервером всякий раз, когда над цифровым содержимым выполняется какое-либо действие, либо используют схемы, основанные на мандатах (например, патент US № 6236971). Поэтому в системе УЦП на основе сервера пользователю препятствуется выполнение любых действий над цифровым содержимым при нахождении вне зоны охвата сервера, или мандат (разрешение) должно посылаться вместе с содержимым. Другими словами, даже те действия над цифровым содержимым, которые не требуют поддержания информации состояния, потребуют мандата или будут воспрепятствованы, если пользователь находится вне зоны охвата сервера.

Для решения этой проблемы в предпочтительном варианте осуществления настоящего изобретения лицензия 106 содержит определенную для данного конкретного действия схему авторизации для случая, когда сервер 102 недоступен. Более подробно, для первой (с более высоким риском) группы действий над цифровым элементом 105 требуется авторизация на основе сервера, однако, для второй (с менее высоким риском) группы действий иногда может быть допустимой авторизация, не основанная на сервере. Поэтому в соответствии с предпочтительным вариантом осуществления настоящего изобретения конкретный файл (цифровой элемент 105) будет иметь множество схем авторизации, каждая из которых зависит от действий, совершаемых над файлом. Поэтому, когда запрашивается выполнение действия над цифровым содержимым 105, модуль 107 УЦП определяет, допустима ли внутренняя авторизация. Если это так (то есть авторизация на основе сервера не требуется), то осуществляется внутренняя авторизация. Например, модуль 107 УЦП может проверить цифровую подпись лицензии 106 для того, чтобы гарантировать целостность и подлинность лицензии, а также удостовериться в том, что действие разрешено.

Однако, если требуется авторизация на основе сервера, то будет иметь место стандартная авторизация на основе сервера. Например, модуль 107 УЦП должен будет установить защищенную связь с сервером и получить разрешение для запрашиваемого действия. В некоторых случаях, внешняя авторизация на основе сервера будет предпочтительной, но также будет разрешена и локальная авторизация. В этих случаях, локальная авторизация может быть разрешена в течение определенного периода времени или ограничена определенным числом раз.

Как описано, модуль 107 УЦП определит, будет ли действие требовать авторизации от сервера 102 или авторизация может быть достигнута при помощи не основанной на сервере авторизации. Это имеет своим результатом выполнение внешней авторизации для первой (с высоким риском) группы действий и выполнение внутренней авторизации для второй (с невысоким риском) группы действий. Вследствие этого, предпочтительный вариант осуществления настоящего изобретения предоставляет более высокую степень защиты, предлагаемую УЦП на основе сервера для действий с высоким риском, которые требуют информации состояния, позволяя при этом пользователю прерывание контакта с сервером и продолжения выполнения некоторых действий над цифровым содержимым.

Модуль 107 УЦП использует модифицированный Язык Выражения Прав (ЯВП), расширенный таким образом, чтобы индивидуальные действия могли быть ограничены для обязательного взаимодействия с доверенным сервером. К существующему ЯВП добавлено дополнительное ограничение (разрешающийСервер, enablingServer). Это ограничение enablingServer основывается на конкретном действии и обеспечивает указатель (например, Унифицированный Указатель Информационного Ресурса (URL)) для сервера, с которым требуется войти в контакт до реализации данного права. Этот сервер разрешает данное действие и предоставляет обновленную информацию состояния модулю 107 УЦП базы 110 данных состояния. В различных вариантах осуществления настоящего изобретения ограничение enablingServer также предусматривает три дополнительных атрибута: alwaysRequired, timeAllowedSinceLast и numberAllowedSinceLast.

Наличие ограничения enablingServer указывает на то, что авторизация на основе сервера предпочтительна и что не может быть разрешена только внутренняя авторизация. Когда разрешающий сервер доступен, он и клиентское устройство выполняют протокол разрешения, который в случае успешного выполнения разрешит клиентскому устройству реализацию ограниченного права. Когда сервер недоступен, модуль 107 УЦП исследует атрибуты ограничения enablingServer. Атрибут alwaysRequired требует, что с сервером необходимо войти в контакт для авторизации и выдачи текущей информации состояния. Атрибут timeAllowedSinceLast устанавливает временное значение, которое означает, что с сервером нужно войти в контакт, если время от последнего контакта с сервером превысило заданное время. Атрибут numberAllowedSinceLast устанавливает отсчет, определяющий, что c сервером нужно войти в контакт, если количество повторений этого действия с момента последнего контакта с сервером превысило данный отсчет.

Если имеется более одного атрибута, то все условия атрибутов должны быть удовлетворены прежде, чем действие может быть выполнено. Если ни одного атрибута не задано, то по умолчанию атрибут имеет значение alwaysRequired. Модуль 107 УЦП отслеживает отсчет и время с момента последнего контакта с сервером, а также другую информацию состояния в своей базе 110 данных состояния. Если для действия ограничение enablingServer отсутствует, то это действие не требует авторизации сервером. В этом случае достаточно локальной авторизации.

Фиг.2 иллюстрирует Лицензию Управления Цифровыми Правами в соответствии с предпочтительным вариантом осуществления настоящего изобретения. В этом примере показано два действия, а именно "воспроизведение" и "копирование". Как очевидно, разрешающий сервер (enablingServer=www.trustedDRM.com) является идентифицированным для обоих действий: "воспроизведение" и "копирование". Кроме того, право "копирования" требует постоянного контакта с разрешающим сервером; однако право "воспроизведения" имеет атрибут timeAllowedSinceLast, который указывает, что если контакт с сервером был в течение последних 24 часов, действие "воспроизведения" все еще может выполняться, даже если в настоящее время сервер недоступен.

Когда сервер 102 доступен и клиенту 101 желательно выполнить действие, ограниченное атрибутом enablingServer, необходимо отправить лицензию 106 УЦП на сервер 102. В таком случае сервер 102 может определить, можно ли клиенту 101 разрешить выполнение действия, ограниченного атрибутом enablingServer. Сервер 102 может проверить свои списки аннулирований и мошенничества, чтобы удостовериться, что клиентское устройство 101 является законным. Сервер 102 также может зарегистрировать количество воспроизведений (например, одноразовое воспроизведение) в своей базе 109 данных информации состояния, а также отправить обновленную информацию состояния в базу 110 данных информации состояния в модуле 107 УЦП.

Как только сервер 102 решает предоставить клиенту возможность выполнения действия, сервер 102 создает маркер, который предоставляет клиенту возможность выполнения требуемого действия. Этот маркер может подписываться цифровой подписью и также может быть представлен в форме другой лицензии УЦП, например лицензии на одноразовое использование. После получения разрешающего маркера модуль 107 УЦП клиентского устройства предоставляет возможность выполнения права и затем удаляет маркер.

Если модуль 107 не находит в лицензии 106 УЦП ограничения enablingServer для запрашиваемого действия, может иметь место внутренняя авторизация. Для внутренней авторизации модуль 107 выполняет требуемое действие в доверительной среде (например, для предотвращения несанкционированного доступа цифровое содержимое должно обрабатываться защищенным способом).

Фиг.3 представляет собой блок-схему системы связи 300, использующей управление цифровыми правами в соответствии с различными вариантами осуществления настоящего изобретения. Очевидно, что база 301 данных и кэш-память 302 маркеров добавлены к клиентскому устройству 101, представленному на Фиг.1. В первом альтернативном варианте осуществления лицензия 106 не включает в себя информацию относительно того, допустима ли локальная авторизация. Эта информация может быть получена в базе 301 данных. Более подробно, база 301 данных содержит ограничения и возможные атрибуты (например, alwaysRequired, timeAllowedSinceLast и numberAllowedSinceLast) для тех действий, для которых разрешена внутренняя авторизация. Например, база 301 данных может содержать действия, такие как "воспроизведение", "удаление",..., и т.д. Таким образом, когда запрашивается действие, модуль 107 УЦП проверяет, имеется ли это действие в базе 301 данных. Если запрашиваемое действие отсутствует в базе 301 данных, то будет предпринята попытка войти в контакт с сервером 102 для авторизации. Если сервер 102 недоступен, то модуль 107 УЦП не разрешит выполнение действия. Если запрашиваемое действие имеется в базе данных 301, то запрашиваемое действие может быть локально авторизовано и в таком случае имеет место локальная авторизация. База 301 данных может быть тривиальным образом изменена для включения операций, которые требуют авторизации сервером (вместо тех, которые не требуют авторизации сервером). В этом случае никакое из запрашиваемых действий, которые перечислены в базе 301 данных, не сможет выполняться до тех пор, пока от сервера 102 не будет получена авторизация.

Во втором альтернативном варианте осуществления модуль 107 УЦП сохраняет маркеры, полученные от сервера 102. Эти маркеры сохраняются в кэш-памяти 302 маркеров и могут использоваться позднее, когда сервер 102 будет недоступен. Таким образом, когда сервер 102 недоступен, осуществляется внутренняя авторизация, если действие принадлежит к группе с невысоким риском или к группе, в которой существует сохраненный маркер. Таким образом, до выполнения действия над цифровым элементом модуль 107 УЦП определяет, необходима ли внешняя авторизация или для выполнения действия существует маркер. Если маркер существует, то модуль 107 УЦП выполняет выбранное пользователем действие и удаляет соответствующий маркер из кэш-памяти 302 маркеров. Использование кэш-памяти 302 маркеров предоставляет пользователю возможность предварительной загрузки маркеров в его устройство на случай возможного разъединения с сервером. При использовании кэш-памяти 302 маркеров, когда устройство находится в пределах зоны действия сервера, маркеры могут предварительно загружаться для операций с высоким риском, которые требуют возможности соединения с сервером, и использоваться, когда устройство не соединено с сервером, обеспечивая тем самым дополнительную гибкость для устройств с прерывистым соединением. Маркеры также могут прекращать свое действие в связи с истечением срока таким образом, чтобы маркеры в кэш-памяти 302 маркеров были пригодны для использования только в течение ограниченного срока, который определяется сервером 102.

Фиг.4 представляет собой блок-схему системы связи 400, использующей управление цифровыми правами в соответствии с дополнительным предпочтительным вариантом осуществления настоящего изобретения. Можно видеть, что на Фиг.4 представлено множество клиентских устройств 101. В предпочтительном варианте осуществления настоящего изобретения клиентские устройства могут быть организованы в домен (или семью) 401 устройств. Всякий раз, когда любое из клиентских устройств 101 из семьи запрашивает действие, требующее авторизации от разрешающего сервера 102, клиентское устройство, которое запрашивает действие, выполняет протокол 103 разрешения для получения маркера.

Если клиентские устройства 101 являются частью семьи, они совместно используют доступ к копиям общего цифрового элемента 105 с Фиг.1. В этом случае всякий раз, когда одно из устройств запрашивает действие над этим содержимым, разрешающий сервер 102 может отследить и зарегистрировать то, что это действие было запрошено. Например, если одно из клиентских устройств 101 в группе "копирует" содержимое за пределы домена, то разрешающий сервер может зарегистрировать, что это действие "копирования" было запрошено. Таким образом, когда другое клиентское устройство 101 в группе желает выполнить действие "копирования", разрешающий сервер может проверить свою базу 109 данных информации состояния и определить, что "копирование" уже произошло, соответственно другое "копирование" может быть не разрешено. Также разрешающий сервер посылает сообщение каждому устройству в домене для того, чтобы обновить их локальные базы 110 данных тем фактом, что произошло копирование. Например, в системе сотовой связи это обновляющее сообщение может быть представлено в форме SMS - сообщения.

Таким образом, в соответствии с дополнительным альтернативным вариантом осуществления разрешающий сервер обновляет внутреннюю информацию 109 состояния всякий раз, когда над цифровым элементом выполняется конкретное действие. Обновление отражает то, что над цифровым элементом было выполнено действие. Если выполняющий действие пользователь является участником большей группы пользователей, совместно использующих права на содержимое, сервер 102 уведомляет всех участников группы о том, что было предпринято конкретное действие. В частности, на все устройства в пределах группы будет передано сообщение, предписывающее устройствам обновить внутреннюю информацию состояния для того, чтобы отразить факт выполнения действия над цифровым элементом. Соответственно, устройства в пределах группы обновят свою информацию 110 состояния.

Как и в вариантах осуществления, описанных со ссылкой на Фиг.1 и 3, более производительные действия УЦП, которые требуют информации состояния, такие как "копирование", требуют авторизацию от разрешающего сервера, тогда как другие действия, такие как "воспроизведение", будут требовать только локальную авторизацию. Таким образом, группе устройств может быть разрешено совместно использовать содержимое даже при том, что индивидуальные клиентские устройства 101 не всегда подключены к серверу 102.

Фиг.5 представляет собой блок-схему, изображающую функционирование систем связи, представленных на Фиг.1, 3 и 4. Последовательность действий начинается на этапе 501, на котором модуль 107 УЦП определяет действие, которое будет выполняться над цифровым элементом 105. Например, пользователь клиентского устройства 101 оперирует пользовательским интерфейсом 104, запрашивая "воспроизведение" цифрового элемента 105. Этот запрос передается модулю 107 УЦП. На этапе 503 модуль 107 УЦП извлекает цифровой элемент 105 и определяет, что он защищен лицензией 106 УЦП. На этапе 505 модуль 107 УЦП извлекает лицензию 106 УЦП и классифицирует действие (например, подпрограмма "воспроизведения"). Затем на этапе 507 разрешение "воспроизведения" анализируется на предмет обнаружения того, содержит ли оно ограничение enablingServer. В первом варианте осуществления настоящего изобретения этот этап вызывает проверяющую лицензию 106, определяющую, идентифицировано ли ограничение enablingServer в рамках лицензии 106, а в дополнительном варианте осуществления настоящего изобретения база 301 данных анализируется на предмет обнаружения того, является ли запрашиваемое действие требующим разрешающего сервера.

Если требуется разрешающий сервер, то на этапе 510 проверяется доступность сервера. Если сервер доступен, то на этапе 511 происходит авторизация с использованием разрешающего сервера. Как описано выше, авторизация может основываться на действиях, предпринимаемых другими устройствами в пределах "семьи" устройств. Например, семья устройств может иметь авторизацию на "воспроизведение" цифрового содержимого, осуществляемую заранее определенное число раз. Сервер 102 может проверить, имеют ли другие устройства в пределах семьи предварительно "воспроизведенное" содержимое, и, основываясь на этой информации, определить, разрешено или нет устройству 101 "воспроизведение" содержимого.

Если на этапе 507 определено, что ограничение enablingServer отсутствует, то может осуществляться внутренняя авторизация, следовательно, на этапе 509 имеет место внутренняя авторизация. Результаты авторизаций с этапов 511 или 509 проверяют на этапе 513. Если авторизация проходит успешно, то действие разрешается на этапе 517 и процесс завершается на этапе 519. В противном случае действие отвергается на этапе 515 и процесс завершается на этапе 519.

Если на этапе 510 сервер был недоступен, то на этапе 512 проверяют атрибуты ограничения enablingServer (например, timeAllowedSinceLast). Если внутренняя авторизация по-прежнему не разрешена на этапе 512, то действие отвергается на этапе 515 и процесс завершается на этапе 519. В противном случае внутренняя авторизация разрешается и процесс продолжается с этапа 509.

Поскольку внутренняя авторизация выполняется для действий, которые в действительности сопряжены с меньшим риском, контакт с сервером может быть нарушен, однако, пользователь по-прежнему сможет выполнять над цифровым содержимым некоторые действия. Таким образом, в соответствии с предпочтительным вариантом осуществления настоящего изобретения каждый цифровой элемент имеет различные формы авторизации, каждая из которых зависит от действий, совершаемых над содержимым. Таким образом, модуль 107 УЦП может определять первое действие (например, "воспроизведение"), выполняемое над цифровым содержимым и, основываясь на первом действии, использовать первую схему авторизации (например, внутреннюю), предоставляя возможность выполнения первого действия. Затем модуль 107 УЦП может определить, что пользователь желает выполнить над цифровым содержимым второе действие (например, "копирование"). Однако, основываясь на втором действии, модуль 107 будет требовать использования второй схемы авторизации (например, внешней) для обеспечения возможности выполнения второго действия.

Несмотря на то, что изобретение было подробно показано и описано применительно к конкретному варианту осуществления, специалисту в данной области техники будет очевидно, что могут быть осуществлены различные изменения в форме и деталях, без отступления от сущности изобретения и его объема. Например, хотя в приведенном выше описании рассмотрены две формы авторизации, любому специалисту в данной области должно быть понятно, что для единственного файла может использоваться множество форм авторизации на основе предпринятого действия. Например, распространителю цифрового содержимого могут потребоваться три формы авторизации для единственного цифрового файла. Действия, подобные просмотру или воспроизведению файла, могут потребовать наименее строгой схемы авторизации, в то время как действия, подобные копированию или распространению, могут потребовать самой строгой схемы авторизации. Схема авторизации, занимающая промежуточное положение, согласно которой действие выполняется, а регистрация и передача файла регистрации на сервер осуществляются в более позднее время, может применяться для операций с оплатой по количеству воспроизведений. Подразумевается, что такие варианты входят в объем приведенной ниже формулы изобретения.

1. Способ для авторизации действия, подлежащего выполнению над цифровым элементом, содержащий этапыопределения членов первой группы действий, включающих в себя первую предварительно определенную группу действий, которые могут выполняться над цифровым элементом, и второй группы действий, включающих в себя вторую предварительно определенную группу действий, которые могут выполняться над цифровым элементом;определения действия, которое должно выполняться устройством над цифровым элементом;сравнения предварительно определенного действия, подлежащего выполнению над цифровым элементом, с действиями, включенными в каждую из первой группы действий и второй группы действий;выполнения внешней авторизации с доступом к разрешающему серверу, если действие является членом первой группы действий;выполнения внутренней авторизации устройством, если действие является членом второй группы действий; иразрешения действия, подлежащего выполнению над цифровым элементом, если применяемая одна из внутренней авторизации и внешней авторизации успешна, причем, если разрешено, действие выполняется устройством над цифровым элементом.

2. Способ по п.1, в котором этап определения членов первой группы действий и второй группы действий содержит этапыопределения действия как являющегося членом первой группы действий, если действие классифицируется как действие с высоким риском; иопределение действия как являющегося членом второй группы действий, если действие классифицируется как действие с невысоким риском.

3. Способ по п.1, в котором этап выполнения внешней и внутренней авторизации содержит этапывыполнения внешней авторизации, если действие относится к группе действий с высоким риском; ивыполнения внутренней авторизации, если действие относится к группе действий с невысоким риском или к группе элементов, в которых существует маркер.

4. Способ по п.1, в котором этап определения действия содержит этап определения действия, выбранного из группы, состоящей из операций воспроизведения, воспроизведения с подсчетом, просмотра с взиманием повременной оплаты, печатания, отображения, предоставления во временное пользование, копирования, одноразового воспроизведения и передачи.

5. Способ по п.1, дополнительно содержащий этап анализа лицензии для определения того, является ли конкретное действие в отношении конкретного цифрового элемента членом первой группы действий или членом второй группы действий.

6. Способ по п.1, дополнительно содержащий этап анализа базы данных для определения того, является ли конкретное действие в отношении конкретного цифрового элемента членом первой группы действий или членом второй группы действий.

7. Способ для авторизации действия, подлежащего выполнению над цифровым элементом, содержащий этапыопределения членов первой группы действий, включающих в себя первую предварительно определенную группу одного или более действий, которые могут выполняться над цифровым элементом, и второй группы действий, включающих в себя вторую предварительно определенную группу одного или более действий, которые могут выполняться над цифровым элементом;определения идентичности первого действия, которое запрашивается для выполнения над предварительно сохраненным циф