Защищенный медиа тракт и блок разрешения отклика на отказ

Иллюстрации

Показать всеИзобретение относится к архитектуре и способу для установления защищенного медиа тракта для доставки контента доверяемым способом от множества разнообразных источников к любому из множества разнообразных приемников посредством общей базы. Изобретение позволяет доставлять контент по защищенному медиа тракту от любой из множества систем управления правами, каждая из которых не обязательно совместима с каждой другой системой управления правами. В защищенном медиа тракте для доставки контента от источника к приемнику блок доверенной инстанции источника (SOTA) в интересах источника принимает решение в отношении политики, соответствующей контенту, что конкретный тип действий с контентом не должен выполняться, и предоставляет конкретный блок разрешения в приложение. Предоставленный блок разрешения включает в себя информацию и методы, необходимые приложению для получения данных, необходимых для ответа на отказ. Приложение принимает блок разрешения через его интерфейс, и интерфейс применяет общую процедуру взаимодействия для выполнения блока разрешения для получения данных, необходимых для ответа на отказ. 2 н. и 14 з.п. ф-лы, 6 ил.

Реферат

Настоящая заявка на патент претендует на приоритет по заявке на патент США № 10/820,673, поданной 8 апреля 2004 года, которая претендует на приоритет по заявке на патент США № 60/513,831, поданной 23 октября 2003 года, содержание которых включено в настоящее описание во всей своей полноте в качестве ссылки.

ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

Настоящее изобретение относится к архитектуре и способу для установления защищенного медиа тракта для доставки контента доверяемым способом от множества разнообразных источников к любому из множества разнообразных приемников посредством общей базы. Более конкретно, настоящее изобретение относится к таким архитектуре и способу, посредством которых поставка контента осуществляется только после того, как этот тракт будет установлен как доверяемый и удовлетворяющий политике, соответствующей контенту.

УРОВЕНЬ ТЕХНИКИ

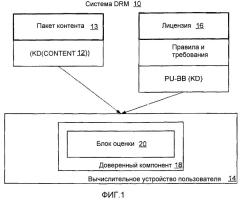

На Фиг.1 показано, что, как известно, в связи с цифровым контентом (12), таким как цифровая аудиоинформация, цифровая видеоинформация, цифровая текстовая информация, цифровые данные, цифровое медиа и т.д., в случае, где такой цифровой контент (12) подлежит распространению среди пользователей, весьма желательна система управления правами (УП, RM) и обеспечения их соблюдения. При получении этого контента пользователем такой пользователь воспроизводит или “проигрывает” цифровой контент при помощи соответствующего устройства воспроизведения, такого как мультимедийный проигрыватель на персональном компьютере (14), переносное устройство воспроизведения или подобные им устройства.

Обычно владелец контента, распространяющий такой цифровой контент (12), стремится ввести ограничения на то, что пользователь может делать с таким распространенным контентом (12). Например, владелец контента может захотеть воспрепятствовать пользователю в копировании и повторном распространении такого контента (12) второму пользователю, или может захотеть разрешить проигрывать распространенный контент только ограниченное число раз, только в течение определенного суммарного времени, только на устройстве определенного типа, только на мультимедийном проигрывателе определенного типа, только пользователем определенного типа и так далее.

Однако после того как распространение состоялось, такой владелец контента способен осуществлять контроль над цифровым контентом (12) лишь в очень малой степени, если вообще способен. В таком случае осуществлять контролируемое воспроизведение или проигрывание произвольных форм цифрового контента (12) позволяет система (10) управления правами, в которой такой контроль является гибким и определяется владельцем контента, которому принадлежит такой цифровой контент. Обычно контент (12) распространяется пользователю в форме пакета (13) посредством соответствующего канала распространения. Пакет (13) цифрового контента при его распространении может включать в себя цифровой контент (12), зашифрованный при помощи симметричного ключа шифрования/дешифрования (KD), (то есть, (KD(CONTENT))), равно как и другой информации, определяющей контент, то, каким образом приобрести лицензию на такой контент и т.д.

Основанная на доверии система (10) управления правами позволяет владельцу цифрового контента (12) устанавливать правила, которые должны быть соблюдены прежде, чем будет разрешено воспроизведение такого цифрового контента (12). Такие правила могут включать в себя вышеупомянутые требования и/или другие требования и могут быть включены в цифровую лицензию (16), которую пользователь/вычислительное устройство (14) пользователя (в дальнейшем, эти термины являются взаимозаменяемыми, если иного не требуют обстоятельства) должен/должно получить от владельца контента или от его агента, или такие правила могут быть заранее присоединены к контенту 12. Такая лицензия (16) может, например, включать в себя ключ дешифрования (KD) для дешифрования цифрового контента (12), возможно зашифрованного в соответствии с другим ключом, дешифруемым вычислительным устройством пользователя или другим устройством воспроизведения.

Владелец контента, которому принадлежит некоторый фрагмент цифрового контента (12), предпочел бы не распространять контент (12) пользователю, если такой владелец не может быть уверен в том, что этот пользователь будет соблюдать правила, установленные таким владельцем контента в лицензии (16) или в каком-нибудь другом месте. В таком случае предпочтительно, чтобы вычислительное устройство (14) пользователя или другое устройство воспроизведения снабжалось доверенным компонентом или механизмом (19), который не будет воспроизводить цифровой контент (12) иначе как в соответствии с такими правилами.

Доверенный компонент (18) обычно имеет блок (20) оценки, который осуществляет анализ правил и определяет на основе проанализированных правил, имеет ли запрашивающий пользователь, среди прочего, право воспроизводить запрошенный цифровой контент (12) тем способом, которого он добивается. Как должно быть ясно, блоку (20) оценки доверено в системе (10) управления правами выполнение пожеланий владельца цифрового контента (12) в соответствии с этими правилами, и пользователь не должен иметь возможности легко изменять такой доверенный компонент (18) и/или блок (20) оценки с какой бы то ни было целью, нечестной или иной.

Как должно быть ясно, правила для воспроизведения цифрового контента (12) могут определять то, имеет ли пользователь права на такое воспроизведение, на основе каких-либо факторов из числа нескольких факторов, включая то, кем является пользователь, где пользователь расположен, какой тип вычислительного устройства (14) или другого устройства воспроизведения использует пользователь, какое воспроизводящее приложение обращается к системе (10) управления правами, дату, время и т.д. Кроме того, правила могут ограничивать воспроизведение, например, заранее заданным количеством раз или заранее заданным временем воспроизведения.

Правила могут быть определены в соответствии с любым подходящим для этого языком или синтаксисом. Например, язык может просто определять атрибуты и значения, которые должны быть соблюдены (например, ДАТА должна быть более поздней, чем Х), или могут требовать выполнения функций в соответствии с указанным сценарием (например, ЕСЛИ ДАТА больше, чем Х, ТО СДЕЛАТЬ ….).

После того, как блок (20) оценки определит, что пользователь удовлетворяет условиям правил, цифровой контент (12) может быть воспроизведен. В частности, для воспроизведения контента (12) из заранее заданного источника получают ключ дешифрования (KD) и применяют его к контенту (KD(CONTENT)) из пакета (13) контента, что имеет своим результатом реальный контент (12), и затем этот реальный контент (12) фактически и воспроизводится.

В системе (10) управления правами контент (12) упакован для использования пользователем посредством шифрования такого контента (12) и связывания с контентом (12) набора правил, благодаря чему контент (12) может быть воспроизведен только в соответствии с этими правилами. Поскольку контент (12) может быть воспроизведен только в соответствии с этими правилами, контент (12) может распространяться свободно. Однако следует иметь в виду, что различные фрагменты контента (12) могут быть защищены в соответствии со множеством систем (10) управления правами, каждая из которых не обязательно совместима с каждой другой системой (10) управления правами.

Соответственно, существует потребность в архитектуре и способе, которые определяют защищенный медиа тракт для доставки контента (12) от любой из множества систем (10) управления правами до любого из множества пунктов назначения. В частности, существует потребность в способе, связанном с такой архитектурой, который определяет, как этот тракт устанавливается как доверяемый и удовлетворяющий политике, соответствующей контенту (12).

РАСКРЫТИЕ ИЗОБРЕТЕНИЯ

Вышеупомянутые потребности, по крайней мере, частично удовлетворяются настоящим изобретением, в котором предложен способ для доставки контента от источника к приемнику при помощи вычислительного устройства. Приложение вычислительного устройства вызывает медиа базу в компьютерном устройстве, определяя контент, источник и приемник, а медиа база устанавливает защищенный медиа тракт, основываясь на определенных контенте, источнике и приемнике для осуществления такой доставки. Установленный защищенный медиа тракт включает в себя медиа базу, блок доверенной инстанции источника (SOTA), связанный и соответствующий источнику и действующий в качестве защищенного контейнера, соединяя источник с медиа базой и представляя источник в защищенном медиа тракте, и блок доверенной инстанции приемника (SITA), связанный и соответствующий приемнику и действующий в качестве защищенного контейнера, связывая приемник с медиа базой и представляя приемник в защищенном медиа тракте.

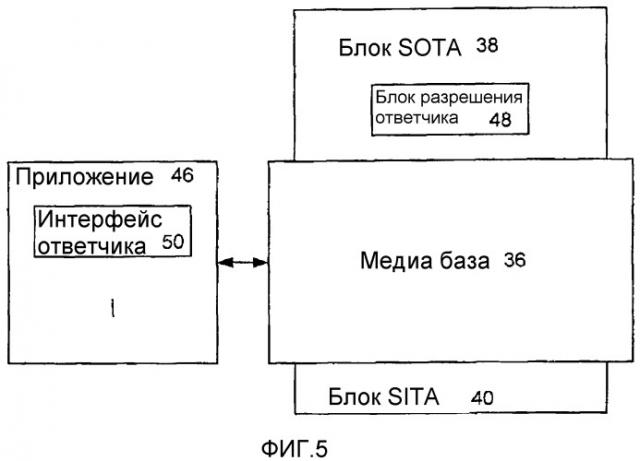

Блок SOTA в интересах источника устанавливает доверенные отношения в отношении защищенного медиа тракта и после установления доверенных отношений в отношении защищенного медиа тракта проводит политику, соответствующую контенту, предназначенному для доставки в защищенный медиа тракт. Блок SOTA определяет конкретный тип действия, который должен быть предпринят с контентом при его доставке через защищенный медиа тракт, принимая решение в отношении проводимой политики о том, что конкретный тип действия не может быть предпринят с контентом при его доставке через защищенный медиа тракт, и информирует медиа базу об отказе предпринять такое действие. Медиа база, в свою очередь, информирует приложение об отказе предпринять данное действие.

Блок SOTA распознает, что отказ может быть урегулирован при помощи конкретного блока разрешения, доступного для данного блока SOTA, и блок SOTA предоставляет конкретный блок разрешения в приложение при помощи медиа базы. Предоставленный блок разрешения включает в себя информацию и методы, необходимые для того, чтобы приложение получило данные, необходимые для ответа на отказ. Приложение принимает блок разрешения через его интерфейс при помощи медиа базы, и указанный интерфейс применяет общую процедуру взаимодействия для исполнения блока разрешения для получения данных, необходимых для ответа на отказ. После этого, приложение предоставляет полученные данные в медиа базу, и медиа база использует предоставленные данные для ответа на отказ.

Затем блок SOTA принимает решение в отношении проводимой политики и, основываясь, по меньшей мере, частично на ответе на отказ, о том, что конкретный тип действия может быть предпринят с данным контентом при его доставке через защищенный медиа тракт и информирует об этом медиа базу, а медиа база информирует приложение о том, что конкретный тип действия может быть предпринят. Приложение выдает команду медиа базы выполнить указанный тип действия.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Приведенное выше изложение сущности изобретения, а также нижеследующее подробное описание вариантов осуществления настоящего изобретения будут более понятны при чтении их в связи с прилагаемыми чертежами. В целях иллюстрации изобретения на чертежах показаны варианты осуществления изобретения, которые являются предпочтительными в настоящее время. Однако, как должно быть ясно, изобретение не ограничено в точности теми вариантами реализации и инструментальными средствами, которые показаны. На чертежах:

Фиг.1 представляет собой блок-схему, показывающую архитектуру, обеспечивающую соблюдение прав и относящуюся к примеру системы, основанной на доверии.

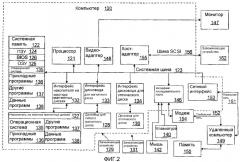

Фиг.2 представляет собой блок-схему, представляющую компьютерную систему общего назначения, в которой могут быть воплощены аспекты настоящего изобретения и/или его частей.

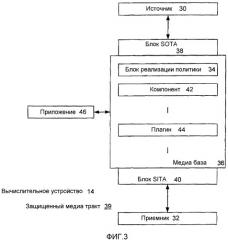

Фиг.3 представляет собой блок-схему, показывающую защищенный медиа тракт, определенный медиа базой при обращении к ней приложения за доставкой контента из источника в приемник в соответствии с одним вариантом осуществления настоящего изобретения.

Фиг.4 представляет собой блок-схему последовательности операций способа, показывающую ключевые этапы, выполняемые защищенным медиа трактом, по Фиг.3, при принятии решения о том, разрешать ли доставку контента из источника в приемник, в соответствии с одним вариантом осуществления настоящего изобретения.

Фиг.5 представляет собой блок-схему, показывающую часть защищенного медиа тракта, показанного на Фиг.3, включающую в себя доверенную инстанцию источника с блоком разрешения отклика на отказ и приложение с интерфейсом отклика на отказ для приема и запуска этого блока разрешения в соответствии с одним из вариантов осуществления настоящего изобретения.

Фиг.6 представляет собой блок-схему последовательности операций способа, показывающую ключевые этапы, выполняемые элементами, показанными на Фиг.5, при отклике на отказ выполнить действие в соответствии с одним вариантом осуществления настоящего изобретения.

Осуществление изобретения

КОМПЬЮТЕРНАЯ СРЕДА

Фиг.1 и нижеследующее обсуждение предназначены для того, чтобы дать краткое общее описание подходящей вычислительной среды, в которой может быть реализовано настоящее изобретение и/или его части. Хотя это и не является обязательным требованием, изобретение описано в общем контексте машиноисполняемых команд, таких как программные модули, исполняемые компьютером, таким как рабочая станция, являющаяся клиентом, или сервер. Обычно программные модули включают в себя процедуры, программы, объекты, компоненты, структуры данных и подобные им модули, которые выполняют конкретные задачи или реализуют конкретные абстрактные типы данных. Кроме того, очевидно, что изобретение и/или его части могут быть практически осуществлены с другими конфигурациями компьютерных систем, включая переносные устройства, многопроцессорные системы, основанную на микропроцессорах или программируемую электронику, сетевые персональные компьютеры (РС), миникомпьютеры, универсальные компьютеры и тому подобное. Изобретение также может быть практически осуществлено в распределенных вычислительных средах, в которых задачи выполняются удаленными устройствами обработки данных, связанными через сеть связи. В распределенной вычислительной среде программные модули могут быть расположены как в локальных, так и в удаленных запоминающих устройствах.

Как показано на Фиг.2, иллюстративная вычислительная система общего назначения включает в себя традиционный персональный компьютер (120) или подобный ему, включающие в себя процессор (121), системную память (122) и системную шину (123), которая соединяет различные компоненты системы, включая системную память, с процессором (121). Системная шина (123) может относиться к любому из нескольких типов структур шины, включая шину памяти или контроллер памяти, периферийную шину и локальную шину, использующие любую из множества архитектур шины. Системная память включает в себя постоянное запоминающее устройство (ПЗУ, ROM) (124) и оперативное запоминающее устройство (ОЗУ, RAM) (125). Базовая система (126) ввода/вывода (BIOS), содержащая базовые процедуры, способствующие передаче информации между элементами внутри персонального компьютера (120), например, при запуске, хранится в ПЗУ (124).

Персональный компьютер (120) может, кроме того, включать в себя накопитель (127) на жестких магнитных дисках для считывания с жесткого магнитного диска (на чертеже не показан) и записи на него, дисковод (128) для магнитного диска, предназначенный для считывания со съемного магнитного диска (129) или записи на него, и дисковод (130) для оптического диска, предназначенный для считывания со съемного оптического диска (131), такого как ПЗУ на компакт-диске (CD-ROM) или другие оптические носители информации, или записи на него. Накопитель (127) на жестких магнитных дисках, дисковод (128) для магнитного диска и дисковод (130) для оптического диска подсоединены к системной шине (123) посредством интерфейса (132) накопителя на жестких магнитных дисках, интерфейса (133) дисковода для магнитного диска и интерфейса (134) дисковода для оптического диска, соответственно. Дисководы и соответствующие им машиночитаемые носители информации обеспечивают энергонезависимое хранение машиночитаемых команд, структур данных, программных модулей и других данных для персонального компьютера (20).

Хотя иллюстративная среда, описанная в данном документе, использует жесткий магнитный диск, съемный магнитный диск (129), и съемный оптический диск (131), следует иметь в виду, что в иллюстративной операционной среде могут также быть использованы и другие типы машиночитаемых носителей информации, которые могут хранить данные, доступ к которым может осуществлять компьютер. Такие другие типы носителей информации включают в себя магнитную кассету, карточку флэш-памяти, цифровой видеодиск, картридж Бернулли, оперативное запоминающее устройство (ОЗУ), постоянное запоминающее устройство (ПЗУ) и тому подобное.

На жестком магнитном диске, магнитном диске (129), оптическом диске (131), в ПЗУ (124) или ОЗУ (125) может храниться ряд программных модулей, включая операционную систему (135), одну или более прикладных программ (136), другие программные модули (137) и данные (138) программ. Пользователь может осуществлять ввод команд и информации в персональный компьютер (120) посредством устройств ввода, таких как клавиатура (140) и указательное устройство (142). Другие устройства ввода (не показанные на чертеже) могут включать в себя микрофон, джойстик, игровую панель, параболическую спутниковую антенну, сканер или подобные им устройства. Часто эти и другие устройства ввода соединены с процессором (121) посредством интерфейса (146) последовательного порта, подсоединенного к системной шине, но могут быть соединены и посредством других интерфейсов, таких как параллельный порт, игровой порт или универсальная последовательная шина (USB). Монитор (147) или другой тип устройства отображения также подсоединен к системной шине (123) через интерфейс, такой как видеоадаптер (148). В дополнение к монитору (147), персональный компьютер обычно включает в себя другие периферийные устройства вывода (не показанные на чертеже), такие как громкоговорители и принтеры. Иллюстративная система, показанная на Фиг.2, также включает в себя хост-адаптер (155), шину (156) Интерфейса малых компьютерных систем (SCSI) и внешнее запоминающее устройство (162), соединенное с шиной SCSI (156).

Персональный компьютер (120) может функционировать в сетевой среде, используя логические соединения с одним или более удаленными компьютерами, такими как удаленный компьютер (149). Удаленный компьютер (149) может быть другим персональным компьютером, сервером, маршрутизатором, сетевым персональным компьютером (ПК, РС), одноранговым устройством или другим узлом общей сети, и обычно включает в себя многие или все элементы, описанные выше в отношении персонального компьютера (120), хотя на Фиг.2 показана только память (150). Логические соединения, изображенные на Фиг.2, включают в себя локальную сеть (LAN) (151) и глобальную сеть (WAN) (152). Такие сетевые среды часто используются в офисах, сетях масштаба предприятия, интрасетях и в сети Интернет.

При использовании в сетевой среде LAN персональный компьютер (120) соединен с LAN (151) посредством сетевого интерфейса или адаптера (153). При использовании в сетевой среде WAN персональный компьютер (120) обычно включает в себя модем (154) или другие средства для установления связи через глобальную сеть (152), такую как сеть Интернет. Модем (154), который может быть внутренним или внешним, подсоединен к системной шине (123) через интерфейс (146) последовательного порта. В сетевой среде программные модули, изображенные в отношении персонального компьютера (120), или их части могут храниться в удаленном запоминающем устройстве. Следует иметь в виду, что показанные сетевые соединения являются иллюстративными и могут быть использованы и другие средства установления линии связи между компьютерами.

ЗАЩИЩЕННЫЙ МЕДИА ТРАКТ

“Защита контента” обозначает спектр способов и технологий, предназначенных для такой защиты цифрового контента (12), при которой такой контент (12) не может быть использован в манере, противоречащей пожеланиям владельца контента и/или его поставщика. Способы включают в себя, среди прочего, защиту от копирования (ЗК, СР), защиту линии связи (ЗЛС, LP), условный доступ (УД, CD), управление правами (УП, RM) и управление цифровыми правами (УЦП, DRM). Базой любой системы защиты контента является то, что только доверенное приложение, обеспечивающее надлежащее следование подразумеваемым и/или явно выраженным правилам использования защищенного контента (12), может осуществлять доступ к этому контенту в его незащищенной форме. Обычно контент (12) защищен тем, что зашифрован некоторым способом, при том, что дешифровать этот контент могут только доверенные стороны.

Защита от копирования, в самом строгом смысле этого термина, специально применяется к контенту (12), находящемуся в запоминающем устройстве, в то время как защита линии связи применяется к контенту (12), протекающему между приложениями/устройствами по передающей среде. Условный доступ может рассматриваться как более совершенная форма защиты линии связи, при которой пользующиеся спросом программы, каналы и/или кинофильмы шифруются при их передаче. Только тем абонентам, которые заплатили за доступ к такому контенту (12), предоставляются ключи, необходимые для его расшифровки.

Управление цифровыми правами представляет собой расширяемую архитектуру, в которой правила, касающиеся санкционированного использования конкретного фрагмента контента (12), явно выражены и привязаны к самому контенту (12) или связаны с ним. Механизмы управления цифровыми правами могут поддерживать более богатые по содержанию и более выразительные правила, чем другие способы, предоставляя при этом более высокую степень контроля и гибкости на уровне индивидуальных фрагментов контента или даже подкомпонентов этого контента. Пример системы управления цифровыми правами приводится в заявке на патент США № 09/290,363, поданной 12 апреля 1999 года, и предварительной заявки на патент США № 60/126,614, поданной 27 марта 1999 года, включенных в настоящее описание во всей своей полноте в качестве ссылки.

Управление правами представляет собой форму управления цифровыми правами, организационно основанную на том, что контент (12) может быть защищен таким образом, чтобы быть доступным только в пределах организации или ее подразделения. Пример системы управления правами приводится в заявках на патент США, № 10/185,527 и №10/185,278, поданных 28 июня 2002 года и включенных в настоящее описание во всей своей полноте в качестве ссылки.

В настоящем изобретении архитектура защищенного медиа тракта определена на вычислительном устройстве (14) таким образом, чтобы обеспечивать обработку и доставку контента от любой из множества систем управления контентом, включая и системы, приведенные выше. В частности, такая архитектура предоставляет механизм для доставки защищенного контента (12) из его источника (30) в пункт назначения или “приемник” (32), обеспечивая при этом необходимую обработку защищенного контента (12). Необходимо отметить, что источник (30) является системой, поставляющей или “выдающей” контент (12), и может представлять собой любую подходящую систему, и это не выходит за рамки сущности и объема настоящего изобретения, при том, конечно, условии, что источник (30) может взаимодействовать с данной архитектурой. Например, источник (30) может быть любой из нескольких высоко функциональных или минимально функциональных систем управления правами, таких как система цифрового управления правами или система управления правами, или может быть любым из нескольких источников (30) с ограниченной защитой контента, таких как система защиты от копирования, защиты линии связи или условного доступа, или может даже быть любым из нескольких источников (30), у которых слабая, если вообще имеется, собственная защита контента, таких как базовая система или сервер хранения данных, файловая запоминающая система или сервер или подобные им устройства. Необходимо отметить, что источник (30) может получать реальный контент (12) откуда угодно. Например, контент (12) в случае контента с защищенными правами может быть размещен на удаленном файловом сервере, но доступ к нему при этом может осуществляться посредством источника (30), такого как система управления правами на вычислительном устройстве (14).

Обычно в таком случае источник (30) способен выдавать мультимедийные данные обычным способом через заданный интерфейс. Варианты реализации источника (30) соответствуют различным средствам доступа к контенту и могут включать в себя источник контента с управлением цифровыми правами, способный считывать файлы, защищенные посредством системы управления цифровыми правами, с накопителя на жестких магнитных дисках или из другой файловой системы, источник DVD-контента, способный считывать мультимедийные DVD-данные с диска DVD (Универсального цифрового диска) и т.д. Необходимо отметить, что источник (30) не обязательно подразумевает наличие защиты контента для контента (12) из него. Поэтому для некоторых источников (30) защита контента в каком-либо данном случае может иметься или может отсутствовать.

Аналогичным образом, каждый из одного или более приемников (32) является системой, которая принимает или куда “стекает” контент (12) и может представлять собой любую подходящую систему, и это не выходит за рамки сущности и объема настоящего изобретения, но вновь при том, конечно, условии, что приемник (32) может взаимодействовать с данной архитектурой. Например, приемник (32) может представлять собой аудиосистему для приема аудиоданных, подлежащих доставке громкоговорителю, видеосистему для приема видеоданных, подлежащих доставке устройству отображения, систему управления световым излучением для приема сигналов управления световым излучением, подлежащих доставке контроллеру системы светового излучения, систему управления электродвигателем для приема сигналов управления электродвигателем, подлежащих доставке контроллеру системы электродвигателя и тому подобное. Кроме того, приемник (32) может быть просто интерфейсом, соединяющим с кабелепроводом, таким как сеть или кабель передачи данных. Необходимо отметить, что как и в случае с источником (30) приемник (32) может доставлять реальный контент (12) куда угодно. Например, контент в случае с аудиоданными может быть доставлен удаленному громкоговорителю посредством такого приемника (32), как звуковая карта на вычислительном устройстве (14). Необходимо отметить, что данный приемник (32) связан с ресурсом вывода, а не с системой защиты контента. В любом примере приемника (32) может иметься или может отсутствовать связанная с ним система защиты контента.

Необходимо отметить, что в данной архитектуре (а мы рассматриваем теперь Фиг.3) каждый источник (30) и приемник (32) может быть интегрирован с блоком (34) реализации политики из медиа базы (36) на вычислительном устройстве (14) посредством предоставления соответствующего блока доверенной инстанции источника (ДИИС, SOTA) (38) или блока доверенной инстанции приемника (ДИПР, SITA) (40), соответственно, или осуществления доступа в эти блоки. Таким образом, каждый источник (30) и каждый приемник (32) могут быть локальными или удаленными по отношению к вычислительному устройству (14), но каждый соответствующий блок SOTA (38) или блок SITA (40) локален по отношению к вычислительному устройству (14), в силу чего он действует в, по меньшей мере, некоторых аспектах, в качестве агента или представителя соответствующего источника (30) и приемника (32). Необходимо отметить, что практически любой источник (30) или приемник (32) может быть частью архитектуры медиа базы и защищенного медиа тракта, имея соответствующий ему блок SOTA (38) или блок SITA (40), соответственно.

Каждый блок SOTA (38) представляет в защищенном медиа тракте (39), определенном данной архитектурой, соответствующий источник (30) и функционирует таким образом, что предоставляет функциональные возможности по дешифрованию для дешифрования контента (12) из источника (30) в случае, если это необходимо, а также преобразует политику, связанную с контентом (12), из собственного формата в формат, воспринимаемый блоком реализации политики (34). Как можно понять, политика, по сути своей, представляет собой правила и требования для доступа и воспроизведения контента (12), как, например, те, что могут быть изложены в лицензии (16), показанной на Фиг.1. Необходимо отметить, что блок SOTA (38) может также действовать от имени источника (30), особенно, в отношении вопросов, касающихся доверия, политики и прав.

Аналогичным образом, каждый блок SITA (40) представляет в защищенном медиа тракте (39), определенном данной архитектурой, соответствующий приемник (32) и функционирует таким образом, что предоставляет функциональные возможности по шифрованию для шифрования контента (12), подлежащего доставке в приемник (32), в случае, если это необходимо, а также преобразует политику, связанную с контентом (12), из формата блока (34) реализации политики в формат, воспринимаемый приемником (32). Таким образом, приемник (32) принимает контент (12) и соответствующую политику, дешифрует принятый контент (12) в случае, если это необходимо, и воспроизводит его, основываясь при этом на принятой политике. Необходимо отметить, что блок SOTA (38) может аналогичным образом действовать от имени приемника (32), особенно, в отношении вопросов, касающихся доверия, политики и прав.

Необходимо отметить также, что политика, соответствующая любому конкретному фрагменту контента (12), может представлять собой любую подходящую политику, и это не выходит за рамки сущности и объема настоящего изобретения. Такая политика обычно приводится в вышеупомянутом собственном формате, который специфичен для конкретного источника и может иметь произвольную сложность. Например, политика может быть выражена в виде последовательности битов, установленных или не установленных в “1”, может включать в себя подлежащий исполнению алгоритм, описанный на предопределенном языке, и/или может даже включать в себя или ссылаться на исполняемый машинный код. Обычно, политика может выражать такую информацию, как информация о действии, которое может быть произведено в отношении соответствующего контента (12), об условии, предшествующем действию, которое должно существовать, о событии, следующем за действием, которое должно быть произведено, об элементах, которые должны присутствовать или которые не могут присутствовать в отношении контента (12), об условиях, налагаемых на такие элементы, о политике, подлежащей дальнейшей передаче вместе с доставляемым контентом (12) и тому подобное.

Блок (34) реализации политики, входящий в состав медиа базы (36), является центральной частью архитектуры защищенного медиа тракта и отвечает за обеспечение соблюдения политики от имени каждого блока SOTA (38). Таким образом и в соответствии с тем, что будет изложено ниже, блок (34) реализации политики проводит согласование политики между каждым применимым источником (30) и каждым применимым приемником (32), включая требуемые системы защиты контента у приемника, направленную вовне политику на системах защиты контента у приемника, и включение и исключение компонентов медиа тракта. Блок (34) реализации политики также предоставляет защищенную среду, внутри которой принятый контент (12) может быть обработан с определенным уровнем уверенности в том, что контент (12) защищен от кражи злонамеренным субъектом.

Медиа база (36), обладающая блоком (34) реализации политики, по сути своей, представляет собой общую совокупность функций, необходимых для обеспечения общей инфраструктуры для осуществления обработки контента (12) из какого-либо конкретного источника (30) и для доставки обработанного контент (12) в какой-либо конкретный приемник (32). Необходимо отметить, что хотя форматы контента (12) и связанной с ним политики могут меняться от источника (30) к источнику (30), медиа база (36) может обрабатывать такой контент (12) и связанную с ним политику по той причине, что каждый источник (30) имеет соответствующий блок SOTA (38), который дешифрует контент (12) в случае, если это необходимо, и преобразует связанную с ним политику из вышеупомянутого собственного формата в вышеупомянутый формат, воспринимаемый блоком реализации политики (34). Аналогичным образом, хотя форматы контента (12) и связанной с ним политики могут меняться от приемника (32) к приемнику (32), медиа база может обрабатывать такой контент (12) и связанную с ним политику по той причине, что каждый приемник (32) имеет соответствующий блок SITA (40), который шифрует контент (12) в случае, если это необходимо, и преобразует связанную с ним политику из вышеупомянутого формата, воспринимаемого блоком (34) реализации политики, в вышеупомянутый формат, воспринимаемый приемником (32).

Более конкретно, медиа база (36) предоставляет общую инфраструктуру, которая обеспечивает прохождение контента (12) в защищенные среды и из них, предоставляя защищенную среду в операционной системе вычислительного устройства (14), общий механизм для преобразования и согласования прав, правил и политики при пересечении границ защищенной среды и общий механизм для шифрования/дешифрования мультимедийных данных, передаваемых с высокой скоростью передачи битов, при безопасной передаче этих данных между защищенной средой на вычислительном устройстве (14) и другими защищенными средами. Таким образом, медиа база (36) допускает прохождение защищенного контента (12) в защищенном режиме по направлению из вычислительного устройства (14), в него и через него и предусматривает осуществление произвольной обработки защищенного контента (12). В результате любая заинтересованная сторона может добавлять в операционную систему на вычислительном устройстве (14) средства обеспечения защиты произвольного контента, распространяя соответствующие блоки SOTA (38) и/или блоки SITA (40), в зависимости от того, что требуют обстоятельства.

Обычно и как это видно на Фиг.3, медиа база (36) включает в себя ряд ключевых компонентов (42), которые и предоставляют вышеупомянутую общую инфраструктуру такой медиа базы (36). Очевидно, что каждый компонент (42) может представлять собой любой подходящий компонент, и это не выходит за рамки сущности и объема настоящего изобретения. Использование таких ключевых компонентов (42) является широко известным или должно быть очевидным для специалистов в данной области техники, и потому не нуждается здесь в сколь бы то ни было подробном изложении.

В дополнение к функциональным возможностям, предоставляемым ключевыми компонентами (42) медиа базы (36), и в случае, если это необходимо, любая заинтересованная сторона может добавлять в операционную систему на вычислительном устройстве (14) средства обеспечения для дополнительных произвольных защищенных функциональных возможностей, распространяя соответствующие дополнительные компоненты или “плагины” (44), которые предназначены для работы в сопряжении с медиа базой (36) с тем, чтобы предоставлять такие дополнительные функциональные возможности. Как можно понять, каждый плагин (44) может представлять собой любой подходящий плагин, и это не выходит за рамки сущности и объема настоящего изобретения. Использование таких плагинов (44) является широко известным или должно быть очевидным для специалистов в данной области техники, и потому не нуждается здесь в сколь бы то ни было подробном изложении.

В одном варианте осуществления настоящего изобретения медиа база (36) активируется для создания защищенного медиа тракта (39) между каждым из одного или более выбранных источников (30) и каждым из одного или более выбранных приемников (32), причем, выбранных мультимедийным приложением (46) на вычислительном устройстве (14). Предполагается, что мультимедийное приложение (46) находится под контролем пользователя или другого приложения на вычислительном устройстве (14) или где-нибудь в другом месте. Так, мультимедийное приложение (46) выбирает контент (12) для воспроизведения и, делая это, выбирает один или более выбранных источников (30), и, если это необходимо, выбирает один или более приемников (32). После этого мультимедийное приложение (46) не участвует в воспроизведении защищенного контента (12) через созданный