Способ формирования электронных документов и устройство для его осуществления

Иллюстрации

Показать всеИзобретение относится к области электронного документооборота. Технический результат заключается в повышении уровня безопасности. Сущность изобретения заключается в предварительном предъявлении устройству биометрического образа человека, желающего сформировать ЭЦП, и последующего нейросетевого преобразования, предъявленного биометрического образа в секретный ключ формирования ЭЦП. Проверку ЭЦП осуществляют на открытом ключе и в случае неверного кода ЭЦП повторно предъявляют биометрический образ подписывающего. Способ по п.2 состоит в том, что в формируемый электронный документ вносят атрибуты биометрической безопасности, такие как число попыток предъявления биометрического образа при формировании ЭЦП, число неверных бит в ошибочных кодах секретного ключа, текущее время каждой из попыток формирования ЭЦП, описание конфигурации системы формирования ЭЦП в момент времени каждой попытки формирования ЭЦП. 2 н. и 2 з.п. ф-лы, 5 ил.

Реферат

Изобретение относится к технике ведения юридически значимого электронного документооборота и может быть использовано при заключении электронных сделок, при электронной торговле, при дистанционной взаимной аутентификации граждан в открытой информационной среде, например в Интернет.

Известен способ формирования электронного документа [1], по которому автор электронного документа заранее генерирует для себя пару ключей (открытый ключ и секретный ключ), далее автор регистрирует свой открытый ключ в удостоверяющем центре и получает сертификат своего открытого ключа. Свой секретный ключ автор тщательно хранит и использует его при формировании своей электронной цифровой подписи под теми или иными цифровыми данными (цифровыми текстами, цифровыми файлами графики, цифровыми звуковыми файлами, …). На практике свой секретный ключ автор обычно хранит в некотором контейнере, который открывается личным ПИН-кодом или паролем. Контейнер с секретным ключом обычно размещают на различных носителях информации (дискетах, флэш-картах, магнитных картах, смарт-картах, …).

Основным недостатком способа является необходимость тщательного надежного хранения секретного ключа формирования электронной цифровой подписи (ЭЦП), сопряженного с использованием арендованных ячеек банков, сейфов, защитой офисов, где расположены сейфы. Стойкость к атакам подбора личных ПИН-кодов и паролей много меньше стойкости самого секретного ключа, что не позволяет рассматривать хранение ключей в контейнерах как надежный способ. Хранение секретного ключа (контейнера секретного ключа) в сейфе банка или офиса лишает автора подписи мобильности. Компрометация секретного ключа из-за его ненадежного хранения, например, путем копирования контейнера и подбора защитного ПИН-кода (пароля) сводит на нет авторизацию документов через ЭЦП, так как злоумышленник получает возможность формировать электронные документы от имени автора подписи.

Для борьбы с возможностью компрометации авторизации электронной цифровой подписи под электронным документом по способу [2] предлагается снимать биометрические данные подписывающего документ человека и включать их в сам подписываемый электронный документ. Тогда у действительного владельца секретного ключа появляется возможность доказать факт компрометации его секретного ключа, если в подписанном документе появилась «Чужая» биометрия.

Устройство для реализации способа [2] предлагается выполнять малогабаритным (носимым) с защитным корпусом, в котором размещены: память, процессор, порт связи с внешними устройствами, датчик ввода биометрического образа человека. Память устройства имеет две области, одна область является защищенной и недоступна для внешних устройств, вторая область памяти является общедоступной. Секретный ключ формирования электронной цифровой подписи размещен в первой области защищенной памяти, открытый ключ размещен во второй области общедоступной, открытой памяти.

Основным недостатком способа [2] и устройств его реализующих является то, что определить фальсифицированный документ может только сам автор или лица, хорошо знающие его биометрию, причем сделать это они могут только органолептически (не автоматически, по средствам своих органов чувств). Если фальсифицированный электронный документ не попадет на глаза автору ЭЦП или людям, его лично знающим, то выявить фальсификат автоматически невозможно. Даже если биометрический образ автора есть в базе данных, автоматически сравнить его с образом в электронном документе нельзя (биометрические образы разные и для их сравнения необходимы специальные технологии). На данный момент надежных биометрических технологий автоматического сравнения произвольно снятых биометрических образов одного человека нет, например, нет надежной технологии автоматического сравнения цифровой фотографии человека в его паспорте и произвольного цифрового снимка камерой устройства, реализующего пункт 13 формулы изобретения способа [2].

Цель предложенного изобретения - повышение уровня автоматической авторизации процедуры формирования электронного документа так, чтобы злоумышленник, незаконно завладевший программами и устройством формирования электронной цифровой подписи, не мог бы ими воспользоваться, не будучи их легальным владельцем. Технический эффект от использования предложенного способа и устройства сводится к существенному снижению вероятности компрометации секретного ключа формирования электронной цифровой подписи при одновременном снижении требований к хранению программных или аппаратно-программных средств формирования электронной цифровой подписи.

В части пункта 1 формулы заявленного изобретения поставленная цель достигается тем, что перед формированием электронного документа его автор, используя специальный генератор открытого и секретного ключа, получает эти два ключа. Далее автор регистрирует в центре сертификации открытый ключ, однозначно связывая его со своим именем и иными персональными данными. Центр сертификации публикует заявленный пользователем открытый ключ и выдает пользователю сертификат его открытого ключа, по которому каждый желающий может проверить подлинность любого электронного документа, подписанного секретным ключом автора. Гарантией высокого уровня авторизации документа является практическая невозможность вычислить секретный ключ автора по его открытому ключу, автор тщательно хранит свой секретный ключ. Например, одним из вариантов удобного хранения секретного ключа является размещение его в цифровом контейнере, открываемом паролем или ПИН-кодом. В связи с этим автор размещает и хранит свой секретный ключ в контейнере, например, шифрует его на своем пароле или ПИН-коде. В этом случае контейнером является шифротекст с указанием в заголовке реквизитов программного продукта, использованного для шифрования (как правило, контейнер оказывается существенно длиннее секретного ключа).

Отличием от способов-аналогов заявленного способа является то, что по нему в рамках пункта 1 формулы изобретения осуществляют многократное сканирование биометрического образа владельца секретного ключа. Затем по заранее заданному алгоритму (часть этих алгоритмов ГОСТирована стандартами ISO/IEC JTC1 SC37, которые в настоящее время гармонизируются для РФ усилиями ГОСТ Р ТК355 ПК7) вычисляют биометрические параметры, пользуясь всеми примерами биометрического образа владельца секретного ключа. Затем пользователь формирует сеть искусственных нейронов, связывающую каждый из вычисленных биометрических параметров с множеством выходов нейросети, причем число выходов нейронной сети задают равным длине секретного ключа или длине контейнера хранения секретного ключа. Формирование сети искусственных нейронов осуществляют через задание связей отдельных нейронов в каждом слое искусственной нейронной сети (число слоев нейронной сети и вид функций возбуждения нейронов обычно задается заранее производителем программного продукта биометрической защиты). Возможно использование различных алгоритмов задания таблицы связей нейронов [3], в том числе может быть использован алгоритм случайного выбора связей. После формирование сети искусственных нейронов ее структуру запоминают в форме таблицы связей каждого из нейронов с входными биометрическими параметрами или с выходами предыдущих нейронов.

После формирования сети искусственных нейронов осуществляют ее обучение. Обучение осуществляют так, чтобы выполнить требования ГОСТ Р [4], каждый пример биометрического образа "свой" должен давать на выходе нейронной сети секретный ключ или контейнер с секретным ключом. Обучение ведут любым из известных алгоритмов обучения искусственных нейронных сетей, однако предпочтительно использовать быстрые алгоритмы послойного обучения искусственных нейронных сетей, подробно описанные в [3]. Если использовать обычные медленные алгоритмы обучения, то обучение двух- и трехслойных нейронных сетей с сотнями входов и сотнями выходов займет несколько суток машинного времени. Какой из алгоритмов обучения использован для заявляемого способа-несущественно.

Результат обучения нейронной сети получают в форме таблицы значений весовых коэффициентов для каждой связи нейронов. Далее сохраняют таблицу значений связей нейронов. После этого уничтожают секретный ключ или контейнер с секретным ключом, использованные ранее при обучении. Кроме того, уничтожают примеры биометрического образа "свой" на которых ранее осуществлялось обучение искусственной нейронной сети.

Формирование электронной цифровой подписи под электронным документом ведут путем предъявления биометрического образа автора-владельца ключей. Далее по заранее заданным алгоритмам вычисляют биометрические параметры этого образа, подают их на входы обученной нейронной сети и получают на ее выходах код. Если выходной код нейронной сети должен соответствовать секретному ключу (такова установка конфигурации программного обеспечения), то его используют для формирования электронной цифровой подписи. Если выходной код нейронной сети (по принятой установке конфигурации программного обеспечения) должен соответствовать контейнеру с секретным ключом, то его распаковывают, дополнительно предъявляя ПИН-код пользователя. Далее осуществляют формирование электронной цифровой подписи.

После формирования электронной цифровой подписи осуществляют ее проверку, используя открытый ключ. Если проверка дает положительный результат, то формирование электронного документа заканчивают. Если проверка дает отрицательный результат, то формирование электронного документа продолжают, повторно предъявляя биометрический образ подписывающего электронный документ человека. Повторение ведут до положительного результата, то есть формирования верной электронной цифровой подписи под заданным электронным документом.

При реализации предложенного способа по пункту 1 формулы изобретения злоумышленник, завладевший программным обеспечение формирования электронной цифровой подписи с уже обученными нейронными сетями, не может им воспользоваться. Злоумышленник не обладает нужной биометрией и не может получить секретный ключ формирования электронной цифровой подписи. Действительный хозяин секретного ключа получает возможность безопасно хранить таблицы описания обученной нейронной сети на своем компьютере при условии контроля целостности программного обеспечения. Отпадает необходимость в хранении носителя секретного ключа в банковском сейфе. При контроле целостности программного обеспечения злоумышленник не может его модифицировать, внедрить программу перехвата ключей, внедрить вредоносный вирус разрушения биометрической защиты. Единственным способом является предъявление своего биометрического образа и, если он не совпадает с образом автора, то фальсификации становятся практически невозможными. В корпоративных системах формирования электронного документооборота предложенный способ позволяет исключить нелегальную подмену одного служащего другим. Пароль доступа и обычный носитель ключа, например врач, может доверить свой носитель ключа медицинской сестре, набравшей ранее электронный документ в электронной истории болезни. По предложенному способу это злоупотребление исключено, врач не может никому передоверить формирование своей электронной цифровой подписи, так как необходимо предъявлять именно его биометрию. Достигнут эффект усиления авторизации управлением криптоформирователем ЭЦП.

В части пункта 2 формулы заявленного изобретения поставленная цель достигается тем, что при работе программ преобразования биометрического образа пользователя в его секретный ключ или контейнер секретного ключа дополнительно формируют специальные атрибуты биометрической безопасности, такие как: число попыток предъявления биометрического образа до момента формирования верной электронной подписи под документом, число несовпавших бит секретного ключа или контейнера, время каждой из осуществленных попыток формирования подписи, описание конфигурации системы в момент осуществления попытки формирования электронной цифровой подписи. В качестве описания конфигурации используют: серийные номера оборудования и программного обеспечения, тип и серийный номер носителя секретного ключа (если применение такового задано настройкой конфигурации ПО), факт использования нештатного обхода биометрической защиты и входа через набор секретного ключа с клавиатуры, время предыдущего переобучения биометрических компонент системы, имя (логин) пользователя, под которым осуществлен запуск операционной системы на компьютере, время с момента запуска операционной системы, текущая статистика наличия длительных прекращений потока сигналов управления с клавиатуры и от манипулятора типа «мышь», перечень параллельно запущенных задач на компьютере. Все эти данные или часть этих данных объединяются в блок атрибутов безопасности и заносятся в специальное служебное поле электронного документа. Причем в документ заносятся не коды неправильных секретных ключей предшествующих неудачных попыток, а коды числа несовпавших бит у предыдущих неверных ключей и ключа, на котором производится очередная неудачная попытка формирования электронной цифровой подписи. После удачного подписания электронного документа секретным ключом пользователя документ запоминают в электронном архиве.

Так как служащий, злоупотребляющий своим служебным положением, может прекратить неудачные попытки формирования электронного документа под чужим именем, полностью доверять блоку атрибутов биометрической безопасности в теле документа нельзя. По этой причине параллельно с формированием блока атрибутов информационной безопасности в документе происходит запись атрибутов в независимом аудите информационной безопасности. При отказе от дальнейшего формирования документа (в том числе при аварийном отключении питания и других неисправностях) программа формирования блока атрибутов биометрической безопасности сбрасывает всю информацию в аудит информационной безопасности, который доступен только доверенным лицам, отвечающим за безопасность. В этом случае записываются все коды предшествующих неудачных попыток получить секретный ключ или его контейнер. В случае прекращения попыток формирования верной электронной цифровой подписи в программе формирования ЭЦП нет верного секретного ключа и найти число несовпавших бит неудачных попыток невозможно. По этой причине все примененные ранее неудачные ключи пишутся в аудит в явной форме.

Положительный технический эффект от реализации п.2 формулы изобретения обусловлен тем, что документируются в самом документе биометрические следы формирования документа и впоследствии по ним могут быть ликвидированы различные коллизии и спорные ситуации, которые часто возникают в больших корпоративных системах электронного документооборота. Например, если документ будет подписан от имени служащего в момент времени, когда служащего нет на работе, если при подписании отключена биометрия и секретный ключ введен с клавиатуры, если до этого было несколько неудачных попыток биометрической авторизации с большим числом ошибок в разрядах кодов секретного ключа (контейнера), то, скорее всего, была попытка фальсификации. Необходимо приостановить движение электронного документа и запустить внутреннее расследование.

При совместной обработке одного электронного документа несколькими служащими они должны формировать совместный документ через охватывание общего согласованного документа несколькими электронными подписями нескольких служащих. При несогласии с содержанием документа служащие должны редактировать его и обмениваться между собой редакциями. После нескольких итераций внутренний электронный документ будет иметь один общий текст и несколько электронных цифровых подписей разных лиц, проверить подлинность этих электронных цифровых подписей могут только внутри корпорации, так как сертификаты открытых корпоративных ключей действуют только в сети корпорации. При большом числе служащих регистрировать их открытые ключи во внешних сертификационных центрах дорого (на момент оформления этой заявки на изобретение стоимость регистрации одного ключа с поддержкой его сертификата в течение 2-х лет составляет - 3600 рублей). Гораздо выгоднее сотни корпоративных сертификатов открытых ключей служащих поддерживать внутри корпорации и иметь один открытый корпоративный ключ, для формирования юридически значимых электронных документов действующих как внутри корпорации, так и вне ее, опираясь на единственный сертификат открытого корпоративного ключа внешнего удостоверяющего центра.

В соответствии п.3 заявленной формулы изобретения после согласования документа между исполнителями любой из исполнителей инициирует переоформление внутреннего корпоративного документа в юридически значимый для всех документ с электронной цифровой подписью корпорации. Переоформление документа осуществляют автоматически, однако перед переоформлением программа корпоративного нотариуса проверяет электронные подписи всех служащих, подписавших документ, и проверяет атрибуты безопасности в исходном электронном документе. Проверка атрибутов безопасности осуществляется через сравнения их с допустимыми значениями, которые записываются заранее. Кроме того, после проверки атрибутов биометрической безопасности, записанных ранее в документ, проверяются аналогичные атрибуты безопасности, записанные в независимый биометрический аудит, сопровождающий переоформляемый электронный документ. В случае совпадения биометрических атрибутов безопасности со статистиками появления аналогичных значений биометрических атрибутов безопасности каждого из служащих осуществляют переоформление документа. Если документ предназначен преимущественно для корпоративного применения (приказы по корпорации, имеющие внешнюю юридическую значимость), то имена формирующих документ служащих сохраняются в тексте самого документа. В случае использования юридически значимого документа только вне корпорации в документе (договоре, справке, обязательстве, гарантийном письме) оставляют имя только руководителя корпорации или его полномочных по уставу заместителей.

Положительным техническим эффектом предложенного способа является то, что служащие корпорации освобождены от запоминания длинных паролей доступа и от необходимости хранения своих секретных ключей в сейфах. Секретные ключи служащих действуют только внутри корпорации, сами служащие вообще их не видят и не имеют доступа к ним. Даже если служащие вступят в сговор и захотят скомпрометировать свой секретные ключи, они не смогут этого сделать. Влиять на движение электронных документов может только сам служащий лично, он не может передать свою смарт-карту с ключом другому служащему или постороннему лицу. Это повышает безопасность ведения корпоративного электронного документооборота. Кроме того, служащий уже не может отказаться от своей электронной цифровой подписи, ссылаясь на возможную компрометацию своего секретного ключа. Кроме того, большая корпорация может экономить свои затраты, имея вместо сотен открытых ключей, зарегистрированных во внешних удостоверяющих центрах всего один общий корпоративный открытый ключ и ведя автоматическое переоформление документов. Повышение информационной безопасности корпоративного электронного документооборота связано с тем, что обеспечить сохранность одного общего корпоративного секретного ключа проще, чем хранить сотни секретных ключей каждого служащего при условии их постоянного использования.

Устройство для реализации описанных выше способов по пункту 4 формулы изобретения должно быть миниатюрным, носимым человеком при себе и быть способным безопасно для пользователя осуществлять формирование того или иного электронного документа с электронной цифровой подписью владельца устройства, сформированной на личном, секретном ключе владельца. Для подключения устройства формирования к ПЭВМ или рабочей станции его корпус имеет разъем порта USB или инфракрасный порт, или радиоинтерфейс связи с внешними устройствами. Также устройство имеет доступную для просмотра область памяти и недоступную для просмотра внешними устройствами область памяти. Подписываемый пользователем документ размещается в открытой общедоступной области памяти, куда он помещается внешним программным обеспечением через порт связи устройства с внешними устройствами. Появление в общедоступной памяти файла электронного документа в папке «на подпись» является условием возможного формирования электронной цифровой подписи пользователя под электронным документом с последующим размещением подписанного документа в папке «подписанные документы», также находящейся в общедоступной области памяти.

Анализ состояния устройства, обработка биометрических данных, формирование электронной цифровой подписи, формирование атрибутов биометрической безопасности осуществляется процессором устройства. Для обеспечения безопасности программа обработки биометрических данных пользователя, программа нейросетевого преобразования биометрии в код секретного ключа (в том числе таблицы связей нейросети и таблицы параметров этих связей), программа криптоформирователя ЭЦП размещены в защищенной области памяти, недоступной для внешних устройств. Для ввода в устройство биометрии пользователя оно имеет один или несколько преобразователей биометрических образов человека в цифровую форму.

Возможен вариант устройства с микрофоном в корпусе для ввода в него голосового пароля, который далее при работе устройства будет преобразован в код секретного ключа.

Возможен вариант устройства с цифровой камерой, которая способна фотографировать кисть руки и далее при работе устройства будет преобразовывать особенности этого изображения (характерные складки кожи ладони или тыльной стороны) в код секретного ключа.

Возможен вариант устройства, обладающий одновременно и микрофоном, и фотокамерой, выполненный на базе выпускающихся сегодня смартфонов.

Возможен вариант устройства, имеющий на корпусе преобразователь папиллярных линий кожи подушечек пальцев пользователя в цифровую форму.

Возможен вариант устройства, использующего оптический преобразователь координат положения устройства, выполненный на базе серии микросхем технического зрения для «оптической мышы». Такой преобразователь подсвечивает инфракрасным светом подложку под устройством, видит ее неровности или подстилающий рисунок, цепляется за него и вычисляет координаты положения устройства в пространстве или параметры движения устройства над наблюдаемой поверхностью. Устройства такого типа получили названия «цифровое перо», они способны запоминать до 100 страниц рукописного текста, написанного его шариковым или гелевым наконечником на обычной бумаге. На базе таких устройств возможна реализация варианта устройства, предложенного по п.4 формулы устройства.

Возможен вариант выполнения устройства, использующий микросхему оцифровывания ускорений движения устройства в трех координатах. Микросхемы таких преобразователей сегодня используются в цифровых фотоаппаратах для коррекции дрожания руки при фотографировании. Размещение такой микросхемы в нижней части «цифрового пера» дает возможность получать информацию о динамике воспроизведения рукописного пароля почти так же, как и в предыдущем варианте, ту же задачу решает использование оптического преобразования параметров движения пера над подсвечиваемой поверхностью.

Возможен вариант, совмещающий в устройстве цифровую камеру, преобразователь 3D ускорений движения устройства и микрофон. На сегодня такая комбинация уже используется в смартфонах производства Японии. В такой комбинации устройство способно преобразовывать в треть ключа голос пользователя, в другую треть ключа его изображение и в последнюю треть ключа динамику движения его руки при воспроизведении пользователем в воздухе некоторой последовательности знаков. Существующие сегодня модели смартфонов используют движения руки для введения цифр набираемого номера (владелец такого смартфона для набора номера чертит в воздухе перед собой последовательность цифр нужного ему номера).

Работа всех описанных выше вариантов устройств сводится к реализации описанных выше способов по п.п.1, 2, 3 формулы изобретения. Предъявление биометрического образа человека тому или иному датчику устройства выводит устройство из спящего режима. Программа устройства обрабатывает предъявленный биометрический образ (например, динамику рукописного пароля), вычисляя заданное заранее число биометрических параметров. Затем эти параметры подаются на входы нейронной сети, которая преобразует их в выходной код, этот код подается в программу формирования ЭЦП под подписываемым электронным документом. Все данные, связанные с обработкой биометрии, нейросетевой обработкой, формированием ЭЦП, размещаются только в защищенной области памяти. После этого осуществляется проверка правильности формирования ЭЦП по открытому ключу пользователя. В случае верности кода ЭЦП процесс прекращают и перемещают подписанный электронный документ в общедоступную область памяти.

В случае, если код ЭЦП неверен, подписывающий документ человек вновь предъявляет свой биометрический образ, вновь программное обеспечение устройства пытается получить из предъявленного биометрического образа секретный ключ формирования ЭЦП. Число попыток предъявления биометрических образов не ограничивается, однако при каждой новой попытке в документе фиксируются дополнительные атрибуты биометрической безопасности (см. п.2 формулы). Периодически сформированный аудит атрибутов биометрической безопасности через порт связи пересылается в систему.

Техническим преимуществом использования предложенных устройств является то, что служащие не могут передоверить друг другу процесс подписания электронного документа. Затруднен сговор служащих, исключены попытки преднамеренной компрометации личного секретного ключа самим пользователем. Даже если пользователь захочет узнать свой секретный ключ, сделать этого он не может, программное обеспечение позволяет пользоваться секретным ключом, но не дает его наблюдать. Резко снижаются требования к хранению устройства для формирования ЭЦП, утеря такого устройства не наносит ощутимого вреда пользователю, так как кроме него никто не может им воспользоваться.

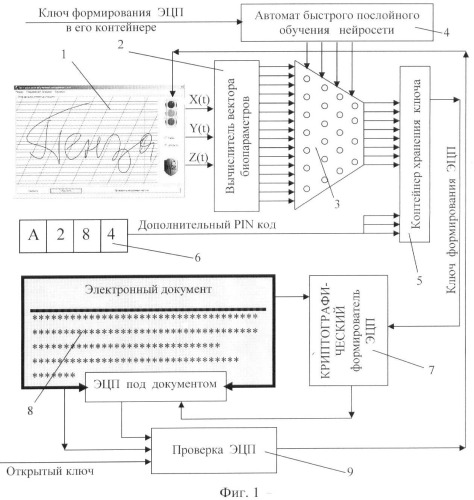

На фигуре 1 приведена обобщенная блок-схема примера реализации предложенного способа по п.1 формулы изобретения, где:

1 - блок программы предобработки графического рукописного образа, полученного путем воспроизведения пользователем его рукописного пароля «Пенза» в виде динамики колебаний пера по двум координатам X(t), Y(t) и давления пера на подложку Z(t);

2 - блок программы, реализующий вычисление биометрических параметров в виде 600 коэффициентов 3-х мерного преобразования Фурье совокупности 3-кривых X(t), Y(t), Z(t);

3 - четырехслойная сеть искусственных нейронов, заданная таблицей связей между нейронами и таблицей весовых коэффициентов этих связей;

4 - автомат быстрого послойного обучения искусственной нейронной сети преобразовывать примеры рукописного образа «Пенза» в код контейнера хранения ключа формирования ЭЦП (секретного ключа);

5 - блок программы, реализующей извлечение ключа формирования ЭЦП (секретного ключа) из контейнера;

6 - поле ввода ПИН-кода, по которому извлекается секретный ключ формирования ЭЦП из его контейнера;

7 - криптоформирователь ЭЦП;

8 - электронный документ, под которым ставится ЭЦП;

9 - блок программы, реализующей проверку ЭЦП по содержанию электронного документа и открытому ключу.

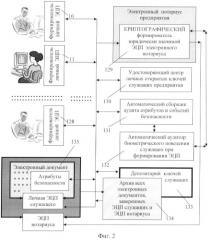

На фигуре 2 приведена обобщенная блок-схема примера реализации предложенного способа по п.2 формулы изобретения, где:

10 - программный формирователь личной ЭЦП первого служащего;

11 - программный формирователь личной ЭЦП второго служащего;

… ………………………………………………………………………………………………

… ………………………………………………………………………………………………

128 - программный формирователь личной ЭЦП сто восемнадцатого служащего;

129 - программный формирователь юридически значимой ЭЦП предприятия (электронный нотариус предприятия);

130 - удостоверяющий центр предприятия, отвечающий за генерацию пары ключей для каждого служащего и поддерживающий целостность списка открытых ключей служащих предприятия;

131 - программный автоматический сборщик аудита атрибутов биометрической безопасности и событий безопасности;

132 - программный автоматический аудитор биометрического поведения служащих;

133 - программный депозитарий пар открытого и секретного ключей служащих, обладающий повышенным уровнем защиты;

134 - архив всех электронных документов, находящихся на разных стадиях создания и подписанных одной или несколькими ЭЦП;

135 - содержание электронного документа на одной из стадий его обработки.

На фигуре 3 приведен внешний вид «цифрового пера», производимого в настоящее время фирмой Nokia, обладающего зрением «оптической мыши» и способного запоминать до 100 страниц собственного рукописного текста. На базе такой конструкции предполагается реализовывать один из вариантов предложенного устройства по п.4 формулы изобретения.

На фигуре 4 приведен внешний вид крипто-флешь-памяти с USB портом и сенсором считывания отпечатка пальца (опытный образец). На базе такой конструкции предполагается реализовывать один из вариантов предложенного устройства по п.4 формулы изобретения.

На фигуре 5 приведен внешний вид смартфона с цифровой камерой. На базе такой конструкции предполагается реализовывать один из вариантов предложенного устройства по п.4 формулы изобретения. Этот вариант должен использовать комбинацию голосового пароля и анализа геометрии изображения складок кожи на ладони пользователя и анализ динамики движения руки пользователя при воспроизведении им некоторой последовательности знаков в воздухе перед собой.

Осуществление изобретения по пункту 1 формулы может быть реализовано в соответствии с обобщенной блок-схемой фигуры 1. Этот вариант реализации основан на использовании биометрического образа человека в виде рукописного пароля, который воспроизводится пользователем на графическом планшете. При воспроизведении рукописного пароля через порт графического планшета в ПЭВМ поступают оцифрованные кривые X(t), Y(t), Z(t), соответствующие колебаниям пера графического планшета в двух координатах и его переменному давлению на подложку. На фигуре 1 блок-1 соответствует блоку программы предобработки оцифрованные (кривые X(t), Y(t), Z(t)). Блок-1 осуществляет определение моментов времени начала и окончания воспроизведение рукописного пароля, прореживание данных, проводит фильтрацию данных, осуществляет ликвидацию отрывов пера от планшета во время воспроизведения рукописного пароля.

Данные с выхода блока-1 поступают в программу - вычислитель вектора биометрических параметров - блок-2, который вычисляет 600 коэффициентов 3-мерного преобразования Фурье путем совместной обработки 3-х кривых X(t), Y(t), Z(t). Далее 600 выходных биометрических параметров подаются на 600 входов искусственной нейронной сети, которая программно эмулируется блоком-3. Блок программы - 3 включает в свой состав 4 таблицы связей нейронов 1, 2, 3, 4 слоев, кроме того, 4 таблицы весовых коэффициентов для каждой связи нейронной сети. Кроме того, в блоке программы - 3 имеются 4 разные функции возбуждения для нейронов 1-го слоя, 2-го слоя, 3-го слоя, 4-го слоя. Каждый слой нейросети имеет по 512 нейронов, каждый нейрон имеет по 24 входные связи. Таблицы связей нейронов в каждом слое заданы случайно при разработке программного обеспечения и во время обучения нейросети не меняются. При обучении нейросети меняются только таблицы коэффициентов связей нейронной сети.

Обучение нейронной сети ведется автоматически блоком-4 программы. Обучение осуществляется не менее чем на 12 примерах рукописного пароля пользователя, кроме того, для обучения необходимо подать в блок-4 код длиной 512 бит, соответствующий контейнеру секретного ключа длинной 256 бит, размещенному в более длинном защитном контейнере (длинней контейнера 512 бит). Блок программы - 4 ведет обучение нейросети в течение 0.1,…,0.5 секунды по быстрому алгоритму послойного обучения нейросети, изложенному в [3]. После обучения нейросети по алгоритму [3] автоматически выполняются основные требования ГОСТ [4]:

1) каждый из 12 примеров рукописного пароля «Свой» дает на выходе нейросети заданный при обучении код контейнера из 512 бит;

2) случайные рукописные образы «Чужой» порождают на выходе правильно обученной нейронной сети случайные выходные коды с малой корреляцией любой пары выходов нейросети и равновероятным состоянием «0» и «1» каждого выхода нейросети.

После обучения нейросети таблицы весовых коэффициентов связей нейросети всех 4-х слоев нейронов запоминаются блоком-3. После обучения код контейнера, использованный при обучении, и 12 примеров рукописного образа «Свой» стираются из памяти.

При формировании электронной цифровой подписи пользователь вводит свой рукописный пароль через графический планшет. Блок-1 обрабатывает полученные данные и передает информацию в блок-2, который вычисляет 600 биометрических параметров введенного рукописного образа. Далее эти 600 параметров поступают в блок-3, который эмулирует обученную нейронную сеть и получает на ее выходе код некоторого контейнера длинной 512 бит. Этот код поступает на вход блока-5 программы распаковки контейнера и извлечения из него секретного ключа длинной 256 бит. Для распаковки контейнера пользователь вводит свой ПИН-код, состоящий из 4 символов, имеющий длину 32 бита (4 символа ПИН-кода имеют кодировку по 8 разрядов). Операция ввода ПИН-кода в 4 поля соответствует блоку-6 фигуры 1. Данные с выхода блока-6 поступают на вход блока-5, который распаковывает контейнер и извлекает из него секретный ключ. Далее секретный ключ формирования ЭЦП подается на блок-7 программу формирования электронной цифровой подписи. Программа блока-7 загружает содержание электронного документа (блок-8) и формирует под ним электронную цифровую подпись.

После формирования электронной цифровой подписи блоком-7 осуществляется ее проверка блоком-9. Программа блока-9 загружает подписанный электронный документ, загружает открытый ключ автора этого документа и проверяет правильность ЭЦП. Если электронная цифровая подпись верна, то операция прекращается. Если электронная цифровая подпись неверна, то пользователь вынужден повторно ввести свое рукописное парольное слово, по которому заново запускается процедура безопасного формирования электронной цифровой подписи.

Положительный технический эффект от использования предложенного способа по п.1 формулы обусловлен тем, что никто кроме легального пользователя не может за него сформировать ЭЦП. Пользователю нет необходимости хранить контейнер с его секретным ключом в сейфе или банковой ячейке. В программе контейнер ключа и сам ключ не хранятся, для обеспечения высокого уровня информационной безопасности достаточно обеспечить в сети корпорации централизованный или локальный контроль целостности программного обеспечения. Программу биометрической авторизации ЭЦП можно хранить на рабочей ПЭВМ служащего.

Осуществление изобретения по пунктам 1, 2, 3 формулы может быть реализовано в соответствии с обобщенной блок-схемой фигуры 2. Обобщенная блок-схема соответствует программной реализации корпоративной системы ведения электронного документооборота с биометрической авторизацией управления личными криптоформирователями ЭЦП служащих. Программная реализация ставится на сеть рабочих станций или персональных компьютеров служащих. Каждое рабочее место служащего (блоки 10, 11, …, 128), уполномоченного вести электронный документооборо