Система и способ аутентификации в системе связи

Иллюстрации

Показать всеИзобретение относится к области мобильной связи. Технический результат заключается в предотвращении возможности перехвата аутентификационной информации. Сущность изобретения заключается в том, что мобильная станция (MS), базовая станция (BS) и сервер аутентификации, авторизации и учета (AAA) получают первый мастер-ключ сеанса (MSK) посредством первой аутентификации EAP для мобильной станции (MS) в схеме «EAP-в-EAP». После первой аутентификации ЕАР они получают второй мастер-ключ сеанса (MSK) посредством второй аутентификации ЕАР для мобильной станции (MS) в схеме «EAP-в-EAP». Ключ авторизации формируется на основе применения первого и второго парных мастер-ключей, сформированных посредством усечения, соответственно, первого и второго мастер-ключей сеанса. 2 н. и 16 з.п. ф-лы, 6 ил.

Реферат

1. Уровень техники, к которому относится изобретение

Настоящее изобретение относится, в целом, к системе связи, и в частности к системе и способу аутентификации в системе связи.

2. Описание предшествующего уровня техники

Системы связи были разработаны для предоставления пользователям услуг, имеющих различные уровни качества обслуживания (QoS). Проводятся текущие исследования для поддержки высокоскоростного сообщения посредством гарантии мобильности и QoS в системе связи с широкополосным беспроводным доступом (BWA), такой как беспроводная локальная сеть (WLAN) и беспроводная общегородская сеть (WMAN). Такими основными системами являются системы на основе стандартов IEEE 802.16a/d и IEEE 802.16e.

В настоящем документе, со ссылкой на Фиг.1, будет описан процесс аутентификации, в частности, посредством использования двойного расширяемого протокола аутентификации (EAP) в типичной системе связи, выполненной по стандарту IEEE 802.16e (далее - система связи IEEE 802.16e). Для простоты обозначения двойной расширяемый протокол аутентификации (EAP) назван «EAP-в-EAP», а режим работы, использующий «EAP-в-EAP», назван «режимом EAP-в-EAP».

Фиг.1 изображает диаграмму, иллюстрирующую поток сигналов для аутентификации «EAP-в-EAP» в типичной системе связи IEEE 802.16e.

Изображенная на Фиг.1 система связи IEEE 802.16e включает в себя мобильную станцию 100 (MS), базовую станцию 140 (BS) и сервер 180 аутентификации, авторизации и учета (AAA). Поскольку система связи IEEE 802.16e работает в режиме EAP-в-EAP, она выполняет аутентификацию по схеме двойного EAP. Для удобства аутентификация на основе схемы EAP названа «аутентификацией EAP». Первая аутентификация EAP из двух является аутентификацией 120 устройств, а вторая аутентификация EAP является аутентификацией 160 пользователей, выполняющейся после успешного выполнения первой аутентификации EAP.

При необходимости аутентификации устройств базовая станция 140 (BS) передает сообщение «EAP-REQUEST/IDENTITY» (запрос имени ЕАР) на мобильную станцию 100 (MS), запрашивая аутентификацию EAP. На этапе 101, после обмена сообщениями EAP между мобильной станцией 100 (MS) и базовой станцией 140 (BS) с помощью протокола распределения ключей секретности (PKM)_EAP_TRANSFER в системе IEEE 802.16e, базовая станция 140 (BS) передает сообщение «PKM_EAP/EAP-REQUEST/IDENTITY» (запрос имени ЕАР) на мобильную станцию 100 (MS). На этапе 103 мобильная станция 100 (MS) отвечает передачей сообщения «PKM_EAP/EAP-RESPONSE/IDENTITY» (ответ с именем EAP).

Базовая станция 140 (BS) передает сообщение «PKM_EAP-EAP-RESPONSE/IDENTITY» (запрос имени EAP) на сервер 180 аутентификации, авторизации и учета (AAA). Базовая станция 140 (BS) и сервер 180 аутентификации, авторизации и учета (AAA) обмениваются сообщениями EAP с помощью сообщений протокола службы дистанционной аутентификации пользователей по коммутируемым линиям (RADIUS) или сообщений протокола DIAMETER. В иллюстрированном на Фиг.1 примере, сообщения протокола RADIUS используются между базовой станцией 140 (BS) и сервером 180 аутентификации, авторизации и учета (AAA). В соответствии с этим, на этапе 105 базовая станция 140 (BS) передает сообщение «RADIUS ACCESS REQEST/IDENTITY» на сервер 180 аутентификации, авторизации и учета (AAA).

На этапе 107 сервер 180 аутентификации, авторизации и учета (ААА) выполняет аутентификацию устройств на мобильной станции 100 (MS) посредством аутентификации сообщений PKM_EAP с использованием протокола защиты транспортного уровня (EAP-TLS), протокола защиты транспортного уровня с использованием предустановленного общего ключа (EAP-TLSPSK), протокола для аутентификации и согласования ключей (EAP-AKA) или протокола EAP-PSK. В результате аутентификации устройств, на этапах 109 и 111, сервер 180 аутентификации, авторизации и учета (ААА) и мобильная станция 100 (MS) совместно используют мастер-ключ сеанса (MSK).

На этапе 113 сервер 180 аутентификации, авторизации и учета (ААА) передает сообщение «RADIUS ACCEPT» в качестве сообщения «EAP-SUCCESS» на базовую станцию 140 (BS). Сообщение «RADIUS ACCEPT» включает в себя мастер-ключ сеанса (MSK). На этапе 115 базовая станция 140 (BS) передает сообщение «PKM_EAP/EAP-SUCCESS» на мобильную станцию 100 (MS), уведомляя об успешной аутентификации EAP.

На этапах 117 и 119 мобильная станция 100 (MS) и базовая станция 140 (BS) формируют ключ целостности EAP (EIK) и парный мастер-ключ (PMK) из мастер-ключа сеанса (MSK) в процессе аутентификации 120 устройств. Ключ целостности EAP (EIK), сформированный в процессе аутентификации 120 устройств, используется для защиты сообщений EAP, передающихся в процессе второй аутентификации EAP, то есть аутентификации 160 пользователей.

На этапе 161, при необходимости аутентификации пользователей, в процессе аутентификации 160 пользователей базовая станция 140 (BS) передает сообщение «PKM_EAP/EAP-REQUEST/IDENTITY» на мобильную станцию 100 (MS). На этапе 163 мобильная станция 100 (MS) отвечает передачей сообщения «PKM_EAP/EAP-RESPONSE/IDENTITY».

На этапе 165 базовая станция 140 (BS) преобразовывает сообщение «PKM_EAP/EAP-RESPONSE/IDENTITY» в форму сообщения «RADIUS ACCESS REQUEST/IDENTITY» и передает его на сервер 180 аутентификации, авторизации и учета (ААА).

На этапе 167 сервер 180 аутентификации, авторизации и учета (ААА) выполняет аутентификацию пользователей на мобильной станции 100 (MS) с помощью аутентификации сообщений PKM_EAP с использованием протокола аутентификации EAP-MD5 или EAP-MSCHAPv2. В отличие от аутентификации 120 устройств, никакой дополнительный мастер-ключ сеанса (MSK) не формируется, даже в том случае, если аутентификация пользователей завершена. Тем временем, на этапе 171, после приема сообщения «RADIUS ACCEPT» на этапе 169, базовая станция 140 (BS) передает сообщение «PKM_EAP/EAP-SUCCESS» на мобильную станцию 100 (MS). На этапах 173 и 175 мобильная станция 100 (MS) и базовая станция 140 (BS) формируют ключ авторизации (AK) с использованием парного мастер-ключа (PMK). Ниже, со ссылкой на Фиг.2, будет более подробно описан процесс формирования ключа авторизации (AK).

Как было описано выше, в процессе аутентификации EAP-в-EAP системы связи IEEE 802.16e, мастер-ключ сеанса (MSK) формируется только в процессе первой аутентификации EAP.

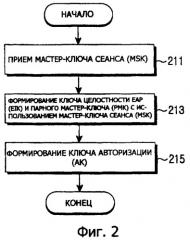

Фиг.2 изображает блок-схему, иллюстрирующую процесс формирования ключа авторизации (AK) в типичной системе связи IEEE 802.16e. Этот процесс имеет место быть в любой мобильной станции (MS) и базовой станции (BS), в настоящем документе процесс формирования ключа авторизации (AK) будет описан в условиях базовой станции (BS).

На этапе 211 изображенная на Фиг.2 базовая станция (BS) принимает мастер-ключ сеанса (MSK), сформированный в процессе первой аутентификации EAP, то есть аутентификации устройств, с сервера аутентификации, авторизации и учета (AAA), а затем, на этапе 213, формирует ключ целостности EAP (EIK) и парный мастер-ключ (PMK) с использованием мастер-ключа сеанса (MSK). В частности, базовая станция (BS) формирует ключ целостности EAP (EIK) и парный мастер-ключ (PMK) с предварительно определенным количеством битов, например 160-битный ключ целостности EAP (EIK) и 160-битный парный мастер-ключ (PMK), посредством усечения мастер-ключа сеанса (MSK).

На этапе 215 базовая станция (BS) формирует ключ авторизации (AK) с помощью применения парного мастер-ключа (PMK) к предварительно определенной функции. В частности, например, базовая станция (BS) использует парный мастер-ключ (PMK) в функции Dotl6KDF. Функция Dotl6KDF выражена в уравнении (1)

AK = Dot16KDF(PMK,SSID|BSID|'AK',160) (1),

где SSID является идентификатором (ID) мобильной станции (MS), для которой выполнена аутентификация EAP, BSID является идентификатором (ID) базовой станции (BS), 'AK' является ключом авторизации (AK), сформированным посредством Dotl6KDF, а 160 обозначает длину ключа авторизации (AK), т.е. 160 бит. Следовательно, функция Dot16KDF формирует 160-битный ключ авторизации (AK) с использованием парного мастер-ключа (PMK) и параметра конкатенации SSID и BSID.

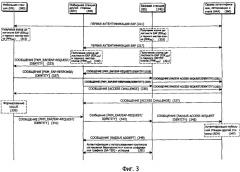

Фиг.3 изображает диаграмму, иллюстрирующую поток сигналов для процесса аутентификации, использующего протокол соглашения безопасности и ключа шифрования трафика (SA-TEK) для аутентификации EAP-в-EAP в типичной системе связи IEEE 802.16e.

Изображенная на Фиг.3 система связи IEEE 802.16e включает в себя мобильную станцию 300 (MS), мобильную станцию 320 (MS) другой стороны (ADV), базовую станцию 340 (BS) и сервер 360 аутентификации, авторизации и учета (ААА). Мобильная станция 300 (MS) и базовая станция 340 (BS) являются типичным устройством/пользователем, а мобильная станция 320 другой стороны (ADV) является устройством/пользователем другой стороны, которое/ый имеет верный ключ для первой аутентификации EAP и перехватывает сообщение EAP от мобильной станции 300 (MS) в процессе второй аутентификации EAP.

На этапе 311, иллюстрированным на Фиг.1 способом, между мобильной станцией 300 (MS), базовой станцией 340 (BS) и сервером 360 аутентификации, авторизации и учета (ААА) выполняется первая аутентификация EAP. В соответствии с этим, на этапах 313 и 315 мобильная станция 300 (MS) и базовая станция 340 (BS) получают ключ целостности EAP (EIKMS) и парный мастер-ключ (PMKMS).

Тем временем, на этапе 317 мобильная станция 320 другой стороны (ADV) также выполняет аутентификацию EAP с базовой станцией 340 (BS) и сервером 360 аутентификации, авторизации и учета (ААА). В соответствии с этим, на этапах 319 и 321 мобильная станция 320 другой стороны (ADV) и базовая станция 340 (BS) получают ключ целостности EAP (EIKADV) и парный мастер-ключ (PMKADV).

На этапах 323 и 325, при необходимости аутентификации пользователей, базовая станция (BS) 340 передает сообщение «PKM_EAP/EAP-REQUEST/IDENTITY» как на мобильную станцию 300 (MS), так и на мобильную станцию 320 другой стороны (ADV). На этапе 327 мобильная станция 300 (MS) отвечает передачей сообщения «PKM_EAP/EAP-RESPONSE/IDENTITY». На этапе 329 мобильная станция 320 другой стороны (ADV) контролирует сообщение «PKM_EAP/EAP-RESPONSE/IDENTITY», копирует его и передает копию, используя EIKADV.

На этапах 331 и 333, после приема сообщений «PKM_EAP/EAP-RESPONSE/IDENTITY» от мобильной станции 300 (MS) и мобильной станции 320 другой стороны (ADV), базовая станция 340 (BS) преобразовывает сообщения «PKM_EAP/EAP-RESPONSE/IDENTITY» в форму сообщений RADIUS REQUEST/IDENTITY» и передает их на сервер 360 аутентификации, авторизации и учета (ААА).

На этапах 335 и 337 сервер 360 аутентификации, авторизации и учета (ААА) передает сообщения «ACCESS CHALLENGE» на мобильную станцию 300 (MS) и мобильную станцию 320 другой стороны (ADV). Каждое сообщение «ACCESS CHALLENGE» включает в себя параметры аутентификации для попытки доступа «CHALLENGE AND SECRET».

Мобильная станция 300 (MS) формирует параметр «VALUE» с использованием «CHALLENGE» и «SECRET», включенных в сообщение «ACCESS CHALLENGE». Параметр «VALUE» формируется посредством предварительно определенной функции, такой как функция MD5, выраженной в уравнении (2):

VALUE=MD5(ID,SECRET,CHALLENGE) (2),

где ID является идентификатором (ID) мобильной станции 300 (MS).

На этапе 341 мобильная станция 300 (MS) передает сообщение «PKM_EAP/EAP-RESPOPNSE/RESPONSE», содержащее ее идентификатор (ID) и параметр «VALUE», на базовую станцию 340 (BS). Однако на этапе 343 мобильная станция 320 другой стороны (ADV) перехватывает сообщение «PKМ_EAP/EAP-RESPOPNSE/RESPONSE» и передает сообщение «PKM_EAP/EAP-RESPOPNSE/RESPONSE», содержащее идентификатор (ID) мобильной станции 320 другой стороны (ADV) и параметр «VALUE», сформированные посредством мобильной станции 300 (MS), используя

EIKADV, на базовую станцию 340 (BS).

Затем, на этапе 345, базовая станция 340 (BS) преобразовывает сообщение «PKM_EAP/EAP-RESPOPNSE/RESPONSE», принятое от мобильной станции 320 другой стороны (ADV), в форму сообщения «RADIUS ACCESS REQUEST/RESPONSE» и передает его на сервер 360 аутентификации, авторизации и учета (ААА).

На этапе 347 сервер 360 аутентификации, авторизации и учета (ААА) аутентифицирует мобильную станцию 320 другой стороны (ADV) с использованием имеющихся «ID», «SECRET» и «VALUE». Если аутентификация завершилась успешно, то на этапе 349 сервер 360 аутентификации, авторизации и учета (ААА) передает сообщение «RADIUS ACCEPT», уведомляющее об успешной аутентификации EAP, на базовую станцию 340 (BS). В соответствии с этим, на этапе 351 мобильная станция 320 другой стороны (ADV) добивается аутентификации EAP при выполненной аутентификации SA-TEK между мобильной станцией 320 другой стороны (ADV), базовой станцией 340 (BS) и сервером 360 аутентификации, авторизации и учета (ААА). Феномен перехвата устройством/пользователем другой стороны ключа авторизации (AK) типичного устройства/пользователя, а также выполнения аутентификации EAP называют «промежуточной атакой».

Как было описано выше, в связи с тем, что при аутентификации «EAP-в-EAP» типичная система связи IEEE 802.16e формирует мастер-ключ сеанса (MSK) исключительно в процессе первой аутентификации EAP, а также формирует ключ авторизации (AK) с использованием парного мастер-ключа (PMK), полученного из мастер-ключа сеанса (MSK), имеет место быть феномен «промежуточной атаки». В результате чего невозможно обеспечить нормальное обслуживание типичного устройства/пользователей, следовательно, сокращая общее качество обслуживания (QoS) системы. Соответственно, существует потребность в разработке нового способа аутентификации для устранения феномена «промежуточной атаки».

Сущность изобретения

Задача настоящего изобретения заключается в существенном разрешении, по меньшей мере, вышеупомянутых проблем и/или неудобств, а также в предоставлении, по меньшей мере, нижеописанных преимуществ. Соответственно, настоящее изобретение обеспечивает систему и способ аутентификации «EAP-в-EAP» в системе связи. Настоящее изобретение также обеспечивает систему и способ выполнения надежной аутентификации «EAP-в-EAP» с использованием двух парных мастер-ключей (PMK).

Согласно одному аспекту настоящего изобретения, в системе аутентификации в системе связи мобильная станция (MS) получает первый мастер-ключ сеанса (MSK) посредством выполнения первой аутентификации EAP, являющейся аутентификацией устройства в схеме «EAP-в-EAP», с базовой станцией (BS) и сервером аутентификации, авторизации и учета (AAA), а также получает второй мастер-ключ сеанса (MSK) посредством выполнения второй аутентификации EAP, являющейся аутентификацией пользователей в схеме «EAP-в-EAP», с базовой станцией (BS) и сервером аутентификации, авторизации и учета (AAA), после первой аутентификации EAP. Сервер аутентификации, авторизации и учета (ААА) получает первый мастер-ключ сеанса (MSK) посредством выполнения первой аутентификации EAP с мобильной станцией (MS) и базовой станцией (BS), а также получает второй мастер-ключ сеанса (MSK) посредством выполнения второй аутентификации EAP с мобильной станцией (MS) и базовой станцией (BS). Базовая станция (BS) получает первый мастер-ключ сеанса (MSK) посредством выполнения первой аутентификации EAP с мобильной станцией (MS) и сервером аутентификации, авторизации и учета (ААА), а также получает второй мастер-ключ сеанса (MSK) посредством выполнения второй аутентификации EAP с мобильной станцией (MS) и сервером аутентификации, авторизации и учета (ААА).

Согласно другому аспекту настоящего изобретения, в способе аутентификации в системе связи первый мастер-ключ сессии (MSK) получают посредством первой аутентификации EAP для мобильной станции (MS) в схеме «EAP-в-EAP» с помощью мобильной станции (MS), базовой станции (BS) и сервера аутентификации, авторизации и учета (ААА). Первая аутентификация EAP является аутентификацией устройств. Второй мастер-ключ (MSK) получают посредством второй аутентификации EAP для мобильной станции (MS) в схеме «EAP-в-EAP» посредством мобильной станции (MS), базовой станции (BS) и сервера аутентификации, авторизации и учета (ААА), после первой аутентификации EAP. Вторая аутентификация EAP является аутентификацией пользователей.

Краткое описание чертежей

Вышеупомянутые и другие цели, особенности и преимущества настоящего изобретения станут более очевидными из следующего подробного описания, взятого совместно с сопроводительными чертежами, на которых:

фиг.1 изображает диаграмму, иллюстрирующую поток сигналов для аутентификации «EAP-в-EAP» в типичной системе связи IEEE 802.16e;

фиг.2 изображает блок-схему, иллюстрирующую процесс формирования ключа авторизации (АК) в типичной системе связи IEEE 802.16e;

фиг.3 изображает диаграмму для процесса аутентификации, использующего протокол соглашения безопасности и ключа шифрования трафика (SA-TEK) для аутентификации «EAP-в-EAP» в типичной системе связи IEEE 802.16e;

фиг.4 изображает диаграмму, иллюстрирующую поток сигналов для аутентификации «EAP-в-EAP» с использованием двух парных мастер-ключей (PMK) в системе связи IEEE 802.16e, в соответствии с настоящим изобретением;

фиг.5 изображает блок-схему, иллюстрирующую процесс формирования ключа авторизации (АК) в системе связи IEEE 802.16e, в соответствии с настоящим изобретением;

фиг.6 изображает диаграмму, иллюстрирующую поток сигналов для процесса аутентификации, использующего протокол соглашения безопасности и ключа шифрования трафика (SA-TEK) для аутентификации «EAP-в-EAP» в системе связи IEEE 802.16e, в соответствии с вариантом осуществления настоящего изобретения.

Подробное описание предпочтительных

вариантов осуществления

Далее в настоящем документе, со ссылкой на сопроводительные чертежи, будут описаны предпочтительные варианты осуществления настоящего изобретения. В этом описании широко известные функции или конструкции не были подробно описаны, поскольку они могли бы заполонить изобретение ненужными деталями.

Настоящее изобретение обеспечивает систему и способ аутентификации в системе связи, например в системе IEEE 802.16e. В частности, настоящее изобретение направлено к системе и способу двойной аутентификации с использованием расширяемого протокола аутентификации (EAP), названной аутентификацией «EAP-в-EAP». В данном случае режим работы в «EAP-в-EAP» называется режимом «EAP-в-EAP». Наряду с тем, что для удобства настоящее изобретение будет описано в условиях системы связи IEEE 802.16е, должно быть четко понятно, что настоящее изобретение может быть применено к любой другой системе связи.

Фиг.4 изображает диаграмму, иллюстрирующую поток сигналов для аутентификации «EAP-в-EAP» с использованием двух парных мастер-ключей (PMK) в системе связи IEEE 802.16e, в соответствии с настоящим изобретением.

Изображенная на Фиг.4 система связи IEEE 802.16е включает в себя мобильную станцию 400 (MS), базовую станцию 440 (BS) и сервер 480 аутентификации, авторизации и учета (AAA). Поскольку система связи IEEE 802.16e работает в «EAP-в-EAP», то она выполняет двойную аутентификацию. Для удобства аутентификация на основе схемы EAP называется аутентификацией EAP. Первая аутентификация EAP из двух является аутентификацией 420 устройств, а вторая аутентификация EAP является аутентификацией 460 пользователей, выполняемой после успешного выполнения первой аутентификации EAP.

При необходимости аутентификации 420 устройств базовая станция 440 (BS) передает сообщение «EAP-REQUEST/IDENTITY» на мобильную станцию 400 (MS), запрашивая аутентификацию EAP. После обмена сообщениями EAP между мобильной станцией 400 (MS) и базовой станцией 440 (BS) с помощью протокола распределения ключей секретности (PKM)_EAP_TRANSFER в системе IEEE 802.16e, на этапе 401 базовая станция 440 (BS) передает сообщение «PKM_EAP/EAP-REQUEST/IDENTITY» на мобильную станцию 400 (MS).

Затем на этапе 403 мобильная станция 400 (MS) отвечает передачей сообщения «PKM_EAP/EAP-RESPONSE/IDENTITY».

Базовая станция 440 (BS) передает сообщение «PKM_EAP-EAP-RESPONSE/IDENTITY» на сервер 480 аутентификации, авторизации и учета (ААА). Базовая станция 440 (BS) и сервер 480 аутентификации, авторизации и учета (AAA) обмениваются сообщениями EAP посредством сообщений протокола службы дистанционной аутентификации пользователей по коммутируемым линиям (RADIUS) или сообщений протокола DIAMETER. В иллюстрированном на Фиг.4 случае, сообщения протокола RADIUS используются между базовой станцией 440 (BS) и сервером 480 аутентификации, авторизации и учета (AAA). Следовательно, на этапе 405 базовая станция 440 (BS) передает сообщение «RADIUS ACCESS REQUEST/IDENTITY» на сервер 480 аутентификации, авторизации и учета (ААА).

На этапе 407 сервер 480 аутентификации, авторизации и учета (ААА) выполняет аутентификацию устройств на мобильной станции 400 (MS) посредством аутентификации сообщения PKM_EAP с использованием протокола защиты транспортного уровня (EAP-TLS), протокола защиты транспортного уровня с использованием предустановленного общего ключа (EAP-TLSPSK), протокола для аутентификации и согласования ключей (EAP-AKA) или протокола EAP-PSK. В результате аутентификации устройств, на этапах 409 и 411, сервер 480 аутентификации, авторизации и учета (ААА) и мобильная станция 400 (MS) совместно используют мастер-ключ сеанса (MSK).

На этапе 413 сервер 480 аутентификации, авторизации и учета (ААА) передает сообщение «RADIUS ACCEPT» в качестве сообщения «EAP-SUCCESS» на базовую станцию 440 (BS). Сообщение «RADIUS ACCEPT» включает в себя мастер-ключ сеанса (MSK). На этапе 415 базовая станция 440 (BS) передает сообщение «PKM_EAP/EAP-SUCCESS» на мобильную станцию 400 (MS), уведомляя об успешной аутентификации EAP. На этапе 417 базовая станция 440 (BS) формирует ключ целостности EAP (EIK) и парный мастер-ключ (PMK) из мастер-ключа сеанса (MSK).

Ключ целостности EAP (EIK) используется для защиты сообщений EAP, переданных в процессе второй аутентификации EAP, то есть аутентификации 460 пользователей. После чего за аутентификацией 420 устройств следует аутентификация 460 пользователей.

На этапе 461, при необходимости аутентификации пользователей, базовая станция 440 (BS) передает сообщение «PKM_EAP/EAP-REQUEST/IDENTITY» на мобильную станцию 400 (MS). На этапе 463 мобильная станция 400 (MS) отвечает передачей сообщения «PKM_EAP/EAP-RESPONSE/IDENTITY».

На этапе 465 базовая станция 440 (BS) преобразовывает сообщение «PKM_EAP/EAP-RESPONSE/IDENTITY» в форму сообщения «RADIUS ACCESS REQUEST/IDENTITY» и передает его на сервер 480 аутентификации, авторизации и учета (ААА).

На этапе 467 сервер 480 аутентификации, авторизации и учета (ААА) выполняет аутентификацию пользователей на мобильной станции 400 (MS) посредством аутентификации сообщения PKM_EAP с использованием протокола защиты транспортного уровня (EAP-TLS), протокола защиты транспортного уровня с использованием предустановленного общего ключа (EAP-TLSPSK), протокола для аутентификации и согласования ключей (EAP-AKA) или протокола EAP-PSK. Таким образом, сервер 480 аутентификации, авторизации и учета (ААА) и мобильная станция 400 (MS) совместно используют второй мастер-ключ сеанса (MSK2) в связи с тем, что на этапах 469 и 471 аутентификация пользователей завершена. В связи с этим два мастер-ключа сеанса (MSK), то есть MSK и MSK2, формируются в процессе аутентификации устройств и аутентификации пользователей соответственно при аутентификации «EAP-в-EAP» настоящего изобретения.

На этапе 473 сервер 480 аутентификации, авторизации и учета (ААА) передает сообщение «RADIUS ACCEPT» на базовую станцию 440 (BS), уведомляя об успешной аутентификации EAP. Затем, на этапе 475, базовая станция 440 (BS) передает сообщение «PKM_EAP/EAP-SUCCESS» на мобильную станцию 100 (MS). На этапе 477, посредством аутентификации 460 пользователей, базовая станция 440 (BS) формирует второй парный мастер-ключ (PMK2) из второго мастер-ключа сеанса (MSK2), а также формирует ключ авторизации (AK) с использованием первого парного мастер-ключа (PMK) и второго парного мастер-ключа (PMK2). Формирование ключа авторизации (AK) из первого парного мастер-ключа (PMK) и второго парного мастер-ключа (PMK2) в мобильной станции 400 (MS) и базовой станции 440 (BS) будет описано более подробно со ссылкой на Фиг.5.

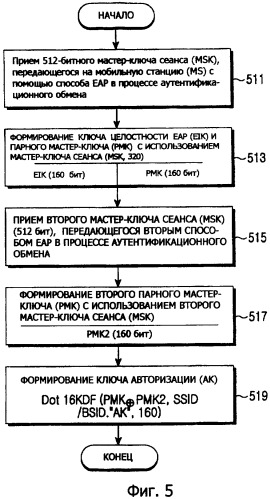

Фиг.5 изображает блок-схему, иллюстрирующую процесс формирования ключа авторизации (AK) в системе связи IEEE 802.16e, в соответствии с настоящим изобретением. Этот процесс имеет место быть как в мобильной станции (MS), так и в поколении базовых станций (BS), в настоящем документе ключ авторизации (AK) будет описан в условиях базовой станции (BS).

Изображенная на Фиг.5 базовая станция (BS) на этапе 511 получает мастер-ключ сеанса (MSK) посредством первой аутентификации EAP, то есть аутентификации устройств, и, в целом, на этапе 513, формирует ключ целостности EAP (EIK) и парный мастер-ключ (PMK) с использованием мастер-ключа сеанса (MSK). В частности, базовая станция (BS) формирует ключ целостности EAP (EIК) и парный мастер-ключ (PMK) с предопределенным количеством битов, например 160-битный ключ целостности EAP (EIК) и 160-битный парный мастер-ключ (PMK), посредством усечения мастер-ключа сеанса (MSK).

На этапе 515 базовая станция (BS) получает второй парный мастер-ключ (MSK2) посредством второй аутентификации EAP, то есть аутентификации пользователей. На этапе 517 базовая станция (BS) формирует второй парный мастер-ключ (PMK2), например 160-битный второй мастер-ключ (PMK2), посредством усечения второго мастер-ключа сеанса (MSK2).

Базовая станция (BS) формирует ключ авторизации (AK) посредством применения первого парного мастер-ключа (PMK) и второго парного мастер-ключа (PMK2) к функции формирования ключа авторизации (AK). В частности, базовая станция (BS) использует первый парный мастер-ключ (PMK) и второй парный мастер-ключ (PMK2), например, в функции Dotl6KDF. Функция Dotl6KDF может быть выражена в виде уравнения (3) или уравнения (4).

AK=Dotl6KDF(PMK ⊕ PMK2,SSID|BSID|'AK',160) (3)

В вышеупомянутом уравнении (3) SSID является идентификатором (ID) мобильной станции (MS), для которой выполнена аутентификация EAP, BSID является идентификатором базовой станции (BS), 'AK' является ключом авторизации (AK), сформированным посредством Dotl6KDF, а 160 обозначает длину ключа авторизации (AK), равную 160 битам. Следовательно, функция Dotl6KDF формирует 160-битный ключ авторизации (AK) с использованием сложения по модулю 2 (XOR) первого парного мастер-ключа (PMK) и второго парного мастер-ключа (PMK2) и параметра конкатенации SSID и BSID.

AK=Dotl6KDF(PMK, SSID|BSID|PMK2|'AK',160) (4)

В вышеупомянутом уравнении (4) SSID является идентификатором (ID) мобильной станции (MS), для которой выполнена аутентификация EAP, BSID является идентификатором (ID) базовой станции (BS), 'AK' является ключом авторизации (AK), сформированным посредством Dotl6KDF, а 160 обозначает длину ключа авторизации (AK), равную 160 битам. Следовательно, функция Dotl6KDF формирует 160-битный ключ авторизации (AK) с использованием первого парного мастер-ключа (PMK) и параметра конкатенации SSID, BSID и второго парного мастер-ключа (PMK2).

Как было описано, ключ авторизации (AK) формируется с использованием первого парного мастер-ключа (PMK), получаемого от первой аутентификации EAP, и второго парного мастер-ключа (PMK2), получаемого от второй аутентификации, в процессе аутентификации «EAP-в-EAP» с использованием двух парных мастер-ключей (PMK) в системе связи IEEE802.16e, в соответствии с вариантом осуществления настоящего изобретения. Поэтому феномен «промежуточной атаки», с которым сталкивается типичная система связи IEEE 802.16e, может быть устранен.

Фиг.6 изображает диаграмму, иллюстрирующую поток сигналов для процесса аутентификации, использующего протокол соглашения безопасности и ключа шифрования трафика (SA-TEK) для аутентификации «EAP-в-EAP» в типичной системе связи IEEE 802.16e, в соответствии с настоящим изобретением.

Изображенная на Фиг.6 система связи IEEE 802.16e включает в себя мобильную станцию 600 (MS), мобильную станцию 620 другой стороны (ADV), базовую станцию 640 (BS) и сервер 660 аутентификации, авторизации и учета (ААА). Мобильная станция 600 (MS) и базовая станция 640 (BS) являются типичными устройствами/пользователями, а мобильная станция 620 другой стороны (ADV) является устройством/пользователем другой стороны, которое/ый имеет верный ключ для первой аутентификации EAP и перехватывает сообщение EAP от мобильной станции 600 (MS) в процессе второй аутентификации EAP.

На этапе 611, иллюстрированным на Фиг.4 способом, между мобильной станцией 600 (MS), базовой станцией 640 (BS) и сервером 660 аутентификации, авторизации и учета (ААА) выполняется первая аутентификация EAP. В соответствии с этим, на этапах 613 и 615 мобильная станция 600 (MS) и базовая станция 640 (BS) получают ключ целостности EAP (EIKMS) и парный мастер-ключ (PMKMS).

Тем временем, на этапе 617 мобильная станция 620 другой стороны (ADV) также выполняет аутентификацию EAP с базовой станцией 640 (BS) и сервером 660 аутентификации, авторизации и учета (ААА). В соответствии с этим, на этапах 619 и 621 мобильная станция 620 другой стороны (ADV) и базовая станция 640 (BS) получают ключ целостности EAP (EIKADV) и парный мастер-ключ (PMKADV).

На этапе 623, после первой аутентификации EAP, в иллюстрированном на Фиг.4 процессе, между мобильной станцией 600 (MS), базовой станцией 640 (BS) и сервером 660 аутентификации, авторизации и учета (ААА) выполняется вторая аутентификация EAP. Таким образом, на этапах 625 и 627 мобильная станция 600 (MS) и базовая станция 640 (BS) получают другой парный мастер-ключ (PMK2MS) с помощью второй аутентификации EAP. Мобильная станция 600 (MS) может сформировать ключ авторизации (AK) с использованием первого парного мастер-ключа (PMKMS) и второго парного мастер-ключа (PMK2MS).

В связи с этим, после выполнения аутентификации с использованием протокола соглашения безопасности и ключа шифрования трафика (SA-TEK) между мобильной станцией 600 (MS) и базовой станцией 640 (BS), на этапе 629 мобильная станция 600 (MS) достигает аутентификации с использованием протокола соглашения безопасности и ключа шифрования трафика (SA-TEK), используя ключ авторизации (AK).

На этапе 631, после первой аутентификации EAP, между мобильной станцией 620 другой стороны (ADV), базовой станцией 640 (BS) и сервером 660 аутентификации, авторизации и учета (ААА) выполняется вторая аутентификация EAP. Однако, поскольку мобильная станция 620 другой стороны (ADV) является устройством/пользователем другой стороны, она не может получить второй парный мастер-ключ (PMK2) на этапе 633. Вследствие чего мобильная станция 620 другой стороны (ADV) не может сформировать ключ авторизации (AK).

В связи с этим, если аутентификация с использованием протокола соглашения безопасности и ключа шифрования трафика (SA-TEK) между мобильной станцией 600 (MS) и базовой станцией 640 (BS) выполнена, то на этапе 635 мобильная станция 620 другой стороны (ADV) терпит неудачу в аутентификации с использованием протокола соглашения безопасности и ключа шифрования трафика (SA-TEK) в связи с тем, что она не может сформировать ключ авторизации (AK).

Как было описано выше, настоящее изобретение повышает надежность аутентификации «EAP-в-EAP» в системе связи IEEE 802.16e в связи с тем, что ключ авторизации формируется с использованием двух парных мастер-ключей (PMK), то есть первого парного мастер-ключа (PMK) и второго парного мастер-ключа (PMK2).

Достигнутое устранение феномена «промежуточной атаки» повышает общую производительность системы.

Несмотря на то, что изобретение было изображено и описано со ссылкой на определенные предпочтительные варианты осуществления, специалистам в данной области техники должно быть понятно, что различные изменения в форме и элементах могут быть сделаны, не отступая от сущности и объема изобретения, определенного приложенной формулой изобретения.

1. Способ аутентификации в системе связи, содержащий этапы, на которых:получают первый мастер-ключ сеанса (MSK) посредством первой аутентификации с использованием расширяемого протокола аутентификации (ЕАР) для мобильной станции (MS) в схеме «EAP-в-EAP» с помощью мобильной станции (MS), базовой станции (BS) и сервера аутентификации, авторизации и учета (ААА), причем первая аутентификация ЕАР является аутентификацией устройств; иполучают второй мастер-ключ сеанса (MSK) посредством второй аутентификации ЕАР для мобильной станции (MS) в схеме «EAP-в-EAP» с помощью мобильной станции (MS), базовой станции (BS) и сервера аутентификации, авторизации и учета (ААА), после первой аутентификации ЕАР, причем вторая аутентификация ЕАР является аутентификацией пользователей.

2. Способ аутентификации по п.1, дополнительно содержащий этап, на котором формируют ключ авторизации (АК) с использованием первого мастер-ключа сеанса (MSK) и второго мастер-ключа сеанса (MSK) с помощью мобильной станции (MS) и базовой станции (BS).

3. Способ аутентификации по п.2, в котором этап формирования ключа авторизации (АК) содержит этапы, на которых:формируют первый парный мастер-ключ (РМК) с использованием первого мастер-ключа сеанса (MSK);формируют второй парный мастер-ключ (РМК) с использованием второго мастер-ключа сеанса (MSK); иформируют ключ авторизации (АК) с использованием первого парного мастер-ключа (РМК) и второго парного мастер-ключа (РМК2).

4. Способ аутентификации по п.3, в котором этап формирования первого парного мастер-ключа (РМК) содержит этап, на котором формируют первый парный мастер-ключ (РМК) посредством усечения первого мастер-ключа сеанса (MSK).

5. Способ аутентификации по п.4, в котором этап формирования второго парного мастер-ключа (РМК) содержит этап, на котором усекают второй мастер-ключ сеанса (MSK).

6. Способ аутентификации по п.5, в котором этап формирования ключа авторизации (АК) с использованием первого парного мастер-ключа (РМК) и второго парного мастер-ключа (РМК2) содержит этап, на котором формируют ключ авторизации (АК) с использованием сложения по модулю 2 (XOR) первого парного мастер-ключа (РМК) и второго парного мастер-ключа (РМК2) и конкатенации идентификатора (ID) мобильной станции (MS) и идентификатора (ID) базовой станции (BS).

7. Способ аутентификации по п.5, в котором этап формирования ключа авторизации (АК) с использованием первого парного мастер-ключа (РМК) и второго парного мастер-ключа (РМК2) содержит этап, на котором формируют ключ авторизации (АК) посредством применения первого парного мастер-ключа (РМК) и второго парного мастер-ключа (РМК2) к уравнениюAK=Dot16KDF(PMK ⊕ РМК2, SSID|BSID|'AK', 160),где Dot16KDF является функцией формирования ключа авторизации (АК), РМК является первым парным мастер-ключом (РМК), РМК2 является вторым мастер-ключом (РМК2), SSID является идентификатором (ID) мобильной станции (MS), BSID является идентификатором (ID) базовой станции (BS), 'АК' является ключом авторизации (АК), сформированным посредством Dot16KDF, a 160 обозначает длину ключа авторизации (АК), равную 160 битам.

8. Способ аутентификации по п.5, в котором этап формирования ключа авторизации (АК) с использованием первого парного мастер-ключа (РМК) и второго парного мастер-ключа (РМК) содержит этап, на котором формируют ключ авторизации (АК) с использованием первого парного мастер-ключа (РМК) и конкатенации второго парного мастер-ключа (РМК), идентификатора (ID) мобильной станции (MS) и идентификатора (ID) базовой станции (BS).

9. Способ аутентификации по п.5, в котором этап формирования ключа авторизации (АК) с использованием первого парного мастер-ключа (РМК) и второго парного мастер-ключа (РМК) содержит этап, на котором формируют ключ авторизации (АК) посредством применения первого парного мастер-ключа (РМК) и второго парного мастер-ключа (РМК) кAK=Dot16KDF(PMK,SSID|BSID|PMK2|'AK', 160),где Dotl6KDF является функцией формирования ключа авторизации (АК), РМК является первым парным мастер-ключом (РМК), РМК2 является вторым парным мастер-ключом (РМК), SSID является идентификатором (ID) мобильной станции (MS), BSID является идентификатором (ID) базовой станции (BS), 'АК' является ключом авторизации (АК), сформированным посредством Dot16KDF, а 160 обозначает длину АК, равную 160 битам.

10. Система аутентификации в системе связи, содержащая:мобильную станцию (MS) для получения первого мастер-ключа сеанса (MSK) посредством выполнения первой аутентификации с использованием расширяемого протокола аутентификации (ЕАР) в схеме «EAP-в-EAP» с базовой станцией (BS) и сервером аутентификации, авторизации и учета (ААА), причем первая аутентификация ЕАР является аутентификацией устройств, а также для получения второго мастер-ключа сеанса (MSK) посредством выполнения второй аутентификации ЕАР в схеме «EAP-в-EAP» с базовой станцией (BS) и сервером аутентификации, авторизации и учета (ААА) после первой аутентификации ЕАР, причем вторая аутентификация ЕАР является аутентификацией пользователей;сервер аутентификации, авторизации и учета (ААА) для получения первого мастер-ключа сеанса (MSK) посредством выполнения первой аутентификации ЕАР с мобильной станцией (MS) и базовой станцией (BS), а также для получения второго мастер-ключа сеанса (MSK) посредством выполнения второй аутентификации ЕАР с мобильной станцией (MS) и базовой станцией (BS); ибазовую станцию (BS) для получения первого мастер-ключа сеанса (MSK) посредством выполнения первой аутентификации ЕАР с мобильной станцией (MS) и сервером аутентификации, авторизации и учета (ААА), а также для получения второго мастер-ключа сеанса (MSK) посредством выполнения второй аутентификации ЕАР с мобильной станцией (MS) и сервером аутентификации, авторизации и учета (ААА).

11. Система аутентификации по п.10, в которой мобильная станция (MS) и базовая станция (BS) формируют ключ авторизации (АК) с использованием первого мастер-ключа сеанса (MSK) и второго мастер-ключа сеанса (MSK).

12. Система аутентификации по п.11, в которой мобильная станция (MS) и базовая станция (BS) формируют первый парный мастер-ключ (РМК) с использованием первого мастер-ключа сеанса (MSK), фор