Посредник в локальной сети для удаленно подключенного мобильного устройства, работающего в режиме пониженного энергопотребления

Иллюстрации

Показать всеИзобретение относится в технике связи. Предложено устройство, которое работает как посредник в локальной сети для удаленно подключенного мобильного устройства. Мобильное устройство подключается к локальной сети через сеть общего пользования и точку доступа локальной сети. Посредник поддерживает переменные состояния мобильного устройства в локальной сети, имитирует режим пониженного энергопотребления мобильного устройства в локальной сети и предоставляет указанные переменные состояния объектам локальной сети от имени мобильного устройства. Технический результат заключается в обеспечении подключения мобильного устройства к локальной сети без необходимости внесения изменений в спецификацию локальной сети для учета особенностей мобильных каналов связи. 6 н. и 32 з.п. ф-лы, 6 ил., 2 табл.

Реферат

ОБЛАСТЬ ТЕХНИКИ

[0001] Настоящее изобретение относится в основном к устройствам связи, в частности к устройствам связи, выполненным с возможностью удаленного доступа к локальным ad-hoc сетям.

ПРЕДПОСЫЛКИ СОЗДАНИЯ ИЗОБРЕТЕНИЯ

[0002] Устройства мобильной связи, такие как сотовые телефоны, становятся все более и более популярными, в частности вследствие расширения круга функциональных возможностей таких устройств. Современные сотовые телефоны и подобные устройства, например КПК, далеко ушли от своих родоначальников, простых средств голосового общения, и стали универсальным цифровыми средствами связи и обработки данных. Эти устройства занимают важную нишу в активно развивающейся области цифрового обмена данными.

[0003] Дополнительным фактором, который подхлестнет рост популярности мобильных устройств, является развитие технологий третьего поколения (3G). Под обозначением 3G понимается набор стандартов и технологий, которые могут использоваться в ближайшем будущем для повышения производительности и увеличения скорости передачи данных в сетях сотовой связи. В частности, 3G включает спецификации Международного союза электросвязи (ITU) для третьего поколения технологий мобильной связи. Сети 3G могут использовать услуги передачи данных с коммутацией пакетов, аналогично модели, используемой в сети Интернет, например, систему пакетной радиосвязи общего назначения (GPRS) или универсальную систему мобильной связи (UMTS). Сотовый телефон 3G может в теории быть совместим с языками и стандартами 3G, которые обеспечивают доступ к сетям общего пользования (например, Интернету) на существенно больших скоростях.

[0004] Будущие 3G устройства могут включать возможности, которые будут обеспечивать обмен данными с другими потребительскими электронными устройствами. В частности, мобильные устройства могут включать вторичные интерфейсы для обмена данными с сетями, не относящимися к сетям связи. Например, стандарт домашних компьютерных сетей, известный как Universal Plug and Play™ (UPnP), предусматривает способ обмена данными между неравноправными устройствами. Также стандарт UPnP определяет архитектуру одноранговой сети, к которой можно подключить широкий спектр электронных устройств. UPnP включает стандарты для обнаружения служб и в основном нацелен на малые или ad-hoc сети.

[0005] Различные источники публикуют описания устройств и служб UPnP, обеспечивая таким образом легкость соединения устройств и упрощая реализацию сетей. UPnP разработан таким образом, чтобы работать в самых различных условиях, включая дом, офис, общественные места, и на устройствах, подключенных к Интернету. Стандарт UPnP имеет открытую архитектуру, которая использует веб-технологии и разработана для поддержки сетей ad-hoc и распределенных вычислений.

[0006] Модель UPnP обеспечивает поддержку сетей с нулевой конфигурацией и автоматическое обнаружение широкого ряда категорий устройств. Это позволяет устройству динамически подключаться к сети, получать IP-адрес, реализовывать свои функции и получать информацию о наличии и функциональных возможностях других устройств. Другие протоколы Интернета, такие как протокол динамического конфигурирования узла (Dynamic Host Configuration Protocol, DHCP) и служба доменных имен (Domain Name Service, DNS), также могут входить в сеть UPnP в качестве опции, хотя их наличие необязательно. Устройство может выйти из сети UPnP мягко, не оставляя при этом никаких нежелательных состояний после себя.

[0007] Архитектура UPnP включает механизмы для обнаружения устройств в сети и механизмы для описания функциональных возможностей этих устройств. Протокол обнаружения UPnP позволяет устройству сообщать на контрольные точки сети о своих функциях при помощи многоадресных сообщений. Под многоадресным вещанием понимается отправка одной копии данных нескольким получателям в сети с Интернет-протоколом (IP). Устройства могут отправлять одно или более служебных сообщений. Каждое сообщение описывает встроенное устройств и/или услуги, доступные от источника сообщения. Остальные устройства в сети прослушивают групповой адрес, ожидая сообщения объявления служб. Эта информация может использоваться устройствами для применения услуг UPnP.

[0008] UPnP предоставляет пользователям удобный способ создания домашней сети. Из-за особенностей протокола UPnP доступность домашней сети UPnP обычно ограничена физическими границами дома. Ограничение физических границ сети UPnP имеет смысл для многих приложений и позволяет упростить топологию сети и повысить ее производительность. Однако в некоторых случаях пользователям может потребоваться получить удаленный доступ к домашней сети. Для этого имеются некоторые решения, но они не являются чистым UPnP. Например, можно использовать не относящийся к UPnP шлюз, который будет сопрягать UPnP и технологию удаленного доступа. Недостатком данного решения является то, что необходимо внести изменения в приложения UPnP, работающие на удаленных устройствах, чтобы они функционировали надлежащим образом.

[0009] Другом вопросом, возникающим при организации внешнего доступа к домашней сети, является безопасность. В целях безопасности в домашних сетях должны иметься ограничения на прием внешних соединений. Стандартные механизмы защиты доступа (например, защищенный паролем вход в систему) недостаточны для защиты от все более изощренных угроз, распространяемых через Интернет. Для разрешения этой проблемы была разработана группа технологий, известных как виртуальная частная сеть (VPN). VPN предназначена для предоставления безопасного доступа к локальной сети через ненадежные сети общего пользования. VPN также обеспечивает то, что данные, передаваемые между удаленными устройствами и локальной сетью, не могут быть прочитаны третьими лицами.

[0010] Шлюз VPN может обеспечить безопасный доступ к домашней сети для удаленных пользователей, хотя обычно эти устройства не применяются среднестатистическими пользователями домашних сетей. Шлюз VPN также может обеспечивать удаленный доступ к элементам сети UPnP. Однако прямое использование собственно UPnP протоколов через виртуальную частную сеть, подключенную с помощью мобильных сетей, таких как GPRS/UMTS, связано с техническими трудностями. Например, некоторые мобильные устройства могут быть не постоянно включены в многоадресный трафик UPnP, но при этом желательно, чтобы они постоянно оставались доступными для других UPnP устройств с сети UPnP. Следовательно, для обеспечения эффективного удаленного доступа устройств к домашней UPnP сети без перенастройки приложений UPnP, может потребоваться внесение изменений в сеть UPnP.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

[0011] Настоящее описание относится к подключению мобильных устройств к локальной сети через сеть общего пользования. В соответствии с одним из вариантов осуществления настоящего изобретения имеется способ, включающий соединение мобильного устройства с сетью общего пользования. Между мобильным устройством и точкой доступа локальной сети создается безопасное информационное соединение через сеть общего пользования так, чтобы мобильное устройство работало в адресном пространстве локальной сети. В локальной сети имеется посредник для мобильных устройств. Посредник поддерживает одну или более переменных состояния, относящихся к работе мобильного устройства в локальной сети. В целях управления трафиком через безопасное информационное соединение, через посредника в локальной сети имитируется то, что мобильное устройство находится в режиме пониженного энергопотребления. Для объектов сети через посредника от имени мобильного устройства выделяются переменные состояния.

[0012] В более частных вариантах осуществления указанный способ может также включать фильтрацию в точке доступа многоадресных сообщений от локальной сети, которые были направлены на мобильное устройство. В ответ на сетевое событие, предназначенное для указанного мобильного устройства, от имени мобильного устройства может быть получен сигнал на выход из состояния пониженного энергопотребления. Создание безопасного информационного соединения может включать установление виртуальной частной сети между мобильным устройством и точкой доступа локальной сети. Предоставление переменных состояния для объектов локальной сети может включить резервирование IP-адресов в локальной сети от имени указанного мобильного устройства, например, путем подачи отклика протокола разрешения адресов (address resolution protocol, ARP) от имени мобильного устройства для резервирования IP-адреса в самоконфигурирующейся сети IP. Кроме этого, возможно обнаружение способа адресации локальной сети, и IP-адрес резервируется для мобильного устройства только в том случае, если способ адресации предусматривает самоконфигурирование IP. Указанное мобильное устройство может быть подключено через радиосеть с коммутацией пакетов и/или Интернет.

[0013] В еще одном варианте осуществления изобретения вычислительное устройство включает первый сетевой интерфейс, выполненный с возможностью соединения с одноранговой локальной ad-hoc сетью. Имеется также и второй сетевой интерфейс, выполненный с возможностью соединения с сетью общего пользования. Устройство также включает процессор, соединенный с указанными первым и вторым сетевыми интерфейсами. С процессором также соединяется память. В ней хранятся инструкции, которые отдают команду процессору на установление безопасного информационного соединения между мобильным устройством, подключенным к сети общего пользования, и локальной сетью таким образом, чтобы мобильное устройство работало в адресном пространстве локальной сети. В целях управления сетевым трафиком через безопасное информационное соединение, указанным устройством имитируется в локальной сети то, что мобильное устройство находится в режиме пониженного энергопотребления. Устройство предоставляет объектам локальной сети одну или более переменную состояния, относящуюся к работе мобильного устройства, от имени указанного мобильного устройства.

[0014] В еще одном варианте осуществления изобретения считываемый процессором носитель данных содержит инструкции, которые выполняются устройством обработки данных, выполненным с возможностью соединения с одноранговой локальной ad-hoc сетью и сетью общего пользования. Указанные инструкции выполняются устройством обработки данных с целью выполнению шагов, включающих установление через сеть общего пользования безопасного информационного соединения между мобильным устройством, подключенным к указанной сети общего пользования, и локальной сетью, так чтобы указанное мобильное устройство работало в адресном пространстве локальной сети. В целях управления сетевым трафиком через безопасное информационное соединение указанным устройством имитируется в локальной сети то, что мобильное устройство находится в режиме пониженного энергопотребления. Устройство предоставляет объектам локальной сети одну или более переменную состояния, относящуюся к работе мобильного устройства, от имени указанного мобильного устройства.

[0015] В еще одном варианте осуществления изобретения мобильный терминал включает сетевой интерфейс, выполненный с возможностью соединения с сетью общего пользования. С сетевым интерфейсом соединен процессор, а с процессором соединена память. Память содержит инструкции, которые дают команду процессору на подключение к локальной сети ad-hoc через безопасное информационное соединение, работающее через сеть общего пользования. Терминал обменивается данными с объектами локальной сети через посредника, который в целях управления сетевым трафиком проходит через безопасное информационное соединение, имитирует, что мобильный терминал находится в режиме пониженного энергопотребления. Посредник выполнен с возможностью поддерживать одну или более переменных состояния, относящихся к работе мобильного терминала в локальной сети. Терминал выполнен с возможностью входа в режим пониженного энергопотребления и использования одной или более переменной состояния в локальной сети через посредника после выхода из режима пониженного энергопотребления в режим нормальной работы.

[0016] В еще одном варианте осуществления изобретения считываемый процессором носитель данных содержит инструкции, которые выполняются мобильным терминалом, выполненным с возможностью соединения с сетью общего пользования. Инструкции выполняются мобильным терминалом для подключения к локальной сети ad-hoc через безопасное информационное соединение, работающее через сеть общего пользования. Терминал обменивается данными с объектами локальной сети через посредника, который в целях управления сетевым трафиком проходит через безопасное информационное соединение, имитирует, что мобильный терминал находится в режиме пониженного энергопотребления. Посредник выполнен с возможностью поддерживать одну или более переменных состояния, относящихся к работе мобильного терминала в локальной сети. Терминал выполнен с возможностью входа в режим пониженного энергопотребления и использования одной или более переменных состояния в локальной сети через посредника после выхода из режима пониженного энергопотребления в режим нормальной работы.

[0017] В еще одном варианте осуществления изобретения система включает локальную сеть, сконфигурированную на предоставление обмена данными в режиме ad-hoc между потребительскими электронными устройствами, подключенными к локальной сети. Система включает общедоступную сеть и мобильное устройство, выполненное с возможностью соединения с этой общедоступной сетью. Указанная система также включает: средства для создания через сеть общего пользования безопасного информационного соединения между мобильным устройством и локальной сетью с тем, чтобы мобильное устройство работало в адресном пространстве локальной сети; средства для поддержания одной или более переменных состояния, относящихся к работе мобильного устройства в локальной сети; средства для имитирования режима пониженного энергопотребления мобильного устройства в локальной сети с целью управления трафиком через безопасное информационное соединение; средства для предоставления переменных состояния для объектов локальной сети от имени мобильного устройства.

[0018] Эти и различные другие преимущества, и характерные особенности, отличающие настоящее изобретение, подробно описаны в формуле изобретения, прилагаемой к настоящему документу и являющейся неотъемлемой его частью. Однако для лучшего понимания сути изобретения его преимуществ и задач, решаемых при его использовании, будут приведены ссылки на чертежи, которые также являются неотъемлемой частью настоящего документа, и на сопровождающие их описание, где показаны и описаны конкретные примеры системы, устройства и способа в соответствии с настоящим изобретением.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ.

[0019] Изобретение описывается в связи с вариантами осуществления, приведенными на следующих чертежах.

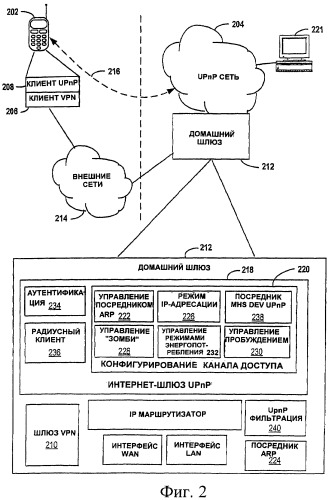

[0020] Фиг.1 изображает систему для обеспечения обмена данными с локальной сетью ad-hoc для мобильного устройства в соответствии с вариантами осуществления настоящего изобретения;

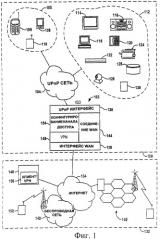

[0021] Фиг.2 изображает точку сетевого доступа для предоставления обмена данными удаленному мобильному устройству согласно вариантам осуществления настоящего изобретения;

[0022] Фиг.3 изображает диаграмму состояний для режимов энергосбережения мобильного устройства в соответствии с вариантами осуществления настоящего изобретения;

[0023]. Фиг.4 изображает устройство, настроенное на предоставление связи по локальной сети удаленному мобильному устройству в соответствии с вариантами осуществления настоящего изобретения;

[0024] Фиг.5 изображает мобильный терминал, конфигурированный для удаленного подключения к локальной сети ad-hoc в соответствии с вариантами осуществления настоящего изобретения;

[0025] Фиг.6 изображает процедуру подключения мобильного устройства к локальной сети через сеть общего пользования в соответствии с вариантами осуществления настоящего изобретения.

ПОДРОБНОЕ ОПИСАНИЕ ИЗОБРЕТЕНИЯ

[0026] В последующем описании различных иллюстративных вариантов осуществления настоящего изобретения будут сделаны ссылки на прилагающиеся чертежи, которые являются неотъемлемой частью настоящего документа и которые показаны в качестве иллюстраций различных вариантов осуществления настоящего изобретения. Следует понимать, что возможны другие варианты осуществлений и что возможны структурные и практические изменения в объеме настоящего изобретения.

[0027] В общем, настоящее изобретение предоставляет способ удаленного доступа к ориентированной на потребительскую электронику локальной ad-hoc сети через мобильное устройство, подключенное к сети общего пользования. К локальной сети подключено специализированное шлюзовое устройство, которое обеспечивает безопасный доступ к удаленным объектам. В частности, шлюзовое устройство может использоваться для формирования виртуальной частной сети (VPN), которая позволяет удаленным устройствам работать таким образом, как если бы они были непосредственно подключены к локальной сети. Шлюзовое устройство имеет такие особенности конструкции, которые позволяют мобильным беспроводным устройствам эффективно использовать одноранговые функции локальной сети через соединение VPN. В частности, шлюзовое устройство использует существующие одноранговые функции управления электропитанием для снижения сетевого трафика через VPN, но при этом позволяет устройству оставаться доступным другим объектам одноранговой сети.

[0028] Настоящее изобретение применимо в любом типе систем связи и сетей. Сети общего пользования могут включать Интернет, частные сети, сотовые структуры, спутниковые системы связи и любые другие системы или среды обмена данными общего пользования, известные на текущем уровне техники. Локальные сети могут включать любые малые или ad-hoc сети, приспособленные для потребительского использования. Для облегчения понимания изобретения далее локальная сеть будет описана в контексте сети Universal Plug and Play (UPnP). Следует понимать, однако, что настоящее изобретение может быть применимо в любой системе или приложении, где необходим одноранговый обмен данными в режиме ad-hoc между такими устройствами, как потребительские и мобильные электронные устройства.

[0029] Мобильное устройство, используемое для доступа к локальной сети, может представлять собой сотовый телефон, КПК или любой другой тип портативного устройства, выполненного с возможностью проводного или беспроводного обмена данными. Многие из этих мобильных устройств могут включать возможность обмениваться данными с сетью UPnP. UPnP связь может осуществляться через проводные и беспроводные информационные сопряжения, доступные в локальном окружении. Эти интерфейсы могут включать беспроводную локальную сеть (Wireless Local Area Networking, WLAN) стандарта IEEE 802.11, Bluetooth™, Ethernet, USB, IEEE1394 (Firewire™), XI0, или любую другую технологию передачи данных, известную на текущем уровне техники, или которые будут созданы в будущем.

[0030] Некоторые мобильные устройства используют относительно медленные и дорогие беспроводные каналы передачи данных. Эти каналы могут быть организованы через беспроводные голосовые или информационные сети, такие как GSM/GPRS, 3G UMTS, Службы персональной связи (Personal Communications Services, PCS), integrated Digital Enhanced Network (iDEN®), CDMA2000 и т.д. Эти каналы не всегда идеально подходят для связи с сетями UPnP, поскольку UPnP характеризуется большим трафиком и не учитывает то, что некоторым каналам требуется более эффективное использование пропускной способности сети.

[0031] Кроме трудностей в использовании информационных каналов с невысокой пропускной способностью, для мобильных устройств также характерны задержки при обмене данными с удаленными сетями. Такие задержки могут помешать устройству правильно работать в транзакциях с ограниченным временем выполнения, что может быть необходимо для протокола UPnP. Следовательно, даже если мобильное устройство имеет достаточную ширину полосы пропускания, все равно возможны проблемы при обмене данными с сетью UPnP.

[0032] В вычислительном устройстве согласно настоящему изобретению специализированные "посредники" в сети UPnP позволяют мобильным устройствам использовать режимы пониженного энергопотребления в сети UPnP для имитирования локально подключенного устройства, находящегося в режиме пониженного энергопотребления. Такой посредник позволяет мобильному устройству оставаться подключенным к сети UPnP без необходимости обработки непрерывного многоадресного трафика и транзакций с ограничением по времени согласно протоколу UPnP. Использование такого посредника дает преимущества за счет того, что не требует внесения изменений в спецификации UPnP для учета характерных особенностей мобильных каналов связи. Посредники в сети UPnP могут быть реализованы как одно физическое устройство, что позволяет портативным устройствам удаленно осуществлять доступ к домашней сети. Одним из таких устройств, обеспечивающих обмен данными между локальной сетью (например, сетью UPnP) и удаленной сетью (например, Интернетом) является шлюз Интернета (Internet Gateway Device, IGD).

[0033] На фиг.1 показан пример локального окружения 100, в котором используется IDG 102 в соответствии с вариантами осуществления настоящего изобретения. Указанное локальное окружение включает сеть 104 UPnP и может включать многие другие устройства, выполненные с возможностью соединения с сетью 104. Эти UPnP устройства могут включать мобильные устройства 105, например, сотовые телефоны 106, КПК 108 и многие другие мобильные устройства, общим представителем которых является мобильное устройство 110. Как правило, мобильные устройства 105 могут обмениваться данными через беспроводные каналы связи, например, радиоканалы, инфракрасные каналы и т.д. Следует, однако, понимать, что мобильные устройства 105 могут также использовать первичные или вторичные проводные каналы, например, кабельные соединения или док-станции.

[0034] UPnP сеть 104 может также соединять другие потребительские электронные устройства 112, включая телевизионные 114, аудио-системы 116, компьютеры 118, телефоны 120 (например, аналоговые телефоны, цифровые телефоны, беспроводные телефоны, SIP-телефоны), цифровые медиа-центры 122 (например, компьютерные приставки к телевизору, музыкальные автоматы МРЗ, видеомагнитофоны), принтеры 124, камеры 126, устройства хранения данных 128 и другие устройства, представленные общим UPnP устройством 130. UPnP сеть 104 позволяет устройствам 105, 112 обмениваться данными в локальном окружении 100, используя одноранговые ad-hoc соединения. Локальное окружение 100 обычно включает дом или офис, хотя следует понимать, что другие окружения также могут предоставлять одноранговый обмен данными в режиме ad-hoc, например, автомобили, самолеты, корабли, общественные точки доступа и т.д.

[0035] Мобильные устройства 105 и потребительские электронные устройства 112 могут соединяться с UPnP сетью 104 любым способом, известным на текущем уровне техники. Обычно UPnP сети объединяют преимущества существующих веб-технологий, таких как IP, TCP, UDP, HTTP и XML, для обеспечения сетевого взаимодействия близко расположенных устройств. Такая сеть позволяет передавать управляющие данные через расположенные рядом и объединенные в сеть устройства. UPnP устанавливает стандарт для обмена данными между устройствами на сетевом уровне и на уровне приложений, обеспечивая таким образом возможность собирать устройства 105, 112 в рабочие системы при минимальном количестве изменений в программном коде или в самих устройствах.

[0036] UPnP сеть 104 может быть сконфигурирована на обеспечение обмена данными между локальным окружением 100 и внешним окружением 132. Например, IGD 102 может обеспечивать доступ устройств в локальном окружении 100 к сетям внешнего окружения 132, например Интернету 134. Сам IGD 102 представляет собой имеющее IP-адрес устройство, обычно принадлежащее домашней сети или сети малого офиса. IGD 102 включает UPnP интерфейс 136, выполненный с возможностью доступа к UPnP сети 104, и WAN интерфейс 138, выполненный с возможностью доступа к Интернет 134 или иным внешним сетям.

[0037] IGD 102 может предоставлять также услуги по локальной адресации и маршрутизации между одним и более сегментами локальной сети в локальном окружении 100. Например, IGD 102 может выполнять функции моста между Bluetooth-сегментом и Ethernet-сегментом. IGD 102 может являться самостоятельным элементом или может сочетаться с другими сетевыми продуктами, например, маршрутизатором, беспроводной точкой доступа (АР) и т.д. В некоторых случаях мобильное устройство 105 (например, мобильный телефон 106) может также выполнять функции IGD 102. Такие устройства 105 могут иметь доступ к внешним беспроводным сетям, таким как сети сотовой связи третьего поколения (3G), GPRS, UWB и прочие. Какую бы физическую форму не имел IGD 102, он считается "логическим устройством" в том смысле, в каком этот термин используется в стандарте UPnP.

[0038] В инфраструктуре UPnP сетевые объекты называются обобщенно логическими объектами, известными как логические устройства. Логическое устройство представляет собой контейнер как для логических устройств, так и логических услуг. Например, телевизионный монитор UPnP можно считать логическим устройством, которое содержит логическое устройство видео-рендерера и логическое устройство аудио-рендерера. Каждое из этих логических устройств может иметь одну или более ассоциированных служб. Устройство видео-рендерера, например, может обеспечивать рендеринг как статических, так и динамических изображений.

[0039] Первичная задача устройства IGD 102 заключается в предоставлении услуг по обмену данными между локальным окружением 100 и внешним окружением 132. Внешнее окружение 132 может включать Интернет 134, сеть сотовой связи 140 и другие беспроводные сети 142. IDG 102 включает службу 144 подключения к WAN, что позволяет устройствам в UPnP сети 104 осуществлять доступ к внешнему окружению. Служба 144 подключения к WAN позволяет контрольной точке UPnP конфигурировать и управлять соединениями WAN интерфейса 138, совместимого с UPnP IGD 102. Хотя служба 144 подключения к WAN может быть реализована для любых информационных соединений, наиболее распространенным типом соединений является протокол Интернета (IP). Следовательно, IGD 102 может запускать службу 144 IP подключения к WAN, если для доступа к WAN используется IP-соединение. Элементы UPnP сети 104 могут использовать эту службу 144 соединения через IP для доступа к Интернету 134, используя IP-протокол для обмена данными с коммутацией пакетов.

[0040] Во многих ситуациях пользователю может также потребоваться осуществлять доступ к UPnP сети 104 удаленно через Интернет 134. Например, пользователь может использовать подключенное к Интернет устройство 146 для удаленного управления UPnP устройствами 105, 112, находящимися в локальном окружении 100. В целях безопасности обмен данными между удаленным устройством 146 и UPnP сетью 104 должен быть организован таким образом, чтобы исключить вероятность несанкционированного доступа и возможность того, что содержимое обмена данными будет прочтено третьими лицами. Одним из способов, каким IGD 102 может обеспечить безопасность, является модуль 148 доступа VPN.

[0041] VPN обычно обозначает способ безопасного обмена данными между двумя доверенными объектами через небезопасную сеть. В данном примере доверенными объектами являются удаленное устройство 146 и UPnP сеть 104, а небезопасной сетью является Интернет 134. VPN реализуется путем создания безопасного "туннеля" для обмена данными между доверенными объектами. Удаленное устройство 146 включает модуль 150 клиента VPN, который обменивается данными с модулем 148 доступа VPN, принадлежащим IGD 102. VPN использует шифрование для обеспечения конфиденциальности и целостности данных и проверку подлинности в конечной точке для предотвращения несанкционированного доступа.

[0042] На текущем уровне техники известны различные способы VPN-доступа. Некоторые известные протоколы доступа VPN включают протокол канала связи с непосредственным соединением (Point-to-Point Protocol, PPP) через Secure Shell (SSH), PPP через Secure Sockets Layer (SSL)/Transport Layer Security (TLS), IPsec, FreeS/WAN, и протокол туннелирования между узлами (Point-to-Point Tunneling Protocol, PPTP), Virtual Tunnel (VTun), Crypto IP Encapsulation (cIPe) и прочие. Модуль 148 доступа VPN может быть реализован на специализированном аппаратном обеспечении (например, брандмауэр, маршрутизатор, IGD 102 и т.д.) или на основе обычного компьютера. Модуль 150 клиента VPN обычно использует один или более протоколов доступа VPN, совместимых с модулем 148.

[0043] Одним из преимуществ VPN является то, что она позволяет удаленному устройству 146 казаться непосредственно подключенным к локальной сети 104. Удаленному устройству 146 присваивается IP-адрес из адресного пространства локальной сети. После подключения все сетевые приложения работают так же, как если бы устройство 146 находилось в составе локальной сети. Устройство 146 затем получает доступ ко всем сетевым службам и протоколам высокого уровня (например, службе каталогов, сетевым дискам и пр.) и без проблем подключается к UPnP устройствам и службам. Использование единого адресного пространства является предпочтительным для организации доступа к службам UPnP сети 104, которая обычно требует, чтобы прочие службы и устройства использовали одно и то же сетевое адресное пространство.

[0044] Возможна ситуация, когда пользователю потребуется получить удаленный доступ к UPnP сети 104 в движении, при этом пользователь может использовать беспроводное устройство 152, соединенное с UPnP сетью 104 через модуль 148 доступа VPN. Устройство 152 может иметь доступ только к ограниченной ширине полосы пропускания и таким образом потребует свести к минимуму сетевой трафик, поступающий от UPnP сети 104. Кроме экономии полосы пропускания, ограничение UPnP трафика через беспроводной канал связи помогает устройству 152 экономить заряд батарей и может решить проблемы, вызванные запаздыванием в беспроводном канале связи.

[0045] Для того чтобы ограничить полосу пропускания для удаленно подключенного устройства 152, но сохранить его статус в UPnP сети 104, IGD 102 может включать службу 154 конфигурирования канала удаленного доступа. Эта служба 154 имеет ряд возможностей, которые помогают устройству с ограниченной полосой пропускания (например, беспроводному устройству 152) осуществлять доступ к UPnP сети 104. Служба 154 может обеспечивать возможность сохранять переменные состояния UPnP сети, снижать многоадресный трафик и управлять выводом устройства из режима пониженного энергопотребления. Таким образом, служба 154 может интеллектуально формировать трафик через WAN интерфейс 138 для учета потребностей удаленно подключенного беспроводного устройства 152. В частности, служба 154 может обеспечивать то, что беспроводное устройство 152 будет казаться находящимся в режиме пониженного энергопотребления, даже если устройство 152 в данный момент не находится в этом режиме. Таким образом, трафик от UPnP сети 104 будет снижен, поскольку предполагается, что устройство в режиме пониженного энергопотребления не должно отвечать на непрерывный UPnP трафик, которым проверяется состояние устройства в UPnP сети.

[0046] На фиг.2 показан иллюстративный пример соединения мобильного клиентского устройства 202 с UPnP сетью 204 в соответствии с вариантами осуществления настоящего изобретения. Устройство 202 включает модуль 206 клиента виртуальной частной сети и модуль 208 клиента UPnP. Модуль 208 может осуществлять доступ и/или предоставлять UPnP службы, при условии непосредственного соединения с UPnP сетью 204. Модуль 206 позволяет UPnP модулю 208 работать в адресном пространстве UPnP сети 204 даже при удаленном подключении. Следовательно, UPnP модуль 208 может работать удаленно без каких-либо изменений в стеке протоколов UPnP или UPnP приложениях.

[0047] Клиент 208 виртуальной частной сети соединяется с модулем 210 шлюза VPN домашнего шлюза 212 через одну или более внешних сетей 214 (например, Интернет). VPN модули 208, 210 обеспечивают виртуальное соединение между клиентским устройством 202 и UPnP сетью 204, что отображено кривой 216. Виртуальное соединение 216 позволяет устройству 202 обмениваться данными с использованием адресного пространства UPnP сети 204. Виртуальное соединение 216 обычно защищено шифрованием, а подлинность устройств в оконечных точках соединения 216 проверяется при помощи аутентификации (например, при помощи криптографически подписанных сертификатов).

[0048] Для поддержания виртуального соединения 216 домашний шлюз 212 может включать UPnP IGD 218. IGD 218 включает службу 220 конфигурирования канала удаленного доступа, которая запускает службы от имени клиентского устройства 202. Как правило, служба 220 конфигурирования канала удаленного доступа может играть роль посредника для устройства 202 в локальной сети 204 с тем, чтобы определенные сетевые операции обрабатывались локально службой 220. Использование посредника таким образом особенно полезно для операций, которые отличаются значительным трафиком и/или критичны к времени выполнения.

[0049] Служба 220 может также взаимодействовать с модулем 210 шлюза VPN. Модуль 210 может включать собственную службу UPnP конфигурирования и/или указанный модуль 210 может быть сконфигурирован через указанную службу 220. Служба 220 может помогать передавать данные между объектами UPnP сети 204 и соединениями виртуальной частной сети, установленными через модуль 210. Служба 220 и модуль 210 могут быть объединены в один функциональный блок домашнего шлюза 212 или могут представлять собой отдельные функциональные объекты. Например, шлюз 212 может включать службы конфигурирования VPN (не показана), которая является наследником службы 220 конфигурирования канала удаленного доступа

[0050] Служба 220 конфигурирования канала удаленного доступа может быть настроена на выполнение критичных ко времени выполнения задач, которые необходимы для сохранения переменных состояния в UPnP сети. Эти переменные состояния могут быть установлены на любом уровне сетевого взаимодействия, включая канальный уровень, сетевой уровень, транспортный уровень, сеансовый и прикладной уровни. Например, для обмена дейтаграммами Ethernet между сетевыми устройствами UPnP сеть 202 обычно использует протокол разрешения адресов (Address Resolution Protocol, ARP). ARP используется для установления ассоциаций между идентификаторами канального уровня (например, адресами аппаратного обеспечения) и идентификаторами сетевого уровня (например, IP-адресами). Для поддержания состояния IP-адресов, выделенных удаленному устройству 202 через ARP, может использоваться управляющий модуль 222 посредника ARP.

[0051] ARP позволяет находить адрес аппаратного устройства Ethernet или адрес управления доступа к среде (Media Access Control, MAC) устройства в сети на основе IP-адреса устройства. Когда устройство отправляет IP пакет другому устройству в UPnP сети 204, сначала IP программное обеспечение устройства-отправителя проверит, сохранен ли в кеше МАС-адрес, ассоциированный с IP-адресом адресата. Если это так, отправитель просто передаст данные адресату, используя соответствующие протоколы и способы адресации. Однако если МАС-адрес адресата не известен, IP программное обеспечение должно найти этот адрес перед тем как отправлять данные. Таким образом, IP вызовет ARP для обнаружения адреса аппаратного устройства адресата.

[0052] В IP сетях ARP может также использоваться как часть схемы присвоения IP-адресов. Например, в системах, использующих протокол динамической конфигурации хоста (Dynamic Host Configuration Protocol, DHCP), устройства могут исследовать сеть на наличие других устройств, которые используют IP-адрес, который пытается использовать устройство. В случае DHCP ARP запрашивающее устройство посылает обычный ARP-запрос, за исключением того, что этот запрос отправляется с IP-адресом "0.0.0.0" в поле адреса протокола источника и с запрашиваемым IP-адресом в поле адреса протокола адресата. В случае отсутствия ответа на ARP-запрос запрашиваемый IP-адрес может быть безопасно использован запрашивающей стороной.

[0053] Если сеть 204 включает специализированное устройство для предоставления DHCP служб (например, домашний шлюз 212 или другое устройство 221), DHCP-сервер обеспечивает то, что IP-адрес, присвоенный конкретному устройству, "защищен" за счет того, что сервер отвечает на описанные выше ARP-запросы. Если DHCP-сервер отсутствует (например, в устройствах