Способ формирования и проверки заверенного цифровым водяным знаком электронного текстового сообщения

Иллюстрации

Показать всеИзобретение относятся к области электросвязи и информационных технологий, а именно к технике защиты подлинности электронных текстовых сообщений, создаваемые электронными текстовыми редакторами. Технический результат - повышение защищенности сообщения, заверенного цифровым водяным знаком отправителя, от преднамеренных действий внешнего или потенциальных внутренних нарушителей по изменению его содержания. Достигается тем, что в известном способе, заключающемся в том, что предварительно для отправителя и получателя формируют двоичную последовательность общего секретного ключа и функцию хэширования с двоичным выходным значением, устанавливают минимально допустимое число Kmin подлинных групп двоичных последовательностей электронного сообщения из К принятых групп, из двоичной последовательности электронного сообщения выделяют K≥Kmin групп двоичных последовательностей, заверяют у отправителя цифровым водяным знаком электронное сообщение с помощью предварительно сформированных функции хэширования и двоичной последовательности секретного ключа и передают его получателю, проверяют подлинность принятого получателем электронного сообщения с помощью предварительно сформированных функции хэширования и двоичной последовательности секретного ключа, дополнительно в качестве электронного сообщения используют электронное текстовое сообщение, каждый символ которого представлен в виде его заданной двоичной последовательности, и дополнительно формируют секретный ключ отправителя, состоящий из первой, второй, третьей и четвертой двоичных последовательностей, а также секретный ключ получателя, состоящий из первой, второй и третьей двоичных последовательностей. Заявленный способ может быть использован для установления подлинности электронных текстовых сообщений, передаваемых в современных информационно-телекоммуникационных системах. 5 з.п. ф-лы, 9 ил.

Реферат

Изобретение относятся к области электросвязи и информационных технологий, а именно к технике защиты подлинности электронных текстовых сообщений, создаваемые электронными текстовыми редакторами, такими как Word, Write, Notepad и т.п. Под подлинным электронным текстовым сообщением понимается такое буквенно-цифровое сообщение, созданное отправителем и принятое получателем, в котором отсутствуют неавторизованные изменения его содержания.

Заявленный способ может быть использован для установления подлинности электронных текстовых сообщений, передаваемых в современных информационно-телекоммуникационных системах.

Известны способы контроля подлинности электронных текстовых сообщений на основе вычисления отправителем и проверки получателем имитозащищенной вставки этого сообщения. Эти способы относятся к криптографическим способам контроля подлинности электронных текстовых сообщений и описаны, например, в государственном стандарте 28147-89. Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования. - М.: Госстандарт СССР, 1989. В данных способах электронное текстовое сообщение, состоящее из буквенно-цифровых и других символов, преобразуют в двоичную последовательность электронного текстового сообщения, которую разделяют у отправителя на последовательные блоки длиной n бит, где обычно n=64. По функции зашифрования с использованием заранее сформированной для отправителя и получателя двоичной последовательности секретного ключа последовательно от каждого блока с учетом предыдущего зашифрованного блока формируется зашифрованный текущий блок до тех пор, пока поступает двоичная последовательность электронного текстового сообщения. Из последнего зашифрованного блока выделяют двоичную последовательность длиной l<n бит, называемую имитозащищенной вставкой этого сообщения. Затем само электронное текстовое сообщение и его имитозащищенную вставку передают по каналу связи или записывают на электронные носители, например CD диски и дискеты. Принятое получателем электронное текстовое сообщение проверяют, для чего заново разделяют его двоичную последовательность на последовательные принятые блоки длиной n бит, по функции зашифрования с использованием двоичной последовательности секретного ключа последовательно от каждого принятого блока с учетом предыдущего зашифрованного блока принятого формируют очередной зашифрованный принятый блок до тех пор, пока поступает двоичная последовательность принятого электронного текстового сообщения. Из последнего зашифрованного принятого блока выделяют двоичную последовательность имитозащищенной вставки длиной l<n бит принятого сообщения и при полном совпадении заново сформированной и принятой имитозащищенных вставок принятое электронное текстовое сообщение считают подлинным.

Недостатками указанных аналогов является необходимость дополнительной передачи имитозащищенной вставки электронного текстового сообщения, что приводит к дополнительному расходу пропускной способности каналов передачи или емкости запоминающих устройств, а также низкая защищенность заверенных криптографической имитовставкой электронных текстовых сообщений от воздействия случайных или преднамеренных ошибок канала передачи. При возникновении одной и более ошибок канала передачи заново сформированная имитозащищенная вставка принятого электронного текстового сообщения будет существенно отличаться от сформированной на передающей стороне, и принятое электронное текстовое сообщение будет признано получателем неподлинным, даже если в этом сообщении его смысл при воздействии ошибок не изменился.

Известны также способы формирования и проверки заверенного цифровым водяным знаком электронного текстового сообщения. Такие способы в последние годы разрабатываются в рамках стеганографических методов защиты информации. Эти способы описаны, например, в книге: В.Г.Грибунин, И.Н.Оков, И.В.Туринцев. Цифровая стеганография. М.: Солон-Р, 2002, страница 6-17. Основная идея этих способов заключается во встраивании в заверяемое электронное текстовое сообщение специальной метки - цифрового водяного знака (ЦВЗ) с использованием секретного ключа. Данный ЦВЗ является уникальным идентификатором, и факт извлечения этого ЦВЗ из принятого электронного текстового сообщения с использованием секретного ключа позволяет получателю убедиться, что содержание заверенного данным водяным знаком сообщения не изменено и не сформировано в результате злоумышленных действий. По аналогии с водяными знаками, заверяющими подлинность денежных знаков на бумажном носителе, данные идентификаторы получили название цифровой водяной знак электронного текстового сообщения. Цифровые водяные знаки сообщений могут быть визуально воспринимаемыми, например изображение зарегистрированного товарного знака фирмы-производителя или изображение лица отправителя, и визуально не воспринимаемыми, например извлекаемая из принятого электронного сообщения двоичная последовательность, зарегистрированная как персональный идентификационный номер (ПИН) отправителя электронных текстовых сообщений.

Встраивание у отправителя в заверяемое электронное текстовое сообщение цифрового водяного знака выполняется при использовании секретного ключа, неизвестного нарушителю. На этапе проверки из принятого электронного текстового сообщения с использованием этого же секретного ключа извлекается цифровой водяной знак, который сличается с исходным цифровым водяным знаком, и при их совпадении выносится решение об отсутствии искажений в принятом электронном текстовом сообщении. Нарушитель, которому известен цифровой водяной знак, но неизвестен секретный ключ, не способен сформировать электронное текстового сообщение, заверенное цифровым водяным знаком, которое при проверке получатель признает подлинным.

Известные способы формирования и проверки заверенного цифровым водяным знаком электронного текстового сообщения описаны, например, в книге: Bender W., Gruhl B., Morimoto N., Lu A. Techniques for data hiding / ЛВМ systems journal. 1996. Vol.35. №3. Они заключаются в предварительном формировании для отправителя и получателя двоичной последовательности цифрового водяного знака длиной К бита и двоичной последовательности секретного ключа длиной N>К бита. Двоичная последовательность цифрового водяного знака является одной и той же для любых заверяемых отправителем электронных текстовых сообщений. Для заверения у отправителя электронного текстового сообщения его двоичная последовательность разбивается на блоки символов длиной N символов. В двоичном представлении символов электронного текстового сообщения имеются неиспользуемые при обычных операциях обработки этих сообщений двоичные разряды. Для формирования заверенного цифровым водяным знаком электронного текстового сообщения выделяют текущий блок сообщения. Если i-ый бит, где i=1, 2, …, N, двоичной последовательности секретного ключа имеет единичное значение, то в неиспользуемый двоичный разряд i-ого символа текущего блока электронного текстового сообщения записывается значение очередного бита двоичной последовательности цифрового водяного знака. После записи последнего бита последовательности цифрового водяного знака текущий блок электронного текстового сообщения как заверенный цифровым водяным знаком передают получателю. Выделяют следующий блок электронного текстового сообщения и выполняют последующие за ним действия до тех пор, пока поступает двоичная последовательность сообщения.

Для проверки подлинности принятого получателем электронного текстового сообщения, начиная с первого символа, двоичная последовательность принятого сообщения разбивается на принятые блоки длиной N символов. Выделяют текущий принятый блок электронного текстового сообщения. Если i-ый бит, где i=1, 2, …, N, двоичной последовательности секретного ключа имеет единичное значение, то из неиспользуемого двоичного разряда i-ого символа текущего принятого блока электронного текстового сообщения считывается значение очередного бита принятой двоичной последовательности цифрового водяного знака и сравнивается со значением очередного бита двоичной последовательности цифрового водяного знака. Если при проверке подлинности все значения очередных битов принятой двоичной последовательности цифрового водяного знака совпали со значениями очередных битов двоичной последовательности цифрового водяного знака, то текущий принятый блок электронного текстового сообщения признается получателем подлинным. Затем повторяют действия по проверке подлинности следующего принятого блока электронного текстового сообщения, и так до завершения приема всей двоичной последовательности принятого сообщения. Если при проверке подлинности все принятые блоки электронного текстового сообщения признаны подлинными, то все принятое сообщение считают подлинным.

Недостатком известных способов формирования и проверки заверенного цифровым водяным знаком электронного текстового сообщения является низкая защищенность заверенного цифровым водяным знаком сообщения от преднамеренных действий внешнего или потенциальных внутренних нарушителей (законных отправителя или получателя) по изменению содержания сообщения. При преднамеренном изменении содержания заверенного цифровым водяным знаком электронного текстового сообщения внешний нарушитель может изменить любые двоичные разряды символов блоков сообщения, кроме неиспользуемого двоичного разряда. Получатель измененного сообщения, выполняя описанные действия проверки, ошибочно признает принятое сообщение подлинным. Тем самым внешний нарушитель имеет возможность переделать заверенное цифровым водяным знаком электронное текстовое сообщение в ложное сообщение. Следовательно, известные способы не обеспечивают защищенность заверенного цифровым водяным знаком электронного текстового сообщения от атаки внешнего нарушителя, называемой атакой подмены сообщения первого порядка. В качестве внутреннего нарушителя может выступать недобросовестный отправитель электронного текстового сообщения. Он подготавливает два различных заверенных цифровым водяным знаком электронных текстовых сообщения, передает получателю первое из них, а впоследствии отрекается от него, утверждая, что он якобы передавал второе заверенное цифровым водяным знаком электронное текстовое сообщение, а получатель подменил его на первое. Такая атака со стороны внутреннего нарушителя-отправителя называется атакой ренегатства и потенциально возможна, если отправитель и получатель для формирования и проверки цифрового водяного знака соответственно используют одинаковую двоичную последовательность секретного ключа. В качестве внутреннего нарушителя также может выступать недобросовестный получатель заверенного цифровым водяным знаком электронного текстового сообщения. Он принимает от добросовестного отправителя заверенное цифровым водяным знаком электронное текстовое сообщение и переделывает его в другое, выгодное для получателя, заверенное цифровым водяным знаком сообщение и утверждает, что именно такое сообщение ему передавал отправитель. Такая атака со стороны внутреннего нарушителя-получателя называется атакой переделки и потенциально возможна, если отправитель и получатель для формирования и проверки цифрового водяного знака соответственно используют одинаковую двоичную последовательность секретного ключа.

Наиболее близким по своей технической сущности к заявленному способу формирования и проверки заверенного цифровым водяным знаком электронного текстового сообщения является способ формирования и проверки заверенного цифровым водяным знаком электронного сообщения по патенту РФ 2258315, МПК7 H04L 9/00 от 10.08.05. Способ-прототип формирования и проверки заверенного цифровым водяным знаком электронного сообщения заключается в предварительном формировании для отправителя и получателя двоичной последовательности секретного ключа и функции хэширования с двоичным выходным значением. Устанавливают минимально допустимое число Kmin подлинных групп двоичных последовательностей электронного сообщения в группе из К принятых групп. А также устанавливают максимально допустимое значение вероятности Рош ошибочного выделения отсчета, соответствующего первому биту двоичной последовательности цифрового водяного знака у отправителя электронного сообщения.

Для заверения у отправителя электронного сообщения с помощью функции хэширования и секретного ключа считывают последовательно k-ый, где k=1, 2, …, К, бит двоичной последовательности цифрового водяного знака, двоичную последовательность очередного отсчета электронного сообщения и двоичную последовательность секретного ключа. Хэшируют двоичную последовательность очередного отсчета электронного сообщения по предварительно сформированным функции хэширования и двоичной последовательности секретного ключа и сравнивают хэшированное значение с k-ым битом двоичной последовательности цифрового водяного знака.

При совпадении хэшированного значения с k-ым битом двоичной последовательности цифрового водяного знака передают получателю двоичную последовательность очередного отсчета электронного сообщения в качестве заверенной, а при несовпадении хэшированного значения с k-ым битом двоичной последовательности цифрового водяного знака преобразуют последовательно двоичную последовательность очередного отсчета электронного сообщения путем изменения ее младших битов, для чего преобразуют двоичную последовательность очередного отсчета электронного сообщения путем последовательного изменения ее одного, двух, трех и так далее младших битов, хэшируют после каждого преобразования преобразованную двоичную последовательность очередного отсчета электронного сообщения по предварительно сформированным функции хэширования и двоичной последовательности секретного ключа и сравнивают хэшированное значение с k-ым битом двоичной последовательности цифрового водяного знака.

Выполняют преобразование двоичной последовательности очередного отсчета электронного сообщения до совпадения хэшированного значения преобразованной двоичной последовательности очередного отсчета электронного сообщения с k-ым битом двоичной последовательности цифрового водяного знака, после чего передают получателю последнюю преобразованную двоичную последовательность очередного отсчета электронного сообщения в качестве заверенной.

После заверения двоичной последовательности очередного отсчета электронного сообщения с использованием К-го бита двоичной последовательности цифрового водяного знака повторно считывают, начиная с первого и до K-го, k-ый бит двоичной последовательности цифрового водяного знака и двоичную последовательность очередного отсчета электронного сообщения и выполняют последующие действия по заверению у отправителя цифровым водяным знаком сообщения до тех пор, пока поступают двоичные последовательности очередных отсчетов электронного сообщения.

После передачи заверенного цифровым водяным знаком электронного сообщения выделяют из принимаемых двоичных последовательностей очередных отсчетов электронного сообщения отсчет, соответствующий первому биту двоичной последовательности цифрового водяного знака у отправителя электронного сообщения, для чего хэшируют принятые получателем двоичные последовательности очередных отсчетов электронного сообщения по предварительно сформированным функции хэширования и двоичной последовательности секретного ключа и сравнивают последовательно хэшированные значения с соответствующими, начиняя с первого, значениями битов двоичной последовательности цифрового водяного знака до достижения М их совпадений подряд.

При достижении М совпадений подряд принимают первый отсчет из К последовательно принятых двоичных последовательностей очередных отсчетов электронного сообщения соответствующим первому биту двоичной последовательности цифрового водяного знака у отправителя электронного сообщения.

Для проверки у получателя подлинности принятого электронного сообщения с помощью предварительно сформированных функции хэширования и двоичной последовательности секретного ключа считывают последовательно К двоичных последовательностей очередных отсчетов принятого электронного сообщения и хэшируют по предварительно сформированным функции хэширования и двоичной последовательности секретного ключа двоичные последовательности очередных отсчетов принятого электронного сообщения. Сравнивают k-ое хэшированное значение с k-ым битом двоичной последовательности цифрового водяного знака и вычисляют число Кс хэшированных двоичных последовательностей очередных отсчетов электронного сообщения из К принятых отсчетов, совпавших со значениями соответствующих им битов двоичной последовательности цифрового водяного знака.

При Кс≥Kmin считают подлинными К принятые двоичные последовательности очередных отсчетов электронного сообщения, после чего повторяют действия по проверке подлинности очередной группы из К принятых двоичных последовательностей очередных отсчетов электронного сообщения, причем действия по проверке у получателя принятого электронного сообщения повторяют до завершения приема всех двоичных последовательностей его очередных отсчетов.

Недостатком прототипа заявленного способа формирования и проверки заверенного цифровым водяным знаком электронного текстового сообщения является низкая защищенность сообщения, заверенного цифровым водяным знаком отправителя, от преднамеренных действий внешнего или потенциальных внутренних нарушителей по изменению содержания сообщения. Это обусловлено тем, что внешний нарушитель способен изменять содержание электронного текстового сообщения в виде атаки подмены большого порядка L. В этой атаке внешний нарушитель наблюдает большое число L≥10-4…10-5 электронных текстовых сообщений, заверенных с использованием одних и тех же двоичной последовательности цифрового водяного знака и двоичной последовательности секретного ключа. При несекретной двоичной последовательности цифрового водяного знака внешний нарушитель способен узнать большое число порядка L·К заверенных двоичных последовательностей отсчетов электронных текстовых сообщений. У него появляется возможность из этого множества заверенных двоичных последовательностей отсчетов сформировать ложное электронное текстовое сообщение, которое при описанных действиях проверки у получателя будет ошибочно принято как подлинное.

Целью изобретения заявленного технического решения является разработка способа формирования и проверки заверенного цифровым водяным знаком электронного текстового сообщения, обеспечивающего повышение защищенности сообщения, заверенного цифровым водяным знаком отправителя, от преднамеренных действий внешнего или потенциальных внутренних нарушителей по изменению его содержания.

Поставленная цель достигается тем, что в известном способе формирования и проверки заверенного цифровым водяным знаком электронного сообщения, заключающемся в предварительном формировании для отправителя и получателя двоичной последовательности общего секретного ключа и функции хэширования с двоичным выходным значением, устанавливают минимально допустимое число Kmin подлинных групп двоичных последовательностей электронного сообщения из К принятых групп, из двоичной последовательности электронного сообщения выделяют К≥Kmin групп двоичных последовательностей, заверяют у отправителя электронное сообщение с помощью предварительно сформированных функции хэширования и двоичной последовательности секретного ключа и передают его получателю, проверяют подлинность принятого получателем электронного сообщения с помощью предварительно сформированных функции хэширования и двоичной последовательности секретного ключа, дополнительно в качестве электронного сообщения используют электронное текстовое сообщение, каждый символ которой представлен в виде его заданной двоичной последовательности. Дополнительно формируют секретный ключ отправителя, состоящий из первой, второй, третьей и четвертой двоичных последовательностей, а также секретный ключ получателя, состоящий из первой, второй и третьей двоичных последовательностей, а общий секретный ключ формируют в виде первой и второй двоичных последовательностей. Первую и вторую двоичные последовательности секретного ключа отправителя и третью двоичную последовательность секретного ключа получателя длиной К бит формируют случайно и равновероятно, а k-ые биты остальных двоичных последовательностей секретного ключа отправителя длиной К бит и секретного ключа получателя длиной К бит определяют соответствующими одновременному выполнению равенства, с одной стороны, k-ого бита третьей двоичной последовательности секретного ключа отправителя и, с другой стороны, произведения k-ого бита первой двоичной последовательности секретного ключа отправителя и k-ого бита второй двоичной последовательности секретного ключа получателя, сложенного по модулю 2 с k-ым битом первой двоичной последовательности секретного ключа получателя и равенства, с одной стороны, k-ого бита четвертой двоичной последовательности секретного ключа отправителя и, с другой стороны, произведения k-ого бита второй двоичной последовательности секретного ключа отправителя и k-ого бита второй двоичной последовательности секретного ключа получателя, сложенного по модулю 2 с k-ым битом третьей двоичной последовательности секретного ключа получателя.

Предварительно устанавливают для символов электронного текстового сообщения совокупность заменяющих символов, не меняющих визуального восприятия этого сообщения.

Минимально допустимое число Kmin подлинных групп двоичных последовательностей электронного текстового сообщения из К принятых групп определяют из условия

где Рдоп - предварительно заданная допустимая вероятность принятия подлинными К принятых групп двоичных последовательностей электронного текстового сообщения, являющихся неподлинными, - число сочетаний из К по µ, a L - число заверенных цифровым водяным знаком с помощью двоичных последовательностей общего секретного ключа и двоичных последовательностей секретного ключа отправителя электронных текстовых сообщений. Также предварительно устанавливают максимально допустимое значение вероятности Pош ошибочного выделения двоичной последовательности символа, принадлежащего первой двоичной последовательности первой заверенной цифровым водяным знаком группы двоичных последовательностей, и устанавливают значение , а действие означает округление значения - log2Рош до ближайшего целого.

Для заверения у отправителя цифровым водяным знаком электронного текстового сообщения выделяют К групп двоичных последовательностей из двоичной последовательности электронного текстового сообщения с использованием первой двоичной последовательности общего секретного ключа. Последовательно k-ую, где k=1, 2, …, К, группу двоичных последовательностей разделяют на первую и вторую части, затем всю k-ую группу двоичных последовательностей и ее первую и вторую части раздельно хэшируют по предварительно сформированным функции хэширования и второй двоичной последовательности общего секретного ключа. После чего проверяют соответствие хэшированных значений всей k-ой группы двоичных последовательностей и ее первой и второй частей k-ым битам первой, второй, третьей и четвертой двоичных последовательностей секретного ключа отправителя. Соответствие хэшированных значений всей k-ой группы двоичных последовательностей и ее первой и второй частей k-ым битам первой, второй, третьей и четвертой двоичных последовательностей секретного ключа отправителя устанавливают одновременным выполнением равенства, с одной стороны, хэшированного значения первой части k-ой группы двоичных последовательностей и, с другой стороны, произведения хэшированного значения всей k-ой группы двоичных последовательностей и k-ого бита второй двоичной последовательности секретного ключа отправителя, сложенного по модулю 2 с k-ым битом первой двоичной последовательности секретного ключа отправителя и равенства, с одной стороны, хэшированного значения второй части k-ой группы двоичных последовательностей и, с другой стороны, произведения хэшированного значения всей k-ой группы двоичных последовательностей и k-ого бита четвертой двоичной последовательности секретного ключа отправителя, сложенного по модулю 2 с k-ым битом третьей двоичной последовательности секретного ключа отправителя.

При установлении соответствия принимают в качестве очередного бита первой двоичной последовательности цифрового водяного знака электронного текстового сообщения хэшированное значение первой части k-ой группы двоичных последовательностей и в качестве очередного бита второй двоичной последовательности цифрового водяного знака электронного текстового сообщения хэшированное значение второй части k-ой группы двоичных последовательностей и передают получателю k-ую группу двоичных последовательностей в качестве заверенной цифровым водяным знаком. При установлении несоответствия последовательно заменяют в k-ой группе двоичных последовательностей ее символы на заменяющие из предварительно установленной совокупности заменяющих символов, после чего повторно раздельно хэшируют всю k-ую преобразованную группу двоичных последовательностей и ее первую и вторую части по предварительно сформированным функции хэширования и второй двоичной последовательности общего секретного ключа.

Вновь проверяют соответствие хэшированных значений всей k-ой преобразованной группы двоичных последовательностей и ее первой и второй частей k-ым битам первой, второй, третьей и четвертой двоичных последовательностей секретного ключа отправителя, причем действия по замене символов в k-ой преобразованной группы двоичных последовательностей, ее хэшированию и проверке соответствия ее хэшированных значений осуществляют до его установления, после чего принимают в качестве очередных битов первой и второй двоичных последовательностей цифрового водяного знака электронного текстового сообщения хэшированные значения первой и второй части k-ой преобразованной группы двоичных последовательностей соответственно, передают получателю k-ую преобразованную группу двоичных последовательностей в качестве заверенной цифровым водяным знаком. Действия по заверению у отправителя цифровым водяным знаком электронного текстового сообщения повторяют до тех пор, пока поступает его двоичная последовательность.

После передачи заверенного цифровым водяным знаком электронного текстового сообщения из принятой получателем двоичной последовательности электронного текстового сообщения выделяют двоичную последовательность символа, принадлежащего первой двоичной последовательности первой заверенной цифровым водяным знаком группы двоичных последовательностей, для чего из принятой двоичной последовательности электронного текстового сообщения, начиная с двоичной последовательности первого символа, выделяют с использованием первой двоичной последовательности общего секретного ключа К принятых групп двоичных последовательностей. Последовательно k-ую принятую группу двоичных последовательностей разделяют на первую и вторую части, всю k-ую принятую группу двоичных последовательностей и ее первую и вторую части раздельно хэшируют по предварительно сформированным функции хэширования и второй двоичной последовательности общего секретного ключа и проверяют соответствие хэшированных значений всей k-ой принятой группы двоичных последовательностей и ее первой и второй частей k-ым битам первой, второй и третьей двоичных последовательностей секретного ключа получателя. Соответствие хэшированных значений всей k-ой принятой группы двоичных последовательностей и ее первой и второй частей k-ым битам первой, второй и третьей двоичных последовательностей секретного ключа получателя устанавливают выполнением равенства, с одной стороны, хэшированного значения второй части k-ой принятой группы двоичных последовательностей и, с другой стороны, произведения хэшированного значения всей k-ой принятой группы двоичных последовательностей и k-ого бита третьей двоичной последовательности секретного ключа получателя, сложенного по модулю 2 с k-ым битом первой двоичной последовательности секретного ключа получателя и произведением хэшированного значения первой части k-ой принятой группы двоичных последовательностей и k-ого бита второй двоичной последовательности секретного ключа получателя.

При установлении 1<М≤К соответствий выделенную двоичную последовательность символа принимают в качестве двоичной последовательности символа, принадлежащего первой двоичной последовательности первой заверенной цифровым водяным знаком группы двоичных последовательностей. В противном случае действия по выделению двоичной последовательности символа, принадлежащего первой двоичной последовательности первой заверенной цифровым водяным знаком группы двоичных последовательностей, повторяют с двоичной последовательностью очередного символа принятой двоичной последовательности электронного текстового сообщения.

После выделения двоичной последовательности символа, принадлежащего первой двоичной последовательности первой заверенной цифровым водяным знаком группы двоичных последовательностей, проверяют у получателя подлинность принятого электронного текстового сообщения, для чего начиная с двоичной последовательности символа, принадлежащего первой двоичной последовательности первой заверенной цифровым водяным знаком группы двоичных последовательностей, выделяют с использованием первой двоичной последовательности общего секретного ключа К принятых групп двоичных последовательностей, последовательно k-ую принятую группу двоичных последовательностей разделяют на первую и вторую части. Всю k-ую принятую группу двоичных последовательностей и ее первую и вторую части раздельно хэшируют по предварительно сформированным функции хэширования и второй двоичной последовательности общего секретного ключа, проверяют выполнение соответствия хэшированных значений всей k-ой принятой группы двоичных последовательностей и ее первой и второй частей k-ым битам первой, второй и третьей двоичных последовательностей секретного ключа получателя.

Соответствие хэшированных значений всей k-ой принятой группы двоичных последовательностей и ее первой и второй частей k-ым битам первой, второй и третьей двоичных последовательностей секретного ключа получателя устанавливают выполнением равенства, с одной стороны, хэшированного значения второй части k-ой принятой группы двоичных последовательностей и, с другой стороны, произведения хэшированного значения всей k-ой принятой группы двоичных последовательностей и k-ого бита третьей двоичной последовательности секретного ключа получателя, сложенного по модулю 2 с k-ым битом первой двоичной последовательности секретного ключа получателя и произведением хэшированного значения первой части k-ой принятой группы двоичных последовательностей и k-ого бита второй двоичной последовательности секретного ключа получателя.

При установлении числа соответствий Кс≥Kmin считают К принятых групп двоичных последовательностей электронного текстового сообщения подлинными, после чего повторяют действия по проверке подлинности очередных К принятых групп двоичных последовательностей до завершения приема всей двоичной последовательности электронного текстового сообщения.

Указанная новая совокупность выполняемых действий за счет непредсказуемой для внешнего нарушителя зависимости двоичной последовательности заверенного цифровым водяным знаком электронного текстового сообщения от первой и второй двоичных последовательностей общего секретного ключа, а также зависимости первой и второй двоичных последовательностей цифрового водяного знака от двоичной последовательности электронного текстового сообщения, двоичных последовательностей секретного ключа отправителя и двоичных последовательностей секретного ключа получателя, а также за счет непредсказуемых для потенциального внутреннего нарушителя-отправителя сообщений двоичных последовательностей секретного ключа получателя и непредсказуемых для потенциального внутреннего нарушителя-получателя сообщений двоичных последовательностей секретного ключа отправителя позволяет повысить защищенность электронного текстового сообщения, заверенного цифровым водяным знаком отправителя, к преднамеренным действиям внешнего или потенциальных внутренних нарушителей по изменению его содержания.

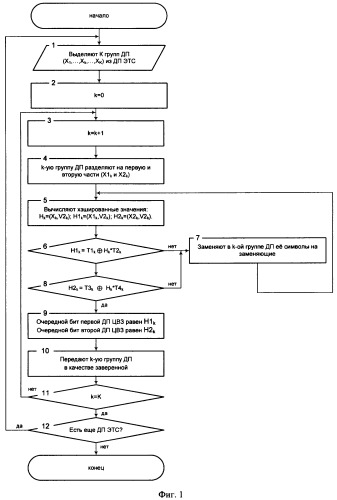

Заявленный способ поясняется чертежами, на которых показаны:

- на фиг.1 - алгоритм формирования заверенного цифровым водяным знаком электронного текстового сообщения;

- на фиг.2 - временные диаграммы формирования заверенного цифровым водяным знаком электронного текстового сообщения;

- на фиг.3 - пример представления фрагмента электронного текстового сообщения в виде двоичных последовательностей символов стандарта KOI8-R;

- на фиг.4 - типовой пример результатов хэширования всей группы двоичных последовательностей и ее первой и второй части по функции хэширования и второй двоичной последовательности общего секретного ключа;

- на фиг.5 - алгоритм выделения из принятой получателем двоичной последовательности электронного текстового сообщения двоичной последовательности символа, принадлежащего первой двоичной последовательности первой заверенной цифровым водяным знаком группы двоичных последовательностей;

- на фиг.6 - временные диаграммы выделения из принятой получателем двоичной последовательности электронного текстового сообщения двоичной последовательности символа, принадлежащего первой двоичной последовательности первой заверенной цифровым водяным знаком группы двоичных последовательностей;

- на фиг.7 - алгоритм проверки подлинности принятого электронного текстового сообщения, засинхронизированного относительно заверенного цифровым водяным знаком электронного текстового сообщения;

- на фиг.8 - временные диаграммы проверки подлинности принятого электронного текстового сообщения, засинхронизированного относительно заверенного цифровым водяным знаком электронного текстового сообщения;

- на фиг.9 - графики, показывающие эффект заявляемого способа.

Реализация заявленного способа заключается в следующем.

Для защиты подлинности электронных текстовых сообщений, передаваемым по современным информационно-телекоммуникационным сетям, из двоичной последовательности электронного текстового сообщения с использованием первой и второй двоичных последовательностей общего секретного ключа и первой, второй, третьей и четвертой двоичных последовательностей секретного ключа отправителя вычисляется и в заверяемое сообщение встраивается информация контроля подлинности, называемая первой и второй двоичной последовательностью цифрового водяного знака электронного текстового сообщения. Алгоритм формирования заверенного цифровым водяным знаком электронного текстового сообщения показан на фиг.1.

Вид первой и второй двоичных последовательностей общего секретного ключа показан на фиг.2(а) и 2(б) соответственно. Единичные значения битов на фигурах показаны в виде заштрихованных импульсов, нулевые значения битов - в виде незаштрихованных импульсов. К первой и второй двоичным посл