Удостоверение взаимодействия с человеком для компьютерной сущности посредством доверенного компонента на вычислительном устройстве или ему подобном

Иллюстрации

Показать всеСпособ отправки получателю элемента отправки от приложения вычислительного устройства, имеющего блок аттестации для аттестации доверительности, согласно которому приложение на вычислительном устройстве строит элемент отправки. Одно из приложения и блока аттестации отслеживает заранее определенные признаки, которые можно использовать для выявления того, что для построения элемента отправки действительно затрачены минимальные усилия. Затем блок аттестации аутентифицирует приложение для придания ему доверительности, одно из блока аттестации и приложения строит после подачи команды на отправку построенного элемента отправки получателю аттестацию отправки для сопровождения элемента отправки, причем аттестация отправки базируется на отслеживаемых признаках и аутентификации приложения и описывает усилия, затраченные на построение элемента отправки. Затем одно из блока аттестации и приложения упаковывает построенную аттестацию отправки с построенным элементом отправки и отправляет упакованные элемент отправки и аттестацию отправки получателю. 2 н. и 24 з.п. ф-лы, 4 ил.

Реферат

Область техники, к которой относится изобретение

Настоящее изобретение относится к архитектуре и способу удостоверения для компьютерной сущности, что компьютерный запрос, сделанный совместно с вычислительным устройством, исходит от человека, а не от компьютерного приложения и т.п. В частности, настоящее изобретение относится к архитектуре и способу, в соответствии с которыми удостоверение осуществляется доверенным компонентом, действующим на вычислительном устройстве.

Предшествующий уровень техники

«Интерактивные подтверждения участия человека» призваны демонстрировать компьютерной сущности, что запрос к сущности от вычислительного устройства исходит от человека на вычислительном устройстве, а не от приложения, выполняющегося на вычислительном устройстве. Таким образом, «интерактивное подтверждение участия человека» может использоваться, например, сетевым сайтом для подтверждения того, что запрос идентификатора (ИД, ID) сайта исходит от человека, пытающегося получить ИД одного сайта для предположительно законной цели, и что такой запрос не исходит от компьютерного приложения, пытающегося получить ИД множества сайтов для предположительно незаконной или, по меньшей мере, нежелательной цели. Очевидно, что в последнем случае такие ИД множества сайтов могут использоваться, например, злонамеренной сущностью, желающей скрыться за такими ИД множества сайтов, чтобы избежать правдивой идентификации себя.

Такое «интерактивное подтверждение участия человека» также может использоваться, например, получателем сообщения, для подтверждения того, что отправителем сообщения является человек, пытающийся отправить персональное сообщение получателю для предположительно желательной цели, что такое сообщение не исходит от компьютерного приложения, пытающегося отправить множество безличных массовых сообщений для предположительно нежелательной цели. Очевидно, что в последнем случае такое множество массовых сообщений может, например, иметь вид рекламы или принудительной рассылки («спама») от злонамеренной сущности, не имеющей личных отношений с получателем.

«Интерактивное подтверждение участия человека» может также использоваться, например, онлайновым рекламодателем, который платит реферальный сбор онлайновому посреднику каждый раз, когда пользователь выбирает ссылку, обеспечиваемую посредником. В данном случае «подтверждение» подтверждает, что сообщение исходит от человека, выбирающего пользователя, причем человек желает осуществить доступ к рекламодателю посредством ссылки, и что такое сообщение не исходит от компьютерного приложения, пытающегося отправить множество безличных массовых сообщений рекламодателю от посредника или его агента. Очевидно, что в последнем случае такое множество массовых сообщений может, например, рассылаться исключительно для генерации реферальных сборов, даже в отсутствие какого-либо конечного пользователя, что иногда называется «ложным переходом по ссылке». Очевидно также, что такой ложный переход по ссылке может иметь место в рекламных настройках и других настройках, где посредник имеет стимул генерировать такие сообщения.

В более общем случае, очевидно, что «интерактивные подтверждения участия человека» используются для предотвращения нежелательной массовой рассылки сообщений, предотвращения ложного перехода по ссылке в рекламной настройке и т.п., предотвращения незаконного размещения рекламы на сайтах онлайновых аукционов, человеческого подтверждения для онлайновых покупок, человеческого подтверждения задания счета и т.п. Такие «интерактивные подтверждения участия человека», кроме того, можно использовать в любой ситуации, когда получатель запроса или сообщения (ниже, 'элемента отправки') желает убедиться, что элемент отправки исходит от человека на вычислительном устройстве, выполняющего человеческие действия, а не от вычислительного устройства, выполняющего запрограммированные действия.

Каждое такое «интерактивное подтверждение участия человека», по существу, призвано требовать, чтобы человек, посылающий вышеупомянутый элемент отправки, затрачивал какие-либо активные усилия, причем характер действий должен быть такой, что вычислительное устройство, скорее всего, не способно их выполнять. Например, в одной популярной версии «интерактивного подтверждения участия человека» предполагаемый получатель посылает предполагаемому отправителю «вызов», содержащий изображение предмета, который легко можно описать одним словом, например собака, мяч, карандаш и т.д., и отправитель должен отправить одно слово вместе с элементом отправки. Предположительно, если отправитель - человек, такой отправитель сможет легко распознать изображенный в вызове предмет и предоставить слово. Предположительно также, что, если отправитель - не человек, а вычислительное устройство, такой отправитель не сможет легко распознать изображенный предмет и предоставить слово. В другой популярной версии «интерактивного подтверждения участия человека» предполагаемый получатель посылает предполагаемому отправителю вызов, содержащий изображение слова, которое, как ожидается, нелегко распознать на основании протоколов распознавания символов, которые, возможно, осуществляются вычислительным устройством, но которое человек легко может распознать, и отправитель опять же должен отправить слово вместе с элементом отправки.

Во всяком случае неудача в предоставлении слова с элементом отправки может приводить к тому, что предполагаемый получатель будет игнорировать сообщение, исходя из того, что отправитель не является человеком, посылающим желательный элемент отправки. Поскольку усилия по распознаванию изображения или слова и предоставлению одного слова не могут быть легко осуществлены вычислительным устройством, «интерактивное подтверждение участия человека», главным образом, устанавливает, что отправителем запроса или сообщения является человек.

Кроме того, даже если усилия по распознаванию каким-либо образом могут осуществляться вычислительным устройством или если злонамеренная сущность может использовать для проведения распознаваний людей-работников, усилия обуславливают затраты для вычислительного устройства или нанимателя работников как отправителя, в денежном выражении, емкости, времени и пр. Например, вычислительное устройство, отправляющее сообщение электронной почты миллиону получателей, может делать это сравнительно просто с помощью современных технологий, если для каждого из миллиона сообщений не требуется «интерактивное подтверждение участия человека». Однако, и это существенно, то же вычислительное устройство, отправляющее сообщение электронной почты миллиону получателей, должно затрачивать значительные усилия, если для каждого из миллиона сообщений требуется уникальное «интерактивное подтверждение участия человека». Очевидно, что необходимость для вычислительного устройства или работника-человека осуществлять «интерактивное подтверждение участия человека» для каждого из многочисленных элементов отправки может быстро стать значительным препятствием, особенно в случае, когда вычислительное устройство или работник-человек пытается отправить сотни, тысячи или даже миллионы таких элементов отправки.

В итоге «интерактивные подтверждения участия человека» позволяют избежать нежелательных элементов отправки, которые могут рассылаться в массовом порядке вычислительным устройством, поскольку «интерактивные подтверждения участия человека» требуют, чтобы вычислительное устройство выполняло действие, которое вычислительное устройство фактически выполнить не может, или, в противном случае, требует, чтобы вычислительное устройство осуществляло или работник-человек осуществлял действие для каждого элемента отправки и, таким образом, затрачивало значительные усилия. Однако «интерактивные подтверждения участия человека» в настоящее время страдают тем недостатком, что требуют, чтобы человек затрачивал активные усилия, чтобы удовлетворить таким «подтверждениям», и не учитывают пассивные усилия, которые человек может затрачивать, отправляя элемент естественным путем. Иными словами, современные «интерактивные подтверждения участия человека» не распознают, что человек при отправке элемента затрачивает пассивные или естественные усилия, которые компьютер никак не может затрачивать, например печатает на клавиатуре, перемещает курсор с помощью мыши и т.д., и при обнаружении затраты таких пассивных усилий «интерактивному подтверждению участия человека» фактически не потребуется, чтобы человек затрачивал активные или специфические усилия типа «прыжков через обруч».

В таком случае необходимо, чтобы «интерактивное подтверждение участия человека» (ИПЧ, HIP), по существу, не требовало от человека никаких активных усилий, но чтобы человек затрачивал только естественные усилия, которые выявляются. В частности, необходимы архитектура и способ, реализующие такое «интерактивное подтверждение участия человека» и удостоверяющие такие выявленные естественные усилия получателю доверенным образом, чтобы получатель был уверен, что выявленные естественные усилия в действительности имеют место, а не просто придуманы злонамеренной сущностью, пытающейся обмануть получателя. Кроме того, необходимы архитектура и способ, позволяющие доверенному компоненту на вычислительном устройстве отправителя осуществлять такое удостоверение.

Сущность изобретения

Вышеупомянутые потребности удовлетворяются, по меньшей мере, частично настоящим изобретением, в котором предоставляется способ для описания взаимодействия с пользователем в связи с отправкой элемента отправки от приложения вычислительного устройства получателю. Вычислительное устройство содержит блок аттестации для аттестации доверительности. Согласно этому способу приложение на вычислительном устройстве помогает пользователю в построении элемента отправки, и одно из приложения и блока аттестации отслеживает заранее определенные признаки, которые можно использовать для выявления того, что пользователь действительно затрачивает усилия для построения элемента отправки.

Блок аттестации аутентифицирует приложение, чтобы придать ему доверительность, и одно из приложения и блока аттестации, по команде пользователя приложению отправить построенный элемент отправки получателю, строит аттестацию отправки для сопровождения элемента отправки. Аттестация отправки базируется на отслеживаемых признаках и аутентификации приложения и, таким образом, описывает взаимодействие с пользователем. Одно из приложения и блока аттестации упаковывает построенную аттестацию отправки с построенным элементом отправки, и одно из приложения и блока аттестации отправляет упакованные элемент отправки и аттестацию отправки получателю.

Перечень чертежей

Вышеизложенную сущность изобретения, равно как и нижеследующее подробное описание вариантов осуществления настоящего изобретения, можно лучше понять в сочетании с прилагаемыми чертежами. В целях иллюстрации изобретения на чертежах показаны варианты осуществления, которые в настоящее время являются предпочтительными. Однако следует понимать, что изобретение не ограничивается конкретными показанными структурами и инструментариями. На чертежах:

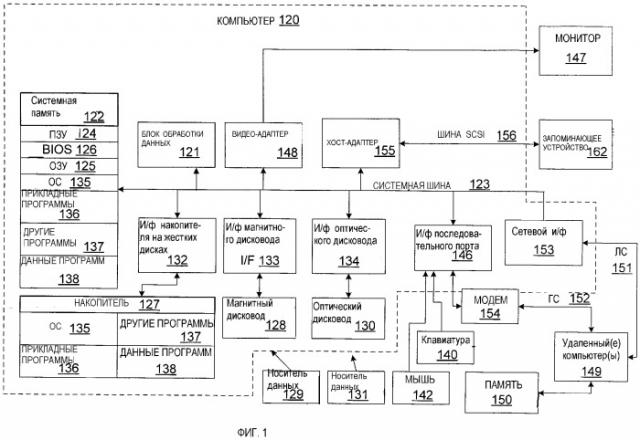

фиг.1 - блок-схема компьютерной системы общего назначения, в которой можно реализовать аспекты настоящего изобретения и/или их части;

фиг.2 - блок-схема вычислительного устройства, в котором приложение отправки и блок аттестации отправляют элемент отправки и аттестацию отправки получателю, согласно одному варианту осуществления настоящего изобретения; и

фиг.3 и 4 - логические блок-схемы, демонстрирующие основные этапы, осуществляемые вычислительным устройством (фиг.3) и получателем (фиг.4), показанными на фиг.2, согласно одному варианту осуществления настоящего изобретения.

Подробное описание изобретения

Компьютерная среда

Фиг.1 и нижеследующее описание предназначены для обеспечения краткого общего описания подходящей вычислительной среды, в которой можно реализовать настоящее изобретение и/или его части. Хотя это и не требуется, изобретение описано в общем контексте машиноисполняемых команд, таких как программные модули, выполняемые компьютером, например, клиентской рабочей станцией или сервером. В общем случае программные модули включают в себя процедуры, программы, объекты, компоненты, структуры данных и прочее, которые выполняют определенные задачи или реализуют определенные абстрактные типы данных. Кроме того, очевидно, что изобретение и/или его части можно осуществлять на практике посредством других конфигураций компьютерной системы, включая карманные устройства, многопроцессорные системы, микропроцессорную или программируемую бытовую электронику, сетевые ПК, миникомпьютеры, универсальные компьютеры и т.п. Изобретение также можно осуществлять на практике в распределенных вычислительных средах, где задачи выполняются удаленными устройствами обработки данных, связанными посредством сети связи. В распределенной вычислительной среде программные модули могут размещаться как в локальных, так и в удаленных запоминающих устройствах.

Согласно фиг.1, иллюстративная вычислительная система общего назначения включает в себя персональный компьютер 120 или т.п., включающий в себя блок 121 обработки данных (процессор), системную память 122 и системную шину 123, которая подключает различные системные компоненты, в том числе системную память, к блоку 121 обработки данных. Системная шина 123 может относиться к любому из нескольких типов шинных структур, включая шину памяти или контроллер памяти, периферийную шину и локальную шину с использованием любой из различных шинных архитектур. Системная память включает в себя постоянную память (ПЗУ) 124 и оперативную память (ОЗУ) 125. Базовая система ввода/вывода 126 (BIOS), содержащая основные процедуры, которые помогают переносить информацию между элементами компьютера 120, например при запуске, обычно хранится в ПЗУ 124.

Персональный компьютер 120 может дополнительно включать в себя накопитель 127 на жестких магнитных дисках для считывания с жесткого диска (не показан) или записи на него, магнитный дисковод 128, который считывает со сменного магнитного диска 129 или записывает на него, оптический дисковод 130, который считывает со сменного оптического диска 131, например CD-ROM или другого оптического носителя, или записывает на него. Накопитель 127 на жестких магнитных дисках, магнитный дисковод и оптический дисковод 130 подключены к системной шине 123 посредством интерфейса (и/ф) 132 накопителя на жестких магнитных дисках, интерфейса 133 магнитного дисковода и интерфейса 134 оптического дисковода соответственно. Накопители и дисководы и связанные с ними машиночитаемые носители обеспечивают энергонезависимое хранение машиночитаемых команд, структур данных, программных модулей и других данных для персонального компьютера 120.

Хотя в описанной здесь иллюстративной среде используется жесткий диск, сменный магнитный диск 129 и сменный оптический диск 131, очевидно, что в иллюстративной рабочей среде могут также использоваться другие типы машиночитаемых носителей, на которых могут храниться данные и к которым компьютер может осуществлять доступ. Такие другие типы носителей могут включать в себя магнитную кассету, карту флэш-памяти, цифровой видеодиск, картридж Бернулли, оперативную память (ОЗУ), постоянную память (ПЗУ) и т.п.

На жестком диске, магнитном диске 129, оптическом диске 131, в ПЗУ 124 или ОЗУ 125 может храниться ряд программных модулей, включая операционную систему (ОС) 135, одну или несколько прикладных программ 136, другие программные модули 137 и данные 138 программ. Пользователь может вводить команды и информацию в персональный компьютер 120 посредством устройств ввода, например клавиатуры 140 и указательного устройства 142. Другие устройства ввода (не показаны) могут включать в себя микрофон, джойстик, игровую панель, спутниковую антенну, сканер и пр. Эти и другие устройства ввода часто подключены к блоку 121 обработки данных через интерфейс 146 последовательного порта, который подключен к системной шине, но могут быть подключены посредством других интерфейсов, например параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 147 или устройство отображения другого типа также подключен к системной шине 123 посредством интерфейса, например видео-адаптера 148. Помимо монитора 147, персональный компьютер обычно включает в себя другие периферийные устройства вывода (не показаны), например громкоговорители и принтеры. Иллюстративная система, показанная на фиг.1, также включает в себя хост-адаптер 155, шину 156 интерфейса малых компьютерных систем (SCSI) и внешнее запоминающее устройство 162, подключенное к шине 156 SCSI.

Персональный компьютер 120 может работать в сетевой среде с использованием логических соединений с одним или несколькими удаленными компьютерами, например удаленным компьютером 149. Удаленный компьютер 149 может представлять собой другой персональный компьютер, сервер, маршрутизатор, сетевой ПК, одноранговое устройство или общий сетевой узел и обычно включает в себя многие или все из элементов, описанных выше, применительно к персональному компьютеру 120, хотя на фиг.1 показано только запоминающее устройство 150. Логические соединения, обозначенные на фиг.1, включают в себя локальную сеть (ЛС, LAN) 151 и глобальную сеть (ГС, WAN) 152. Такие сетевые среды широко распространены в офисных сетях, компьютерных сетях масштаба предприятия, интрасетях и Интернете.

При использовании в сетевой среде ЛС персональный компьютер 120 подключен к ЛС 151 посредством сетевого интерфейса или адаптера 153. При использовании в сетевой среде ГС персональный компьютер 120 обычно включает в себя модем 154 или другое средство установления соединений по глобальной сети 152, например Интернету. Модем 154, который может быть внутренним или внешним, может быть подключен к системной шине 123 через интерфейс 146 последовательного порта. В сетевой среде программные модули, описанные применительно к персональному компьютеру 120, или их часть, могут храниться в удаленном запоминающем устройстве. Очевидно, что показанные сетевые соединения являются иллюстративными и что можно использовать другие средства установления линии связи между компьютерами.

Удостоверение взаимодействия с человеком путем регистрации пассивных усилий

В настоящем изобретении предусмотрены способ и архитектура для реализации «интерактивного подтверждения участия человека», которое удостоверяет, что человек участвует в вычислительной транзакции, посредством которой человек отправляет элемент получателю. В «подтверждении», и в общем случае, элемент отправки сопровождается аттестацией отправки, утверждающей для этой цели, что в связи с элементом отправки действительно выявлены достаточные человеческие усилия и, соответственно, что это не просто компьютер отправил элемент на основании программы или приложения, которая не требует каких-либо значительных человеческих усилий, для каждого элемента отправки. Выявленные достаточные человеческие усилия могут, например, включать в себя нажатие клавиши, щелчок мышью, минимальное количество нажатий клавиш или щелчков мышью, минимальное время составления, выбор максимального количества получателей, максимальное количество элементов отправки, доставляемых в единицу времени, и т.д. Согласно изобретению взаимодействие с человеком выявляется пассивно, так что человеку не требуется прилагать какие-либо активные усилия в связи с аттестацией отправки. Таким образом, взаимодействие с человеком регистрируется на основании действий, которые человек обычно совершает при построении и отправке элемента отправки его получателю.

Согласно фиг.2, для придания доверительности аттестации отправки, такая аттестация 18 отправки составляется защищенной вычислительной средой 10, действующей на вычислительном устройстве 12 отправителя элемента 14 отправки, или от ее имени, причем получатель 16 должен доверять защищенной вычислительной среде 10. Очевидно, что элемент отправки 14 строится вычислительным устройством 12 или совместно с ним, например, с помощью приложения 26 отправки, выполняющегося на вычислительном устройстве 12. Защищенная вычислительная среда 10 выполнена с возможностью предоставления получателю 16 аттестации 18 отправки на доверительной основе, чтобы подтверждать, что в связи с построением соответствующего элемента отправки 14 были выявлены достаточные человеческие усилия, опять же на пассивной основе и без какого-либо активного участия человека. В различных вариантах осуществления элемент 14 отправки включает в себя аттестацию 18 отправки как присоединенный объект или т.п., или же аттестация 18 отправки является отдельной, но связанной с элементом 14 отправки, возможно, посредством указателя или другой ссылки.

Вычислительное устройство 12 отправителя может представлять собой любое подходящее вычислительное устройство без отклонения от сущности и объема настоящего изобретения. Например, в качестве вычислительного устройства может выступать персональный компьютер, портативное устройство связи, беспроводное устройство связи и т.д. Такое вычислительное устройство 12 надлежащим образом связано с получателем 16 посредством надлежащей линии связи. Такой линией связи может быть непосредственное соединение или сетевое соединение, в частности внутрисетевое или межсетевое соединение с использованием соответствующих протоколов связи.

Получателем 16 обычно является приложение, выполняющееся на сервере, компьютере или другом вычислительном устройстве, находящемся в местоположении, являющемся удаленным или локальным по отношению к вычислительному устройству 12. Такой получатель 16 может предоставлять услугу отправителю на вычислительном устройстве 12 на основании запроса от него, который в этом случае выступает в качестве элемента 14 отправки. Таким образом, элемент отправки 14 может представлять собой запрос на фрагмент содержимого, запрос ИД пользователя, запрос сетевого ресурса и т.д. Получатель 16 может альтернативно принимать при этом сообщение для пользователя, которое в этом случае опять же выступает в качестве элемента 14 отправки. Таким образом, элемент 14 отправки также может быть, например, сетевым сообщением в виде почтового элемента. Следует понимать, что элемент 14 отправки надлежащим образом адресован соответствующему получателю 16. Поэтому такие элемент 14 отправки и соответствующий получатель 16 могут быть любыми подходящими элементом отправки 14 и получателем 16 без отклонения от сущности и объема настоящего изобретения.

Защищенная вычислительная среда 10, действующая на вычислительном устройстве 12 отправителя элемента 14 отправки, является, согласно вышесказанному, защищенной вычислительной средой, которой получатель 16 должен доверять. Таким образом, защищенная вычислительная среда 10 должна быть способна демонстрировать такую доверительность получателю 16, например должна быть способна предоставлять ключ, цифровую подпись, цифровой сертификат и т.д. Обычно такой цифровой сертификат включает в себя цепочку сертификатов, ведущую обратно к корневому органу доверительности, и получатель 16 принимает цифровой сертификат и оказывает доверие на его основании, если получатель 16 узнает и признает корневой орган доверительности такого сертификата.

Очевидно, что защищенная вычислительная среда 10, действующая на вычислительном устройстве 12 отправителя, не должна находиться под управлением других сущностей, действующих на его вычислительном устройстве 12, или под управлением других сущностей, либо из других вычислительных устройств, либо в человеческой форме. Таким образом, защищенная вычислительная среда 10 не должна быть способна вынужденно выдавать аттестацию 18 отправки, когда аттестация 18 отправки не имеет обоснования, что, например, может быть, когда злонамеренная сущность желает выдать элемент 14 отправки без надлежащего взаимодействия с человеком.

Такая защищенная вычислительная среда 10 может представлять собой любую подходящую защищенную вычислительную среду, без отклонения от сущности и объема настоящего изобретения, но, конечно, с учетом установленных здесь ограничений. Например, защищенная вычислительная среда 10 может быть доверительной частью операционной системы вычислительного устройства 12, причем доверительная часть такой операционной системы свободна от чрезмерного внешнего влияния. Защищенная вычислительная среда 10 либо сама может выявлять достаточные человеческие усилия в связи с элементом отправки 14, либо придать доверительность некоему приложению, выполняющемуся в ней, и, возможно, соответствующему оборудованию для выявления, и аналогично может либо сама строить аттестацию 18 отправки для элемента 14 отправки по мере необходимости, либо придать доверительность некоему приложению, выполняющемуся в ней, для построения. Согласно одному варианту осуществления настоящего изобретения защищенная вычислительная среда 10 фактически включает в себя блок аттестации 24 в качестве приложения, выполняющегося в ней, и/или оборудования, работающего в ней, для выявления вышеупомянутых достаточных человеческих усилий и для построения вышеупомянутой аттестации 18 отправки.

Блок 24 аттестации может представлять собой любое подходящее оборудование и/или программное обеспечение без отклонения от сущности и объема настоящего изобретения. Например, блок 24 аттестации может быть установлен как доверенное программное обеспечение, действующее в доверенной области защищенной вычислительной среды 10, или может быть частью оборудования на вычислительном устройстве 12, предназначенной для выполнения изложенных здесь функций аттестации. В любом случае такой блок 24 аттестации защищен от слежения или влияния со стороны любого другого программного обеспечения или оборудования, действующего на вычислительном устройстве, и особенно защищен от атак, которые может предпринимать злонамеренная сущность, желающая нарушить функцию блока 24 аттестации. Поэтому блок 24 аттестации должен обладать устойчивостью к вмешательству и должен иметь возможность цифровой подписи, удостоверения подписи, шифрования, дешифрования и т.п. Такой блок 24 аттестации должен быть как минимум известен соответствующим специалистам и поэтому не нуждается в дальнейшем подробном описании.

Заметим, что защищенная вычислительная среда 10 и/или ее блок 24 аттестации, при выявлении того, были ли затрачены достаточные человеческие усилия, скорее всего, должны принимать вводы от оборудования 20 на вычислительном устройстве 12, которое человек использует при построении элемента 14 отправки. Например, такое оборудование может включать в себя сенсорный экран, клавиатуру, устройство управления курсором, в частности, мышь, и т.д. Кроме того, блок 24 аттестации защищенной вычислительной среды 10 (далее «блок 24 аттестации») может ссылаться на другие ресурсы 22 вычислительного устройства 12, как то: часы, память, контроллер и т.п. Каждая такая часть оборудования 20 и каждый такой ресурс 22 может стать средством, с помощью которого злонамеренная сущность может пытаться ненадлежащим образом нарушить выявление затрат достаточных человеческих усилий в связи с элементом 14 отправки. Соответственно, в одном варианте осуществления настоящего изобретения, каждая такая часть оборудования 20 и каждый такой ресурс 22 построены так, чтобы блок 24 аттестации мог им доверять, а также чтобы иметь возможность демонстрировать свою доверительность блоку 24 аттестации, например, за счет возможности предоставлять ключ, цифровую подпись, цифровой сертификат и т.д. Опять же, такой цифровой сертификат включает в себя цепочку сертификатов, ведущую обратно к корневому органу доверительности, и защищенная вычислительная среда 10 принимает цифровой сертификат и оказывает доверие на его основании, если такой блок 24 аттестации узнает и признает корневой орган доверительности такого сертификата.

Аттестация 18 отправки сама по себе может принимать любую подходящую форму без отклонения от сущности и объема настоящего изобретения. Например, аттестация 18 отправки может быть построена как цифровой документ на основании некоторой формы расширяемого языка разметки (XML) и может иметь цифровую подпись на основании личного ключа, удостоверяемую согласно соответствующему открытому ключу, доступному из вышеупомянутого цифрового сертификата защищенной вычислительной среды 10, или цифрового сертификата блока 24 аттестации. Таким образом, аттестация 18 отправки может включать в себя цифровой сертификат, а также может содержать некоторого рода положительное утверждение, свидетельствующее о том, что достаточные человеческие усилия были выявлены, когда они затрачивались на построение соответствующего элемента 14 отправки. Кроме того, возможен случай, когда аттестация 18 отправки включает в себя детали, касающиеся этих выявленных затраченных человеческих усилий, например количество нажатий клавиш, время, затраченное на построение элемента 14 отправки, количество получателей 16 и т.д., количество элементов 14 отправки, отправленных в течение предыдущего заранее заданного периода, и/или детали, касающиеся используемого/ых оборудования 20 и/или ресурсов 22. Очевидно, что получатель 16 может подвергать такие детали дополнительной фильтрации, принимая решение в отношении того, признавать ли элемент отправки 14.

В итоге, согласно настоящему изобретению, отправляющий пользователь, посылающий элемент 14 отправки получателю 16, использует вычислительное устройство 12 с оборудованием 20, включающим в себя некоторого рода устройство ввода, например клавиатуру, мышь и т.д.; ресурсами 22, включающими в себя память и пр.; приложением 26 для построения элемента 14 отправки; и доверенным блоком 24 аттестации, действующим в защищенной вычислительной среде 10, который не подвержен влиянию пользователя и который может аттестовать элемент 14 отправки. Получатель 16, приняв элемент отправки 14 и сопутствующую аттестацию 18 отправки, признает элемент 14 отправки только в том случае, если сопровождающая его аттестация отправки приемлема для такого получателя 16. Теперь обратимся к фиг.3, где показан способ, используемый вышеупомянутыми компонентами и в связи с ними.

Предварительно ожидается, что пользователь на вычислительном устройстве 12 строит элемент 14 отправки с помощью приложения 26 отправки (этап 301). Конечно, если элемент 14 отправки является сообщением, то приложение 26 является приложением отправки сообщений, например приложением электронной почты, тогда как, если элемент 14 отправки является запросом, то приложение 26 является приложением, выполненным с возможностью составления запроса, например компьютерным блаузером, действующим на основании кода, полученного от получателя 16.

В связи с построением элемента 14 отправки на этапе 301, одно из приложения 26 и блока 24 аттестации отслеживает некоторые заранее определенные признаки, которые можно использовать для выявления того, что пользователь действительно затрачивает усилия на построение элемента 14 отправки (этап 303), и что приложение 26 не само по себе строит элемент 14 отправки наподобие автоматизированного процесса без существенного участия пользователя. Такими признаками могут быть любые признаки без отклонения от сущности и объема настоящего изобретения. Например, приложение 26 или блок 24 аттестации может отслеживать существенную активность клавиатуры или активность мыши, минимальное время построения для построения элемента 14 отправки, максимальное количество элементов отправки, отправленных за единицу времени, отсутствие выполняющегося сценария (скрипта), необходимого для управления активностью приложения 26, и т.д.

Следует обратить внимание на то, что до или после построения элемента 14 отправки на этапе 301 блок 24 аттестации аутентифицирует приложение 26 (этап 305), чтобы придать ему доверительность. Такая аутентификация такого приложения 26 блоком 24 аттестации может, например, происходить при создании экземпляра приложения 26 на вычислительном устройстве 12, при вызове приложения 26 пользователем для построения элемента 14 отправки или при построении элемента 14 отправки и отправке его получателю 16. При такой аутентификации приложения 26 блоком 24 аттестации приложение 26 может предоставлять блоку 24 аттестации цифровой сертификат и, возможно, другую рабочую документацию и, возможно, информацию о среде, в которой действует приложение 26. На основании такой информации блок 24 аттестации удостоверяется в том, что приложению 26 можно доверять, что оно будет работать правильно, например, проверяя цифровой сертификат и убеждаясь в том, что приложение 26 действует в среде, которая ожидается на основании рабочей документации.

Заметим, что, хотя блок аттестации 24 может осуществлять отслеживание на этапе 303, очевидно, что такое отслеживание, скорее всего, выполняет само приложение 26. Примечательно, что ему делать это проще постольку, поскольку приложение 26 отслеживает само себя, а также потому, что приложение 26 и его интерфейсы могут не быть хорошо известны блоку 24 аттестации. В любом случае, если на этапе 305 блок аттестации 24 оказывает доверие приложению 26, такое доверие должно распространяться на способность приложения 26 отслеживать самого себя на этапе 303.

Совместно с аутентификацией приложения 26 на этапе 305 для придания ему доверительности блок 24 аттестации может также аутентифицировать, по меньшей мере, часть оборудования 20 и/или ресурсов 22, которые используются или затрачиваются при построении элемента отправки 14 (этап 307). Опять же, такая аутентификация такого оборудования 20 и/или ресурсов 22 блоком 24 аттестации может, например, происходить при создании экземпляра приложения 26 на вычислительном устройстве 12, при вызове приложения 26 пользователем для построения элемента 14 отправки или при построении элемента 14 отправки и отправке его получателю 16. Как и прежде, такая аутентификация может содержать любую подходящую аутентификацию без отклонения от сущности и объема настоящего изобретения. Например, и снова, при такой аутентификации, несколько частей оборудования 20 и/или ресурсов 22 могут предоставлять блоку 24 аттестации цифровой сертификат и, возможно, другую документацию и информацию о среде, и, на основании такой информации, блок 24 аттестации удостоверяется в том, что, например, клавиатуре можно доверять, что она работает правильно, памяти можно доверять, что она работает правильно, и т.д.

В любом случае, если на этапе 303 решено, что пользователь действительно построил элемент отправки, то такой пользователь дает команду приложению 26 фактически отправить построенный элемент 14 отправки получателю 16 (этап 309). После этого блок 24 аттестации определяет, выполнены ли все надлежащие требования на основании признаков, отслеживаемых на этапе 303, и аутентификаций, проведенных на этапах 305 и 307 (этап 311), и если это так, то блок 24 аттестации и/или приложение 26 строит аттестацию 18 отправки для сопровождения такого элемента 14 отправки (этап 313). Затем блок 24 аттестации и/или приложение 26 упаковывает построенную аттестацию 18 отправки с построенным элементом 14 отправки (этап 315), и приложение 26 и/или блок 24 аттестации фактически отправляют упакованные элемент 14 отправки и аттестацию 18 отправки получателю 16 (этап 317).

Блок 24 аттестации может определять, выполнены ли все надлежащие требования на этапе 311 любым пригодным способом без отклонения от сущности и объема настоящего изобретения. Например, блок аттестации может потребовать, чтобы все аутентификации, проведенные на этапах 305 и 307, были успешными, а также, чтобы признаки, отслеживаемые на этапе 303, отвечали некоторым заранее определенным требованиям. Такие требования, например, могут быть установлены блоком 24 аттестации или получателем 16. В последнем случае может оказаться, что получатель заранее доставил такие требования на блок 24 аттестации. Заметим, что при осуществлении этапа