Защищенная самонастройка для беспроводной связи

Иллюстрации

Показать всеИзобретение относится к системам и способам для организации защиты беспроводной связи. Технический результат - повышение защиты приложений. Способ взаимной аутентификации обеспечивает защиту приложений с мобильными терминалами, поддерживающими унаследованные модули определения абонента (например, SIM GSM и R-UIM CDMA2000, которые не поддерживают механизмы АКА 3G). Обмен ключами запроса-ответа реализуется между серверной функцией самонастройки (BSF) и мобильным терминалом (МТ). BSF формирует запрос аутентификации и отправляет его на МТ согласно механизму аутентифицированного сервером открытого ключа. МТ принимает запрос и определяет, происходит ли он из BSF, на основании сертификата сервера самонастройки. МТ формулирует ответ на запрос аутентификации на основании ключей, выведенных из запроса аутентификации, и ранее совместно используемого секретного ключа. BSF принимает ответ аутентификации и определяет, происходит ли он из МТ. Как только проверка завершена, BSF и МТ независимо рассчитывают ключ обеспечения защиты приложения, который BSF отправляет в запрашивающую функцию сетевого приложения для установления защищенной связи с МТ. 6 н. и 18 з.п. ф-лы, 6 ил.

Реферат

Испрашивание приоритета

Настоящая заявка на патент испрашивает приоритет по предварительной заявке № 60/650,358 на выдачу патента США, озаглавленной "Secure Bootstrapped Keys in GSM" ("Защищенные самонастраиваемые ключи в GSM"), поданной 4 февраля 2005 г., и предварительной заявке № 60/654,133 на выдачу патента США, озаглавленной "Secure Bootstrapping with CAVE" ("Защищенная самонастройка с помощью CAVE"), поданной 18 февраля 2005 г., причем права на обе предварительные заявки принадлежат заявителю настоящего изобретения и, таким образом, явным образом включены в материалы настоящей заявки посредством ссылки.

УРОВЕНЬ ТЕХНИКИ

Область техники, к которой относится изобретение

Настоящее изобретение в целом относится к системам и способам для организации защиты беспроводной связи. Более точно, один из признаков изобретения предусматривает новейшую схему согласования аутентификации и ключей для устройств, поддерживающих унаследованные механизмы сетевой аутентификации, для того чтобы предоставлять ключи обеспечения защиты приложений посредством использования унаследованных беспроводных механизмов согласования аутентификации и ключей.

Уровень техники

Один из типов сотовой технологии для беспроводной связи определен протоколом глобальной системы мобильной связи (GSM), который работает в беспроводных телефонных сетях второго поколения (2G). GSM дополнительно расширяется более новыми сетями, такими как общая служба пакетной радиопередачи (GPRS), также известными как сети 2.5G, которые предлагают основанные на контенте сети Интернет и пакетные службы данных для сетей GSM. GSM и GPRS используются для многих типов беспроводной связи, включающей в себя голосовые данные, данные просмотра сети Интернет, электронной почты и аудиовизуальные данные. GSM объединяет в себе различные механизмы обеспечения защиты для защиты контента, передаваемого через такие системы. Поставщики и пользователи услуг одинаково полагаются на эти механизмы обеспечения защиты ради конфиденциальности своего обмена информацией и защиты своих данных, а поставщики услуг используют эти механизмы обеспечения защиты для аутентификации своих абонентов в целях выставления счетов. Эти механизмы обеспечения защиты типично действуют, аутентифицируя пользовательские мобильные терминалы по отношению к сети, а последующие передачи могут шифроваться. Однако, меры обеспечения защиты GSM уязвимы для атак третьей стороной вследствие недостатков в протоколах обеспечения защиты GSM, таких как атаки ложных базовых станций, являющихся результатом отсутствия сетевой аутентификации, возможности повторного воспроизведения протоколов обеспечения защиты и недостатков в алгоритмах шифрования GSM.

Эти недостатки обеспечения защиты преодолевались при развитии протоколов обеспечения защиты в стандартах беспроводной связи третьего поколения (3G). В частности, протокол согласования аутентификации и ключей (AKA), разработанный для универсальной системы мобильных телекоммуникаций (UMTS), включает в себя такие признаки, как последовательный номер и код аутентификации сообщения (MAC), который предотвращает атаки ложных базовых станций, к которым восприимчива GSM. Таким образом, подвижные абоненты, использующие модуль идентичности обслуживания пользователя (USIM) UMTS для сетевой аутентификации, не восприимчивы к атакам, направленным против пользователей модуля определения абонента (SIM).

Основные части стандартизации 3G также продолжают развивать основополагающую архитектуру аутентификации (GAA), например, в документе Проекта партнерства третьего поколения, 33.220, называемом "Основополагающая архитектура аутентификации (GAA) 3GPP", для основополагающей архитектуры самонастройки. Эта архитектура полагается на протокол AKA 3G для установления ключей между пользовательским оборудованием (UE) подвижного абонента и новой серверной сущностью, известной как функция сервера самонастройки (BSF). Из этих ключей дополнительные ключи могут выводиться и предоставляться посредством BSF в различные функции сетевых приложений (NAF) в качестве способа установления ключей обеспечения защиты, совместно используемых между NAF и соответствующим UE.

Находящиеся в процессе разработки технологии полагаются на способы согласования аутентификации и ключей 3G, такие как поддерживаемые в универсальном модуле определения абонента (USIM) UMTS, с их неотъемлемыми усовершенствованиями обеспечения защиты по сравнению с унаследованными системами 2G или более ранними, такими как GSM. Например, основополагающая архитектура аутентификации (GAA) и основополагающая архитектура самонастройки (GBA) специфицированы для сетей 3G и надстраивают инфраструктуру обеспечения защиты сетей мобильной связи 3G (то есть, основанное на USIM обеспечение защиты) для предоставления защищенной взаимной аутентификации между мобильным пользовательским оборудованием и сетевым сервером, который содействует сетевым приложениям и/или службам.

Однако эти технологии взаимной аутентификации (например, GAA и GBA) не доступны ранее разработанным системам связи (например, 2G), таким как, например, протоколы согласования аутентификации и ключей (AKA) GSM. Эти протоколы GSM восприимчивы к атакам с повторением пакетов, поэтому атакующий может вынуждать повторное использование ключей и, возможно, использовать недостатки в некоторых контекстах для выявления ключей и, соответственно, подрыва обеспечения защиты. Таким образом, необходим способ для самонастройки ключей обеспечения защиты приложений согласованием аутентификации и ключей GSM таким образом, чтобы не быть восприимчивым к атакам с повторением пакетов, а ключи не могли легко выявляться.

Таким образом, существует потребность в создании технологий, посредством которых основополагающая архитектура аутентификации (GAA), специфицированная для сетей 3G, может быть расширена для поддержки унаследованных систем (например, систем 2G или боле ранних). Это могло бы дать абонентам с устройствами GSM или другими, содержащими модули определения абонента (SIM), возможность снабжаться ключами для использования в приложениях и/или службах сети мобильной связи без требования замены их SIMS на USIM UMTS. Более того, такой способ не должен привносить недостатки в основополагающую архитектуру аутентификации по причине слабых мест самой аутентификации GSM.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Способ взаимной аутентификации предусмотрен для защищенного согласования ключей обеспечения защиты приложений с мобильными терминалами, поддерживающими унаследованные модули определения абонента (например, SIM GSM и R-UIM CDMA2000, которые не поддерживают механизмы AKA 3G). Обмен ключами запроса-ответа реализуется между функцией сервера самонастройки (BSF) и мобильным терминалом (MT). BSF принимает из реестра исходного положения (HLR) параметры сетевой аутентификации, соответствующие этому мобильному терминалу (например, RAND (случайное число), SRES (значение отклика), Kc GSM) и формирует запрос аутентификации, включающий в себя RAND, и отправляет его на MT согласно механизму аутентифицированного сервером открытого ключа. Этот запрос аутентификации может включать в себя дополнительные параметры, такие как случайные числа, информация идентичности, отметки времени, последовательные номера и открытые ключи Дифи-Хелмана.

MT принимает запрос аутентификации и определяет, происходит ли он из BSF, на основании сертификата сервера самонастройки. MT формулирует ответ на запрос аутентификации на основании ключей, выведенных из запроса аутентификации, (например, случайного числа) и ранее совместно используемого секретного ключа (например, в SIM GSM). То есть, SIM в MT может выводить секретные ключи (например, SRES и Kc), используемые функцией сервера самонастройки, на основании случайного числа RAND, принятого в запросе аутентификации, и ранее совместно используемого секретного ключа, сохраненного в SIM. Ответ аутентификации может включать в себя дополнительные параметры, такие как зашифрованные случайные числа, информация идентичности, отметки времени, последовательные номера и открытые ключи Дифи-Хелмана. BSF принимает ответ аутентификации и определяет, происходит ли он из MT. Механизм запроса-ответа использует механизмы открытого ключа для проверки происхождения запроса, а ранее совместно используемые секретные ключи для проверки происхождения ответа. Например, BSF может независимо повторно рассчитывать один или более параметров в ответе аутентификации (например, с использованием или на основании RAND, SRES, и/или Kc, которые она получает из HLR), чтобы удостовериться, что один или более параметров, принятых в ответе аутентификации, являются прежними.

В тех случаях, когда сообщения были аутентифицированы, BSF и MT далее могут вычислять ключи обеспечения защиты приложения на основании RAND, SRES, Kc и/или дополнительных параметров, которые могли быть переданы между BSF и MT. Отметим, что ключи SRES и Kc, которые узнаются BSF и MT независимо, не передаются между ними. Ключи обеспечения защиты приложения могут отправляться из функции сервера самонастройки в запрашивающую функцию сетевого приложения, так что мобильный терминал и функция сетевого приложения совместно используют ключи обеспечения защиты приложения и могут использовать их для защищенной связи между ними.

Предоставлен способ для аутентификации унаследованного мобильного терминала для поддержания связи с функцией сетевого приложения, содержащий: (a) формирование запроса аутентификации в функции сервера самонастройки, (b) отправку запроса аутентификации на мобильный терминал, при этом мобильный терминал может проверять происхождение запроса аутентификации на основании предварительно полученного сертификата сервера самонастройки, ассоциативно связанного с функцией сервера самонастройки, (c) прием ответа аутентификации в функции сервера самонастройки, который включает в себя первый параметр, вычисленный с помощью первого ключа, сформированного в мобильном терминале, (d) проверку, происходит ли ответ аутентификации из мобильного терминала, посредством повторного вычисления первого параметра в функции сервера самонастройки на основании второго ключа, поставляемого функции сервера самонастройки, и (e) сравнение первого параметра, принятого в ответе аутентификации, с первым параметром, повторно вычисленным функцией сервера самонастройки. Ответ аутентификации считается возникшим из мобильного терминала, если оба первых параметра одинаковы.

Первый ключ может быть получен из модуля идентификации абонента, который может быть либо модулем определения абонента (SIM) глобальной системы мобильной связи (GSM), либо модулем аутентификации CDMA2000, хранимыми в мобильном терминале. Второй ключ может быть получен из реестра исходного положения, с возможностью обмена информацией присоединенного к функции сервера самонастройки. Первый и второй ключи могут формироваться на основании одинаковых защищенных алгоритмов и ранее совместно используемого ключа, известного модулю идентификации абонента в мобильном терминале и сетевой базе данных, с возможностью обмена информацией присоединенной к функции сервера самонастройки. Запрос аутентификации может включать в себя случайное число в качестве параметра, а случайное число и ранее совместно используемый секретный ключ, хранимый в модуле идентификации абонента в мобильном терминале, используются модулем идентификации абонента для формирования первого ключа, используемого для вычисления первого параметра в ответе аутентификации. Второй ключ, поставляемый в функцию сервера самонастройки, может формироваться на основании копии ранее совместно используемого секретного ключа, хранимой вне мобильного терминала, и случайного числа в запросе аутентификации. Первый параметр ответа аутентификации может включать в себя код аутентификации сообщения, вычисленный с помощью первого ключа и используемый функцией сервера самонастройки для проверки происхождения ответа аутентификации.

В некоторых реализациях третий ключ может формироваться в функции сервера самонастройки на основании второго ключа; первый параметр повторно вычисляется в функции сервера самонастройки с использованием третьего ключа.

Кроме того, способ может дополнительно включать в себя (a) вычисление четвертого ключа в функции сервера самонастройки на основании второго ключа, который также независимо вычисляется мобильным терминалом с использованием первого ключа, и (b) отправку четвертого ключа из функции сервера самонастройки в запрашивающую функцию сетевого приложения, так что мобильный терминал и функция сетевого приложения совместно используют четвертый ключ для обеспечения защиты связи между ними.

Еще один признак предусматривает сетевое устройство, содержащее: (a) интерфейс связи для поддержания связи с беспроводными мобильными терминалами, и (b) схему обработки, присоединенную к интерфейсу связи и выполненную с возможностью реализации функции сервера самонастройки, чтобы аутентифицировать мобильный терминал. Схема обработки может аутентифицировать мобильный терминал посредством (a) формирования запроса аутентификации, включающего в себя случайное число, (b) отправки запроса аутентификации на мобильный терминал, при этом мобильный терминал может проверять происхождение запроса аутентификации на основании предварительно полученного сертификата сервера самонастройки, ассоциативно связанного с функцией сервера самонастройки, (c) приема ответа аутентификации от мобильного терминала, ответ аутентификации включает в себя первый параметр, вычисленный с помощью первого ключа на основании случайного числа, ранее совместно используемого секретного ключа и алгоритма, при этом ранее совместно используемый секретный ключ и алгоритм известны модулю идентификации абонента в мобильном терминале и сетевой базе данных, с возможностью обмена информацией присоединенной к функции сервера самонастройки, (d) вычисления второго параметра в функции сервера самонастройки на основании второго ключа, поставляемого на сервер самонастройки сетевой базой данных, и (e) сравнения первого параметра и второго параметра, при этом ответ аутентификации считается возникшим из мобильного терминала, если первый и второй параметр одинаковы. В некоторых реализациях модуль идентификации абонента может быть одним из модулей определения абонента (SIM) глобальной системы мобильной связи (GSM) или модулей аутентификации CDMA2000. Кроме того, схема обработки дополнительно может быть сконфигурирована для реализации функции сервера самонастройки, чтобы аутентифицировать мобильный терминал посредством (a) вычисления четвертого ключа в функции сервера самонастройки на основании второго ключа, который также вычисляется в мобильном терминале на основании первого ключа, и (b) отправки четвертого ключа из функции сервера самонастройки в запрашивающую функцию сетевого приложения, так что мобильный терминал и функция сетевого приложения совместно используют четвертый ключ. Схема обработки дополнительно может быть сконфигурирована для реализации функции сервера самонастройки, чтобы аутентифицировать мобильный терминал, сравнивая первый параметр, принятый в ответе аутентификации, с первым параметром, вычисленным функцией сервера самонастройки, при этом ответ аутентификации считается возникшим из мобильного терминала, если оба первых параметра одинаковы.

Еще один другой аспект предусматривает способ для аутентификации унаследованного мобильного терминала для поддержания связи с функцией сетевого приложения, содержащий: (a) прием запроса аутентификации в мобильном терминале, включающего в себя случайное число, (b) проверку, возникает ли запрос аутентификации в функции сервера самонастройки, на основании предварительно полученного сертификата сервера самонастройки, ассоциативно связанного с функцией сервера самонастройки, (c) формирование ответа аутентификации на основании первого ключа, сформированного унаследованным модулем идентификации абонента в мобильном терминале, и (d) предоставление первого ключа из модуля идентификации абонента в мобильный терминал в ответ на прием случайного числа, принятого в запросе аутентификации. Способ дополнительно может включать в себя формирование первого ключа в модуле идентификации абонента с использованием случайного числа, ранее используемого секретного ключа и алгоритма. Ранее совместно используемый секретный ключ и алгоритм хранятся в модуле идентификации абонента и сетевой базе данных, с возможностью обмена информацией присоединенной к функции сервера самонастройки. В некоторых реализациях первый ключ может формироваться с использованием дополнительных параметров, передаваемых в запросе и ответе аутентификации.

Способ дополнительно может включать в себя вычисление третьего ключа в мобильном терминале на основании первого ключа. Третий ключ также может независимо вычисляться в функции сервера самонастройки на основании второго ключа, поставляемого в функцию сервера самонастройки сетевой базой данных. Третий ключ отправляется из функции сервера самонастройки в запрашивающую функцию сетевого приложения, так что мобильный терминал и функция сетевого приложения совместно используют третий ключ.

Еще один признак предусматривает мобильный терминал, содержащий: (a) интерфейс беспроводной связи для поддержания связи с функцией сервера самонастройки, (b) модуль идентификации абонента для хранения ранее совместно используемого секретного ключа и алгоритма, и (c) схему обработки, выполненную с возможностью управления унаследованным протоколом связи и аутентификации мобильного терминала по протоколу запроса-ответа с функцией сервера самонастройки. Схема обработки может работать посредством (a) приема запроса аутентификации, включающего в себя случайное число, из функции сервера самонастройки, (b) определения, происходит ли запрос аутентификации из функции сервера самонастройки, на основании предварительно полученного сертификата сервера самонастройки, ассоциативно связанного с функцией сервера самонастройки, и (c) формирования ответа аутентификации, включающего в себя первый параметр, вычисленный с помощью первого ключа, при этом первый ключ формируется из случайного числа, ранее совместно используемого секретного ключа и алгоритма. Дополнительно, схема обработки может (a) формировать третий ключ, выведенный на основании первого ключа и других параметров, передаваемых в запросе и ответе аутентификации, и (b) формировать код аутентификации сообщения, вычисленный с использованием третьего ключа. Код аутентификации сообщения может быть включен в ответ аутентификации серверу самонастройки. Модуль аутентификации абонента может формировать первый ключ на основании случайного числа, ранее используемого секретного ключа и алгоритма.

Модуль идентификации абонента может быть модулем определения абонента (SIM), совместимым с протоколом глобальной системы мобильной связи (GSM). Ранее совместно используемый секретный ключ также может применяться для предоставления мобильному терминалу возможности установления связи через унаследованную беспроводную сеть.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

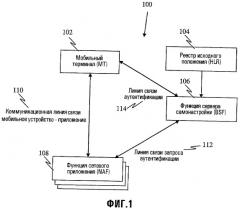

Фиг.1 - структурная схема, иллюстрирующая систему связи, в которой сервер самонастройки и унаследованный мобильный терминал могут взаимно аутентифицировать друг друга согласно одной из реализаций.

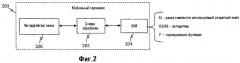

Фиг.2 - структурная схема, иллюстрирующая мобильный терминал, выполненный с возможностью выполнения взаимной аутентификации с функцией сервера самонастройки в сети связи согласно одной из реализаций.

Фиг.3 - структурная схема, иллюстрирующая сетевое устройство, выполненное с возможностью выполнения функции сервера самонастройки для аутентификации мобильной станции согласно одной из реализаций.

Фиг.4 иллюстрирует способ выполнения механизма запроса-ответа, который взаимно аутентифицирует унаследованный мобильный терминал и функцию сервера самонастройки согласно одной из реализаций.

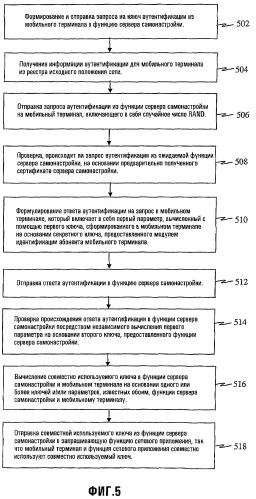

Фиг.5 иллюстрирует общий способ аутентификации мобильного терминала с использованием функции сервера самонастройки и аутентификации функции сервера согласно одной из реализаций.

Фиг.6 иллюстрирует способ выполнения протокола запроса-ответа между GSM-совместимым мобильным терминалом и функцией сервера самонастройки для защищенной аутентификации друг друга для функций сетевых приложений согласно одной из реализаций.

Фиг.7 иллюстрирует альтернативный способ выполнения протокола запроса-ответа между GSM-совместимым мобильным терминалом и функцией сервера самонастройки для защищенной аутентификации друг друга для функций сетевых приложений согласно одной из реализаций.

ПОДРОБНОЕ ОПИСАНИЕ

В последующем описании специфические детали даны, чтобы обеспечить исчерпывающее понимание вариантов осуществления. Однако, рядовому специалисту в данной области техники будет понятно, что варианты осуществления могут быть осуществлены на практике без этих специфических деталей. Например, схемы могут показываться на структурных схемах, для того чтобы не прятать варианты осуществления в излишних подробностях. В других случаях, широко известные схемы, конструкции и технологии могут не показываться подробно, для того чтобы не затенять варианты осуществления.

К тому же отмечено, что варианты осуществления могут описываться в виде последовательности операций, которая изображена в качестве блок-схемы алгоритма последовательности операций способа, схемы последовательности операций, схемы конструкции или структурной схемы. Несмотря на то, что блок-схема алгоритма последовательности операций способа может описывать операции в виде многостадийной последовательности операций, многие из операций могут выполняться параллельно или одновременно. В дополнение, порядок операций может быть перекомпонован. Последовательность операций прекращается, когда завершаются ее операции. Последовательность операций может соответствовать способу, функции, процедуре, стандартной подпрограмме, подпрограмме и т.п. Когда последовательность операций соответствует функции, ее окончание соответствует возврату функции в вызывающую функцию или главную функцию.

Более того, запоминающий носитель может представлять одно или более устройств для хранения данных, в том числе постоянное запоминающее устройство (ПЗУ, ROM), оперативное запоминающее устройство (ОЗУ, RAM), запоминающие носители на магнитных дисках, оптические запоминающие носители, устройства флэш-памяти и/или другие машиночитаемые носители для хранения информации. Термин "машиночитаемый носитель" включает в себя, но не в качестве ограничения, портативные или стационарные запоминающие устройства, оптические запоминающие устройства, беспроводные каналы и различные другие носители, допускающие хранение, удерживание или перенос команд(ы) и/или данных.

Сверх того, варианты осуществления могут быть реализованы аппаратными средствами, программным обеспечением, программно-аппаратными средствами, межплатформенным программным обеспечением, микропрограммой или их комбинацией. Когда реализован в программном обеспечении, межплатформенном программном обеспечении или микропрограмме, программный код или сегменты кода для выполнения необходимых задач могут храниться на машиночитаемом носителе, таком как запоминающий носитель или другое запоминающее устройство(а). Процессор может выполнять необходимые задачи. Сегмент кода может представлять процедуру, функцию, подпрограмму, программу, стандартную программу, стандартную подпрограмму, модуль, пакет программного обеспечения, класс, или любую комбинацию команд, структур данных, или операторов программы. Сегмент кода может быть связан с другим сегментом кода или аппаратной схемой посредством пересылки и/или приема информации, данных, аргументов, параметров или содержимого памяти. Информация, аргументы, параметры, данные и т.п., могут переправляться, пересылаться, или передаваться через подходящее средство, в том числе совместное использование памяти, пересылку сообщений, передачу маркера, сетевую передачу и т.п.

В последующем описании определенная терминология используется для описания определенных признаков одного или более вариантов осуществления изобретения. Например, термины "мобильный терминал", "пользовательское оборудование", "беспроводное устройство" и "беспроводное мобильное устройство" используются взаимозаменяемо для указания ссылкой на мобильные телефоны, пейджеры, беспроводные модемы, персональные цифровые секретари, персональные информационные системы (PIM), карманные компьютеры, дорожные компьютеры и/или другие мобильные коммуникационные/вычислительные устройства, которые поддерживают связь, по меньшей мере частично, через сотовую сеть. Термин "унаследованный" используется для указания ссылкой на сети, протоколы и/или мобильные устройства, которые являются предшествующими 3G, приводят в действие предшествующий 3G протокол или применяют GSM-совместимый SIM, либо CDMA-совместимые модуль аутентификации или модуль аутентификации MN-AAA. Дополнительно, термин "модуль идентификации абонента" используется для указания ссылкой на GSM-совместимый модуль определения абонента (SIM), CDMA-совместимые модуль аутентификации или модуль аутентификации MN-AAA, либо любой другой модуль, типично включаемый в мобильный терминал для идентификации мобильного терминала по отношению к беспроводной сети.

Один из признаков предусматривает способ для расширения основополагающей архитектуры аутентификации для поддержки унаследованных систем, так что абоненты, владеющие модулем определения абонента (SIM) GSM, могут снабжаться ключами для использования в мобильных приложениях без требования замены SIM на 3G, UMTS-совместимый модуль идентичности обслуживания пользователя (USIM).

Фиг.1 - структурная схема, иллюстрирующая систему связи, в которой сервер самонастройки и унаследованный мобильный терминал могут взаимно аутентифицировать друг друга согласно одной из реализаций. Сетевая архитектура 100, такая как GSM-совместимая или CDMA2000-совместимая система связи, включает в себя мобильный терминал 102 (MT), реестр 104 исходного положения (HLR), функцию 106 сервера самонастройки (BSF) и по меньшей мере одну функцию 108 сетевого приложения (NAF). HLR 104 и BSF 106 могут базироваться на одном или более сетевых устройствах и/или серверах, которые являются частью инфраструктуры сетевой архитектуры 100. HLR 104 включает в себя базу данных, которая содержит в себе информацию о мобильном абоненте для владельца беспроводного канала связи, включающую в себя международный опознавательный код абонента мобильной связи для каждого MT 102, принадлежащего абоненту. IMSI является уникальным номером, который ассоциативно связан с MT 102 в сети. IMSI также сохраняется в модуле определения абонента (SIM) каждого MT 102 и отправляется MT в HLR сети, чтобы отыскивать информацию о MT 102.

MT 102 может быть унаследованным устройством беспроводной связи, которое осуществляет регистрацию или соединяется с поставщиком услуг с использованием предопределенного протокола (например, предшествующего 3G протокола), для того чтобы осуществлять связь по сети 100. В некоторых реализациях эта последовательность операций регистрации с поставщиком услуг может включать в себя аутентификацию MT 102 посредством использования ранее совместно используемого секретного ключа (например, сохраненного в SIM GSM, модуле аутентификации CDMA или другом унаследованном модуле). Например, MT 102 может содержать в себе GSM-совместимый SIM или CDMA2000-совместимый модуль аутентификации, чтобы дать MT 102 возможность работать в сетях GSM или CDM2000 и предоставить ему возможность аутентифицироваться сетью для связи по эфиру.

Как только MT 102 аутентифицирован поставщиком услуг для связи через сеть, один из аспектов изобретения добавляет еще один уровень аутентификации, чтобы задействовать защищенные сетевые приложения. Этот механизм дополнительной аутентификации является независимым от лежащего в основе сетевого однонаправленного канала или механизма аутентификации однонаправленного канала. Дополнительный уровень аутентификации использует существующие ключи, в SIM или модуле аутентификации, вместе с новейшим протоколом для создания ключей, которые являются независимыми от служб обеспечения безопасности сети или однонаправленного канала. Этот новый механизм аутентификации предусматривает ключи для аутентификации или другие предметы, совместно используемые между MT 102 и отдельной NAF 108, распространяемые до NAF через BSF 106. NAF 108 может быть приложением, которое работает на связанном с сетью устройстве, таким как, например, приложения коммерческих транзакций и/или основанные на местоположении службы.

Когда MT 102 уже готов начать использование сетевого приложения, он инициирует связь с NAF 108 по коммуникационной линии 110 связи. Если MT и NAF еще не готовы совместно использовать надлежащие ключи, то NAF 108 делает запрос на ключи аутентификации через интерфейс 112 в BFS 106. Если это еще не сделано, MT 102 и BSF 106 согласуют ключи с MT 102 через линию 114 связи аутентификации.

Обмен ключом Дифи-Хелмана может применяться в качестве части последовательности операций согласования ключей между MT 102 и BSF 106. Обмен ключами Дифи-Хелмана является криптографическим протоколом, который предоставляет двум сторонам, которые ранее не имели сведений друг о друге, возможность сообща устанавливать совместно используемый секретный ключ по незащищенному каналу связи. В одном из применений этот совместно используемый секретный ключ затем может использоваться для шифрования последующих обменов информацией с использованием шифра с симметричным ключом.

Однако, без чего бы то еще, традиционные алгоритмы обмена ключом Дифи-Хелмана восприимчивы к атакам с "посредником", которые подрывают обеспечение защиты по этому алгоритму. Это заслуживает особого внимания в тех случаях, когда информация обменивается через беспроводную среду для выполнения коммерческих и/или конфиденциальных транзакций между MT 102 и NAF 108.

Один из признаков изобретения предусматривает протокол, который дает BSF 106 и MT 102 возможность согласовывать открытый или совместно используемый ключ образом, который не восприимчив к присущим GSM и/или CDMA2000 недостаткам. В частности, MT 102 сначала снабжается цифровым сертификатом для аутентификации BSF 106. Это предоставляет передачам информации с BSF 106 на MT 102 возможность цифровым образом подписываться или переноситься в аутентифицированном сервером канале, соответственно, предоставляя MT 102 возможность убеждаться, что ключи или параметры, принятые во время последовательности операций аутентификации, являются поступающими от BSF 106, а не от другой сущности, предпринимающей атаку с "посредником" или с повторением пакетов. Таким образом, настоящий способ может применяться для расширения схемы аутентификации основополагающей архитектуры самонастройки 3G до протоколов, иных, чем AKA UMTS, которые сами по себе не извлекают пользу из сетевой аутентификации.

Фиг.2 - структурная схема, иллюстрирующая мобильный терминал 200 (MT), выполненный с возможностью выполнения взаимной аутентификации с функцией сервера самонастройки, действующей в сети связи. MT 200 включает в себя схему 202 обработки (например, процессор), присоединенную к интерфейсу 202 связи для поддержания связи с беспроводной сетью, и карту 204 модуля определения абонента (SIM). Схема 202 обработки может быть сконфигурирована для выполнения части или всех способов, проиллюстрированных на фиг.4, 5, 6 и 7. SIM 204 может содержать в себе секретный ключ Ki, реализацию алгоритмов согласования аутентификации и ключей GSM (то есть алгоритмов A3/A8 GSM), и вставлена в MT 102, удерживающий открытый ключ или цифровой сертификат сервера открытого ключа, соответствующего частному ключу в BSF 106. В частности, SIM 204 может быть стандартной унаследованной смарт-картой, выполненной с возможностью использования в сети GSM. Открытый ключ или сертификат сервера могут соответствовать открытому ключу RSA или также могут использоваться другие технологии с открытым ключом, дающие возможность цифровых подписей, например DSA (алгоритм цифровой подписи). BSF 106 и MT 102 также могут совместно использовать предопределенную порождающую функцию P циклической группы, такой как мультипликативная группа конечного поля или точка на эллиптической кривой, предоставляющую им возможность использовать обмен ключом Дифи-Хелмана. В альтернативных вариантах осуществления MT 200 может включать в себя CDMA2000-совместимый модуль аутентификации взамен SIM 204.

Фиг.3 - структурная схема, иллюстрирующая сетевое устройство, выполненное с возможностью выполнения функции сервера самонастройки (BSF) для аутентификации мобильной станции (MT) согласно одному из аспектов изобретения. Сетевое устройство 300 включает в себя схему 302 обработки (например, процессор), присоединенную к интерфейсу 306 связи для поддержания связи с беспроводной сетью, и устройство 304 памяти. Схема 302 обработки может быть сконфигурирована для выполнения функции сервера самонастройки наряду с поддержанием ключей и/или других параметров для реализации обмена ключом Дифи-Хелмана с MT. Например, схема 302 обработки может быть сконфигурирована для выполнения части или всех способов, проиллюстрированных на фиг.4, 5, 6 и 7.

Фиг.4 иллюстрирует способ выполнения механизма запроса-ответа, который взаимно аутентифицирует мобильный терминал, содержащий унаследованный SIM, и функцию сервера самонастройки согласно одной из реализаций. Этот механизм запроса-ответа использует механизмы открытого ключа для проверки происхождения запроса и ранее совместно используемые секретные ключи для проверки происхождения ответа.

Функция сервера самонастройки (BSF) формирует запрос аутентификации и отправляет его на мобильный терминал (MT) в соответствии с механизмом 402 аутентифицированного сервером публичного ключа. Запрос аутентификации может включать в себя случайное число (например, RAND) и выводится из ранее совместно используемого секретного ключа (например, Ki), известного сетевой базе данных и модулю идентификации абонента в MT. Например, ранее совместно используемый секретный ключ Ki и случайное число (например, RAND) могут использоваться для формирования секретных ключей (например, SRES и Kc), которые используются для формирования параметров запроса аутентификации. Запрос аутентификации также может включать в себя дополнительные параметры, такие как отметка времени, другие случайные числа, информация идентичности, открытый ключ Дифи-Хелмана и т.п., и отправляется по подписанному цифровой подписью и/или аутентифицированному сервером каналу.

MT принимает запрос аутентификации и проверяет, происходит ли он из BSF, на основании сертификата 404 сервера самонастройки. Такой сертификат сервера самонастройки (например, открытый ключ) мог быть предоставлен MT и BSF при начальной настройке, автономной работе и/или во время предыдущей последовательности операций. MT формулирует ответ на запрос аутентификации на основании ключей, выведенных и/или предоставленных модулем идентификации абонента в MT 406. Эти секретные ключи могут формироваться модулем идентификации абонента на основании случайного числа, принятого в запросе аутентификации, и ранее совместно используемого секретного ключа, хранимого в модуле идентификации абонента. Например, случайное число (например, RAND), принятое в запросе аутентификации, и ранее совместно используемый секретный ключ (например, Ki), хранимый в модуле идентификации абонента MT, могут использоваться для формирования ключей (например, SRES и Kc), которые используются для формирования параметров ответа аутентификации. Дополнительно, в некоторых реализациях, MT также может использовать дополнительные параметры (например, отметку времени, другие случайные числа, информацию идентичности, открытый ключ Дифи-Хелмана) для расчета ключей, используемых для формулирования ответа аутентификации.

BSF принимает ответ аутентификации и проверяет, происходит ли он из MT, на основании секретных ключей (например, SRES и Kc), независимо полученных функцией 408 сервера самонастройки. Например, BSF может использовать секретные ключи (нап