Устройство и способ для перемещения и копирования объектов прав между устройством и портативным запоминающим устройством

Иллюстрации

Показать всеИзобретение относится к способу и устройству для копирования и перемещения цифрового контента, имеющего правовую информацию, между устройством и портативным запоминающим устройством. Техническим результатом является повышение надежности за счет защиты данных цифрового контента от потери или несанкционированного доступа. В способе перемещения объекта прав от цифрового мультимедийного устройства к портативному запоминающему устройству: преобразуют объект прав в формат, поддерживаемый портативным запоминающим устройством, используя упомянутое цифровое мультимедийное устройство для генерирования преобразованного объекта прав; шифруют преобразованный объект прав, используя упомянутое цифровое мультимедийное устройство для генерирования шифрованного объекта прав; передают шифрованный объект прав от упомянутого цифрового мультимедийного устройства к портативному запоминающему устройству; и деактивируют объект прав, сохраненный в упомянутом цифровом мультимедийном устройстве, если передача шифрованного объекта прав выполнена. 15 н. и 61 з.п. ф-лы, 61 ил.

Реферат

Область техники, к которой относится изобретение

Настоящее изобретение относится к способу и устройству для копирования и перемещения цифрового контента между устройством и портативным запоминающим устройством и, в частности, к способу и устройству для копирования и перемещения без ошибок объекта прав, содержащего правовую информацию, относящуюся к цифровому контенту, между устройством и портативным запоминающим устройством.

Уровень техники

В настоящее время полностью изучен и разработан стандарт управления цифровыми правами (УЦП) (DRM). Уже используются или будут использоваться коммерческие услуги, использующие стандарт DRM. Необходимость в использовании стандарта DRM возникает из-за следующих разнообразных свойств цифрового контента.

Необходимо отметить, что в отличие от аналоговых данных цифровой контент может быть скопирован без потери и может быть легко повторно использован, обработан и распространен, причем стоимость копирования и распространения цифрового контента очень мала.

Однако чтобы создать цифровой контент, потребуются высокие затраты, много усилий и времени. Следовательно, когда цифровой контент копируется и распространяется без разрешения, изготовитель цифрового контента может потерять прибыль, и пропадает стимул для его создания. Как результат, может быть затруднено развитие бизнеса в отношении цифрового контента.

Было осуществлено несколько попыток защиты цифрового контента. Обычно защита цифрового контента сосредоточена на предотвращении неразрешенного доступа к цифрового контенту, разрешая только людям, внесшим плату, обращаться к цифровому контенту.

Таким образом, люди, внесшие плату за цифровой контент, получают доступ к нешифрованному цифровому контенту, тогда как люди, не внесшие плату, не получают доступ. В этом случае, когда человек, внесший плату, намеренно распространяет цифровой контент другим людям, люди могут использовать цифровой контент без внесения платы. Для решения этой проблемы и был введен стандарт DRM. В стандарте DRM любому разрешен свободный доступ к шифрованному цифровому контенту, но необходима лицензия, именуемая объектом прав, чтобы дешифровать и извлечь цифровой контент.

Соответственно, цифровой контент может быть эффективнее защищен с помощью стандарта DRM.

Портативное запоминающее устройство может быть подключаемым/отключаемым устройством, таким как мобильный телефон, компьютер или цифровая камера, которое может хранить данные различных типов цифрового оборудования и является портативным. Портативное запоминающее устройство включает в себя область хранения для хранения данных и часть, осуществляющую действия и управление. Мультимедиакарта (ММС) является портативным запоминающим устройством и хранит мультимедиаданные, которые должны использоваться в различных видах цифрового оборудования, устраняя ограничения обыкновенных жестких дисков или компакт-дисков. ММС также включает в себя часть, которая не включается в обыкновенный носитель данных, посредством чего осуществляется возможность осуществлять управление. В итоге ММС пригодна для применения к различным видам мультимедиаданных большой емкости. В последнее время к ММС добавлена функция защиты, в связи с чем развивается ММС, которая защищает цифровой контент во время хранения и передачи, а также авторское право. С развитием защищенной ММС становится возможным управление правами в цифровом контенте в запоминающем устройстве и цифровом оборудовании. Ниже цифровое оборудование, такое как цифровая камера, мобильный телефон, компьютер и цифровой камкордер, будут в большинстве случаев именовать «устройством».

В настоящее время стандарт DRM стандартного открытого консорциума по мобильным телефонам (ОМА) является стандартом DRM, определяемым с помощью ОМА для области мобильных технологий. Стандарт OMA DRM предложен как обыкновенный стандарт управления правами для данных цифрового контента, загружаемого в мобильное устройство, такое как мобильный телефон. Однако все цифровые данные не всегда перемещаются и передаются только с сервера на мобильный телефон. Цифровые данные могут быть переданы через портативное запоминающее устройство. В качестве дополнения, устройства, например, цифровые камеры или компьютеры, иные чем мобильные устройства, обычно передают данные через портативное запоминающее устройство вместо использования мобильного режима передачи. Соответственно, требуется разработка стандарта DRM, который перекрывает технологические характеристики стандарта OMA DRM и пригоден для портативного запоминающего устройства.

Раскрытие изобретения

Техническая проблема

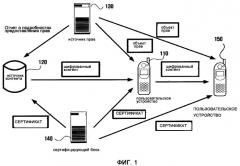

Концепция стандарта управления цифровыми правами (DRM) будет описана далее со ссылкой на Фиг. 1. Стандарт DRM относится к управлению контентом (именуемый здесь шифрованным контентом), защищенным с помощью способа, такого как шифрование или скремблирование, а объекты прав разрешают доступ к шифрованным контентам.

На Фиг. 1 система DRM включает в себя устройства 110 и 150, желающие получить доступ к контенту, защищенному с помощью протокола DRM, источник 120 контента, выдающий контент, источник 130 прав, выдающий объект прав, содержащий право доступа к контенту, и сертифицирующий блок 140, выдающий сертификат.

При работе пользовательское устройство 110 может получать желательный контент из источника 120 контента в шифрованном виде, который защищен стандаром DRM. Пользовательское устройство 110 может получать из объекта прав лицензию на воспроизведение шифрованного контента, принимаемого из источника 130 прав. Затем пользовательское устройство 110 может воспроизвести контент. Поскольку шифрованный контент может быть свободно разослан или распространен, пользовательское устройство 110 может свободно передавать шифрованный контент пользовательскому устройству 150. Пользовательскому устройству 150 необходим объект прав для воспроизведения шифрованного контента. Объект прав может быть получен из источника 130 прав. При этом сертифицирующий блок 140 выдает сертификат, указывающий, что источник 120 контента является подлинным, а пользовательские устройства 110 и 150 - подлинными устройствами. Сертификат может быть записан в устройства, которые используются пользовательскими устройствами 110 и 150, когда устройства изготавливаются, и может быть выдан повторно сертифицирующим блоком 140 после того, как оканчивается заранее определенный отрезок времени.

Стандарт DRM защищает доходы тех, кто воспроизводит или предоставляет цифровой контент и, таким образом, может быть полезным в активизации производства цифрового контента. Хотя объект прав или шифрованный контент могут быть переданы через пользовательские устройства 110 и 150 с помощью мобильных устройств, на практике это вызывает затруднение. Для упрощения передачи объекта прав или шифрованного контента между устройствами требуется эффективное копирование или перемещение данных между устройством и портативным устройством, работающим промежуточным звеном между устройствами. Помимо этого, чтобы обеспечить копирование и перемещение данных через портативное устройство данных без нарушения авторского права, требуется способ управления копированием и перемещением объекта прав. Кроме того, требуется способ управления последовательностью команд, используемых для перемещения объекта прав, чтобы предотвратить потерю информацию или добавление информации несанкционированным вводом.

Техническое решение

Настоящее изобретение обеспечивает устройство и способ для перемещения и копирования объекта права, содержащего информацию, относящуюся к праву на использование цифрового контента, чтобы управлять авторскими правами на цифровой контент, посредством чего реализуется эффективное распределение цифрового контента и эффективное управление авторскими правами на цифровой контент.

Настоящее изобретение также обеспечивает устройство и способ для разделения назначения права, чтобы дублировать с помощью информации управления перемещение и копирование объекта прав.

Настоящее изобретение также обеспечивает устройство и способ для выделения последовательного номера для перемещения и копирования объекта права, чтобы предотвратить потерю данных и несанкционированный доступ.

Согласно одному объекту настоящего изобретения обеспечивается способ перемещения с помощью устройства объекта права от устройства к портативному запоминающему устройству, включающий в себя преобразование объекта права в формат, поддерживаемый портативным запоминающим устройством, шифрование с помощью устройства преобразованного объекта прав, передачу шифрованного объекта прав от устройства к портативному запоминающему устройству и деактивацию объекта прав, хранящегося в устройстве, после завершения передачи шифрованного объекта прав.

Согласно другому объекту настоящего изобретения обеспечивается способ перемещения объекта прав, включающий в себя перемещение объекта прав, включая запрос портативного запоминающего устройства на перемещение объекта прав с помощью устройства, прием шифрованного объекта прав из портативного запоминающего устройства, дешифрацию и хранение принятого объекта прав в устройстве и деактивацию объекта прав, хранящегося в портативном запоминающем устройстве.

Согласно еще одному объекту настоящего изобретения обеспечивается портативное запоминающее устройство, включающее в себя интерфейсный блок, который соединяет портативное запоминающее устройство с устройством, блок управления, который преобразует формат объекта прав, который передается устройству или принимается от устройства через интерфейсный блок, и деактивирует объект права, который полностью перемещен, и блок шифрования симметричным ключом, который шифрует или дешифрует объект права, преобразованный блоком управления.

Согласно дальнейшему объекту настоящего изобретения обеспечивается устройство, включающее в себя интерфейсный блок, который соединяет устройство с портативным запоминающим устройством, блок управления, который преобразует формат объекта прав, который передается портативному запоминающему устройству или принимается из портативного запоминающего устройства через интерфейсный блок, и деактивирует объект прав, который полностью перемещен, и блок шифрования симметричным ключом, который шифрует или дешифрует объект прав, преобразованный блоком управления.

Краткое описание чертежей

Описанные выше и другие объекты настоящего изобретения будут понятнее после подробного описания примерных вариантов осуществления со ссылками на приложенные чертежи, на которых:

Фиг.1 представляет собой концептуальную схему стандарта управления цифровыми правами (DRM);

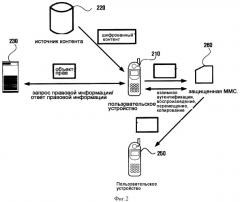

Фиг.2 представляет собой схему, иллюстрирующую элементы, относящиеся к DRM, использующие защищенную мультимедиакарту (ММС);

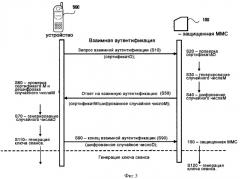

Фиг.3 представляет собой блок-схему процедуры взаимной аутентификации согласно примерному варианту осуществления настоящего изобретения.

Фиг.4 представляет собой блок-схему процедуры для применения последовательного номера согласно примерному варианту осуществления настоящего изобретения;

Фиг.5 и Фиг. 6 иллюстрируют примеры команд и параметров, необходимых для перемещения и копирования объекта прав (ОП) (RO), согласно примерному варианту осуществления настоящего изобретения.

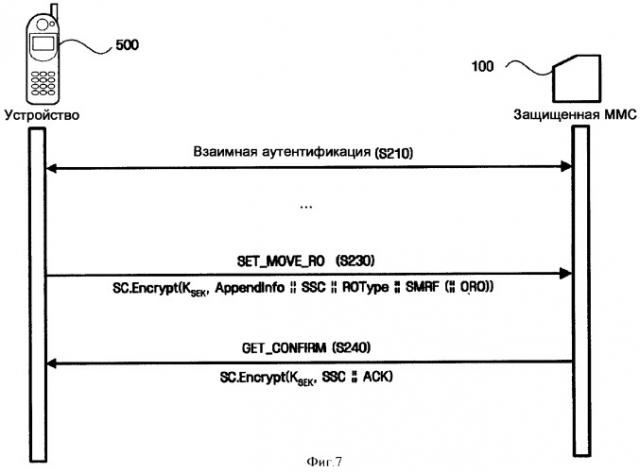

Фиг.7 представляет собой блок-схему процедуры для перемещения RO от устройства защищенной ММС согласно примерному варианту осуществления настоящего изобретения;

Фиг.8 представляет собой блок-схему процедуры для перемещения RO от защищенной ММС устройству согласно примерному варианту осуществления настоящего изобретения;

Фиг.9 представляет собой блок-схему процедуры для копирования RO из устройства защищенной ММС согласно примерному варианту осуществления настоящего изобретения;

Фиг.10 представляет собой блок-схему процедуры для копирования RO из защищенной ММС устройству согласно примерному варианту осуществления настоящего изобретения;

Фиг.11 представляет собой блок-схему протокола для перемещения RO от устройства защищенной ММС согласно примерному варианту осуществления настоящего изобретения;

Фиг.12 представляет собой блок-схему протокола для перемещения RO от защищенной ММС устройству согласно примерному варианту осуществления настоящего изобретения;

Фиг.13 представляет собой блок-схему процедуры для копирования RO цифровой работы, сохраненного в устройстве, в защищенную ММС согласно примерному варианту осуществления настоящего изобретения;

Фиг.14 представляет собой блок-схему процедуры для копирования RO цифровой работы, сохраненного на защищенной ММС, в устройство согласно примерному варианту осуществления настоящего изобретения;

Фиг.15 представляет собой блок-схему процедуры для копирования RO, сохраненного в устройстве, защищенной ММС согласно примерному варианту осуществления настоящего изобретения;

Фиг.16 представляет собой блок-схему процедуры для копирования RO, сохраненного в защищенной ММС, в устройство согласно примерному варианту осуществления настоящего изобретения;

Фиг.17 и 18 иллюстрируют структуру формата RO защищенной ММС (SMRF) согласно примерному варианту осуществления настоящего изобретения;

Фиг.19 иллюстрирует структуру информации об ограничениях согласно примерному варианту осуществления настоящего изобретения;

Фиг.20 и 21 иллюстрируют пример изменения в информации об ограничениях, имеющей структуру, проиллюстрированную на Фиг. 19;

Фиг.22 иллюстрирует структуру информации об ограничениях согласно другому примерному варианту осуществления настоящего изобретения;

Фиг.23, 24 и 25 иллюстрируют пример изменения в информации об ограничениях, имеющей структуру, проиллюстрированную на Фиг. 22, когда копируется RO;

Фиг.26 представляет собой функциональную блок-схему защищенной ММС согласно примерному варианту осуществления настоящего изобретения;

Фиг.27 представляет собой функциональную блок-схему устройства согласно примерному варианту осуществления настоящего изобретения;

Фиг.28 и 29 иллюстрируют структуру команды SET_MOVE_RO согласно примерному варианту осуществления настоящего изобретения;

Фиг.30 и 31 иллюстрируют структуру команды GET_CONFIRM согласно примерному варианту осуществления настоящего изобретения;

Фиг.32 и 33 иллюстрируют структуру команды SET_SELECT_RO согласно примерному варианту осуществления настоящего изобретения;

Фиг.34 и 35 иллюстрируют структуру команды CET_MOVE_RO согласно примерному варианту осуществления настоящего изобретения;

Фиг.36 и 37 иллюстрируют структуру команды SET_CONFIRM согласно примерному варианту осуществления настоящего изобретения;

Фиг.38 и 39 иллюстрируют структуру команды SET_COPY_RO согласно примерному варианту осуществления настоящего изобретения;

Фиг.40 и 41 иллюстрируют структуру команды GET_COPY_RO согласно примерному варианту осуществления настоящего изобретения;

Фиг.42, 43, 44, 45 и 46 иллюстрируют структуру параметров команды SET_MOVE_RO согласно примерному варианту осуществления настоящего изобретения;

Фиг.47, 48, 49, 50 и 51 иллюстрируют структуру параметров команды GET_MOVE_RO согласно примерному варианту осуществления настоящего изобретения;

Фиг.52, 53, 54, 55 и 56 иллюстрируют структуру параметров команды SET_COPY_RO согласно примерному варианту осуществления настоящего изобретения;

Фиг.57, 58, 59, 60 и 61 иллюстрируют структуру параметров команды GET_COPY_RO согласно примерному варианту осуществления настоящего изобретения.

Режим работы для изобретения

Настоящее изобретение и его способы осуществления могут быть поняты более полно со ссылкой на последующее подробное описание примерных вариантов осуществления и сопутствующие чертежи. Настоящее изобретение может, однако, быть осуществлено во множестве различных форм и не может быть истолковано как ограниченное примерными вариантами осуществления, изложенными здесь. Скорее эти примерные варианты осуществления обеспечивает то, что это раскрытие будет законченное и полное, а также будет полностью передавать специалистам концепцию изобретения, и настоящее изобретение будет определяться только приложенной формулой изобретения. Одинаковые ссылочные позиции относятся к подобным элементам по всему описанию.

В настоящем изобретении устройством, в большинстве случаев, обозначаются цифровые аппараты, такие как цифровые камеры, мобильные телефоны, компьютеры и переносной компьютер. Портативными запоминающими устройствами являются устройства памяти, такие как защищенные мультимедиакарты (ММС), которые являются портативными и переносными и включают в себя операционный блок и интерфейс для устройства. В дальнейшем для ясности описания примером портативного запоминающего устройства будет защищенная ММС. Защищенная ММС взята только потому, что широко использована и распространена в промышленности, но настоящее изобретение не ограничено защищенной ММС.

В дальнейшем примерные варианты осуществления настоящего изобретения будут подробно описаны со ссылкой на приложенные чертежи. После изложения подробного описания будут кратко описаны термины, используемые в этом описании. Описание терминов должно быть истолковано так, чтобы обеспечить лучшее понимание описания, а термины, которые не являются точно определенными здесь, не следует толковать как ограничивающие объем объекта изобретения.

- Криптография с открытым ключом

Криптография с открытым ключом относится к так называемому асимметричному шифру, в котором ключ, используемый для шифрования, отличается от ключа, используемого для дешифровки. Алгоритм с открытым ключом является общедоступным, но невозможно или сложно дешифровать оригинальный контент только криптографическим алгоритмом, ключом шифрования и зашифрованным текстом. Примеры криптографической системы с открытым ключом включают в себя криптосистемы Диффи и Хеллмана, криптосистемы RSA (Ривеста-Шамира-Адлемана), криптосистемы Эль Гамала и криптосистемы эллиптической кривой. Криптография с открытым ключом в 100-1000 раз медленнее, чем криптография с симметричным ключом, и она обычно используется для замены ключа и цифровой подписи, а не для шифрования контента.

- Криптография с симметричным ключом

Криптография с симметричным ключом является симметричным шифром, относящимся к так называемой криптографии с секретным ключом, использующей один и тот же ключ для шифрования и дешифровки. Стандарт шифрования данных (DES) является самым обыкновенным симметричным шифром. В последнее время увеличивается число приложений, использующих улучшенный стандарт шифрования (AES).

- Сертификат

Источник сертификатов сертифицирует пользователей открытого ключа в соответствии с шифром открытого ключа. Сертификат представляет собой сообщение, содержащее открытый ключ и информацию идентификации личности, которая подписывается источником сертификатов с помощью секретного ключа. Соответственно, надежность сертификата может быть просто проверена с помощью открытого ключа источника сертификатов, примененного к сертификату, и, таким образом, предотвращается возможность атаки с изменением пользовательского открытого ключа.

- Цифровая подпись

Цифровая подпись генерируется лицом с правом подписи для отображения, что документ записан. Примерами цифровой подписи являются цифровая подпись RSA (Ривеста-Шамира-Адлемана), цифровая подпись Эль Гамала, цифровая подпись DSA (алгоритма цифровой подписи) и цифровая подпись Шнорра. Когда используется цифровая подпись RSA, отправитель шифрует сообщение со своим секретным ключом и посылает шифрованное сообщение получателю. Получатель дешифрует шифрованное сообщение. В этом случае подтверждается, что сообщение шифровано отправителем.

- Случайное число

Случайное число представляет собой последовательность чисел или знаков со случайными свойствами. Поскольку генерировать настоящее случайное число дорого, можно использовать псевдослучайное число.

- Портативное запоминающее устройство

Портативное запоминающее устройство, используемое в настоящем изобретении, включает в себя энергонезависимую память, такую как флэш-память, в которую данные могут быть записаны/считаны из нее или удалены из нее и которая может быть подключена к устройству. Примерами такого портативного запоминающего устройства являются интеллектуальная карта, флэш-карты, компактные флэш-карты (CF), xD карты и мультимедиакарты. В дальнейшем защищенная ММС будет толковаться как портативное запоминающее устройство.

- Устройство

Устройство, используемое в настоящем изобретении, может быть портативным или непортативным мультимедиаустройством.

- Взаимная аутентификация

Устройство и портативное запоминающее устройство выполняют аутентификацию взаимно. Когда ключ сеанса, то есть ключ, используемый для шифрования данных, передаваемых с помощью криптографии с открытым ключом, совместно используется устройством и портативным запоминающим устройством для взаимной аутентифиакции, шифруются с помощью ключа сеанса данные, передаваемые между устройством и портативным запоминающим устройством.

- Объект прав (RO)

Объект прав содержит контент права для цифровой работы и определяет право на воспроизведение, отображение, выполнение, печать, экспорт (например, копирование или передачу) или проверять цифровую работу. Чтобы выполнить управление цифровыми правами (DRM) между устройством и портативным запоминающим устройством, необходимо использовать RO, содержащий информацию, относящуюся к праву на цифровой контент.

- Перемещение

Термин «перемещение» означает перенос цифрового объекта от одного устройства другому. Перемещение цифрового объекта означает перемещение самого цифрового объекта из одного местоположения в устройстве в другое или из устройства в другое устройство. После перемещения цифрового объекта не остается его копии.

- Копирование

Термин «копирование» означает, что другой цифровой объект, который является таким же цифровым объектом, как и в устройстве, генерируется в различных местоположениях в устройстве или в другом устройстве. Это также означает, что один или более цифровых объектов, имеющих одинаковый контент или информацию, генерируется как цифровой объект. После копирования существуют два или более идентичных цифровых объекта.

- Информация об ограничениях

Информация об ограничениях относится к ограничениям, позволяющим объекту прав (RO) копироваться и перемещаться только в особых состояниях. Поскольку информация об ограничениях управляет копированием и перемещением, она может именоваться информацией управления. Далее термин «информация управления» используется в таких же пределах, что и термин «информация об ограничениях».

Фиг.2 представляет собой схематическую схему, иллюстрирующую элементы, относящиеся к управлению цифровыми правами (DRM), использующие защищенную мультимедиакарту (ММС).

Пользовательское устройство 210 может получать шифрованный контент из источника 220 контента. Шифрованный контент представляет собой контент, защищенный с помощью DRM. Для воспроизведения шифрованного контента необходим RO для шифрованного контента. RO состоит из определения прав на контент, ограничений на права и права для самого RO. Примером прав для контента могут быть воспроизведения, время воспроизведения и длительность воспроизведения. Примером прав на RO может быть перемещение или копирование. Другими словами, RO, содержащий право на перемещение, может быть перемещен к другому устройству или защищенной ММС. RO, содержащий права на копирование, может быть скопирован в другое устройство или защищенную ММС. Когда перемещается RO, оригинальный RO деактивируется после перемещения (то есть сам RO удаляется или удаляется право, находящееся в RO). Однако, когда RO копируется, оригинальный RO может быть использован в активизированном состоянии даже после копирования.

После получения шифрованного контента пользовательское устройство 210 может запросить RO из источника 230 прав, чтобы получить право на воспроизведение. Когда пользовательское устройство 210 принимает RO вместе с ответом RO из источника 230 прав, пользовательское устройство 210 может воспроизвести шифрованный контент с помощью RO. При этом пользовательское устройство 210 может передавать RO через портативное запоминающее устройство к пользовательскому устройству 250, имеющему соответствующий шифрованный объект. Портативное запоминающее устройство может быть защищенной ММС 260 с функцией DRM. В этом случае пользовательское устройство 210 выполняет взаимную аутентификацию с защищенной ММС 260, затем перемещает RO к защищенной ММС 260. Для воспроизведения шифрованного контента пользовательское устройство 210 запрашивает право на воспроизведение из защищенной ММС 260 и принимает права на воспроизведение, то есть ключ шифрования контента из защищенной ММС 260. Пользовательское устройство 210 может воспроизводить шифрованный контент с помощью ключа шифрования контента. При этом после выполнения взаимной аутентификации с пользовательским устройством защищенная ММС 260 может перемещать RO к пользовательскому устройству 250 и разрешать пользовательскому устройству воспроизводить шифрованный контент.

В иллюстративных вариантах осуществления настоящего изобретения взаимная аутентификация между устройством и защищенной ММС 260 необходима для разрешения устройству использовать защищенную ММС 260. В результате взаимной аутентификации генерируется ключ сеанса. Ключ сеанса представляет собой ключ, совместно используемый устройством и защищенной ММС, и является действующим в течение периода доступа. Пока поддерживается доступ, информация, передаваемая между устройством и защищенной ММС, шифруется с помощью ключа сеанса для защищенной передачи. Взаимная аутентификация будет подробно описана со ссылкой на Фиг.3.

Фиг.3 представляет собой блок-схему процедуры взаимной аутентификации согласно примерному варианту осуществления настоящего изобретения. Взаимная аутентификация представляет собой процедуру, в которой устройство 500 и защищенная ММС 100 подтверждают подлинность друг друга и меняют случайные числа для генерирования ключа сеанса. Ключ сеанса может быть сгенерирован с помощью случайного числа, получаемого в течение взаимной аутентификации. На Фиг. 3 описания, расположенные выше стрелок, относятся к командам, запрашивающим другое устройство выполнить определенное действие, а описания, расположенные ниже стрелок, относятся к параметрам, необходимым для выполнения команд или передаваемых данных. В варианте осуществления настоящего изобретения устройство 500 выдает все команды для взаимной аутентификации, а защищенная ММС 100 выполняет действия, необходимые для выполнения команд. Например, команда, такая как ответ взаимной аутентификации, может быть послана из устройства 500 к защищенной ММС 100. Затем защищенная ММС 100 посылает certificateM (сертификатМ) и шифрованное случайное numberM (числоМ) к устройству 500. В другом варианте осуществления настоящего изобретения и устройство 500, и защищенная ММС 100 могут выдавать команды. Например, защищенная ММС 100 может посылать ответ взаимной аутентификации вместе с certificateM и шифрованным случайным numberM к устройству 500. Подробное описание процедуры взаимной аутентификации будет изложено ниже.

На шаге S10 устройство 500 посылает команду запроса взаимной аутентификации к защищенной ММС 100. При запрашивании взаимной аутентификации устройство 500 посылает открытый ключ устройства к защищенной ММС 100. На шаге S10 посылается certificateD (сертификатD), выдаваемый устройству взаимной аутентификацией. CertificateD подписывается цифровой подписью источника сертификатов и содержит ID (идентификатор) устройства и открытый ключ. На основе certificateD защищенная ММС 100 может удостоверить устройство 500 и получить открытый ключ устройства.

На шаге S20 защищенная ММС 100 контролирует, является ли certificateD надежным, использующим список отозванных сертификатов (CRL). Если certificateD регистрируется в CRL, защищенная ММС 100 может отклонить взаимную аутентификацию с устройством 500. Если certificateD не регистрируется в CRL, защищенная ММС 100 получает открытый ключ устройства с помощью certificateD.

На шаге S30 защищенная ММС 100 генерирует случайное numberM (числоМ). На шаге S40 случайное numberM шифруется с помощью открытого ключа устройства. На шаге S50 процедура ответа взаимной аутентификации выполняется с помощью посылки команды ответа взаимной аутентификации от устройства 500 к защищенной ММС 100 или от защищенной ММС 100 к устройству. В течение процедуры ответа взаимной аутентификации защищенная ММС 100 посылает открытый ключ защищенной ММС и шифрованное случайное numberM к устройству 500. В одном варианте осуществления настоящего изобретения вместо открытого ключа защищенной ММС может быть послан certificateM защищенной ММС 100. В другом примерном варианте осуществления настоящего изобретения защищенная ММС 100 может послать свою цифровую подпись к устройству 500 вместе с шифрованным случайным numberM и certificateM.

На шаге S60 устройство 500 принимает certificateM и шифрованное случайное numberM, удостоверяет защищенную ММС 100 подтверждением certificateM, получает открытый ключ защищенной ММС и получает случайное numberM дешифровкой случайного numberM с помощью открытого ключа устройства. На шаге S70 устройство 500 генерирует случайное numberD (числоD). На шаге S80 случайное numberD шифруется с помощью открытого ключа защищенной ММС. Далее процедура окончания взаимной аутентификации выполняется на шаге S90, на котором устройство 500 посылает шифрованное случайное numberD к защищенной ММС 100. В одном варианте осуществления настоящего изобретения устройство 500 может послать свою цифровую подпись защищенной ММС 100 вместе с шифрованным случайным numberD.

На шаге S100 защищенная ММС 100 принимает и дешифрует шифрованное случайное numberD. Как результат устройство 500 и защищенная ММС 100 могут знать случайное число друг друга. Далее и устройство 500, и защищенная ММС 100 генерируют свои собственные случайные числа и используют случайные числа друг друга, степень случайности может сильно увеличиться и возможна защищенная взаимная аутентификации. Другими словами, даже когда устройство 500 или защищенная ММС 100 имеют небольшую степень случайности, то другое из них может иметь дополнительную степень случайности.

Случайное число может быть сгенерировано с помощью модуля генерирования случайного числа (не показан). Как альтернатива, случайное число может быть одним числом, выбранным из множества чисел, сохраненных в устройстве или в защищенной ММС, или комбинации множества чисел, выбранных из сохраненных. Также случайное число может отображать число, комбинацию чисел или последовательность знаков, которые генерируются с помощью модуля генерирования случайного числа, или могут отображать одно число, комбинацию множества чисел, одну последовательность знаков или комбинации множества последовательностей знаков, выбранных из множества чисел или последовательностей знаков, сохраненных заранее.

На шагах S110 и S120 устройство 500 или защищенная ММС 100 генерируют свои ключи сеанса с помощью их двух случайных чисел. Для генерирования ключа сеанса с помощью двух случайных чисел может быть использован алгоритм, который опубликован. Простой алгоритм представляет собой XOR (Исключающее ИЛИ) двух случайных чисел. После генерирования ключей сеанса могут выполняться различные действия, защищенные DRM, между устройством 500 и защищенной ММС 100.

Блок данных протокола прикладной программы (APDU) представляет собой блок информации, передаваемой между устройством и защищенной ММС, и может включать в себя команду аутентификации, команду на выполнение копирования или перемещения RO, команду на воспроизведение или команду на проверку состояния карты и параметры для команд. В вариантах осуществления настоящего изобретения установка команды на выполнение особой функции обеспечивается командой и параметрами в APDU, когда он передается.

Сначала, до описания перемещения и копирования RO, будет описан счетчик посланных команд (SSC) для выполнения команд. Фиг. 4 представляет собой блок-схему процедуры для применения последовательного номера согласно примерному варианту осуществления настоящего изобретения. В структуре SSC, когда передается APDU, последовательный номер располагается в APDU, соответственно, он может контролировать, потерян ли APDU в течение передачи или передается ли запрещенный APDU. Последовательный номер увеличивается с передачей APDU. В примере, показанном на Фиг.4, последовательный номер увеличивается на 1. Чтобы передать APDU, на шаге S121 сначала выполняется процедура взаимной аутентификации. На шаге S122 APDU передается от устройства 500 защищенной ММС 100. Значение SSC, сохраненное в APDU, равняется init_SSC+1, где init_SSC представляет собой исходное значение SSC. На шаге S130 другой APDU, относящийся к выполнению следующей команды, передается от защищенной ММС 100 к устройству 500. В это время значение SSC, сохраненное в APDU, равняется init_SSC+2. Значение SSC, сохраненное в APDU, передаваемое на шаге S130, на единицу больше значения, сохраненного в APDU, передаваемого на предшествующем шаге, то есть на шаге S122. Таким образом, APDU, передаваемое на шаге S130, определяется как правильное и выполняется. Однако, когда происходят ошибки после того, как APDU, имеющее значение N, как значение SSC, передается на шаге S170, APDU, имеющее значение N+2, как значение SSC, может передаваться для выполнения следующей команды на шаге S180. Обычно APDU, передаваемое на шаге S180, должно иметь значение N+1, как значение SSC. Соответственно, в этом случае делается вывод, что один ADPU потерян. Следовательно, пока APDU, передаваемое на шаге S180, не является точным, устройство 500 может не выполнять его. В примерных вариантах осуществления настоящего изобретения значение SSC может быть назначено для перемещения или копирования RO, чтобы проверить, потерян ли какой либо RO в течение перемещения или копирования.

Со ссылкой на Фиг.5 и 6 будут описаны команды и параметры, необходимые для перемещения и копирования RO.

Как показано на Фиг.5, перемещение делится на два случая, обозначенных позициями 10 и 20. В случае, обозначенном позицией 10, RO перемещается от устройство к защищенной ММС, а необходимыми командами являются SET_MOVE_RO и GET_CONFIRM. Функции этих команд будут описаны позднее со ссылкой на Фиг. 7.

В случае, обозначенном позицией 20, RO перемещается от защищенной ММС к устройству, а необходимыми командами являются SET_SELECT_RO, GET_MOVE_RO и SET_CONFIRM. Функции этих команд будут описаны ниже со ссылкой на Фиг.8.

Копирование также делится на два случая, обозначенных позициями 30 и 40. В случае, обозначенном позицией 30, RO копируется от устройства к защищенной ММС, а необходимыми командами являются SET_COPY_RO и GET_CONFIRM. Функции этих команд будут описаны ниже со ссылкой на Фиг.9.

В случае, обозначенном позицией 40, RO копируется от защищенной ММС к устройству, а необходимыми командами являются SET_SELECT_RO, GET_COPY_RO и SET_CONFIRM. Функции этих команд будут описаны позднее со ссылкой на Фиг. 10.

Параметры для команд, которые используются в случаях, обозначенных позициями 10-40, будут описаны со ссылкой на Фиг.6. Параметр ROType, обозначенный позицией 51, определяет тип RO, который перемещается или копируется. «0х000» показывает основной RO, «0х01» показывает головной RO, а «0х02» показывает подчиненный RO. Головной RO и подчиненный RO будут описаны ниже со ссылкой на Фиг. 17 и 18.

Параметр, обозначенный позицией 52, показывает формат, поддерживаемый защищенной ММС. Пока формат, сохраненный в ведущем устройстве или устройстве, может отличаться от формата, который поддерживает ММС, формат RO должен преобразовываться в формат, пригодный для защищенный ММС, когда RO перемещается или копируется на защищенную ММС.

Параметр RID, обозначенный позицией 53, показывает идентификатор (ID) RO. Параметр ACK, обозначенный позицией 54, представляет собой результирующее значение перемещения или копирования. Резуль