Способ автоматической оценки защищенности информационных систем и система для его осуществления

Иллюстрации

Показать всеИзобретение относится к области защиты информационных систем, а именно к оценке защищенности информационных систем путем представления системных состояний, требований безопасности и модели контроля и управления доступом с использованием логики предикатов и автоматической проверки соблюдения требований безопасности на множестве системных состояний с учетом правил модели контроля и управления доступом. Технический результат заключается в сокращении числа ошибок администрирования безопасности, повышении гарантированности выполнения требований безопасности, сокращении временных и ресурсных затрат на оценку защищенности информационных систем. Указанный результат достигается за счет представления предикатами системных состояний, модели контроля и управления доступом, требований безопасности, а также за счет применения правил резолюции (вывода), автоматизирующих проверку требований безопасности на состояниях системы. 2 н. и 8 з.п. ф-лы, 3 ил.

Реферат

Изобретение относится к области защиты информационных систем, а именно к оценке защищенности информационных систем путем представления системных состояний, требований безопасности, модели контроля и управления доступом с использованием логики предикатов и автоматической проверки соблюдения требований безопасности на множестве системных состояний с учетом правил модели контроля и управления доступом.

Современные информационные системы предоставляют набор разнообразных механизмов защиты. Поэтому нарушения безопасности (например, разрешение модификации системных каталогов, использование настроек, задаваемых по умолчанию), возникающие вследствие чрезвычайной сложности администрирования и управления системой, приводят к тому, что любая многокомпонентная защита может стать уязвимой. По этой причине необходима регулярно проводимая оценка защищенности информационных систем, что обеспечивает выполнение требований безопасности, доказательство защищенности информационных систем, повышение качества администрирования безопасности, результативность действий по управлению безопасностью и повышение эффективности защиты информационных систем.

Определение доказательной оценки защищенности информационных систем выполнено в общем случае только для класса мандатных моделей контроля и управления доступом [LaPadula L.J., Bell D.E. Secure Computer Systems: A Mathematical Model, ESD-TR-278, Vol.2, The Mitre Corp., 1973]. Для класса дискреционных моделей контроля и управления доступом установлено, что в общем случае проблема доказательства защищенности неразрешима, но в частном случае для конкретного системного состояния решение существует в виде проверки выполнения требований безопасности [Harrison M.H., Ruzzo W.L, Ullman J.D. Protection in Operating Systems, Communications of the ACM, 19(8): 461-471, 1976]. Поскольку подавляющее большинство современных информационных систем использует средства защиты, построенные на основе дискреционных моделей контроля и управления доступом, а оценка защищенности в каждом системном состоянии является трудновыполнимой задачей, т.к. число возможных комбинаций параметров безопасности системы и их значений, включающих пользователей, групп, объектов, их атрибутов безопасности, прав доступа, исчисляется миллионами, то необходимы способ и система автоматической оценки защищенности информационных систем.

Известна заявка на изобретение, касающееся проверки безопасности Web-служб и включающее анализ системных состояний с помощью критериев безопасности на основе предикатов (заявка №2005113389, G06F 1/00, опубл. 2006-11-10). Но в ней не предлагается способ оценки защищенности системных состояний, универсальный к типу и назначению информационных систем, позволяющий автоматизировать процедуру оценки.

В основу изобретения положена задача создания способа и системы автоматической оценки защищенности информационных систем, применение которых обеспечивает сокращение числа ошибок администрирования безопасности, повышение гарантированности выполнения требований безопасности, сокращение временных и ресурсных затрат на оценку защищенности информационных систем за счет представления предикатами совокупности системных состояний, модели контроля и управления доступом, требований безопасности, а также за счет применения правил резолюции (вывода), автоматизирующих проверку требований безопасности на системных состояниях.

Решение поставленной технической задачи обеспечивается тем, что в способе автоматической оценки защищенности информационных систем, включающем представление совокупности системных состояний, требований безопасности, модели контроля и управления доступом с использованием логики предикатов и автоматическую проверку соблюдения требований безопасности на множестве системных состояний с учетом правил модели,

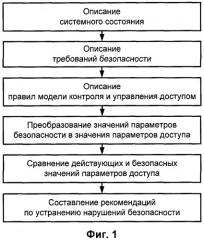

составляют описание системного состояния, включая в него предикаты, представляющие информацию о значениях действующих параметров безопасности системного состояния;

составляют описание требований безопасности, включая в него предикаты и определенные на них логические функции, задающие критерии безопасности системных состояний в виде множества безопасных значений параметров доступа субъектов к объектам;

составляют описание правил модели контроля и управления доступом, реализованной в системе, включая в него предикаты и определенные на их множестве правила, задающие функции преобразования значений параметров безопасности системного состояния, указанных в предикатах описания системного состояния, в значения параметров доступа субъектов к объектам;

выполняют обработку описания системного состояния, при этом для каждого критерия безопасности, входящего в набор требований безопасности, определяют множество проверяемых субъектов и объектов и для каждого проверяемого субъекта и объекта выполняют преобразование действующих значений параметров безопасности системного состояния, представленных в описании системного состояния, в действующие значения параметров доступа субъектов к объектам по правилам, сформулированным в описании модели контроля и управления доступом;

сравнивают безопасные значения параметров доступа субъектов к объектам, сформулированные в описании требований безопасности, и действующие значения параметров доступа субъектов к объектам, полученные из действующих значений параметров безопасности системного состояния в результате обработки описания системного состояния по правилам, сформулированным в описании модели контроля и управления доступом, и по разности двух множеств определяют, какие значения параметров безопасности системного состояния необходимо изменить, чтобы система была защищенной,

составляют рекомендации по устранению выявленных нарушений безопасности.

В качестве параметров безопасности системного состояния рассматривают множество субъектов, представленное в виде совокупности имен и идентификаторов безопасности пользователей и групп пользователей; множество атрибутов безопасности субъектов, в том числе множество пользователей для групп, множество групп для пользователей, множество привилегий, назначенных пользователям и группам; множество иерархических объектов, представленное в виде совокупности абсолютных путей и иерархии дисков, каталогов и файлов файловой системы, ключей системного реестра; множество неиерархических объектов, представленное в виде совокупности имен и идентификаторов всех именованных системных и пользовательских ресурсов (например, разделяемых ресурсов, принтеров, объектов синхронизации, объектов ядра системы); множество атрибутов безопасности объектов, в том числе "Тип объекта" и "Владелец объекта" для всех объектов, "Флаг наследования прав" и "Область распространения прав" для иерархических объектов и индивидуальные типозависимые атрибуты для прочих объектов доступа; множество дискреционных списков прав доступа (discretionary access control list, DACL) субъектов к объектам.

В качестве параметров доступа субъектов к объектам рассматривают состав субъектов и объектов доступа, состав атрибутов безопасности субъектов и объектов, значения атрибутов безопасности субъектов и объектов, список эффективных прав доступа. Список эффективных прав доступа для пары "субъект-объект" представляет собой множество прав доступа, полученное из дискреционного списка прав доступа объекта (discretionary access control list, DACL), заданного для конкретного субъекта, с учетом унаследованных и прямых разрешений и запретов, общих прав доступа, групповых прав, прав, соответствующих привилегиям, значений атрибутов безопасности субъектов и объектов, и прав, назначенных на зависимые объекты в информационной системе.

Система автоматической оценки защищенности информационных систем, включающая анализатор безопасности, в состав которого входят

модуль фиксации системных состояний информационной системы, выполняющий сбор действующих значений параметров безопасности и формирующий их описание в виде предикатов;

модуль составления требований безопасности, формирующий множество критериев безопасности, которые указывают безопасные значения параметров доступа субъектов к объектам, и их описания в виде предикатов;

модуль модели контроля и управления доступом, задающий описание правил модели контроля и управления доступом, реализованной в информационной системе, в виде предикатов и определенных на их множестве правил, задающих функции преобразования значений параметров безопасности системного состояния, указанных в предикатах описания системного состояния, в значения параметров доступа субъектов к объектам;

которые связаны с модулем преобразования значений параметров безопасности, выполняющим обработку описания системного состояния, полученного от модуля фиксации системных состояний информационной системы, при этом для каждого критерия безопасности, входящего в описание требований безопасности, полученное от модуля составления требований безопасности, определяющим множество проверяемых субъектов и объектов и для каждого проверяемого субъекта и объекта выполняющим преобразование действующих значений параметров безопасности системного состояния, представленных в описании системного состояния, в действующие значения параметров доступа субъектов к объектам по правилам, сформулированным в описании модели контроля и управления доступом, полученным от модуля модели контроля и управления доступом;

и с модулем проверки требований безопасности и генерации рекомендаций по устранению нарушений безопасности, выполняющим сравнение безопасных значений параметров доступа субъектов к объектам, сформулированных в описании требований безопасности, полученном от модуля составления требований безопасности, с действующими значениями параметров доступа субъектов к объектам, сформированными при обработке описания системного состояния, полученного от модуля фиксации системных состояний информационной системы, определяющим, какие значения параметров необходимо изменить, чтобы информационная система была защищена, т.е. удовлетворяла требованиям безопасности, и составляющим рекомендации по устранению каждого выявленного нарушения безопасности.

Предлагаемые способ и система автоматической оценки защищенности информационных систем основаны на описании состояний информационной системы и правил ее поведения в виде предикатов и правил резолюции (вывода). Формальные основы такого подхода - математическая логика, теория автоматов и теория доказательства теорем - позволяют автоматизировать процедуру оценки защищенности, а именно из предикатов составлять модельное описание произвольных защищенных информационных систем и требований безопасности, применяемых к ним, и использовать на множестве предикатов аппарат резолюции (вывода) для проверки выполнения требований безопасности.

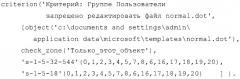

Изобретение поясняется с помощью фиг.1-3. На фиг.1 представлена схема способа автоматической оценки защищенности информационных систем. На фиг.2 показана модульная схема системы автоматической оценки защищенности информационных систем. На фиг.3 приведена в виде наложения и сравнения двух множеств, составляющих действительное и безопасное значение параметра доступа субъекта к объекту, схема определения недостающих и избыточных элементов значения параметра доступа, осуществляемая при проверке требования безопасности.

Обеспечение доказательной базы при оценке защищенности информационных систем достигается за счет предоставления возможности выделить и описать с помощью предикатов в любой защищенной информационной системе три компонента: системные состояния, правила контроля и управления доступом, требования безопасности. Компонент, соответствующий системным состояниям, - это абстракция параметров безопасности информационной системы в контексте реализованной в ней модели контроля и управления доступом. Множество параметров безопасности системного состояния образовано совокупностью субъектов, объектов и их атрибутов безопасности. Компонент, содержащий правила контроля и управления доступом, определяет ограничения, накладываемые защитными средствами информационной системы на алгоритм разрешения доступа. Последний компонент - требования безопасности - позволяет оценить защищенность системы, выделяя защищенное состояние из множества системных состояний.

Формально, в общем виде, информационная система ∑ представляет собой машину состояний: , где S∑ - множество системных состояний; Q - множество запросов, обрабатываемых системой; Т - функция перехода из состояния в состояние, Т: Q×S∑→S∑, которая под действием запроса q переводит систему из состояния в следующее ; - начальное состояние системы. Состояние s∑ достижимо в системе ∑ тогда и только тогда, когда существует последовательность , в которой , , a , 0≤i<n. Для любой системы состояние достижимо тривиальным способом.

Модель контроля и управления доступом М в общем случае - это кортеж множеств М={S, R}, где S - множество состояний модели; R - множество правил контроля и управления доступом, сформулированных в форме предикатов вида r(s1, s2), определенных на множестве S и осуществляющих проверку, что переход из состояния

s1 в состояние s2 разрешен правилами модели контроля и управления доступом.

Свойство защищенности системы может быть сформулировано как Λ={М, ∑, С}, где М - модель контроля и управления доступом, М={S, R}; ∑ - система, ; D - функция соответствия, D: S∑→S, определяет соответствие между системными состояниями и состояниями модели; С - множество требований безопасности, сформулированных в форме предикатов-критериев вида c(s), определенных на множестве S и осуществляющих проверку защищенности состояния s. Состояние s∈S является защищенным тогда и только тогда, когда для каждого требования безопасности c∈C истинен предикат c(s), т.е. ∀c∈C: с(S) = "истина". Таким образом, формально система Σ, реализующая модель М, является защищенной тогда и только тогда, когда выполняются условия:

- система реализует правила модели контроля и управления доступом: , и ∀r∈R: r(si, si+1) = "истина";

- множество действующих значений параметров безопасности заданного и любого достижимого из заданного системного состояния удовлетворяет применяемым к системе требованиям безопасности: ∀c∈C, "истина".

В соответствии с этим при осуществлении способа выполняется оценка защищенности информационных систем, основанная на определении в заданном системном состоянии действующих значений параметров доступа субъектов к объектам по правилам модели контроля и управления доступа, реализованной в системе, а также на определении соответствия действующих значений параметров доступа субъектов к объектам безопасным значениям параметров доступа субъектов к объектам, указанным в требованиях безопасности. Выполнение таких действий гарантирует доказательную защищенность оцениваемой системы относительно набора проверяемых требований безопасности. Для достижения автоматизации оценки защищенности способ и система его осуществления, описываемые в данном изобретении, базируются на применении предикатов для построения описаний информационной системы и правил обработки таких описаний. Описания информационной системы являются выражением совокупности системного состояния, правил контроля и управления доступом, а также требований безопасности. Обработка описаний выполняется с помощью резолюции (вывода) на множестве заданных в описаниях предикатов и правил, и в связи с этим становится возможным автоматическое сравнение значений параметров безопасности состояния системы, правил контроля и управления доступом и требований безопасности.

При осуществлении способа составляют описание системного состояния, включая в него предикаты, содержащие информацию о действующих значениях следующих параметров безопасности системного состояния:

- множество субъектов, представленное в виде совокупности имен и идентификаторов безопасности пользователей и групп пользователей;

- множество атрибутов безопасности субъектов, в том числе множество пользователей для групп, множество групп для пользователей, множество привилегий, назначенных пользователям и группам;

- множество иерархических объектов, представленное в виде совокупности абсолютных путей и иерархии дисков, каталогов и файлов файловой системы, ключей системного реестра;

- множество неиерархических объектов, представленное в виде совокупности имен и идентификаторов всех именованных системных и пользовательских ресурсов (например, разделяемых ресурсов, принтеров, объектов синхронизации, объектов ядра системы);

- множество атрибутов безопасности объектов, в том числе "Тип объекта" и "Владелец объекта" для всех объектов, "Флаг наследования прав" и "Область распространения прав" для иерархических объектов и индивидуальные типозависимые атрибуты для прочих объектов доступа;

- множество дискреционных списков прав доступа (discretionary access control list, DACL) субъектов к объектам.

Затем составляют описание требований безопасности, включая в него предикаты и определенные на их множестве правила, задающие критерии безопасности системных состояний в терминах безопасных значений параметров доступа субъектов к объектам. Каждый критерий безопасности представляет собой совокупность предикатов, описывающих безопасные значения параметров доступа субъектов к объектам, и заданных на их множестве логических функций, описывающих условия, при выполнении которых информационная система является защищенной. В критериях указывают безопасные значения параметров доступа субъектов к объектам, присутствие которых в системном состоянии свидетельствует о защищенности информационной системы. В число параметров доступа субъектов к объектам, значения которых указывают в критериях, включают:

- состав субъектов и объектов доступа;

- состав атрибутов безопасности субъектов и объектов доступа;

- значения атрибутов безопасности субъектов и объектов доступа;

- списки эффективных прав доступа субъектов доступа к объектам доступа.

Список эффективных прав доступа для пары "субъект-объект" представляет собой множество прав доступа, полученное из дискреционного списка прав доступа объекта (discretionary access control list, DACL), заданного для конкретного субъекта, с учетом унаследованных и прямых разрешений и запретов, общих прав доступа, групповых прав, прав, соответствующих привилегиям, значений атрибутов безопасности субъектов и объектов, и прав, назначенных на зависимые объекты в информационной системе.

Составляют описание правил модели контроля и управления доступом, реализованной в информационной системе, включая в него предикаты и определенные на их множестве правила, задающие функции преобразования значений параметров безопасности системного состояния, указанных в предикатах описания системного состояния, в значения параметров доступа субъектов к объектам. Каждое правило преобразования является продукцией, задающей условия истинности следствия (т.е. значения параметра доступа субъекта к объекту) при соблюдении условий истинности посылок (т.е. значений параметров безопасности системного состояния). Правила модели контроля и управления доступом однократно строят для конкретного типа информационной системы и затем многократно применяют при оценке защищенности всех систем данного типа.

При составлении указанных описаний принципы именования и множество типов субъектов и объектов доступа, принципы именования, множество типов, возможные значения атрибутов безопасности и эффективные права субъектов определяются реализацией конкретной информационной системы.

Затем выполняют обработку описания системного состояния, при этом для каждого критерия безопасности, входящего в набор требований безопасности, определяют множество проверяемых субъектов и объектов и для каждого проверяемого субъекта и объекта выполняют преобразование действующих значений параметров безопасности системного состояния, представленных в описании системного состояния, в действующие значения параметров доступа субъектов к объектам по правилам, сформулированным в описании модели контроля и управления доступом.

Затем сравнивают безопасные значения параметров доступа субъектов к объектам, сформулированные в описании требований безопасности, и действующие значения параметров доступа субъектов к объектам, полученные из действующих значений параметров безопасности системного состояния в результате обработки описания системного состояния по правилам, сформулированным в описании модели контроля и управления доступом, и определяют, какие значения параметров безопасности системного состояния необходимо изменить, чтобы система была защищенной, т.е. удовлетворяла требованиям безопасности.

При этом сравнение значений параметров выполняют в зависимости от типа параметров, указанных в критерии. Если в критерии безопасности указан состав субъектов и объектов доступа, то при оценке защищенности информационной системы проверяют наличие в описании системного состояния множества субъектов и объектов, указанного в критерии.

Если в критерии безопасности указан состав атрибутов безопасности субъектов и объектов доступа, то при оценке защищенности информационной системы проверяют наличие в описании системного состояния каждого элемента множества субъектов и объектов, указанного в критерии, и затем для каждого подтвержденного субъекта и объекта проверяют наличие в описании системного состояния множества атрибутов безопасности.

Если в критерии безопасности указаны значения атрибутов безопасности субъектов и объектов доступа, то при оценке защищенности информационной системы проверяют наличие в описании системного состояния каждого элемента множества субъектов и объектов, указанного в критерии, для каждого подтвержденного субъекта и объекта, проверяют наличие в описании системного состояния каждого элемента множества атрибутов безопасности, и затем для каждого подтвержденного атрибута проверяют его значение, указанное в описании системного состояния.

Если в критерии безопасности указан список эффективных прав доступа субъектов к объектам доступа, то при оценке защищенности информационной системы проверяют наличие в описании системного состояния каждого элемента множества объектов, указанного в критерии, для каждого подтвержденного объекта, проверяют наличие в описании системного состояния дискреционного списка прав доступа (DACL), и затем для подтвержденного дискреционного списка прав доступа (DACL) и пары "субъект-объект" определяют по описанию системного состояния список эффективных прав доступа и проверяют наличие его элементов в списке эффективных прав, указанном в критерии.

Список эффективных прав доступа для пары "субъект-объект" представляет собой множество прав доступа, полученное из дискреционного списка прав доступа объекта (discretionary access control list, DACL), заданного для конкретного субъекта, с учетом унаследованных и прямых разрешений и запретов, общих прав доступа, групповых прав, прав, соответствующих привилегиям, значений атрибутов безопасности субъектов и объектов, и прав, назначенных на зависимые объекты в информационной системе.

Сравнение безопасных и действующих значений параметров доступа выполняют по правилам сравнения множеств. Пусть Rall - множество всех элементов, составляющих значение некоторого параметра доступа (например, полное множество прав доступа). RPA - множество "необходимых" элементов значения, которое должно быть предоставлено субъекту согласно требованию безопасности, чтобы система была защищенной (например, список прав доступа, которыми должен обладать субъект к объекту, чтобы информационную систему оценить как защищенную). RS - множество элементов, указанное в действующем значении параметра доступа, RS⊆Rall (например, список прав доступа, которыми действительно обладает субъект к объекту в информационной системе). Rexcess - "избыточные" элементы значения, которые разрешены в информационной системе, но их присутствие нарушает требования безопасности. Rmiss - "недостающие" элементы значения, которых недостает в информационной системе для того, чтобы ее оценить как защищенную.

Информационную систему оценивают как защищенную в соответствии с требованием безопасности, если множество RS, указанное в действующем значении параметра доступа, совпадает с "необходимым" множеством RPA, RS=RPA (фиг.3).

Для выявления всех нарушений безопасности определяют несоответствия значений параметров доступа, указанных в требованиях безопасности и имеющихся в системе, путем вычисления множеств элементов значений параметров безопасности, которые являются составом нарушений безопасности: Rexcess=RS-RPA и Rmiss=RPA-RS (фиг.3).

Если Rexcess≠⌀, то информационная система является незащищенной, так как в текущем системном состоянии присутствуют запрещенные элементы значения параметра. Если Rmiss≠0, то информационная система является незащищенной, т.к. в текущем системном состоянии отсутствуют требуемые элементы значения параметра.

По результатам сравнения безопасных и действующих значений параметров доступа составляют рекомендации по устранению каждого выявленного нарушения безопасности, в которых указывают требования безопасности, которым не соответствует информационная система, значения параметров безопасности, для которых обнаружены нарушения, набор элементов значений параметров безопасности, которые являются составом нарушений, и список изменений, которые следует внести в значения параметров безопасности информационной системы с целью устранения выявленных нарушений.

Для автоматизации способа оценки защищенности информационных систем применяют систему (фиг.2), в которую включены модуль фиксации состояний информационной системы, модуль составления требований безопасности, модуль модели контроля и управления доступом, которые связаны с модулем преобразования значений параметров безопасности и модулем проверки требований безопасности и генерации рекомендаций по устранению нарушений безопасности.

Способ автоматической оценки защищенности информационных систем реализуют в предлагаемой системе следующим образом.

Модуль фиксации состояний информационной системы выполняет сбор действующих значений параметров безопасности и формирует описание системного состояния, включающее предикаты, представляющие информацию о действующих значениях параметров безопасности системного состояния. Результатом работы модуля является база состояний информационной системы.

Модуль составления требований безопасности выполняет преобразование требований безопасности в множество критериев безопасности, которые указывают безопасные значения параметров доступа субъектов к объектам, и формирует описание требований безопасности, включая в него предикаты и определенные на их множестве правила, задающие критерии безопасности системных состояний в виде безопасных значений параметров доступа субъектов к объектам. Результатом работы модуля является база требований безопасности к информационной системе.

Модуль модели контроля и управления доступом содержит описание правил модели контроля и управления доступом, реализованной в информационной системе, включая предикаты и определенные на их множестве правила, задающие функции преобразования значений параметров безопасности системного состояния, указанных в предикатах описания системного состояния, в значения параметров доступа субъектов к объектам.

При автоматической оценке пользователь указывает описание состояния информационной системы из базы состояний или фиксирует текущее системное состояние, указывает требования безопасности из базы требований или составляет новое требование безопасности и инициирует обработку описания системного состояния.

Модуль преобразования значений параметров безопасности выполняет обработку указанного описания системного состояния, полученного от модуля фиксации системных состояний информационной системы. При этом для каждого критерия безопасности, входящего в указанное описание требований безопасности, полученное от модуля составления требований безопасности, модуль преобразования значений параметров безопасности определяет множество проверяемых субъектов и объектов и для каждого проверяемого субъекта и объекта выполняет преобразование действующих значений параметров безопасности системного состояния, представленного в описании системного состояния, в действующие значения параметров доступа субъектов к объектам по правилам, сформулированным в описании модели контроля и управления доступом, полученным от модуля модели контроля и управления доступом.

Затем модуль проверки требований безопасности и генерации рекомендаций по устранению нарушений безопасности выполняет сравнение значений безопасных параметров доступа субъектов к объектам, сформулированных в описании требований безопасности, полученном от модуля составления требований безопасности, с действующими параметрами доступа субъектов к объектам, построенным при обработке описания системного состояния, полученного от модуля фиксации системных состояний информационной системы, по разности двух множеств определяет, какие значения параметров необходимо изменить, чтобы система была защищенной, т.е. удовлетворяла требованиям безопасности, и формирует рекомендации по устранению каждого выявленного нарушения безопасности, в которых указывают требования безопасности, которым не соответствует информационная система, значения параметров безопасности, для которых обнаружено нарушение, набор элементов значений, которые являются составом нарушения, и список изменений, которые следует внести в значения параметров безопасности информационной системы с целью устранения нарушения.

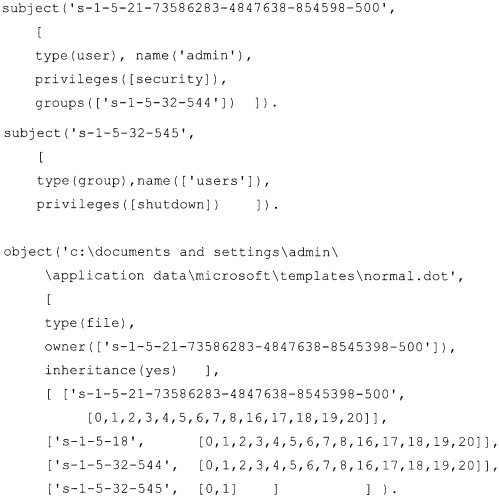

Рассмотрим использование принципов описания и оценки защищенности системы, реализованных в предлагаемых способе и системе, на примере оценки защищенности ОС Windows в части проверки прав доступа пользователей к файлу normal.dot (шаблону документа MS Word). Системное состояние представляют как набор действующих значений параметров безопасности, зафиксированных в некоторый момент времени. Например, в предлагаемом способе фиксируют состояние файла-шаблона с помощью предикатов:

В данном примере заданы предикаты описания пользователя, группы и файла-шаблона. Каждый предикат содержит информацию об идентификаторе субъекта, а также его атрибутах безопасности. Например, первый предикат описывает пользователя admin, его идентификатор безопасности, множество его привилегий и групп; второй - группу Пользователи и ее привилегии; третий - файл normal.dot, идентификатор безопасности владельца, флаг наследования прав и собственно права доступа, заданные в виде дискреционного списка в формате "SID-биты_прав".

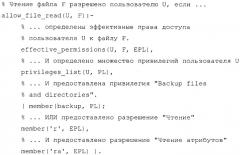

Описание функционирования системы контроля и управления доступом записывается в виде правил вывода, которые заданы на множестве логических условий доступа, определяемых системой. Эти правила представляют собой модель контроля и управления доступом, связывающую действующие значения параметров безопасности системного состояния и значения параметров доступа субъектов к объектам. Например, право доступа по чтению файлов разрешается субъектам доступа согласно следующему правилу, определенному на множестве предикатов, описывающих значения параметров безопасности системного состояния:

В данном примере право "Чтение" предоставляется, если пользователь имеет эффективное разрешение на чтение, т.е. установленные разрешения "Чтение" и "Чтение атрибутов" в дискреционном списке контроля доступа, или у пользователя есть привилегия резервного копирования, или право предоставлено группам, в которые входит пользователь. Таким образом, выполняется замена значений параметров безопасности системного состояния, определяющих возможность доступа, на соответствующие им значения параметров доступа субъектов к объектам (в данном примере - на эффективное право доступа "Чтение").

Наличие процедуры определения значений параметров доступа позволяет свести задачу проверки требований безопасности к сравнению множеств элементов, указанных в значениях параметров, имеющихся в системе и заданных в требованиях. Взаимооднозначность соответствия значений параметров позволяет при обнаружении нарушения безопасности, т.е. при несовпадении данных множеств, определить условие нарушения и по нему - параметр, его значение и элементы значения, которые составляют нарушение безопасности.

Проверяемое требование безопасности представляет собой критерий безопасности, заданный на параметрах доступа субъектов к объектам, например:

Данный предикат описывает требование безопасности, заданное относительно файла-шаблона normal.dot. В критерии задано условие, при котором система считается защищенной: только субъект SYSTEM (S-1-5-18) и группа Администраторы (S-1-5-32-544) могут иметь полный доступ к файлу. Отклонения от заданного условия трактуют как нарушение безопасности, при этом информационная система оценивается как незащищенная.

В приведенном примере проверяемое требование безопасности не выполняется в заданном системном состоянии, что позволяет оценить информационную систему как незащищенную. Анализ состава нарушения показывает, что члены группы Пользователи могут выполнять чтение и запись файла-шаблона normal.dot.

Изобретение позволяет проводить оценку защищенности системы путем проверки выполнения требований безопасности с использованием описаний информационной системы с помощью предикатов и автоматической обработки данных описаний. Аппарат предикатов и операций над ними является универсальным по отношению к множествам, составляющим область определения предикатов, и соответственно делает предложенный способ и систему оценки защищенности информационных систем независимыми от типа и назначения оцениваемых информационных систем.

Описанные способ и осуществляющая его система обеспечивают сокращение числа ошибок администрирования безопасности, повышение гарантированности выполнения требований безопасности, сокращение временных и ресурсных затрат на оценку защищенности информационных систем за счет применения автоматизации проверки требований безопасности на состояниях информационной системы.

1. Способ автоматической оценки защищенности информационных систем, включающий представление совокупности системных состояний, требований безопасности и модели контроля и управления доступом, отличающийся тем, что используют логику предикатов и автоматическую проверку соблюдения требований безопасности на множестве системных состояний с учетом правил модели контроля и управления доступом и для этого составляют описание системного состояния, включая в него предикаты, представляющие информацию о значениях действующих параметров безопасности системного состояния; сост