Система, терминал, сетевой объект, способ и компьютерный программный продукт для авторизации коммуникационных сообщений

Иллюстрации

Показать всеИзобретение относится к обмену сообщениями. Система, терминал, способ и носитель используют сертификат полномочия для авторизации отправителя на отправку коммуникационного сообщения получателю, в результате чего получатель способен быстро и легко определить, принимать ли ему сообщение, что является техническим результатом. При этом система для управления приемом сообщения получателем включает передающий терминал и приемный терминал. Передающий терминал может быть способен послать коммуникационное сообщение отправителя. Приемный терминал может быть способен определить, связано ли коммуникационное сообщение криптографически с сертификатом полномочия. Определение, связано ли коммуникационное сообщение криптографически с сертификатом полномочия, может включать определение, подписано ли коммуникационное сообщение отправителем с использованием личного ключа шифрования отправителя. 5 н. и 16 з.п. ф-лы, 9 ил.

Реферат

ОБЛАСТЬ ТЕХНИКИ

Варианты осуществления изобретения в общем относятся к обмену сообщениями, а более конкретно к авторизации сообщений для предотвращения нежелательных сообщений.

УРОВЕНЬ ТЕХНИКИ

Многие устройства, такие как мобильные телефоны, персональные компьютеры (PC), карманные компьютеры и персональные цифровые секретари (PDA), дают возможность пользователям таких устройств отправлять и принимать коммуникационные сообщения, используя множество способов электронной связи. Например, коммуникационные сообщения могут быть отправлены и получены с использованием электронной почты, мгновенного обмена сообщениями (IM), текстовых сообщений (также называемых службой коротких сообщений или SMS), и голоса по Интернет-протоколу (VOIP).

Иметь возможность обмениваться информацией, используя эти способы связи, очень удобно и эффективно. Однако полезность и эффективность таких способов связи часто снижается из-за ненужных и нежелательных сообщений. (Такие сообщения могут быть названы «спамом». Хотя термин «спам» обычно используется по отношению к ненужным и нежелательным сообщениям электронной почты, здесь термин «спам» будет использоваться по отношению к ненужным и нежелательным сообщениям, отправленным любым способом связи.) Пользователи могут получать большое количество спама. Пользователи могут затрачивать много времени, сортируя полученные сообщения и удаляя ненужные сообщения. Кроме того, некоторые коммуникационные сообщения могут содержать контент, неуместный для юных пользователей.

Пользователи могут пожелать не допускать доставку спама пользователям. Или же пользователи могут пожелать выделить сообщения, которые могут быть спамом, в отдельную категорию или папку, чтобы облегчить уничтожение сообщений, являющихся спамом. Существуют некоторые способы, которые пытаются предотвратить попадание спама пользователю. Один из способов состоит в просмотре каждого входящего сообщения на наличие заранее определенного списка слов или фраз, которые могут быть свидетельством спама. Этот способ можно назвать способом «ключевых слов». Если слово или фраза из заранее определенного списка найдено в сообщении связи, коммуникационное сообщение не может быть доставлено пользователю. Однако этот способ ключевых слов не может предотвратить весь спам, потому что отправители спама могут обойти такой способ. Один из путей обхода способа ключевых слов - исключение использования любых слов или фраз из заранее определенного списка в сообщении. Отправители спама могут, например, намеренно в сообщении писать с ошибками слово, которое есть в заранее определенном списке. Такое написание с ошибками слов может быть причиной того, что способ ключевых слов не сработает и позволит доставить сообщения пользователю.

Другой способ предотвращения спама - сравнение идентификатора связи (например, адреса электронной почты, ника IM, телефонного номера) отправителя с заранее определенным списком авторизованных отправителей. Такой список может быть назван «белым списком», а способ может быть назван способом «белого списка». Если идентификатор связи отправителей не определен заранее в белом списке, коммуникационное сообщение не может быть доставлено пользователю. Однако, одним недостатком способа «белого списка» является то, что список авторизованных отправителей должен часто обновляться, чтобы гарантировать, что желательные сообщения будут доставлены. Кроме того, белый список потребляет место в области памяти, обычно или в пользовательском устройстве связи или сетевом устройстве, таком как сервер электронной почты.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Система, терминал, способ и компьютерный программный продукт, представленные здесь, исходя из вышеизложенного используют сертификат полномочия, чтобы авторизовать отправителя для отправки коммуникационного сообщения получателю, так что получатель может быстро и легко определить, принимать ли сообщение при наличии или отсутствии сертификата полномочия. При этом система для управления приемом коммуникационных сообщений получателем включает передающий терминал и приемный терминал. Передающий терминал может передавать коммуникационные сообщения от отправителя. Приемный терминал может определить, связано ли криптографически коммуникационное сообщение с сертификатом полномочия, в результате чего приемный терминал принимает коммуникационное сообщение, если коммуникационное сообщение криптографически связано с сертификатом полномочия. Определение, связано ли криптографически коммуникационное сообщение с сертификатом полномочия, может включать определение, подписано ли коммуникационное сообщение отправителем с использованием личного ключа шифрования отправителя.

В одном из вариантов осуществления изобретения приемный терминал, кроме того, может определить, подписан ли сертификат полномочия с использованием личного ключа кодирования, по меньшей мере или получателем или доверенной стороной, в результате чего приемный терминал получит коммуникационное сообщение, если сертификат полномочия подписан с использованием личного ключа кодирования, по меньшей мере или получателя или доверенной стороны.

Сертификат полномочия может быть первым сертификатом полномочия. Приемный терминал может быть способным определить, связано ли сообщение криптографически со вторым сертификатом полномочия. Приемный терминал может к тому же быть способным определить, существует ли неразрывная цепочка между вторым сертификатом полномочия и первым сертификатом полномочия, подписанным по меньшей мере или получателем, или доверенной стороной. При этом приемный терминал может принять коммуникационное сообщение, если коммуникационное сообщение криптографически связано со вторым сертификатом полномочия и если существует неразрывная цепочка между вторым сертификатом полномочия и первым сертификатом полномочия, подписанным, по меньшей мере, или получателем, или доверенной стороной.

В одном из вариантов осуществления приемный терминал, кроме того, может определить, находится ли в черном списке подписавший любой сертификат полномочия в коммуникационном сообщении.

В другом варианте осуществления приемный терминал, кроме того, может получить запрос на авторизацию от передающего терминала, где запрос на авторизацию подписывает отправитель, используя личный ключ шифрования отправителя, и определить идентификатор связи сообщения, идентификатор связи отправителя и открытый ключ отправителя. Приемный терминал, кроме того, может послать передающему терминалу сертификат полномочия в ответ на запрос авторизации, где сертификат полномочия подписан получателем с использованием личного ключа шифрования получателя, и определить идентификатор связи получателя и идентификатор связи отправителя.

Сертификат полномочия может, кроме того, определить авторизацию пересылки, которая указывает, авторизован ли отправитель подписывать сертификат полномочия второго отправителя так, что получатель будет принимать коммуникационное сообщение, посланное от второго отправителя.

В дополнение к системе для управления приемом коммуникационного сообщения, описанной выше, другие аспекты изобретения относятся к соответствующим терминалам, сетевым объектам, способам и компьютерным программным продуктам для управления приемом коммуникационного сообщения.

ПЕРЕЧЕНЬ ЧЕРТЕЖЕЙ

Описав изобретение в общих чертах, теперь дадим ссылку на сопровождающие чертежи, которые необязательно выполнены в масштабе, и где:

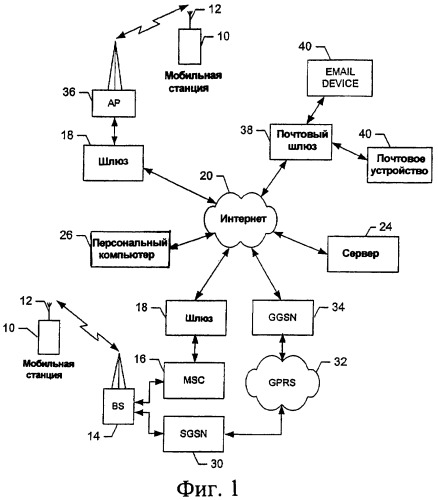

Фиг.1 - блок-схема одного из типов системы, в которой может быть использовано изобретение;

Фиг.2 - схематическая блок-схема объекта, способного работать как мобильная станция, терминал и/или сетевой объект в соответствии с осуществлением изобретения;

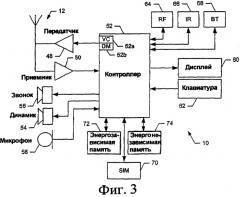

Фиг.3 - схематическая блок-схема, частично иллюстрирующая мобильную станцию в соответствии с одним из вариантов осуществления изобретения;

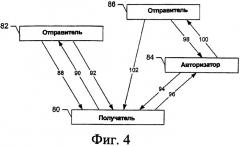

Фиг.4 - функциональная блок-схема, иллюстрирующая работу управления приемом коммуникационного сообщения получателем в соответствии с одним из вариантов осуществления изобретения;

Фиг.5 - функциональная блок-схема, иллюстрирующая работу управления приемом коммуникационного сообщения получателем через шлюз в соответствии с одним из вариантов осуществления изобретения;

Фиг.6 - функциональная блок-схема, иллюстрирующая процесс использования доверенной стороны для управления приемом коммуникационного сообщения получателем в соответствии с одним из вариантов осуществления изобретения;

Фиг.7-9 иллюстрируют авторизованные коммуникационные сообщения в соответствии с вариантами осуществления изобретения.

ПОДРОБНОЕ ОПИСАНИЕ ИЗОБРЕТЕНИЯ

Варианты осуществления изобретения будут описаны ниже более полно со ссылкой на сопровождающие чертежи, на которых показаны предпочтительные варианты осуществления изобретения. Это изобретение, однако, может быть осуществлено во многих различных формах, и его не следует истолковывать ограниченным осуществлениями, сформулированными в этом документе, скорее, эти осуществления представлены, чтобы это раскрытие было исчерпывающим и полным и полностью передавало возможности изобретения специалистам. Аналогичные номера везде относятся к аналогичным элементам.

Варианты осуществления изобретения будут, главным образом, описаны в отношении сообщений электронной почты. Следует, однако, понимать, что варианты осуществления изобретения могут быть использованы в отношении множества других приложений связи, таких как мгновенный обмен сообщениями (IM), служба коротких сообщений (SMS), служба мультимедийных сообщений (MMS) и голос по Интернет-протоколу (VOIP). Кроме того, варианты осуществления изобретения будут, главным образом, описаны в отношении приложений мобильной связи и, в частности, мобильных телефонов. Следует, однако, понимать, что варианты осуществления изобретения могут быть использованы в отношении множества других приложений как в области мобильной связи, так и вне области мобильной связи. Например, варианты осуществления изобретения могут быть использованы в отношении проводных и/или беспроводных сетевых приложений (например, Интернета). Кроме того, варианты осуществления изобретения могут быть использованы в отношении любых других устройств, способных выполнять приложения связи, включая персональные компьютеры, карманные компьютеры и персональные цифровые секретари, но не ограничиваясь этим.

Кроме того, варианты осуществления изобретения используют сертификат полномочия для указания, авторизовано ли конкретное коммуникационное сообщение конкретным отправителем и должно ли оно быть получено получателем. Сертификат полномочия - это обычно не поддающееся подделке средство идентификации, которое дает право обладателю сертификата (например, отправителю) использовать ресурс или право доступа к ресурсу. Сертификат полномочия обычно содержит ресурс и определенные права, предоставленные его владельцу. Сертификат полномочия может содержать идентификационную информацию владельца. Сертификат полномочия обычно содержит открытый ключ владельца. Владелец может использовать открытый ключ для верификации права владельца использовать сертификат путем получения подтверждения того, что владелец обладает соответствующим личным ключом. Сертификат полномочия обычно содержит идентификатор и открытый ключ объекта, дающего право на ресурс.

Обладатель идентификатора связи, которому коммуникационное сообщение должно быть отправлено (например, получатель), может отправить сертификат полномочия тем отправителям, которых получатель авторизует для отправки коммуникационных сообщений получателю. Сертификат полномочия может также включать разрешение отправителю предоставлять разрешение отправлять коммуникационные сообщения получателю. Обладатель идентификатора связи может также поддерживать черный список тех отправителей, которые злоупотребляют идентификатором связи получателя, посылая нежелательные сообщения или предоставляющие разрешения другим отправителям, которые посылают нежелательные сообщения.

Осуществления изобретения будут также главным образом описаны в отношении асимметричных алгоритмов шифрования, таких как инфраструктура открытых ключей (PKI). Следует, однако, понимать, что варианты осуществления изобретения могут быть использованы в отношении множества других алгоритмов шифрования.

На фиг.1 показана с целью примера иллюстрация одного из типов системы, которая получает эффект от изобретения. Система может включать одну или несколько мобильных станций 10, каждая из которых имеет антенну 12 для передачи сигналов и приема сигналов от одной или нескольких базовых станций (BS) 14. Базовая станция является частью одной или нескольких сотовых или мобильных сетей, каждая из которых включает элементы, требуемые для работы сети, такие как один или несколько центров мобильной коммутации (MSC) 16. Как хорошо известно специалистам, мобильная сеть может также именоваться аббревиатурой от Базовая станция/ MSC/Функция межсетевого обмена (BMI). При работе MSC способен маршрутизировать вызовы, данные или подобное им на и от мобильных станций, когда мобильные станции отправляют или принимают вызовы, данные или подобное им.

MSC может также обеспечивать соединение с магистралями наземных линий связи, когда мобильные станции участвуют в вызове.

MSC 16 может быть соединен с сетью данных, такой как локальная сеть передачи данных (LAN), региональная сеть передачи данных (MAN) и/или глобальная сеть передачи данных (WAN). MSC может быть напрямую соединен с сетью данных. В одном типичном примере осуществления, однако, MSC соединен со шлюзом (GTW) 18, и GTW соединен с WAN, такой как Интернет 20. В свою очередь, устройства, такие как обрабатывающие элементы (например, персональные компьютеры, серверы или подобные им), могут быть соединены с мобильной станцией 10 через Интернет. Например, как объяснено ниже, обрабатывающие элементы могут включать один или несколько обрабатывающих элементов, соединенных с одним или несколькими серверами 24, системами 26 персональных компьютеров (PC) или подобным им, один из которых изображен на фиг.1 и описан ниже. Следует понимать, что обрабатывающие элементы могут включать любое число обрабатывающих устройств, систем или подобного им, способных работать в соответствии с вариантами осуществления изобретения.

BS 14 может также быть подсоединена к узлу поддержки сигнализации GPRS (SGSN) 30 (GPRS - общий сервис пакетной радиопередачи). Специалистам известно, что SGSN обычно способен выполнять функции, подобно MSC 16, для служб коммутации пакетов. SGSN, подобно MSC, может быть соединен с сетью данных, такой как Интернет 20. SGSN может быть соединен с сетью данных напрямую. В более типичном осуществлении, однако, SGSN соединен с базовой сетью коммутации пакетов, такой как базовая сеть 32 GPRS. Базовая сеть коммутации пакетов далее соединяется с другим GTW, таким как GTW вспомогательного узла GPRS (GGSN) 34, и GGSN соединяется с Интернет.

Хотя не каждый элемент каждой возможной сети показан и описан здесь, следует понимать, что мобильная станция 10 может быть связана с одной или несколькими в любом числе различных сетей. В этом смысле мобильные сети могут быть соединены с вспомогательными коммуникациями в соответствии либо с одним, либо с большим количеством протоколов мобильной связи первого поколения (1G), второго поколения(2G), 2.5G и/или третьего поколения(3G) или подобных им.

Более конкретно, одна или несколько мобильных станций могут быть соединены с одной или несколькими сетями, способными поддерживать связь в соответствии с 2G протоколами беспроводной связи IS-136 (TDMA), GSM и IS-95 (CDMA). Также, например, одна или несколько сетей могут быть способными поддерживать связь в соответствии с 2.5G протоколами беспроводной связи GPRS, развитием стандарта GSM с увеличенной скоростью передачи данных (EDGE) и им подобными. Кроме того, например, одна или несколько сетей могут быть способными поддерживать связь в соответствии с 3G протоколами беспроводной связи, таким как универсальная система мобильной связи (UMTS), где сеть использует технологию радиодоступа широкополосного многостанционного доступа с кодовым разделением каналов (WCDMA). Некоторые узкополосные сети AMPS (NAMPS), также как TACS, могут также получить эффект от осуществлений изобретения, как в случае двух- и более модовых мобильных станций (например, цифровых/аналоговых или TDMA/CDMA/аналоговых телефонов).

Одна или несколько мобильных станций 10 могут, кроме того, быть подсоединены к одной или нескольким точкам доступа (АР) 36. АР могут быть сконфигурированы для связи с мобильной станцией в соответствии с технологиями, например, радиочастотной (RF), Bluetooth (ВТ), инфракрасной (IrDA) или любой из числа различных беспроводных сетевых технологий, включая технологии WLAN. АР могут быть соединены с Интернетом 20. Как в случае с MSC 14, АР могут быть подсоединены к Интернет напрямую. В одном из вариантов осуществления, однако, АР ненапрямую подключены к Интернет через шлюз GTW 18. Следует понимать, что при прямом или непрямом подключении мобильных станций и обрабатывающих элементов (например, серверов 24, систем 26 персональных компьютеров (PC)) и/или любого числа других устройств к Интернет через АР или мобильные сети, мобильные станции и обрабатывающие элементы могут связываться друг с другом, чтобы таким образом передавать различные функции соответствующих объектов, например, передавать и/или принимать данные, контент и подобное им. Используемые здесь термины «данные», «контент», «информация» и подобные термины могут быть использованы взаимозаменяемо, при этом они соответствуют данным, которые передаются, принимаются и/или хранятся в соответствии с осуществлениями изобретения. Таким образом, использование любых таких терминов не ограничивает сущность и объем изобретения.

Связь между мобильными станциями и другими устройствами связи может маршрутизироваться через коммуникационный шлюз или маршрутизатор, такой как почтовый шлюз 38. Такой шлюз может функционировать как единая точка приема для коммуникационных сообщений, направленных ко многим устройствам, таким как почтовое устройство 40, так что шлюз может выполнять определенные операции по каждому сообщению и затем направлять каждое сообщение к соответствующему устройству связи. Например, почтовый шлюз 38 может сканировать входящую электронную почту на вирусы до направления почты на соответствующее почтовое устройство.

Хотя это не показано на фиг.1, в дополнение или вместо подсоединения мобильных станций 10 к серверам 24, системам 26 персональных компьютеров (PC) и подобному им через Интернет 20, один или несколько таких объектов могут быть напрямую подсоединены один к другому. Как таковые, один или несколько сетевых объектов могут связываться один с другим, например, посредством RF, ВТ, IrDA или любыми другими проводными или беспроводными технологиями связи, включая LAN и/или WLAN технологии.

Следует понимать, что ряд объектов системы на фиг.1 могут быть сконфигурированы в любое число различных архитектур для выполнения любого числа функций. Например, объекты системы на фиг.1 могут быть сконфигурированы в централизованную архитектуру клиент-сервер, децентрализованную архитектуру и/или proxy-архитектуру. Вдобавок или альтернативно, например, объекты системы на фиг.1 могут быть сконфигурированы в архитектуру, установленную в Пакете Масштабируемых Сетевых Приложений (SNAP) (в прошлом Пакет Сетевых Приложений Sega), предоставляемую Nokia Corporation для приложений в игровом контексте.

На фиг.2 показана блок-схема объекта, способного работать как мобильная станция, терминал и/или сетевой объект (например, сервер, почтовый шлюз), в соответствии с одним из вариантов осуществления изобретения. Объект, способный работать как мобильная станция, терминал и/или сетевой объект, включает различные средства для выполнения одной или нескольких функций в соответствии с типичными вариантами осуществления изобретения, включая более частные, показанные и описанные здесь. Следует, однако, понимать, что один или несколько объектов могут включать альтернативные средства для выполнения одной или нескольких подобных функций, не нарушая сущность и объем изобретения. Более конкретно, например, как показано на фиг.2, объект может в общем включать средства, такие как процессор 42, контроллер или подобное, подсоединенные к памяти 44 для выполнения или управления различными функциями объекта. Память может включать энергозависимую и энергонезависимую память и обычно хранит контент, данные или подобное. Например, память обычно хранит контент, переданный от объекта и/или полученный объектом. Также, например, память обычно хранит клиентские приложения, инструкции или подобное для выполнения шагов процессора, связанных с работой объекта в соответствии с осуществлениями изобретения. Как объяснено ниже, например, память может хранить клиентские приложения, включающие конфигурационную утилиту, менеджер контента и/или менеджер дисплея. При этом при исполнении конфигурационная утилита может выполнять конфигурацию источника контента, чтобы получать или, в другом случае, предоставлять контент. Менеджер контента при исполнении может управлять получением контента от источника и/или использованием контента, полученного от источника. Менеджер дисплея может управлять представлением контента, полученного от источника. Как описывается здесь, клиентские приложения могут включать программное обеспечение для соответствующих объектов. Следует, однако, понимать, что одно или несколько клиентских приложений, описанных здесь, могут альтернативно включать программно-аппаратные или аппаратные средства, не отступая от сущности и объема изобретения.

Кроме памяти 44, процессор 42 может также быть соединен с, по меньшей мере, одним интерфейсом 46 или с другими средствами для отображения, передачи и/или приема данных, контента или подобного. В этом отношении интерфейсы могут включать по меньшей мере один коммуникационный интерфейс или другие средства для передачи и/или приема данных, контента или подобного, также как по меньшей мере один пользовательский интерфейс, который может включать дисплей и/или интерфейс ввода пользователя. Интерфейс ввода пользователя, в свою очередь, может включать любое число устройств, позволяющих объекту принимать данные от пользователя, таких как клавиатура, сенсорный дисплей, джойстик или другое устройство ввода.

Фиг.3 иллюстрирует один из типов терминала или мобильной станции 10 - мобильный телефон. Следует, однако, понимать, что мобильная станция, изображенная и описанная ниже, только иллюстрирует один из типов мобильной станции, получающей эффект от изобретения, и, следовательно, этим не ограничивается сущность и объем изобретения. Несмотря на то что некоторые варианты осуществления изобретения показаны и далее описаны в качестве примера, другие типы мобильных станций, такие как персональные цифровые секретари (PDA), двусторонние пейджеры, портативные компьютеры, карманные компьютеры и другие типы электронных систем, могут легко применять изобретение. Кроме того, следует понимать, что терминалы или другие мобильные станции, такие как персональные компьютеры, могут легко применять изобретение.

Терминал 10 включает различные средства для выполнения одной или нескольких функций в соответствии с типичными вариантами осуществления изобретения, включая более конкретные, показанные и описанные здесь. Следует, однако, понимать, что терминал может включать альтернативные средства для выполнения одной или нескольких подобных функций, не нарушая сущность и объем изобретения. Более конкретно, например, как показано на фиг.3, в дополнение к антенне 12, мобильная станция 10 может включать передатчик 48, приемник 50 и средства, такие как обрабатывающее устройство, например контроллер 52, процессор или подобное, которые выдают сигнал на передатчик и принимают сигнал с приемника соответственно. Сигналы включают информацию сигнализации в соответствии со стандартом радиоинтерфейса применяемой сотовой системы, а также речь пользователя и/или созданные пользователем данные. В этом отношении мобильная станция может быть способна оперировать с одним или несколькими стандартами радиоинтерфейса, коммуникационными протоколами, типами модуляции и типами доступа. Более конкретно, мобильная станция может оперировать с любым количеством коммуникационных протоколов первого поколения (1G), второго поколения (2G), (2.5G) и третьего поколения (3G) и им подобных. Например, мобильная станция может работать в соответствии с 2G беспроводными коммуникационными протоколами IS-136 (TDMA), GSM и IS-95 (CDMA). Также, например, мобильная станция может работать в соответствии с 2.5G беспроводными коммуникационными протоколами GPRS, EDGE и им подобными. Кроме того, например, мобильная станция может работать в соответствии с 3G беспроводными коммуникационными протоколами, такими как сеть UMTS, использующую технологию радиодоступа WCDMA. Некоторые мобильные станции NAMPS, так же как TACS, тоже могут получить преимущество от этого изобретения, при использовании двух- и более модовых телефонов (например, цифроаналоговых или TDMA/CDMA/аналоговых телефонов).

Понятно, что контроллер 52 включает схему, требуемую для выполнения аудио и логических функций мобильной станции 10. Например, контроллер может быть образован цифровым сигнальным процессорным устройством, микропроцессорным устройством, различными аналого-цифровыми преобразователями, цифроаналоговыми преобразователями и другими вспомогательными схемами. Функции управления и обработки сигналов мобильной станции распределены между этими устройствами в соответствии с их соответствующими возможностями. Контроллер может, кроме того, включать голосовой кодировщик (VC) 52а и может включать внутренний модем данных (DM) 52b. Кроме того, контроллер может включать функциональные возможности для оперирования с одной или несколькими программами, такими как указаны выше, которые могут храниться в памяти (описанной ниже).

Мобильная станция 10 также включает пользовательский интерфейс, включающий традиционные наушники или динамик 54, звонок 56, дисплей 60 и интерфейс ввода пользователя, все из этого списка соединено с контроллером 52. Хотя это не показано, мобильная станция может включать батарею для питания различных схем, которые требуются для работы мобильной станции, так же как опциональный механический вибратор как выводное устройство. Интерфейс ввода пользователя, который позволяет мобильной станции принимать данные, может включать любое число устройств, позволяющих мобильной станции принимать данные, таких как клавиатура 62, сенсорный экран (не показан), джойстик (не показан) или другое устройство ввода. В примерах осуществления, включающих клавиатуру, клавиатура включает традиционные цифровые (0-9) и связанные (#, *) клавиши, а также другие клавиши, используемые для работы мобильной станции. Для приложений с мгновенными сообщениями клавиатура 62 может включать полную QWERTY или другую алфавитно-цифровую клавиатуру.

Мобильная станция 10 может также включать одно или несколько средств для совместного использования и/или получения данных. Например, мобильная станция может включать радиочастотный (RF) приемопередатчик малого радиуса действия или передатчик 64, так что данные могут быть совместно использованы и/или получены от электронных устройств в соответствии с RF технологиями. Мобильная станция может, кроме того, или альтернативно, включать другие приемопередатчики малого радиуса действия, такие как, например, инфракрасный (IR) приемопередатчик 66 и/или Bluetooth (ВТ) приемопередатчик 68, работающий с использованием беспроводной технологии Bluetooth, разработанной Bluetooth Special Interest Group. Мобильная станция, следовательно, может вдобавок или альтернативно быть способной передавать данные и/или принимать данные от электронных устройств в соответствии с такими технологиями.

Хотя это не показано, мобильная станция может вдобавок или альтернативно быть способной передавать и/или принимать данные от электронных устройств в соответствии с рядом различных беспроводных сетевых технологий, включая технологии WLAN, такие как IEEE 802.11 технологии и подобные им.

Мобильная станция, кроме того, может включать память, такую как модуль идентификации абонента (SIM) 70, заменяемый модуль идентификации пользователя (R-UIM) или подобное, которая типично содержит ячейки с информацией, относящиеся к мобильному абоненту. Кроме SIM, мобильная станция может включать другую заменяемую и/или фиксированную память. В этом отношении мобильная станция может включать энергозависимую память 72, такую как энергозависимая оперативная память (RAM), включая кэш для временного хранения данных. Мобильная станция может также включать другую энергонезависимую память 74, которая может быть встроенной и/или может быть сменной. Энергонезависимая память может вдобавок или альтернативно включать EEPROM, флэш-память или подобное. Устройства памяти могут хранить любое число программных приложений, инструкций, порций информации и данных, используемых мобильной станцией для выполнения функций мобильной станции.

Фиг.4 иллюстрирует работу управления приемом коммуникационного сообщения получателем, в соответствии с одним из вариантов осуществления изобретения. Когда отправитель, такой как отправитель 82 или отправитель 86, хочет отправить «надежное» коммуникационное сообщение получателю 80, имеющему личный идентификатор связи, отправитель типично запрашивает сертификат полномочия, соответствующий этому идентификатору связи. Запрос может быть послан обладателю этого идентификатора связи (например, получателю 80), как показано линией 88, или кому-то, кто имеет право предоставлять разрешение для этого идентификатора связи (лицо или объект, имеющий право предоставлять разрешение кому-то еще, может быть назван авторизатором 84), как показано линией 98. Лицо или объект, предоставляющие разрешение (например, получатель 80 или авторизатор 84) обычно аутентифицируют отправителя до предоставления разрешения. Аутентификация обычно включает определение, может ли отправитель посылать нежелательные коммуникационные сообщения. Аутентификация обычно выполняется вручную, так что отправитель может быть аутентифицирован, если отправитель является другом или деловым партнером получателя или авторизатора, однако может быть использован любой применимый метод аутентификации. Если отправитель аутентифицирован, получатель или авторизатор затем обычно посылают сертификат полномочия, прикрепленный к или встроенный в коммуникационное сообщение, посыпаемое отправителю/запрашивающему. Линия 90 показывает, что получатель 80 посылает сертификат отправителю 82, а линия 100 показывает, что авторизатор 84 посылает сертификат отправителю 86 (как подробно рассматривается ниже). Если это получатель, который авторизует отправителя, получатель обычно посылает сертификат полномочия (см., например, 126 на фиг.7), который включает идентификатор связи отправителя (134 на фиг.7), открытый ключ отправителя (132 на фиг.7) и идентификатор связи получателя (130 на фиг.7). Сертификат обычно подписан получателем с использованием личного ключа шифрования получателя (128 на фиг.7).

Чтобы авторизатор 84 имел возможность авторизовать отправителя 86 для отправки сообщений получателя 80, авторизатор обычно посылает запрос (показан линией 94 на фиг.4) получателю, запрашивая возможность получения сертификата, дающего авторизатору возможность уполномочивать других отправителей для отправки сообщений. Если получатель желает дать авторизатору такое разрешение, получатель обычно посылает авторизатору сертификат полномочия, как показано линией 96. Сертификат, который авторизатор получает от получателя, обычно включает идентификатор связи авторизатора, открытый ключ авторизатора и идентификатор связи получателя. Сертификат обычно подписан получателем с использованием личного ключа шифрования получателя. Сертификат обычно имеет указание, что авторизатор имеет разрешение получателя для авторизации другого лица (т.е. отправителя в этом примере) посылать коммуникационные сообщения получателю. Такой сертификат полномочия также обычно уполномочивает авторизатора отправлять сообщения получателю.

Если отправителя уполномочивает авторизатор, то авторизатор обычно посылает (как показано линией 100) отправителю 86 сертификат полномочия, созданный авторизатором, который включает идентификатор связи отправителя, открытый ключ отправителя, и идентификатор связи авторизатора. Сертификат полномочия, созданный авторизатором, обычно присоединен или встроен в коммуникационное сообщение, посылаемое от авторизатора отправителю. Сертификат обычно подписывается авторизатором с использованием личного ключа шифрования авторизатора. Кроме того, авторизатор посылает отправителю сертификат полномочия, который авторизатор получил от получателя. Сертификат полномочия, который авторизатор получил от получателя, может быть отдельно присоединен к или встроен в коммуникационное сообщение авторизатора отправителю, или альтернативно может быть присоединен к или встроен вместе с сертификатом полномочия, созданным авторизатором, в коммуникационное сообщение авторизатора отправителю.

После того как отправитель получил сертификат полномочия, отправитель может посылать коммуникационное сообщение получателю. Отправитель 82, который получил сертификат полномочия непосредственно от получателя 80, обычно криптографически привязывает этот сертификат к сообщению, как показывает линия 92. Следует понимать, что надежное сообщение (т.е. сообщение от отправителя получателю) обычно имеет сертификат полномочия, который криптографически связан с сообщением, тогда как в первоначальной передаче сертификата полномочия от получателя или авторизатора отправителю сертификат обычно присоединен или встроен в сообщение. Отправитель 86, получающий сертификат полномочия от авторизатора 84, обычно криптографически связывает сертификат, созданный авторизатором, с сообщением и присоединяет или встраивает сертификат, созданный получателем, в сообщение, как показывает линия 102. Сертификат полномочия может быть криптографически привязан к надежному коммуникационному сообщению, используя любую известную технологию. Например, если коммуникационное сообщение является сообщением электронной почты, может быть использован стандарт Защищенные/Многоцелевые Расширения Электронной Почты (S/MIME). Может быть использована другая технология шифрования, включая открытый ключ шифрования, такая как Инфраструктура Открытых Ключей (РК1) и программа шифрования PGP (PGP - товарный знак PGP Corporation). По существу, отправитель может криптографически привязать сертификат, подписывая сообщение с использованием личного ключа шифрования отправителя. Привязывание сертификата к коммуникационному сообщению с использованием криптографической технологии позволяет получателю удостовериться, что сообщение было послано от авторизованного отправителя. Если отправитель знает, что получатель уже имеет один или несколько сертификатов, размер коммуникационного сообщения может быть уменьшен путем невключения одного или нескольких сертификатов авторизатора. До того как коммуникационное сообщение отправителя принято получателем, получатель обычно проверяет, что коммуникационное сообщение исходит от авторизованного отправителя, как подробно обсуждается ниже.

Хотя это не показано на фиг.4, кроме авторизуемых отправителей, авторизатор может авторизовать других авторизаторов. То есть, авторизатор, имеющий разрешение получателя авторизовывать другое лицо для отправки коммуникационных сообщений получателю, может иметь право предоставлять такое же разрешение другим. Это может быть выполнено путем создания и отправки первым авторизатором (т.е. авторизатором, получившим сертификат от получателя) сертификата с тем же указанием разрешения, которое было в сертификате, полученном первым авторизатором, таким образом указывая, что второй авторизатор имеет разрешение получате