Система и способ для предоставления безопасного доступа к встроенным устройствам с использованием диспетчера доверия и брокера безопасности

Иллюстрации

Показать всеИзобретение относится к области вычислительной техники. Технический результат заключается в снижении нагрузки на сеть передачи данных. Сущность изобретения заключается в том, что диспетчер доверия принимает информацию учетной записи клиента от клиента, определяет, действительна ли информация учетной записи клиента, и определяет, авторизован ли клиент осуществлять доступ к одному или более встроенных устройств, которые находятся на электронной связи с брокером безопасности. Диспетчер доверия принимает информацию учетной записи брокера безопасности от брокера безопасности, определяет, действительна ли информация учетной записи брокера безопасности, и определяет, авторизован ли брокер безопасности предоставлять доступ к встроенному устройству. Если информация учетной записи клиента от клиента действительна, и клиент авторизован осуществлять доступ к встроенному устройству, и если информация учетной записи брокера безопасности от брокера безопасности действительна, и брокер безопасности авторизован предоставлять доступ к встроенному устройству(ам), диспетчер доверия устанавливает безопасное доверительное соединение между клиентом и брокером безопасности. 3 н. и 17 з.п. ф-лы, 16 ил.

Реферат

Область техники, к которой относится изобретение

Настоящее изобретение в целом относится к компьютерам и имеющим отношение к компьютерам технологиям. Более точно, настоящее изобретение относится к предоставлению безопасного доступа к встроенным устройствам с использованием диспетчера доверия и брокера безопасности.

УРОВЕНЬ ТЕХНИКИ

Компьютерные и коммуникационные технологии продолжают продвигаться быстрыми шагами. Действительно, компьютерные и коммуникационные технологии вовлечены во многие аспекты повседневной жизни человека. Например, многочисленные устройства, используемые потребителями в наши дни, содержат компьютер внутри устройства. Эти небольшие компьютеры входят в употребление в варьирующихся размерах и степенях изощренности. Эти небольшие компьютеры включают в себя все - от одного микроконтроллера до полнофункциональной завершенной компьютерной системы. Например, эти небольшие компьютеры могут быть однокристальным компьютером, таким как микроконтроллер, бортовым типом компьютера, таким как контроллер, типичным настольным компьютером, таким как совместимый с ПК фирмы IBM, и т.п.

Компьютеры типично содержат один или более процессоров в основе компьютера. Процессор(ы) обычно взаимосвязаны с разными внешними устройствами ввода и устройствами вывода и функционируют, чтобы управлять конкретным компьютером или устройством. Например, процессор в термостате может быть присоединен к клавишам, используемым для выбора температурных настроек, к отопительному котлу или воздушному кондиционеру для изменения температуры, и к датчикам температуры для считывания и отображения текущей температуры на дисплее.

Многие приборы, устройства и т.п. включают в себя один или более небольших компьютеров. Например, термостаты, отопительные котлы, системы воздушного кондиционирования, холодильники, телефоны, пишущие машинки, автомобили, торговые автоматы и многочисленные разные типы промышленного оборудования в настоящее время типично содержат небольшие компьютеры, или процессоры, внутри них. Компьютерное программное обеспечение работает на процессорах этих компьютеров и выдает команды процессорам, каким образом выполнять определенные задачи. Например, компьютерное программное обеспечение, работающее в термостате, может побуждать воздушный кондиционер останавливать работу, когда достигнута конкретная температура, или может побуждать нагреватель включаться, когда необходимо.

Эти типы небольших компьютеров, которые являются частью устройства, прибора, инструментального средства и т.п., часто указываются ссылкой как встроенные устройства или встроенные системы (термины «встроенное устройство» и «встроенная система» в материалах настоящей заявки будут использоваться взаимозаменяемо). Встроенная система обычно указывает ссылкой на компьютерные аппаратные средства и программное обеспечение, которые являются частью большей системы. Встроенные системы могут не иметь типичных устройств ввода и вывода, таких как клавиатура, мышь и/или монитор. Обычно в основе каждой встроенной системы имеют место один или более процессоров.

Система освещения может включать в себя встроенную систему. Встроенная система может использоваться для контроля и управления эффектами системы освещения. Например, встроенная система может предусматривать элементы управления для затемнения яркости ламп в системе освещения. В качестве альтернативы, встроенная система может предусматривать элементы управления для повышения яркости ламп. Встроенная система может предусматривать элементы управления для включения определенной картины освещения среди отдельных ламп в системе освещения. Встроенные системы могут быть связаны с отдельными выключателями в системе освещения. Эти встроенные системы могут выдавать команду выключателям включать питание или выключать питание отдельных ламп или всей системы освещения. Подобным образом встроенные системы могут быть присоединены к отдельным лампам в системе освещения. Состояние яркости или мощности каждой отдельной лампы может управляться встроенной системой.

Система безопасности также может включать в себя встроенную систему. Встроенная система может использоваться для управления отдельными защитными датчиками, которые составляют систему безопасности. Например, встроенная система может предусматривать элементы управления, чтобы автоматически включать питание каждого из защитных датчиков. Встроенные системы могут быть присоединены к каждому из отдельных защитных датчиков. Например, встроенная система может быть присоединена к датчику движения. Встроенная система может автоматически включать питание отдельного датчика движения и предусматривать элементы управления для приведения в действие датчика движения, если обнаружено движение. Приведение в действие датчика движения может включать в себя выдачу команд для включения питания СИД (светоизлучающего диода, LED), расположенного в датчике движения, вывода сигнала тревоги из портов вывода датчика движения, и тому подобного. Встроенные системы также могут быть присоединены к датчикам, контролирующим дверь. Встроенная система может выдавать команды на датчики, контролирующие дверь, для приведения в действие, когда дверь открывается или закрывается. Подобным образом встроенные системы могут быть присоединены к датчикам, контролирующим окно. Встроенная система может выдавать команды для приведения в действие датчика, контролирующего окно, если окно открывается или закрывается.

Некоторые встроенные системы также могут использоваться для управления беспроводными изделиями, такими как сотовые телефоны. Встроенная система может выдавать команды для включения питания светодиодного дисплея сотового телефона. Встроенная система также может приводить в действие звуковые динамики в сотовом телефоне, чтобы снабжать пользователя звуковым уведомлением, относящимся к сотовому телефону.

Бытовые приборы также могут включать в себя встроенную систему. Бытовые приборы могут включать в себя приборы, типично используемые на обычной кухне, например печь, холодильник, микроволновую печь и т.п. Бытовые приборы также могут включать в себя приборы, которые относятся к здравоохранению и здоровью пользователя. Например, массажное устройство изменения угла наклона может включать в себя встроенную систему. Встроенная система может выдавать команды, чтобы автоматически изменять наклон задней части кресла согласно предпочтениям пользователя. Встроенная система также может выдавать команды, чтобы приводить в действие вибрационные компоненты в кресле, которые вызывают вибрации в устройстве изменения наклона согласно предпочтениям пользователя.

Дополнительные изделия, типично обнаруживаемые в домах, также могут включать в себя встроенные системы. Например, встроенная система может использоваться в туалете для управления уровнем воды, используемой для пополнения резервуарного бака. Встроенные системы могут использоваться в гидромассажных ваннах, чтобы управлять истечением воздуха.

Как указано, встроенные системы могут использоваться для контроля или управления многими разными системами, ресурсами, изделиями и т.п. С ростом сети Интернет и Всемирной паутины встроенные системы все больше и больше подключаются к сети Интернет, так что они могут удаленно контролироваться и/или управляться. Другие встроенные системы могут присоединяться к компьютерным сетям, в том числе к локальным сетям, глобальным сетям и т.п. В качестве используемого в материалах настоящей заявки, термин «компьютерная сеть» (или просто «сеть») указывает ссылкой на любую систему, в которой последовательность узлов соединена трактом связи. Термин «узел» указывает ссылкой на любое устройство, которое может быть присоединено в качестве части компьютерной сети.

Некоторые встроенные системы могут поставлять данные и/или услуги другим вычислительным устройствам с использованием компьютерной сети. В качестве альтернативы, могут быть типичные компьютеры или вычислительные устройства, которые поставляют данные и/или услуги на другие вычислительные устройства с использованием компьютерной сети. Иногда полезно минимизировать количество секретов, требуемых для поддержки безопасных соединений. Использование больших количеств секретов может вызывать добавочный поток обмена по сети. Эти обстоятельства, также как и другие, могут вызывать неэффективность связи по сети. Преимущества могут быть осуществлены, если бы были в наличии системы и способы для предоставления безопасного доступа к встроенным устройствам с использованием диспетчера доверия и брокера безопасности.

РАСКРЫТИЕ ИЗОБРЕТЕНИЯ

Раскрыты системы и способы для предоставления безопасного доступа к встроенным устройствам с использованием диспетчера доверия и брокера безопасности. В примерном варианте осуществления диспетчер доверия принимает от клиента запрос на доступ к по меньшей мере одному встроенному устройству, которое находится на электронной связи с брокером безопасности. Диспетчер доверия принимает информацию учетной записи клиента от клиента, определяет, действительна ли информация учетной записи клиента, и определяет, авторизован ли клиент осуществлять доступ к встроенному устройству(ам). Диспетчер доверия принимает информацию учетной записи брокера безопасности от брокера безопасности, определяет, действительна ли информация учетной записи брокера безопасности, и определяет, авторизован ли брокер безопасности предоставлять доступ к встроенному устройству(ам). Если информация учетной записи клиента от клиента действительна, и клиент авторизован осуществлять доступ к встроенному устройству(ам), и если информация учетной записи брокера безопасности от брокера безопасности действительна, и брокер безопасности авторизован предоставлять доступ к встроенному устройству(ам), диспетчер доверия устанавливает безопасное доверительное соединение между клиентом и брокером безопасности.

Только что описанный способ может выполняться в ответ на запрос от клиента на доступ к встроенному устройству(ам). В качестве альтернативы, способ может выполняться в ответ на запрос от брокера безопасности.

Информация учетной записи клиента может включать в себя мандат безопасности для клиента и информацию авторизации для клиента. Мандат безопасности для клиента может включать в себя идентификатор клиента и секрет клиента. Информация авторизации для клиента может включать в себя права доступа к устройству, то есть устройству(ам), к которому клиент авторизован осуществлять доступ.

Подобным образом информация учетной записи брокера безопасности может включать в себя мандат безопасности для брокера безопасности и информацию авторизации для брокера безопасности. Мандат безопасности для брокера безопасности может включать в себя идентификатор брокера безопасности и секрет брокера безопасности. Информация авторизации для брокера безопасности может включать в себя права предоставления устройства, то есть устройств(а), к которым брокер безопасности авторизован предоставлять доступ.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Примерные варианты осуществления изобретения будут становиться более очевидными из последующего описания и прилагаемой формулы изобретения, взятых в соединении с прилагаемыми чертежами. С пониманием, что эти чертежи изображают только примерные варианты осуществления и потому не должны рассматриваться ограничивающими объем изобретения, примерные варианты осуществления изобретения будут описаны с дополнительной спецификой и детализацией посредством использования прилагаемых чертежей, на которых:

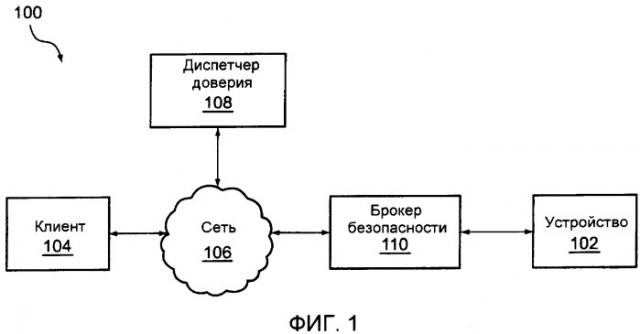

фиг.1 - структурная схема, иллюстрирующая систему для предоставления безопасного доступа к встроенным устройствам с использованием диспетчера доверия и брокера безопасности согласно варианту осуществления;

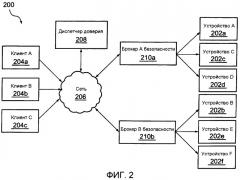

фиг.2 - структурная схема, иллюстрирующая систему для предоставления безопасного доступа к встроенным устройствам с использованием диспетчера доверия и брокера безопасности согласно еще одному варианту осуществления;

фиг.3 - схема последовательности операций, которая иллюстрирует один из вариантов осуществления способа для предоставления безопасного доступа к встроенным устройствам с использованием диспетчера доверия и брокера безопасности;

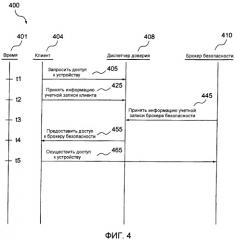

фиг.4 - временная диаграмма, иллюстрирующая способ для предоставления безопасного доступа к встроенным устройствам с использованием диспетчера доверия и брокера безопасности в сети, где способ начинается клиентом;

фиг.5 - временная диаграмма, иллюстрирующая способ для предоставления безопасного доступа к встроенным устройствам с использованием диспетчера доверия и брокера безопасности в сети, где способ начинается брокером безопасности;

фиг.6 - структурная схема варианта осуществления компонентов, хранимых в диспетчере доверия;

фиг.7 - структурная схема варианта осуществления базы данных учетных записей клиентов, хранимой в диспетчере доверия;

фиг.8 - структурная схема варианта осуществления базы данных учетных записей брокеров безопасности, хранимой в диспетчере доверия;

фиг.9 - структурная схема варианта осуществления клиента, иллюстрирующая информацию, хранимую на клиенте;

фиг.10 - структурная схема варианта осуществления брокера безопасности, иллюстрирующая информацию, хранимую в брокере безопасности;

фиг.11 - схема последовательности операций по варианту осуществления способа для предоставления безопасного доступа к встроенным устройствам с использованием диспетчера доверия и брокера безопасности в сети, где способ начинается клиентом;

фиг.12 - схема последовательности операций по варианту осуществления способа для предоставления безопасного доступа к встроенным устройствам с использованием диспетчера доверия и брокера безопасности в сети, где способ начинается брокером безопасности;

фиг.13 - структурная схема компонентов аппаратных средств, которые могут использоваться в варианте осуществления вычислительного устройства, которое может подвергаться доступу через брокера безопасности;

фиг.14 иллюстрирует примерную систему освещения, в которой могут быть реализованы настоящие системы и способы;

фиг.15 иллюстрирует примерную систему безопасности, в которой могут быть реализованы настоящие системы и способы; и

фиг.16 иллюстрирует примерную систему домашнего контроллера, в которой могут быть реализованы настоящие системы и способы.

НАИЛУЧШИЙ ВАРИАНТ ОСУЩЕСТВЛЕНИЯ ИЗОБРЕТЕНИЯ

Различные варианты осуществления изобретения далее описаны со ссылкой на чертежи, где одинаковые номера ссылок указывают идентичные или функционально подобные элементы. Варианты осуществления настоящего изобретения, которые в общих чертах описаны и проиллюстрированы на фигурах, могли бы быть скомпонованы и сконструированы в широком многообразии разных конфигураций. Таким образом, последующее более подробное описание нескольких примерных вариантов осуществления настоящего изобретения, которые представлены на фигурах, не подразумевается ограничивающим объем изобретения, который заявлен формулой изобретения, а является представляющим только варианты осуществления изобретения.

Слово «примерный» используется в материалах настоящей заявки, исключительно чтобы означать «служащий в качестве примера, отдельного случая или иллюстрации». Любой вариант осуществления, описанный в материалах настоящей заявки как «примерный», не обязательно должен истолковываться как предпочтительный или преимущественный над другими вариантами осуществления. Несмотря на то, что различные аспекты вариантов осуществления представлены на чертежах, чертежи не обязательно начерчены для представления в определенном масштабе, если не указано специально.

Многие признаки вариантов осуществления, раскрытых в материалах настоящей заявки, могут быть реализованы в качестве компьютерного программного обеспечения, электронных аппаратных средств или комбинации обоих. Чтобы ясно проиллюстрировать эту взаимозаменяемость аппаратных средств и программного обеспечения, различные компоненты, как правило, будут описаны в показателях своих функциональных возможностей. Реализованы ли такие функциональные возможности в виде аппаратных средств или программного обеспечения, зависит от конкретного применения и проектных ограничений, накладываемых на всю систему. Квалифицированные специалисты могут реализовать описанные функциональные возможности отличающимися способами для каждого конкретного применения, но такие реализационные решения не должны интерпретироваться в качестве служащих причиной выхода из объема настоящего изобретения.

В тех случаях, когда описанные функциональные возможности реализованы в качестве компьютерного программного обеспечения, такое программное обеспечение может включать в себя любой тип компьютерной команды или выполняемого компьютером кода, расположенных в пределах устройства памяти и/или передаваемых в виде электронных сигналов по системной шине или сети. Программное обеспечение, которое реализует функциональные возможности, ассоциативно связанные с компонентами, описанными в материалах настоящей заявки, может содержать одиночную команду или многочисленные команды, и может быть распределено по нескольким разным кодовым сегментам, среди разных программ, и по нескольким устройствам памяти.

Обеспечение защищенной сети устройств и клиентов, которые могут безопасно взаимодействовать, является трудным для управления и даже может не быть возможным с некоторыми устройствами. По мере того как масштаб сети растет, задача управления может расти также. Например, сложно хранить и управлять мандатами безопасности для потенциально возможных миллионов устройств.

Брокеру безопасности могут даваться права, которые предоставляют ему возможность предоставлять доступ к различным устройствам. Диспетчер доверия может устанавливать доверие между клиентом и брокером безопасности. Диспетчер доверия и брокер безопасности могут быть полезными, так как устройство может не быть способным предоставлять мандат безопасности, такой как идентификация и секрет устройства. Устройство также может быть неспособным поддерживать связь с требуемыми протоколами системы защиты. Диспетчер доверия и брокер безопасности также могут быть полезными, для того чтобы сокращать количество мандатов безопасности, которые могут устанавливаться, конфигурироваться и управляться для сети. Брокер безопасности может быть присоединен к нескольким устройствам. Использование брокера безопасности с диспетчером доверия может устранять необходимость хранить секреты для каждого устройства в диспетчере доверия. Взамен, диспетчеру доверия потребовалось бы хранить только один секрет на каждого брокера безопасности. Это может значительно сокращать количество секретов, хранимых на диспетчере доверия.

В типичной сети точка безопасного доступа может иметь подразумеваемое доверие между конечными точками в сети. Это подразумеваемое доверие точки безопасного доступа может открывать одну из конечных точек для неограниченного доступа из другой конечной точки. Этот неограниченный доступ проблематичен с точки зрения безопасности.

В противоположность подразумеваемому доверию точки безопасного доступа брокер безопасности может использовать диспетчер доверия, который устанавливает устройства, к которым брокер безопасности может предоставлять безопасный доступ, и накладывает ограничения на тип разрешенного доступа. Чтобы клиент осуществлял доступ к устройству через брокера безопасности, клиенту может требоваться иметь специальные нумерованные права устройства, а брокеру может потребоваться иметь специальные нумерованные права посредника устройства. В некоторых вариантах осуществления, если клиенту дан доступ, он может доверять, чтобы брокер безопасности мог предоставлять доступ к устройству, к которому клиент запрашивал доступ.

Фиг.1 - структурная схема, иллюстрирующая систему 100 для предоставления безопасного доступа к встроенному устройству 102 с использованием диспетчера 108 доверия и брокера 110 безопасности согласно варианту осуществления. Клиент 104 находится на электронной связи с диспетчером 108 доверия и брокером 110 безопасности. Связь между клиентом 104, диспетчером 108 доверия и брокером 110 безопасности может происходить через одну или более сетей 106.

Устройство 102 также находится на электронной связи с брокером 110 безопасности. Устройство 102 может поддерживать связь с брокером 110 безопасности через одну или более сетей (не показаны). Конечно, альтернативные варианты осуществления могут включать в себя более чем одного клиента, брокера 110 безопасности или устройство 102.

Фиг.2 - структурная схема, иллюстрирующая систему 200 для предоставления безопасного доступа к встроенным устройствам 202 с использованием диспетчера 208 доверия и брокера 210 безопасности согласно еще одному варианту осуществления. Подобно варианту осуществления по фиг.1, система 200 включает в себя диспетчера 208 доверия. Однако в варианте осуществления, изображенном на фиг.2, система 200 включает в себя многочисленных клиентов 204, многочисленных брокеров 210 безопасности и многочисленные устройства 202. В частности, система 200 включает в себя клиента A 204a, клиента B 204b и клиента C 204c. Система 200 также включает в себя брокера A 210a безопасности и брокера B 210b безопасности. Система 200 дополнительно включает в себя устройство A 202a, устройство B 202b, устройство C 202c, устройство D 202d, устройство E 202e и устройство F 202f. Связь между клиентами 204, брокером 210 безопасности и диспетчером 208 доверия может происходить через одну или более компьютерных сетей 206. Брокеры 210a, 210b безопасности также находятся на электронной связи с многочисленными устройствами 202. В частности, брокер A 210a безопасности находится на электронной связи с устройством A 202a, устройством C 202c и устройством D 202d. Брокер B 210b безопасности находится на электронной связи с устройством B 202b, устройством E 202e и устройством F 202f.

Фиг.3 - схема последовательности операций, которая иллюстрирует один из вариантов осуществления способа 300 для предоставления безопасного доступа к встроенным устройствам 102 с использованием диспетчера 108 доверия и брокера 110 безопасности. В соответствии со способом 300 клиент 104 может запрашивать 302 доступ к требуемому устройству 102 у диспетчера 108 доверия. Клиенту 104 может требоваться доступ к устройству, например, для получения информации, хранимой на устройстве 102, или услуг, предоставляемых устройством 102.

В ответ на запрос, принятый с клиента 104, диспетчер 108 доверия может принимать 304 информацию учетной записи клиента. Информация учетной записи может включать в себя мандат безопасности и информацию авторизации. Мандат безопасности может использоваться для определения, является ли клиент 104 тем, кого он изображает. Мандат безопасности может включать в себя ID (идентификатор) клиента и секрет клиента. Информация авторизации клиента 104 может идентифицировать специальные права, которые он желает осуществить на устройстве 102.

Диспетчер 108 доверия может определять 306 действительность информации учетной записи клиента. Определение 306 действительности информации учетной записи клиента может влечь за собой аутентификацию клиента 104. Например, диспетчер 108 доверия может сравнивать мандат безопасности, предоставленный клиентом 104 с объявленным действительным мандатом безопасности для клиента 104. Объявленный действительным мандат безопасности может храниться в диспетчере 108 доверия. Конечно, другие способы могут использоваться для аутентификации клиента 104. Определение 306 действительности информации учетной записи клиента также может повлечь за собой проверку, что клиент 104 авторизован осуществлять доступ к требуемому устройству 102. Это может включать в себя оценивание прав, включенных в информацию авторизации, в отношении к таковым, сохраненным на диспетчере 108 доверия, для клиента 104.

Диспетчер 108 доверия может запрашивать 308 информацию учетной записи брокера 110 безопасности. Как с информацией учетной записи клиента 104, информация учетной записи брокера 110 безопасности может включать в себя мандат безопасности и информацию авторизации. Мандат безопасности может использоваться для определения, является ли брокер 110 безопасности тем, кого он изображает. Мандат безопасности для брокера 110 безопасности может включать в себя ID брокера безопасности и секрет брокера безопасности. Информация авторизации брокера 110 безопасности может включать в себя права устройств, которые могут указывать устройства 102, на которые брокер 110 безопасности авторизован предоставлять доступ. Диспетчер 108 доверия может определять 310 действительность информации учетной записи брокера безопасности. Определение 310 действительности информации учетной записи брокера 110 безопасности может влечь за собой аутентификацию брокера 110 безопасности. Например, диспетчер 108 доверия может сравнивать мандат безопасности, предоставленный брокером 110 безопасности с объявленным действительным мандатом безопасности для брокера 110 безопасности. Объявленный действительным мандат безопасности может храниться в диспетчере 108 доверия. Конечно, другие способы могут использоваться для аутентификации брокера 110 безопасности. Определение 310 действительности информации учетной записи брокера 110 безопасности также может повлечь за собой оценивание прав устройства, включенных в информацию авторизации, в отношении к таковым, сохраненным на диспетчере 108 доверия, для брокера 110 безопасности, чтобы удостовериться, что он авторизован предоставлять доступ к требуемому устройству 102. Это может включать в себя оценивание прав устройства для брокера 110 безопасности.

Если диспетчер 108 доверия определяет, что информация учетной записи клиента 104 и информация учетной записи брокера 110 безопасности действительны, то диспетчер 108 доверия может давать 312 клиенту 104 доступ к запрошенному устройству 102 через брокера 110 безопасности. Затем брокер 110 безопасности предоставляет 314 клиенту 104 доступ к запрошенному устройству 102.

В некоторых вариантах осуществления клиент 104 может осуществлять ретрансляцию за брокера 110 безопасности. Другими словами, диспетчер 108 доверия может аутентифицировать брокера 110 безопасности на основании информации, которую он принимает через клиента 104, касательно брокера 110 безопасности. Если это происходит, диспетчеру 108 доверия может не быть необходимым принимать мандат безопасности непосредственно от самого брокера 110 безопасности. Кроме того, в других вариантах осуществления клиент 104 может предоставлять свою информацию учетной записи одновременно с тем, как он запрашивает доступ к устройству 102 у диспетчера 108 доверия. Помимо этого, в дополнительных вариантах осуществления вся из требуемой информации (информации о клиенте и информации о брокере безопасности) может пересылаться от клиента 104 диспетчеру 108 доверия одновременно.

Фиг.4 - временная диаграмма 400, иллюстрирующая связь между клиентом 404, диспетчером 408 доверия и брокером 410 безопасности согласно варианту осуществления. Временная диаграмма 400 включает в себя ось 401 времени.

В момент t1 времени клиент 404 запрашивает 405 доступ к устройству 102 у диспетчера 408 доверия. В момент t2 времени диспетчер 408 доверия принимает 425 информацию учетной записи клиента 404. Как обсуждено выше, информация учетной записи клиента 404 может включать в себя мандат безопасности (например, ID клиента, секрет клиента) и информацию авторизации (например, запрошенные права). В ответ диспетчер 408 доверия определяет действительность информации учетной записи клиента 404.

В момент t3 времени диспетчер 408 доверия принимает 445 информацию учетной записи брокера 410 безопасности. В ответ диспетчер 408 доверия определяет действительность информации учетной записи брокера 410 безопасности.

Если диспетчер 408 доверия способен подтвердить информацию учетной записи клиента 404 и информацию учетной записи брокера 410 безопасности, в момент t4 времени диспетчер 408 доверия предоставляет 455 клиенту 404 доступ к брокеру 410 безопасности. В момент t5 времени клиент 404 осуществляет доступ 465 к устройству 102 через брокера 410 безопасности. Как отмечено в связи с фиг.3, альтернативные варианты осуществления предоставляют возможность разным потокам информации, отмеченным на фиг.4, комбинироваться разными способами.

Фиг.5 - временная диаграмма 500, иллюстрирующая связь между клиентом 504, диспетчером 508 доверия и брокером 510 безопасности согласно еще одному варианту осуществления. Временная диаграмма 500 включает в себя ось 501 времени.

В момент t1 времени устройство 102 (не показано на фиг.5) запрашивает 505 доступ к клиенту 504 у диспетчера 508 доверия. Устройство 102 производит этот запрос через брокера 510 безопасности. В альтернативном варианте осуществления брокер 510 безопасности может запрашивать доступ к клиенту 504 без инициации от устройства 102. В момент t2 времени диспетчер 508 доверия принимает 525 информацию учетной записи брокера 510 безопасности. Как обсуждено выше, информация учетной записи брокера 510 безопасности может включать в себя мандат безопасности и информацию авторизации. Мандат безопасности может включать в себя ID брокера безопасности и секрет брокера безопасности. Информация авторизации может включать в себя права устройств, которые могут использоваться диспетчером 508 доверия для определения, может ли доступ к устройству 102 предоставляться клиенту 504 через брокера 510 безопасности. Диспетчер 508 доверия определяет действительность информации учетной записи брокера 510 безопасности. В момент t3 времени диспетчер 508 доверия принимает 545 информацию учетной записи клиента 504. Диспетчер 508 доверия определяет действительность информации учетной записи клиента 504.

Если диспетчер 508 доверия способен подтвердить информацию учетной записи клиента 504 и информацию учетной записи брокера 510 безопасности, в момент t4 времени диспетчер 508 доверия предоставляет 555 брокеру 510 безопасности доступ к клиенту 504. В момент t5 времени брокер 510 безопасности осуществляет доступ 565 к клиенту 504, и устройство 102, которое изначально запрашивало 505 доступ, способно осуществлять доступ к клиенту 504 через брокера 510 безопасности.

Фиг.6 - структурная схема варианта осуществления компонентов, хранимых в диспетчере 608 доверия. Диспетчер 608 доверия может включать в себя базу 620 данных учетных записей брокеров безопасности и базу 622 данных учетных записей клиентов. База 620 данных учетных записей брокеров безопасности может включать в себя мандаты безопасности и информацию авторизации для одного или более брокеров 110 безопасности. База 622 данных учетных записей клиентов может включать в себя мандаты безопасности и информацию авторизации для клиентов 104. Содержимое базы 622 данных учетных записей клиентов и базы 620 данных учетных записей брокеров безопасности ниже будет обсуждено более подробно. Эти базы 620, 622 данных могут использоваться программой 624 аутентификации и авторизации, хранимой в диспетчере 608 доверия, чтобы определять действительность информации учетных записей, которая поставляется диспетчеру 608 доверия. Конечно, диспетчер 608 доверия может быть реализован с программой 624 аутентификации и авторизации на узле, отдельном от баз 620, 622 данных.

Фиг.7 - структурная схема варианта осуществления базы 722 данных учетных записей клиентов, хранимой в диспетчере 108 доверия. База 722 данных учетных записей клиентов может включать в себя информацию 730a, 730b учетных записей клиентов. Информация 730 учетной записи клиента может включать в себя мандаты 732a, 732b безопасности клиентов и информацию 740a, 740b авторизации клиентов. Мандаты 732a, 732b безопасности клиентов могут включать в себя ID 734a, 734b клиентов и секреты 736a, 736b клиентов.

Информация 740 авторизации клиента может включать в себя разрешенные права 742, 744, 746, 748, 750. Разрешенные права 742, 744, 746, 748, 750 могут указывать устройства 102, к которым был дан доступ клиенту 104, и поэтому помечены «правами доступа к устройствам» на фиг.7. Как обсуждено выше, информация 730 учетной записи клиента может использоваться для определения, является ли клиент 104 тем, кого он изображает, и авторизован ли он осуществлять доступ к устройству 102.

Фиг.8 - структурная схема варианта осуществления базы 820 данных учетных записей брокеров безопасности, хранимой в диспетчере 108 доверия. База 820 данных учетных записей брокеров безопасности может включать в себя информацию 850a, 850b учетных записей брокеров безопасности. Информация 850a, 850b учетных записей брокеров безопасности может включать в себя мандаты 852a, 852b безопасности брокеров безопасности и информацию 860a, 860b авторизации брокеров безопасности. Мандаты 852a, 852b безопасности брокеров безопасности могут включать в себя ID 854a, 854b брокеров безопасности и секреты 856a, 856b брокеров безопасности.

Информация 860a, 860b авторизации брокеров безопасности может включать в себя права 862a, 862b, 862c, 862d, 862e устройств. Права 862 устройств могут включать в себя устройства 102, к которым брокер 110 безопасности авторизован предоставлять доступ клиенту 104, и поэтому помечены «правами предоставления устройства» на фиг.8. Как обсуждено выше, информация 850a, 850b учетных записей брокеров безопасности может использоваться для определения, является ли брокер 110 безопасности тем, кого он изображает, и авторизован ли он предоставлять доступ к устройству 102.

Фиг.9 - структурная схема варианта осуществления клиента 904, иллюстрирующая информацию, хранимую на клиенте 904. Клиент 904 может включать в себя мандат 932 безопасности клиента и информацию 940 авторизации клиента. Мандат 932 безопасности клиента может включать в себя ID 934 клиента и секрет 936 клиента. ID 934 клиента и секрет 936 клиента может предусматриваться производителем или может предоставляться установщиком клиента. В качестве альтернативы, ID 934 клиента и секрет 936 клиента могут выбираться пользователем после производства и установки. В качестве альтернативы, еще ID 934 клиента и секрет 936 клиента могут предоставляться пользователем в момент времени, когда клиент инициирует запрос на устройство 102. Информация 940 авторизации клиента может включать в себя права 942a, 942e доступа к устройствам.

Фиг.10 - структурная схема варианта осуществления брокера 1010 безопасности, иллюстрирующая информацию, хранимую в брокере 1010 безопасности. Брокер 1010 безопасности может включать в себя мандат 1052 безопасности брокера безопасности и информацию 1060 авторизации брокера безопасности. Мандат 1052 безопасности брокера безопасности может включать в себя ID 1034 брокера безопасности и секрет 1036 брокера безопасности. Подобно ID 934 клиента и секрету 936 клиента, ID 1034 брокера безопасности и секрет 1036 брокера безопасности могут предусматриваться производителем брокера 1010 безопасности или установщиком. В качестве альтернативы, ID 1034 брокера безопасности и секрет 1036 брокера безопасности могут выбираться пользователем после производства и установки. Информация 1060 авторизации брокера безопасности может включать в себя права 1062a, 1062c, 1062d предоставления устройств. Эти права представляют способность брокера 1010 безопасности представлять соответственные устройства, идентифицированные в правах 1062a, 1062c и 1062d.

Фиг.11 - схема последовательности операций по варианту осуществления способа 1100 для предоставления безопасного доступа к встроенным устройствам 102 с использованием диспетчера 108 доверия и брокера 110 безопасности в сети 106, где способ начинается клиентом 104. В ответ на запрос от клиента 104 на доступ к устройству 102 диспетчер 108 доверия может аутентифицировать 1105 клиента 104. Аутентификация 1105 клиента 104 может влечь за собой прием мандата 932 безопасности клиента. Например, диспетчер 108 доверия может принимать ID 934 клиента и секрет 936 клиента. Диспетчер 108 доверия может сравнивать мандат 932 безопасности клиента с мандатом 732 безопасности клиента, хранимым в базе 622 данных учетных записей клиента диспетчера 108 доверия.

Диспетчер 108 доверия может определять 1115, аутентифицировался л