Система и способ использования гипервизора, чтобы управлять доступом к предоставляемой в аренду вычислительной машине

Иллюстрации

Показать всеИзобретение относится к средствам слежения за арендой времени или подписки предоставляемой вычислительной системы. Техническим результатом является защита от несанкционированных модификаций при предоставлении аренды. В способе и системе приводят в исполнение гипервизор, чтобы управлять доступом к предоставляемой в аренду вычислительной системе. Гипервизор выполняет этапы, которые включают в себя: считывание показателя аренды из энергонезависимой области хранения, сравнение показателя аренды с пределом аренды, разрешение на использование одной или более гостевых операционных систем посредством пользователя вычислительной системы в ответ на попадание показателя аренды в рамки, задаваемые пределом аренды, и запрет на использование гостевых операционных систем посредством пользователя вычислительной системы в ответ на превышение показателем аренды предела аренды. 3 н. и 17 з.п. ф-лы, 14 ил.

Реферат

Родственная заявка

Данная заявка является частичным продолжением (CIP) следующей находящейся одновременно на рассмотрении Патентной заявки (США), по меньшей мере, с одним общим автором изобретения и назначенной тому же правопреемнику: серийный номер 11/612300, зарегистрирована 18 декабря 2006 года и озаглавлена "System and Method for Securely Updating Remaining Time or Subscription Data for a Rental Computer".

Уровень техники

Область техники, к которой относится изобретение

Настоящее изобретение относится к системе и способу, который обновляет данные об оставшемся времени или подписке для предоставляемой в аренду вычислительной машины. Более конкретно, настоящее изобретение связано с системой и способом, который обновляет данные об оставшемся времени или подписке с помощью гипервизора (программа управления операционными системами), который управляет доступом к гостевым операционным системам.

Описание предшествующего уровня техники

При работе с вычислительными машинами некоторые компании (или пользователи) предпочитают покупке лизинг или аренду. Срок лизинга вычислительной машины типично длится от двух до четырех лет. С другой стороны, компания может арендовать вычислительную машину на ежемесячной основе или на основе интенсивности использования. Таким образом, решение о том, следует ли брать в лизинг или аренду вычислительные машины, зачастую зависит от периода времени, в течение которого компания планирует держать взятые в лизинг/аренду вычислительные машины.

С точки зрения пользователей, одна сложная проблема, ассоциативно связанная с лизингом вычислительных машин, состоит в том, чтобы обеспечивать то, что все взятые в лизинг вычислительные машины возвращаются по окончании лизинга вычислительных машин; в противном случае пользователь должен продолжить оплачивать по лизинговой ставке за все взятые в лизинг вычислительные машины, которые не возвращены. С точки зрения арендующей компании, одна сложная проблема, ассоциативно связанная с арендой вычислительных машин, заключается в том, чтобы не допускать осуществление арендаторами несанкционированных изменений предоставляемых в аренду вычислительных машин с тем, чтобы арендаторы не могли использовать предоставляемые в аренду вычислительные машины при этом не оплачивая обязательные арендные платежи.

Настоящая заявка раскрывает способ и устройство для недопущения несанкционированных модификаций в предоставляемых в аренду вычислительных машинах, с тем чтобы было не практичным и/или экономным модифицировать предоставляемые в аренду вычислительные машины для того, чтобы избегать обязательных арендных платежей.

Сущность изобретения

Обнаружено, что вышеупомянутые сложные проблемы разрешаются с помощью системы, способа и вычислительного программного продукта, который приводит в исполнение гипервизор, чтобы управлять доступом к предоставляемой в аренду вычислительной системе. Гипервизор выполняет этапы, которые включают в себя: считывание показателя аренды из энергонезависимой области хранения, сравнение показателя аренды с пределом аренды, разрешение на использование одной или более гостевых операционных систем пользователем вычислительной системы в ответ на попадание показателя аренды в рамки предела аренды и запрет на использование гостевых операционных систем пользователем вычислительной системы в ответ на превышение показателем аренды предела аренды.

В одном варианте осуществления защищенный код BIOS запускается до приведения в исполнение гипервизора. Защищенный код BIOS выполняет этапы, которые включают в себя: проверку достоверности приводимого в исполнение модуля гипервизора, при этом проверка достоверности приводит к результату проверки достоверности; загрузку приводимого в исполнение модуля гипервизора и приведение в исполнение гипервизора в ответ на результат проверки достоверности, указывающий успешную проверку достоверности, и запрет на использование вычислительной системы в ответ на результат проверки достоверности, указывающий неудачную проверку достоверности. В дополнительном варианте осуществления достоверность кода гипервизора проверяется либо посредством расшифровки кода с помощью ключа, доступного для кода BIOS, либо посредством сравнения хеш-данных кода гипервизора с ожидаемым результатом хеш-функции.

В одном варианте осуществления запрет включает в себя этапы, на которых предлагают пользователю приобрести дополнительное время аренды и принимают данные о приобретении от пользователя. Затем гипервизор отправляет принятые данные о приобретении на сервер аренды, который соединен с вычислительной системой посредством вычислительной сети, такой как Интернет. Затем принимается ответ от сервера аренды через вычислительную сеть. Если ответом является сообщение об ошибке (к примеру, недостаточно средств на счете), гипервизор продолжает блокирование вычислительной системы. С другой стороны, в ответ на ответ, указывающий успешную транзакцию, гипервизор обновляет предел аренды, сохраняет обновленный предел аренды в энергонезависимой области хранения, сравнивает показатель аренды с обновленным пределом аренды, разрешает пользователю использовать гостевые операционные системы в ответ на попадание показателя аренды в рамки, задаваемые обновленным пределом аренды, и продолжает блокирование использования гостевых операционных систем в ответ на превышение показателем аренды обновленного предела аренды.

В одном варианте осуществления разрешение дополнительно включает в себя этапы, на которых периодически обновляют показатели аренды посредством сохранения обновленных показателей аренды в энергонезависимой области хранения. Далее гипервизор сравнивает предел аренды с обновленными показателями аренды. Гипервизор продолжает разрешать использование гостевых операционных системы в ответ на попадание обновленного показателя аренды в рамки, задаваемые пределом аренды, тем не менее, если обновленный показатель аренды превышает предел аренды, гипервизор отвечает посредством блокирования использования гостевых операционных систем пользователем.

В одном варианте осуществления разрешение дополнительно включает в себя этапы, на которых перехватывают действия, запрошенные гостевыми операционными системами. Действия, которые пытаются модифицировать данные об аренде, сохраняемые гипервизором, идентифицируются и отклоняются гипервизором.

В дополнительном варианте осуществления вычислительная система включает в себя доверенный платформенный модуль (TPM), который включает в себя энергонезависимое ОЗУ. В этом варианте осуществления предел аренды и показатель аренды сохраняются в энергонезависимом ОЗУ TPM.

Выше приведена сущность, и она, таким образом, при необходимости содержит упрощения, обобщения и опускание подробностей; следовательно, специалисты в данной области техники должны принимать во внимание, что сущность является просто иллюстративной и не предназначена для того, чтобы быть ограниченной каким-либо образом. Другие аспекты, изобретаемые признаки и преимущества настоящего изобретения, заданные исключительно посредством формулы изобретения, должны стать очевидными из неограничивающего подробного описания, излагаемого ниже.

Краткое описание чертежей

Настоящее изобретение может быть лучше понимаемо, а его различные объекты, признаки и преимущества очевидны специалистам в данной области техники посредством ссылки на прилагаемые чертежи, на которых:

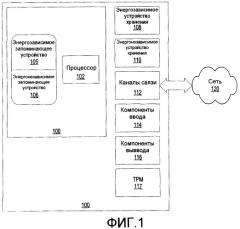

фиг.1 - это блок-схема предоставляемой в аренду вычислительной системы, посредством которой реализуется предпочтительный вариант осуществления настоящего изобретения;

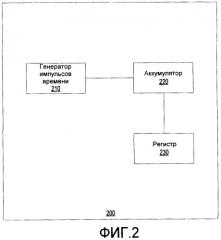

фиг.2 - это блок-схема устройства недопущения несанкционированных модификаций в предоставляемые в аренду вычислительные системы в соответствии с предпочтительным вариантом осуществления настоящего изобретения;

фиг.3 - это высокоуровневая логическая блок-схема последовательности операций способа задания защищенного времени/дня, чтобы предотвращать несанкционированные модификации в предоставляемые в аренду вычислительные системы, в соответствии с предпочтительным вариантом осуществления настоящего изобретения;

фиг.4 - это высокоуровневая логическая блок-схема последовательности операций способа предотвращения внесения несанкционированных модификаций в предоставляемые в аренду вычислительные системы в соответствии с предпочтительным вариантом осуществления настоящего изобретения;

фиг.5 - это блок-схема последовательности операций способа, иллюстрирующая этапы, выполняемые посредством карты времени-дня при обновлении данных арендной подписки;

фиг.6 - это блок-схема последовательности операций способа, иллюстрирующая этапы, осуществляемые посредством защищенной процедуры BIOS, чтобы активировать правила подписки;

фиг.7 - это блок-схема последовательности операций способа, иллюстрирующая этапы, осуществляемые для того, чтобы приобрести дополнительное время аренды;

фиг.8 - это блок-схема последовательности операций способа, иллюстрирующая дополнительные этапы, осуществляемые в ходе приобретения и обновления дополнительного времени аренды;

фиг.9 - это схема, иллюстрирующая компоненты, используемые в предоставляемой в аренду вычислительной системе;

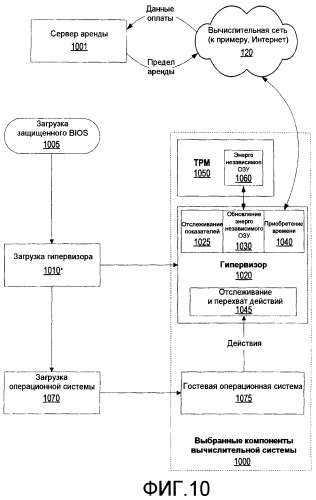

фиг.10 - это схема, иллюстрирующая высокоуровневую блок-схему последовательности операций способа и системные компоненты, используемые при управлении предоставляемой в аренду вычислительной системой с помощью гипервизора;

фиг.11 - это блок-схема последовательности операций способа, иллюстрирующая этапы, выполняемые посредством защищенного BIOS, чтобы проверять достоверность приводимого в исполнение кода гипервизора и приводить в исполнение гипервизор на основе проверки достоверности;

фиг.12 - это блок-схема последовательности операций способа, иллюстрирующая этапы, осуществляемые посредством гипервизора, чтобы отслеживать действия, выполняемые гостевыми операционными системами, и обновлять показатели аренды при необходимости;

фиг.13 - это блок-схема последовательности операций способа, иллюстрирующая этапы, осуществляемые посредством гипервизора, чтобы приобретать дополнительное время и обновлять пределы аренды; и

фиг.14 - это блок-схема системы обработки данных, в которой могут быть реализованы способы, описанные в данном документе.

Подробное описание изобретения

Нижеприведенное пояснение предназначено для того, чтобы предоставить подробное описание примера изобретения, и не должно рассматриваться как ограничивающее само изобретение. Наоборот, любое число вариаций может попадать в рамки области применения изобретения, которое задано в прилагаемой формуле изобретения.

Ссылаясь теперь на чертежи, и в частности на фиг.1, проиллюстрирована блок-схема предоставляемой в аренду вычислительной системы, в которой содержится предпочтительный вариант осуществления настоящего изобретения. Как показано, предоставляемая в аренду вычислительная система 100 включает в себя процессор 102 и запоминающее устройство 104. Запоминающее устройство 104 включает в себя энергозависимое запоминающее устройство 105 (такое как оперативное запоминающее устройство) и энергонезависимое запоминающее устройство 106 (такое как постоянное запоминающее устройство). Предоставляемая в аренду вычислительная система 100 также содержит съемные устройства 108 хранения, такие как компакт-диски, оптические диски, магнитные ленты и т.д., а также стационарные устройства 110 хранения, такие как жесткие диски. Помимо этого предоставляемая в аренду вычислительная система 100 может содержать каналы 112 связи для предоставления связи с другими системами по вычислительной сети 120. Предоставляемая в аренду вычислительная система 100 также может иметь компоненты 114 ввода, такие как клавиатура, мышь и т.д., и компоненты 116 вывода, такие как дисплеи, громкоговорители, принтеры и т.д.

Доверенный платформенный модуль (TPM) 117 включен в предоставляемую в аренду вычислительную систему 100, чтобы предоставлять защищенное формирование криптографических ключей, и ограничивает использование этих ключей для подписки/проверки или шифрования/расшифровки, как известно специалистам в данной области техники. TPM 117 может быть использован для того, чтобы обеспечить защищенное хранение данных, используемых для того, чтобы получать доступ к операционной системе предоставляемой в аренду вычислительной системы 100.

Ссылаясь теперь на фиг.2, проиллюстрирована блок-схема устройства недопущения внесения несанкционированных модификаций в предоставляемые в аренду вычислительные системы в соответствии с предпочтительным вариантом осуществления настоящего изобретения. Как показано, карта 200 времени-дня включает в себя генератор 210 импульсов времени и аккумулятор 220. Карта 210 времени-дня также включает в себя регистр 230 и счетчик 240. Регистр 230 используется для того, чтобы указывать то, снят аккумулятор 220 и/или его питание закончилось либо нет. Например, бит в регистре 230 может быть заблокирован в ответ на снятие аккумулятора 220 или полное окончание питания аккумулятора 220. Предпочтительно, карта 210 времени-дня должна быть вставлена в одно из гнезд памяти, например гнезда памяти SIMM или DIMM, на материнской плате предоставляемой в аренду вычислительной системы, такой как предоставляемая в аренду вычислительная система 100 по фиг.1. После этого доступ к генератору 210 импульсов времени может быть осуществлен посредством шины, соединенной с предоставляемой в аренду вычислительной системой. Время и день карты 210 времени-дня первоначально задаются в ходе изготовления предоставляемой в аренду вычислительной системы.

Ссылаясь теперь на фиг.3, проиллюстрирована высокоуровневая логическая блок-схема последовательности операций способа задания защищенного значения времени/дня, чтобы предотвращать внесение несанкционированных модификаций в предоставляемые в аренду вычислительные системы, в соответствии с предпочтительным вариантом осуществления настоящего изобретения. В ходе процедуры самотестирования при включении питания (POST) базовая система ввода-вывода (BIOS) определяет, имеется ли карта времени-дня, такая как карта 210 времени-дня фиг.2, в предоставляемой в аренду вычислительной системе, как показано на этапе 310. Это достигается посредством проверки микросхемы счетчика, которая имеет регистры для хранения определенных адресов с корректной информацией, которая привязывается к BIOS во время изготовления, т.е. карта времени-дня действительна только в одной предоставляемой в аренду вычислительной системе. Другими словами, карта времени-дня не может переставляться из одной предоставляемой в аренду вычислительной системы в другую.

Если карта времени-дня имеется, то выполняется еще одно определение в отношении того, привязана ли карта времени-дня к предоставляемой в аренду вычислительной машине, как проиллюстрировано на этапе 315. Привязка - это простой закрытый/открытый ключ, использующий TPM. Если карта времени-дня вынута из предоставляемой в аренду вычислительной системы, BIOS не загружается, тем самым делая предоставляемую в аренду вычислительную систему неработающей. Если карта времени-дня привязана к предоставляемой в аренду вычислительной машине, выполняется еще одно определение того, был ли снят аккумулятор на карте времени-дня, как показано на этапе 320. Если аккумулятор на карте времени-дня не снят, BIOS считывает информацию времени/даты из генератора реального времени на карте времени-дня, как показано на этапе 325.

Если карта времени-дня отсутствует, или если карта времени-дня не привязана к предоставляемой в аренду вычислительной системе, или если аккумулятор на карте времени-дня снят либо закончилось электропитание, POST прекращает отображать сообщение об ошибке, и предоставляемая в аренду вычислительная система не продолжает загрузку, как показано на этапе 330.

Информация времени/даты из генератора реального времени карты 5 времени-дня сравнивается с текущим защищенным значением времени/даты, сохраненным в защищенной области хранения в ходе последнего отключения питания (или заводским значением при первом включении питания). Выполняется определение в отношении того, является ли информация времени/даты из генератора реального времени меньше текущего защищенного значения времени/даты, как показано на этапе 335. Если информация времени/дня меньше текущего защищенного значения времени/даты, то BIOS получает новое защищенное значение времени/даты по сети, и новое защищенное значение времени/даты из сети становится текущим защищенным значением времени/даты, как показано на этапе 345. Если информация времени/дня не меньше текущего защищенного значения времени/даты, то значение времени/даты окончания аренды защищенно считывается из защищенной области хранения, как показано на этапе 345.

Далее выполняется определение в отношении того, меньше ли текущее защищенное значение времени/даты значения времени/даты окончания аренды, как показано на этапе 350. Если текущее защищенное значение времени/даты не меньше значения времени/даты окончания аренды, арендатору предлагается купить дополнительное время аренды на предоставляемой в аренду вычислительной машине (посредством защищенной процедуры покупки из BIOS), как проиллюстрировано на этапе 355. После того как дополнительное время аренды приобретено арендатором, значение времени/даты окончания аренды, сохраненное в защищенной области хранения, защищенно обновляется, как показано на этапе 360, и процесс переходит к этапу 345.

В противном случае, если защищенное значение времени/даты меньше значения времени/даты окончания аренды, предоставляемая в аренду вычислительная система продолжает загружаться, как показано на этапе 370.

Ссылаясь теперь на фиг.4, проиллюстрирована высокоуровневая логическая блок-схема последовательности операций способа предотвращения несанкционированных модификаций в предоставляемые в аренду вычислительные системы в соответствии с предпочтительным вариантом осуществления настоящего изобретения. Поскольку SMI BIOS всегда выполняется каждые x единиц времени, SMI BIOS может быть использован для того, чтобы определять то, является ли текущее защищенное значение времени/даты меньше значения времени/даты окончания аренды, на регулярной основе, как показано на этапе 410. Если текущее защищенное значение времени/даты не меньше значения времени/даты окончания аренды, арендатору предлагается купить дополнительное время аренды на предоставляемой в аренду вычислительной машине, как показано на этапе 420. После того как дополнительное время аренды приобретено арендатором, значение времени/даты окончания защищенно обновляется, как показано на этапе 430, и процесс возвращается к этапу 410.

Если текущее защищенное значение времени/даты меньше значения 10 времени/даты окончания аренды, выполняется еще одно определение в отношении того, попадает ли текущее защищенное значение времени/даты в окно значения времени/даты окончания аренды, как показано на этапе 440. Размер окна управляется политиками. Например, окно может составлять три дня от значения времени/даты окончания. Если текущее защищенное значение времени/даты попадает в окно, арендатор предупреждается о том, что вскоре должна быть приобретена дополнительная аренда, и арендатору предлагается вариант приобрести дополнительное арендное время, как показано на этапе 450. Если текущее защищенное значение времени/даты не попадает в окно, процесс возвращается к этапу 410.

Как описано, настоящее изобретение предоставляет способ и устройство для недопущения несанкционированных модификаций в предоставляемые в аренду вычислительные системы. Настоящее изобретение использует карту времени-дня и защищенный BIOS для того, чтобы предотвратить все несанкционированные манипуляции с предоставляемой в аренду вычислительной системой. С помощью карты времени-дня арендатору невозможно модифицировать дату на предоставляемой в аренду вычислительной системе. По сути, арендатор не может подделать количество оставшегося времени использования на предоставляемой в аренду вычислительной системе.

Фиг.5 - это блок-схема последовательности операций способа, иллюстрирующая этапы, выполняемые посредством карты времени-дня при обновлении данных арендной подписки. Обработка начинается на этапе 500, после чего на этапе 510 обработка ожидает в течение периода времени (к примеру, одной минуты и т.д.) до определения того, истек ли период времени аренды (этап 520 принятия решения), посредством сравнения текущего значения времени-дна со значением времени-дня окончания, приобретенным пользователем. Если период аренды не истек, то этап 520 принятия решения переходит к ветви 522 "нет", которая возвращается в начало к этапу 510, и этот цикл продолжается до тех пор, пока количество приобретенного арендного времени не истечет. В одном варианте осуществления, используя отдельную процедуру, показанную на фиг.7 и 8, пользователь может периодически приобретать дополнительное арендное время до того, как арендное время истечет.

Если сравнение текущего значения времени-дня со значением времени-дня окончания показывает, что приобретенный арендный период истек, то этап 520 принятия решения переходит к ветви 524 "да". На этапе 530 при необходимости пользователю может быть предоставлен период времени, например 15 минут, чтобы приобрести дополнительное арендное время до перезагрузки системы с помощью защищенной операционной системы. Помимо этого, пользователю может отображаться предупреждение, запрашивающее пользователя приобрести дополнительное время, или вычислительная система перезагружается и загружает защищенную операционную систему. На этапе 540 заранее определенная область памяти, например защищенный почтовый ящик, проверяется на наличие ответа от сервера аренды. В одном варианте осуществления заранее определенная область памяти используется для того, чтобы сохранять зашифрованный ответ по аренде, чтобы не допускать взлом пользователем ответа и скрытное добавление им дополнительного времени аренды без оплаты. Ответ сервера аренды может быть сохранен в заранее определенной области памяти в результате предупреждения, выдаваемого пользователю, на этапе 530.

Выполняется определение в отношении того, приобрел ли пользователь дополнительное время аренды (этап 550 принятия решения). Если пользователь приобрел дополнительное время аренды, то этап 550 принятия решения переходит к ветви 555 "да", после чего на этапе 560 зашифрованное количество дополнительного времени, которое сохранено в заранее определенной области памяти, расшифровывается с помощью одного или более ключей шифрования, сохраненных в энергонезависимом запоминающем устройстве модуля времени-дня. В одном варианте осуществления ключи шифрования на карте времени-дня включают в себя закрытый ключ, назначенный карте времени-дня, и открытый ключ, назначенный серверу аренды. Данные, сохраненные в заранее определенной области памяти, зашифрованы с помощью открытого ключа модуля времени-дня, а также закрытого ключа сервера аренды. С помощью асинхронных ключей зашифрованное значение затем расшифровывается с помощью закрытого ключа модуля времени-дня и открытого ключа сервера аренды. На этапе 570 значение времени-дня окончания аренды обновляется на основе приобретенного количества дополнительного времени, и обновленное значение времени-дня окончания сохраняется в защищенной области хранения. В одном варианте осуществления значение времени-дня окончания сохраняется в энергонезависимой области хранения модуля времени-дня. В другом варианте осуществления значение времени-дня окончания зашифровывается и сохраняется в основной энергонезависимой области хранения вычислительной системы (к примеру, на жестком диске вычислительной системы). Затем процесс обработки возвращается обратно, чтобы определить то, имеется ли сейчас достаточное время аренды, посредством сравнения обновленного значения времени-дня с текущим значением времени-дня. Если приобретено достаточно времени, то этап 520 принятия решения выполняется, чтобы вернуться обратно к этапу 510, пока приобретенное время аренды не будет исчерпано. С другой стороны, если пользователь не приобрел достаточно времени аренды, то этап 520 принятия решения должен снова перейти к ветви 524 "да" и запросить, чтобы пользователь приобрел дополнительное время аренды.

Возвращаясь к этапу 550 принятия решения, если пользователь не приобретает дополнительное время аренды, то этап 550 принятия решения переходит к ветви 572 "нет", после чего на этапе 572 флаг защищенной операционной системы устанавливается в энергонезависимом (к примеру, CMOS) запоминающем устройстве 580. В ходе заранее заданного процесса 590 принудительно инициируется перезагрузка системы (смотрите фиг.6 и соответствующий текст для получения подробных сведений по обработке). Поскольку флаг защищенной операционной системы установлен, то вычислительная система, когда перезагружена, загружает защищенную операционную систему. Эта защищенная операционная система предоставляет ограниченный объем функциональности, главным образом ограниченный функциями, используемыми для того, чтобы приобретать дополнительное время аренды.

Фиг.6 - это блок-схема последовательности операций способа, иллюстрирующая этапы, осуществляемые посредством защищенной процедуры BIOS, чтобы активировать правила подписки. Обработка начинается на этапе 600, когда вычислительная система перезагружается или включается. На этапе 610 процедуры BIOS считывает флаг защищенной операционной системы из энергонезависимой области 580 хранения. Если, возможно, флаг защищенной операционной системы установлен, когда процедура модуля времени-дня аренды обнаружила, что приобретенное время аренды истекло (смотрите этап 575 на фиг.5), ссылаясь на фиг.6, выполняется определение того, задан ли флаг защищенной операционной системы (этап 620 принятия решения). Если флаг защищенной операционной системы не установлен (или снят), то этап 620 принятия решения переходит к ветви 625 "нет", и на этапе 630 процедура BIOS продолжает загрузку незащищенной операционной системы. В персональном вычислительном окружении примеры незащищенных операционных систем включают в себя операционные системы Microsoft Windows™, операционные системы Linux™, операционные системы UNIX или AIX, операционную систему Apple Macintosh (к примеру, Mac OS X). При использовании в данном документе незащищенная операционная система не относится к операционной системе, которая устойчива к злоумышленному коду, такому как вирусы, а вместо этого относится к тому, разрешено ли пользователю устанавливать, загружать и приводить в исполнение множество программ. Следовательно, при использовании в данном документе "защищенная операционная система" относится к операционной системе, которая ограничивает действия, которые могут быть выполнены с помощью вычислительной системы, посредством ограничения программных приложений, которые могут быть приведены в исполнение, когда вычислительная система работает под управлением защищенной операционной системы. В предоставляемом в аренду вычислительном окружении действия, которые разрешено приводить в исполнение пользователю, когда вычислительная система работает под управлением защищенной операционной системы, - это приложение(-я), которое установлено для того, чтобы предоставить возможность пользователю приобретать дополнительное арендное время. Когда дополнительное арендное время приобретено, как можно видеть на этапах 640-690 по фиг.6, вычислительная система перегружается, с тем чтобы (если достаточное арендное время приобретено) вычислительная система перезагружалась и загружала незащищенную операционную систему. В предоставляемом в аренду мобильном телефоне незащищенная операционная система позволяет пользователю использовать мобильный телефон в обычном режиме, тогда как защищенная операционная система должна ограничивать пользователя телефона действиями, используемыми для того, чтобы приобретать дополнительное арендное время (к примеру, набирать заранее заданный телефонный номер, чтобы приобретать время, подключать мобильный телефон к вычислительной сети, в которой дополнительное время может быть приобретено, и т.д.). В развлекательном окружении, таком как мобильный музыкальный проигрыватель (к примеру, MP3-проигрыватель, iPod™ и т.д.), защищенная операционная система должна ограничивать пользователя действиями, используемыми для того, чтобы приобретать дополнительное время, и не разрешать обычную работу устройства, тогда как незащищенная операционная система разрешает обычную работу устройства (к примеру, воспроизведение музыки и т.д.).

Возвращаясь к этапу 620 принятия решений, если флаг защищенной операционной системы задан, то этап 620 принятия решения переходит к ветви 635 "да", после чего на этапе 640 посредством вычислительной системы загружается защищенная операционная система, ограничивая действия пользователя действиями, относящимися к приобретению дополнительного арендного времени для вычислительной системы. В ходе заранее заданного процесса 650 пользователь приобретает дополнительное арендное время, при этом приводя в исполнение защищенную операционную систему (смотрите фиг.7 и соответствующий текст для получения сведений об обработке). Далее выполняется определение в отношении того, приобрел ли пользователь достаточно времени для того, чтобы продолжить использование предоставляемой в аренду вычислительной системы (этап 660 принятия решения). Если не приобретено достаточно времени, то этап 660 принятия решения переходит к ветви 665 "нет", после чего на этапе 670 электропитание предоставляемой в аренду вычислительной системы отключается. Отметим, что если пользователь пытается снова включить питание, флаг защищенной операционной системы по-прежнему установлен так, что система будет приводить в исполнение этапы, показанные на фиг.6, и продолжит переходить к ветви 635 "да" из этапа 620 принятия решения, пока не будет приобретено достаточного арендного времени. Возвращаясь к этапу 660 принятия решения, если пользователь приобрел достаточно арендного времени, чтобы продолжить использование вычислительной системы, то этап 660 принятия решения переходит к ветви 675 "да", после чего на этапе 680 флаг защищенной операционной системы снимается в энергонезависимом запоминающем устройстве 580, и вычислительная система перегружается на этапе 690. Отметим, что поскольку флаг защищенной операционной системы снят, когда вычислительная система перегружается, и этапы, показанные на фиг.6, повторно приводятся в исполнение, этап 620 принятия решения переходит к ветви 625 "нет", и начинается обычная работа вычислительной системы, когда загружена незащищенная операционная система.

Фиг.7 - это блок-схема последовательности операций способа, иллюстрирующая этапы, осуществляемые для того, чтобы приобрести дополнительное время аренды. Операции, выполняемые в предоставляемой в аренду вычислительной системе, начинаются на этапе 700, тогда как операции, выполняемые в веб-сервере аренды, начинаются на этапе 701. На этапе 705 предоставляемая в аренду вычислительная система запрашивает защищенное соединение с веб-сервером аренды с помощью такого протокола, как протокол защищенных сокетов (SSL) или другой защищенный протокол связи. На этапе 710 веб-сервер аренды принимает запрос и устанавливает защищенное соединение с предоставляемой в аренду вычислительной системой. Возвращаясь к обработке, выполняемой посредством предоставляемой в аренду вычислительной системы, на этапе 715 идентификационные данные предоставляемой в аренду вычислительной системы зашифровываются (к примеру, с помощью зашифрованного протокола связи, отдельно используя общий ключ, используя открытый ключ, соответствующий веб-серверу аренды, и т.д.). В одном варианте осуществления информация ключа шифрования, используемая для того, чтобы шифровать данные, хранится в модуле времени-дня. На этапе 720 идентификационные данные предоставляемой в аренду вычислительной системы передаются в веб-сервер аренды.

Обращаясь снова к обработке веб-сервера аренды, на этапе 725 веб-сервер аренды принимает и расшифровывает идентификационные данные предоставляемой в аренду вычислительной системы, и на этапе 730 информация учетной записи арендатора извлекается из хранилища 740 информации учетных записей. На этапе 745 веб-сервер аренды использует информацию учетных данных для того, чтобы создать веб-страницу обновления учетной записи, которая включает в себя сведения о предоставляемой в аренду вычислительной системе, включающие в себя оставшееся количество времени аренды, а также стоимость для приобретения дополнительного времени аренды. Эта веб-страница возвращается в предоставляемую в аренду вычислительную систему. На этапе 750 веб-страница обновления учетной записи принимается в предоставляемой в аренду вычислительной системе и отображается пользователю. В ходе заранее заданных процессов 760 и 770 предоставляемая в аренду вычислительная система и веб-сервер аренды, соответственно, выполняют действия, чтобы обрабатывать оплату дополнительного времени аренды, а веб-сервер аренды обновляет информацию учетной записи арендатора, чтобы отразить дополнительное время, которое приобретено. Смотрите фиг.8 и соответствующий текст для получения сведений, относящихся к этапам, используемым для того, чтобы обрабатывать платежи и обновлять информацию учетной записи арендатора. На этапах 775 и 785 предоставляемая в аренду вычислительная система и веб-сервер аренды, соответственно, завершают защищенное соединение, а на этапах 780 и 790, соответственно, обработка, используемая для того, чтобы приобретать дополнительное время аренды, завершается.

Фиг.8 - это блок-схема последовательности операций способа, иллюстрирующая дополнительные этапы, осуществляемые в ходе приобретения и обновления дополнительного времени аренды. Этапы, выполняемые посредством предоставляемой в аренду вычислительной системы, показаны начиная с 800, тогда как этапы, выполняемые посредством веб-сервера аренды, показаны начиная с 801. На этапе 805 пользователь предоставляемой в аренду вычислительной системы вводит запрос на дополнительное время аренды и предоставляет данные для оплаты (к примеру, номер и сопутствующие сведения о кредитной или дебетовой карте и т.д.), и эта информация отправляется в веб-сервер аренды.

На этапе 810 веб-сервер аренды принимает запрос на дополнительное время аренды и данные оплаты. На этапе 815 веб-сервер аренды проверяет достоверность данных оплаты (к примеру, проверяет данные кредитной/дебетовой карты на предмет достаточности кредита/средств и т.д.). Выполняется определение в отношении того, была ли подтверждена достоверность информации оплаты (этап 820 принятия решения). Если достоверность информации оплаты не подтверждена, этап 820 принятия решения переходит к ветви 822 "нет", после чего на этапе 825 сообщение об ошибке возвращается в предоставляемую в аренду вычислительную систему, и обработка возвращается в вызывающую процедуру (смотрите фиг.7) на этапе 830. С другой стороны, если достоверность оплаты проверена, то этап 820 принятия решения переходит к ветви 832 "да", после чего на этапе 835 информация учетной записи арендатора обновляется и сохраняется в хранилище 740 информации учетной записи. На этапе 840 данные времени, которые включают в себя количество дополнительного времени, приобретенного арендатором, шифруются с помощью закрытого ключа веб-сервера аренды и открытого ключа предоставляемой в аренду вычислительной системы. На этапе 850 зашифрованные данные времени отправляются обратно в предоставляемую в аренду вычислительную систему. Далее, обработка, выполняемая веб-сервером аренды, возвращается в вызывающую процедуру на этапе 855 (смотрите фиг.7).

Снова обращаясь к обработке, выполняемой предоставляемой в аренду вычислительной системой, на этапе 860 предоставляемая в аренду вычислительная система принимает ответ от веб-сервера аренды в ответ на запрос дополнительного аре