Способ централизованных автоматизированных настройки, контроля и анализа безопасности информационных систем и система для его осуществления

Иллюстрации

Показать всеИзобретение относится к информационным системам и может быть использовано для управления информационной безопасностью, осуществляемого в автоматизированном режиме. Изобретение позволяет повысить эффективность обеспечения информационной безопасности и улучшить управляемость информационных систем. Изобретение предусматривает формирование типовых шаблонов и политик безопасности; выявление противоречий правил политик безопасности; настройку и фиксацию конфигурационных параметров безопасности в соответствии с заданными требованиями безопасности; контроль и анализ выполнения требований безопасности; выявление и описание связанных с конфигурационными параметрами нарушений безопасности и их составов; формирование инструкций по их устранению, устранение выявленных нарушений путем настройки конфигурационных параметров безопасности. При этом централизация, автоматизация и удаленное выполнение указанных процедур позволяет упростить процессы внедрения и мониторинга безопасности информационных систем, повысить результативность выявления и устранения ошибок администрирования, сократить ресурсо- и трудозатраты на поддержание информационной безопасности. 2 н. и 12 з.п. ф-лы, 3 ил.

Реферат

Изобретение относится к вычислительной технике, а именно к информационным системам, и может быть использовано для управления информационной безопасностью, осуществляемого в автоматизированном режиме путем централизованной настройки значений конфигурационных параметров безопасности операционных сред информационных систем; удаленной фиксации значений конфигурационных параметров безопасности операционных сред информационных систем; автоматического контроля и анализа безопасности текущей или предварительно зафиксированных системных конфигураций и выявления составов нарушений безопасности, вызванных ошибками, допущенными при администрировании; а также удаленного устранения выявленных нарушений безопасности.

Известны системы обеспечения информационной безопасности, например, WO 02097587, G06F, опубл. 2002-12-05; US 2005246776, H04L 9/00; G06F 11/30; G06F 12/14; H04L 9/32, опубл. 2005-11-03; ЕР 1784703, G06F 1/00; H04L 12/26; H04L 29/06, опубл. 2007-05-16; GB 2440697, G06F 21/00, опубл. 2008-02-06. Система, описанная в заявке WO 02097587, в своем составе содержит набор модулей сбора системных параметров, модуль проверки безопасности, а также совокупность блоков вывода информации, сетевого взаимодействия, управления компонентами и обеспечения безопасности системы.

Недостатки перечисленных систем заключаются в том, что ими выполняются только фиксированные проверки системных параметров, что делает невозможным контроль выполнения требований политик информационной безопасности. Кроме того, решения, представленные в этих патентах, основаны на принципе перебора фиксированного набора объектов и системных параметров. При этом не используются какие-либо аналитические модели или методы, вследствие чего не учитывается влияние косвенных зависимостей параметров на безопасность информационных систем, и, как следствие, не выявляются и не устраняются причины обнаруживаемых нарушений безопасности.

В основу изобретения положена задача создания способа централизованных автоматизированных настройки, контроля и анализа безопасности информационных систем и системы для его осуществления, которые предусматривают создание и редактирование типовых шаблонов безопасности; создание и редактирование политик безопасности; выявление противоречий правил разграничения доступа, составляющих политики безопасности; взаимодействие с программными средствами контроля и управления доступом операционной среды информационной системы; настройку и фиксацию конфигурационных параметров безопасности в соответствии с требованиями безопасности (типовыми шаблонами безопасности, построенными на основе рекомендаций по безопасной настройке операционной среды информационной системы; правилами разграничения доступа политик безопасности; зафиксированными (шаблонными) безопасными состояниями операционной среды информационной системы; правилами эффективного администрирования систем); контроль и анализ соответствия действующих и зафиксированных конфигурационных параметров безопасности требованиям безопасности (типовым шаблонам безопасности, построенным на основе рекомендаций по безопасной настройке операционной среды информационной системы; правилам разграничения доступа политик безопасности; зафиксированным (шаблонным) безопасным состояниям операционной среды информационной системы; правилам эффективного администрирования систем); выявление связанных с конфигурационными параметрами нарушений безопасности (отклонений от типовых шаблонов безопасности; ошибок администрирования системных и пользовательских программ и ресурсов, допущенных при реализации политик безопасности; отклонений от зафиксированных (шаблонных) безопасных состояний операционной среды информационной системы; проблем управления системой, заключающихся в неэффективном администрировании системы); определение конфигурационных параметров и их значений, составляющих каждое выявленное нарушение безопасности; формирование описаний выявленных нарушений безопасности и инструкций по их устранению; устранение выявленных нарушений путем настройки конфигурационных параметров безопасности в соответствии с сформированными инструкциями, что за счет централизации, автоматизации и удаленного выполнения процедур настройки, фиксации, контроля и анализа конфигурационных параметров безопасности позволяет значительно упростить процессы внедрения и мониторинга безопасности информационных систем, повысить результативность выявления и устранения ошибок администрирования, сократить ресурсо- и трудозатраты на поддержание информационной безопасности и тем самым повысить эффективность обеспечения информационной безопасности и улучшить управляемость информационных систем.

Решение этой задачи обеспечивается тем, что в способе централизованных автоматизированных настройки, контроля и анализа безопасности информационных систем создают типовой шаблон безопасности на основании рекомендаций по безопасной базовой настройке операционной среды информационной системы;

создают политику безопасности на основании требований безопасности, составляющих правила разграничения доступа субъектов к объектам;

при этом из каждой рекомендации, составляющей типовой шаблон безопасности, формируют критерий безопасности системы, представляемый в виде кортежей "Состав конфигурационных параметров безопасности" или "Значение конфигурационного параметра безопасности", описывающих условия, при соблюдении которых система является безопасной;

при этом из каждого правила разграничения доступа, составляющего политику безопасности, формируют критерий безопасности системы, представляемый в виде кортежа "Субъект-объект-уровень доступа", описывающего условие, при соблюдении которого система является безопасной;

в правилах разграничения доступа созданной политики безопасности производят поиск противоречий в указанных уровнях доступа субъектов к объектам с учетом иерархической структуры субъектов (отношений "группы пользователей - пользователи") и иерархической структуры объектов (отношений "контейнеры ресурсов - ресурсы") и в случае их обнаружения противоречий формируют описание противоречий, допущенных при задании правил разграничения доступа субъектов к объектам на разных уровнях иерархии субъектов и объектов, и производят коррекцию правил разграничения доступа соответствующей политики безопасности, исключая противоречивые правила или внося изменения в существующие правила и повторяя данную процедуру для всех правил до полного исключения противоречий;

из множества созданных типовых шаблонов и политик безопасности выбирают шаблон или политику, по которым должна быть выполнена настройка конфигурационных параметров безопасности, или на соответствие которым должны контролироваться конфигурационные параметры безопасности, или должна быть проанализирована безопасность системы;

при выполнении настройки конфигурационных параметров безопасности взаимодействуют с программными средствами контроля и управления доступом операционной среды информационной системы, выполняют установку значений конфигурационных параметров безопасности в соответствии с выбранным типовым шаблоном или политикой безопасности и составляют отчет о настройке безопасности, содержащий сведения об изменяемых конфигурационных параметрах безопасности и о результатах установки их значений;

при выполнении контроля или анализа конфигурационных параметров безопасности взаимодействуют со штатными программными средствами контроля и управления доступом операционной среды информационной системы и фиксируют состав и действующие значения текущих конфигурационных параметров безопасности, формируя зафиксированное состояние безопасности информационной системы;

из множества зафиксированных состояний безопасности информационной системы выбирают состояние, на котором должны быть проконтролированы конфигурационные параметры безопасности или должна быть проанализирована безопасность системы;

на текущем или выбранном зафиксированном состоянии безопасности информационной системы контролируют и анализируют выполнение требований безопасности: типовых шаблонов безопасности, построенных на основе рекомендаций по безопасной настройке операционной среды информационной системы; правил разграничения доступа политик безопасности;

зафиксированных (шаблонных) безопасных состояний операционной среды информационной системы; правил эффективного администрирования систем;

при этом в случае осуществления контроля соответствия конфигурационных параметров безопасности требованиям безопасности в части соблюдения критериев, представляемых в типовом шаблоне безопасности в виде кортежей "Состав конфигурационных параметров безопасности", если выбрано текущее состояние, то взаимодействуют со штатными программными средствами контроля и управления доступом операционной среды информационной системы, фиксируют состав текущих конфигурационных параметров безопасности, или, если выбрано ранее зафиксированное состояние, то извлекают из него состав зафиксированных конфигурационных параметров безопасности, и затем сравнивают множества зафиксированных конфигурационных параметров безопасности с указанными в выбранном шаблоне безопасности, выявляют их различия и по результатам сравнения составляют отчет о контроле безопасности, содержащий описание выявленных отклонений от типового шаблона безопасности по составу конфигурационных параметров безопасности и инструкции по изменению состава конфигурационных параметров безопасности для устранения выявленных отклонений;

при этом в случае осуществления контроля соответствия конфигурационных параметров безопасности требованиям безопасности в части соблюдения критериев, представляемых в типовом шаблоне безопасности в виде кортежей "Значение конфигурационного параметра безопасности", если выбрано текущее состояние, то взаимодействуют со штатными программными средствами контроля и управления доступом операционной среды информационной системы, фиксируют состав и значения текущих конфигурационных параметров безопасности, или, если выбрано ранее зафиксированное состояние, то извлекают из него состав и значения зафиксированных конфигурационных параметров безопасности, и затем сравнивают множества зафиксированных конфигурационных параметров безопасности с указанными в выбранном шаблоне безопасности, сравнивают для подтвержденных конфигурационных параметров, указанных в выбранном типовом шаблоне безопасности и зафиксированных в системе, множества значений конфигурационных параметров безопасности с указанными в выбранном шаблоне или в политике безопасности, выявляют их различия и составляют отчет о контроле безопасности, содержащий описание выявленных отклонений от типового шаблона безопасности по составу и значениям конфигурационных параметров безопасности и инструкции по изменению состава и значений конфигурационных параметров безопасности для устранения выявленных отклонений;

при этом в случае осуществления анализа безопасности системы выполняют проверку соответствия конфигурационных параметров безопасности требованиям безопасности в части соблюдения критериев, представляемых в политике безопасности в виде кортежей "Субъект-объект-уровень доступа", если для анализа выбрано текущее состояние, то взаимодействуют со штатными программными средствами контроля и управления доступом операционной среды информационной системы, фиксируют состав и значения текущих конфигурационных параметров безопасности, или, если выбрано ранее зафиксированное состояние, то извлекают из него состав и значения зафиксированных конфигурационных параметров безопасности, и затем сравнивают множества зафиксированных конфигурационных параметров безопасности с указанными в выбранной политике безопасности в части подмножеств субъектов и объектов, рассчитывают для всех подтвержденных пар "субъект-объект", указанных в выбранной политике безопасности и зафиксированных в системе, действующие уровни доступа субъектов к объектам, учитывая воздействие на разрешения доступа всех текущих зафиксированных конфигурационных параметров безопасности и их значений и затем сравнивают значения рассчитанных действующих уровней доступа с указанными в выбранном шаблоне или в политике безопасности, выявляя их различия, фиксируя состав и значения конфигурационных параметров, повлиявшие на отклонения уровней доступа, и составляя отчет об анализе безопасности, содержащий описание выявленных ошибок администрирования системных и пользовательских программ и ресурсов, допущенных при реализации политики безопасности, по составу, значениям конфигурационных параметров безопасности и уровням доступа субъектов к объектам, перечень конфигурационных параметров безопасности и их значений, составляющих выявленные нарушения, и инструкции по изменению состава и значений конфигурационных параметров безопасности для устранения выявленных нарушений и факторов влияния на уровни доступа;

при этом в случае осуществления анализа соответствия конфигурационных параметров безопасности зафиксированному (шаблонному) безопасному состоянию операционной среды информационной системы, если для анализа выбрано текущее состояние, то взаимодействуют со штатными программными средствами контроля и управления доступом операционной среды информационной системы, фиксируют состав и значения текущих конфигурационных параметров безопасности, или, если выбрано ранее зафиксированное состояние, то извлекают из него состав и значения зафиксированных конфигурационных параметров безопасности, затем из множества ранее зафиксированных состояний безопасности информационной системы выбирают еще одно состояние, которое определяется как зафиксированное (шаблонное) безопасное состояние, после чего сравнивают текущие конфигурационные параметры безопасности с указанными в зафиксированном (шаблонном) безопасном состоянии по составу и значениям, рассчитывают для всех подтвержденных пар "субъект-объект", указанных в выбранном зафиксированном (шаблонном) безопасном состоянии и зафиксированных в системе, действующие уровни доступа субъектов к объектам, учитывая воздействие на разрешения доступа всех текущих зафиксированных конфигурационных параметров безопасности и их значений, рассчитывают для тех же пар "субъект-объект" требуемые уровни доступа субъектов к объектам, учитывая воздействие на разрешения доступа всех конфигурационных параметров безопасности и их значений, указанных в зафиксированном (шаблонном) безопасном состоянии, сравнивают рассчитанные действующие и требуемые уровни доступа и составляют отчет об анализе безопасности, содержащий описание выявленных отклонений от зафиксированных (шаблонных) безопасных состояний операционной среды информационной системы по составу, значениям конфигурационных параметров безопасности и уровням доступа субъектов к объектам, перечень конфигурационных параметров безопасности и их значений, составляющих выявленные нарушения, и инструкции по изменению состава и значений конфигурационных параметров безопасности для устранения выявленных отклонений и факторов влияния на уровни доступа;

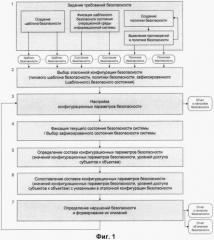

при этом в случае осуществления анализа соблюдения правил эффективного администрирования информационной системы, если для анализа выбрано текущее состояние, то взаимодействуют со штатными программными средствами контроля и управления доступом операционной среды информационной системы, фиксируют состав и значения текущих конфигурационных параметров безопасности, или, если выбрано ранее зафиксированное состояние, то извлекают из него состав и значения зафиксированных конфигурационных параметров безопасности, оценивают по ним эффективность администрирования системы и объявляют ее эталонной, и после чего контролируют возникновение проблем управления системой, заключающихся в неэффективном администрировании системы, удаленно взаимодействуя со штатными программными средствами контроля и управления доступом операционной среды информационной системы, фиксируя состав и значения текущих конфигурационных параметров безопасности, оценивая по ним текущую эффективность администрирования системы, выполняя сравнение эталонного значения эффективности администрирования системы с текущим, определяя численные характеристики, снижающие эффективность администрирования системы, и составляя отчет об анализе безопасности, содержащий описание проблем управления системой, заключающихся в неэффективном администрировании системы, график изменения эффективности администрирования системы с течением времени, перечень численных характеристик, снижающих эффективность, и рекомендации по повышению эффективности администрирования системы;

с целью устранения выявленных нарушений безопасности производят настройку конфигурационных параметров безопасности в соответствии с инструкциями, сформированными в отчетах о контроле безопасности или в отчетах об анализе безопасности, и составляют отчет о настройке безопасности, содержащий сведения об изменяемых конфигурационных параметрах безопасности и о результатах установки их значений;

периодически повторяют в необходимой последовательности вышеуказанные действия по настройке, фиксации, контролю и анализу конфигурационных параметров безопасности, составляют множество отчетов о контроле, анализе и настройке безопасности, тем самым непрерывно обеспечивая безопасность информационной системы.

В качестве состояния информационной системы рассматривают все множество конфигурационных параметров безопасности, а именно субъекты, объекты и их атрибуты безопасности, состав которых определяется типом операционной среды информационной системы. В общем случае состояние безопасности составляют такие конфигурационные параметры безопасности, как пользователи и группы пользователей; элементы файловой системы (диски, каталоги, файлы, ссылки), элементы реестра (разделы, ключи, параметры, ссылки); объекты ядра (задачи, процессы, потоки, драйверы, объекты синхронизации и т.д.); ресурсы общего доступа (каталоги, принтеры); программные сервисы; COM/DCOM-объекты; объекты службы каталога; локальные и глобальные настройки системной политики безопасности; опции и настройки безопасности пользовательского и специального программного обеспечения; конфигурационные параметры сетевых служб; атрибуты безопасности субъектов и объектов (идентификаторы защиты, привилегии пользователей и групп пользователей, информация о владельцах объектов, списки прав доступа, метки доступа и целостности, иерархическое распределение субъектов, объектов, прав доступа, меток доступа и целостности).

Типовые шаблоны безопасности составляют на основе рекомендаций экспертов по безопасной базовой настройке системных информационных ресурсов соответствующей операционной среды (Windows, UNIX и т.п.). Политики безопасности расширяют область действия типовых шаблонов безопасности за счет учета пользовательских информационных ресурсов помимо системных. Политики безопасности составляют на основе корпоративных требований контроля и управления доступом, предъявляемых к информационной системе, с учетом их выполнения в соответствующей операционной среде.

Каждая рекомендация, составляющая типовой шаблон безопасности, образует критерий безопасности системы, представляемый в виде кортежей "Состав конфигурационных параметров безопасности" или "Значение конфигурационного параметра безопасности", описывающих условия безопасности системы в виде множества конфигурационных параметров или их значений, соответственно.

Каждое правило разграничения доступа, составляющее политику безопасности, образует критерий безопасности системы, представляемый в виде кортежа "Субъект-объект-уровень доступа", описывающего отношение множеств субъектов, объектов и заданных для них уровней доступа, при выполнении которого система является безопасной. При составлении политики безопасности производят поиск противоречий в указанных уровнях доступа субъектов к объектам, определяя во множестве кортежей "Субъект-объект-уровень доступа" наличие ограничений, заданных для одной пары "субъект-объект", но с разными уровнями доступа, с учетом иерархической структуры субъектов (отношений "группы пользователей-пользователи") и иерархической структуры объектов (отношений "контейнеры ресурсов-ресурсы"), и для исключения обнаруженных противоречий формируют описание ошибок, допущенных при задании правил разграничения доступа субъектов к объектам на разных уровнях иерархии субъектов и объектов, а также производят коррекцию правил разграничения доступа соответствующей политики безопасности, исключая противоречивые правила или внося изменения в существующие правила и повторяя данную процедуру для всех правил до полного исключения противоречий.

Для настройки и контроля безопасности, осуществляемых в соответствии с типовым шаблоном безопасности, выполняют перечисление конфигурационных параметров, заданных в выбранном шаблоне безопасности, затем итеративно по каждому из перечисленных параметров взаимодействуют со штатными программными средствами контроля и управления доступом операционной среды информационной системы и, в случае осуществления настройки, настраивают данный конфигурационный параметр безопасности системы, либо, в случае контроля безопасности, фиксируют его наличие и текущее значение.

Настройку по политике безопасности осуществляют так же, как и настройку по типовым шаблонам безопасности, за исключением того, что уровни доступа, указанные в политике безопасности, настраивают в виде прямых прав доступа, снимая остальные права, предоставляемые для каждой настраиваемой пары "субъект-объект" другими конфигурационными параметрами безопасности и их значениями.

Настройку по зафиксированному (шаблонному) безопасному состоянию операционной среды информационной системы осуществляют так же, как и настройку по типовому шаблону безопасности.

Для анализа безопасности, осуществляемого в соответствии с политикой безопасности, анализа соответствия конфигурационных параметров безопасности зафиксированному (шаблонному) безопасному состоянию операционной среды информационной системы и анализа соблюдения правил эффективного администрирования информационной системы взаимодействуют со штатными программными средствами контроля и управления доступом операционной среды информационной системы и фиксируют текущие состав и значения всех конфигурационных параметров безопасности.

Численный показатель эффективности администрирования системы определяют как среднее количество записей контроля доступа, т.е. масок прав доступа, меток доступа и целостности, установленных для пользователей системы. На изменение этого показателя оказывают влияние такие конфигурационные характеристики, изменяемые в ходе администрирования системы, как количество и вложенность субъектов (пользователей, групп) и иерархических объектов (файловой системы, реестра).

Расчет уровня доступа субъекта к объекту производят путем последовательного формирования множества доступных субъекту прав на основе прямых прав доступа объекта, заданных для конкретного субъекта, с учетом прав, распространяющихся по иерархиям субъектов и объектов, т.е. с учетом унаследованных, групповых и прямых разрешений и запретов; прав, соответствующих конфигурационным параметрам безопасности; прав, соответствующих значениям конфигурационных параметров безопасности; прав, назначенных на зависимые объекты в информационной системе; прав, получаемых из меток доступа и целостности.

Для решения технической задачи система, реализующая способ централизованных автоматизированных настройки, контроля и анализа безопасности информационных систем, включает блок управления конфигурационными параметрами безопасности и центральный блок контроля и анализа безопасности, в состав которых входят

модули управления конфигурационными параметрами безопасности, в совокупности образующие блок управления конфигурационными параметрами безопасности и дополнительно к функции сбора конфигурационных параметров безопасности выполняющие их настройку по заданным составу и значениям;

совокупность модулей, образующих центральный блок контроля и анализа безопасности, включая модуль сетевого взаимодействия и безопасности системы, помимо информационного и управляющего интерфейса центрального блока с блоком управления конфигурационными параметрами безопасности, т.е. со всеми активными модулями управления конфигурационными параметрами безопасности, обеспечивающий контроль целостности программного состава системы, идентификацию модулей управления конфигурационными параметрами безопасности и защиту передаваемых данных;

модуль управления системой, помимо функции интеграции всех модулей центрального блока и предоставления пользовательского интерфейса оператору системы, обеспечивающий определение типа операционной среды информационной системы и подключение соответствующей модели контроля и управления доступом операционной среды, интерактивное взаимодействие с модулем редактирования требований безопасности, а также каталогизированное хранение зафиксированных состояний, шаблонов безопасности, политик безопасности и формируемых отчетов;

модуль описания модели контроля и управления доступом операционной среды, содержащей для соответствующего типа операционной среды правила расчета уровня доступа субъекта к объекту на основе состояния операционной среды;

модуль редактирования требований безопасности, предназначенный для генерации критериев безопасности системы путем задания условий безопасности системы, а также осуществляющий поиск, описание и коррекцию противоречий в указанных условиях, формирующий тем самым множество типовых шаблонов безопасности и политик безопасности, используемых при настройке, контроле и анализе безопасности информационной системы;

которые связаны посредством модуля управления системой с модулем процессора безопасности, помимо функций проверки безопасности осуществляющим расчет уровней доступа на множестве конфигурационных параметров безопасности, проверку выполнения условий безопасности системы, заданных в виде критериев из типовых шаблонов и политик безопасности, сопоставление зафиксированных состояний, оценку эффективности администрирования системы, выявление нарушений безопасности и их составов;

и с модулем формирования отчетов, помимо вывода результирующей информации в виде отчета дополнительно имеющим обратную связь через модуль управления и модуль сетевого взаимодействия и безопасности системы с модулями управления конфигурационными параметрами для осуществления настройки конфигурационных параметров безопасности и исправления обнаруженных нарушений безопасности.

Предлагаемые способ и система нацелены на настройку, контроль и анализ конфигурационных параметров безопасности по всем идентифицируемым сущностям операционной среды, их атрибутам безопасности, системным и программным опциям и установкам. В предлагаемых способе и системе предусмотрено создание произвольных типовых шаблонов и политик безопасности, на основе которых выполняется настройка, контроль и анализ безопасности информационных систем. Анализ безопасности задействует модель контроля и управления доступом, соответствующую типу операционной среды информационной системы, что позволяет осуществлять поддержку разнообразных систем путем адаптации модели без изменения конфигурации информационной системы и содержания предлагаемых способа и системы. Предлагаемые способ и система помимо предоставления результатов анализа безопасности в виде описания выявленных нарушений безопасности и набора инструкций, устраняющих обнаруженные нарушения, позволяют осуществлять настройку конфигурационных параметров безопасности, приводя их в соответствие с шаблонами и политиками безопасности или зафиксированными (шаблонными) состояниями системы, и тем самым автоматически выявлять и устранять ошибки администрирования следующих типов: отклонения от типовых шаблонов безопасности; ошибки администрирования системных и пользовательских программ и ресурсов, допущенных при реализации политик безопасности; отклонения от зафиксированных (шаблонных) безопасных состояний операционной среды информационной системы; проблемы управления системой, заключающихся в ее неэффективном администрировании. Примерами устраняемых нарушений безопасности являются изменение состава доступного пользователям программного обеспечения, первоначальных настроек пользовательской среды, исполняющихся сервисов и процессов; изменение пользовательского состав групп; несоблюдение базовых мер безопасности, представленных в системе в виде типовых шаблонов безопасности для различных операционных сред; отклонения от типовой программной конфигурации; ошибки реализации и отклонения от правил разграничения доступа политики безопасности; избыточность и сложность модификации заданных в системе конфигурационных параметров безопасности для системных и пользовательских информационных ресурсов; наличие неиспользуемых (выключенных) возможностей защиты программных средств контроля доступа; низкий уровень (недостаточность) защиты, определяемый конфигурационными параметрами программных средств контроля доступа. Поэтому предлагаемый способ и реализующая его система по многим параметрам превосходят возможности современных решений по настройке и анализу безопасности, которые осуществляют прямое сравнение множеств параметров информационной системы и при этом не используют никаких моделей и методов анализа.

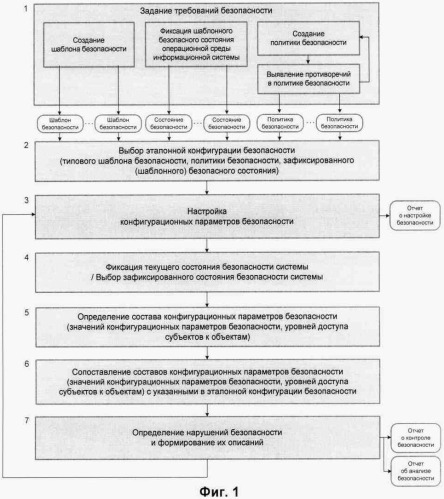

Изобретение поясняется с помощью фиг.1-3. На фиг.1 представлена схема последовательности осуществления способа централизованных автоматизированных настройки, контроля и анализа безопасности информационных систем в части операций, проводимых по шаблону безопасности, политике безопасности или зафиксированному (шаблонному) состоянию системы. На фиг.2 приведена схема последовательности осуществления способа централизованных автоматизированных настройки, контроля и анализа безопасности информационных систем в части оценки эффективности администрирования системы. На фиг.3. представлена модульная схема системы, реализующей способ централизованных автоматизированных настройки, контроля и анализа безопасности информационных систем.

Основной задачей предлагаемых способа и системы является централизация и автоматизация управления безопасностью информационных систем в части настройки, контроля, анализа конфигурационных параметров безопасности и выявления нарушений безопасности, которые связаны с ошибками администрирования, допущенными в конфигурационных параметрах.

Основным источником нарушений безопасности информационных систем является огромное количество уязвимостей, которыми пользуются нарушители для осуществления несанкционированного доступа или организации отказа в обслуживании. Уязвимости возникают вследствие ошибок, допущенных в ходе проектирования, программирования и администрирования информационных систем. Наибольшее распространение получили ошибки программирования, которые производители регулярно исправляют с помощью обновлений кода (так называемых "патчей", "пакетов обновлений"). В то же время статистические данные, полученные такими авторитетными организациями, как CERT и Secunia, свидетельствуют о том, что более 20% видов уязвимостей имеют причиной своего возникновения ошибочные действия администраторов и пользователей. Суть администрирования в контексте информационной безопасности составляет настройка механизмов защиты информационной системы, т.е. задание параметров, влияющих на конфиденциальность, целостность и доступность системных и пользовательских информационных ресурсов, функционирование средств защиты, приложений и информационных систем в целом. Множество таких параметров, настраиваемых в процессе администрирования, будем называть конфигурационными параметрами безопасности. К таким параметрам относятся, например, привилегии пользователей, членство пользователей в группах, права доступа к файлам и каталогам. Ошибки, допущенные в ходе настройки безопасности, являются причинами уязвимостей конфигурационных параметров безопасности, и, как следствие, приводят к нарушениям безопасности информационных систем.

Проявление уязвимостей конфигурационных параметров безопасности обусловлено несоблюдением мер безопасности, рекомендованных экспертами по защите информации, разработчиками операционных сред и производителями программного обеспечения; противоречивостью и ошибками реализации правил разграничения доступа, заданных в политиках безопасности; отступлением от принципа эффективного администрирования информационных систем; невыполнением типовой программной конфигурации.

Уязвимости конфигурационных параметров безопасности невозможно устранить с помощью обновлений программных модулей, исправляющих ошибки кодирования, или применения дополнительных средств защиты, усиливающих возможности штатных механизмов контроля и управления доступом. Для обеспечения безопасности обслуживаемой информационной системы и выполнения корпоративной политики безопасности квалифицированный администратор должен постоянно анализировать сведения о нарушениях безопасности и следовать актуальным рекомендациям по поддержанию защиты информации, что составляет нетривиальную задачу, так как требует оперативного выявления нарушений безопасности, локализации и перезадания параметров, вызвавших их появление. Для этого необходимо обладать глубокими знаниями об особенностях работы обслуживаемых информационных систем и программных средств защиты, постоянно анализировать значения огромного множества конфигурационных параметров безопасности. Например, в операционной среде Windows насчитывается более 30 типов объектов защиты прикладного уровня (учетные записи пользователей, объекты файловой системы и реестра, сервисы, принтеры и т.д.) и уровня ядра (процессы, потоки, объекты синхронизации и т.д.). Для каждого объекта защиты поддерживается маска прав размером 32 бита доступа. В иерархии файловой системы и реестра доступ к объекту определяется не только прямыми правами, заданными к объекту, но и унаследованными от объектов-контейнеров, расположенных выше по иерархии. Кроме того, на возможность доступа влияют привилегии, назначаемые пользователям и группам, и параметры локальной и групповой политик безопасности. Таким образом, количество возможных значащих комбинаций конфигурационных параметров безопасности, требующих от администратора постоянного мониторинга и вмешательства, исчисляется многими миллионами. Таким образом, для администрирования информационных систем необходим соответствующий инструментарий, который позволял бы управлять внушительным объемом конфигурационных параметров безопасности.

Предлагаемый способ осуществляется путем выполнения следующих действий (фиг.1-2).

Первоначально задают требования безопасности, на соответствие которым выполняется настройка, контроль или анализ безопасности информационной системы. При этом задаваемые требования безопасности составляют типовой шаблон безопасности, политику безопасности или зафиксированное (шаблонное) состояние системы.

При создании типового шаблона безопасности основываются на рекомендациях по безопасной базовой настройке системных информационных ресурсов соответствующей операционной среды (например, для операционных сред Windows: Murugiah Souppaya, Karen Kent, Paul M. Johnson "Guidance for Securing Microsoft Windows XP Systems for IT Professionals: A NIST Security Configuration Checklist" csrc.nist.gov/itsec/SP800-68-20051102.pdf$; "NSA Windows XP Security Guide Addendum"; www.nsa.gov/notices/notic00004.cfm?Address=/snac/os/winxp/NSA_Wi ndows_XP_Security_Guide_Addendum.pdf; "Microsoft Window