Ограниченный доступ к функциональным установкам мобильного терминала

Иллюстрации

Показать всеИзобретение относится к области мобильной связи. Технический результат заключается в упрощении предоставления доступа к мобильным терминалам. Сущность изобретения заключается в том, что способ включает хранение по меньшей мере первых проверочных данных (200) в мобильном терминале, связывание по меньшей мере первых проверочных данных по меньшей мере с одной функциональной установкой (204) через блокиратор (202) функциональной установки, который защищает по меньшей мере одну функциональную установку мобильного терминала; в ответ на прием мобильным терминалом конфигурационного сообщения (208) аутентификацию отправителя конфигурационного сообщения с использованием первых проверочных данных и, если установлено, что отправитель конфигурационного сообщения уполномочен модифицировать функциональную установку мобильного терминала, подачу конфигурационных данных, входящих в конфигурационное сообщение, через блокиратор функциональной установки для их использования мобильным терминалом. 3 н. и 21 з.п. ф-лы, 5 ил.

Реферат

Область техники

Настоящее изобретение относится к настраиваемым функциональным установкам мобильных терминалов, а более конкретно к предоставлению постороннему лицу ограниченного доступа к созданию конфигураций для таких функциональных установок.

Уровень техники

Терминалы мобильных систем связи обычно продаются в комплекте с заранее оплаченной картой модуля идентификации абонента, т.е. SIM-картой (SIM, Subscriber Identity Module), которая представляет собой интеллектуальную карту (смарт-карту). Сетевые операторы обычно предлагают пакет, включающий мобильный терминал и заранее оплаченную смарт-карту, по более низкой цене, чем суммарная цена мобильного терминала и заранее оплаченной смарт-карты при покупке их по отдельности. Снижая цену мобильного терминала и таким образом предоставляя клиенту стимул для покупки комплекта, включающего мобильный терминал + SIM-кapту, сетевые операторы стремятся получить доход от использования мобильного терминала. Это обычно осуществляется с использованием так называемой функции SIM-блокиратора, с помощью которой не допускается использование терминала с другой SIM-картой до тех пор, пока не истечет контракт клиента, то есть заранее оплаченная SIM-карта полностью не дебетуется.

Таким образом, использование мобильного терминала ограничено услугами конкретного сетевого оператора. По мере быстрого развития мобильных систем связи и мобильных терминалов количество различных служб, предлагаемых в мобильных сетях связи, а также количество различных функций, встроенных в терминалы, значительно возросло. Современные мобильные терминалы включают различные функции, которые настраиваются конечным пользователем: домашние страницы Интернет-браузера и списки избранного, различные установки интерфейса пользователя, мелодии звонков, фоновые изображения и т.д. Однако не все пользователи мобильного терминала, даже если они желают воспользоваться услугой, знакомы с этими функциями или согласны потратить время на поиск и оценку подходящих установок для своего терминала. Они могли бы захотеть подписаться на обновление установок определенных функций, заранее задаваемых пользователем. Например, пользователь может захотеть получать автоматическое обновление любимых Интернет-адресов в определенных областях, представляющих для него интерес. Следовательно, имеется потребность в некотором автоматическом обновлении по меньшей мере части таких настраиваемых установок.

Однако в современных мобильных системах связи не имеется технических средств для реализации такого ограниченного доступа к настройкам пользовательского терминала. В настоящее время только пользователь терминала может изменить установки этих настраиваемых функций, в результате чего для любого изменения установок требуется вмешательство пользователя. Причина заключается в том, что в современных мобильных системах связи отсутствует безопасный и надежный способ, предотвращающий несанкционированное использование обновления установок. Кроме того, если терминал содержит заранее оплаченную SIM-карту, которая заблокирована SIM-блокиратором, доступные службы могут быть ограничены оператором абонента мобильной связи.

С другой стороны, сетевой оператор может не желать или может не быть в состоянии предоставить услуги, поддерживающие эти функции, например, из-за отсутствия ресурсов или по другим соображениям. Соответственно, сетевой оператор может пожелать передать выполнение по меньшей мере части услуг третьему лицу. Сетевой оператор может тогда предложить свою сеть в качестве платформы службы передачи данных для служб третьих лиц, при этом удовлетворяя требования клиента на такое автоматическое обновление службы (даже с SIM-блокиратором) и в то же время получая дополнительный доход от стороннего провайдера услуг (третьего лица).

Однако, как отмечено выше, несмотря на насущную потребность как для пользователей мобильного терминала, так и для сетевых операторов, предоставляющих услуги, в предоставлении возможности получения доступа к настраиваемым функциональным установкам мобильных терминалов и выполнения их ограниченного изменения третьим лицом, технические недостатки современных мобильных систем связи не позволяют оказывать такую услугу.

Сущность изобретения

Предложены улучшенный способ и техническое оборудование для реализации способа, с помощью которого можно предоставить третьему лицу ограниченный доступ и возможность передать в мобильную станцию некоторые функции, настраиваемые под пользователя. Различные аспекты настоящего изобретения включают способ, электронное устройство и компьютерный программный продукт, которые отличаются признаками, изложенными в независимых пунктах формулы изобретения. Различные варианты выполнения настоящего изобретения раскрыты в зависимых пунктах формулы изобретения.

Согласно первому аспекту настоящего изобретения способ основан на идее предоставления мобильному терминалу по меньшей мере одной функциональной установки, причем в этом способе по меньшей мере первые проверочные данные хранят в мобильном терминале и указанные по меньшей мере первые проверочные данные связаны посредством блокиратора функциональной установки по меньшей мере с одной функциональной установкой, этот блокиратор функциональной установки защищает указанную одну по меньшей мере функциональную установку мобильного терминала. Затем в ответ на прием мобильным терминалом конфигурационного сообщения производят аутентификацию отправителя конфигурационного сообщения с использованием первых проверочных данных, и, если аутентификация прошла успешно, то есть доказано, что отправитель конфигурационного сообщения уполномочен выполнить модификацию указанной функциональной установки мобильного терминала, конфигурационные данные, включенные в конфигурационное сообщение, подают через блокиратор функциональной установки для использования их в мобильном терминале.

Согласно одному из вариантов выполнения настоящего изобретения сообщение о модификации включает цифровую подпись, основанную на сертификате отправителя сообщения, при этом отправителя сообщения аутентифицируют путем сравнения сертификата отправителя с сертификатом, входящим в первые проверочные данные.

Согласно одному из вариантов выполнения настоящего изобретения производят аутентификацию отправителя конфигурационного сообщения и передают конфигурационные данные, входящие в конфигурационное сообщение, посредством блокиратора функциональной установки, который используется мобильным терминалом, каждый раз, когда мобильный терминал начинает выполнение функции, защищенной указанным блокиратором функциональной установки.

В этом варианте выполнения настоящего изобретения в ответ на аутентификацию отправителя сообщения проверяют, что конфигурационное сообщение имеет заранее заданный формат и включает идентификатор устройства для идентификации мобильного терминала. Затем данные аутентификации и идентификатор устройства удаляют из конфигурационного сообщения, и конфигурационные данные, входящие в конфигурационное сообщение, подают через блокиратор функциональной установки для использования их мобильным терминалом.

Согласно альтернативному варианту выполнения настоящего изобретения производят аутентификацию отправителя конфигурационного сообщения и после приема сообщения конфигурационные данные, входящие в конфигурационное сообщение, проверяют только один раз.

В этом варианте выполнения настоящего изобретения в ответ на аутентификацию отправителя сообщения проверяют, что конфигурационное сообщение имеет заранее заданный формат и включает идентификатор устройства для идентификации мобильного терминала. Затем данные аутентификации и идентификатор устройства удаляют из конфигурационного сообщения и конфигурационные данные, входящие в конфигурационное сообщение, направляют для хранения в память, связанную с блокиратором функциональной установки.

Согласно одному из вариантов выполнения настоящего изобретения мобильный терминал способен сначала считывать конфигурационные данные, хранящиеся в ячейке памяти, в качестве входных данных для указанной конкретной функциональной установки. Лишь если во всех ячейках памяти отсутствуют данные, мобильный терминал способен считать входные данные для указанной конкретной функциональной установки из ячейки памяти по умолчанию.

Согласно еще одному варианту выполнения настоящего изобретения изменяемые функциональные установки в мобильном терминале включают по меньшей мере одно из следующего: установку мелодии звонка для входящего вызова, установку мелодии звонка для входящего сообщения, фоновое изображение по умолчанию, установку конфигурации начальной страницы для Интернет-браузера, установку "темы" для интерфейса пользователя, установку инсталлятора для JAVA MIDIet.

Согласно еще одному варианту выполнения настоящего изобретения по меньшей мере одни проверочные данные, хранящиеся в мобильном терминале, определяют как администрирующие проверочные данные, причем указанные администрирующие проверочные данные включают пару открытый ключ-секретный ключ и/или сертификат администратора. Затем в ответ на прием мобильным терминалом управляющего сообщения, если отправителя сообщения аутентифицируют с помощью проверочных данных и если отправитель сообщения аутентифицирован как администратор, проверочные данные и их связи с указанной функциональной установкой изменяют в мобильном терминале согласно управляющим данным, входящим в управляющее сообщение.

Устройство согласно настоящему изобретению дает существенные преимущества. Прежде всего, оно предоставляет техническое средство, посредством которого третье лицо может получить ограниченный доступ для передачи в мобильный терминал некоторых конфигураций для функций, настраиваемых под пользователя. Во-вторых, благодаря простой аутентификации, выполняемой блокиратором функциональной установки и основанной на защищенных проверочных данных, обеспечивается невозможность несанкционированных изменений. Кроме того, произвольное лицо может передать конфигурационное сообщение, и оно может храниться почти в любом месте в запоминающем устройстве мобильного терминала; его действительность проверяется только после аутентификации отправителя. Кроме того, как абонент мобильной связи, так и оператор получают стимул договориться, чтобы третье лицо снабжало терминал абонента некоторыми настраиваемыми функциональными установками при одновременном снижении цены терминала.

Согласно второму аспекту настоящего изобретения предложен мобильный терминал, способный предоставить доступ третьему лицу для подачи в мобильный терминал по меньшей мере одной функциональной установки, указанный мобильный терминал содержит: первое запоминающее устройство, предназначенное для хранения множества проверочных данных; второе запоминающее устройство, предназначенное для хранения множества конфигурационных данных для последующих функциональных установок; средство для приема конфигурационного сообщения; средство для блокировки функциональной установки для связывания по меньшей мере одних проверочных данных по меньшей мере с одной функциональной установкой и для аутентификации отправителя конфигурационного сообщения с помощью этих проверочных данных; причем, если установлено, что отправитель конфигурационного сообщения уполномочен модифицировать функциональную установку, указанное средство для блокировки функциональной установки способно подать конфигурационные данные, входящие в конфигурационное сообщение, для их использования мобильным терминалом.

Согласно третьему аспекту настоящего изобретения предлагается компьютерный программный продукт, хранящийся на считываемом компьютером носителе и предназначенный для выполнения процессором с целью обеспечения мобильного терминала по меньшей мере одной функциональной установкой, указанная компьютерная программа содержит: секцию компьютерного программного кода для хранения по меньшей мере первых проверочных данных в мобильном терминале; секцию компьютерного программного кода для связывания по меньшей мере указанных первых проверочных данных по меньшей мере с одной функциональной установкой; секцию компьютерного программного кода, реагирующую на прием мобильным терминалом конфигурационного сообщения, для аутентификации отправителя конфигурационного сообщения с помощью первых проверочных данных; и секцию компьютерного программного кода для подачи конфигурационных данных, входящих в конфигурационное сообщение, через средство для блокировки функциональной установки для использования терминалом, если установлено, что отправитель конфигурационного сообщения уполномочен модифицировать указанную функциональную установку мобильного терминала.

Согласно четвертому аспекту настоящего изобретения предложен способ, позволяющий третьему лицу субсидировать продажу мобильных терминалов и включающий: продажу мобильного терминала, включающего средство для приема конфигурационного сообщения, содержащего конфигурационные данные по меньшей мере для одной функциональной установки терминала и подпись отправителя; и средство для проверки полномочий отправителя конфигурационного сообщения на поставку конфигурационных данных для указанной по меньшей мере одной функциональной установки для терминала; предоставление третьему лицу данных для подписи, необходимых для подписывания конфигурационного сообщения; и получение субсидии от третьего лица в ответ на то, что третье лицо предоставляет в указанный мобильный терминал конфигурационные данные по меньшей мере для одной функциональной установки.

Список чертежей

Ниже подробно описаны различные варианты выполнения настоящего изобретения со ссылками на сопровождающие чертежи, где:

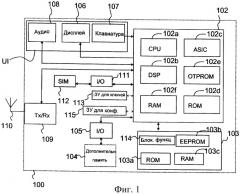

на фиг.1 в виде упрощенной блок-схемы показано электронное устройство согласно одному из вариантов выполнения настоящего изобретения;

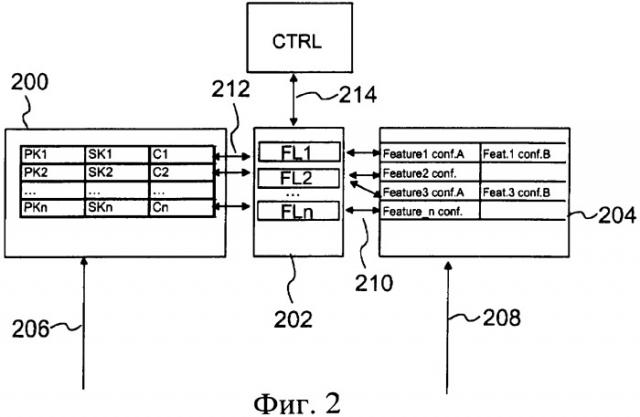

на фиг.2 показана структура данных, используемая в запоминающем устройстве согласно одному из вариантов выполнения настоящего изобретения;

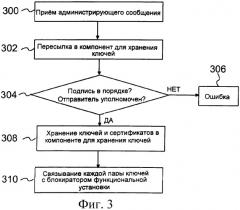

на фиг.3 показана последовательность операций для способа конфигурирования блокиратора функциональной установки в мобильном терминале согласно одному из вариантов выполнения настоящего изобретения;

на фиг.4 показана последовательность операций для способа конфигурирования функциональной установки в мобильном терминале согласно одному из вариантов выполнения настоящего изобретения; и

на фиг.5 показана последовательность операций для способа конфигурирования функциональной установки в мобильном терминале согласно другому варианту выполнения настоящего изобретения.

Описание вариантов выполнения настоящего изобретения

Ниже изобретение будет описано на примере способов и мобильных станций согласно вариантам выполнения настоящего изобретения. Мобильная станция в общем случае относится к устройству, содержащему средство для осуществления беспроводной передачи данных. Такие устройства включают устройства, способные передавать данные посредством наземной мобильной сети связи общего пользования (PLMN, Public land mobile network), например сети GSM/GPRS или сети третьего поколения (например, 3GPP). Передача данных может также выполняться посредством беспроводной локальной сети (WLAN) или любой другой беспроводной сети. Для применения изобретения требуется только, чтобы мобильная станция была способна поддерживать связь с сетевым оператором.

Мобильная станция 100 согласно варианту выполнения настоящего изобретения, изображенному на фиг.1, содержит управляющий блок 102, содержащий средство 102а для выполнения программы. Это средство включает, например, блок микроконтроллера (MCU, Micro controller block) и блок цифровой обработки сигналов (DSP, Digital signal processing). Кроме того, управляющий блок 102 предпочтительно содержит проблемно-ориентированную интегральную схему (ASIC, application specific integrated circuit), в которой можно реализовать, например, по меньшей мере часть логических функций мобильной станции. Кроме того, управляющий блок 102 мобильной станции 100, показанный на фиг.1, предпочтительно снабжен постоянным запоминающим устройством (ПЗУ) 102d, по меньшей мере часть которого является однократно программируемым ПЗУ (OTPROM, one time programmable ROM) 102e, и оперативным запоминающим устройством, ОЗУ (RAM) 102f. Однако очевидно, что эти запоминающие устройства 102d, 102e и 102f могут также быть реализованы как память, отдельная от управляющего блока 102.

Кроме того, электронное устройство содержит запоминающее устройство 103, расположенное вне управляющего блока и предпочтительно содержащее по меньшей мере ПЗУ 103а, программируемое ПЗУ 103b и ОЗУ 103с. По меньшей мере часть ПЗУ 103а выполнена так, что его содержимое не может быть изменено пользователем. Кроме того, можно подключить к мобильной станции 100, показанной на фиг.1, расширение памяти, разместив блок 104 расширения памяти в средстве 105 подключения памяти. Блок 104 расширения памяти представляет собой, например, карту флэш-памяти, но в рамках настоящего изобретения можно также применить и другое средство расширения памяти. Предпочтительно, чтобы в мобильной станции 100 имелся также интерфейс пользователя (U1, user interface), который включает дисплей 106, клавиатуру 107 и аудиосредства 108, например наушники/громкоговоритель и микрофон. Кроме того, мобильная станция 100 содержит приемопередатчик, Tx/Rx, 109 предназначенный для передачи и приема данных согласно различным протоколам беспроводной передачи данных через антенну 110. Кроме того, мобильная станция 100 предпочтительно содержит средство 111 для подключения к мобильной станции 100 идентификационной карты 112, например SIM-карты и/или USIM-карты.

Согласно одному из вариантов выполнения настоящего изобретения мобильная станция 100 содержит защищенное запоминающее устройство 113, предназначенное для хранения различных ключей шифрования/дешифрования и/или сертификатов, в настоящем описании такое средство называется компонентом для хранения ключей. Компонент для хранения ключей предпочтительно представляет собой устойчивое к взлому защищенное хранилище для множества открытых ключей, секретных ключей и/или сертификатов, причем хранилище 113 служит первыми "воротами доступа" к настройке некоторых заранее заданных функций мобильной станции. Кроме того, мобильная станция 100 содержит компонент 114 блокиратора функциональных установок, который является вторыми "воротами доступа" к указанным заранее заданным функциональным установкам. Компонент блокиратора функциональных установок представляет собой выполняемое программное обеспечение, хранимое в запоминающем устройстве 103; для наглядности оно показано как отдельный компонент. Компонент блокиратора функциональных установок предпочтительно содержит множество блокираторов функциональных установок, то есть подпрограмм программного обеспечения для различных блокираторов функциональных установок, работа которых поясняется ниже. Кроме того, мобильная станция 100 содержит компонент 115 для хранения конфигурации, который содержит ячейки памяти для принятых конфигурационных сообщений. Фактически компонент 115 для хранения конфигурации относится к любой ячейке памяти мобильной станции, в которую могут быть записаны конфигурационные данные. Соответственно, любые из этих компонентов 113, 115 памяти могут быть отдельными аппаратными компонентами, но предпочтительно, чтобы они входили в один или более из вышеуказанных компонентов памяти. Хотя для реализации такого устройства нет необходимости в фактическом отдельном компоненте, в настоящем описании для наглядности используются термины "компонент для хранения ключей" (или "хранилище"), "память для конфигурации" и "компонент блокиратора функциональных установок".

Общеизвестно, что информацию можно шифровать с помощью одного ключа, а зашифрованную информацию можно передать в приемник или сохранить в памяти и дешифровать другим ключом. Ключ, используемый при асимметричном шифровании, отличается от ключа, используемого при дешифровке. При асимметричном шифровании эти ключи обычно называют открытым ключом и персональным (или секретным) ключом. Открытый ключ предназначен для шифрования, а персональный ключ предназначен для дешифровки. Кроме того, общеизвестно, что для аутентификации отправителя могут использоваться асимметричные ключи, если отправитель использует свой персональный секретный ключ для создания подписи к сообщению. Затем подпись можно проверить с помощью сообщения и соответствующего открытого ключа, в результате чего можно аутентифицировать отправителя или по меньшей мере подтвердить, что отправитель уполномочен использовать эти ключи. Кроме того, аутентификацию можно выполнить, например, с помощью сертификата. Сертификаты представляют собой цифровые подписи, подтверждающие соответствие идентификатора отправителя и открытого ключа с большей достоверностью. Следует отметить, что в настоящем изобретении возможно использование любого из этих или любого другого средства авторизации. Кроме того, можно использовать секретный и открытый ключи и сертификаты совместно, обеспечивая большую уверенность в личности отправителя. Однако ниже в данном описании открытые ключи и возможные сертификаты в общем упоминаются как "проверочные данные".

На фиг.2 более подробно показано, как можно предоставить ограниченный доступ для модификации этих функциональных установок мобильной станции. Компонент (хранилище) 200 для хранения ключей содержит множество открытых ключей (РК1, РК2…), секретных ключей (SK1, SK2…) и/или соответствующих им сертификатов (С1, С2…), в результате чего каждая пара ключей и/или соответствующие им сертификаты представляют собой проверочные данные для авторизации доступа по меньшей мере к одной изменяемой функции. Соответственно, первая группа проверочных данных включает РК1 и SK1 и/или С1, вторая группа проверочных данных включает РК2 и SK2 и/или С2 и т.д. Любые проверочные данные в хранилище 200 аннотированы некоторым блокиратором (FL1, FL2…) функциональной установки в компоненте 202 блокиратора функциональных установок, так что разрешается разблокировать блокиратор функциональной установки соответствующими проверочными данными.

Компонент 202 блокиратора функциональных установок предпочтительно включает предварительно конфигурированные функциональные установки для каждого блокиратора FL функциональной установки и соответствующей функциональной установки. Блокираторы функциональных установок предпочтительно представляют собой компьютерные программы, в которых используются соответствующие проверочные данные из хранилища 200, для проверки, разрешено ли использование конфигурационной установки. Каждый блокиратор функциональной установки защищает одну или несколько конфигурируемых функциональных установок мобильной станции. В примере на фиг.2 блокиратор FL1 функциональной установки защищает конфигурационные установки Featurel, блокиратор FL2 функциональной установки защищает конфигурационные установки Feature2 и Feature3 и блокиратор FLn функциональной установки защищает конфигурационные установки Feature_n.

Устройство 204 для хранения конфигурации содержит одну или более конфигурационных установок для конкретной функции, в результате чего одну из возможных конфигурационных установок можно выбрать в качестве фактической установки, если это разрешено соответствующим блокиратором функциональной установки. В примере на фиг.2 устройство 204 для хранения конфигурации содержит для Feature1 две конфигурационные установки, то есть Feature1. conf.A и Feature1 conf.B, и две конфигурационные установки для Feature3, то есть Feature3. conf.A и Feature3 conf.B. Однако должно быть понятно, что при практической реализации устройство 204 для хранения конфигурации предпочтительно не является отдельным компонентом памяти, как показано на фиг.2, но представляет собой своего рода список ячеек памяти, в которых конфигурационные данные хранятся для последующей обработки. Нет необходимости хранить конфигурационные установки в каком-либо особенном порядке, как показано на фиг.2, поскольку каждая конфигурационная установка может быть взята из собственной ячейки памяти.

По меньшей мере одна группа проверочных данных, то есть одна пара ключей и/или их соответствующий сертификат (например, РК1, SK1, С1) определены как администрирующие ключи, которые позволяют оператору или доверенному третьему лицу управлять содержанием компонента (хранилища) 200 для хранения ключей. Администратор, которому дано право использовать ключи, может, например, добавлять, удалять или заменять ключи в хранилище 200 путем посылки управляющего сообщения 206 в заранее заданном формате, причем это управляющее сообщение предпочтительно подписывается администратором. Управляющее сообщение 206, посланное в мобильную станцию, предпочтительно обнаруживают на основе его формата и это сообщение направляют в компонент (хранилище) 200 для хранения ключей, причем отправителя сообщения аутентифицируют, например, на основе подписи С1 и определяют, уполномочен ли отправитель сообщения управлять содержимым компонента для хранения ключей.

Согласно одному из вариантов выполнения настоящего изобретения при посылке управляющего сообщения можно также использовать шифрование. В этом случает аутентификацию можно выполнить, например, так, что администратор подписывает посылаемое управляющее сообщение своим сертификатом (например, С1), и сообщение шифруют с использованием открытого администрирующего ключа (РК1). После приема в хранилище 200 кодированное сообщение дешифруют секретным администрирующим ключом (SK1) и дешифрованный сертификат сравнивают с администрирующим сертификатом (С1), хранящимся в хранилище 200; если они совпадают, то можно выполнять управляющие действия, определенные в управляющем сообщении.

Этот формат сообщения может содержать сертификаты и/или ключи. Сообщение в таком формате означает, что с помощью содержащихся в нем сертификатов/ключей разрешено "открыть" соответствующий набор блокираторов функциональных установок. Если сертификат уже имеется в хранилище 200, то управляющее сообщение перезаписывает список блокираторов функциональных установок, к которым соответствующие ключи имеют доступ, помещая в список новый набор блокираторов функциональных установок.

Администрирование может проводиться централизованно, то есть оператор или другое доверенное лицо может управлять всеми ключами и сертификатами в хранилище, а затем, согласно возможным служебным соглашениям с провайдерами услуг, назначать один или большее количество ключей провайдеру услуг, который в этом случае способен модифицировать функциональную установку (установки), связанные с этим ключом (ключами). Если требуются какие-либо модификации ключей и сертификатов в хранилище, администратор управляет ими централизованно. Альтернативно, каждой парой ключей и соответствующими им сертификатами можно управлять по отдельности, то есть каждая пара ключей определяется как администрирующий ключ, в результате чего назначенный администратор (например, оператор или провайдер услуг) имеет право управлять содержимым конкретного ключа (ключей).

Функциональные установки, защищенные блокираторами функциональных установок, могут быть изменены посредством авторизованного конфигурационного сообщения 208, которое провайдер услуг (или оператор), назначенный для конфигурирования конкретной функциональной установки, посылает в мобильную станцию. Конфигурационное сообщение может быть сообщением в любом подходящем формате, например сообщением службы коротких сообщений (SMS-сообщением), сообщением службы передачи мультимедиа-сообщений (MMS-сообщением) или письмом электронной почты (e-mail), включающим формат сообщения, или оно может быть файлом, загружаемым, например, посредством соединения в рамках общей службы пакетной радиопередачи (GPRS). Предпочтительно, чтобы сообщение было в заранее заданном формате, при этом при его приеме мобильным терминалом сообщение обнаруживают и направляют в ячейку памяти устройства 204 для хранения конфигурации. Конфигурационное сообщение предпочтительно должно содержать по меньшей мере имя (имена) устройства, входные данные для функциональной установки и подпись (или набор подписей).

Имена устройств идентифицируют мобильные терминалы, для которых предназначено конфигурационное сообщение, и имя может обозначать единственное устройство, множество индивидуальных устройств, диапазон устройств или все устройства, охваченные службой изменения конфигурации для конкретной функциональной установки. Мобильные терминалы могут быть идентифицированы согласно их номеру международной идентификации мобильного оборудования (IМЕI, International Mobile Equipment Identity), или, в случае заранее оплаченной SIM-карты (причем SIM-карта должна быть вставлена в конкретный мобильный терминал), согласно международному идентификационному номеру оборудования мобильного абонента (IMSI, International Mobile Subscriber Identity), или согласно как IMSI-номеру, так и IMEI-номеру. Имена устройств могут также быть присвоены специально для этой службы, например вычислены на основе IMSI-номера и/или IMEI-номера. Соответственно, очевидно, что в данном случае может использоваться любой подходящий формат идентификации устройства. Конфигурационное сообщение может быть предназначено для множества мобильных терминалов, относящихся к данной службе. Таким образом, сообщение может включать несколько индивидуальных имен устройств или диапазон имен устройств. Имя устройства для идентификации приемного мобильного терминала должно быть включено и идентифицировано на основе конфигурационного сообщения, чтобы процедуру конфигурации функциональных установок можно было продолжить в мобильном терминале.

Входные данные для функциональной установки включают новую конфигурацию для конкретной функциональной установки. Новая конфигурация определяется как содержимое файла, который может быть фактическим файлом функции (мелодия звонка, файл изображения и т.д.) или функциональной установкой (например, "Домашняя страница" для Интернет-браузера).

Отправитель конфигурационного сообщения (то есть провайдер услуг или оператор) подписывает сообщение своим сертификатом. Подпись может также быть кодом аутентификации сообщения (MAC, massage authentication code), полученным на основе содержимого <имя устройства, файл входных данных>, дешифрованным с помощью секретного ключа шифрования (SK) отправителя. Код MAC позволяет приемнику аутентифицировать данные и проверить целостность конфигурационного сообщения.

Согласно одному из вариантов выполнения настоящего изобретения принятое конфигурационное сообщение хранится в устройстве для хранения конфигурации в заранее заданном формате. На фиг.2 устройство для хранения конфигурации обозначено как 'FeatureX conf.'. Устройство для хранения конфигурации может уже содержать установку для конкретной функции, в результате чего принятое сообщение может быть сохранено как альтернативная конфигурация (например, FeatureX conf. В). Однако имена конфигурационных сообщений ничем не ограничены, и эти имена не должны ссылаться на какой-либо установленный приоритет (А, В, С… или любой другой порядок). Когда предполагается выполнение конкретной функции, связанной с блокиратором функциональной установки, мобильные терминалы сначала запрашивают установку для конкретной функции в устройстве 204 для хранения конфигурации. Если устройство для хранения конфигурации содержит множество конфигурационных сообщений для конкретной функциональной установки, пользователь терминала может выбрать, какое конфигурационное сообщение имеет наивысший приоритет. В ответ на запрос компонент блокиратора функциональных установок загружает 210 выбранное конфигурационное сообщение из устройства 204 для хранения конфигурации, запрашивает 212 соответствующие проверочные данные из компонента 200 для хранения ключей и проверяет подпись конфигурационного сообщения. Например, для Feature1 на фиг.2 компонент 202 блокиратора функциональных установок запрашивает первую группу проверочных данных (РК1, SK1 и/или С1) и на основе первой группы проверочных данных компонент 202 блокиратора функциональных установок проверяет подпись, включенную в конфигурационное сообщение.

Затем компонент 202 блокиратора функциональных установок проверяет правильность формата конфигурационного сообщения и наличие в конфигурационном сообщении имени устройства для конкретного мобильного терминала. Если результат проверки положителен, компонент 202 блокиратора функциональных установок удаляет подпись и идентификатор устройства, включенные в конфигурационное сообщение, и выдает через интерфейс 214 в управляющий блок мобильной станции фактическое содержимое конфигурационного сообщения, то есть конфигурацию для конкретной функции, для выполнения.

Согласно этому варианту выполнения настоящего изобретения каждый раз, когда должна быть выполнена конкретная функция, связанная с блокиратором функциональной установки, компонент 202 блокиратора функциональных установок проверяет разрешение использовать эту функциональную установку, хранящуюся в конфигурационном сообщении, запрашивая соответствующие проверочные данные в компоненте 200 для хранения ключей и проверяя подпись в конфигурационном сообщении. Если с использованием проверочных данных подпись удается подтвердить, конфигурацию, включенную в конфигурационное сообщение, можно использовать. Однако если содержимое проверочных данных не позволяет подтвердить подпись (например, вследствие изменения или удаления соответствующих проверочных данных из компонента 200 для хранения ключей), то для этой функции используется установка по умолчанию.

Подход, разработанный для этого варианта выполнения настоящего изобретения, особенно хорошо подходит для устройств, разработанных на основе различных открытых базовых платформ, таких как SymbianTM или JavaTM, при этом следует придерживаться принципа, позволяющего модифицировать почти любой файл. В этом варианте выполнения настоящего изобретения только компонент 200 для хранения ключей не может быть изменен без разрешения, но, тем не менее, обеспечиваются высокий уровень безопасности и минимальная возможность злоупотребления. Если хранящийся файл конфигурационного сообщения со временем оказывается утерян или поврежден, вместо него можно использовать резервный файл.

Согласно альтернативному варианту выполнения настоящего изобретения принятое конфигурационное сообщение и его содержимое проверяют при приеме сообщения. Соответственно, компонент 202 блокиратора функциональных установок немедленно загружает 210 принятое конфигурационное сообщение из устройства 204 для хранения конфигурации, запрашивает 212 соответствующие проверочные данные из компонента 200 для хранения ключей и проверяет подпись в конфигурационном сообщении. Если подпись разрешает продолжение операций, то компонент 202 блокиратора функциональных установок проверяет правильность формата конфигурационного сообщения и наличие в конфигурационном сообщении имени устройства для конкретного мобильного терминала. Если результат проверки положителен, компонент 202 блокиратора функциональных установок удаляет подпись и идентификатор устройства, включенные в конфигурационное сообщение, и выдает фактическое содержимое конфигурационного сообщения, то есть конфигурацию для конкретной функции. Затем этот фактический файл функции или функциональную установку сохраняют в защищенной ячейке памяти, которая может быть связана, например, с компонентом блокиратора функциональных установок, так чтобы управляющий блок мобильной станции мог извлечь файл через интерфейс 214 для выполнения. Кроме того, в этом варианте выполнения настоящего изобретения множество конфигурационных установок для конкретной функции может храниться в запоминающем устройстве, и пользователь терминала может выбрать конфигурационную установку, котора