Доступ к данным до входа в систему

Иллюстрации

Показать всеИзобретение относится к системам и способам доступа к информации. Техническим результатом является обеспечение быстрого доступа к нужной информации. Описаны система и процесс для взаимодействия с системой в незащищенном состоянии. До входа в защищенное состояние компьютерной системы пользователь способен осуществлять доступ к ограниченной информации, включающей в себя информацию календаря, касающуюся встреч на этот день и пр. В некоторых аспектах изобретения пользователь может взаимодействовать с отображаемым примечанием для приема рукописных или напечатанных примечаний. Аспекты описанной системы и способ обеспечивают пользователю возможность быстрого просмотра или взаимодействия с компьютером до входа в защищенное состояние компьютерной системы. 5 н. и 15 з.п. ф-лы, 11 ил.

Реферат

Область применения изобретения

Аспекты настоящего изобретения относятся к доступу к информации. В частности, аспекты настоящего изобретения относятся к отображению избранной информации до осуществления защитного подключения к компьютерной системе или любому источнику данных.

Уровень техники

Переносные компьютеры продолжают изменять использование информации человеком. До появления переносных компьютеров приходилось записывать встречи в бумажном календаре. Теперь люди пользуются программой-календарем, которая напоминает о следующей встрече. Недостатком записей в личный календарь на переносном компьютере является задержка, связанная с запуском машины. В некоторых случаях, приходится ждать несколько минут прежде, чем система разрешит доступ к программе календаря. В некоторых операционных системах эта задержка связана с необходимостью входа в защищенную систему для доступа к информации о встречах. Таким образом, пользователи обычно сохраняют детализированные календари на своих компьютерах и распечатывают копию дневного расписания, которую берут вместе с компьютером, для быстрого доступа к информации о встречах.

Карманные персональные компьютеры (КПК), напротив, обеспечивают быстрый доступ к календарям и другой информации. Быстрый доступ к информации также является недостатком КПК, поскольку пользователь лишен защиты посредством своей аутентификации перед КПК. Вследствие незащищенности КПК, пользователи неохотно сохраняют важные или личные документы на КПК, предпочитая хранить их на переносных компьютерах. Кроме того, актуальность информации о встречах определяется последней синхронизацией с главной машиной пользователя. Таким образом, пользователи компьютеров просматривают информацию о встречах как с помощью переносных компьютеров, так и с помощью КПК.

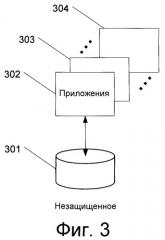

Эти вопросы проиллюстрированы на фиг. 3, 4 и 5. На фиг. 3 показана система типичного КПК. Здесь, в незащищенном хранилище 301 данных хранится информация, передаваемая приложениям 302-304. Пользователь неохотно хранит что-либо важное или личное (например, конфиденциальные документы компании или номера кредитных карт).

На фиг. 4 показана традиционная система защитного входа. Она содержит незащищенную область 401 (до входа), защищенную область 402 и разделитель 403. Здесь пользователь (одновременно нажав клавиши Ctrl, Alt, Del) получает окно запроса имени пользователя и пароля. Известны и другие механизмы защитного входа. После аутентификации личности перед системой, система переходит через разделитель 403 в защищенную область 402. Находясь в защищенной области, пользователь может обращаться к приложениям 406-408. Заметим, что ни одно из приложений 406-408 не доступно на незащищенной стороне 401 разделителя 403. Доступ к приложениям 406-408 возможен только после входа в систему.

На фиг. 5 показан традиционный компьютерный процесс доступа к календарю или иной информации. Система может находиться в различных режимах отключения питания. Во-первых, система может быть полностью обесточена. Запуск может занимать от 15 секунд до 3 минут до полной загрузки. В других случаях система может находиться в ждущем режиме. Ждущие режимы становятся все более популярными среди пользователей, переходящими с одной встречи на другую, поскольку холодный запуск машины после полного отключения питания занимает значительное время (в среднем, несколько минут). Ждущий режим предусматривает сохранение системной информации в памяти, поэтому для выхода из ждущего режима требуется лишь несколько секунд.

Согласно фиг. 5 система 501 находится в состоянии отключения питания (например, в ждущем режиме). Пользователь нажимает кнопку питания. Система запускается на этапе 502. На этапе 503 пользователю предлагается войти. Никаких других опций ему не предлагается. Затем пользователь активирует защитную последовательность, чтобы система предоставила окно защитного входа. В технике известны и другие механизмы. Затем система обеспечивает (менее чем за секунду) окно 505 входа. Пользователь вводит свой пароль на этапе 506 (для этого требуется примерно 10-20 секунд). Затем пользователь входит и начинает доступ к информации, касающейся его следующей встречи, на этапе 507 (который может занимать от 10 до 30 секунд). В этом примере имеются три эффективных состояния: пользователь не вошел 508, ввод имени пользователя и пароля 509 и пользователь вошел 510.

Некоторые компьютерные системы (например, последняя модель компьютеров HP/Compaq) позволяет отображать информацию о следующей встрече при холодном запуске (не из ждущего режима). Этот подход предусматривает только работу BIOS, еще до загрузки операционной системы. Однако, поскольку большинство людей используют ждущий режим компьютера, этот подход не обеспечивает быстрый доступ к информации о следующей встрече.

Сущность изобретения

Аспекты настоящего изобретения решают одну или несколько из затронутых выше проблем, позволяя обеспечить более быстрый доступ к информации. Различные аспекты настоящего изобретения включают в себя предоставление пользователю несекретной информации, в том числе информации о встречах и/или календаря. Согласно другим аспектам пользователь может быть снабжен записывающей поверхностью, на которой он может записывать или печатать заметки. Согласно другим аспектам пользователю могут предоставляться различные приложения до входа.

Эти и другие аспекты рассмотрены на фигурах и в связанном с ними описании.

Краткое описание чертежей

Настоящее изобретение проиллюстрировано в порядке примера, но не ограничения на прилагаемых чертежах, в которых сходные позиции обозначают сходные элементы и в которых:

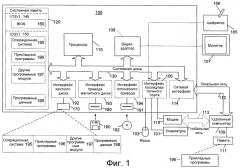

фиг. 1 - схема компьютера общего назначения, поддерживающего один или несколько аспектов настоящего изобретения;

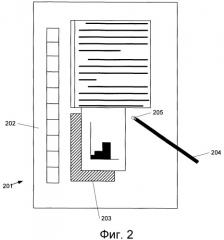

фиг. 2 - вид дисплея системы перьевого ввода согласно аспектам настоящего изобретения;

фиг. 3 - схема традиционной незащищенной системы доступа к информации;

фиг. 4 - схема традиционной защищенной системы доступа к информации;

фиг. 5 - схема традиционного процесса входа в защищенную систему;

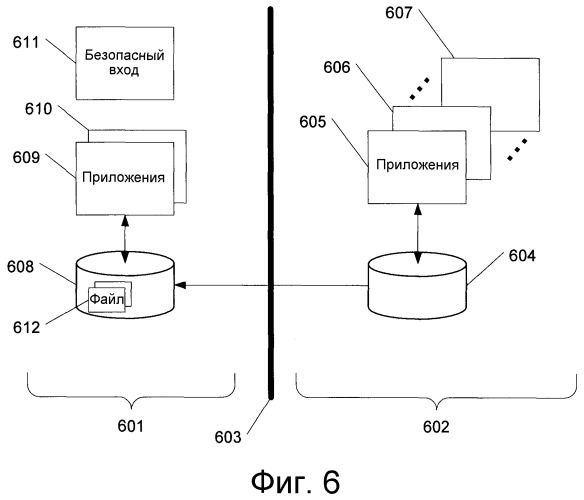

фиг. 6 - схема системы, допускающей ограниченный доступ к информации до защитного входа в соответствии с аспектами настоящего изобретения;

фиг. 7 - схема иллюстративной системы доступа к информации или системным процессам до осуществления защитного входа в соответствии с аспектами настоящего изобретения;

фиг. 8 - иллюстративное отображение опций, доступных пользователю, в соответствии с аспектами настоящего изобретения;

фиг. 9 - иллюстративное отображение календаря в соответствии с аспектами настоящего изобретения;

фиг. 10 - иллюстративное отображение блокнота в соответствии с аспектами настоящего изобретения;

фиг. 11 - иллюстративное отображение различных приложений в соответствии с аспектами настоящего изобретения.

Осуществление изобретения

Аспекты настоящего изобретения относятся к системе и способу доступа к несекретной информации до входа в систему. Согласно некоторым аспектам пользователю разрешается создавать или записывать информацию для дальнейшего извлечения. Возможность создавать или записывать информацию может иметь форму рукописных или голосовых примечаний. Рукописные примечания могут иметь форму электронной рукописи. Аспекты настоящего изобретения позволяют приложениям выдавать данные невзирая на угрозу безопасности при входе в ПО, когда пользователь не предоставляет мандат. Этот тип быстрого доступа к данным с низким уровнем угрозы фактически сохраняет защиту, поскольку не позволяет наблюдать, как пользователь вводит свой пароль, когда он просто записывает телефонный номер. В данном случае защищенное состояние системы поддерживается несмотря на возможность получения информации от ненадежного источника. Например, система может получать информацию от календаря клиента, санировать данные и помещать их в безопасное хранилище до процесса входа для чтения.

Этот документ делится на разделы для удобства читателя. Эти разделы включают в себя: характеристики рукописи, термины, вычислительная среда общего назначения, доступ к информации до входа и иллюстративные отображения.

Характеристики рукописи

Как известно пользователям, пользующимся чернильными ручками, физическая рукопись (написанная на бумаге с помощью ручки с резервуаром для чернил) может нести в себе больше информации, чем последовательность координат, соединенных отрезками линий. Например, физическая рукопись может отражать нажим на перо (по толщине линий), угол наклона пера (по форме прямолинейных или криволинейных отрезков и поведению чернил вокруг дискретных точек) и скорость пера (по прямолинейности, ширине линий, изменениям ширины линий на протяжении прямой или кривой линии). Ввиду этих дополнительных свойств, эмоции, личностные характеристики, ударения и т.д. можно донести быстрее, чем при однородной толщине линий между точками.

Электронная рукопись (или рукопись) относится к считыванию и отображению электронной информации, считываемой, когда пользователь использует устройство ввода перьевого типа. Электронная рукопись представляет собой последовательность штрихов, каждый из которых является последовательностью точек. Точки можно представлять различными известными способами, включая декартовы координаты (X,Y) полярные координаты (r,Θ) и другие способы, известные в технике. Электронная рукопись может также содержать представления свойств реальной рукописи, включая давление, угол, скорость, цвет, размер пера и густоту чернил. Электронная рукопись может также обладать другими свойствами, включая порядок нанесения чернил на бумагу (письмо слева направо для большинства западных языков), метку времени (указывающую, когда были нанесены чернила), указание автора рукописи и устройства-источника (идентификатор машины, на которой была написана рукопись и/или идентификатор пера, используемого для нанесения чернил), и другую информацию.

Термины

Рукопись - последовательность или набор штрихов со свойствами. Последовательность штрихов может содержать штрихи в упорядоченной форме. Последовательность может быть упорядочена по времени считывания или по месту их появления на бумаге, а также, в случаях сотрудничества, по автору рукописи. Возможны и другие порядки. Набор штрихов может содержать последовательности штрихов или неупорядоченные штрихи, а также их комбинацию. Кроме того, некоторые свойства могут быть уникальны для каждого штриха или точки в штрихе (например, давление, скорость, угол и т.д.). Эти свойства можно сохранять на уровне штрихов или точек, но не на уровне рукописи. Штрихи также можно объединять в объект «рукопись».

Объект «рукопись» - структура данных, в которой хранится рукопись со свойствами или без.

Штрих - последовательность или набор считанных точек. Например, при визуализации, последовательность точек может быть соединена линиями. Альтернативно штрих можно представлять как точку и вектор в направлении следующей точки. Короче говоря, штрих предназначен заключать в себе любое представление точек или отрезков, относящихся к рукописи, независимо от лежащего в основе представления точек и/или того, что соединяет точки.

Точка - информация, связанная с расположением в пространстве. Например, точки можно задавать относительно пространства считывания (например, точек на цифраторе), виртуального пространства рукописи (координат в пространстве, в которое помещена считанная рукопись) и/или пространства отображения (точек или пикселей на устройстве отображения).

Вычислительная среда общего назначения

На фиг. 1 показана блок-схема иллюстративной традиционной цифровой вычислительной среды общего назначения, которую можно использовать для реализации различных аспектов настоящего изобретения. Согласно фиг. 1 компьютер 100 содержит процессор 110, системную память 120 и системную шину 130, подключающую различные компоненты системы, включая системную память, к процессору 110. Системная шина 130 может относиться к одному или нескольким типам шинных структур, включая шину памяти или контроллер памяти, периферийную шину и локальную шину, использующую любую из разнообразных шинных архитектур. Системная память 120 включает в себя постоянную память (ПЗУ) 140 и оперативную память (ОЗУ) 150.

Базовая система ввода/вывода 160 (BIOS), содержащая основные процедуры, помогающие переносить информацию между элементами компьютера 100, например, при запуске, хранится ПЗУ 140. Компьютер 100 также содержит привод 170 жесткого диска для считывания с жесткого диска (не показан) и записи на него, привод 180 магнитного диска для считывания со сменного магнитного диска 190 или записи на него, и привод 191 оптического диска для считывания со сменного оптического диска 192, например, CD-ROM или иного оптического носителя, или записи на него. Привод 170 жесткого диска, привод 180 магнитного диска и привод 192 оптического диска подключены к системной шине 130 посредством интерфейса 192 привода жесткого диска, интерфейса 193 привода магнитного диска и интерфейса 194 привода оптического диска, соответственно. Приводы и соответствующие компьютерно-считываемые носители обеспечивают энергонезависимое хранение компьютерно-считываемых команд, структур данных, программных модулей и других данных для персонального компьютера 100. Специалистам в данной области очевидно, что в иллюстративной операционной среде также можно использовать другие типы компьютерно-считываемых носителей, на которых могут храниться данные, доступные компьютеру, например, магнитные кассеты, карты флэш-памяти, цифровые видеодиски, картриджи Бернулли, блоки оперативной памяти (ОЗУ), блоки постоянной памяти (ПЗУ) и т.п.

На жестком диске 170, магнитном диске 190, оптическом диске 192, в ПЗУ 140 или в ОЗУ 150 может храниться ряд программных модулей, включая операционную систему 195, одну или несколько прикладных программ 196, другие программные модули 197 и программные данные 198. Пользователь может вводить команды и информацию в компьютер 100 через устройства ввода, например, клавиатуру 101 и указательное устройство 102. Другие устройства ввода (не показаны) могут включать в себя микрофон, джойстик, игровую панель, спутниковую тарелку, сканер и т.п. Эти и другие устройства ввода обычно подключены к процессору 110 через интерфейс 106 последовательного порта, подключенный к системной шине, но могут быть подключены к другим интерфейсам, например, параллельному порту, игровому порту или универсальной последовательной шине (USB). Кроме того, эти устройства могут быть непосредственно подключены к системной шине 130 через соответствующий интерфейс (не показан). Монитор 107 или устройство отображения другого типа также подключен к системной шине 130 через интерфейс, например, видеоадаптер 108. Помимо монитора, персональные компьютеры обычно содержат другие устройства вывода (не показаны), например громкоговорители и мониторы. Согласно одному варианту осуществления для цифрового считывания рукописного ввода предусмотрены цифратор 165 ручки и сопутствующая(ее) ручка или перо 166. Хотя показано прямое соединение между цифратором 165 ручки и интерфейсом 106 последовательного порта, на практике, цифратор 165 ручки может быть подключен к процессору 110 непосредственно, через параллельный порт или другой интерфейс и системную шину 130 посредством любой технологии, в том числе, беспроводной. Кроме того, ручка 166 может быть снабжена камерой и передатчиком для беспроводной передачи информации изображения, считанного камерой, на интерфейс, взаимодействующий с шиной 130. Кроме того, помимо или вместо камеры, ручка может иметь другие воспринимающие системы для определения штрихов электронной рукописи, включая акселерометры, магнетометры и гироскопы.

Кроме того, хотя цифратор 165 показан отдельно от монитора 107, полезная область ввода цифратора 165 может совпадать с областью отображения монитора 107. Кроме того, цифратор 165 может быть встроен в монитор 107 или может существовать как отдельное устройство, покрывающее или иначе присоединенное к монитору 107.

Компьютер 100 может работать в сетевой среде с использованием логических соединений с одним или несколькими удаленными компьютерами, например удаленным компьютером 109. Удаленный компьютер 109 может быть сервером, маршрутизатором, сетевым ПК, равноправным устройством или другим общим сетевым узлом и обычно включает в себя многие или все элементы, описанные выше применительно к компьютеру 100, хотя на фиг. 1 показано только запоминающее устройство 111. Логические соединения, описанные на фиг. 1, включают в себя локальную сеть (ЛС) 112 и глобальную сеть (ГС) 113. Такие сетевые среды обычно имеют место в учрежденческих, производственных компьютерных сетях, интрасетях и Интернете.

При использовании в сетевой среде ЛС компьютер 100 подключен к локальной сети 112 через сетевой интерфейс или адаптер 114. При использовании в сетевой среде ГС персональный компьютер 100 обычно включает в себя модем 115 или другое средство установления соединений по глобальной сети 113, например Интернету. Модем 115, который может быть внутренним или внешним, подключен к системной шине 130 через интерфейс 106 последовательного порта. В сетевой среде программные модули, описанные применительно к персональному компьютеру 100 или его частям, могут храниться в удаленном запоминающем устройстве. Кроме того, система может включать в себя проводные и/или беспроводные средства. Например, сетевой интерфейс 114 может включать в себя класс возможностей объединения Bluetooth, SWLan и/или IEEE 802.11. Очевидно, что в сочетании с этими протоколами или вместо этих протоколов можно использовать другие протоколы беспроводной связи.

Очевидно, что показанные сетевые соединения являются иллюстративными, и для установления линий связи между компьютерами можно использовать другие техники. Предполагается наличие любого из различных общеизвестных протоколов, например, TCP/IP, Ethernet, FTP, http и т.п., и что система может работать в конфигурации клиент-сервер, чтобы пользователь мог извлекать веб-страницы из веб-сервера. Для отображения и манипулирования данными на веб-страницах можно использовать любой из различных традиционных веб-браузеров.

На фиг. 2 показан иллюстративный планшетный ПК 201, который можно использовать в соответствии с различными аспектами настоящего изобретения. В состав компьютера, изображенного на фиг. 2, могут входить любые или все из особенностей, подсистем и функций системы, изображенной на фиг. 1. Планшетный ПК 201 содержит большую отображающую поверхность 202, например, плоскопанельный дисплей с оцифровкой, предпочтительно, жидкокристаллический дисплей (ЖКД), на котором отображается совокупность окон 203. С помощью пера 204 пользователь может производить выбор, выделение и/или запись на поверхности 202 дисплея с оцифровкой. Примеры пригодных поверхностей 202 дисплея с оцифровкой включают в себя электромагнитные цифраторы перьевого ввода, например, цифраторы перьевого ввода типа Mutoh или Wacom. Также можно использовать цифраторы перьевого ввода других типов, например оптические цифраторы. Планшетный ПК 201 интерпретирует жесты, сделанные с использованием пера 204, для манипулирования данными, ввода текста, создания чертежей и/или выполнения традиционных компьютерных приложений, как то, электронных таблиц, программ редактирования текста и т.п.

Перо 204 может быть снабжено одной или несколькими кнопками или другими особенностями, расширяющими его возможности выбора. В одном варианте осуществления перо 204 может быть реализовано в виде «карандаша» или «ручки», один конец которого образует пишущую часть, а другой конец образует «ластик», который при перемещении по дисплею указывает части отображения, подлежащие стиранию. Можно использовать и другие типы устройств ввода, например, мышь, шаровой манипулятор и т.п. Кроме того, в качестве пера 204 может выступать палец пользователя, используемый для выбора или указания участков отображаемого изображения на экране, чувствительном к прикосновению или приближению. Таким образом, используемый здесь термин «устройство пользовательского ввода» следует понимать в широком смысле, охватывающем многочисленные вариации общеизвестных устройств, например пера 204. Область 205 представляет собой область обратной связи или область контакта, позволяющую пользователю определять, где перо 204 контактирует с поверхностью 202 экрана.

В различных вариантах осуществления система обеспечивает платформу рукописного ввода в качестве набора услуг COM (модели компонентных объектов), которые приложение может использовать для считывания, обработки и сохранения рукописи. Одна услуга позволяет приложению читать и записывать рукопись с использованием раскрытого представления рукописи. Платформа рукописного ввода может также включать в себя язык разметки, в том числе язык наподобие расширяемого языка разметки (XML). В другой реализации система может использовать DCOM [распределенную модель компонентных объектов]. Можно использовать дополнительные реализации, включающие в себя модель программирования Win32 и модель программирования. Net от корпорации Майкрософт.

Доступ к информации до входа

Аспекты настоящего изобретения позволяют пользователю обращаться к ограниченной информации или взаимодействовать с компьютером до входа в систему. Например, пользователь может обратиться к ежедневному расписанию встреч или получить в свое распоряжение блокнот, чтобы сделать заметки, без необходимости защитной аутентификации перед системой. Кроме того, пользователю может быть предоставлена информация на следующий день или даже неделю.

На фиг. 6 показан иллюстративный пример системы. Незащищенное состояние показано как состояние 601, а защищенное состояние показано как 602. Разделение 603 представляет собой успешную аутентификацию пользователя. Войдя в систему, пользователь может осуществлять доступ к хранилищу 604 данных с использованием приложений 605-607. Кроме того, в незащищенном состоянии 601 он может обращаться к отдельному хранилищу 608 данных. Отдельное хранилище 608 данных может быть физически отдельным от хранилища 604. Альтернативно хранилище 608 данных может представлять собой заранее заданную область хранилища 604, к которому могут обращаться приложения 609-610. Для поддержания защищенного состояния 602, приложения 609-610 могут не иметь доступа ни к каким другим хранилищам данных, кроме хранилища 608 данных. Кроме того, хранилище 608 может быть временным хранилищем в 604, которое охватывает только текущий день. Хранилище 608 также может представлять собой флэш-карту или сменный носитель другого типа. Приложения 609-610 могут быть приложениями и/или средствами управления, которые предоставляют информацию пользователю.

Хранилище 608 данных можно синхронизировать с информацией из хранилища 604 данных. Синхронизацию можно осуществлять в соответствии с различными событиями или периодами времени, в том числе, но не исключительно:

• По входу/выходу;

• По истечении периода времени (например, 10 минут, 1 часа, ежедневно и т.д.);

• После определенного времени простоя (например, 10 минут, 1 часа и т.д.);

• По запросу приложения или по извещению со стороны приложения об обновлении его информации (указанию программы календаря о добавлении новой встречи);

• При изменении сетевого статуса компьютера (когда компьютер подключается к новой сети и/или при появлении новых ресурсов, которые раньше были недоступны);

• По пользовательскому событию (когда пользователь запрашивает синхронизацию).

Кроме того, синхронизацию можно не использовать. Например, приложения 605-607 могут записывать данные непосредственно в хранилище 608 данных (например, календарь WinFS или хранилище контактов). Затем приложения 609-610 могут считывать информацию из хранилища 608 данных. Соответственно, синхронизацию можно использовать или не использовать по желанию разработчика.

Хранилище 608 данных может иметь форму файла данных. Файл данных может содержать календарь и другую информацию в легко доступном формате. Например, информация может храниться в формате XML или в формате другого языка разметки. Кроме того, информация может храниться в других форматах, в том числе, в формате текстового редактора, графическом формате или в ASCII.

Чтобы информация поступала в хранилище 608 данных, можно перебрасывать информацию их хранилища 604 данных через приложения 605-607. Для переброски информации, ее можно обрабатывать одним или несколькими из следующих средств:

• MAPI

• Объекты «Exchange Server» (XSO)

• CDO

• IMAP/iCAL

• WebDAV

• POP

Meeting Maker (от Meeting Maker, Inc. из Waltham, MA 02452);

• Netscape® от Netscape Corporation; и

• Конкретная операция Lotus Notes®.

Система может проверять календарь и получать записи (в примере календарной системы) для различных интервалов. Интервалы могут включать в себя:

• Одну неделю с текущего дня; и

• Конкретный диапазон дат (в данном случае, можно видеть встречи вперед от текущих даты и времени. Альтернативно пользователь также может пожелать получить информацию о прошедших встречах для учета разных временных поясов).

В некоторых случаях может быть полезно проверять повторяющуюся информацию о встречах. Затем эту информацию можно перебрасывать в хранилище 608 данных.

Затем можно построить файл или файлы данных 612 для обеспечения простого доступа со стороны приложений 609-610. Например, файл календаря или встреч может иметь один или несколько из следующих разделов: время начала или окончания, тема, место, организатор и т.п. Могут быть перечислены или не перечислены другие посетители. В некоторых случаях пользователь может не заботиться о безопасности в отношении перечисления посетителей. В других случаях список других лиц на встрече может иметь секретный или конфиденциальный характер. Другие типы информации могут включать в себя текущее время синхронизации и другую информацию, зависящую от приложения, относящуюся к приложениям 609-610.

Для поддержания безопасности система может позволять только избранным приложениям обращаться к файлу или файлам данных 612 в хранилище 608 данных. Например, с файлом 612 может быть связан список управления доступом (ACL). В данном случае каждое приложение может иметь свой собственный идентификатор защиты. ИД защиты (SID) можно использовать для взаимодействия с сущностями управления доступом (ACE), чтобы приложения могли обращаться к файлу в хранилище 608 данных. ACL файла может включать в себя, например, SID приложения, который позволяет производить чтение и запись, и специальный SID (под именем SYSTEM), позволяющий производить только чтение. Этот ACL, помимо прочего, предусматривает, что только фактическое приложение будет писать в файл 612, препятствует злонамеренным пользователям писать в файл и выполнять свой код и помещать ложные данные на экран входа. Возможны другие вариации. Файл 612 в хранилище 608 может быть зашифрованным или незашифрованным. Файл 612 может считываться сценарием входа. Например, в некоторых операционных системах на базе Windows® в качестве сценария входа можно использовать Winlogon. Короче говоря, файл имеет ACL, который содержит ACE; в каждом ACE перечислены ИД и некоторые привилегии для этого ИД. Ниже представлен пример ACL:

ACE №1: SID синхронизации приложения -> чтение/запись

ACE №2: специальный системный SID -> чтение

При включении системы, система может попытаться предоставить пользователю приложения 609-610. Альтернативно, система может ожидать выполнения одного, некоторых или всех из следующих условий:

• Файл 612 существует и содержит информацию для одного или нескольких из приложений 609-610;

• Пользователь включил возможность доступа к информации до входа (см. фиг. 8);

• Системный администратор включил (или не выключил) возможность доступа к информации до входа; и

• Файл 612 проверен.

Проверка файла 612 может включать в себя один или несколько анализов. Во-первых, можно проверить размер файла 612, чтобы гарантировать, что он не больше или не меньше ожидаемого или разрешенного. Во-вторых, можно проверить ACL (или другую систему управления доступом). В-третьих, можно проверить SID приложения или приложений, чтобы гарантировать, что приложение, записавшее данные, является авторизованным приложением. На этом этапе проверяют SID, находят приложение, для которого он предназначен, а затем удостоверяют приложение. Поскольку это ненадежные данные, необходимо, чтобы формат хранения файла 612 можно было проверять во время чтения.

Если система удостоверяется, что к файлу 612 можно осуществлять доступ до входа, то система считывает файл и отображает его данные пользователю.

Система может запретить пользователю изменять отображаемую информацию. Это делается для того, чтобы только аутентифицированный пользователь мог обновлять эту информацию. Альтернативно можно разрешить пользователю изменять эту информацию в незащищенном состоянии, а затем позволить системе обновить информацию в хранилище 604 данных путем замены, удаления или изменения информации. Это может происходить автоматически, или же пользователь может запрашиваться на предмет изменений (чтобы гарантировать, что аутентифицированный пользователь действительно разрешает изменения).

Информация, предоставляемая пользователю, может включать в себя информацию календаря. Альтернативно или дополнительно информация может включать в себя набор напоминаний.

На фиг. 7 показан пример процесса того, что может быть предоставлено пользователю до входа. Пользователь запускает систему на этапе 701. В данном случае система может находиться в ждущем режиме. Выход из ждущего режима может происходить, когда пользователь нажимает кнопку питания. Выход может длиться несколько секунд. Затем пользователю могут быть предоставлены экран 704 защитного входа, информация 703 о следующей встрече и, возможно, доступ к другим приложениям. Другие приложения могут включать в себя игры, календарь и (как показано опцией 702) поверхность для ввода примечаний. Поверхность ввода примечаний может принимать текстовые примечания (набранные на клавиатуре) или рукописные примечания (электронную рукопись, созданную с помощью пера) или и то, и другое.

На фиг. 8 показано диалоговое окно 801, позволяющее пользователю указывать, как информация должна отображаться до входа. Пользователь может разрешить отображать информацию при входе (802). Пользователь может указать, к каким приложениям должен осуществляться доступ, и задать тип информации, к которой может осуществляться доступ. Например, пользователь может разрешить отображать календарь (803), включая отображение публичных встреч 804, отображение личных встреч 805 и т.п. Другим приложением, которое может быть разрешено, является приложение 806 ввода примечаний. Приложение ввода примечаний может быть полезным для пользователей, желающих быстро записать примечание без необходимости доставать лист бумаги, или желающих сохранить его в легко доступном месте. Наконец, можно разрешить отображение других приложений 807 и 808.

Иллюстративные отображения

На фиг. 9 показан пример отображения 901 в соответствии с аспектами настоящего изобретения. Отображение 901 содержит интерфейс 902 входа. Может быть предусмотрена или не предусмотрена виртуальная клавиатура. В области 903 может отображаться календарь, относящийся к текущему дню и времени. Текущая встреча может отображаться индикатором 904. Также могут отображаться текущие день и время. Последняя операция синхронизации может отображаться посредством времени, прошедшего после синхронизации, или времени и дня последней синхронизации 906. Если необходимо показать дополнительные элементы, календарь можно прокручивать, что показано стрелкой 907. Система может регулировать интерфейс, чтобы исключить отображение перекрывающихся встреч, что обычно случается при изображении временной сетки.

На фиг. 10 показан пример области ввода примечаний в соответствии с аспектами настоящего изобретения. Отображение 1001 может включать в себя защитный вход 1002, необязательную клавиатуру 1005 и отображение календаря 1003. В данном случае пользователю также может предоставляться область 1004 ввода примечаний. Области 1003 и 1004 могут перекрываться или не перекрываться, в зависимости от размера отображения 1001 и соответствующих размеров областей 1003 и 1004. Область 1004 может содержать такие функции, как создание нового примечания (показанную в виде кликаемой области «новое примечание») и закрытие области (показанную в виде кликаемой области «закрыть»). Примечания, созданные в области 1004, можно сохранять в файле 612 в хранилище 608 или можно сохранять в новом файле в хранилище 608. Кроме того, примечания можно не сохранять, но держать в памяти (для предотвращения записи каких-либо небезопасных данных в то время, как система находится в незащищенном состоянии). После входа любые примечания, подлежащие сохранению, можно сохранять в соответствии с другими приложениями ввода примечаний (например, сохранять информацию в хранилище 604). В результате примечаниям доступно мало признаков или доступны признаки не более высокого порядка. Например, может быть невозможно сохранение, копирование, вставка или дублирование примечаний. Перемещение примечаний в хранилище может включать или не включать в себя осуществление подобных проверок файлов, чтобы гарантировать, что никакие вредоносные коды или данные не направляются в защищенное состояние системы 602.

На фиг. 11 показано отображение в соответствии с другими аспектами настоящего изобретения. Фиг. 11 включает в себя отображение 1101 с областью 1102 безопасного входа и необязательно отображаемой клавиатурой 1103. Система, обеспечивающая отображение 1101, показывает календарь 1104 и другие приложения. Другие приложения, которые могут отображаться, могут иметь минимальную угрозу безопасности при использовании вне состояния 602 защитного входа. В данном случае пользователю могут быть предоставлены калькулятор 1105, программа записи голоса 1106 и игры 1107 (имеющие игры A, B и C).

Согласно еще одному варианту осуществления информация может передаваться пользователю до того, как пользователь войдет в защищенную систему, ресурс или приложение. Например, может быть предоставлена важная локальная информация до фактического входа. Эта информация может включать в себя времена показа кино, местную погоду, текущий прогноз, спортивную информацию и т.п. Эту информацию можно извлекать из ранее полученной информации и сохранять в хранилище 608. Альтернативно можно осуществлять доступ к информации из удаленного источника данных (например, получая информацию из удаленной системы, которая получает информацию из Интернета). Это может быть удаленный сервер или локальный сервер, который получает информацию и обслуживают ее локально по отношению к системе.

Согласно еще одному аспекту настоящего изобретения информацию можно предоставлять пользователю другими путями. Например, информацию можно предоставлять пользователю посредством хранителя экрана. Для удаления хранителя экрана может требоваться или не требоваться защитный вход. Кроме того, информацию можно представлять в виде фонового изображения позади другой информации для снабжения пользователя информацией.

Аспекты настоящего изобретения были описаны применительно к иллюстративным вариантам его реализации. На основании данного описания специалисты в данной области могут предложить многие другие варианты осуществления, модификации и вариации, отвечающие объему и сущности прилагаемой формулы изобретения.

1. Компьютерное устройство, содержащеепервое хранилище, имеющее по меньшей мере один файл, содержащий секретную информацию;второе хранилище, имеющее по меньшей мере один файл, содержащий несекретную информацию;процессор, управляющий защищенным состоянием и незащищенным состоянием упомянутого компьютерного устройства, причем процессор имеет по меньшей мере одно приложение, имеющее доступ к упомянутому по меньшей мере одному файлу во втором хранилище, когда упомянутое компьютерное устройство находится в незащищенном состоянии, при этом процессор выполнен с возможностью отклонения доступа упомянутого по меньшей мере одного приложения к первому хранилищу, когда ком