Способ адаптивного параметрического управления безопасностью информационных систем и система для его осуществления

Иллюстрации

Показать всеИзобретение относится к вычислительной технике, а именно к информационным системам, и может быть использовано для управления безопасностью информационных систем. Техническим результатом является автоматизирование процесса адаптации информационных систем к происходящим нарушениям безопасности. Система адаптивного параметрического управления безопасностью информационных систем содержит модуль фиксации конфигурации безопасности, модуль описания условий безопасности, модуль оценки выполнения условий безопасности, модуль фиксации воздействия, который отслеживает факт осуществления доступа субъекта к объекту, модуль управления безопасностью, предназначенный для адаптации информационной системы путем выработки управляющего воздействия на ее конфигурацию безопасности. Способ описывает работу данной системы. 2 н. и 1 з.п. ф-лы, 5 ил.

Реферат

Изобретение относится к вычислительной технике, а именно к информационным системам, и может быть использовано для управления безопасностью информационных систем, осуществляемого в автоматическом режиме, путем фиксации системной конфигурации безопасности, оценки безопасности системы по текущей конфигурации безопасности, выявления нарушений безопасности и автоматической адаптации информационной системы к выявленным нарушениям посредством формирования и реализации управляющих воздействий на конфигурационные параметры безопасности.

Ввод в эксплуатацию и обслуживание любой современной информационной системы связаны с решением такой задачи, как результативное и эффективное использование механизмов защиты на всех уровнях системной архитектуры. При этом задействуются компоненты, ориентированные на обеспечение надежности ее работы, безопасности хранения и обработки информации, что позволяет эксплуатировать информационные системы при построении защищенных инфраструктур, обеспечивающих требуемый уровень безопасности информации при сохранении совместимости с существующими информационными технологиями. Однако многоуровневость, многокомпонентность, сложность взаимосвязей структурных составляющих систем обусловливают инерционность механизмов защиты и зачастую не позволяют динамически противостоять нарушениям безопасности и обеспечить своевременную защиту информации. Решение этой проблемы требует применения технологии управления информационной безопасностью, однако действия по управлению крупными системами требуют непрерывно проводимых оценки безопасности, выявления нарушений безопасности, воздействия на механизмы безопасности с целью ликвидации нарушений, что в силу ограниченности человеческих возможностей не может выполняться всегда адекватно, оперативно и результативно, о чем свидетельствует статистика киберпреступлений. В связи с этим возникает необходимость в способе и системе управления информационной безопасностью, которые позволяли бы не только упорядочить мониторинг и администрирование безопасности информационных систем, но и автоматизировать адаптивную реакцию механизмов безопасности информационных систем на оказываемые на них негативные информационные воздействия.

Известны система и способ, использующие контур обратной связи для классификации элементов при предотвращении несанкционированной рассылки электронной почты и принцип обучения на выборке входящих электронных писем, сгенерированных по случайной схеме так, чтобы были получены примеры почтовой рассылки (патент РФ №2331913, G06F 1/00, опубл. 2006.01.20). Однако данное решение обладает недостаточной объективностью оценки при классификации элементов в силу случайности обучающей выборки. Кроме того, данный подход является частным случаем применения управляющей цепи обратной связи к решению задачи классификации, он не предоставляет общего подхода к управлению информационной безопасностью на уровне информационных систем и созданию автоматического управления безопасностью информационных систем.

Известны также теоретические способы синтеза и анализа систем управления (например, [Ким Д.П. Теория автоматического управления. Т.1. Линейные системы. - М.: ФИЗМАТЛИТ, 2003, 288 с.]), однако представленные решения направлены на построение общих математических моделей систем управления и происходящих в них процессов и при этом не затрагивают особенностей обеспечения безопасности информационных систем.

Известно решение по управлению информационной безопасностью, описанное в [ГОСТ Р ИСО/МЭК 27001. Информационные технологии. Методы защиты. Системы менеджмента защиты информации. Требования], заключающееся в непрерывности обеспечения безопасности организации на основе процессного подхода, включающего этапы создания, внедрения, эксплуатации, постоянного контроля, анализа, поддержания в рабочем состоянии и улучшения защиты информации. Однако данный способ лишь регулирует цикличность процесса управления и регламентирует необходимость оценки и адаптации системы на уровне организации и не предлагает никаких реализаций данного подхода для обслуживания информационных систем.

В основу изобретения положена задача создания способа адаптивного параметрического управления безопасностью информационных систем и системы для его осуществления, которые предусматривают использование информации о текущей конфигурации безопасности системы по схеме с обратной связью (по замкнутому контуру), включающей оценку безопасности конфигурации и адаптацию ее конфигурационных параметров безопасности к происходящим нарушениям безопасности, что за счет автоматизации процедур фиксации конфигурации безопасности системы, оценки ее безопасности и оказания управляющего воздействия на конфигурационные параметры безопасности позволяет упростить процесс управления информационной безопасностью, а при автономной реализации и внедрении системы управления безопасностью в состав информационных систем - полностью автоматизировать процесс адаптации информационных систем к происходящим нарушениям безопасности и создать самоадаптирующиеся защищенные системы, что в свою очередь приводит к сокращению эксплуатационных затрат на обслуживание информационных систем и их восстановление после произошедших инцидентов нарушений безопасности, обеспечивает непрерывность и гарантированность безопасности, а также в целом улучшает управляемость и эффективность обеспечения безопасности информационных систем.

Решение этой задачи обеспечивается тем, что в способе адаптивного параметрического управления безопасностью информационных систем, включающем этапы фиксации текущей конфигурации, оценки безопасности и управляющего воздействия на конфигурационные параметры безопасности,

задают условия безопасности конфигурации информационной системы и для каждого условия указывают соответствующую степень критичности его нарушения, при этом перечисляя в условиях безопасности признаки безопасной конфигурации (безопасные по составу и значениям множества субъектов, объектов, их атрибутов безопасности), наличие которых свидетельствует о безопасности информационной системы, определяя шкалу степеней критичности нарушений для созданных условий безопасности, ранжируя условия безопасности по указанной шкале, задавая для каждого условия безопасности степень критичности нарушения и по шкале степеней критичности определяя границу критичности между критичными и некритичными нарушениями безопасности;

определяют общую функцию нарушения безопасности, которая является индикатором нарушения заданных условий безопасности конфигурации, в виде логической функции, заданной на множестве функций нарушений условий безопасности согласно введенным степеням критичности нарушений;

фиксируют факт воздействия на текущую конфигурацию безопасности системы при осуществлении доступа субъекта к объекту;

фиксируют текущую конфигурацию безопасности информационной системы, включая множества субъектов, объектов, их атрибутов безопасности по составу и значениям;

оценивают выполнение условий безопасности конфигурации системы, при этом вычисляя логическое значение общей функции нарушения безопасности и по нему определяя наличие нарушения условий безопасности конфигурации и необходимость воздействия на информационную систему с целью ее адаптации к данному нарушению безопасности;

в случае если нарушение условий безопасности конфигурации не зафиксировано и адаптация информационной системы не требуется, то повторяют вышеуказанные действия, начиная с этапа фиксации воздействия на конфигурацию безопасности системы;

в случае если нарушение условий безопасности конфигурации зафиксировано и адаптация информационной системы необходима, то определяют нарушенные условия безопасности конфигурации и управляющие воздействия на конфигурацию безопасности с целью адаптации информационной системы к обнаруженным нарушениям безопасности, при этом по каждому из условий выявляя путем сравнения множеств текущих и заданных в условиях безопасности субъектов, объектов и атрибутов безопасности недостающие элементы этих множеств и/или некорректно заданные/недостающие значения конфигурационных параметров безопасности и затем по каждому из нарушенных условий безопасности конфигурации выполняя приведение конфигурации безопасности системы в соответствие с содержанием условий, добавляя выявленные на предыдущем этапе недостающие элементы/значения, и/или убирая избыточные, и/или изменяя некорректные;

периодически повторяют указанные действия, начиная с этапа фиксации воздействия на конфигурацию безопасности системы.

Для решения технической задачи в системе адаптивного параметрического управления безопасностью информационных систем, включающей модуль фиксации конфигурации безопасности, модуль описания условий безопасности, модуль оценки выполнения условий безопасности, дополнительно включен модуль фиксации воздействия, который отслеживает факт осуществления доступа субъекта к объекту, связанный с модулем фиксации конфигурации безопасности, в который он передает сигнал о произошедшем воздействии на конфигурацию безопасности; в модуле фиксации конфигурации безопасности, который срабатывает при поступлении от модуля фиксации воздействия сигнала о воздействии, дополнительно предусмотрен сбор полной информации о текущей конфигурации безопасности информационной системы; в модуле описания условий безопасности, предназначенном для перечисления признаков безопасной конфигурации, дополнительно предусмотрены функции определения шкалы степеней критичности нарушений для созданных условий безопасности конфигурации, ранжирования условий безопасности конфигурации по указанной шкале, определения границы между критичными и некритичными нарушениями безопасности и задания общей функции нарушения безопасности, которая является индикатором нарушения условий безопасности конфигурации для заданного набора условий; модуль оценки выполнения условий безопасности связан с модулем фиксации конфигурации безопасности и модулем описания условий безопасности и предназначен для оценки выполнения условий безопасности конфигурации системы на основе зафиксированных конфигурационных параметров безопасности и условий безопасности конфигурации информационной системы путем вычисления логического значения общей функции нарушения безопасности и, если она принимает истинное значение, то запуска связанного с ним модуля управления безопасностью; модуль оценки выполнения условий безопасности дополнительно предназначен для оценки выполнения условий безопасности конфигурации путем вычисления логического значения общей функции нарушения безопасности, и если она принимает истинное значение, то он инициирует работу связанного с ним модуля управления безопасностью; дополнительный модуль управления безопасностью, связанный с модулем оценки выполнения условий безопасности, предназначен для адаптации информационной системы путем выработки управляющего воздействия на ее конфигурацию безопасности.

В качестве конфигурации безопасности информационной системы рассматривают множества субъектов, объектов доступа и их атрибутов безопасности, состав и значения которых определяются типом операционной среды информационной системы. В общем случае конфигурацию безопасности составляют такие конфигурационные параметры безопасности, как пользователи и группы пользователей; элементы файловой системы (диски, каталоги, файлы, ссылки), элементы реестра (разделы, ключи, параметры, ссылки); объекты ядра (задачи, процессы, потоки, драйверы, объекты синхронизации и т.д.); ресурсы общего доступа (каталоги, принтеры); программные сервисы; COM/DCOM-объекты; объекты службы каталога; локальные и глобальные настройки системной политики безопасности; опции и настройки безопасности пользовательского и специального программного обеспечения; конфигурационные параметры сетевых служб; атрибуты безопасности субъектов и объектов доступа, в том числе идентификаторы защиты, привилегии пользователей и групп пользователей, владельцы объектов, списки прав доступа, метки доступа и целостности, иерархическое распределение субъектов, объектов, прав доступа, меток доступа и целостности.

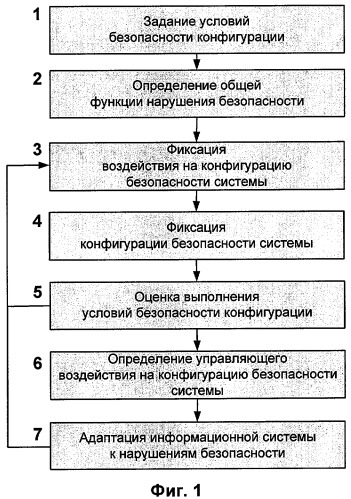

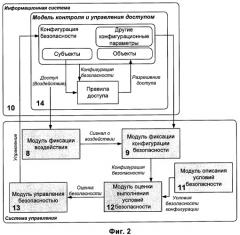

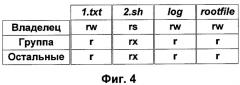

Изобретение поясняется с помощью фиг.1-5. На фиг.1 представлена схема способа, на фиг.2 - модульная схема системы, реализующей предлагаемый способ. С помощью фиг.3-5 поясняется предложенный способ на примере управления информационной безопасностью для операционных систем семейства UNIX: на фиг.3 представлена маска прав доступа для операционных систем семейства UNIX, на которую осуществляется управляющее воздействие, на фиг.4 - пример текущей конфигурации безопасности, на фиг.5 - конфигурация безопасности, измененная в результате управляющего воздействия на права доступа.

Традиционное управление безопасностью осуществляется администратором и носит название администрирования безопасности. При этом администратор в ходе обслуживания информационной системы исходит из того, что к системе можно получить несанкционированный доступ путем различных проникновений. В таком случае для обеспечения безопасности системы им постоянно проводится исследование системы, поиск и устранение недостатков и ошибок конфигурирования безопасности. Предлагаемый в изобретении способ является альтернативой описанному рутинному подходу и состоит в обеспечении безопасности информационных систем, осуществляемом динамически в соответствии с требуемыми условиями безопасности в автоматизированном режиме.

Под термином "условие безопасности" понимается логический критерий, выполнение которого свидетельствует об информационной безопасности системы. Такое условие требует предварительного задания с учетом правил контроля и управления доступом, реализованных в модели безопасности. Например, для операционных систем семейства Windows условия безопасности заданы разработчиком данной ОС и представлены в виде так называемых шаблонов безопасности. Для операционных систем семейства UNIX такие нормы определяют на основе открытого алгоритма работы механизма контроля и управления доступом.

Рассмотрим процедуру выработки управляющего воздействия на множество конфигурационных параметров безопасности на основе условий безопасности. Допустим, изначально система имеет конфигурацию безопасности S, которую будем считать безопасной. В последующий момент времени система имеет некоторую новую конфигурацию - S', которую необходимо оценить согласно условиям безопасности и при необходимости адаптировать ее к обнаруженным нарушениям безопасности. Определим для каждого условия безопасной конфигурации логическую функцию нарушения Ci, i∈Z и соответствующую степень критичности ее нарушения в контексте безопасности.

Функция Ci принимает значение "истина", если соответствующее условие безопасности не выполняется в данной конфигурации безопасности информационной системы. Набор таких функций составляет множество С функций нарушений условий безопасности.

Общая функция нарушения, индицирующая нарушения условий безопасности для данного набора С в системной конфигурации S', представляется в виде логической функции, заданной в базисе И-ИЛИ и определенной на множестве С:

F(C)=C1|C2|…|(Ci&Cj&…&CN),

где i, j, N∈Z, символ '|' обозначает логическое ИЛИ, а символ '&' - логическое И.

Функция F(C) состоит из нескольких логических слагаемых, объединенных операцией логического сложения, и логических множителей, объединенных операцией логического умножения.

Вид функции согласован с введенной степенью критичности нарушения: некритичные условия, обладающие степенью критичности, не превышающей заданной границы критичности по шкале степеней критичности, объединяют логическим умножением, что означает срабатывание общей функции нарушения безопасности при одновременном нарушении этих условий. Таким образом, для сообщения о нарушении безопасности достаточно нарушения любого из критичных условий, либо одновременного нарушения некритичных условий.

Если обнаружено, что общая функция нарушения истинна, то происходит анализ и поиск нарушенного условия или группы условий и связанных с ними конфигурационных параметров. После локализации нарушений осуществляются управляющие воздействия на конфигурацию безопасности информационной системы для перевода ее в безопасное состояние, удовлетворяющее условиям безопасности.

Предлагаемый способ и реализующая его система по многим параметрам превосходят возможности любых современных решений по контролю безопасности, которые осуществляют либо аудит безопасности, либо сканирование уязвимостей, и проводят при этом прямой перебор фиксированного множества контролируемых характеристик и не выполняют никаких управляющих воздействий на конфигурационные параметры безопасности информационных систем с целью ликвидации выявленных нарушений.

Решение задачи адаптивного параметрического управления безопасностью информационных систем осуществляется путем выполнения следующих действий (фиг.1).

Задают условия безопасности конфигурации информационной системы и для каждого условия указывают соответствующую степень критичности его нарушения (1).

В условиях безопасности перечисляют признаки безопасной конфигурации (безопасные по составу и значениям множества субъектов, объектов, их атрибутов безопасности), наличие которых свидетельствует о безопасности информационной системы. Определяют шкалу степеней критичности нарушений для созданных условий безопасности. Ранжируют условия безопасности по указанной шкале, задавая для каждого условия безопасности степень критичности нарушения. По шкале степеней критичности определяют границу между критичными и некритичными нарушениями безопасности.

Определяют общую функцию нарушения безопасности (2), которая является индикатором нарушения заданных условий безопасности конфигурации, в виде логической функции, заданной на множестве функций нарушений условий безопасности согласно введенным степеням критичности нарушений. Общую функцию нарушения безопасности представляют в виде логической функции в базисе И-ИЛИ, определенной на множестве функций нарушений заданных условий безопасности конфигурации. Данную функцию составляют из нескольких логических слагаемых, объединенных операцией логического сложения, и логических множителей, объединенных операцией логического умножения, согласно введенным степеням критичности нарушений: некритичные условия, обладающие степенью критичности, не превышающей заданной границы критичности по шкале степеней критичности, объединяют логическим умножением, что означает срабатывание общей функции нарушения безопасности при одновременном нарушении этих условий. Таким образом, для сигнализации о нарушении безопасности достаточно нарушения любого из критичных условий, либо одновременного нарушения некритичных условий.

Фиксируют факт воздействия на текущую конфигурацию безопасности системы при осуществлении доступа субъекта к объекту (3).

Фиксируют текущую конфигурацию безопасности информационной системы, включая множества субъектов, объектов, их атрибутов безопасности по составу и значениям (4).

В качестве конфигурации безопасности информационной системы рассматривают множества субъектов, объектов доступа и их атрибутов безопасности, состав и значения которых определяются типом операционной среды информационной системы. В общем случае конфигурацию безопасности составляют такие конфигурационные параметры безопасности, как пользователи и группы пользователей; элементы файловой системы (диски, каталоги, файлы, ссылки), элементы реестра (разделы, ключи, параметры, ссылки); объекты ядра (задачи, процессы, потоки, драйверы, объекты синхронизации и т.д.); ресурсы общего доступа (каталоги, принтеры); программные сервисы; COM/DCOM-объекты; объекты службы каталога; локальные и глобальные настройки системной политики безопасности; опции и настройки безопасности пользовательского и специального программного обеспечения; конфигурационные параметры сетевых служб; атрибуты безопасности субъектов и объектов доступа, в том числе идентификаторы защиты, привилегии пользователей и групп пользователей, владельцы объектов, списки прав доступа, метки доступа и целостности, иерархическое распределение субъектов, объектов, прав доступа, меток доступа и целостности.

Оценивают выполнение условий безопасности конфигурации системы (5). Для этого вычисляют логическое значение общей функции нарушения безопасности и по нему определяют наличие нарушения условий безопасности конфигурации и необходимость воздействия на информационную систему с целью ее адаптации к данному нарушению безопасности. Если общая функция нарушения безопасности принимает истинное значение, то это свидетельствует о нарушении безопасности и о необходимости воздействия на информационную систему с целью ее адаптации к данному нарушению безопасности, если ложное - то нарушение в данной конфигурации безопасности не обнаружено и адаптация информационной системы не требуется.

В случае если нарушение условий безопасности конфигурации не зафиксировано и адаптация информационной системы не требуется, то повторяют вышеуказанные действия, начиная с этапа фиксации воздействия на конфигурацию безопасности системы (3).

В случае если нарушение условий безопасности конфигурации зафиксировано и адаптация информационной системы необходима, то определяют нарушенные условия безопасности конфигурации и управляющие воздействия на конфигурационные параметры безопасности (6). При этом по каждому из условий выявляют путем сравнения множеств текущих и заданных в условиях безопасности субъектов, объектов и атрибутов безопасности недостающие элементы этих множеств и/или некорректно заданные/недостающие значения конфигурационных параметров безопасности и затем по каждому из нарушенных условий безопасности конфигурации выполняют приведение составляющих конфигурации безопасности системы в соответствие с содержанием условий, добавляя выявленные на предыдущем этапе недостающие элементы/значения, и/или убирая избыточные, и/или изменяя некорректные (7).

Периодически повторяют указанные действия, начиная с этапа фиксации воздействия на конфигурацию безопасности системы.

Для автоматизации предложенного способа применяют систему (фиг.2), в состав которой входят модуль фиксации воздействия 8, который отслеживает факт запроса и осуществления доступа субъекта к объекту и который связан с модулем фиксации конфигурации безопасности 9, в который он передает сигнал о произошедшем воздействии на конфигурацию безопасности; модуль фиксации конфигурации безопасности 9, который при поступлении от модуля фиксации воздействия 8 сигнала о воздействии выполняет сбор информации о текущей конфигурации безопасности информационной системы 10, включающую модель контроля и управления доступом 14; модуль описания условий безопасности 11, который позволяет перечислить признаки безопасной конфигурации, определить шкалу степеней критичности нарушений для созданных условий безопасности конфигурации, ранжировать условия безопасности конфигурации по указанной шкале, определить границу между критичными и некритичными нарушениями безопасности и задать общую функцию нарушения безопасности, которая является индикатором нарушения условий безопасности конфигурации для заданного набора условий; модуль оценки выполнения условий безопасности 12, связанный с модулем фиксации конфигурации безопасности 9 и модулем описания условий безопасности 11, который позволяет на основе зафиксированной конфигурации и условий безопасности конфигурации оценить выполнение условий безопасности конфигурации системы, вычислив логическое значение общей функции нарушения безопасности, и если она принимает истинное значение, то инициировать работу связанного с ним модуля управления безопасностью 13; модуль управления безопасностью 13, связанный с модулем оценки выполнения условий безопасности 12, который выполняет адаптацию информационной системы путем выработки управляющего воздействия на ее конфигурацию безопасности.

Способ реализуют в предлагаемой системе следующим образом.

Модуль фиксации воздействия 8 отслеживает факт осуществления доступа субъекта к объекту, т.е. фиксирует совершение воздействия на конфигурацию безопасности системы. Данный модуль связан с модулем фиксации конфигурации безопасности 9, в который он передает сигнал о произошедшем воздействии на конфигурацию безопасности.

Модуль фиксации конфигурации безопасности 9 при поступлении от модуля фиксации воздействия сигнала о воздействии выполняет сбор информации о текущей конфигурации безопасности информационной системы 10. При этом данный модуль 9 выполняет фиксацию состава и значений текущих множеств субъектов, объектов, их атрибутов безопасности, в том числе таких конфигурационных параметров безопасности, как пользователи и группы пользователей; элементы файловой системы (диски, каталоги, файлы, ссылки), элементы реестра (разделы, ключи, параметры, ссылки); объекты ядра (задачи, процессы, потоки, драйверы, объекты синхронизации и т.д.); ресурсы общего доступа (каталоги, принтеры); программные сервисы; COM/DCOM-объекты; объекты службы каталога; локальные и глобальные настройки системной политики безопасности; опции и настройки безопасности пользовательского и специального программного обеспечения; конфигурационные параметры сетевых служб; атрибуты безопасности субъектов и объектов доступа, в том числе идентификаторы защиты, привилегии пользователей и групп пользователей, владельцы объектов, списки прав доступа, метки доступа и целостности, иерархическое распределение субъектов, объектов, прав доступа, меток доступа и целостности.

Модуль описания условий безопасности 11 позволяет перечислить признаки безопасной конфигурации (безопасные по составу и значениям множества субъектов, объектов, их атрибутов безопасности), наличие которых свидетельствует о безопасности системы, определить шкалу степеней критичности нарушений для созданных условий безопасности конфигурации, ранжировать условия безопасности конфигурации по указанной шкале, задавая степень критичности нарушения для каждого условия безопасности конфигурации, по шкале степеней критичности определить границу между критичными и некритичными нарушениями безопасности и задать общую функцию нарушения безопасности, которая является индикатором нарушения условий безопасности конфигурации для заданного набора условий.

Модуль оценки выполнения условий безопасности 12, связанный с модулем фиксации конфигурации безопасности 9 и модулем описания условий безопасности 11, позволяет на основе зафиксированной конфигурации и заданных условий безопасности конфигурации оценить выполнение данных условий, вычислив логическое значение общей функции нарушения безопасности, и если она принимает истинное значение, то инициировать работу связанного с ним модуля управления безопасностью 13.

Модуль управления безопасностью 13, связанный с модулем оценки выполнения условий безопасности 12, в случае если на основе полученной оценки необходимо адаптировать информационную систему к нарушениям безопасности, вырабатывает управляющие воздействия на конфигурацию безопасности. Для этого данный модуль 13 сравнивает множества текущих субъектов, объектов и атрибутов безопасности и заданных в условиях безопасности конфигурации, выявляет недостающие элементы этих множеств по каждому из условий и/или некорректно заданные/недостающие значения конфигурационных параметров безопасности. Затем данный модуль 13 осуществляет управляющее воздействие на текущую конфигурацию безопасности системы с целью ее адаптации к выявленным нарушениям безопасности, для чего по каждому из условий он выполняет приведение конфигурации безопасности системы в соответствие с содержанием соответствующих условий безопасности конфигурации, добавляя выявленные недостающие элементы/значения, и/или убирая избыточные, и/или изменяя некорректные.

Тем самым предложенная система обеспечивает автоматизацию процесса управления информационной безопасностью конфигураций информационных систем.

Рассмотрим использование принципов, реализованных в предлагаемых способе и системе, на примере управления безопасностью операционной системой семейства UNIX.

В любой операционной системе семейства UNIX традиционной является дискреционная модель безопасности, которая реализует разграничение доступа субъектов к объектам. При этом субъектом называется активная сущность, которая может инициировать запросы ресурсов и использовать их для выполнения каких-либо заданий, а объектом - пассивная сущность, используемая для хранения или получения информации. При исполнении субъектами операций происходит взаимодействие с объектами, называемое доступом, в результате чего происходит перенос информации между ними. Разграничение доступа реализуется посредством установки прав доступа субъектам на объекты и соблюдения правил дискреционного контроля и управления доступа, заданных в виде матрицы доступа. Права доступа в UNIX задаются с помощью механизма битов доступа, устанавливаемых на объект. Типичными правами доступа в UNIX являются чтение (read), запись (write) и исполнение (execute). Маска битов доступа имеет вид, представленный на фиг.3, и позволяет задать права трех категорий пользователей: владельца объекта (owner), членов группы владельца (group) и остальных субъектов (other).

Помимо стандартных битов в UNIX существует механизм, позволяющий пользователям запускать процессы от имени других пользователей, если одному пользователю необходимо на время предоставлять права другого, например суперпользователя. Для этого применяется бит подмены идентификатора пользователя (suid-бит) или группы (sgid-бит). Этот бит используется совместно с битом исполнения (х) для обычных файлов. С целью предотвращения удаления файла посторонним пользователем в общедоступном каталоге применяется sticky-бит. Для каталогов его смысл заключается в том, что удалить или переименовать файл может только владелец файла. В обычном случае, без sticky-бита, возможность операций над файлами определяется правом записи (w) на каталоги. Таким образом, в UNIX основное управление безопасностью осуществляется через воздействие на биты доступа.

Сформируем общие условия безопасности конфигурации для операционных систем семейства UNIX.

Первостепенной задачей обеспечения безопасности операционных систем семейства UNIX является защита объектов, доступных суперпользователю. Например, все системные файлы принадлежат суперпользователю, включая системные скрипты и утилиты, и злоумышленник, получив права суперпользователя и изменив маску прав доступа, может получить неограниченный доступ к системе. Поэтому основное условие безопасности конфигурации состоит в том, что права записи для файлов, владельцем которых является суперпользователь, должны быть сняты.

Suid-механизм позволяет предоставлять функции суперпользователя другим пользователям, например, для исполнения системных утилит. Наличие файлов с suid-битом (suid-файлов) содержит потенциальную угрозу безопасности системы, поэтому следующее условие безопасности конфигурации состоит в том, что бит подмены идентификатора для системных скриптов и права записи для файлов с установленным suid-битом должны быть сняты.

Следующий аспект безопасности UNIX заключается в защите каталогов. Если на каталог установлено право записи, то любой файл внутри этого каталога можно удалить, даже если на сам файл такое право не установлено. Таким образом, права на каталог и на файлы, находящиеся в нем, должны быть согласованы. Условие безопасности состоит в том, что если на каталог установлен бит записи, то такой же бит должен быть установлен на каждом файле в данном каталоге. Если же не на всех файлах такой бит установлен, то тогда бит записи с каталога должен быть снят.

Условие безопасности конфигурации для защиты пользовательских данных состоит в том, что только владелец должен иметь право записи для своего домашнего каталога и файлов в нем.

На системные журналы (logs) и на каталог /proc должны быть установлены только права чтения. В этих каталогах содержится различная системная информация, например информация о процессах выполнения программ, данные о процессоре, список параметров, передаваемых ядру при загрузке. Для каталога устройств /dev также должны быть установлены только права чтения, так как в нем хранятся файлы устройств, изменения в которых могут привести к нарушениям в работе системы.

Перечисленные условия безопасности конфигурации распределим по степени критичности нарушений (наиболее критичное нарушение - 1):

1. Запрет записи для системных файлов.

2. Запрет suid-бита для системных скриптов.

3. Запрет записи для всех suid-файлов.

4. Только чтение для каталогов /proc и /dev.

5. Соответствие прав для каталогов и его файлов.

6. Защита домашних каталогов.

7. Только чтение для системных журналов.

Рассмотрим процедуру выработки управляющего воздействия на множество конфигурационных параметров безопасности ОС UNIX на основе предложенных условий безопасности. Определим для каждого условия безопасности конфигурации логическую функцию нарушения Ci, i∈[1,7]. Функция С, принимает значение "истина", если соответствующее условие безопасности конфигурации не выполняется в системе. Эти функции составляют множество функций нарушений С. Общую функцию нарушения, сигнализирующую о нарушениях безопасности для данного набора С, запишем в виде F(C)=C1|С2|С3|С4|С5|(С6&С7).

Функция состоит из нескольких логических слагаемых, объединенных операцией логического сложения, и логических множителей, объединенных операцией логического умножения. Ее вид согласуется с введенной степенью критичности нарушения: функции С6 и С7, соответствующие некритичным условиям, объединены логическим умножением, что означает срабатывание логического множителя при одновременном нарушении этих условий. Таким образом, для сообщения о нарушении безопасности достаточно нарушения любого из критичных условий, либо одновременного нарушения некритичных условий.

Если обнаружено, что общая функция нарушения истинна, то происходит анализ и поиск нарушенного условия или группы условий. Данный процесс основан на выполнении операций над множествами. После нахождения нарушений производятся управляющие воздействия на систему для перевода системы в безопасную конфигурацию, удовлетворяющую условиям безопасности:

| Обозначение управляющего воздействия | Изменение маски прав доступа |

| RfO (Read for Owner) | {100000000} |

| NoW (No Write) | {101101101} |

| NoSaS (No Suid and Sgid) | {110110111} |

| WfO (Write for Owner) | {111101101} |

В приведенном списке значения вносимых изменений в маски доступа, соответствующих управляющим воздействиям, обозначены совокупностью единиц и нулей. При пересечении множества прав объекта с маской права, соответствующие нулям, будут сняты. Например, на файл установлены права rw-r-xr--, что представимо в виде множества {110101100}. При пересечении этих прав с изменяемой маской RfO производится обнуление лишних прав {{110101100}∩{100000000}={100000000}), т.е. маска прав, установленная на файл, в результате управляющего воздействия RfO должна принять вид r------. Реализация наложения масок осуществляется в UNIX путем выполнения стандартной команды chmod.

Для каждого условия безопасности определено свое управляющее воздействие по ликвидации последствий нарушения данного условия (О - множество объектов системы; rights(o) - маска прав доступа объекта о; oroot - объект, владельцем которого является суперпользователь, т.е. с