Способ и устройство для обеспечения секретности подлинной идентификационной информации пользователя в исходном сигнальном сообщении

Иллюстрации

Показать всеИзобретение относится к системам беспроводной связи и предназначено для обеспечения секретности подлинной идентификационной информации пользователя в исходном сигнальном сообщении доступа в системе беспроводной связи. Технический результат - повышение помехозащищенности. Беспроводной приемо-передающий модуль (WTRU) включает в себя уровень протокола сходимости пакетных данных (C-PDCP) плоскости управления (C-plane), который выполняет шифрование сигнального сообщения. Уровень C-PDCP активизируется после включения питания модуля WTRU, и исходные параметры безопасности загружаются на уровень C-PDCP. Исходное сигнальное сообщение подключения для подсоединения сети и идентификационная информация пользователя шифруются с использованием исходных параметров безопасности, даже прежде подтверждения подлинности модуля WTRU. Исходные параметры безопасности, включающие в себя ключ шифрования (СК), могут генерироваться из широковещательной передачи системной информации из сети. Ключ СК может быть открытым ключом для асимметричного шифрования или может выбираться из широковещательной передачи набора открытых ключей или выводиться из системной информации сети. Индекс выбранного открытого ключа может кодироваться отдельно. Альтернативно индекс может передаваться с использованием способа обмена ключей Diffie-Hellman. 2 н. и 18 з.п. ф-лы, 7 ил.

Реферат

ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

Настоящее изобретение относится к системам беспроводной связи. Более конкретно, настоящее изобретение относится к способу и устройству для обеспечения секретности подлинной идентификационной информации (ID) пользователя в исходном сигнальном сообщении доступа в системе беспроводной связи, включая долгосрочное развитие (LTE) третьего поколения (3G).

УРОВЕНЬ ТЕХНИКИ

В универсальной системе мобильной связи (UMTS) третьего поколения (3G) во время исходного подключения для подсоединения и процедуры подтверждения подлинности идентификационная информация беспроводного приемо-передающего модуля (WTRU) (то есть международная идентификационная информация подвижного абонента (IMSI)) передается через радио-интерфейс в базовую сеть для целей подтверждения подлинности. Однако идентификационная информация IMSI и некоторые сообщения, пересылаемые во время исходного подключения для подсоединения и процедуры подтверждения подлинности, не защищены, но передаются в открытой незащищенной операционной среде.

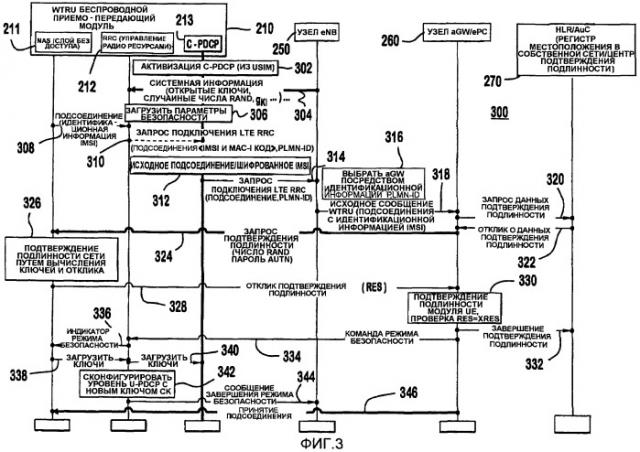

Фиг.1 показывает исходное подсоединение и процедуру подтверждения подлинности в 3G UMTS сети 10. После включения питания модуля WTRU 12 уровень 14 слоя без доступа (NAS) модуля WTRU 12 посылает сигнал (ATTACH) на уровень 16 управления радиоресурсами (RRC) модуля WTRU 12, чтобы запустить RRC подключение (этап 102). Уровень RRC 16 посылает запрос RRC подключения в универсальную наземную сеть радиосвязи с абонентами (UTRAN) 18 с исходной идентификационной информацией WTRU модуля (то есть IMSI), чтобы установить RRC подключение (этап 104). Сеть UTRAN 18 отвечает сообщением запроса установления RRC (этап 106). Уровень 16 посылает сообщение полного установления RRC в сеть UTRAN 18 (этап 108). Затем уровень RRC 16 посылает сообщение уровня 3 (исходный прямой перенос) в сеть UTRAN 18 (этап 110). Затем сеть UTRAN 18 посылает исходное сообщение пользователя с IMSI идентификационной информацией в регистр местоположения посетителя (VLR) 20 (или узел поддержки (SGSN) пакетной радиосвязи общего назначения (GPRS)) (этап 112). Пользователь идентифицируется с помощью идентификационной информации IMSI. При некоторых условиях (например, если подлинность пользователя не была подтверждена) VLR/SGSN 20 запрашивает подтверждение подлинности и согласование ключа (AKA) и посылает запрос данных подтверждения подлинности в регистр местоположения в собственной сети (HLR) 22 (или центр подтверждения подлинности (AuC)) (этап 114). После приема запроса данных подтверждения подлинности HLR/AuC 22 посылает набор векторов подтверждения подлинности (AV) в VLR/SGSN узел 20 (этап 116).

Каждый вектор AV содержит квинтет чисел, которые включают в себя некоторое случайное число (RAND), некоторый ожидаемый отклик (XRES), который используется для подтверждения подлинности пользователя, некоторый ключ к шифру (CK) для установления конфиденциальности, некоторый ключ целостности (IK) и пароль подтверждения подлинности (AUTN). Пароль AUTN содержит порядковый номер (SQN), скрытый под ключом анонимности (AK), поле организации подтверждения подлинности (AMF), которое задает некоторые компоненты подтверждения подлинности (такие, как используемые алгоритмы, срок службы ключа и т.п.), и код подтверждения подлинности сообщения (MAC), который функционально зависит от номера SQN, поля AMF и числа RAND.

Узел VLR/SGSN 20 посылает число RAND и пароль AUTN из вектора AV, который он выбрал, в уровень NAS 14 через сеть UTRAN 18 (этапы 118, 120). Затем уровень NAS 14 подтверждает подлинность сети путем вычисления ожидаемого MAC кода (XMAC) и путем определения того, согласуется ли код XMAC с кодом MAC (этап 122). Уровень NAS 14 также вычисляет ключи безопасности сеанса для модуля WTRU 12 (то есть ключ CK и ключ IK в векторе AV) на этапе 122. Генерация ключа выполняется с использованием предварительно заданных алгоритмов UMTS, которые берут число RAND в качестве входа и применяют совместно используемый секретный ключ K.

Уровень NAS 14 вычисляет отклик (RES) и посылает отклик в узел VLR/SGSN 20 через сеть UTRAN 18 (этапы 124, 126). Узел VLR/SGSN 20 определяет, согласуется ли отклик RES с ожидаемым откликом (XRES) для подтверждения подлинности модуля WTRU 12 (этап 128). Если любая из этих попыток подтверждения подлинности не удается на этапах 122 и 128, то происходит отказ подтверждения подлинности. Как только взаимное подтверждение подлинности успешно прошло, узел VLR/SGSN 20 посылает сообщение завершенного подтверждения подлинности в HLR/AuC 22 (этап 130) и начинается процедура активизации локальной безопасности.

Узел VLR/SGSN 20 посылает команду режима безопасности в сеть UTRAN 18, включающую в себя договорные алгоритмы кодирования UMTS (UEA) и алгоритмы целостности UMTS (UIA), и ключи текущего сеанса, ключи CK и IK (этап 132). Поскольку теперь может начаться защищенная связь, сеть UTRAN 18 посылает команду режима безопасности на уровень RRC 16 с кодом подтверждения подлинности сообщения для целостности (MAC-I) (этап 134). Значение кода MAC-I защищает целостность сообщения команды режима безопасности. Код MAC-I относится к типу случайных данных, вычисляемых посредством алгоритма UIA на информационном наполнении сообщения с использованием ключа IK сеанса.

Уровень RRC 16 посылает индикатор режима безопасности на уровень NAS 14 (этап 136) и уровень NAS 14 загружает ключи сеанса безопасности IK и CK на уровень RRC 16 (этап 138). Объект защиты целостности RRC проверяет целостность принятого сообщения посредством вычисления кода MAC-I подобным способом, используя алгоритм UIA с ключом IK на информационном наполнении сообщения команды режима безопасности и сравнивая его с принятым кодом MAC-I. Уровень RRC 16 также загружает ключ CK в объект шифрования RLC, чтобы начать шифрование (этап 140). Если коды подтверждения подлинности согласуются, то уровень RRC 16 посылает сообщение завершения режима безопасности в сеть UTRAN 18 (этап 142). Узел VLR/SGSN 20 посылает принятое сообщение подсоединения на уровень NAS 12 (этап 144).

Для процесса, иллюстрированного на фиг.1, сообщение запроса подключения с идентификационной информацией IMSI, сообщение запроса установки управления RRC, сообщение завершения установки управления RRC, сообщение исходного прямого переноса с вспомогательной идентификационной информацией IMSI, сообщение запроса подтверждения подлинности и сообщение отклика подтверждения подлинности являются незащищенными и передаются в открытой незащищенной операционной среде. Тот факт, что важная идентификационная информация модуля WTRU (то есть идентификационная информация IMSI) посылается по воздуху незащищено, провоцирует "угрозу захвата идентификационной информации IMSI ". Захваченная идентификационная информация IMSI может использоваться посредством зловредной атаки отказа в доступе к службе (DoS) или других возможных атак на сети и пользователей.

Следовательно, желательно обеспечить способ и систему для выполнения защиты исходных сигнальных сообщений управления и особенно идентификационной информации модуля WTRU (то есть идентификационной информации IMSI) во время исходного подключения для подсоединения и процедуры подтверждения подлинности.

РАСКРЫТИЕ ИЗОБРЕТЕНИЯ

Настоящее изобретение относится к способу и устройству для обеспечения секретности подлинной идентификационной информации пользователя в исходном сигнальном сообщении доступа в системе беспроводной связи, включая долгосрочное развитие (LTE) третьего поколения (3G). Модуль WTRU включает в себя уровень протокола сходимости пакетных данных (C-PDCP) плоскости управления (C-plane), который выполняет шифрование и защиту целостности сигнального сообщения. Уровень C-PDCP активизируется после включения питания модуля WTRU, и исходные параметры безопасности загружаются на уровень C-PDCP. Исходное сигнальное сообщение подключения для подсоединения сети и ID пользователя (например, идентификационная информация IMSI) шифруются с использованием исходных параметров безопасности, даже прежде подтверждения подлинности модуля WTRU. Исходные параметры безопасности загружаются из универсального модуля идентификации абонента (USIM) и генерируются из широковещательной передачи системной информации из сети. Системная информация включает в себя набор открытых ключей, по меньшей мере, с одним открытым ключом для асимметричного шифрования идентификационной информации IMSI или информации, из которой можно вывести открытые ключи. Исходные параметры безопасности для шифрования включают в себя ключ к шифру CK. Ключ CK может быть открытым ключом или может выбираться из широковещательной передачи набора открытых ключей или выводиться из системной информации сети. Индекс выбранного открытого ключа может кодироваться отдельно. Альтернативно, индекс может передаваться с использованием способа обмена ключей Diffie-Hellman.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

В дальнейшем изобретение поясняется описанием конкретных вариантов его осуществления со ссылками на сопровождающие чертежи, на которых:

Фиг.1 изображает исходное подсоединение и процедуру подтверждения подлинности в сети 3G UMTS,

Фиг.2 изображает систему беспроводной связи согласно настоящему изобретению,

Фиг.3 изображает диаграмму передачи сигналов процесса подсоединения и подтверждения подлинности согласно настоящему изобретению,

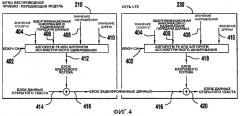

Фиг.4 изображает процесс шифрования, включая известное шифрование f8 и параметры шифрования,

Фиг.5 изображает известный процесс f9 защиты целостности и параметры,

Фиг.6 изображает генерацию ключа IK с использованием алгоритма f4 с некоторым случайным числом (RAND) и совместно используемым секретным ключом (K) согласно настоящему изобретению, и

Фиг.7 изображает пример генерации значения FRESH с числом RAND и совместно используемым секретным ключом K.

ОСУЩЕСТВЛЕНИЕ ИЗОБРЕТЕНИЯ

Упоминаемый здесь далее термин "WTRU" включает в себя пользовательское оборудование (UE), мобильную станцию, стационарный или мобильный абонентский модуль, пейджер, сотовый телефон, персональный цифровой секретарь (PDA), компьютер или любой другой тип пользовательского устройства, способный функционировать в беспроводной операционной среде, но не ограничивается ими. Упоминаемый здесь далее термин "eNode-B" включает в себя базовую станцию, контроллер узла, узел доступа (AP) или любой другой тип устройства сопряжения, способный функционировать в беспроводной операционной среде, но не ограничивается ими.

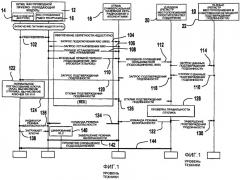

Фиг.2 изображает систему 200 беспроводной связи согласно настоящему изобретению. Система 200 включает в себя модуль WTRU 210 и сеть LTE 230. Модуль WTRU 210 включает в себя уровень 211 слоя без доступа (NAS), уровень 212 управления радиоресурсами (RRC), уровень 213 C-PDCP, уровень 214 PDCP U-плоскости (U-PDCP) и более низкие уровни, включающие в себя уровень RLC 215, уровень 216 управления доступом к среде и физический уровень 217. Уровень RRC 212 включает в себя объект 218 защиты целостности. Уровень 213 C-PDCP включает в себя объект 219 шифра C-плоскости и уровень 214 U-PDCP включает в себя объект 220 шифра U-плоскости. Сеть LTE 230 включает в себя уровень 231 NAS слоя, уровень 232 управления радиоресурсами (RRC), уровень 233 C-PDCP и уровень 234 U-PDCP. Уровень RRC 232 включает в себя объект 235 защиты целостности. Уровень 233 C-PDCP включает в себя объект 236 шифра C-плоскости и уровень 234 U-PDCP включает в себя объект 237 шифра U-плоскости. В C-плоскости уровни RRC 212 и 232 отвечают за защиту целостности, и уровни C-PDCP 213 и 233 отвечают за шифрование сигнальных сообщений NAS/RRC управления, тогда как уровни 214 и 234 U-PDCP U-плоскости отвечают за сжатие и шифрование заголовка Интернет-протокола (IP).

Согласно настоящему изобретению уровни 213 и 233 C-PDCP выполняют шифрование ранее незащищенных исходных сигнальных сообщений NAS и передачу WTRU IMSI. В противном случае они прозрачны для сигнальных сообщений управления. Настоящее изобретение обеспечивает способы исходной загрузки и генерации параметров безопасности, согласование ключей шифрования между модулем WTRU 210 и сетью, шифрование идентификационной информации IMSI и регулировку передачи сигналов модуля WTRU для шифрования идентификационной информации IMSI для исходных сигнальных сообщений NAS, что будет подробно объясняться здесь далее.

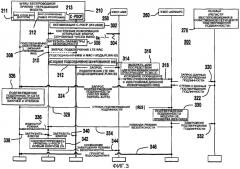

Фиг.3 изображает диаграмму передачи сигналов процесса подсоединения и подтверждения подлинности согласно настоящему изобретению. После включения питания модуля WTRU активизируется уровень 213 C-PDCP модуля WTRU 210 (этап 302). Уровень RRC 212 принимает широковещательную передачу системной информации посредством узла eNode-B 250 и переправляет ее на уровень C-PDCP 213 (этап 304). Системная информация включает в себя информацию для исходных параметров безопасности, включающих в себя открытые ключи или информацию выведения ключа, случайные числа (RAND) и/или начальное число ключа gKI.

Исходные параметры безопасности загружаются на уровень C-PDCP 213 на этапе 306, что будет подробно объясняться здесь далее. Исходный параметр безопасности C-PDCP загружается в основном из универсального модуля идентификации абонента (USIM) модуля WTRU 210, где согласующиеся параметры безопасности и значения рабочего цикла для модуля WTRU 210 обновляются и сохраняются. Исходный параметр безопасности C-PDCP может дополнительно быть получен из широковещательной передачи системной информации из узла eNode-B 250, которая может включать в себя информацию открытых ключей. Исходные параметры безопасности для шифрования включают в себя ключ к шифру CK и ключ целостности IK. Ключ CK может быть открытым ключом или может выбираться из широковещательной передачи набора открытых ключей или выводиться из системной информации сети. Уровень 213 C-PDCP готов функционировать (то есть готов выполнять шифрование/дешифрование, когда первое сигнальное сообщение NAS/RRC (например, подсоединение или те сообщения, которые им запускаются) должно передаваться даже прежде подтверждения подлинности модуля WTRU 210.

Уровень 211 слоя без доступа (NAS) запускает подключение RRC посредством отправления сообщения подсоединения наряду с идентификационной информацией IMSI на уровень RRC 212 (этап 308). Уровень RRC 212 посылает на уровень C-PDCP 213 запрос подключения LTE RRC, включающий в себя сообщение подсоединения и код MAC-I и предпочтительно идентификационную информацию (ID) сети наземной мобильной связи общего пользования (PLMN) (этап 310). Затем уровень C-PDCP 213 выполняет шифрование на сообщении подсоединения и идентификационной информации IMSI с исходным ключом CK (из модуля USIM или широковещательной передачи системной информации) и посылает сообщение запроса подключения LTE RRC, включающее в себя шифрованное сообщение подсоединения и идентификационную информацию IMSI наряду с кодом MAC-I из уровня RRC 212 (этап 312, 314). В отличие от известной процедуры подсоединения сообщение подсоединения и идентификационная информация IMSI защищены исходными ключами CK и IK.

Сообщение запроса подключения LTE RRC также может включать в себя второе начальное число gFRESH для обмена ключей Diffie-Hellman, что будет подробно объясняться здесь далее. Узел eNode-B 250 выбирает подходящий узел aGW 260, основываясь на идентификационной информации PLMN ID, содержащейся в сообщении запроса подключения (этап 316). Узел eNode-B 250 переправляет сообщение подсоединения с идентификационной информацией IMSI в выбранный узел aGW 260 (этап 318).

Если подлинность пользователя не была подтверждена, то узел aGW 260 посылает запрос данных подтверждения подлинности в HLR 270 (или AuC) (этап 320). После приема данных подтверждения подлинности HLR/AuC 270 посылает отклик данных подтверждения подлинности, включающий в себя набор векторов подтверждения подлинности (AV) в узел aGW 260 (этап 322).

Узел aGW 260 посылает на уровень NAS 211 модуля WTRU 210 сообщение запроса подтверждения подлинности, включающее в себя число RAND и пароль AUTN из первого вектора AV (этап 324). Сообщение отклика подключения не должно шифроваться или целостность не должна защищаться. Альтернативно, сообщение отклика подключения может шифроваться в узле eNode-B 250 с открытым ключом с индексом из HLR/AuC 270 с известным алгоритмом симметричного шифрования. Затем уровень NAS 211 подтверждает подлинность сети путем вычисления ожидаемого кода MAC (XMAC) и определения того, согласуется ли код XMAC с кодом MAC (этап 326). Уровень NAS 211 также вычисляет новые ключи сеанса (то есть CK и IK в векторе) на этапе 326. Генерация ключей выполняется с использованием предварительно заданных алгоритмов, которые берут число RAND в качестве входа и применяют совместно используемый секретный ключ K.

Уровень NAS 211 вычисляет отклик (RES) и посылает сообщение отклика подтверждения подлинности, включающее в себя RES, в узел aGW 260 (этап 328). Сообщение отклика подтверждения подлинности может быть дополнительно защищено исходным ключом CK и/или ключом IK. Узел aGW 260 определяет, согласуется ли отклик RES с ожидаемым откликом (XRES) для подтверждения подлинности модуля WTRU 210 (этап 330). Если любая из этих попыток подтверждения подлинности не удается на этапах 326 и 330, то происходит отказ подтверждения подлинности. Как только взаимное подтверждение подлинности успешно прошло, узел aGW 260 посылает сообщение завершенного подтверждения подлинности в HLR/AuC 270 (этап 332).

Узел aGW 260 посылает сообщение команды режима безопасности на уровень RRC 212 модуля WTRU 210 (этап 334). Уровень RRC 212 посылает индикатор режима безопасности на уровень NAS 211 (этап 336). Уровень NAS 211 загружает ключи сеанса на уровень RRC 212 (этап 338) и на уровень 213 C-PDCP (этап 340). Затем уровень RRC 212 конфигурирует уровень U-PDCP (не показан на фиг.3) с новым ключом CK для шифрования U-плоскости (этап 342). Уровень RRC 212 проверяет целостность принятого сообщения команды режима безопасности путем вычисления кода MAC-I с использованием ключа IK на информационном наполнении сообщения команды режима безопасности и путем сравнения вычисленного кода MAC-I с принятым кодом MAC-I. Если они согласуются, то уровень RRC 212 посылает сообщение завершения режима безопасности в узел eNode-B 250 (этап 344). Узел aGW 260 посылает сообщение принятия подсоединения на уровень NAS 211 (этап 346) и начинается защищенная связь (шифрование, дешифрование и защита целостности).

Далее объясняется исходная загрузка параметров шифрования на этапе 306. Используемый алгоритм шифрования представляет собой один из параметров, который должен выбираться. Алгоритм исходного шифрования может представлять собой алгоритм асимметричного шифрования и позже алгоритм шифрования по умолчанию может представлять собой симметричный алгоритм, такой как алгоритм f8. Однако может использоваться любой другой алгоритм шифрования. Далее будет объясняться настоящее изобретение со ссылкой на параметры алгоритма f8 для целей иллюстрации.

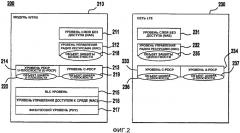

Фиг.4 изображает процесс шифрования, включая известное шифрование f8 и параметры шифрования. Алгоритм шифрования может представлять собой известный алгоритм симметричного шифрования, такой как алгоритм f8, или алгоритм асимметричного шифрования, используемый для шифрования с открытыми и секретными ключами. Параметры шифрования, необходимые для алгоритма f8, включают в себя ключ CK 402, значение COUNT-C 404, идентификационную информацию ID носителя 406, значение 408 направления и значение 410 длины. Модуль WTRU 210 генерирует блок 412 ключевого потока с использованием алгоритма f8 и добавляет блок 412 ключевого потока к блоку 414 входных данных незашифрованного открытого текста, чтобы генерировать блок 416 зашифрованных данных, который передается в сеть 230. Сеть 230 также генерирует блок 418 ключевого потока с использованием такого же алгоритма f8 и таких же параметров и добавляет генерированный блок 412 ключевого потока к блоку 416 принятых зашифрованных данных, чтобы восстановить блок 420 данных открытого текста. Параметры шифрования для алгоритма асимметричного шифрования могут иметь, по меньшей мере, ключ CK 402 для пары ключей открытый/секретный и могут иметь другие параметры.

Ключ к шифру CK 402 может представлять собой пару ключей открытый/секретный в системе асимметричного шифрования. Модуль WTRU 210 использует открытый ключ для шифрования всего или части сообщения восходящей линии связи NAS и/или всего или части исходного сообщения доступа RRC, включающего в себя идентификационную информацию IMSI, и сеть 230 дешифрует и шифрует сообщение NAS с соответствующим секретным ключом. Ключ CK 402 может представлять собой пару ключей открытый/секретный между модулем WTRU 210 и сетью 230. Альтернативно, открытый ключ может представлять собой широковещательную передачу через системную информацию. Сеть 230 может передавать только один открытый ключ или набор n открытых ключей (k 1 ,..., k n ) или информацию для выведения ключа.

Если передается набор открытых ключей, то модуль WTRU 210 выбирает один из набора открытых ключей. В выборе открытых ключей модуль WTRU 210 может использовать значение FRESH для вычисления индекса в набор открытых ключей, (например, индекс α=FRESH% n), чтобы выбрать исходный ключ CK 402. Альтернативно, модуль WTRU 210 может использовать свое значение IMSI для индекса ключа (то есть индекс α=IMSI% n), чтобы выбрать исходный ключ CK 402. С такой схемой случайность использования ключей увеличивается и становится более затруднительной для взломщиков.

Поскольку сеть 230 не знает значения FRESH до того, как правильно будет декодирована идентификационная информация, и в результате не может независимо вычислять индекс выбранного открытого ключа, информация о выбранном открытом ключе не может передаваться между модулем WTRU 210 и сетью 230. Модуль WTRU 210 может включать в себя индекс выбранного открытого ключа в сообщении NAS. Например, модуль WTRU 210 кодирует индекс α выбранного открытого ключа с предварительно согласованным открытым ключом (скажем k 1) и остальные сообщения NAS или RRC, включающие в себя идентификационную информацию IMSI с выбранным открытым ключом k α. Сеть 230 сначала декодирует индекс α и затем декодирует оставшуюся часть сообщения с выбранным открытым ключом k α, включающим в себя идентификационную информацию IMSI.

Альтернативно, открытый ключ может выбираться с использованием способа обмена ключей Diffie-Hellman. Сеть LTE 230 и модуль WTRU 210 соглашаются о двух значениях (очень большое простое число p и генератор g для мультипликативной группы Fp* поля F p), которые общеизвестны. Сеть LTE 230 передает через системную информацию набор открытых ключей с первым начальным числом gKI (где случайно выбранный ключ KI является таким, что 1 ≤KI≤p-2 и gKI≡g KI mod p). Набор открытых ключей может быть из большей группы ключей шифрования со случайной периодичностью и порядком. Модуль WTRU 210 произвольно выбирает значение KIn2 (1≤KI≤p-2), чтобы вычислить второе начальное число gKIn2≡g KIn2 mod p. Затем модуль WTRU 210 вычисляет k'≡(gKI)KIn2 mod p. Индекс открытого ключа α=k'mod n, где n представляет собой текущее число открытых ключей, передаваемых из системной информации с первым начальным числом, gKI. Вычисленный индекс α представляет собой индекс для набора открытых ключей для выбранного открытого ключа k α. Модуль WTRU 210 шифрует NAS или RRC сообщение, включающее в себя идентификационную информацию IMSI с выбранным открытым ключом k α, и включает второе начальное число gKIn2 в NAS или RRC в сообщение, передаваемое в сеть LTE 230. Второе начальное число не шифруется. Сеть LTE 230 сначала берет незашифрованное второе начальное число gKIn2 и вычисляет k≡(gKIn2)KI mod p. Затем получается индекс α посредством α=k mod n для индекса α открытого ключа. Затем сеть LTE 230 декодирует все сообщение с открытым ключом, соответствующим открытому ключу k α.

Значение COUNT-C 404 может быть предварительно установленным значением, известным только для модуля WTRU 210 и сети LTE 230 на исходной стадии. Альтернативно, значение COUNT-C 404 может быть значением START (или эквивалентным), хранимым в модуле USIM и его ответной части в сети, в объединении с другими значениями, известными только между модулем WTRU 210 и сетью LTE 230, (например, порядковый номер сообщения NAS). Альтернативно, значение COUNT-C 404 может быть значением, вычисленным модулем WTRU 210 и сетью LTE 230, как в случае выведения значения FRESH.

Идентификационная информация ID 406 носителя может быть значением идентификационной информации ID конфигурированного радиоканала передачи данных, такого как '3' для радиоканала 3 передачи данных (SRB-3). Альтернативно, идентификационная информация ID 406 носителя может быть некоторым предварительно установленным значением. Значение 408 направления для восходящей линии связи устанавливается равным '0'. Значение 410 длины представляет собой длину сообщения NAS и RRC (включая IMSI) в единицах бит.

Далее здесь будет подробно объясняться исходная загрузка параметров защиты целостности на этапе 306. Исходная защита целостности может помочь бороться с атакой отказа в обслуживании. Используемый алгоритм защиты целостности может представлять собой один из выбираемых параметров. Алгоритм защиты целостности по умолчанию может представлять собой алгоритм f9. Однако может использоваться любой другой алгоритм защиты целостности. Далее здесь будет объясняться настоящее изобретение со ссылкой на алгоритм f9 для целей иллюстрации.

Фиг.5 изображает известный процесс f9 и параметры защиты целостности. Параметры, необходимые для алгоритма f9, включают в себя ключ IK 502, значение COUNT-I 504, сообщение 506, значение 508 направления и значение FRESH 410. Модуль WTRU 210 использует исходный ключ IK 502 для генерации кода MAC-I 512 для первого сообщения NAS/RRC и посылает генерированный код MAC-I 512 в сеть 230 наряду с сообщением NAS/RRC. Сеть LTE 230 генерирует ожидаемый код MAC-I (XMAC-I) 514 с такими же параметрами 502-510 и сравнивает принятый код MAC-I 512 с кодом XMAC-I 514, чтобы проверить целостность сообщения после декодирования идентификационной информации IMSI для модуля WTRU 210.

Ключ IK 502 может генерироваться модулем WTRU 210 (и сетью 230) на исходной активизации и конфигурации C-PDCP с использованием значения RAND, принятого из системной информации. Например, ключ IK 502 может генерироваться с использованием алгоритма f4 со случайным числом (RAND) 602 и совместно используемым секретным ключом (K) 604, как показано на фиг.6. При заданном секретном ключе (K) 604, который совместно используется между модулем WTRU 210 и сетью 230 через идентификационную информацию IMSI, генерированный ключ IK 502 несет родственность к ассоциативному признаку между модулем WTRU 210 и сетью 230. Это, в свою очередь, позволяет генерировать код MAC-I посредством алгоритма f9 защиты целостности, несущего сигнатуру конкретного модуля WTRU.

Значение COUNT-I 504 может быть предварительно установленным значением, известным только для модуля WTRU 210 и сети LTE 230 на исходной стадии. Альтернативно, значение COUNT-I 504 может быть значением START (или эквивалентным), хранимым в модуле USIM и его ответной части в сети, в объединении с другими значениями, известными только между модулем WTRU 210 и сетью 230, (например, порядковый номер сообщения NAS). Альтернативно, значение COUNT-I 504 может быть значением, вычисленным модулем WTRU 210 и сетью 230, как в случае выведения значения FRESH.

Параметр 506 сообщения может быть самим сообщением NAS/RRC с идентификационной информацией радионосителя, присоединенной спереди сообщения. Значение 508 направления может устанавливаться равным некоторому значению (например, '0') для восходящей линии связи. Значение FRESH 510 может выбираться из набора предварительно установленных значений (FRESH0, FRESH1,…, FRESHn-1) между модулем WTRU 210 и сетью 230 с использованием ключа IK для вычисления индекса m, (например, m=IK% n). Альтернативно, значение FRESH 510 может генерироваться с использованием алгоритма с числом RAND 602 и совместно используемым секретным ключом K 604 в качестве входа, как показано на фиг.7.

Исходная загрузка этих параметров безопасности позволяет уровню C-PDCP 212 входить в рабочее состояние, когда первое сигнальное сообщение NAS должно передаваться из модуля WTRU 210. Это также позволяет уровню C-PDCP 212 при необходимости дешифровать последующие входящие и выходящие сообщения NAS. Уровень C-PDCP 212 может переключаться на параметры безопасности, генерированные из нормальной процедуры AKA, когда она успешно выполняется.

Настоящее изобретение также применимо к шифрованию сообщений NAS нисходящей линии связи на исходной стадии перед завершением процедуры AKA. Чтобы иметь работу шифрования нисходящей линии связи перед процедурой AKA, сети LTE 230 необходимо шифровать сообщение NAS/RRC с использованием такого же "открытого ключа" (при условии, что сеть имеет все открытые/секретные ключи и также знает индексы ключей), который модуль WTRU 210 использовал для первого сообщения/идентификационной информации IMSI восходящей линии связи, и алгоритма шифрования, который должен быть симметричным алгоритмом, таким как f8.

Варианты осуществления

1. Способ обеспечения секретности идентификационной информации ID пользователя в исходном сигнальном сообщении подключения в системе беспроводной связи, включающей в себя модуль WTRU, причем модуль WTRU включает в себя уровень C-PDCP для выполнения шифрования и защиты целостности исходного сигнального сообщения подключения.

2. Способ по варианту осуществления 1, содержащий активизацию уровня C-PDCP после включения питания модуля WTRU.

3. Способ по варианту осуществления 2, содержащий загрузку исходных параметров безопасности на уровень C-PDCP.

4. Способ по варианту осуществления 3, содержащий шифрование исходного сигнального сообщения подключения, включающего в себя ID пользователя с использованием исходных параметров безопасности.

5. Способ по варианту осуществления 4, содержащий отправление зашифрованного исходного сигнального сообщения подключения и ID пользователя в сеть.

6. Способ по любому из вариантов осуществления 3-5, в котором исходные параметры безопасности загружаются из модуля USIM.

7. Способ по любому из вариантов осуществления 3-6, в котором исходные параметры безопасности генерируются из широковещательной передачи системной информации из сети.

8. Способ по варианту осуществления 7, в котором системная информация включает в себя, по меньшей мере, один открытый ключ или информацию для выведения открытого ключа.

9. Способ по любому из вариантов осуществления 1-8, в котором исходное сигнальное сообщение подключения включает в себя идентификационную информацию PLMN.

10. Способ по любому из вариантов осуществления 5-9, дополнительно содержащий отправление по сети в модуль WTRU сообщения запроса подтверждения подлинности, включающего в себя случайное число и пароль подтверждения подлинности.

11. Способ по варианту осуществления 10, содержащий подтверждение подлинности модуля WTRU сетью, основываясь на случайном числе и пароле подтверждения подлинности.

12. Способ по варианту осуществления 11, содержащий вычисление модулем WTRU ключей сеанса и отклика RES.

13. Способ по варианту осуществления 12, содержащий отправление в сеть модулем WTRU сообщения отклика подтверждения подлинности, включающего в себя отклик RES.

14. Способ по варианту осуществления 13, содержащий подтверждение подлинности отклика WTRU сетью с использованием отклика RES.

15. Способ по варианту осуществления 14, содержащий отправление сетью в модуль WTRU сообщения команды режима безопасности.

16. Способ по любому из вариантов осуществления 13-15, в котором сообщение отклика подтверждения подлинности защищается посредством использования исходных параметров безопасности.

17. Способ по любому из вариантов осуществления 15-16, в котором сеть шифрует сообщение управления нисходящей линии связи, включающее в себя сообщение команды режима безопасности, с ключом, используемым для шифрования исходного сигнального сообщения подключения с использованием алгоритма симметричного шифрования.

18. Способ по любому из вариантов осуществления 15-17, дополнительно содержащий конфигурирование уровня PDCP U-плоскости с новым ключом сеанса для шифрования данных U-плоскости.

19. Способ по любому из вариантов осуществления 3-18, в котором используемый алгоритм шифрования представляет собой один из исходных параметров безопасности.

20. Способ по варианту осуществления 19, в котором алгоритм шифрования представляет собой алгоритм f8, и исходные параметры шифрования включают в себя ключ CK, значение COUNT-C, идентификационную информацию ID носителя, значение направления и значение длины.

21. Способ по варианту осуществления 20, в котором значение COUNT-C представляет собой предварительно установленное значение, известное только для модуля WTRU и сети.

22. Способ по варианту осуществления 20, в котором значение COUNT-C представляет собой значение START, хранимое в модуле USIM, в объединении с предварительно согласованным значением, известным только между модулем WTRU и сетью.

23. Способ по варианту осуществления 22, в котором предварительно согласованное значение представляет собой порядковый номер уровня NAS.

24. Способ по варианту осуществления 20, в котором значение COUNT-C вычисляется модулем WTRU и сетью.

25. Способ по любому из вариантов осуществления 20-24, в котором идентификационная информация ID носителя представляет собой номер ID радиоканала передачи данных.

26. Способ по любому из вариантов осуществления 20-24, в котором идентификационная информация ID носителя представляет собой предварительно установленное значение между модулем WTRU и сетью.

27. Способ по любому из вариантов осуществления 20-26, в котором значение направления для восходящей линии связи устанавливается равным '0'.

28. Способ по любому из вариантов осуществления 4-19, в котором алгоритм шифрования представляет собой алгоритм асимметричного шифрования.

29. Способ по варианту осуществления 28, в котором алгоритм шифрования использует ключ CK, который представляет собой предварительно установленную пару ключей открытый/секретный между WTRU модулем и сетью.

30. Способ по варианту осуществления 29, в котором открытый ключ передается через системную информацию сетью.

31. Способ по варианту осуществления 30, в котором модуль WTRU выбирает открытый ключ из набора открытых ключей, содержащего множество открытых ключей.

32. Способ по варианту осуществления 31, в котором модуль WTRU использует свое значение идентификационной информации IMSI для выбора индекса в набор открытых ключей для выбора открытого ключа.

33. Способ по варианту осуществления 31, в котором модуль WTRU использует свое значение FRESH для выбора индекса в набор открытых ключей для выбора открытого ключа.

34. Способ по варианту осуществления 33, в котором модуль WTRU шифрует индекс с предварительно согласованным открытым ключом и включает зашифрованный индекс в состав сообщения запроса подключения.

35. Способ по любому из вариантов осуществления 30-34, в котором системная информация включает в себя первое начальное число индекса ключа, и сообщение запроса подключения включает в себя второе начальное число индекса ключа, и открытый ключ выбирается с использованием способа обмена ключей Diffie-Hellman.

36. Способ по любому из вариантов осуществления 1-35, в котором используемый алгоритм защиты целостности представляет собой один из исходных параметров безопасности.

37. Способ по варианту осуществления 36, в котором алгоритм защиты целостности представляет собой алгоритм f9, и исходные параметры защиты целостности включают в себя ключ IK, значение COUNT-I, сообщение, значение направления и значение FRESH.

38. Способ по варианту осуществления 37, в котором ключ IK генерируется модулем WTRU с использованием случайного числа, принятого из сети через системную информацию и совместно используемого секретного ключа K.

39. Способ по варианту осуществления 37, в котором ключ IK генерируется с использованием алгоритма f4.

40. Способ по любому из вариантов осуществления 37-39, в котором значение COUNT-I представляет собой предварительно установленное значение, известное модулю WTRU и сети.

41. Способ по любому из вариантов осуществления 37-40, в котором значение COUNT-I устанавливается равным значению START, хранимому в модуле USIM, в объединении с предварительно согласованным значением, известным между модулем WTRU и сетью.

42. Способ по варианту осуществления 41, в котором предварительно согласованное значение представляет собой порядковый номер уровня NAS.

43. Способ по любому из вариантов осуществления 37-42, в котором значение COUNT-I представляет собой значение, вычисленное модулем WTRU и сетью.

44. Способ по любому из вариантов осуществления 37-43, в котором значение направления для восходящей линии связи устанавливается равным '0'.

45. Способ по любому из вариантов осуществления 37-44, в котором сообщение представляет собой идентификационную информацию ID радионо