Способ предоставления подписывающего ключа для цифрового подписания, верифицирования или шифрования данных, а также мобильный терминал

Иллюстрации

Показать всеИзобретение относится к области предоставления цифровых подписей в мобильных сетях передачи данных. Технический результат заключается в повышении защищенности платежных операций. Сущность изобретения заключается в том, что для цифрового подписания, верифицирования или шифрования данных, подлежащих обмену между первой стороной и второй стороной, передают (100) в шлюз (CCBS) идентификационный код, который однозначно идентифицирует первую сторону, верифицируют (110) упомянутый идентификационный код посредством упомянутого шлюза (CCBS) с использованием (111) сервера аутентификации (AuC) и создают (120) подписывающий ключ. Упомянутый подписывающий ключ предоставляется (130) упомянутой первой стороне и/или упомянутой второй стороне. Передача упомянутого подписывающего ключа через защищенный канал связи. 3 н. и 11 з.п. ф-лы, 4 ил.

Реферат

Настоящее изобретение относится к способу предоставления ключа, в частности для цифрового подписания, верифицирования или шифрования данных, подлежащих обмену между первой стороной и второй стороной, содержащему этапы передачи идентификационного кода, который однозначно идентифицирует упомянутую первую сторону, от упомянутой первой стороны в шлюз, верифицирования упомянутого идентификационного кода упомянутым шлюзом с использованием сервера аутентификации и создания подписывающего ключа.

Настоящее изобретение дополнительно относится к мобильному терминалу и шлюзу.

Известные способы предоставления подписывающих ключей для цифрового подписания данных часто полагаются на долгосрочные подписывающие ключи, которые не очень надежны, поскольку не имеется возможности динамически изменять упомянутые подписывающие ключи.

Также имеются способы, которые обеспечивают динамическое создание/выбор подписывающих ключей, но эти способы обычно применяют дополнительное программное обеспечение и/или аппаратное обеспечение типа персонализированных плат для интегральных схем.

Кроме того, во многих случаях требуется контракт с доверенным центром.

Следовательно, задачей настоящего изобретения является обеспечение улучшенного способа предоставления подписывающего ключа, а также улучшенного мобильного терминала и улучшенного шлюза.

Относительно способа предоставления подписывающего ключа, упомянутая задача решается посредством предоставления упомянутого подписывающего ключа для упомянутой первой стороны и/или для упомянутой второй стороны.

Хотя в дальнейшем описании используется термин "подписывающий ключ", должно быть понятно, что упомянутый подписывающий ключ описывает в общем цифровой ключ, и что упомянутый подписывающий ключ может использоваться для верифицирования или шифрования данных, в частности, данных транзакций, а также он может использоваться для подписания. Поэтому сущность настоящего изобретения не ограничена возможностью подписания данных.

Этапы передачи и верифицирования идентификационного кода и создания подписывающего ключа реализованы, например, в механизмах аутентификации систем связи стандарта GSM (Глобальной системы мобильной связи), в которых в качестве упомянутого идентификационного кода используется, например, международный идентификационный номер мобильной станции (IMSI).

Механизмы аутентификации GSM, среди прочего, основаны на так называемом A3- и A8-алгоритмах, последний из которых также называется "алгоритмом конфиденциальности речевого сообщения", поскольку он используется для шифрования речевой информации, обмен которой осуществляется между мобильным терминалом GSM и базовой приемопередающей станцией (БС, BTS) GSM.

Упомянутый A8-алгоритм, например, производит 64-битовое число, также обозначаемое как ключ шифрования Kc. Согласно настоящему изобретению этот ключ шифрования обеспечивается для упомянутой первой стороны, которая, например, использует мобильный терминал типа сотового телефона, или персонального цифрового ассистента (PDA), или портативного персонального компьютера с беспроводным интерфейсом GSM, который может нуждаться в подписывающем ключе для того, чтобы аутентифицировать транзакцию с упомянутой второй стороной. Первая сторона может использовать в качестве такого подписывающего ключа ключ шифрования Kc, полученный с помощью A8-алгоритма системы GSM.

Чтобы она была в состоянии верифицировать цифровую подпись первой стороны, полученную таким образом упомянутую вторую сторону также обеспечивают упомянутым ключом шифрования или подписывающим ключом соответственно.

При использовании подписывающего ключа, который согласно настоящему изобретению получают из ключа шифрования системы GSM, вторая сторона может верифицировать целостность подписанных данных и аутентифицировать первую сторону. Вторая сторона может быть, например, поставщиком интерактивных услуг, предлагающим товары и/или обслуживание через Интернет, а первая сторона может быть, например, клиентом упомянутой второй стороны.

В частности, согласно способу настоящего изобретения не имеется необходимости в дополнительном программном обеспечении или аппаратном обеспечении, или даже в контракте с доверенным центром, потому что соответствующий изобретению способ основан на существующем механизме аутентификации стандарта GSM, что повышает гибкость.

Согласно варианту осуществления настоящего изобретения создается дополнительный подписывающий ключ, который зависит от упомянутого подписывающего ключа, но который неидентичен ключу шифрования A8-алгоритма.

Чтобы повысить надежность соответствующего изобретению способа и увеличить доступное кодовое пространство, можно создавать упомянутый дополнительный подписывающий ключ, зависящий от дополнительных данных, которые являются обычными для упомянутой первой стороны и сервера аутентификации, но которые не обладают общедоступностью. Упомянутые дополнительные данные могут быть получены, например, из любой формы подписных данных первой стороны типа адреса, дополнительных персональных данных или т.п.

Создание дополнительного подписывающего ключа может выполняться, например, при использовании современных алгоритмов подписания для использования с симметричными ключами типа кода аутентификации сообщений или хеширования на основе ключей для аутентификации сообщений, см., например, RFC2104 (Интернет-запросы на комментарии).

Согласно другому предпочтительному варианту осуществления настоящего изобретения обеспечивается долгосрочный подписывающий ключ, который может использоваться для многократных подписаний и аутентификаций транзакций. Чтобы обеспечить возможность многократного использования такого долгосрочного подписывающего ключа, другой вариант соответствующего изобретению способа обеспечивает этап сохранения упомянутых долгосрочных подписывающих ключей.

Еще один дополнительный вариант осуществления настоящего изобретения характеризуется предоставлением множества подписывающих ключей, каждый из которых предпочтительно является действительным только для единственного использования.

Преимущества предоставления множества подписывающих ключей очевидны: требуется только один процесс аутентификации GSM, что согласно настоящему изобретению позволяет получить множество подписывающих ключей и, таким образом, избежать дополнительных аутентификаций GSM до тех пор, пока остаются подписывающие ключи, предназначенные для использования.

Упомянутые подписывающие ключи могут сохраняться в мобильном терминале первой стороны и в упомянутом шлюзе, от которого позже они могут быть получены второй стороной. Хранение подписывающих ключей ускоряет процессы подписания в будущем и гарантирует возможность подписания, даже если функциональные возможности GSM (временно) не доступны, что может произойти из-за недостаточной зоны обслуживания сети.

Другой предпочтительный вариант осуществления настоящего изобретения характеризуется предоставлением дополнительного ключа или множества дополнительных ключей, которые могут использоваться для шифрования упомянутого подписывающего ключа (ключей). Упомянутый дополнительный ключ (ключи) передается и сохраняется в мобильном терминале первой стороны и в упомянутом шлюзе, что обеспечивает возможность надежного осуществления связи посредством зашифровывания упомянутого подписывающего ключа (ключей), даже если функциональные возможности GSM не выделяются.

Посредством зашифровывания упомянутого подписывающего ключа (ключей) с помощью упомянутого дополнительного ключа (ключей), можно установить защищенную передачу подписывающих ключей между мобильным терминалом первой стороны и шлюзом, используя вместо связи GSM любой вид одноранговой сети с произвольной структурой (сети ad hoc), основанной на системах DECT (Усовершенствованной цифровой беспроводной связи), Bluetooth и IrDA (стандарт Ассоциации передачи данных в инфракрасном диапазоне).

Согласно дополнительному предпочтительному варианту осуществления настоящего изобретения упомянутый подписывающий ключ используется для зашифровывания связи между упомянутой первой стороной и упомянутой второй стороной, что также обеспечивает возможность использовать сети ad hoc, типа Bluetooth, для передачи конфиденциальных данных подписания.

Другой вариант осуществления настоящего изобретения предлагает верифицирование кредитоспособности упомянутой первой стороны, что вносит свой вклад во избежание ненужных аутентификаций GSM. Упомянутая верификация может выполняться, например, в упомянутом шлюзе перед инициированием аутентификации GSM, которая должна использоваться для будущего процесса подписания. Если кредитоспособность упомянутой первой стороны, например, не отвечает предварительно определенным критериям, дальнейшие транзакции упомянутым шлюзом не разрешаются. В частности, аутентификация GSM, например, для получения подписывающего ключа, становится ненужной.

Дополнительный весьма предпочтительный вариант осуществления настоящего изобретения отличается передачей упомянутого подписывающего ключа (ключей) и/или упомянутого дополнительного ключа (ключей) через систему передачи коротких сообщений (SMS) инфраструктуры мобильной связи и/или через другое защищенное соединение, упомянутой первой стороне и/или упомянутой второй стороне. При таком выполнении риск перехватывания подписывающего ключа неуполномоченной стороной сведен к минимуму. Очевидно, что для защищенной передачи упомянутого подписывающего ключа (ключей) и/или упомянутого дополнительного ключа (ключей) также можно использовать службу передачи мультимедийных сообщений (MMS) или аналогичную службу.

Кроме того, задача настоящего изобретения решается с помощью мобильного терминала и шлюза согласно пунктам 12-14 формулы изобретения.

Дополнительные преимущества и детали изобретения представлены в последующем подробном описании относительно чертежей, на которых

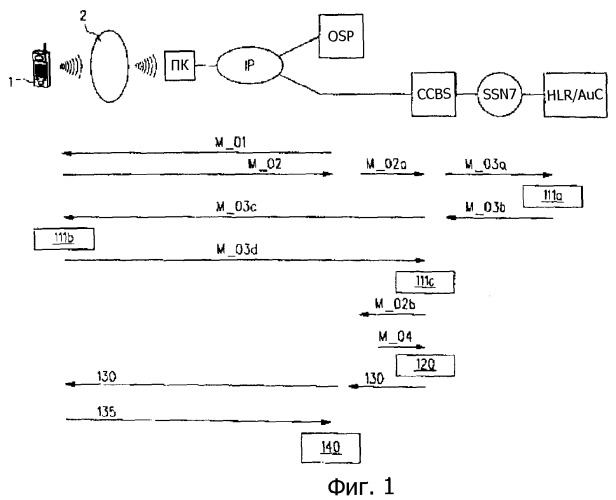

фиг.1 - первый вариант осуществления способа согласно настоящему изобретению,

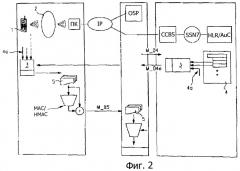

фиг.2 - второй вариант осуществления способа согласно настоящему изобретению,

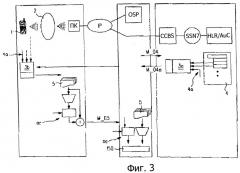

фиг.3 - третий вариант осуществления способа согласно настоящему изобретению,

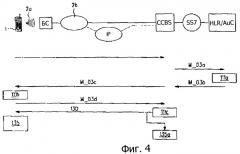

фиг.4 - четвертый вариант осуществления способа согласно настоящему изобретению.

На фиг.1 показан мобильный терминал 1 первой договаривающейся стороны, который входит в контакт с поставщиком интерактивных услуг (OSP), составляющим вторую договаривающуюся сторону.

Как можно заключить на основании фиг.1, соединение между упомянутым мобильным терминалом 1 и упомянутым поставщиком интерактивных услуг (OSP) устанавливается, во-первых, через сеть 2 беспроводного доступа, которая может быть сетью ad hoc, основанной, например, на DECT, Bluetooth или IrDA, и во-вторых, через персональный компьютер (ПК), который, в свою очередь, подсоединен к упомянутому поставщику интерактивных услуг через IP (межсетевой протокол) Интернета. Оба из мобильного терминала 1 и персонального компьютера (ПК) оснащены соответствующим интерфейсом DECT, Bluetooth или IrDA.

Вместо упомянутого персонального компьютера (ПК) можно использовать любой другой тип точки доступа, например типа маршрутизатора беспроводной локальной сети (WLAN) или аналогичного устройства.

Упомянутая первая сторона желает использовать интерактивные услуги, предлагаемые упомянутым поставщиком интерактивных услуг (OSP), и должна, таким образом, аутентифицировать себя для упомянутого поставщика интерактивных услуг (OSP).

С этой целью, поставщик интерактивных услуг (OSP) выдает запрос M_01 аутентификации для упомянутого мобильного терминала 1 упомянутой первой стороны, который реагирует ответом M_02 на запрос аутентификации, содержащим идентификационный код, который однозначно идентифицирует упомянутую первую сторону или ее мобильный терминал 1 соответственно.

Идентификационный код, переданный от мобильного терминала 1 поставщику интерактивных услуг (OSP), является так называемым международным идентификационным номером мобильной станции (IMSI), который хранится в SIM-карте (модуле идентификации абонента), содержащейся внутри мобильного терминала 1.

Упомянутый идентификационный код отправляется через сообщение M_02a от упомянутого поставщика интерактивных услуг (OSP) в систему обслуживания клиентов и составления счетов за услуги (CCBS), от которой оно снова отправляется на сервер аутентификации (AuC) в форме запроса M_03a аутентификации стандарта GSM.

Из-за ее положения в конфигурации передачи, изображенной на фиг.1, упомянутую систему обслуживания клиентов и составления счетов за услуги (CCBS) также можно понимать как шлюз, который управляет, например, контактированием с упомянутым сервером аутентификации (AuC).

Упомянутый сервер аутентификации (AuC) может содержаться, например, в опорном реестре местоположения (HLR) сети мобильной связи сетевого оператора, услуги которого абонирует первая сторона. Сервер аутентификации (AuC) соединен с упомянутой системой обслуживания клиентов и составления счетов за услуги (CCBS) через систему сигнализации SSN7.

После приема запроса M_03a аутентификации стандарта GSM от упомянутой системы обслуживания клиентов и составления счетов за услуги (CCBS), упомянутый сервер аутентификации (AuC) выполняет аутентификацию согласно стандарту GSM, этап 111a по фиг.1, которая включает в себя генерирование так называемого триплета, содержащего

- случайное число,

- подписанный ответ, и

- ключ шифрования,

который он посылает обратно в упомянутую систему обслуживания клиентов и составления счетов за услуги (CCBS) посредством сообщения M_03b.

Случайное число из упомянутого триплета отправляется в мобильный терминал 1 посредством сообщения M_03c, который на этапе 111b продолжает аутентификацию согласно стандарту GSM, основанную на известных A3- и A8-алгоритмах стандарта GSM (см. ETSI-GSM Technical Specification GSM 03.20, Версия 3.3.2). Это дает в результате так называемый ответ на опознавательный запрос, то есть, случайное число, подписанное цифровым образом тем же самым ключом шифрования, который используется в сервере аутентификации (AuC). Упомянутый ответ на опознавательный запрос возвращается в упомянутую систему обслуживания клиентов и составления счетов за услуги (CCBS) через сообщение M_03d.

На этапе 111c, упомянутый подписанный ответ от сервера аутентификации (AuC) и упомянутый ответ на опознавательный запрос от упомянутого мобильного терминала 1 проверяются относительно идентичности в упомянутой системе обслуживания клиентов и составления счетов за услуги (CCBS). Если они идентичны, первая сторона, использующая упомянутый мобильный терминал 1, успешно аутентифицирует себя для системы обслуживания клиентов и составления счетов за услуги (CCBS).

Положительный результат M_02b аутентификации вслед за этим передается поставщику интерактивных услуг (OSP), который запрашивает подписывающий ключ у системы обслуживания клиентов и составления счетов за услуги (CCBS) через сообщение M_04, которое также содержит международный идентификационный номер мобильной станции (IMSI) упомянутого мобильного терминала 1.

Упомянутый подписывающий ключ может быть ключом шифрования из вышеупомянутого триплета. В этом случае создание подписывающего ключа не является необходимым. В противном случае подписывающий ключ генерируется на этапе 120 по фиг.1 и предоставляется как поставщику интерактивных услуг (OSP), так и мобильному терминалу 1, что обозначено на фиг.1 стрелками 130.

Предоставление 130 упомянутого подписывающего ключа осуществляется через защищенное соединение, которое в случае передачи упомянутому поставщику интерактивных услуг может быть защищенным сеансом связи через IP Интернета. Относительно передачи на упомянутый мобильный терминал 1, защищенная беспроводная передача осуществляется посредством использования службы передачи коротких сообщений (SMS) сети GSM.

Дополнительно, упомянутый подписывающий ключ сам может быть зашифрован для передачи на упомянутый мобильный терминал 1 с использованием подходящего ключа, который может состоять из секретных данных, совместно используемых только упомянутой системой обслуживания клиентов и составления счетов за услуги (CCBS) и упомянутой первой стороной 1, чтобы повысить защищенность передачи упомянутого подписывающего ключа.

Теперь и поставщик интерактивных услуг (OSP) и первая сторона с ее мобильным терминалом 1 обладают подписывающим ключом, который может использоваться для подписывания данных в цифровой форме.

Например, первая сторона может обмениваться любыми неподписанными/незашифрованными параметрами 135 заключения контракта типа цены или чего-нибудь еще, со второй стороной, то есть поставщиком интерактивных услуг (OSP), и дополнительно, они оба могут подписывать в цифровой форме упомянутые параметры. Затем первая сторона также передает упомянутые подписанные параметры для второй стороны, которая просто сравнивает свои собственные подписанные параметры с подписанными параметрами, принятыми от первой стороны. Если оба набора подписанных параметров идентичны, целостность параметров, а также подлинность упомянутой первой стороны гарантированы, и может быть осуществлена транзакция типа контракта или оплаты 140 и т.п.

Таким образом, при использовании существующих мер аутентификации GSM в соответствии с сообщениями M_03a, M_03b, M_03c, M_03d, можно обеспечить подписывающие ключи для первой и второй сторон без дополнительного аппаратного обеспечения или программного обеспечения, в частности без какого-либо контракта с (внешним) доверенным центром.

Фиг.2 изображает второй вариант осуществления настоящего изобретения, который предполагает положительный результат аутентификации GSM согласно этапу 111с по фиг.1 и не показывает сообщения M_03a, M_03b, M_03c, M_03d, которые являются частью процесса аутентификации стандарта GSM, описанного выше.

После успешного завершения аутентификации GSM, см. сообщение M_02b по фиг.1, поставщик интерактивных услуг (OSP) запрашивает подписывающий ключ у системы обслуживания клиентов и составления счетов за услуги (CCBS) через сообщение M_04 (фиг.2, 1), которое также содержит международный идентификационный номер мобильной станции (IMSI) мобильного терминала 1, причем последний принимается поставщиком интерактивных услуг (OSP) способом, описанным выше.

Посредством передачи IMSI мобильного терминала упомянутой системе обслуживания клиентов и составления счетов за услуги (CCBS) обеспечивается возможность генерирования соответствующего индивидуального ключа для упомянутого мобильного терминала 1. В противном случае в упомянутой (CCBS) может быть не ясно, для какого мобильного терминала должно быть инициировано генерирование ключа, что является критическим, поскольку упомянутые подписывающие ключи являются особыми для соответствующего мобильного терминала 1 или его IMSI или т.п.

Система обслуживания клиентов и составления счетов за услуги (CCBS) имеет генератор 3 ключей для создания подписывающего ключа на основе входных данных типа международного идентификационного номера мобильной станции (IMSI) мобильного терминала 1, специфического для конкретного сеанса связи случайного числа, обмен которым был уже осуществлен во время аутентификации согласно стандарту GSM, см. сообщение M_03b по фиг.1, ключа шифрования и/или других секретных данных, совместно используемых только первой стороной и сервером аутентификации (AuC). Упомянутые входные данные обеспечиваются базой данных 4, а их ввод на фиг.2 символизируется стрелками 4a.

Подписывающий ключ создается в упомянутом генераторе 3 ключей и затем возвращается поставщику интерактивных услуг (OSP) с помощью сообщения M_04a.

Такой же генератор 3 ключей расположен в упомянутом мобильном терминале 1, в частности в SIM-карте (модуле идентификации абонента) внутри мобильного терминала 1, и вышеупомянутый подписывающий ключ также генерируется в упомянутом мобильном терминале 1, на основе таких же входных данных 4a.

После создания упомянутого подписывающего ключа в упомянутом мобильном терминале 1, стандартизированный алгоритм подписания типа кода аутентификации сообщений (МАС) или хеширования на основе ключей для аутентификации сообщений (HMAC) (см. RFC2104, Интернет-запросы на комментарии) применяется к документу 5 и документ 5 посылается поставщику интерактивных услуг (OSP) вместе с подписанным таким образом документом 5 через сообщение M_05.

После приема упомянутого сообщения M_05, поставщик интерактивных услуг (OSP) верифицирует документ 5 и подписанный документ, применяя стандартизированный алгоритм подписания типа кода аутентификации сообщений (МАС) или хеширования на основе ключей для идентификации сообщений (НМАС) к упомянутому документу 5. Очевидно, что и упомянутый мобильный терминал 1 и упомянутый поставщик интерактивных услуг (OSP) должны использовать одинаковые стандартизированные алгоритмы подписания (МАС/НМАС).

Если подписанная версия документа 5, созданного поставщиком интерактивных услуг (OSP), является идентичной подписанной версии документа 5, созданной упомянутым мобильным терминалом 1, идентичность мобильного терминала 1 и целостность документа 5 доказаны.

Дополнительный вариант осуществления настоящего изобретения показан на фиг.3. В отличие от фиг.2 используется асимметричный процесс подписания. С этой целью генератор 3a открытых ключей, который может содержаться, например, в упомянутой системе обслуживания клиентов и составления счетов за услуги (CCBS), снабжается входными данными 4a из базы данных 4, как уже объяснялось выше, чтобы генерировать открытый подписывающий ключ, посылаемый поставщику интерактивных услуг (OSP) через сообщение M_04a по запросу M_04.

Мобильный терминал 1 содержит генератор 3b личных ключей, генерирующий личный подписывающий ключ, который используется асимметричным алгоритмом шифрования ac для создания подписи, посылаемой поставщику интерактивных услуг (OSP) вместе с документом 5 посредством сообщения M_05.

Затем на этапе 150 поставщик интерактивных услуг (OSP) верифицирует подлинность мобильного терминала 1 и целостность упомянутого документа 5, применяя известные асимметричные алгоритмы шифрования и дешифрования.

Фиг.4 изображает дополнительный вариант осуществления способа согласно настоящему изобретению, в котором сначала выполняется аутентификация согласно стандарту GSM, как уже объяснялось в отношении фиг.1, 2, 3.

После проверки упомянутого подписанного ответа от сервера аутентификации (AuC) и упомянутого ответа на опознавательный запрос от упомянутого мобильного терминала 1 относительно идентичности в упомянутой системе обслуживания клиентов и составления счетов за услуги (CCBS) на этапе 111с, на этапе 130 в упомянутой системе обслуживания клиентов и составления счетов за услуги (CCBS) генерируется множество подписывающих ключей, которые предоставляются мобильному терминалу 1. На этапе 135 мобильный терминал 1 сохраняет упомянутое множество подписывающих ключей, и упомянутые подписывающие ключи также сохраняются в системе обслуживания клиентов и составления счетов за услуги (CCBS), что выполняется на этапе 135a.

Сохранение подписывающих ключей ускоряет будущие процессы подписания и гарантирует возможность подписания, даже если функциональные возможности GSM или любого другого канала связи, который обычно используется для защищенной передачи подписывающих ключей, в частности, на упомянутый мобильный терминал 1, (временно) не доступны, что может произойти, например, из-за недостаточности зоны обслуживания сети.

Еще один дополнительный вариант настоящего изобретения предлагает создание по меньшей мере одного долгосрочного маркера после успешной аутентификации согласно стандарту GSM.

Оба варианта снижают сетевую загрузку сетей, используемую для аутентификации, поскольку новая аутентификация требуется, только если срок долгосрочного подписывающего ключа истек, или каждый подписывающий ключ из множества подписывающих ключей был использован.

Кроме того, если долгосрочный подписывающий ключ все еще действителен, или если хранятся подписывающие ключи, доступные для мобильного терминала 1, может выполняться скрытая от пользователя аутентификация, поскольку доступ к сохраненному подписывающему ключу не требует взаимодействия с пользователем. В этом случае мобильный терминал, содержащий сохраненные подписывающие ключи, должен быть защищен паролем.

Упомянутый подписывающий ключ (ключи) в общем можно создавать/получать с помощью ключа шифрования процесса аутентификации согласно стандарту GSM. Дополнительно, для создания дополнительного подписывающего ключа могут использоваться секретные данные, совместно используемые только упомянутой первой стороной и сервером аутентификации (AuC).

Обеспечение дополнительного ключа или множества дополнительных ключей, которые можно использовать для шифрования упомянутого подписывающего ключа (ключей), также возможно с помощью способа согласно настоящему изобретению. Упомянутый дополнительный ключ (ключи) передается и сохраняется в мобильном терминале 1 первой стороны и в упомянутом CCBS-шлюзе, что обеспечивает возможность защищенной передачи упомянутого подписывающего ключа (ключей), даже если функциональные возможности GSM не обеспечены.

Посредством зашифровывания упомянутого подписывающего ключа (ключей) с помощью упомянутого дополнительного ключа (ключей), можно установить защищенную передачу подписывающих ключей между мобильным терминалом 1 первой стороны и CCBS-шлюзом, при использовании любого вида сети ad hoc, основанной на системах DECT (Усовершенствованной цифровой системы беспроводной связи), Bluetooth и IrDA, вместо связи GSM.

В общем, любой тип транзакции, требующий аутентификации пользователя или верификации данных транзакции, с помощью настоящего изобретения может быть улучшен. Особенно могут быть благоприятно упрощены платежные операции, в то же самое время увеличивая защищенность операций.

Также можно использовать подписывающие ключи, полученные с помощью способа согласно настоящему изобретению, для получения доступа к так называемому обслуживанию с однократным предъявлением пароля. Обслуживание с однократным предъявлением пароля предусматривает централизованный процесс аутентификации посредством единственного объекта аутентификации, также известного как "провайдер идентификационных данных", который осуществляет аутентификацию пользователя для множества поставщиков услуг, определяющих "круг доверия". После такой аутентификации, идентифицированный пользователь может заключать контракт с любым поставщиком услуг из упомянутого круга доверия, без требования повторной аутентификации. Обслуживание с однократным предъявлением пароля обеспечивается, например, так называемым Liberty Alliance Project (см. Web-сайт http://www.projectliberty.org/).

В общем, кредитоспособность упомянутой первой стороны может быть проверена упомянутой системой обслуживания клиентов и составления счетов за услуги (CCBS) до инициирования аутентификации согласно стандарту GSM (M_03a, ...., фиг.1). Это устраняет необходимость в выполнении упомянутой аутентификации согласно стандарту GSM, если первая сторона имеет низкую кредитоспособность, и таким образом снижает сетевую загрузку.

В тех случаях, в которых упомянутый подписывающий ключ передается от упомянутой системы обслуживания клиентов и составления счетов за услуги (CCBS) на упомянутый мобильный терминал 1 через короткое сообщение (SMS), системе обслуживания клиентов и составления счетов за услуги (CCBS) не требуется передавать соответствующее короткое сообщение в центр службы передачи коротких сообщений (SMSC). Вместо этого система обслуживания клиентов и составления счетов за услуги (CCBS) может запросить у опорного реестра местоположения (HLR) адрес, в частности, так называемый идентификатор MSC_ID обслуживающего центра коммутации мобильной связи (MSC) упомянутой сети GSM, и передать короткое сообщение непосредственно на мобильный терминал 1. Это предотвращает задержки, которые могут быть вызваны обработкой упомянутого короткого сообщения в упомянутом центре службы передачи коротких сообщений (SMSC).

Кроме того, способ согласно настоящему изобретению обеспечивает дополнительную значимость для сетевых операторов, поскольку они могут предлагать защищенные и простые операции пользователям для платежей, например, в универсамах, аутентификацию участников торгов на сетевых аукционах и т.п.

Также возможно обеспечивать приложения платежей, которые реализуются в упомянутом мобильном терминале 1, в дополнение к обыкновенным встроенным программам упомянутых устройств. Упомянутые приложения платежей можно использовать для управления объяснявшимися выше процессами обработки транзакций и могут иметь прямой доступ к интерфейсу GSM упомянутого мобильного терминала 1.

Дополнительное преимущество настоящего изобретения заключается в том, что пользователи соответствующего мобильного терминала 1 могут спонтанно использовать упомянутую аутентификацию согласно настоящему изобретению, чтобы принять участие в лотереях или аукционах, которые, например, представлены, чтобы привлекать людей к событиям торговли. Отдельная, то есть, неэлектронная, верификация подлинности таких людей не требуется благодаря аутентификации согласно настоящему изобретению. Информирование участников торгов и/или призеров упомянутой лотереи может также проводиться, например, с помощью упомянутой системы обслуживания клиентов и составления счетов за услуги (CCBS) сложным способом через короткие сообщения (SMS), телефонные вызовы или электронную почту.

Как уже было изложено, сущность настоящего изобретения не ограничена возможностью подписания данных.

Также можно использовать упомянутый подписывающий ключ для верифицирования или шифрования (в цифровой форме) данных, которые зависят от соответствующего приложения и типа обеспечиваемой транзакции. Например, упомянутый подписывающий ключ можно использовать для подписания и/или шифрования, и/или верифицирования контрактов, прейскурантных цен, заказов, порядковых номеров операций, используемых для электронного банковского дела, и т.п.

Согласно дополнительному варианту осуществления настоящего изобретения, если и упомянутый поставщик интерактивных услуг (OSP), и упомянутая система обслуживания клиентов и составления счетов за услуги (CCBS) находятся в пределах круга доверия, администрируемого, например, Liberty Alliance, упомянутый поставщик интерактивных услуг (OSP) может инициировать аутентификацию с помощью упомянутой системы обслуживания клиентов и составления счетов за услуги (CCBS), не запрашивая IMSI от упомянутой первой стороны, потому что в этом случае упомянутая система обслуживания клинтов и составления счетов за услуги (CCBS) сама выдает запрос аутентификации (см. M_01, фиг.1). В этом случае, система обслуживания клиентов и составления счетов за услуги (CCBS) также играет роль провайдера идентификационных данных (IDP).

Для дополнительного повышения защищенности, система обслуживания клиентов и составления счетов за услуги может защищать идентификационные данные упомянутой первой стороны посредством использования существующих параметров, таких как временный идентификационный код мобильной станции (TMSI) и/или индекс области расположения (LAI), см. C. Lüders: Mobilfunksysteme, Vogel Verlag, Würzburg, 2001.

Также возможно использовать отдельное анонимизированное обслуживание, которое работает независимо от способов, обеспечиваемых сетями связи.

1. Способ предоставления ключа, в частности для цифрового подписания, верифицирования или шифрования данных, подлежащих обмену между первой стороной и второй стороной, содержащий этапы, на которыхпередают (М_02, М_02а) идентификационный код, который однозначно идентифицирует упомянутую первую сторону, от упомянутой первой стороны в шлюз (CCBS),верифицируют упомянутый идентификационный код с помощью упомянутого шлюза (CCBS) посредством использования сервера аутентификации (AuC),создают (120) подписывающий ключ,причем способ отличается тем, чтопредоставляют (130) упомянутый подписывающий ключ для упомянутой первой стороны и/или для упомянутой второй стороны.

2. Способ по п.1, отличающийся тем, что создают дополнительный подписывающий ключ, который зависит от упомянутого подписывающего ключа и/или дополнительных данных, совместно используемых упомянутой первой стороной и упомянутым сервером аутентификации (AuC).

3. Способ по п.1, отличающийся тем, что предоставляют (130) долгосрочный подписывающий ключ.

4. Способ по п.1, отличающийся тем, что предоставляют (130) множество подписывающих ключей.

5. Способ по п.3 или 4, отличающийся тем, что предоставляют дополнительный ключ или множество дополнительных ключей для зашифровывания упомянутого подписывающего ключа (ключей).

6. Способ по п.3 или 4, отличающийся тем, что сохраняют (135, 135а) упомянутый долгосрочный подписывающий ключ и/или упомянутое множество подписывающих ключей, и/или упомянутый дополнительный ключ и/или упомянутое множество дополнительных ключей.

7. Способ по п.1, отличающийся тем, что передают упомянутый подписывающий ключ (ключи) и/или упомянутый дополнительный ключ (ключи) через службу передачи коротких сообщений (SMS) инфраструктуры мобильной связи и/или через защищенное соединение упомянутой первой стороне и/или упомянутой второй стороне.

8. Способ по п.1, отличающийся тем, что используют упомянутый подписывающий ключ для зашифровывания связи между упомянутой первой стороной и упомянутой второй стороной.

9. Способ по п.1, отличающийся тем, что используют упомянутый подписывающий ключ (ключи) и/или упомянутый дополнительный ключ (ключи) для санкционирования транзакций, в частности платежных операций, и/или для осуществления доступа к обслуживанию с однократным предъявлением пароля.

10. Способ по п.1, отличающийся тем, что верифицируют кредитоспособность упомянутой первой стороны.

11. Способ по п.1, отличающийся тем, что используют ключ шифрования (Кс), полученный с использованием А8-алгоритма согласно стандарту GSM, в качестве упомянутого подписывающего ключа.

12. Мобильный терминал (1), выполненный с возможностью осуществления этаповпередачи (М_02) идентификационного кода, который однозначно идентифицирует упомянутый мобильный терминал (1) и/или первую сторону, использующую упомянутый терминал (1) связи, для второй стороны и/или шлюза (CCBS),приема запроса (М_03 с) аутентификации от упомянутого шлюза (CCBS),создания ответа (M_03d) на запрос аутентификации,передачи упомянутого ответа (M_03d) на запрос аутентификации на упомянутый шлюз (CCBS),приема и/или создания и/или сохранения по меньшей мере одного подписывающего ключа (Кс).

13. Мобильный терминал (1) по п.12, отличающийся использованием упомянутого подписывающего ключа для санкционирования транзакций, в частности платежных операций, и/или для осуществления доступа к обслуживанию с однократным предъявлением пароля.

14. Шлюз (CCBS), выполненный с возможностью осуществления этаповприема идентификационного кода, который однозначно идентифицирует мобильный терминал (1) и/или первую сторону, использующую упомянутый мобильный терминал (1),верифицирования упомянутого идентификационного кода с использованием сервера аутентификации (АиС),создания (120) по меньшей мере одного подписывающего ключа (Кс),предоставления (130) упомянутому мобильному терминалу (1) и/или упомянутой первой стороне и/или упомянутой второй стороне упомянутого подписывающего ключа (ключей) и/или сохранения упомянутого подписывающего ключа (ключей).