Аутентификация пользователя посредством комбинирования установления личности говорящего и обратного теста тьюринга

Иллюстрации

Показать всеИзобретение относится к технике аутентификации пользователя. Технический результат - повышение защиты от несанкционированного доступа. Предложены способы и система для осуществления доступа, основанные на использовании набора персональной информации с применением динамического компонента для получения внятного ответа и на совместном анализе содержания упомянутого ответа профиля голоса. 5 н. и 34 з.п. ф-лы, 6 ил.

Реферат

Настоящее изобретение в целом имеет отношение к системам и способам аутентификации пользователя. Более того, настоящее изобретение относится к машинно-ориентированной системе аутентификации пользователя-человека.

В связи с популярностью высокотехнологичных систем связи поставщики услуг начали предоставлять автоматизированные программы для клиентского доступа. Например, клиент может осуществлять доступ к банковскому счету из различных систем связи, таких как телефонные системы и сетевые системы, чтобы выполнять многообразие задач. Например, доступ к Интернету может быть осуществлен через сотовые телефоны, персональные «карманные» компьютеры (PDA), настольные компьютеры и автономные центры интерактивной информации (киоски). Такие задачи включают в себя перевод денежных средств, депонирование денежных средств, изъятие денежных средств из оборота и осуществление доступа к остаткам на счетах. Эти поставщики услуг потенциально могли бы открыть ценную информацию о клиентах, которая привлекательна для хакера (особа, которая незаконно добивается доступа к защищенной информации).

Атаки, производимые хакерами, включают в себя применение компьютерных программ, которые пытаются воспользоваться программами автоматизированного обслуживания, разработанными для предоставления услуг пользователю-человеку. Во многих случаях программы автоматизированного обслуживания не сконфигурированы, чтобы сообразно проводить различие между доступом человека и доступом машины. В настоящее время многие поставщики услуг полагаются на знание клиентом определенных секретов. Например, такие секреты могут включать в себя PIN-коды (персональные идентификационные номера), пароли, номера социального обеспечения и информацию, не очевидную для широкого круга людей, к примеру, девичью фамилию матери пользователя. Однако, такие секреты не только легко забываются клиентом, их чрезмерное использование может приводить к легкому раскрытию.

Для повышения защиты становятся популярными подходы, основанные на биометрии, такие как технологии на основе отпечатка пальца и профиля голоса (т.е. "отпечатка голоса"). Например, когда пользователь осуществляет доступ к программе автоматизированного обслуживания по телефону, пользователя просят предоставить системе речевой верификации образец голоса, чтобы удостовериться в том, что образец голоса соответствует профилю голоса пользователя, который заявляет о себе. Однако образцы основанной на биометрии защиты могут быть скопированы или записаны для более позднего использования хакером. Записать образец голоса и воспроизвести запись по телефону относительно легко. Системы верификации речи не всегда сконфигурированы, чтобы проводить различие между живым голосом и записью.

Обратный тест Тьюринга (RTT) использовался, чтобы определять, человек или машина запрашивает доступ к программам автоматизированного обслуживания. Такие тесты основаны на допущении того, что определенные задачи по распознаванию образов значительно труднее выполнять машинам, чем людям. Например, человеку легче распознать оригиналы в искаженной речи или искаженном изображении, чем машине. Телефонное приложение может, в одной из ситуаций, запускать для прослушивания зашумленное приглашение, которое просит пользователя произнести по буквам слово и повторить последовательность цифр. Web-приложение, в иной ситуации, может попросить своего пользователя набрать на клавиатуре буквенно-цифровую строку, которая вставлена в искаженное изображение. Проблемы, связанные с этими видами решений, включают в себя результаты, проистекающие из того факта, что слова подобного звучания могут иметь различные правописания, многие люди являются никудышными знатоками правописания, а доверять последовательность цифр памяти может быть сомнительным. К тому же, со временем, машины, вероятно, разовьют способность осваивать эти виды простых тестов аутентификации.

В дополнение к защите клиентов от неавторизованного (несанкционированного) доступа к автоматизированным службам, есть необходимость повысить безопасность в отношении взаимодействий полиции посредством персональных вычислительных устройств и мобильных устройств. Также существует необходимость повысить защиту, связанную с использованием цифровой подписи при пересылке электронной почты. В настоящее время эти технологии, как правило, требуют только ввода пароля или PIN-кода, чтобы осуществить доступ к информации. Как обсуждалось выше, пароли и PIN-коды легко забываются пользователем и легко раскрываемы хакерами. Перечисленное в материалах настоящей заявки является только малым из многих специальных применений, которые выиграют от усиленной защиты от несанкционированного доступа.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Варианты осуществления настоящего изобретения имеют отношение к способу аутентификации пользователя. Данный способ включает в себя осуществление доступа к набору персональной информации, имеющей отношение к пользователю. Данный способ также включает в себя выполнение операции аутентификации, которая основана на упомянутом наборе персональной информации и задействует по меньшей мере один динамический компонент. Операция аутентификации сконфигурирована так, чтобы приглашать пользователя произнести внятный фрагмент речи. Внятный фрагмент речи сравнивается с сохраненным профилем голоса.

Варианты осуществления настоящего изобретения также имеют отношение к системе, которая включает в себя средство извлечения информации, сконфигурированное, чтобы осуществлять доступ к набору персональной информации, имеющей отношение к пользователю. Система также включает в себя модуль аутентификации, сконфигурированный выполнять операцию аутентификации, основанную на упомянутом наборе персональной информации. Операция аутентификации сконфигурирована задействовать по меньшей мере один динамический компонент и сконфигурирована приглашать пользователя произнести внятный фрагмент речи. Модуль верификации голоса обрабатывает внятный фрагмент речи, чтобы установить, совпадает ли он, по меньшей мере в значительной степени, с профилем голоса пользователя.

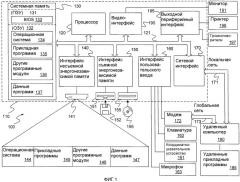

Фиг.1 - структурная схема общей вычислительной среды, в которой настоящее изобретение может быть осуществлено на практике.

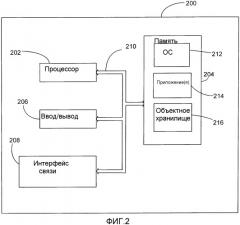

Фиг.2 - структурная схема мобильного устройства, с которым может применяться данное изобретение.

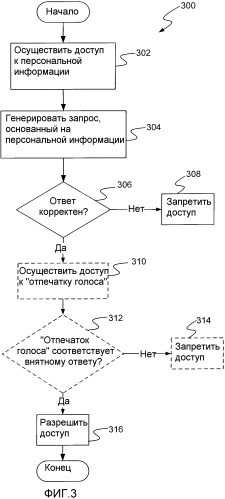

Фиг.3 - блок-схема алгоритма, которая иллюстрирует способ аутентификации пользователя.

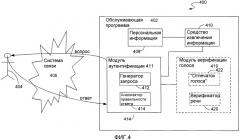

Фиг.4 - иллюстрация машинно-ориентированной системы для аутентификации пользователя.

Фиг.5 - иллюстрация машинно-ориентированной системы для аутентификации пользователя.

Фиг.6 - иллюстрация машинно-ориентированной системы для аутентификации пользователя.

ПОДРОБНОЕ ОПИСАНИЕ ИЛЛЮСТРАТИВНЫХ ВАРИАНТОВ ОСУЩЕСТВЛЕНИЯ

Настоящее изобретение описывается в контексте машинно-ориентированной системы, сконфигурированной для общения с человеком. Доступ к некоторым машинно-ориентированным системам, таким как те, что реализуют обслуживающие программы, может осуществляться с помощью системы или сети связи, такой как Интернет, сотовая телефонная сеть или телефонная сеть. Например, доступ к такой программе автоматизированного обслуживания, как автоматический центр обработки вызовов для обслуживания клиентов, может быть осуществлен клиентом или заказчиком через систему связи. Однако, следует отметить, что машинно-ориентированные системы могут к тому же, или в качестве альтернативы, включать в себя персональные вычислительные устройства, такие как персональные компьютеры (ПК, PC) или мобильные вычислительные устройства, такие как персональные "карманные" компьютеры (PDA) и сотовые телефоны, с которыми пользователь взаимодействует, чтобы осуществлять доступ к защищенной информации или передавать защищенную информацию. Невзирая на тип машинно-ориентированной системы, настоящее изобретение направлено на использование такой системы, чтобы устанавливать подлинность личности пользователя. Перед описанием настоящего изобретения в деталях, будут описаны варианты осуществления иллюстративных вычислительных сред.

Фиг.1 иллюстрирует пример пригодной среды 100 вычислительной системы, в которой настоящее изобретение может быть реализовано. Среда 100 вычислительной системы является всего лишь одним из примеров пригодной вычислительной среды и не имеет намерением выдвигать какое-либо ограничение в отношении объема или функциональных возможностей изобретения. Вычислительная среда 100 также не должна интерпретироваться как обладающая какой-либо зависимостью или требованием, относящимися к любому одному или комбинации компонентов, проиллюстрированных в примерной рабочей среде 100.

Изобретение работоспособно с многочисленными другими вычислительными средами или конфигурациями систем общего назначения или специального назначения. Примеры хорошо известных вычислительных систем, сред и/или конфигураций, которые могут быть пригодными для использования с изобретением, включают в себя, но не в качестве ограничения, персональные компьютеры, серверные компьютеры, «карманные» или «наколенные» устройства, многопроцессорные системы, основанные на микропроцессорах системы, компьютерные приставки к телевизору, программируемую бытовую электронику, сетевые ПК, миникомпьютеры, универсальные вычислительные машины, системы телефонии, распределенные вычислительные среды, которые включают в себя любые из вышеприведенных систем или устройств, и тому подобное.

Изобретение может быть описано в общем контексте машиноисполняемых инструкций, таких как программные модули, исполняемые компьютером. Как правило, программные модули включают в себя процедуры, программы, объекты, компоненты, структуры данных и так далее, которые выполняют конкретные задачи или реализуют определенные абстрактные типы данных. Изобретение предназначено, главным образом, но не в качестве ограничения, чтобы быть примененным в распределенных вычислительных средах, где задачи выполняются удаленными устройствами обработки данных, которые связаны через сеть передачи данных. В распределенной вычислительной среде программные модули расположены как на локальных, так и на удаленных компьютерных носителях данных, включая в себя запоминающие устройства.

Со ссылкой на фиг.1, примерная система для реализации изобретения включает в себя вычислительное устройство общего назначения в виде компьютера 110. Компоненты компьютера 110 могут включать в себя, но не в качестве ограничения, центральный процессор 120, системную память 130 и системную шину 121, которая связывает различные компоненты системы, в том числе системную память, с процессором. Системная шина 121 может относиться к одному из некоторых типов шинных структур, включая шину памяти или контроллер памяти, периферийную шину и локальную шину, с использованием любой из многообразия шинных архитектур. В качестве примера, но не ограничения, такие архитектуры включают в себя шину стандартной архитектуры для промышленного применения (ISA), шину микроканальной архитектуры (МСА), шину расширенной ISA (EISA), шину стандарта локальной видеошины для ПК (VESA) и шину межсоединения периферийных компонентов (PCI), также известную как мезонинная шина.

Компьютер 110 обычно включает в себя многообразие машиночитаемых носителей. Машиночитаемыми носителями могут быть любые имеющиеся в распоряжении носители, доступ к которым может быть осуществлен компьютером 110 и которые могут быть как энергозависимыми, так и энергонезависимыми, как съемными, так и несъемными. В качестве примера, но не ограничения, машиночитаемые носители могут включать в себя компьютерные носители данных и среды передачи данных. Компьютерные носители данных включают в себя как энергозависимые, так и энергонезависимые носители, как съемные, так и несъемные носители, реализованные в рамках любого способа или технологии для хранения информации, такой как машиночитаемые инструкции, структуры данных, программные модули или другие данные. Компьютерные носители данных включают в себя, но не в качестве ограничения, ОЗУ (оперативное запоминающее устройство, RAM), ПЗУ (постоянное запоминающее устройство, ROM), ЭСППЗУ (электрически стираемое и программируемое ПЗУ, EEPROM), флэш-память или память другой технологии, CD-ROM (ПЗУ на компакт диске), цифровой универсальный диск (DVD) или другое оптическое дисковое запоминающее устройство, магнитные кассеты, магнитную ленту, магнитный дисковый накопитель или другие магнитные запоминающие устройства, или любой другой носитель, который может быть использован, чтобы хранить желаемую информацию и к которому может быть осуществлен доступ компьютером 110. Среды передачи данных обычно воплощают машиночитаемые инструкции, структуры данных, программные модули или другие данные в модулированном информационном сигнале, таком как несущая, или другом транспортном механизме, и включают в себя любую среду доставки информации. Термин «модулированный информационный сигнал» означает сигнал, который обладает одной или более характеристиками, установленными или изменяемыми таким образом, чтобы закодировать в этом сигнале информацию. В качестве примера, но не ограничения, среды передачи данных включают в себя проводные среды, такие как проводная сеть или непосредственное проводное соединение, и беспроводные среды, такие как акустическая, радиочастотная, инфракрасная и другие беспроводные среды. Комбинации любых из вышеприведенных сред и носителей также охватываются понятием «машиночитаемый носитель».

Системная память 130 включает в себя компьютерные носители данных в виде энергозависимой или энергонезависимой памяти, такой как постоянное запоминающее устройство (ПЗУ) 131 или оперативное запоминающее устройство (ОЗУ) 132. Базовая система 133 ввода-вывода (BIOS), содержащая базовые процедуры, которые помогают передавать информацию между элементами в пределах компьютера 110, к примеру, во время запуска, обычно хранится в ПЗУ 131. ОЗУ 132 обычно содержит данные и/или программные модули, которые являются непосредственно доступными и/или являются в текущий момент обрабатываемыми процессором 120. В качестве примера, но не ограничения, фиг.1 иллюстрирует операционную систему 134, прикладные программы 135, другие программные модули 136 и данные 137 программ.

Компьютер 110 может также включать в себя другие съемные/несъемные энергозависимые/энергонезависимые компьютерные носители данных. Исключительно в качестве примера, фиг.1 иллюстрирует накопитель 141 на жестких дисках, который выполняет считывание или запись в отношении несъемных энергонезависимых носителей, магнитный дисковод 151, который выполняет считывание или запись в отношении съемного энергонезависимого магнитного диска 152, а также оптический дисковод 155, который выполняет считывание или запись в отношении съемного энергонезависимого оптического диска 156, такого как CD-ROM или другие оптические носители. Другие съемные/несъемные, энергозависимые/энергонезависимые компьютерные запоминающие носители, которые могут быть использованы в примерной рабочей среде, включают в себя, но не в качестве ограничения, кассеты с магнитной лентой, карты флэш-памяти, универсальные цифровые диски, цифровые видеоленты, твердотельное ОЗУ, твердотельное ПЗУ и тому подобное. Накопитель 141 на жестких дисках типично подключен к системной шине 121 через интерфейс несъемной памяти, такой как интерфейс 140, а магнитный дисковод 151 и оптический дисковод 155 типично подключены к системной шине 121 посредством интерфейса съемной памяти, такого как интерфейс 150.

Дисководы и накопители и ассоциируемые с ними компьютерные носители данных, обсужденные выше и проиллюстрированные на фиг.1, предоставляют компьютеру 110 хранилище машиночитаемых инструкций, структур данных, программных модулей и других данных. Например, на фиг.1 накопитель 141 на жестких дисках проиллюстрирован в качестве хранящего операционную систему 144, прикладные программы 145, другие программные модули 146 и данные 147 программ. Заметим, что каждый из этих компонентов может быть таким же или отличным от операционной системы 134, прикладных программ 135, других программных модулей 136 и данных 137 программ. Операционной системе 144, прикладным программам 145, другим программным модулям 146 и данным 147 программ здесь присвоены другие номера, чтобы проиллюстрировать, что они являются по меньшей мере другими экземплярами.

Пользователь может вводить команды и информацию в компьютер 110 через устройства ввода, такие как клавиатура 162, микрофон 163 и координатно-указательные устройства 161, такие как мышь, шаровой манипулятор или сенсорная панель. Другие устройства ввода (не показаны) могут включать в себя джойстик, игровую панель, спутниковую антенну, сканер или подобное. Эти и другие устройства ввода часто подключены к процессору 120 через интерфейс пользовательского ввода, который соединен с системной шиной, но могут быть подключены и посредством других структур интерфейсов и шин, таких как параллельный порт, игровой порт или универсальная последовательная шина (USB). Монитор 191 или другой вид устройства отображения также подключен к системной шине 121 через интерфейс, такой как видеоинтерфейс 190. В дополнение к монитору, компьютеры могут также включать в себя другие периферийные устройства вывода, такие как громкоговорители 197 и принтер 196, которые могут быть подключены через выходной периферийный интерфейс 195.

Компьютер 110 эксплуатируется в сетевой среде с использованием логических соединений с одним или более удаленными компьютерами, такими как удаленный компьютер 180. Удаленный компьютер 180 может быть персональным компьютером, «карманным» устройством, сервером, маршрутизатором, сетевым ПК, одноранговым устройством или другим обыкновенным сетевым узлом и в типичном случае включает в себя многие или все из элементов, описанных выше относительно компьютера 110. Логические соединения, изображенные на фиг.1, включают в себя локальную сеть (LAN) 171 и глобальную сеть (WAN) 173, однако также могут включать в себя другие сети. Такие сетевые среды являются обычными в офисах, корпоративных компьютерных сетях, сетях интранет (локальных сетях, использующих технологии Интернет) и Интернете.

При использовании в сетевой среде LAN, компьютер 110 подключен к LAN 171 через сетевой интерфейс или адаптер 170. При использовании в сетевой среде WAN, компьютер 110 в типичном случае включает в себя модем 172 или другое средство для установления связи по WAN 173, такой как Интернет. Модем 172, который может быть внутренним или внешним, может быть подключен к системной шине 121 через интерфейс 160 пользовательского ввода или с использованием другого подходящего устройства. В сетевой среде, программные модули, изображенные относительно компьютера 110, или их части, могут быть сохранены в удаленном запоминающем устройстве памяти. В качестве примера, но не ограничения, фиг.1 иллюстрирует удаленные прикладные программы 185 как находящиеся на удаленном компьютере 180. Будет принято во внимание, что показанные сетевые соединения являются иллюстративными, и может быть использовано другое средство установления связи между компьютерами.

Фиг.2 - структурная схема мобильного устройства 200, которое является другой применимой вычислительной средой. Мобильное устройство 200 включает в себя микропроцессор 202, память 204, компоненты 206 ввода/вывода (I/O) и интерфейс 208 связи для поддержания связи с удаленными компьютерами или другими мобильными устройствами. В одном из вариантов осуществления вышеупомянутые компоненты соединены для связи друг с другом по подходящей шине 210.

Память 204 реализована как энергонезависимая электронная память, такая как оперативное запоминающее устройство (ОЗУ) с модулем аварийного батарейного питания (не показан), с тем чтобы информация, сохраненная в памяти 204, не терялась, когда отключают основной источник энергии мобильного устройства 200. Часть памяти 204 предпочтительно выделена в качестве адресуемой памяти для исполнения программы, в то время как другая часть памяти 204 предпочтительно используется для сохранения, к примеру, чтобы имитировать сохранение на дисковом накопителе.

Память 204 включает в себя операционную систему (ОС) 212, прикладные программы 214, а также объектное хранилище 216. Во время работы, операционная система 212 предпочтительно исполняется процессором 202 из памяти 204. Операционная система 212, в одном из предпочтительных вариантов осуществления, является операционной системой торговой марки WINDOWS СЕ, доступной для приобретения у корпорации Microsoft. Операционная система 212 предпочтительно спроектирована для мобильных устройств и реализует функциональные возможности базы данных, которые могут быть использованы приложениями 214 через набор предоставляемых интерфейсов прикладного программирования и методов. Объекты в объектном хранилище 216 обслуживаются приложениями 214 и операционной системой 212, по меньшей мере, частично в ответ на вызовы к предоставляемым интерфейсам прикладного программирования и методам.

Интерфейс 208 связи представляет многочисленные устройства и технологии, которые дают возможность мобильному устройству 200 отправлять и принимать информацию. Устройства включают в себя проводные и беспроводные модемы, спутниковые приемники и вещательные тюнеры, если назвать лишь некоторые. Мобильное устройство 200 также может быть подключено непосредственно к компьютеру, чтобы обмениваться с ним данными. В таких случаях, интерфейс 208 связи может быть инфракрасным приемопередатчиком, либо последовательным или параллельным соединением связи, все из которых допускают передачу потоковой информации.

Компоненты 206 ввода/вывода включают в себя многообразие устройств ввода, таких как сенсорный экран, кнопки, элементы прокрутки и микрофон, а также многообразие устройств вывода, в том числе звуковой генератор, вибрационное устройство и дисплей. Вышеприведенные устройства перечислены в качестве примера, и не требуется, чтобы все были представлены в мобильном устройстве 200. В дополнение, другие устройства ввода/вывода могут быть присоединены к или обеспечены мобильным устройством 200 в пределах объема настоящего изобретения.

Фиг.3 - блок-схема 300 последовательности операций, которая иллюстрирует способ для аутентификации пользователя в соответствии с вариантами осуществления системы, схематично проиллюстрированной на фиг.4-6. Фиг.4 иллюстрирует машинно-ориентированную систему 400 для аутентификации пользователя 404 в соответствии с вариантом осуществления настоящего изобретения. Система 400 включает в себя обслуживающую программу 402, достижимую пользователем 404 посредством системы 406 связи. Система 406 связи может быть, но не ограничительном смысле, телефонной сетью. Фиг.5 показывает машинно-ориентированную систему 500 для аутентификации пользователя 504 в соответствии с вариантом осуществления настоящего изобретения. Система 500 включает в себя обслуживающую программу 502, достижимую пользователем 505 посредством системы связи 506 через пользовательское устройство 505. Система связи 506 может быть, но не ограничительном смысле, компьютерной сетью, такой как Интернет. Пользовательское устройство 505 может быть любым типом вычислительного устройства, таким как персональное вычислительное устройство, мобильное устройство (как проиллюстрированное на фиг.2) или общедоступный клиентский автономный центр интерактивной информации. Фиг.6 иллюстрирует машинно-ориентированную систему 600 для аутентификации пользователя 604 в соответствии с вариантом осуществления настоящего изобретения. Система 600 включает в себя пользовательское устройство 605, с которым пользователь 604 может взаимодействовать, чтобы осуществлять доступ или передавать защищенные данные. Пользовательское устройство 505 может быть любым типом вычислительного устройства, таким как персональное вычислительное устройство, мобильное устройство или общедоступный клиентский автономный центр интерактивной информации.

На фиг.4 обслуживающая программа 402 может быть любым из типов обслуживающего приложения, которое доступно посредством системы связи и которое требует аутентификации пользователя 404. В качестве примера, но не ограничения, обслуживающая программа 402 может быть автоматизированным банковским центром обработки вызовов, где пользователь или клиент 404 может осуществлять доступ к информации о счете и выполнить финансовые операции. В этом примере, обслуживающая программа 402 сконфигурирована таким образом, чтобы аутентифицировать посетителя, с тем чтобы персональная информация о счете совместно использовалась только аутентифицированным пользователем, который уполномочен для такого доступа. Другие примерные обслуживающие программы включают в себя автоматизированные службы кредитных карт, автоматизированные службы сотовой телефонии и автоматизированные службы авиакомпаний.

На фиг.5 обслуживающая программа 502 может быть любым типом обслуживающего приложения, доступным по сети связи. В этом случае, пользователь 504 взаимодействует с обслуживающей программой 502 через пользовательское устройство 505, при этом взаимодействие включает в себя последовательность операций аутентификации, чтобы сузить доступ к программе 502 до авторизованных пользователей. В качестве примера, но не ограничения, обслуживающая программа 502 может быть банковской Интернет-службой, где заказчик или пользователь может осуществлять доступ к информации о счете или производить деловые операции. В этом примере, обслуживающая программа 502 аутентифицирует или осуществляет логический вход пользователя 504, так что персональная информация о счете совместно используется только аутентифицированным пользователем, который уполномочен для такого доступа. Другие примеры ориентированных на сети обслуживающих программ включают в себя автоматизированные службы кредитных карт, автоматизированные службы сотовой телефонии и автоматизированные службы авиакомпаний.

На фиг.6 пользовательское устройство 605 может быть любым типом вычислительного устройства, с которым может взаимодействовать пользователь 604. Например, пользовательское устройство 605 может быть персональным вычислительным устройством или мобильным устройством (как показано на фиг.2). В этом варианте осуществления пользовательское устройство 605 осуществляет аутентификацию и удостоверяется в том, что пользователь 604 является тем, кем он себя заявляет. Аутентификация может быть использована для многообразия операций. Например, пользовательское устройство 605 может аутентифицировать пользователя 604 при входе в систему. В другом примере, пользовательское устройство 605 может аутентифицировать пользователя 604 для доступа к цифровой подписи при передаче электронной почты или передаче данных по сети. Это только некоторые примеры, которые находятся в пределах объема настоящего изобретения.

В соответствии с одним из аспектов настоящего изобретения, последующее является описанием последовательности операций аутентификации в качестве проиллюстрированной на блок-схеме 300 алгоритма (фиг.3) и в качестве реализованной в различных вариантах осуществления системы, проиллюстрированных на фиг.4-6. В элементе 302 осуществляется доступ к набору персональной информации.

Со ссылкой на вариант осуществления по фиг.4, набор персональной информации 408 хранится в обслуживающей программе 402 и к нему осуществляется доступ средством 410 извлечения информации. В одном из вариантов осуществления, персональная информация 408 включает в себя информацию, имеющую отношение к пользователю 404, которую получают во время регистрации пользователя на услуги, предоставляемые программой 402. Например, персональная информация 408 может включать в себя номер социального обеспечения, дату рождения или любой другой вид информации, поставляемой пользователем 404. В еще одном аспекте, персональная информация 408 включает в себя информацию, полученную ориентированным на обслуживание взаимодействием пользователя с программой 402. Например, персональная информация 408 может включать в себя подробности предшествующей деловой операции пользователя, специфику предыдущего путешествия (в случае обслуживающей программы авиакомпании) или другие виды информации о деловой операции, которая могла измениться со временем. В отличие от статической информации, такой как номер социального обеспечения или дата рождения, изменяющиеся во времени данные проявляют себя в качестве лучших результатов выбора в целях аутентификации, такой как излагается в настоящем изобретении. Тем не менее, настоящее изобретение применимо как к статической, так и динамической персональной информации.

Со ссылкой на вариант осуществления по фиг.5, набор персональной информации 508 сохранен в пользовательском устройстве 505, и к нему осуществляется доступ средством 510 извлечения информации посредством системы связи 506. Несмотря на то, что фиг.5 иллюстрирует, что персональная информация 508 сохранена на пользовательском устройстве 505, настоящее изобретение не ограничено такой конфигурацией. Персональная информация 508 может быть сохранена в обслуживающей программе 502, подобной конфигурации, показанной на фиг.4, или персональная информация может быть сохранена и в пользовательском устройстве 505, и в обслуживающей программе 502.

Средство 510 извлечения информации сконфигурировано, чтобы извлекать персональную информацию, которая сохранена на пользовательском устройстве 505 и/или в обслуживающей программе 502. Когда персональная информация 508 хранится в обслуживающей программе 502, персональная информация 508 может включать в себя информацию, относящуюся к пользователю 504, которую получают во время регистрации пользователя на услуги, предоставляемые программой 502, как обсуждалось со ссылкой на фиг.4. Когда персональная информация хранится в обслуживающей программе 502, персональная информация 508 может дополнительно, или в качестве альтернативы, включать в себя информацию, полученную во время взаимодействия с обслуживающей программой 502, как обсуждалось со ссылкой на фиг.4.

Когда персональная информация 508 сохраняется на пользовательском устройстве 505, персональная информация 508 может включать в себя информацию, относящуюся к взаимодействию с пользовательским устройством 505. Например, персональная информация 508 может включать в себя информацию, извлеченную из контактных данных пользователя, которые хранятся в приложении персональных контактных данных. В другом примере информация может быть извлечена из документов, которые пользователь создал, отправил или принял. Кроме того, другие примеры включают в себя специальные операции или задачи, выполненные пользователем на пользовательском устройстве 505. Этот вид информации может включать в себя адресата, от которого пользователь последний раз принимал электронную почту или которому отправлял электронную почту, или от которого пользователь последний раз принимал сообщение службы мгновенного обмена сообщениями или которому отправлял сообщение службы мгновенного обмена сообщениями. В дополнение, этот тип информации может включать в себя последний загруженный МР3-файл или последний записанный на диск МР3-файл. Эта примерная персональная информация может быть легко извлечена операционной системой и предоставлена средству извлечения информации.

В одном из вариантов осуществления данные, относящиеся к взаимодействию с пользовательским устройством 505, собираются или добываются путем аннотирования таких данных семантическими типами. Например, некоторые данные помечаются как данные числового типа, другие данные помечаются как данные типа даты, в то время как третьи данные, такие как имена деловых партнеров, помечаются как данные строчного типа. Средство 510 извлечения информации, в качестве иллюстрации, извлекает данные, основываясь на этих семантических типах.

Со ссылкой на вариант осуществления по фиг.6, набор персональной информации 608 сохраняется на пользовательском устройстве 605 и к нему осуществляет доступ средством 610 извлечения информации. В одном из вариантов осуществления персональная информация 608 включает в себя информацию, относящуюся к пользователю 604, которая получена во время запуска пользователем пользовательского устройства 605. Например, персональная информация 608 может включать в себя номер социального обеспечения, дату рождения или другие виды информации, которые поставляются пользователем 604. В еще одном варианте осуществления, персональная информация 608 также включает в себя информацию, полученную на основании взаимодействия с пользовательским устройством 605. Например, персональная информация 608 может включать в себя информацию, извлеченную из документов, которые пользователь создал, отправил или принял. Персональная информация 608 может включать в себя информацию, извлеченную из пользовательских контактных данных, которые сохранены в приложении личных контактов. Такая информация может включать в себя адресата, от которого пользователь последний раз принимал электронную почту или которому отправлял электронную почту или идентификатор адресата, от которого пользователь последний раз принимал сообщение службы мгновенного обмена сообщениями или которому отправлял сообщение службы мгновенного обмена сообщениями. Такая информация может также включать в себя специальные операции или задачи, выполненные пользователем на пользовательском устройстве 605, такие как последний загруженный МР3-файл или последний файл МР3, записанный на дисковое запоминающее устройство. Этот тип персональной информации может быть легко извлечен операционной системой и предоставлен средству извлечения информации.

В одном из вариантов осуществления операционная система собирает или добывает данные, уже сохраненные на пользовательском устройстве 605, путем аннотирования таких данных семантическими типами. Например, некоторые данные помечаются как данные числового типа, другие данные помечаются как данные типа даты, в то время как третьи данные, такие как имена деловых партнеров, помечаются как данные строчного типа. В качестве иллюстрации, информация затем извлекается на основе аннотаций.

На фиг.3 элементы 304 и 306 обращены на выполнение операции аутентификации. Чтобы задействовать аспекты обратного теста Тьюринга (RTT) (то есть синтезированные задачи), операция аутентификации, выполняемая в элементах 304 и 306, включает в себя по меньшей мере один динамический компонент. В одном из вариантов осуществления операция аутентификации содержит в себе динамический компонент в виде динамического вопроса, которым запрашивается о статической информации из набора персональной информации. Вопрос является динамическим в том смысле, что он требует манипулирования статической информацией. Например, «какова сумма последних трех цифр в Вашем номере социального обеспечения?». Вопросу не требуется быть одним и тем же от одной попытки аутентификации к другой. Например, «какова сумма первых трех цифр в Вашем номере социального обеспечения?».

В другом варианте осуществления операция аутентификации содержит в себе динамический компонент в виде статического вопроса, которым запрашивается о непрерывно изменяющейся или динамической информации из набора персональной информации. Вопрос является статическим в том смысле, что он не требует манипулирования информацией, однако вопросу не требуется быть одним и тем же от одной попытки аутентификации к другой. Например, «кто является последним человеком, которому вы отправляли электронную почту?» или «каков приблизительный баланс вашего счета до востребования?».

В элементе 304 вопрос или информация аутентификации вырабатываются на основе набора персональной информации. Как обсуждалось выше, в одном из вариантов осуществления вопрос содержит динамический компонент. Хотя это специально и не показано на фиг.3, вопрос или информация аутентификации передаются пользователю.

В варианте осуществления системы, проиллюстрированном на фиг.4, модуль 411 аутентификации включает в себя средство генерации (генератор) 412 вопроса. В одном из вариан