Система и способ для управления доступом ненадежных приложений к защищенному контенту

Иллюстрации

Показать всеПредусмотрено устройство связи и способ его работы для управления доступом к защищенному контенту. Технический результат заключается в безопасном и согласованном использовании контента «регулирования прав на цифровые данные» (DRM). Устройство связи содержит приложение (302), надежную службу (316) файловой системы, надежный агент (318) и надежный рендерер (320) контента. Приложение (302) запрашивает осуществление действия над защищенным контентом (306). Надежная служба (316) файловой системы идентифицирует защищенный контент (306) приложению (302). Надежный агент (318) идентифицирует права, связанные с защищенным контентом (306) приложению (302). Надежный рендерер (320) контента осуществляет упомянутое действие в случае, если определено, что приложение (302) является ненадежным приложением, имеющим достаточные права на осуществление упомянутого действия. 2 н. и 8 з.п. ф-лы, 7 ил.

Реферат

Область техники, к которой относится изобретение

Настоящее изобретение относится, в целом, к области регулирования прав на цифровые данные ("DRM"). В частности, настоящее изобретение относится к системам и способам для управления доступом к контенту (содержимому) с защитой DRM.

Предшествующий уровень техники

По мере того, как контент все больше создается и доставляется в цифровом виде, распространители контента обращаются к системам, использующим методы регулирования прав на цифровые данные ("DRM") для защиты своих творений. В этих системах распространитель может перечислять и предоставлять получателю расширенные права на использование контента. Каждая система опирается на защищенную среду, в которой используется контент, чтобы гарантировать соблюдение разрешений, предоставленных правами. Систему и соответствующие права можно использовать для предотвращения несанкционированного копирования или изменения авторских работ. В большинстве реализаций DRM эти права выражаются в виде "правового объекта", который может быть упакован совместно с контентом или распространяться отдельно. Контент можно доставлять в виде открытого текста или в зашифрованном виде.

Согласно изданию спецификации промышленного стандарта Open Mobile Alliance DRM (v. 1.0) сотовые телефоны, поддерживающие контент с защитой DRM, получают все большее распространение. Существуют различные методы размещения контента DRM на устройстве. Его можно предварительно загружать в телефон в ходе изготовления, загружать в телефон по сотовой сети или переносить с компьютера на телефон посредством проводного или беспроводного соединения. Будучи загружен в телефон, контент DRM может содержаться в защищенной среде, где права, прилагаемые к контенту с защитой DRM осуществляются посредством защиты программного обеспечения. Эта защита не позволяет пользователю и неавторизованным приложениям использовать защищенный контент в режиме, не предусмотренном предоставленными правами.

Для существующих систем, где используются методы DRM, приложения, использующие контент DRM, должны соблюдать права, связанные с этим контентом, и ненадежные приложения не могут получать прямой доступ к контенту. Приложения, которые имеют доступ к контенту считаются "надежными" изготовителем, оператором сотовой связи или другим органом. Определение "надежности" прикладной программы операционная система мобильного терминала может реализовывать и распознавать различными методами, например, по наличию цифрового сертификата или файлового маркера доступа.

Однако необходимость в статусе "надежный" для доступа к контенту DRM является помехой для большинства разработчиков приложений. Большинство сотовых телефонов поддерживает средство, позволяющее разработчикам создавать программное обеспечение, которое может динамически загружаться и выполняться. Желательно дать этим разработчикам способ использования резидентного контента с защитой DRM в их приложениях. Кроме того, эти разработчики не могут иметь неотъемлемых полномочий на создание приложений, которые соблюдают права на контент DRM, и уполномоченному органу (т.е. изготовителю или оператору) не всегда просто анализировать приложение на предмет согласования с DRM, чтобы придать ему статус надежного.

Соответственно требуются система и способ, позволяющие разработчикам ненадежных приложений создавать программное обеспечение, которое может безопасно и согласованно использовать контент DRM.

Краткое описание чертежей

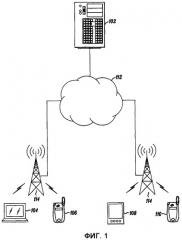

Фиг.1 - блок-схема системы беспроводной связи согласно настоящему изобретению.

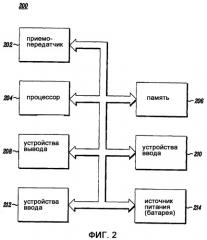

Фиг.2 - блок-схема, демонстрирующая иллюстративные компоненты, которые могут использоваться в устройстве связи системы беспроводной связи, показанной на фиг. 1.

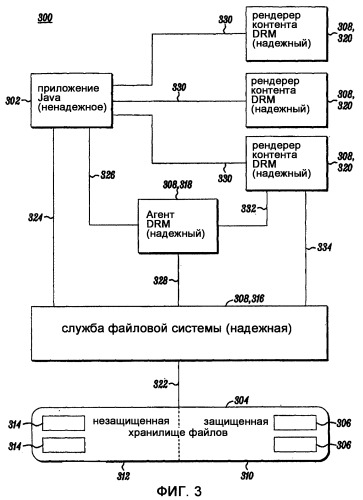

Фиг.3 - блок-схема, демонстрирующая иллюстративную архитектуру системы, которую может использовать устройство связи системы беспроводной связи, показанной на фиг. 1.

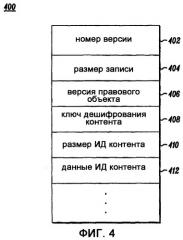

Фиг.4 - блок-схема, демонстрирующая иллюстративный формат контента, который может использоваться в системе беспроводной связи, показанной на фиг. 1.

Фиг.5 - блок-схема, демонстрирующая другой иллюстративный формат контента, который может использоваться в системе беспроводной связи, показанной на фиг.1.

Фиг.6 - блок-схема, демонстрирующая еще один иллюстративный формат контента, который может использоваться в системе беспроводной связи, показанной на фиг.1.

Фиг.7 - логическая блок-схема, демонстрирующая работу системы беспроводной связи, показанной на фиг.1.

Подробное описание предпочтительных

вариантов осуществления

Предусмотрены система и способ для предоставления ненадежным приложениям возможности для безопасного и согласованного использования контента с регулированием прав на цифровые данные ("DRM"). Система и способ используют надежных посредников, связанных с защищенным контентом, и обобщенный интерфейс между ненадежными приложениями и этими надежными посредниками. Интерфейс позволяет ненадежным приложениям осуществлять над контентом действия, которые соответствуют разрешениям, перечисленным в правовом объекте контента.

Один аспект изобретения предусматривает устройство связи для управления доступом к защищенному контенту, содержащее приложение, надежную службу файловой системы, надежный агент и рендерер (средство воспроизведения) надежного контента. Приложение, например ненадежное приложение, способно запрашивать осуществление действия над защищенным контентом. Надежная служба файловой системы способна идентифицировать защищенный контент приложению. Надежный агент способен идентифицировать права, связанные с защищенным контентом, приложению. Рендерер надежного контента способен осуществлять действие в случае, если определено, что приложение является ненадежным приложением, имеющим достаточные права на осуществление действия.

Другой аспект изобретения предусматривает способ работы устройства связи для управления доступом к защищенному контенту. От приложения поступает запрос на осуществление действия над защищенным контентом. Затем устройство связи определяет, является ли приложение надежным приложением или же ненадежным приложением, и идентифицирует права, связанные с защищенным контентом. После этого устройство связи осуществляет действие в случае, если определено, что приложение является ненадежным приложением, имеющим достаточные права на осуществление действия. Если же определено, что приложение является ненадежным приложением, имеющим недостаточные права на осуществление действия, то устройство связи не осуществляет действие.

На фиг.1 показана система 100 беспроводной связи, отвечающая настоящему изобретению. Система 100 включает в себя сервер 102 и одно или более устройств связи 104, 106, 108, 110, способных осуществлять связь друг с другом и/или с сервером. Устройства связи 104, 106, 108, 110 могут осуществлять связь с сервером через проводную сеть связи или беспроводную сеть связи. Сеть связи может включать в себя одну или более сетей взаимодействия 112 и, для беспроводной связи, совокупность беспроводных приемопередатчиков 114. Примеры протокола или протоколов, которые могут использоваться в системе беспроводной связи, включают в себя, но без ограничения, протоколы сотовой связи, как то Advanced Mobile Phone System (AMPS) (Улучшенная мобильная телефонная служба), Code Division Multiple Access (CDMA) (Множественный доступ с кодовым разделением каналов), Time Division Multiple Access (TDMA) (Множественный доступ с временным разделением каналов), Global System For Mobile Communications (GSM) (Глобальная сотовая система цифровой радиосвязи), Integrated Digital Enhanced Network (iDEN) (Интегрированная расширенная сеть цифровой связи), General Packet Radio Service (GPRS) (Система пакетной радиосвязи общего пользования), Enhanced Data for GSM Evolution (EDGE) (Развитие стандарта GSM с увеличенной скоростью передачи данных), Universal Mobile Telecommunications System (UMTS) (Универсальная система мобильной связи), Wideband Code Division Multiple Access (WCDMA) (Широкополосный множественный доступ с кодовым разделением каналов) и их разновидности. Связь между каждым устройством связи 104, 106, 108, 110 и сервером не ограничивается проводными и беспроводными сетями связи и, таким образом, можно использовать другие виды связи. Примеры других видов связи включают в себя, но без ограничения, сменные носители информации, локальные беспроводные сети, например сети равноправных устройств или специальные сети (например, Bluetooth и IEEE 802.11), и проводные загрузки с ПК.

На фиг.2 показана блок-схема, представляющая иллюстративные внутренние компоненты 200, которые могут использоваться в устройстве связи системы 100 беспроводной связи. Иллюстративный вариант осуществления включает в себя один или более приемопередатчиков 202, процессор 204, секцию 206 памяти, одно или более выходных устройств 208 связи и один или более входных устройств 210 связи. Внутренние компоненты 200 могут дополнительно включать в себя компонентный интерфейс 212 для обеспечения прямого подключения к вспомогательным компонентам или приспособлениям, обеспечивающим дополнительные или расширенные функции. Внутренние компоненты 200 предпочтительно включают в себя источник питания 214, например батарею, для подачи питания на другие внутренние компоненты, в то же время обеспечивающий портативность устройства связи.

Иллюстративная функция беспроводного устройства связи, представленного внутренними компонентами 200, после приема беспроводного сигнала внутренние компоненты детектируют сигналы связи, и приемопередатчик 202 демодулирует сигналы связи для восстановления входящей информации, например речи и/или данных, передаваемых беспроводными сигналами. После приема входящей информации от приемопередатчика 202 процессор 204 форматирует входящую информацию для одного или более выходных устройств 208 связи. Аналогично, для передачи беспроводных сигналов, процессор 204 форматирует исходящую информацию, которая может быть или не быть инициированной входными устройствами 210 связи и передает исходящую информацию приемопередатчику 202 для модуляции в сигналы связи. Приемопередатчик 202 передает модулированные сигналы на удаленный приемопередатчик (не показан).

Входные и выходные устройства 208, 210 связи внутренних компонентов 200 могут включать в себя различные визуальные, акустические и/или механические устройства вывода. Например, визуальные устройства вывода выходных устройств 208 связи могут включать в себя жидкокристаллический дисплей и/или светодиодные индикаторы, акустические устройства вывода выходных устройств связи могут включать в себя громкоговоритель, сигнализатор и/или зуммер и механические устройства вывода выходных устройств связи могут включать в себя вибрационный механизм. Аналогично, например, визуальные устройства ввода входных устройств 210 связи могут включать в себя оптический датчик (например, камеру), акустические устройства ввода входных устройств связи могут включать в себя микрофон, и механические устройства ввода входных устройств связи могут включать в себя клавиатуры, кнопочные панели, кнопки выбора, сенсорные панели, сенсорные экраны, емкостные датчики, датчики движения и переключатели.

Секция 206 памяти внутренних компонентов 200 может использоваться процессором 204 для сохранения и извлечения данных. Данные, которые могут храниться в секции 206 памяти, включают в себя, но без ограничения, операционные системы, приложения и данные. Каждая операционная система включает в себя исполнимый код, который управляет основными функциями устройства связи, например взаимодействием между компонентами внутренних компонентов 200, связью со внешними устройствами связи через приемопередатчик 202 и/или компонентный интерфейс 212, и сохранением и извлечением приложений и данных в секцию 206 памяти и из нее. Каждое приложение, включающее в себя исполнимый код, использует операционную систему для обеспечения более конкретной функциональной возможности для устройства связи, например службы файловой системы и манипулирования защищенными и незащищенными данными, хранящимися в секции 206 памяти. Данные являются неисполнимым кодом или информацией, к которой можно обращаться и/или которой можно манипулировать посредством операционной системы или приложения для осуществления функций устройства связи.

Конфигурация секции 206 памяти может быть реализована на практике в нескольких разных вариантах, включающих в себя, но без ограничения, память, встроенную в устройство 104, 106, 108, 110 связи, память, внешнюю по отношению к устройству связи, доступ к которой осуществляется по проводной или беспроводной линии связи, и какую-либо их комбинацию. Секция 206 памяти может быть внутренней и/или внешней по отношению к процессору 204. Память, внешняя по отношению к процессору, может быть реализована с использованием дискретных интегральных схем памяти, установленных в оборудовании устройства связи, но также может быть сменным запоминающим устройством, доступ к которому осуществляется по интерфейсу системной шины, или удаленным сетевым носителем, доступ к которому осуществляется по проводной или беспроводной линии связи.

Процессор 204 может осуществлять различные операции по сохранению, манипулированию и извлечению информации в секции 206 памяти. Каждый компонент внутренних компонентов 200 не ограничивается одним компонентом, но представляет функции, которые могут осуществляться одним компонентом или несколькими компонентами совместно, например центральным процессором, действующим совместно с цифровым сигнальным процессором и одним или более процессорами ввода/вывода. Аналогично два или более компонентов из числа внутренних компонентов 200 могут быть объединены или совмещены, так что функции этих компонентов могут осуществляться устройством связи.

На фиг.3 показана блок-схема, демонстрирующая иллюстративную архитектуру системы 300, которая может использоваться устройством связи, например устройствами связи 104, 106, 108, 110. Согласно настоящему изобретению вариант осуществления, представленный на фиг.3, позволяет ненадежным приложениям, например, созданным разработчиками третьей стороны и загруженным в устройство 104, 106, 108, 110 связи, использовать контент, защищенный регулированием прав на цифровые данные (имеющий защиту DRM). Согласно этому варианту осуществления архитектура 300 системы включает в себя одно или более ненадежных приложений 302, хранилище 304 файлов для хранения одного или более контентов с защитой DRM 306, и одно или более надежных приложений 308 для управления доступом к каждому контенту с защитой DRM со стороны ненадежного приложения.

Хранилище 304 файлов может включать в себя защищенную область 310 и незащищенную область 312 в секции 206 памяти устройства связи. Соответственно в хранилище 304 файлов может храниться незащищенный контент 314, доступ к которому может осуществлять каждое ненадежное приложение 302 без ограничения со стороны операций защиты DRM надежных приложений 308. Например, незащищенная область 312 может быть доступной любому компоненту общего программного обеспечения, выполняющемуся на устройстве 104, 106, 108, 110 связи, и защищенная область 310 может быть доступной только посредством процессов, авторизованных надежными приложениями 308. Следует понимать, что эти области 310, 312 имеют виртуальный характер и могут быть или не быть физически разделены в секции 206 памяти. Защищенная область 310 ограничивается посредством комбинации разрешений группы файлов и сертификатов с цифровой подписью, регулируемых надежными приложениями 308. Процессы системного уровня, например надежные процессы, встроенные в операционную систему, могут быть связаны с привилегированной группой, которая может обращаться к защищенной области 310. Другие компоненты программного обеспечения могут принимать авторизацию от надежных приложений 308, будучи связанными с сертификатом с цифровой подписью, который придает им статус надежного.

Надежные приложения 308 могут включать в себя различные компоненты. Согласно варианту осуществления, представленному на фиг. 3, надежные приложения 308 включают в себя службу 316 файловой системы, агент 318 DRM и один или более рендереров 320 контента DRM. Служба 316 файловой системы является надежным компонентом, который управляет доступом к контенту с защитой DRM 306 и незащищенному контенту 314 в защищенной и незащищенной областях 310, 312 соответственно со стороны ненадежного приложения 302, агента 318 DRM и/или рендереров 320 контента DRM. Каждое ненадежное приложение 302 может использовать надежный посредник, т.е. агент 318 DRM, для того, чтобы исследовать контент 306 с защитой DRM, присутствующий в защищенной области 310 или на сервере 316 файловой системы, через интерфейс 324. Каждое ненадежное приложение 302 может также запрашивать у агента 318 DRM права и разрешения, связанные с каждым контентом 306 с защитой DRM.

Ненадежные приложения 302 могут обнаруживать и запрашивать рендереры 320 контента DRM на устройстве 104, 106, 108, 110 связи на осуществление операций над контентом 306 с защитой DRM. Хотя устройство 104, 106, 108, 110 связи может содержать несколько рендереров для разных типов контента, например изображения JPEG, видео MPEG4, мелодий звонка MIDI и т.п., интерфейс между ненадежными приложениями 302 и рендерером 320 контента DRM может быть обобщенным для установления соответствия определенным операциям, например "воспроизведение", "печать", "отоображение" и "выполнение". Рендереры 320 контента DRM могут удостовериться через агента 318 DRM в том, что устройство 104, 106, 108, 110 связи имеет достаточные разрешения на осуществление операции над запрошенным контентом 306 с защитой DRM и начать операцию. По завершении операции рендерер или рендереры 320 контента DRM могут известить агент 318 DRM о том, что операция завершена. Затем агент 318 DRM может обновить права, изменяющие параметры своего состояния (счетчик доступа, интервалы) в файловой системе. Заметим, что для отслеживания таких прав можно использовать схемы файловых метаданных через счетчик доступа к контенту и интервальные ограничения.

Доступ к каждому контенту с защитой DRM со стороны каждого ненадежного приложения 302 может отличаться для разных вариантов осуществления в зависимости от того, как группа надежных приложений 308 регулирует доступ к каждому контенту с защитой DRM 306. Например, доступ в виде открытого текста к каждому контенту с защитой DRM 306 со стороны каждого ненадежного приложения 302 может быть защищен комбинацией из архитектуры ОС на базе Java, защитой файловой системы и надежного установления. В этом примере виртуальная машина Java (JVM) архитектуры ОС на базе Java может препятствовать каждому ненадежному приложению 302 в доступе к областям памяти каждого контента 306 с защитой DRM и надежных приложений 308. Файловые разрешения и прикладные программные интерфейсы (API) скрытой служебной программы файловой системы препятствуют каждому ненадежному приложению 302 в доступе к участку с защитой DRM хранилища 304 файлов.

На фиг.4 показана блок-схема, демонстрирующая иллюстративный формат правового объекта заголовка и соответствующего контента, который может использоваться в системе 100 беспроводной связи. До сохранения в защищенной области 310 контент 306 с защитой DRM может содержать правовой объект в конкретном формате, например в формате XML (расширяемый язык разметки) или WBXML (двоичный XML). Кроме того, архитектура 300 системы может преобразовывать объекты в компактную двоичную форму, что позволяет минимизировать требования к памяти и максимизировать эффективность обработки.

Правовой объект, связанный с контентом, к которому никогда не осуществлялся доступ, первоначально включает в себя данные только для чтения. Примеры данных только для чтения показаны на фиг. 4 и 5 и включают в себя, но без ограничения, общие данные, например, для идентификации контента, ключ декодирования контента и разрешения, а также данные ограничения, связанные с каждым разрешением, а именно начальную дату, конечную дату, счетчик и интервал. Разрешения представлены своим наличием или отсутствием (по одному на каждое разрешение), указывающим, что разрешение на конкретное действие дано, если разрешение присутствует, или отменено, если разрешение отсутствует. Примеры конкретных действий включают в себя, но без ограничения, "воспроизведение", "отображение", "выполнение" и "печать". После первого раза доступа к контенту, к правовому объекту может быть добавлена дополнительная секция чтения-записи, в зависимости от того, используются ли конкретные ограничения разрешения. Примеры данных чтения-записи показаны на фиг. 6 и включают в себя, но без ограничения, дополнительные данные ограничения, связанные с каждым разрешением, например, оставшееся значение счетчика, начальную дату интервала и конечную дату интервала.

Согласно фиг.4 каждый правовой объект хранится в записи 400. Несколько правовых объектов, связанных с одним и тем же идентификатором контента, могут храниться в одном и том же файле или в виде раздельных записей в базе данных. Каждая запись 400 включает в себя заголовок записи и правовой объект. Примеры заголовка записи включают в себя, но без ограничения, номер 402 версии для каждой записи и размер 404 записи в заранее определенных единицах измерения, например в байтах. Примеры правового объекта включают в себя, но без ограничения, номер 406 версии для правового объекта, значение 408 ключа декодирования контента, размер 410 идентификации контента (CID), выражающий длину данных CID в заранее определенных единицах измерения, например в байтах, данные 412 CID, представляющие идентификатор контента, длина которого соответствует размеру CID, информацию прав (описанную ниже со ссылкой на фиг.5), и данные прав (описанные ниже со ссылкой на фиг.6).

На фиг.5 показана блок-схема, демонстрирующая иллюстративный формат правового объекта разрешений только на чтение, который может использоваться в системе 100 беспроводной связи. Согласно вышеописанному, правовой объект, связанный с контентом, доступ к которому ранее не осуществлялся, первоначально включает в себя данные только для чтения. Права, связанные с конкретным объектом контента, разграничиваются на основе каждого действия, например "воспроизведения", "отображения", "выполнения" и "печати". Таким образом, примеры информации 500 прав включают в себя информацию 502 прав на воспроизведение, информацию 504 прав на отображение, информацию 506 прав на выполнение и информацию 508 прав на печать. Информация 502 прав на воспроизведение может включать в себя маску 510 прав на воспроизведение, начальную дату 512 воспроизведения, play конечную дату 514 воспроизведения, счетчик 516 воспроизведения и интервал 518 воспроизведения. Информация 504 прав на отображение может включать в себя маску 520 прав на отображение, начальную дату 522 отображения, конечную дату 524 отображения, счетчик 526 отображения и интервал 528 отображения. Информация 506 прав на выполнение может включать в себя маску 530 прав на выполнение, начальную дату 532 выполнения, конечную дату 534 выполнения, счетчик 536 выполнения и интервал 538 выполнения. Информация 508 прав на печать может включать в себя маску прав 530 на печать, начальную дату 532 печати, конечную дату 534 печати, счетчик 536 печати и интервал 538 печати.

Для каждой информации 502, 504, 506, 508 прав соответствующая маска 510, 520, 530, 540 прав может иметь переменные настройки. Например, каждая маска 510, 520, 530, 540 прав может иметь первую настройку (параметры настройки), указывающую, что разрешение дано, вторую настройку, указывающую наличие ограничения по дате и/или времени, третью настройку, указывающую наличие ограничения по счетчику и четвертую настройку, указывающую наличие ограничения по интервалу. Кроме того, каждая начальная дата 512, 522, 532, 542 и каждая конечная дата 514, 524, 534, 544 могут быть обеспечены в различных форматах, например год, месяц, день месяца, час суток, минута часа и/или секунда минуты. Аналогично каждый интервал 518, 528, 538, 548 может быть обеспечен в различных формах, например годах, месяцах, днях, часах, минутах и/или секундах. Кроме того, каждый счетчик 516, 526, 536, 546 может быть обеспечен в различных формах, но предпочтительно обеспечивается как целочисленное значение.

На фиг.6 показана блок-схема, демонстрирующая иллюстративный формат правового объекта данных чтения-записи, который может использоваться в системе 100 беспроводной связи. Согласно вышеописанному, к правовому объекту может быть добавлена дополнительная секция чтения-записи после первого случая доступа к контенту (содержимому), в зависимости от того, используются ли конкретные ограничения разрешения. Например, ограничение по счетчику может использоваться для действия "воспроизведение" для ограничения числа раз, когда можно воспроизводить объект контента. После первого воспроизведения контента в правовом объекте должен быть создан счетчик для отслеживания числа раз, сколько был воспроизведен контент. При последующих доступах это число должно увеличиваться, пока счетчик не достигнет предписанного максимального предела.

Примеры данных прав 600 включают в себя данные 602 прав на воспроизведение, данные 604 прав на отображение, данные 606 прав на выполнение и данные 608 прав на печать. Данные 602 прав на воспроизведение могут включать в себя оставшееся значение 610 счетчика воспроизведения, начальную дату 612 интервала воспроизведения и конечную дату 614 интервала воспроизведения. Данные 604 прав на отображение могут включать в себя оставшееся значение 616 счетчика отображения, начальную дату 618 интервала отображения и конечную дату 620 интервала отображения. Данные 606 прав на выполнение могут включать в себя оставшееся значение 622 счетчика выполнения, начальную дату 624 интервала выполнения и конечную дату 626 интервала выполнения. Данные прав на печать 608 могут включать в себя оставшееся значение 628 счетчика печати, начальную дату 630 интервала печати и конечную дату 632 интервала печати.

Для каждых данных 602, 604, 606, 608 прав соответствующее оставшееся значение 610, 616, 622, 628 счетчика может быть обеспечено в различных формах, но предпочтительно обеспечивается как целочисленное значение. Кроме того, каждая начальная дата 612, 618, 624, 630 интервала и каждая конечная дата 614, 620, 626, 632 интервала могут быть обеспечены в различных форматах, например год, месяц, день месяца, час суток, минута часа и/или секунда минуты.

На фиг.7 показана логическая блок-схема, иллюстрирующая операцию 700 системы беспроводной связи, показанной на фиг. 1. В частности, операция 700 состоит в последовательности действий компонентов и интерфейсов, позволяющих ненадежному приложению 302 осуществлять доступ к контенту 306 с защитой DRM. После начала на этапе 702 ненадежное приложение 302 обнаруживает контент 306 с защитой DRM для потребления на этапе 704. Согласно одному варианту осуществления обнаружение принимает форму API запроса файлов, которые могут обеспечиваться службой 316 файловой системы непосредственно (т.е. через интерфейсы 322, 324) или опосредованно через агент DRM 318, действующий как посредник со службой файловой системы (т.е. через интерфейсы 326, 328, 322). Агент DRM является надежным компонентом программного обеспечения, который отвечает за применение и регулирование предоставленных прав и разрешений, связанных с правовыми объектами и контентом 306 с защитой DRM.

Если служба 316 файловой системы позволяет запрашивать защищенную область 310 напрямую, то с защищенной областью нужно поступать осторожно чтобы доступ к контенту с защитой DRM 306 можно было осуществлять только в режиме чтения директорий. Например, ненадежному приложению 302 можно разрешать только просматривать списки контента с защитой DRM 306 в защищенной области 310, но не разрешать осуществлять никакое другое действие, такое как чтение, запись и/или удаление, в отношении контента. После того, как ненадежное приложение 302 идентифицирует конкретный контент с защитой DRM для потребления, оно может в необязательном порядке запросить агент DRM 318 на предмет соответствующих прав в отношении этого контента (т.е. интерфейсов 326, 328, 322) на этапе 706. Например, ненадежное приложение 302 может передать агенту 318 DRM описатель файла контента или строку, описывающую местоположение файла.

На основании прав и привилегий, сообщенных агентом 318 DRM, ненадежное приложение 302 может определить, потреблять ли контент с защитой DRM 306 или нет. Если ненадежное приложение 302 принимает решение осуществить доступ к контенту 306 с защитой DRM, то оно сначала должно выявить рендерер контента DRM, подходящий для этого типа контента на этапе 708. Например, вызов выявления может относиться к контенту структуры, который управляет службами контента. Каждый рендерер 320 контента DRM является надежной службой, которая идентифицировала себя в устройстве 104, 106, 108, 110 связи как связанную с конкретным типом контента (например, MP3 или WAV для звуковых файлов, HTML для документа HTML и т.п.). Например, каждый рендерер 320 контента DRM может указывать эту связь посредством объявления типа MIME (многоцелевые расширения межсетевой электронной почты). Когда соответствующий рендерер 320 контента DRM обнаружен, приложение сообщает рендереру контента о том, что он желает осуществить доступ, и какое действие он желает осуществить (через интерфейс 330) на этапе 710. Действие соответствует одному или более определенным действиям (например, воспроизведению, отображению, выполнению и печати), используемым в правовом объекте.

Рендерер 320 контента DRM удостоверяется в том, что ненадежное приложение 302 имеет достаточные права на осуществление этой операции, путем проверки с помощью агента 318 DRM (через интерфейсы 332, 328, 322) на этапе 712. Заметим, что этот этап аналогичен вышеописанному этапу 706, но этап 706 является необязательным этапом со стороны ненадежного приложения 302, тогда как этап 712 проверки с помощью агента 318 DRM является необходимым этапом для применения разрешений DRM. Затем агент DRM 318 определяет, имеет ли ненадежное приложение 302 достаточные права на осуществление операции на этапе 714. Если агент 318 DRM сообщает рендереру 320 контента DRM о том, что разрешение недостаточно (через интерфейс 332), то рендерер выдает сообщение об ошибке обратно ненадежному приложению 302, указывая недостаточность разрешения (через интерфейс 330) на этапе 716, и операция 700 заканчивается на этапе 718.

Если агент 318 DRM сообщает рендереру 320 контента DRM, что ненадежное приложение 302 действительно имеет достаточные права (через интерфейс 332), то рендерер может начать с операции (через интерфейсы 334, 322) на этапе 720. По завершении запрошенной операции рендерер 320 контента DRM может сообщить обратно ненадежному приложению 302 об успешном завершении (через интерфейс 330) на этапе 722, и операция 700 заканчивается на этапе 718.

Согласно другому варианту осуществления может потребоваться обновление некоторых полей правового объекта, например ограничений по счетчику и по интервалу. Поля или ограничения прав, изменяющих свое состояние, могут обновляться до, во время или после осуществления упомянутой операции. Например, агент 318 DRM может определить, нужно ли обновить какие-либо ограничения разрешения, на этапе 724. Если требуется обновление каких-либо полей в правовом объекте, то агент DRM 318 может обратиться к правовому объекту и обновить его (через интерфейсы 328, 322) на этапе 726.

После обновления всех необходимых полей в правовом объекте или если в правовом объекте нет полей, требующих обновления, рендерер 320 контента DRM сообщает обратно ненадежному приложению 302 об успешном завершении (через интерфейс 330) на этапе 722, и операция 700 заканчивается на этапе 718.

Хотя были проиллюстрированы и описаны предпочтительные варианты осуществления изобретения, следует понимать, что изобретение ими не ограничивается. Специалисты в данной области могут предложить многочисленные модификации, изменения, вариации, замены и эквиваленты, не выходящие за рамки сущности и объема настоящего изобретения, заданные в прилагаемой формуле изобретения.

1. Способ работы устройства связи для управления доступом к защищенному контенту, содержащий этапы, на которых:принимают запрос от ненадежного приложения на осуществление действия над защищенным контентом иосуществляют ненадежным приложением действие над защищенным контентом в случае, если определено, что ненадежное приложение имеет достаточные права на осуществление упомянутого действия.

2. Способ по п.1, дополнительно содержащий этап, на котором идентифицируют права, связанные с защищенным контентом.

3. Способ по п.1, дополнительно содержащий этап, на котором извещают ненадежное приложение в случае, если определено, что ненадежное приложение имеет недостаточные права на осуществление действия.

4. Устройство связи для управления доступом к защищенному контенту, содержащее:секцию памяти, выполненную с возможностью хранения приложения, надежной службы файловой системы, надежного агента и надежного рендерера контента; ипроцессор, выполненный с возможностью:использовать приложение секции памяти для запроса осуществления действия над защищенным контентом,использовать надежную службу файловой системы секции памяти для идентификации защищенного контента для упомянутого приложения,использовать надежный агент секции памяти для идентификации прав, связанных с защищенным контентом, для упомянутого приложения ииспользовать надежный рендерер контента секции памяти для осуществления упомянутого действия в случае, если определено, что упомянутое приложение является ненадежным приложением, имеющим достаточные права на осуществление действия.

5. Устройство связи по п.4, дополнительно содержащее хранилище файлов, выполненное с возможностью отличать защищенный контент от незащищенного контента.

6. Устройство связи по п.4, в котором упомянутое действие включает в себя, по меньшей мере, одно из воспроизведения, отображения, выполнения и печати.

7. Устройство связи по п.4, в котором рендерер надежного контента выдает упомянутому приложению сообщение об ошибке в случае, если определено, что приложение является ненадежным приложением, имеющим недостаточно прав на осуществление упомянутого действия.

8. Устройство связи по п.4, в котором защищенный контент защищен с использованием схемы DRM (цифрового управления правами).

9. Устройство связи по п.4, в котором рендерер надежного контента извещает надежный агент о том, что упомянутое действие завершено.

10. Устройство связи по п.4, причем надежный агент обновляет ограничения разрешения после инициирования упомянутого действия.