Способ управления доступом к зашифрованным данным

Иллюстрации

Показать всеИзобретение относится к способу управления доступом к данным (СТ), зашифрованным посредством контрольных слов (CW), получаемых модулем защиты в сообщениях (ЕСМ) управления и возвращаемых в модуль обработки зашифрованных данных. Техническим результатом является предотвращение доступа к зашифрованному содержанию при мошенническом использовании двух декодеров только с одним модулем защиты. Указанный результат достигается тем, что сообщения (ЕСМ) управления содержат, по меньшей мере, первое контрольное слово (CW1) и второе контрольное слово (CW2), при этом каждое из указанных контрольных слов обеспечивает доступ к зашифрованным данным (СТ) в течение заданного периода времени, называемого криптопериодом (СР). Способ включает следующие операции: передачу зашифрованных данных, по меньшей мере, в один модуль обработки и передачу сообщений (ЕСМ) управления в указанный модуль обработки, причем сообщения (ЕСМ) управления содержат, по меньшей мере, два заданных контрольных слова (CW1, CW2) и передаются в модуль обработки после передачи данных, зашифрованных посредством первого контрольного слова (CW1), и перед передачей данных, зашифрованных посредством второго контрольного слова (CW2), сдвиг по времени между передачей в модуль обработки данных, зашифрованных посредством первого контрольного слова (CW1), и передачей сообщения (ЕСМ) управления, содержащего первое контрольное слово (CW1) и второе контрольное слово (CW2), составляет более 75% от криптопериода. 3 з.п. ф-лы, 4 ил.

Реферат

Область техники, к которой относится изобретение

Настоящее изобретение относится к способу управления доступом к данным, зашифрованным посредством контрольных слов CW (control words), получаемых модулем защиты в управляющих сообщениях и возвращаемых модулю обработки зашифрованных данных.

Данный способ в особенности применим в случае платного телевидения.

Уровень техники

Известный способ в упомянутом платном телевидении состоит в том, что данные шифруются поставщиком данных посредством ключей шифрования, которые называются контрольными словами. Эти данные передаются в мультимедийные модули пользователей или абонентов. Параллельно с этим контрольные слова передаются в указанные мультимедийные модули в виде потока сообщений управления.

Мультимедийные модули обычно состоят из модуля обработки, который в случае платного телевидения представляет собой декодер, получающий вышеуказанный поток, и из модуля защиты, отвечающего за криптографические операции, связанные с использованием таких потоков.

Как хорошо известно специалистам в данной области, модуль защиты такого типа может быть представлен в четырех различных разновидностях. Первая из них представляет собой микропроцессорную карту, смарт-карту или, в более общем смысле, электронный модуль (в виде ключа, электронного пропуска и т.д.). Модуль такого типа, как правило, является съемным и может быть подключен к декодеру. Наиболее широко распространена разновидность с электрическими контактами, однако не исключается использование бесконтактного соединения, например соединения типа ISO 14443.

Вторая известная разновидность представляет собой модуль интегральных схем, который, как правило, размещается определенным несъемным способом в модуле декодера. В одном из вариантов схема установлена на основании или разъеме, таком как разъем для SIM модуля.

В третьей разновидности модуль защиты интегрирован в модуль интегральных схем, имеющий также другую функцию, например в модуль дешифратора в декодере или в микропроцессор декодера.

В четвертом варианте осуществления модуль защиты физически не изготавливается, а его функции реализуются с помощью программного обеспечения. Учитывая то, что функция модуля защиты в этих четырех случаях аналогична, хотя уровень защиты и отличается, можно говорить о модуле защиты независимо от того, как он функционирует или в каком качестве он выполнен.

После того как мультимедийный модуль получил поток, содержащий контрольные слова, в первую очередь проверяется, обладает ли пользователь правами на дешифровку заданных данных. Если это так, то производится дешифровка управляющих сообщений для того, чтобы извлечь контрольные слова. Эти контрольные слова в свою очередь используются для дешифровки данных.

Также известно, что каждое контрольное слово, как правило, позволяет дешифровать небольшую часть передаваемых данных. Обычно одно контрольное слово позволяет дешифровать 10 секунд программы платного телевидения. По прошествии этого периода времени, называемого криптопериодом, контрольное слово изменяется по соображениям защиты.

Один из возможных способов осуществления доступа к зашифрованным данным без авторизации заключается в использовании подлинного мультимедийного модуля с настоящим модулем защиты и в распределении контрольных слов между несколькими декодерами. Это можно осуществить с помощью сервера или разделительного устройства, известного как «сплиттер» (splitter). Таким образом, сумма, соответствующая приобретению прав доступа к зашифрованным данным, уплачивается за один мультимедийный модуль, в то время как программы доступны нескольким мультимедийным модулям.

Изобретение, описанное в заявке US 2004/0215691, предназначено для предотвращения совместного использования модуля защиты несколькими пользователями. С этой целью каждый раз, когда мультимедийный модуль получает сообщение управления, этот модуль или соответствующий ему модуль защиты определяет канал, к которому относится данное сообщение управления. Идентификаторы каналов запоминаются вместе с информацией о времени. Сообщения сравниваются, чтобы определить, относятся ли они к разным каналам или к одному и тому же каналу. Если они относятся к разным каналам, то счетчик увеличивается на определенное значение. Если сообщения управления относятся к одному и тому же каналу, счетчик уменьшается. Если счетчик достигает установленного порогового значения, то это означает, что произошло большое количество изменений канала, и дешифровка контрольных слов прекращается.

Для данного процесса необходимо иметь в своем распоряжении идентификатор соответствующего канала для каждого сообщения управления. В некоторых вариантах такое не предусмотрено. Используя сообщения управления, в частности, как определено стандартом Eurocrypt № EN 50094 от декабря 1992 года, можно идентифицировать класс каналов, а не каждый канал по отдельности. В этом случае с помощью изобретения, описанного выше, невозможно заблокировать использование нескольких мультимедийных модулей, которые используют только один модуль защиты и сплиттер.

В международной заявке, опубликованной под номером WO 01/15448, описывается система платного телевидения, точнее говоря, система видео по запросу (video-on-demand). В этой системе данные шифруются посредством контрольных слов. Эти контрольные слова посылаются пользователям только на протяжении предопределенного периода времени, в течение которого пользователь должен получить их, если он(она) желает получить доступ к содержательному материалу. Этот процесс ограничивает риск того, что мошенник нелегально получит контрольные слова и, следовательно, доступ к содержательному материалу.

Однако данный процесс не применим для традиционной системы платного телевидения, в которой пользователь может переключать каналы. Фактически в случае переключения канала этот пользователь будет вынужден дожидаться получения сообщения управления, соответствующего новому каналу, прежде чем получить доступ к содержательному материалу.

В публикации WO 2004/071091 описывается изобретение, цель которого заключается в том, чтобы максимизировать скорость дозволяемой перемотки в режиме «ускоренная перемотка вперед» или «ускоренная перемотка назад». Эта цель, таким образом, совершенно отличается от цели изобретения, рассматриваемого в настоящей заявке. В WO 2004/071091 оптимизация скорости перемотки достигается с помощью сдвига изменения контрольного слова относительно потока данных на значение, соответствующее примерно половине криптопериода. Указанное значение, равное половине криптопериода, идеально подходит для достижения цели изобретения, так как оно позволяет оптимизировать скорость как при перемотке вперед, так и при перемотке назад. Чем больше удаление от этого значения, тем меньше будет положительный эффект от сдвига между потоком данных и изменением контрольного слова.

Широко известно, что сообщения управления повторяются через очень короткие промежутки времени, например 50 миллисекунд. Это делается для того, чтобы при "бегстве от рекламы" (переключении каналов) быстро предоставить контрольное слово, необходимое для доступа к содержательному материалу. Когда мультимедийный модуль получает сообщение управления, он отфильтровывает одинаковые сообщения таким образом, что они передаются в модуль защиты только один раз. Ниже в описании подразумевается, что при упоминании сообщений управления ЕСМ (entitlement control message, сообщение управления доступом) имеются в виду различные сообщения, поскольку одинаковые сообщения не используются.

Сложность возникает, когда сообщение управления содержит более одного контрольного слова. На практике считается нормальным посылать два контрольных слова с каждым сообщением управления. Преимущество такого подхода состоит в том, что, пока используется одно контрольное слово, второе дешифруется и запоминается. Данный вариант осуществления позволяет использовать более надежные алгоритмы шифрования, которые требуют больше времени на дешифровку.

При этом для мошенника имеется возможность использовать только одно сообщение управления из двух, а неиспользованное сообщение передать на другой декодер или устройство обработки. Таким образом, каждый из декодеров получает все необходимые ему контрольные слова. Следовательно, несколько модулей обработки могут предоставлять доступ к зашифрованному содержательному материалу, хотя теоретически права имеет только один абонент.

Мошенничество такого рода чрезвычайно трудно выявить, поскольку без использования идентификаторов каналов невозможно различить обычное использование всех сообщений управления только одним декодером и мошенническое использование одного из двух сообщений управления двумя различными декодерами.

Раскрытие изобретения

Данное изобретение предоставляет решение этой задачи и, таким образом, предотвращение доступа к зашифрованному содержательному материалу при мошенническом использовании двух декодеров только с одним модулем защиты.

Решение, предлагаемое данным изобретением, также позволяет предотвратить, по меньшей мере, частично доступ к зашифрованному содержательному материалу мошенникам, использующим только одно сообщение управления из двух, а другое сообщение управления из которых передается на другой декодер.

Цель изобретения достигается с помощью способа управления доступом к данным (СТ), зашифрованным посредством контрольных слов (CW), получаемых модулем защиты в сообщениях (ЕСМ) управления и возвращаемых в модуль обработки зашифрованных данных, причем указанные сообщения (ЕСМ) управления содержат, по меньшей мере, первое контрольное слово (CW1) и второе контрольное слово (CW2), при этом каждое из указанных контрольных слов обеспечивает доступ к зашифрованным данным (СТ) в течение заданного периода времени, называемого криптопериодом (CP), включающего следующие шаги:

передачу зашифрованных данных, по меньшей мере, в один модуль обработки и

передачу сообщений (ЕСМ) управления в указанный модуль обработки, причем сообщения (ЕСМ) управления содержат, по меньшей мере, два заданных контрольных слова (CW1, CW2) и передаются в модуль обработки после передачи данных, зашифрованных посредством первого контрольного слова (CW1), и перед передачей данных, зашифрованных посредством второго контрольного слова (CW2),

отличающегося тем, что сдвиг по времени между передачей в модуль обработки данных, зашифрованных посредством первого контрольного слова (CW1), и передачей сообщения (ЕСМ) управления, содержащего первое контрольное слово (CW1) и второе контрольное слово (CW2), составляет более 75% от криптопериода.

Как правило, в способе по настоящему изобретению используются сообщения управления, содержащие два контрольных слова. Тем не менее, пользователь, использующий только одно сообщение управления из двух, не сможет получить доступ к зашифрованному содержательному материалу в полной мере. Каждый из двух пользователей, совместно использующих сплиттер и один модуль защиты, сможет получить доступ только к части содержательного аудио- и/или видеоматериала.

Краткое описание чертежей

Данное изобретение и его преимущества могут быть лучше поняты со ссылками на прилагаемые чертежи и подробное описание отдельного варианта осуществления, даваемое в качестве примера, не вносящего каких-либо ограничений. На чертежах:

На фиг.1 представлен известный вариант осуществления, в котором поток данных и поток сообщений управления используются обычным образом.

На фиг.2 представлен вариант осуществления согласно фиг.1, в котором поток данных и поток сообщений управления используются мошенническим образом.

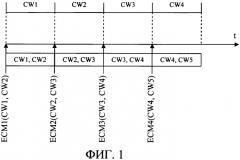

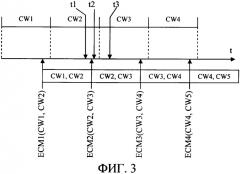

На фиг.3 представлен вариант осуществления согласно изобретению, в котором поток данных и поток сообщений управления используются обычным образом.

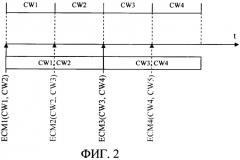

На фиг.4 представлен вариант осуществления согласно фиг.3, в котором поток данных и поток сообщений управления используются мошенническим образом.

Осуществление изобретения

На фиг.1 схематически изображен поток содержательного аудио- и/или видеоматериала СТ (поток данных), а также поток управляющих сообщений ЕСМ, содержащих контрольные слова CW, в зависимости от времени в соответствии с известным уровнем техники. На данной фигуре содержательный аудио- и/или видеоматериал зашифрован посредством контрольных слов, обозначенных CW1, CW2,… и обладающих ограниченным «временем жизни», называемым криптопериодом, то есть каждое контрольное слово обеспечивает доступ к зашифрованному содержательному материалу в течение периода времени, соответствующего этому криптопериоду. Он может равняться, например, 10 секундам. В представленном примере первое сообщение ЕСМ1 управления содержит два контрольных слова CW1 и CW2. Во время рассылки этого первого сообщения содержательный материал СТ зашифровывается посредством первого контрольного слова CW1. Как только сообщение ЕСМ1 управления дешифруется и контрольное слово CW1 возвращается в модуль защиты декодера, содержательный материал может быть дешифрован и использован. В течение этого времени запоминается второе контрольное слово CW2. Оно может быть использовано, как только это будет необходимо, иначе говоря, когда дешифруемые данные представляют собой данные, которые были зашифрованы посредством этого контрольного слова CW2.

На фиг.2 изображено мошенническое использование способа, представленного на фиг.1. При таком использовании первый пользователь получает первое сообщение ЕСМ1 управления и извлекает из него контрольные слова CW1 и CW2. До получения второго сообщения ЕСМ2 управления оно отфильтровывается и поэтому не может быть использовано. Когда содержательный материал должен дешифровываться посредством контрольного слова CW2, указанное контрольное слово доступно, поскольку было передано в первом сообщении ЕСМ1 управления.

Сообщение ЕСМ2 управления может быть использовано для передачи на второй декодер. Для того чтобы выявить мошенническое использование, можно производить расчет количества сообщений ЕСМ управления, дешифрованных в течение каждого криптопериода. Это позволяет принять меры в случае, когда за каждый криптопериод дешифруется слишком большое количество сообщений управления. Однако в случае изобретения проверка количества сообщений управления за криптопериод не позволит обнаружить и предотвратить мошенническое использование, поскольку это количество в точности соответствует количеству сообщений, дешифруемых только одним модулем защиты, используемым в обычном режиме.

На фиг.3 схематически представлен способ по изобретению. В этом способе поток зашифрованных данных СТ сдвинут относительно потока сообщений ЕСМ управления. Нижеследующее описание относится к случаю обычного использования одного мультимедийного модуля с единственным модулем защиты.

В качестве примера рассмотрим случай, когда пользователь активирует свой мультимедийный модуль или включает определенный канал в момент времени, обозначенный как t1 на фиг.3. В этот момент содержательный материал СТ должен быть дешифрован посредством контрольного слова CW2. Также в этот момент происходит трансляция первого сообщения ЕСМ1 управления. Это сообщение ЕСМ1 управления содержит контрольные слова CW1 и CW2. Содержательный материал, таким образом, может быть дешифрован посредством контрольного слова CW2.

Если пользователь активирует свой мультимедийный модуль или включает определенный канал в момент времени, обозначенный как t2, контрольное слово CW2 также будет необходимо для того, чтобы декодировать содержательный материал. В этот момент происходит трансляция второго сообщения ЕСМ2 управления. Оно содержит контрольные слова CW2 и CW3. Содержательный материал СТ, таким образом, может быть дешифрован посредством контрольного слова CW2.

Если пользователь активирует свой мультимедийный модуль или включает определенный канал в момент времени, обозначенный как t3, то ход событий будет сходен с тем, что было разъяснено в случае, когда моментом активации является t1. Контрольное слово CW2, полученное из сообщения ЕСМ2 управления, может быть использовано для доступа к содержательному материалу.

Как можно видеть, при обычном использовании к зашифрованному содержательному материалу можно получить доступ вне зависимости от момента, в который пользователь активирует свой мультимедийный модуль или переключает канал.

На фиг.4 изображено мошенническое использование двух мультимедийных модулей в случае способа по изобретению. В соответствии с этим вариантом каждый декодер использует только одно сообщение управления из двух. Представим, что один из декодеров использует первое сообщение ЕСМ1 управления, содержащее контрольные слова CW1 и CW2. Если пользователь активирует свой мультимедийный модуль или включает соответствующий канал в момент t1, все происходит так, как в примере, изображенном на фиг.3, то есть необходимое для дешифровки содержательного материала контрольное слово CW2 доступно, поскольку оно содержалось в сообщении ЕСМ1 управления. Содержательный материал, таким образом, доступен.

Если пользователь активирует свой мультимедийный модуль в момент t2, то для доступа к содержательному материалу СТ будет необходимо контрольное слово CW2. Оно доступно в связи с тем, что было передано в первом сообщении ЕСМ1 управления, так что содержательный материал может быть дешифрован.

Когда пользователь активирует свой мультимедийный модуль в момент t3, то для доступа к содержательному материалу необходимо контрольное слово CW3. Это контрольное слово передается один раз во втором сообщении ЕСМ2 управления и один раз в третьем сообщении ЕСМЗ управления. Предполагая мошенническое использование, как это было описано ранее, второе сообщение ЕСМ2 управления не использовалось этим декодером, а было передано на другой декодер. Таким образом, контрольные слова, которые содержит указанное сообщение, недоступны для рассматриваемого декодера. Третье сообщение ЕСМЗ управления недоступно в момент t3, поскольку между потоком данных и потоком сообщений управления имеется сдвиг. В результате содержательный материал не может быть дешифрован в течение всего периода времени между моментом, начиная с которого требуется третье контрольное слово CW3, и передачей третьего сообщения ЕСМЗ управления.

На практике для того, чтобы добросовестный пользователь имел доступ ко всему содержательному материалу, необходимо, чтобы сдвиг между потоком данных СТ и потоком сообщений ЕСМ управления был меньше, чем криптопериод. Для того чтобы поставить мошенника в максимально невыгодное положение, сдвиг должен быть настолько большим, насколько это возможно. Обычно выбирается сдвиг чуть меньший, чем криптопериод. Сдвиг предпочтительно выбирается таким образом, чтобы величина сдвига в сумме со временем на обработку указанного сообщения управления модулем защиты и на возврат контрольного слова в устройство обработки была меньше, чем криптопериод.

В качестве примера можно взять криптопериод, равный пяти секундам, со сдвигом между двумя потоками, равным четырем секундам. В результате в случае использования одного модуля защиты, обслуживающего два декодера, каждый декодер в течение значительного периода времени не будет иметь доступа к зашифрованному содержательному материалу.

1. Способ управления доступом к данным (СТ), зашифрованным посредством контрольных слов (CW), получаемых модулем защиты в сообщениях (ЕСМ) управления и возвращаемых в модуль обработки зашифрованных данных, причем указанные сообщения (ЕСМ) управления содержат, по меньшей мере, первое контрольное слово (CW1) и второе контрольное слово (CW2), при этом каждое из указанных контрольных слов обеспечивает доступ к зашифрованным данным (СТ) в течение заданного периода времени, называемого криптопериодом (СР), включающий следующие шаги: передачу зашифрованных данных, по меньшей мере, в один модуль обработки; и передачу сообщений (ЕСМ) управления в указанный модуль обработки, причем сообщения (ЕСМ) управления содержат, по меньшей мере, два заданных контрольных слова (CW1, CW2) и передаются в модуль обработки после передачи данных, зашифрованных посредством первого контрольного слова (CW1), и перед передачей данных, зашифрованных посредством второго контрольного слова (CW2), отличающийся тем, что сдвиг по времени между передачей данных, зашифрованных посредством первого контрольного слова (CW1), в модуль обработки и передачей сообщения (ЕСМ) управления, содержащего первое контрольное слово (CW1) и второе контрольное слово (CW2), составляет более 75% от величины криптопериода.

2. Способ по п.1, отличающийся тем, что сдвиг по времени между передачей данных, зашифрованных посредством первого контрольного слова (CW1), в модуль обработки и передачей сообщения (ЕСМ) управления, содержащего первое контрольное слово (CW1) и второе контрольное слово (CW2), имеет величину, меньшую, чем величина криптопериода.

3. Способ по п.1 или 2, отличающийся тем, что сдвиг по времени между передачей данных, зашифрованных посредством первого контрольного слова (CW1), в модуль обработки и передачей сообщения (ЕСМ) управления, содержащего первое контрольное слово (CW1) и второе контрольное слово (CW2), имеет величину, меньшую, чем величина криптопериода за вычетом времени на обработку сообщения управления модулем защиты и времени на возврат контрольного слова в модуль обработки.

4. Способ по п.1, отличающийся тем, что поток данных представляет собой поток данных MPEG.