Система и способ установления того, что сервер и корреспондент имеют согласованную защищенную почту

Иллюстрации

Показать всеИзобретение относится к установлению согласованной взаимосвязи между двумя доменами. Техническим результатом является увеличение отказоустойчивости и противодействия несанкционированной рассылке компьютерной системы связи. Способ включает: передачу секрета обнаружения из исходного домена в домен-корреспондент, причем секрет обнаружения включает в себя адрес исходного домена, на который домен-корреспондент отправляет сообщение, чтобы установить согласованность между исходным доменом и доменом-корреспондентом, и прием исходным доменом посредством адреса исходного домена приглашение от домена-корреспондента, при этом в исходном домене проверяют элемент данных, принятый от домена-корреспондента, посредством повторного вычисления и последующего сравнения элемента данных для домена-корреспондента с элементом данных, включенным в секрет обнаружения, переданный домену-корреспонденту, причем исходный домен соответствует домену-корреспонденту, только когда элемент данных, предоставленный доменом-корреспондентом, совпадает с элементом данных, включенным в секрет обнаружения, так что риск атак отказа в обслуживании из домена-корреспондента уменьшается. 2 н. и 15 з.п. ф-лы, 8 ил.

Реферат

Область техники, к которой относится изобретение

Варианты осуществления настоящего изобретения относятся к области установления согласованной взаимосвязи между двумя доменами. В частности, варианты осуществления изобретения относятся к системе и способу, чтобы выявлять и обнаруживать почтовые сервера с расширенными возможностями.

Предшествующий уровень техники

Некоторые системы предшествующего уровня техники пытаются идентифицировать потенциальных корреспондентов посредством непосредственного осуществления связи. Тем не менее, эти системы становятся уязвимыми для злоумышленников при осуществлении связи и, в частности, могут вызывать или быть уязвимыми для несанкционированной рассылки ("спама") и атак "отказ от обслуживания".

Следовательно, требуется система, чтобы устранять один или более из этих и других недостатков посредством дискретной идентификации потенциального корреспондента, так чтобы между сервером и потенциальным корреспондентом мог быть установлен защищенный канал связи.

Сущность изобретения

Варианты осуществления изобретения включают в себя сервер электронной почты, который время от времени добавляет дополнительный заголовок в сообщение, которое доставляется в потенциальные домены-корреспонденты. Данные в заголовке включают в себя секрет (код, который известен действительным участникам системы защиты, но не известен кому-либо еще), который является специфическим для конкретного сообщения, отправляемого в конкретный домен-корреспондент, и адрес электронной почты на сервере, на который могут быть направлены административные сообщения из этого домена-корреспондента. Если почта в домене-корреспонденте также направляется через сервер, который реализует этот вариант осуществления, то он распознает дополнительный заголовок и определяет, что может быть согласованный сервер в исходящем домене. Затем он направляет административный трафик, такой как запросы, чтобы установить защищенное соединение по вложенному административному адресу электронной почты. Эти административные сообщения также должны содержать секрет, который был предоставлен для этого соответствующего домена. Средство принятия административной почты в исходящем домене затем может отбрасывать любую почту, которая считается пришедшей из домена-корреспондента, но не содержит секрет, соответствующий домену-корреспонденту.

В варианте осуществления изобретение включает в себя способ определения того, что потенциальный домен-корреспондент имеет согласованную технологию защищенной электронной почты, чтобы устанавливать канал связи между исходным доменом и доменом-корреспондентом. Секрет обнаружения передается из исходного домена в домен-корреспондент. Секрет обнаружения включает в себя элемент данных, специфический для конкретного домена-корреспондента, и адрес исходного домена, на который домену-корреспонденту разрешено отправлять сообщение, чтобы установить согласованность между исходным доменом и доменом-корреспондентом. Исходный домен принимает посредством адреса исходного домена приглашение из домена-корреспондента. Приглашение включает в себя элемент данных или элемент, соответствующий элементу данных, который может быть использован доменом-корреспондентом для инициирования процесса, чтобы установить согласованность с доменом-корреспондентом.

В соответствии с одним аспектом изобретения предусмотрена структура данных для секрета обнаружения, который должен быть передан из исходного домена в домен-корреспондент для установления того, что домен-корреспондент и исходный домен имеют согласованную технологию защищенной электронной почты или другую технологию электронной почты или обмена данными. Секрет обнаружения включает в себя сообщение, заголовок, связанный с общением, и дополнительный заголовок, присоединенный к сообщению. Дополнительный заголовок включает в себя (1) элемент данных, специфический для конкретного домена-корреспондента и включающий в себя адрес исходного домена, на который домену-корреспонденту разрешено отправлять сообщение в исходном домене, чтобы устанавливать, что домен-корреспондент и исходный домен имеют согласованную технологию защищенной электронной почты, (2) секрет обнаружения и (3) дату истечения действия.

В другой форме изобретение содержит систему для установления того, что домен-корреспондент и исходный домен имеют согласованную технологию защищенной электронной почты или другую технологию электронной почты или обмена данными. Сервер исходного домена передает секрет обнаружения домену-корреспонденту. Секрет обнаружения включает в себя элемент данных, специфический для конкретного домена-корреспондента, и адрес исходного домена, на который домену-корреспонденту разрешено отправлять сообщение, чтобы установить, что домен-корреспондент и исходный домен имеют согласованную технологию защищенной электронной почты. Вычислительная машина домена-корреспондента принимает секрет обнаружения, включающий в себя элемент данных и адрес исходного домена. Вычислительная машина домена-корреспондента передает приглашение из соответствующего домена-корреспондента на адрес исходного домена. Приглашение включает в себя элемент данных или элемент, соответствующий элементу данных.

Альтернативно, изобретение может содержать различные другие способы и устройства.

Другие признаки станут очевидными и частично раскрытыми далее.

Перечень чертежей

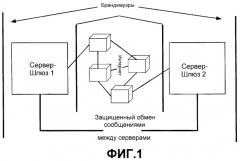

Фиг.1 - примерная блок-схема серверов шлюзов 1 и 2, имеющих защищенный обмен сообщениями между собой.

Фиг.2 - примерная схема, иллюстрирующая последовательность операций между сервером исходного домена и потенциальным корреспондентом (к примеру, сервером домена-корреспондента) согласно изобретению.

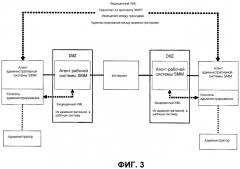

Фиг.3 - примерная блок-схема, иллюстрирующая менеджер (средство управления) защищенных сообщений согласно изобретению.

Фиг.4 - блок-схема последовательности операций, иллюстрирующая функционирование маршрутизации административной системы управления защищенными сообщениями (SMM) согласно изобретению.

Фиг.5 - блок-схема последовательности операций, иллюстрирующая функционирование маршрутизации рабочей системы SMM согласно изобретению.

Фиг.6 - примерная блок-схема, иллюстрирующая сводку по последовательности операций между сервером (администраторская организация A) и корреспондентом (администраторская организация B) согласно изобретению.

Фиг.7 - блок-схема последовательности операций, иллюстрирующая диаграмму состояний после того, как реализована новая ассоциация безопасности между сервером и корреспондентом согласно изобретению.

Фиг.8 - блок-схема, иллюстрирующая один пример подходящего окружения вычислительной системы, в котором может быть реализовано изобретение.

На чертежах соответствующие ссылочные символы указывают соответствующие части.

Подробное описание изобретения

Изобретение относится к системе и способу определения того, что потенциальный корреспондент имеет согласованную технологию защищенной электронной почты, чтобы начать процесс установления канала связи между сервером и корреспондентом. В частности, изобретение относится к системе и способу инициирования процесса установления защищенного канала связи для развертывания защищенной электронной почты. Изобретение дает возможность серверу определить, что потенциальный корреспондент может быть установлен как цель благодаря согласованной технологии защищенной электронной почты. В результате, после того, как потенциальный корреспондент идентифицирован, сервер может обмениваться информацией с ключевым материалом с потенциальным корреспондентом, чтобы установить защищенный канал связи.

Цель подписывания и шифрования в домене согласно изобретению - предоставить независимый от транспортировки механизм для обмена конфиденциальными и аутентифицированными сервером сообщениями между серверами. Фиг. 1 - это примерная блок-схема серверов-шлюзов 1 и 2. Серверы-шлюзы 1 и 2 имеют защищенный обмен сообщениями между собой. Серверы могут быть отделены необязательным брандмауэром, посредством которого они могут быть подсоединены к мостовым серверам (не показаны), которые могут быть частью отдельной системы защищенного обмена сообщениями. Серверы-шлюзы 1 и 2 формируют подсеть, которая может быть размещена между доверенной внутренней сетью, такой как, связывающие мостовые серверы систем защищенного обмена сообщениями, и недоверенной внешней сетью, например общедоступным Интернетом. Брандмауэры также размещены между серверами-шлюзами и Интернетом. Серверы-шлюзы интерпретируют всю почту как простой текст и шифруют всю почту от шлюза к шлюзу. Если шлюз и мостовые серверы не используют совместно одинаковые ключи шифрования, шлюзы не могут расшифровывать электронную почту, зашифрованную мостовыми серверами.

Существует необходимость в единой точке администрирования данных авторизации для внутренних и внешних отношений. В необязательном порядке, реализована модель с одним мастером (ведущим устройством) вместо модели с несколькими мастерами, поскольку она проще и поскольку она не должна разрешать конфликты репликации. Операции управления защищенными сообщениями (SMM) обычно выполняются редко, и задержки в операциях SMM не должны задерживать доставку почты, а только задерживать настройку новых ассоциаций безопасности. Размер базы данных обычно небольшой (к примеру, сотни тысяч записей по несколько КБ каждая, т.е. может достигать нескольких мегабайт, но обычно не более 100 мегабайт), так что вполне достаточно времени, чтобы отремонтировать или заменить аппаратные средства или выполнить восстановление системы до какой-либо потери обслуживания. В одном варианте осуществления важнейшие данные для работы реплицируются на другие шлюзы. Поскольку отсутствует единая точка управления, не все данные реплицируются и реплицированные данные имеют формат только для чтения.

Сервер может устанавливать связь с рядом других доменов-корреспондентов, чтобы настроить почтовые каналы связи для конкретного проекта. Тем не менее, координирование управления этими проектами обычно не масштабируемо. Чтобы активизировать защищенный обмен сообщениями, активируется защищенная почта с большинством бизнес-корреспондентов организации. Это требует возможности обнаруживать, какие корреспонденты имеют установленные сервер-шлюзы и имеют простую последовательность операций между организациями, чтобы определить, должно ли быть согласование, чтобы установить защищенный почтовый канал связи.

Изобретение обеспечивает возможность обнаружения серверов-шлюзов, установленных в корреспондентах организации, так чтобы могло быть установлено защищенное соединение. Чтобы облегчить обнаружение, сервер указывает (к примеру, оповещает) свое присутствие с помощью исходящей почты посредством какой-либо индикации (или оповещения), в дальнейшем упоминаемой как секрет обнаружения. Чтобы минимизировать уязвимость процесса секрета обнаружения для атак, система и способ согласно изобретению не используют жестко закодированный адрес в секрете обнаружения. Тем не менее, предполагается, что в одном варианте осуществления один адрес может быть использован с секретом обнаружения, который должен быть включен в любую электронную почту по этому адресу. В результате, только сообщения от сторон, которые видели секрет обнаружения (который включает в себя секрет обнаружения), могут отправляться на административный адрес. Поэтому в предпочтительном варианте осуществления используется один адрес, и секреты обнаружения должны быть предоставлены в каждом сообщении. Альтернативно, указанным адресом является произвольное имя почтового ящика, которое может меняться с обоснованным интервалом, к примеру еженедельно. Хотя этот случайный подход является вариантом, он обычно является менее предпочтительным вариантом осуществления. Чтобы гарантировать, что уязвимости минимизированы, секрет обнаружения привязывается к отправляющему домену, к примеру, исходному домену, и к домену, в который он отправляется, к примеру домену-корреспонденту. В случае когда секрет обнаружения доступен третьей стороне, единственным доменом, который будет затронут, является домен, чей адрес приглашения скомпрометирован.

В одной форме секретом обнаружения может быть заголовок 822, содержащий краткосрочный адрес 822 для согласования и время истечения срока действия адреса 822 относительно того, когда отправлено сообщение. Входящая почта сканируется принимающим сервером (к примеру, корреспондентом или сервером-корреспондентом) на предмет секретов обнаружения из серверов-шлюзов и сравнивается со списком известных шлюзов. Любые добавления в этот список передаются локальной административной системе SMM. При обнаружении нового корреспондента система SMM может отправить тестовое сообщение (к примеру, приглашение) на административный адрес в другой системе SMM, чтобы предложить включить подписывание и шифрование в домене или другие услуги. После приема приглашения от другого администратора системы SMM, если сообщение проверяемо по условиям используемой политики доверия, локальная система SMM может активировать политику, чтобы автоматически принимать приглашение. Альтернативно, администратор системы SMM может потребовать утверждения вручную перед принятием приглашения. После приема принятия приглашения сервером, если сообщение по существу проверяемо, то принимающая система SMM может активировать политику, чтобы автоматически начать использование подписывания и шифрования в домене. Сначала она отправляет зашифрованное сообщение ping со случайным номером и ждет подтверждения приема (которое включает в себя случайный номер), чтобы обеспечить, что защищенная почта может быть дешифрована другой стороной. Обратите внимание, что сообщения приглашения и принятия подписываются с помощью ключа авторизации SMM, тогда как сообщение ping и подтверждение приема подписываются с помощью ключа подписывания (который является потомком ключа авторизации). Только процесс, который выполняет регламентное подписывание и шифрование почты, имеет полномочия подписывания с помощью ключа подписывания (для защиты). Таким образом, сообщение ping и подтверждение приема также проверяют, что защищенная почта работает с ключом подписывания, а не только ключом авторизации. Конфигурирование нового защищенного домена является асинхронным процессом и не используется для реальных данных до тех пор, пока канал связи не будет подтвержден операционно посредством приема подтверждений приема сообщения ping перед каким-либо административным экстренным сообщением.

Фиг.2 - это примерная схема, иллюстрирующая последовательность операций между сервером исходного домена и потенциальным корреспондентом (к примеру, вычислительной машиной целевого домена) согласно изобретению. Первоначально секрет обнаружения, включающий в себя административный адрес, секрет обнаружения и дату истечения срока действия, отправляется с сервера корреспонденту. Секрет обнаружения также должен содержать отправляющий и принимающий домены, так чтобы можно было быстро определить, предназначен ли он для вашего домена (поскольку он может быть передан как результат почтовой рассылки). Когда корреспондент распознает секрет обнаружения, корреспондент отсылает приглашение обратно адресуемому серверу на административный адрес, который является частью секрета обнаружения. В одном варианте осуществления он отвечает на обнаружение только в том случае, если он также отправил почту "в" домен. Таким образом, распространитель несанкционированной рассылки не может заставить исходный домен пригласить его (поскольку вы никогда не отправляли почту ему первым). Приглашение от корреспондента включает в себя административный адрес корреспондента, дату истечения срока действия, сертификат и секрет обнаружения, а также другую информацию (к примеру, идентификатор (ID) последовательности операций, контактную информацию, отправляющий и принимающий домены и т.д.). В ответ сервер отправляет принятие на административный адрес корреспондента с административного адреса сервера и включает в принятие дату истечения срока действия, сертификат, секрет обнаружения и подпись. Это административно необязательно, хотя политика по умолчанию может включать в себя автоматический ответ. В одном варианте осуществления это также может быть ограничено ручным действием или реагированием только в том случае, если сертификат приглашающей стороны соответствует определенной политике доверия. После приема принятия корреспондент отправляет сообщение ping серверу, и прием сообщения ping подтверждается сервером, чтобы установить соединение, которое переводит ассоциацию в состояние готовности. Это также может влечь за собой, в необязательном порядке, автоматическое административное действие, чтобы перейти из состояния готовности в активное состояние. Это может влечь за собой дополнительный этап, чтобы переходить из активного состояния (использовать защищенные отношения, но не доверять им) в аутентифицированное состояние (доверять учетным данным, заявленным другой стороной). Если сообщение приглашения не проверяемо с помощью политики доверия, как проиллюстрировано на фиг.2, то запрос может быть приостановлен, ожидая подтверждения вручную.

На фиг.3 показана примерная блок-схема, иллюстрирующая менеджер защищенных сообщений согласно изобретению. Принятие приглашения корреспондентом может создать перекрестный сертификат в агенте административной системы SMM, который затем проталкивается в агенты рабочей системы SMM вместе с сертификатом шифрования. (Перекрестный сертификат обычно создается для аутентифицированных ассоциаций, чтобы задать, что их разрешено аутентифицировать. Активные ассоциации имеют шифрование, за исключением перекрестного сертификата.) Перекрестный сертификат ограничивает набор имен, допускаемых новым доверием, и ограничение обменом данными с сервером-шлюзом домена. В этой точке распространяются сертификаты и информация относительно этой новой ассоциации со всеми рабочими системами. Сеансовый ключ также может быть распространен в этом случае от административной системы SMM всем рабочим системам SMM, чтобы все рабочие системы использовали одинаковый ключ, чтобы уменьшить размер кэша. Чтобы разрешить это рассогласование, соответствующий личный ключ дешифрования для сертификата дешифрования должен быть доступен во всех имеющих выход в Интернет серверах-шлюзах, чтобы дать возможность любому дешифровать входящую почту. Он генерируется в одном месте, т.е. агенте администрирования и распространяется всем серверам рабочих систем. После того как доверительные отношения установлены, они должны поддерживаться. Например, исходный сертификат может быть сохранен и запрос на продление может быть отправлен другим системам SMM перед тем, как истекает срок действия сертификата. Дочерний сертификат шифрования и подписывания также может быть часто обновляем.

С точки зрения сервера способ согласно изобретению начинает процесс, чтобы установить канал связи между исходным доменом и доменом-корреспондентом. Сначала сервер исходного домена передает секрет обнаружения потенциальным доменам-корреспондентам посредством случайных или псевдослучайных сообщений. Секрет обнаружения включает в себя элемент данных, например ссылку или маркер, или другой секрет, который специальным образом назначен домену-корреспонденту. Секрет обнаружения включает в себя общий секрет, который является специфическим для конкретного домена-корреспондента (и, возможно, исходного домена). В предпочтительном варианте осуществления он представляет собой результат хеширования начального числа, домен-корреспондент и исходный домен (в определенном заданном порядке). Помимо этого секрет обнаружения включает в себя адрес в исходном домене, на который домену-корреспонденту разрешено отправлять сообщение, чтобы установить согласованность между сервером исходного домена и целевой вычислительной машиной. Сервер исходного домена принимает приглашение от домена-корреспондента, и это приглашение адресовано на ранее предоставленный адрес исходного домена. Приглашение включает в себя элемент данных в секрете обнаружения или элемент, который соответствует элементу данных в секрете обнаружения. Это дает возможность серверу исходного домена инициировать процесс, чтобы установить согласованность между сервером домена-корреспондента и сервером исходного домена после приема сервером исходного домена приглашения от сервера домена-корреспондента. Как указано на фиг.2, сервер исходного домена передает принятия серверу домена-корреспондента, чтобы установить согласованность между ними.

В одном варианте осуществления исходный домен выборочно передает секрет обнаружения доменам-корреспондентам, из которых исходный домен отправил сообщение. Альтернативно или помимо этого, исходный домен может отправить секреты обнаружения доменам-корреспондентам, которые были заранее идентифицированы специальным образом.

В одном варианте осуществления секрет обнаружения может быть вложен в сообщение, которое было отправлено специально для того, чтобы перенести секрет обнаружения. В одном варианте осуществления изобретения сервер электронной почты периодически добавляет дополнительный заголовок ("x-заголовок") в сообщение, которое доставляется в другой домен электронной почты. Данные в заголовке включают в себя секрет, который является специфическим для конкретного домена-корреспондента, и адрес электронной почты, на который административные сообщения из домена-корреспондента могут быть направлены обратно на сервер электронной почты, а также включая дату истечения срока действия, домен-корреспондент, домен отправителя, необязательно версию и необязательные признаки. Если почта в домене-корреспонденте также направляется через сервер, который реализует этот вариант осуществления изобретения, то он распознает дополнительный заголовок и определяет, что может быть согласованный сервер в исходящем домене. Затем домен-корреспондент направляет административный трафик, такой как запросы, чтобы установить защищенное соединение по вложенному административному адресу электронной почты. Эти административные сообщения должны также содержать секрет (выше упомянутый как "секрет обнаружения"), который предоставлен для домена-корреспондента. Средство принятия административной почты в исходящем домене затем может отбрасывать любую почту, которая считается пришедшей из домена-корреспондента, но не содержит секрет, соответствующий домену-корреспонденту. Хотя это не предоставляет абсолютной гарантии, что принимаемая административная почта направляется из исходящего домена, это минимизирует уязвимость для несанкционированной рассылки по административному адресу и обеспечивает, что злоумышленник, который может видеть электронную почту в домене-корреспонденте, может попытаться ввести в заблуждение только административный адрес из домена-корреспондента, а не из любого домена.

В одном варианте осуществления изобретение реализовано с помощью заголовка, называемого секретом обнаружения (иногда называемого ссылкой), который вложен в уже ушедшую электронную почту из исходного домена. Этот секрет обнаружения раскрывает доступность конкретных функций на почтовом сервере, служащем источником исходящей почты, при этом устраняя необходимость в генерировании дополнительных, возможно нежелательных, сообщений. Как упоминалось выше, административный адрес электронной почты должен быть включен в ссылку и должен быть секрет для каждого домена, чтобы уменьшить риски несанкционированной рассылки на административный адрес электронной почты. Это должно поддерживать сообщения последовательности операций по административному адресу электронной почты.

Секрет обнаружения может быть сгенерирован из результата хеширования домена-корреспондента и начального числа секрета, которые хранятся на исходящем сервере. Секрет обнаружения также может быть сгенерирован из результата хеширования исходного домена, поскольку один и тот же сервер может представлять несколько исходных доменов. Один вариант осуществления может потенциально иметь специальный "источник" для всех доменов на исходном сервере. Это дает возможность совместного использования одного начального числа в нескольких серверах, так чтобы каждый сервер генерировал один и тот же секрет обнаружения, уникальный для любого домена-корреспондента. Когда административное сообщение принимается на исходящем сервере (поскольку оно направляется на административный адрес, включенный в ссылку), секрет обнаружения, предоставленный в административных сообщениях, проверяется исходящим сервером. Чтобы проверить секрет обнаружения, сервер электронной почты может сгенерировать (или сохранять) секрет обнаружения для домена, который отправил административное сообщение, используя текущее внутреннее начальное число. Если сгенерированный секрет обнаружения - такой же, как секрет в административных сообщениях, значит, это сообщение имеет корректный секрет обнаружения и передается по соответствующему адресу назначения для сообщений согласования. Сообщения согласования передаются между доменами. Если секрет обнаружения не совпадает, тот же процесс применяется к предыдущим секретам обнаружения (до ограниченного предела). Если ни одно из допустимых в данный момент начальных чисел не может быть использовано, чтобы сгенерировать секрет обнаружения, который совпадает с секретом обнаружения во входящем сообщении, то сообщение не считается действительным и отбрасывается или отклоняется и не передается в конечное место для административных сообщений. Это исключает атаки несанкционированной рассылки на получателя административных сообщений, который может не справляться с большими объемами электронной почты. Помимо этого, чтобы не допустить атаки отказа в обслуживании из домена, который принял допустимый секрет обнаружения, процесс проверки разрешает серверу отслеживать то, сколько сообщений было за последнее время передано через административный адрес назначения от конкретного домена или с использованием конкретного секрета обнаружения. Когда это число превышает допустимый предел или допустимую скорость, дополнительные административные сообщения, использующие этот секрет обнаружения, отбрасываются или отклоняются.

Фиг.4 - это последовательности операций, блок-схема, иллюстрирующая функционирование маршрутизации административной системы SMM согласно изобретению. Проверка подписи и дешифрование должно осуществляться до обработки, направленной на борьбу с несанкционированной рассылкой, поскольку выходные данные проверки необходимы, чтобы задать флаги свойств сообщений, используемые агентом борьбы с несанкционированной рассылкой. Проверка подписи должна проводиться после списка блокировки и других функций уровня IP-адреса или адреса протокола. Таким образом, процесс начинается на этапе 402 с приема сообщений по адресу исходного домена, на который домену-корреспонденту разрешено отправлять сообщение. Если на этапе 404 определено, что секрет обнаружения не является действительным для отправляющего домена, на этапе 406 сообщение удаляется и процесс маршрутизации завершается. Если секрет обнаружения является действительным, процесс переходит к этапу 408, чтобы определить, имеет ли домен максимальное количество или частоту, которые были превышены. Если максимум превышен, на этапе 406 сообщение удаляется; в противном случае, если подпись является действительной, на этапе 410 сообщение направляется в локальный административный агент. Тем не менее, проверка подписи не должна проводиться в рабочей системе, она обычно осуществляется в системе SMM.

Фиг.5 - это блок-схема, иллюстрирующая функционирование маршрутизации рабочей системы SMM согласно изобретению. Система SMM - это менеджер защищенного обмена сообщениями; рабочие системы - это серверы, которые администрирует/контролирует система SMM и которые выполняют обработку почтового трафика. В общем, подписывание и шифрование в системе SMM является, в общем, по средней функцией. Каждое сообщение, приходящее в домен с ассоциацией защищенного сообщения, подписывается и шифруется. Этот компонент также вставляет заголовок, содержащий текущий краткосрочный адрес системы SMM, во всю почту, идущую в домены без отношений безопасности. Рабочая система добавляет секреты обнаружения, как требуется, но для защищенной почты она делает не только это. Как показано на фиг. 5, домен ищет действительную подпись на этапе 502 и внешний адрес на этапе 504 после нахождения действительного секрета обнаружения. Секрет обнаружения проверяется только в сообщениях, которые, как утверждается, предназначены для администратора, но не в обычной почте. Если подпись является действительной и нет внешнего адреса, сообщение направляется в локальный агент рабочей системы на этапе 506. Если внешний адрес есть, оно направляется на него. Если оказывается, что сообщение является защищаемым на доменном уровне, недействительная подпись интерпретируется так же, как если бы подпись отсутствовала. Источник сообщения не аутентифицируется.

В одном варианте осуществления последовательности операций между организациями, проиллюстрированные на фиг. 6, реализованы между административными организациями, которые представляют жизненный цикл отношений. Возможны другие замещения: ключи имеют сертификаты, ассоциированные с ними. Сертификаты могут замещаться чаще, чем ключи. Предусмотрены ключи и сертификаты подписывания, шифрования и авторизации, все из которых замещаются независимо. Кроме того, могут быть последующие последовательности сообщений ping/подтверждений приема. Последовательность операций выполняется агентами административной системы SMM и может подвергаться обмену, чтобы выполнить замещение (замещение - это термин обновления на новый ключ или сертификат). Фиг.7 - это диаграмма состояний, иллюстрирующая новую ассоциацию безопасности. Эта схема рассматривает только положительные случаи и конечные случаи. Она не включает в себя другие аспекты, например повторную передачу сообщений до ограничения по повторной передаче.

Другие необязательные признаки изобретения, которые могут быть реализованы отдельно или в сочетании, включают в себя следующее. Различие между активными и аутентифицированными ассоциациями "необязательно", как и все различные политики, которые могут быть применены, чтобы автоматически выполнять административное переключение. Секрет обнаружения может содержать дату истечения срока действия, при этом сервер исходного домена не должен инициировать процесс, чтобы установить согласованность с вычислительной машиной домена-корреспондента (к примеру, сервером), когда прием приглашения сервером исходного домена осуществляется после даты истечения срока действия, так чтобы общий секрет не становился все более незащищенным со временем. Элементом данных может быть, по меньшей мере, одно из следующего: секрет для каждого домена, в том числе случайное или псевдослучайное число для каждой вычислительной машины домена-корреспондента (к примеру, сервера), секрет, сгенерированный посредством хеширования вычислительной машины домена-корреспондента (к примеру, сервера) и начального числа секрета, которое используется, чтобы генерировать секреты для каждого домена для более чем одного домена; и секрет для каждого домена, сгенерированный посредством шифрования вычислительной машины домена-корреспондента (к примеру, сервера) и даты истечения действия секрета. Элемент данных может содержать секрет, при этом сервер исходного домена может запомнить секрет или может проверить секрет, принятый от вычислительной машины домена-корреспондента (к примеру, сервера), посредством повторного вычисления и последующего сравнения текущего секрета для вычислительной машины домена-корреспондента (к примеру, сервера) с секретом, включенным в секрет обнаружения. Элемент данных может быть выбран из совокупности нескольких секретов, которые являются действительными в течение перекрывающихся интервалов времени для каждой вычислительной машины домена-корреспондента (к примеру, сервера), так чтобы было множество действительных секретов, которые могут быть использованы для передачи данных из вычислительной машины домена-корреспондента (к примеру, сервера) на административный адрес исходящего домена. Ограничение может быть наложено на число сообщений, которые передаются на адрес сервера исходного домена с помощью конкретного элемента данных, так чтобы риск атак отказа в обслуживании, использующих правильный элемент данных, уменьшался. Сервер исходного домена может включать в себя возможность переопределять требование для элемента данных для заданной вычислительной машины домена-корреспондента (к примеру, сервера), чтобы обеспечить возможность внешней авторизации, чтобы обеспечить сообщения приглашения из конкретного домена. Элементом данных может быть маркер в сообщении секрета обнаружения в почтовом заголовке или вложенным в тело сообщения, или элементом данных может быть маркер в почтовом заголовке, и тело сообщения остается зашифрованным при передаче через почтовый сервер. Сервер исходного домена может поддерживать несколько одновременно действительных секретов обнаружения для одного домена и проверять сообщения приглашения для субдоменов вычислительной машины домена-корреспондента (к примеру, сервера) посредством сверки входящего секрета обнаружения с секретами обнаружения для вычислительной машины домена-корреспондента (к примеру, сервера). Элементом данных может быть секрет обнаружения и может включать в себя информацию о версии для сервера исходного домена и включать в себя функции, поддерживаемые сервером исходного домена.

В одном варианте осуществления изобретение содержит структуру данных для секрета обнаружения, который должен быть передан из сервера исходного домена в вычислительную машину домена-корреспондента (к примеру, сервер). Как указано выше, этот секрет обнаружения используется, чтобы установить согласование между сервером исходного домена и вычислительной машиной домена-корреспондента (к примеру, сервера). Альтернативно, он может быть использован для других функций между двумя доменами. Например, он может быть использован для них, чтобы согласовать, что они будут отправлять собственные форматы TNEF вместо текста или HTML, что не имеет ничего общего с шифрованием или безопасностью. Структура данных включает в себя сообщение и его обычный заголовок, связанный с сообщением. Помимо этого структура данных включает в себя дополнительный заголовок, присоединенный к сообщению и заголовку сообщения и включающий в себя элемент данных, специфический для конкретной вычислительной машины домена-корреспондента (к примеру, сервера). Заголовок также включает в себя адрес сервера исходного домена, на который вычислительной машине домена-корреспондента (к примеру, серверу) разрешено отправлять сообщение в сервере исходного домена, чтобы установить согласованность между сервером исходного домена и вычислительной машиной домена-корреспондента (к примеру, сервера). Как указано выше, дополнительный заголовок должен включать в себя дату истечения срока действия, хотя это необязательно.

Альтернативно или помимо этого, секретом обнаружения может быть сообщение с одним доменом-корреспондентом и/или сообщение в домен-корреспондент, который является оператором. Одно сообщение в домен-корреспондент может быть для каждого ключа, и оно может быть отправлено на основе временного критерия (к примеру, одно сообщение в час). Например, пользовательским действием может быть NDR или подтверждение приема. В частности, выбор отправки отдельного сообщения или вложения в уже отправляемое сообщение не зависит от того, делаете вы это для каждого соо