Автоматизированное рабочее место для проведения криминалистических экспертиз сотовых телефонов

Иллюстрации

Показать всеИзобретение относится к области криминалистики и судебной экспертизы. Техническим результатом является автоматизация процесса подбора кодовой комбинации, являющейся PIN-кодом поступившего на криминалистическую экспертизу сотового телефона. Устройство, состоящее из АРМ для проведения криминалистических экспертиз ЭЗК, содержит блок генерации кодов, блок управления, блок индикации, блок сопряжения, регистр данных, счетчик, устройство сравнения, управляемый ключ, усилитель, аналого-цифровой преобразователь (АЦП), резистор, блок памяти и устройство обработки. В совокупности перечисленные элементы позволяют осуществить подачу на вход SIM-карты всех возможных комбинаций кода авторизации с прерыванием процедуры авторизации до момента времени записи нового значения числа попыток авторизации в энергонезависимую память SIM-карты. Определение PIN-кода осуществляется путем сравнения вида временной зависимости питающего тока SIM-карты для всех вариантов кода авторизации и выделения из них уникальной временной зависимости, соответствующей процедуре авторизации при введении PIN-кода. 4 ил., 1 табл.

Реферат

Предлагаемое автоматизированное рабочее место (АРМ) относится к области криминалистики и судебной экспертизы, а именно к использованию электронных средств для повышения оперативности и объективности проведения экспертиз и экспертных исследований электронных носителей информации за счет автоматизации ряда операций.

Предложенное АРМ позволяет с высокой надежностью оперативно получать доступ к информации, хранящейся в памяти поступившего на судебную экспертизу сотового телефона (являющегося одним из видов электронных носителей информации (ЭНИ)), при этом количественные и качественные характеристики сотового телефона как ЭНИ не изменяются, что имеет решающее значение для обеспечения законной силы результатов процедуры судебной экспертизы.

Одним из родов судебной экспертизы является компьютерно-техническая экспертиза (КТЭ). На данном этапе развития КТЭ - самостоятельный род судебных экспертиз, относящийся к классу инженерно-технических экспертиз и проводимый в целях определения статуса объекта как компьютерного средства, выявления и изучения его следовой картины в расследуемом преступлении, а также получения доступа к компьютерной информации на ЭНИ с последующим всесторонним ее исследованием. Указанные цели представляются родовыми задачами КТЭ [1].

Процесс собирания доказательств по преступлениям, сопряженным с использованием компьютерных средств, включает в себя, прежде всего, обнаружение, фиксацию и изъятие компьютерной информации. Тактика следственных действий по раскрытию и расследованию преступлений в обсуждаемом случае неразрывно и напрямую зависит от используемых специальных средств и инструментов. Эти технические средства должны быть предназначены для поиска и предварительного исследования ЭНИ, которые впоследствии могут приобрести статус вещественных доказательств. Приборы, аппаратуру, оборудование, инструменты, принадлежности, применяемые для собирания и исследования доказательств в процессе судопроизводства, принято обозначать как «криминалистическая техника».

Первичную основу рассматриваемого класса криминалистической техники составляют аппаратно-программные средства, приемы и методы, заимствованные из таких областей науки и техники, как вычислительная техника и программирование, радиотехника и электроника, вычислительные сети и телекоммуникации, криптография и защита информации.

Постепенно криминалистическая техника пополняется средствами, приемами и методами, специально разработанными для целей исследования и раскрытия преступлений в сфере компьютерной информации.

На сегодняшний момент типовым технико-криминалистическим оснащением собирания компьютерной информации являются следующие средства [2]:

- персональный портативный компьютер (IBM-совместимый), с достаточным быстродействием и оперативной памяти, обладающий возможностями предварительного полного физического копирования исследуемых носителей данных (в т.ч. жестких дисков) на рабочий винчестер соответствующей емкости (часто в съемном варианте);

- установленные на указанном PC операционная система семейства Windows с набором системных и прикладных утилит (например, Norton System Work); файловые диспетчеры (в т.ч. с поддержкой MS DOS-сессий), расширенное прикладное программное обеспечение (MS Office, графические пакеты (PhotoShop, CorelDraw) и пр.);

- комплект пустых 3.5" дискет;

- устройство CD-RW для записи на компакт-диски;

- комплект пустых CD-R;

- необходимые кабели сопряжения (в т.ч. нуль-модемный кабель);

- набор дискет и CD (загрузочных и с сервисными утилитами) для определения конфигурации исследуемого персонального компьютера, его характеристик;

- набор дискет и CD с программами вирусной диагностики;

- упаковочный материал: жесткие коробки для упаковки изымаемых системных блоков и носителей данных; антистатические пакеты для носителей данных, полиэтиленовые пакеты и холщовые мешки; бумага для опечатывания разъемов, клей, липкая лента;

- вспомогательные инструменты - электронный тестер, отвертки, плоскогубцы и пр. (например, для отключения разъемов, вскрытия кожухов системных блоков, изъятия жестких дисков).

Изложенные позиции касаются лишь одного вида объектов компьютерных средств - IBM-совместимых компьютеров и типовых ЭНИ к ним. В то же время многообразие аппаратных и программных средств современных информационных технологий требует разработки подобных подходов и к другим возможным объектам исследований (вычислительные сети, средства телекоммуникаций и связи, средства персонального использования (сотовые телефоны, коммуникаторы, электронные органайзеры, пейджеры) и пр.), представляющим интерес для следствия.

Средства исследования информации, хранящейся в электронной форме, должны обеспечивать [3]:

- техническую возможность доступа к информации, содержащейся в объекте исследования (жесткие диски компьютеров, гибкие магнитные диски, магнитооптические диски, кассеты стримеров, оптические диски, флэш-память и другие средства хранения информации);

- фиксацию информации, не разрушая и не изменяя объекта исследования (например, на жестких дисках лабораторных компьютеров, записываемых оптических дисках);

- преобразование информации в форму, доступную для восприятия экспертом (программное обеспечение для поиска и визуализации информации).

Эти задачи решаются совместно техническими и программными средствами обеспечения исследований.

Таким образом, можно сделать вывод о том, что методика решения любой задачи при компьютерно-технической экспертизе должна уточняться при появлении нового поколения аппаратного обеспечения или новых версий программного обеспечения [4, 5].

Благодаря наличию высококлассных специалистов в ряде ведущих экспертных организаций отрабатываются технологии проведения практических работ по проведению криминалистических экспертиз ЭНИ. Для этого проводится целый комплекс специфических нетиповых работ, разрабатывается и осваивается соответствующий инструментарий.

Результатом соответствующих работ являются АРМ (программные или программно-аппаратные комплексы) для всех конкретных видов работ.

Методические наработки и средства автоматизации, аккумулирующие в себе знания и опыт уникальных высококлассных специалистов, позволяют повышать уровень решения вопросов КТЭ малыми силами на местах путем поручения этих задач малочисленным группам или отдельным штатным экспертам.

Одним из таких АРМ является система ПРОПЛАН.

Автоматизированное рабочее место ПРОПЛАН для проведения компьютерно-технической экспертизы представляет собой специализированный программно-технический комплекс, обеспечивающий автоматизацию деятельности эксперта и его рабочего места при КТЭ.

Техническая часть комплекса представляет собой:

- стенд для исследования информационных носителей,

- персональная вычислительная машина (ПЭВМ) для обработки данных исследования и подготовки экспертного заключения.

Программная часть комплекса состоит из набора общего и специального математического (программного) обеспечения (ОМО и СМО).

В качестве СМО используется «Профессиональная система для решения Поисковых задач и Логического АНализа машинных носителей информации» («ПРОПЛАН»).

Основным недостатком указанного АРМ является невозможность подключения ЭНИ новых типов, появившихся после его создания и невозможность его модернизации для устранения указанного недостатка в силу ограниченности числа кодов системных прерываний, соответствующих максимальному числу подключаемых внешних устройств.

Указанный недостаток устранен в АРМ для проведения криминалистических экспертиз ЭНИ [6].

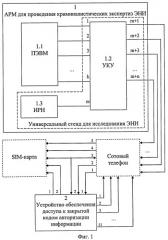

АРМ для проведения криминалистических экспертиз ЭНИ состоит из стенда для исследования ЭНИ и ПЭВМ для обработки данных исследования и подготовки экспертного заключения. Стенд для исследования ЭНИ состоит из управляемого коммутационного устройства (УКУ), обеспечивающего возможность сопряжения электронного носителя информации и ПЭВМ по информационным шинам и шинам управления, и источника регулируемого напряжения (ИРН), при этом управляемое коммутационное устройство имеет m+n входов/выходов и представляет собой набор из m·n управляемых вентилей, образующих коммутационную матрицу размерности m×n, соединяющую 1÷m и (m+1)×(m+n) входы/выходы таким образом, что каждый i-ый вход/выход (i∈{1,m}) соединен с j-ым входом/выходом (j∈{m+1, m+n}) посредством управляемого ij-го вентиля, при этом m=k+1, числа k и n соответствуют максимальным значениям чисел контактов разъемов ПЭВМ и электронного носителя информации соответственно; в свою очередь управляемый вентиль состоит из двух управляемых усилителей (УУ), а также двух неуправляемых вентилей (НУВ), причем выходы управляемых усилителей подключены ко входам неуправляемых вентилей, а выходы неуправляемых вентилей соединены со входами управляемых усилителей таким образом, что образуется замкнутое кольцо из четырех элементов; точки соединения входов управляемых усилителей и выходов неуправляемых вентилей служат входами/выходами управляемых вентилей; выход источника регулируемого напряжения подключается к m-му входу управляемого коммутационного устройства, 1÷k входы/выходы управляемого коммутационного устройства подключаются к контактам разъема ПЭВМ, (m+1)÷(m+n) входы/выходы управляемого коммутационного устройства подключаются к контактам разъема электронного носителя информации.

Существенной особенностью сотовых телефонов как разновидности ЭНИ является наличие процедуры авторизации пользователя, без выполнения которой невозможно получить полный доступ ко всей информации, хранящейся в памяти исследуемого сотового телефона, в первую очередь - к информации, хранящейся в памяти SIM-карты (SIM - Subscriber identification module - модуль идентификации пользователя). Для выполнения процедуры авторизации необходимо знание четырехзначного кода PIN (personal identification number - персональный идентификационный номер).

Существует 4 варианта состояния сотового телефона, поступающего на экспертизу:

1) сотовый телефон находится в состоянии, когда процедура авторизации уже выполнена (например, владельцем);

2) сотовый телефон находится в выключенном состоянии и известен PIN-код (например, сообщен владельцем или получен оперативным путем);

3) сотовый телефон находится в выключенном состоянии и известен номер телефона;

4) сотовый телефон находится в выключенном состоянии при полной априорной неопределенности его принадлежности.

При третьем варианте код доступа может быть получен у оператора мобильной связи по решению суда. Поэтому три первых варианта позволяют выполнять экспертизу стандартным путем с использованием АРМ для проведения криминалистических экспертиз ЭНИ.

Основным недостатком указанного АРМ является невозможность проведения в полном объеме криминалистической экспертизы сотового телефона, находящегося в выключенном состоянии при полной априорной неопределенности его принадлежности из-за невозможности проведения процедуры авторизации.

Данное устройство выбрано в качестве прототипа.

Известны технические решения, позволяющие получить доступ к информации, закрытой паролем. Так существует Устройство для проведения экспертизы электронных записных книжек (ЭЗК) [7].

Устройство для проведения экспертизы электронных записных книжек состоит из:

- блока генерации кодов,

- блока сопряжения,

- блока визуального контроля,

- блока управления,

- блока индикации.

Блок генерации кодов предназначен для формирования последовательности кодовых комбинаций, претендующих на роль пароля для доступа к информации, хранимой в ЭЗК. Он представляет собой устройство, имеющее управляющий вход, служебный выход и n информационных выходов, где n - количество кнопок на клавиатуре ЭЗК. По управляющему сигналу, поступающему на управляющий вход, блок генерации кодов формирует кодовую комбинацию, представляющую собой последовательность не перекрывающихся во времени импульсов на m(m≤n) информационных выходах. Последовательность управляющих сигналов, поданная на управляющий вход, приводит к формированию последовательности различных кодовых комбинаций, порядок следования которых определяется алгоритмом формирования кодовых комбинаций или словарем кодовых комбинаций.

Блок сопряжения предназначен для обеспечения физического соединения информационных выходов блока генерации кодов с выходами клавиатуры ЭЗК и согласования уровней напряжений. В простейшем случае блок сопряжения представляет собой набор проводников, соединяющих информационные выходы блока генерации кодов с контактными площадками клавиатуры ЭЗК без нарушения их целостности или с контактами разъема клавиатуры, имеющейся у многих моделей ЭЗК.

Блок управления предназначен для формирования управляющих сигналов для блока генерации кодов. Он представляет собой устройство с двумя входами и двумя выходами, выполняющее функцию формирователя импульсов, запускаемого входными сигналами.

Блок визуального контроля предназначен для контроля состояния индикатора ЭЗК и представляет собой чувствительный элемент, различающий интенсивность свечения или цвет. Он должен различать состояния индикатора ЭЗК, соответствующие индикации сообщений о правильном и неправильном вводе пароля.

Блок индикации предназначен для формирования сигнала (звукового и/или светового) об окончании процесса подбора пароля и представляет собой устройство, формирующее звуковой и/или световой сигнал по запускающему сигналу, поступающему на его вход с выхода блока управления.

Однако число попыток авторизации ограничено. Поэтому методика перебора вариантов кода доступа не может быть применена из-за низкой (≈0,0003) вероятности случайного подбора правильного значения кода доступа за три попытки.

Поэтому основным недостатком указанного устройства является невозможность гарантированного определения правильного кода доступа (PIN-кода).

Технической задачей изобретения является обеспечение возможности автоматизации процесса подбора кодовой комбинации, являющейся PIN-кодом поступившего на криминалистическую экспертизу сотового телефона.

Сущность изобретения: устройство, состоящее из АРМ для проведения криминалистических экспертиз ЭЗК, отличается тем, что в его состав дополнительно введены блок генерации кодов, блок управления, блок индикации, блок сопряжения, регистр данных, счетчик, устройство сравнения, управляемый ключ, усилитель, аналого-цифровой преобразователь (АЦП), резистор, блок памяти и устройство обработки. В совокупности перечисленные элементы позволяют осуществить подачу на вход SIM-карты всех возможных комбинаций кода авторизации с прерыванием процедуры авторизации до момента времени записи нового значения числа попыток авторизации в энергонезависимую память SIM-карты. Определение PIN-кода осуществляется путем сравнения вида временной зависимости питающего тока SIM-карты для всех вариантов кода авторизации и выделения из них уникальной временной зависимости, соответствующей процедуре авторизации при введении PIN-кода.

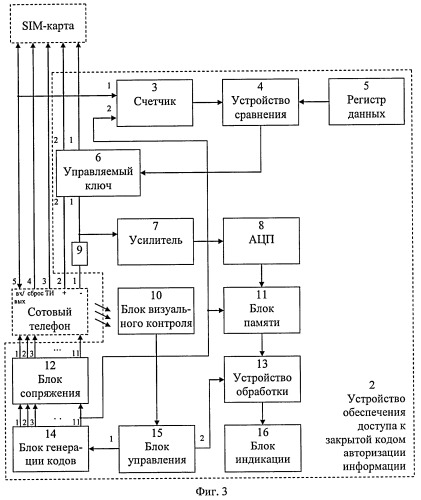

Поставленная задача решается тем, что АРМ для проведения криминалистических экспертиз сотовых телефонов состоит из:

- АРМ для проведения криминалистических экспертиз ЭНИ 1 [6];

- Устройства обеспечения доступа к закрытой кодом авторизации информации 2.

АРМ для проведения криминалистических экспертиз ЭНИ 1 предназначено для сопряжения сотового телефона и ПЭВМ 1.1 (Фиг.1) по информационным шинам и шинам управления (при этом термин «сопряжение» означает обеспечение электрического соединения и согласование уровней сигнала).

Устройство обеспечения доступа к закрытой кодом авторизации информации 2 предназначено для выявления значения PIN-кода сотового телефона.

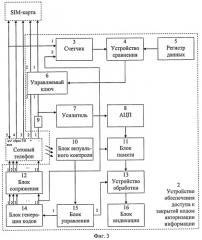

Устройство обеспечения доступа к закрытой кодом авторизации информации 2 состоит из:

- Счетчика 3;

- Устройства сравнения 4;

- Регистра данных 5;

- Управляемого ключа 6;

- Усилителя 7;

- АЦП 8;

- Резистора 9;

- Блока визуального контроля 10;

- Регистра памяти 11;

- Блока сопряжения 12;

- Устройства обработки 13;

- Блока генерации кодов 14;

- Блока управления 15;

- Блока индикации 16.

Счетчик 3 представляет собой устройство с двумя входами и одним выходом, предназначенное для подсчета поступающих на первый вход тактовых импульсов, второй вход является управляющим - при подаче на него сигнала происходит обнуление счетчика.

Устройство сравнения 4 представляет собой устройство с двумя входами и одним выходом, предназначенное для сравнения поступающих на его входы числовых значений, при совпадении которых вырабатывается выходной сигнал.

Регистр данных 5 представляет собой устройство с одним выходом, предназначенное для хранения постоянного числового значения.

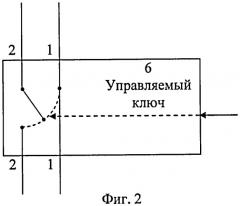

Управляемый ключ 6 представляет собой устройство с одним управляющим входом, двумя сигнальными входами и двумя сигнальными выходами, при этом первый сигнальный вход и первый сигнальный выход соединены между собой, предназначенное для размыкания по сигналу, поступающему на управляющий вход, постоянно замкнутых второго сигнального входа со вторым сигнальным выходом и одновременного замыкания сигнальных выходов между собой (Фиг.2).

Усилитель 7 предназначен для обеспечения требуемого уровня сигнала на входе АЦП 8, предназначенного для преобразования входного аналогового сигнала в цифровой.

Резистор 9 предназначен для выполнения роли пассивной нагрузки, на которой обеспечивается падение напряжения.

Блок визуального контроля 10 предназначен для контроля состояния индикатора сотового телефона и представляет собой чувствительный элемент, различающий интенсивность (яркость) свечения или цвет (например, фотодиод с линзой). Он должен различать состояние индикатора сотового телефона, соответствующее индикации сообщения о необходимости введения PIN-кода.

Блок памяти 11 представляет собой устройство с одним информационным и одним управляющим входами и одним выходом, предназначенное для временного хранения набора числовых значений, поступающих на его вход.

Блок сопряжения 12 предназначен для обеспечения физического соединения информационных выходов Блока генерации кодов 14 с выходами клавиатуры сотового телефона и согласования уровней напряжений. В простейшем случае Блок сопряжения 12 представляет собой набор проводников, соединяющих информационные выходы Блока генерации кодов 14 с контактными площадками клавиатуры сотового телефона без нарушения их целостности или с контактами разъема клавиатуры, имеющейся у большинства моделей сотовых телефонов.

Устройство обработки 13 предназначено для выбора из множества сигналов, представленных в цифровой форме, наиболее отличающегося.

Блок генерации кодов 14 предназначен для формирования последовательности кодовых комбинаций, претендующих на роль PIN-кода для доступа к информации, хранимой в сотовом телефоне. Он представляет собой устройство, имеющее управляющий вход и одиннадцать информационных выходов (по числу кнопок на клавиатуре сотового телефона, которые могут использоваться при вводе PIN-кода: кнопки от «0» до «9» и «Ввод»). По управляющему сигналу, поступающему на управляющий вход, Блок генерации кодов 14 формирует кодовую комбинацию, представляющую собой последовательность из пяти не перекрывающихся во времени импульсов на информационных выходах (по числу нажатий на клавиши сотового телефона при вводе PIN-кода). Последовательность управляющих сигналов, поданная на управляющий вход, приводит к формированию последовательности различных кодовых комбинаций, порядок следования которых определяется алгоритмом формирования кодовых комбинаций или словарем кодовых комбинаций. При отсутствии априорных данных Блок генерации кодов 14 последовательно формирует все возможные комбинации от «0000» до «9999».

Блок управления 15 предназначен для формирования управляющих сигналов для Блока генерации кодов 14 и Устройства обработки 13. Он представляет собой устройство с одним входом и двумя выходами, выполняющее функцию формирователя импульсов, запускаемого входными сигналами.

Блок индикации 16 предназначен для отображения результатов процесса подбора PIN-кода.

При этом первый (счетный) вход Счетчика 3 является счетным входом Устройства обеспечения доступа к закрытой кодом авторизации информации 2; выходы Счетчика 3 и Регистра данных 5 подключены к первому и второму входам Устройства сравнения 4 соответственно, выход которого подключен к управляющему входу Управляемого ключа 6; выход Усилителя 7 подключен через АЦП 8 ко входу Блока памяти 11, выход которого подключен ко входу Устройства обработки 13, выход которого подключен ко входу Блока индикации 16; выход Блока визуального контроля 10 подключен ко входу Блока управления 15, первый выход которого подключен ко входу Блока генерации кодов 14, а второй - к управляющему входу Устройства обработки 13; первый-одиннадцатый выходы Блока генерации кодов 14 подключены к первому-одиннадцатому входам Блока сопряжения 12 соответственно, одиннадцатый выход Блока генерации кодов 14 также параллельно подключены к управляющим входам Счетчика 3 и Блока памяти 11; первый-одиннадцатый выходы Блока сопряжения 12 являются информационными выходами Устройства обеспечения доступа к закрытой кодом авторизации информации 2; первый и второй выходы Управляемого ключа 6 являются первым и вторым выходами Устройства обеспечения доступа к закрытой кодом авторизации информации 2 соответственно, второй сигнальный вход Управляемого ключа 6 является вторым сигнальным входом Устройства обеспечения доступа к закрытой кодом авторизации информации 2, первый сигнальный вход Управляемого ключа 6 соединен со входом Усилителя 7 и первым контактом Резистора 9, второй контакт которого является первым сигнальным входом Устройства обеспечения доступа к закрытой кодом авторизации информации 2.

Принцип действия АРМ для проведения криминалистических экспертиз сотовых телефонов состоит в следующем. Контакты разъема сотового телефона подключаются к АРМ для проведения криминалистических экспертиз ЭНИ 1. SIM-карта извлекается из штатного гнезда сотового телефона. Стандартно SIM-карта сотового телефона соединена с сотовым телефонам по пяти линиям: две линии питания (плюс и минус), линия передачи от сотового телефона к SIM-карте тактовых импульсов, линия передачи от сотового телефона к SIM-карте сигнала «Сброс» и линия, по которой осуществляется информационный обмен между сотовым телефоном и SIM-картой (вх/вых). Для удобства описания будем использовать нумерацию выходов сотового телефона и входов SIM-карты в соответствии с таблицей.

| Номер | Назначение линии |

| 1 | Питание минус (-) |

| 2 | Питание плюс (+) |

| 3 | Передача тактовых импульсов (ТИ) |

| 4 | Передача сигнала «Сброс» (сброс) |

| 5 | Информационный обмен (вх/вых) |

Извлеченная SIM-карта соединяется с сотовым телефоном с помощью удлинителя или отдельных проводников следующим образом: выходы 1 и 2 сотового телефона подключаются к первому и второму сигнальным входам Устройства обеспечения доступа к закрытой кодом авторизации информации 2 соответственно, входы 1 и 2 SIM-карты подключаются к первому и второму выходам Устройства обеспечения доступа к закрытой кодом авторизации информации 2 соответственно, выходы 3, 4 и 5 сотового телефона подключаются к 3, 4 и 5 входам SIM-карты соответственно, счетный вход Устройства обеспечения доступа к закрытой кодом авторизации информации 2 (первый вход Счетчика 3) подключается к выходу 3 сотового телефона (Фиг.3).

Первый-одиннадцатый выходы Блока сопряжения 12 подключаются к контактным площадкам клавиатуры сотового телефона без нарушения их целостности или с контактами разъема клавиатуры, имеющейся у большинства моделей сотовых телефонов. При этом первый выход подключается к кнопке «0» клавиатуры, второй - к кнопке «1», третий - к кнопке «2», четвертый - к кнопке «3», пятый - к кнопке «4», шестой - к кнопке «5», седьмой - к кнопке «6», восьмой - к кнопке «7», девятый - к кнопке «8», десятый - к кнопке «9», одиннадцатый - к кнопке «Ввод».

В Регистр данных 5 записывается число N тактовых импульсов, за которое выполняется часть алгоритма (Фиг.4) работы сотового телефона от момента запроса PIN-кода SIM-карты до момента начала записи в энергонезависимую память сотового телефона числа попыток ввода кода авторизации.

При включении питания сотового телефона происходит его загрузка и на экране сотового телефона появляется информация о необходимости введения PIN-кода, реагируя на которую Блок визуального контроля 10 выдает команду на Блок управления 15, который формирует сигнал запуска и подает его на вход Блока генерации кодов 14, который формирует пять последовательных по времени импульсов, которые через Блок сопряжения 12 поступают на сотовый телефон. При этом первые четыре импульса обеспечивают имитацию нажатия четырех кнопок клавиатуры сотового телефона, соответствующих цифрам от «0» до «9», пятый импульс обеспечивает имитацию нажатия кнопки клавиатуры сотового телефона, соответствующей функции «Ввод». Например, для передачи в SIM-карту кода «0000» Блок генерации кодов 14 последовательно сформирует на первом выходе последовательность из четырех импульсов и пятый импульс на одиннадцатом выходе; для передачи в SIM-карту кода «1234» Блок генерации кодов 14 последовательно сформирует по одному импульсу на втором, третьем, четвертом, пятом и одиннадцатом выходах и.т.д.

Импульс с одиннадцатого выхода Блока генерации кодов 14 обеспечивает начало процедуры проверки соответствия введенной кодовой комбинации PIN-коду в SIM-карте и одновременно обнуляет и запускает Счетчик 3 (по управляющему входу 2), а также, поступив на вход Блока памяти 11, обеспечивает начало новой записи.

Тактовые импульсы с третьего выхода сотового телефона, поступая на вход SIM-карты, что необходимо для выполнения алгоритма процедуры верификации кода авторизации, одновременно поступают на вход Счетчика 3 и изменяют состояние на его выходе. При совпадении значения подсчитанных тактовых импульсов на выходе Счетчика 3 с числом N, хранящимся в Регистре данных 5, Устройство сравнения 4 выдает команду на вход Управляемого ключа 6, по которой последний обеспечивает размыкание второго сигнального входа со вторым выходом и замыкание выходов между собой, что обеспечивает обесточивание SIM-карты и прерывание выполняемого алгоритма до выполнения процедуры записи числа попыток ввода PIN-кода в энергонезависимую память SIN-карты.

Во время выполнения алгоритма работы SIM-карты сила питающего ее тока изменяется в зависимости от выполняемых операций. Это обусловлено тем, что во время выполнения алгоритма при смене выполняемых операций в процессоре SIM-карты изменяется число открытых и закрытых вентилей. Протекающий через Резистор 9 ток обеспечивает падение напряжения, которое поступает на вход Усилителя 7, а с его выхода на вход АЦП 8. Таким образом, на вход АЦП 8 поступает сигнал S(t), уровень которого пропорционален силе тока, питающего SIM-карту. Последовательность дискретных значений уровня сигнала S(t) в цифровой форме с входа АЦП 8 поступает в Блок памяти 11, где запоминается для последующей обработки в виде отдельных записей для каждого введенного варианта кода авторизации (начало новой записи инициируется импульсом с одиннадцатого выхода Блока генерации кодов 14, поступающим на управляющий вход Блока памяти 11).

При получении Блоком управления 15 сигнала с выхода Блока визуального контроля после выдачи Блоком управления 15 на Блок генерации кодов 14 команды для формирования последней кодовой комбинации со второго выхода Блока управления 15 поступает импульс на управляющий вход Устройства обработки 13, по которому Устройство обработки 13 считывает содержимое Блока памяти 11 и осуществляет поиск записи, имеющей наибольшее отличие от остальных (например, путем вычисления коэффициентов взаимной корреляции всех записей и выбора записи, имеющей наименьшую сумму значений коэффициентов взаимной корреляции со всеми остальными записями).

Номер найденной записи поступает с выхода Устройства обработки 13 на вход Блока индикации 16. При последовательном вводе всех возможных комбинаций кода авторизации номер записи (при нумерации с нуля) будет равен числу, обозначающему PIN-код SIM-карты сотового телефона, подвергаемому экспертному исследованию. Блок индикации 16 отображает результаты выполнения процедуры поиска PIN-кода.

АРМ может использоваться в двух режимах:

1) исследовательский режим;

2) режим проведения криминалистической экспертизы сотового телефона.

В исследовательском режиме осуществление всех соединений и установления необходимых уровней напряжений осуществляется высококвалифицированным специалистом на основе изучения технических характеристик и особенностей сотового телефона. Результаты фиксируются в виде методических указаний. Подключаемая SIM-карта должна иметь такой же тип, как и SIM-карта сотового телефона, поступившего на экспертизу, и иметь известный PIN-код.

Экспериментально определяется число N тактовых импульсов, за которое выполняется часть алгоритма работы сотового телефона от момента запроса PIN-кода SIM-карты до момента начала записи в энергонезависимую память сотового телефона числа попыток ввода кода авторизации.

В режиме проведения криминалистической экспертизы сотового телефона после осуществления всех соединений и установления необходимых уровней напряжений (в соответствии с методическими указаниями) осуществляется запись числа N в Регистр данных 5 и автоматически выполняется подбор PIN-кода. Далее осуществляется считывание информации из памяти сотового телефона и SIM-карты и формируется их образ в памяти ПЭВМ 1.1 (оперативной или долговременной, например, на жестком магнитном диске).

После формирования образа дальнейшее всестороннее исследование информации осуществляется при работе с этим образом.

Предлагаемое АРМ может применяться для всех видов сотовых телефонов, имеющих процедуру авторизации пользователя, однако в связи с тем, что проблема доступа к информации наиболее трудно разрешаема для сотовых телефонов, находящихся в выключенном состоянии при полной априорной неопределенности его принадлежности, особое значение имеет практическое решение именно в отношении таких устройств (например, в случае необходимости идентификации личности потерпевшего).

При проведении экспериментальной проверки работоспособности заявляемого устройства в качестве последовательно соединенных элементов схемы: Усилителя 7, АЦП 8 и Блока памяти 11 использовался цифровой осциллограф Tektronix TDS5104B.

Функции Устройства обработки 13 и Блока индикации 16 были реализованы на ПЭВМ. Сравнение записанных в память осциллографа реализаций сигнала S(t), соответствующего всем введенным кодовым комбинациям от «0000» до «9999», осуществлялось путем вычисления коэффициента взаимной корреляции реализаций сигнала S(t). Выбор реализации сигнала S(t), имеющей минимальное значение суммарного коэффициента взаимной корреляции с остальными реализациями, позволил правильно получить значение PIN-кода.

Таким образом, техническая задача изобретения решена. Предлагаемое устройство обеспечит радикальное повышение потенциальных возможностей экспертизы:

- за счет автоматизации процесса перебора повышается оперативность процесса;

- выполнение экспертом перебора с помощью технического устройства обеспечивает взаимосвязанную работу элементов технологической цепи и возможность документирования действий.

СПИСОК ЛИТЕРАТУРЫ

1. Зубаха B.C., Усов А.И., Саенко Г.В., Волков Г.А., Белый С.Л., Семикаленова А.И. Общие положения по назначению и производству компьютерно-технической экспертизы: Методические рекомендации. - М.: ГУ ЭКЦ МВД России, 2000. - 65 с., 6 ил., библиограф., прил.

2. Шелудченко В.И. Технико-криминалистические средства и методы собирания компьютерной информации // Материалы Всероссийского межведомственного семинара. - Белгород: МВД РФ, 2002. - С.205-207.

3. Копытин А.В., Маршалко Б.Г., Федотов Е.Т. Судебная экспертиза ПЭВМ // Материалы Всероссийского межведомственного семинара. - Казань МВД Республики Татарстан, 2004. - С.115.

4. Айков Д., Сейгер К., Фопсторх У. Компьютерные преступления. Руководство по борьбе с компьютерными преступлениями / Пер. с англ. В.И.Воропаева и Г.Г.Трехалина. - М.: Мир, 1999.

5. Семенов Н.В., Мотуз О.В. Судебно-кибернетическая экспертиза - инструмент борьбы с преступностью XXI века // 3ащита информации, конфидент, 1999, 1-2.

6. Голубев В.А., Зайцев И.Е., Сайбель А.Г. Автоматизированное рабочее место для проведения криминалистических экспертиз электронных носителей информации. Патент РФ №2297664 от 20.04.2007 г.

7. Голубев В.А., Сайбель Л.В. Устройство для проведения экспертизы электронных записных книжек. Патент РФ №2320010 от 20.03.2008 г.

Автоматизированное рабочее место для проведения криминалистических экспертиз сотовых телефонов, состоящее из Автоматизированного рабочего места для проведения криминалистических экспертиз электронных носителей информации 1, отличающееся тем, что дополнительно введено Устройство обеспечения доступа к закрытой кодом авторизации информации 2, включающее в себя Счетчик 3, Устройство сравнения 4, Регистр данных 5, Управляемый ключ 6, Усилитель 7, Аналого-цифровой преобразователь (АЦП) 8, Резистор 9, Блок визуального контроля 10, Блок памяти 11, Блок сопряжения 12, Устройство обработки 13, Блок генерации кодов 14, Блок управления 15, Блок индикации 16, при этом первый вход Счетчика 3 является счетным входом Устройства обеспечения доступа к закрытой кодом авторизации информации 2; выходы Счетчика 3 и Регистра данных 5 подключены к первому и второму входам Устройства сравнения 4 соответственно, выход которого подключен к управляющему входу Управляемого ключа 6; выход Усилителя 7 подключен через АЦП 8 ко входу Блока памяти 11, выход которого подключен ко входу Устройства обработки 13, выход которого подключен ко входу Блока индикации 16; выход Блока визуального контроля 10 подключен ко входу Блока управления 15, первый выход которого подключен ко входу Блока генерации кодов 14, а второй - к управляющему входу Устройства обработки 13; первый-одиннадцатый выходы Блока генерации кодов 14 подключены к первому - одиннадцатому входам Блока сопряжения 12 соответственно, одиннадцатый выход Блока генерации кодов 14 также параллельно подключен к управляющим входам Счетчика 3 и Блока памяти 11; первый-одиннадцатый выходы Блока сопряжения 12 являются информационными выходами Устройства обеспечения доступа к закрытой кодом авторизации информации 2; первый и второй выходы Управляемого ключа 6 являются первым и вторым выходами Устройства обеспечения доступа к закрытой кодом авторизации информации 2 соответственно, второй сигнальный вход Управляемого ключа 6 является вторым сигнальным входом Устройства обеспечения доступа к закрытой кодом авторизации информации 2, первый сигнальный вход Управляемого ключа 6 соединен со входом Усилителя 7 и первым контактом Резистора 9, второй контакт которого является первым сигнальным входом Устройства обеспечения доступа к закрытой кодом авторизации информации 2.