Устройство и способ для защищенной системы радиопередачи

Иллюстрации

Показать всеИзобретение относится к области беспроводных сетей передачи данных. Технический результат заключается в обеспечении защиты ключа доступа при его предоставлении от поставщика одному или нескольким получателям. Сущность изобретения заключается в том, что для реализации защищенной обработки в устройстве, которое надежно хранит секретный ключ, принимают множество вызовов из сети, генерируют множество ключей шифрования на основании секретного ключа и множества вызовов и генерируют ключ доступа на основании множества ключей шифрования. 4 н. и 30 з.п. ф-лы, 6 ил.

Реферат

ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

Изобретение в общем случае относится к защищенным системам связи и, более подробно, к управлению ключами доступа для услуги передачи мультимедийной информации в мобильной среде.

УРОВЕНЬ ТЕХНИКИ

Беспроводные системы связи широко развертываются для того, чтобы обеспечить различные типы связи, типа передачи голоса, передачи данных и тому подобное. Эти системы могут быть основаны на множественном доступе с кодовым разделением каналов (CDMA), множественном доступе с временным разделением каналов (TDMA) или других способах модуляции.

Система может быть разработана для поддержки одного или нескольких стандартов типа «TIA/EIA-95-B Mobile Station-Base Station Compatibility Standard for Dual-Mode Wideband Spread Spectrum Cellular System» (стандарт IS-95); стандарта связи «Global System for Mobile» (GSM), основанного на TDMA; стандарта «Universal Mobile Telecommunications Service» (UMTS), который является третьим поколением беспроводных услуг, основанных на стандарте связи GSM; стандарта связи General Packet Radio System (GPRS), который является эволюционным шагом от GSM к UMTS; стандарта, предлагаемого консорциумом, называемым «3rd Generation Partnership Project» (3GPP), который воплощен в наборе документов, включая Документы No. 3G TS 25.211, 3G TS 25.212, 3G TS 25.213 и 3G TS 25.214, 3G TS 25.302 (W-CDMA стандарт); стандарта, предлагаемого консорциумом, называемым «3rd Generation Partnership Project 2» (3GPP2), который воплощен в «TR-45.5 Physical Layer Standard for cdma 2000 Spread Spectrum Systems» (IS-2000 стандарт). Каждый стандарт определяет обработку данных для беспроводной связи между элементом инфраструктуры, например базовой станцией, и конечным пользовательским устройством, например мобильным устройством.

Увеличение требований к беспроводной передачи данных и расширению услуг, доступных через технологию беспроводной связи, ведет к развитию определенных услуг передачи данных. В одном варианте осуществления система может быть сконфигурирована с возможностью поддержки услуг вещания (радиопередачи) мультимедиа (в дальнейшем «услуга радиопередачи»). Подобно телевизионному вещанию и/или радиовещанию, услуга радиопередачи может использоваться для беспроводной передачи потока мультимедийного содержания от поставщика содержания на пользовательские конечные устройства. Здесь поток содержания можно рассматривать как эквивалент телевизионному каналу или радиостанции. Примеры потоков мультимедийного содержания включают в себя аудио- и/или видеоданные, например кино, спортивные события, новости и другие различные программы и/или файлы. Как правило, поставщик услуги указывает доступность такой услуги радиопередачи пользователям. Пользователи, желающие использовать услугу радиопередачи, могут получить параметры, связанные с услугой радиопередачи, в служебных сообщениях, переданных элементами инфраструктуры. Когда пользователь желает получить некоторый поток содержания, пользовательское конечное устройство читает служебные сообщения и изучает соответствующие конфигурации. Пользовательское конечное устройство после этого настраивается на канал или частоту, содержащую поток содержания, и получает услугу радиопередачи.

Есть несколько возможных моделей подписки/дохода для услуги радиопередачи, включая свободный доступ, управляемый доступ и частично управляемый доступ. Для свободного доступа пользователями не требуется никакая подписка для получения услуги. Содержание передается по радио без кодирования так, что пользовательские конечные устройства заинтересованных пользователей могут получить и просмотреть содержание. Доход для поставщика услуги может быть создан через рекламные объявления, которые также могут быть переданы в канале радиопередачи. Например, могут быть переданы новые видеоклипы, за которые студии заплатят поставщику услуги.

В управляемом доступе пользователи обязаны подписываться, и они становятся авторизированными для получения услуги радиопередачи, внося плату. Этот управляемый доступ может быть достигнут с помощью шифрования передачи услуги радиопередачи или содержания криптографическими ключами доступа так, чтобы только подписанные пользователи могли расшифровать и просмотреть содержание. Здесь кодирование содержания радиопередачи может быть основано на симметричной или асимметричной криптосистеме. В симметричных криптосистемах одни и те же ключи используются для кодирования/расшифровки, а в асимметричных криптосистемах для кодирования/расшифровки используются различные ключи.

Шифрование является широко известным специалистам в данной области техники и не будет дополнительно описываться подробно. Гибридная схема доступа или частичный управляемый доступ обеспечивают услугу радиопередачи в качестве услуги на основе подписки, которая является зашифрованной, перемежаясь с незашифрованной передачей рекламы. Эти рекламные объявления могут быть предназначены для поощрения подписки на зашифрованную услугу радиопередачи.

Для управляемой или частично управляемой услуги радиопередачи существует проблема в защищенном предоставлении ключа доступа от поставщика содержания одному или нескольким получателям. Поэтому существует потребность в защищенном пути доставки ключа доступа на устройство конечного пользователя. Более подробно, доставка ключа доступа должна соответствовать существующим стандартам и соответствующим инфраструктурам, так же как и развивающимся стандартам и соответствующим инфраструктурам.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Варианты осуществления, раскрытые здесь, относятся к упомянутым выше заявленным потребностям, позволяющим осуществлять защищенную передачу ключа доступа на устройство конечного пользователя.

В одном варианте осуществления способ защищенной обработки в устройстве, которое надежно хранит секретный ключ, заключается в том, что принимают множество вызовов из сети, генерируют множество ключей шифрования на основании секретного ключа и множества вызовов и генерируют ключ доступа на основании множества ключей шифрования. Способ дополнительно может содержать этапы, на которых используют множество вызовов и секретный ключ для генерации множества ответов аутентификации, и посылают по меньшей мере один ответ аутентификации в сеть. Генерация ключа доступа может содержать этап, на котором генерируют ключ доступа радиопередачи, и при этом способ дополнительно содержит этапы, на которых принимают зашифрованное содержание радиопередачи и расшифровывают содержание радиопередачи на основании ключа доступа радиопередачи. Расшифровка содержания может включать в себя этапы, на которых генерируют временный ключ расшифровки на основании каждого вызова и ключа доступа радиопередачи и расшифровывают содержание радиопередачи, используя временный ключ расшифровки.

В другом варианте осуществления устройство для защищенной обработки в устройстве, имеющем средство для надежного хранения секретного ключа, содержащее средство для генерации множества ключей шифрования на основании множества вызовов, принятых из сети, и секретного ключа и средство для генерации ключа доступа на основании множества ключей шифрования.

В еще одном варианте осуществления раскрыт машиночитаемый носитель информации для использования в устройстве, которое надежно хранит секретный ключ и принимает множество вызовов из сети. Машиночитаемый носитель информации содержит коды для генерации множества ключей шифрования на основании множества вызовов и секретного ключа и коды для генерации ключа доступа на основании множества ключей шифрования.

В вышеупомянутых вариантах осуществления 128-битовый ключ аутентификации абонента может быть сохранен как секретный ключ в модуле идентификации абонента мобильного телефона с использованием стандарта глобальной системы мобильной связи. 128-битовый ключ аутентификации абонента может также быть сохранен как секретный ключ в универсальном модуле идентификации абонента мобильного телефона с использованием стандарта универсальной системы мобильной связи. Кроме того, могут быть сгенерированы 64-битовые ключи шифрования, и 128-битовый ключ доступа радиопередачи может быть сгенерирован с использованием двух ключей шифрования.

В дополнительном варианте осуществления устройство для использования в мобильном телефоне содержит смарт-карту (ICC), сконфигурированную с возможностью надежного хранения секретного ключа и генерации множества ключей шифрования на основании секретного ключа и множества вызовов, принятых из сети, и процессор, соединенный с ICC и сконфигурированный с возможностью генерации ключа доступа на основании множества ключей шифрования. ICC может быть модулем идентификации абонента (SIM) мобильного телефона, использующего стандарт глобальной системы мобильной связи. SIM может хранить 128-битовый ключ аутентификации абонента как секретный ключ и генерировать 64-битные ключи шифрования. ICC может также быть универсальным модулем идентификации абонента (USIM) мобильного телефона, использующего стандарт универсальной системы мобильный связи. USIM может хранить 128-битовый ключ аутентификации абонента как секретный ключ и генерировать 64-битные ключи шифрования в режиме, который является обратно совместимым с SIM. Процессор может генерировать 128-битный ключ доступа радиопередачи, используя два ключа шифрования.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Различные варианты осуществления будут подробно описаны со ссылкой на следующие чертежи, в которых подобные цифры ссылок относятся к подобным элементам, и на которых

фиг.1 является примером беспроводной сети связи, выполненной с возможностью поддержки услуги радиопередачи;

фиг.2 показывает упрощенную сеть для осуществления MBMS;

фиг.3 показывает терминал, выполненный с возможностью подписки на MBMS для получения содержания мультимедиа;

фиг.4 является упрощенным примером системы GSM;

фиг.5 является примером системы с сетью, которая выполняет аутентификацию, и терминалом для услуги радиопередачи, и

фиг.6 показывает способ для защищенной обработки в устройстве, которое надежно хранит секретный ключ.

ПОДРОБНОЕ ОПИСАНИЕ

В нижеследующем описании даются определенные подробности для того, чтобы обеспечить полное понимание вариантов осуществления. Однако специалисту в данной области техники будет понятно, что варианты осуществления можно реализовать на практике без этих определенных подробностей. Например, схемы могут быть показаны блок-схемами, чтобы не затенять варианты осуществления ненужными деталями. В других реализациях можно подробно показать хорошо известные схемы, структуры и способы, чтобы не затенять варианты осуществления.

Отметим также что варианты осуществления могут быть описаны как процесс, который изображен как блок-схема, диаграмма блок-схемы или структурная схема. Хотя блок-схема может описать операции как последовательный процесс, многие из операций могут быть выполнены параллельно или одновременно. Кроме того, порядок операций может быть перестроен. Процесс закончен, когда его операции закончены. Процесс может соответствовать способу, функции, процедуре, подпрограмме, программе и т.д. Когда процесс соответствует функции, ее завершение соответствует возвращению функции к функции запроса или главной функции.

Кроме того, как раскрыто здесь, носитель данных может представлять одно или несколько устройств для сохранения данных, включая постоянное запоминающее устройство (ROM), оперативную память (RAM), носители информации на магнитном диске, носители информации на оптическом диске, устройства флэш-памяти и/или другие машиночитаемые носители информации для того, чтобы сохранить информацию. Термин «машиночитаемый носитель информации» содержит, но не ограничен этим, переносные или фиксированные запоминающие устройства, оптические запоминающие устройства, беспроводные каналы и другие различные носители информации, способные к хранению, содержанию или переносу команд(ы) и/или данных.

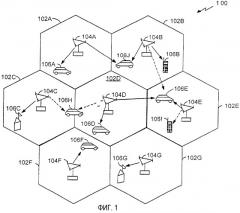

Фиг.1 показывает пример беспроводной сети 100 связи, выполненной с возможностью поддержки услуги радиопередачи. Сеть 100 может содержать одну или несколько систем связи, поддерживающих различные стандарты. Более подробно, сеть 100 включает в себя множество сервисных областей 102A-102G, каждая из которых обслуживается соответствующим элементом инфраструктуры 104A-104G соответственно. Элементы инфраструктуры 104A-104G связываются с пользовательскими конечными устройствами (в дальнейшем «терминал») 106A-106J, которые в пределах сервисных областей 102A-102G являются элементами инфраструктуры 104A-104G соответственно. В зависимости от типа системы связи элементы инфраструктуры 104A-104G могут содержать базовые станции, базовую приемопередающую станцию, шлюзы или другие устройства, которые связываются с терминалами 106A-106J. Терминалы 106A-106J могут быть, но не ограничены этим, мобильным (включая сотовую и персональную коммуникационную услугу) телефоном, проводным телефоном, беспроводной телефонной трубкой, персональным помощником (PDA), различными компьютерными устройствами (включая портативный и настольный компьютер) или другим приемопередатчиком данных. Как показано на фиг.1, терминалы 106A-106J могут быть карманными, мобильными, переносными, установленными в транспортном средстве (включая автомобили, грузовики, лодки, поезда и самолеты) или фиксированными.

В одном варианте осуществления сеть 100 поддерживает услугу вещания (радиопередачи), называемую услугой широковещания/многоадресного вещания мультимедиа (MBMS) или иногда называемую услугой широковещания/мультимедиа (BCMCS). Вообще MBMS является услугой передачи пакетных данных, основанной на интернет протоколе (IP). Поставщик услуги может указать доступность такой MBMS пользователям. Пользователи, желающие получить MBMS, могут получить услугу и исследовать график услуги радиопередачи через радиопередачи типа рекламных объявлений, системы обмена короткими сообщениями (SMS) и протокола мобильной интерактивной связи с Интернетом (WAP). Элементы инфраструктуры передают связанные с MBMS параметры в служебных сообщениях. Когда пользователь желает получить сеанс радиопередачи, терминал 106 читает служебные сообщения и изучает соответствующие конфигурации. Терминал 106 тогда настраивается на частоту, содержащую канал MBMS, и получает содержание услуги радиопередачи.

Фиг.2 показывает упрощенную сеть 200 для осуществления MBMS. В сети 200 видео- и/или аудиоинформация обеспечивается в сеть услуг передачи пакетированных данных (PDSN) 230 с помощью источника 210 содержания (CS). Видео- и аудиоинформация может быть из переданных по телевидению программ или радиопередач. Информация обеспечена как пакетные данные, например, в пакетах IP. PDSN 220 обрабатывает пакеты IP для распределения в пределах сети доступа (AN). Как проиллюстрировано, AN определена как часть сети 200, включающая элемент 240 инфраструктуры, осуществляющий связь с множеством терминалов (мобильных станций (МС)) 250.

Для MBMS CS 210 обеспечивает незашифрованное содержание. Элемент 240 инфраструктуры получает поток информации от PDSN 230 и обеспечивает информацию для определяемого канала на терминалы абонента в пределах сети 200. Чтобы управлять доступом, содержание от CS 210 зашифровано схемой шифрования содержания (не показанной здесь) с использованием ключа шифрования перед передачей в PDSN 220. В то время как схема шифрования содержания может быть осуществлена вместе или отдельно от CS 210, схема шифрования содержания и CS 210 в дальнейшем упоминаются как поставщик содержания. Подписанные пользователи обеспечиваются ключом расшифровки так, чтобы пакеты IP могли быть расшифрованы.

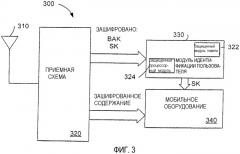

Более подробно, фиг.3 показывает терминал 300, выполненный с возможностью подписки на MBMS, чтобы получить содержание мультимедиа. Терминал 300 включает в себя антенну 310, соединенную с приемной схемой 320. Терминал 300 принимает передачи от поставщика содержания (не показанного здесь) через элемент инфраструктуры (не показанный здесь). Терминал 300 включает в себя мобильное оборудование (МО, МЕ) 340 и универсальную смарт-карту 330 (UICC), соединенные с приемной схемой 320. Необходимо отметить, что в некоторых терминалах UICC 330 и ME 340 могут быть осуществлены вместе в одном защищенном процессорном модуле. Также, хотя вариант осуществления будет описан с использованием UICC, другие интегральные схемы и/или защищенные процессорные модули, типа модуля идентификации пользователя (UIM), модуля идентификации абонента (SIM) или универсального SIM, могут быть осуществлены в терминале.

Вообще UICC 330 применяет процедуры проверки для защиты MBMS передачи и обеспечивает различные ключи для ME 340. ME 340 выполняет существенную обработку, включая, но не ограничиваясь этим, расшифровку потоков содержания MBMS, используя ключи, предоставленные UICC 330. UICC 330 доверяется надежное хранение и обработка секретной информации (например, ключей шифрования), которая должна оставаться секретной в течение долгого времени. Поскольку UICC 330 является защищенным модулем, секреты, сохраненные там, не обязательно требуют от системы частого изменения секретной информации. UICC 330 может включать в себя процессорный модуль, упомянутый как защищенный UICC процессорный модуль 332 (SUPU) и защищенный модуль памяти, упомянутый как защищенный UICC модуль 334 памяти (SUMU). В пределах UICC 330 SUMU 334 сохраняет, до известной степени, секретную информацию, которая препятствует несанкционированному доступу к информации. Если секретная информация получена от UICC 330, доступ будет требовать значительно большего количества ресурсов. Также в пределах UICC 330 SUPU 332 выполняет вычисления на значениях, которые могут быть внешними и/или внутренними к UICC 330. Результаты вычисления могут быть сохранены в SUMU 334 или переданы в ME 340.

В одном варианте осуществления UICC 330 является постоянным модулем или интегрированным в терминале 300. Обратите внимание, что UICC 330 может также включить незащищенную память и обработку (не показанную здесь) для сохранения информации, включая номера телефона, информацию адреса электронной почты, веб-страницы или адресную информацию URL и/или функцию расписания и т.д. Альтернативные варианты осуществления могут обеспечить сменную и/или перепрограммируемую UICC. Как правило, SUPU 332 не имеет достаточной мощности обработки для функций вне процедур защиты и ключа, так чтобы обеспечить возможность кодирования содержания радиопередачи MBMS. Однако альтернативные варианты осуществления могут осуществить UICC, имеющую большую мощность обработки.

Поскольку UICC 330 является защищенным модулем, к данным в ME 340 может обратиться не абонент, и это говорит о незащищенности. Любая информация, переданная в ME 340 или обработанная ME 340, остается надежно секретной только короткое время. Поэтому желательно, чтобы любая секретная информация, например ключ(и), совместно используемая с ME 340, была часто изменяемой.

Более подробно, содержание MBMS шифруется с использованием уникальных и часто меняющихся временных ключей шифрования, называемых краткосрочными ключами (SK). Чтобы расшифровывать содержание радиопередачи в конкретное время, ME 340 должно знать текущий SK. SK используется, чтобы расшифровать содержание радиопередачи для короткого времени так, что SK предположительно может иметь некоторое количество внутреннего денежного значения для пользователя. Например, это внутреннее денежное значение может быть частью затрат на регистрацию. Здесь различные типы содержания могут иметь различное внутреннее денежное значение. Предположение, что стоимость не абонента, получающего SK от ME 340 абонента, превышает внутреннее денежное значение SK, стоимость получения SK неправомерно превышает вознаграждение и не имеет никакой выгоды. Следовательно, нет никакой потребности защищать SK в ME 340. Однако, если радиопередача имеет встроенное значение больше, чем стоимость незаконного получения этого секретного ключа, не абоненту есть выгода в получении такого ключа от ME 340. Следовательно, идеально ME 340 не будет хранить секреты на протяжении срока службы дольше, чем продолжительность существования SK.

Кроме того, каналы, используемые поставщиком содержания (не показанным здесь) для передачи данных, являются незащищенными. Поэтому SK не передаются по воздуху. Он получается или посредством UICC 330 или ME 340 от ключа доступа, называемого ключом доступа радиопередачи (BAK) и информацией SK (SKI), передаваемой по радио наряду с зашифрованным содержанием. BAK может использоваться некоторое время, например один день, одну неделю или месяц, и модифицироваться. В пределах каждого периода для обновления BAK обеспечивается более короткий интервал, в течение которого SK изменяется. Поставщик содержания может использовать криптографическую функцию, чтобы определить два значения SK и SKI так, что SK может быть определен от BAK и SKI. В одном варианте осуществления SKI может содержать SK, который зашифрован, используя BAK как ключ. Альтернативно, SK может быть результатом применения криптографической хэш-функции к конкатенации SKI и BAK. Здесь SKI может быть некоторым случайным значением.

Чтобы получить доступ к MBMS, пользователь регистрируется и подписывается на услугу. В одном варианте осуществления процесса регистрации поставщик 330 содержания и UICC договариваются о регистрационном ключе или корневом ключе (RK), который служит ассоциацией защиты между пользователем и поставщиком содержания. Регистрация может произойти, когда пользователь подписался на канал радиопередачи, предлагаемый поставщиком содержания, или может произойти до подписки. Единственный поставщик содержания может предложить множество каналов радиопередачи. Поставщик содержания может выбрать ассоциацию пользователей с тем же самым RK для всех каналов или требовать, чтобы пользователи регистрировались для каждого канала и ассоциировать того же самого пользователя с различными RK на различных каналах. Множественные поставщики содержания могут выбрать использование тех же самых ключей регистрации или требовать, чтобы пользователь регистрировал и получил различные RK.

Если возможно, RK после этого сохраняется как секретная информация в UICC 330. RK уникален для данной UICC, т.е. каждому пользователю назначен различный RK. Однако если пользователь имеет множество UICC, то эти UICC могут быть сконфигурированы для совместного использования одного и того же RK в зависимости от политики поставщика содержания. Поставщик содержания может тогда послать UICC 330 дополнительную секретную информацию, например BAK, зашифрованный с помощью RK. UICC 330 способна восстановить значение оригинального BAK из зашифрованного BAK, используя RK. Поскольку ME 340 не является секретным модулем, UICC 330 не обеспечивает BAK для ME 340.

Поставщик содержания также передает по радио SKI, которая объединена с BAK в UICC 330, чтобы получить SK. UICC 330 тогда передает SK в ME 340 и ME 340 использует SK для расшифровки зашифрованной радиопередачи, принятой от поставщика содержания. Этим способом поставщик содержания может эффективно распределить новые значения SK подписанным пользователям.

Как описано, управляемый доступ может быть достигнут инициализацией согласованного RK в SUMU 334 из UICC 330. Однако в существующей инфраструктуре некоторых систем соответствующее значение RK не может сохраняться в защищенном модуле типа UICC 330 из-за стоимости и/или неудобства замены существующих UICC, SIM, UIM или других карт интегральных схем.

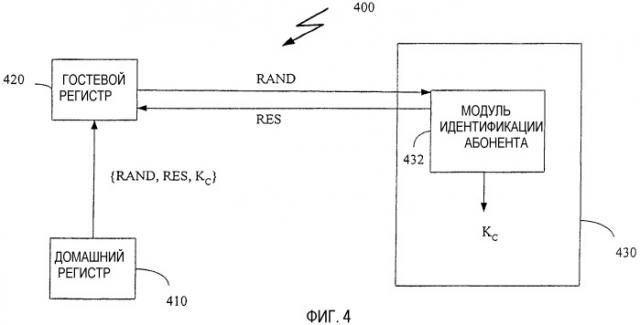

Например, в системах GSM модуль идентификации абонента (SIM) является защищенным модулем и содержит идентифицирующие данные абонента о пользователе, которые могут использоваться для получения доступа к сети. Для целей объяснения фиг.4 показывает упрощенный пример системы GSM 400 для подтверждения подлинности абонента, чтобы позволить доступ к сети. Система 400 включает регистр 410 исходного местоположения (домашний регистр) (HLR), регистр 420 местоположения посетителя (гостевой регистр) (VLR) и терминал, такой как мобильное устройство 430. Обратите внимание, что система 400 содержит дополнительные элементы, но системы GSM известны специалистам в данной области техники и не будут описаны подробно.

HLR 410 является базой данных абонента для мобильной системы. HLR 410 поддерживается домашней несущей частотой терминала и содержит важную пользовательскую информацию для составления счетов и для аутентификации в сети. VLR 420 также является базой данных и содержит временную пользовательскую информацию, например текущее местоположение терминала, управляя запросами от абонентов, которые находятся вне области, охваченной их домашней системой. Когда пользователь инициирует вызов и терминал пользователя является своим в домашней области, VLR 420 связывается с HLR 410 для получения информации, требуемой для обработки запроса, включая информацию, требуемую для подтверждения подлинности абонента.

Терминал 430 включает в себя модуль 432 SIM, который защищенно содержит ключ аутентификации абонента (K), используемый для аутентификации абонента. Здесь протокол аутентификации установления вызова связи, известный как аутентифицирующее ключевое соглашение (AKA), обычно используется для аутентификации GSM. В AKA сеть посылает сообщение вызова терминалу абонента, который отвечает значением, полученным с использованием односторонней хэш-функции. Здесь сообщение вызова может быть случайным значением. Сеть проверяет ответ, сравнивая его со своим собственным ожидаемым значением хэш-функции. Если значения совпадают, аутентификация признается. При генерации этого ответа также генерируется ключ, который может использоваться для обеспечения последующей связи.

Более подробно, в системе GSM VLR 420 требует параметры аутентификации запросов от HLR 410. HLR 410 посылает VLR 128-битное случайное число RAND, подписанный ответ (RES) и ключ шифрования (Kc). RES и Kc сгенерированы из ключа K аутентификации абонента и RAND посредством использования различных алгоритмов. Используя этот триплет аутентификации (RAND, RES, Kc), сообщение вызова выдается с помощью посылки случайного числа RAND на терминал 430. Полученный RAND передается SIM 432, который генерирует RES и Kc с использованием RAND и K. Сгенерированный RES возвращается к VLR 420, который проверяет, что два значения RES совпадают. Если они совпадают, абонент аутентифицирован и терминал и сеть начинают шифровать/расшифровывать, используя Kc.

Поскольку SIM GSM надежно содержит ключ аутентификации абонента (K), используемый для аутентификации абонента, это не позволяет инициализацию дополнительного ключа типа RK. А именно, существующие SIM GSM не могут быть изменены. Поэтому один способ поставлять BAK для услуги радиопередачи может состоять в том, чтобы использовать Kc, а не RK для зашифровывания BAK. Поставщик содержания должен послать сообщение, содержащее RAND и BAK, зашифрованный с Kc. Терминал получает сообщение и передает RAND SIM, как если это была бы нормальная аутентификация GSM. Соответственно, RES и Kc сгенерированы SIM, использующим RAND и K. Здесь RES, сгенерированный SIM, может быть отклонен. Это защищает против нападавшего, который мог бы послать тот же самый RAND и записать возвращенный RES для несанкционированного доступа. Kc может использоваться для расшифровки зашифрованного BAK.

Однако Kc обычно является 64-битным ключом, в то время как некоторые услуги радиопередачи, например MBMS, разработаны для защиты на 128 битов. Поэтому необходимо использовать ключ длиннее чем 64 бита, чтобы зашифровать BAK. В результате для кодирования BAK используется множество триплетов.

Фиг.5 показывает пример системы 500 с сетью 510, которая выполняет аутентификацию, и терминал 520 для услуги радиопередачи. Сеть 510 включает в себя одного или нескольких поставщиков содержания и другие элементы инфраструктуры, необходимые для услуги радиопередачи. Терминал 520 включает в себя ICC 522, соединенную с процессором 524. В системе GSM сеть 510 может включать в себя VLR и HLR и ICC 522 должен быть модулем SIM, как описано на фиг.4. Вообще, сеть 510 посылает сообщения вызова для выполнения аутентификации. Сообщения вызова используются терминалом 520, чтобы генерировать BAK для управляемого доступа. А именно, ICC 522 из терминала 510 надежно хранит секретный ключ, используемый при генерации BAK. Операции системы 500 будут объяснены со ссылкой на фиг.6 ниже.

Фиг.6 показывает способ 600 для защищенной обработки в устройстве типа терминала 620, который надежно хранит секретный ключ, например ключ аутентификации абонента, в защищенном модуле, например ICC 622. В способе 600 устройство принимает множество вызовов от сети (610). Множество вызовов может быть в одном сообщении или множестве сообщений. Множество ключей шифрования генерируется на основании секретного ключа и множества вызовов (620). Ключ доступа после этого генерируется на основании множества ключей шифрования (630). В системе 500, например, ICC 522 сконфигурирована для генерации ключей шифрования, поскольку секретный ключ должен сохраняться в пределах ICC 522. Процессор 524 сконфигурирован для генерации ключа доступа на основании ключей шифрования.

Ключ доступа сгенерирован с использованием множества ключей шифрования, поскольку ключ доступа обычно более длинный, чем ключ шифрования. Например, в GSM для MBMS ключ шифрования является 64-битным, в то время как ключ доступа является 128 битным. В таком случае ключ доступа может быть сгенерирован с использованием двух ключей шифрования. Любой известный способ может использоваться для генерации ключа доступа из множества ключей шифрования. В одном варианте осуществления ключ доступа генерируется, связывая множество ключей шифрования. В альтернативном варианте осуществления ключ доступа генерируется, используя хэш-функцию на множестве ключей шифрования. Хэш-функция может включить SHA-1 для смешивания множества ключей шифрования.

Для аутентификации способ 600 может дополнительно содержать использование множества сообщений вызова и секретного ключа для генерации множества ответов аутентификации, как описано со ссылкой на фиг.4. После того как, по меньшей мере, один из ответов аутентификации возвращен в сеть, используя передатчик (не показанный здесь), осуществленный в терминале 520, и любые ответы аутентификации, не посланные сетью, могут быть отклонены.

Поэтому после генерации ключа доступа способ 600 может дополнительно содержать получение зашифрованного содержания радиопередачи и расшифровки содержания радиопередачи на основании ключа доступа. Например, в MBMS ключ доступа был бы BAK, и для генерации SK будет использоваться SKI. В таком случае способ 600 может дополнительно содержать генерацию временного ключа кодирования/расшифровки типа SK на основании каждого сообщения вызова и потока BAK. Поток SK может тогда использоваться для расшифровки и просмотра/обработки зашифрованного содержания.

Соответственно, описанные варианты осуществления позволяют защищенную инициализацию ключа доступа для услуги радиопередачи. Здесь необходимо отметить, что, хотя варианты осуществления были описаны со ссылкой на MBMS, возможности изобретения относятся к другим услугам радиопередачи, кроме MBMS, и к различным системам, требующим управляемого доступа. Точно так же ключ доступа может быть короче или длиннее чем 128 битов. Кроме того, варианты осуществления могут относиться к другим системам, кроме системы GSM. Например, системы UMTS имеют USIM, который походит на SIM GSM и имеет режим обратной совместимости, позволяющий ему действовать, как SIM GSM.

Кроме того, варианты осуществления могут быть осуществлены аппаратными средствами, программным обеспечением, встроенным программным обеспечением, микропрограммными средствами, микропрограммой или любой их комбинацией. При осуществлении в программном обеспечении, встроенном программном обеспечении, микропрограммных средствах или микропрограмме код программы или части кода для выполнения необходимых задач могут быть сохранены на машиночитаемом носителе информации (не показанном здесь). Процессор может выполнять необходимые задачи. Часть кода может представлять собой процедуру, функцию, подпрограмму, программу, подпрограмму, программу, модуль, пакет программ, класс или любую комбинацию команд, структур данных или инструкций программы. Часть кода может быть соединена с другой частью кода или аппаратной схемой, передавая и/или получая информацию, данные, аргументы, параметры или содержание памяти. Информация, аргументы, параметры, данные и т.д. могут быть переданы, отправлены или пересланы через любое подходящее средство, включая совместное использование памяти, передачу сообщений, передачу маркера, сетевую передачу и т.д. Также машиночитаемый носитель информации может быть осуществлен в изделии, изготовленном для использования в компьютерной системе, и может воплотить в себе машиночитаемые средства кода.

Наконец, необходимо отметить, что предшествующие варианты осуществления являются просто примерами и не должны рассматриваться как ограничение изобретения. Описание вариантов осуществления предназначено для того, чтобы быть иллюстративным, а не ограничивать возможности приложенной формулы изобретения. Также существующая доктрина может быть с готовностью применена к другим типам устройств и многих альтернатив, модификаций и разновидностей, которые будут очевидны специалистам в данной области техники.

1. Способ защищенной обработки в терминале пользователя, который надежно хранит секретный ключ, заключающийся в том, чтопринимают множество случайных вызовов из сети;генерируют множество ключей шифрования на основании секретного ключа и множества случайных вызовов; игенерируют ключ доступа на основании множества ключей шифрования.

2. Способ по п.1, в котором дополнительно используют множество случайных вызовов и секретный ключ для генерации множества ответов аутентификации; ипосылают по меньшей мере один ответ аутентификации в сеть.

3. Способ по п.2, в котором дополнительноотклоняют любые ответы аутентификации, не посланные в сеть.

4. Способ по любому из пп.1-3, в котором прием множества случайных вызовов содержит этап, на котором принимают множество случайных значений.

5. Способ по любому из пп.1-3, в котором ключ доступа более длинный, чем ключ шифрования.

6. Способ по п.5, в котором генерация ключа доступа содержит этап, на которомсвязывают множество ключей шифрования.

7. Способ по п.5, в котором генерация ключа доступа содержит этап, на которомиспользуют хеш-функцию на множестве ключей шифрования.

8. Способ по п.7, в котором хеш-функция содержит SHA-1 для смешивания множества ключей шифрования.

9. Способ по любому из пп.1-8, в котором сохранение секретного ключа содержит этап, на которомсохраняют 128-битный ключ аутентификации абонента как секретный ключ в модуле идентификации абонента мобильного телефона, используя стандарт глобальной системы мобильной связи.

10. Способ по п.9, в котором генерация множества ключей шифрования содержит этап, на котором генерируют 64-битные ключи шифрования; ипри этом генерация ключа доступа содержит этап, на котором генерируют 128-битный ключ доступа радиопередачи, используя два ключа шифрования.

11. Способ по любому из пп.1-8, в котором сохранение секретного ключа содержит этап, на которомсохраняют 128-битный ключ аутентификации абонента как секретный ключ в универсальном модуле идентификации абонента мобильного телефона, используя стандарт универсальной системы мобильной связи.

12. Способ по п.11, в котором генерация множества ключей шифрования содержит этап, на котором генерируют 64-битные ключи шифрования; ипри этом генерация ключа доступа содержит этап, на котором генерируют 128-битный ключ доступа радиопередачи, используя два ключа шифрования.

13. Способ по любому из пп.1-8, в котором генерация ключа доступа содержит этап, на котором генерируют ключ доступа радиопередачи; и при этом дополнительнопринимают зашифрованное содержание радиопередачи; ирасшифровывают содержание радиопередачи на основании ключа доступа радиопередачи.

14. Способ по п.13, в котором расшифровка содержания содержит этапы, на которыхгенерируют временный ключ расшифровки на основании каждого случайного вызова и ключа доступа радиопередачи; ирасшифровывают содержание радиопередачи, используя временный ключ расшифровки.

15. Устройство инициализации ключа доступа в мобильном телефоне, содержащеесмарт-карту (ICC), сконфигурированную с возможностью надежного хранения секретного ключа и генерирования множества ключей шифрован