Управление цифровыми правами с использованием методик доверительной обработки

Иллюстрации

Показать всеИзобретение относится к области управления цифровыми правами (DRM) в сетях беспроводной связи. Технический результат заключается в повышении безопасности данных. Сущность изобретения заключается в том, что используют методики TCG для проверки целостности или достоверности платформы и программного обеспечения DRM, как с модификациями, так и без модификаций в протоколе получения объектов прав (ROAP) DRM и спецификациях формата контента DRM. В другом варианте осуществления используют методики TCG для усиления целостности сообщений ROAP, составляющей информации и обработки без изменения существующего протокола ROAP. В третьем варианте осуществления используют методики TCG для усиления целостности сообщений ROAP, информации и обработки с некоторыми изменениями в существующем протоколе ROAP. 2 н. и 21 з.п. ф-лы, 13 ил., 19 табл.

Реферат

ОБЛАСТЬ ТЕХНИКИ

Настоящее изобретение в целом относится к способам управления цифровыми правами (DRM) в сетях беспроводной связи. Конкретнее, настоящее изобретение предоставляет способы для улучшения безопасности, целостности и достоверности в системах, работающих в соответствии со спецификациями DRM Открытого альянса мобильной связи (OMA).

УРОВЕНЬ ТЕХНИКИ

DRM OMA является системой DRM, заданной альянсом OMA, консорциумом производителей мобильных телефонов и устройств и поставщиков мобильных услуг. Схема реализуется на многих мобильных телефонах и предназначена для использования поставщиками мобильного контента, чтобы добавлять DRM в свои продукты и услуги. Выпущено две версии DRM OMA: DRM 1.0 OMA и DRM 2.0 OMA.

DRM 1.0 OMA предназначена для схем для базового управления цифровыми правами для объектов контента. По существу, она не обеспечивает сильной защиты либо для объектов контента, либо для объектов прав. DRM 1.0 OMA устанавливает три способа доставки: Forward Lock (Запрет пересылки, который предотвращает пересылку пользователями контента пользователям или устройствам), Combined Delivery (Комбинированная доставка, объединенные объект прав и медиа-объект) и Separate Delivery (Раздельная доставка, отдельные объект прав и медиа-объект). DRM 1.0 OMA была спроектирована для обработки небольших медиа-объектов, таких как мелодии звонков (рингтоны) или фоновые изображения ("обои") для телефонов.

DRM 2.0 OMA улучшает и расширяет механизм доставки DRM 1.0 OMA. Устройство, совместимое с DRM 2.0 OMA, обладает индивидуальным сертификатом на основе инфраструктуры открытых ключей (PKI) DRM, то есть у каждого устройства есть открытый ключ, соответствующий личному ключу, и сертификат, подтверждающий данный факт. Каждый объект прав (RO) защищается как для конфиденциальности (с помощью шифрования), так и для целостности (с помощью цифровых подписей). Использование PKI, шифрования, и проверки целостности усиливает безопасность системы DRM 2.0 OMA по сравнению с безопасностью системы DRM 1.0 OMA.

DRM 2.0 OMA также определяет множество протоколов, которые вместе называются Протоколом получения объектов прав (ROAP), который содержит различные подпротоколы, относящиеся к взаимной аутентификации и регистрации между устройством и эмитентом прав (RI), запросу RO, ответу на доставку RO или отказу доставить RO, и присоединению и выходу устройства из доменов. Нижеследующие являются некоторыми из основных объектов, определенных в DRM OMA:

Действующий субъект - внешний объект, который выполняет сценарии использования.

Резервирование/удаленное хранение - пересылка RO и объектов контента (CO) в другое место с намерением передачи их обратно на исходное устройство.

Комбинированная доставка - способ DRM 1.0 OMA для доставки защищенного контента и RO. RO и защищенный контент доставляются вместе в одном объекте, сообщении DRM.

Конфиденциальность - свойство, что информация не станет доступной или раскрытой неуполномоченным людям, сущностям или процессам.

Составной объект - CO, содержащий один или более медиа-объектов посредством включения.

Связанное устройство - устройство, которое способно непосредственно соединяться с RI, используя подходящий протокол по подходящему глобальному интерфейсу транспортного/сетевого уровня.

Контент - один или более медиа-объектов.

Эмитент контента (CI) - объект, делающий контент доступным агенту DRM.

Поставщик контента - объект, который является либо CI или RI.

Устройство - пользовательское оборудование с агентом DRM. Оно может быть либо связанным устройством, либо несвязанным устройством, однако это различие контекстное и переменное по своей природе, поскольку связанное устройство может стать несвязанным устройством, когда оно теряет свою возможность непосредственного соединяться с RI.

Аннулирование устройства - процесс RI, указывающий, что устройство уже не является надежным, чтобы получать RO.

RO устройства - RO, выделенный для конкретного устройства посредством открытого ключа устройства.

Домен - множество устройств, которые имеют возможность совместно использовать RO домена. Устройства в домене совместно используют ключ домена. Домен определяется и управляется с помощью RI.

Идентификатор домена - уникальный строковый идентификатор ключа домена.

Ключ домена - ключ 128-разрядного симметричного шифра.

Агент DRM - объект в устройстве, который управляет разрешениями для медиа-объектов на этом устройстве.

Контент DRM - медиа-объекты, которые используются согласно набору разрешений в RO.

Время DRM - защищенный, не изменяемый пользователем источник времени. Время DRM находится в формате времени UTC (всеобщее скоординированное время).

Целостность - свойство, которое указывает, что данные не изменены или разрушены несанкционированным способом.

Присоединение к домену - процесс, в котором RI включает устройства в домен.

Выход (отсоединение) из домена - процесс, в котором RI исключает неаннулированное устройство из домена.

Медиа-объект - цифровое произведение или составной объект.

Поставщик сетевых услуг - объект, предоставляющий возможность сетевого подключения для мобильного устройства.

Разрешение - фактические использования или действия, разрешенные RI над контентом DRM.

Воспроизвести - создать кратковременное, воспринимаемое представление ресурса.

Защищенный контент - медиа-объекты, которые используются согласно набору разрешений в RO.

Восстановление - перемещение защищенного контента и/или RO из внешнего расположения обратно в устройство, из которого они быть резервированы.

Аннулирование - процесс объявления устройства или сертификата RI как недействительного.

Эмитент прав (RI) - объект, который выпускает (эмитирует) RO для совместимых с DRM OMA устройств.

Контекст RI - информация, которая была согласована с данным RI во время 4-проходного Протокола регистрации, например идентификатор (ID) RI, цепочка сертификатов RI, версия, алгоритмы и другая информация. Контекст RI необходим для устройства, чтобы успешно принимать участие во всех протоколах из набора ROAP, за исключением Протокола регистрации.

Объект прав (RO) - совокупность разрешений и других атрибутов, которые привязаны к защищенному контенту.

Протокол получения объектов прав (ROAP) - протокол, который дает возможность устройствам запрашивать и получать RO от RI.

Триггер ROAP - документ на расширяемом языке разметки (XML), включающий в себя URL, который при его приеме устройством запускает ROAP.

Права без сохранения состояния - RO, для которых устройству не нужно сохранять информацию о состоянии.

Права с сохранением состояния - RO, для которых устройство должно явно сохранять информацию о состоянии, так что ограничения и разрешения, выраженные в RO, могут правильно приводиться в исполнение. RO, содержащий любое из следующих ограничений или разрешений, расценивается как Права с сохранением состояния: <interval>, <count>, <timed-count>, <datetime>, <accumulated> или <export>.

Супердистрибуция - механизм, который (1) позволяет пользователю распространять защищенный контент другим устройствам через потенциально небезопасные каналы и (2) дает пользователю этого устройства возможность получать RO для защищенного контента, распространяемого посредством супердистрибуции.

Несвязанное устройство - устройство, которое способно соединяться с RI через связанное устройство, используя подходящий протокол, по технологии локального установления связи, например OBEX по IrDA (обмен объектами по ИК-связи), Bluetooth или универсальная последовательная шина (USB). Несвязанное устройство может поддерживать время DRM.

Пользователь - пользователь устройства. Пользователь не обязательно владеет устройством.

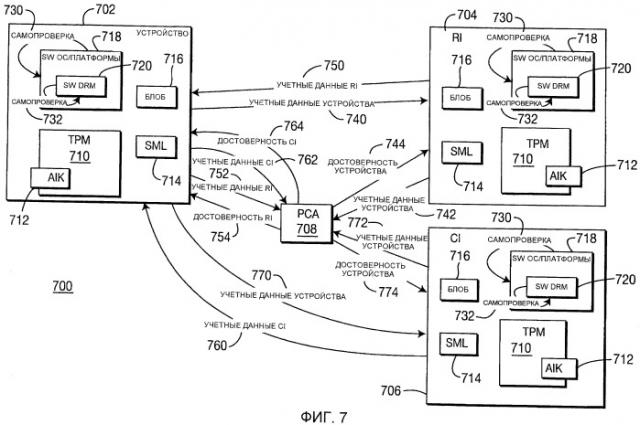

Фиг.1 является общим представлением о существующий функциональной архитектуре 100 DRM 2.0 OMA. Архитектура 100 состоит из системы 102 DRM, поставщика 104 контента и пользователя 106. Система 102 DRM включает в себя CI 110, RI 112, агентов 114 DRM, сетевое хранилище 116 и съемный носитель 118. CI 110 распространяет защищенный контент 122, а RI 112 распространяет RO 124. Агенты 114 DRM перераспределяют защищенный контент 122.

CI 110 является объектом, который доставляет контент 122 DRM. DRM OMA определяет формата контента 122 DRM, который должен быть доставлен агентам 114 DRM, и способ, которым контент 122 DRM может быть перемещен от CI 110 к агенту 114 DRM, используя разные транспортные механизмы. CI 110 может сам выполнять фактическую упаковку контента 122 DRM или он может получать заранее упакованный контент из некоторого другого источника.

RI 112 является объектом, который назначает разрешения и ограничения контенту 122 DRM и формирует RO 124. RO 124 является XML-документом, выражающим разрешения и ограничения, ассоциированные с контентом 122 DRM. RO 124 управляют тем, как контент 122 DRM может использоваться; контент 122 DRM не может использоваться без ассоциированного RO 124 и может только использоваться, как задано его ассоциированным RO (несколькими RO). Контент DRM мог бы ассоциироваться с более чем одним RO, если, например, RO имеет время прекращения действия (например, 10 дней), после времени прекращения действия нужен был бы новый RO, чтобы получить доступ к контенту. Агент 114 DRM является логическим объектом, который является ответственным за управление соблюдением "места использования" контента 122 DRM. Агент 114 DRM реализует доверяемый компонент устройства, и он несет ответственность за соблюдение разрешений и ограничений для контента 122 DRM на устройстве, управление доступом к контенту DRM на устройстве (к которому можно обращаться только через агент 114 DRM), и так далее.

Контент 122 DRM упаковывается для его защиты от несанкционированного доступа до его доставки. CI 110 доставляет контент 122 DRM, и RI 112 формирует RO 124. В системе 102 CI 110 и RI 112 реализуют логические роли, а не физические сущности. Например, в одном применении владельцы контента могут заранее упаковать контент DRM, который затем распространяется с помощью распространителей контента, действующих в качестве как CI, так и RI.

RO 124 управляет тем, как может использоваться контент 122 DRM. Контент 122 DRM не может использоваться без ассоциированного RO 124 и может использоваться только согласно разрешениям и ограничениям, заданным в RO 124. DRM OMA устанавливает логическое разделение контента DRM от RO. Контент DRM и RO могут запрашивать отдельно или вместе и они могут доставляться отдельно или одновременно. Когда они доставляются одновременно, они, как правило, предоставляются посредством CI 110, со встроенными RO и контентом в формате контента DRM (DCF).

RO 124 криптографически привязан к конкретному агенту 114 DRM с помощью набора ключей, так что к нему может обращаться только этот конкретный агент 114 DRM. К контенту 122 DRM можно обращаться только с действительным RO 124, поэтому контент 122 может свободно распространяться или распространяться посредством супердистрибуции.

DRM 2.0 OMA позволяет привязывать один RO к группе агентов DRM. Такая группа называется доменом. Контент DRM и RO, выделенные домену, могут совместно использоваться автономно всеми агентами DRM, принадлежащими этому домену. Например, пользователь может приобрести контент DRM для использования как на ее телефоне, так и на ее PDA.

Спецификации DRM OMA определяют формат и механизм защиты для контента DRM (или DCF), формат (язык выражения прав (REL)) и механизм защиты для RO и модель безопасности для управления ключами шифрования. Спецификации DRM OMA также определяют, как контент DRM и RO могут передаваться устройствам, используя ряд транспортных механизмов, включающих извлечение (HTTP pull, загрузка OMA), доставку (WAP push, MMS) и потоковую передачу. Однако спецификации DRM OMA не затрагивают никакого взаимодействия между сетевыми сущностями, например между CI 110 и RI 112.

Нижеследующее является неисчерпывающим списком случаев использования, охватываемых спецификациями DRM 2.0 OMA.

1. Базовая модель извлечения

Пользователь выбирает контент для загрузки с помощью просмотра веб-сайта и подтверждает условия приобретения. CI 110 идентифицирует и защищает контент 122, то есть упаковывает его. Контент 122 шифруется с использованием ключа шифрования контента (CEK). Возможности устройства могут распознаваться с использованием объявленной поддержки MIME-типа и т.д. RI 112 формирует RO 124 для контента 122 и целевого агента 114 DRM. RO 124 включает в себя разрешения для транзакции контента и CEK. Наконец, RO 124 криптографически защищается с помощью шифрования (используя ключ шифрования RO, или REK) и цифровых подписей и привязывается только к целевому агенту 114 DRM. Контент 122 DRM и защищенный RO 124 затем доставляются агенту 114 DRM.

2. Доставка контента DRM

Альтернативной моделью распространения является доставка контента непосредственно на устройство, используя службу передачи мультимедийных сообщений (MMS), WAP Push или аналогичный способ, без предшествующего процесса обнаружения. Существуют две вариации этого сценария использования.

2A. Доставка контента

CI 110 и/или RI 112 могут обладать некоторыми предварительными знаниями о пользователе и конкретном агенте 114 DRM, так что контент 122 и RO 124 могут быть отформатированы и упакованы для доставки.

2B. Извлечение, начатое доставкой

В этом случае, CI 110 и/или RI 112 может не иметь никаких предварительных знаний о пользователе или его агенте 114 DRM, но могут все еще иметь намерение доставить контент, например, позволить пользователю предварительно ознакомиться с контентом 122, чтобы привлечь его к приобретению контента. Вместо доставки контента DRM 122 непосредственно пользователю может быть отправлена ссылка на контент или ссылка на предварительный просмотр контента. Следование по ссылке приведет пользователя к конкретному расположению и затем процедура продолжается, как в базовой модели извлечения.

3. Потоковая передача контента DRM

Случаи использования как базового извлечения, так и доставки предполагают, что контент упаковывается и доставляется целиком. В качестве альтернативы, контент может быть пакетизирован и доставлен в качестве потока. В этом случае, сам поток является защищенным (зашифрованным). Точный формат шифрования не включен в область DRM OMA и может быть выбран из существующих стандартов шифрования. Потоки могут защищаться с помощью схем шифрования, которые отличны от схем шифрования, заданных OMA для загрузки, чтобы реагировать на вероятные потери пакетов и т.д. После того, как поток зашифрован, доступом к потоку, тем не менее, можно управлять посредством той же процедуры, которая описана ранее для дискретного контента. Формируется RO, ключ шифрования потока помещается в RO, почти как CEK, и RO затем криптографически привязывается к агенту DRM.

4. Домены

Домены являются необязательной особенностью и могут не поддерживаться всеми RI. Домены расширяют базовую модель DRM 2.0 OMA, где RO и CEK привязываются к конкретному агенту 114 DRM, и позволяют RI 112 привязывать права и СЕК к группе агентов DRM вместо всего лишь одного агента DRM. Пользователи могут тогда совместно использовать контент 122 DRM автономно среди всех агентов DRM, принадлежащих одинаковому домену. RI 112 может использовать концепцию доменов для предоставления новых услуг, например предоставления пользователям возможности обращаться к контенту 122 DRM из нескольких устройств, которыми они владеют, или обеспечивать поддержку для несвязанных устройств, где пользователи приобретают контент DRM и права с помощью одного устройства (например, ПК) для последующего использования на другом устройстве (например, портативном плеере).

5. Резервирование

Контент 122 DRM может сохраняться на съемном носителе 118, в сетевом хранилище 116 или на любом другом виде запоминающего устройства. Контент 122 DRM хранится в зашифрованном виде и к нему можно обращаться только с помощью конкретного целевого агента 114 DRM, используя ассоциированный RO 124. RO 124 могут храниться для целей резервирования, если RO содержит только разрешения без состояния. Модель безопасности гарантирует, что RO 124 защищен и к нему можно получить доступ только с помощью предназначенного агента 114 DRM, даже если RO 124 хранится вне устройства. Некоторые разрешения требуют сохранения состояния с помощью агента 114 DRM, например, ограниченное количество воспроизведений. Такие RO не могут храниться вне устройства, так как это могло бы привести к потере информации о состоянии.

6. Супердистрибуция

Контент 122 DRM может копироваться и передаваться другим агентам 114 DRM, например, пользователь отправляет контент 122 DRM другу. Друг, чтобы получить доступ к контенту 122, направляется к RI 112 по ссылке в пакете контента DRM, чтобы получить RO 124.

7. Экспорт (в не-OMA системы DRM)

Контент DRM 122 может быть экспортирован в другие системы DRM, для использования на устройствах, которые несовместимы с DRM OMA, но поддерживают некоторые другие механизмы DRM. Архитектура DRM OMA позволяет RI 112, если они пожелают, представлять разрешение для агентов 114 DRM на выполнение преобразований в конкретные системы DRM, возможно как задано другими системами DRM. RI 112 может ограничивать экспорт только в конкретные внешние системы DRM.

8. Поддержка несвязанных устройств

DRM OMA дает возможность связанному устройству действовать в качестве посредника, чтобы помочь несвязанному устройству приобрести и загрузить контент 122 и RO 124. Пользователь, например, может иметь совместимое с DRM OMA портативное устройство (несвязанное устройство), у которого нет возможности сетевого подключения, и совместимое с DRM OMA мобильное устройство (связанное устройство), которое имеет возможность сетевого подключения. После использования связанного устройства для просмотра и приобретения контента 122 DRM и загрузки контента 122 DRM на связанное устройство пользователь может затем пожелать воспроизвести контент 122 DRM на несвязанном устройстве. В этом случае, агент 114 DRM на связанном устройстве запрашивает и загружает RO 124 домена от RI 112.

Агент 114 DRM на связанном устройстве затем вставляет домен RO 124 в DCF. DCF может передаваться несвязанному устройству с использованием подходящего протокола по технологии локального установления связи, например Bluetooth или USB. И связанное устройство, и несвязанное устройство обязаны быть совместимыми с DRM OMA, чтобы поддерживать эти функциональные возможности. Также, несвязанное устройство обязано принадлежать к тому же домену, что и связанное устройство.

Безопасность и доверие

Нижеследующее является общим представлением о мерах по безопасности и доверию DRM 2.0 OMA. Вообще, любое решение DRM должно отвечать двум требованиям безопасности: (1) к защищенному контенту обязательно обращаться только с помощью должным образом аутентифицированных и авторизованных агентов DRM; и (2) разрешения на защищенный контент должны соблюдаться всеми агентами DRM. Принудительное выполнение разрешений и ограничений, ассоциированных с контентом DRM, являются основной заботой мер по безопасности и доверию любой схемы DRM. Несанкционированный доступ к контенту DRM в обход, что обусловлено ассоциированным RO, и создание нелегальных копий и перераспределение контента DRM составляют основные угрозы для любой системы DRM. Система DRM OMA предоставляет средство для безопасного распространения и управления защищенным контентом в окружении OMA и соответствует указанным выше требованиям. DRM OMA усиливает использование и защиту контента и RO в точке использования с помощью агента DRM, который обеспечивает защищенное использование контента при ограничениях RO.

Основные этапы для распространения контента DRM могут быть резюмированы следующим образом:

1. Упаковка контента. Контент пакуется в защищенный контейнер контента (DCF). Контент DRM шифруется с помощью симметричного ключа шифрования контента (CEK). Контент может быть заранее упакован, то есть упаковка контента не должна происходить "на лету". Тот же самый CEK не используется для всех экземпляров части контента, хотя это не является требованием в DRM OMA.

2. Аутентификация агента в DRM. Все агенты DRM обладают уникальной парой личный/открытый ключ и сертификатом. Сертификат включает в себя дополнительную информацию, например производителя устройства, тип устройства, версия программного обеспечения, порядковые номера и т.д. Это позволяет CI и RI надежно аутентифицировать агента DRM.

3. Формирование RO. RO содержит CEK, который гарантирует, что контент DRM не может использоваться без ассоциированного RO. RO составляются из разрешений (например, воспроизведение, показ и выполнение) и ограничений (например, воспроизведение в течение месяца, показ десять раз). RO могут также включать в себя ограничения, которые требуют, чтобы присутствовал некоторый пользователь (например, определенный идентификатором пользователя), когда обращаются к контенту. Эти разрешения и ограничения вместе с другой информацией, реализованной в RO (например, информацией об авторском праве), могут быть представлены пользователю.

4. Защита RO. Перед доставкой RO восприимчивые части RO (например, CEK) шифруются с помощью ключа шифрования прав (REK), и RO затем криптографически привязывается к целевому агенту DRM. Это гарантирует, что только целевой агент DRM может обращаться к RO, CEK и контенту DRM. К тому же, RI подписывает RO цифровой подписью. RO также управляет доступом к контенту DRM с помощью включения CEK. Язык выражения прав (REL) DRM OMA задает синтаксис (XML) и семантику разрешений и ограничений, управляя использованием контента DRM. RO имеет свой собственный MIME-тип контента.

5. Доставка. RO и DCF теперь могут быть доставлены целевому агенту DRM. Так как оба элемента, по сути, защищены, они могут доставляться с использованием любого транспортного механизма (например, HTTP/WSP, WAP Push, MMS). RO и DCF могут доставляться вместе, например, в MIME-сообщении из нескольких частей, или могут доставляться по отдельности.

Модель доверия DRM OMA для RO основывается на инфраструктуре открытых ключей (PKI), при помощи которой существуют группы принципалов, верификаторов и один или более органов аутентификации, признанных и получивших доверие от обеих групп. Одна сущность может играть роль, как принципала, так и верификатора в зависимости от потребностей контекста и выбранных решений. PKI дает верификатору возможность установить подлинность идентификатора и других атрибутов принципала, когда они взаимодействуют по открытой незащищенной сети. В такой системе, как правило, верификатору не нужно хранить никакой чувствительной информации о принципалах, с которыми он взаимодействует, для целей аутентификации. К тому же, Центр сертификации (CA) не вовлечен непосредственно в транзакции между принципалом и верификатором. RI доверяет агенту DRM, что тот работает правильно, если сертификат агента DRM поддается проверке RI и не был аннулирован. Аналогичным образом, агент DRM доверяет RI, что тот работает правильно, если сертификат RI поддается проверке агентом DRM и не был аннулирован. Исходными сущностями в PKI, которые применяются к DRM OMA, являются CA, устройства и RI. Протоколы аутентификации и передачи ключей в DRM OMA требуют, чтобы RI мог аутентифицировать устройство, и устройство могло аутентифицировать RI. Такая взаимная аутентификация выполняется с помощью ROAP.

К тому же предполагается, что устройства снабжаются (либо во время производства, либо позже) открытым и личным ключами устройства и ассоциированными сертификатами, подписанными соответствующим CA. На основе предпочтений сертификатов, выраженных RI, устройству нужно предоставить подходящий сертификат. Устройства обязаны хранить личные ключи в локальном ЗУ с защитой целостности и конфиденциальности.

RI также снабжаются открытыми ключами, личными ключами и сертификатами, подписанными CA. Цепочка сертификатов (цепочка множества сертификатов, включая сертификат владельца открытого ключа, подписанный одним CA, и ноль или более дополнительных сертификатов CA, подписанных другими CA) дается устройству во время протокола аутентификации для проверки достоверности цепочки сертификатов доверия.

Отметим, что в системе DRM может существовать множество CA. Протокол ROAP требует, чтобы CA, подписывающий сертификаты RI, работал на отвечающем устройстве по онлайновому протоколу статуса сертификата (OCSP) для использования во время выполнения протокола. От CA также требуется определять надлежащие политики сертификатов для управления использованием выданных сертификатов.

Нижеследующее описывает основные особенности безопасности DRM OMA.

1. Конфиденциальность, которая гарантирует, что данные недоступны неавторизованной стороне. Как уже указано, защищенный контент должен быть доступным только с помощью должным образом аутентифицированных и авторизованных агентов DRM. Для достижения этой цели защищенный контент шифруется. Ключи шифрования уникальны для каждого медиа-объекта, и RO переносят ключи шифрования, скрытые в ключах, доступных только предназначенным получателям.

2. Аутентификация, которая является процессом, с помощью которого сторона идентифицирует саму себя для другой стороны. В DRM OMA взаимная аутентификация агента DRM и RI достигается в 4-проходном Протоколе регистрации, 2-проходном Протоколе получения RO и 2-проходном Протоколе присоединения к домену. В зависимости от используемого протокола и отправленного сообщения, аутентификация достигается посредством цифровых подписей на основе либо одноразовых номеров, либо отметок времени. 1-проходный Протокол получения RO добивается аутентификации RI посредством цифровой подписи на основе отметки времени. Он не аутентифицирует агента DRM для RI, но вследствие защищенного контента, упакованного с помощью открытого ключа получателя, аутентификация косвенно выполняется посредством привязки ключей. 2-проходный Протокол выхода из домена аутентифицирует агента DRM для RI посредством цифровой подписи на основе отметки времени. Он не аутентифицирует RI для агента DRM. От RI требуется аутентифицировать себя для агента DRM во время доставки RO. Это обеспечивает некоторую степень уверенности о подлинности RI.

3. Защита целостности данных обеспечивает возможность обнаружить несанкционированное изменение данных. В DRM OMA защита целостности данных, когда применима, достигается посредством цифровых подписей на сообщениях ROAP и RO.

4. Подтверждение ключа гарантирует получателю сообщения, содержащего защищенный ключ, что отправитель сообщения знает значение ключа. В контексте DRM это свойство защищает от несанкционированной повторной выдачи RO от одного RI другим. В системе DRM OMA подтверждение ключа достигается посредством управления доступом к среде передачи (MAC) над защищенным ключом и отправки идентификатора стороны путем использования частей защищенного ключа в качестве ключа MAC. Агент DRM должен вызывать доверие у RI как в отношении правильной работы, так и в отношении реализации защиты. В DRM OMA каждый агент DRM снабжается уникальной парой ключей и ассоциированным сертификатом, идентифицирующим агента DRM и удостоверяющим привязку между агентом и этой парой ключей. Это позволяет RI надежно аутентифицировать агента DRM, используя стандартные процедуры PKI.

Информация в сертификат дает RI возможность применять политику на основе его бизнес-правил, стоимости его контента и т.д. Например, RI может доверять некоторым производителям, или он может хранить обновленный список агентов DRM, про которых известно, можно им доверять или не доверять по каким-нибудь критериям, определенным RI.

Формат контента DRM (DCF) является защищенным пакетом контента для зашифрованного контента со своим собственным MIME-типом контента. В дополнение к зашифрованному контенту он содержит дополнительную информацию, например описание контента (тип исходного контента, поставщик, версия и т.д.), унифицированный идентификатор ресурса (URI) RI (место, где может быть получен RO) и так далее. Эта дополнительная информация не шифруется и может быть показана пользователю до извлечения RO. CEK, необходимый для разблокирования контента DRM внутри DCF, содержится в RO. Таким образом, невозможно получить доступ к контенту DRM без RO, и контент DRM может использоваться только как указано в RO. DRM OMA включает в себя механизм, позволяющий агенту DRM проверять целостность DCF, защищающий от изменения контента несанкционированным объектом.

Система DRM OMA предполагает наличие времени DRM в агенте DRM. Поскольку пользователям нельзя изменять время DRM, определяется механизм, с помощью которого время DRM может синхронизироваться со временем, поддерживаемым на отвечающем устройстве OCSP. Некоторые ограничения (например, ограничения абсолютного времени), а также некоторые особенности протокола доставки для RO зависят от агента DRM, имеющего защищенный источник времени. Время DRM в контексте спецификаций DRM OMA означает точное время, а также значение времени, которое не является изменяемым пользователями. Спецификации DRM OMA предоставляют механизмы для синхронизации времени DRM при необходимости, например, если время DRM утрачено после продолжительного перебоя в питании. Некоторые несвязанные устройства с ограниченными возможностями могут не поддерживать часы реального времени и поэтому могут не поддерживать время DRM. Связанные устройства, однако, обязаны поддерживать время DRM.

DRM OMA защищает от атак на защиту от повторного воспроизведения RO. Примером атаки на повторное воспроизведение RO является то, где посредник перехватывает RO с ограниченным количеством воспроизведений во время доставки агенту DRM. Когда на агенте DRM истекают права, перехваченный RO может доставляться снова (повторно воспроизводиться) от посредника. DRM OMA препятствует возникновению этой и аналогичных атак.

Система DRM OMA обеспечивает безопасность уровня приложения посредством использования перечисленных выше механизмов защиты. Поэтому она не зависит от, или предполагает, безопасность транспортного уровня.

ROAP играет основную роль в DRM 2.0 OMA в разрешении защищенного, основанного на аутентификации обмена информацией касательно RO. ROAP является общим наименованием для набора протоколов защиты DRM между RI и агентом DRM в устройстве. Набор протоколов содержит несколько подпротоколов:

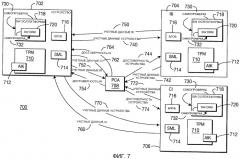

1. 4-проходный протокол для регистрации устройства с RI, как показано на фиг.2.

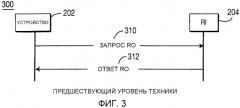

2. 2-проходный протокол получения RO включает в себя запрос и доставку RO, как показано на фиг.3.

3. 1-проходный протокол получения RO относится к доставке RO от RI на устройство (например, обмен сообщениями/доставка), как показано на фиг.4.

4. 2-проходный протокол присоединения к домену для устройства, чтобы присоединиться к домену, как показано на фиг.5.

5. 2-проходный протокол выхода из домена для устройства, чтобы выйти из домена, как показано на фиг.6.

Фиг.2 - блок-схема алгоритма 4-проходного протокола 200 регистрации. Протокол 200 использует устройство 202, RI 204 и отвечающее устройство 206 OCSP. Устройство 202 начинает (возможно, при приеме триггера ROAP) контакт с RI 204 путем отправки сообщения Приветствия устройств (этап 210), которое содержит информацию, например ID устройства (хэш сертификата устройства, который RI 204 может проверить позже с помощью отвечающего устройства 206 OCSP) и другую информацию. Таблица 1 иллюстрирует основные компоненты в сообщении Приветствия устройств. Никакая информация в сообщении Приветствия устройств не обладает защитой целостности, то есть отсутствует подпись для сообщения.

| Таблица 1 | ||

| Формат сообщения Приветствия устройств | ||

| Параметр | Обязательный или необязательный | Примечания |

| Версия | Обязательный | Представление <старшая.младшая> последнего номера версии ROAP, поддерживаемого ROAP. Это значение равно 1.0 для DRM 2.0 OMA. Устройству нужно поддерживать все версии, включая указанную версию и предыдущие. |

| ID устройства | Обязательный | В настоящее время только определенный ID является хэшем SHA-1 информации об открытом ключе устройства, как он показывается в сертификате (то есть, полный кодированный по DER (Правила выделенного кодирования) компонент SubjectPublicKeylnfo в сертификате устройства). Если устройство хранит множество ключей, оно может выбрать один или более из этих открытых ключей и отправить соответствующие ID устройства. |

| Поддерживаемые алгоритмы | Необязательный | Идентифицирует криптографические алгоритмы (хэш, MAC, подпись, транспортировка ключа, свертывание ключа), идентифицированные общими URI. Все устройства и RI должны поддерживать алгоритмы, указанные в DRM 2.0 OMA. |

| Расширения | Необязательный | Кэширование сертификатов, для указания RI, что устройство имеет возможность хранить информацию в контексте RI, сохранил ли RI информацию о сертификате устройства, или нет. Фактический указатель хранения выполняется с помощью расширения Идентификатора равноправного ключа для указания открытого ключа устройства. |

RI 204, в ответ на сообщение Приветствия устройств (этап 210), отправляет сообщение Приветствия RI устройству 202 (этап 212), которое содержит информацию, например учетные данные сертификата RI (в виде ID RI), некоторые относящиеся к сеансу (противоответная цель) одноразовые номера и номера сеансов и другую необязательную информацию, например информацию о цепочке доверия устройству, которое распознает RI 204. Таблица 2 иллюстрирует формат сообщения приветствия RI. Отметим, что никакая информация в сообщении приветствия RI не обладает защитой целостности.

| Таблица 2 | |||

| Формат сообщения приветствия RI | |||

| Параметр | Приветствие ROAP-RI | Примечания | |

| Состояние = "Успех" | Состояние не равно "Успех" | ||

| Состояние | Обязательный | Обязательный | Указывает, была ли успешной обработка сообщения Приветствия устройств. |

| ID сеанса | Обязательный | - | ID сеанса протокола, установленный RI. |

| Выбранная версия | Обязательный | - | Минимальная из (предложенная устройством версия ROAP, последняя поддерживаемая RI версия ROAP). |

| ID RI | Обязательный | - | Только в данное время определенный ID является хэшем информации об открытом ключе RI, как фигурирующий в сертификате RI. Если RI хранит множество ключей, то RI обязан выбрать только один ключ. |

| Выбранный алгоритм | Необязательный | - | Криптографические алгоритмы для использования в последующих взаимодействиях ROAP. |

| Одноразовый номер RI | Обязательный | - | Случайный одноразовый номер, отправленный RI. |

| Доверенные органы устройства | Необязательный | - | Список доверенных привязок устройства, признанных RI. Этот параметр не отправляется, если RI уже обладает сертификатом устройства или может доверять устройству иным образом. |

| Серверная информация | Необязательный | - | <=512 байт характерной для сервера информации, которую устройство позже обязано вернуть неизмененной в сообщении с Запросом регистрации. Устройство обязано не пытаться интерпретировать эту информацию. |

| Расширения | Необязательный | - | Идентификатор равноправного ключа, Кэширование сертификатов, Подробности об устройстве: с помощью включения этого RI просит у устройства вернуть характерную для устройства информацию (производитель, модель и т.д.) в последующем сообщении с Запросом регистрации. |

При успешной проверке информации, содержащейся в сообщении приветствия RI, устройство 202 отправляет сообщение с Запросом регистрации (этап 214), которое включает в себя обязательную информацию, например время запроса, ID сеанса и подпись, и необязательную информацию, например цепочка сертификатов, доверенная привязка органа RI, расширения и т.д. Таблица 3 иллюстрирует формат сообщения с Запросом регистрации. Сообщение с Запросом регистрации содержит, в своей заключительной части, цифровую подпись всех сообщений, переданных между устройством 202 и RI 204, вплоть до поля Подписи в сообщении с Запросом регистрации, то есть, все сообщение Приветствия устройств, все сообщение приветствия RI и поля сообщения с Запросом регистрации вплоть до (и исключая) поля Подписи. Эта цифровая подпись выполняется с использованием секретного ключа устройства. Включение цифровой подписи обеспечивает некоторую защиту целостности ассоциированных сообщений ROAP.

| Таблица 3 | ||

| Формат сообщения с Запросом регистрации | ||

| Параметр | Запрос регистрации | Примечания |

| ID сеанса | Обязательный | Аналогично ID сеанса в сообщении приветствия RI. Если не совпадает, то RI завершает протокол регистрации. |

| Одноразовый номер Уст |