Системы и способы для управления ключами в системах беспроводной связи

Иллюстрации

Показать всеИзобретение относится к беспроводной связи, а именно к системам и способам управления ключами для защиты передачи обслуживания связи между терминалом (118) доступа и двумя точками (110, 112) доступа. Техническим результатом является повышение защищенности упомянутой передачи обслуживания связи. Технический результат достигается тем, что минимизируется риск раскрытия главного ключа для терминала доступа: первый временный ключ формируется из главного ключа для защиты связи между первой точкой доступа (110) и терминалом доступа, а второй временный ключ формируется из главного ключа для передачи обслуживания между первой точкой доступа и второй точкой доступа (112). 11 н. и 56 з.п. ф-лы, 19 ил.

Реферат

Настоящая заявка на патент испрашивает приоритет предварительной заявки № 60/840141, озаглавленной "Systems and Methods for Key Management for Wireless Communication Systems", поданной 24 августа 2006 года и переуступленной правопреемнику этой заявки и настоящим явно включенной в данный документ посредством ссылки.

Область техники, к которой относится изобретение

Различные признаки относятся к системам беспроводной связи. По меньшей мере, один аспект относится к системе и способу управления ключами для сетевого доступа с малой задержкой.

Уровень техники

Сети беспроводной связи предоставляют возможность устройствам связи передавать и принимать информацию, находясь в движении. Эти сети беспроводной связи могут быть функционально соединены с одной или более других общедоступных или частных сетей, чтобы обеспечить передачу информации в и из мобильного терминала доступа. Такие сети связи типично включают в себя множество точек доступа (к примеру, базовых станций), которые обеспечивают линии беспроводной связи терминалам доступа (к примеру, устройствам беспроводной связи, мобильным телефонам, беспроводным пользовательским терминалам). Точки доступа могут быть стационарными (к примеру, фиксированными на земле) или мобильными (к примеру, установленными на спутниках и т.д.) и размещены так, чтобы предоставлять широкую зону покрытия по мере того, как терминал перемещается между различными зонами покрытия.

Поскольку терминал передвигается, его линия связи с узлом доступа может ухудшаться. В этом случае мобильный узел может переключиться или соединиться с другой точкой доступа для линии связи лучшего качества, тогда как его первая линия связи по-прежнему активна. Этот процесс установления линии связи с другой точкой доступа упоминается как "передача обслуживания". Процесс передачи обслуживания типично сталкивается с проблемой поддержания надежной и защищенной линии связи с сетью беспроводной связи при переключении точек доступа. Мягкая передача обслуживания и жесткая передача обслуживания - это два стандартных используемых типа передачи обслуживания. Мягкая передача обслуживания - это передача обслуживания, когда новая линия связи с новой точкой доступа устанавливается до того, как существующая линия связи разрывается. При жесткой передаче обслуживания существующая линия связи типично разрывается до того, как новая линия связи устанавливается.

В некоторых системах связи, когда мобильный терминал доступа присоединяется к сети доступа через точку доступа, он выполняет аутентификацию доступа к сети, чтобы установить защищенный главный ключ. Каждый раз, когда происходит передача обслуживания, этот процесс может быть повторен. Тем не менее, повторение этого процесса аутентификации при каждой передаче обслуживания вводит недопустимую задержку. В настоящее время одно решение, чтобы уменьшить эту задержку, заключается в том, чтобы совместно использовать главный ключ между точками доступа. Тем не менее, этот подход создает серьезный риск безопасности, если точка доступа скомпрометирована, поскольку главный ключ становится незащищенным и может быть использован, чтобы компрометировать всю связь, в которой используется главный ключ.

Следовательно, требуется способ, который обеспечивает передачу обслуживания с малой задержкой между терминалом доступа и точками доступа без компрометации безопасности.

Раскрытие изобретения

Один признак обеспечивает систему и способ для управления ключами между терминалом доступа (к примеру, мобильным терминалом, беспроводным пользовательским терминалом и т.д.) и одной или более точек доступа (к примеру, базовыми станциями и т.д.). В частности, предусмотрена схема для установления защищенной связи между терминалом доступа и точкой доступа без риска раскрытия главного ключа для терминала доступа. Этот подход извлекает временные ключи для передач обслуживания с малой задержкой между точкой доступа и терминалом доступа.

В одном аспекте обеспечивается схема распределенного управления ключами, в которой текущая точка доступа формирует новый ключ защиты, который используется следующей точкой доступа, с которой осуществляет связь терминал доступа. По мере того как терминал доступа перемещается от текущей точки доступа к новой точке доступа, текущая точка доступа формирует новый ключ безопасности на основе собственного ключа безопасности и уникального идентификатора для новой точки доступа. Новый ключ безопасности затем отправляется в новую точку доступа. Терминал доступа независимо формирует такой же ключ безопасности, с помощью которого он может защищенным образом осуществлять связь с новой точкой доступа.

В другом аспекте предусмотрена схема централизованного управления ключами, в которой аутентификатор хранит, формирует и распространяет новые ключи безопасности в точки доступа. По мере того как терминал доступа перемещается от текущей точки доступа к новой точке доступа, аутентификатор формирует новый ключ безопасности на основе главного ключа безопасности (ассоциированного с терминалом доступа) и уникального идентификатора для новой точки доступа. Новый ключ безопасности затем отправляется в новую точку доступа. Аутентификатор повторяет этот процесс по мере того, как терминал доступа переключается на другие точки доступа. Терминал доступа независимо формирует такой же ключ безопасности, с помощью которого он может защищенным образом осуществлять связь с новыми точками доступа.

Еще один признак обеспечивает терминал доступа, который выполнен с возможностью устанавливать и/или хранить активный набор точек доступа, с которыми он может осуществлять связь. Вместо получения или согласования новых ключей (к примеру, главного ключа или переходного сеансового ключа), когда терминал доступа перемещается в новую точку доступа, активный набор ключей хранится посредством терминала доступа. Тем самым терминал доступа может одновременно или параллельно хранить или устанавливать ассоциации безопасности (к примеру, ключи) с множеством точек доступа в пределах сектора, области или региона. Заранее установленные ключи безопасности затем могут быть использованы посредством терминала доступа, чтобы осуществлять связь с точками доступа в своем активном наборе без необходимости повторного установления защищенной взаимосвязи. Эти ключи могут получаться способом централизованного или распределенного управления ключами.

Обеспечивается точка доступа, содержащая запоминающее устройство и процессор. Процессор может быть выполнен с возможностью (a) формировать второй временный ключ из главного ключа; (b) инструктировать передачу второго временного ключа из точки доступа во вторую точку доступа, чтобы предоставить возможность второй точке доступа осуществлять связь с терминалом доступа; (c) устанавливать защищенную связь между точкой доступа и терминалом доступа, защищенную посредством первого временного ключа, при этом первый временный ключ основан, по меньшей мере, частично на другом главном ключе; и/или (d) принимать запрос от терминала доступа, чтобы передавать обслуживание защищенной связи от точки доступа во вторую точку доступа; при этом главный ключ, используемый для того, чтобы формировать второй временный ключ, основан, по меньшей мере, частично на другом главном ключе. Главный ключ может быть парным главным ключом, который может быть основан на высокоуровневом главном ключе, ассоциированном с терминалом доступа.. Процессор может формировать второй временный ключ из главного ключа, когда передача обслуживания связи с терминалом доступа инициируется от точки доступа ко второй точке доступа. Процессор может быть выполнен с возможностью (a) устанавливать защищенную связь между точкой доступа и терминалом доступа, защищенную посредством первого временного ключа, при этом первый временный ключ основан, по меньшей мере, частично на главном ключе; (b) принимать запрос от терминала доступа, чтобы передавать обслуживание защищенной связи от точки доступа во вторую точку доступа; и/или (c) передавать обслуживание сеанса связи во вторую точку доступа.

Процессор может быть дополнительно выполнен с возможностью (a) формировать третий временный ключ, отличный от второго временного ключа, из главного ключа, и (b) инструктировать передачу второго временного ключа из точки доступа в третью точку доступа, чтобы осуществлять связь с терминалом доступа. Второй временный ключ также может быть основан, по меньшей мере, на уникальном идентификаторе второй точки доступа, ассоциированном со второй точкой доступа, а третий временный ключ также основан, по меньшей мере, на уникальном идентификаторе третьей точки доступа, ассоциированном с третьей точкой доступа. Второй временный ключ и третий временный ключ могут быть переходными сеансовыми ключами. Третий временный ключ также может быть основан, по меньшей мере, на псевдослучайном числе, полученном посредством второй точки доступа.

Также предусмотрен способ для (a) формирования второго временного ключа из главного ключа в первой точке доступа, причем главный ключ используется для связи между первой точкой доступа и терминалом доступа; (b) передачи второго временного ключа из первой точки доступа во вторую точку доступа, чтобы предоставить возможность второй точке доступа осуществлять связь с терминалом доступа; (c) установления защищенной связи между первой точкой доступа и терминалом доступа, защищенного посредством первого временного ключа, при этом первый временный ключ основан, по меньшей мере, частично на другом главном ключе; (d) приема запроса от терминала доступа, чтобы передавать обслуживание защищенного сеанса связи от первой точки доступа во вторую точку доступа; при этом главный ключ, используемый для того чтобы формировать второй временный ключ, основан, по меньшей мере, частично на другом главном ключе; (e) установления защищенной связи между первой точкой доступа и терминалом доступа, защищенного посредством первого временного ключа, при этом первый временный ключ основан, по меньшей мере, частично на главном ключе; (f) приема запроса от терминала доступа, чтобы передавать обслуживание защищенной связи от первой точки доступа во вторую точку доступа; и/или (g) передачи обслуживания защищенной связи во вторую точку доступа.

Главный ключ может быть парным главным ключом, основанным на высокоуровневом главном ключе, ассоциированном с терминалом доступа. Другой главный ключ может быть принят посредством первой точки доступа от третьей точки доступа, с которой терминал доступа ранее осуществлял связь. Дополнительно, формирование второго временного ключа может содержать формирование второго временного ключа, когда передача обслуживания связи с терминалом доступа инициируется от первой точки доступа ко второй точке доступа.

Способ может дополнительно содержать: (a) формирование третьего временного ключа, отличного от второго временного ключа, из главного ключа и передачу третьего временного ключа из первой точки доступа в третью точку доступа, чтобы осуществлять связь с терминалом доступа. Второй временный ключ также может быть основан, по меньшей мере, на уникальном идентификаторе второй точки доступа, ассоциированном со второй точкой доступа, а третий временный ключ также основан, по меньшей мере, на уникальном идентификаторе третьей точки доступа, ассоциированном с третьей точкой доступа. Второй временный ключ и третий временный ключ могут быть переходными сеансовыми ключами.

Следовательно, обеспечивается устройство, содержащее: (a) средство формирования второго временного ключа из главного ключа в первой точке доступа, причем главный ключ используется для связи между первой точкой доступа и терминалом доступа; (b) средство передачи второго временного ключа из первой точки доступа во вторую точку доступа, чтобы предоставить возможность второй точке доступа осуществлять связь с терминалом доступа; (c) средство формирования третьего временного ключа, отличного от второго временного ключа, из главного ключа; (d) средство передачи третьего временного ключа от первой точки доступа в третью точку доступа, чтобы осуществлять связь с терминалом доступа; (e) средство инициирования передачи обслуживания связи от первой точки доступа во вторую точку доступа; (f) средство установления защищенной связи между первой точкой доступа и терминалом доступа, защищенного посредством первого временного ключа, при этом первый временный ключ основан, по меньшей мере, частично на главном ключе; (d) средство приема запроса от терминала доступа, чтобы передавать обслуживание защищенной связи от первой точки доступа во вторую точку доступа; и/или (h) средство передачи обслуживания защищенной связи во вторую точку доступа.

Устройство может дополнительно содержать: (a) средство установления защищенной связи между первой точкой доступа и терминалом доступа, защищенной посредством первого временного ключа, при этом первый временный ключ основан, по меньшей мере, частично на другом главном ключе; и/или (b) средство приема запроса от терминала доступа, чтобы передавать обслуживание защищенной связи от первой точки доступа во вторую точку доступа; при этом главный ключ, используемый для того, чтобы формировать второй временный ключ, основан, по меньшей мере, частично на другом главном ключе.

Устройство также может содержать: (a) средство формирования третьего временного ключа, отличного от второго временного ключа, из главного ключа и передачи третьего временного ключа из первой точки доступа в третью точку доступа, чтобы осуществлять связь с терминалом доступа. Второй временный ключ также может быть основан, по меньшей мере, на уникальном идентификаторе второй точки доступа, ассоциированном со второй точкой доступа, а третий временный ключ также основан, по меньшей мере, на уникальном идентификаторе третьей точки доступа, ассоциированном с третьей точкой доступа. Второй временный ключ и третий временный ключ могут быть переходными сеансовыми ключами.

Считываемый процессором носитель содержит инструкции, которые могут быть использованы одним или более процессорами, при этом инструкции содержат: (a) инструкции для формирования второго временного ключа из главного ключа в первой точке доступа, причем главный ключ используется для связи между первой точкой доступа и терминалом доступа; (b) инструкции для передачи временного ключа из первой точки доступа во вторую точку доступа, чтобы предоставить возможность второй точке доступа осуществлять связь с терминалом доступа; (c) инструкции для установления защищенной связи между первой точкой доступа и терминалом доступа, защищенной посредством первого временного ключа, при этом первый временный ключ основан, по меньшей мере, частично на другом главном ключе; (d) инструкции для приема запроса от терминала доступа, чтобы передавать обслуживание защищенной связи от первой точки доступа во вторую точку доступа; при этом главный ключ, используемый для того, чтобы формировать второй временный ключ, основан, по меньшей мере, частично на другом главном ключе; (e) инструкции для установления защищенной связи между первой точкой доступа и терминалом доступа, защищенной посредством первого временного ключа, при этом первый временный ключ основан, по меньшей мере, частично на главном ключе; (f) инструкции для приема запроса от терминала доступа, чтобы передавать обслуживание защищенной связи от первой точки доступа во вторую точку доступа; и/или (g) инструкции для передачи обслуживания защищенной связи во вторую точку доступа.

Второй временный ключ может быть сформирован, чтобы инициировать передачу обслуживания связи от первой точки доступа ко второй точке доступа. Считываемый процессором носитель также может содержать инструкции для формирования третьего временного ключа, отличного от второго временного ключа, из главного ключа и передачи третьего временного ключа из первой точки доступа в третью точку доступа, чтобы осуществлять связь с терминалом доступа.

Также предусмотрен процессор, содержащий: схему обработки, выполненную с возможностью (a) устанавливать защищенную связь между первой точкой доступа и терминалом доступа, защищенную посредством первого временного ключа, при этом первый временный ключ основан, по меньшей мере, частично на другом главном ключе; и/или (b) принимать запрос от терминала доступа, чтобы передавать обслуживание сеанса защищенной связи от первой точки доступа во вторую точку доступа; при этом главный ключ, используемый для того, чтобы формировать второй временный ключ, основан, по меньшей мере, частично на другом главном ключе. Схема обработки также может быть выполнена с возможностью формировать третий временный ключ, отличный от второго временного ключа, из главного ключа и передавать третий временный ключ из первой точки доступа в третью точку доступа, чтобы осуществлять связь с терминалом доступа; при этом второй временный ключ также основан, по меньшей мере, на уникальном идентификаторе второй точки доступа, ассоциированном со второй точкой доступа, а третий временный ключ также основан, по меньшей мере, на уникальном идентификаторе третьей точки доступа, ассоциированном с третьей точкой доступа. В некоторых реализациях схема обработки также может быть выполнена с возможностью (a) устанавливать защищенную связь между точкой доступа и терминалом доступа, защищенную посредством первого временного ключа, при этом первый временный ключ основан, по меньшей мере, частично на главном ключе; (b) принимать запрос от терминала доступа, чтобы передавать обслуживание защищенной связи от точки доступа во вторую точку доступа; и/или (c) передавать обслуживание защищенной связи во вторую точку доступа.

Также предусмотрена точка доступа, содержащая: запоминающее устройство и процессор, соединенный с запоминающим устройством. Процессор может быть выполнен с возможностью (a) принимать первый временный ключ от другой точки доступа; (b) инструктировать осуществление связи с терминалом доступа с использованием первого временного ключа для защиты связи; (c) принимать индикатор того, что обслуживание обмена данными с терминалом доступа должно быть передано во вторую точку доступа; (d) формировать второй временный ключ на основе первого временного ключа; и/или (e) отправлять второй временный ключ во вторую точку доступа. Процессор может быть дополнительно выполнен с возможностью принимать первый временный ключ от другой точки доступа, когда передача обслуживания инициирована в точку доступа из другой точки доступа для осуществления связи с терминалом доступа. Первый временный ключ может действовать в течение ограниченного периода времени и процессор дополнительно выполнен с возможностью принимать главный ключ для защиты связи между терминалом доступа и точкой доступа и отвергать применение первого временного ключа.

Также предусмотрен способ, содержащий: (a) прием первого временного ключа в первой точке доступа от другой точки доступа; (b) осуществление связи с терминалом доступа с использованием первого временного ключа для защиты связи; (c) прием индикатора того, что обслуживание связи с первым терминалом доступа должно быть передано во вторую точку доступа; (d) формирование второго временного ключа на основе первого временного ключа; и/или (e) отправку второго временного ключа во вторую точку доступа.

Первый временный ключ может действовать в течение ограниченного периода времени. Способ дополнительно может содержать: (a) прием главного ключа для осуществления связи между терминалом доступа и первой точкой доступа и отвержение применения первого временного ключа; и/или (b) прием первого временного ключа от другой точки доступа, когда передача обслуживания инициирована в первую точку доступа из другой точки доступа для осуществления связи с терминалом доступа.

Следовательно, обеспечивается устройство, содержащее: (a) средство приема первого временного ключа в первой точке доступа от другой точки доступа; (b) средство для связи с терминалом доступа с использованием первого временного для защиты связи; (c) средство приема главного ключа для связи между терминалом доступа и первой точкой доступа и отвержения применения первого временного ключа; (d) средство приема первого временного ключа от другой точки доступа, когда передача обслуживания инициирована в первую точку доступа из другой точки доступа для связи с терминалом доступа; (e) средство приема индикатора того, что обслуживание связи с первым терминалом доступа должно быть передано во вторую точку доступа; (f) средство приема индикатора того, что обслуживание связи с первым терминалом доступа должно быть передано во вторую точку доступа; (g) средство отправки второго временного ключа во вторую точку доступа; и/или (h) средство отвержения применения первого временного ключа.

Также предусмотрен считываемый процессором носитель, содержащий инструкции, которые могут быть использованы одним или более процессорами, при этом инструкции содержат: (a) инструкции для приема первого временного ключа в первой точке доступа от другой точки доступа; (b) инструкции для связи с терминалом доступа с использованием первого временного ключа для защиты связи; (c) инструкции для приема индикатора того, что обслуживание связи с первым терминалом доступа должно быть передано во вторую точку доступа; (d) инструкции для формирования второго временного ключа на основе первого временного ключа; и/или (e) инструкции для отправки второго временного ключа во вторую точку доступа. Первый временный ключ из другой точки доступа может быть принят, когда передача обслуживания инициирована в первую точку доступа из другой точки доступа для связи с терминалом доступа.

Также предусмотрен процессор, содержащий схему обработки, выполненную с возможностью (a) принимать первый временный ключ от другой точки доступа и (b) обмениваться данными с терминалом доступа с использованием первого временного ключа для защиты связи. Первый временный ключ может действовать в течение ограниченного периода времени схема обработки может быть дополнительно выполнена с возможностью принимать главный ключ для защиты связи между терминалом доступа и первой точкой доступа и отвергать применение первого временного ключа. В некоторых реализациях схема обработки может быть дополнительно выполнена с возможностью принимать первый временный ключ от другой точки доступа, когда передача обслуживания инициирована в первую точку доступа из другой точки доступа для связи с терминалом доступа. В некоторых реализациях схема обработки также может быть выполнена с возможностью (a) принимать индикатор того, что обслуживание связи с терминалом доступа должно быть передано во вторую точку доступа; (b) формировать второй временный ключ на основе первого временного ключа; и/или (c) отправлять второй временный ключ во вторую точку доступа.

Также может быть предусмотрен терминал доступа, содержащий запоминающее устройство и процессор, соединенный с запоминающим устройством. Процессор может быть выполнен с возможностью (a) формировать первый временный ключ из главного ключа, используемого для связи между первой точкой доступа и терминалом доступа; (b) инструктировать осуществление связи с использованием первого временного ключа между второй точкой доступа и терминалом доступа; (c) инструктировать серверу аутентификации предоставлять другой главный ключ для связи со второй точкой доступа и прекращать использование первого временного ключа; и/или (d) предоставлять индикатор того, что обслуживание связи со второй точкой доступа должно быть передано в третью точку доступа. Главным ключом может быть второй временный ключ, используемый для связи между первой точкой доступа и терминалом доступа.

Процессор также может быть выполнен с возможностью (a) формировать второй временный ключ из первого временного ключа, используемого для связи между второй точкой доступа и терминалом доступа, и/или (b) инструктировать осуществление связи с использованием второго временного ключа между третьей точкой доступа и терминалом доступа.

Процессор также может быть выполнен с возможностью (a) формировать второй временный ключ из главного ключа; и/или (b) инструктировать осуществление связи с использованием второго временного ключа между третьей точкой доступа и терминалом доступа.

В некоторых реализациях терминала доступа процессор может быть дополнительно выполнен с возможностью (a) сканировать точки доступа; (b) добавлять точки доступа в активный набор точек доступа по мере того, как они идентифицируются; и/или (c) устанавливать защищенный ключ с каждой точкой доступа, когда она добавлена в активный набор. В системе распределенного управления ключами процессор дополнительно выполнен с возможностью формировать переходный сеансовый ключ для каждой точки доступа, когда она добавлена в активный набор, при этом переходный сеансовый ключ основан на промежуточном главном ключе, ассоциированном с другой точкой доступа в активном наборе. В системе централизованного управления ключами процессор дополнительно выполнен с возможностью формировать переходный сеансовый ключ для каждой точки доступа, когда она добавлена в активный набор, при этом переходный сеансовый ключ основан на главном переходном ключе и уникальном идентификаторе точки доступа.

Также предусмотрен способ, работающий на терминале доступа, содержащий: (a) осуществление связи с первой точкой доступа с использованием главного ключа; (b) формирование первого временного ключа из главного ключа; (c) осуществление связи со второй точкой доступа с использованием первого временного ключа; (d) инструктирование серверу аутентификации предоставлять другой главный ключ для связи со второй точкой доступа и прекращать использование первого временного ключа; (e) предоставление индикатора того, что обслуживание связи со второй точкой доступа должно быть передано в третью точку доступа. Главным ключом может быть второй временный ключ, используемый для защиты связи между первой точкой доступа и терминалом доступа. Главный ключ может быть парным главным ключом, совместно используемым с сервером аутентификации.

В некоторых реализациях способ также может содержать: (a) формирование второго временного ключа из первого временного ключа, используемого для связи между второй точкой доступа и терминалом доступа, и/или (b) инструктирование осуществления связи с использованием второго временного ключа между третьей точкой доступа и терминалом доступа.

В других реализациях способ также может содержать: (a) формирование второго временного ключа из главного ключа; и/или (b) инструктирование осуществления связи с использованием второго временного ключа между третьей точкой доступа и терминалом доступа.

В еще других реализациях способ может дополнительно содержать: (a) сканирование точек доступа; (b) добавление точек доступа в активный набор точек доступа по мере того, как они идентифицируются; и/или (c) установление защищенного ключа с каждой точкой доступа, когда она добавлена в активный набор. В системе распределенного управления ключами способ дополнительно может содержать формирование переходного сеансового ключа для каждой точки доступа, когда она добавлена в активный набор, при этом переходный сеансовый ключ основан на промежуточном главном ключе, ассоциированном с другой точкой доступа в активном наборе. В системе централизованного управления ключами способ дополнительно может содержать формирование переходного сеансового ключа для каждой точки доступа, когда она добавлена в активный набор, при этом переходный сеансовый ключ основан на главном переходном ключе и уникальном идентификаторе точки доступа.

Далее, также предусмотрен терминал доступа, содержащий: (a) средство для связи с первой точкой доступа с использованием главного ключа; (b) средство формирования первого временного ключа из главного ключа; (c) средство для связи со второй точкой доступа с использованием первого временного ключа; (d) средство инструктирования серверу аутентификации предоставлять другой главный ключ для связи со второй точкой доступа и прекращать использование первого временного ключа; (e) средство предоставления индикатора того, что обслуживание связи со второй точкой доступа должно быть передано в третью точку доступа. Главным ключом является второй временный ключ, используемый для защиты связи между первой точкой доступа и терминалом доступа.

В некоторых реализациях терминал доступа дополнительно может включать в себя: (a) средство формирования второго временного ключа из первого временного ключа, используемого для связи между второй точкой доступа и терминалом доступа, и/или (b) средство инструктирования осуществления связи с использованием второго временного ключа между третьей точкой доступа и терминалом доступа.

В некоторых реализациях терминал доступа дополнительно может включать в себя: (a) средство формирования второго временного ключа из главного ключа; и/или (b) средство инструктирования осуществления связи с использованием второго временного ключа между третьей точкой доступа и терминалом доступа.

Также предусмотрен считываемый процессором носитель, содержащий инструкции, которые могут быть использованы посредством одного или более процессоров, при этом инструкции содержат: (a) инструкции для связи с первой точкой доступа с использованием главного ключа; (b) инструкции для формирования первого временного ключа из главного ключа; (c) инструкции для связи со второй точкой доступа с использованием первого временного ключа; (d) инструкции для предоставления индикатора того, что обслуживание связи со второй точкой доступа должно быть передано в третью точку доступа.

В некоторых реализациях считываемый процессором носитель дополнительно может включать в себя: (a) инструкции для формирования второго временного ключа из первого временного ключа, используемого для связи между второй точкой доступа и терминалом доступа, и/или (b) инструкции для инструктирования осуществления связи с использованием второго временного ключа между третьей точкой доступа и терминалом доступа.

В других реализациях считываемый процессором носитель дополнительно может включать в себя: (a) инструкции для формирования второго временного ключа из главного ключа; и/или (b) инструкции для инструктирования осуществления связи с использованием второго временного ключа между третьей точкой доступа и терминалом доступа.

Также предусмотрен процессор, содержащий схему обработки, выполненную с возможностью: (a) осуществления связи с первой точкой доступа с использованием главного ключа; (b) формирования первого временного ключа из главного ключа; и/или (c) осуществления связи со второй точкой доступа с использованием первого временного ключа. Главным ключом может быть второй временный ключ, используемый для защиты связи между первой точкой доступа и терминалом доступа. Схема обработки дополнительно может быть выполнена с возможностью инструктировать серверу аутентификации предоставлять другой главный ключ для связи со второй точкой доступа и прекращать использование первого временного ключа. В некоторых реализациях схема обработки может быть выполнена с возможностью (a) формировать второй временный ключ из первого временного ключа, используемого для связи между второй точкой доступа и терминалом доступа, и/или (b) инструктировать осуществление связи с использованием второго временного ключа между третьей точкой доступа и терминалом доступа. В другой реализации схема обработки также может быть выполнена с возможностью (a) формировать второй временный ключ из главного ключа; и/или (b) инструктировать осуществление связи с использованием второго временного ключа между третьей точкой доступа и терминалом доступа. В некоторых реализациях схема обработки может быть дополнительно выполнена с возможностью (a) сканировать точки доступа; (b) добавлять точки доступа в активный набор точек доступа по мере того, как они идентифицируются; и (c) устанавливать защищенный ключ с каждой точкой доступа, когда она добавлена в активный набор.

Краткое описание чертежей

Признаки, характер и преимущества настоящих аспектов могут стать более очевидными из изложенного ниже подробного описания, рассматриваемого вместе с чертежами, на которых одинаковые ссылочные позиции используются для обозначения соответствующих элементов.

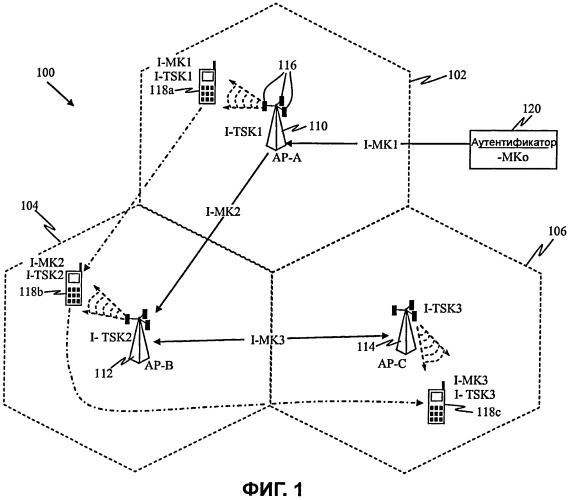

Фиг.1 иллюстрирует систему беспроводной связи с распределенным управлением ключами, которая упрощает передачу обслуживания защищенных сеансов связи с малой задержкой.

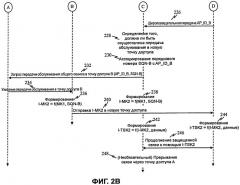

Фиг.2 (содержащая фиг.2A и 2B) - это блок-схема последовательности операций способа, иллюстрирующая работу системы беспроводной связи с распределенным управлением ключами, которая упрощает защищенную передачу обслуживания с малой задержкой.

Фиг.3 иллюстрирует распределенную модель ключей безопасности, которая может быть использована при защите сеансов связи между терминалом доступа и новой точкой доступа в ходе и/или после передачи обслуживания.

Фиг.4 иллюстрирует систему беспроводной связи с централизованным управлением ключами, которая упрощает защищенную передачу обслуживания с малой задержкой.

Фиг.5 (содержащая фиг.5A и 5B) - это блок-схема последовательности операций способа, иллюстрирующая работу системы беспроводной связи с централизованным управлением ключами, которая упрощает защищенную передачу обслуживания с малой задержкой.

Фиг.6 иллюстрирует централизованную модель ключей безопасности, которая может быть использована при защите сеансов связи между терминалом доступа и новой точкой доступа в ходе и/или после передачи обслуживания.

Фиг.7 - блок-схема, иллюстрирующая терминал доступа, выполненный с возможностью осуществлять передачу обслуживания защищенных сеансов связи с малой задержкой.

Фиг.8 - блок-схема последовательности операций, иллюстрирующая способ, работающий в терминале доступа, чтобы упрощать передачу обслуживания защищенных сеансов связи от первой точки доступа к новой точке доступа с использованием подхода распределенного управления ключами.

Фиг.9 - блок-схема последовательности операций, иллюстрирующая способ, работающий в терминале доступа, чтобы упрощать передачу обслуживания защищенных сеансов связи от первой точки доступа к новой точке доступа с использованием подхода централизованного управления ключами.

Фиг.10 - блок-схема, иллюстрирующая аутентификатор, выполненный с возможностью упрощать передачу обслуживания защищенных сеансов связи с малой задержкой.

Фиг.11 - блок-схема последовательности операций, иллюстрирующая способ, работающий в аутентификаторе, чтобы упрощать передачу обслуживания защищенных сеансов связи от первой точки доступа к новой точке доступа с использованием подхода распределенного управления ключами.

Фиг.12 - блок-схема последовательности операций, иллюстрирующая способ, работающий в аутентификаторе, чтобы упрощать передачу обслуживания защищенных сеансов связи от первой точки доступа к новой точке доступа с использованием подхода централизованного управления ключами.

Фиг.13 - блок-схема, иллюстрирующая точку доступа, выполненную с возможностью упрощать передачу обслуживания защищенных сеансов связи с малой задержкой.

Фиг.14 - блок-схема, иллюстрирующая альтернативный вариант осуществления точки доступа, имеющий интегрированный аутентификатор.

Фиг.15 - блок-схема последовательности операций, иллюстрирующая способ, работающий в первой точке доступа, чтобы упрощать передачу обслуживания защищенных сеансов связи от первой точки доступа ко второй точке доступа с использованием подхода распределенного управления ключами.

Фиг.16 - блок-схема последовательности операций, иллюстрирующая способ, работающий в первой точке доступа, чтобы упрощать передачу обслуживания защищенных сеансов связи от первой точки доступа ко второй точке доступа с исполь